Architecture

En savoir plus sur l'architecture de plan de contrôle d'Oracle Database@Azure.

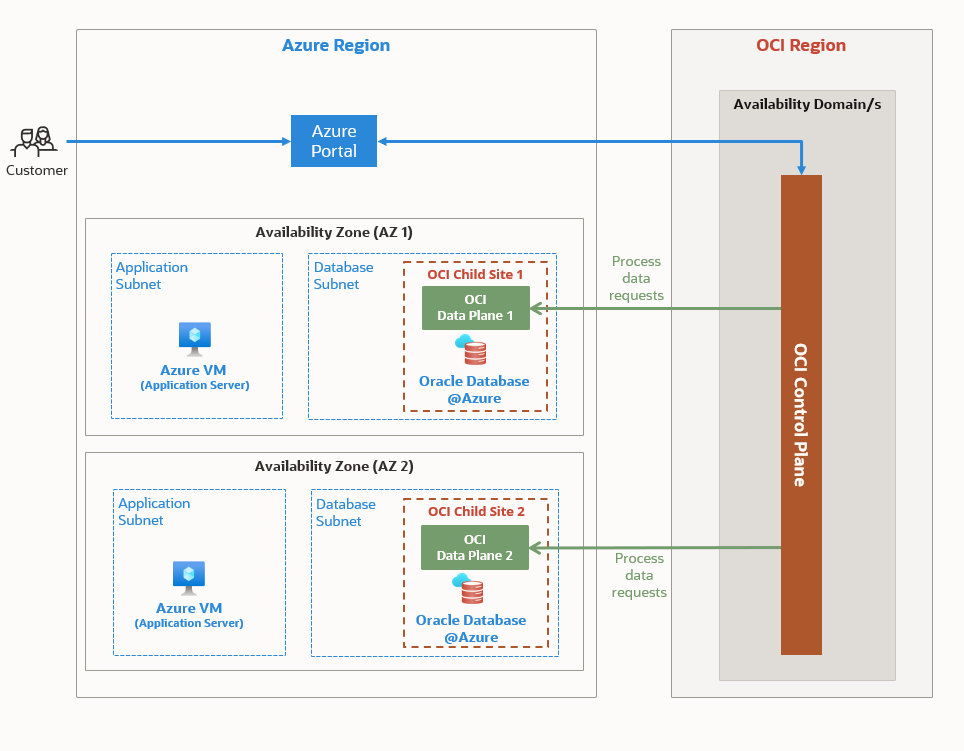

L'infrastructure utilisée dans les services de base de données multinuages Oracle est déployée dans des zones isolées et sécurisées du centre de données Azure dans une zone de disponibilité au sein de la région. L'infrastructure Oracle Database@Azure située dans le centre de données Azure est appelée site enfant dans l'architecture multinuage. Tout le matériel Oracle est exploité et géré par le personnel Oracle Cloud Infrastructure (OCI) uniquement.

Pour chaque région prise en charge, le site enfant est connecté à un site parent OCI contenant le plan de contrôle Oracle Database@Azure, qui se trouve dans un centre de données régional OCI dans la même zone géographique. Par exemple, le site enfant de la région Azure East US (Virginia) est apparié au site parent de la région OCI US East (Ashburn).

Le site enfant est considéré comme une extension du site parent OCI, ayant donc le même profil de sécurité, de gestion, de résilience et de performance d'une région OCI. Les sites parents OCI sont placés stratégiquement dans le même pays et à proximité du site enfant correspondant, ce qui garantit la souveraineté des données, la résidence des données et une faible latence dont les utilisateurs ont besoin. Le plan de contrôle d'OCI est conçu pour fournir des capacités de gestion robustes, donnant la priorité à la haute disponibilité, à la résilience et à une sécurité rigoureuse.

Le plan de contrôle OCI est conçu autour de la haute disponibilité, de la résilience et de la sécurité. Le plan de contrôle OCI et les meilleurs services de base de données d'Oracle garantissent une performance élevée et un environnement multinuage sécurisé, ce qui vous donne un contrôle centralisé et une confiance opérationnelle.

Architecture

Haute disponibilité

Le plan de contrôle OCI utilise les éléments clés suivants pour assurer la haute disponibilité :

- Distribution régionale : Le réseau mondial de régions d'OCI, avec l'avantage de domaines de disponibilité isolés par erreur, sous-tend la stratégie haute disponibilité d'Oracle multinuage. Les services de plan de contrôle sont déployés dans tous les domaines de disponibilité d'une région, ce qui garantit qu'une interruption localisée n'a pas d'incidence sur l'ensemble du plan de contrôle. Pour les régions comportant un seul domaine de disponibilité, le plan de contrôle est conçu pour être hautement disponible dans 3 structures de domaine d'erreur. Pour le multinuage, cela signifie que le plan de contrôle OCI, qui gère Oracle Database@Azure dans la région Azure, est lui-même hautement disponible dans OCI.

- Architectures actives-actives : Les services de plan de contrôle critiques tirent parti des configurations actives-actives, en répartissant le trafic et les opérations sur des instances redondantes. Cette conception élimine le besoin de permutation en cas de défaillance d'une instance.

- Sans état et évolutivité : Les composants de plan de contrôle sont conçus pour être sans état lorsque cela est possible, ce qui permet une mise à l'échelle facile et une récupération efficace en cas de panne. Les équilibreurs de charge répartissent les demandes entre les instances disponibles, en supprimant automatiquement les demandes peu saines.

- Correction automatisée : OCI utilise des systèmes automatisés pour les vérifications d'état, la surveillance et l'autoréparation. Ces systèmes détectent les anomalies et lancent des actions correctives (par exemple, redémarrage des processus en échec et provisionnement de nouvelles instances) essentielles à la disponibilité continue.

Résilience

La résilience dans le plan de contrôle OCI pour multinuages s'étend au-delà du simple basculement pour résister à diverses interruptions :

- Isolement des pannes : La conception architecturale d'Oracle Database@Azure met l'accent sur l'isolement des pannes, en veillant à ce qu'une défaillance dans un composant ou même dans un domaine de disponibilité OCI entier ne soit pas en cascade et n'affecte pas d'autres parties du plan de contrôle. Cela est crucial lors de la gestion des ressources dans les nuages, car le plan de contrôle OCI doit rester opérationnel malgré tous les problèmes dans les environnements en nuage gérés.

- Durée et sauvegarde des données : Les données de plan de contrôle critiques, telles que les états de configuration, les journaux de vérification et les métadonnées, sont stockées avec une durabilité élevée. Des sauvegardes régulières et des procédures de reprise après sinistre sont en place pour se remettre d'événements catastrophiques.

- Limitation et limitation du débit : Pour éviter les abus ou les interruptions causés par des processus qui consomment des ressources de manière inattendue, le plan de contrôle OCI met en oeuvre des mécanismes de limitation et de limitation du débit. Cela garantit la stabilité et protège contre les attaques malveillantes ou l'automatisation mal configurée.

- Déploiements progressifs : Les mises à jour et les nouvelles fonctions du plan de contrôle sont progressivement déployées. Cela minimise les risques de régression et garantit un repositionnement rapide si des problèmes sont détectés, ce qui préserve la stabilité du plan de contrôle et la capacité à gérer l'environnement multinuage.

Sécurité

La sécurité est primordiale pour le plan de contrôle OCI, car il agit en tant que point de gestion central pour les ressources multinuages. OCI utilise les principes de conception suivants pour assurer la sécurité :

- Accès avec le moins de privilèges : Le service de gestion des identités et des accès (IAM) OCI est un composant clé de la sécurité d'Oracle Database@Azure, en appliquant le principe du moindre privilège. Les politiques granulaires dictent qui peut accéder aux ressources et aux actions, et sont éphémères pour s'assurer que l'accès est temporaire.

- Segmentation et isolement de réseau : Le plan de contrôle tire parti d'une segmentation de réseau robuste, isolant les services critiques de l'exposition publique et mettant en œuvre des règles de pare-feu strictes. Cela limite la surface d'attaque et empêche tout accès non autorisé.

- Chiffrement au repos et en transit : Toutes les données, y compris les métadonnées de plan de contrôle sensibles et le trafic d'API, sont chiffrées au repos et en transit à l'aide de protocoles de chiffrement conformes aux normes de l'industrie. Cela protège la confidentialité et l'intégrité des données.

- Surveillance et vérification continues : OCI utilise des solutions complètes de journalisation et de surveillance pour suivre toutes les activités de plan de contrôle.

- Gestion de la vulnérabilité et application de correctifs : Un programme rigoureux de gestion des vulnérabilités, comprenant des évaluations de sécurité régulières, des tests de pénétration et des correctifs en temps opportun, est en place pour corriger d'éventuelles faiblesses de sécurité de manière proactive.

- Passerelles d'API sécurisées : Toutes les interactions externes avec le plan de contrôle OCI se produisent au moyen de passerelles d'API sécurisées, qui appliquent l'authentification, l'autorisation et fournissent une protection contre les vulnérabilités Web courantes.