Acheminement du trafic réseau vers un pare-feu

Scénarios montrant comment acheminer le trafic réseau vers un pare-feu.

Cette rubrique présente des scénarios pour l'acheminement du trafic vers un pare-feu de réseau. Pour plus d'informations sur le routage réseau, voir Tables de routage de VCN et Routage intra-VCN.

Pour une meilleure performance, pensez à ne pas ajouter de règles avec état à la liste de sécurité associée au sous-réseau de pare-feu, ni à inclure le pare-feu dans un groupe de sécurité de réseau qui contient des règles avec état.

Les règles de liste de sécurité ou de groupe de sécurité de réseau associées au sous-réseau de pare-feu et aux cartes vNIC sont évaluées avant le pare-feu. Assurez-vous que les listes de sécurité ou les règles de groupe de sécurité de réseau permettent au trafic d'entrer dans le pare-feu afin qu'il puisse être évalué correctement.

Si aucune règle n'est spécifiée pour la politique que vous utilisez avec le pare-feu, celui-ci refuse tout le trafic.

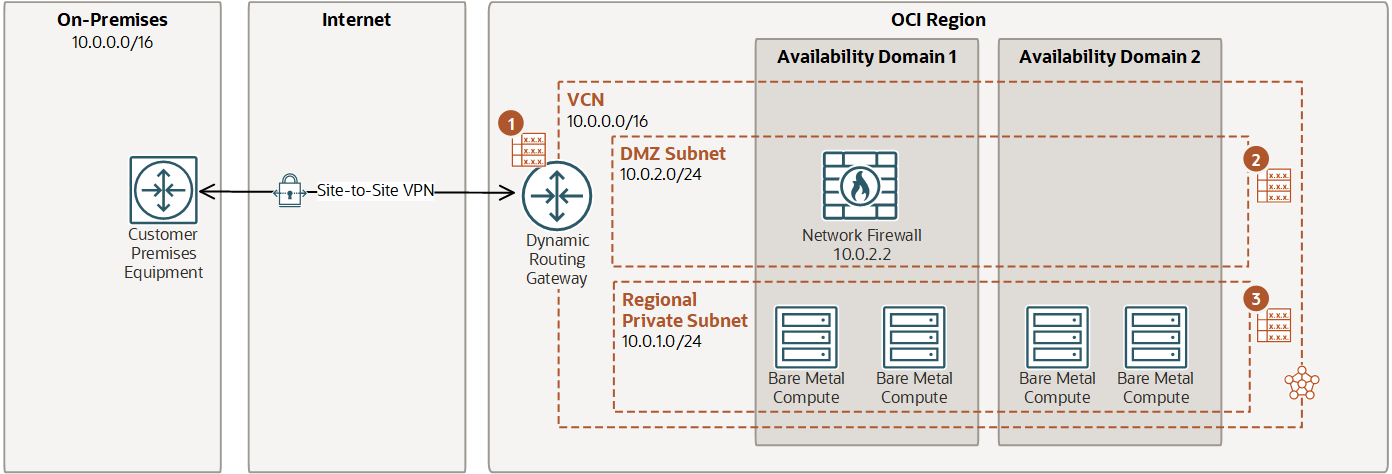

Exemple de configuration du routage entre un réseau sur place et votre réseau VCN à l'aide d'une passerelle de routage dynamique (DRG).

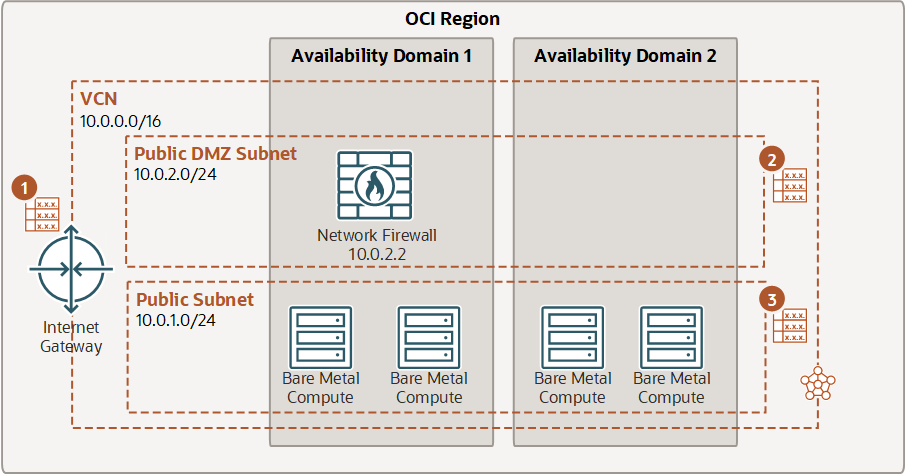

Dans cet exemple, le routage est configuré à partir d'Internet vers le pare-feu. Le trafic est acheminé depuis la passerelle Internet, à travers le pare-feu, puis depuis le sous-réseau de pare-feu vers un sous-réseau public.

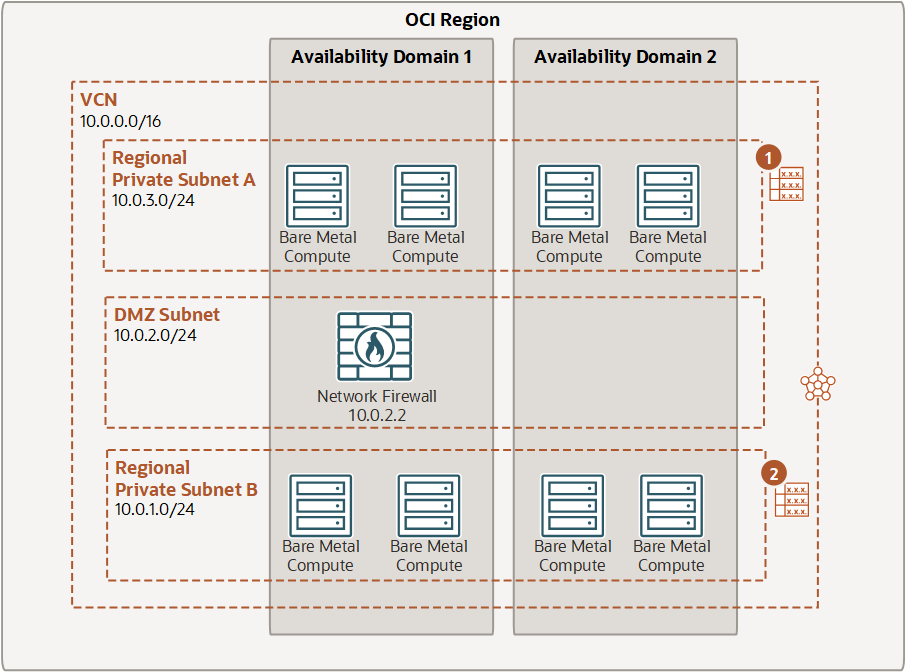

Dans cet exemple, le trafic est acheminé du sous-réseau A vers le pare-feu. À partir du pare-feu, le trafic est acheminé vers le sous-réseau B à l'aide du bloc CIDR implicite 10.0.0.0vers "local" (non affiché).