Aperçu du service de pare-feu de réseau

Utilisez le service de pare-feu de réseau pour créer un pare-feu avec détection et prévention des intrusions pour vos réseaux en nuage virtuels.

Propulsé par Palo Alto Networks®, le service de pare-feu de réseau vous donne une visibilité sur le trafic réseau entrant dans les environnements cloud (nord-sud) et entre les sous-réseaux (est-ouest). Vous pouvez utiliser le service de pare-feu de réseau avec d'autres services de sécurité pour créer une solution de sécurité de réseau à couches.

Un pare-feu est une instance évolutive hautement disponible que vous créez dans un sous-réseau. Le pare-feu applique une logique applicative définie dans une politique au trafic réseau. Utilisez le routage dans le VCN pour acheminer le trafic vers et depuis le pare-feu.

Le service de pare-feu de réseau fournit un débit de 4 Gbit/s.

Fonctions de sécurité

- Filtrage de réseau avec état : Crée des règles de filtrage de réseau avec état qui autorisent ou refusent le trafic réseau en fonction de l'adresse IP source (IPv4 et IPv6), de l'adresse IP de destination (IPv4 et IPv6), du port et du protocole.

- Filtrage personnalisé par URL et nom de base de données FQDN : Limitez le trafic entrant et sortant à une liste spécifiée de noms de domaine complets, incluant des caractères génériques et des URL personnalisées.

- Détection et prévention des intrusions : surveille les réseaux pour détecter les activités malveillantes. Sert à journaliser des informations, à produire des rapports ou à bloquer l'activité.

- Inspection SSL : Déchiffre et inspecte le trafic chiffré par TLS avec la prise en charge d'ESNI pour les vulnérabilités de sécurité. ESNI (Encrypted Server Name Indication) est une extension TLSv1.3 qui chiffre l'indication du nom du serveur (SNI) dans l'établissement d'une liaison TLS.

- Inspection du trafic intra-VCN : Achemine le trafic entre deux sous-réseaux VCN au moyen d'un pare-feu.

- Inspection du trafic inter VCN : Achemine le trafic entre deux réseaux en nuage virtuels au moyen d'un pare-feu.

- Inspection du trafic VXLAN : Acheminez le trafic vers un point d'accès de test virtuel (VTAP) au moyen d'un pare-feu. Pour plus d'informations sur les VTAP, voir Points d'accès de test virtuel.

- Règles NAT : Utilisez des règles NAT pour créer un jeu de règles de trafic entrant et sortant avec priorité. Ces règles spécifient les adresses source et de destination, ce qui vous permet d'effectuer la traduction d'adresses de réseau (SNAT) source sur le trafic réseau. Avec les règles NAT, vous pouvez modifier les adresses IP sources, optimiser l'utilisation des adresses IP et améliorer la sécurité en masquant les détails du réseau interne. Voir À propos des règles NAT.

Cas d'utilisation communs pour le pare-feu de réseau

Chaque scénario utilise le routage interne du VCN pour acheminer le trafic vers le pare-feu. Pour plus d'informations, voir Routage intra-VCN.

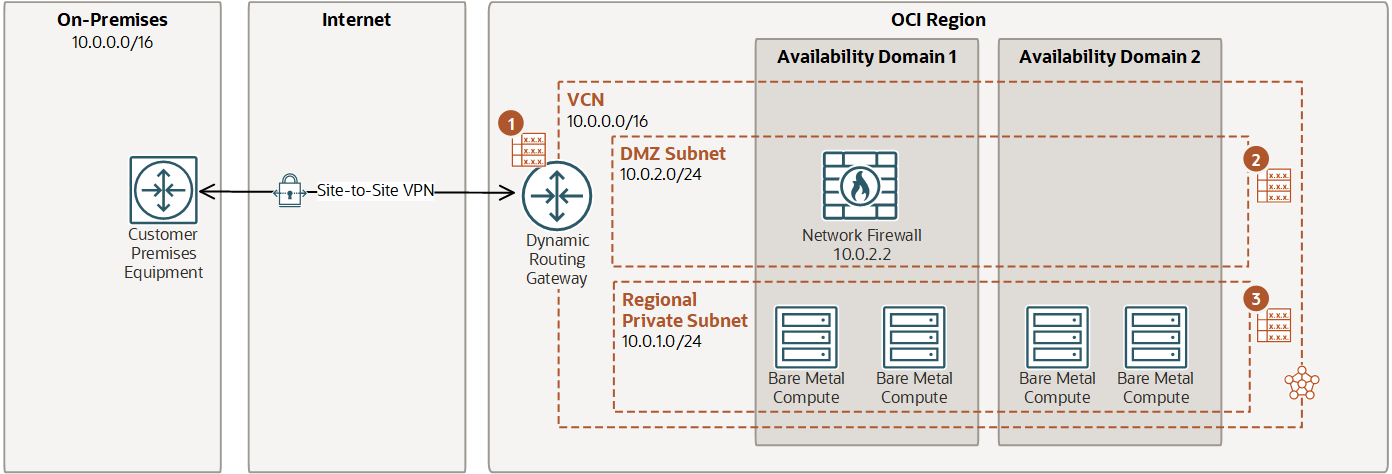

Sécurisation du trafic entre un réseau sur place et un réseau en nuage virtuel

| CIDR de destination | Cible de routage |

|---|---|

| 0.0.0.0/0 | Pare-feu de réseau (10.0.2.2) |

| CIDR de destination | Cible de routage |

|---|---|

| 0.0.0.0/0 | DRG |

| CIDR de destination | Cible de routage |

|---|---|

| 0.0.0.0/0 | Pare-feu de réseau (10.0.2.2) |

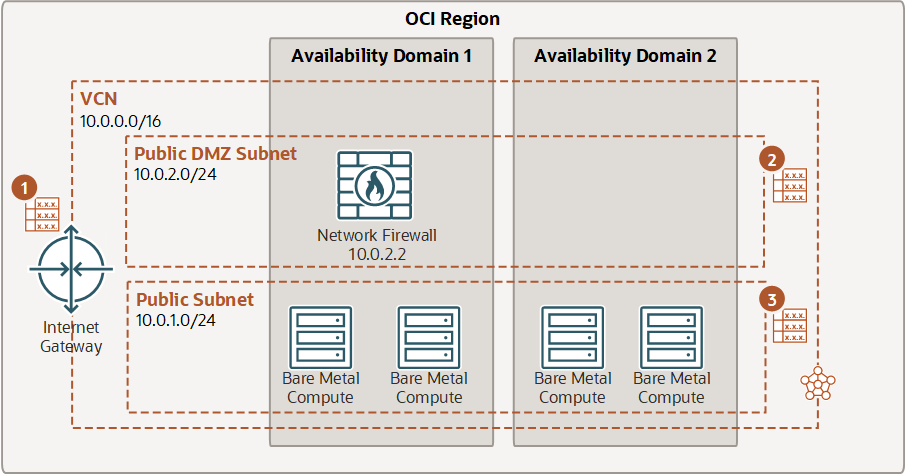

Sécurisation du trafic entre Internet et un réseau en nuage virtuel

Dans cet exemple, le routage est configuré à partir d'Internet vers le pare-feu. Le trafic est routé depuis la passerelle Internet (IGW), au moyen du pare-feu, puis depuis le sous-réseau de pare-feu vers un sous-réseau public.

| CIDR de destination | Cible de routage |

|---|---|

| VCN (10.0.0.0/16) | Pare-feu de réseau (10.0.2.2) |

| CIDR de destination | Cible de routage |

|---|---|

| 0.0.0.0/0 | IGW |

| CIDR de destination | Cible de routage |

|---|---|

| 0.0.0.0/0 | Pare-feu de réseau (10.0.2.2) |

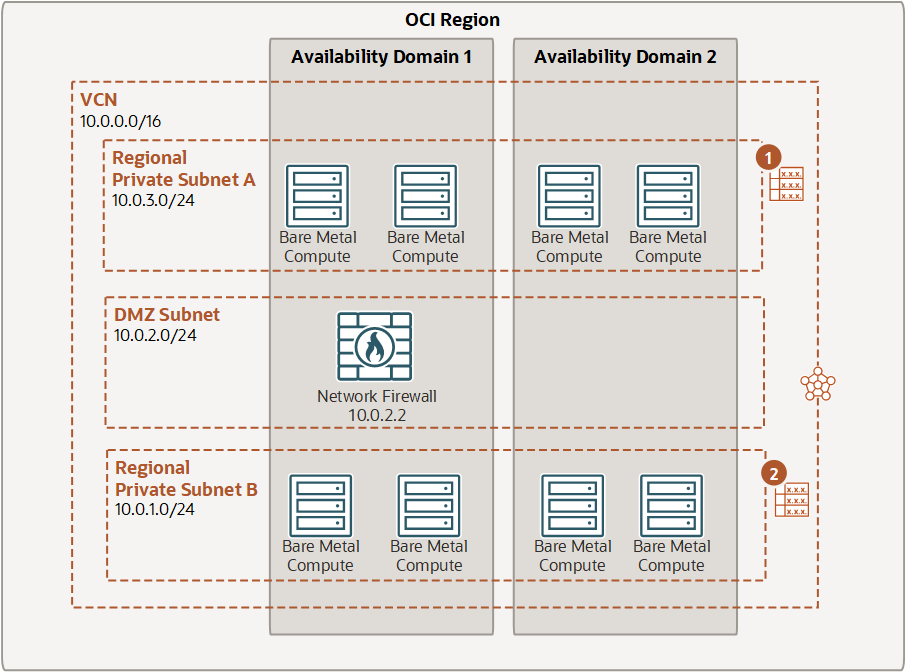

Sécurisation du trafic entre les sous-réseaux dans un réseau en nuage virtuel

Dans cet exemple, le routage est configuré à partir d'un sous-réseau vers le pare-feu. Le trafic est acheminé du sous-réseau A, au moyen du pare-feu, puis du sous-réseau de pare-feu vers le sous-réseau B.

| CIDR de destination | Cible de routage |

|---|---|

| Sous-réseau B (10.0.1.0/24) | Pare-feu de réseau (10.0.2.2) |

| CIDR de destination | Cible de routage |

|---|---|

| Sous-réseau A (10.0.3.0/24) | Pare-feu de réseau (10.0.2.2) |

Régions et domaines de disponibilité

Vous pouvez utiliser le service de pare-feu de réseau dans toutes les régions. Pour obtenir la liste des régions prises en charge et des informations générales, voir Régions et domaines de disponibilité.

Lorsque vous créez un pare-feu, vous pouvez le créer dans une région ou un domaine de disponibilité spécifique au sein d'une région. La valeur par défaut lorsque vous créez un pare-feu est régionale.

- Les instances de pare-feu régional sont réparties entre tous les domaines de disponibilité de la région, ce qui réduit le risque de défaillance du domaine de disponibilité.

- Les pare-feu régionaux sont à haute disponibilité et présentent une tolérance élevée aux pannes.

- L'utilisation de pare-feu régionaux peut ajouter des latences interdomaines de disponibilité mineures. Par exemple, si le client ou le serveur se trouve dans un domaine de disponibilité différent de celui de l'instance de pare-feu, la latence peut être exprimée en millisecondes. Si le client ou le serveur se trouve dans le même domaine de disponibilité que l'instance de pare-feu, la latence est en microsecondes.

- Les instances de pare-feu propres au domaine de disponibilité sont réparties entre de nombreux domaines d'erreur dans un seul domaine de disponibilité spécifié.

- Les pare-feu propres au domaine de disponibilité peuvent entraîner la redirection du trafic s'il provient d'un sous-réseau régional.

Concepts relatifs au pare-feu de réseau

- Pare-feu

- Un pare-feu est une ressource qui existe dans un sous-réseau sélectionné et contrôle le trafic réseau entrant et sortant en fonction d'un jeu de règles de sécurité. Le trafic est acheminé vers et depuis le pare-feu à partir de ressources telles que les passerelles Internet et les passerelles de routage dynamique (DRG). Pour créer un pare-feu, vous devez disposer d'au moins une politique que vous pouvez attacher au pare-feu. Pour plus d'informations sur la création et la gestion de cette ressource, voir Création et gestion des pare-feu.

- Politique de firewall

- Une politique de pare-feu est une ressource qui contient les règles qui contrôlent la façon dont un pare-feu inspecte, autorise ou refuse le trafic réseau. Vous pouvez associer une politique de pare-feu à un ou plusieurs pare-feu. Pour créer ou gérer cette ressource, voir Création et gestion des politiques de pare-feu.

- Composant de politique de pare-feu

- Les composants de politique de pare-feu tels que les listes, les clés secrètes et les profils de déchiffrement vous aident à créer des règles pour une politique de pare-feu. Pour créer ou gérer des composants de politique de pare-feu, voir Création et gestion des politiques de pare-feu.

- domaine de disponibilité

- Centre de données dans une région géographique qui héberge les ressources en nuage. Pour plus d'informations, voir Régions et domaines de disponibilité. Un pare-feu existe dans un seul domaine de disponibilité d'une région.

Création d'automatisation avec des événements

Étapes suivantes

Pour configurer le service de pare-feu de réseau, voir Configuration du service de pare-feu de réseau