Aperçu du balayage de vulnérabilités

Oracle Cloud Infrastructure Vulnerability Scanning Service améliore votre sécurité en vérifiant régulièrement si les hôtes et les images de conteneur présentent des vulnérabilités potentielles. Le service fournit aux développeurs, aux opérations et aux administrateurs de la sécurité une visibilité complète sur les ressources mal configurées ou vulnérables. Il génère des rapports avec des mesures et des informations détaillées sur ces vulnérabilités, y compris des informations sur les mesures correctives.

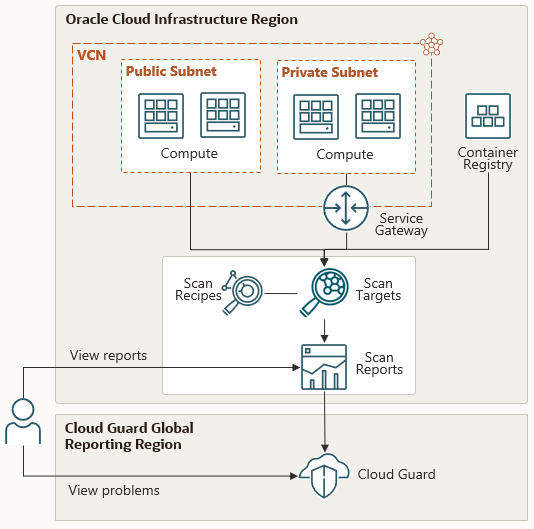

Toutes les ressources et tous les rapports de balayage de vulnérabilités sont régionaux, mais les résultats du balayage sont également visibles sous forme de problèmes dans la région de rapports globale du service de protection d'infrastructure en nuage.

Le service de balayage de vulnérabilités identifie les vulnérabilités dans les ressources suivantes :

- Instances de calcul (également connues sous le nom d'hôtes)

- Images du registre de conteneurs

Le service de balayage de vulnérabilités peut identifier plusieurs types de problème de sécurité :

- Les ports laissés involontairement ouverts peuvent être un vecteur d'attaque potentiel pour vos ressources en nuage ou permettre aux pirates d'exploiter d'autres vulnérabilités.

- Les paquetages de système d'exploitation qui nécessitent des mises à jour et des correctifs pour résoudre les vulnérabilités.

- Les configurations de système d'exploitation que les pirates peuvent exploiter.

- Les points de référence de l'industrie publiées par le Center for Internet Security (CIS).

Le service de balayage de vulnérabilités vérifie la conformité des hôtes aux points de référence de la section 5 (accès, authentification et autorisation) définis pour le système Linux indépendant de la distribution.

- Vulnérabilités dans les applications de tierce partie telles que

log4jetspring4shell.

Oracle Cloud Infrastructure Vulnerability Scanning Service peut vous aider à corriger rapidement les vulnérabilités et les expositions, mais le service n'est pas un scanneur conforme aux cartes de paiement (PCI). N'utilisez pas le service Vulnerability Scanning pour répondre aux exigences de conformité PCI.

Le service de balayage de vulnérabilités prend uniquement en charge les instances de calcul, ou les images de conteneur, créées à partir d'images de plate-forme prises en charge. Le balayage n'est disponible pour aucune image avec l'étiquette fin de prise en charge.

Pour que les instances de calcul soient balayées à la recherche de vulnérabilités, l'instance doit utiliser une image qui prend en charge Oracle Cloud Agent. Le balayage de ports sur l'adresse IP publique d'une instance ne nécessite pas d'agent.

Les balayages d'image d'hôte et de conteneur pour le balayage de vulnérabilités peuvent extraire les résultats CVE d'autres systèmes d'exploitation non pris en charge. Les résultats ne sont couverts que par les données NVD, et peuvent manquer CVE, ou avoir d'autres faux positifs. Nous ne prenons pas en charge ces autres systèmes d'exploitation, alors utilisez ces résultats avec prudence.

Le service Vulnerability Scanning détecte les vulnérabilités dans les plates-formes suivantes et utilise les sources de vulnérabilité suivantes.

| Plate-forme | Base de données NVD (National Vulnerability Database) | Langage OVAL (Open Vulnerability and Assessment Language) | Center for Internet Security (CIS) |

|---|---|---|---|

| Oracle Linux | Oui | Oui | Oui |

| CentOS | Oui | Oui | Oui |

| Ubuntu | Oui | Oui | Oui |

| Windows | Oui | Non | Non |

Comme le balayage de Windows n'inclut pas les données OVAL, nous vous recommandons de ne pas vous fier uniquement à Oracle Cloud Infrastructure Vulnerability Scanning Service pour vous assurer que vos instances Windows sont à jour et sécurisées.

Nous ne recommandons pas d'utiliser le service de balayage de vulnérabilités pour identifier des problèmes dans les systèmes de base de données sur machine virtuelle, puis de modifier le système d'exploitation pour résoudre chaque problème. Suivez plutôt les instructions sous Mise à jour d'un système de base de données pour appliquer les dernières mises à jour de sécurité au système d'exploitation.

Vous ne pouvez pas utiliser le service de balayage de vulnérabilités sur des hôtes qui n'ont pas été créés directement avec le service de calcul, tels que le service Exadata Database sur une infrastructure dédiée ou le service de base de données. Utilisez les fonctions fournies avec ces services pour vous assurer que les hôtes disposent des dernières mises à jour de sécurité.

Le service de balayage de vulnérabilités prend en charge les options cibles suivantes :

- Instances de calcul individuelles

- Toutes les instances de calcul dans un compartiment et ses sous-compartiments.

Si vous configurez le service de balayage de vulnérabilités au niveau du compartiment racine, toutes les instances de calcul dans l'ensemble de la location sont balayées.

- Images dans un référentiel de registre de conteneurs

Concepts

Présentation des concepts clés et des composants liés au service de balayage de vulnérabilités.

Le diagramme suivant présente un aperçu général du service.

- Recette de balayage

- Paramètres de balayage pour un type de ressource en nuage, y compris les informations à examiner et la fréquence d'examen.

- Cible

- Une ou plusieurs ressources en nuage que vous voulez balayer à l'aide d'une recette particulière. Les ressources dans une cible sont du même type, comme des instances de calcul.

- Balayage d'hôte

- Mesures concernant une instance de calcul particulière qui a été balayée, notamment les vulnérabilités détectées, leurs niveaux de risque et la conformité des points de référence CIS.

Le service Vulnerability Scanning utilise un agent hôte pour détecter ces vulnérabilités.

- Balayage de ports

- Ports ouverts qui ont été détectés sur une instance de calcul particulière qui a été balayée.

Le service de balayage de vulnérabilités peut détecter les ports ouverts à l'aide d'un agent hôte ou d'un mappeur réseau qui recherche vos adresses IP publiques .

- Balayage d'image de conteneur

- Mesures concernant une image du registre de conteneurs particulière qui a été balayée, notamment les vulnérabilités détectées et leurs niveaux de risque.

- Rapports sur les vulnérabilités

- Informations sur un type précis de vulnérabilité qui a été détecté dans une ou plusieurs cibles, comme une mise à jour manquante pour un paquetage du système d'exploitation.

Intégration au service de protection d'infrastructure en nuage

Vous pouvez voir les vulnérabilités de sécurité identifiées par le service de balayage de vulnérabilités dans Oracle Cloud Guard.

Le service de protection d'infrastructure en nuage est un service Oracle Cloud Infrastructure qui fournit un tableau de bord central pour surveiller toutes vos ressources en nuage afin de détecter les faiblesses de sécurité dans la configuration, les mesures et les journaux. Lorsqu'il détecte un problème, il peut suggérer, aider ou prendre des mesures correctives en fonction de la configuration du service de protection d'infrastructure en nuage.

Comme le service de balayage de vulnérabilités, Cloud Guard utilise des recettes et des cibles.

- Une recette définit les types de problèmes que le service de protection d'infrastructure en nuage doit signaler.

- Une cible définit les compartiments que le service de protection d'infrastructure en nuage doit surveiller et est associée à une recette.

Une recette de détecteur de configuration est constituée de règles de détecteur. La recette de détecteur de configuration par défaut du service de protection d'infrastructure en nuage comprend des règles qui vérifient les vulnérabilités et les ports ouverts trouvés par le service de balayage de vulnérabilités.

Pour plus d'informations, voir Balayage à l'aide du service de protection d'infrastructure en nuage.

Identificateurs de ressource

Les ressources de balayage de vulnérabilités, comme la plupart des types de ressource dans Oracle Cloud Infrastructure, ont un identificateur unique affecté par Oracle, appelé identificateur Oracle Cloud (OCID).

Pour plus d'informations sur le format des OCID et sur les autres moyens d'identifier vos ressources, voir Identificateurs de ressource.

Méthodes d'accès au balayage de vulnérabilités

Vous pouvez accéder au balayage de vulnérabilités à l'aide de la console (une interface basée sur navigateur), de l'interface de ligne de commande ou de l'API REST. Les instructions relatives à la console, à l'interface de ligne de commande et à l'API sont incluses dans les rubriques de ce guide.

Pour accéder à la console, vous devez utiliser un navigateur pris en charge. Pour accéder à la page de connexion , ouvrez le menu de navigation en haut de cette page et sélectionnez Infrastructure. Vous êtes invité à entrer votre nom de locataire Cloud, votre nom d'utilisateur et votre mot de passe.

Pour obtenir la liste des trousses SDK disponibles, voir Trousses SDK et interface de ligne de commande. Pour des informations générales sur l'utilisation des API, voir la documentation sur les API REST.

Authentification et autorisation

Chaque service d'Oracle Cloud Infrastructure est intégré avec le service GIA aux fins d'authentification et d'autorisation, pour toutes les interfaces (console, trousse SDK ou interface de ligne de commande et API REST).

Un administrateur de votre organisation doit configurer les groupes, les compartiments et les politiques qui déterminent les utilisateurs pouvant accéder aux services et aux ressources, ainsi que le type d'accès. Par exemple, les politiques contrôlent qui peut créer des utilisateurs, créer et gérer un réseau en nuage virtuel (VCN), lancer des instances et créer des seaux.

- Si vous êtes un nouvel administrateur, voir Introduction aux politiques.

- Pour des détails spécifiques sur l'écriture de politiques pour ce service, voir Politiques IAM de balayage de vulnérabilités.

- Pour des détails précis sur l'écriture de politiques pour d'autres services, voir Informations de référence sur les politiques.

Sécurité

Outre la création de politiques GIA, d'autres tâches sont liées à la sécurité de la balayage de vulnérabilités.

Par exemple :

- Configurer une passerelle de service pour pouvoir balayer des hôtes sans adresse IP publique

- Effectuer une vérification de sécurité des opérations de balayage

Surveillance

Pour surveiller l'activité de balayage, le balayage de vulnérabilités s'intègre à ces autres services dans Oracle Cloud Infrastructure.

- Le service de vérification enregistre automatiquement les appels à tous les points d'extrémité publics d'API de balayage de vulnérabilités en tant qu'entrées de journal. Voir Aperçu du service de vérification.

- Le service de surveillance permet de surveiller les ressources du balayage de vulnérabilités à l'aide de mesures et d'alarmes. Voir Mesures de balayage.

- Le service d'événements permet à vos équipes de développement de répondre automatiquement lorsque l'état d'une ressource du balayage de vulnérabilités change. Voir Événements de balayage.

Limites et quotas

Oracle Cloud Infrastructure limite le nombre maximal de ressources de balayage de vulnérabilités dans votre location. Vous pouvez également utiliser des quotas pour définir des limites pour des compartiments particuliers.

Voir Limites de balayage de vulnérabilités et Quotas de balayage de vulnérabilités.

Pour demander une augmentation de limite de service, voir Limites de service.

Introduction

Utilisez le service de balayage de vulnérabilités pour vérifier la présence de vulnérabilités de sécurité dans les instances de calcul d'un seul compartiment.

Si vous êtes confronté à des problèmes, voir Résolution du service de balayage de vulnérabilités.