À propos des points d'extrémité publics et des règles de contrôle d'accès

Lorsque vous configurez une instance Oracle Analytics Cloud, vous avez la possibilité de déployer Oracle Analytics Cloud avec un point d'extrémité accessible par le réseau Internet public.

Pour des raisons de sécurité, vous pouvez restreindre le trafic entrant au moyen d'une ou de plusieurs règles de contrôle d'accès. De même, si vous utilisez un canal à accès privé pour vous connecter à des sources de données privées, vous pouvez restreindre le trafic sortant (sortant) au moyen d'une ou de plusieurs règles de groupe de sécurité de réseau.

Règles de contrôle d'accès entrant

- Un jeu spécifique d'adresses IP

- Intervalles de blocs CIDR

- Un ou plusieurs réseaux en nuage virtuels Oracle Cloud Infrastructure (réseau en nuage virtuel)

- Services Oracle dans la même région au moyen d'une passerelle de service

- Toute combinaison des éléments ci-dessus, c'est-à-dire les adresses IP, les intervalles CIDR, les réseaux en nuage virtuels et les services Oracle.

Par exemple :

- Scénario 1 : Autoriser l'accès à Oracle Analytics Cloud par le réseau Internet public. Limiter l'accès à un ensemble fixe d'adresses IP.

-

Scénario 2 : Autoriser l'accès à Oracle Analytics Cloud par le réseau Internet public. Limiter l'accès aux hôtes dans un intervalle de blocs CIDR fixe.

-

Scénario 3 - Autoriser l'accès à Oracle Analytics Cloud à partir d'un VCN Oracle Cloud Infrastructure déployé dans la même région qu'Oracle Analytics Cloud, sans passer par le réseau Internet public. En même temps, autoriser d'autres services en nuage tiers ou d'autres utilisateurs à accéder à Oracle Analytics Cloud sur le réseau Internet public.

- Scénario 4 : Autoriser l'accès à Oracle Analytics Cloud à partir de votre réseau sur place sans passer par le réseau Internet public. En même temps, autoriser d'autres services en nuage tiers ou d'autres utilisateurs à accéder à Oracle Analytics Cloud sur le réseau Internet public.

-

Scénario 6 : Permettre d'accéder à Oracle Analytics Cloud à partir de votre réseau sur place sans passer par le réseau Internet public. En même temps, autoriser les services Oracle de la même région à accéder à Oracle Analytics Cloud.

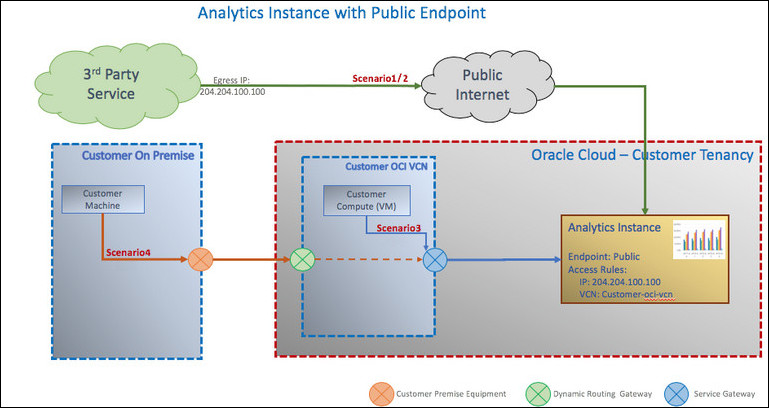

Description de l'illustration oac_public_ep.jpg

Dans l'exemple de diagramme ci-dessus, Oracle Analytics Cloud est déployé avec un point d'extrémité public et deux règles de contrôle d'accès. La première règle permet l'accès à partir de l'adresse IP 204.204.100.100 et la seconde règle permet l'accès à partir du réseau en nuage virtuel Oracle Cloud Infrastructure customer-oci-vcn. Le réseau en nuage virtuel est appairé à un réseau sur place et l'accès à Oracle Analytics Cloud est acheminé au moyen de la passerelle de service du réseau en nuage virtuel.

Tandis qu'Oracle Analytics Cloud est accessible à partir du réseau Internet public, vous pouvez mettre en œuvre vos propres règles de contrôle d'accès pour fournir la sécurité supplémentaire dont vous avez besoin. Dans cet exemple, seul le service tiers avec l'adresse IP de passerelle de trafic sortant 204.204.100.100 accède à Oracle Analytics Cloud sur le Internet public. Le trafic depuis le réseau sur place n'utilise jamais le réseau Internet public, mais plutôt la passerelle de service configurée dans le réseau en nuage virtuel.

Règles du groupe de sécurité de réseau sortant

si votre instance Oracle Analytics Cloud utilise un canal à accès privé pour se connecter à des sources de données privées, vous pouvez restreindre le trafic sortant (sortant) au moyen d'une ou de plusieurs règles de groupe de sécurité de réseau. Vous pouvez spécifier jusqu'à cinq règles de groupe de sécurité de réseau pour le canal privé et les modifier quand vous le souhaitez.