Préalables pour un point d'extrémité privé

Pour provisionner une instance Oracle Fusion Data Intelligence avec un point d'extrémité privé, vous devez disposer des ressources suivantes déjà créées :

- Réseau en nuage virtuel (VCN) dans la région où vous prévoyez de déployer Oracle Fusion Data Intelligence et un sous-réseau privé dans votre VCN avec disponibilité d'une adresse IP /28 (14 adresses IP) ou plus. Vous pouvez modifier cette valeur après le provisionnement.Pour éviter les échecs de création d'instance, assurez-vous que les bascules suivantes sont activées :

- Le commutateur Utiliser les noms d'hôte DNS dans ce VCN lors de la création du VCN.

- Le commutateur Utiliser les noms d'hôte DNS dans ce sous-réseau est activé lors de la création du sous-réseau.

Voir Utilisation des réseaux en nuage virtuels et des sous-réseaux

- Assurez-vous que vous (ou quiconque prévoit de créer l'instance Oracle Fusion Data Intelligence) disposez des politiques requises pour accéder au VCN.

Choisissez le niveau qui vous convient le mieux parmi les options suivantes :

Politique d'accès limité aux ressources

-

Allow any-user to use vnics in tenancy where request.principal.type = 'fawservice' -

Allow any-user to read vcns in tenancy where request.principal.type = 'fawservice' -

Allow any-user to use network-security-groups in tenancy where request.principal.type = 'fawservice' -

Allow any-user to use private-ips in tenancy where request.principal.type = 'fawservice' -

Allow any-user to use subnets in tenancy where request.principal.type = 'fawservice'

Si vous voulez voir et gérer votre famille de réseaux virtuels à partir de la console Oracle Cloud Infrastructure, vous pouvez créer les politiques suivantes :

-

Allow group FAWAdmin.grp to read virtual-network-family <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to manage vnics <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to use subnets <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to use private-ips <in compartment your-compartment or in tenancy>

Politique d'accès étendu aux ressources

Allow any-user to manage virtual-network-family in tenancy where request.principal.type = 'fawservice'Si vous voulez voir et gérer votre famille de réseaux virtuels à partir de la console Oracle Cloud Infrastructure, vous pouvez créer cette politique :Allow group FAWAdmin.grp to manage virtual-network-family <in compartment compartment-name or in tenancy>En dehors de ceux-ci, vous devez créer les politiques générales de service suivantes :

-

Allow group FAWAdmin.grp to manage analytics-warehouse <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to read analytics-warehouse-work-requests <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to manage autonomous-database-family <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to manage analytics-instances <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to read analytics-instance-work-requests <in compartment your-compartment or in tenancy>

-

- Facultatif : Si vous prévoyez de restreindre le trafic (entrant et sortant) à l'aide de règles de groupe de sécurité de réseau, vous devez le faire lorsque vous créez votre instance Oracle Fusion Data Intelligence. Vous pouvez spécifier jusqu'à 5 groupes de sécurité de réseau pour répondre aux besoins de votre entreprise. Assurez-vous que les groupes de sécurité de réseau existent dans le même VCN que votre Oracle Fusion Data Intelligence et que vous disposez de la politique requise pour utiliser les groupes de sécurité de réseau :

Allow group FAWAdmin.grp to use network-security-groups <in compartment your-compartment or in tenancy>Voir "Pour créer un groupe de sécurité de réseau" dans Groupes de sécurité de réseau.

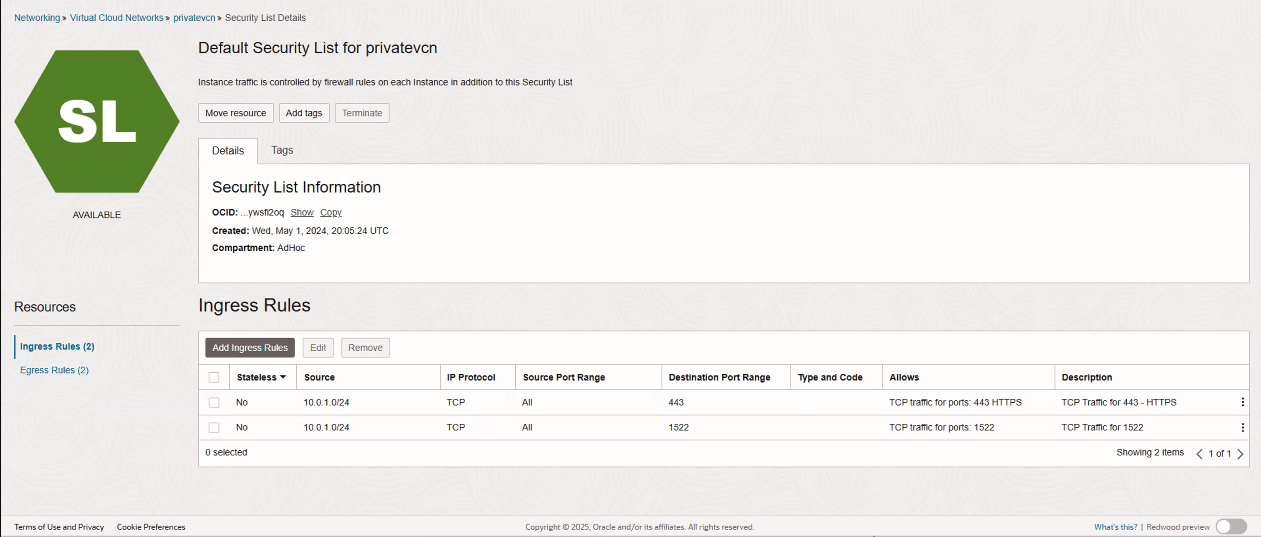

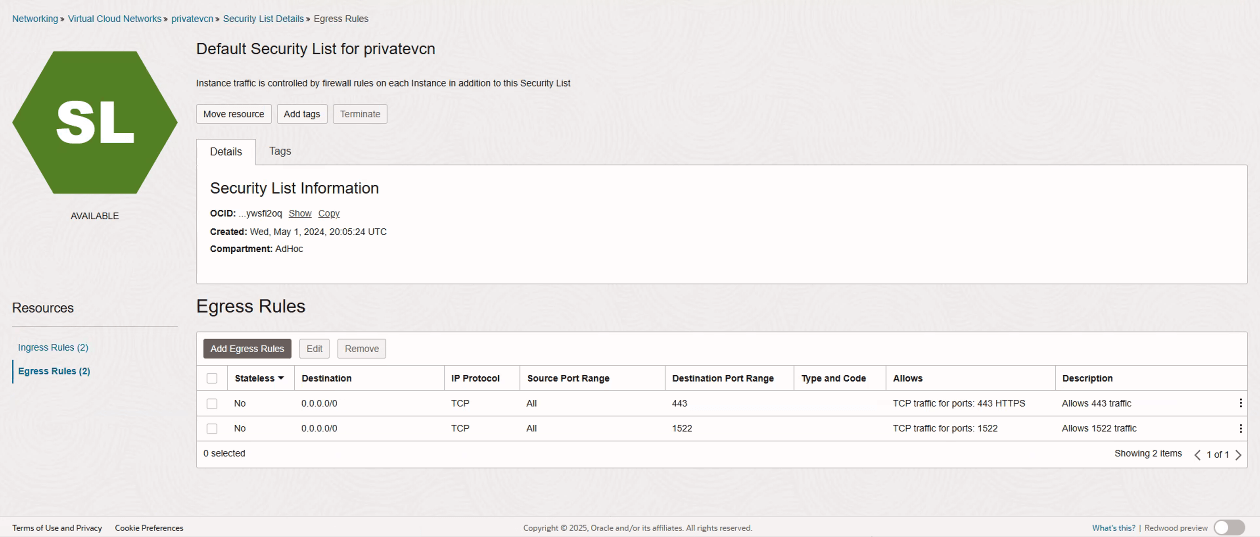

- Trafic entrant spécifié sur le port 1522 pour Oracle Autonomous Data Warehouse et le port 443 pour Oracle Analytics Cloud lors de l'entrée des informations de règle de sécurité pour le groupe de sécurité de réseau ou le VCN. Assurez-vous que le bloc CIDR VCN/SUBNET autorise le trafic entrant et sortant dans les règles vers les ports 443 et 1522.Note

Ces deux ports sont requis pour le fonctionnement de l'instance Oracle Fusion Data Intelligence avec un point d'extrémité privé.