Évaluer la vulnérabilité de vos bases de données

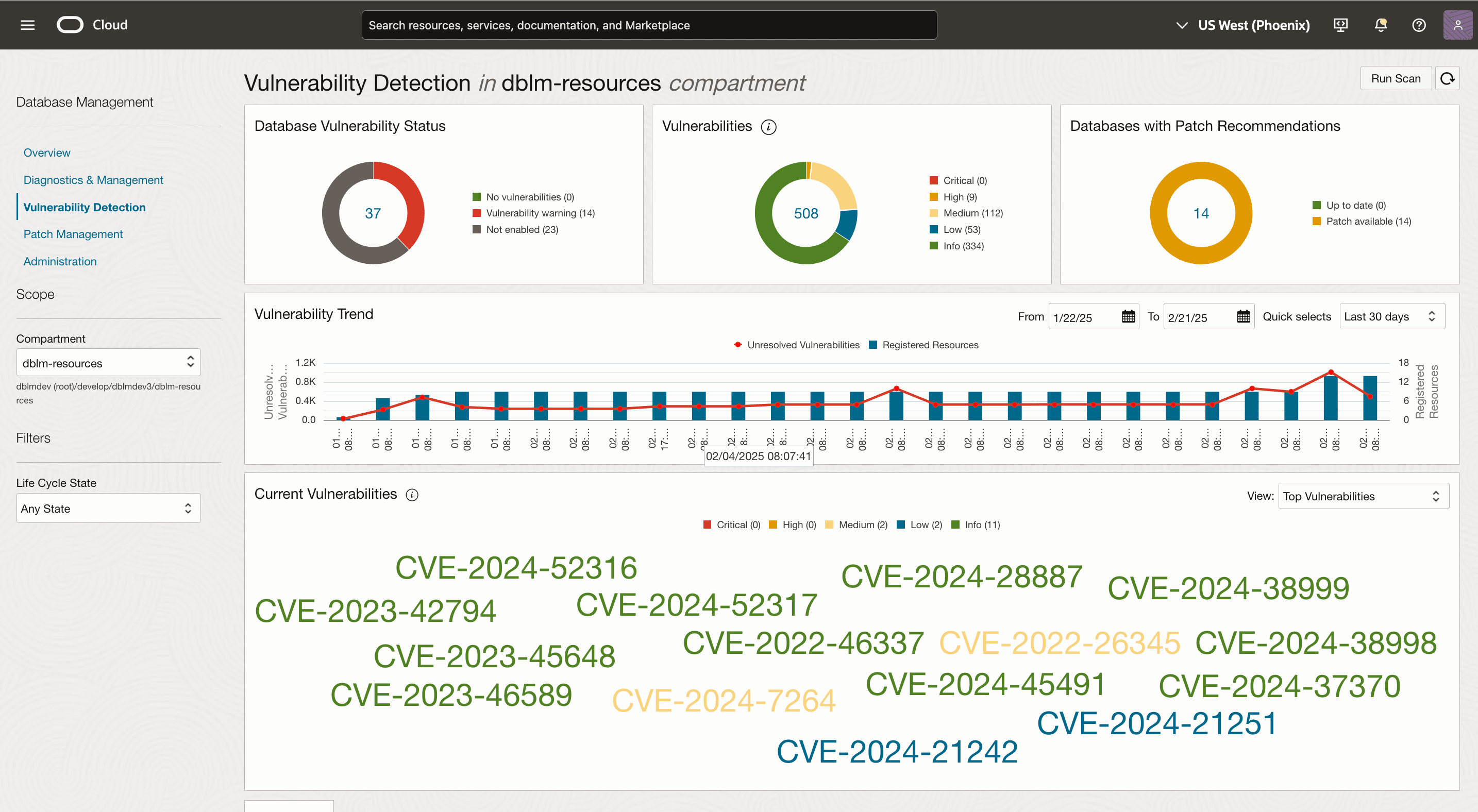

Pour évaluer la vulnérabilité de votre base de données, utilisez le tableau de bord de navigation Vulnerability Detection.

Le service de gestion de bases de données collecte des mesures pour toutes les bases de données activées à l'aide de l'agent de gestion. Ces mesures incluent des informations de configuration et de vulnérabilité pour toutes vos bases de données. Elles sont automatiquement collectées toutes les 24 heures par défaut. En outre, vous pouvez lancer une collecte ad hoc, ainsi qu'en utilisant l'option Run Scan.

Aperçu des vulnérabilités

- Statut du correctif critique : Chaque nouveau correctif critique s'affiche sous forme de bannière. Vous pouvez cliquer sur le lien dans la bannière pour voir plus de détails sur la mise à jour. Cette bannière peut être rejetée afin qu'elle n'apparaisse plus dans la page.

- Section Exécuter le balayage : Une fois que la base de données est activée pour la détection des vulnérabilités, le bouton Exécuter le balayage prend jusqu'à 30 minutes pour être activé. Les balayages automatiques de vulnérabilités s'exécutent tous les soirs, mais vous pouvez choisir d'exécuter les balayages manuellement en cliquant sur le bouton Exécuter le balayage.

- Vulnérabilités par statut : Ce graphique répartit les vulnérabilités en fonction du statut des bases de données. Vous pouvez voir le nombre de bases de données présentant des vulnérabilités et le nombre de bases de données qui ne sont pas enregistrées auprès du service de détection de vulnérabilités.

- Vulnérabilités par gravité : Ce graphique affiche le nombre total de CVE dans toutes les bases de données activées, réparties en fonction de leurs niveaux de gravité. Selon les normes de l'industrie, les CVE sont classées en cinq niveaux de gravité différents. La gravité est basée sur les notations CVSS (Common Vulnerability Scoring System) v3.0, comme indiqué dans le tableau suivant :

Étiquette Valeur Informations 0 Low 0.1-3.9 Moyen 4-6.9 High 7-8.9 Critique 9-10 - Bases de données avec recommandations de correctifs : Ce graphique répartit le nombre de bases de données activées pour la détection des vulnérabilités selon qu'elles sont à jour ou qu'elles ont encore des recommandations de correctifs pouvant être appliquées.

- Tendances de vulnérabilité : Le graphique des tendances de vulnérabilité fournit un contexte sur la façon dont le nombre de vulnérabilités a changé au cours d'une période. La période par défaut pour le graphique est de 30 jours, mais elle peut être modifiée en modifiant les dates De et À, ou en sélectionnant l'une des options dans le menu Sélections rapides. Chaque barre représente le nombre de bases de données balayées et le point rouge correspondant représente le nombre de vulnérabilités non résolues trouvées pour ce balayage. Pointez les points rouges pour plus d'informations. En cliquant sur l'élément individuel, une fenêtre contenant des informations détaillées s'ouvre.

- Bases de données les plus vulnérables : Le graphique représente jusqu'à 50 des bases de données les plus vulnérables et les principales vulnérabilités par base de données. La couleur de la vulnérabilité CVE représente le niveau de gravité et sa taille représente le nombre de bases de données touchées par ces vulnérabilités.

Par exemple :

- Plus le nombre de CVE est élevé, plus le nombre de bases de données concernées est élevé.

- Plus l'élément est grand, plus il y a de vulnérabilités pour la base de données.

- Table des bases de données : Cette section répertorie toutes les bases de données conteneur et non conteneur activées pour la détection des vulnérabilités. Sous chaque base de données conteneur se trouve un lien permettant d'ouvrir une fenêtre avec toutes ses bases de données enfichables. Dans la colonne Metric Collection Date, une icône d'avertissement s'affiche en cas d'erreur de collecte de mesures. Cliquez pour ouvrir une nouvelle fenêtre répertoriant toutes les erreurs. Les CVE de colonnes et les recommandations de correctifs ouvrent également des fenêtres avec des détails supplémentaires pour les éléments correspondants.

Vous pouvez filtrer les bases de données par statut et niveau de gravité de la vulnérabilité. Vous pouvez également effectuer une recherche à l'aide du nom de la base de données.

Cliquez sur le bouton Mettre à jour pour passer au flux d'application de correctifs.

- Table des vulnérabilités : Cette section répertorie toutes les vulnérabilités trouvées pour chaque base de données enregistrée. Le tableau peut être filtré en fonction du niveau de gravité ou si des recommandations de correctifs sont disponibles. Vous pouvez également effectuer une recherche à l'aide du nom de la base de données.

Cliquez sur le bouton Mettre à jour pour poursuivre le flux d'application de correctifs.

La colonne Number of Databases ouvre une nouvelle fenêtre avec la liste des bases de données touchées par cette vulnérabilité CVE particulière. Dans cette fenêtre, la colonne Correctifs ouvre une nouvelle fenêtre enfant avec toutes les recommandations de correctif disponibles pour cette vulnérabilité CVE. Vous pouvez répertorier tous les correctifs disponibles ou seulement les correctifs recommandés.

Oracle vous recommande d'appliquer les correctifs de sécurité recommandés obligatoires ainsi que d'évaluer et d'appliquer les autres correctifs recommandés.