Activation de la communication réseau

Des paramètres de réseau spécifiques sont requis pour activer la communication entre Ops Insights et les bases de données Oracle Cloud.

Vous devez activer la communication entre le service de données clés sur l'exploitation et la base de données Oracle Cloud en ajoutant les règles de sécurité entrantes et sortantes à un NSG ou à une liste de sécurité dans le VCN où la base de données Oracle Cloud est accessible.

Avant d'activer la communication entre Ops Insights et la base de données Oracle Cloud, vous devez :

- Vous assurer de connaître les règles de sécurité. Pour plus d'informations, voir Règles de sécurité.

- Selon que vous souhaitez utiliser des groupes de sécurité de réseau ou des listes de sécurité pour ajouter des règles de trafic entrant et sortant, vous devez disposer des autorisations requises et savoir comment ajouter des règles de sécurité.

Note

- Un NSG doit être disponible pour créer un point d'extrémité privé pour le service de données clés sur l'exploitation. Pour plus d'informations, voir Groupes de sécurité de réseau.

- Une règle de liste de sécurité qui permet l'accès sur le numéro de port de base de données est appliquée au groupe de sécurité de réseau pour l'accès dans le bloc CIDR du VCN ou du sous-réseau. Pour plus d'informations, voir Listes de sécurité.

- Notez les adresses IP privées et les détails de port de la base de données Oracle Cloud et les adresses IP privées du service de données clés sur l'exploitation. Voici les détails que vous devrez peut-être entrer lorsque vous ajouterez des règles de sécurité et voici les informations sur l'endroit où vous pouvez les trouver :

- Pour plus de détails sur les ports de base de données Oracle Cloud, voir la section Informations sur le système de BD de la page Détails du système de BD pour les bases de données Oracle sur les systèmes de base de données sans système d'exploitation et sur machine virtuelle. Pour les bases de données Oracle sur le service Exadata Cloud, voir Détails du réseau dans la page Détails de la grappe de machines virtuelles Exadata.

- Pour les adresses IP privées de base de données Oracle Cloud, voir la section Noeuds de la page Détails du système de BD pour les bases de données à instance unique sur les systèmes de base de données sans système d'exploitation et sur machine virtuelle. Pour les bases de données RAC, utilisez la page Balayer l'adresse IP, disponible dans la page Détails du système de BD pour le système de base de données sur machine virtuelle et dans la page Détails de la grappe de machines virtuelles Exadata pour le service Exadata Cloud.

Pour que le service de données clés sur l'exploitation communique avec la base de données Oracle Cloud, vous devez ajouter des règles de sécurité de trafic entrant et sortant à l'aide de groupes de sécurité de réseau ou de listes de sécurité. Les exemples suivants illustrent comment activer la communication entre un point d'extrémité privé du service de données clés sur l'exploitation et les bases de données Oracle sur un système de base de données sur machine virtuelle à l'aide de groupes de sécurité de réseau et de listes de sécurité.

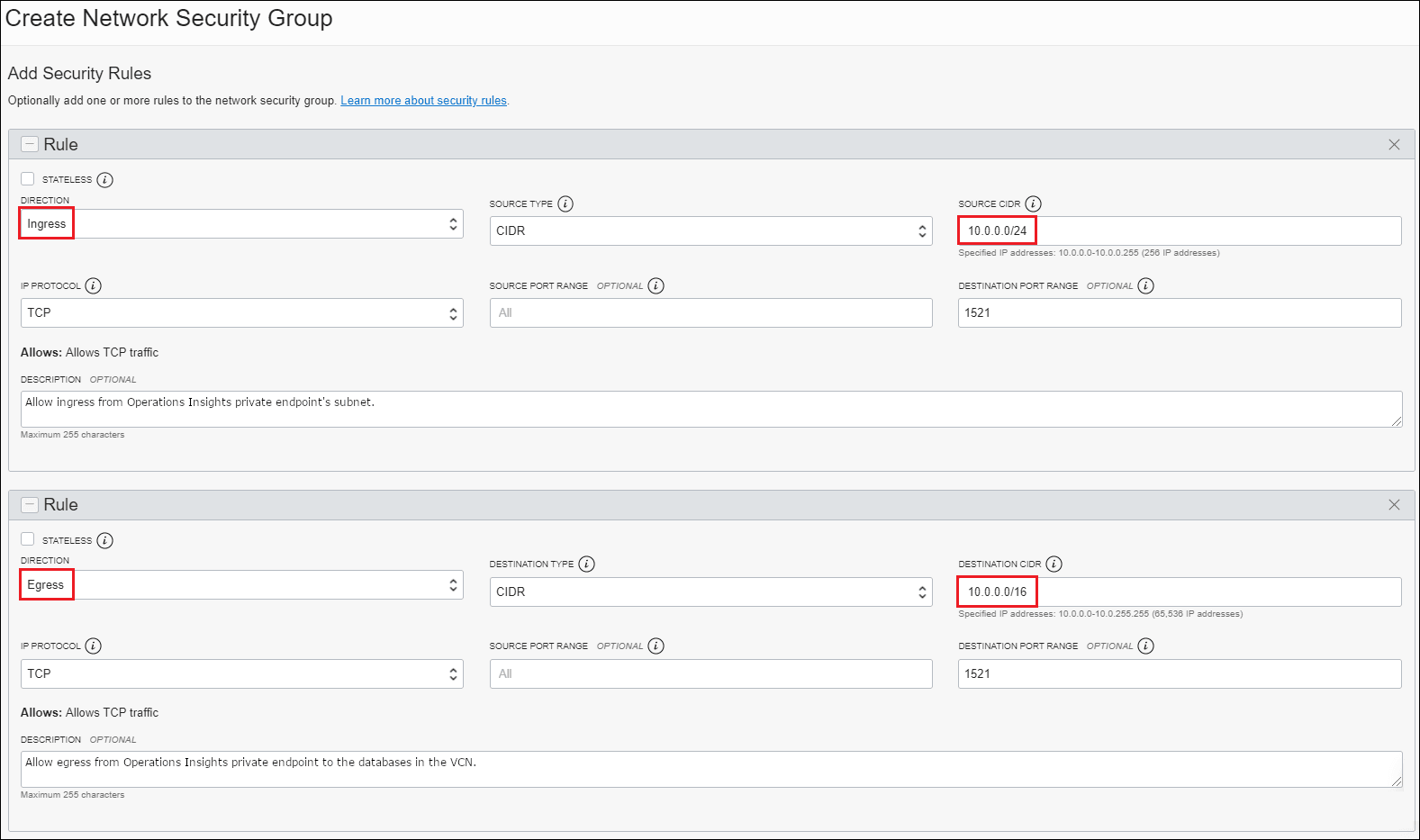

Créer un groupe de sécurité de réseau pour permettre la communication entre le point d'extrémité privé du service de données clés sur l'exploitation et un système de base de données sur machine virtuelle

Dans l'exemple suivant, un groupe de sécurité de réseau est créé et ajouté à :

- Un système de base de données sur machine virtuelle

- Un point d'extrémité privé du service de données clés sur l'exploitation pour les bases de données Oracle Cloud à instance unique (qui est déjà créé)

Lorsque vous effectuez les tâches répertoriées dans cet exemple, le point d'extrémité privé du service de données clés sur l'exploitation aura accès à toutes les bases de données à instance unique du VCN du système de base de données sur machine virtuelle sans incidence sur l'architecture de sous-réseau du VCN.

Pour plus d'informations sur la création d'un groupe de sécurité de réseau dans le VCN du système de base de données sur machine virtuelle, voir Pour créer un groupe de sécurité de réseau.

Le port VCN du système de base de données sur machine virtuelle est configuré par l'utilisateur. Entrez le numéro de port que vous avez configuré précédemment.

- Règle de trafic entrant pour le VCN du système de base de données sur machine virtuelle : Le VCN du système de base de données sur machine virtuelle peut recevoir le trafic entrant depuis le sous-réseau du point d'extrémité privé du service de données clés sur l'exploitation (10.0.0.0/24) depuis n'importe quel port.

- Règle de trafic sortant du point d'extrémité privé du service de données clés sur l'exploitation : Le sous-réseau du point d'extrémité privé du service de données clés sur l'exploitation (à partir de n'importe quel port) peut envoyer des demandes au VCN du système de base de données sur machine virtuelle (10.0.0.0/16) sur le port 1521.

Entrez le port que vous avez configuré pour la base de données TCPS si le port est différent de 1521.

Après avoir créé le groupe de sécurité de réseau, vous devez l'ajouter au système de base de données sur machine virtuelle et au point d'extrémité privé du service de données clés sur l'exploitation.

Pour plus d'informations sur l'ajout du groupe de sécurité de réseau au système de base de données sur machine virtuelle, voir Ajout ou suppression d'une ressource d'un groupe de sécurité de réseau.

Pour ajouter le groupe de sécurité de réseau au point d'extrémité privé du service de données clés sur l'exploitation, allez à la page Administration du point d'extrémité privé du service de données clés sur l'exploitation (Administration > Points d'extrémité privés) et cliquez sur le point d'extrémité privé auquel vous voulez ajouter le groupe. Dans la page Détails du point d'extrémité privé, cliquez sur Modifier dans Groupes de sécurité de réseau et ajoutez le nouveau groupe de sécurité de réseau.

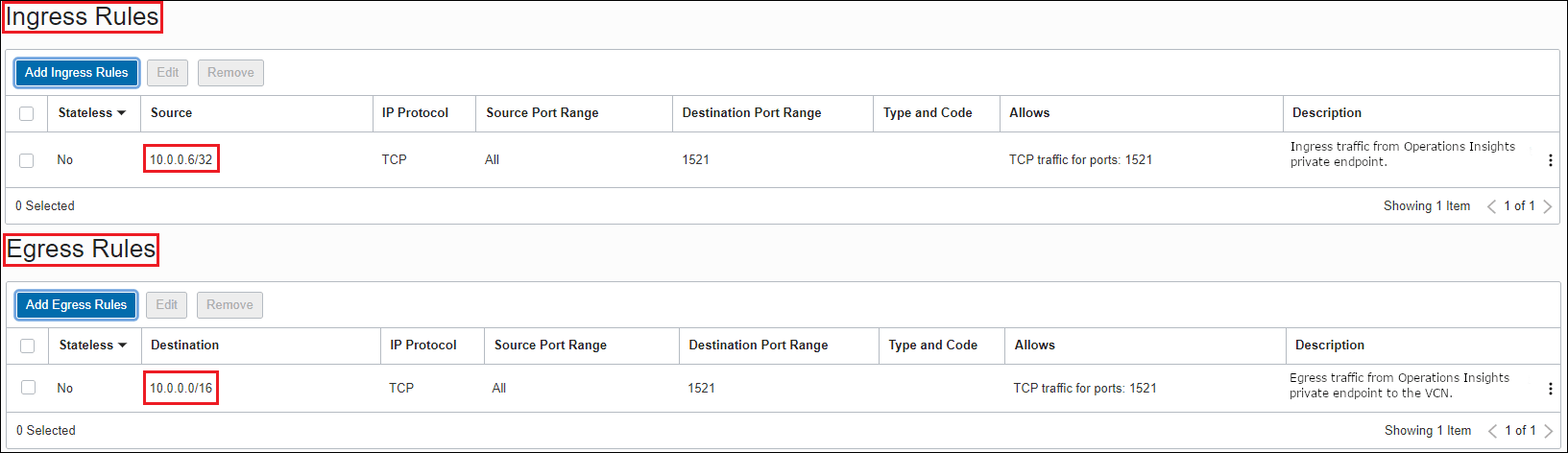

Ajouter des règles de sécurité à une liste de sécurité pour permettre la communication entre un point d'extrémité privé du service de données clés sur l'exploitation et un système de base de données sur machine virtuelle

Dans l'exemple suivant, des règles de sécurité avec état sont ajoutées à une liste de sécurité existante dans le VCN du système de base de données sur machine virtuelle pour permettre la communication entre un point d'extrémité privé du service de données clés sur l'exploitation pour les bases de données Oracle Cloud à instance unique et tous les sous-réseaux du VCN. Ainsi, le point d'extrémité privé du service de données clés sur l'exploitation peut accéder à toutes les bases de données à instance unique du VCN.

Pour plus d'informations sur la mise à jour d'une liste de sécurité, voir Pour mettre à jour les règles d'une liste de sécurité.

Le port VCN du système de base de données sur machine virtuelle est configuré par l'utilisateur. Entrez le numéro de port que vous avez configuré précédemment.

- Règle de trafic entrant pour le VCN du système de base de données sur machine virtuelle : Le VCN du système de base de données sur machine virtuelle peut recevoir le trafic entrant depuis l'adresse IP privée du service de données clés sur l'exploitation (10.0.0.6/32) depuis n'importe quel port.

- Règle de trafic sortant pour le point d'extrémité privé du service de données clés sur l'exploitation : : L'adresse IP privée du service de données clés sur l'exploitation (à partir de n'importe quel port) peut envoyer des demandes au VCN du système de base de données sur machine virtuelle (10.0.0.0/16) sur le port 1521.

Entrez le port que vous avez configuré pour la base de données TCPS si le port est différent de 1521.

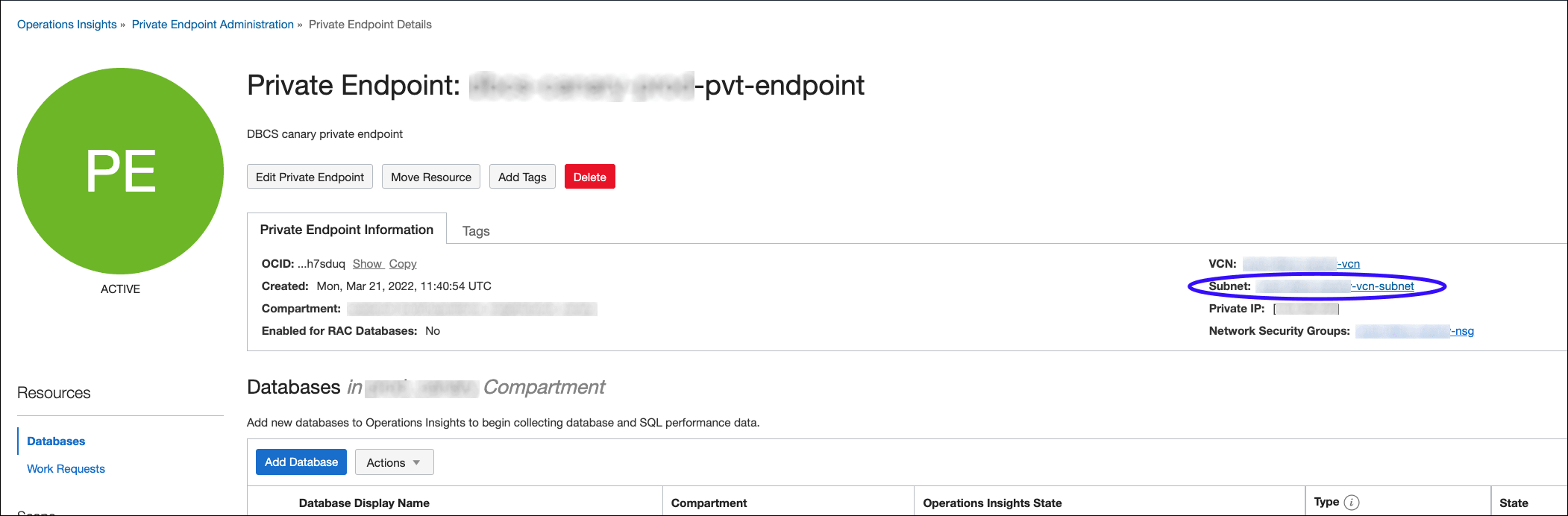

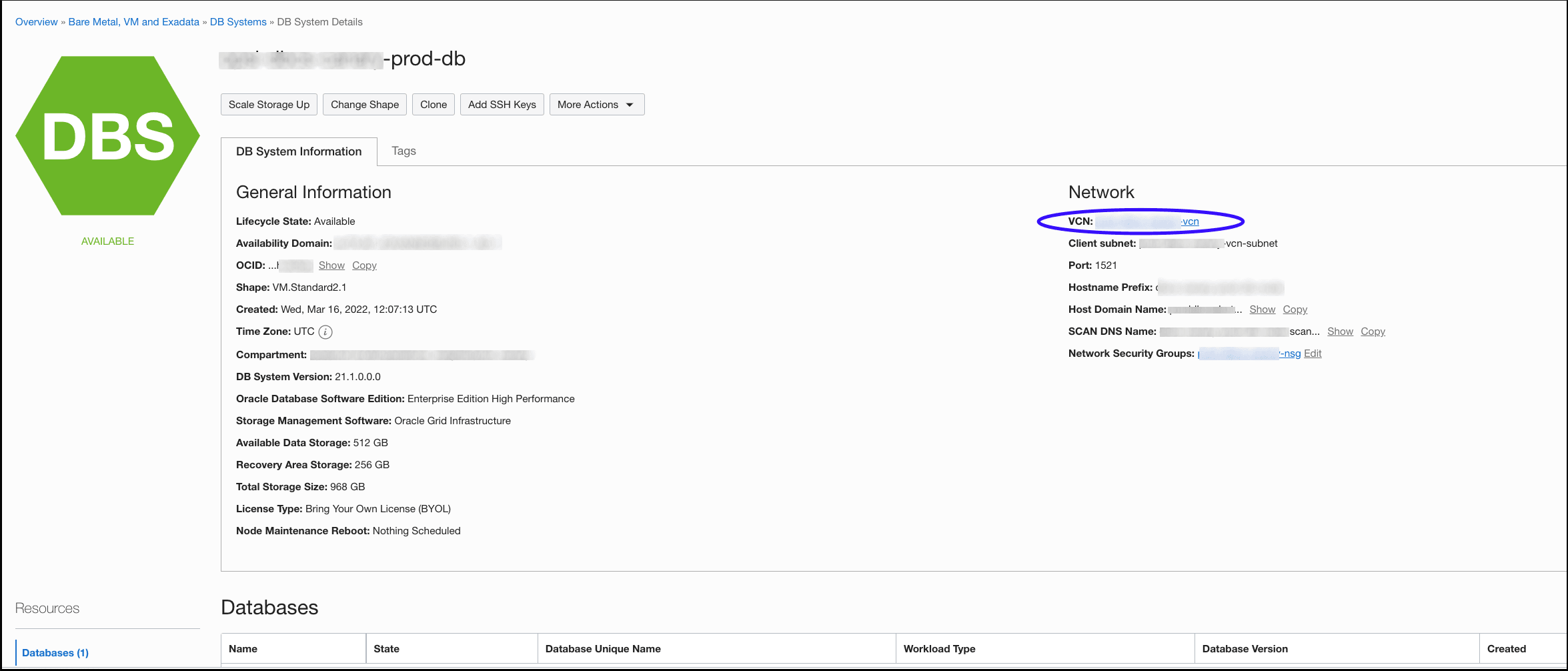

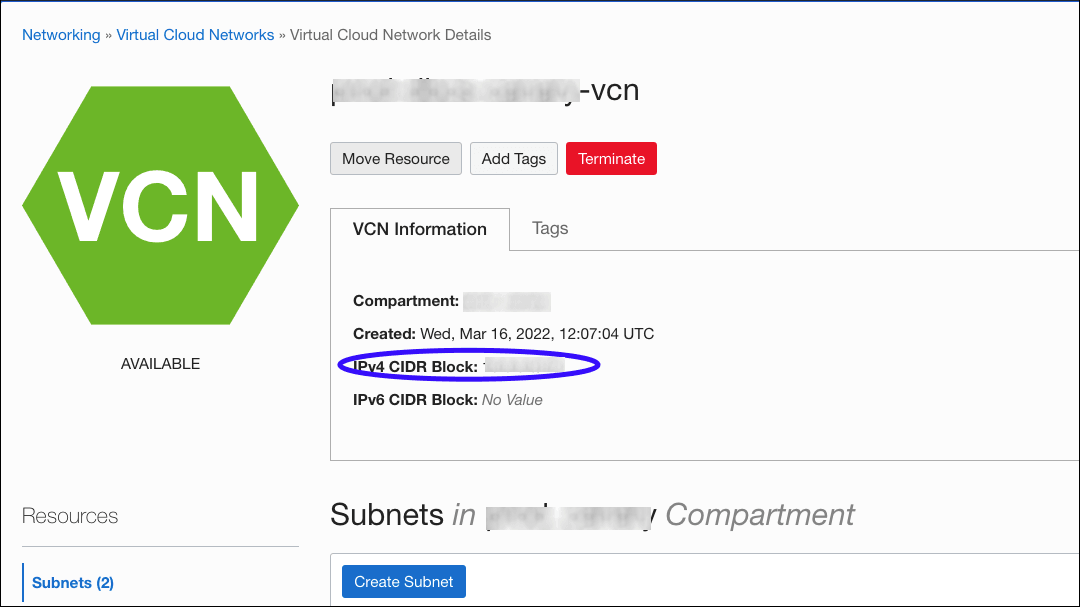

Obtention des valeurs de bloc CIDR

Les valeurs de bloc CIDR utilisées pour définir des règles seront propres à votre environnement et non à celles indiquées dans les exemples ci-dessus. Vous pouvez obtenir les valeurs de règle de trafic entrant/sortant CIDR correctes pour votre environnement de données clés sur l'exploitation comme suit :

- Règles entrantes

La règle de trafic entrant que vous devez créer dépend du sous-réseau spécifié lors de la création du point d'extrémité privé. Le bloc CIDR se trouve dans la page VCN/Sous-réseau. Le service de données clés sur l'exploitation fournit également un lien pratique vers la page VCN/Sous-réseau directement à partir de la page Détails du point d'extrémité privé.

- Règles sortantes

La règle de trafic sortant que vous devez créer dépend du VCN dans lequel résident vos bases de données Oracle Cloud. Vous pouvez trouver le bloc CIDR en accédant à la page des détails de la base de données où vous trouverez un lien vers le VCN associé.

Note

Note

Vous devez écrire votre règle à l'aide du bloc CIDR entier afin que le point d'extrémité privé puisse être utilisé pour toutes les bases de données du VCN.

Autorisations d'activation de TCPS

Si vous choisissez d'utiliser le protocole TCPS (TCP/IP with Transport Layer Security) pour vous connecter à la base de données Oracle Cloud en toute sécurité, vous devez entrer le numéro de port et charger le portefeuille de base de données lors de l'activation du service de gestion de bases de données.

- Magasin de clés Java (JKS) : Pour enregistrer un portefeuille de magasin de clés Java en tant que clé secrète, vous devez entrer le mot de passe du magasin de clés, le contenu du magasin de clés ( fichier.jks), le mot de passe du magasin de certificats, le contenu du magasin de certificats ( fichier.jks) et le nom distinctif de certificat pour le portefeuille.

- Normes PKCS (Public-Key Cryptography Standards) # 12 : Pour enregistrer un portefeuille PKCS#12 en tant que clé secrète, vous devez entrer le mot de passe du portefeuille, le contenu du portefeuille (fichier.p12) et le nom distinctif du certificat pour le portefeuille.

Pour plus d'informations sur la configuration de l'authentification TLS, voir Configuration de l'authentification du protocole TLS.