Configurer deux boîtiers Thales CipherTrust Cloud Key Manager dans OCI, créer une grappe entre eux et en configurer un en tant qu'autorité de certification

Présentation

Les entreprises recherchent de plus en plus un meilleur contrôle sur leurs clés cryptographiques dans le contexte actuel du nuage, afin de répondre aux exigences en matière de sécurité, de conformité et de souveraineté des données. Thales CipherTrust Cloud Key Manager (CCKM) offre une solution centralisée pour la gestion des clés de chiffrement et des clés secrètes dans des environnements multinuages et hybrides, notamment Oracle Cloud Infrastructure (OCI). Une caractéristique clé de cette architecture est la prise en charge de Bloquer sa propre clé (HYOK), ce qui vous permet de conserver un contrôle complet sur vos clés de chiffrement, même lors de l'utilisation de services en nuage de tierce partie.

Ce tutoriel explique la configuration complète de deux dispositifs Thales CCKM dans OCI, notamment :

- Déploiement de deux instances CCKM.

- Création d'une grappe à haute disponibilité entre eux.

- Configuration de l'un des boîtiers en tant qu'autorité de certification (AC) pour la délivrance et la gestion des certificats internes.

À la fin de ce tutoriel, vous disposerez d'un environnement CCKM robuste et évolutif qui prend en charge des cas d'utilisation clés tels que Utiliser sa propre clé (BYOK), HYOK et la gestion centralisée du cycle de vie des clés. Cette configuration est idéale pour les entreprises qui cherchent à étendre leur contrôle clé dans le nuage tout en respectant les normes de sécurité des données les plus élevées.

Note : Dans ce tutoriel, les termes Thales CipherTrust Cloud Key Manager (CCKM) et Thales CipherTrust Manager sont utilisés de manière interchangeable. Les deux font référence au même produit.

Objectifs

- Tâche 1 : Vérifiez l'infrastructure du réseau en nuage virtuel (VCN) OCI.

- Tâche 2 : Déployer la première appliance Thales CCKM.

- Tâche 3 : Effectuer la configuration initiale sur la première appliance Thales CCKM.

- Tâche 4 : Déployer le deuxième appareil Thales CCKM et effectuer la configuration initiale sur le CCKM.

- Tâche 5 : Vérifiez la connexion entre les appliances Thales CCKM Remote Peering Connection (RPC).

- Tâche 6 : Configurer le DNS.

- Tâche 7 : Configurer la première appliance Thales CCKM en tant qu'autorité de certification (AC).

- Tâche 8 : Créer un fournisseur cloud service (CSR) pour les deux boîtiers Thales CCKM et les signer par l'autorité de certification.

- Tâche 9 : Configurer le regroupement d'appareils Thales CCKM.

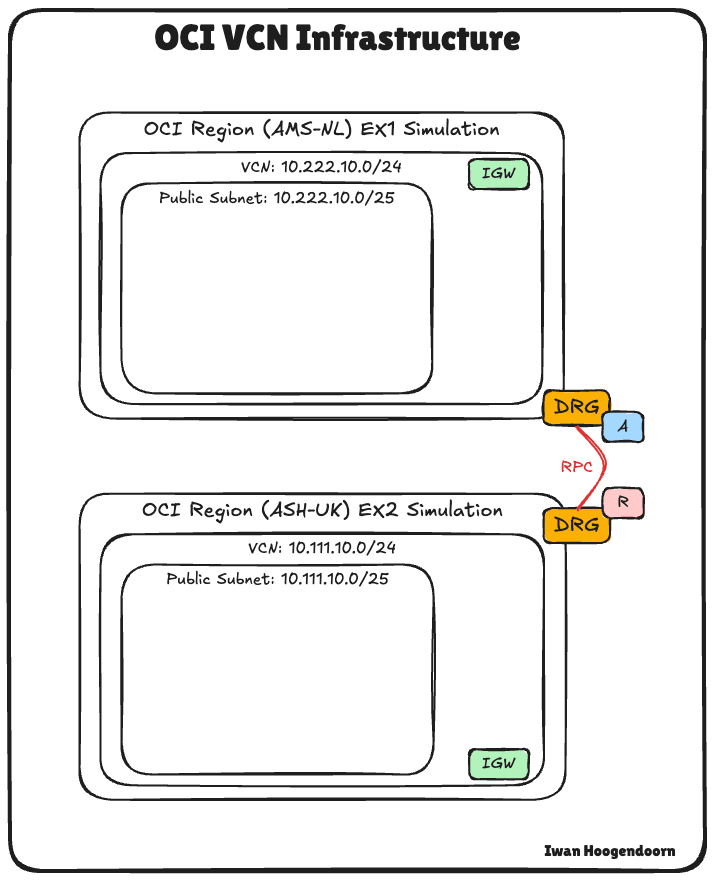

Tâche 1 : Vérifier l'infrastructure des réseaux en nuage virtuels (VCN) OCI

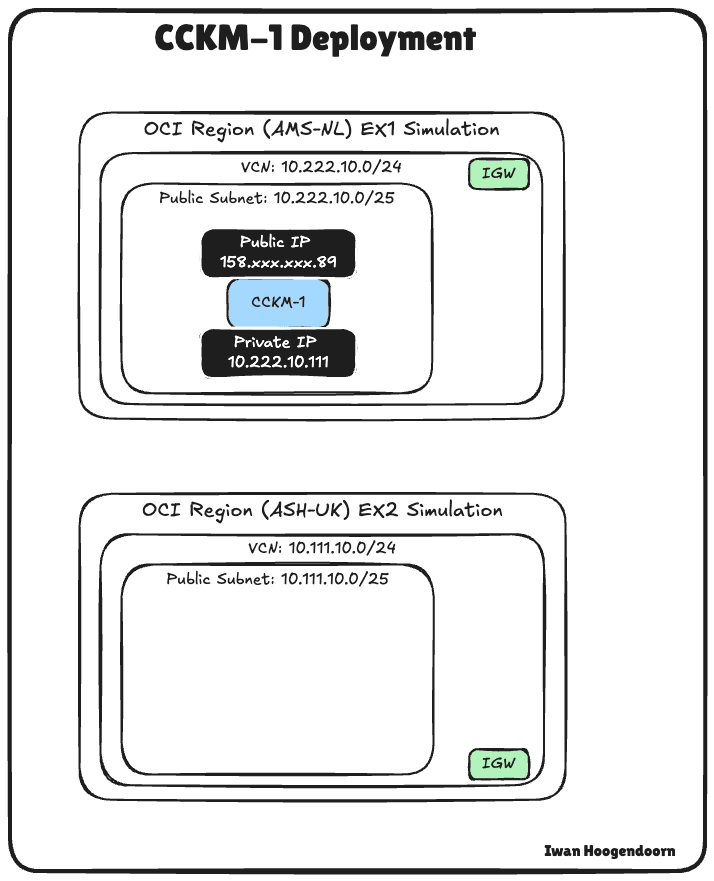

Avant de déployer les dispositifs Thales CCKM, il est essentiel de comprendre l'architecture réseau OCI sous-jacente qui les prendra en charge.

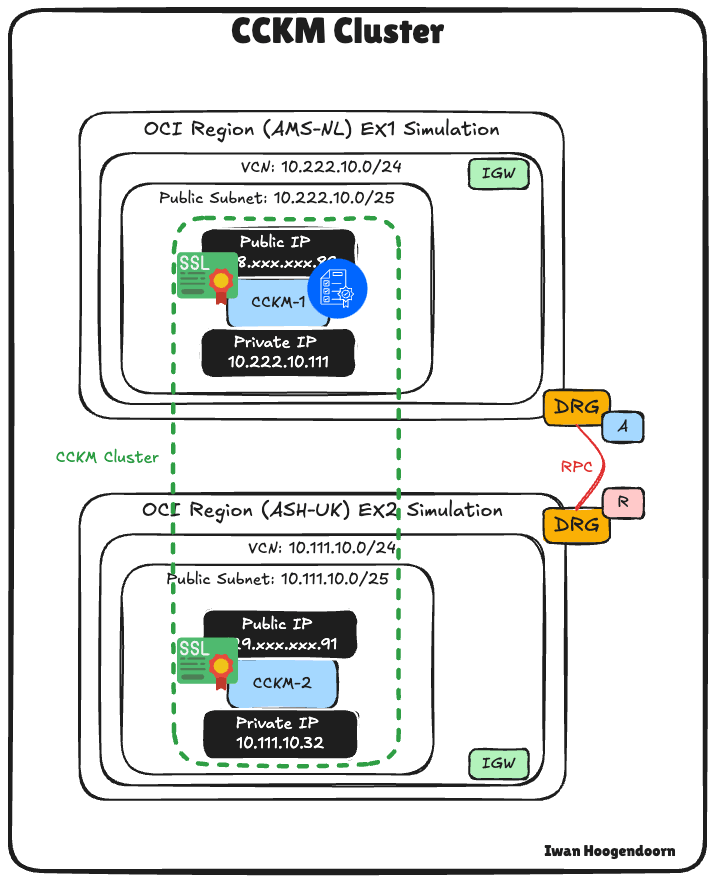

Dans cette configuration, nous utilisons deux réseaux en nuage virtuels distincts :

- Un VCN se trouve dans la région OCI Amsterdam (AMS).

- Le deuxième VCN se trouve dans la région OCI Ashburn (ASH).

Ces deux régions sont connectées au moyen d'une connexion d'appairage distant, ce qui permet une communication sécurisée et à faible latence entre les appareils CCKM entre les régions. Cette connectivité inter-région est essentielle pour la haute disponibilité, la redondance et la mise en grappe des modules CCKM.

Les boîtiers CCKM seront déployés dans des sous-réseaux publics dans chaque VCN pour ce tutoriel. Cette approche simplifie l'accès et la gestion initiaux sur Internet, par exemple via SSH ou l'interface Web. Toutefois, il est important de noter que les meilleures pratiques dans les environnements de production consistent à déployer ces boîtiers dans des sous-réseaux privés et à gérer l'accès au moyen d'un hôte bastion ou d'un serveur de saut de ligne. Cela réduit l'exposition des appareils à l'Internet public et s'aligne sur une posture réseau plus sécurisée.

Nous déploierons les modules CCKM dans cette configuration de VCN révisée dans la tâche suivante.

Tâche 2 : Déployer le premier boîtier Thales CCKM

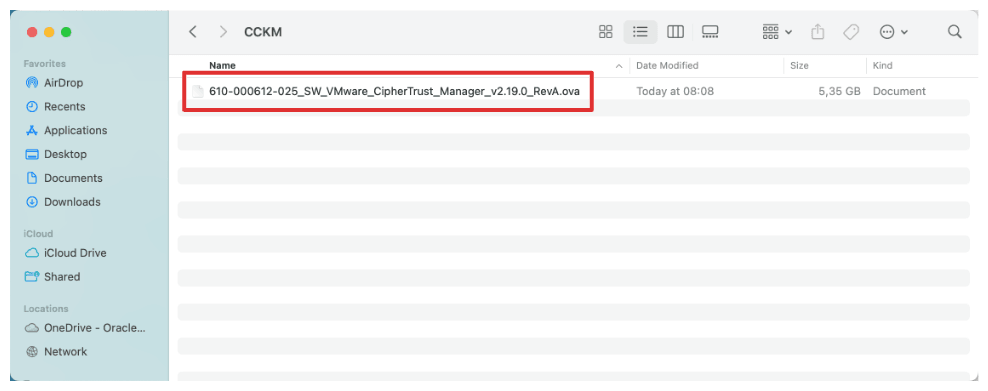

Avant de déployer le premier boîtier Thales CCKM, nous devons nous assurer que l'image requise est disponible dans OCI.

Bien que la documentation officielle de Thales recommande généralement d'ouvrir un cas de soutien pour obtenir une URL de stockage d'objets OCI pour importer directement l'image CCKM dans OCI, nous utiliserons une autre méthode.

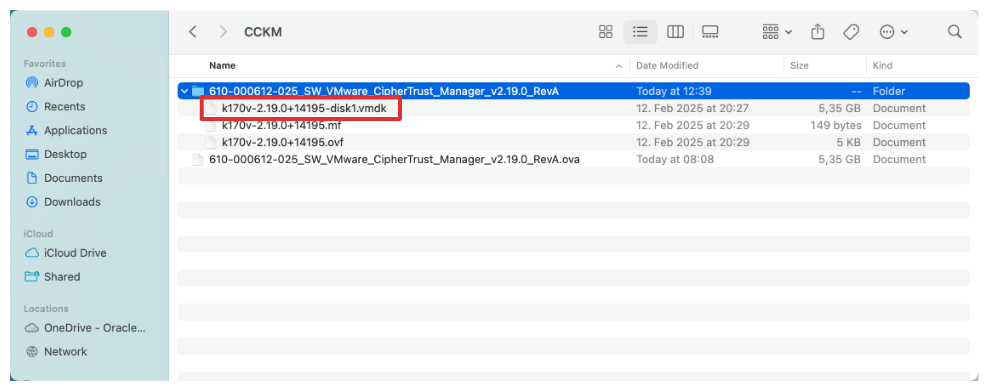

Nous avons reçu un fichier 610-000612-025_SW_VMware_CipherTrust_Manager_v2.19.0_RevA.ova local de Thales. Au lieu d'utiliser l'URL fournie, nous allons :

- Extrayez le fichier

.vmdkde l'archive.ova. - Chargez le fichier

.vmdkdans un seau de stockage d'objets OCI. - Créez une image personnalisée dans OCI à partir du fichier

.vmdk. - Déployez l'instance CCKM à l'aide de cette image personnalisée.

Cette méthode nous donne un contrôle complet sur le processus d'importation d'images et est particulièrement utile dans les scénarios de déploiement à air ou personnalisés.

-

Enregistrez le fichier

610-000612-025_SW_VMware_CipherTrust_Manager_v2.19.0_RevA.ovadans un nouveau dossier sur le disque local.

-

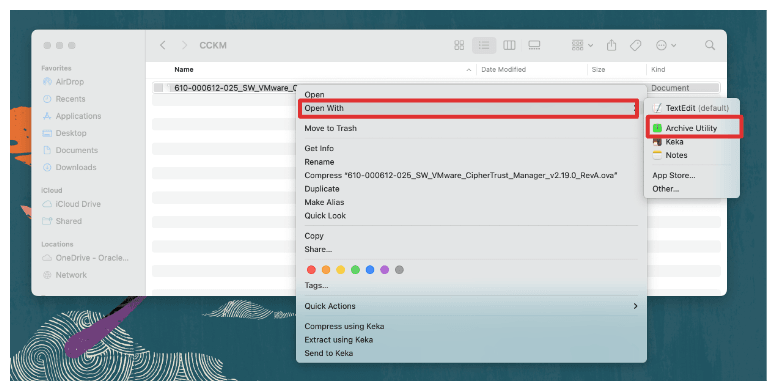

Extrayez le fichier

.ova.

-

Notez le fichier

.vmdkdans le dossier extrait.

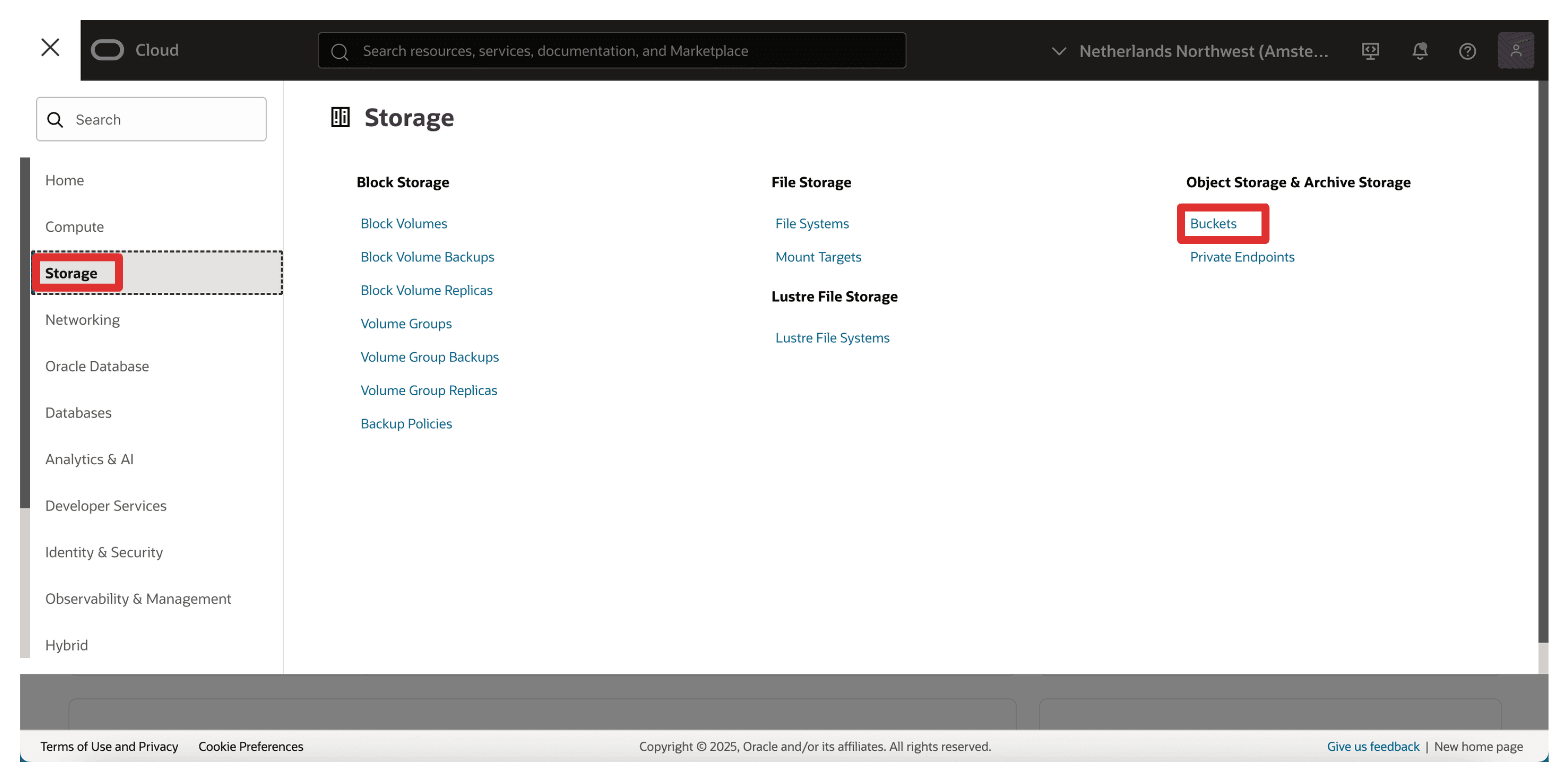

Avec l'infrastructure de réseau OCI, nous sommes prêts à déployer le premier boîtier Thales CCKM dans la région Amsterdam (AMS). Connectez-vous à la console OCI.

-

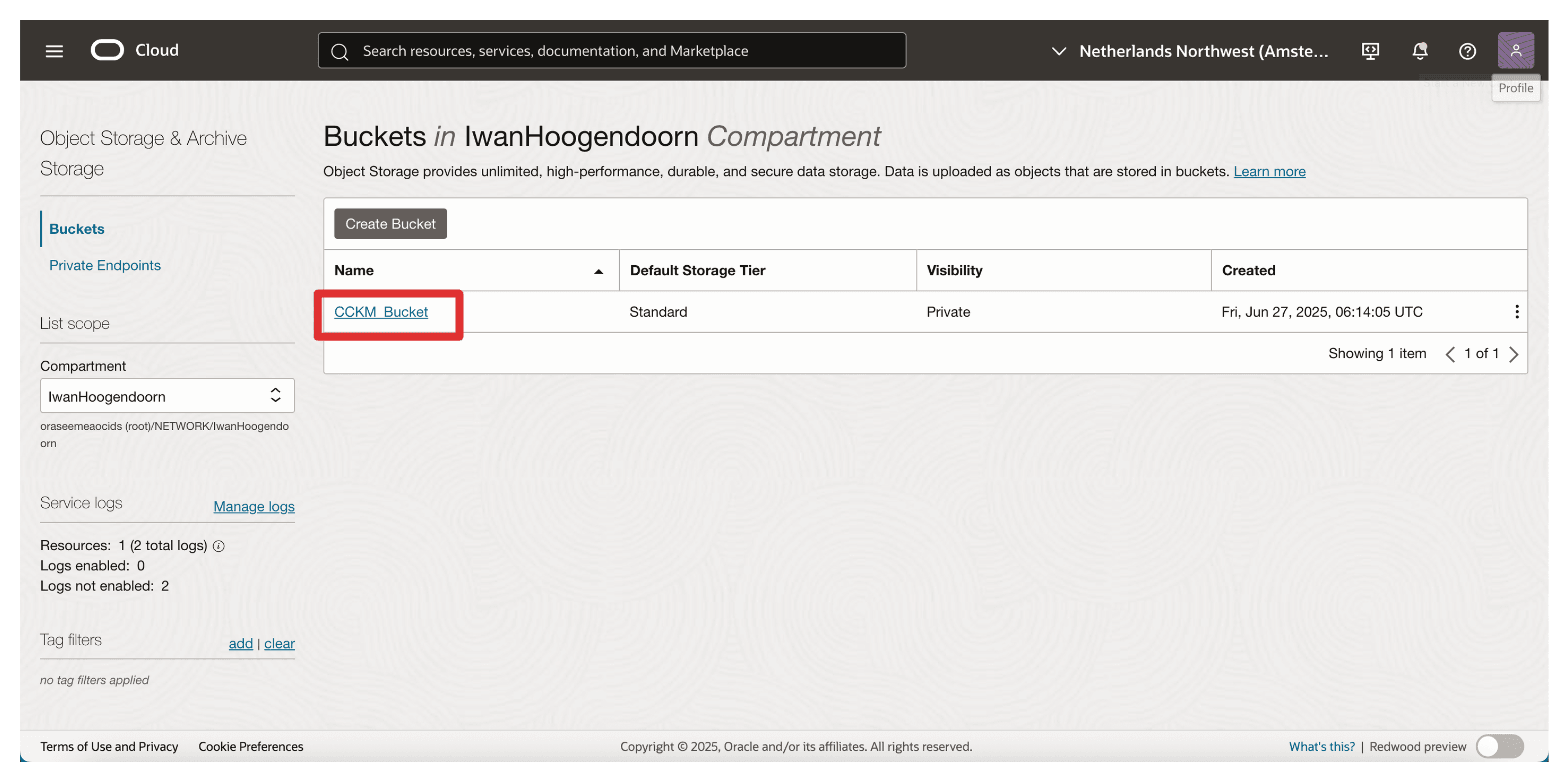

Naviguez jusqu'à Stockage, Stockage d'objets et cliquez sur Seaux.

-

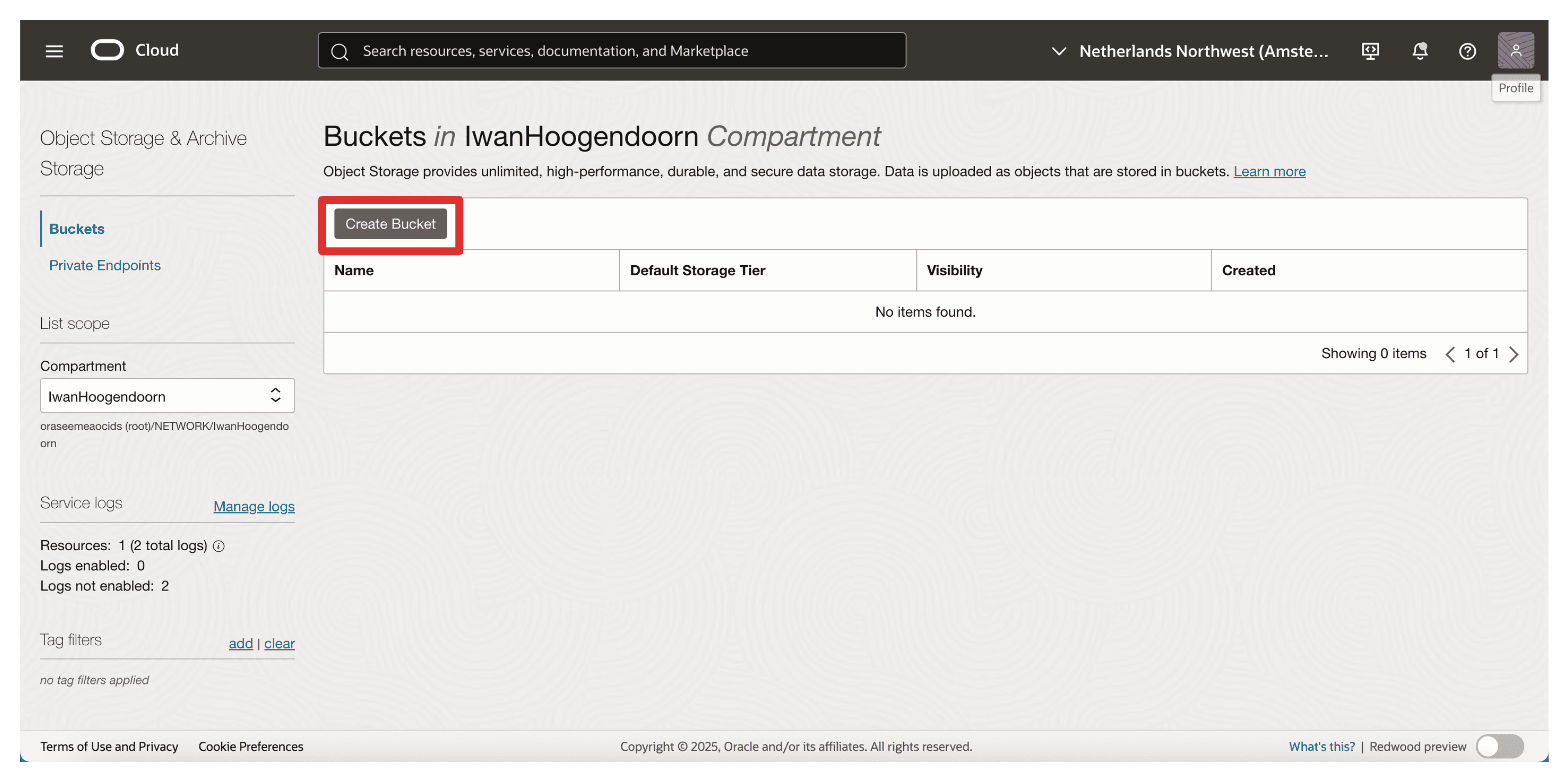

Assurez-vous d'être dans le compartiment correct, puis cliquez sur Créer un seau.

-

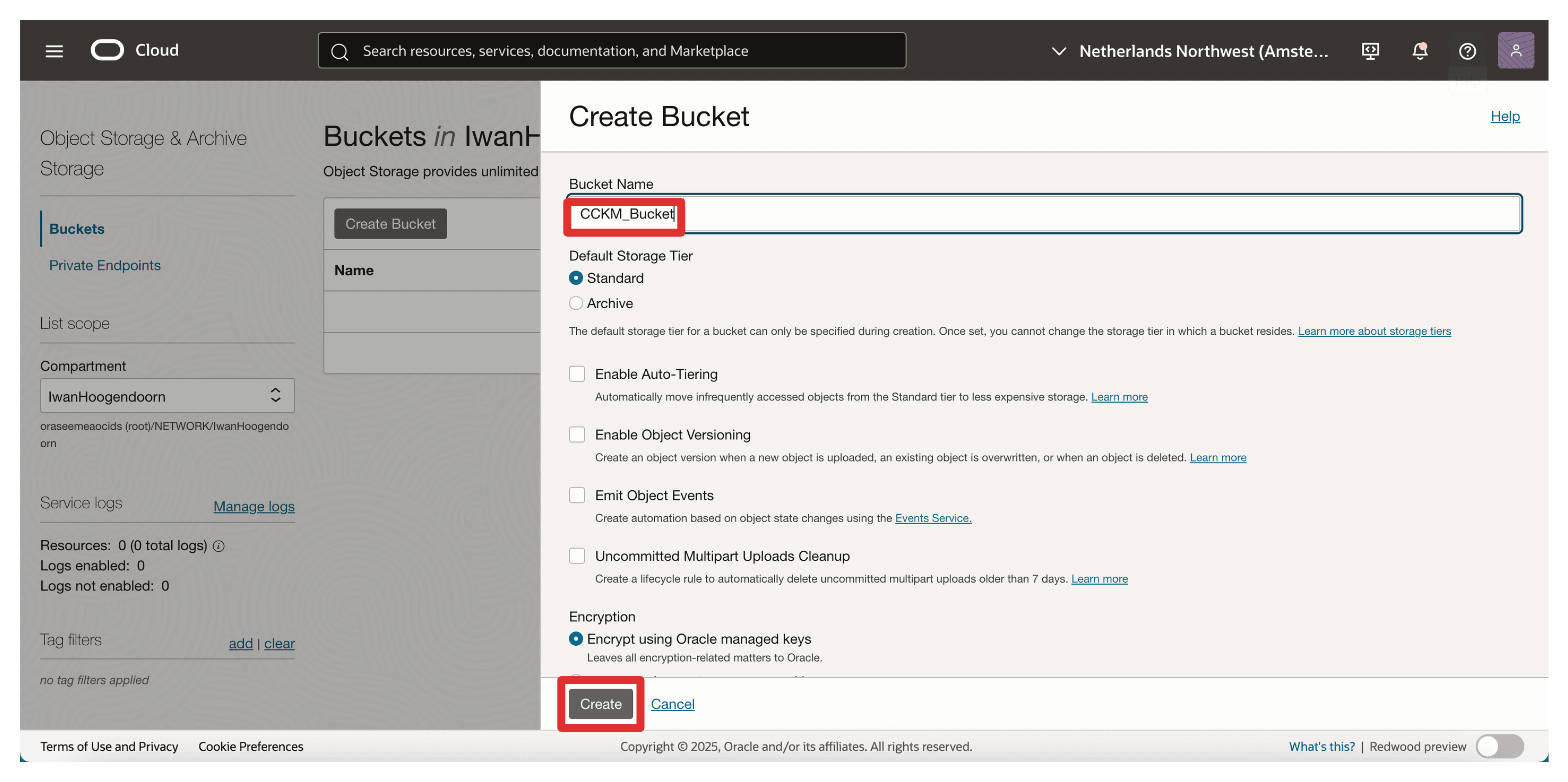

Entrez les informations suivantes et cliquez sur Créer pour terminer.

- Nom du seau : Entrez

CCKM_Bucket. - Niveau de stockage : Sélectionnez Standard (par défaut).

- Laissez tous les autres paramètres par défaut (à moins que des politiques de chiffrement ou d'accès ne soient requises pour votre cas d'utilisation).

- Nom du seau : Entrez

-

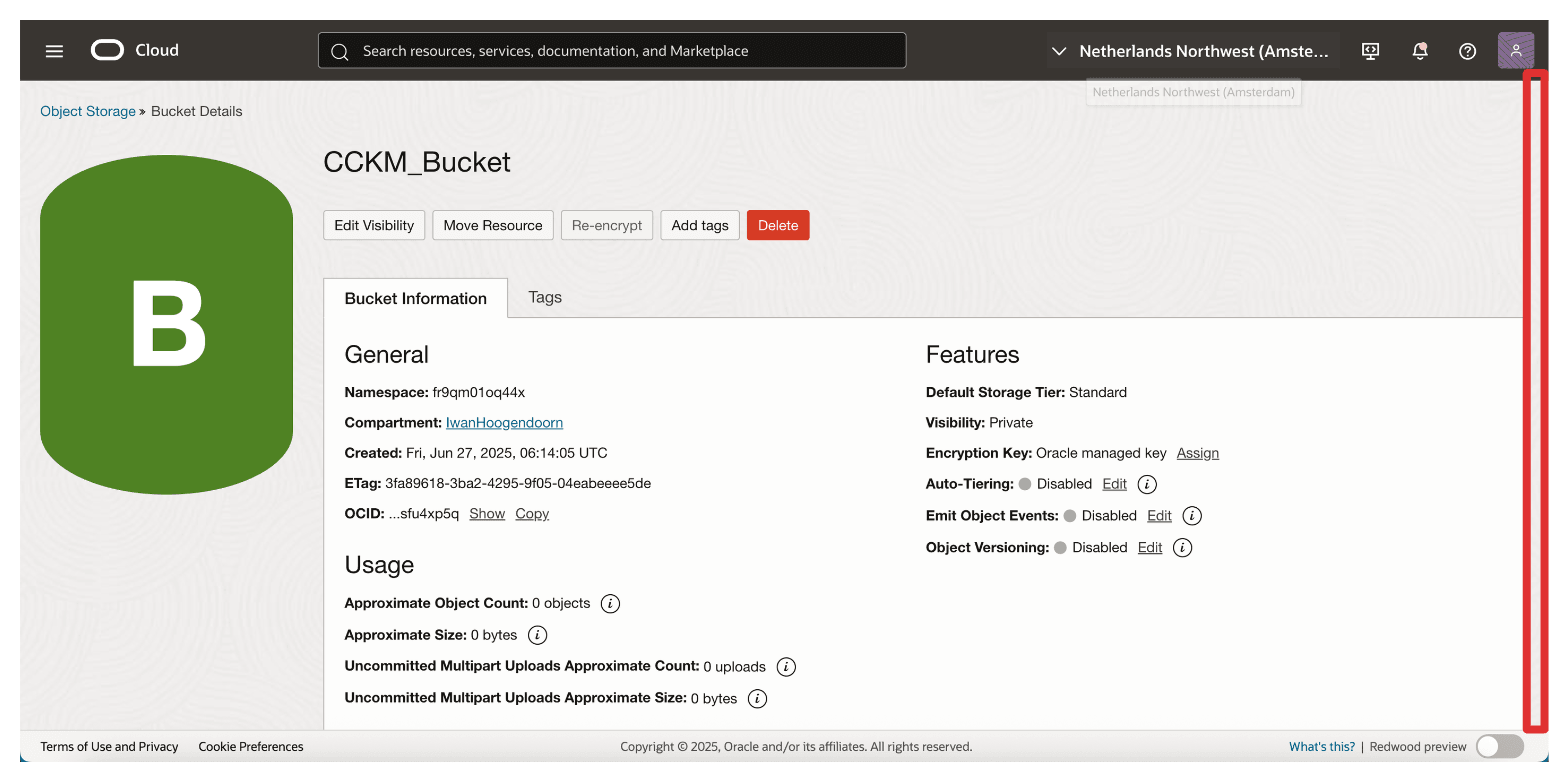

Cliquez sur le seau de stockage d'objets OCI nouvellement créé.

-

Faire défiler vers le bas.

-

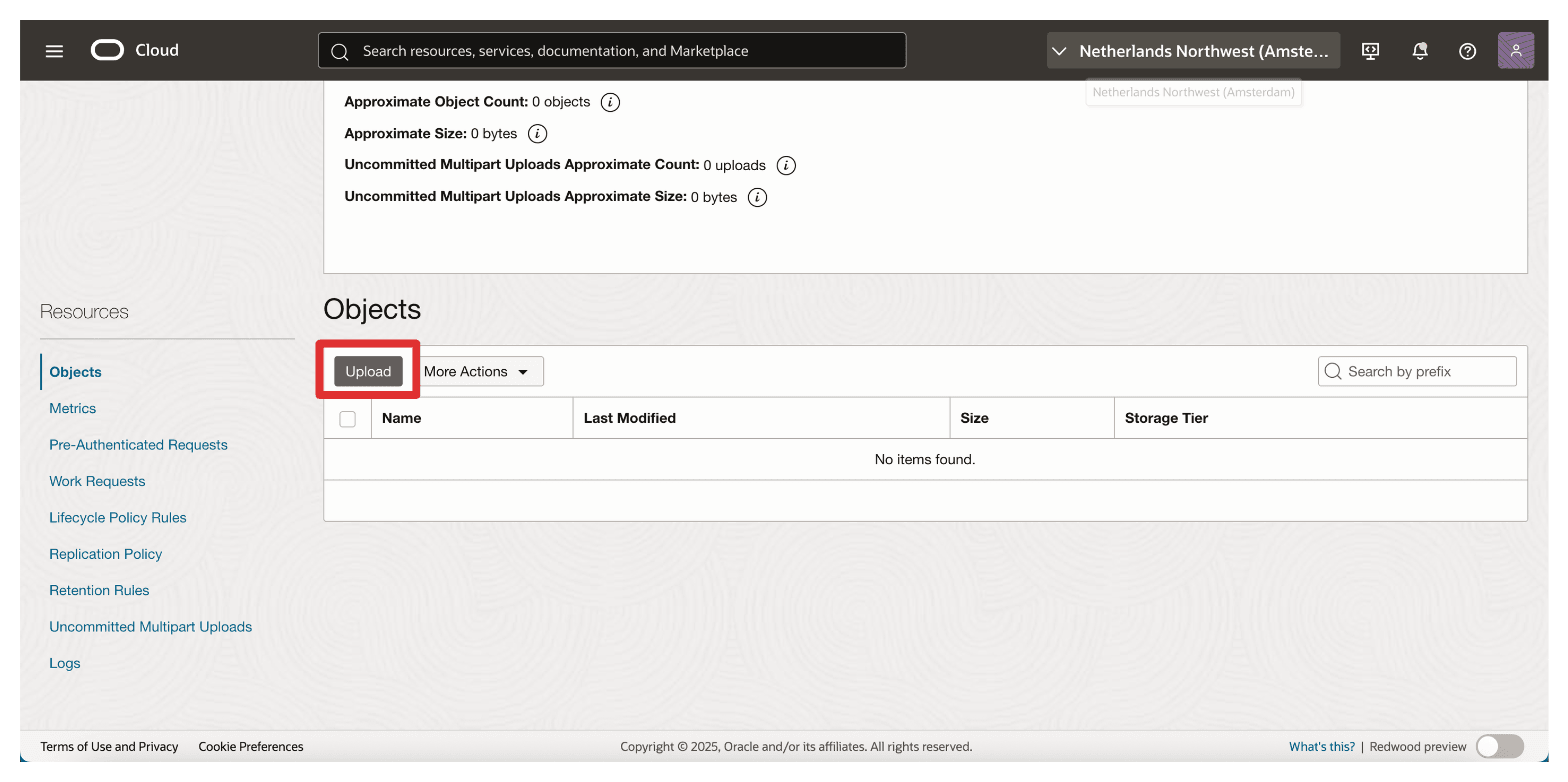

Cliquez sur Charger.

-

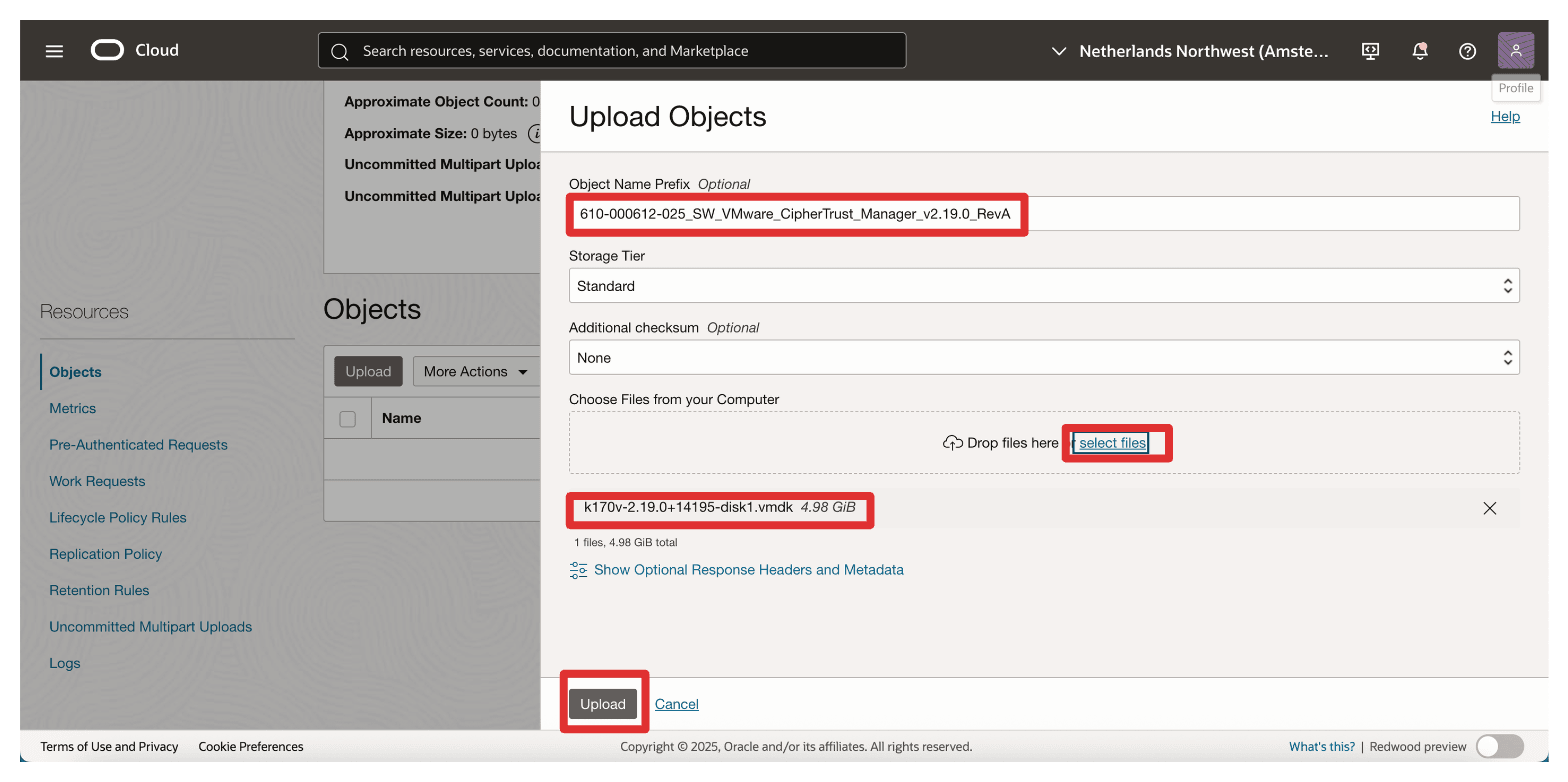

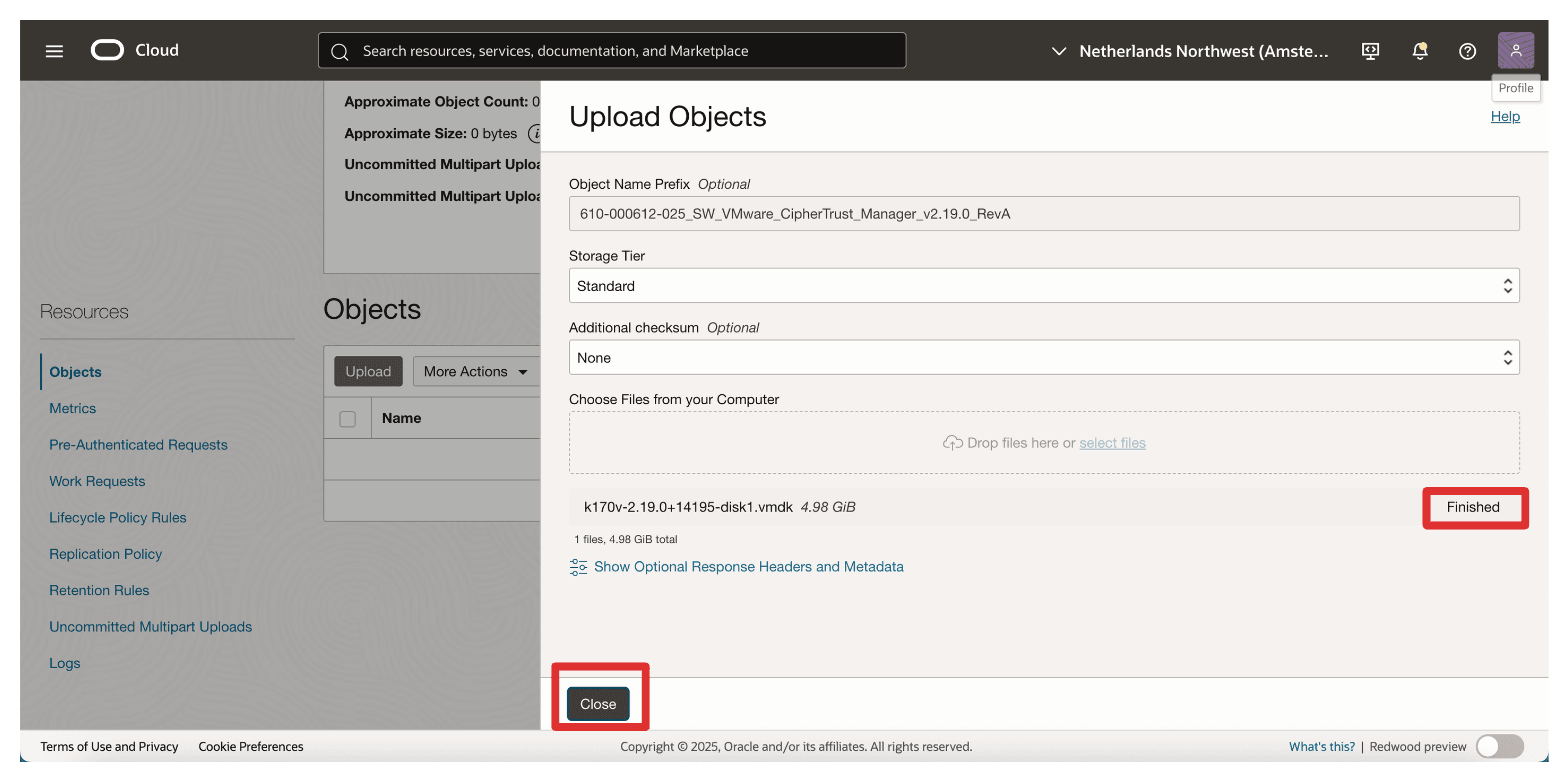

Entrez les informations suivantes .

- Dans Préfixe de nom d'objet, entrez

610-000612-025_SW_VMware_CipherTrust_Manager_v2.19.0_RevA. - Laissez les valeurs par défaut pour tous les autres paramètres.

- Sélectionnez votre fichier

.vmdk(par exemple,k170v-2.19.0+14195-disk1.vmdk) sur votre ordinateur local et cliquez sur Charger et attendez la fin du processus.

- Dans Préfixe de nom d'objet, entrez

-

Lorsque le chargement est terminé, cliquez sur Fermer.

-

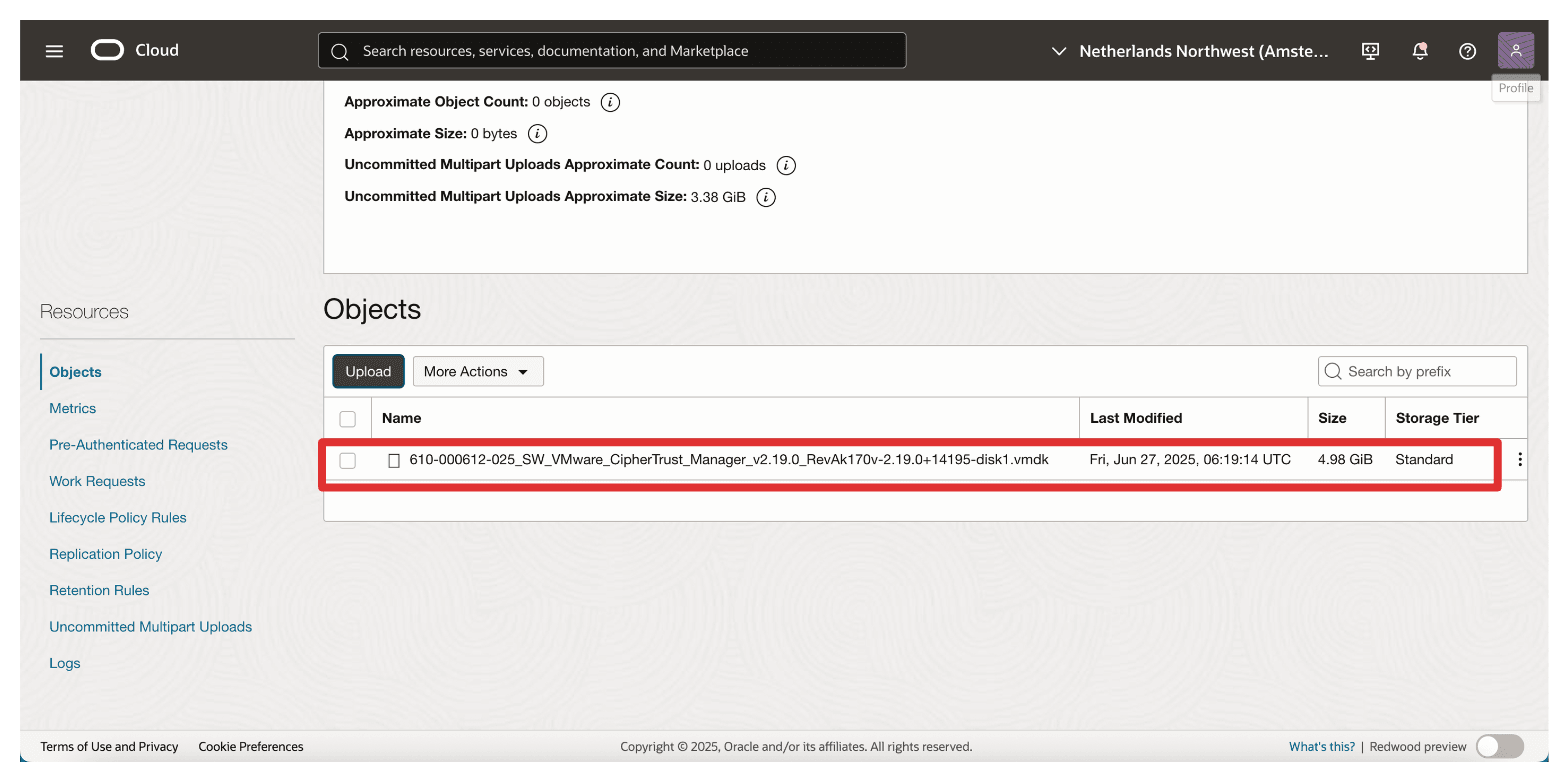

Notez que le fichier

.vmdkest chargé.

Après avoir chargé le fichier .vmdk dans votre seau de stockage d'objets OCI, procédez comme suit pour l'importer en tant qu'image personnalisée.

-

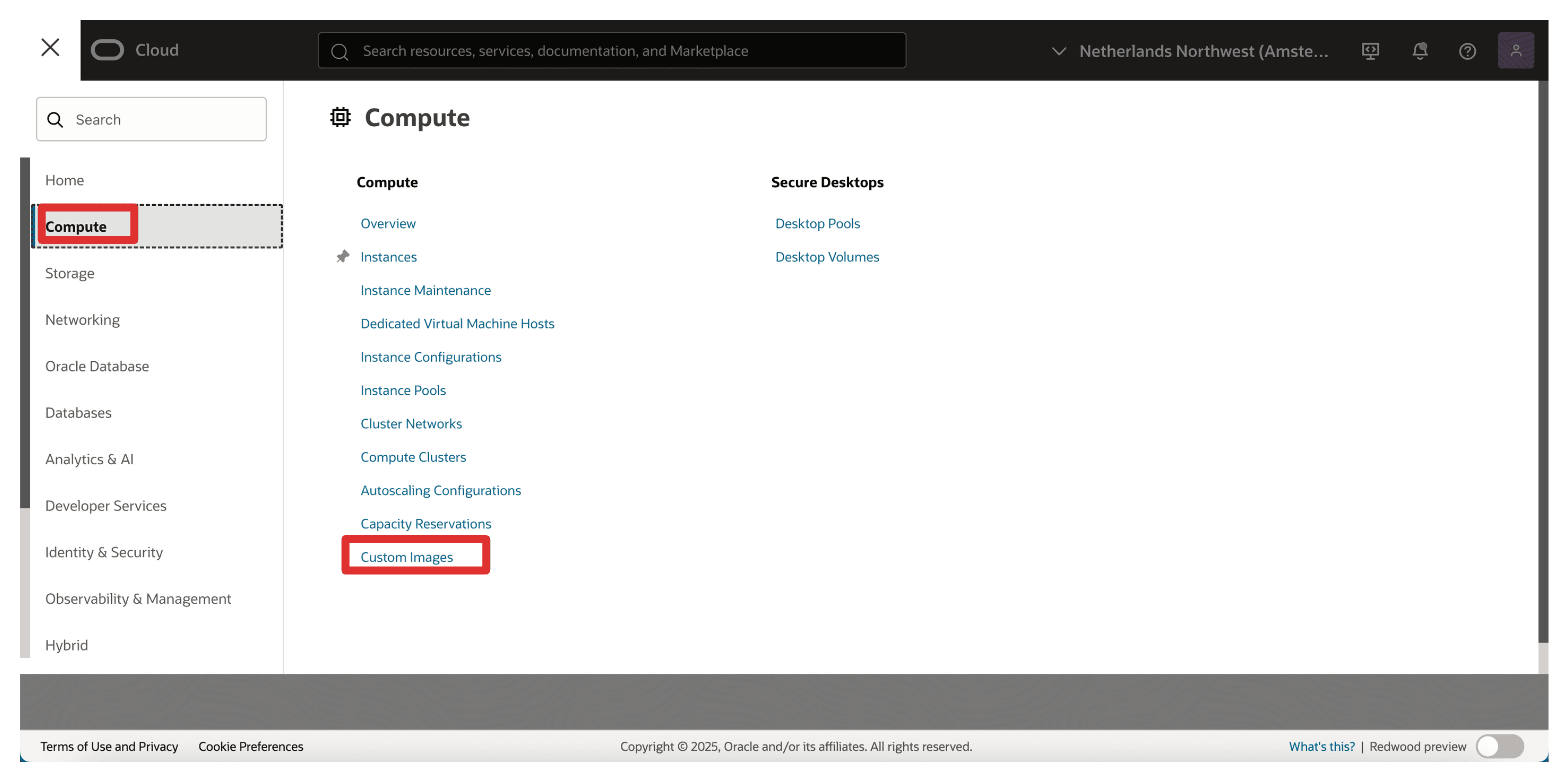

Allez à la console OCI, naviguez jusqu'à Calcul et cliquez sur Images personnalisées.

-

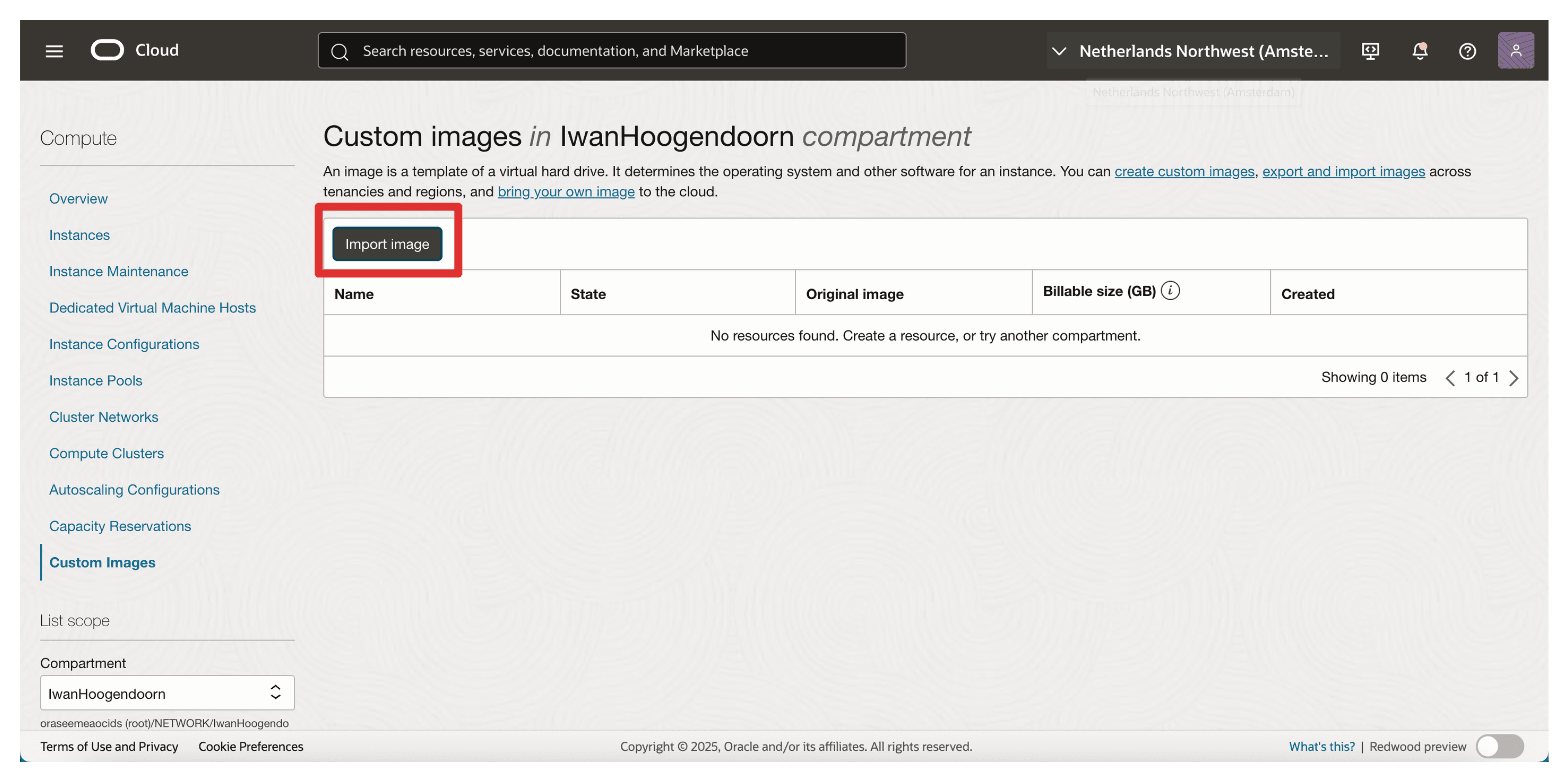

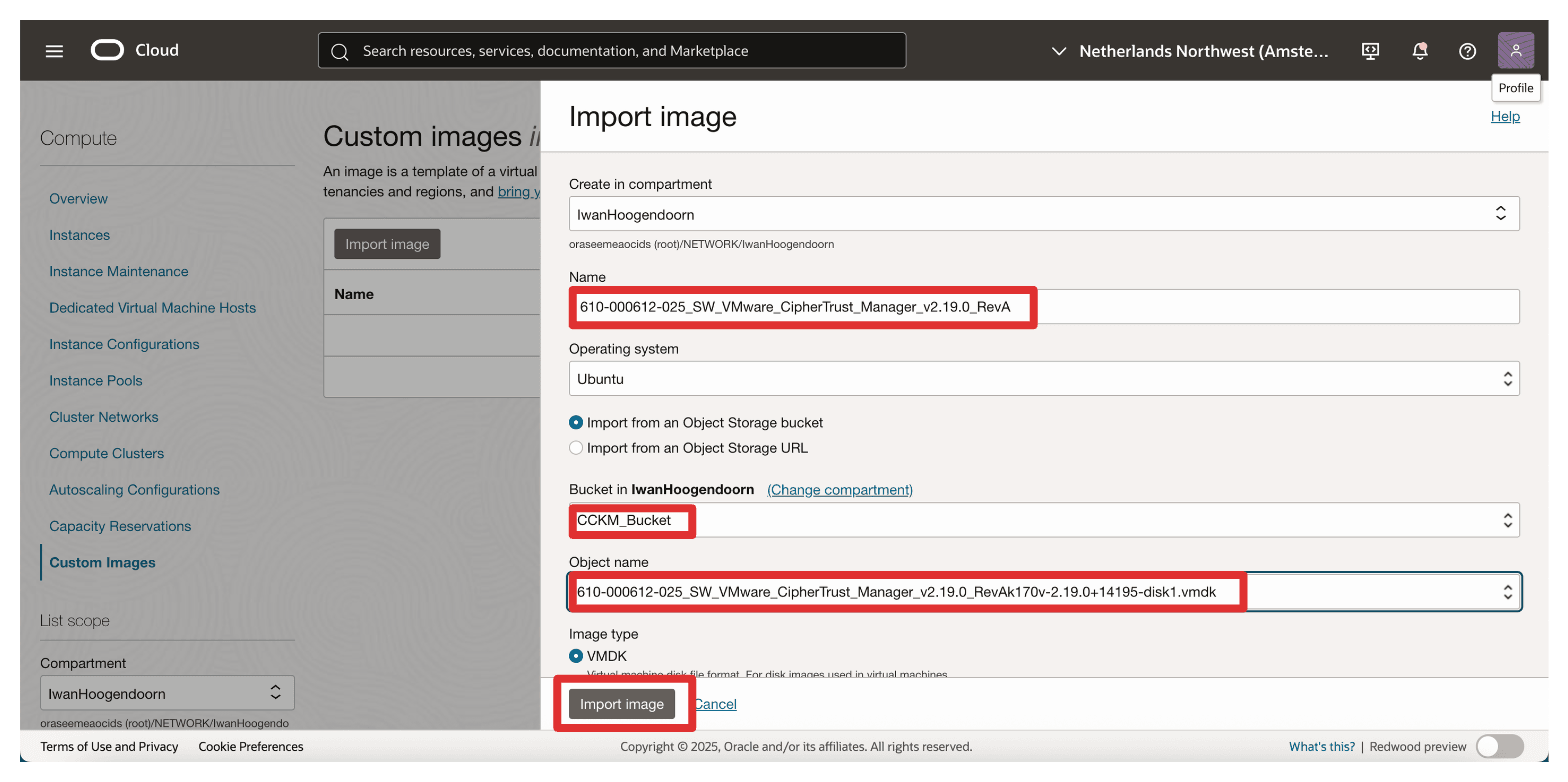

Cliquez sur Importer l'image.

-

Entrez les informations suivantes et cliquez sur Importer l'image.

- Nom : Entrez

610-000612-025_SW_VMware_CipherTrust_Manager_v2.19.0_RevA. - Version du système d'exploitation : Mettez en correspondance le système d'exploitation dans l'image CCKM (consultez la documentation de Thales, généralement une version de Debian ou Ubuntu).

- Sélectionnez Importer à partir d'un seau de stockage d'objets OCI.

- Seau : Sélectionnez le seau.

- Objet : Sélectionnez l'objet que nous avons chargé dans la section précédente (fichier

.vmdk). - Type d'image : Sélectionnez VMDK.

- Nom : Entrez

-

Faire défiler vers le bas.

-

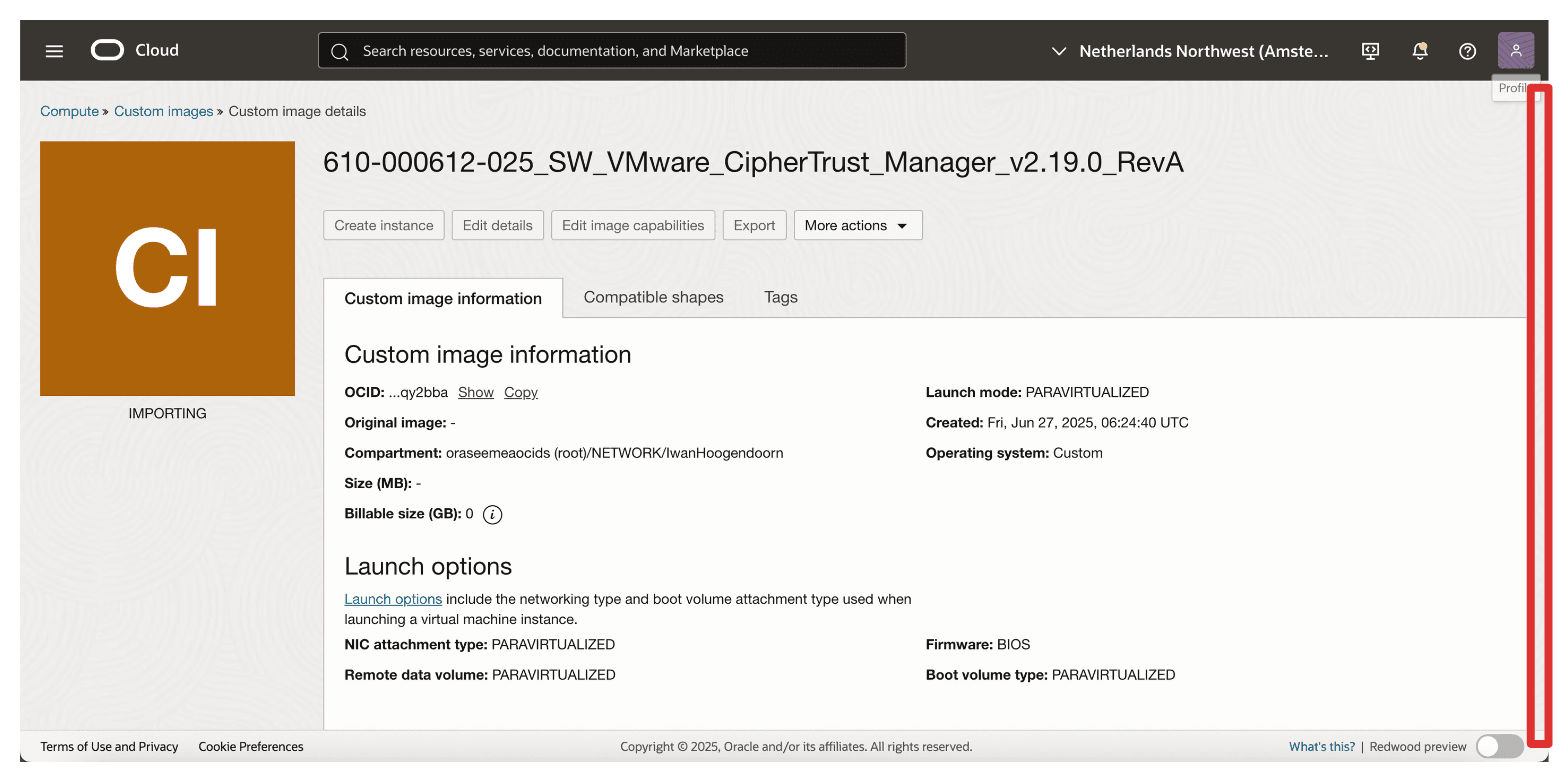

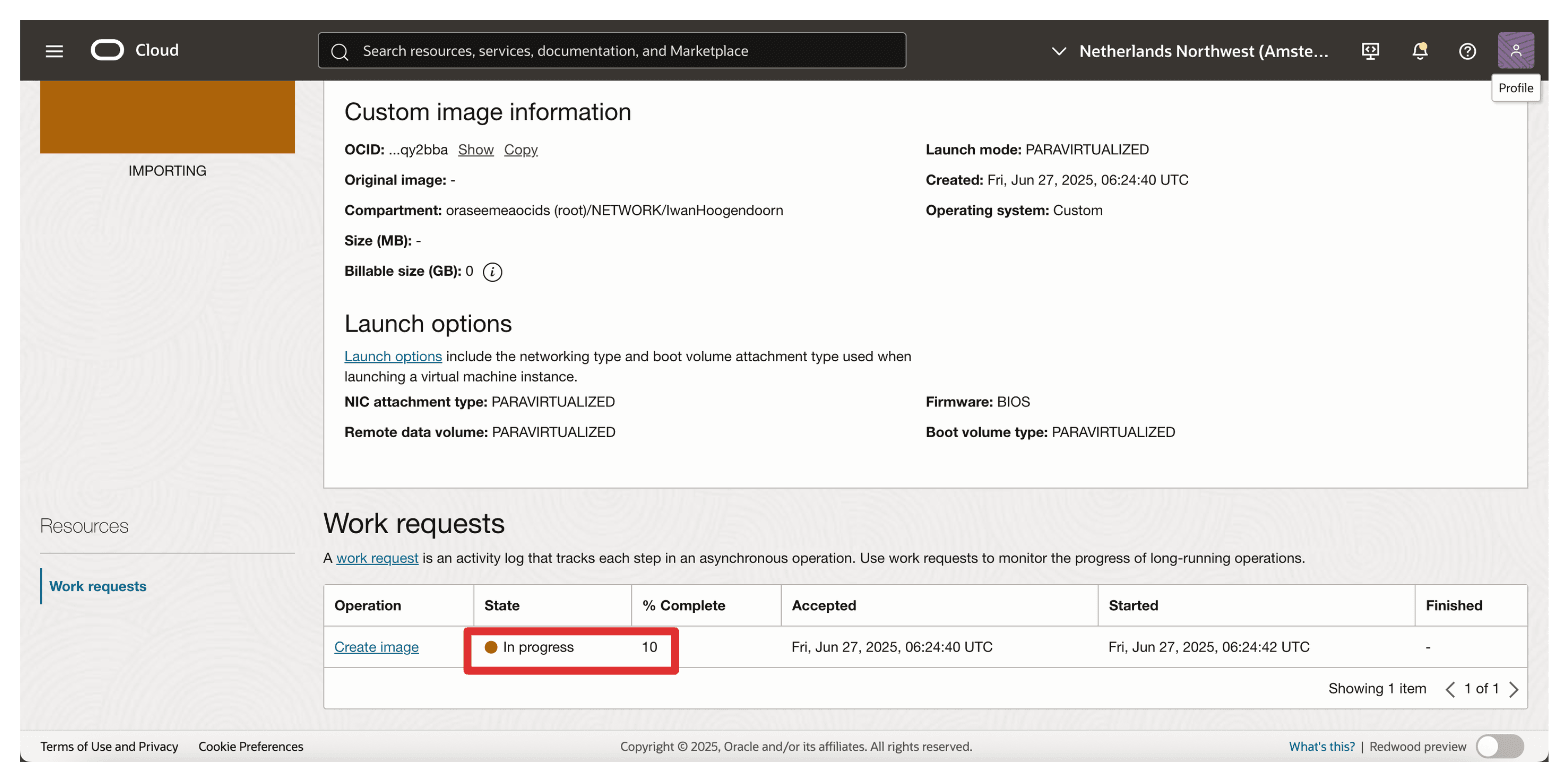

L'état de l'importation est en cours, avec un pourcentage terminé lors de l'importation.

-

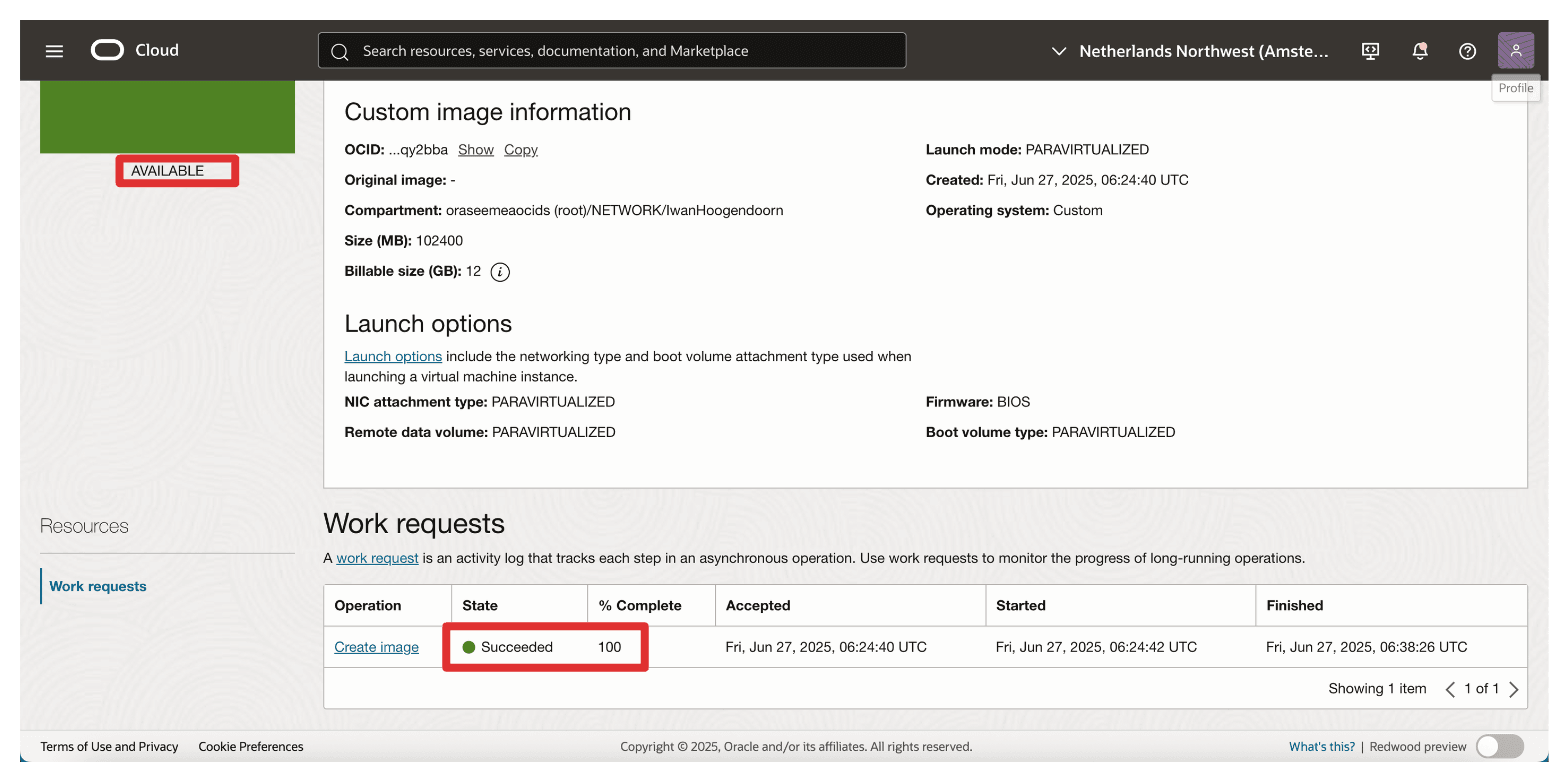

Une fois l'importation de l'image terminée, l'image sera disponible.

-

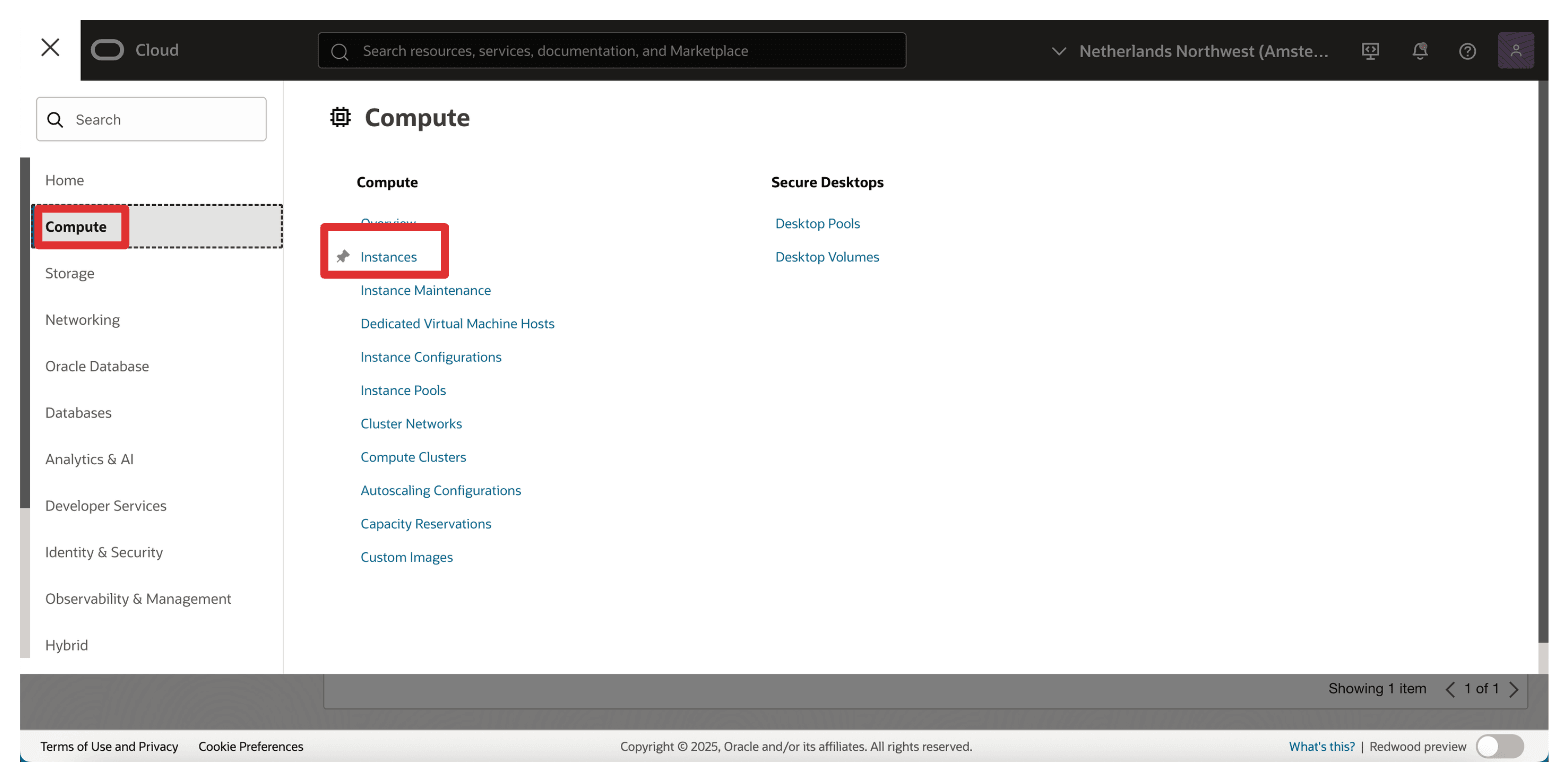

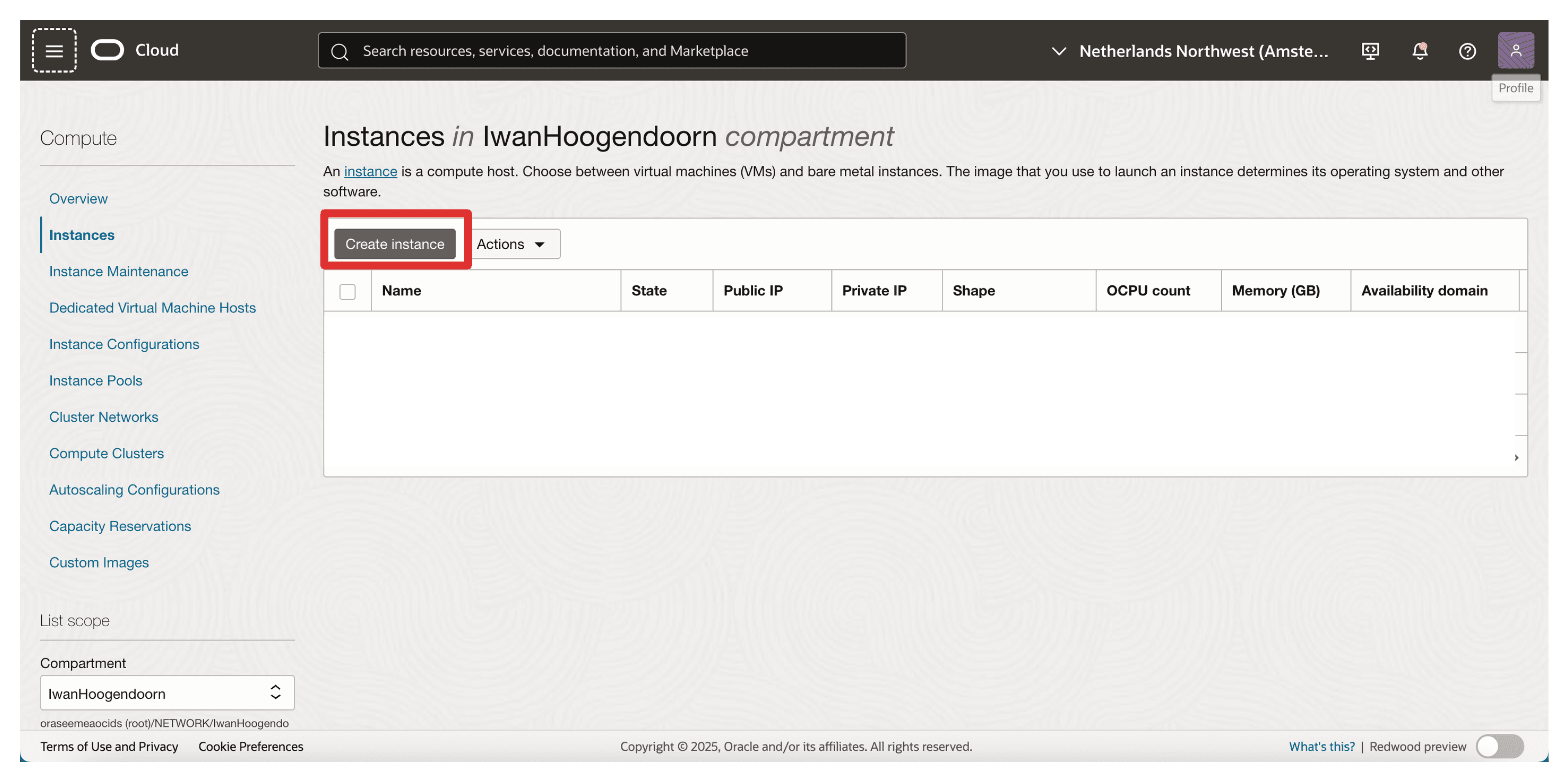

Allez à la console OCI, naviguez jusqu'à Calcul et cliquez sur Instances.

-

Cliquez sur Créer une instance.

-

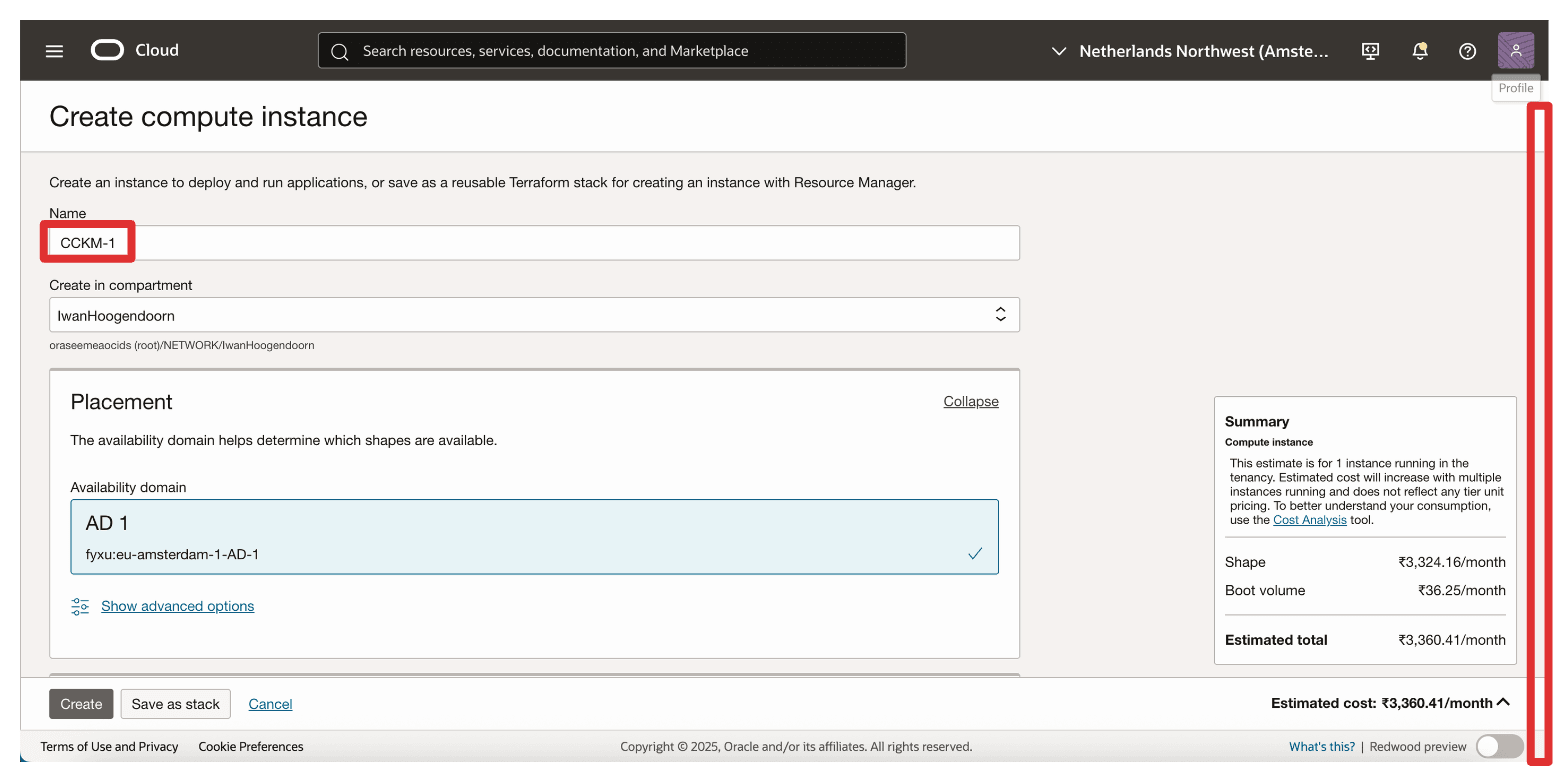

Entrez les informations suivantes .

-

Nom : Entrez le nom de l'instance. Par exemple

CCKM-1. -

Sélectionnez tout domaine de disponibilité disponible dans la région sélectionnée (par exemple,

AD-1à Amsterdam).

-

-

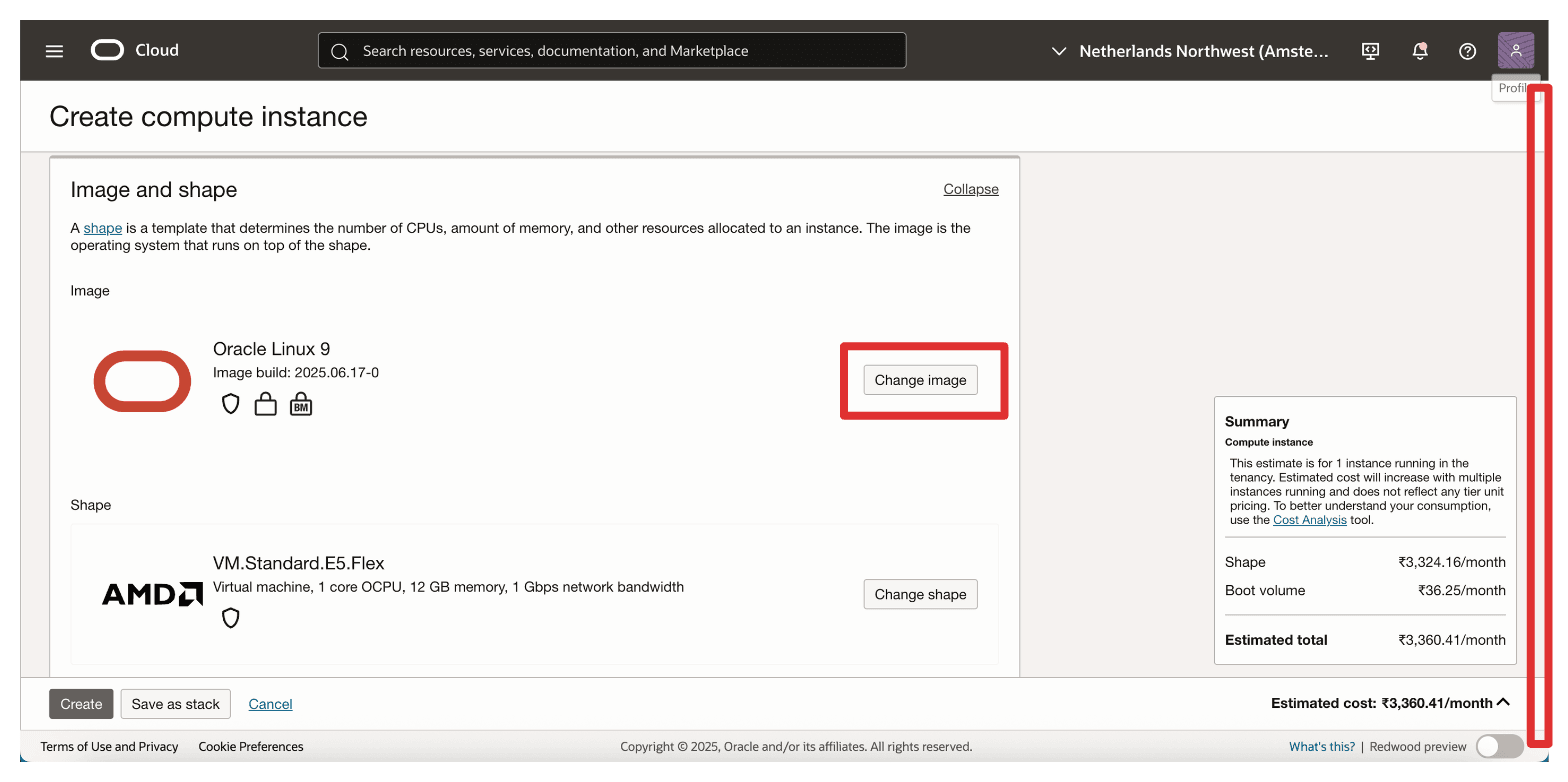

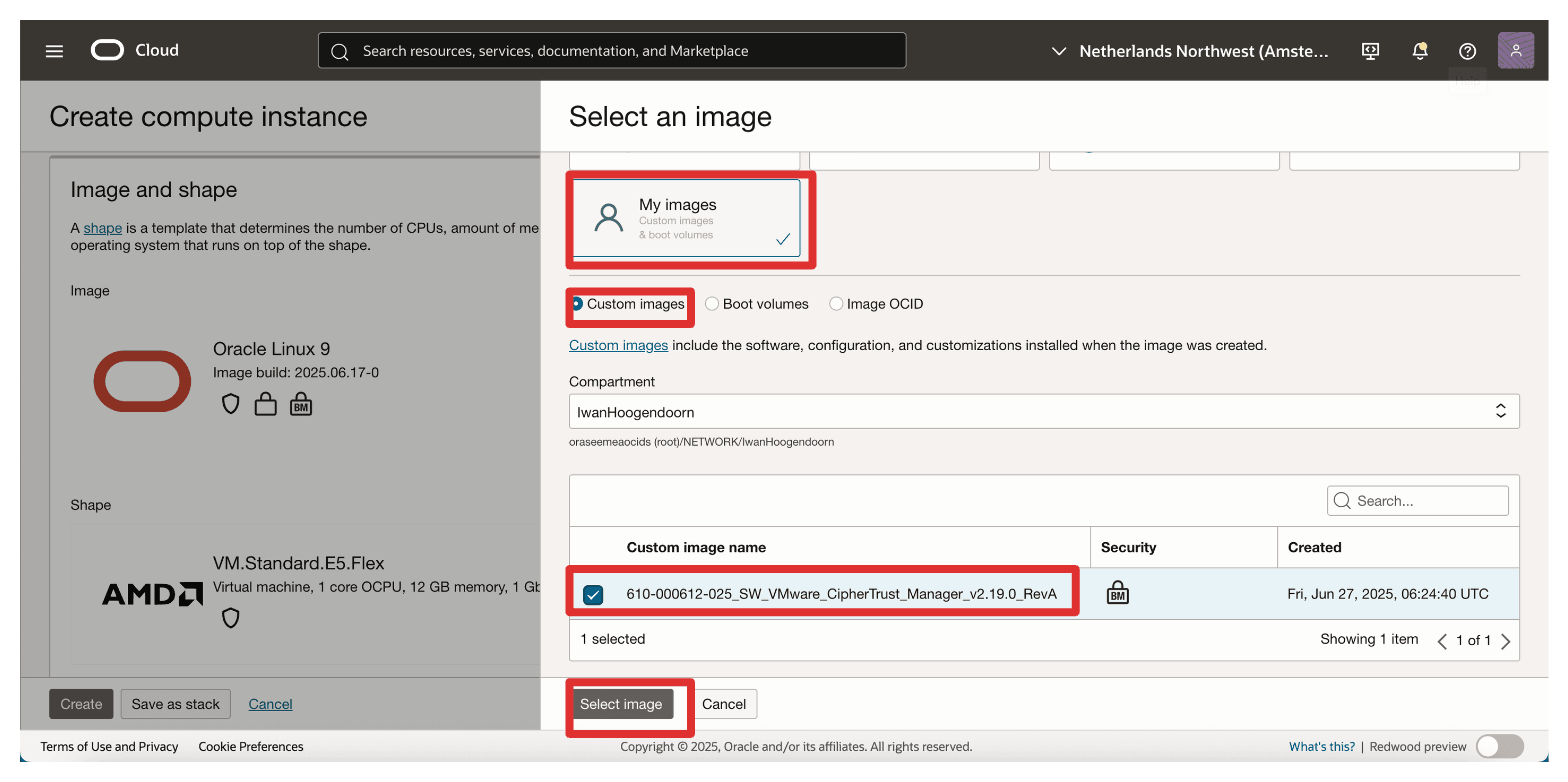

Cliquez sur Modifier l'image dans la section Image et forme et sélectionnez Images personnalisées.

-

Entrez les informations suivantes et cliquez sur Sélectionner une image.

-

Sélectionnez Mes images.

-

Sélectionnez Images personnalisées.

-

Nom de l'image personnalisée : Sélectionnez l'image importée. Par exemple,

610-000612-025_SW_VMware_CipherTrust_Manager_v2.19.0_RevA.

-

-

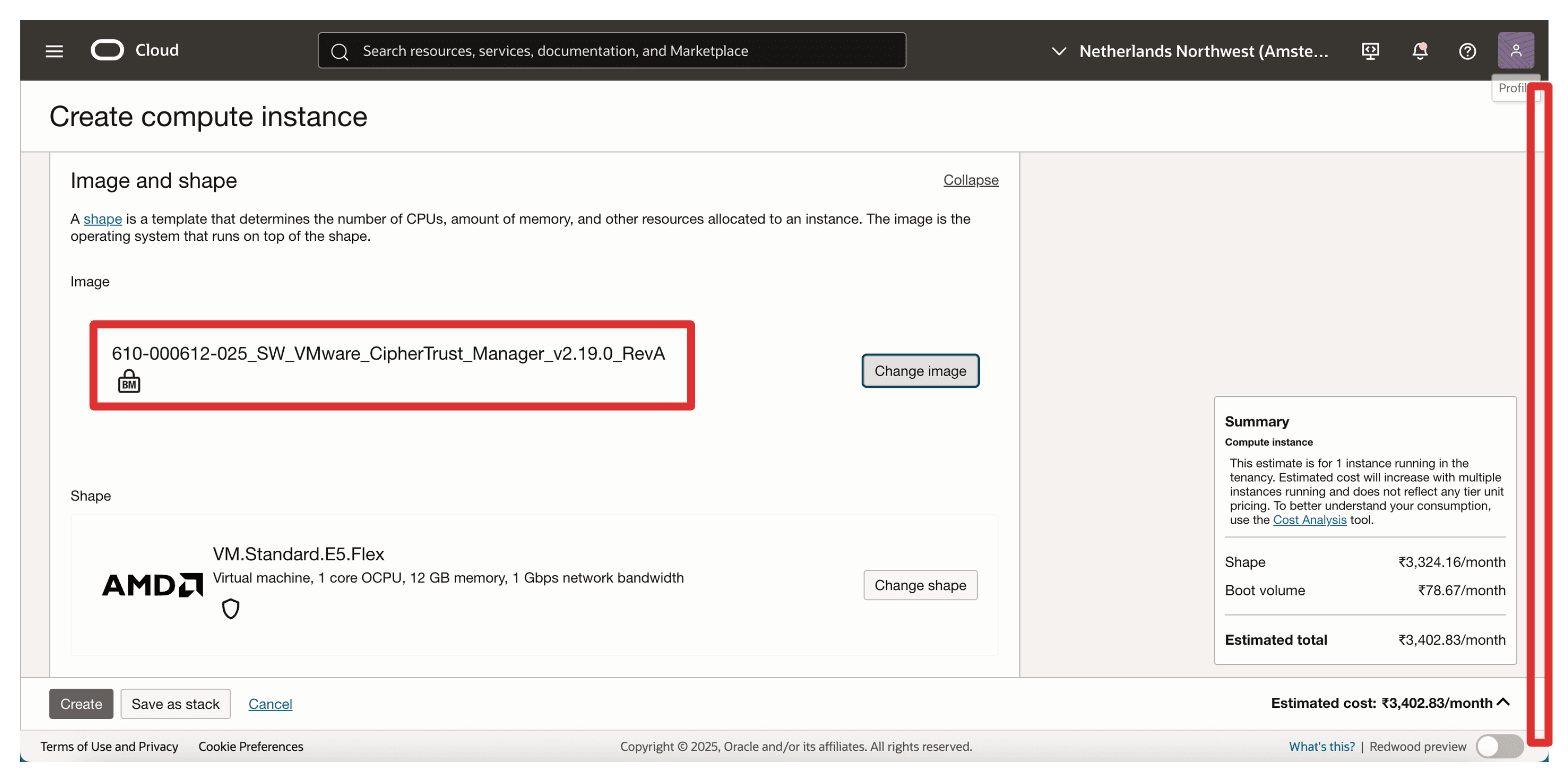

Sélectionnez Forme (

VM.Standard.E5.Flex) et configurez l'OCPU et la mémoire.Note : Vérifiez les exigences de spécification minimales de Thales pour CCKM (généralement au moins 2 OCPU / 8 Go de mémoire vive).

-

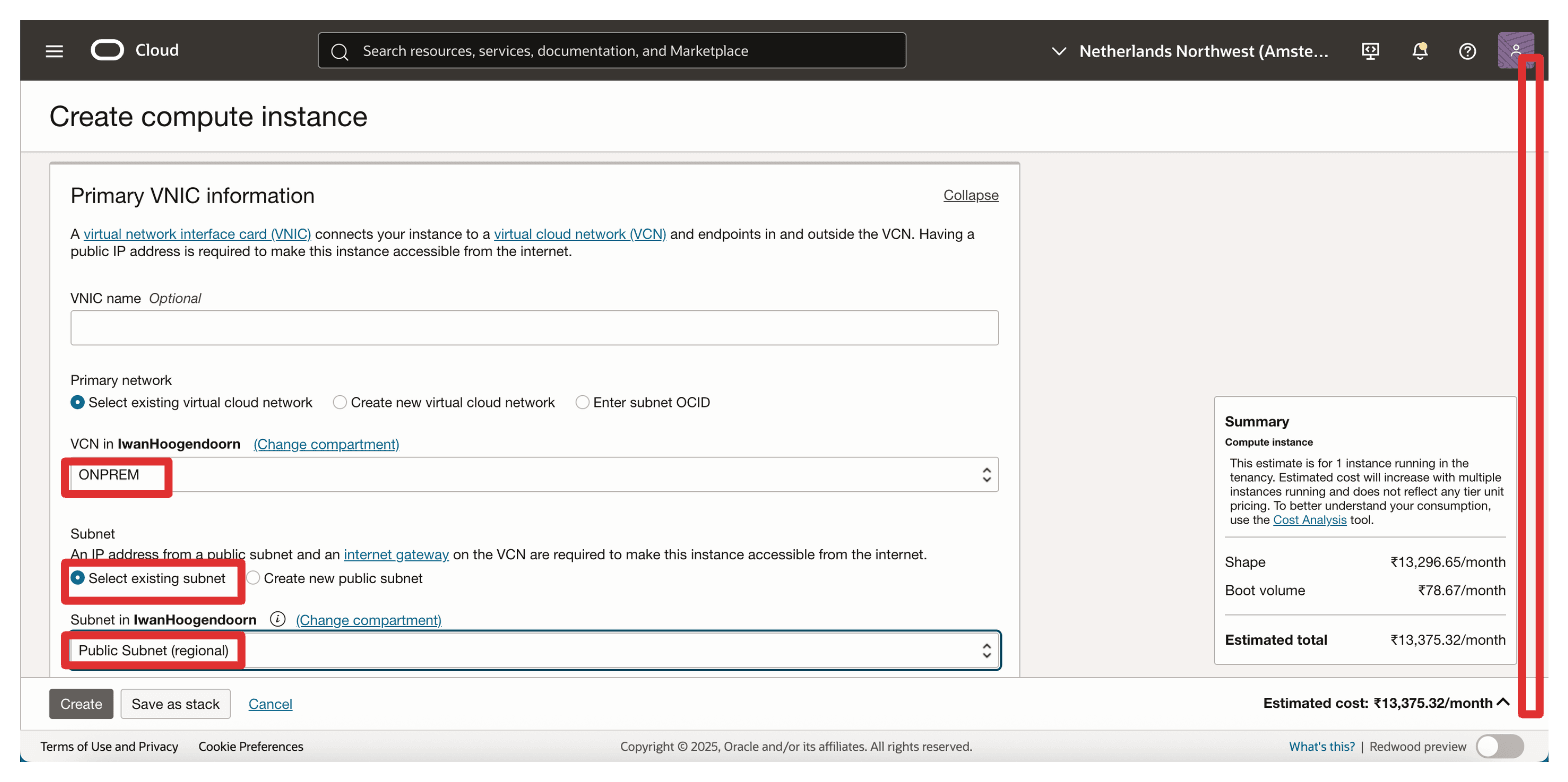

Sélectionnez votre VCN et votre sous-réseau existants. Utilisez un sous-réseau public si vous voulez un accès SSH/web direct (ou un sous-réseau privé avec hôte bastion si les meilleures pratiques suivantes sont appliquées).

-

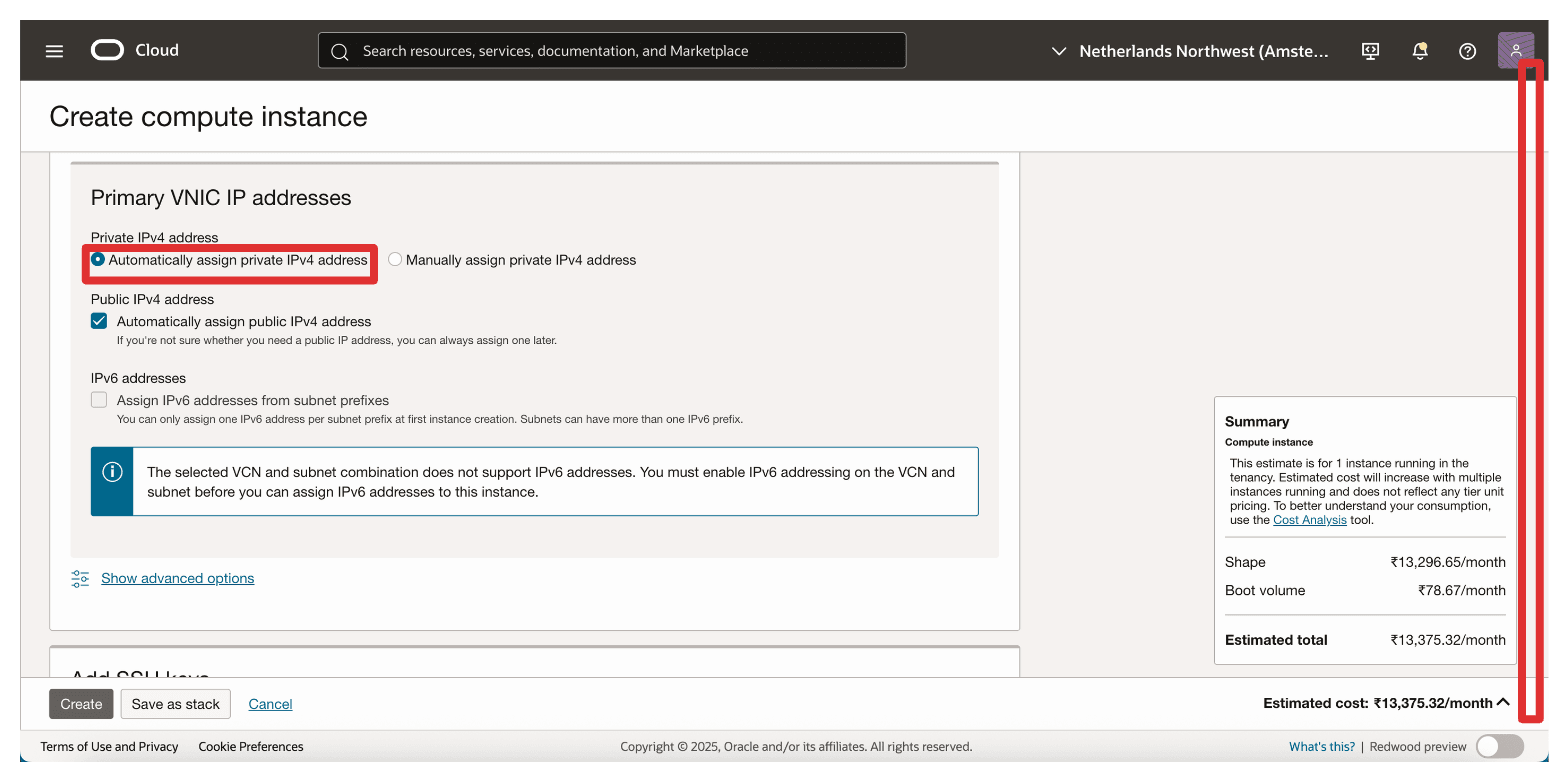

Sélectionnez Affecter automatiquement une adresse IPv4 privée et Affecter automatiquement une adresse IPv4 publique.

-

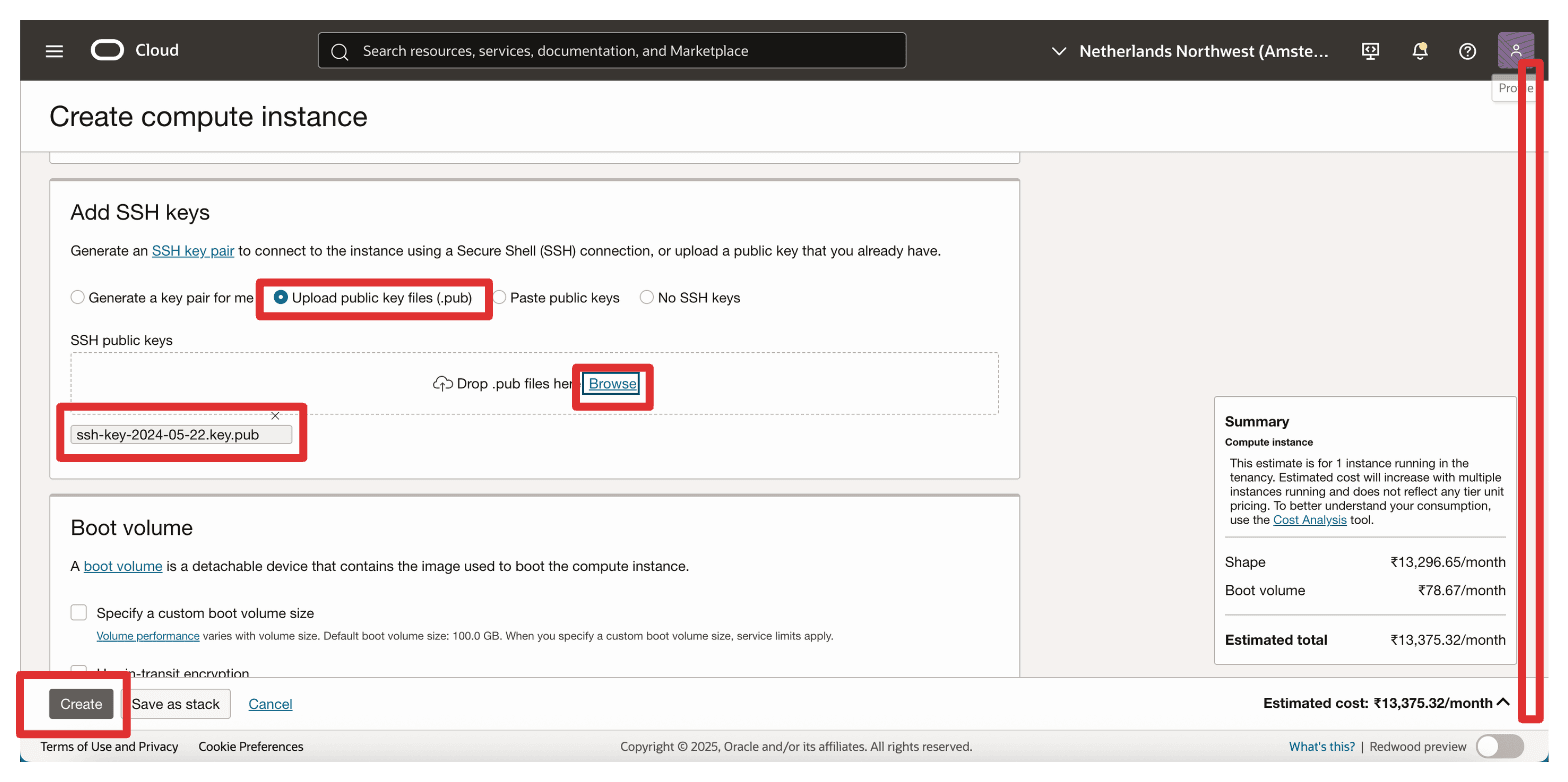

Dans Ajouter des clés SSH, sélectionnez Charger les fichiers de clé publique et chargez un fichier

.pub. Cette clé sera utilisée pour accéder à la machine virtuelle au moyen de SSH. Cliquez sur Créer.

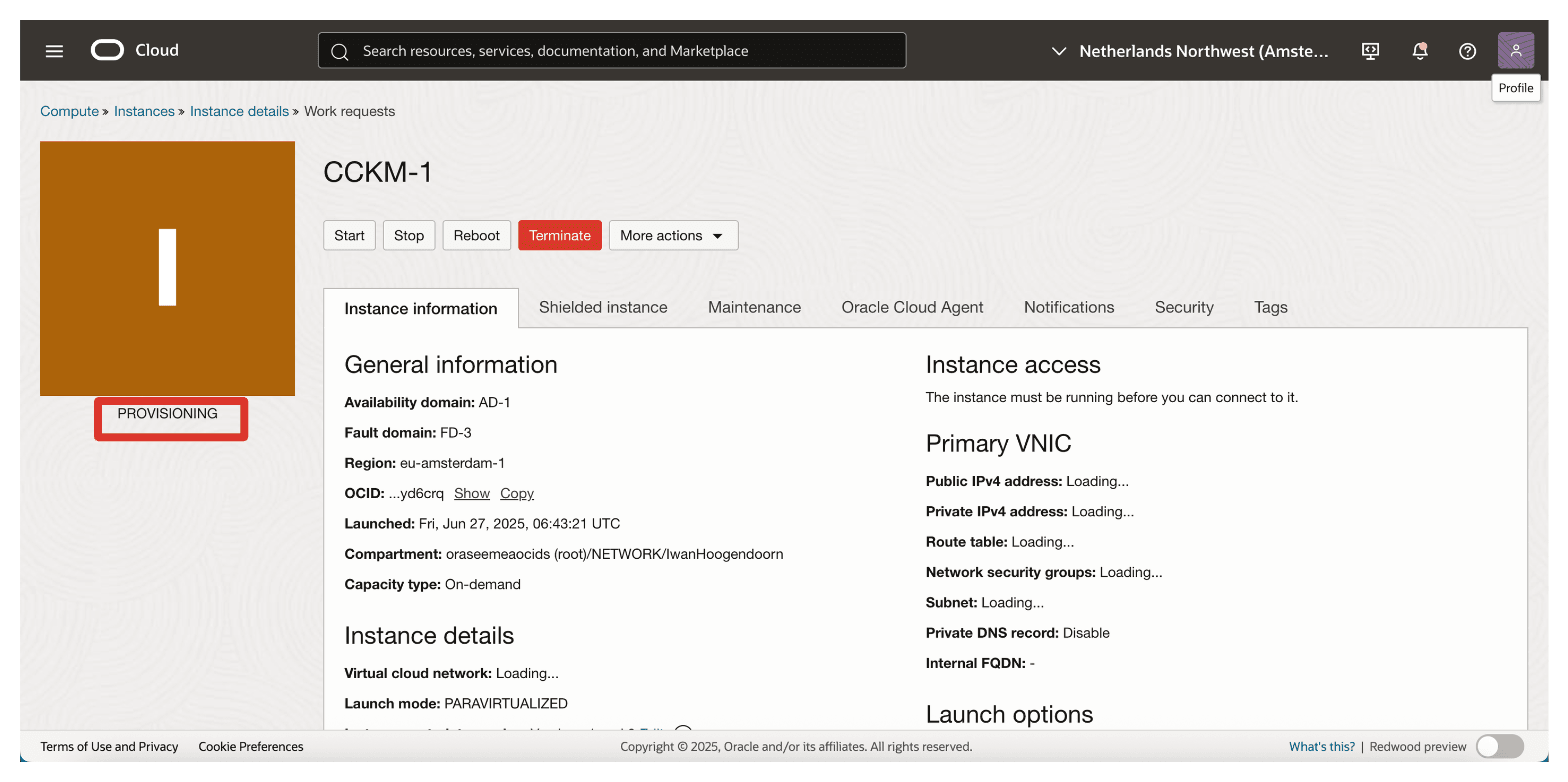

L'instance est à l'état Provisionnement.

-

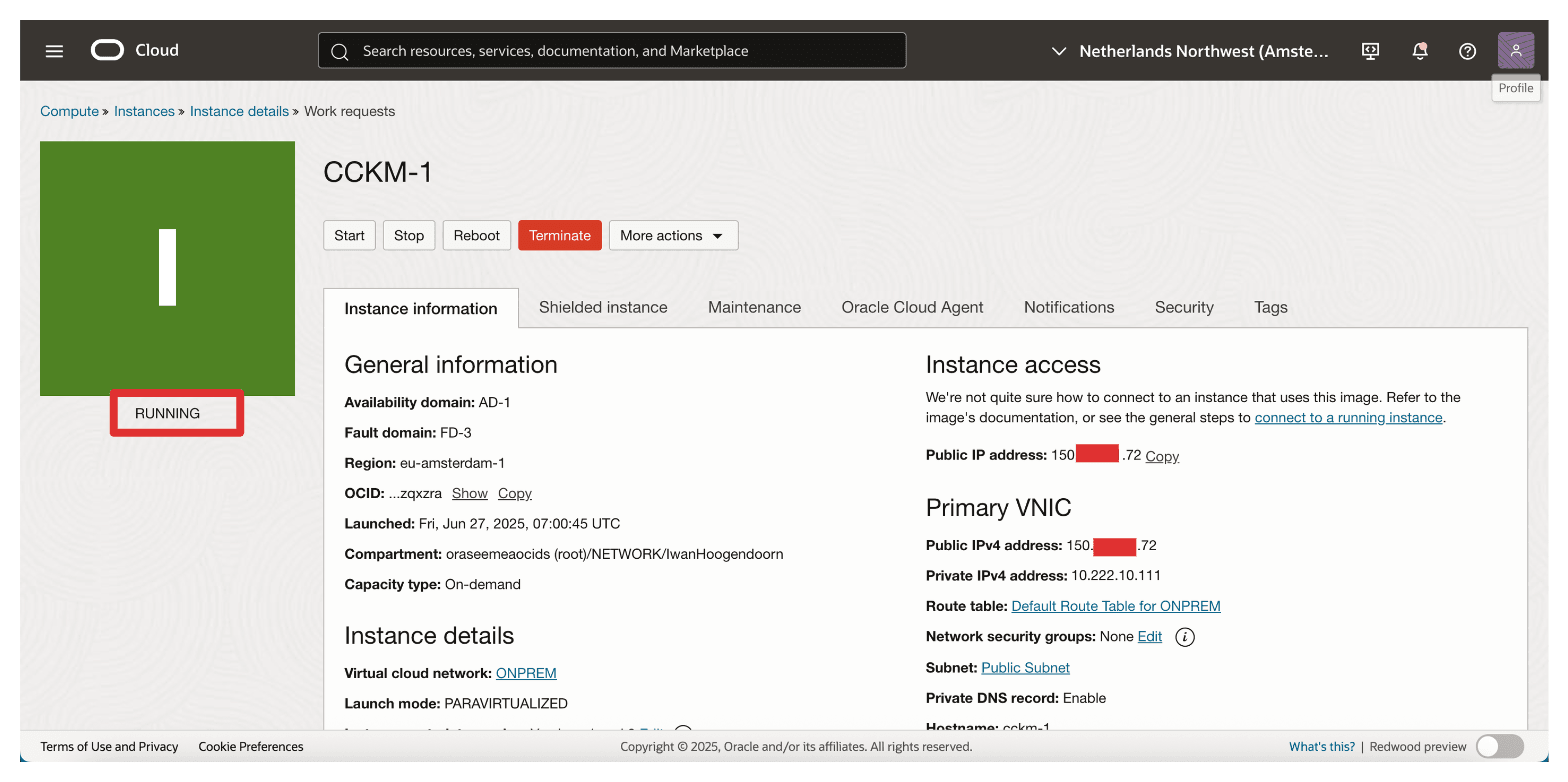

Une fois le provisionnement terminé, l'état de l'instance passe à Exécution. Notez les adresses IP publiques et privées dont nous aurons besoin pour la configuration et la gestion plus tard.

-

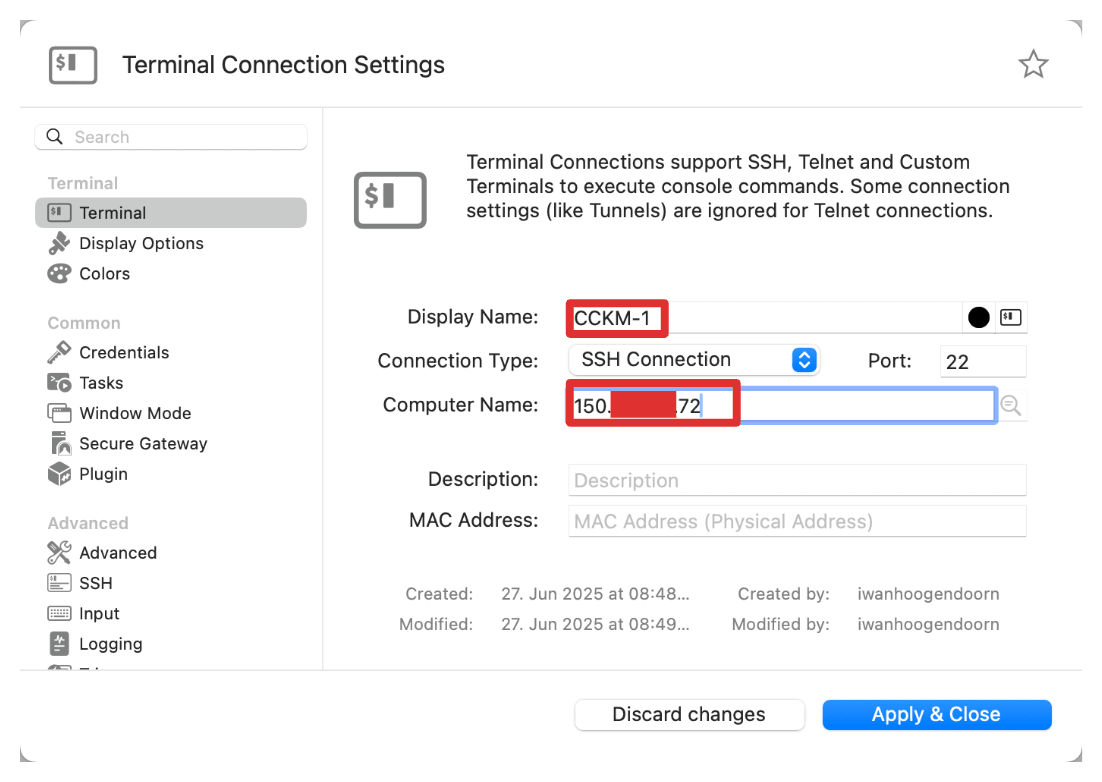

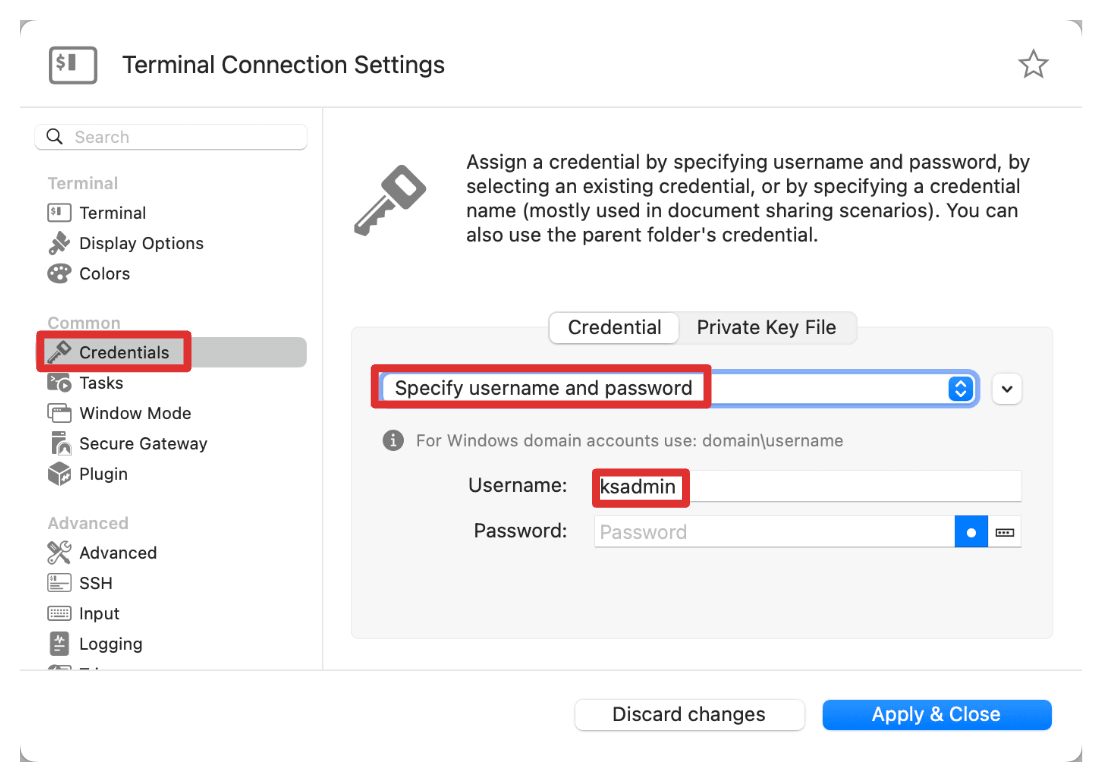

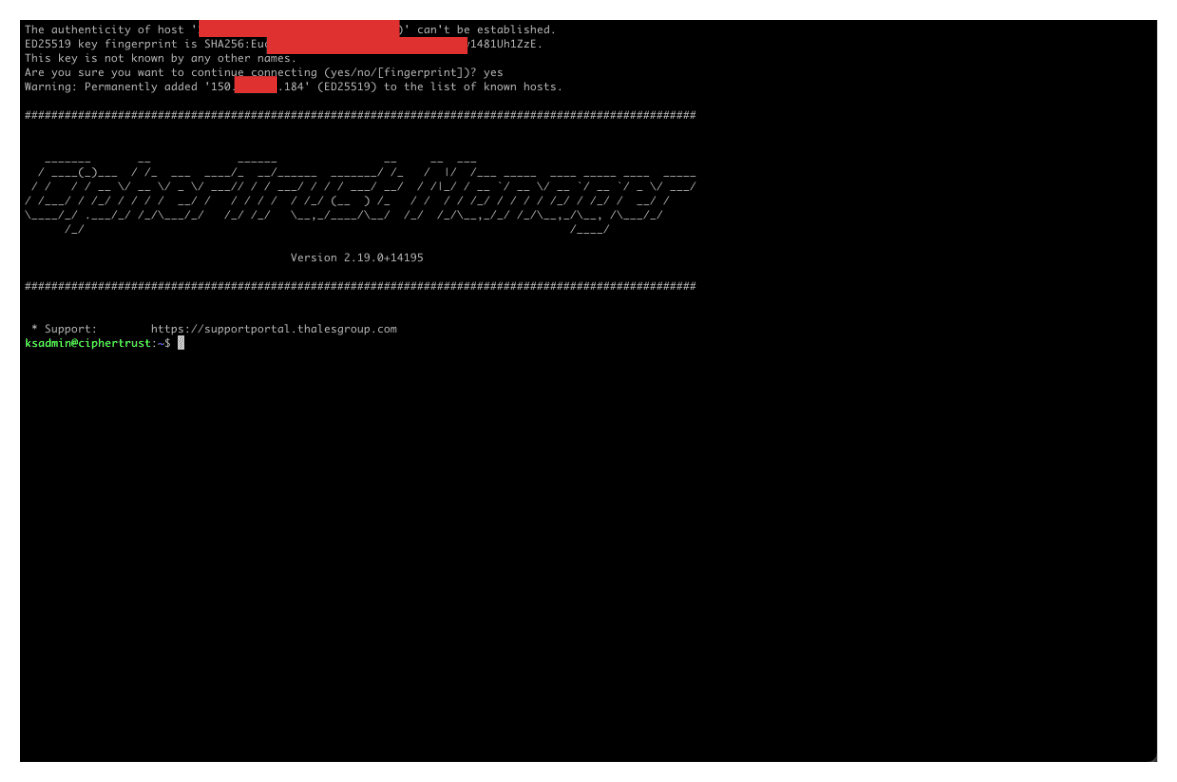

Pour tester SSH, utilisez l'application Royal TSX et configurez la session SSH.

-

Dans l'onglet données d'identification de la session Royal TSX, spécifiez le nom d'utilisateur. Par exemple,

ksadmin.

-

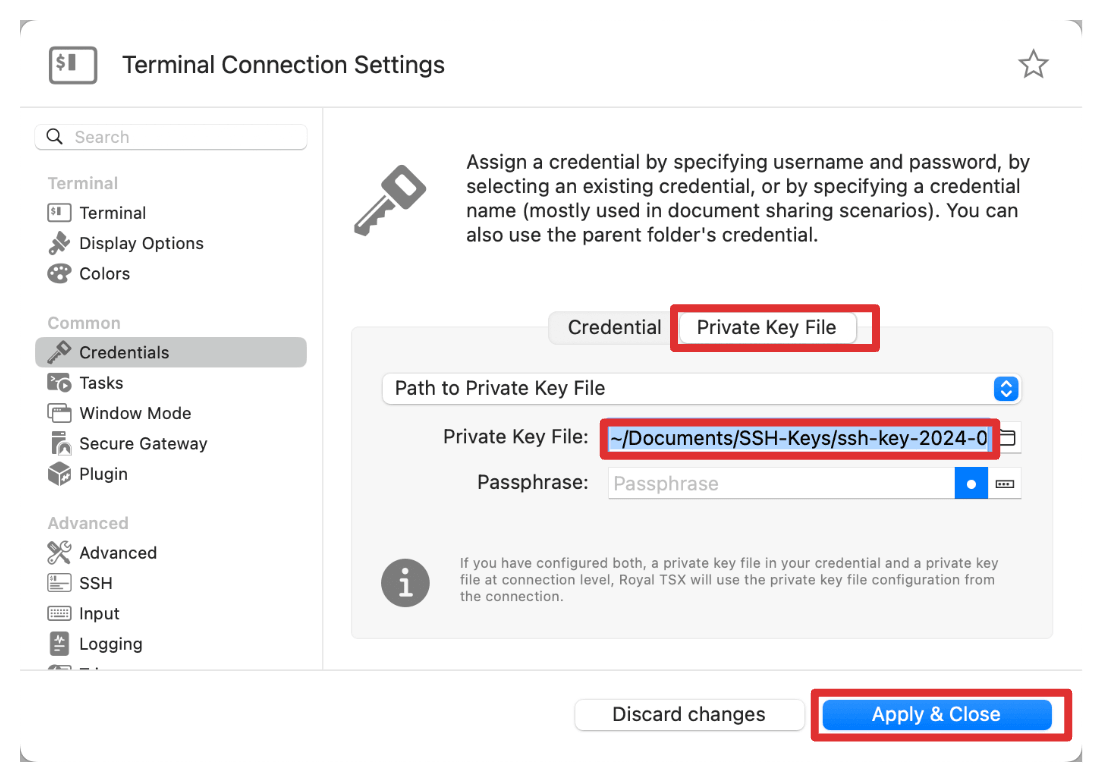

Assurez-vous également de sélectionner le fichier de clé privée correspondant.

-

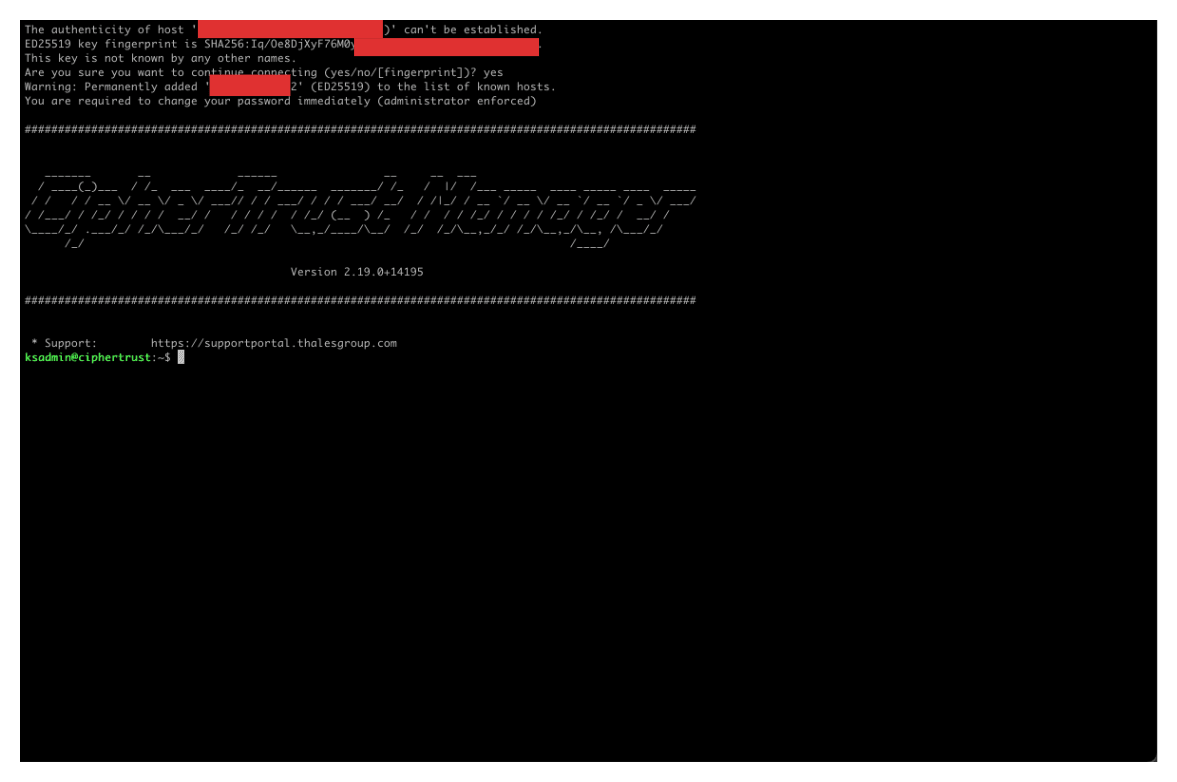

Connectez-vous au CCKM nouvellement déployé avec SSH.

-

Nous utiliserons l'interface graphique Web pour configurer le CCKM.

-

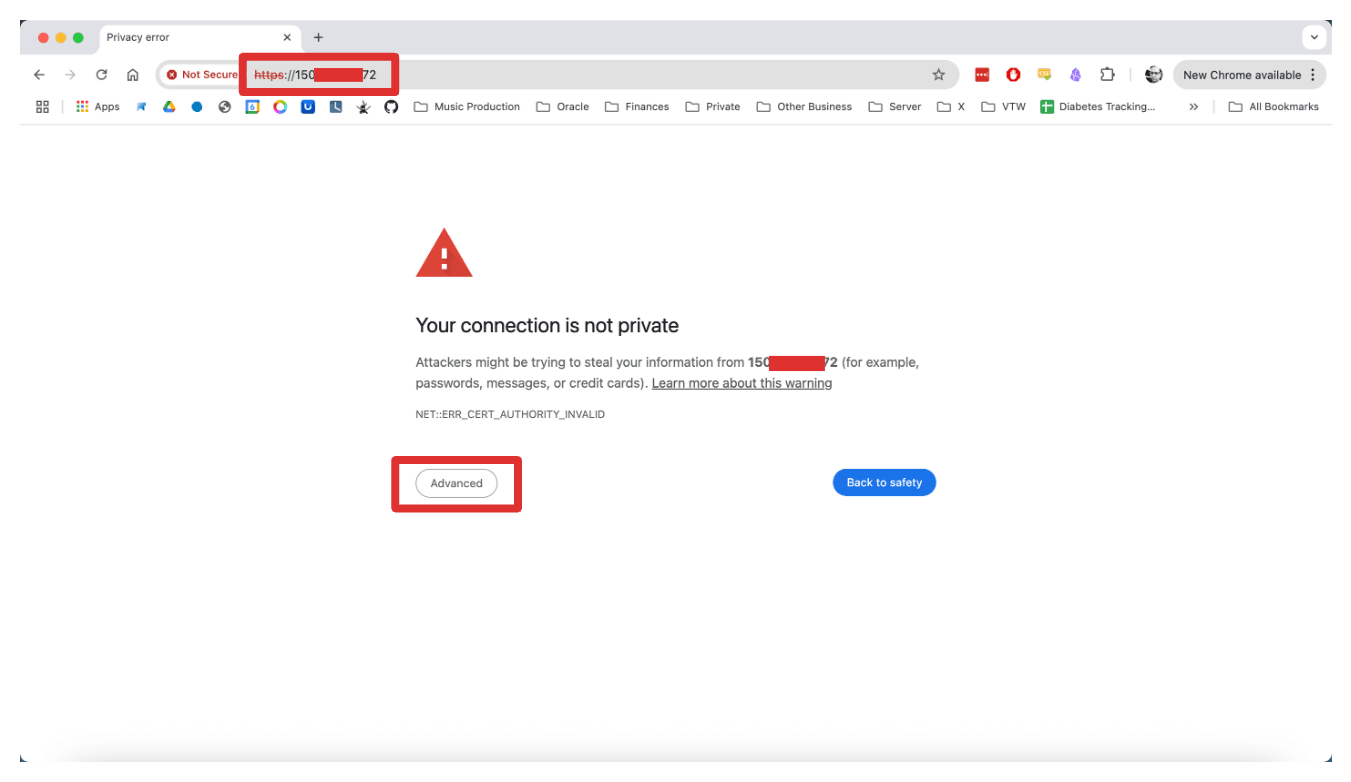

Accédez à l'adresse IP publique ou à l'adresse IP privée si vous êtes connecté en interne à l'aide de votre navigateur Web.

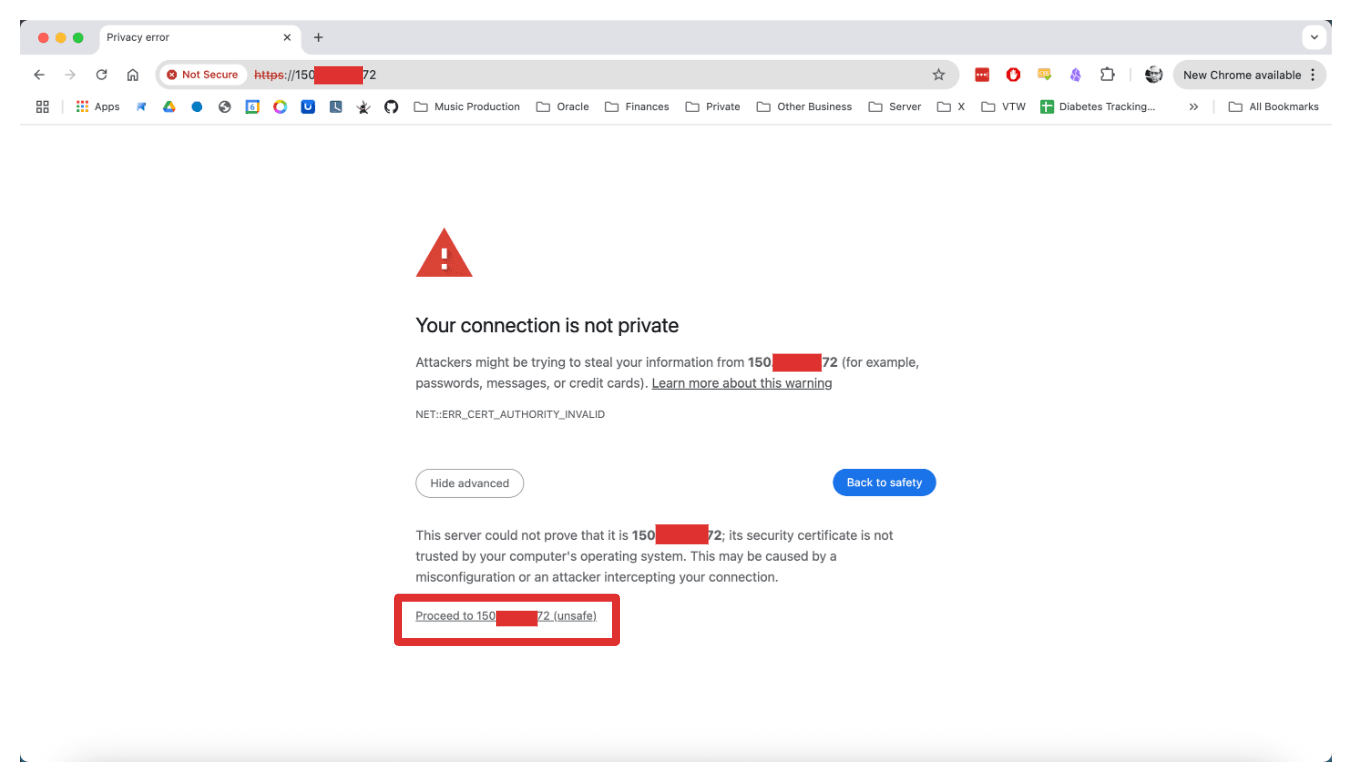

-

Toute autorité de certification ne peut pas valider le certificat auto-signé. Cliquez donc sur Avancé.

-

Procédez quand même à la connexion.

-

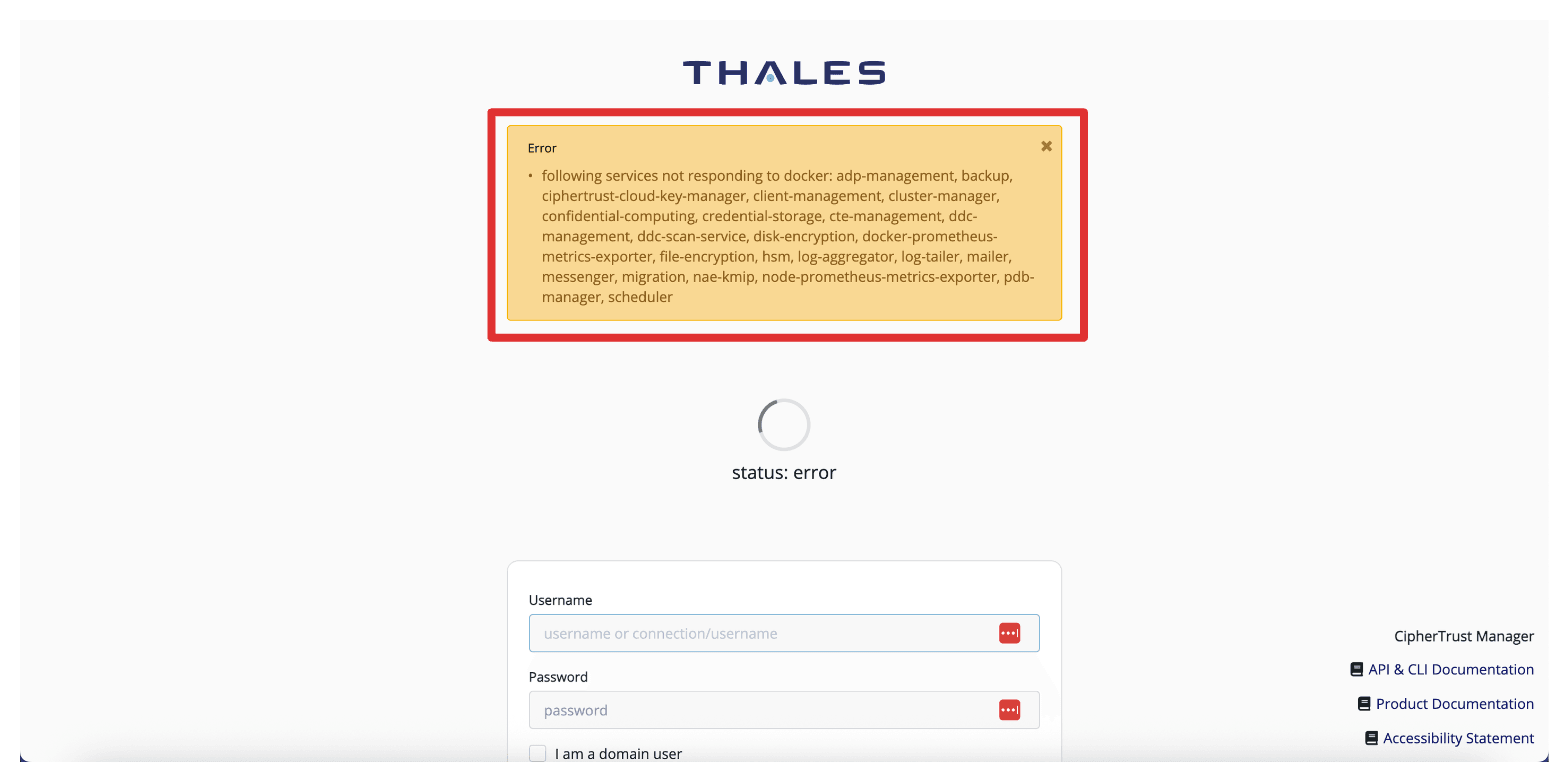

Vous pouvez voir l'erreur suivante, ce qui signifie que tous les services de l'instance n'ont pas été démarrés. Attendez que tous les services démarrent; cela peut prendre jusqu'à 5 minutes.

-

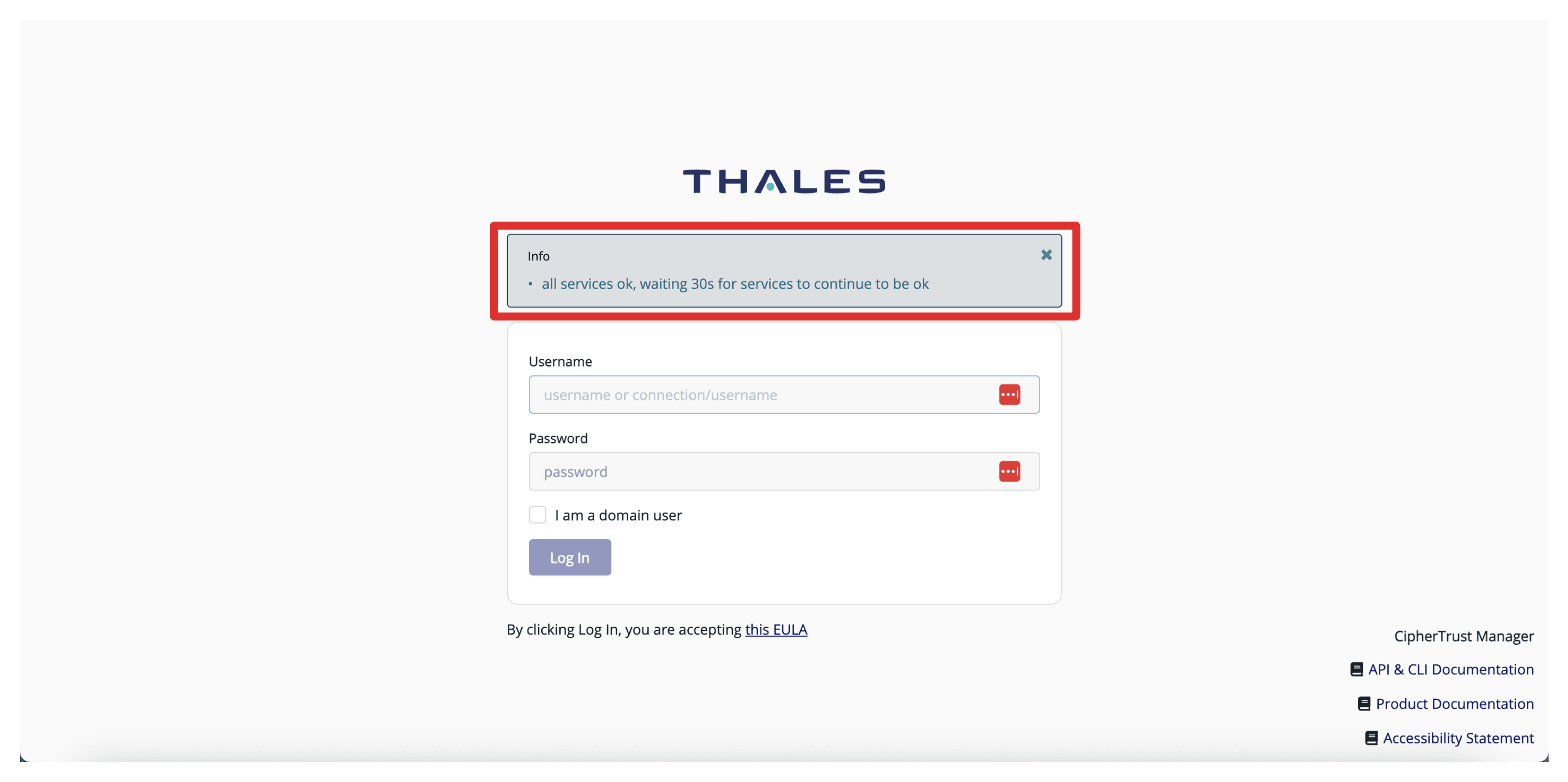

Lorsque tous les services sont démarrés, vous obtenez un message indiquant que tous les services sont corrects.

-

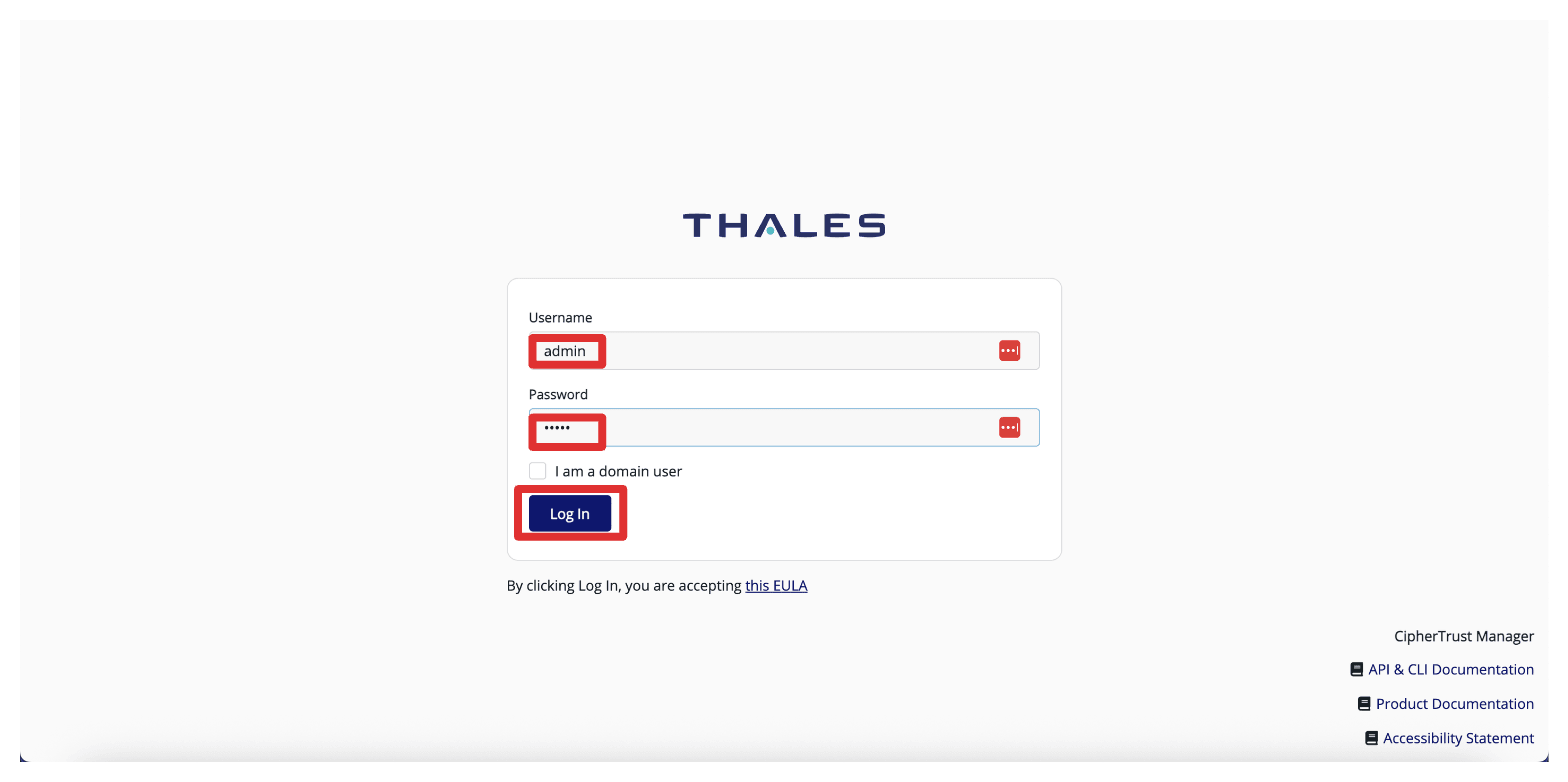

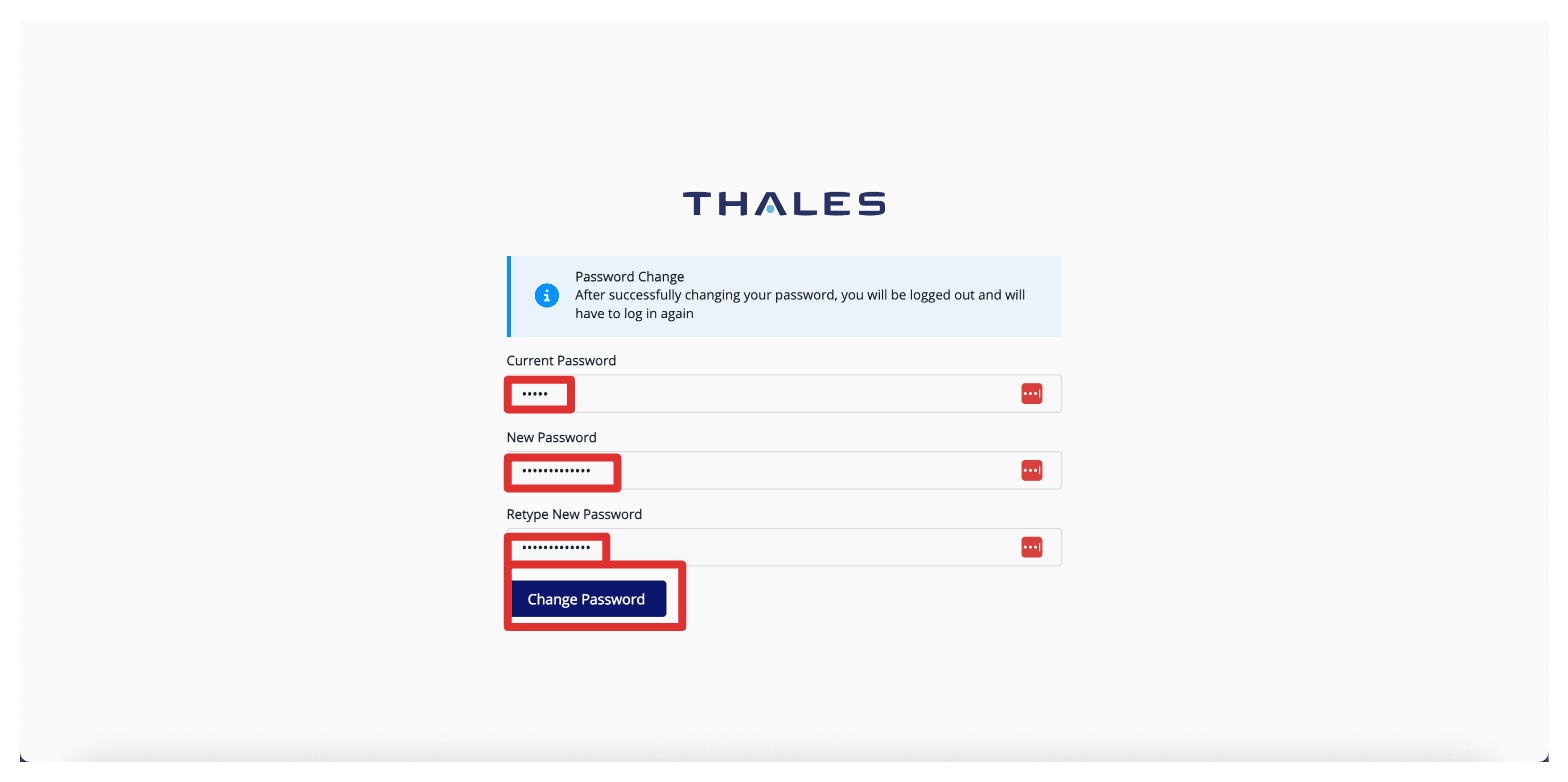

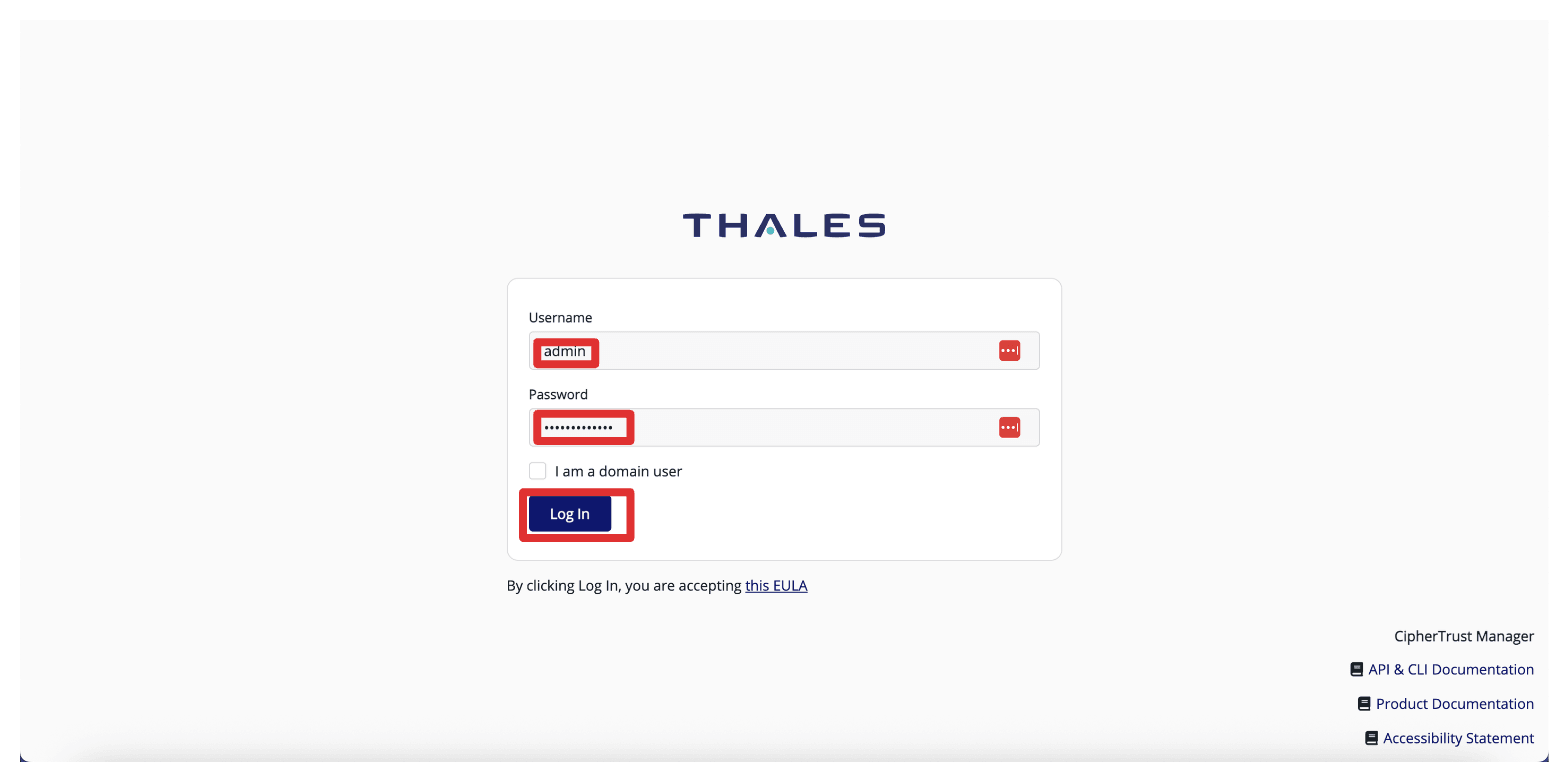

Connectez-vous avec le nom d'utilisateur

adminet le mot de passeadmin. Après la première connexion, vous serez invité à modifier le mot de passe.

-

Modifiez le mot de passe en suivant les instructions.

-

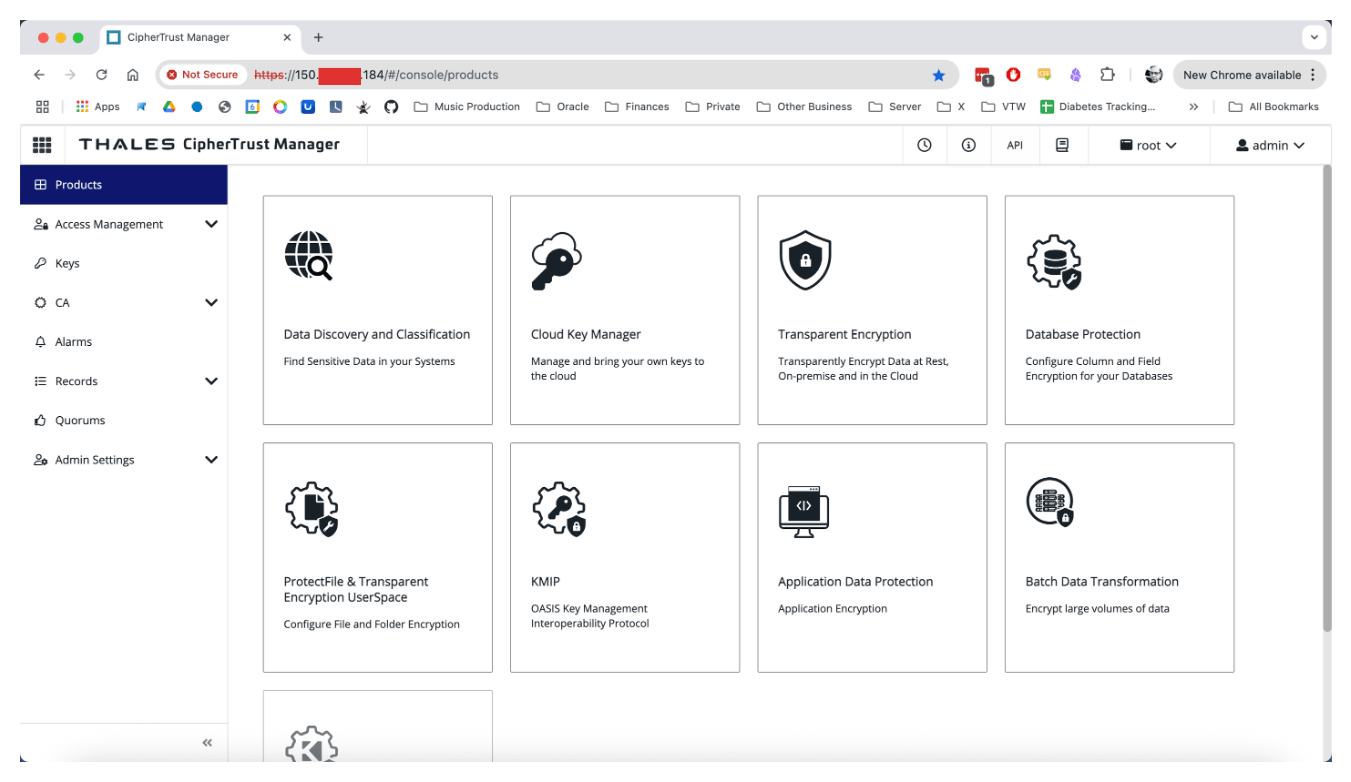

Connectez-vous en utilisant votre nouveau mot de passe.

-

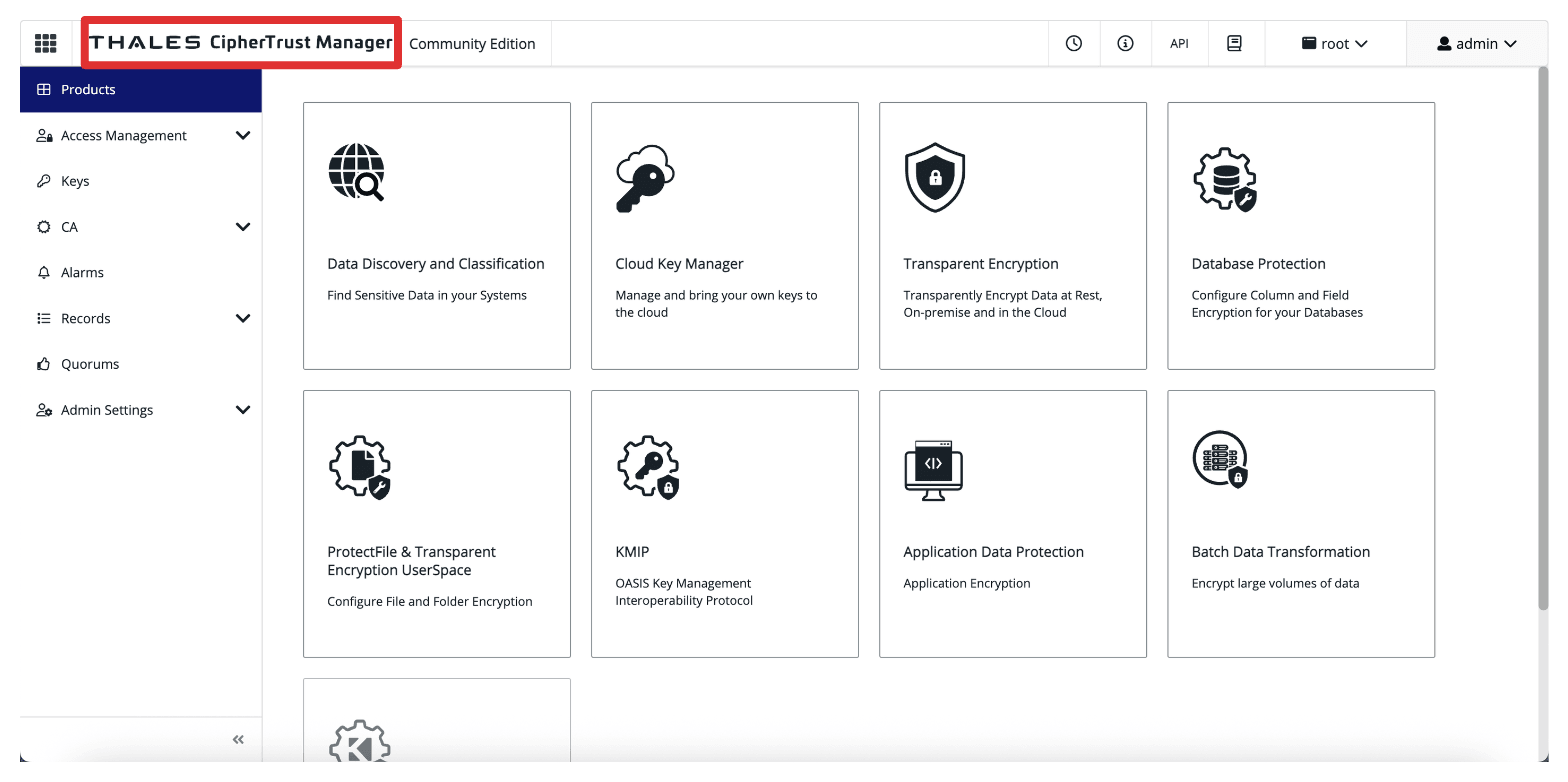

Notez que vous êtes connecté et que le module CCKM a été déployé avec succès.

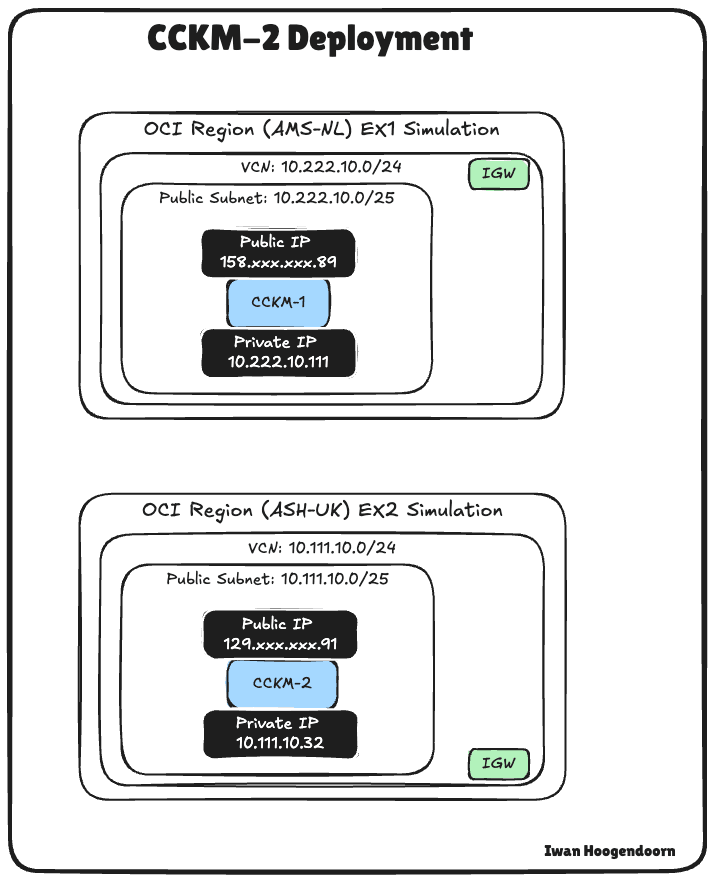

L'image suivante illustre l'état actuel de notre déploiement jusqu'à présent.

Tâche 3 : Effectuer la configuration initiale sur le premier boîtier Thales CCKM

Maintenant que la première appliance CCKM est déployée et accessible, il est temps d'effectuer la configuration initiale. Cela inclut la configuration de l'horloge système à l'aide d'un serveur NTP et l'activation de la licence d'évaluation ou de la licence réelle fournie par Thales.

Ces étapes garantissent que l'appliance fonctionne avec un temps critique précis pour la gestion, la journalisation et la synchronisation des certificats et qu'elle est entièrement fonctionnelle pendant la phase d'évaluation ou de configuration.

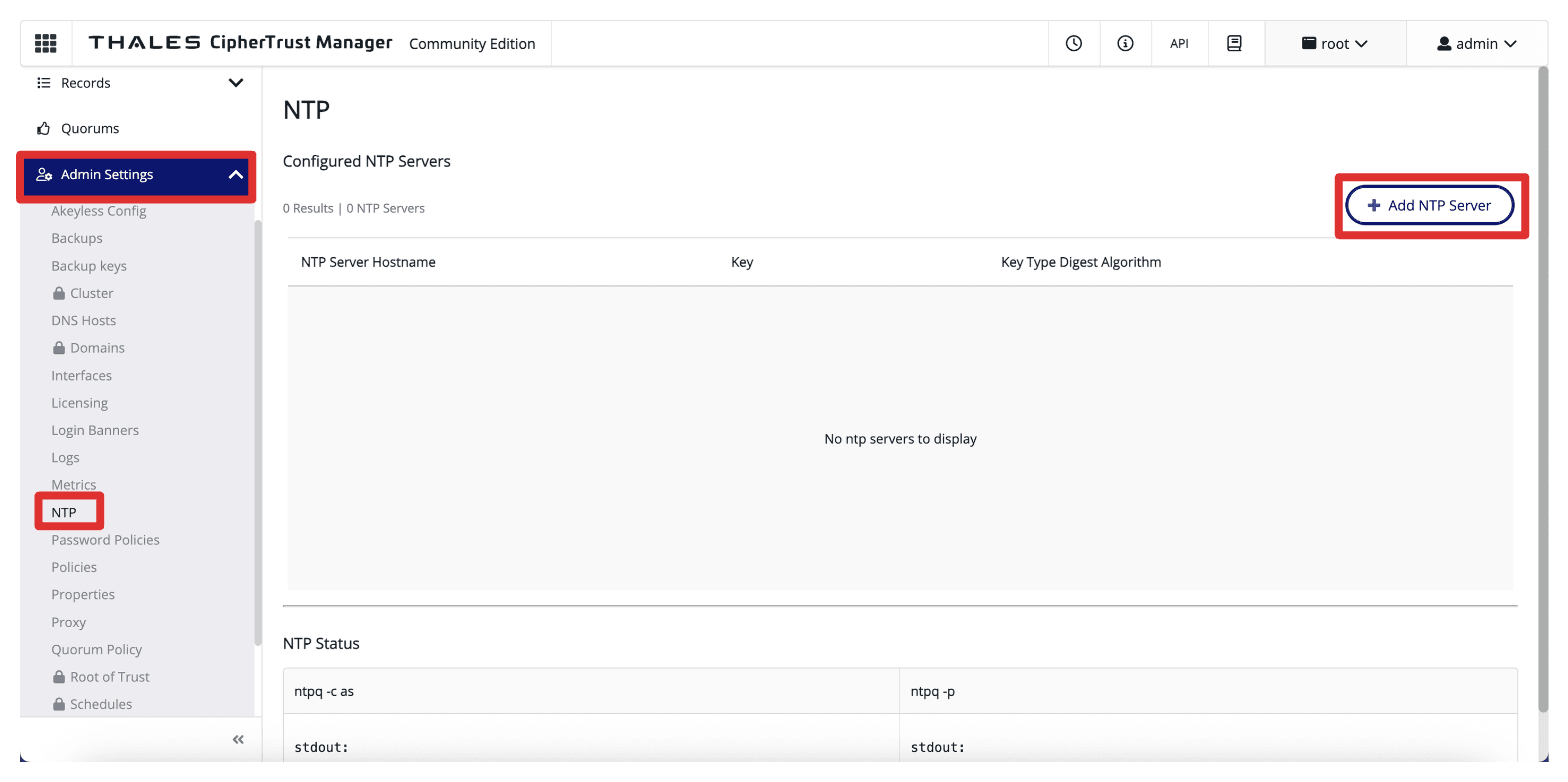

-

Naviguez jusqu'à Paramètres d'administrateur, NTP et sélectionnez Ajouter un serveur NTP.

-

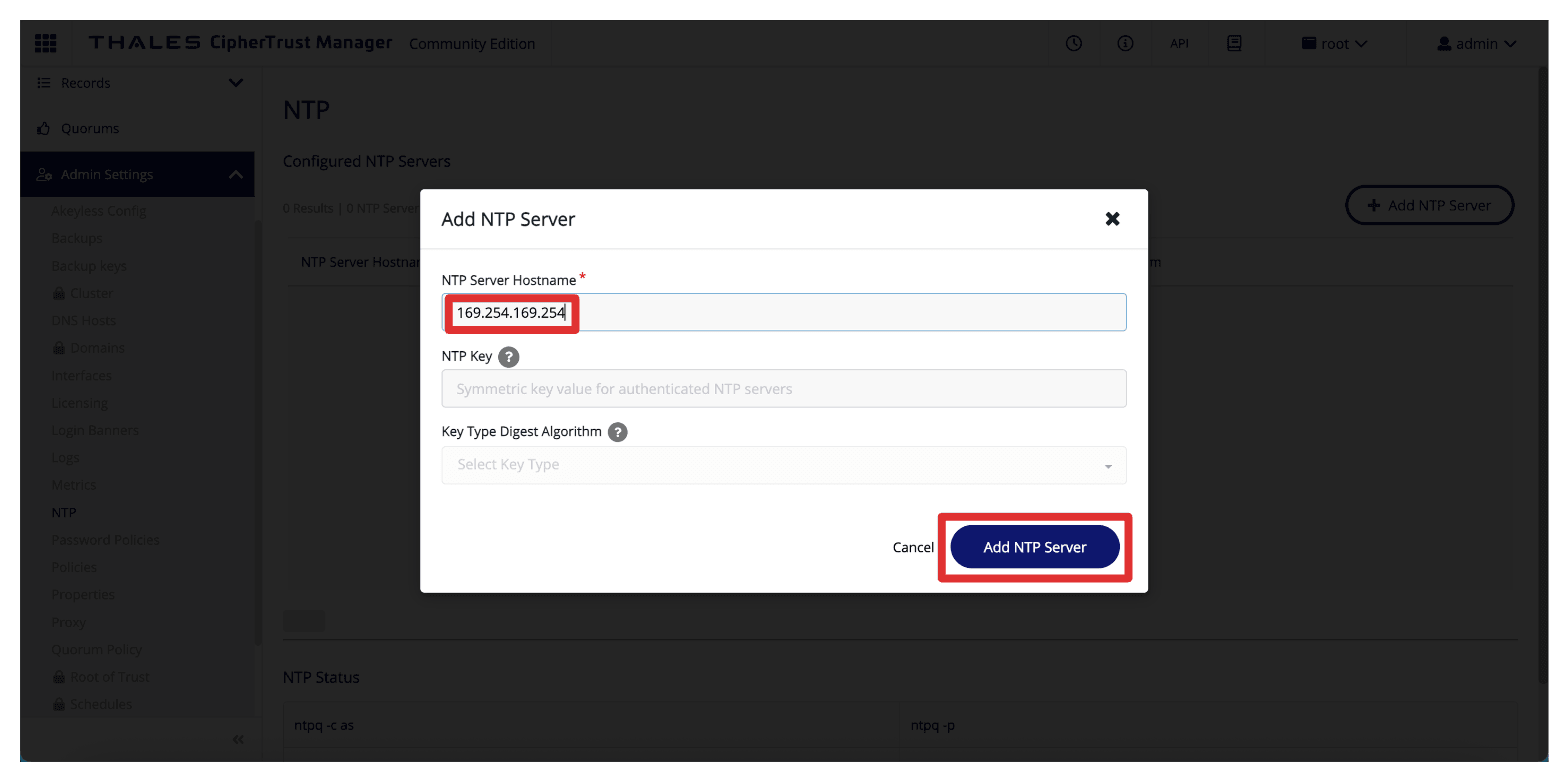

Entrez le nom d'hôte ou l'adresse IP d'un serveur NTP fiable (par exemple,

169.254.169.254(adresse IP publique du serveur NTP d'Oracle) ou la source NTP interne de votre organisation) et cliquez sur Ajouter un serveur NTP.

-

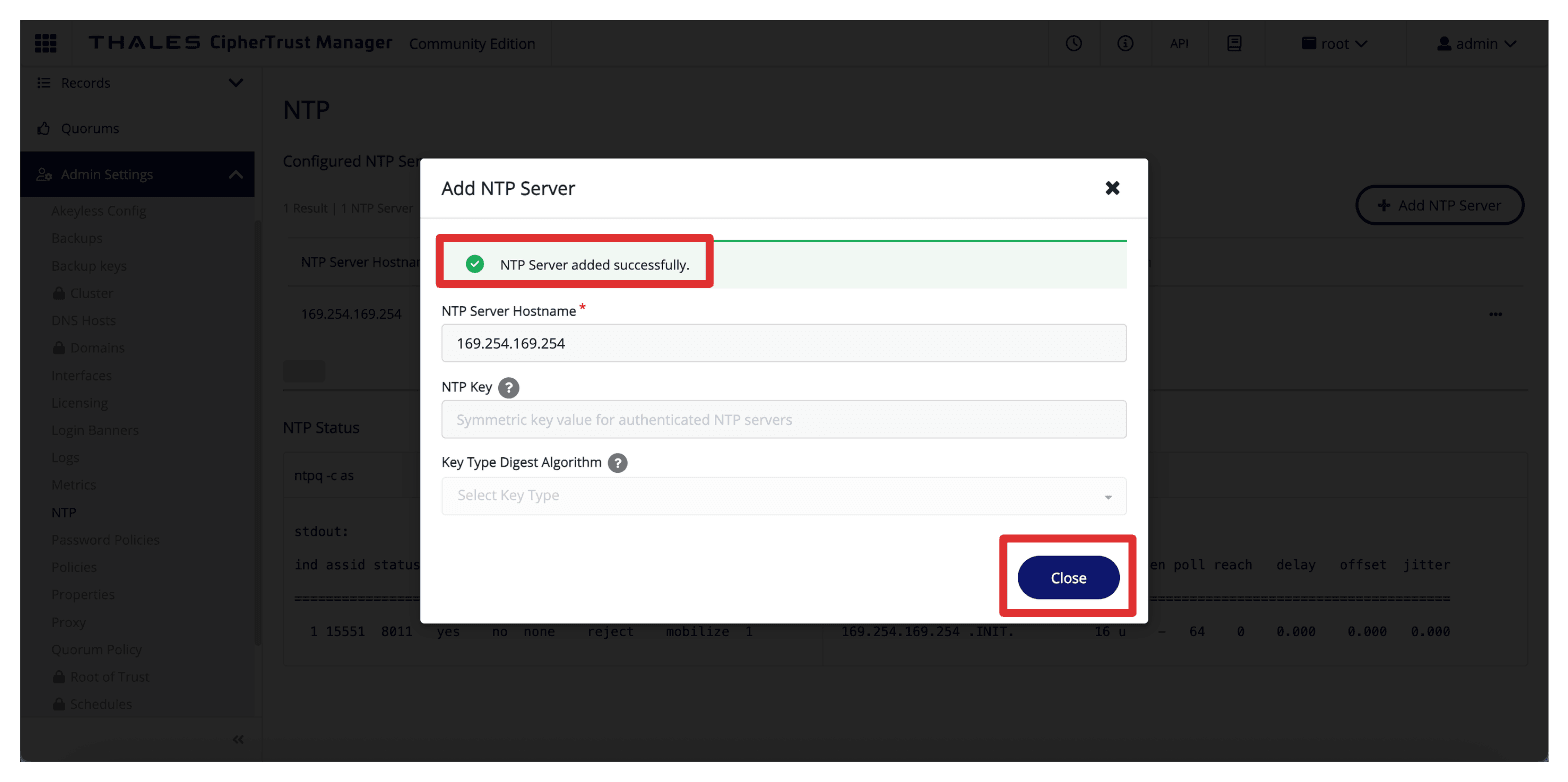

Notez le message indiquant que le serveur NTP a été ajouté. Cliquez sur Fermer.

-

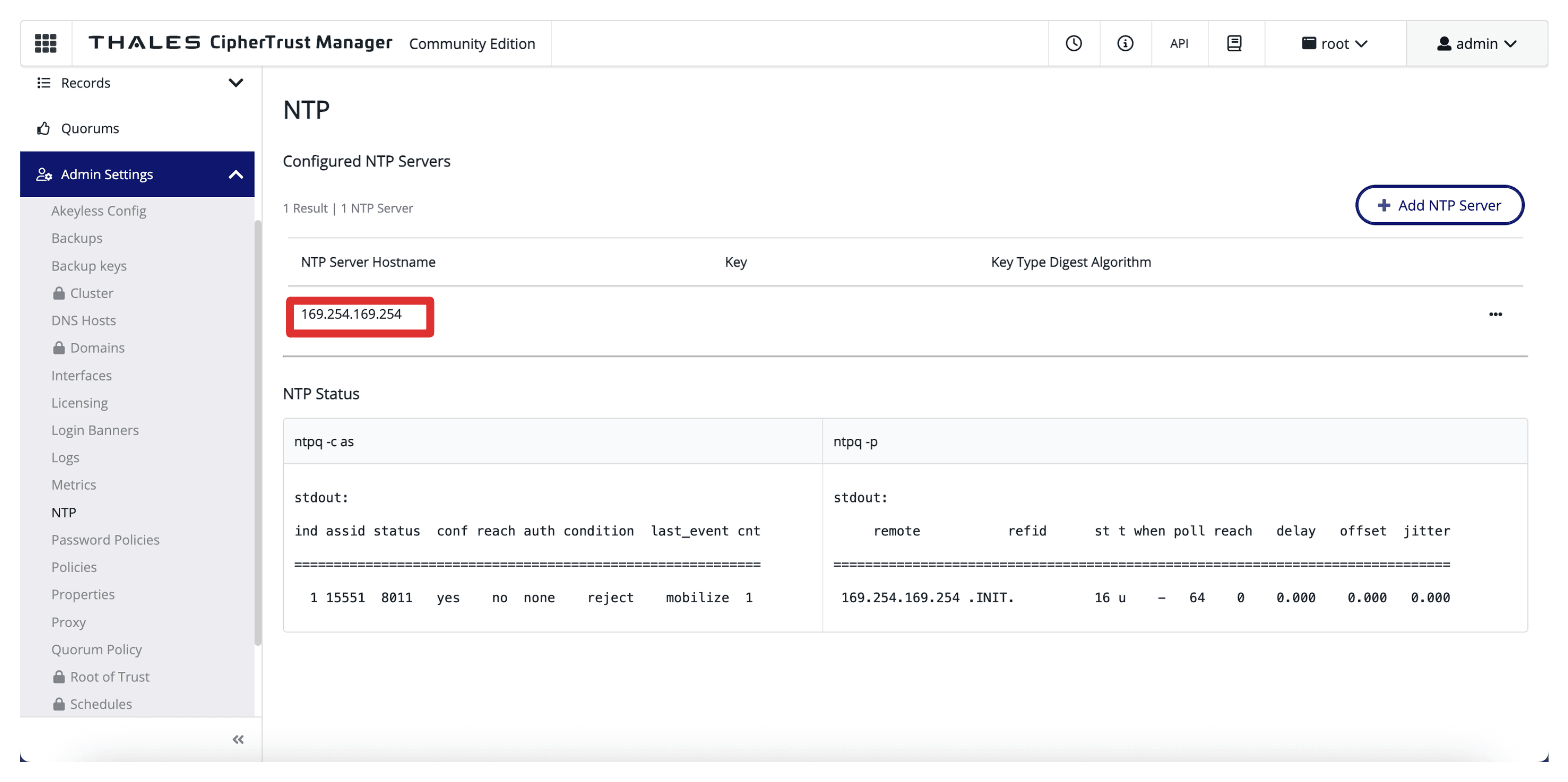

Vérifiez que l'heure est synchronisée correctement.

-

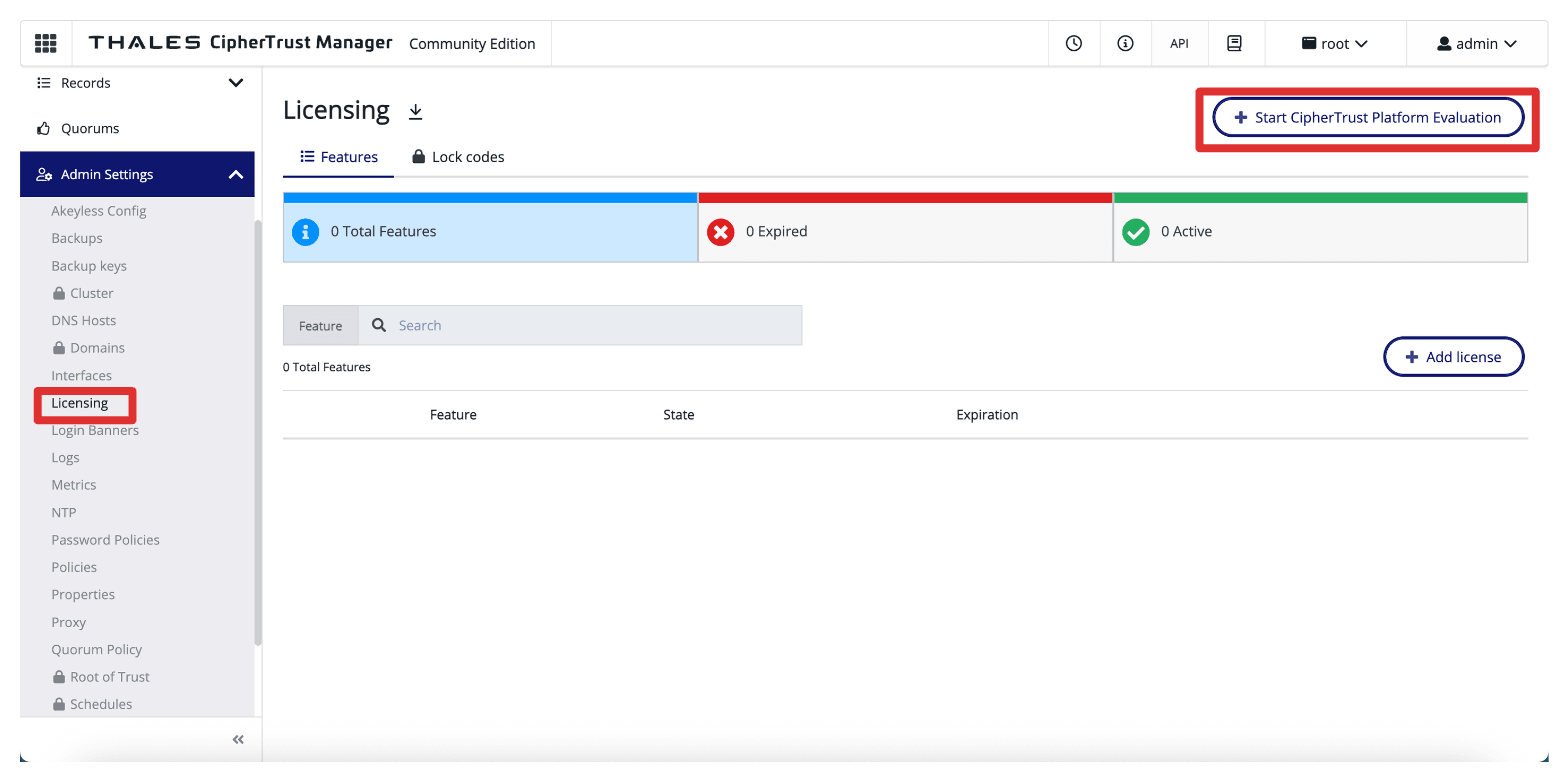

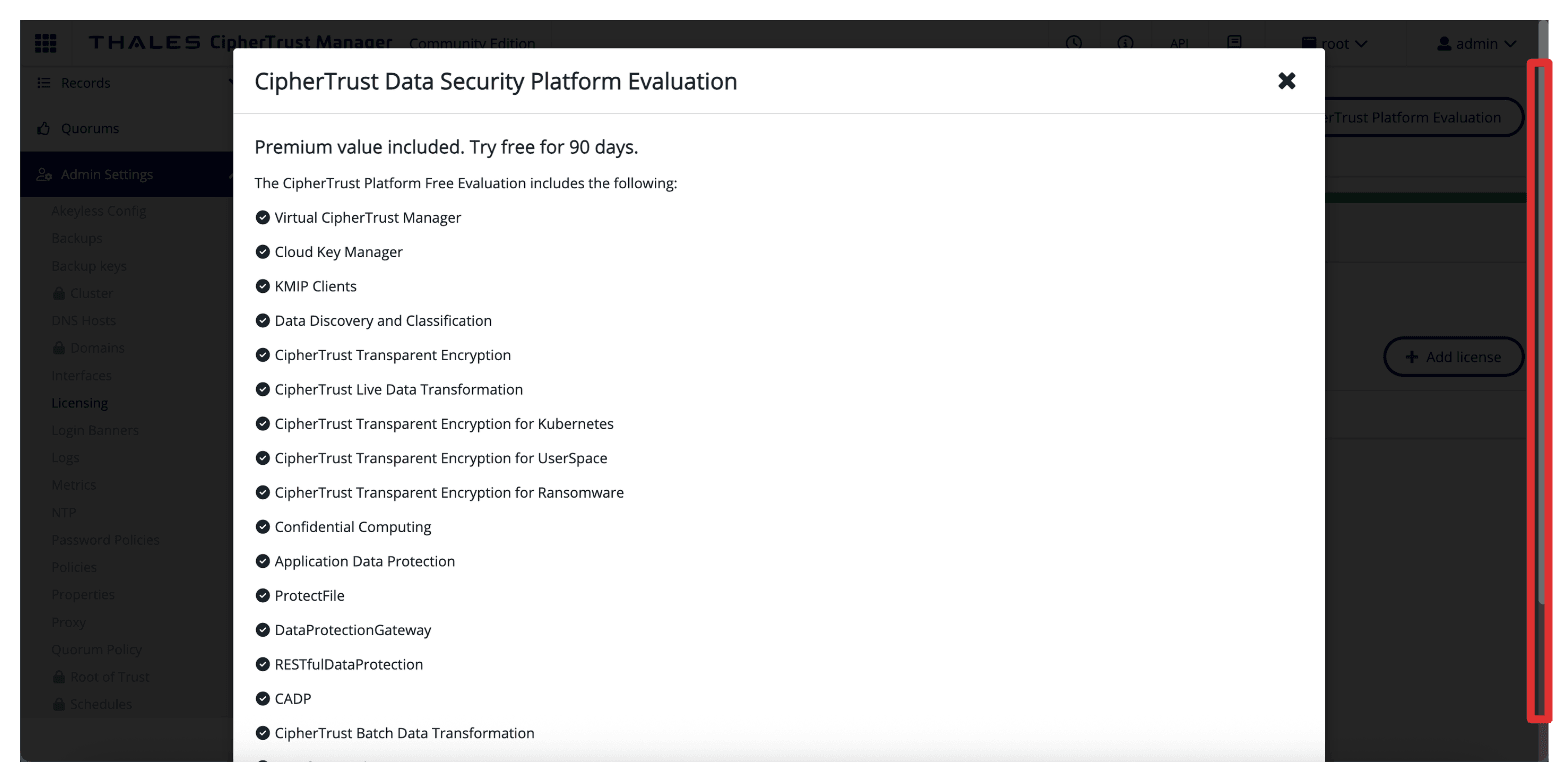

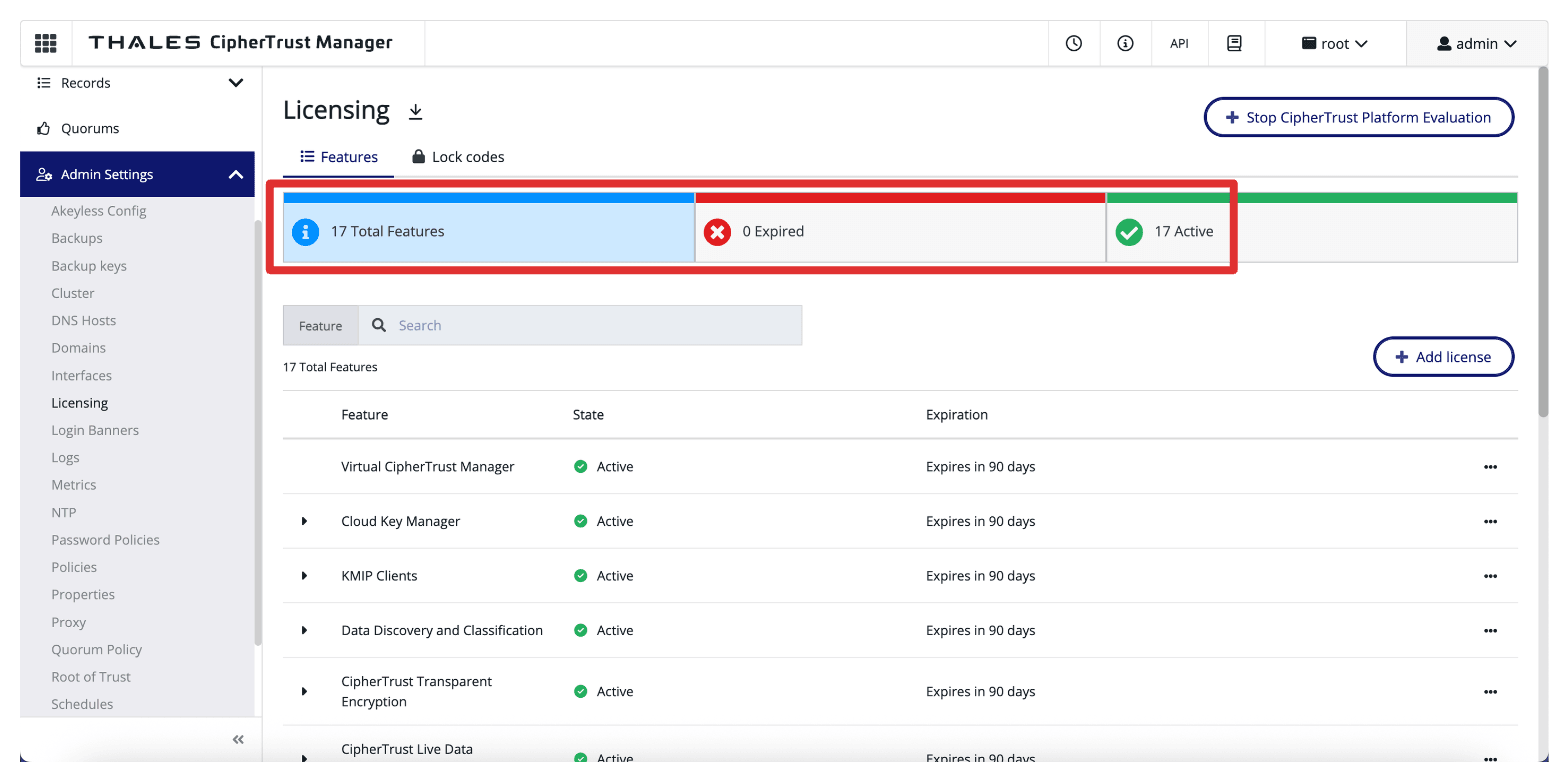

Allez à Paramètres d'administrateur, Licences et cliquez sur Démarrer l'évaluation de la plate-forme CipherTrust.

-

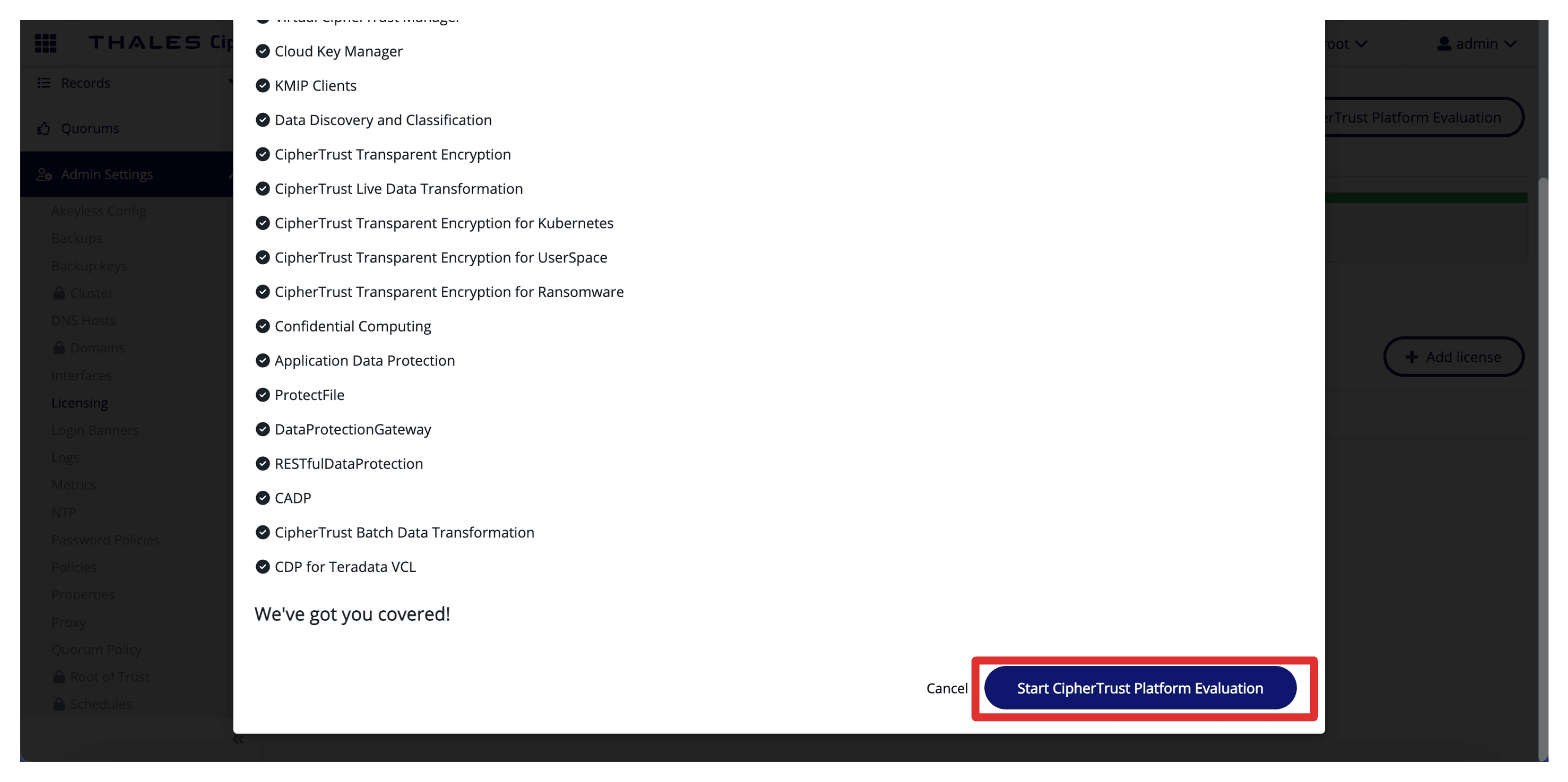

Faire défiler vers le bas.

-

Cliquez sur Démarrer l'évaluation de la plate-forme CipherTrust.

-

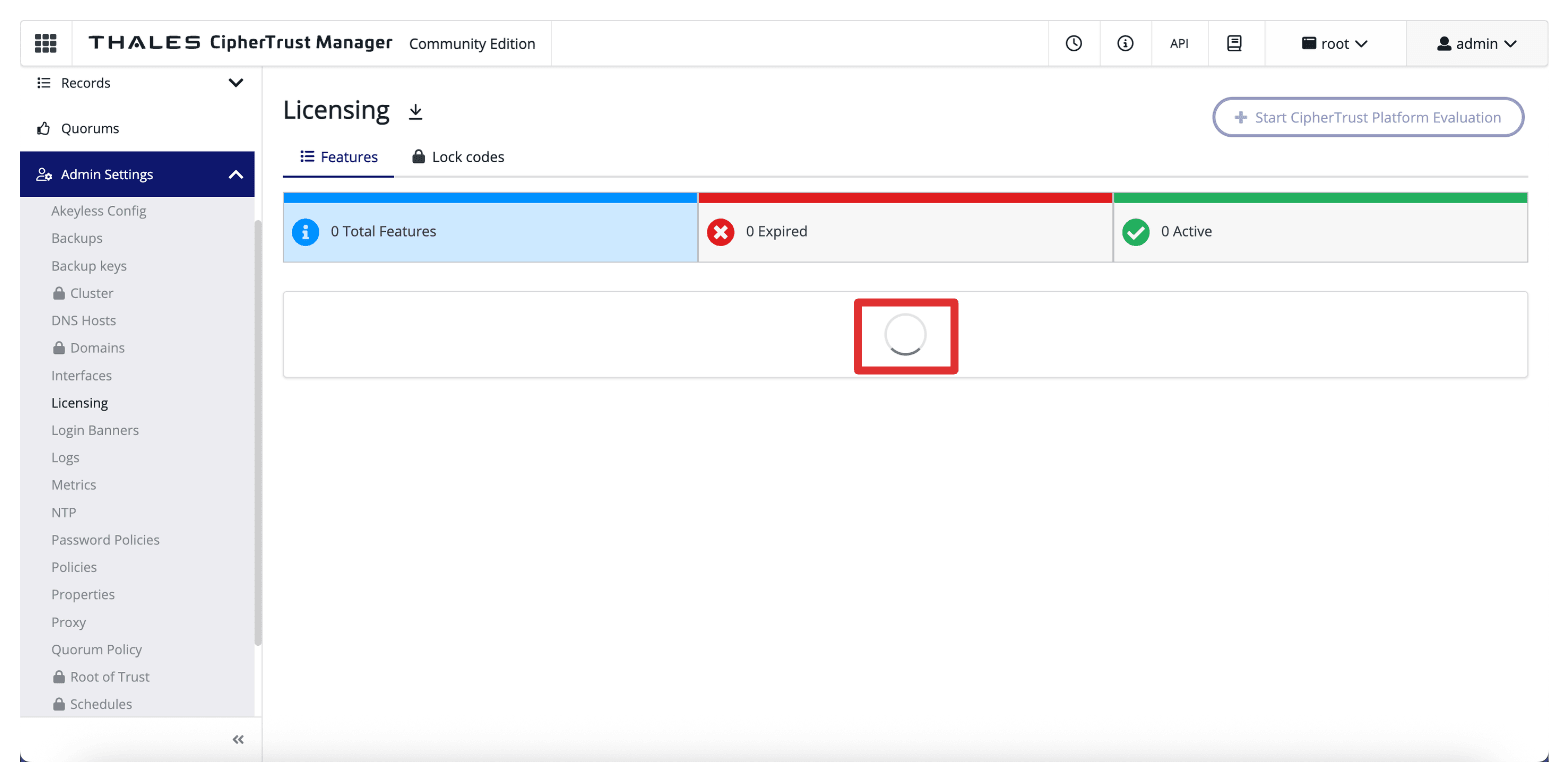

L'activation de la licence prendra quelques minutes.

-

Vérifiez la licence activée.

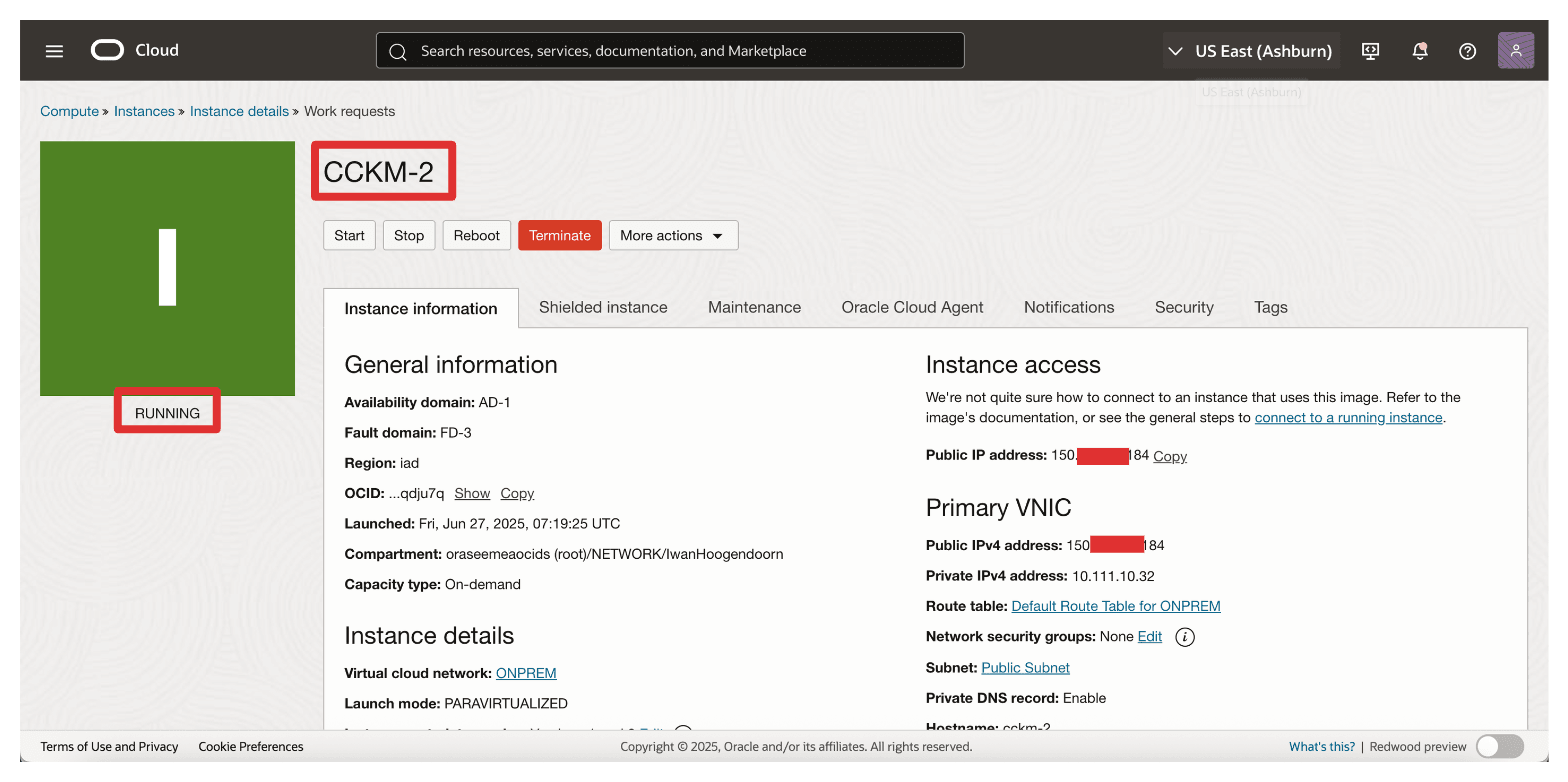

Tâche 4 : Déployer le deuxième boîtier Thales CCKM et effectuer la configuration initiale

Suivez les étapes de la tâche 2 et des tâches 3 pour déployer le deuxième module CCKM dans la région ASH.

-

Assurez-vous que le deuxième module CCKM est déployé et EXÉCUTION.

-

Testez la connexion entre SSH et le second CCKM.

-

Testez la connexion entre le web et le deuxième CCKM.

L'image suivante illustre l'état actuel de notre déploiement jusqu'à présent.

Tâche 5 : Examiner la connexion entre le RPC Thales CCKM Appliances

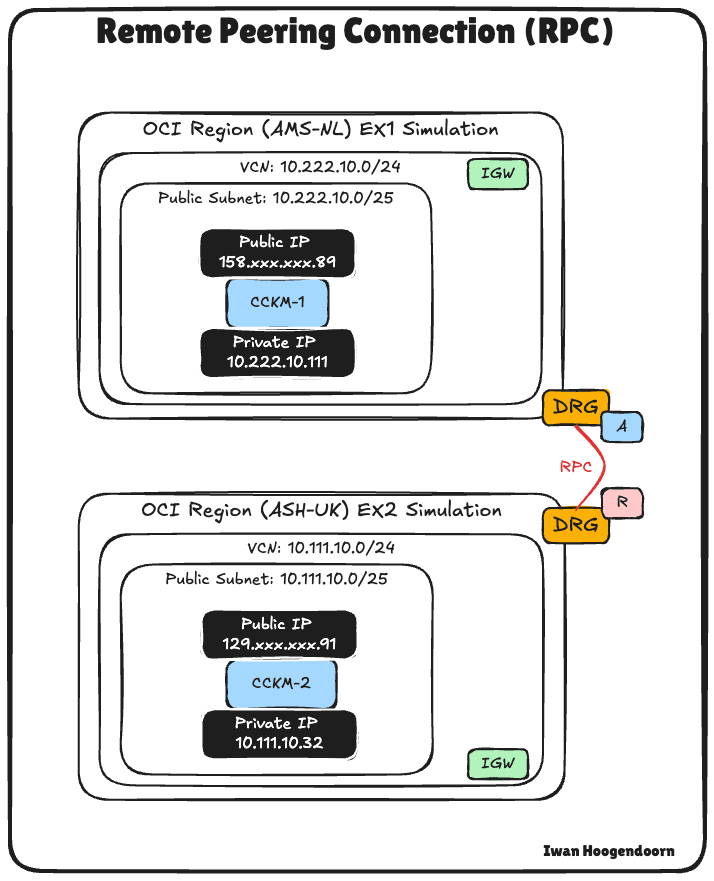

Pour préparer la haute disponibilité et le regroupement entre les deux appliances Thales CCKM, il est essentiel d'assurer une connectivité appropriée entre les régions dans lesquelles elles sont déployées.

Dans notre configuration, une connexion d'appairage distant a été établie entre les régions OCI Amsterdam (AMS) et Ashburn (ASH). Cette connexion d'appairage distant permet une communication sécurisée et à faible latence entre les deux réseaux en nuage virtuels où réside chaque boîtier CCKM.

Ce qui a été configuré :

- La connexion d'appairage distant est établie et active entre AMS et ASH.

- Les tables de routage sont configurées de manière appropriée pour garantir que le trafic entre les deux réseaux en nuage virtuels est transmis correctement.

- Les listes de sécurité des deux régions sont actuellement configurées pour autoriser tout le trafic entrant et sortant. Cela permet de simplifier les tests de validation de principe (PoC) et d'éliminer les problèmes liés à la connectivité lors du processus initial de configuration et de mise en grappe.

Note :

- Dans un environnement de production, il est fortement recommandé de limiter le trafic à seuls les ports requis pour la mise en grappe et la gestion.

- Reportez-vous à la documentation Thales pour connaître les exigences de port exactes (par exemple, les ports TCP tels que

443,8443,5432et d'autres utilisés par le protocole de grappe CCKM).

Cette configuration de réseau inter-régions garantit que les modules CCKM peuvent communiquer de façon transparente lors du processus de création de grappes, que nous aborderons dans l'une des sections suivantes.

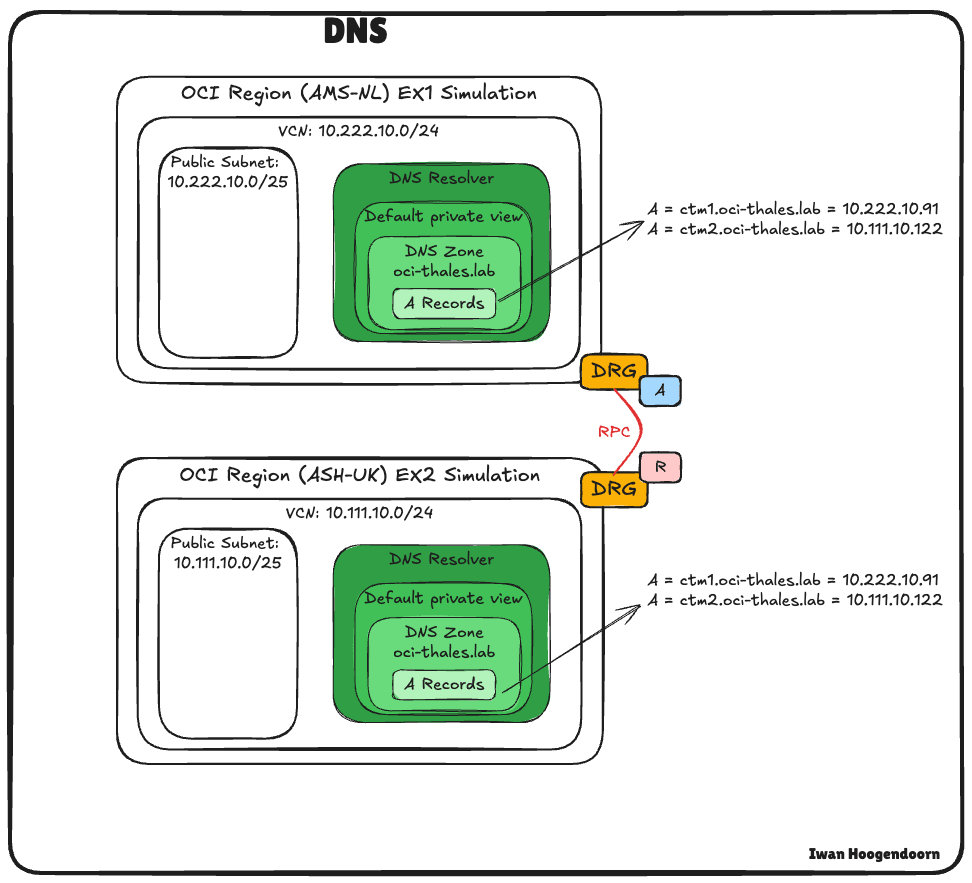

Tâche 6 : Configurer le DNS

Une résolution DNS appropriée est nécessaire pour permettre une communication transparente entre les deux appliances. Cela est particulièrement important pour la mise en grappe sécurisée, le traitement des certificats et la stabilité globale du service.

Note : À partir de maintenant, nous ferons référence aux boîtiers Thales CCKM en tant que Thales CipherTrust Manager, abrégé pour CyberTrust Manager.

Lors de l'utilisation d'un serveur DNS interne personnalisé, nous exploitons les services DNS OCI avec une zone DNS privée dans ce déploiement. Cela nous permet d'affecter des noms de domaine complets et significatifs aux gestionnaires Thales CipherTrust et de s'assurer qu'ils peuvent communiquer entre les régions sans avoir recours à des adresses IP statiques.

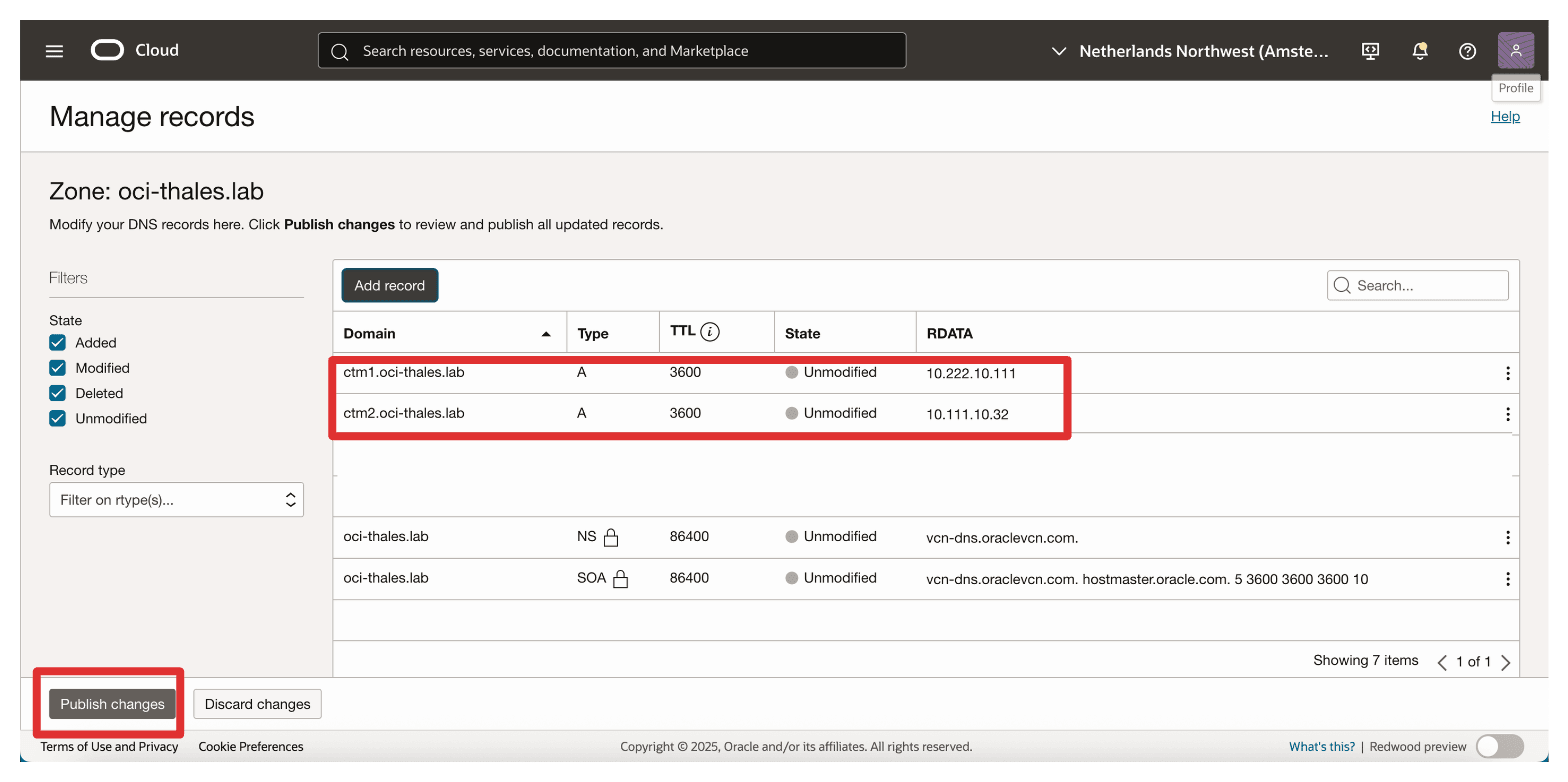

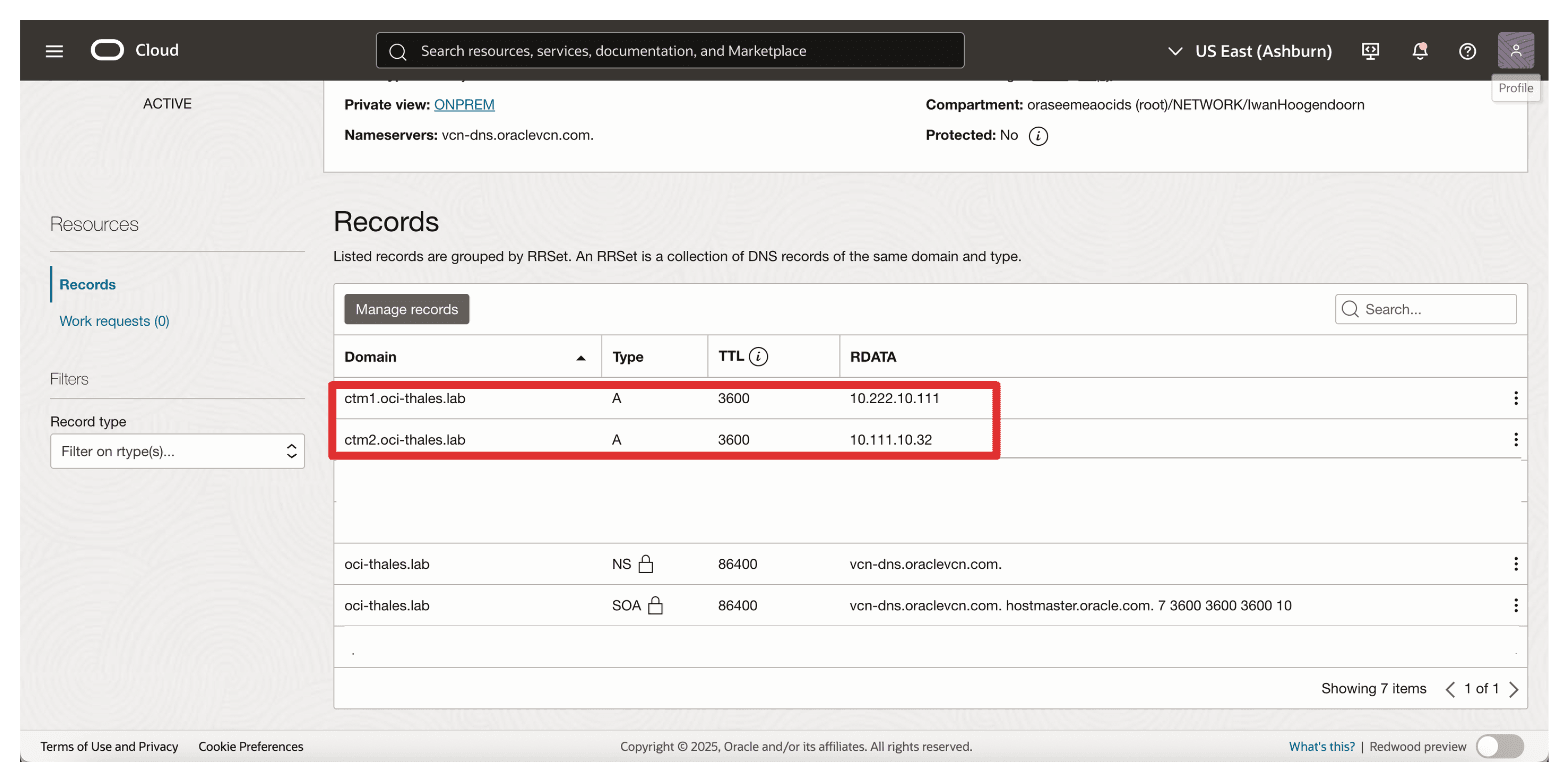

- Nom de la zone DNS privée : Entrez

oci-thales.lab. - Portée : Sélectionnez Privé.

- Réseaux en nuage virtuels associés : AMS et ASH réseaux en nuage virtuels (pour permettre la résolution de noms inter-région).

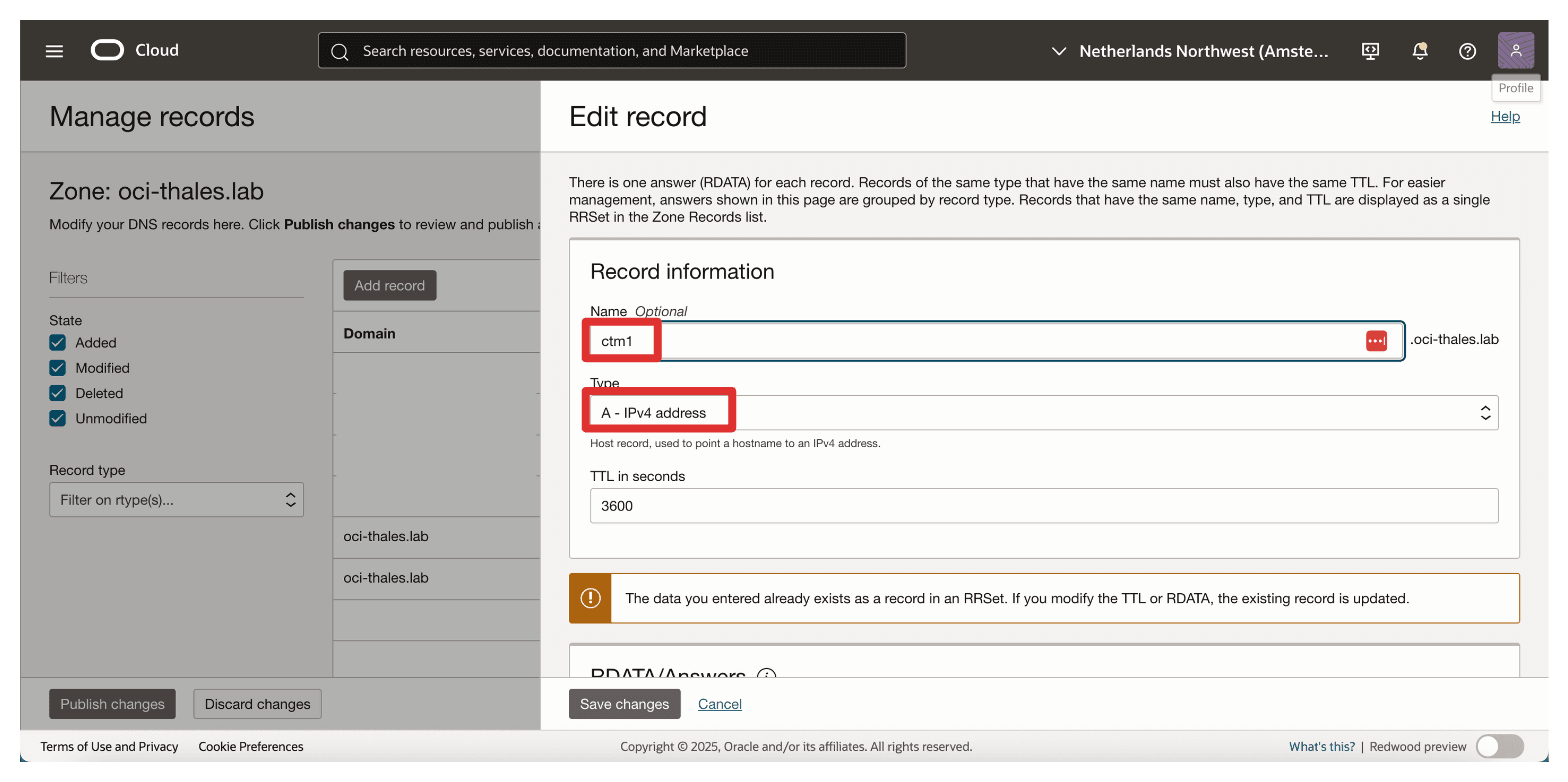

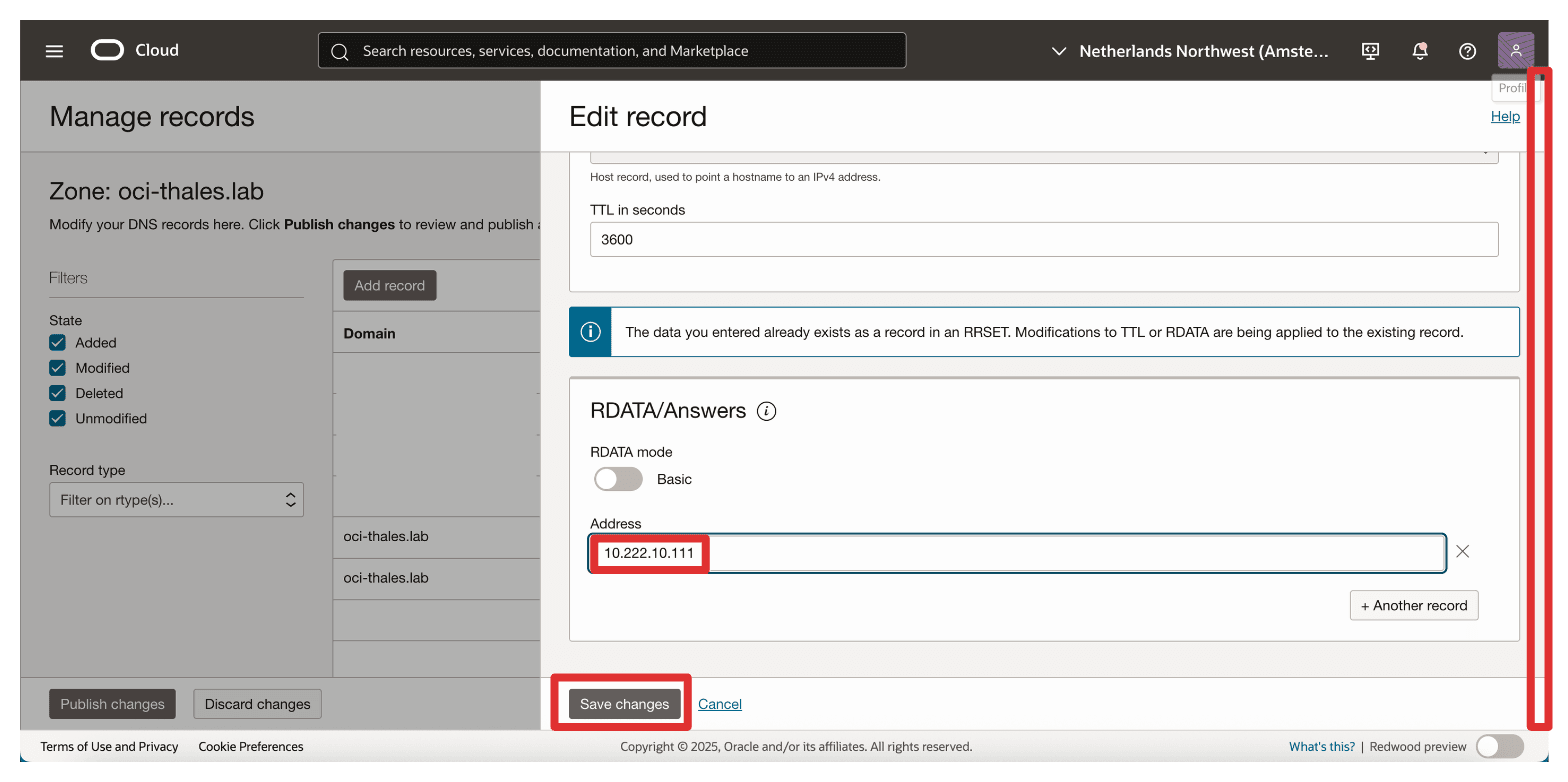

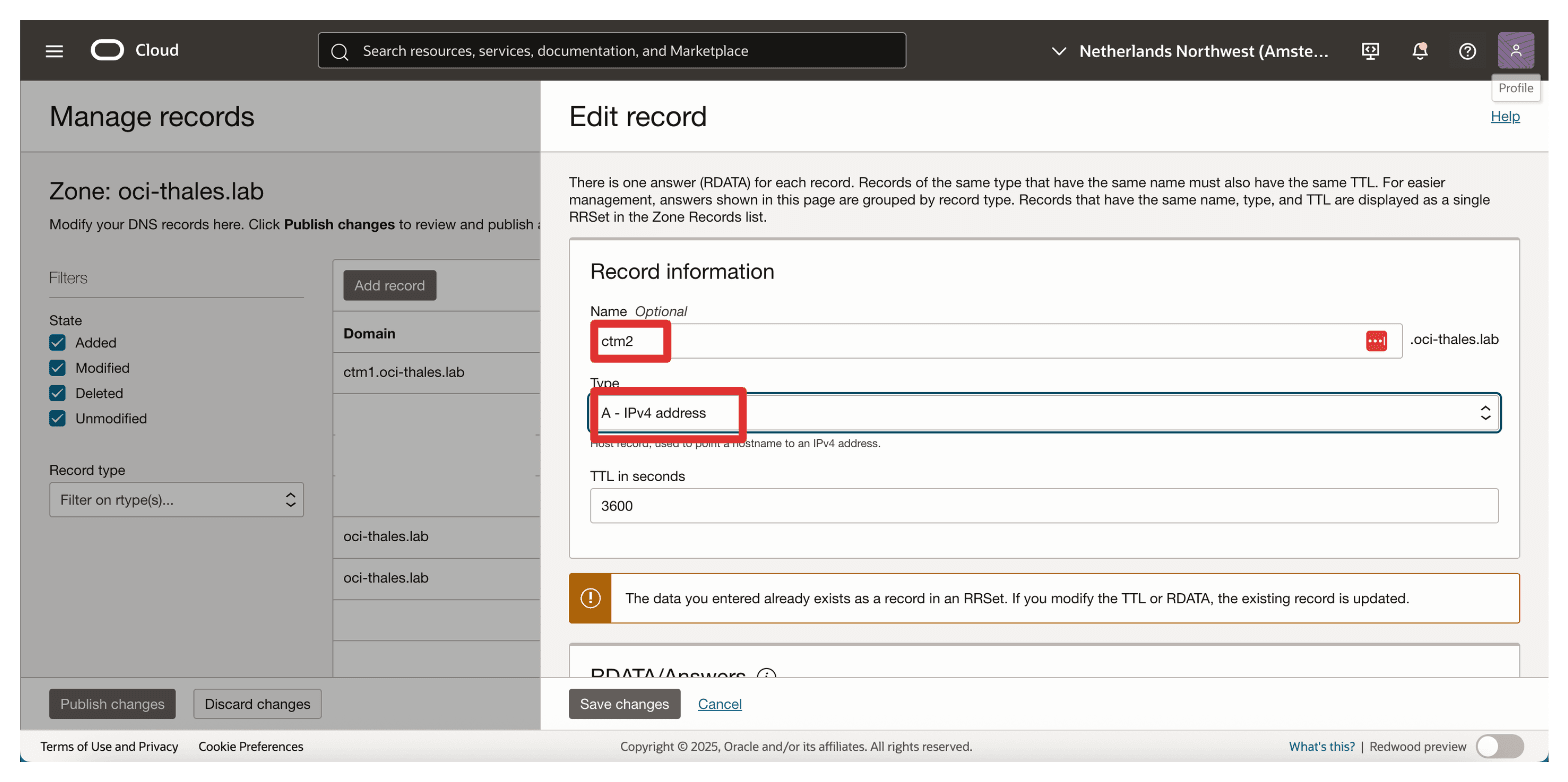

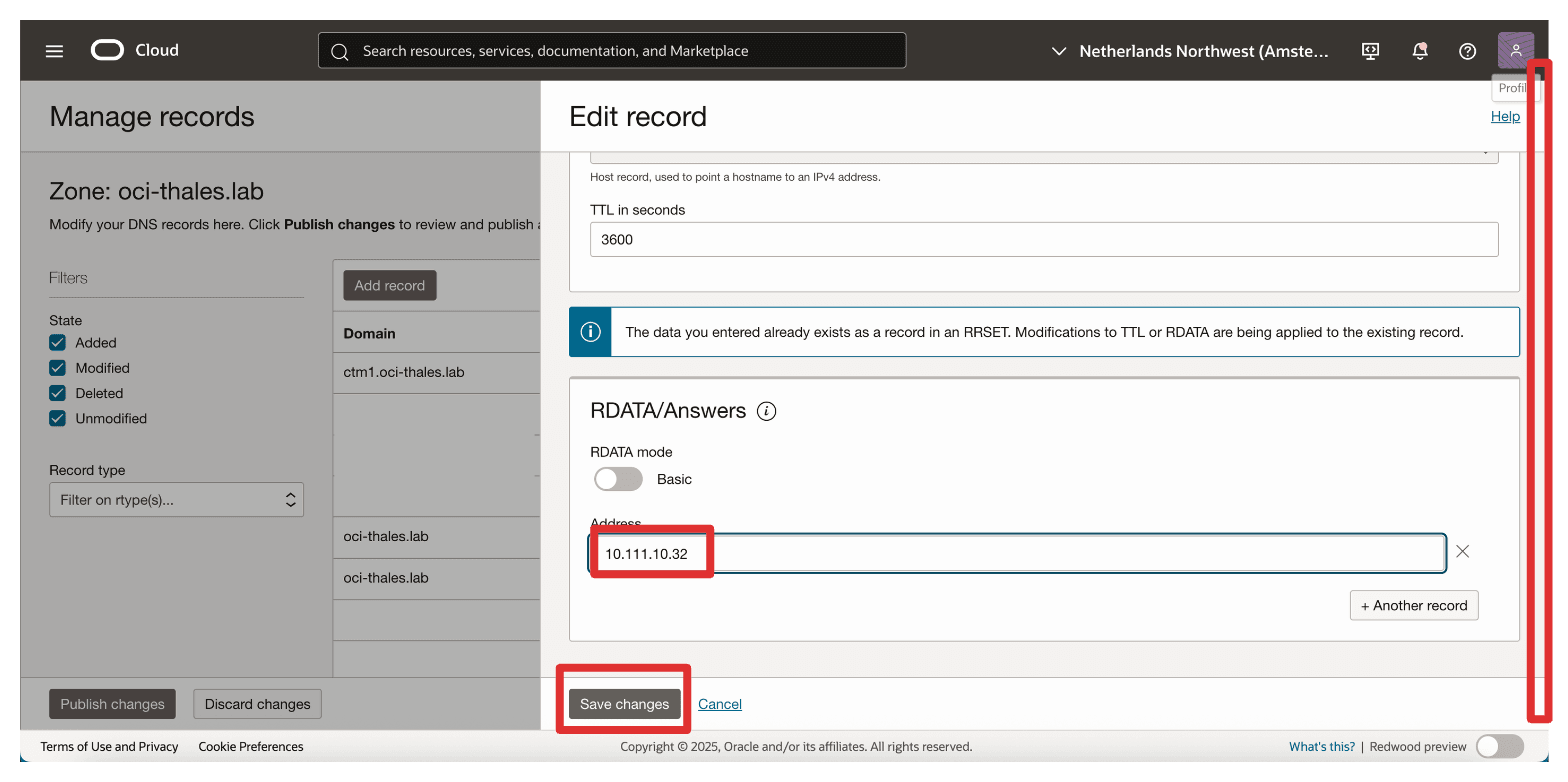

Nous avons créé deux enregistrements A dans la zone oci-thales.lab, pointant vers les adresses IP privées de chaque boîtier de gestionnaire Thales CipherTrust :

| Nom d'hôte | Nom de domaine complet | Pointe vers |

|---|---|---|

ctm1 |

ctm1.oci-thales.lab |

Adresse IP privée du gestionnaire Thales CipherTrust dans AMS |

ctm2 |

ctm2.oci-thales.lab |

Adresse IP privée du gestionnaire Thales CipherTrust dans ASH |

L'utilisation de noms de domaine complets facilite la gestion des certificats et des configurations de grappe et évite de coupler la configuration à des adresses IP fixes.

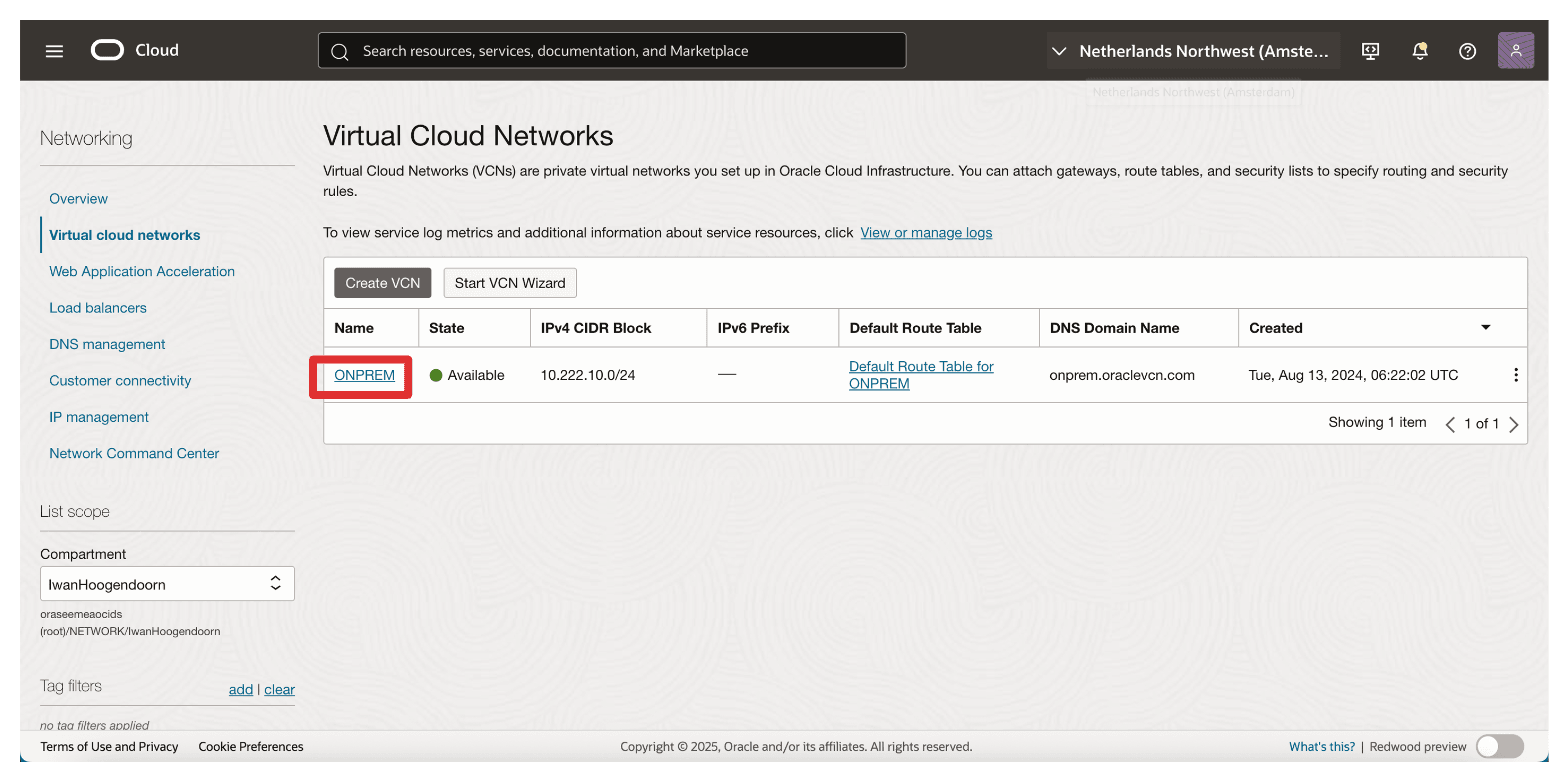

-

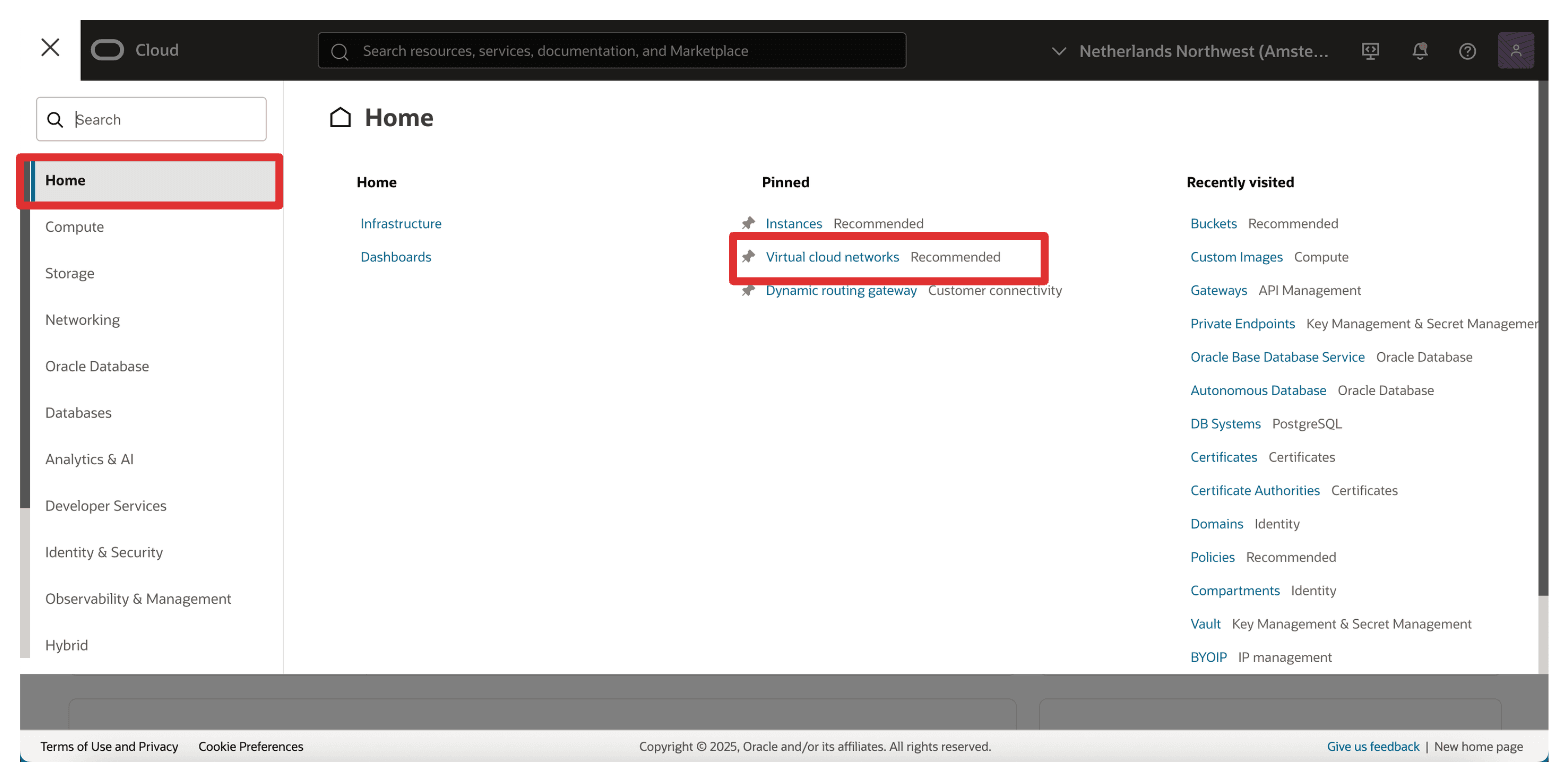

Allez à la console OCI et naviguez sur Réseaux en nuage virtuels. Assurez-vous d'être dans la région AMS.

-

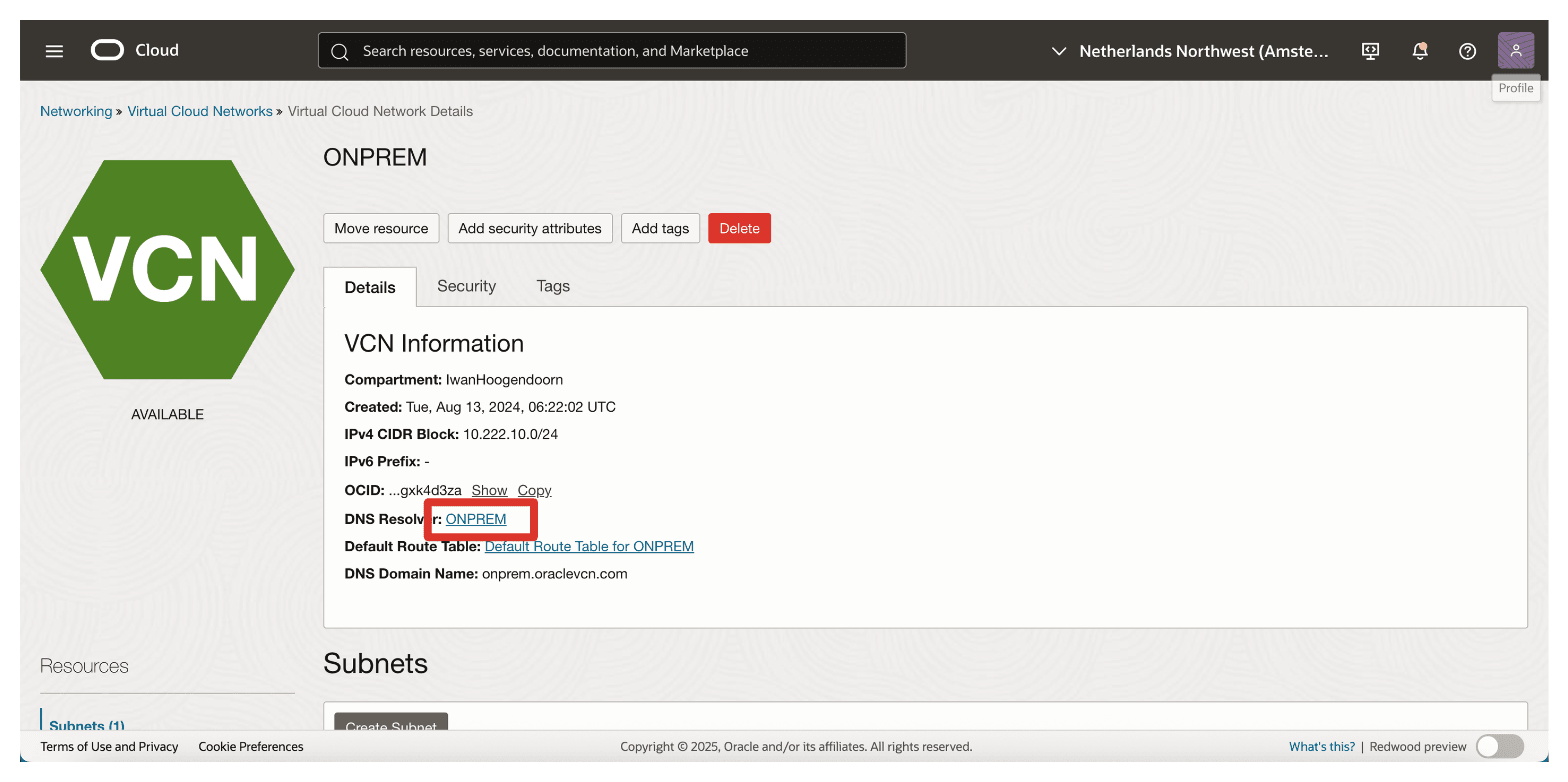

Cliquez sur le VCN.

-

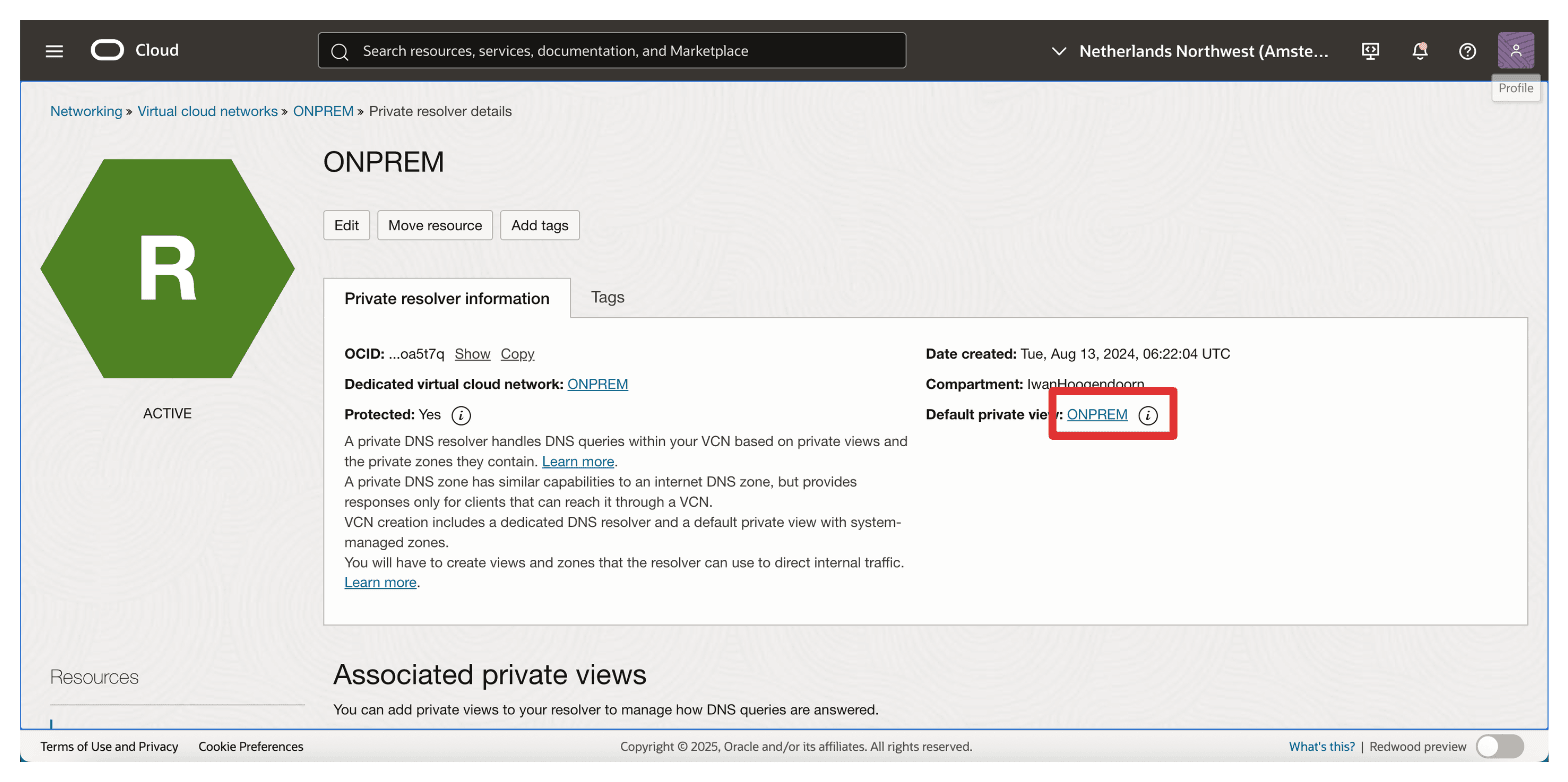

Cliquez sur le résolveur DNS (pour ce VCN).

-

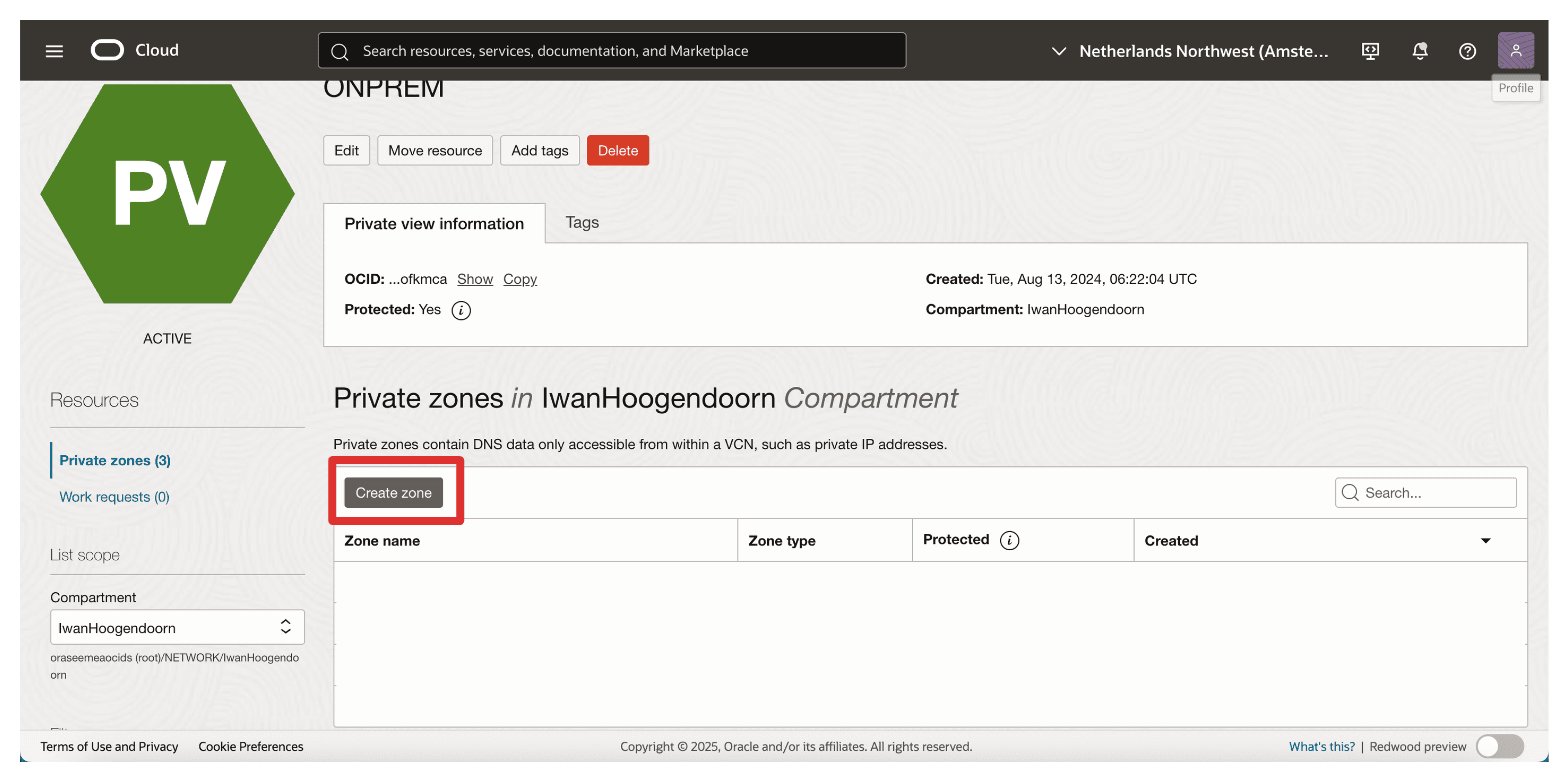

Cliquez sur la vue privée par défaut (pour ce résolveur DNS et ce VCN).

-

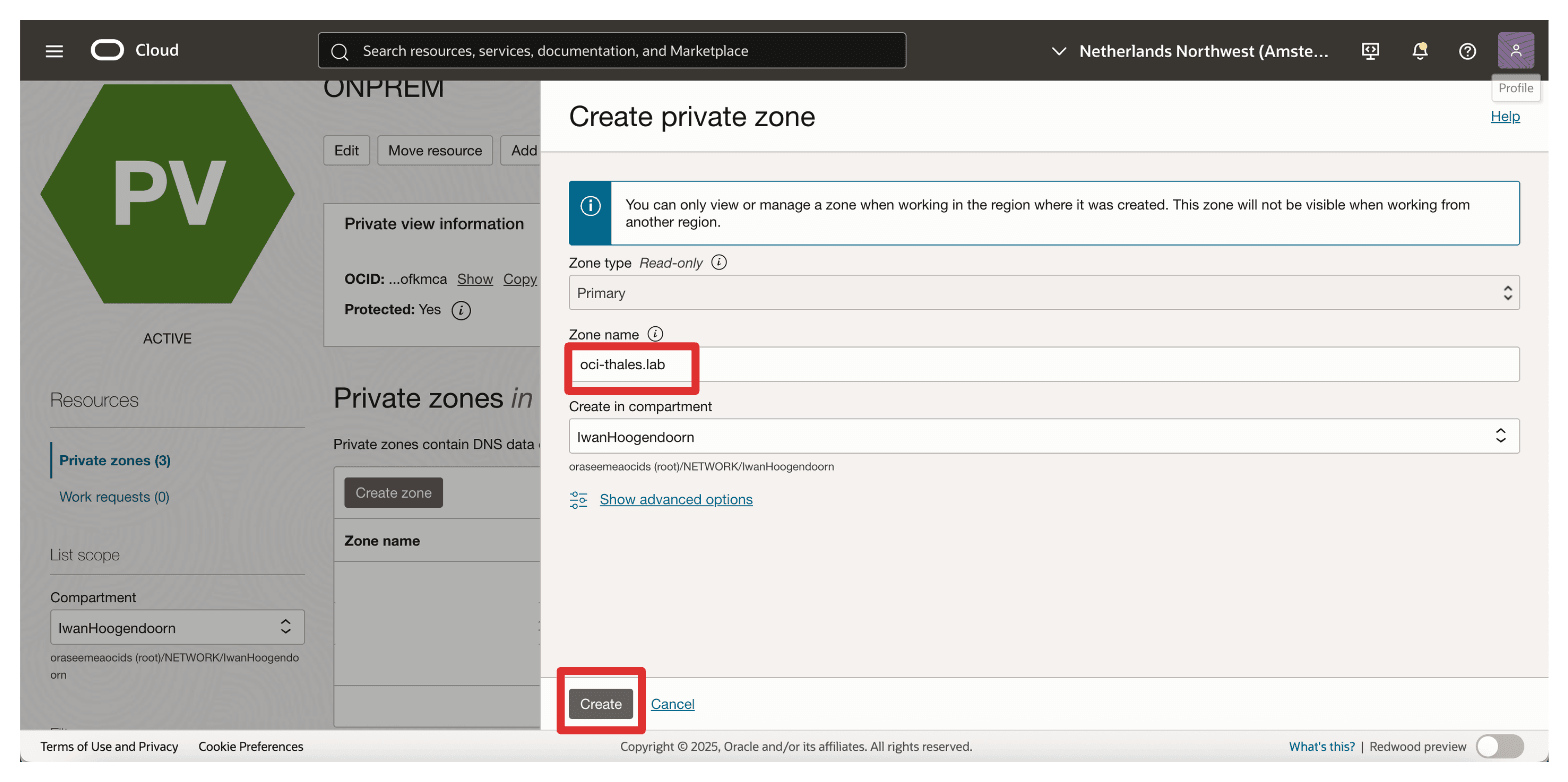

Cliquez sur Créer une zone.

-

Entrez les informations suivantes et cliquez sur Créer.

- Nom de la zone : Entrez

oci-thales.lab. - Compartiment : Sélectionnez le bon compartiment.

- Nom de la zone : Entrez

-

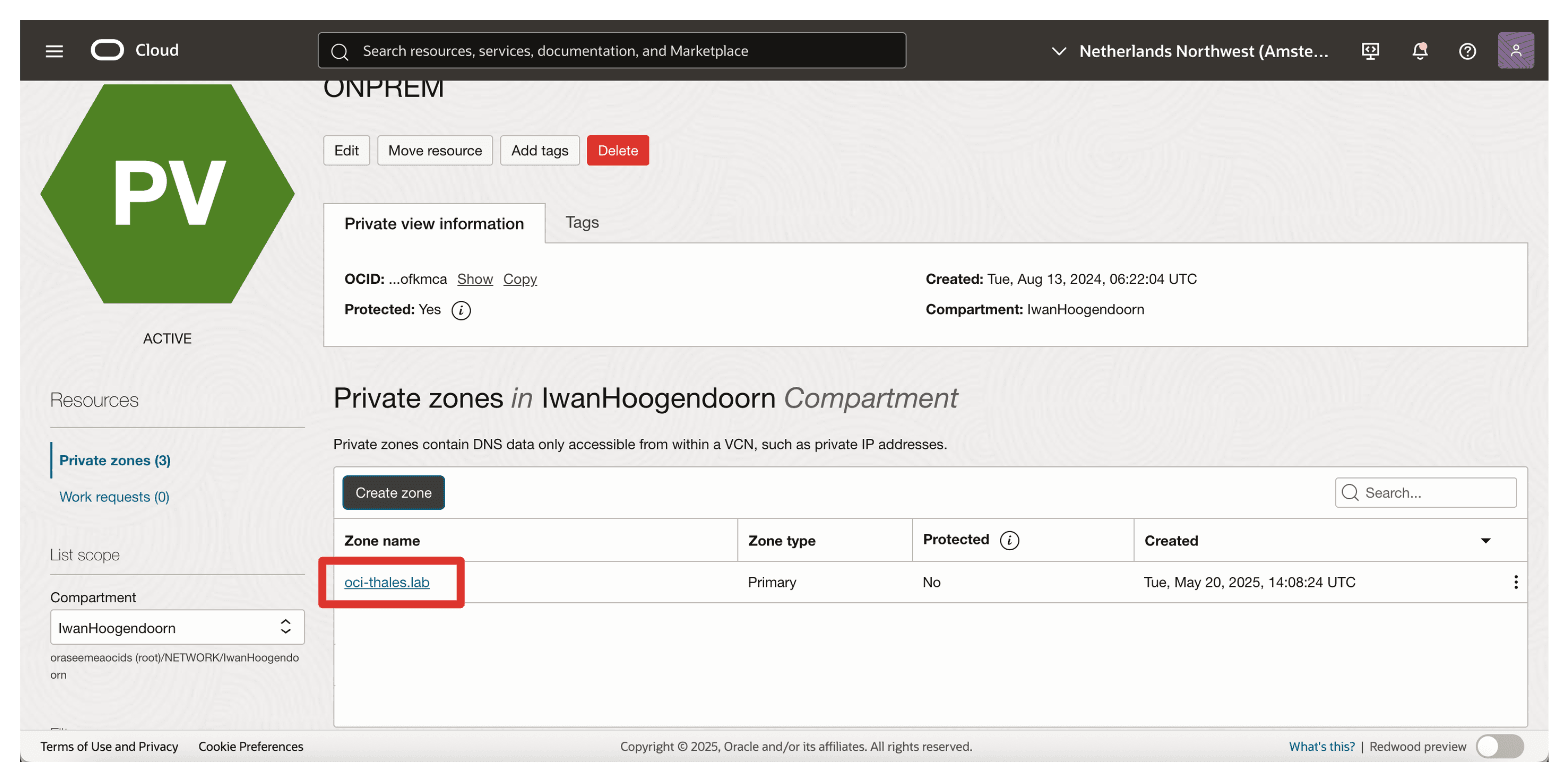

Cliquez sur la zone.

-

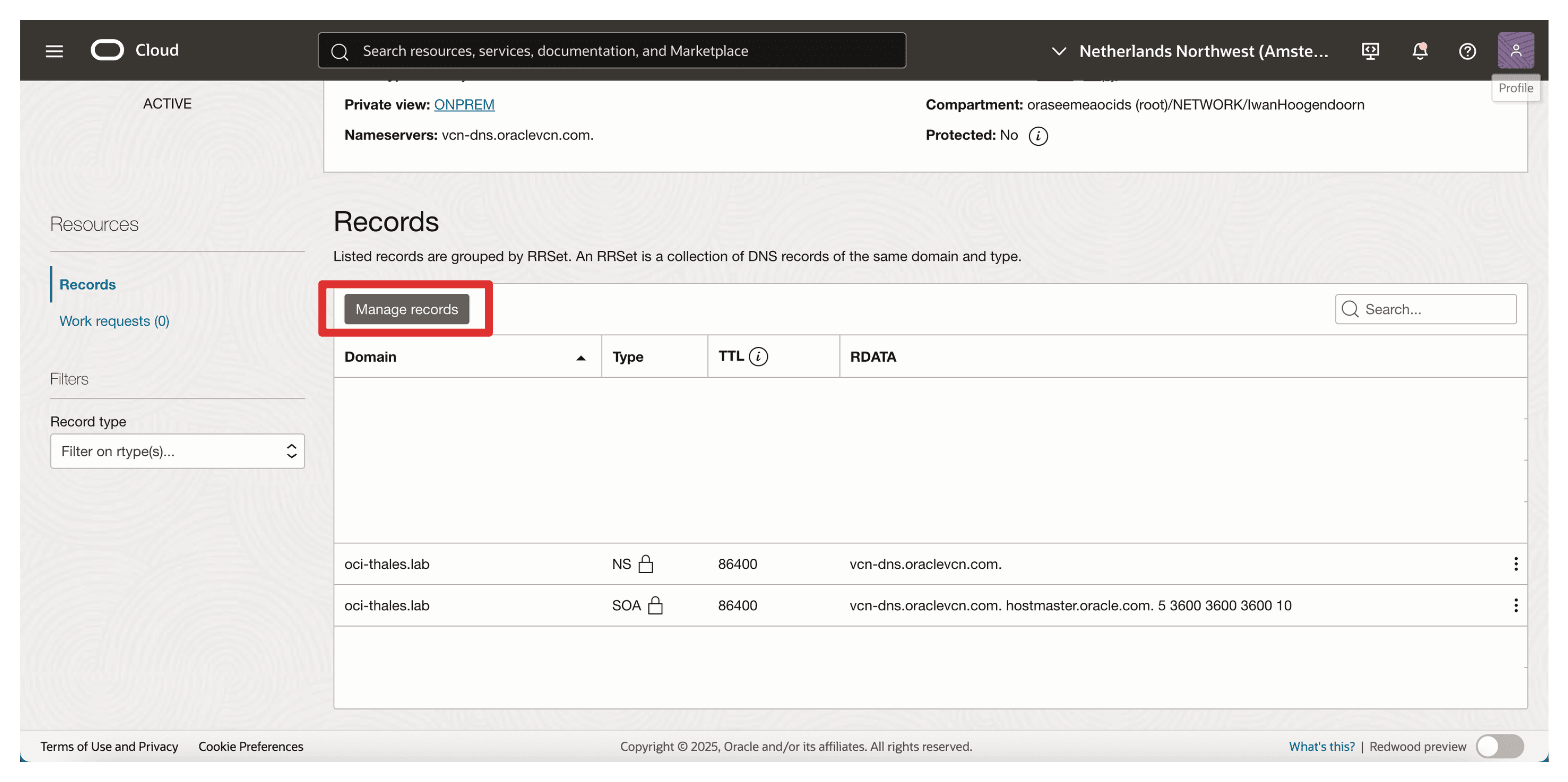

Cliquez sur Gérer les enregistrements.

-

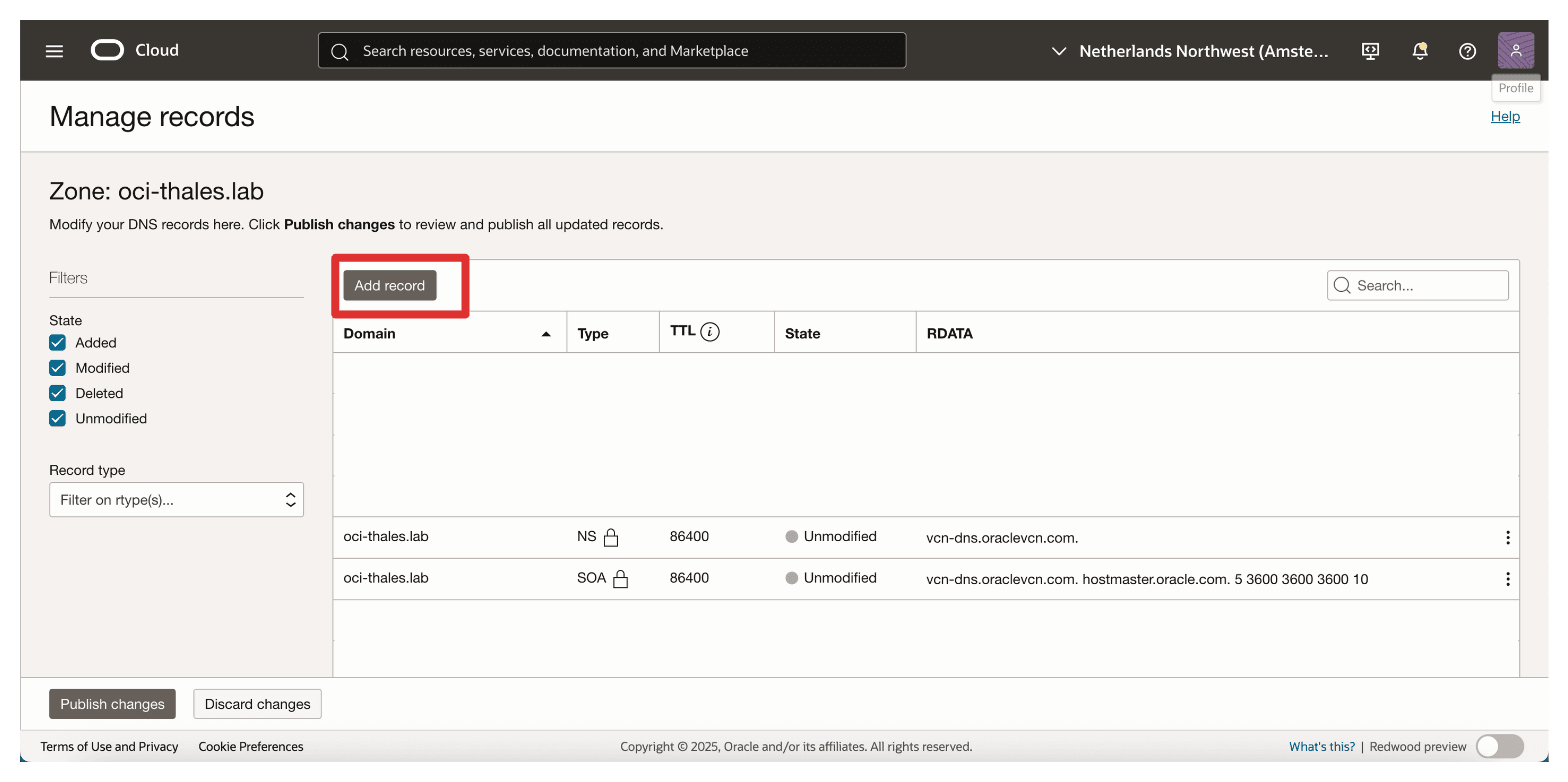

Cliquez sur Ajouter un enregistrement.

-

Pour créer un enregistrement pour

ctm1, entrez les informations suivantes.- Type d'enregistrement : Entrez A - Adresse IPv4.

- Nom : Entrez

ctm1. - Ligne de durée de vie : Laissez la valeur par défaut (par exemple,

300).

-

Entrez Adresse IP privée du gestionnaire Thales CipherTrust dans AMS comme RDATA (Adresse IP) et cliquez sur Enregistrer les modifications.

-

Créez un deuxième enregistrement A pour

ctm2.- Type d'enregistrement : Entrez A - Adresse IPv4.

- Nom : Entrez

ctm2. - Ligne de durée de vie : Laissez la valeur par défaut (par exemple,

300).

-

Entrez Adresse IP privée du gestionnaire Thales CipherTrust dans ASH comme RDATA (Adresse IP) et cliquez sur Enregistrer les modifications.

-

Cliquez sur Publier les modifications.

-

Répétez les étapes que vous avez suivies pour AMS maintenant dans ASH pour autoriser la résolution de nom DNS dans ASH.

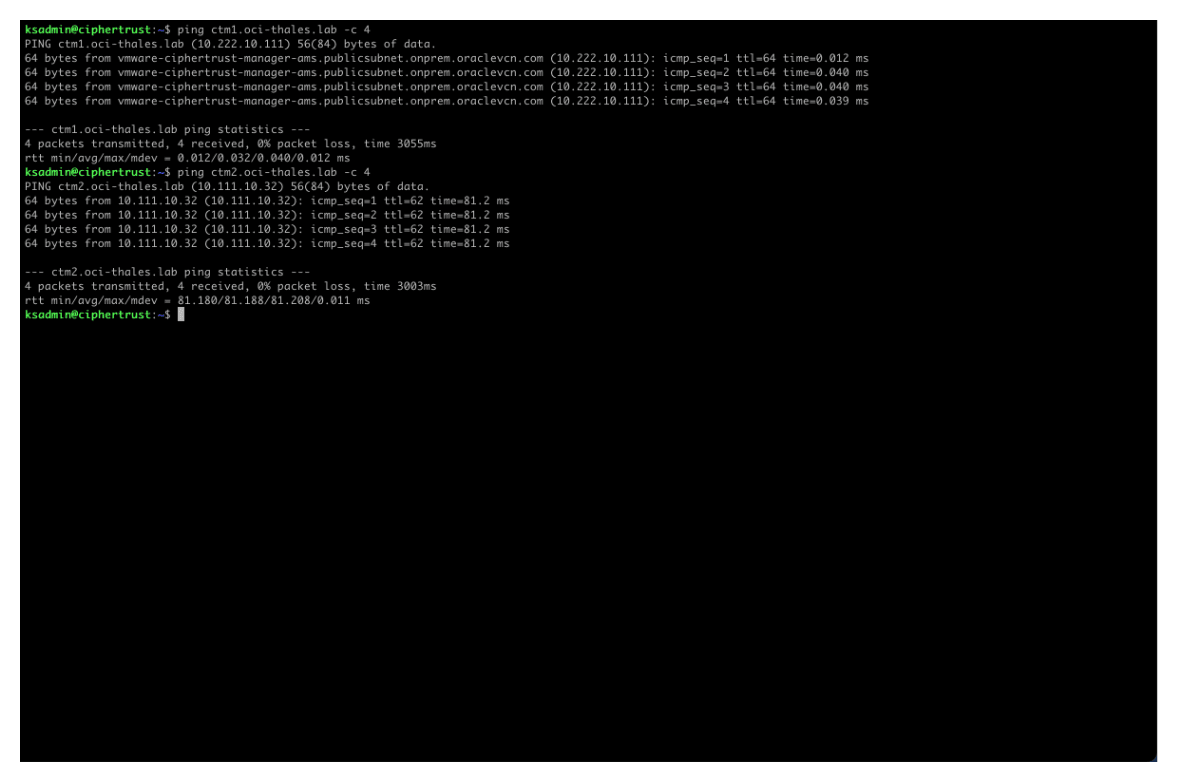

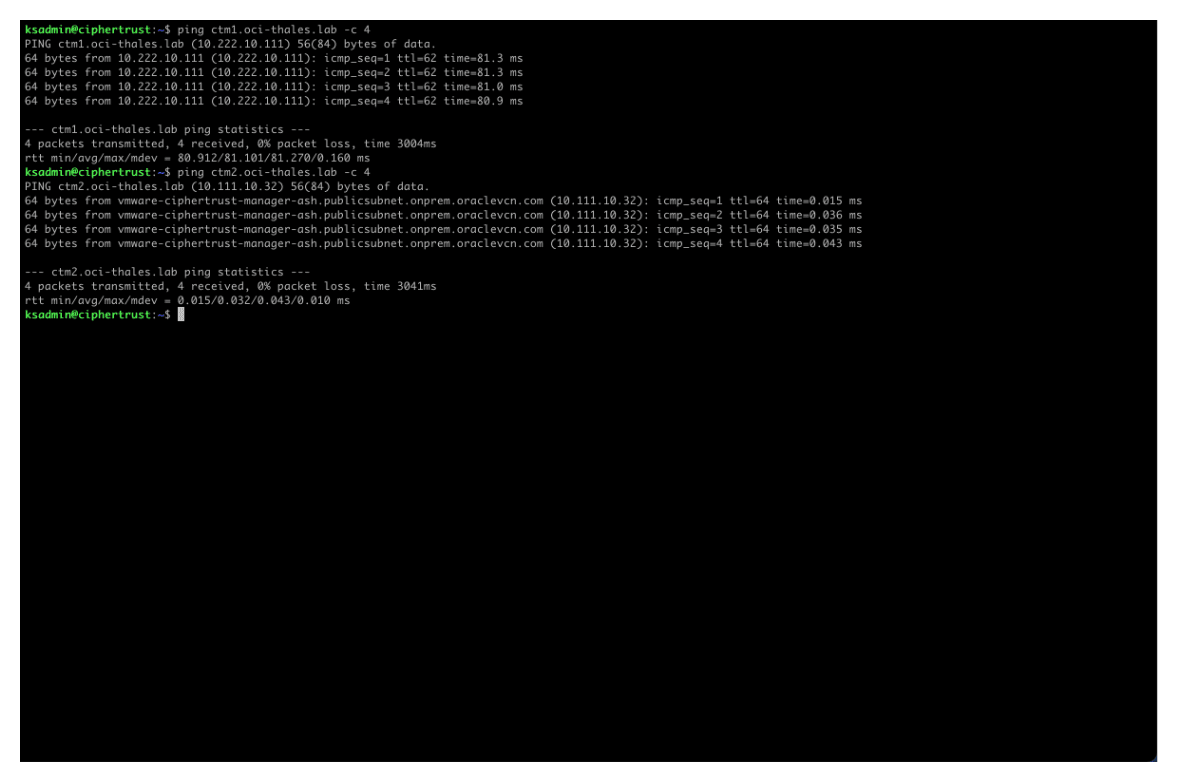

Pour valider que le DNS fonctionne comme prévu, utilisez SSH dans l'une des instances du gestionnaire Thales CipherTrust et exécutez ping ctm2.oci-thales.lab à partir du premier gestionnaire Thales CipherTrust (exécution dans AMS).

Le nom de domaine complet sera résolu à l'adresse IP correcte, et lorsque la connexion d'appairage distant, le routage et les listes de sécurité sont correctement configurés, le ping réussit.

Répétez la commande ping à partir de CTM2 (exécution dans ASH) pour confirmer la résolution bidirectionnelle.

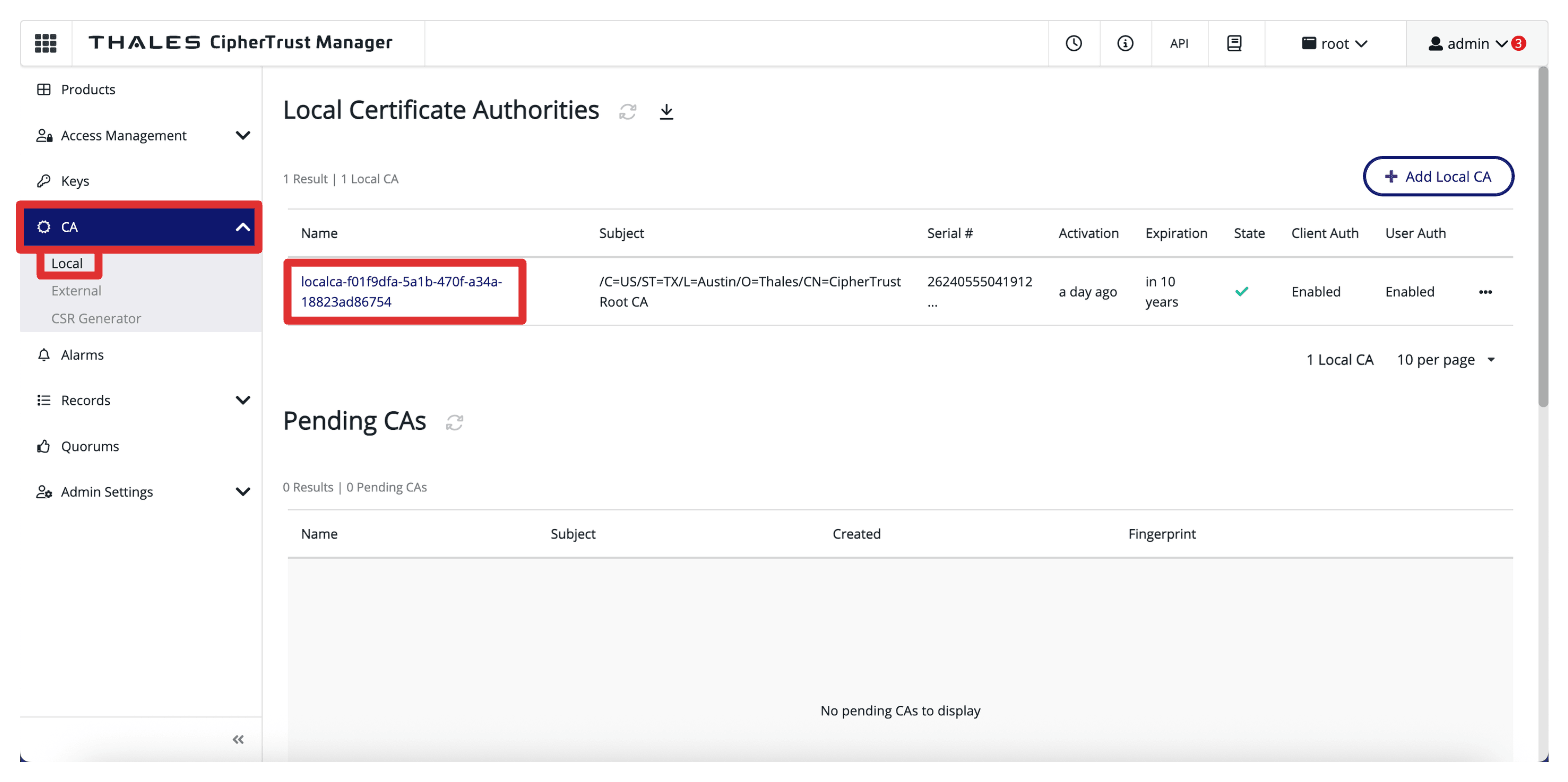

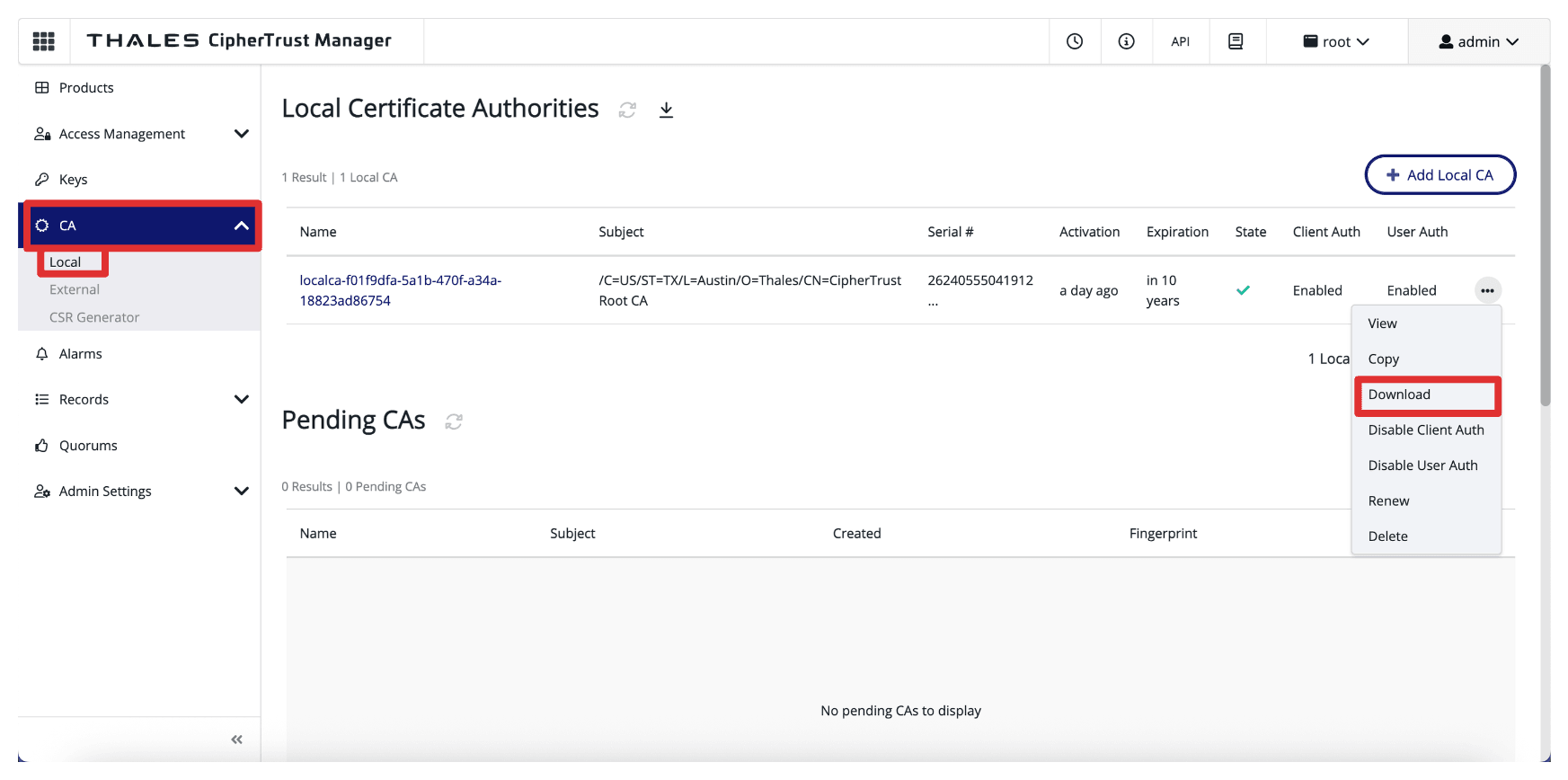

Tâche 7 : Configurer le premier boîtier Thales CCKM en tant qu'autorité de certification

La première fois qu'un gestionnaire CipherTrust est démarré, un nouveau CipherTrust Manager Root CA local est généré automatiquement. Cette autorité de certification est utilisée pour émettre des certificats de serveur initiaux pour les interfaces disponibles dans le système. Il n'est donc pas nécessaire d'en créer un nouveau.

Note : Assurez-vous d'être sur le gestionnaire AMS Thales CipherTrust.

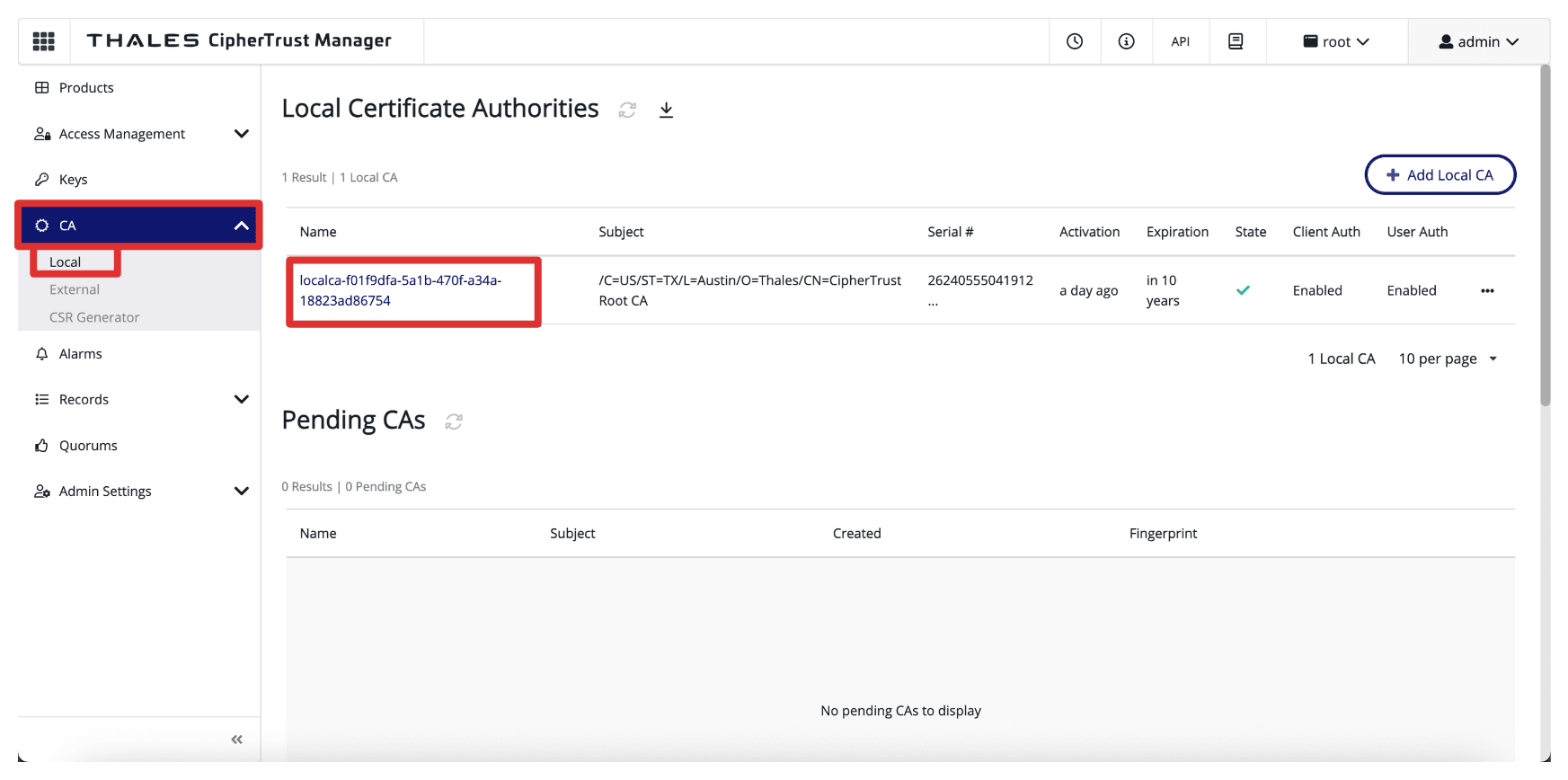

-

Cliquez sur CA et sélectionnez Local.

-

Vérifiez l'autorité de certification locale générée automatiquement (CipherTrust Manager Root CA) que nous utiliserons pour créer et signer des CSR.

L'image suivante illustre l'état actuel de notre déploiement jusqu'à présent.

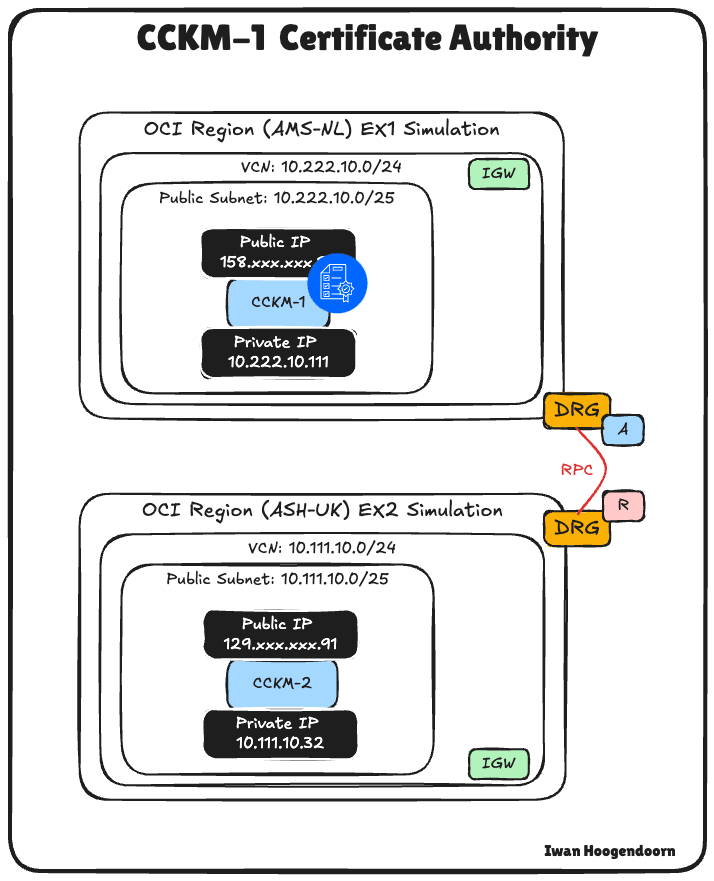

Tâche 8 : Créer un CSR pour les appareils Thales CCKM et signer par l'autorité de certification

Avec les boîtiers de gestionnaire CyberTrust déployés et le DNS configuré, il est temps d'activer une communication sécurisée basée sur un certificat entre eux. Comme le gestionnaire AMS Thales CipherTrust et ASH sont configurés en tant qu'autorité de certification, nous utiliserons le gestionnaire AMS Thales CipherTrust pour générer et signer des certificats pour les deux boîtiers.

-

Les étapes de haut niveau seront les suivantes :

-

Générer des demandes de signature de certificat pour les gestionnaires Thales CipherTrust (AMS et ASH) dans le gestionnaire AMS Thales CipherTrust.

-

Utilisez l'autorité de certification du gestionnaire AMS Thales CipherTrust pour signer les deux CSR.

-

Installez le certificat signé sur chaque gestionnaire Thales CipherTrust.

-

Cela garantit que toutes les communications de Thales CipherTrust Manager-to-Thales CipherTrust Manager sont fiables et chiffrées, une exigence essentielle pour la formation de grappes et l'accès sécurisé aux API.

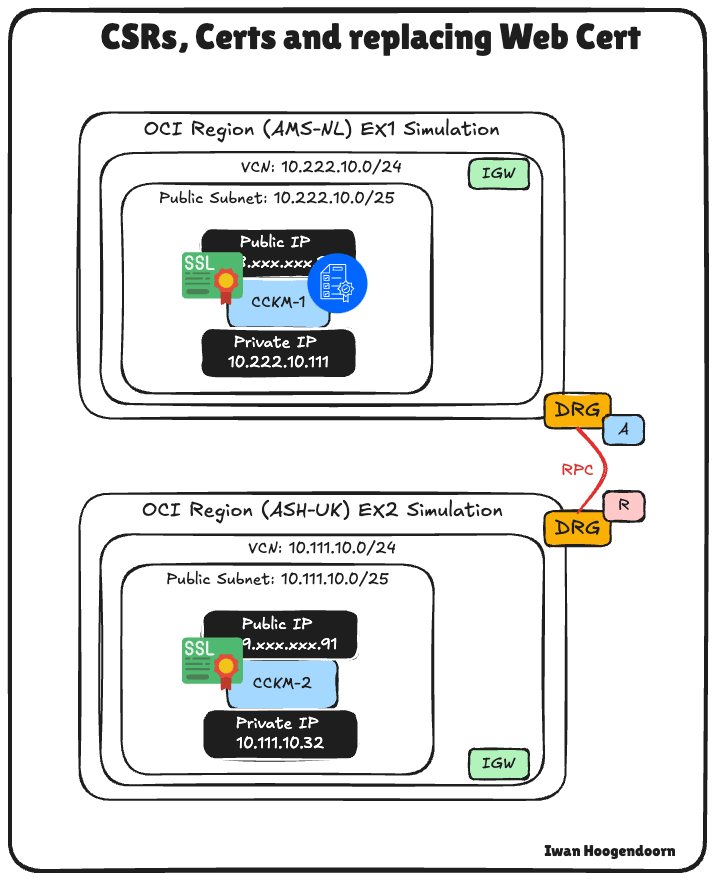

Note : Effectuez ces étapes uniquement sur le gestionnaire CipherTrustAMS Thales.

-

Connectez-vous à la console Thales CipherTrust Manager AMS.

-

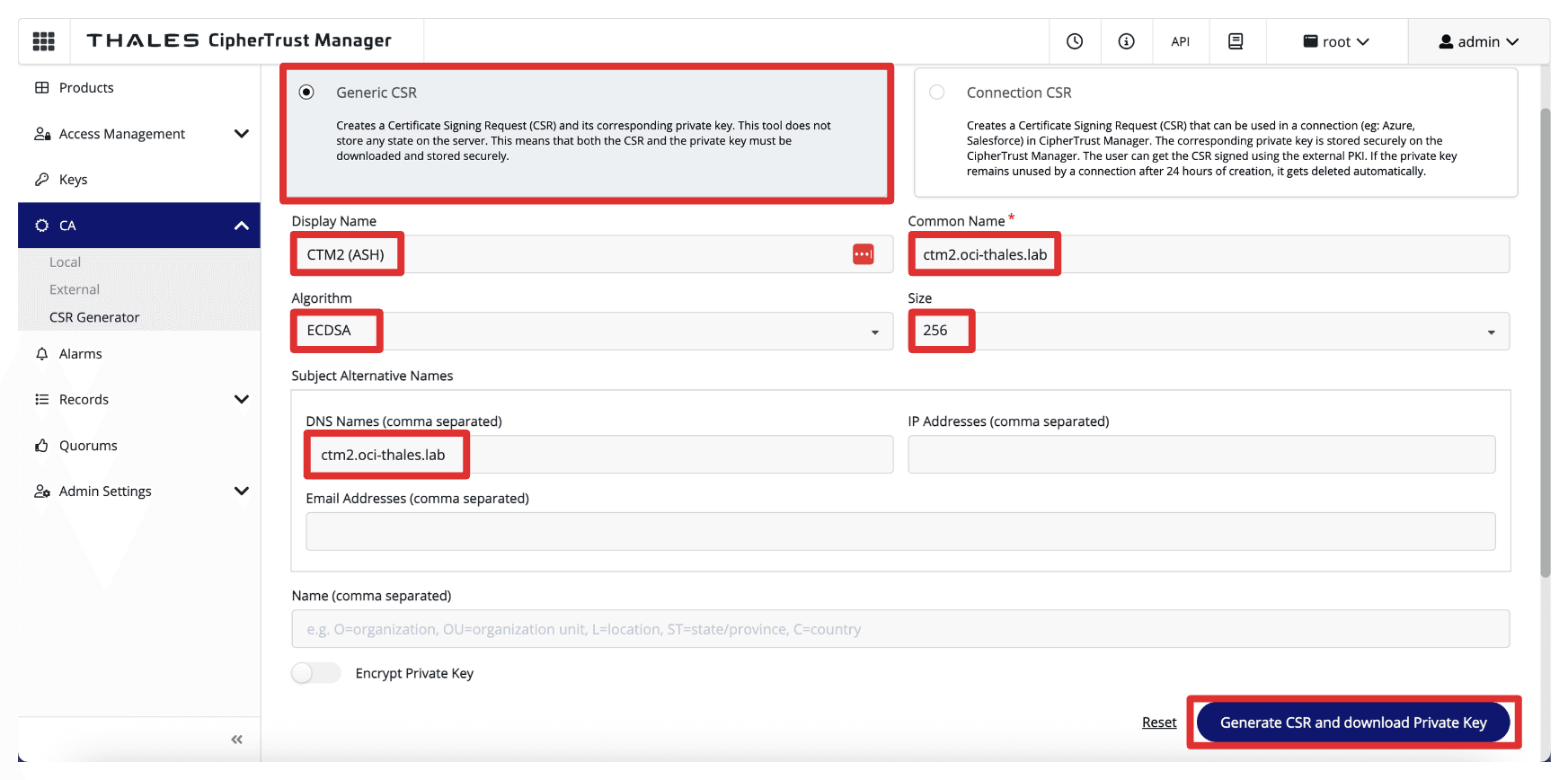

Naviguez CA et cliquez sur Générateur CSR.

-

Entrez les informations suivantes et cliquez sur Générer la demande de signature de certificat et télécharger la clé privée.

- Sélectionnez CSR générique.

- Nom commun : Entrez le nom de domaine complet du gestionnaire Thales CipherTrust. Par exemple

ctm1.oci-thales.lab. - Nom d'affichage : Entrez un nom. Par exemple

CTM1 (AMS). - Algorithme : Sélectionnez ECDSA.

- Taille : Sélectionnez 256.

- Nom de remplacement du sujet : Incluez également le nom de domaine complet ici. Par exemple

ctm1.oci-thales.lab.

Note : La clé privée sera téléchargée automatiquement.

-

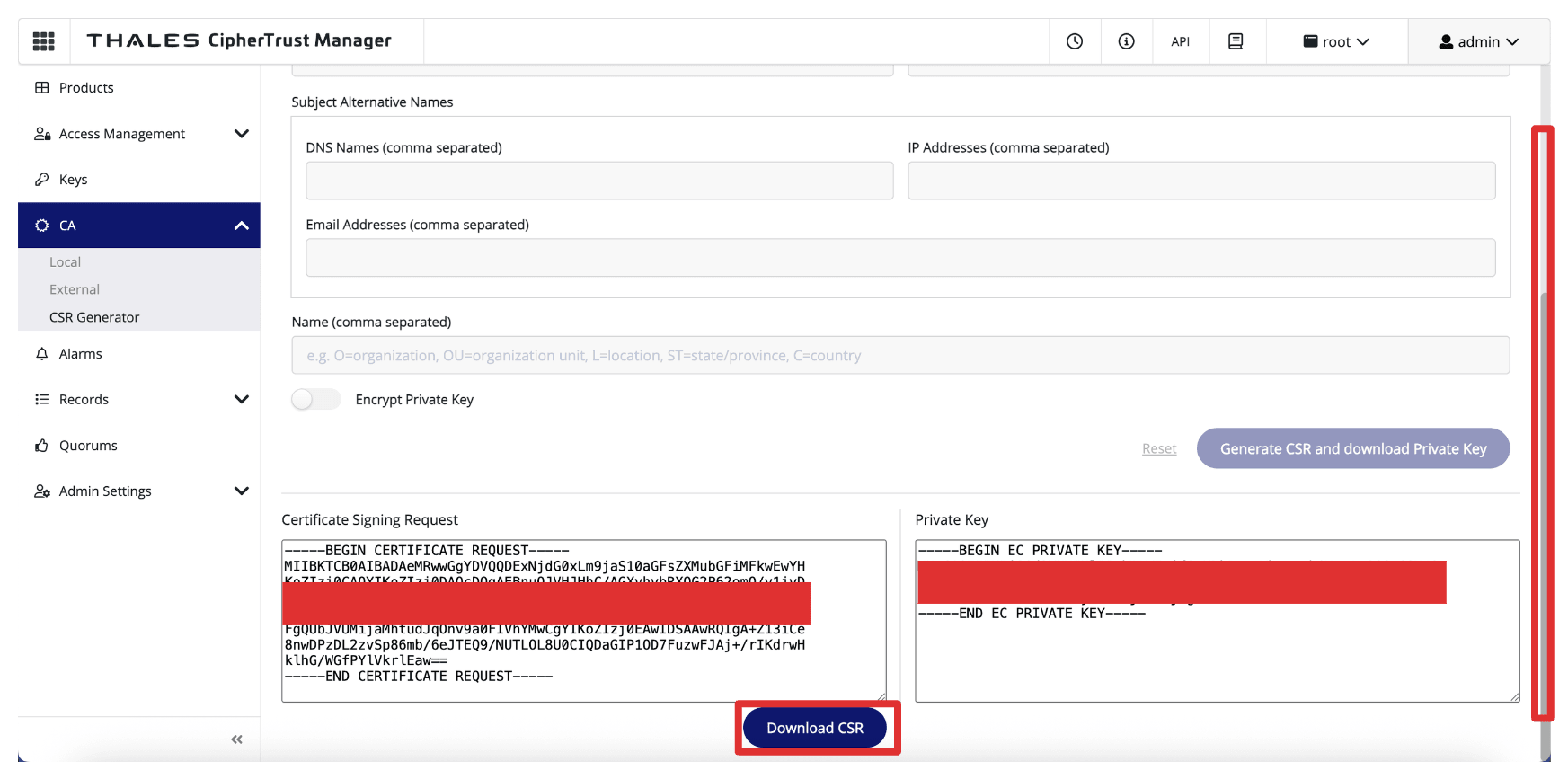

Cliquez sur Télécharger la demande de signature de certificat pour télécharger et enregistrer le fichier

.csrgénéré.

-

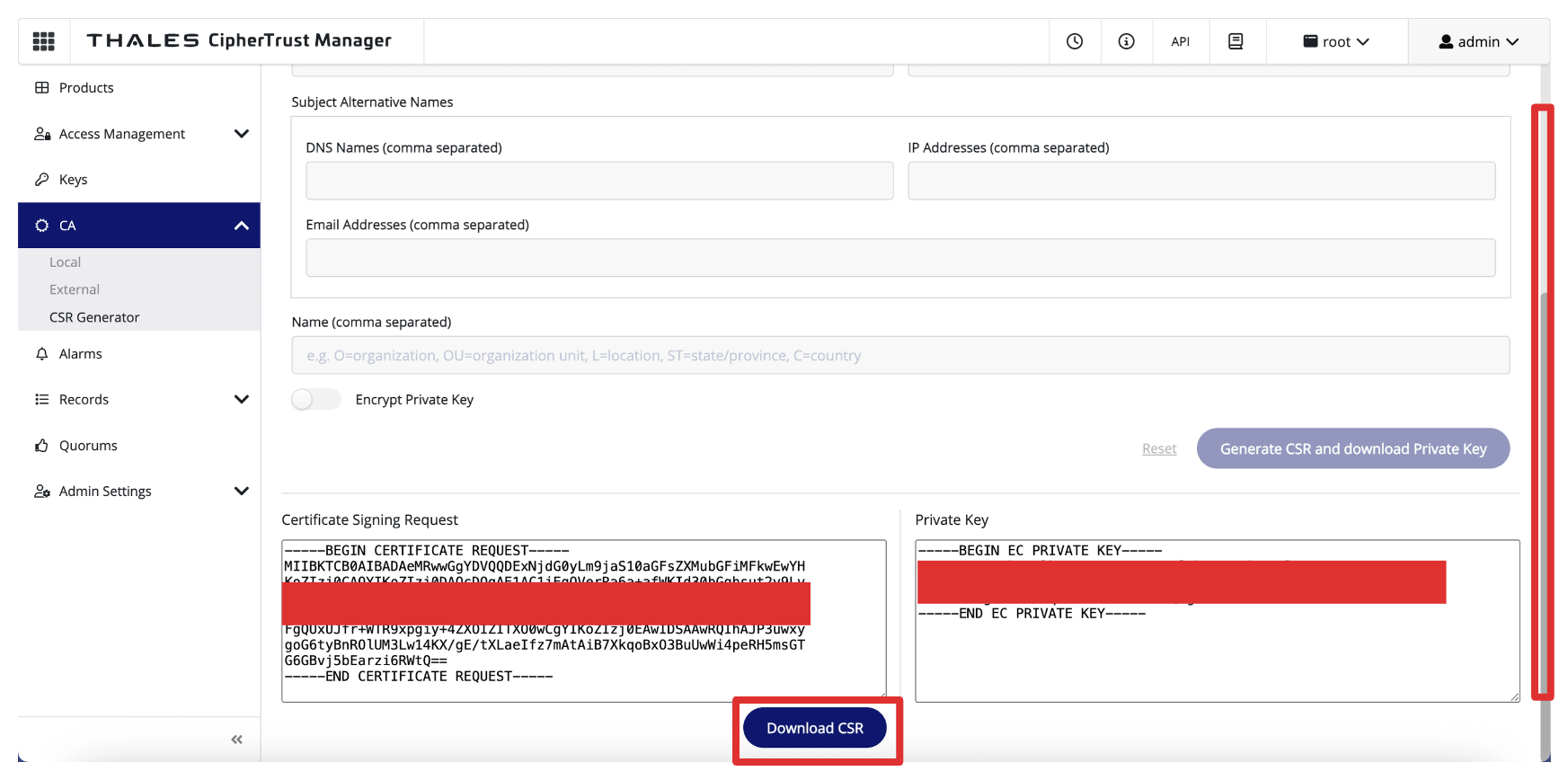

Répétez les mêmes étapes (toujours sur l'autorité de certification Thales CipherTrust Manager AMS).

-

Entrez les informations suivantes et cliquez sur Générer la demande de signature de certificat et télécharger la clé privée.

- Sélectionnez CSR générique.

- Nom commun : Entrez le nom de domaine complet du gestionnaire Thales CipherTrust. Par exemple

ctm1.oci-thales.lab. - Nom d'affichage : Entrez un nom. Par exemple

CTM2 (AMS). - Algorithme : Sélectionnez ECDSA.

- Taille : Sélectionnez 256.

- Nom de remplacement du sujet : Incluez également le nom de domaine complet ici. Par exemple

ctm2.oci-thales.lab.

Note : La clé privée sera téléchargée automatiquement.

-

Cliquez sur Télécharger la demande de signature de certificat pour télécharger et enregistrer le fichier

.csrgénéré.

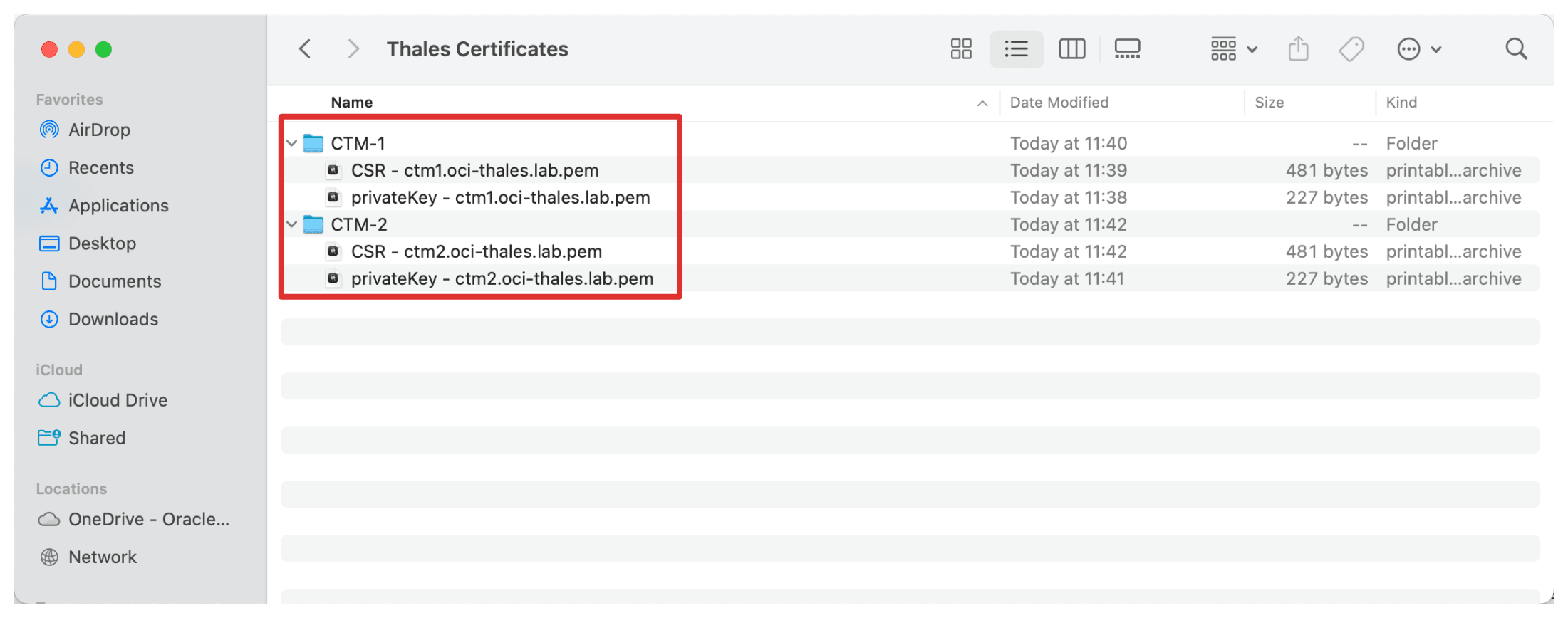

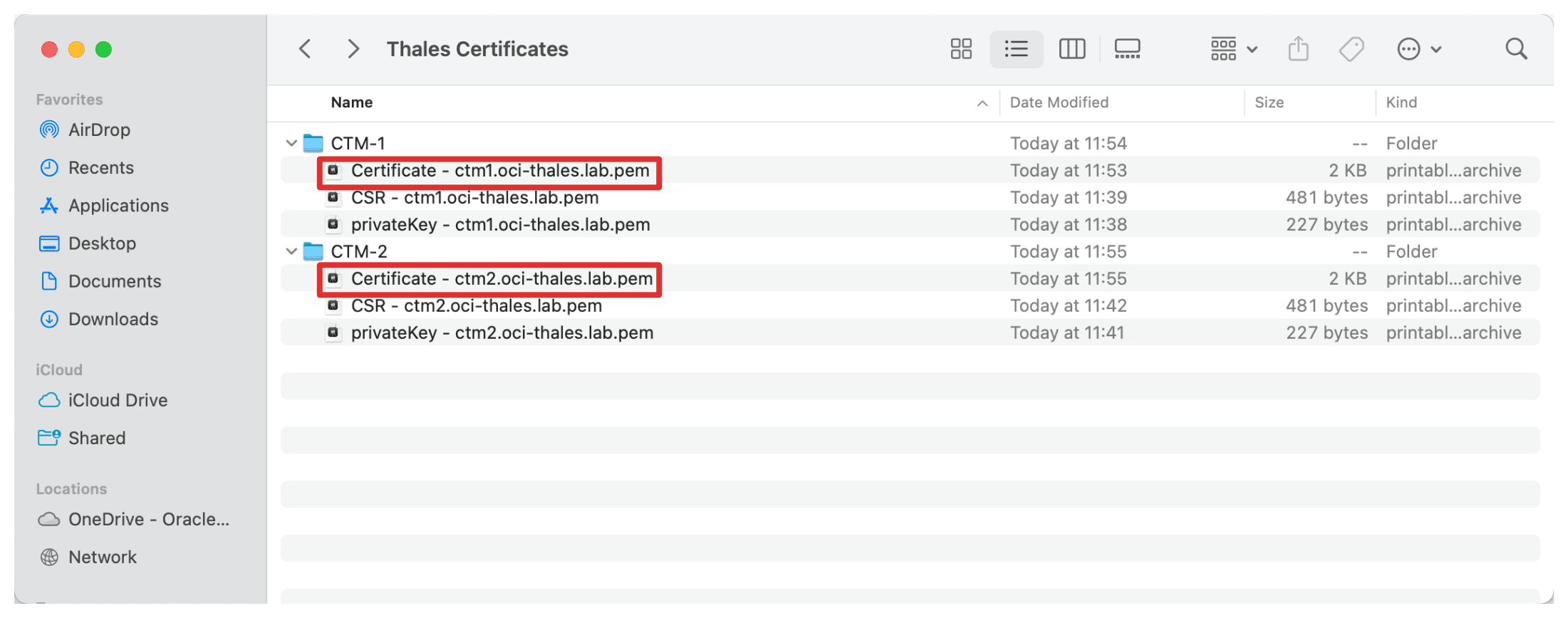

Pour assurer le suivi des demandes de signature de certificat et des clés privées générées, il est recommandé de créer une structure de dossiers épurée sur votre machine locale ou un serveur d'administration sécurisé. Voici un exemple simple de structure :

-

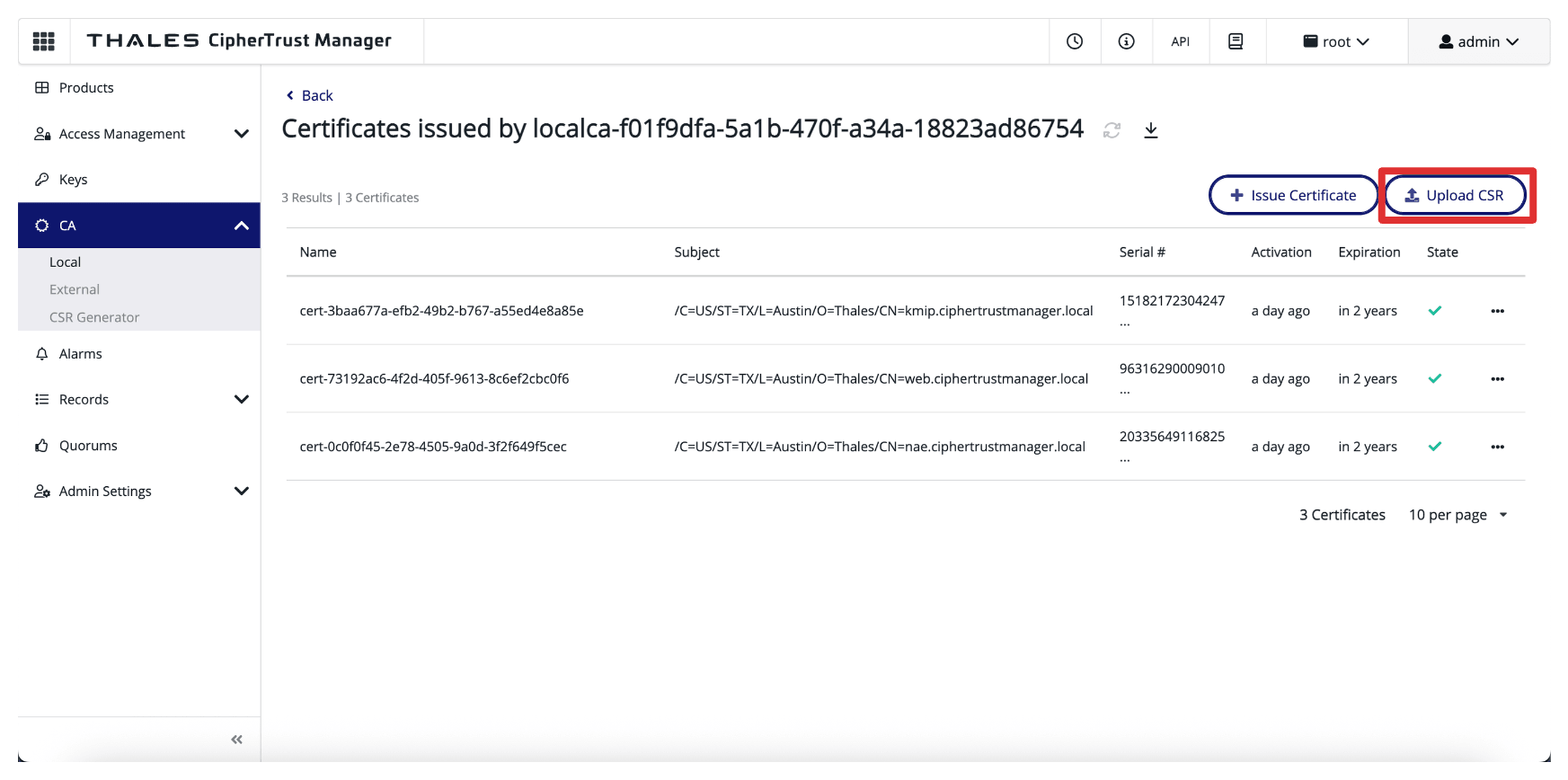

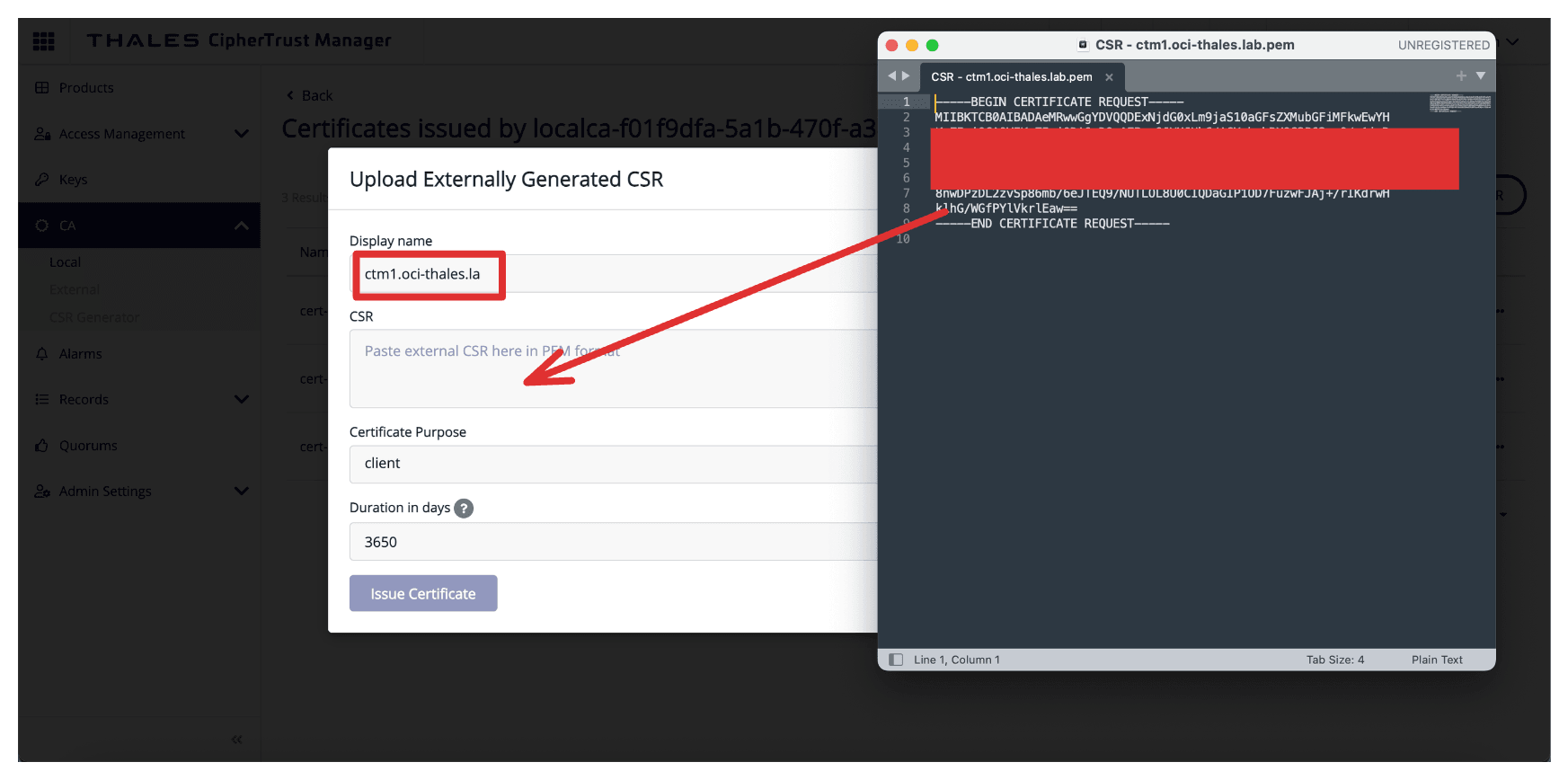

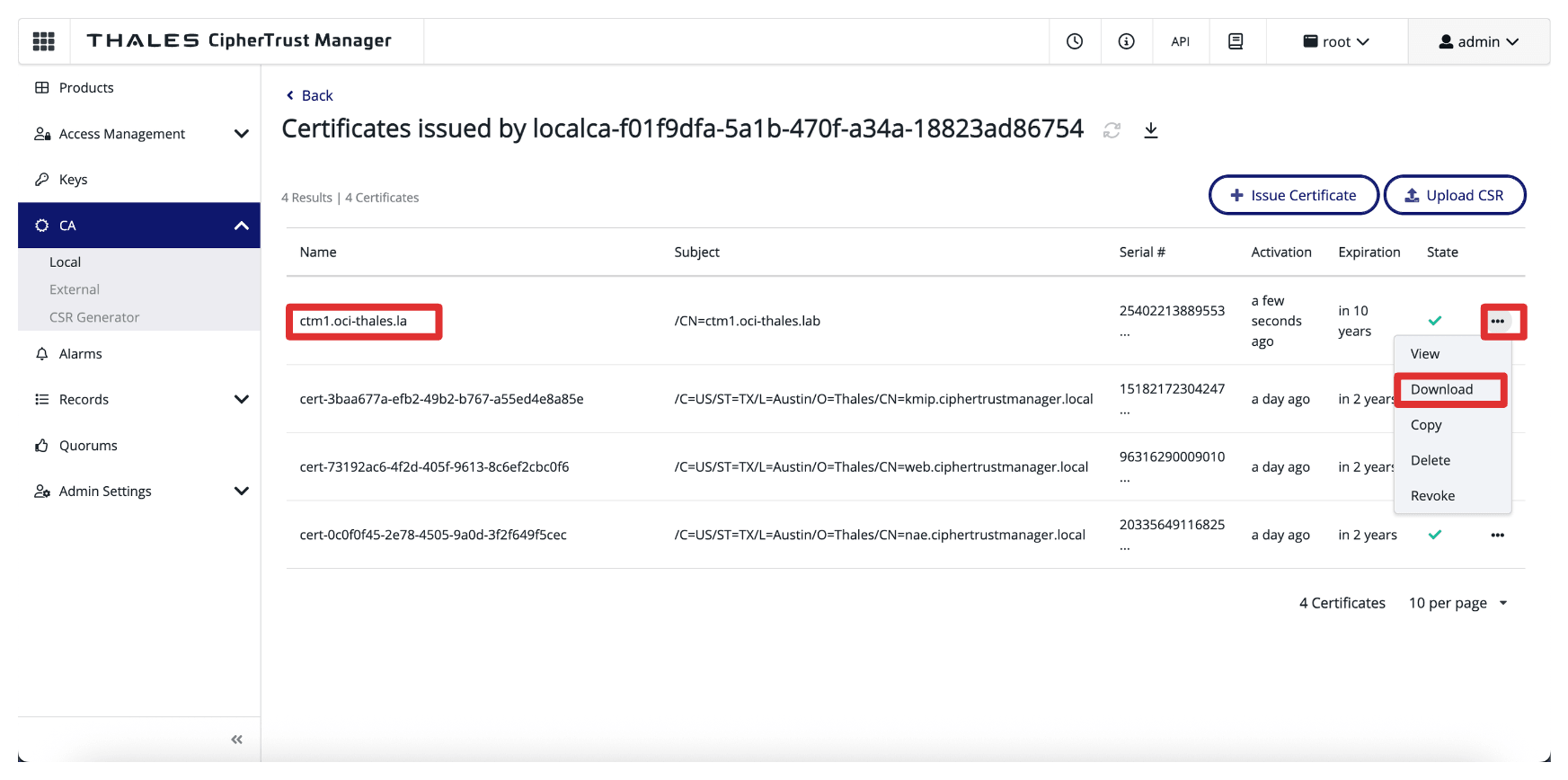

Naviguez jusqu'à CA, Local et sélectionnez l'autorité de certification.

-

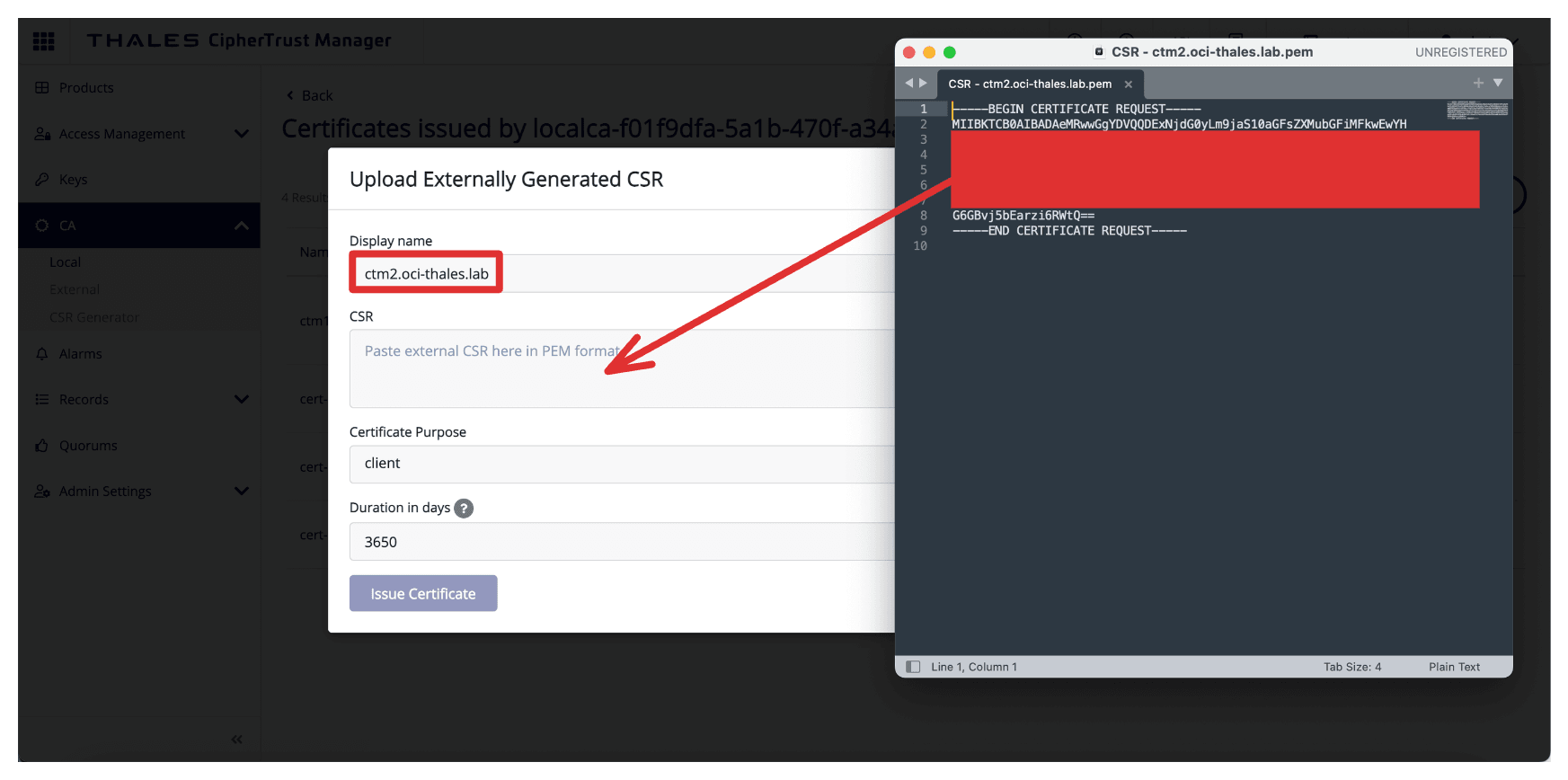

Cliquez sur Charger la demande de signature de certificat.

-

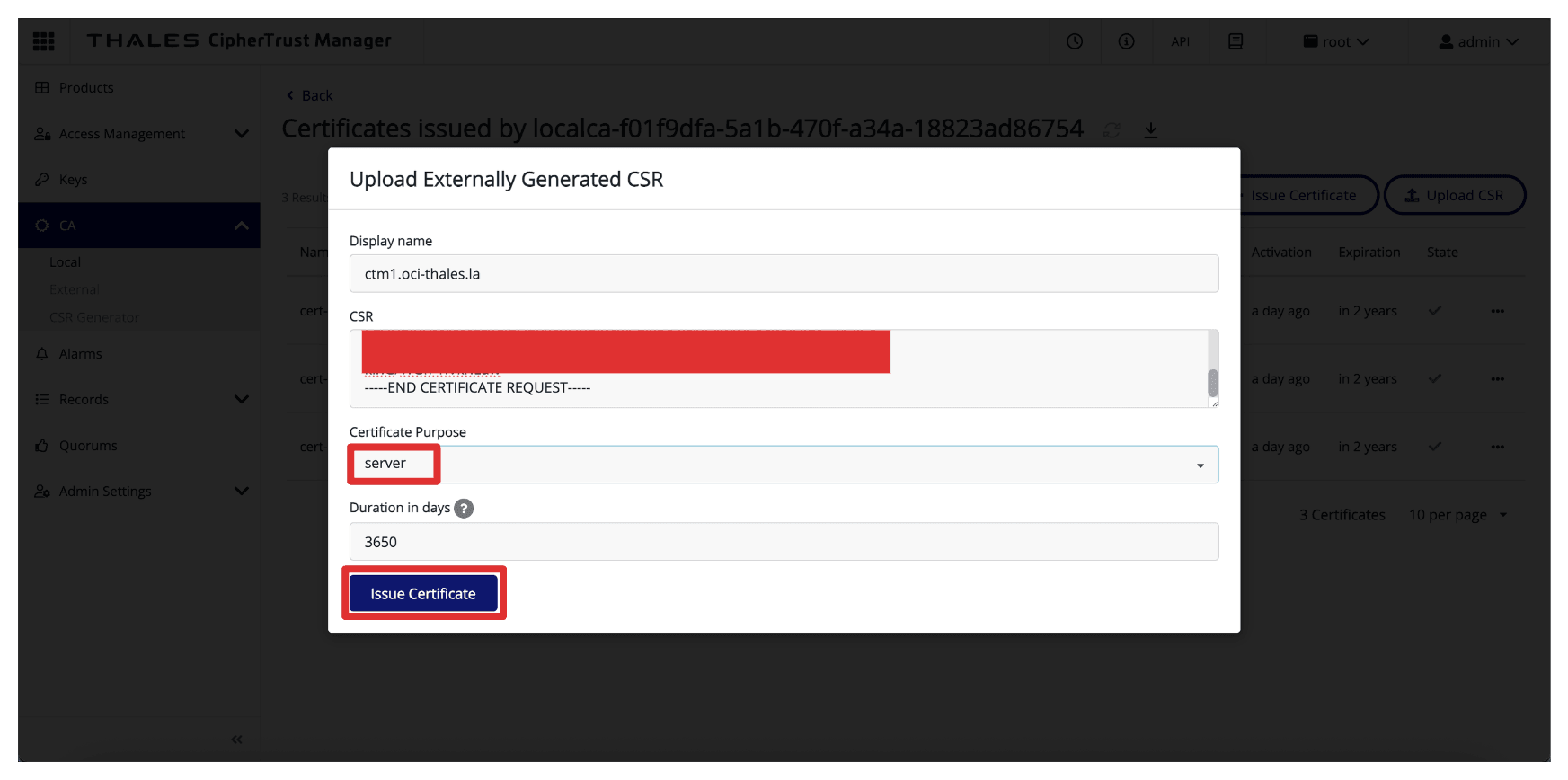

Utilisez le nom de domaine complet du gestionnaire Thales CipherTrust (par exemple,

ctm1.oci-thales.lab) en tant que nom d'affichage et copiez le contenu de la demande de signature de certificat générée dans le champ RSC.

-

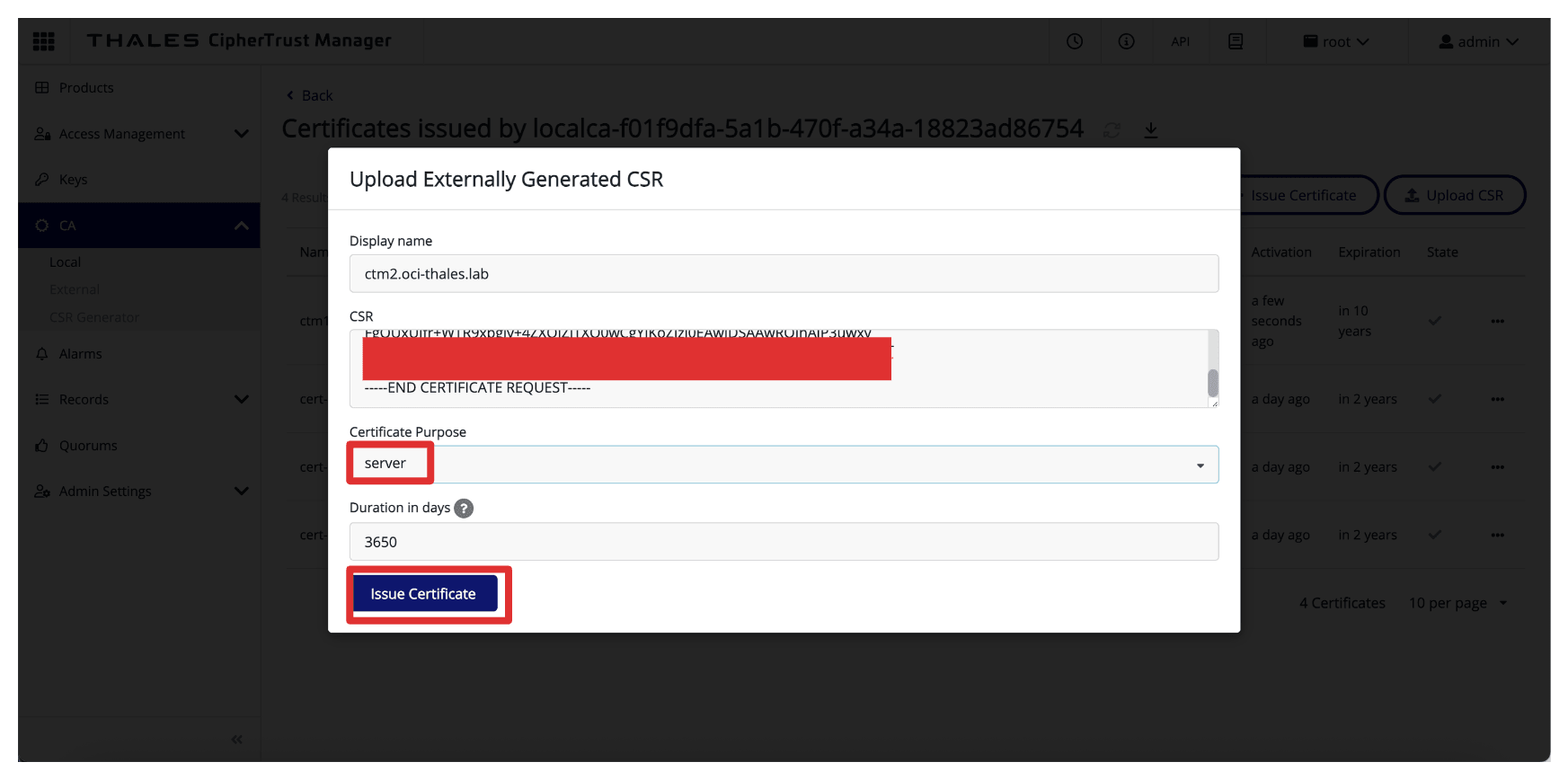

Sélectionnez Serveur comme Objet du certificat et cliquez sur Sortir le certificat.

-

Cliquez sur les trois points à la fin de l'entrée de certificat signé et cliquez sur Télécharger pour télécharger le certificat signé pour CTM1.

-

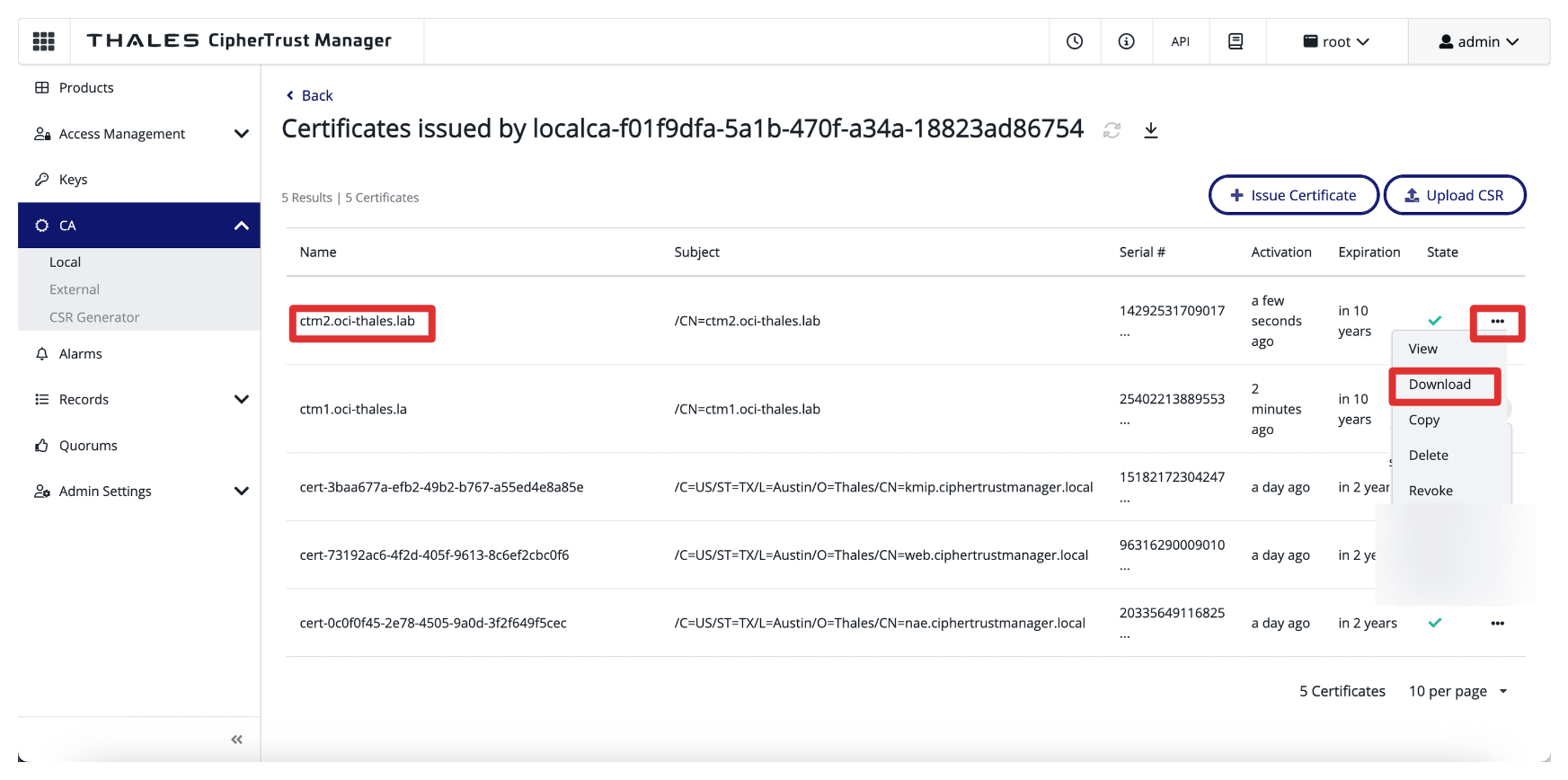

Répétez les mêmes étapes (toujours sur l'autorité de certification Thales CipherTrust Manager AMS).

-

Utilisez le nom de domaine complet du gestionnaire Thales CipherTrust (par exemple,

ctm2.oci-thales.lab) en tant que nom d'affichage et copiez le contenu de la demande de signature de certificat générée dans le champ RSC.

-

Sélectionnez Serveur comme Objet du certificat et cliquez sur Sortir le certificat.

-

Cliquez sur les trois points à la fin de l'entrée de certificat signé et cliquez sur Télécharger pour télécharger le certificat signé pour CTM2.

-

Renommez et stockez les certificats signés dans la structure de dossiers créée.

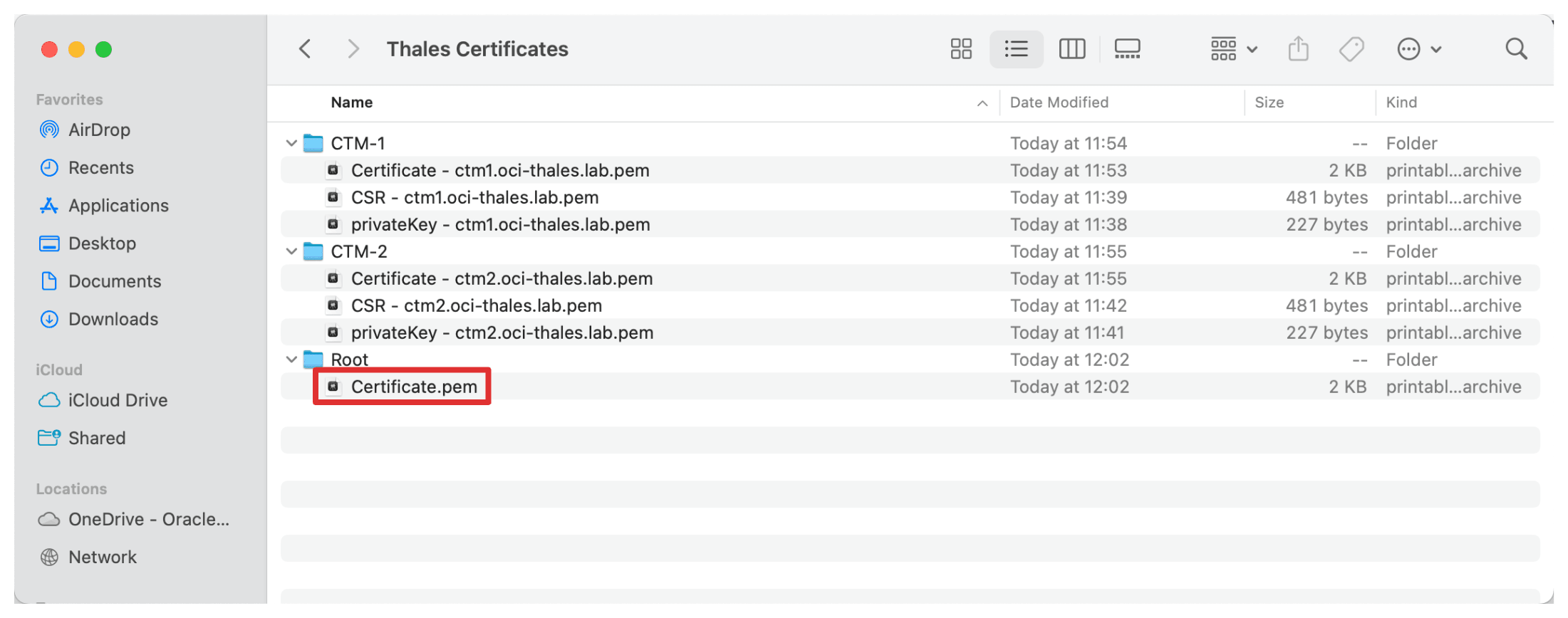

En plus de signer les certificats de gestionnaire Thales CipherTrust individuels, le certificat racine CA est un élément essentiel de la chaîne de confiance. Ce certificat racine établit la base de confiance pour tous les certificats émis par votre gestionnaire Thales CipherTrust, agissant en tant qu'autorité de certification.

-

Naviguez jusqu'à CA, Local, cliquez sur les trois points à la fin de l'autorité de certification Thales CipherTrust Manager AMS CA et cliquez sur Télécharger pour télécharger le certificat d'autorité de certification racine de l'autorité de certification Thales CipherTrust Manager AMS CA.

-

Stockez le certificat racine téléchargé dans la structure de dossiers créée.

-

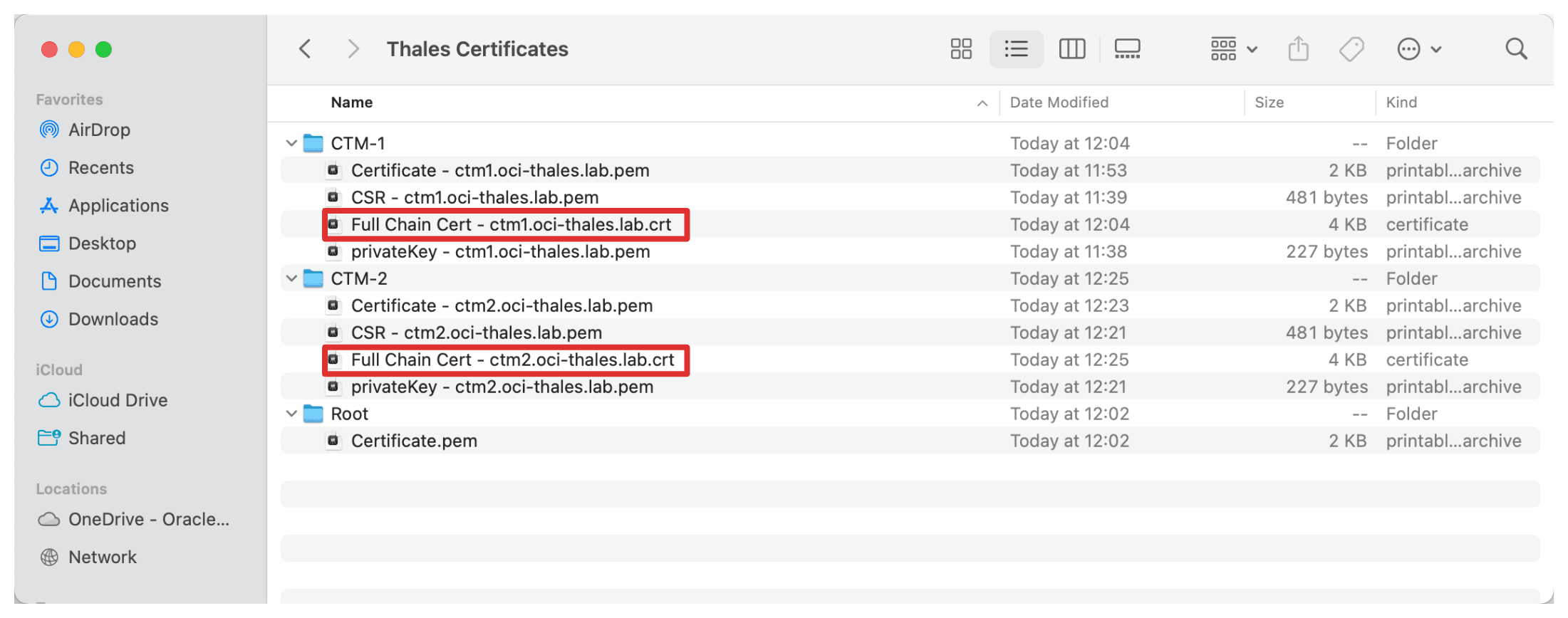

L'étape suivante consiste à créer un fichier de chaîne de certificats complet qui regroupe votre certificat signé, le certificat racine de l'autorité de certification et votre clé privée dans un seul fichier.

Cela est requis par des applications ou des appliances telles que Thales CipherTrust Manager pour une configuration TLS transparente.

-----BEGIN CERTIFICATE----- Signed CTM1 Cert by CA -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- Root CA Cert -----END CERTIFICATE----- -----BEGIN EC PRIVATE KEY----- Private Key -----END EC PRIVATE KEY----- -

Effectuez cette opération pour les gestionnaires Thales CipherTrust et stockez les nouveaux fichiers de certificat concaténés dans la structure de dossiers créée.

-

Après avoir créé les certificats signés sur l'autorité de certification et préparé les fichiers de chaîne de certificats complets, l'étape suivante consiste à les charger sur chaque boîtier Thales CipherTrust Manager.

Commençons par le premier CTM1 exécuté dans AMS.

-

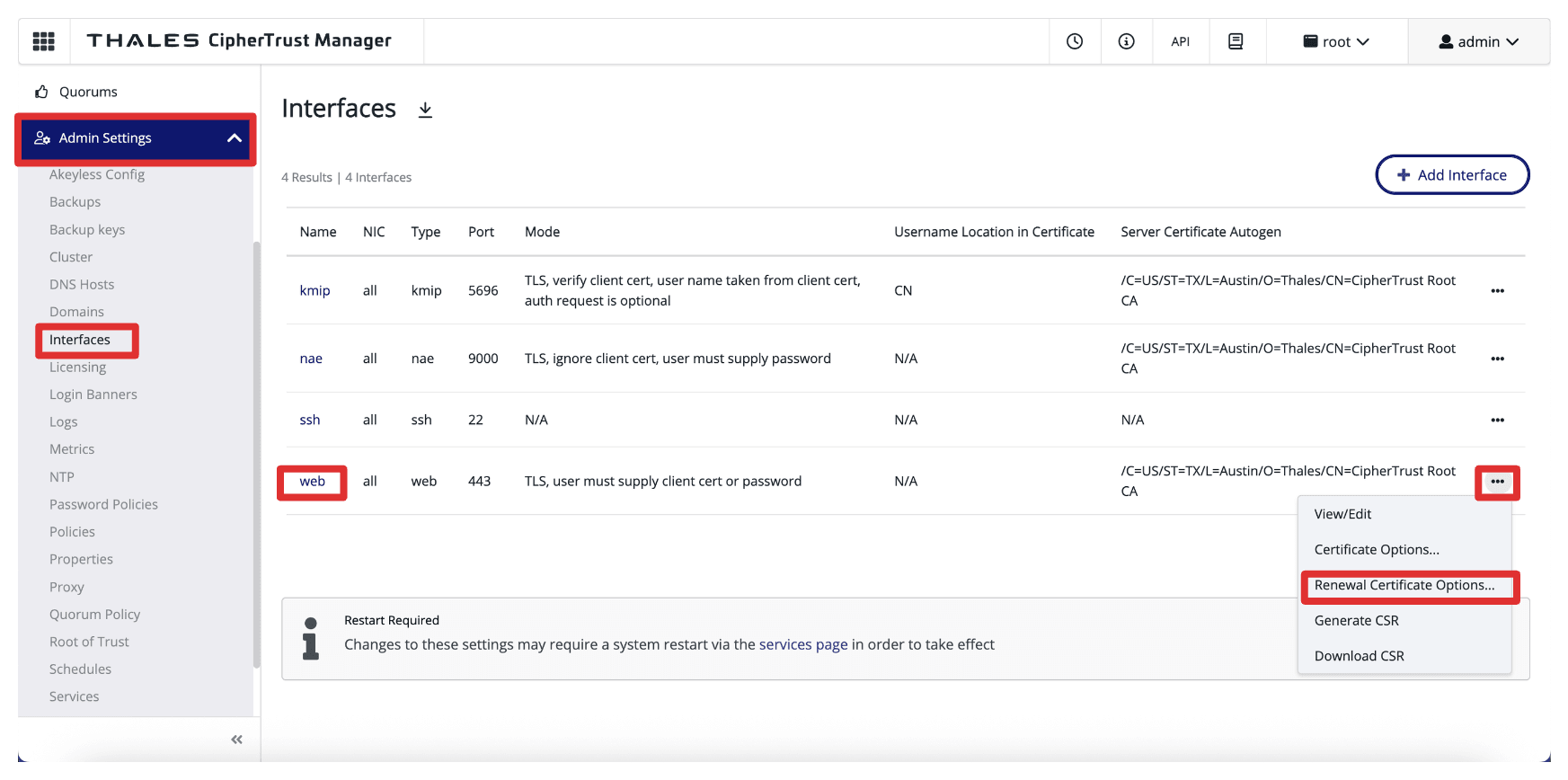

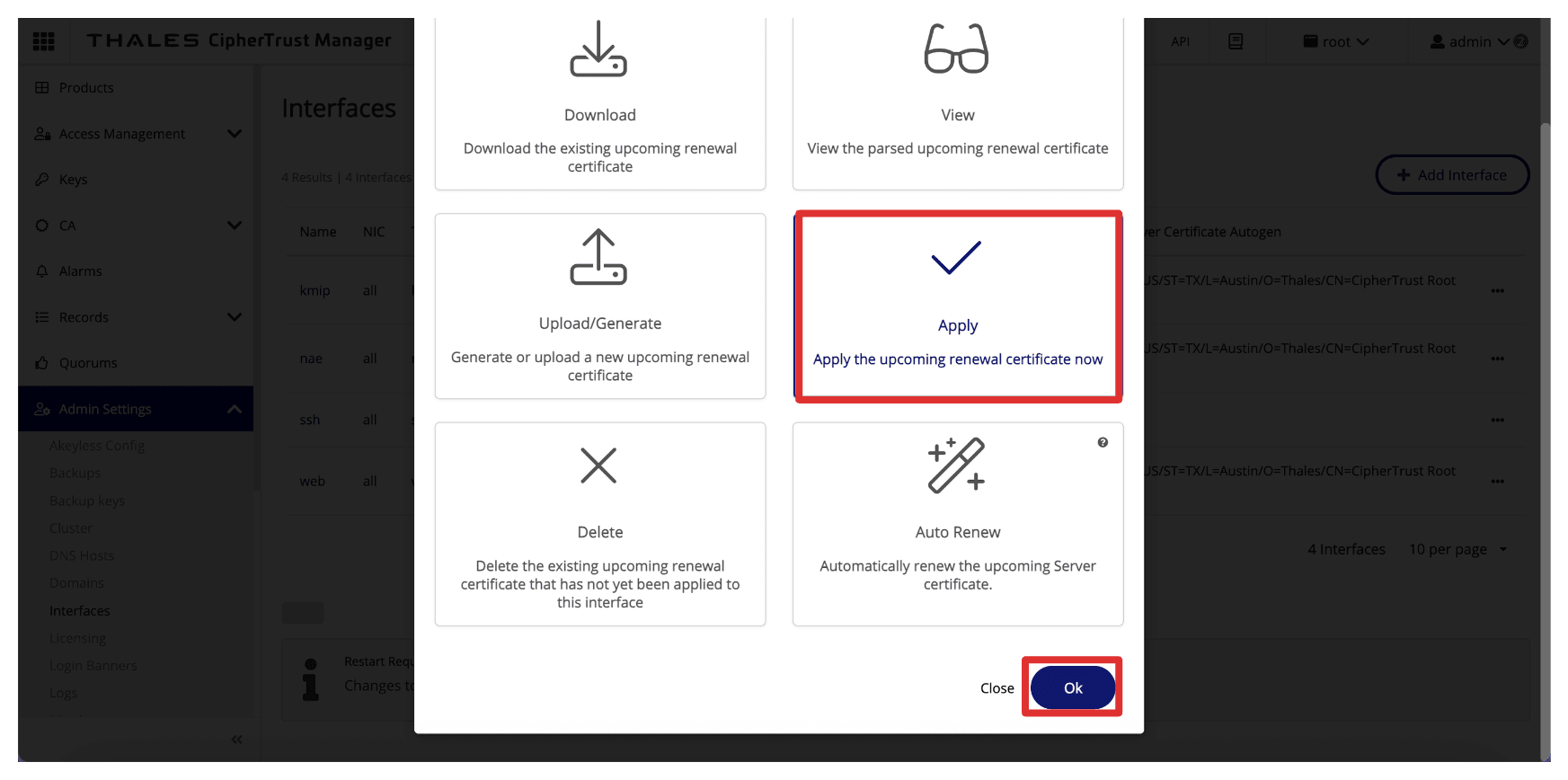

Naviguez jusqu'à Paramètres d'administrateur, Interfaces, cliquez sur les trois points de l'interface Web et sélectionnez Options de certificat de renouvellement.

-

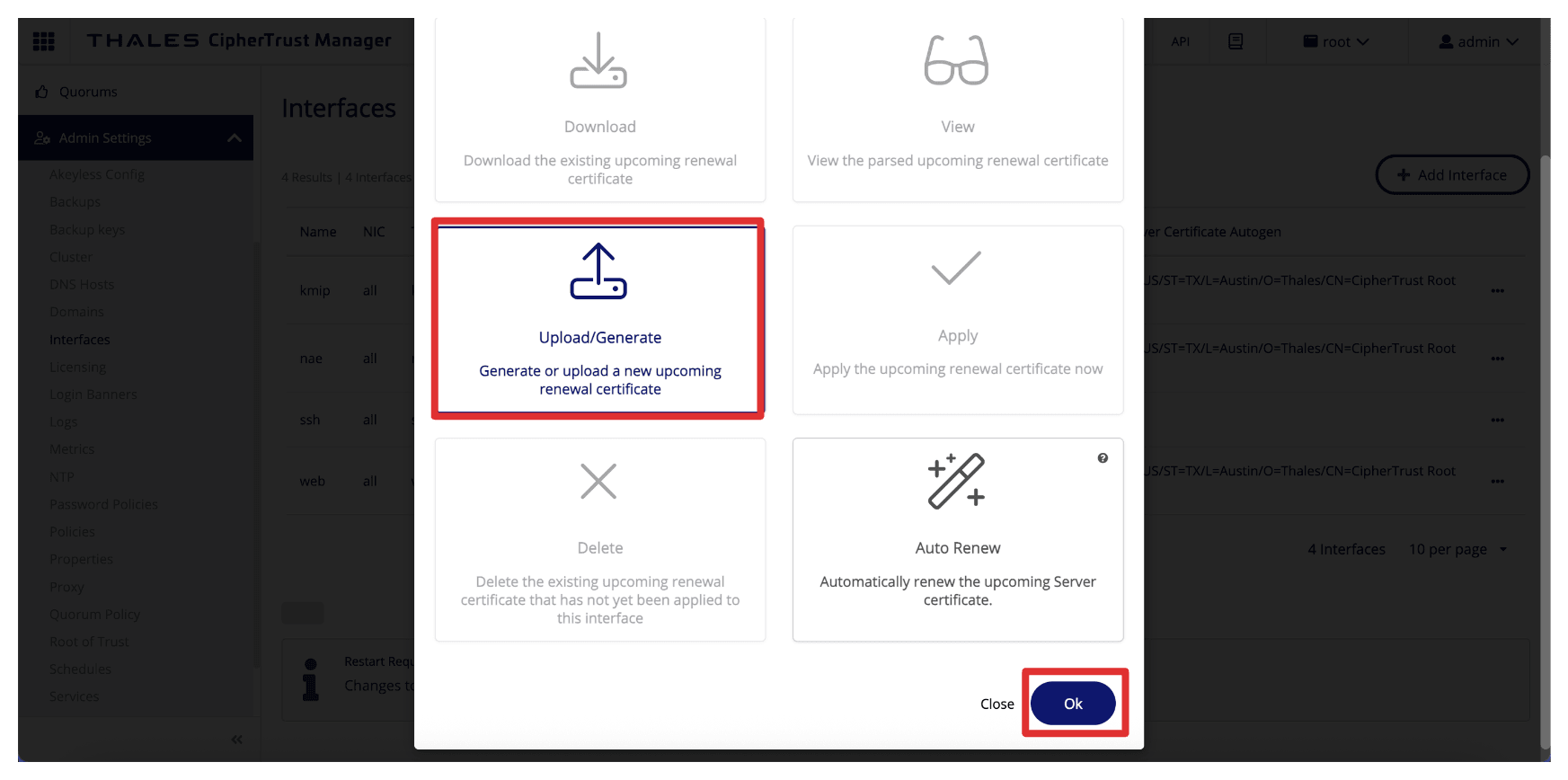

Sélectionnez Charger/Générer et cliquez sur OK.

-

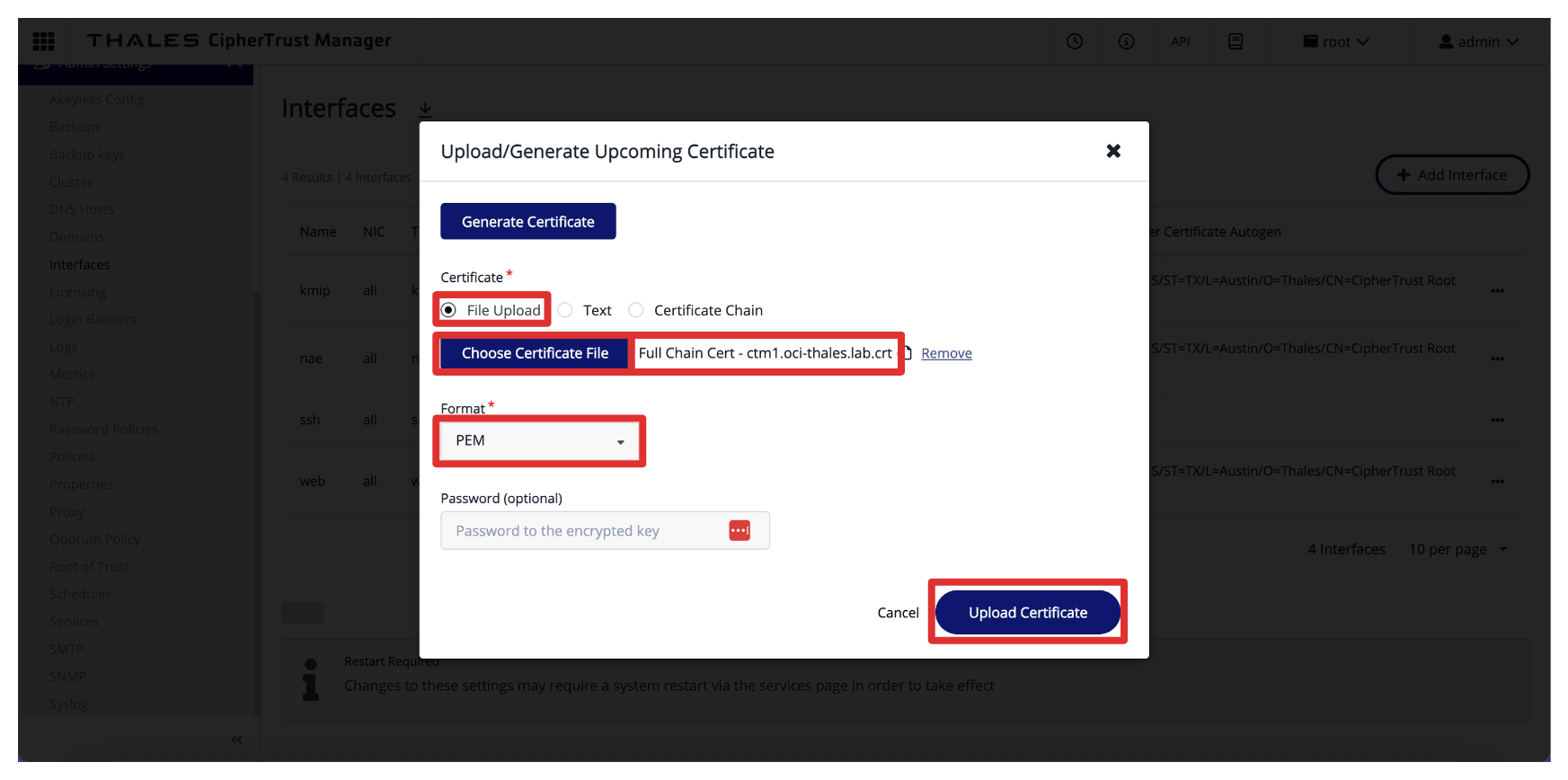

Chargez le certificat de chaîne complète pour CTM1 à l'aide du format PEM et cliquez sur Charger le certificat.

-

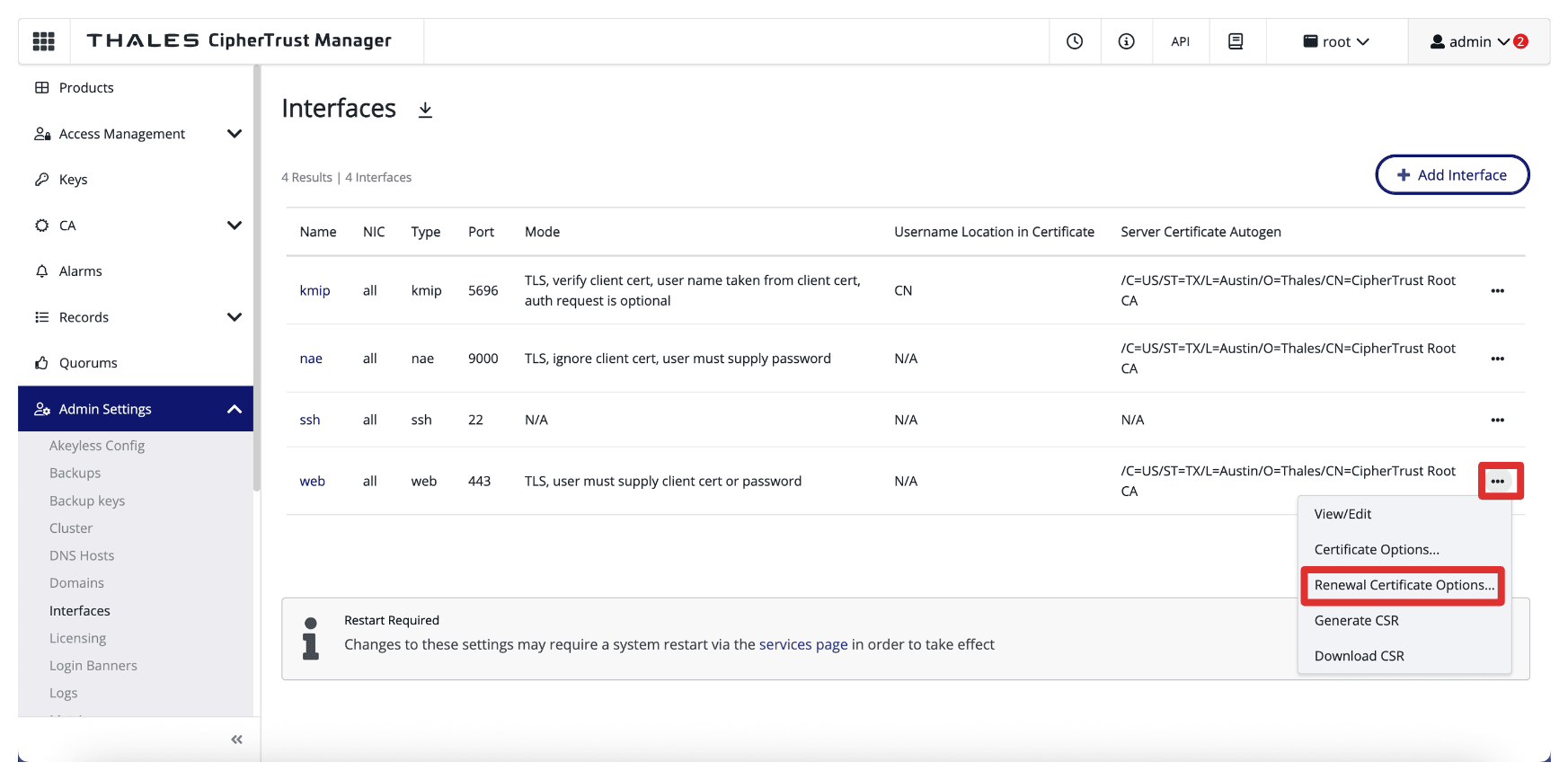

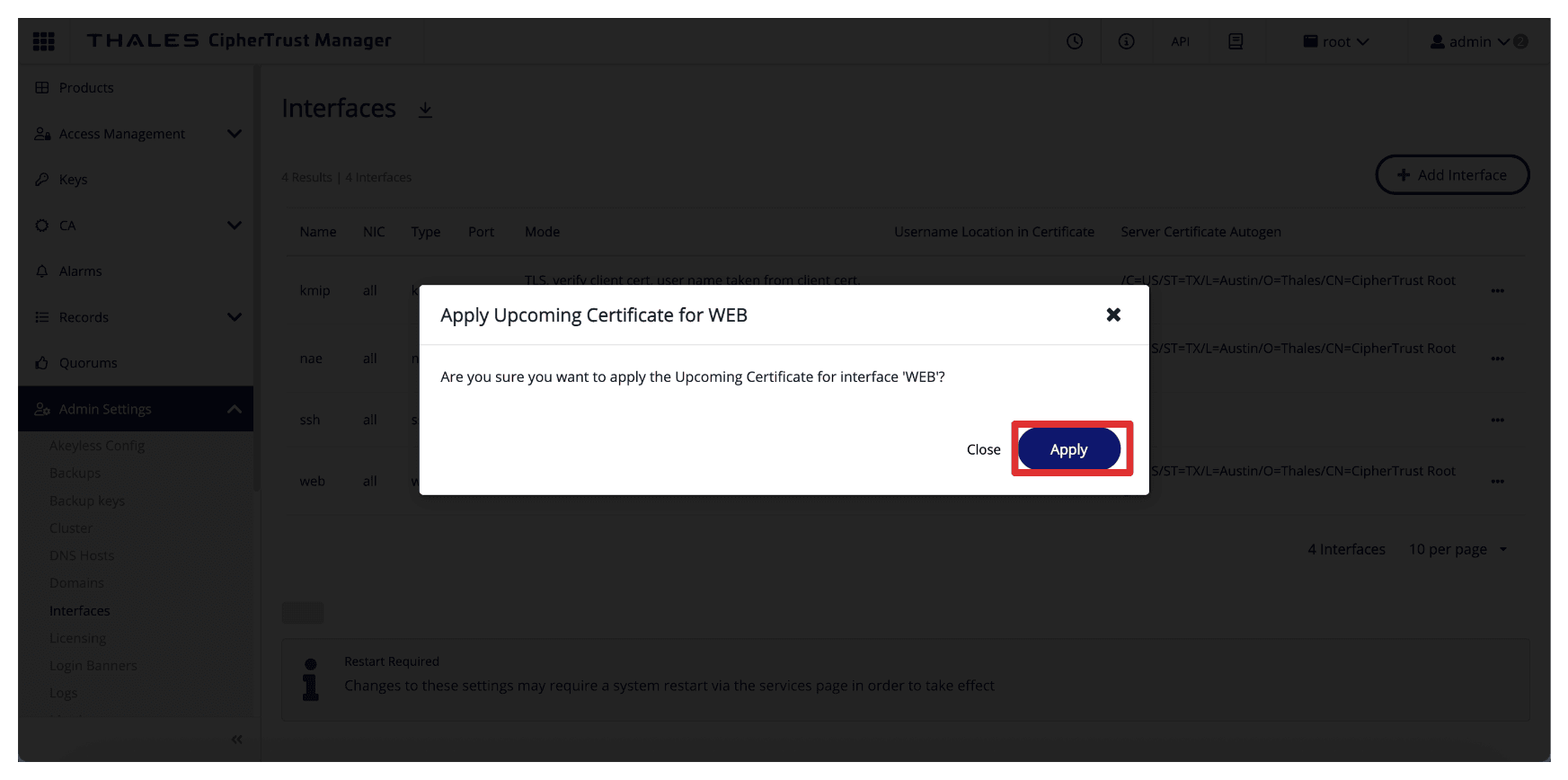

Cliquez à nouveau sur les trois points de l'interface Web et sélectionnez Options de certificat de renouvellement.

-

Sélectionnez Appliquer et cliquez sur OK.

-

Cliquez sur Appliquer.

-

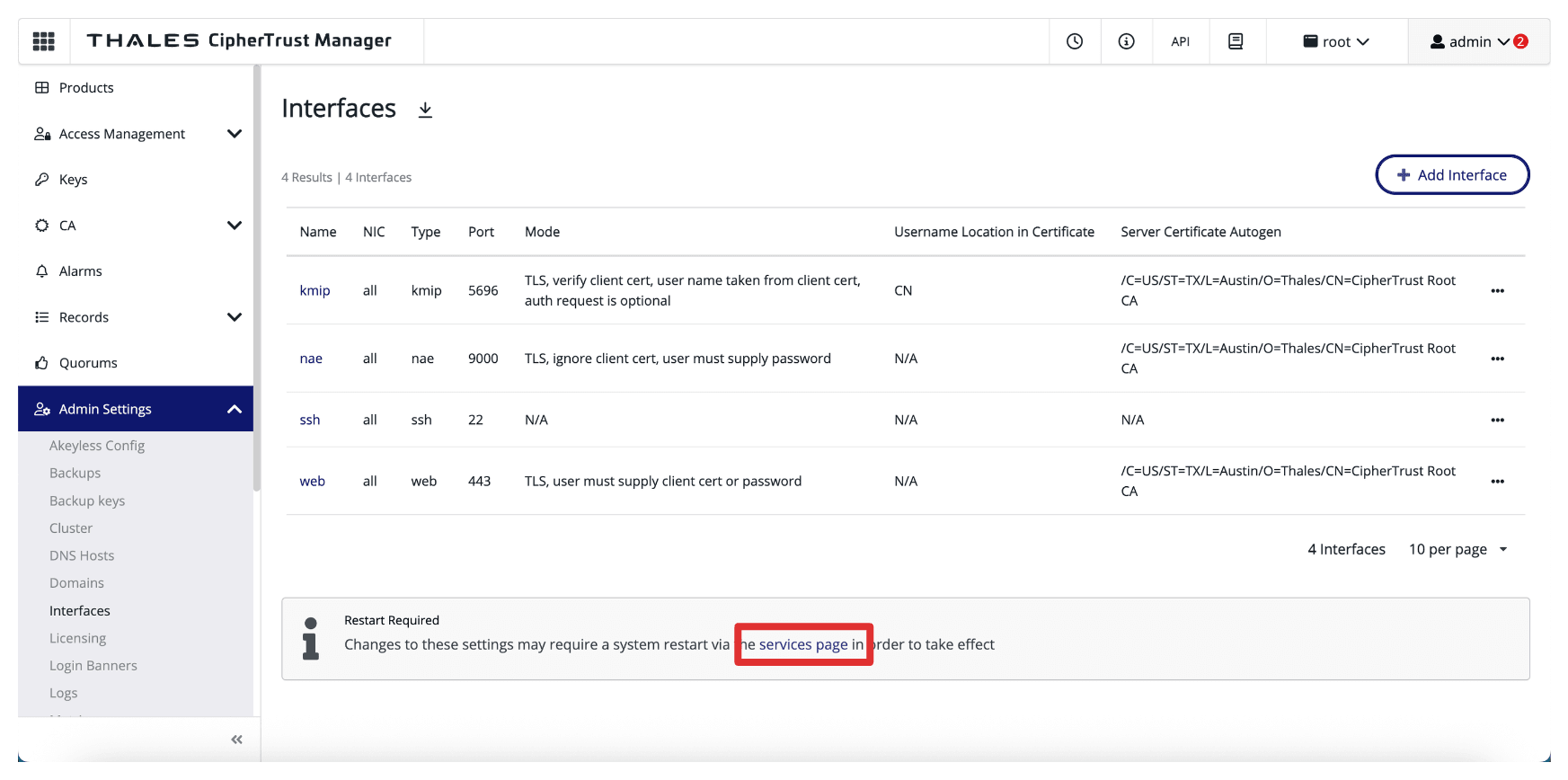

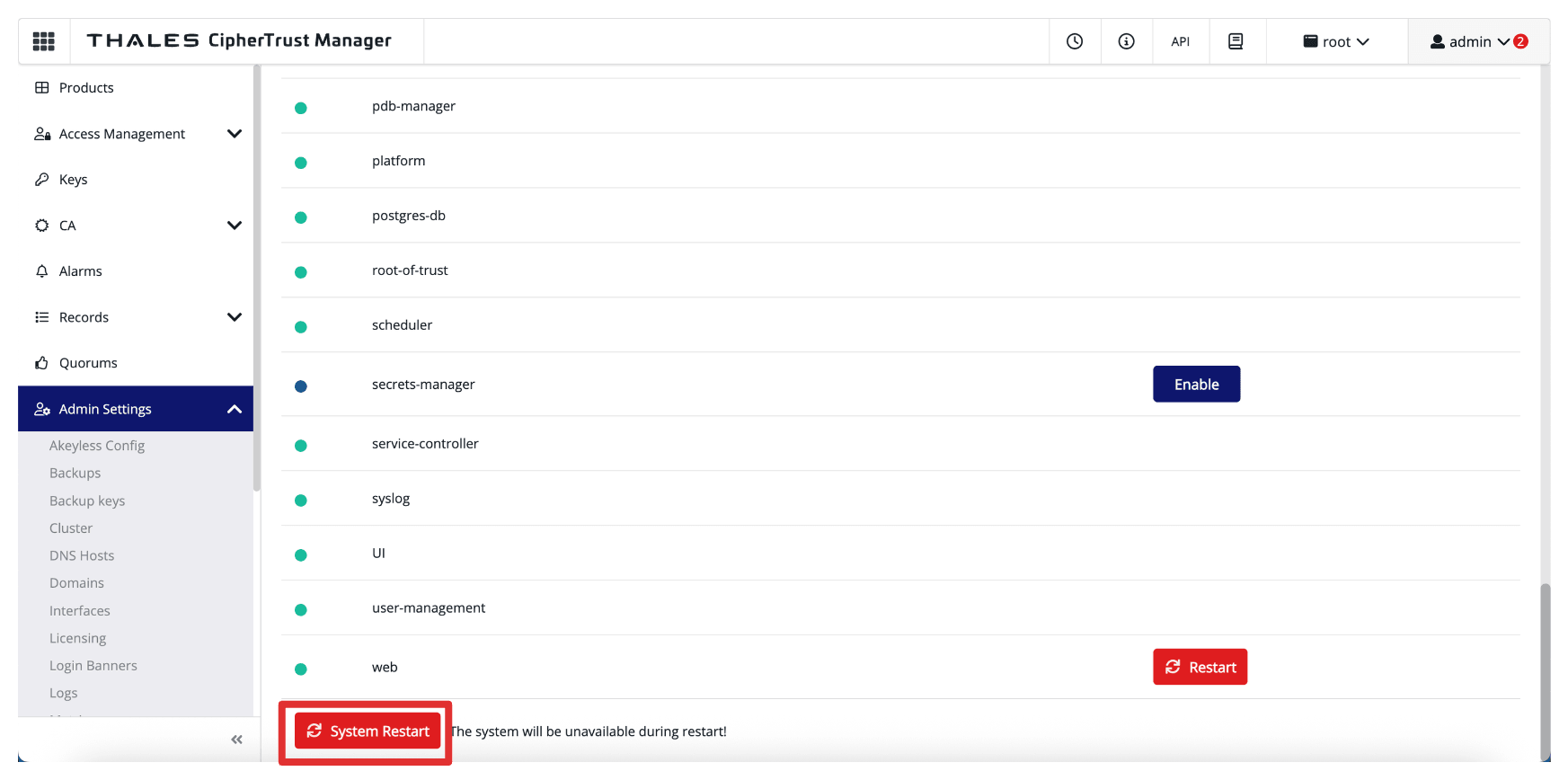

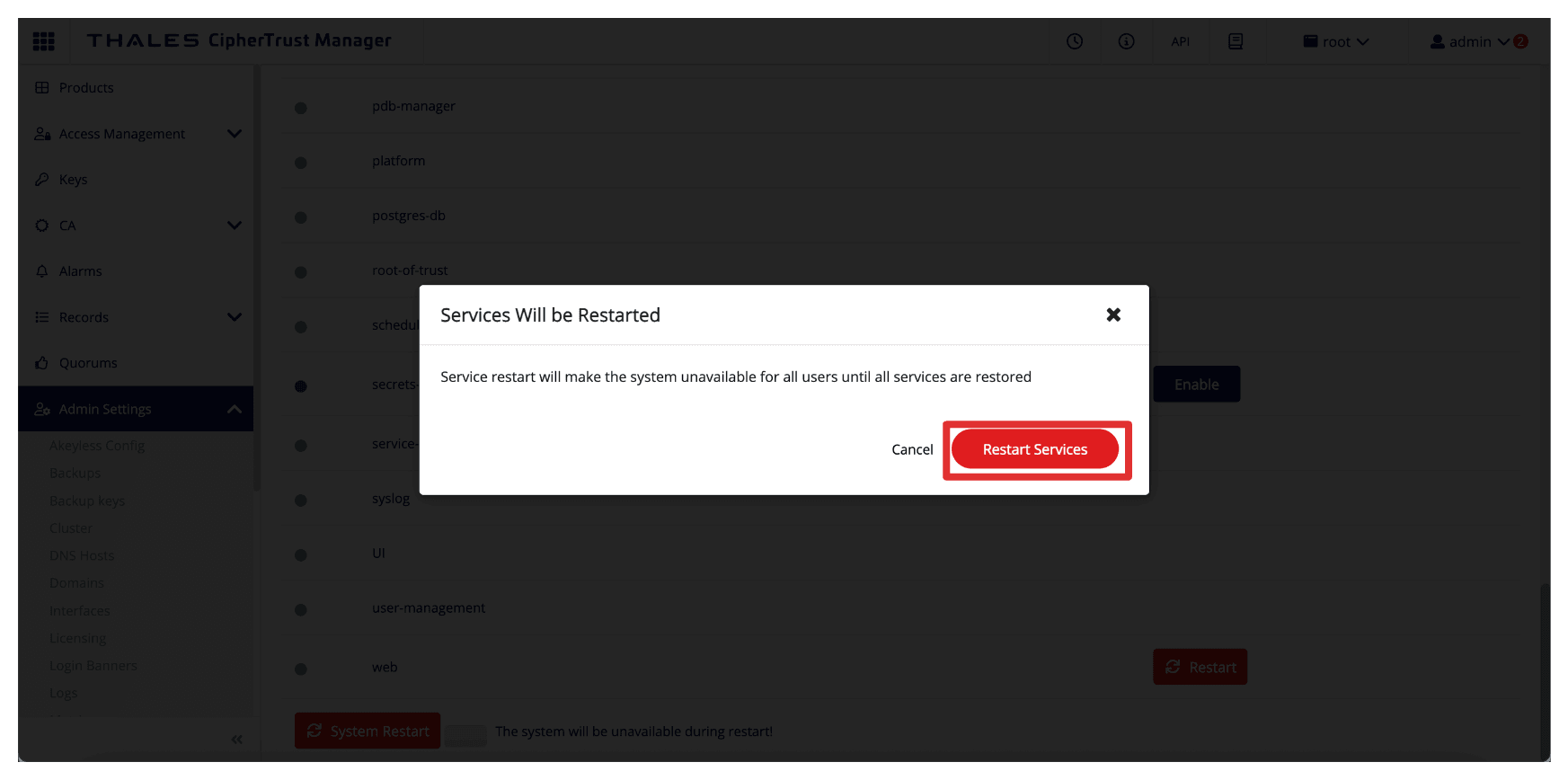

Cliquez sur Page Services.

-

Cliquez sur Redémarrer le système.

-

Cliquez sur Redémarrer les services pour redémarrer le serveur et les services Web afin d'activer le nouveau certificat.

-

Répétez les mêmes étapes pour l'exécution de CTM2 dans ASH.

-

Pour tester le certificat nouvellement signé dans votre environnement local à l'aide de Google Chrome, vous devez d'abord l'installer et sa chaîne CA dans le magasin de certificats approuvé de votre système d'exploitation.

C'est hors de portée de ce tutoriel, mais nous vous montrerons comment nous avons testé les nouveaux certificats Thales CipherTrust Manager signés par l'autorité de certification Thales CipherTrust Manager AMS.

-

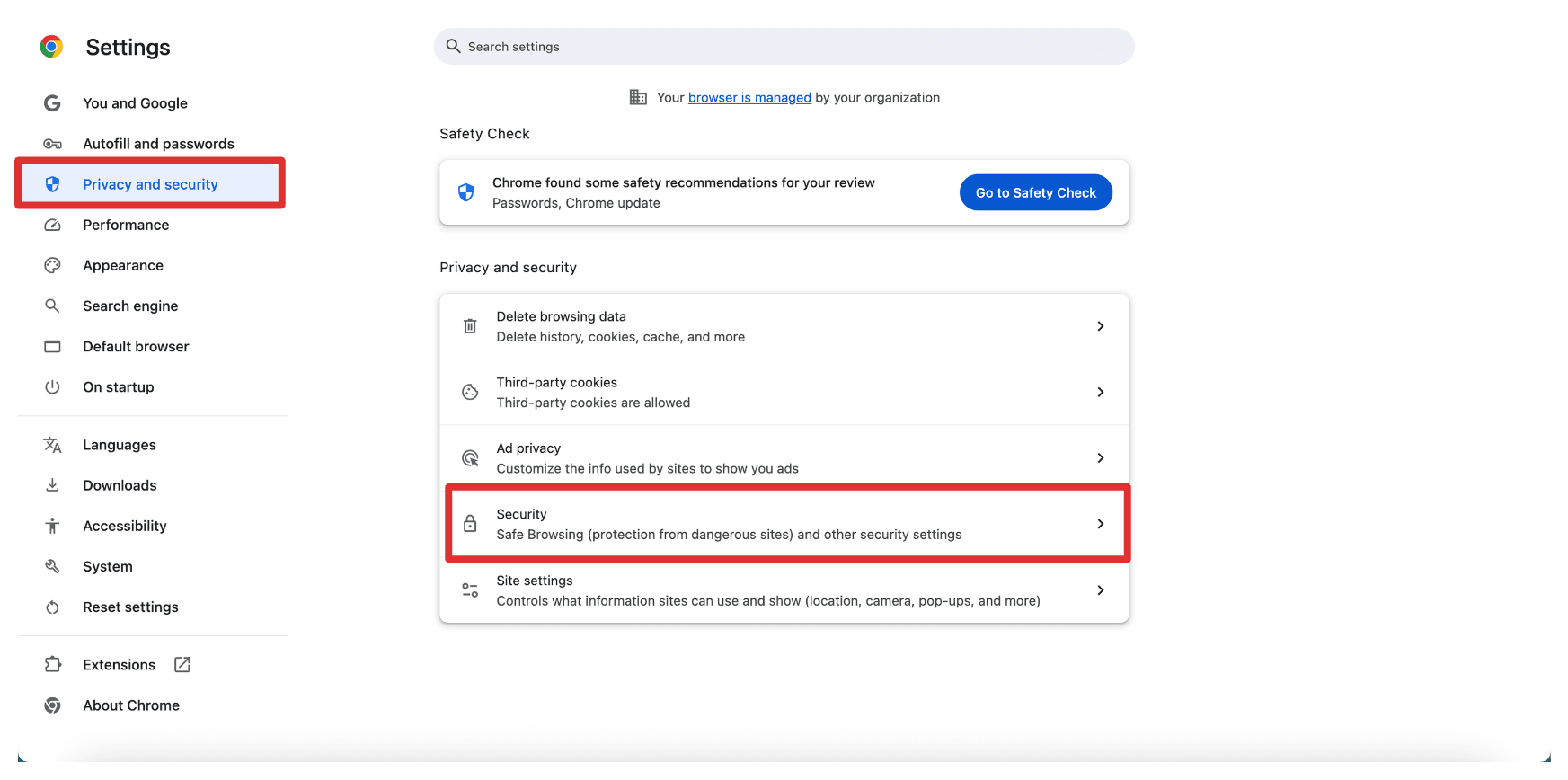

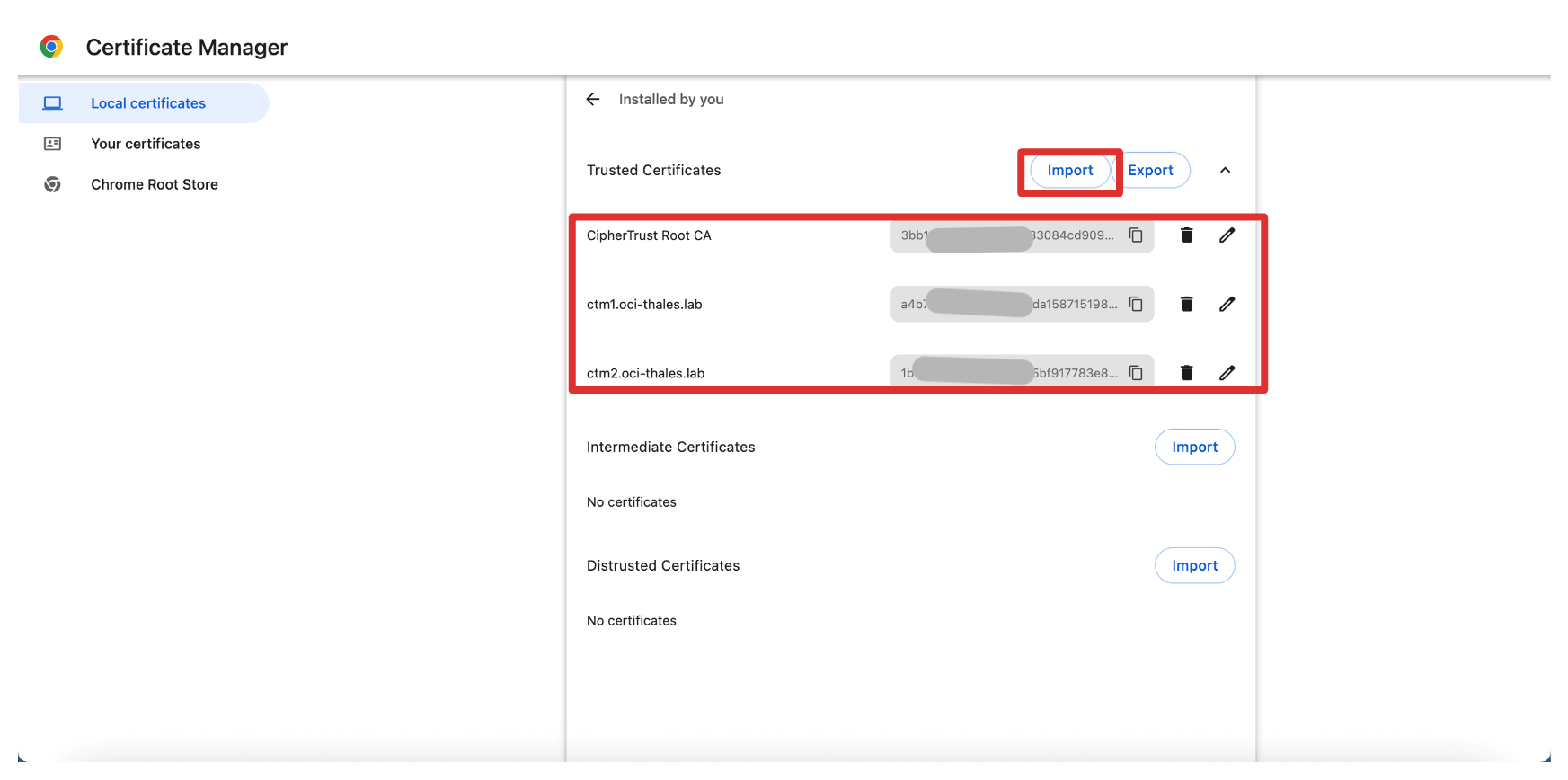

Ouvrez les paramètres du navigateur Google Chrome, naviguez jusqu'à Confidentialité et sécurité et cliquez sur Sécurité.

-

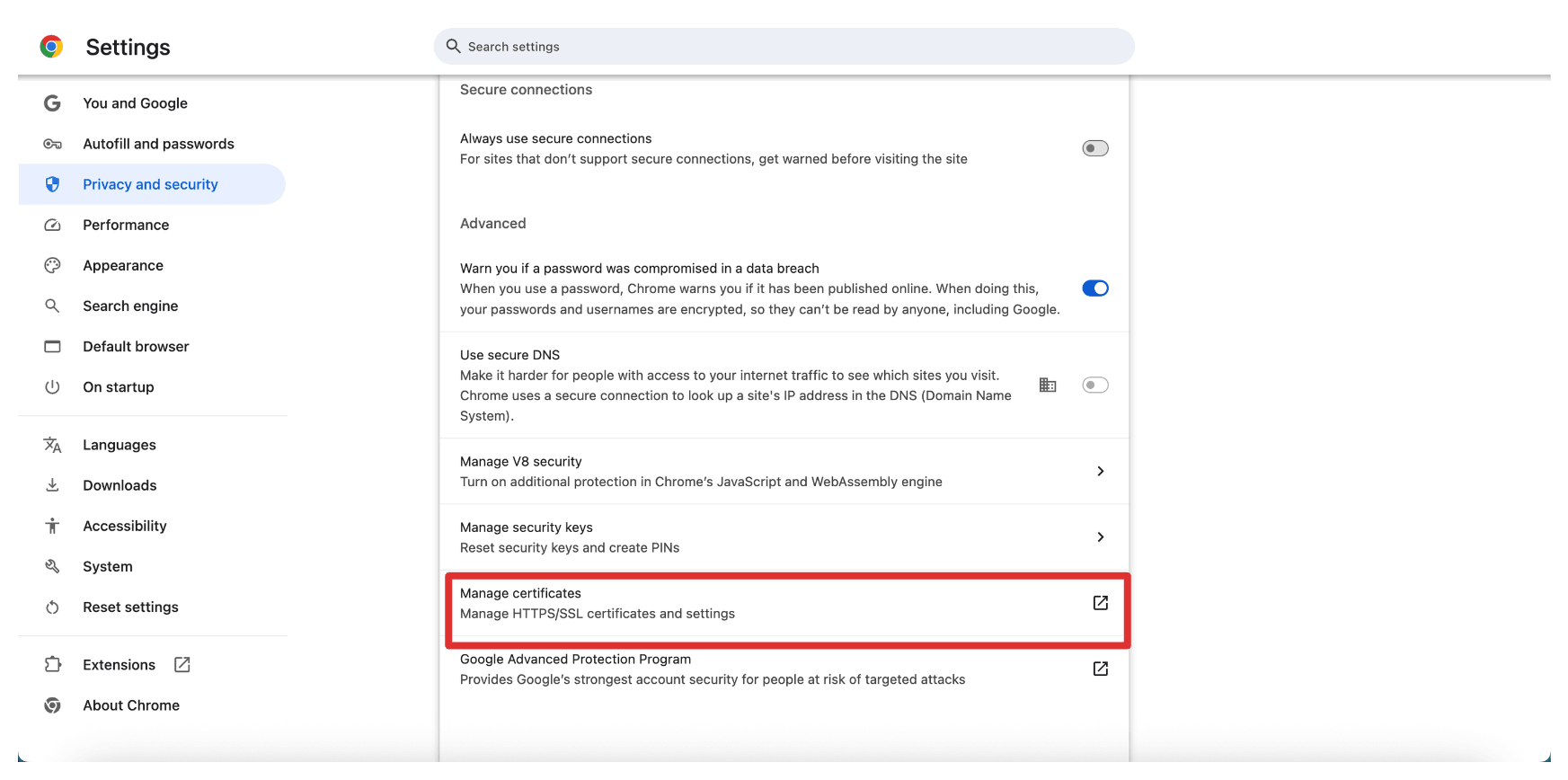

Cliquez sur Gérer les certificats.

-

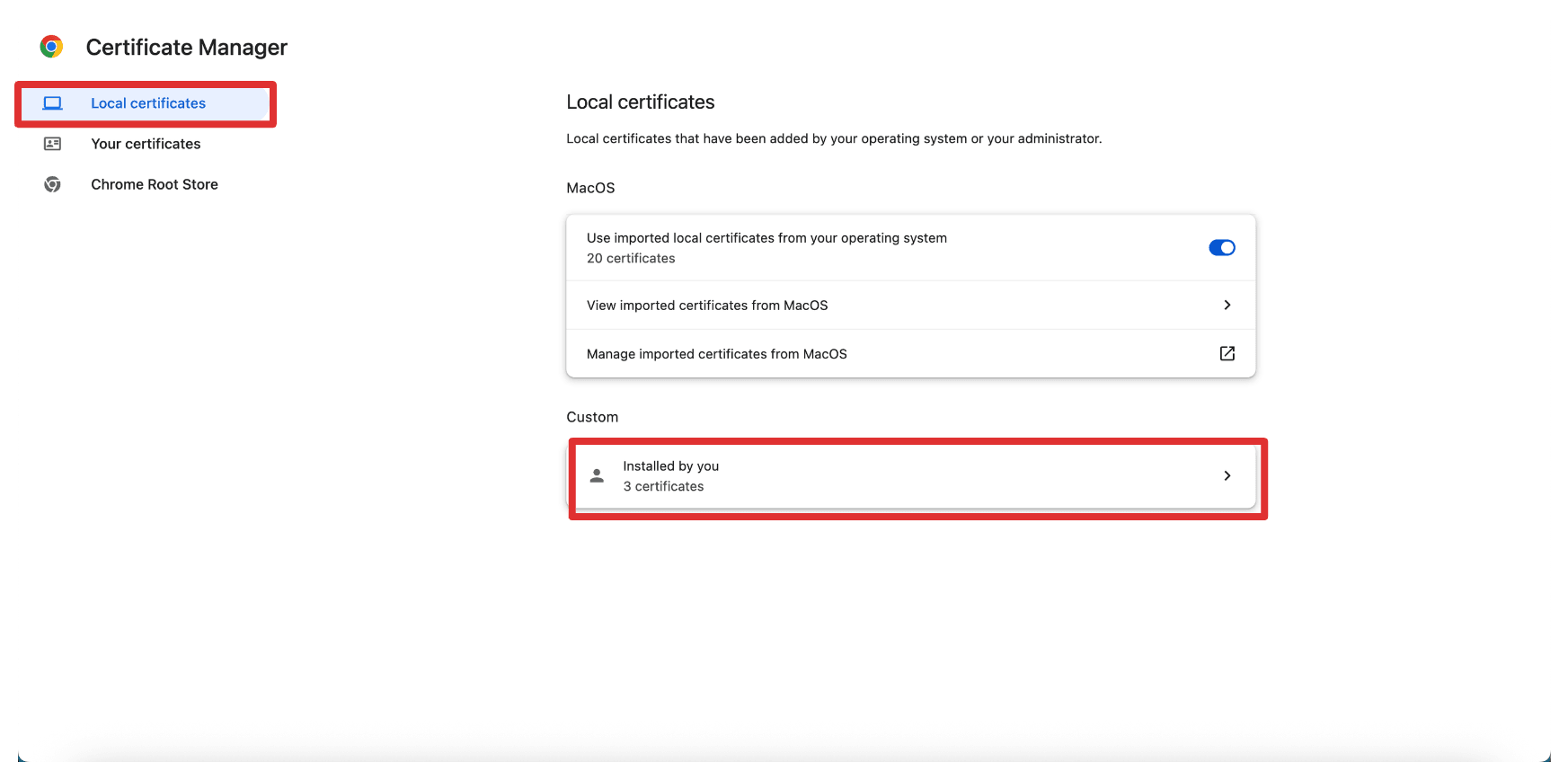

Cliquez sur Certificats locaux et, dans la section Personnalisé, cliquez sur Installé par vous.

-

Nous avons déjà importé les certificats de chaîne complète et le certificat racine sur le système d'exploitation local.

C'est également ici que vous pouvez importer les certificats; ce bouton Importer vous amènera aux paramètres de certificat au niveau du système d'exploitation.

-

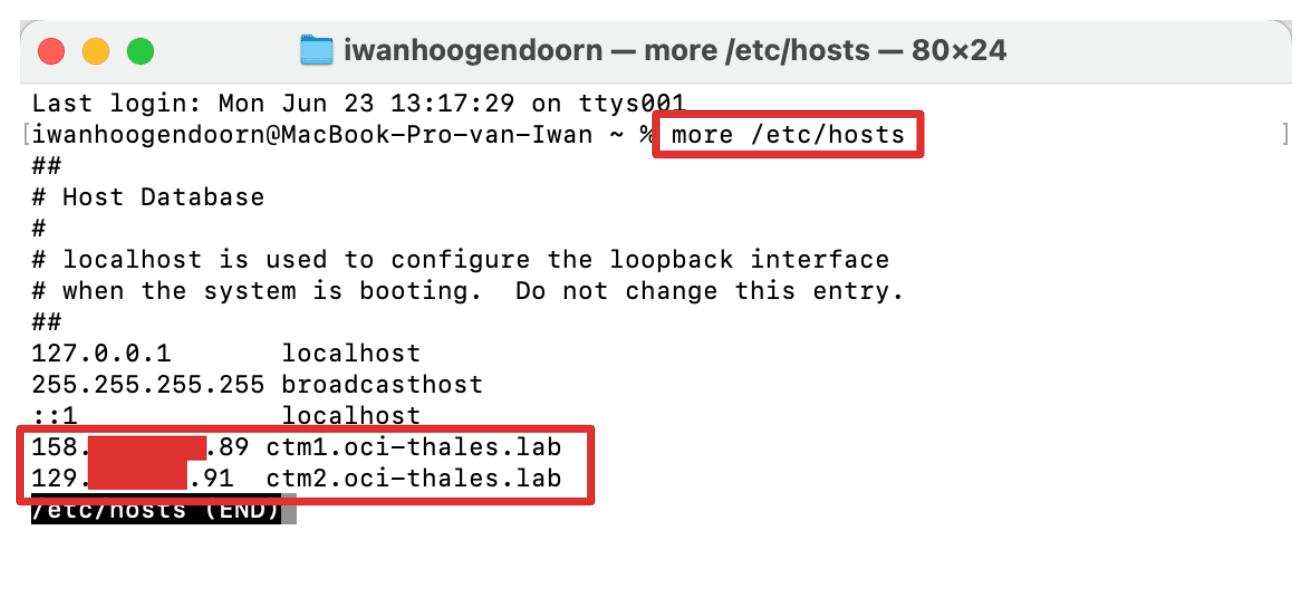

Comme nous n'avons pas configuré le serveur DNS sur Internet, nous mettons à jour le fichier

/etc/hostslocal avec les entrées d'hôte manuelles pour tester les certificats à partir d'une machine locale à l'aide du nom de domaine complet.

-

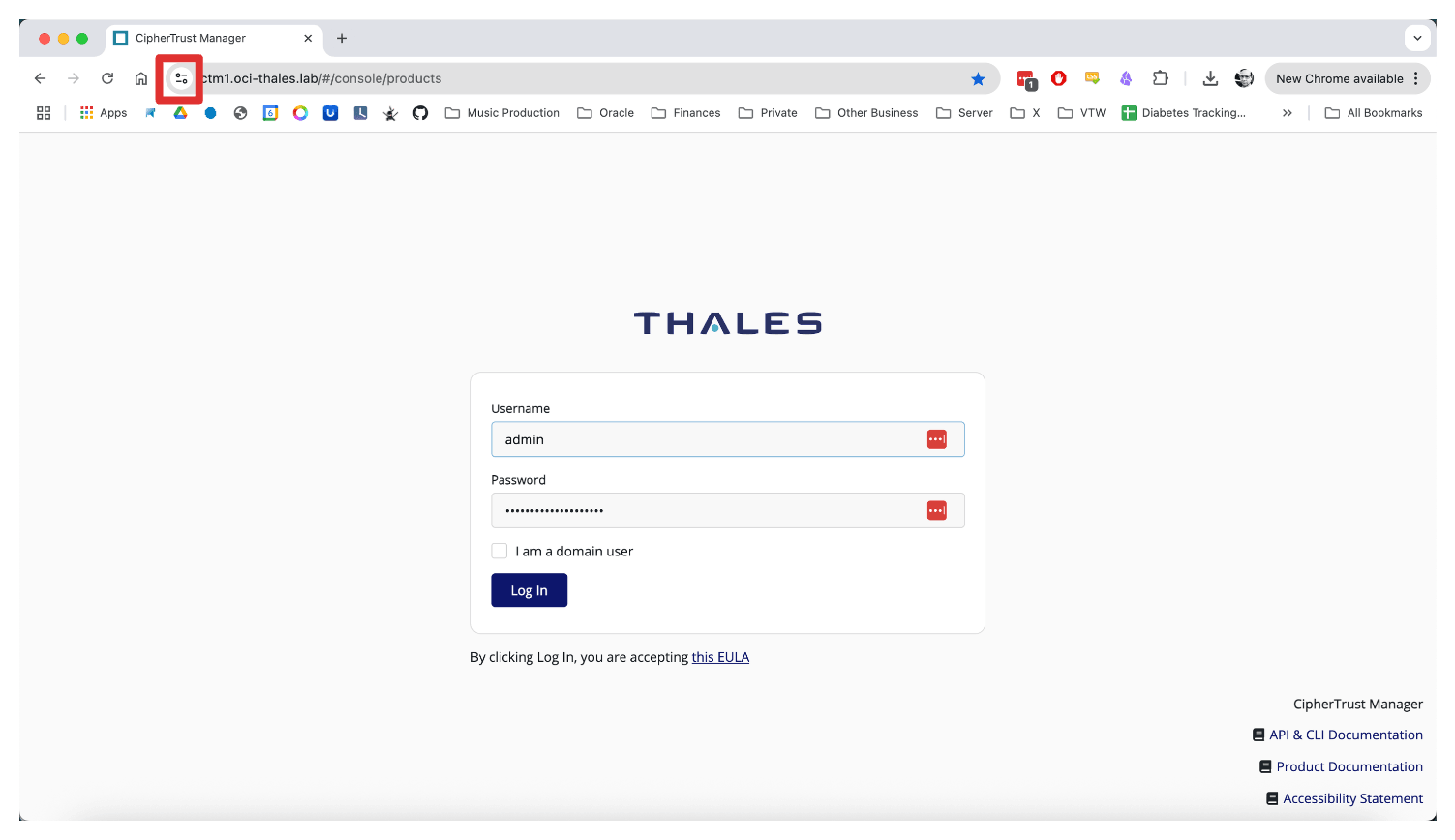

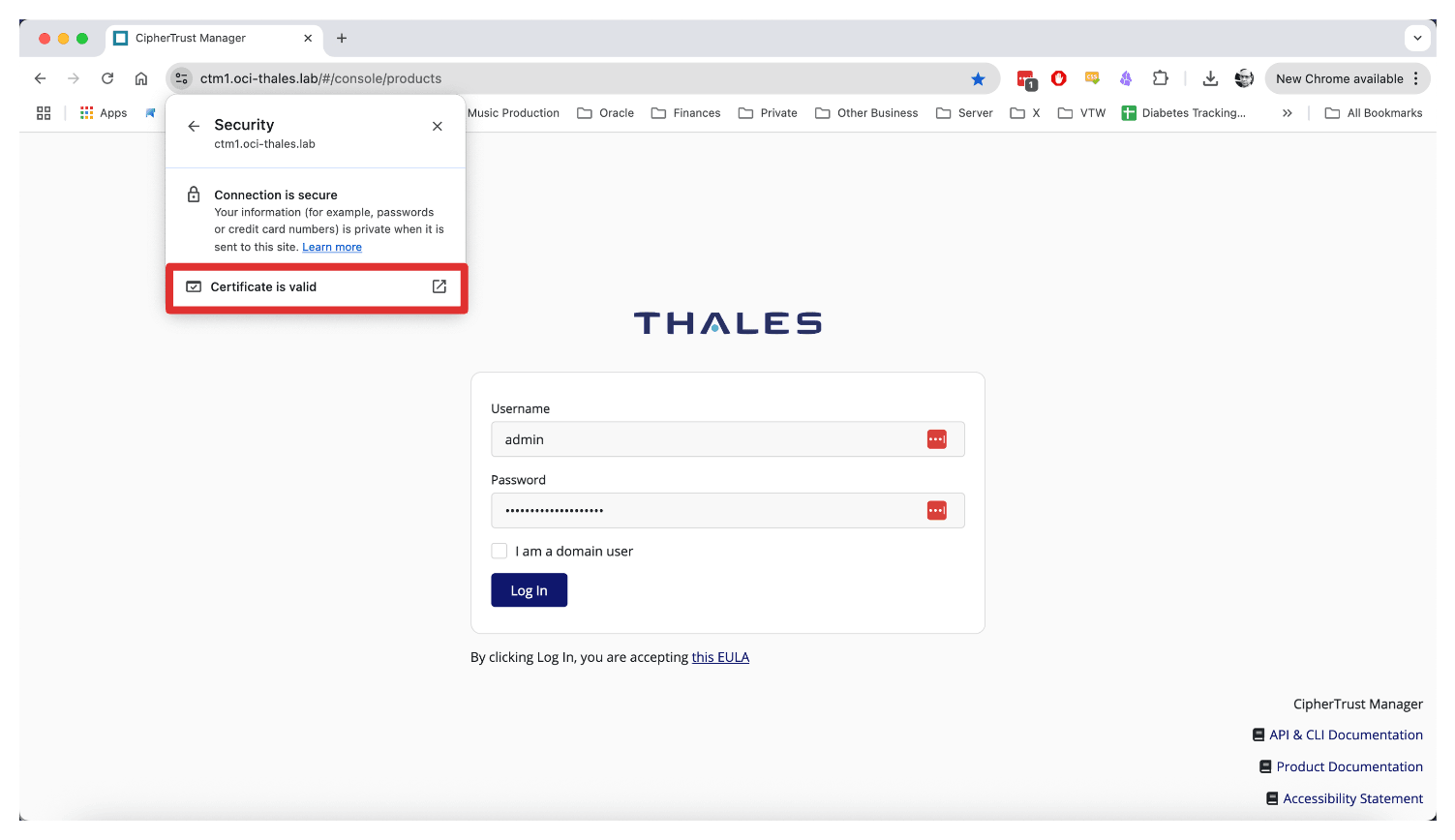

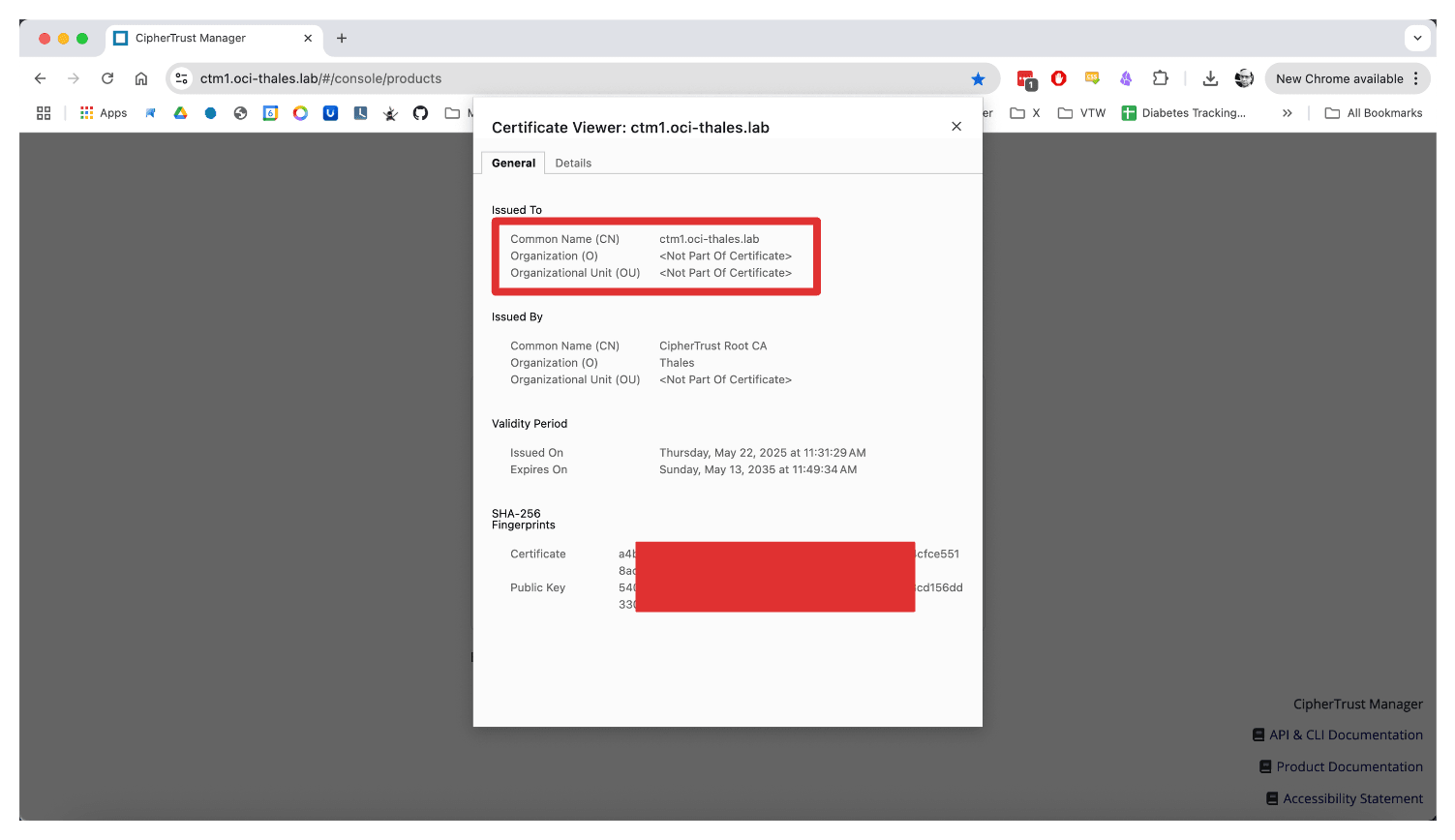

Accédez au nom de domaine complet CTM1 à l'aide de Google Chrome et cliquez sur les paramètres de sécurité.

-

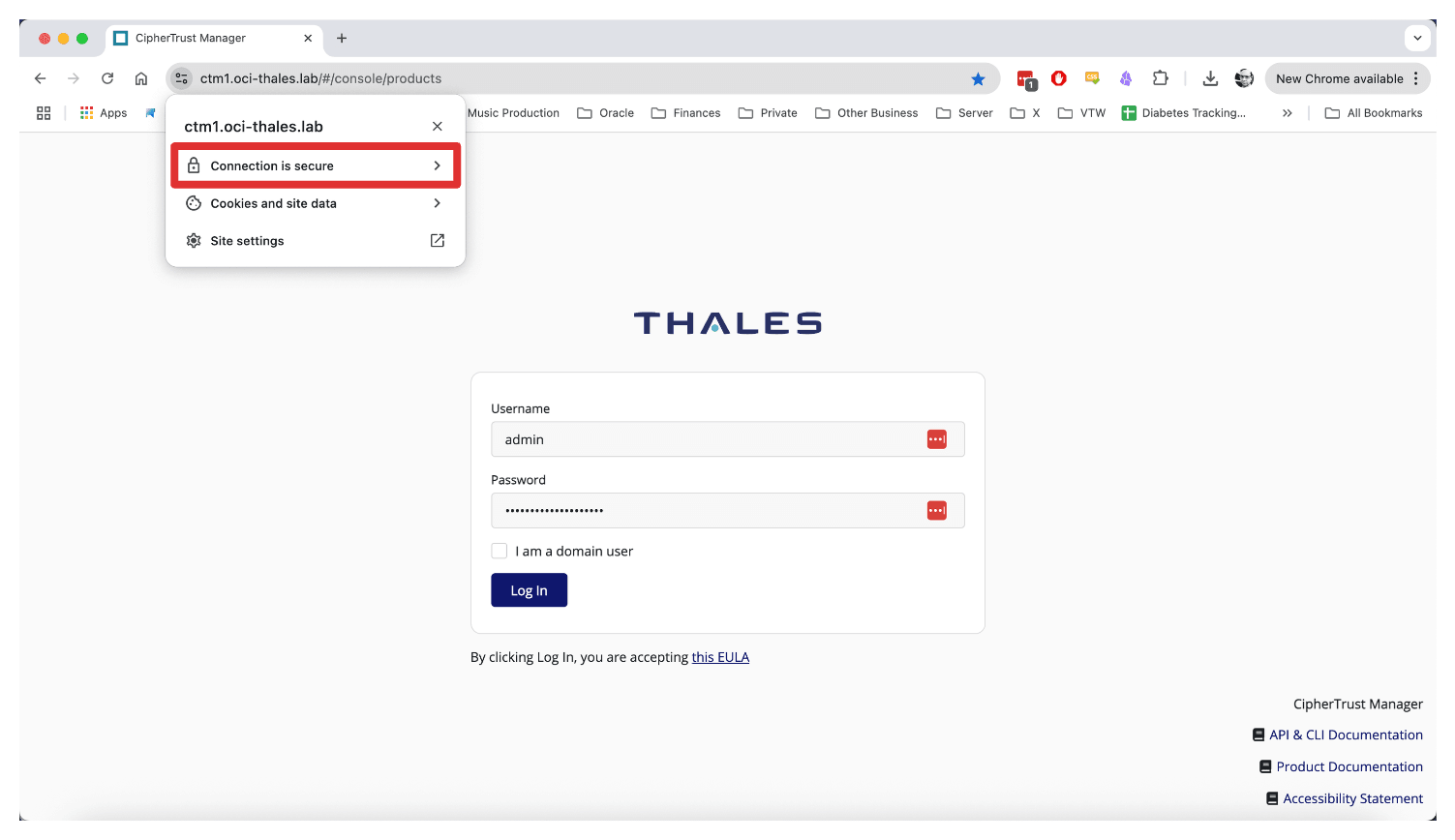

Cliquez sur La connexion est sécurisée.

-

Cliquez sur Le certificat est valide.

-

Vérifiez les détails de l'option Émis à.

Tâche 9 : Configurer la mise en grappe du boîtier Thales CCKM

La mise en grappe des dispositifs Thales CipherTrust Cloud Key Manager (CCKM) permet une haute disponibilité et un équilibrage de charge pour la gestion des clés cryptographiques. Cela garantit un service continu et une tolérance aux pannes dans votre infrastructure de sécurité.

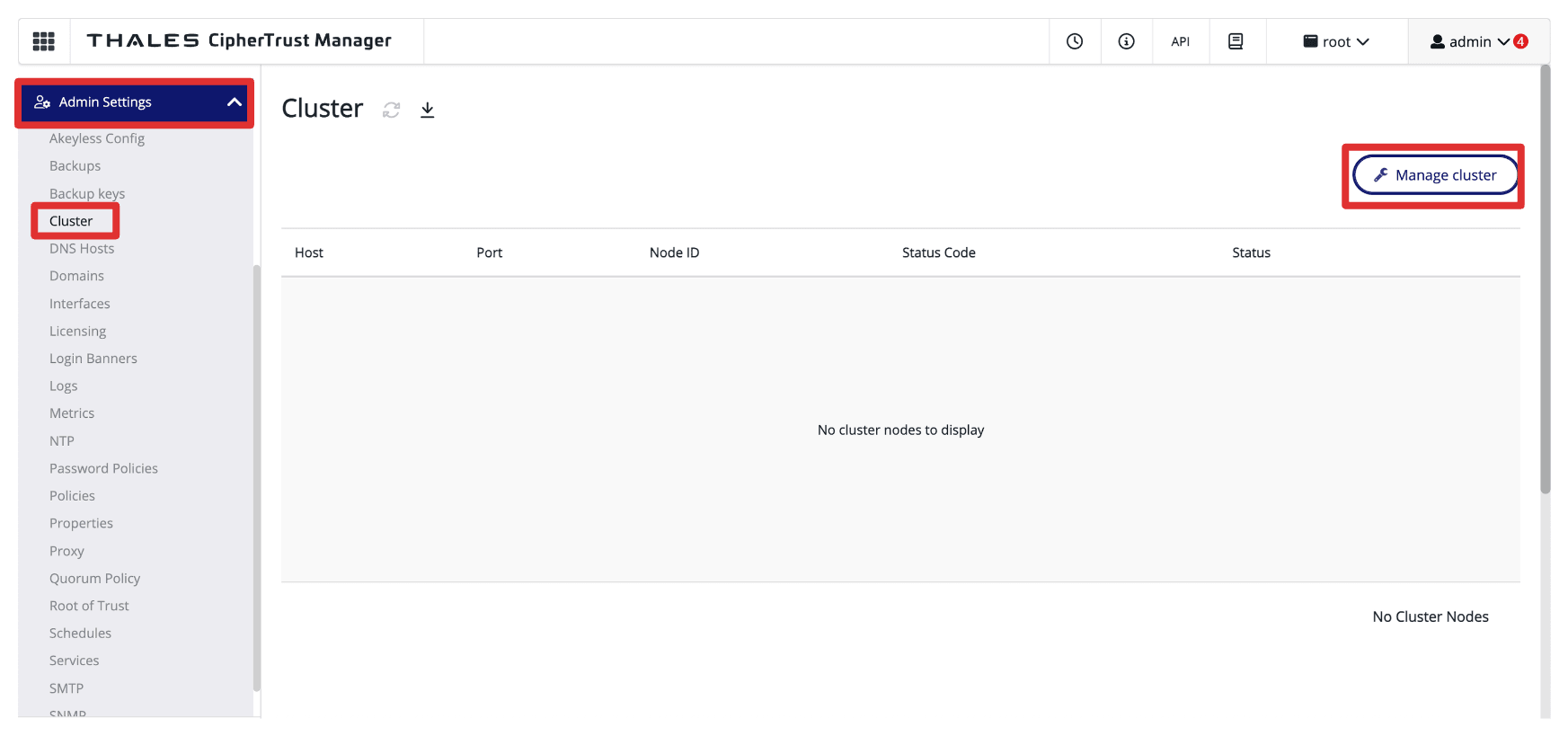

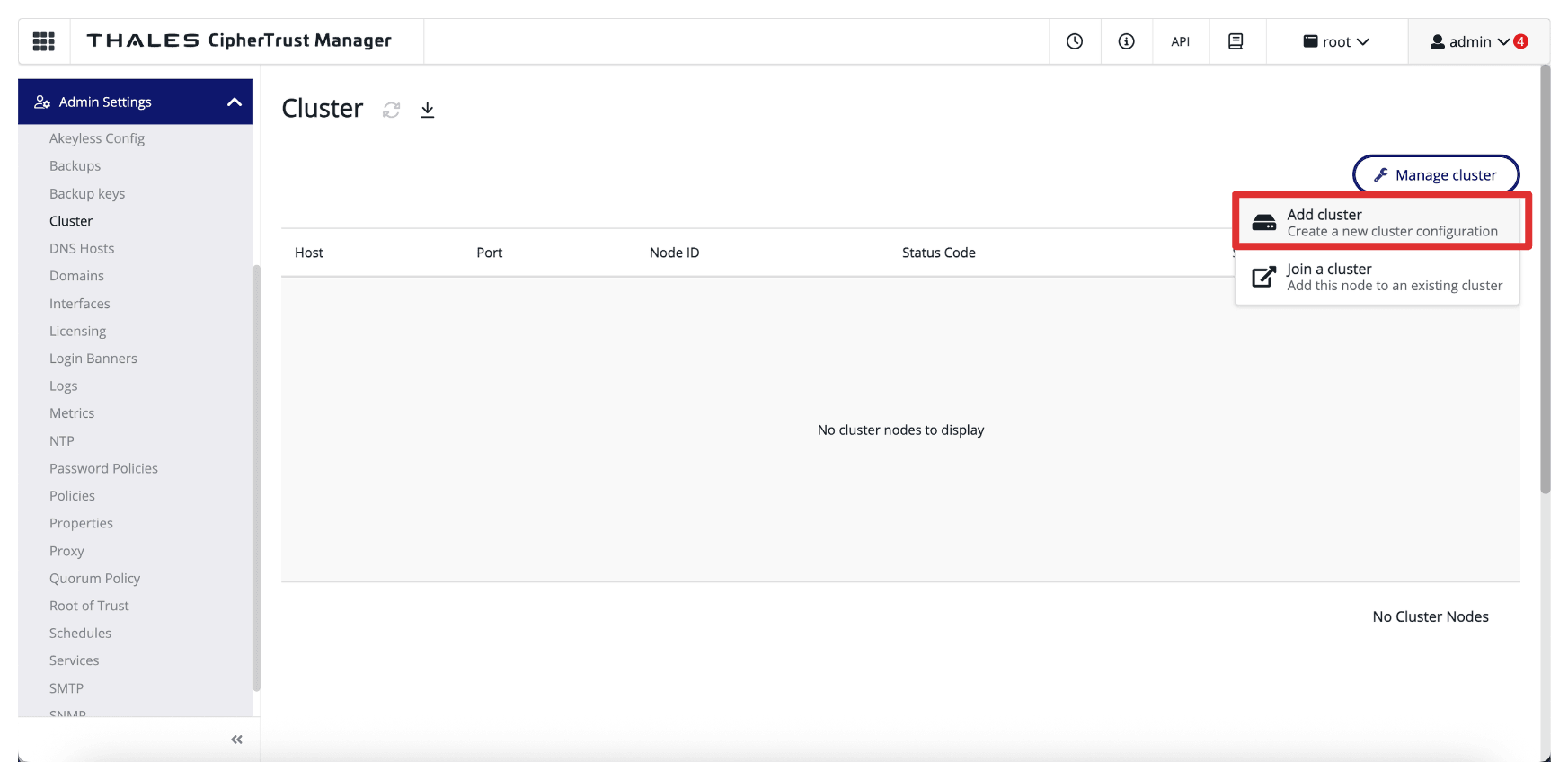

La mise en grappe est entièrement configurée à partir de la console de gestion d'un seul boîtier (principal) Thales CipherTrust Manager (dans cet exemple, le gestionnaire Thales CipherTrust s'exécutant dans AMS). Utilisez l'interface de ce boîtier pour créer la grappe et ajouter d'autres boîtiers Thales CipherTrust Manager en tant que noeuds de grappe.

-

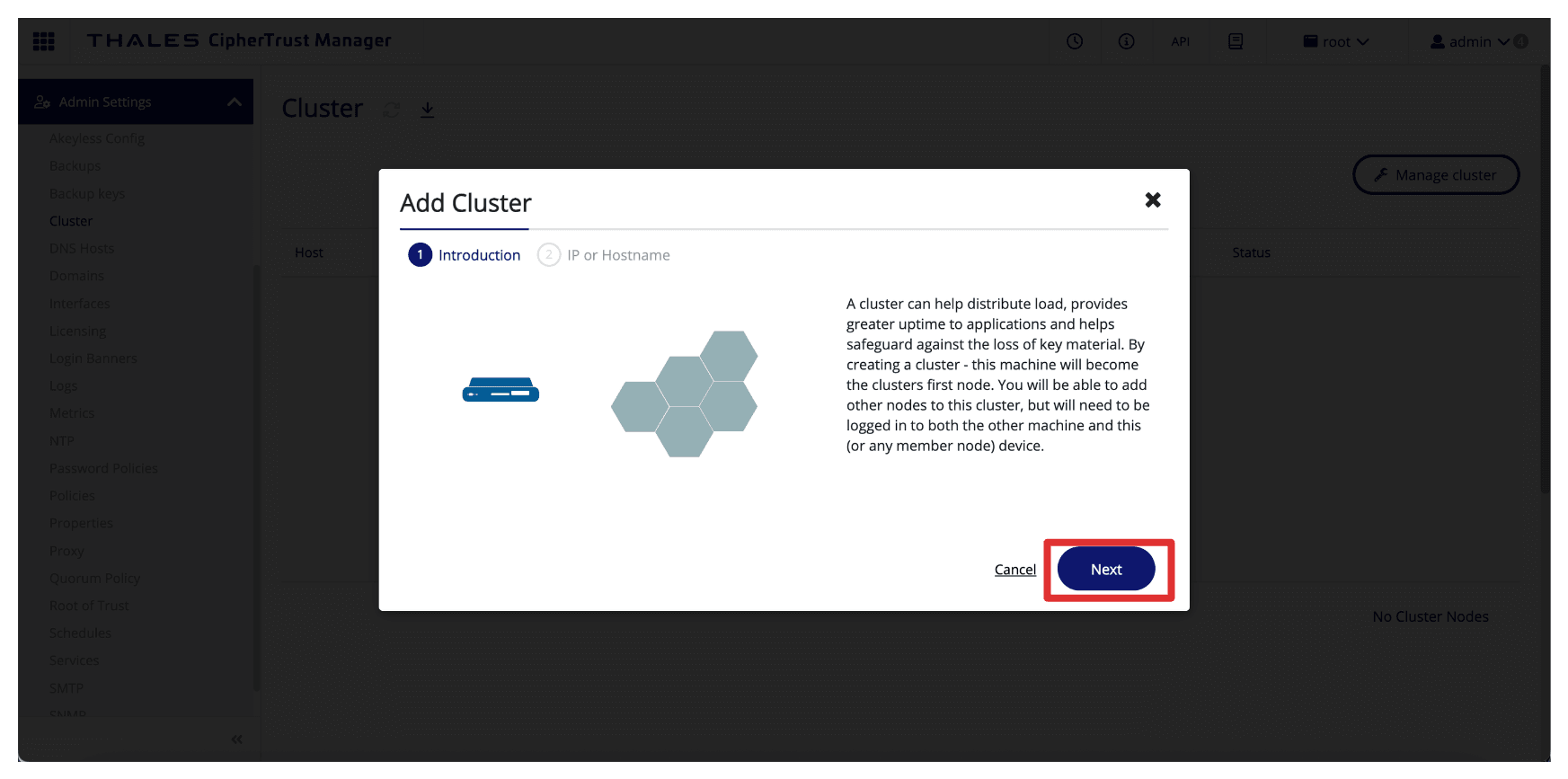

Naviguez jusqu'à Paramètres d'administrateur, Grappe et cliquez sur Gérer la grappe.

-

Cliquez sur Ajouter une grappe.

-

Cliquez sur Suivant.

-

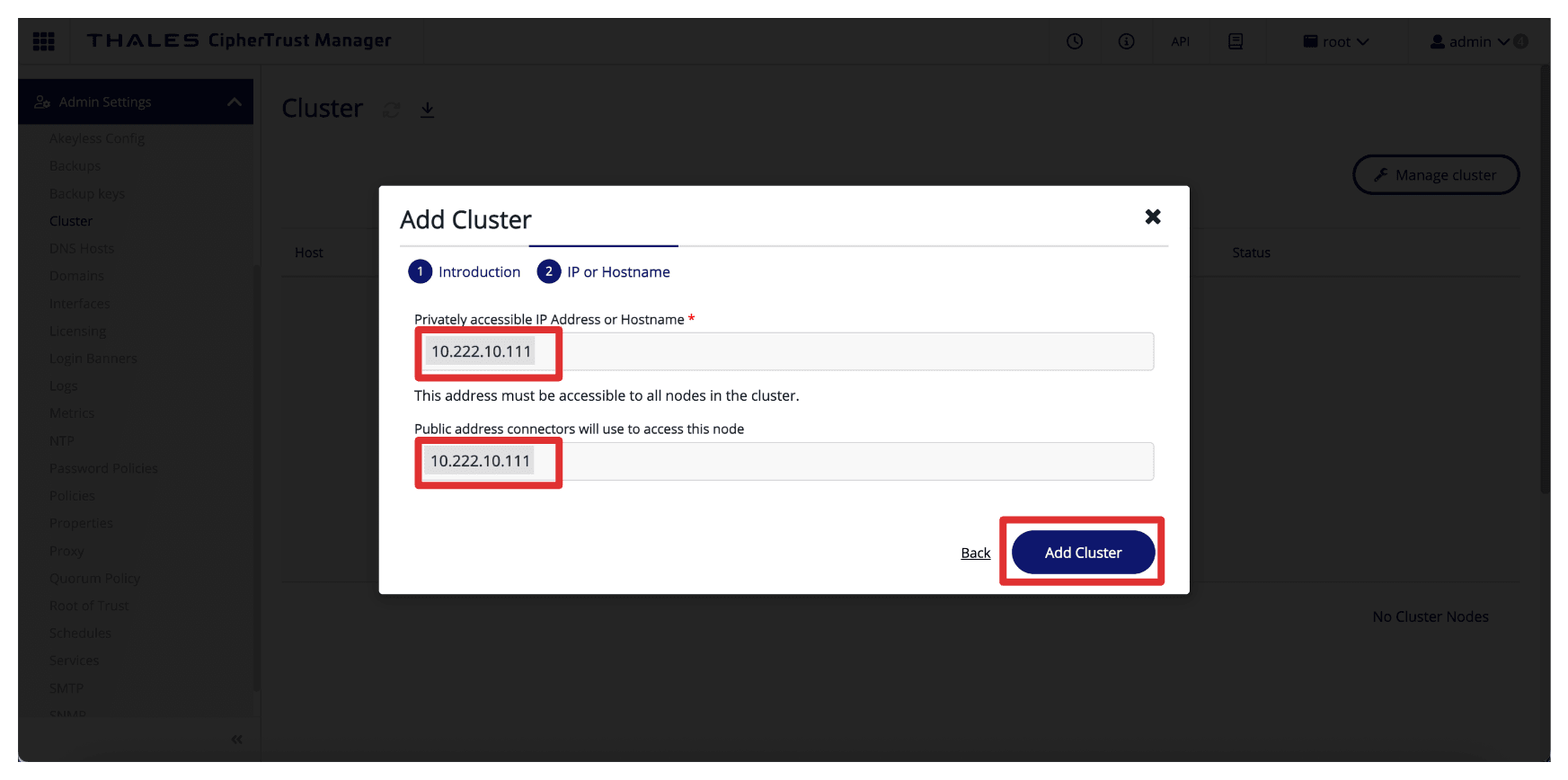

Entrez le nom d'hôte du gestionnaire AMS Thales CipherTrust (qui est CTM1 dans AMS avec adresse IP privée 10.222.10.111).

Nous n'avons pas l'intention d'utiliser (ou de créer) une grappe sur Internet à l'aide de l'adresse IP publique. Nous utilisons donc l'adresse IP privée dans les deux champs.

-

Cliquez sur Ajouter une grappe.

-

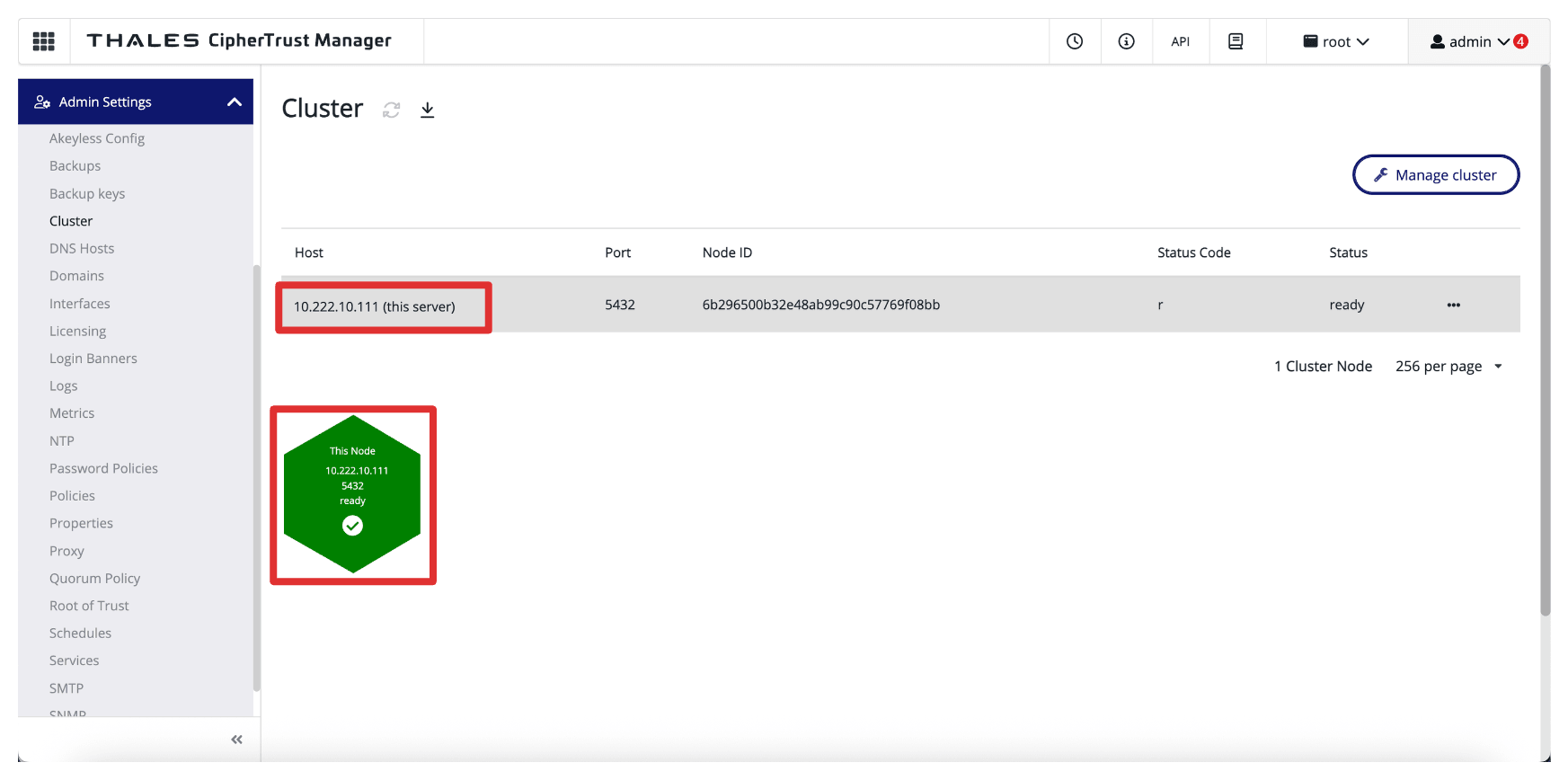

Notez que cet ordinateur a créé un nouveau cluster et qu'il fait partie de son cluster.

-

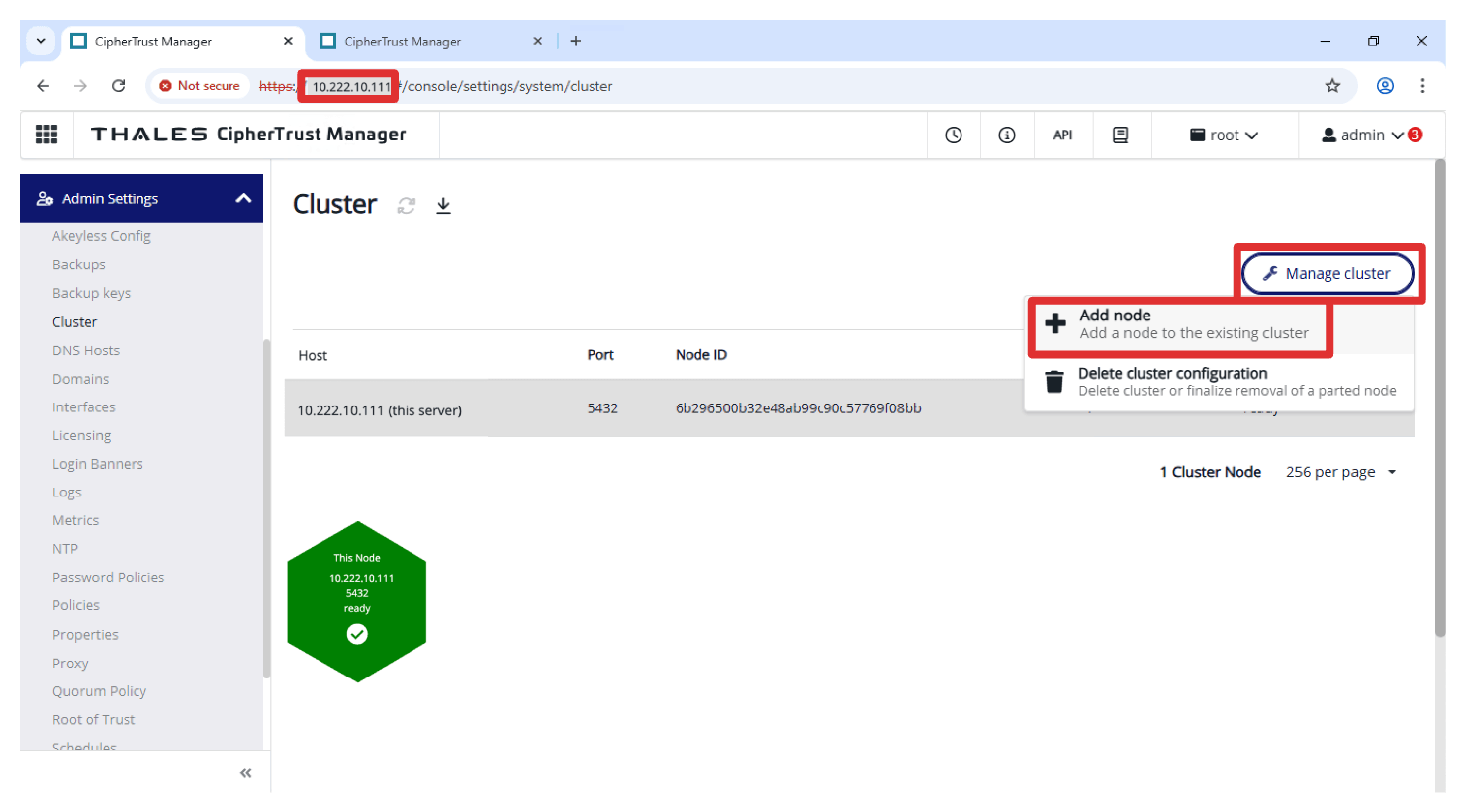

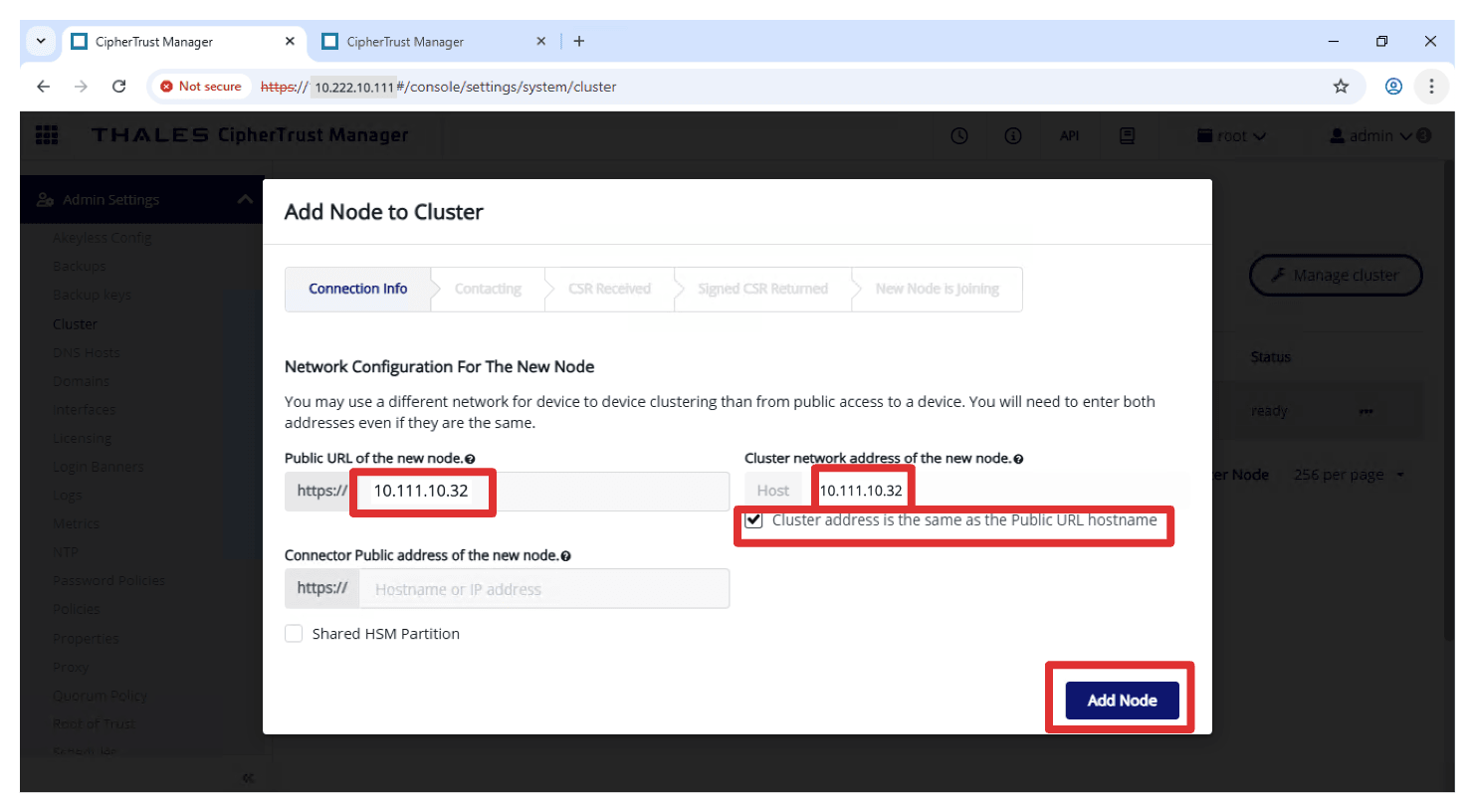

Dans le même AMS CTM1, cliquez sur Gérer la grappe et sélectionnez Ajouter un noeud pour ajouter l'ASH CTM2.

-

Spécifiez l'adresse IP du gestionnaire ASH Thales CipherTrust comme noeud à ajouter à la grappe. Nous pouvons utiliser le nom DNS ici.

-

Cliquez sur Ajouter un noeud.

-

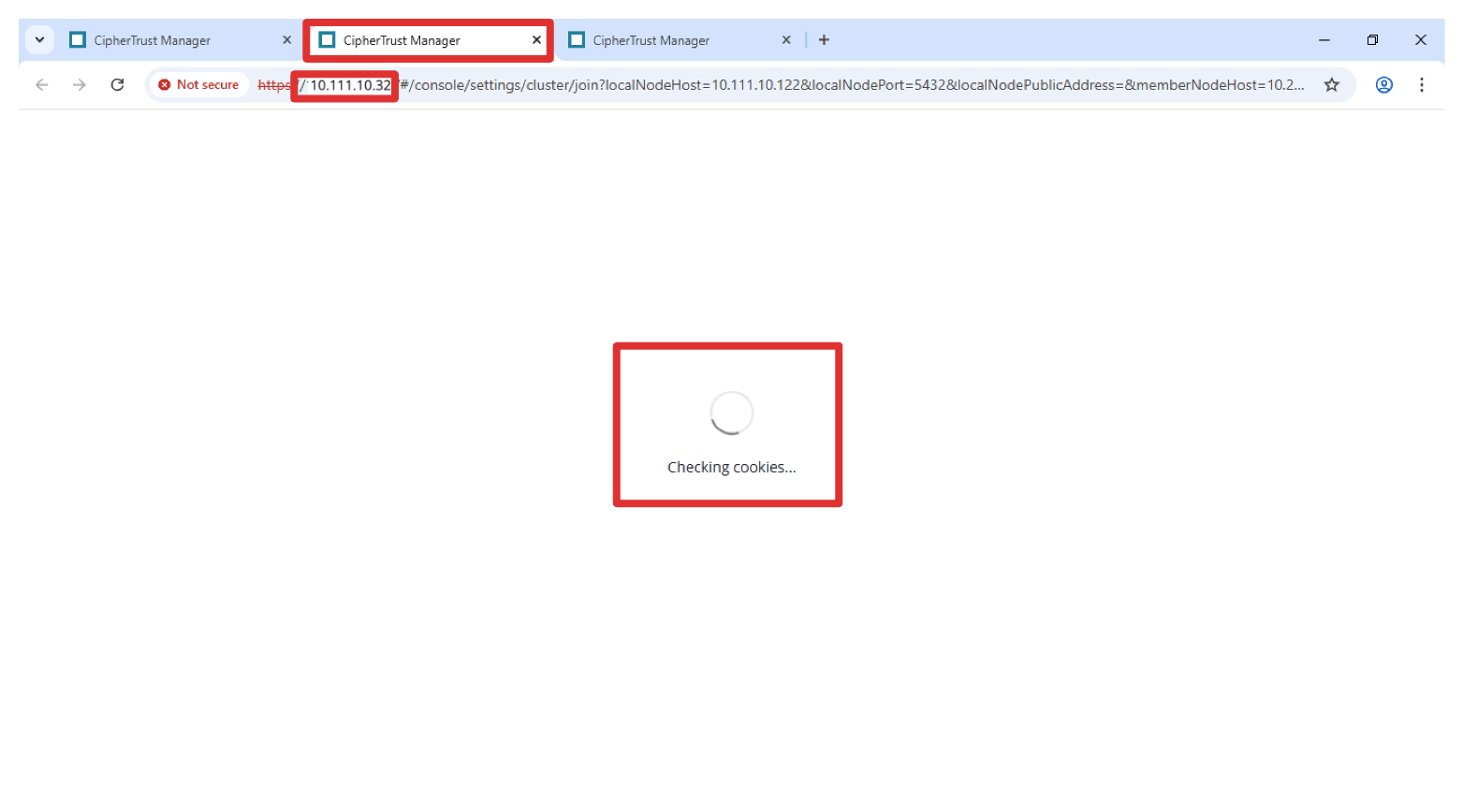

Une nouvelle fenêtre/onglet du navigateur s'ouvrira sur ASH CMT2. Si vous n'êtes pas connecté à ASH CMT2, vous pouvez obtenir d'abord une invite de connexion.

-

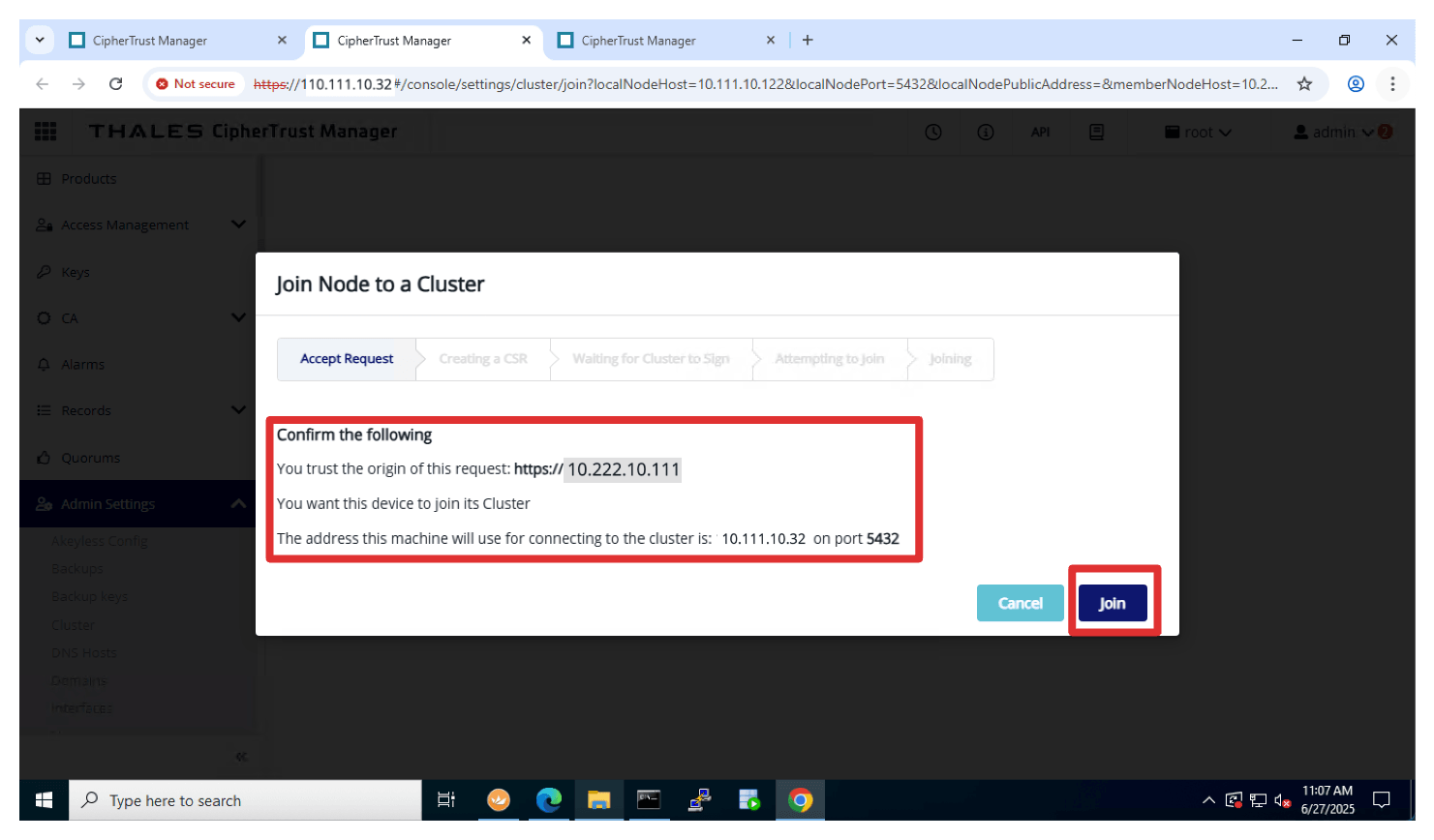

Une activité de configuration de grappe aura lieu en arrière-plan.

-

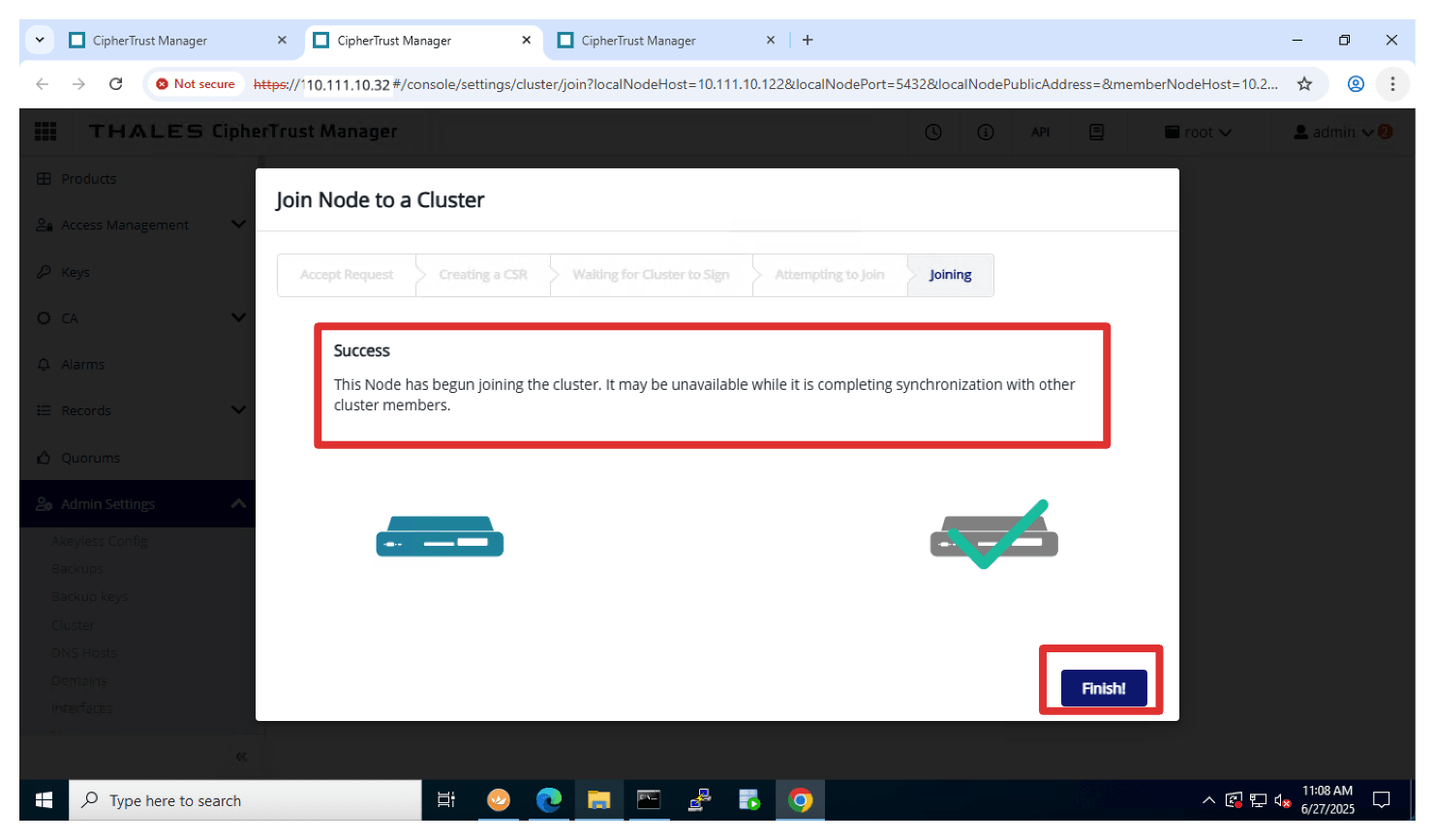

Cliquez sur Joindre pour confirmer la jointure.

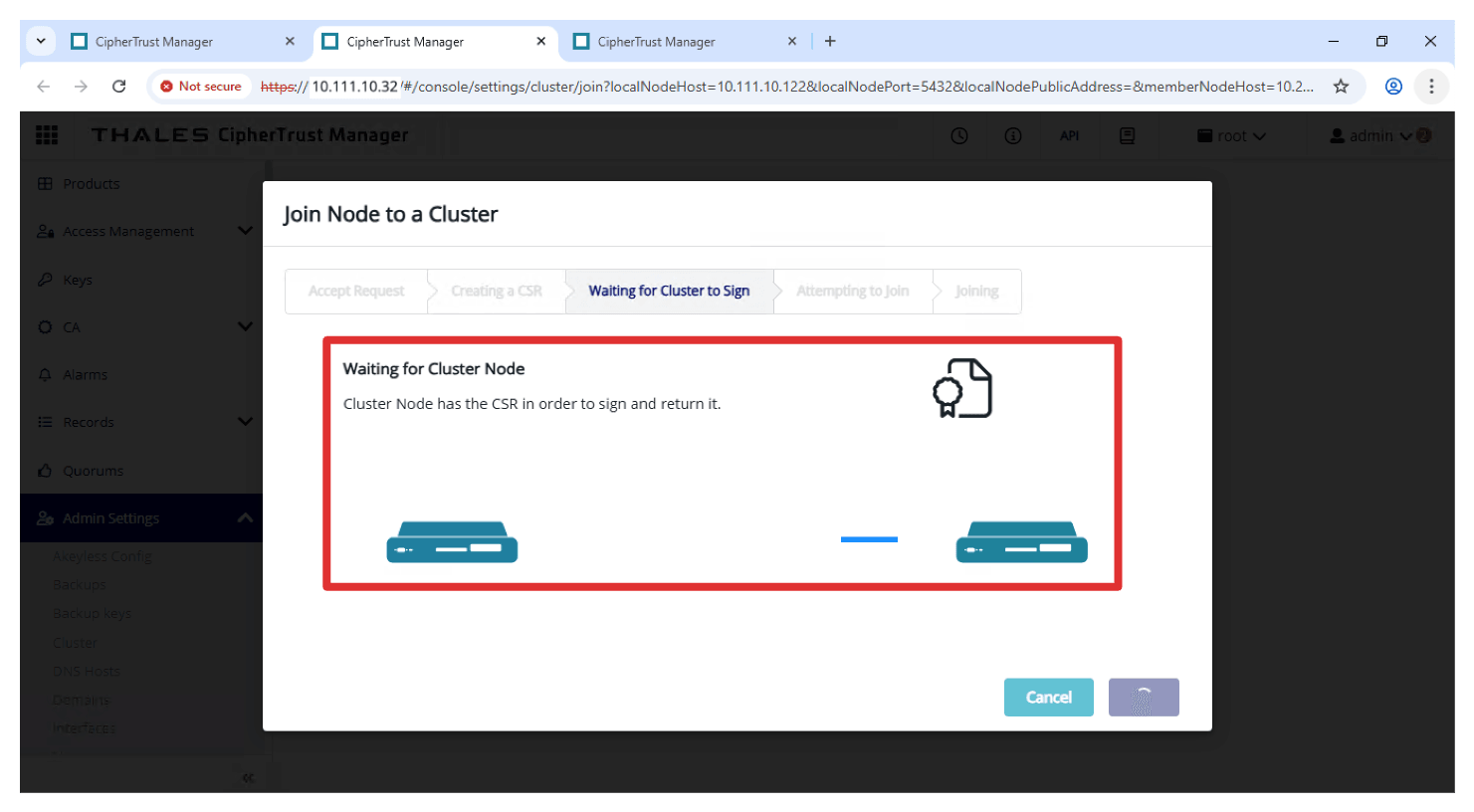

-

Une autre activité de configuration de grappe se produira en arrière-plan.

-

Cliquez sur Finish (Terminer) pour confirmer le message Success (Réussite).

-

Si la fenêtre ou l'onglet du navigateur nouvellement ouvert est toujours ouvert, vous pouvez le fermer manuellement.

-

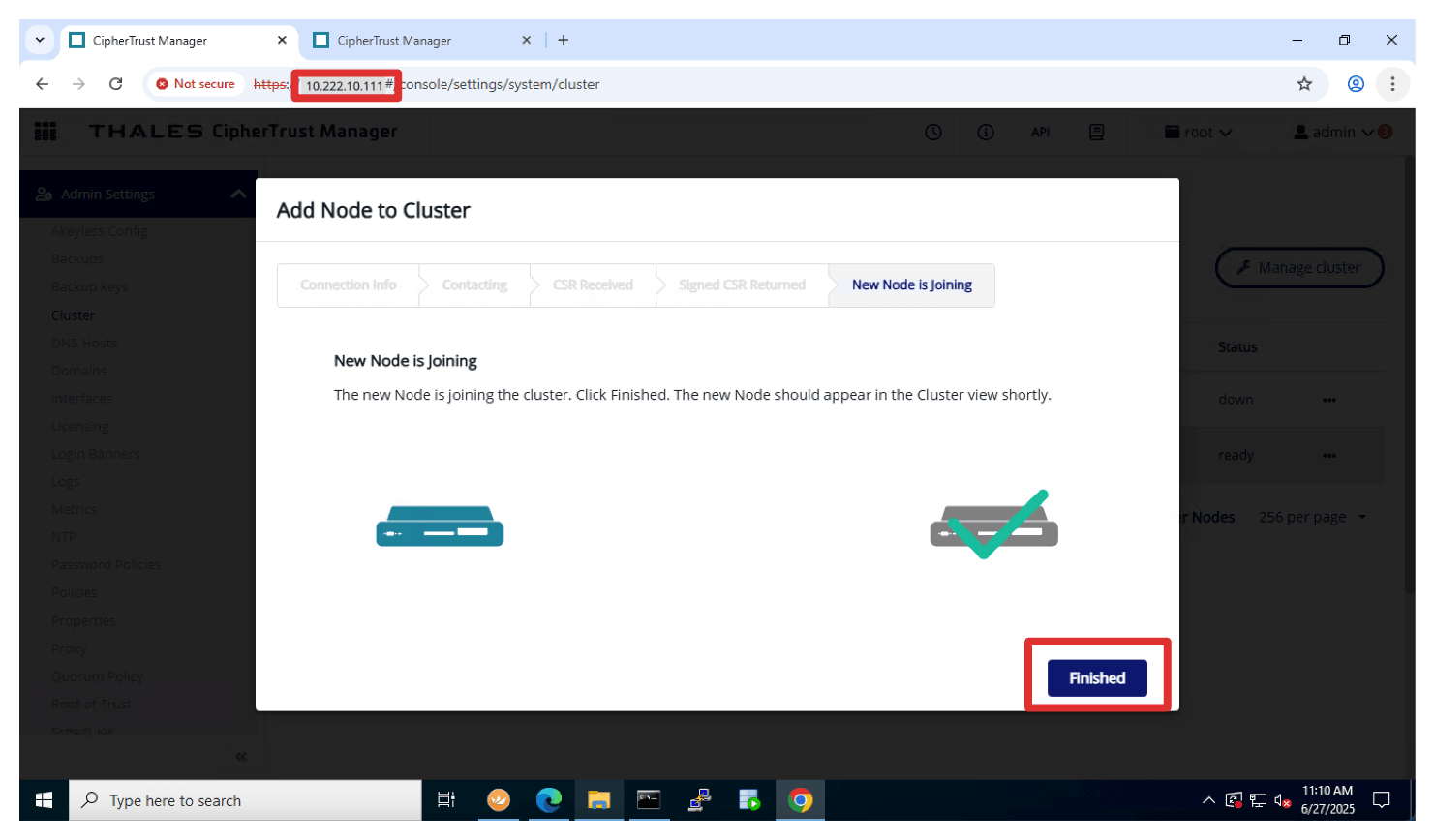

Dans l'AMS CTM1, cliquez sur Terminé pour confirmer.

-

Au début, le nouveau noeud ajouté (ASH CTM2) apparaîtra en panne. Attendez quelques minutes pour que le cluster puisse détecter sa présence.

-

Vous pouvez également voir un message d'erreur en haut de l'écran. Cela signifie que le cluster est toujours en mode de configuration. Attendez quelques minutes que le message disparaisse.

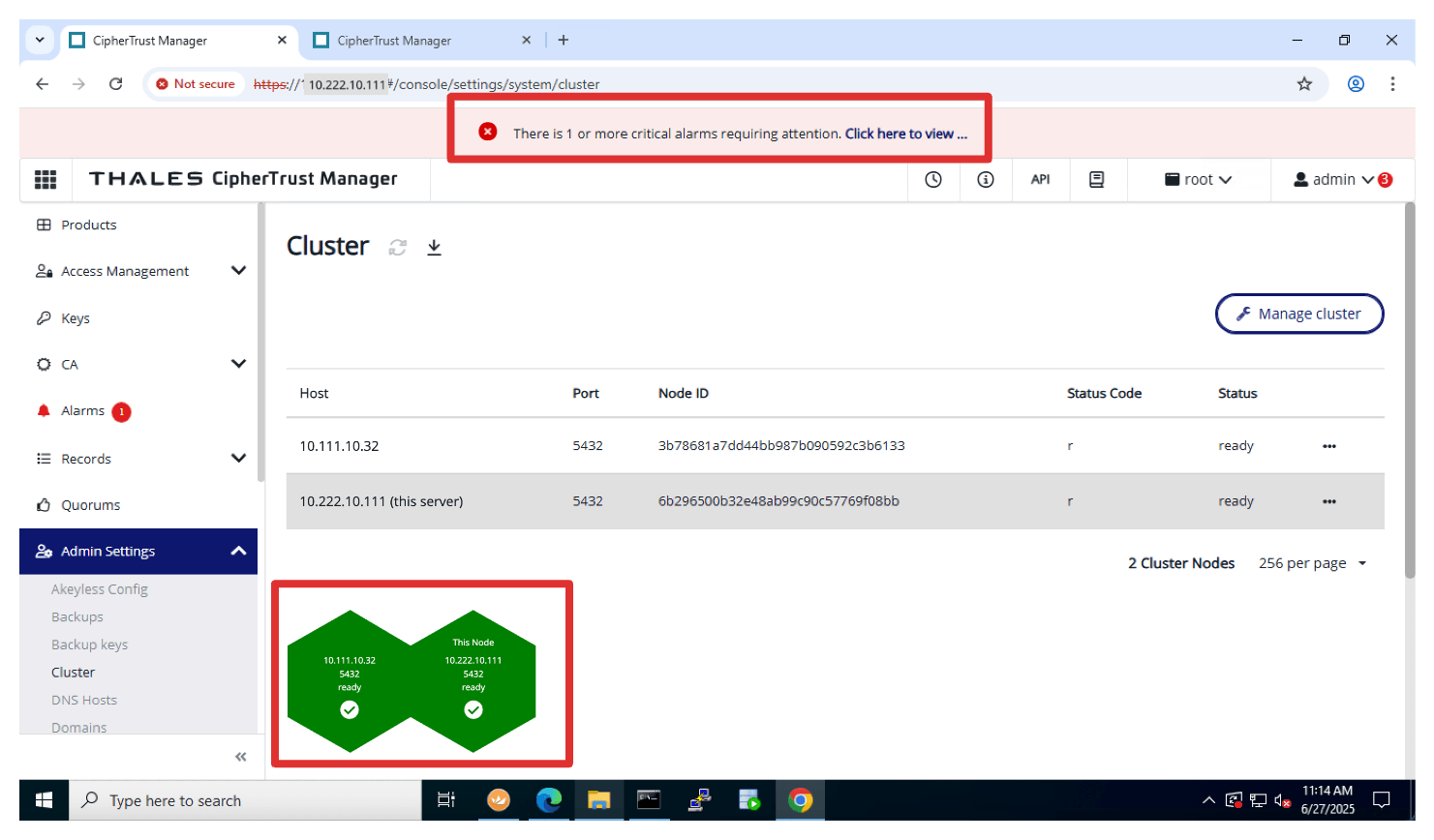

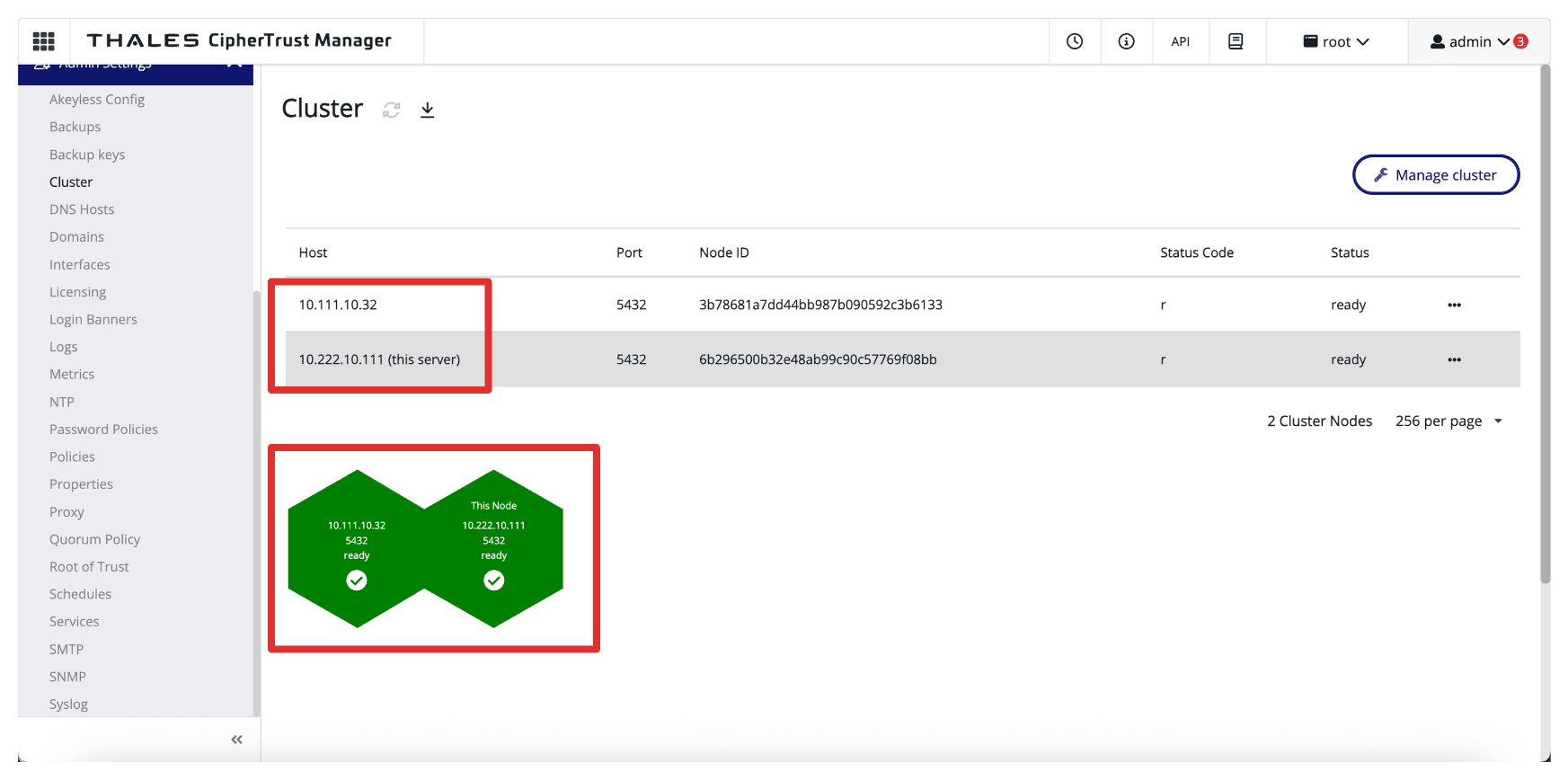

Pour vérifier si la configuration de la grappe du gestionnaire Thales CipherTrust est effectuée correctement et qu'elle est saine, vous pouvez vérifier CTM1 et CTM2.

-

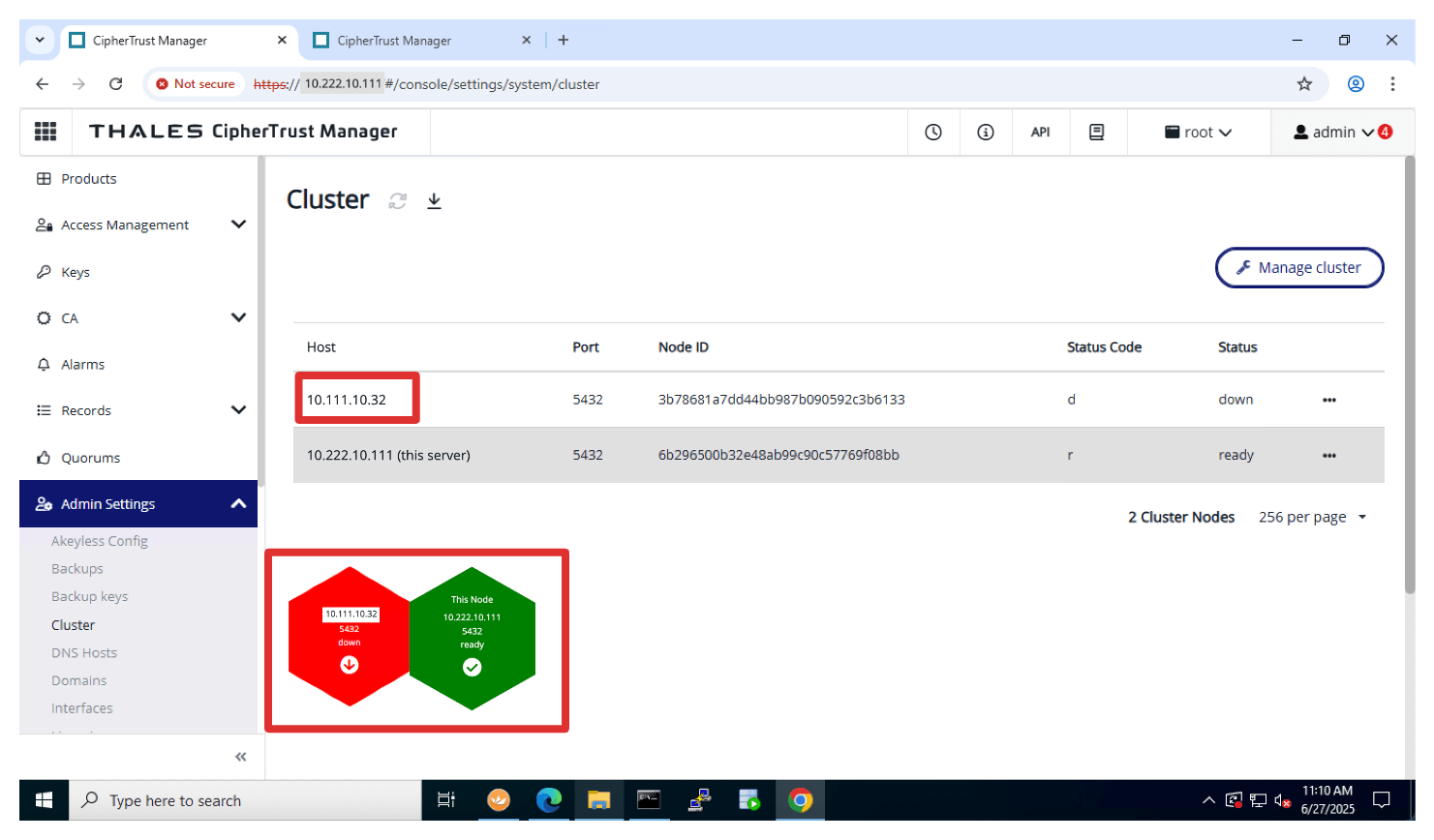

Dans CTM1, naviguez jusqu'à Paramètres d'administrateur et cliquez sur Grappe.

- Notez que l'adresse IP

10.222.10.111provient de ce serveur (AMS CTM1). - Notez l'autre noeud (

10.111.10.32) à partir du serveur distant (ASH CTM2).

- Notez que l'adresse IP

-

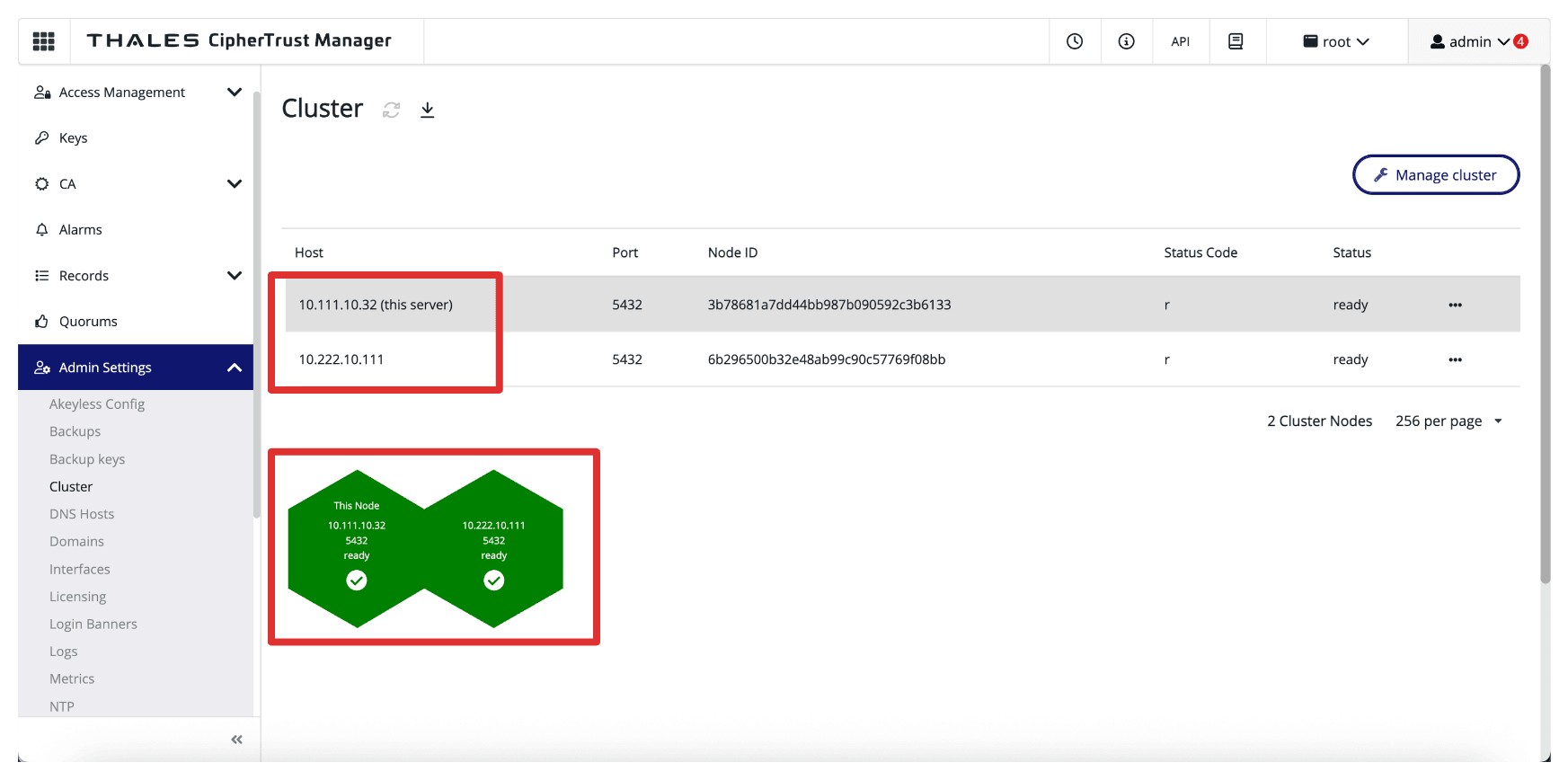

Dans CTM2, naviguez jusqu'à Paramètres d'administrateur et cliquez sur Grappe.

-

Notez que l'adresse IP

10.111.10.32provient de ce serveur (ASH CTM2). -

Notez l'autre noeud (

10.222.10.111) à partir du serveur distant (AMS CTM1).

-

L'image suivante illustre l'état actuel de notre déploiement jusqu'à présent.

Étapes suivantes

Dans ce tutoriel, vous avez configuré deux boîtiers Thales CCKM dans OCI, établi une grappe sécurisée entre eux et configuré un boîtier en tant qu'autorité de certification. Vous avez créé un environnement de gestion des clés hautement disponible et sécurisé en suivant le processus étape par étape, du déploiement des boîtiers à la configuration de l'infrastructure réseau en passant par la création et la signature des CSR et l'activation de la mise en grappe. Cette configuration garantit des opérations cryptographiques robustes avec une gestion centralisée des certificats, optimisant ainsi la sécurité et la résilience opérationnelle dans votre environnement OCI.

Si vous voulez mettre en oeuvre l'option Bloquer votre propre clé (HYOK) à l'aide du gestionnaire Thales CipherTrust sans passerelle d'API OCI, suivez ce tutoriel : Configurer OCI pour bloquer votre propre clé à l'aide du gestionnaire Thales CipherTrust sans passerelle d'API OCI.

Si vous voulez mettre en oeuvre Bloquer votre propre clé (HYOK) à l'aide du gestionnaire Thales CipherTrust avec l'option Passerelle d'API OCI, suivez ce tutoriel : Configurer OCI pour bloquer votre propre clé à l'aide du gestionnaire Thales CipherTrust avec la passerelle d'API OCI.

Liens connexes

-

Pires : Création d'une demande de signature de certificat dans la console

-

Thales : Signature d'une demande de certificat avec une autorité de certification locale

-

Thales CCKM version 2.19 : Renouvellement du certificat d'interface Web

-

Thales CCKM version 2.19 : Créer une nouvelle configuration de grappe

Remerciements

- Auteur - Iwan Hoogendoorn (Ceinture noire pour le réseau en nuage)

Ressources d'apprentissage supplémentaires

Explorez d'autres laboratoires sur le site docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal Oracle Learning YouTube. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir la documentation sur le produit, visitez Oracle Help Center.

Set Up Two Thales CipherTrust Cloud Key Manager Appliances in OCI, Create a Cluster between them, and Configure One as a Certificate Authority

G38086-01

Copyright ©2025, Oracle and/or its affiliates.