Configurer une clé OCI bloquée à l'aide du gestionnaire Thales CipherTrust sans passerelle d'API OCI

Présentation

Ce tutoriel fournit des instructions étape par étape pour configurer Hold Your Own Key (HYOK) avec Thales CipherTrust Manager (CTM) sans utiliser l'option de passerelle d'API pour Oracle Cloud Infrastructure (OCI). Cette approche vous permet de contrôler complètement vos clés de chiffrement tout en activant l'intégration aux services OCI qui prennent en charge la gestion des clés externes.

Nous passerons en revue l'ensemble de la configuration, en commençant par la révision de l'architecture réseau et la configuration des intégrations d'application dans OCI, puis en configurant le gestionnaire Thales CipherTrust pour communiquer directement avec Oracle Cloud Infrastructure External Key Management Service (OCI External Key Management Service) au moyen d'un point d'extrémité privé. Le tutoriel inclut également la création et l'enregistrement de fournisseurs d'identités, de locations OCI, de chambres fortes externes et de clés, ainsi que le test de l'accès au stockage d'objets géré par le client à l'aide de ces clés externes.

À la fin de ce tutoriel, vous disposerez d'une configuration HYOK entièrement opérationnelle, capable de chiffrer et de contrôler l'accès aux ressources OCI à l'aide de clés gérées à l'externe hébergées sur votre gestionnaire Thales CipherTrust sans avoir besoin d'une passerelle d'API OCI intermédiaire.

Note : Dans ce tutoriel, les termes Thales CipherTrust Cloud Key Manager (CCKM) et Thales CipherTrust Manager (CTM) sont utilisés de manière interchangeable. Les deux font référence au même produit.

Ce tutoriel s'appuie sur la base technical foundation établie dans le tutoriel : Configurer deux boîtiers Thales CipherTrust Cloud Key Manager dans OCI, créer une grappe entre eux et en configurer un en tant qu'autorité de certification.

Si vous voulez mettre en oeuvre l'option Bloquer votre propre clé (HYOK) à l'aide du gestionnaire Thales CipherTrust avec la passerelle d'API OCI, suivez ce tutoriel : Configurer OCI pour bloquer votre propre clé à l'aide du gestionnaire CipherTrust avec la passerelle d'API OCI.

Objectifs

- Tâche 1 : Vérifier l'architecture du réseau en nuage.

- Tâche 2 : Créer une application de ressource confidentielle et les applications client confidentielles associées (intégrations d'applications) et collecter le client et les clés secrètes dans OCI.

- Tâche 3 : Collecter l'URL du domaine d'identité à partir d'OCI.

- Tâche 4 : Créer des fournisseurs d'identités dans Thales CipherTrust Manager.

- Tâche 5 : Ajouter des locations Oracle dans Thales CipherTrust Manager.

- Tâche 6 : Créer un point d'extrémité privé pour le service de gestionnaire de clés externes OCI.

- Tâche 7 : Ajouter des chambres fortes externes dans Thales CipherTrust Manager.

- Tâche 8 : Créer une chambre forte du service de gestion des clés externes OCI.

- Tâche 9 : Ajouter des clés externes dans Thales CipherTrust Manager.

- Tâche 10 : Créer des références de clé dans OCI.

- Tâche 11 : Créer un seau de stockage d'objets OCI avec des clés gérées par le client.

- Tâche 12 : Bloquer et débloquer les clés Oracle et tester l'accessibilité du seau de stockage d'objets dans Thales CipherTrust Manager et OCI.

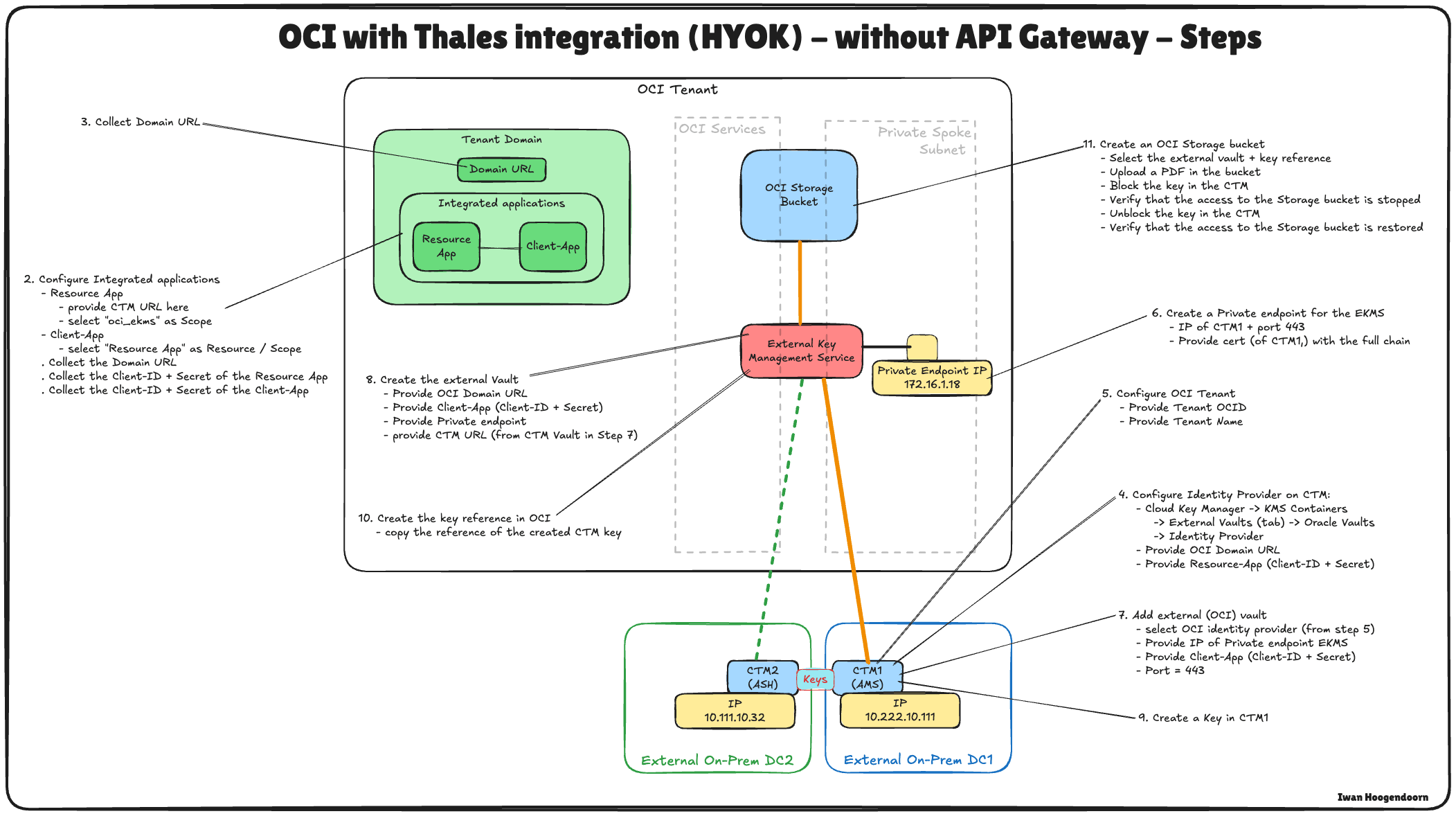

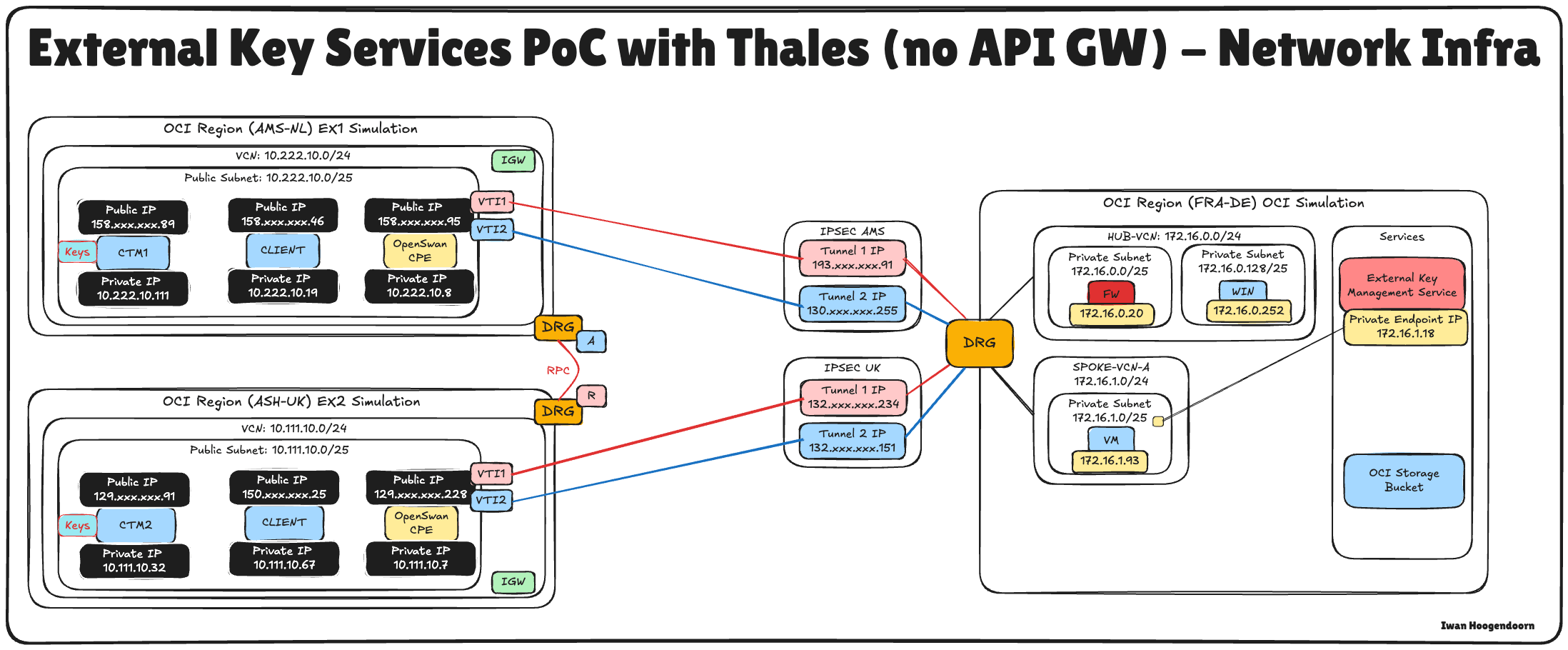

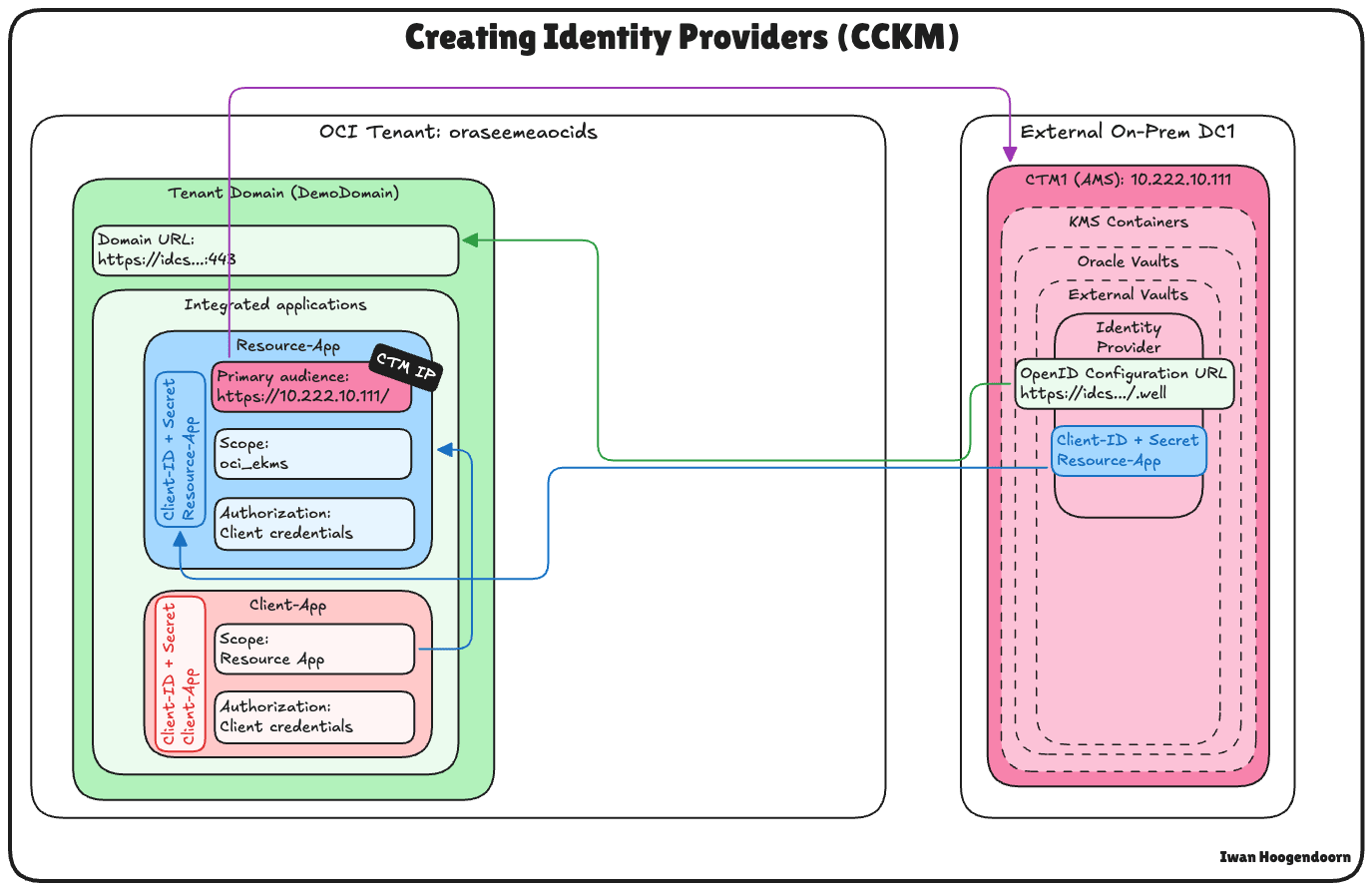

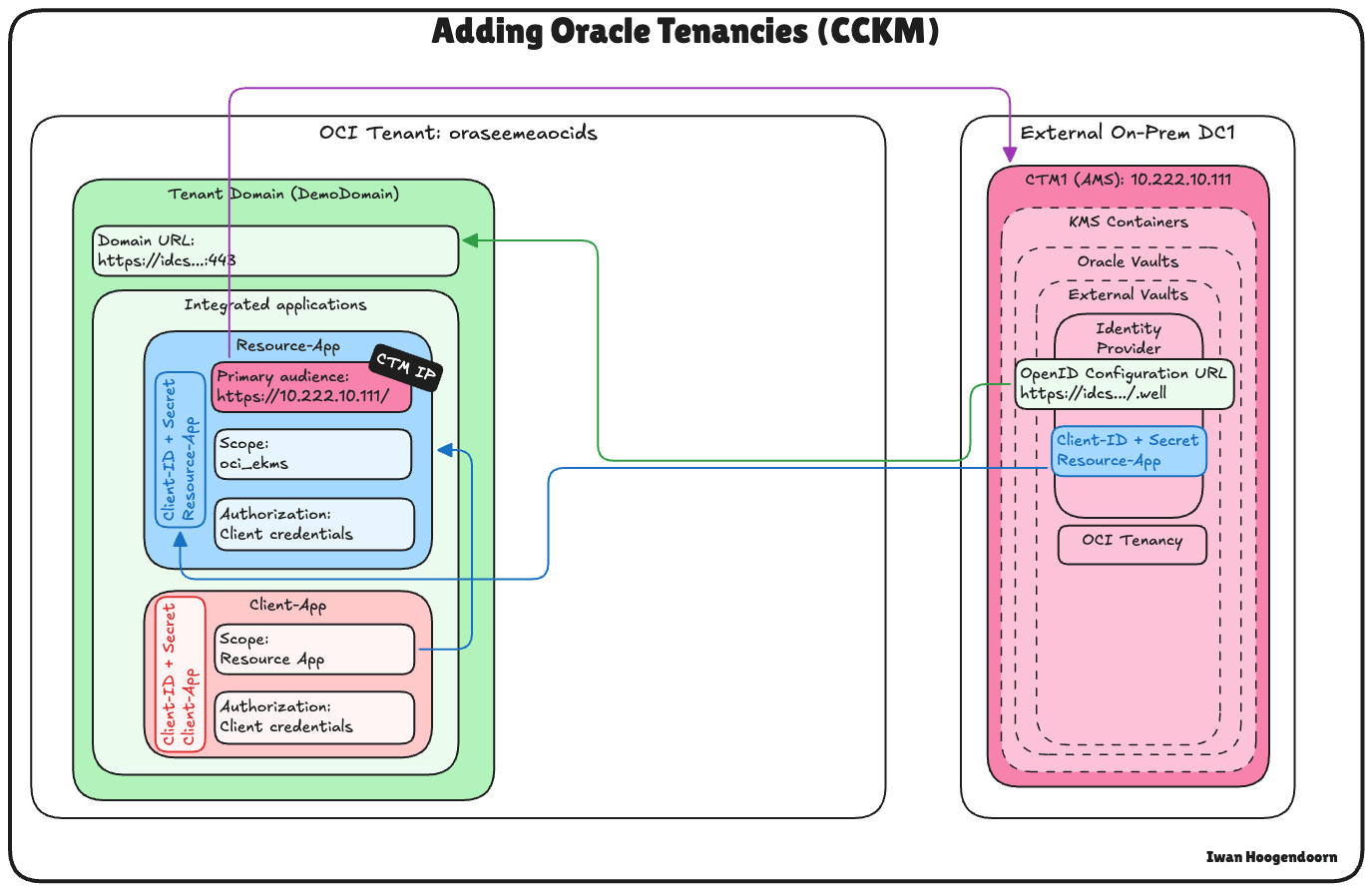

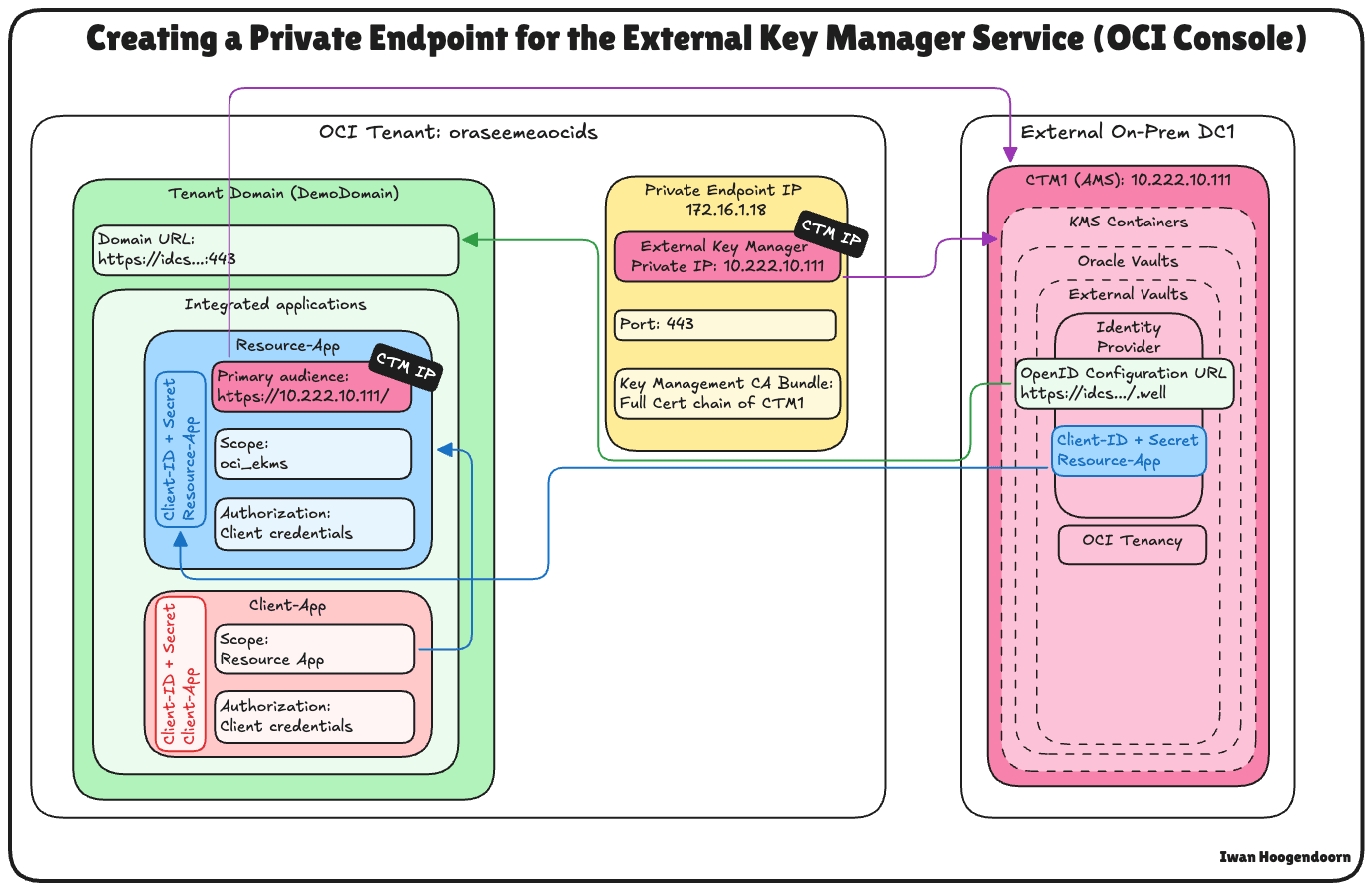

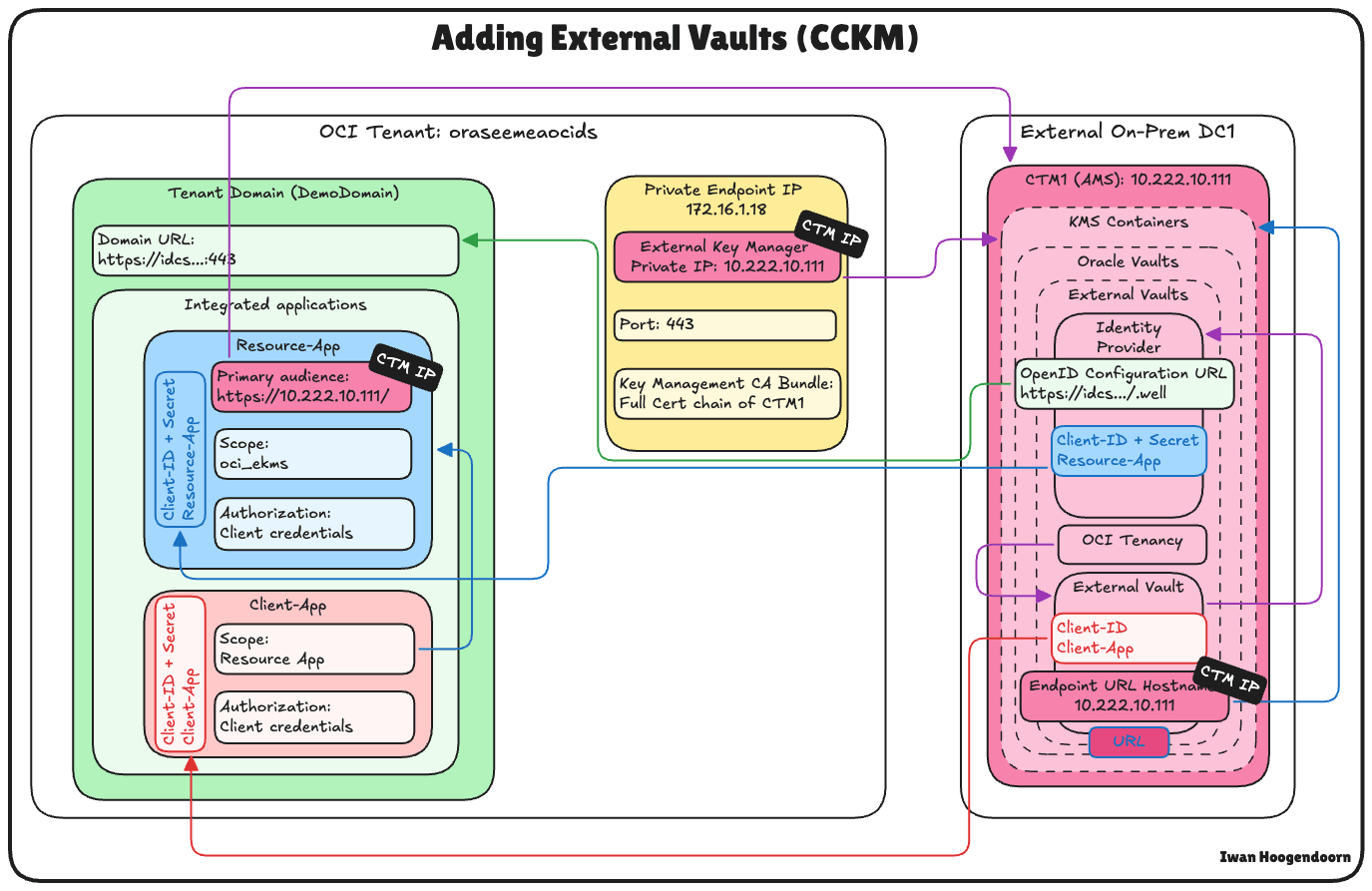

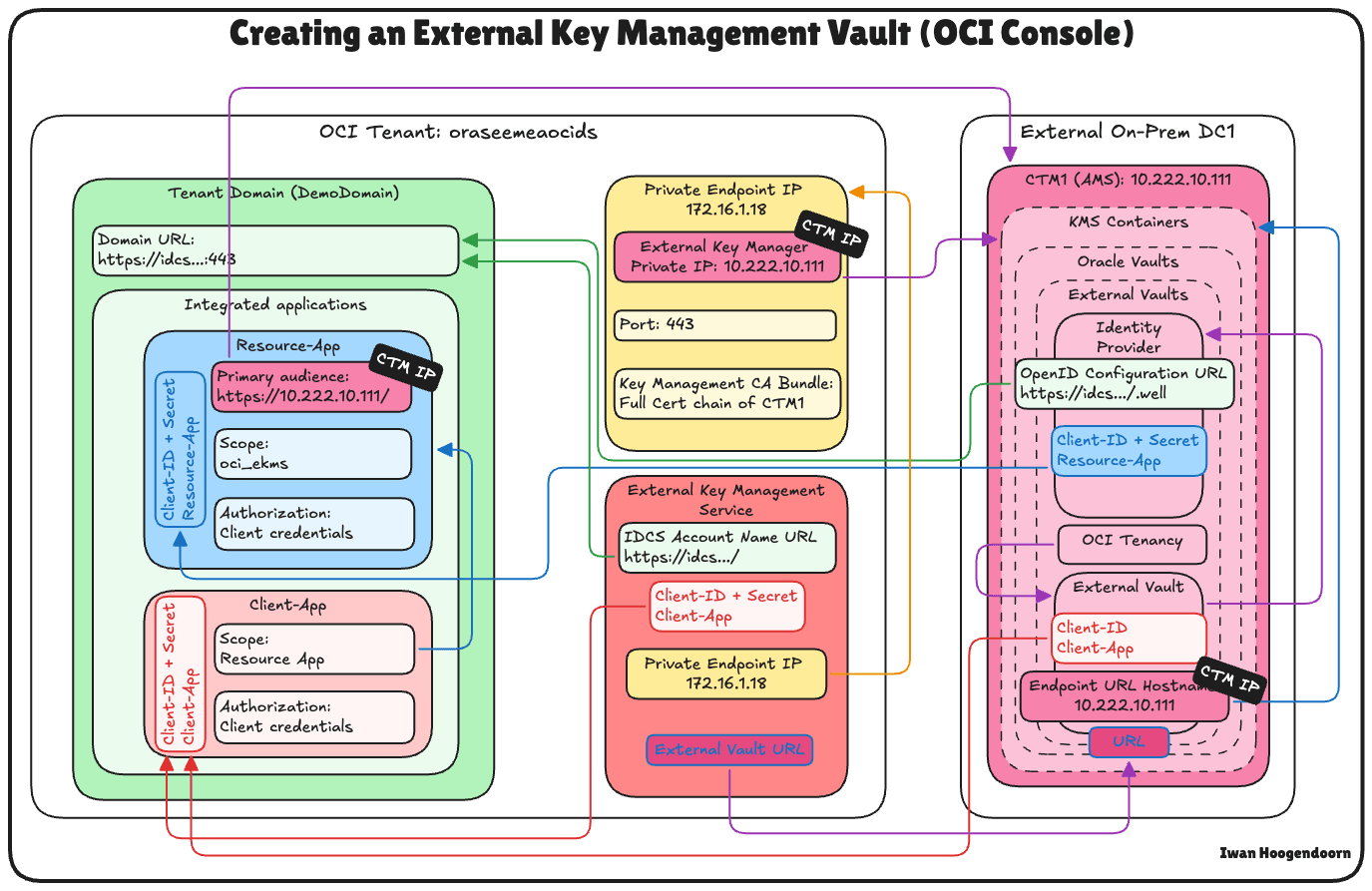

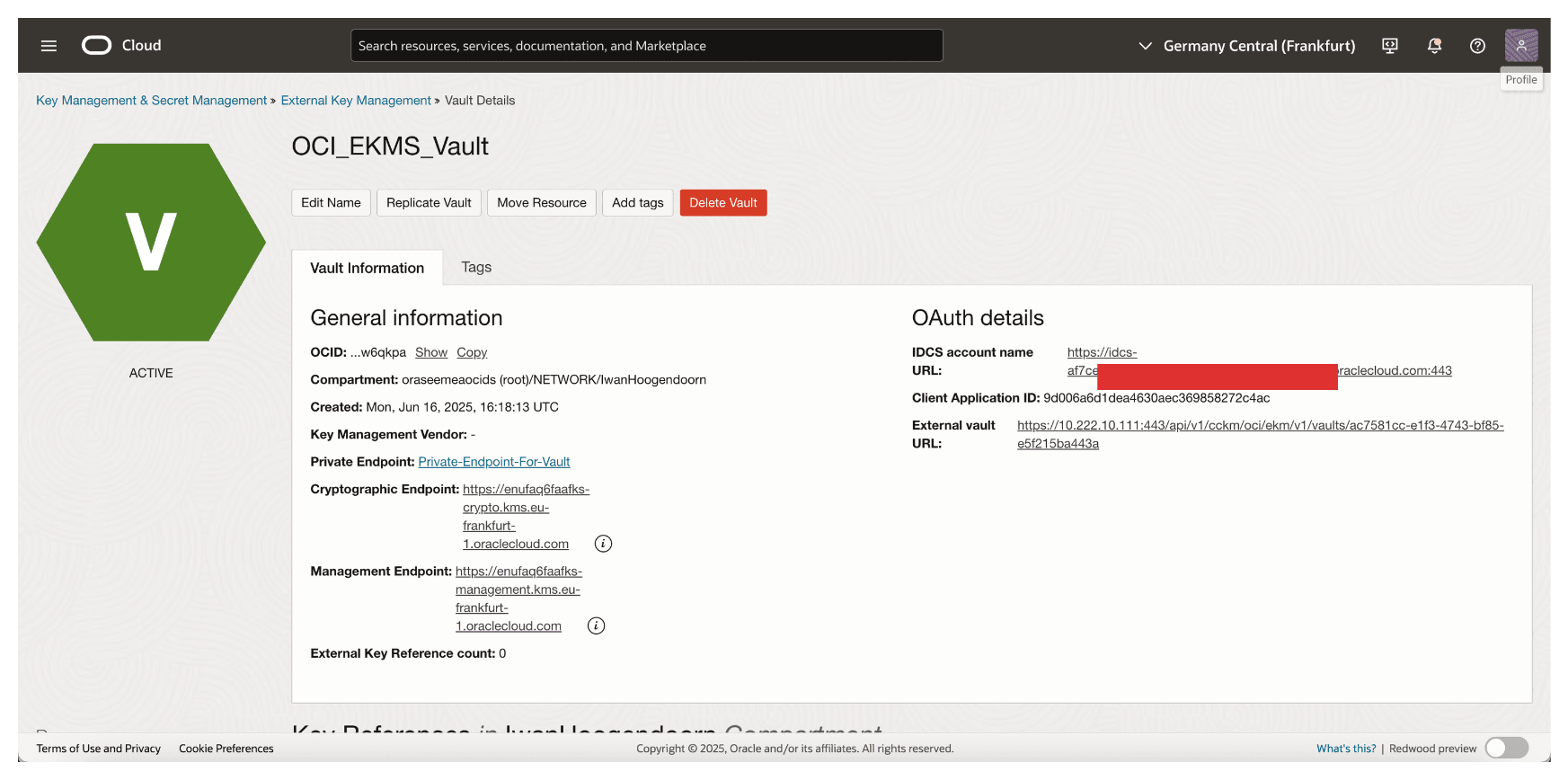

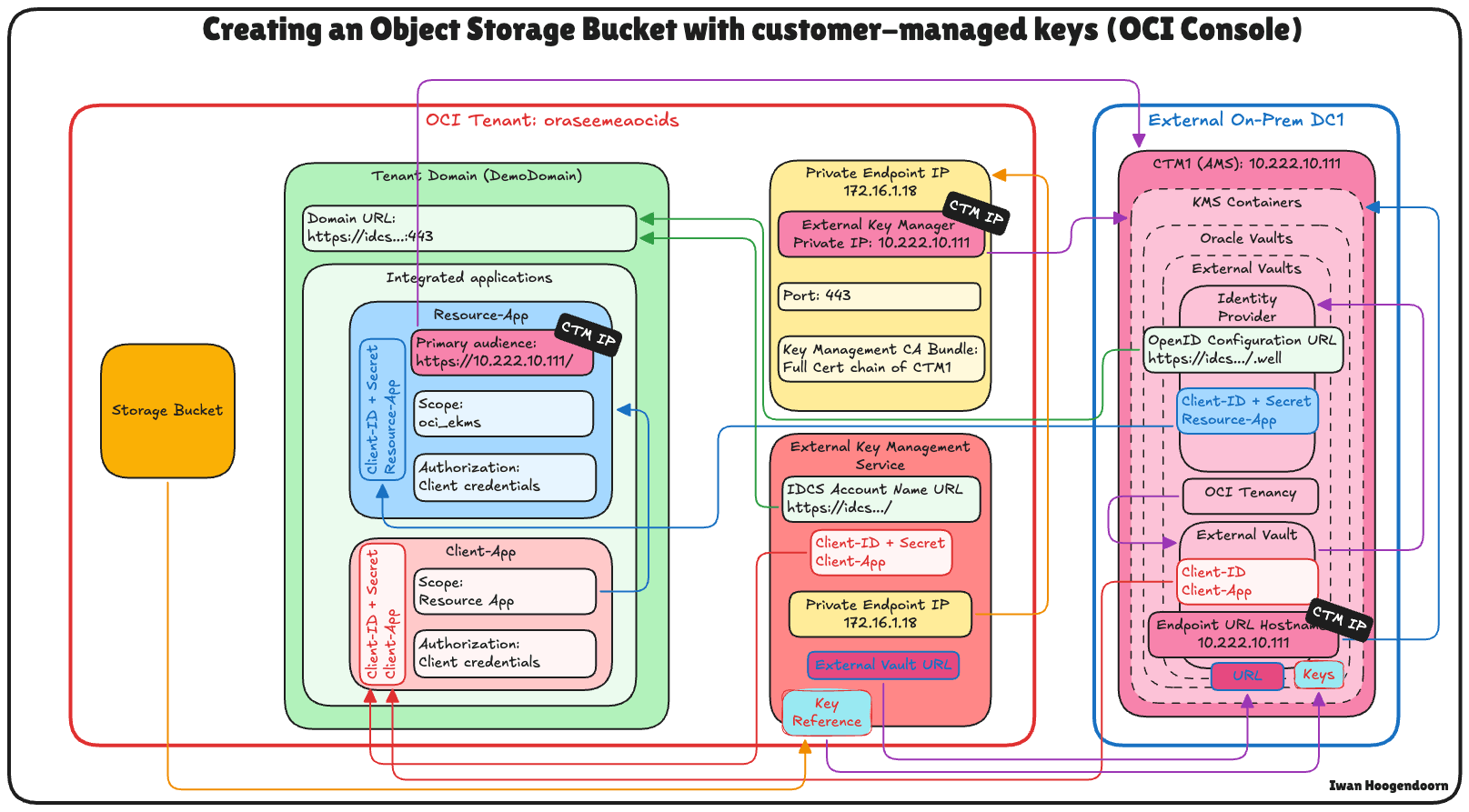

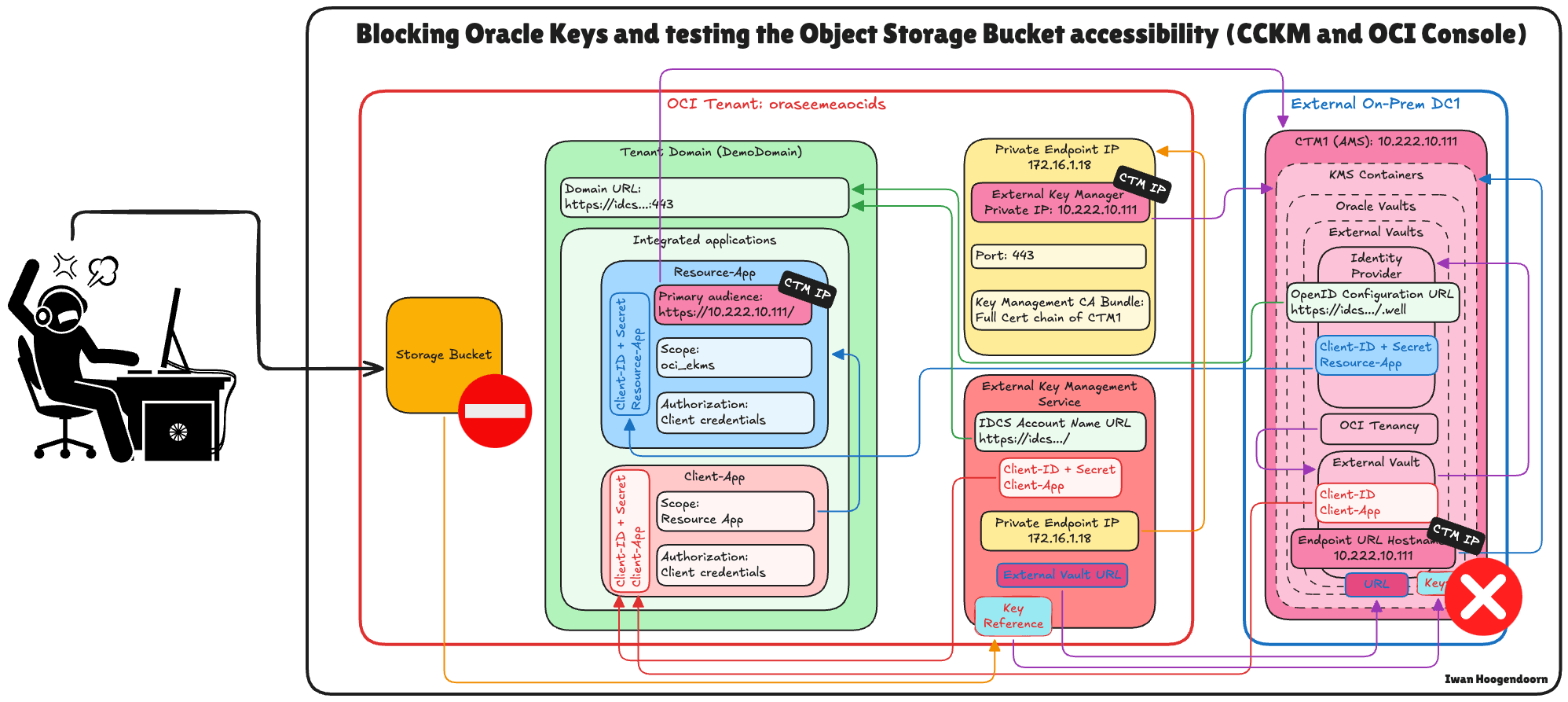

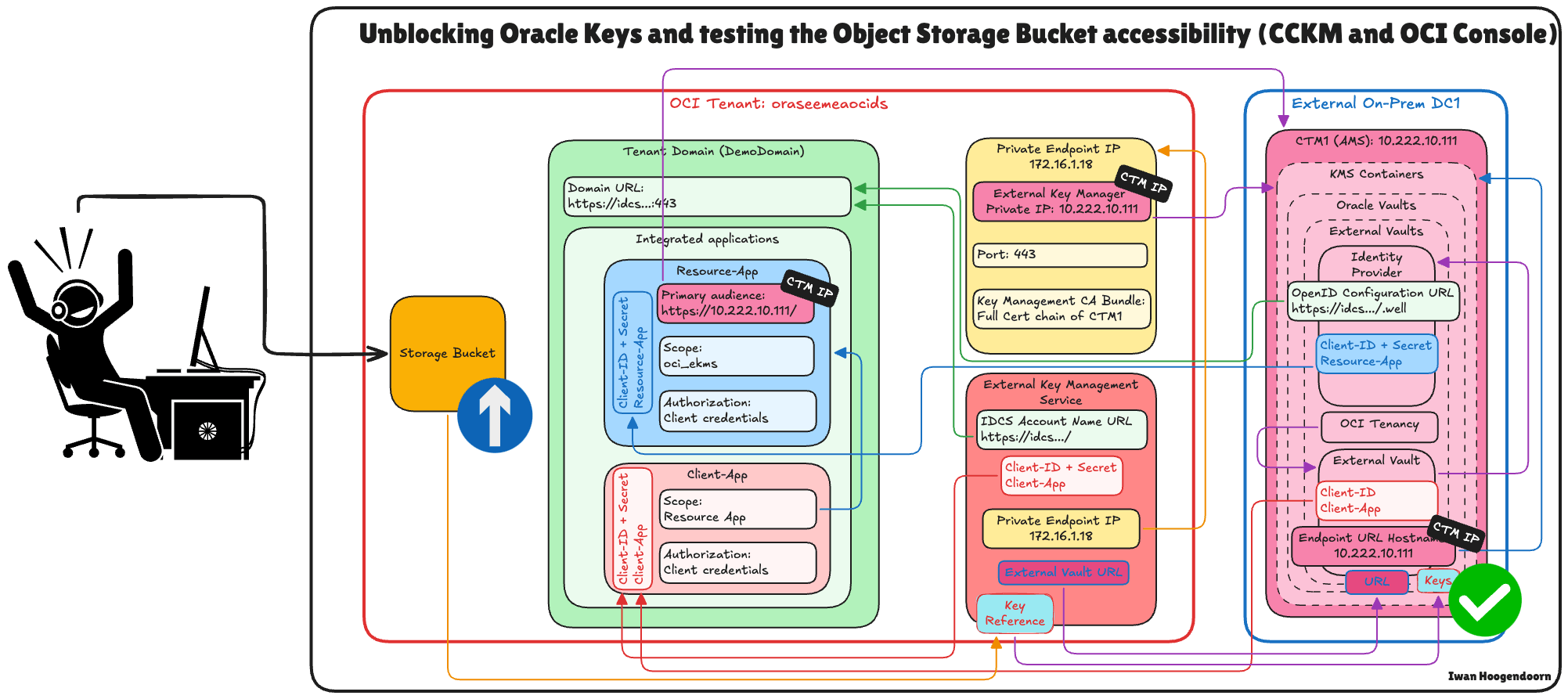

L'illustration suivante présente les composants et la configuration configurés pour toutes les étapes de ce tutoriel.

Tâche 1 : Vérifier l'architecture du réseau en nuage

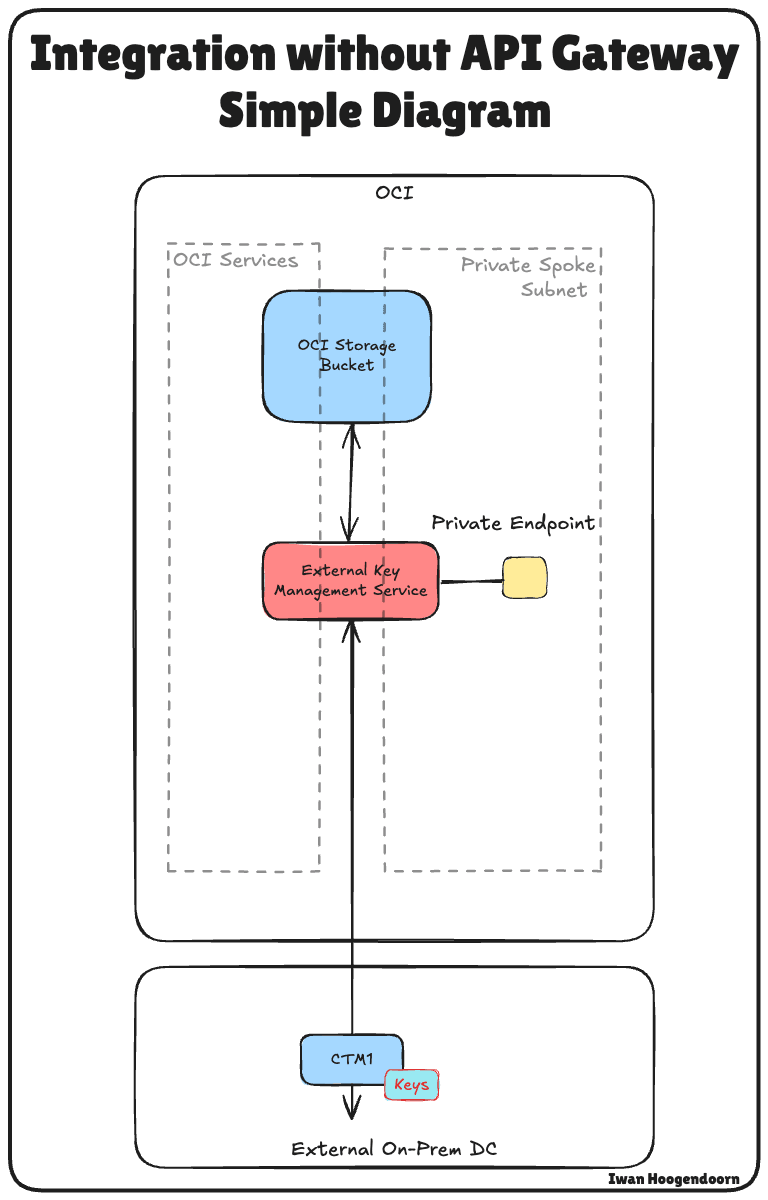

Avant de nous pencher sur les étapes techniques de la configuration de Hold Your Own Key (HYOK) avec Thales CipherTrust Manager, il est essentiel de comprendre l'architecture de réseau en nuage dans laquelle réside cette configuration.

Dans ce scénario, trois régions OCI sont utilisées :

- Deux régions OCI simulent des centres de données sur place. Ces régions sont connectées à OCI au moyen de tunnels RPV, représentant des environnements hybrides.

- La troisième région OCI représente l'environnement OCI principal et suit une architecture de réseau en nuage virtuel (VCN) en étoile. Dans cette conception :

- Le réseau VCN central héberge des services de réseau partagés tels que des pare-feu.

- Plusieurs réseaux en nuage virtuels satellites se connectent au concentrateur et hébergent diverses charges de travail.

La connectivité entre les deux centres de données sur place simulés est établie à l'aide des connexions d'appairage distant. Toutefois, pour ce tutoriel, la configuration RPV, la configuration RPC et les détails de l'architecture VCN hub-and-spoke sont considérés comme hors de portée et ne seront pas couverts.

-

Pour configurer des connexions RPV vers OCI lorsqu'un centre de données est simulé, voir Configurer un RPV site-à-site Oracle Cloud Infrastructure Site-to-Site VPN avec routage statique entre deux régions OCI.

-

Pour configurer des connexions d'appairage distant entre des régions OCI, voir Configurer une connexion d'appairage distant entre deux locataires et leurs passerelles de routage dynamique.

-

Pour configurer une architecture de réseau VNC pour le centre OCI et le satellite, voir Centre de routage et VCN satellite avec pare-feu pfSense dans le VCN central.

Ce tutoriel se concentre strictement sur la configuration de HYOK à l'aide de Thales CipherTrust Manager déployé dans la région d'Amsterdam (AMS), qui est l'un des centres de données sur place simulés. Toutes les opérations de gestion des clés seront effectuées à partir de cette instance de gestionnaire Thales CipherTrust.

Le gestionnaire de clés externes privé permet à OCI de communiquer en toute sécurité avec le gestionnaire Thales CipherTrust externe et sera déployé dans l'un des réseaux en nuage virtuels satellite de la région OCI principale. Cela garantit un chemin de communication sécurisé et direct entre les services OCI et le gestionnaire de clés externes sans exposer le trafic sur l'Internet public.

Cette architecture prend en charge des postures de sécurité et de conformité strictes pour les charges de travail sensibles dans OCI en isolant la gestion des clés dans une limite de réseau bien définie et sécurisée.

L'image suivante illustre l'architecture complète.

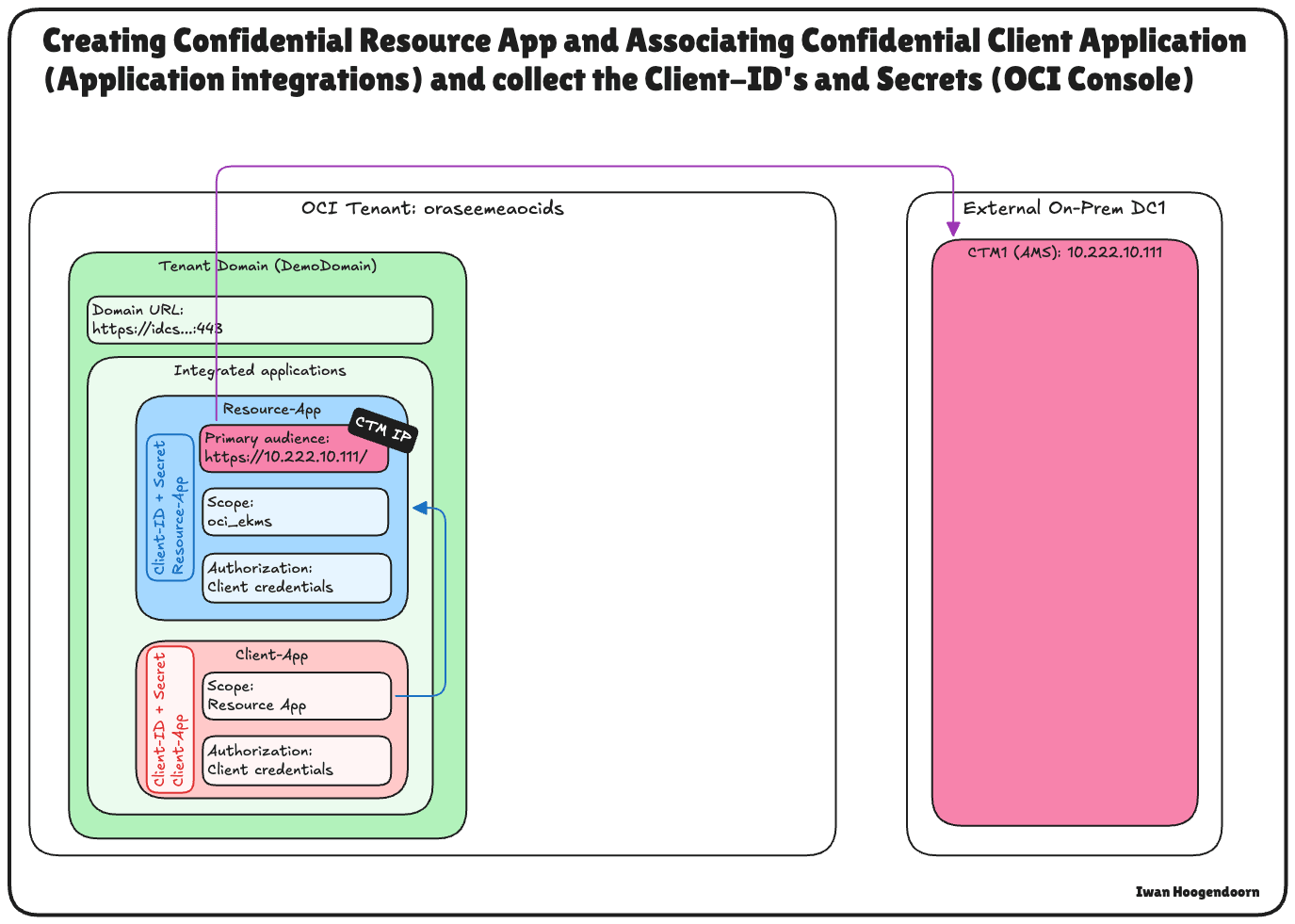

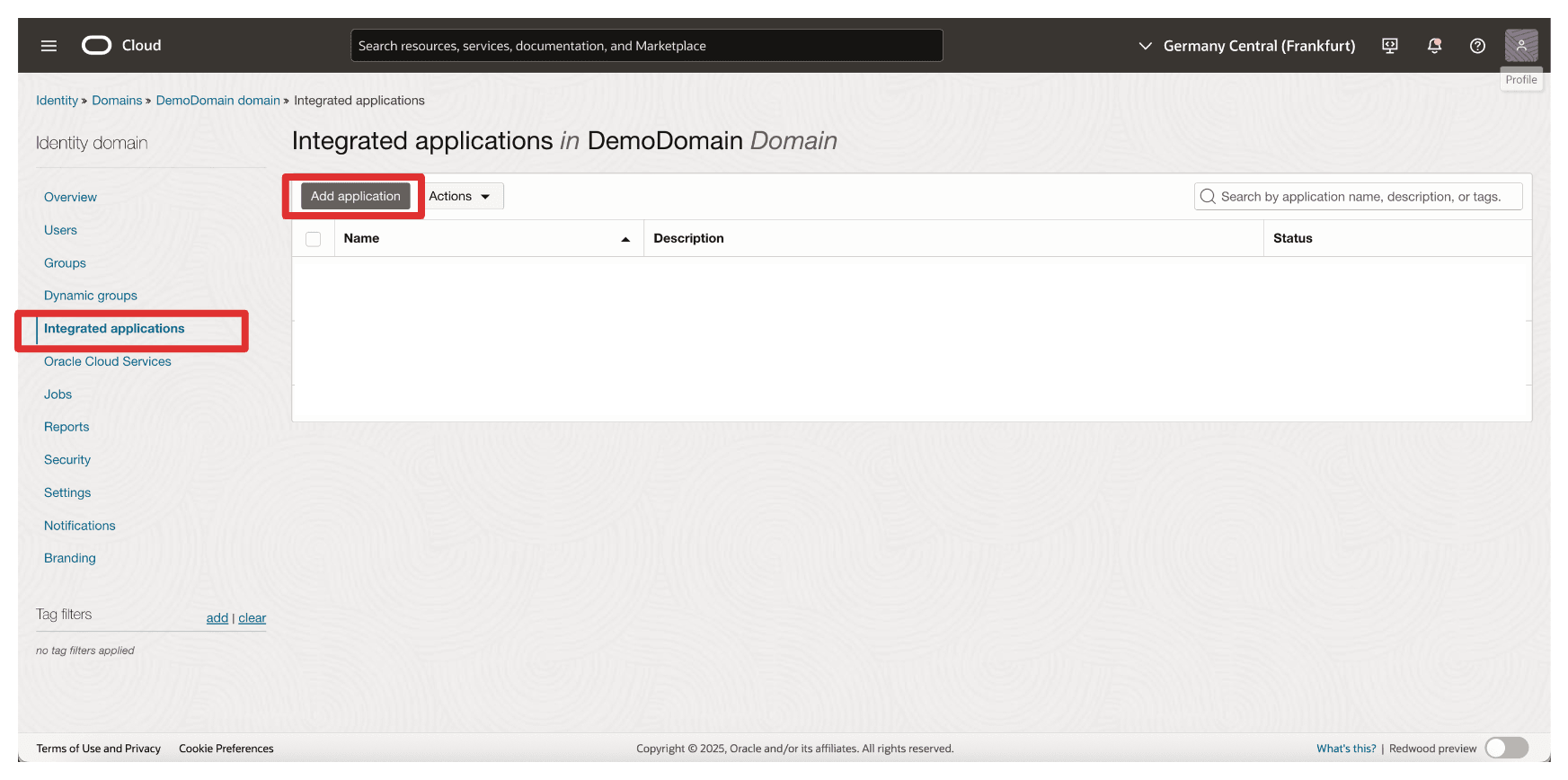

Tâche 2 : Créer une application de ressource confidentielle et associer des applications client confidentielles (intégrations de l'application) et collecter le client et les clés secrètes dans OCI

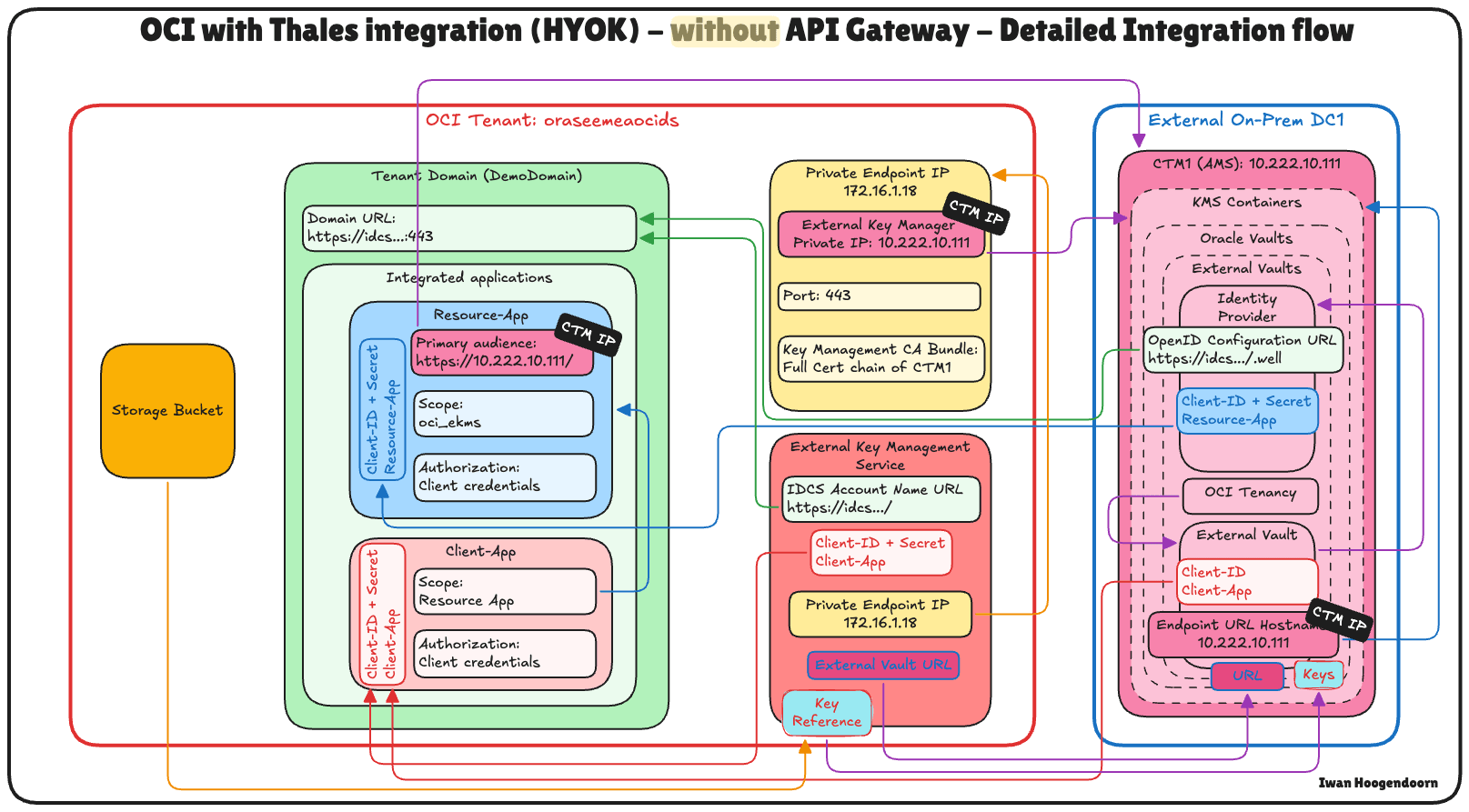

Pour activer l'intégration HYOK avec Thales CipherTrust Manager, vous devez établir la confiance entre OCI et le gestionnaire de clés externes.

Pour ce faire, enregistrez deux composants clés dans OCI Identity and Access Management (OCI IAM) : une application de ressources confidentielles et une application client confidentielle. Ces éléments sont essentiels pour authentifier et autoriser la communication entre OCI et le gestionnaire Thales CipherTrust.

Cette configuration permet au gestionnaire Thales CipherTrust de s'authentifier avec OCI IAM au moyen de OAuth 2.0. Le client confidentiel agit au nom du gestionnaire de clés externes, tandis que la ressource confidentielle définit la portée de la configuration d'accès et de confiance. OCI ne peut pas valider ou communiquer en toute sécurité avec la source de clé externe sans ces composants.

L'image suivante illustre les composants et la configuration de cette étape.

-

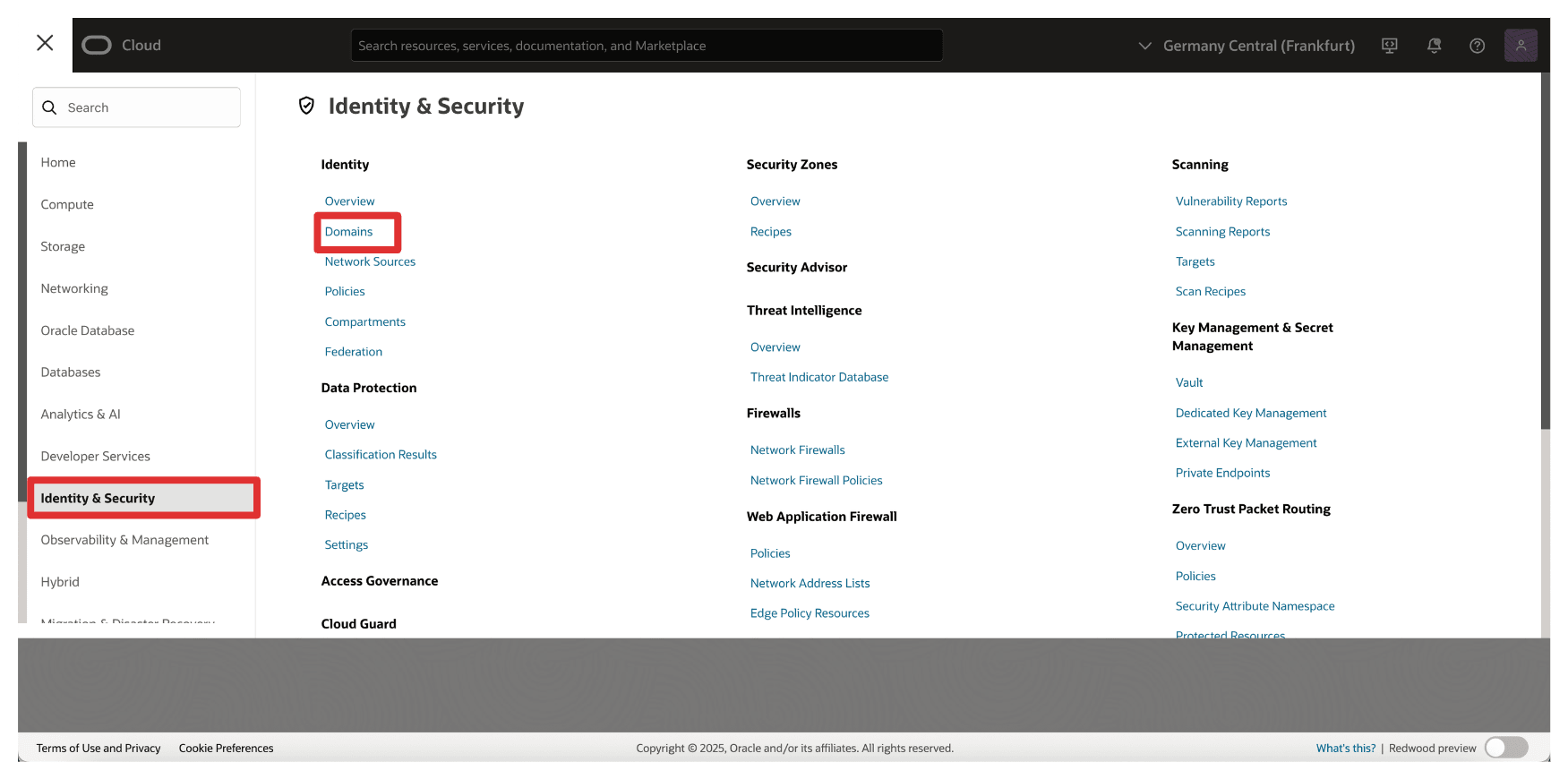

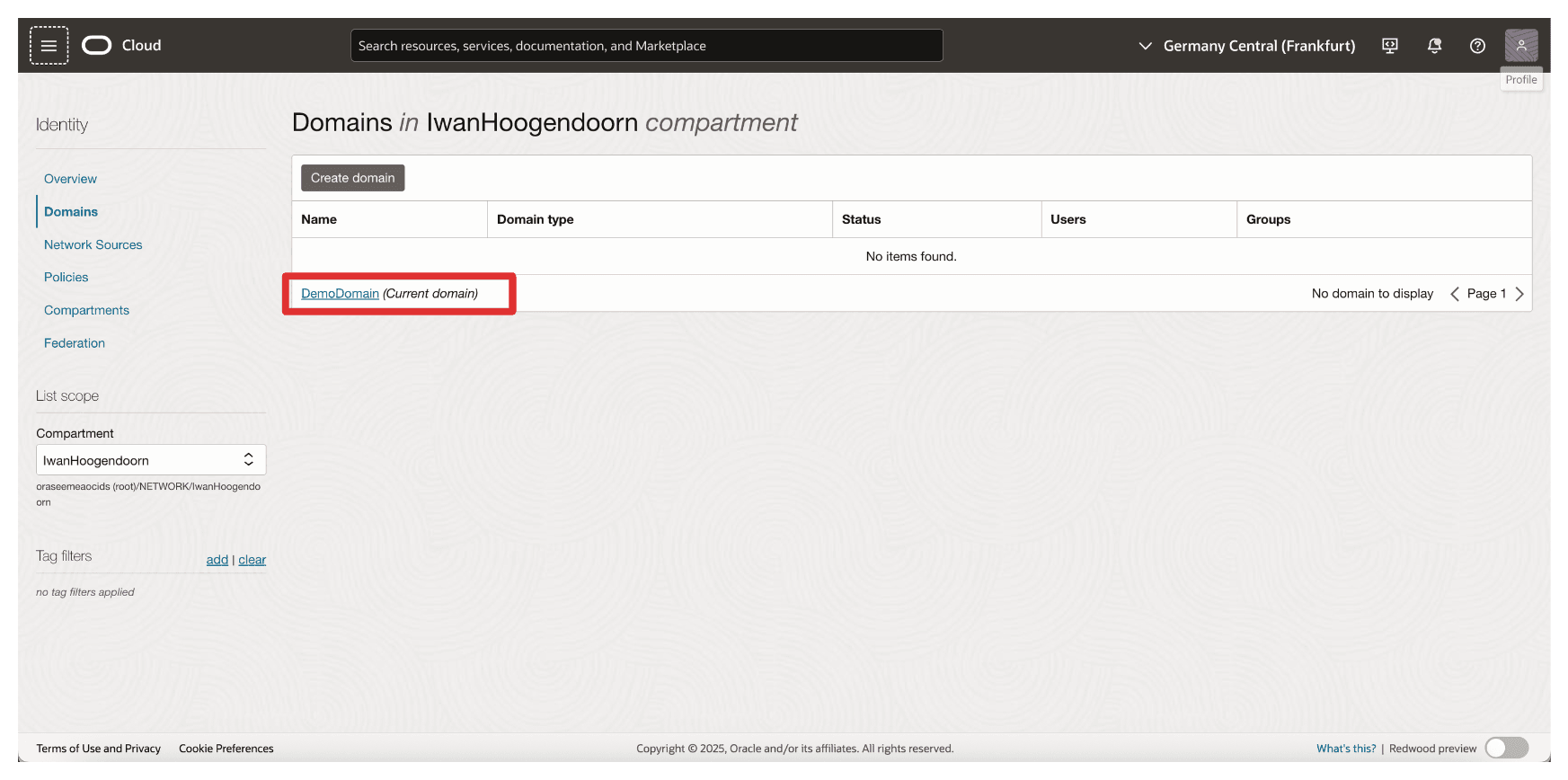

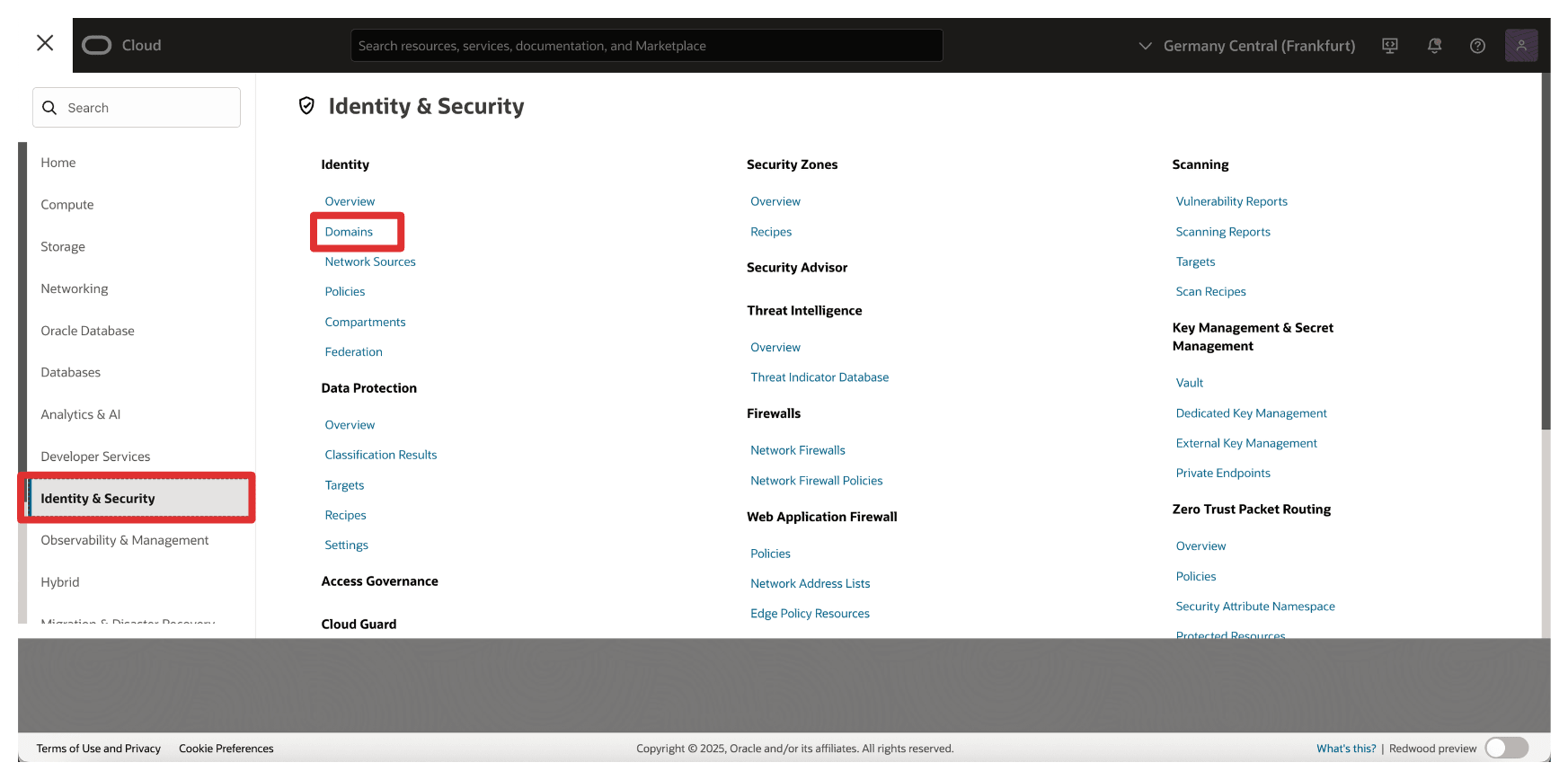

Connectez-vous à la console OCI, naviguez jusqu'à Identity & Security et cliquez sur Domains.

-

Cliquez sur le domaine à utiliser pour l'authentification.

-

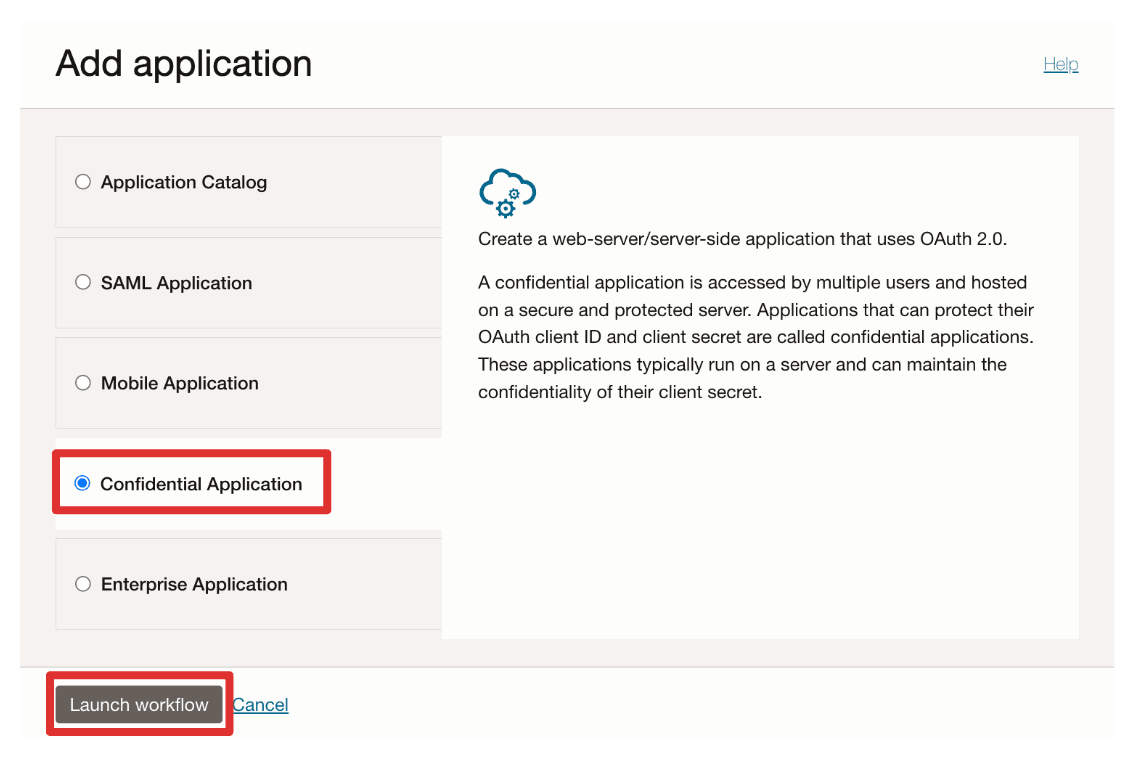

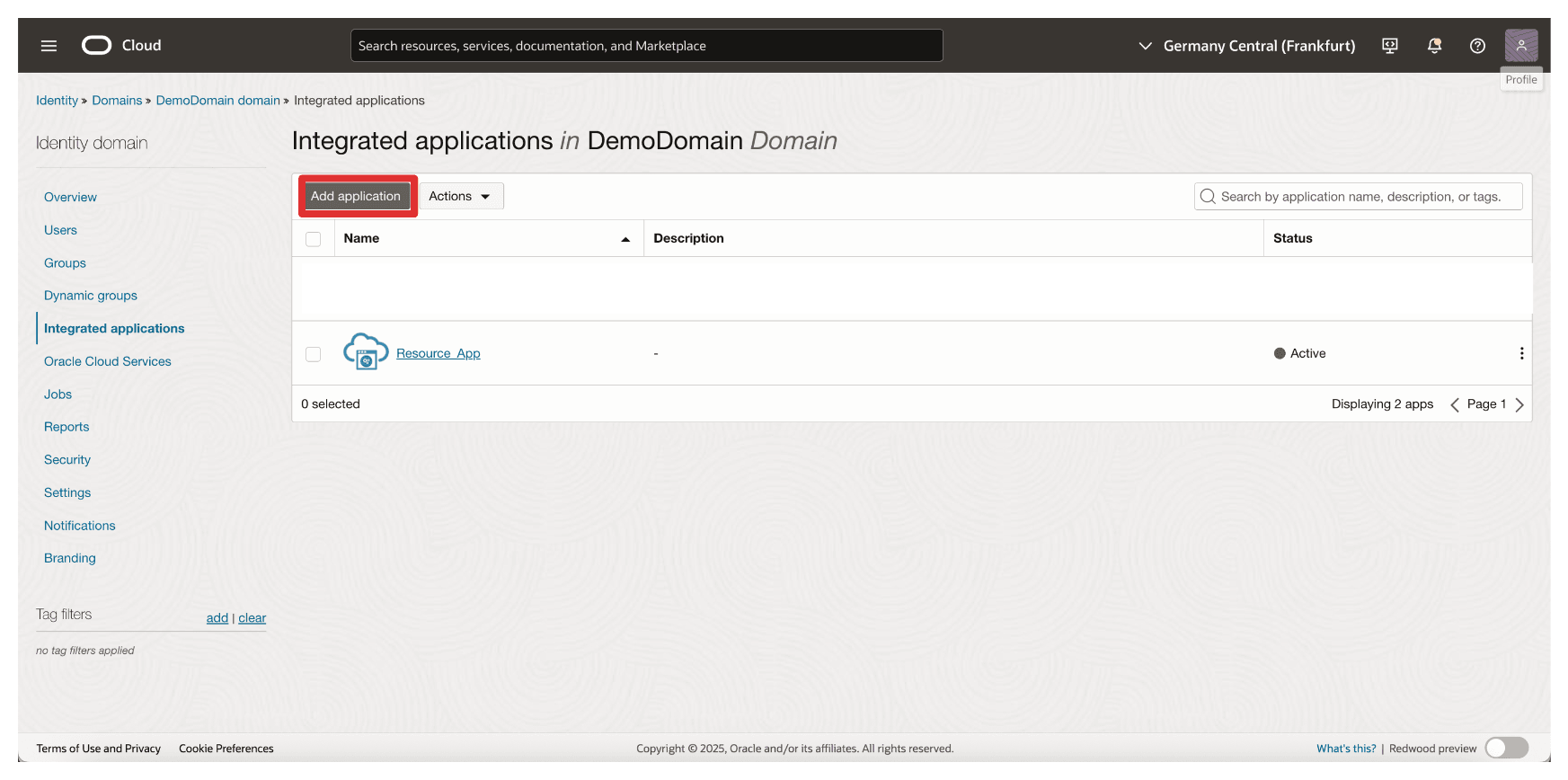

Cliquez sur Applications intégrées et sur Ajouter une application.

-

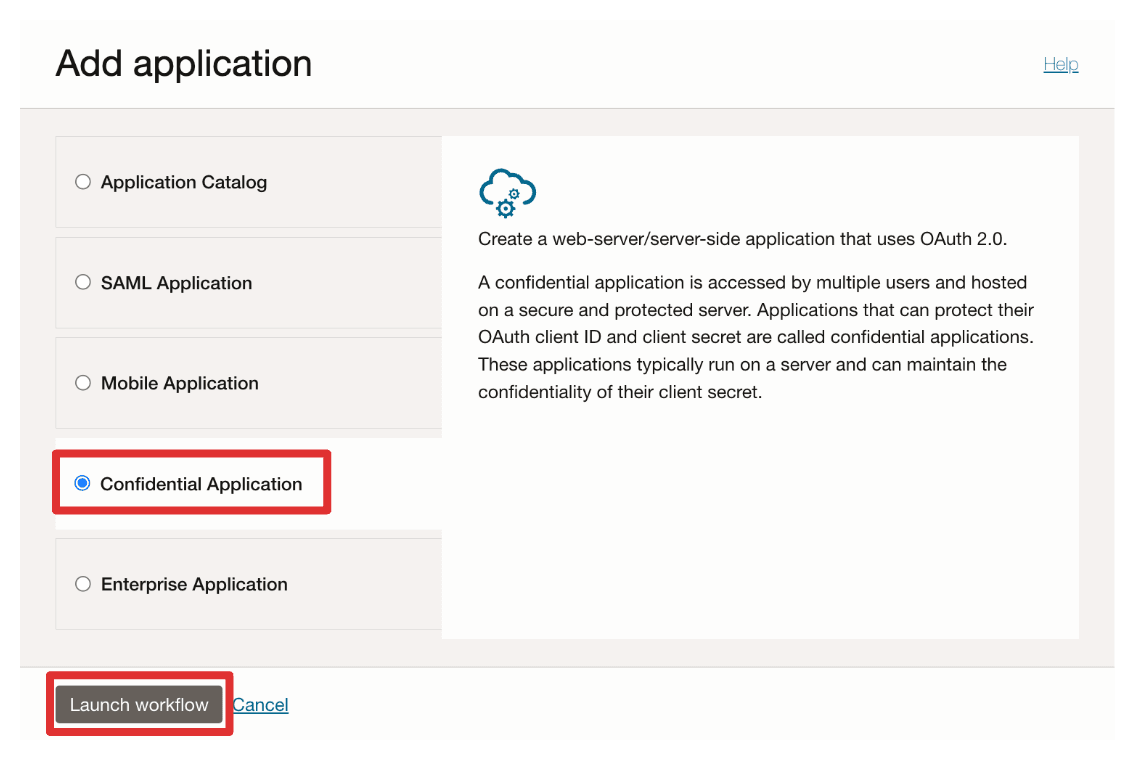

Sélectionnez Application confidentielle et cliquez sur Lancer le flux de travail.

-

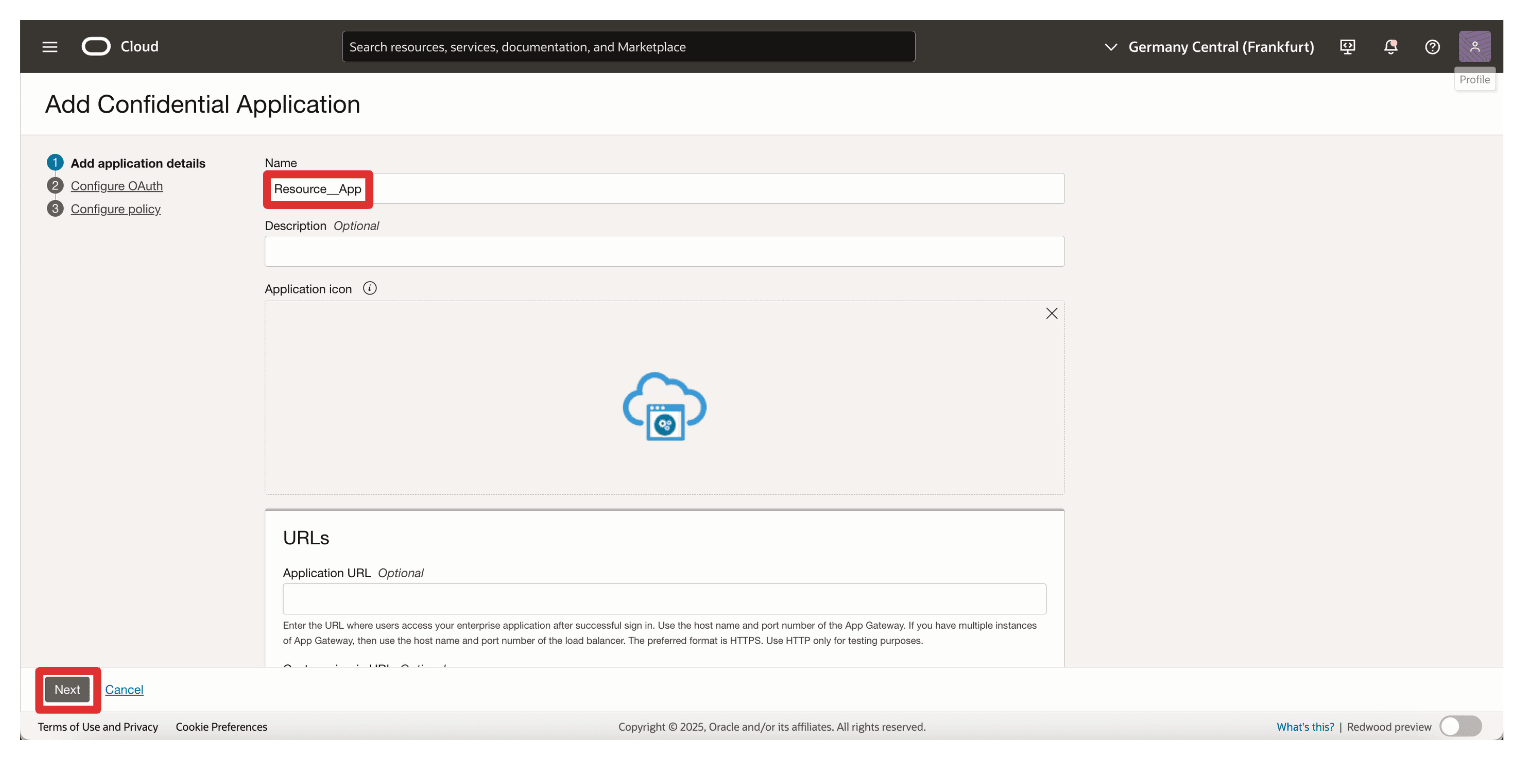

Entrez le nom de l'application (

Resource_App) et cliquez sur Suivant.

-

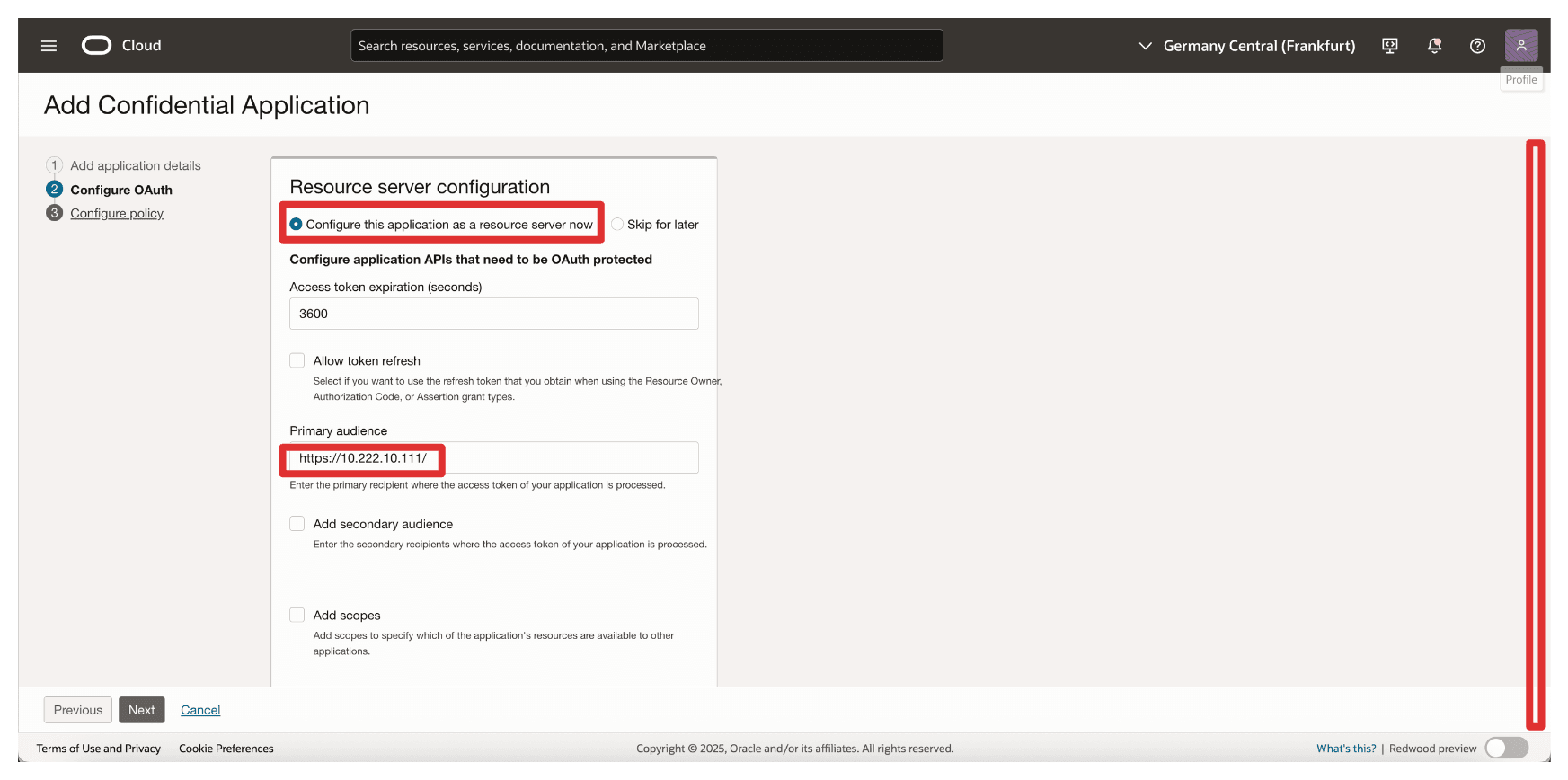

Dans la section Configuration du serveur de ressources, entrez les informations suivantes.

- Sélectionnez Configurer cette application comme serveur de ressources maintenant.

- Dans Public principal, entrez

https://10.222.10.111/(adresse IP du serveur AMS CTM1).

-

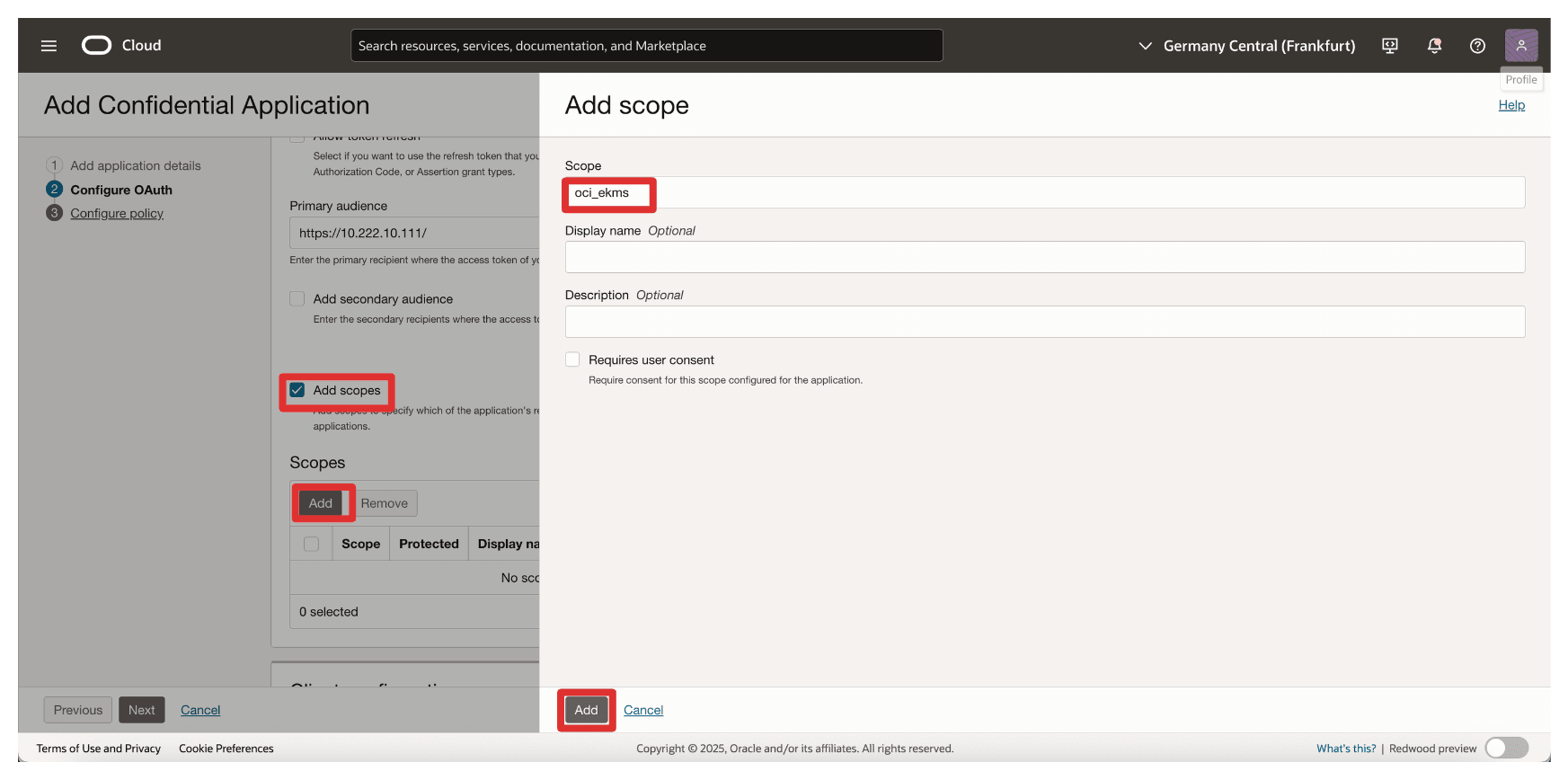

Dans Ajouter une portée, entrez les informations suivantes.

- Sélectionnez Ajouter des portées.

- Cliquez sur Ajouter.

- Dans Portée, entrez

oci_ekms. - Cliquez sur Ajouter.

-

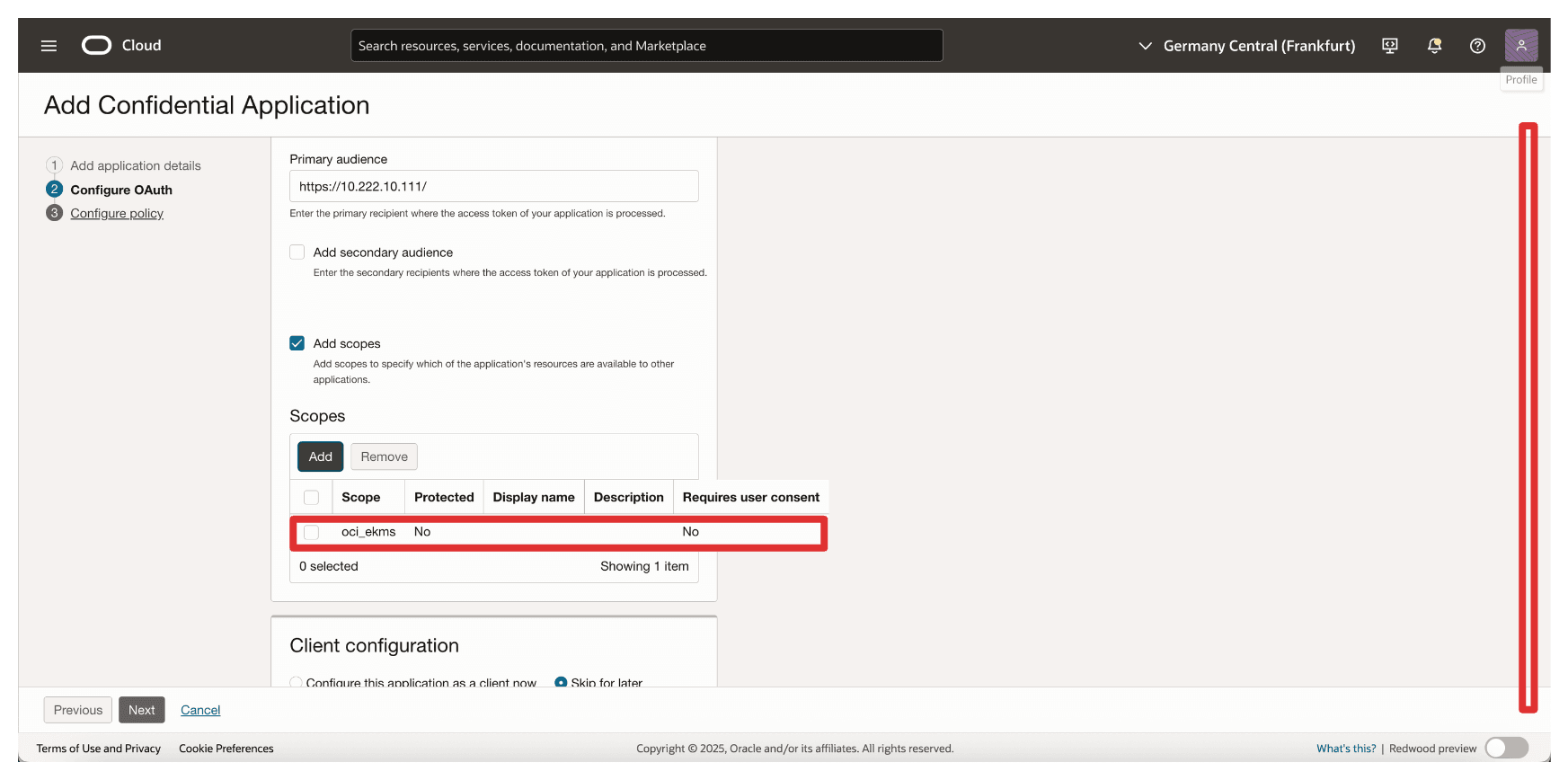

Notez la portée ajoutée

oci_ekmset faites défiler l'affichage vers le bas.

-

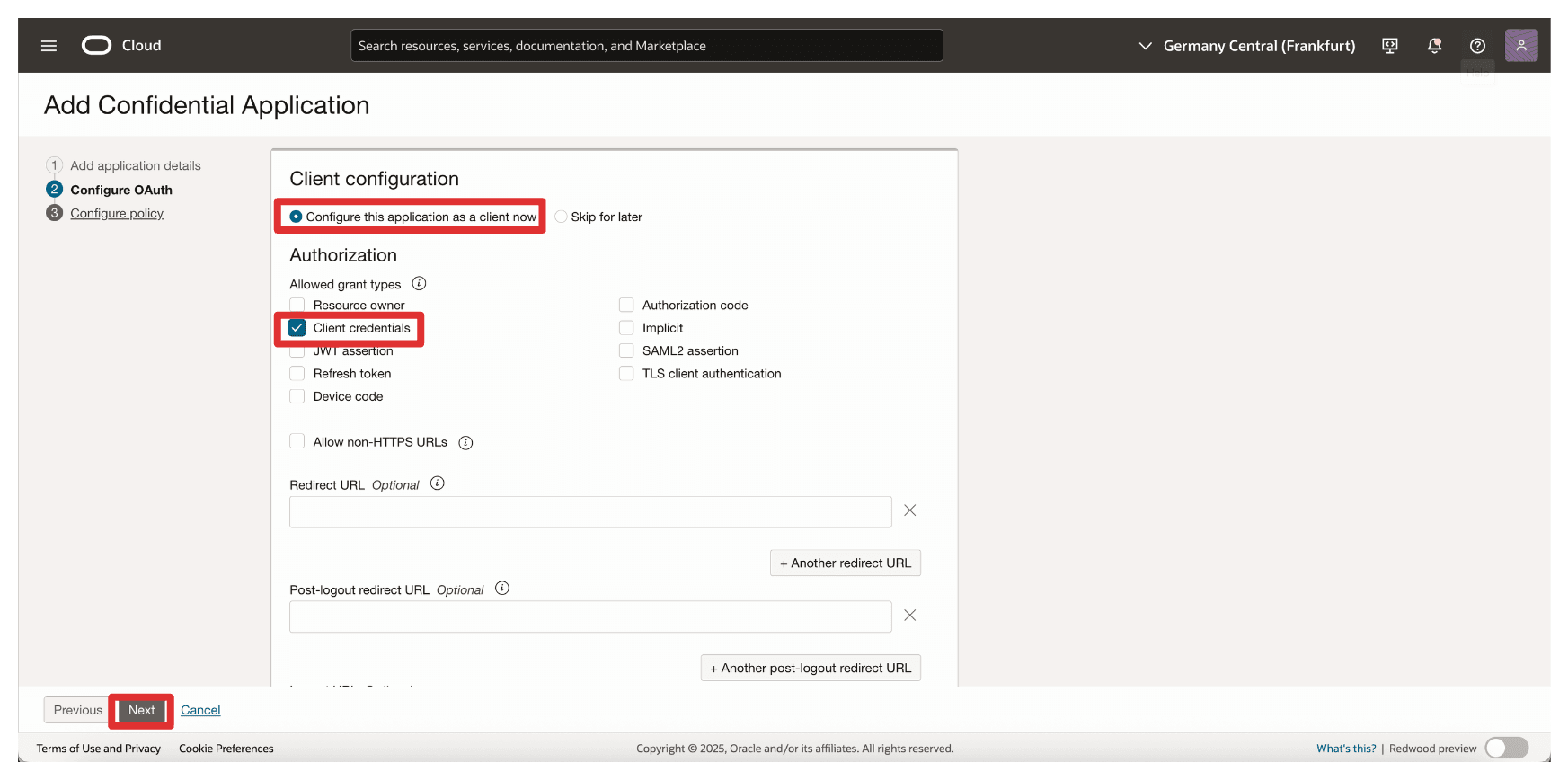

Dans la section Configuration du client, entrez les informations suivantes.

- Sélectionnez Configurer cette application comme client maintenant.

- Sélectionnez Données d'identification du client.

- Cliquez sur Suivant.

-

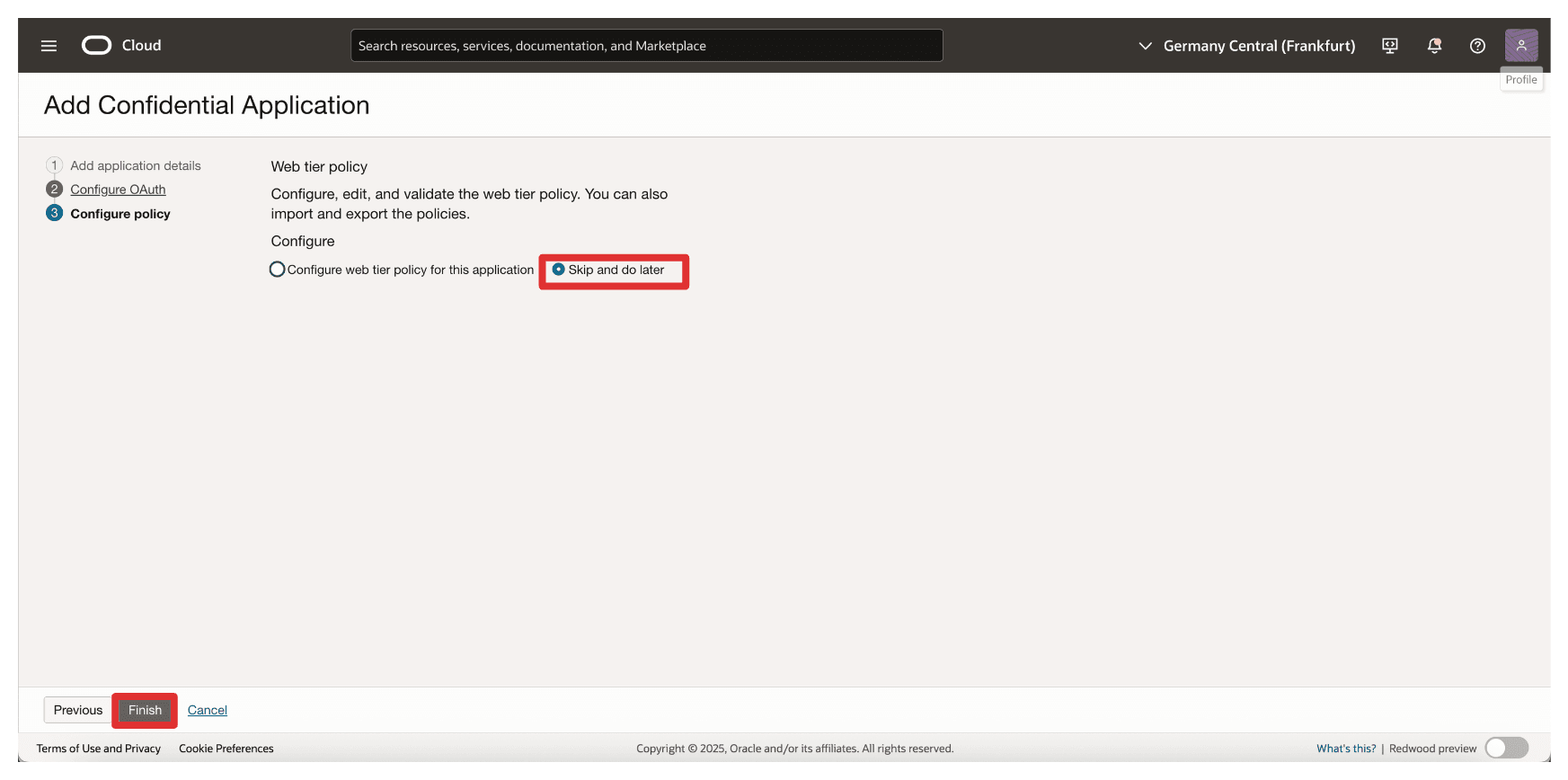

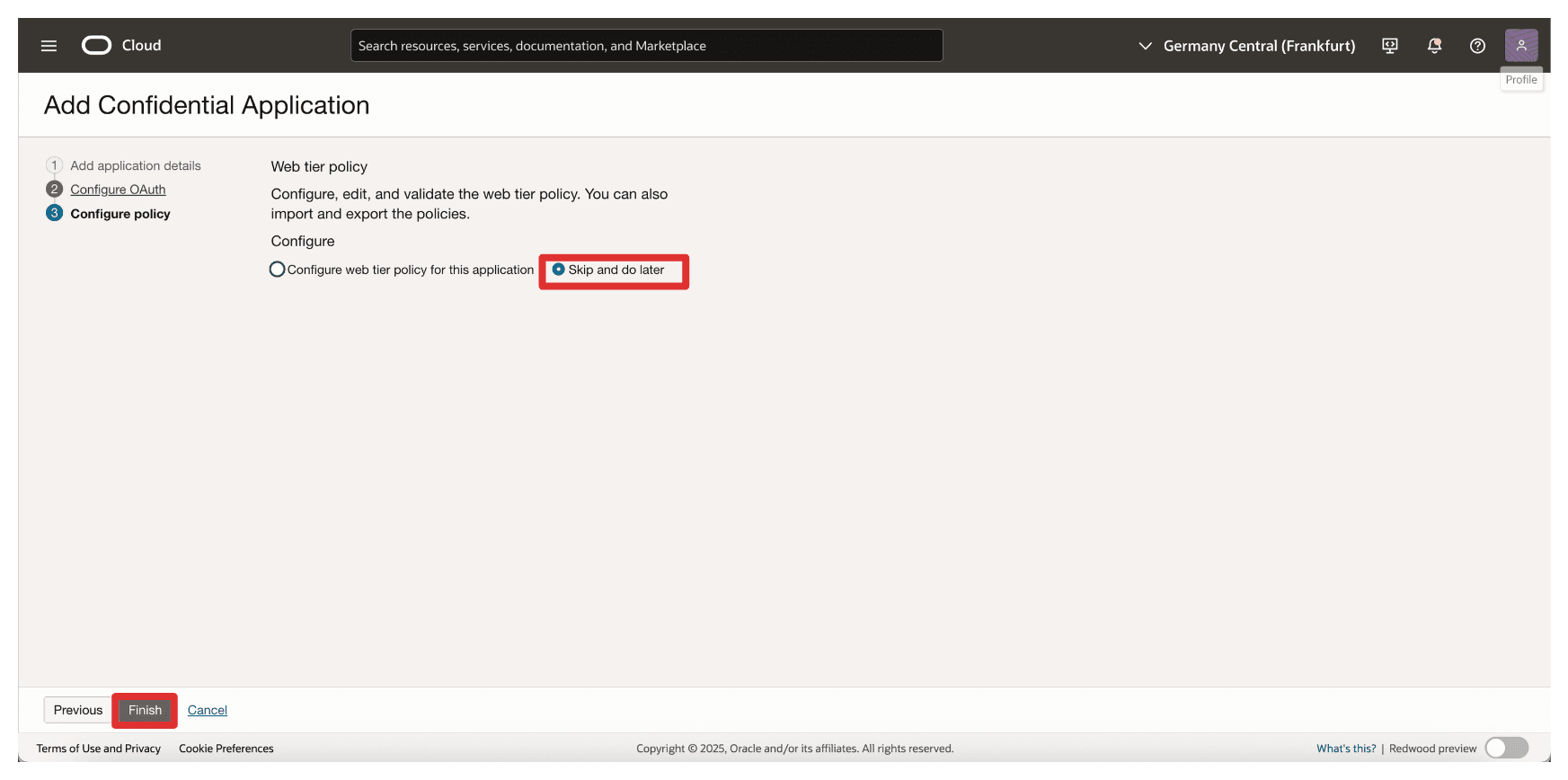

Cliquez sur Ignorer et faire plus tard pour ignorer la création de la politique de niveau Web et cliquez sur Terminer.

-

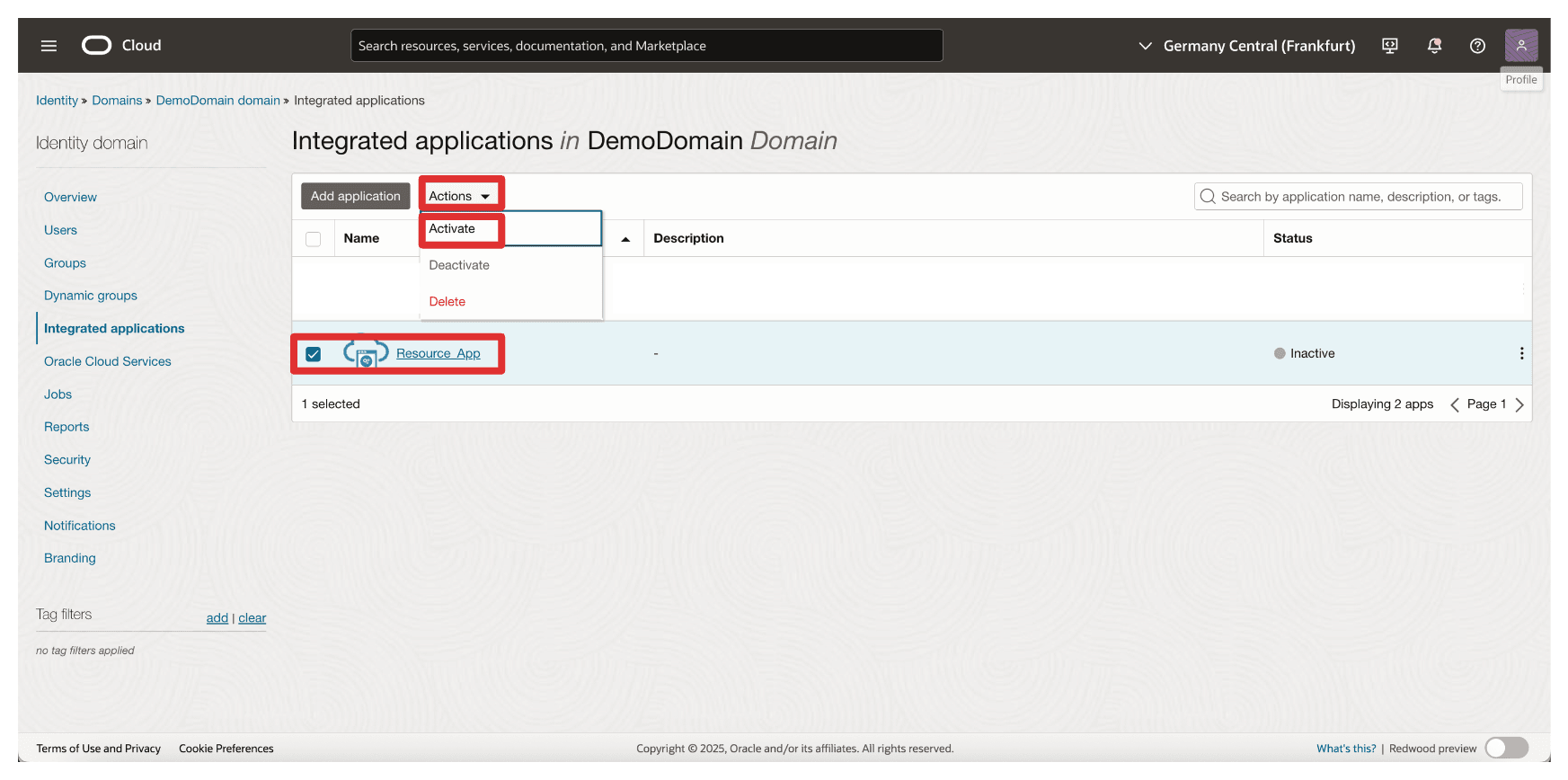

Allez à la page Applications intégrées.

- Notez que l'application d'intégration

Resource_Appest créée. - Sélectionnez l'application d'intégration

Resource_App. - Cliquez sur le menu déroulant Actions.

- Cliquez sur Activer.

- Notez que l'application d'intégration

-

Cliquez sur Activer l'application.

-

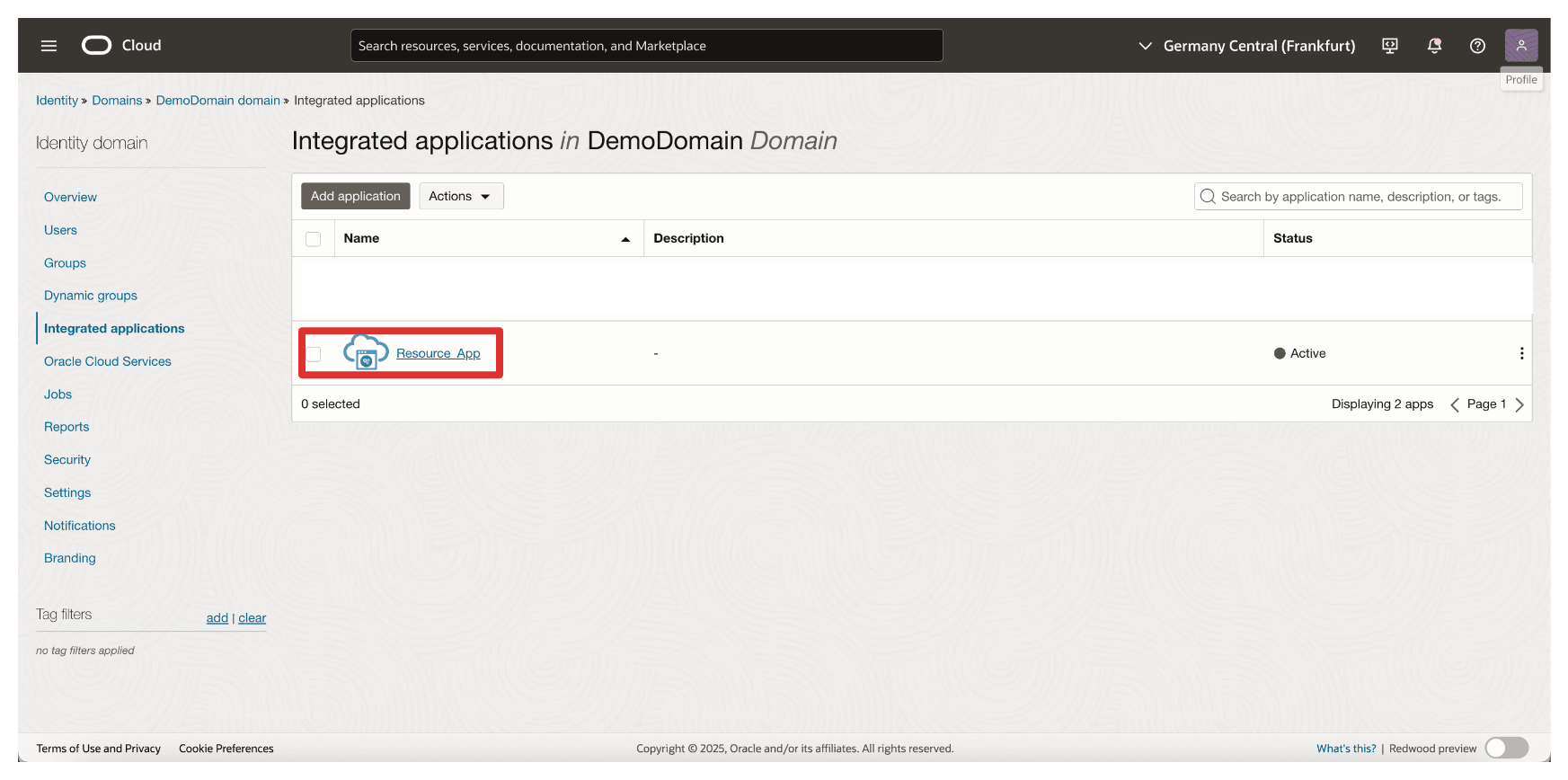

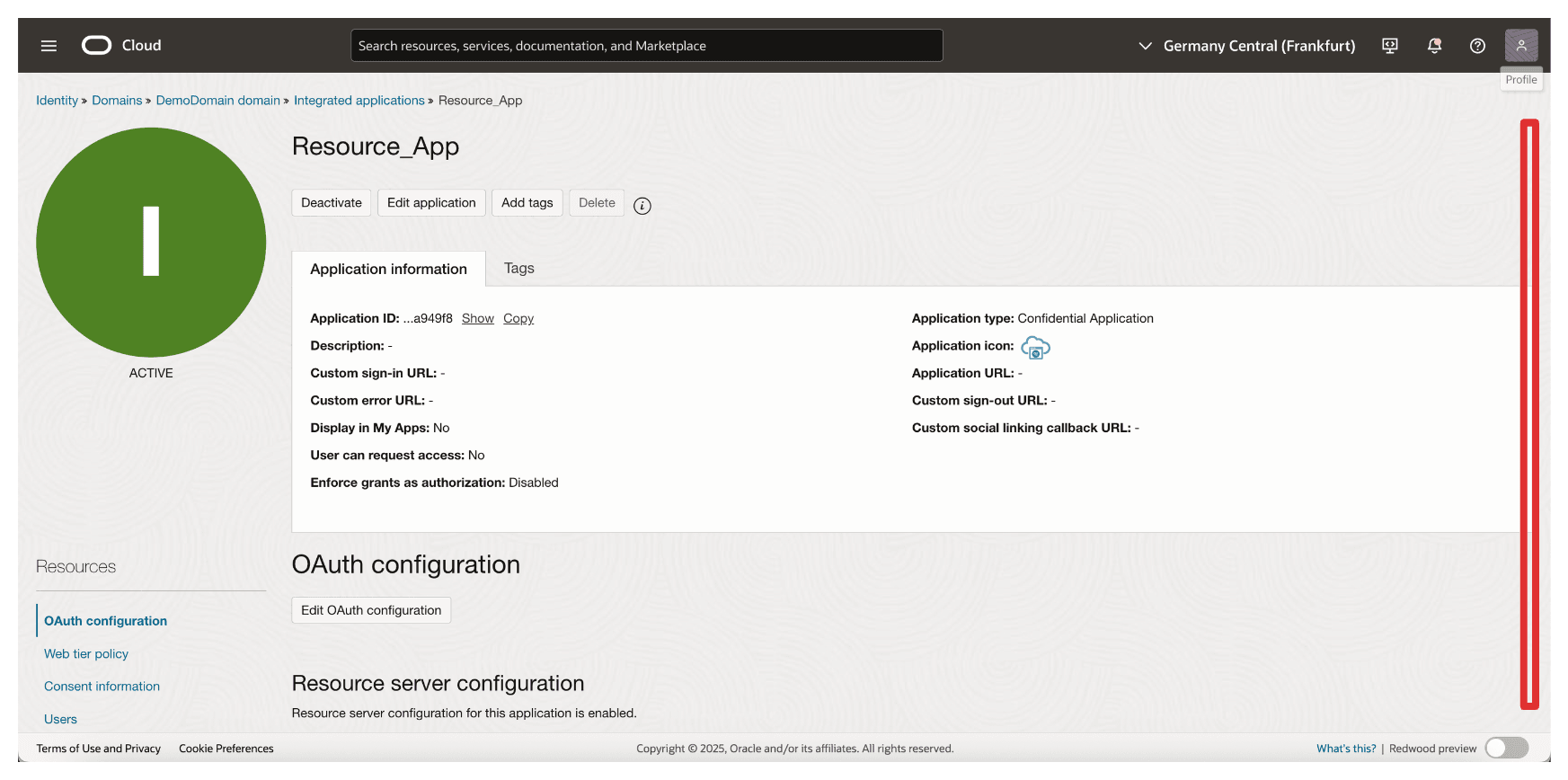

Cliquez sur l'application d'intégration

Resource_App.

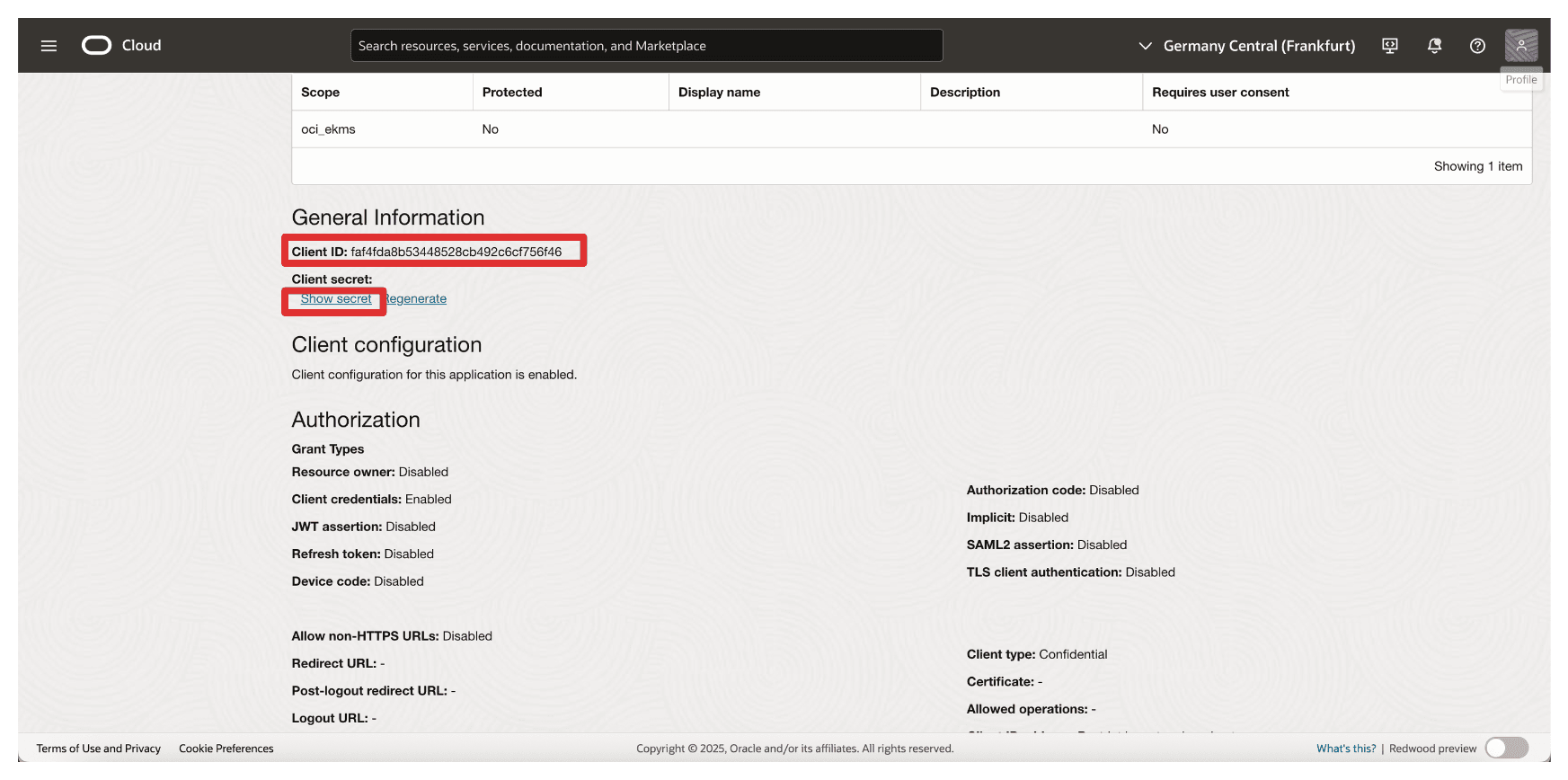

-

Faire défiler vers le bas.

-

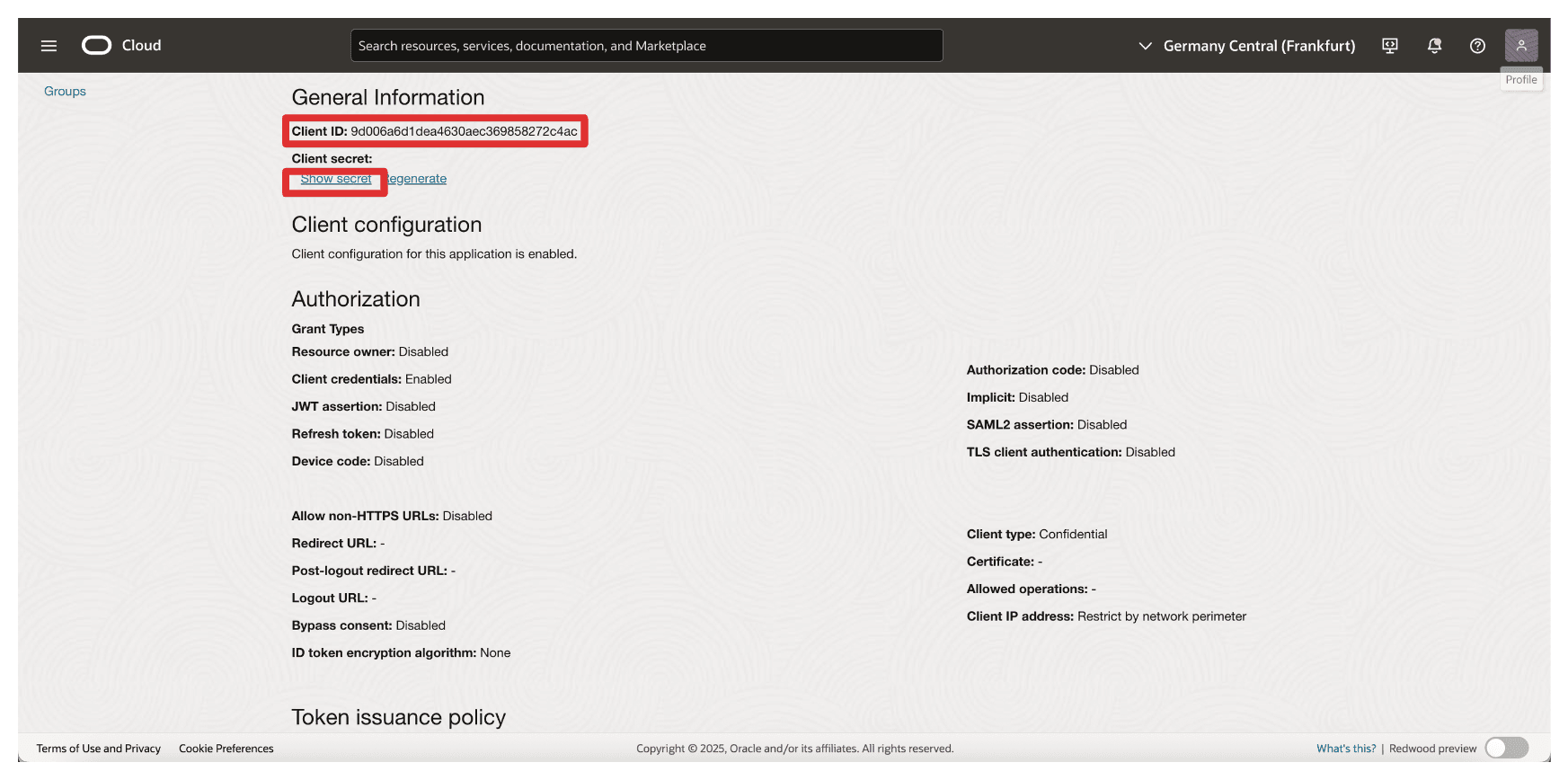

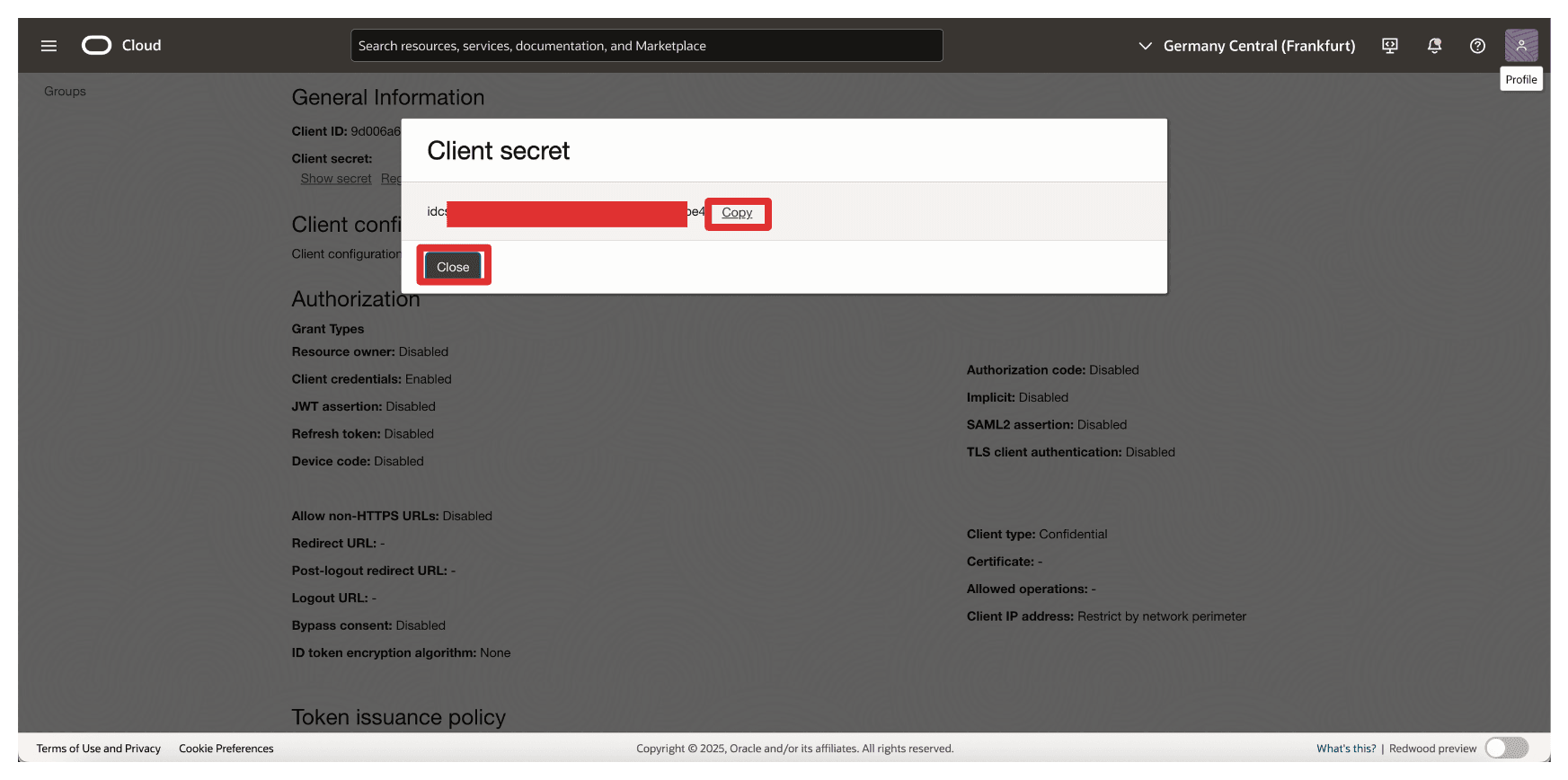

Copiez l'ID client, puis stockez-le dans un bloc-notes. Cliquez sur Afficher la clé secrète client pour afficher la clé secrète client.

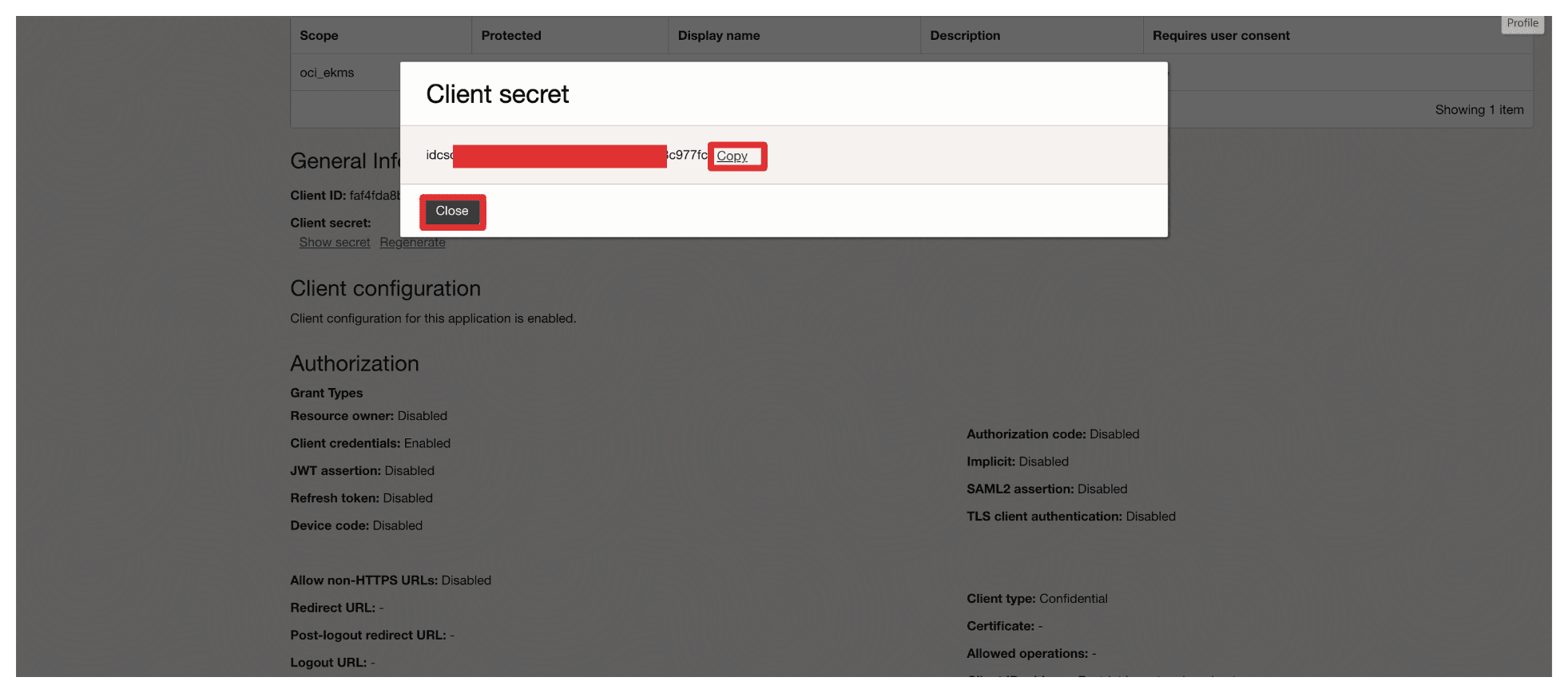

-

Cliquez sur Copier pour copier la clé secrète client et stockez-la dans un bloc-notes. Cliquez sur Fermer.

-

Cliquez sur Ajouter une application.

-

Sélectionnez Application confidentielle et cliquez sur Lancer le flux de travail.

-

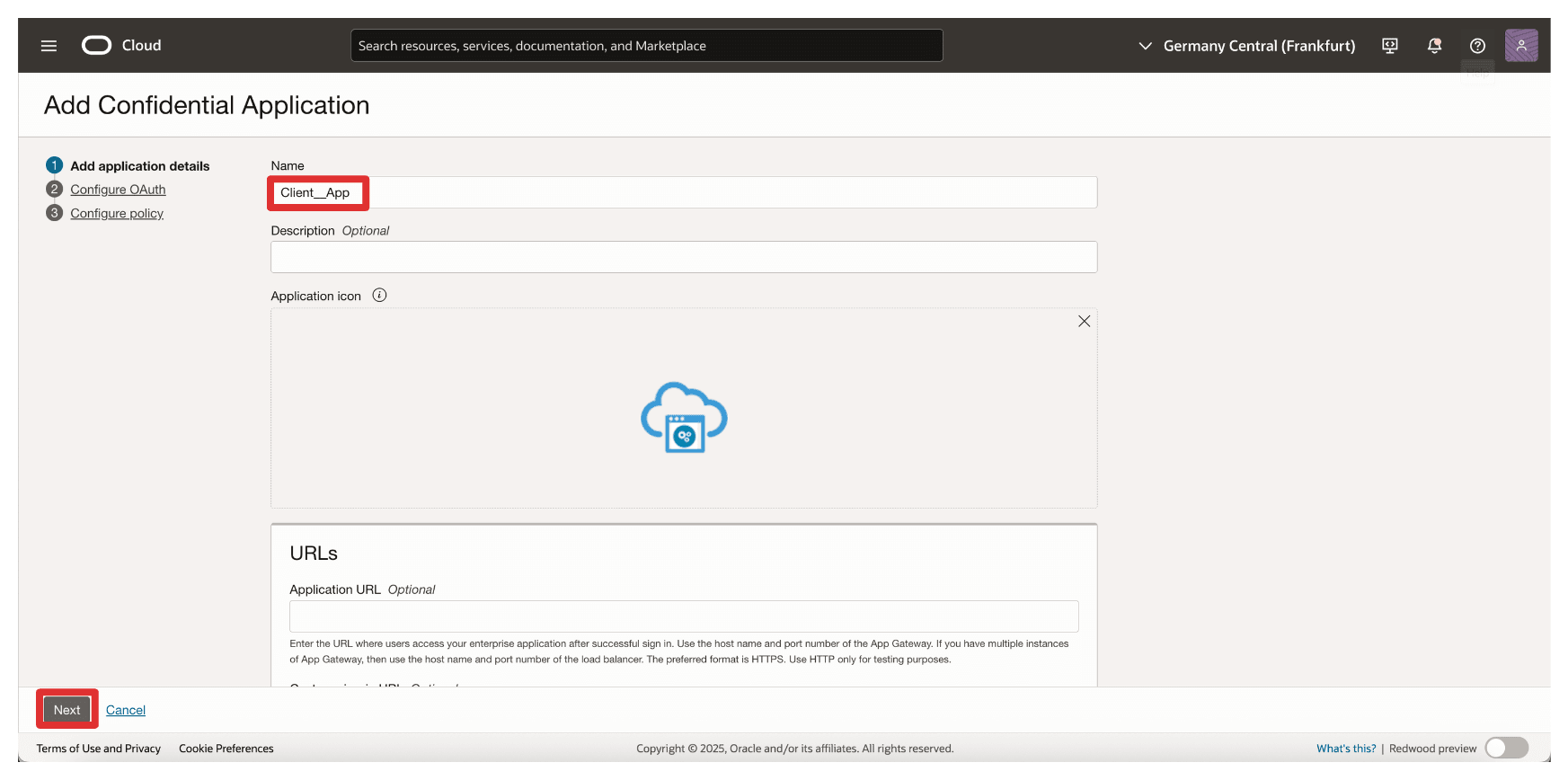

Entrez le nom de l'application (

Client_App) et cliquez sur Suivant.

-

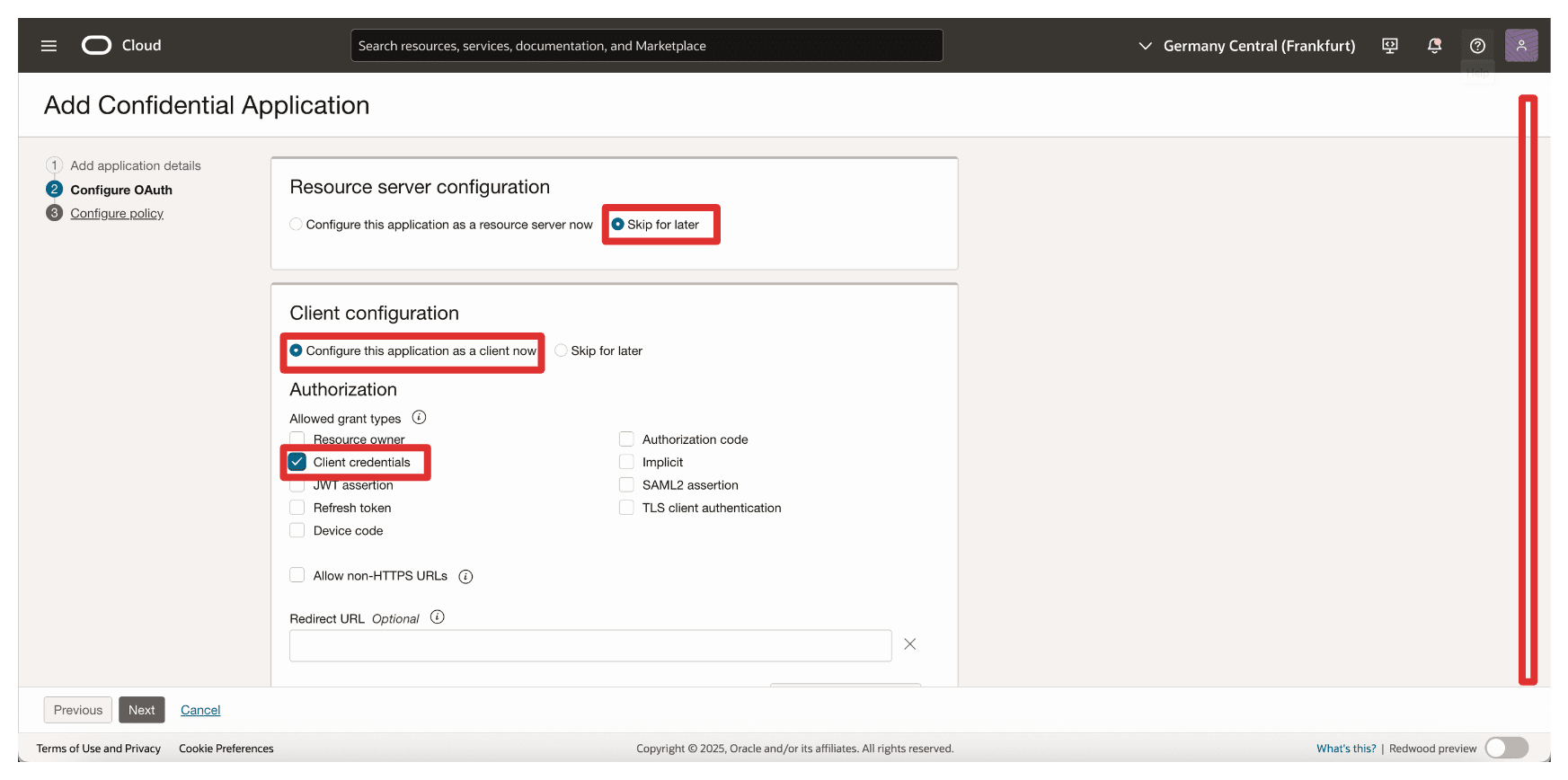

Dans Configuration du serveur de ressources, sélectionnez Ignorer pour plus tard.

-

Dans Configuration du client, entrez les informations suivantes.

- Sélectionnez Configurer cette application comme client maintenant.

- Sélectionnez Données d'identification du client.

- Faire défiler vers le bas.

-

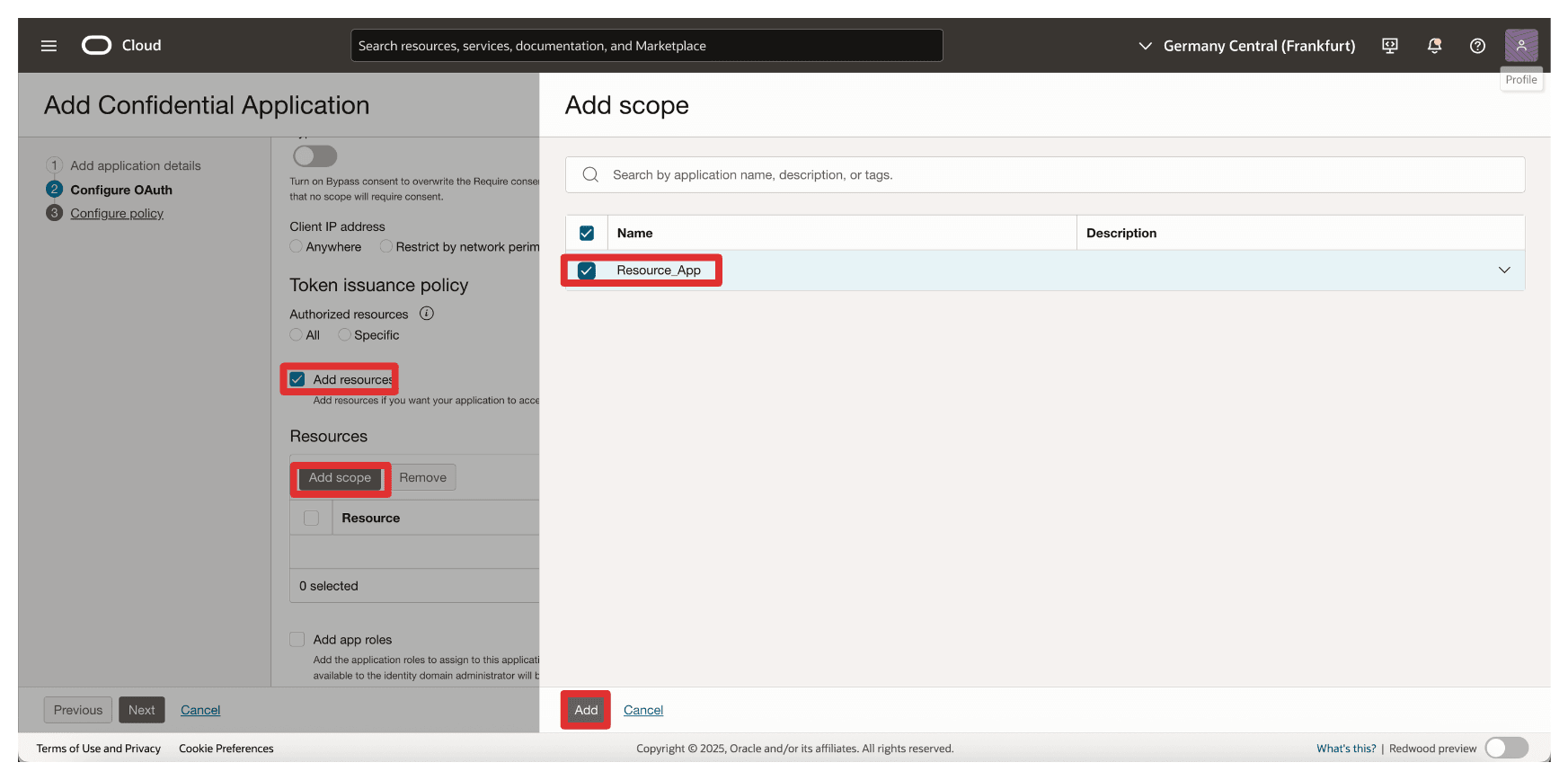

Dans Ajouter une portée, entrez les informations suivantes.

- Sélectionnez Ajouter des ressources.

- Sélectionnez Ajouter des portées.

- Dans Portée, entrez

Resource_App. - Cliquez sur Ajouter.

-

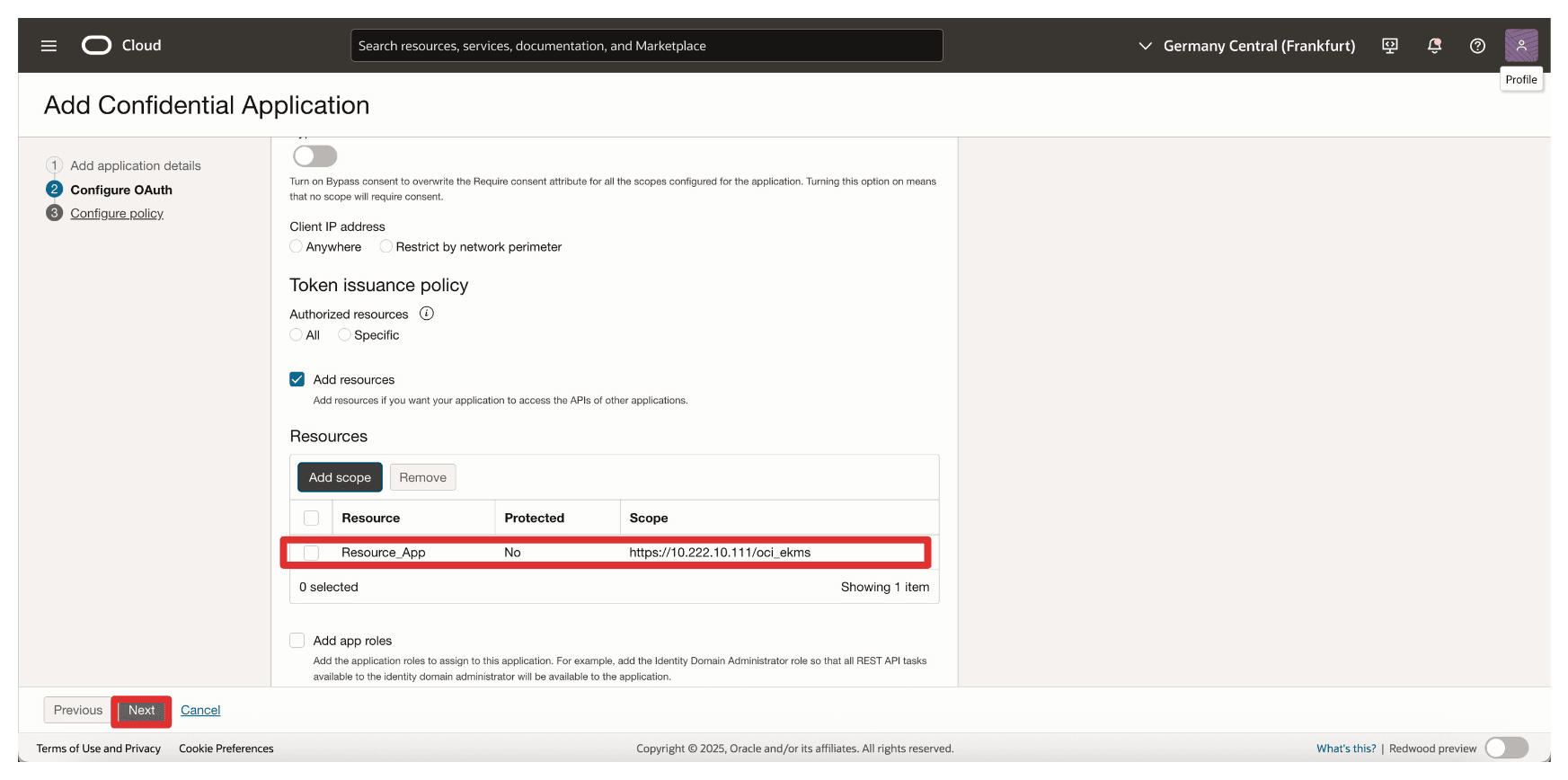

Notez la ressource ajoutée

Resource_Appet cliquez sur Suivant.

-

Cliquez sur Ignorer et faire plus tard pour ignorer la création de la politique de niveau Web et cliquez sur Terminer.

-

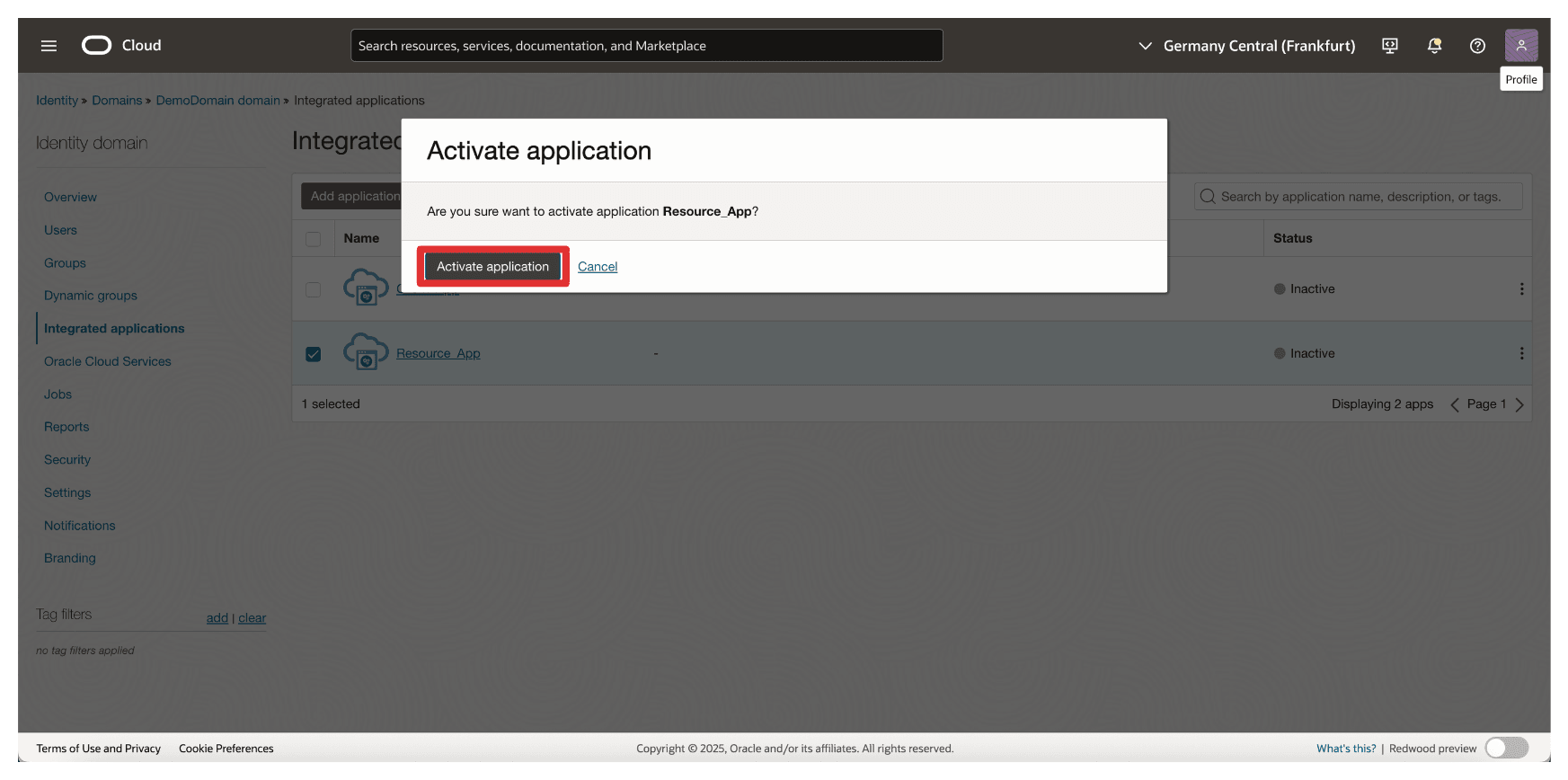

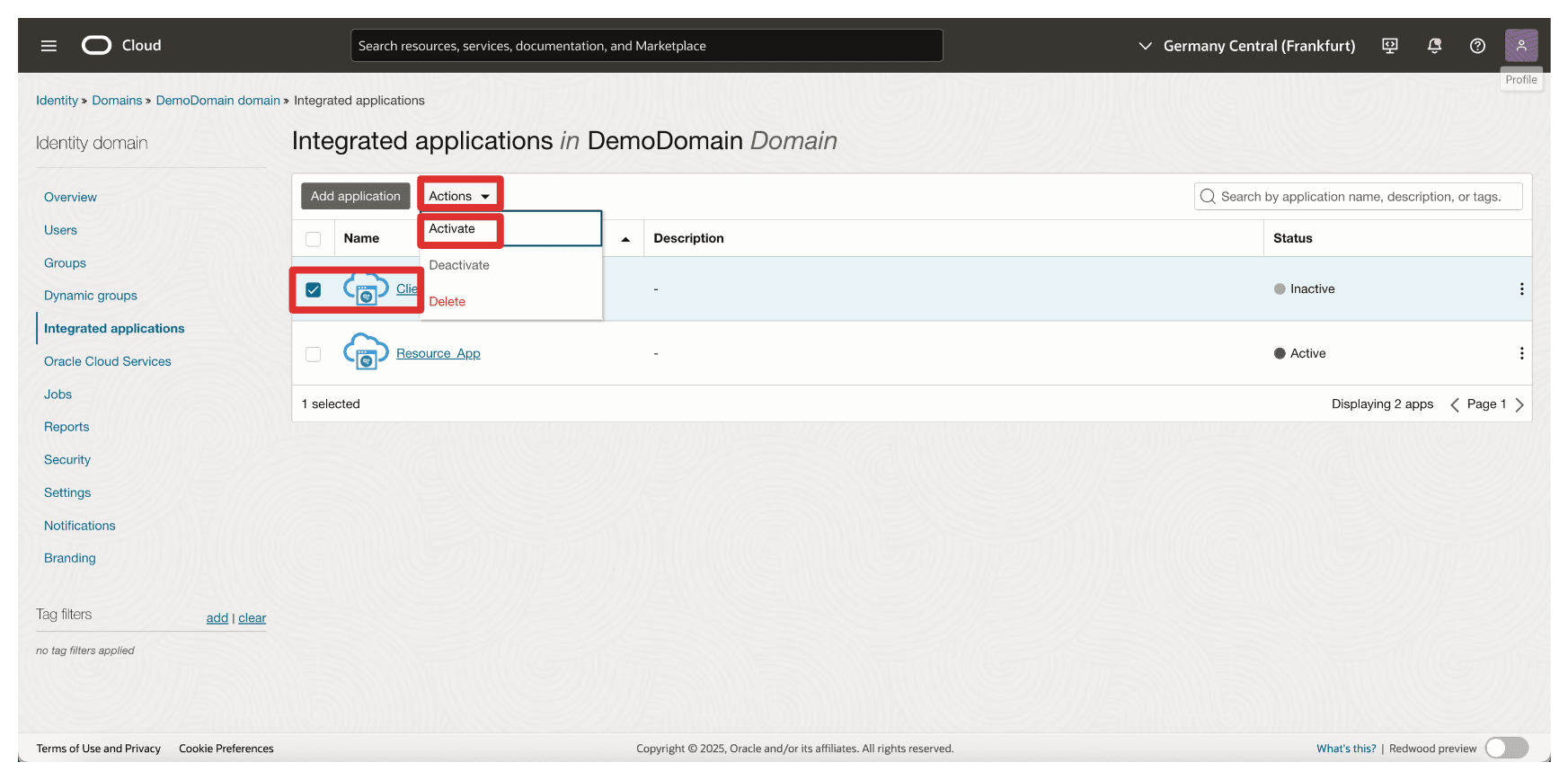

Allez à la page Applications intégrées.

- Notez que l'application d'intégration

Client_Appest créée. - Sélectionnez l'application d'intégration

Client_App. - Cliquez sur le menu déroulant Actions.

- Cliquez sur Activer.

- Notez que l'application d'intégration

-

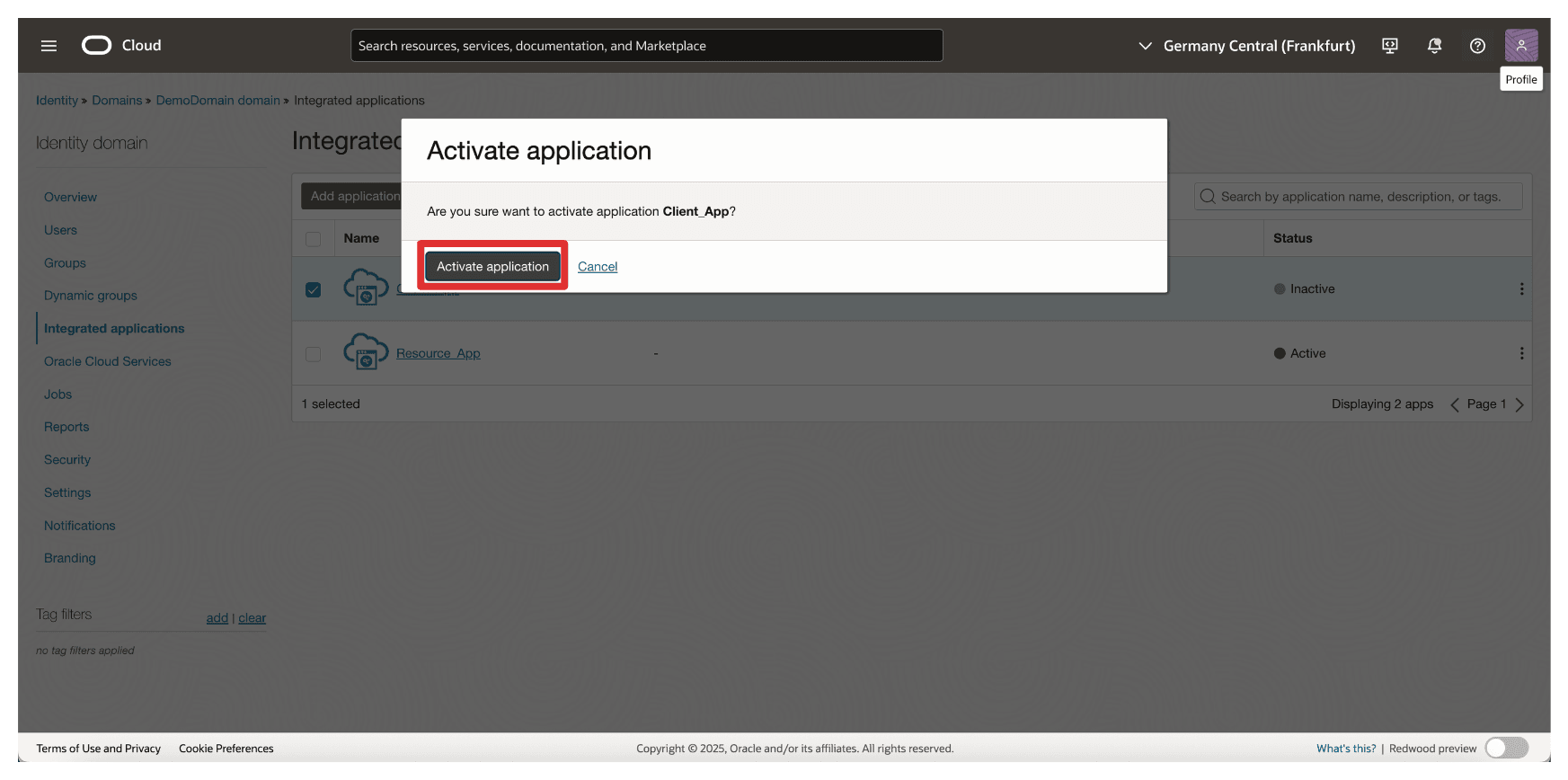

Cliquez sur Activer l'application.

-

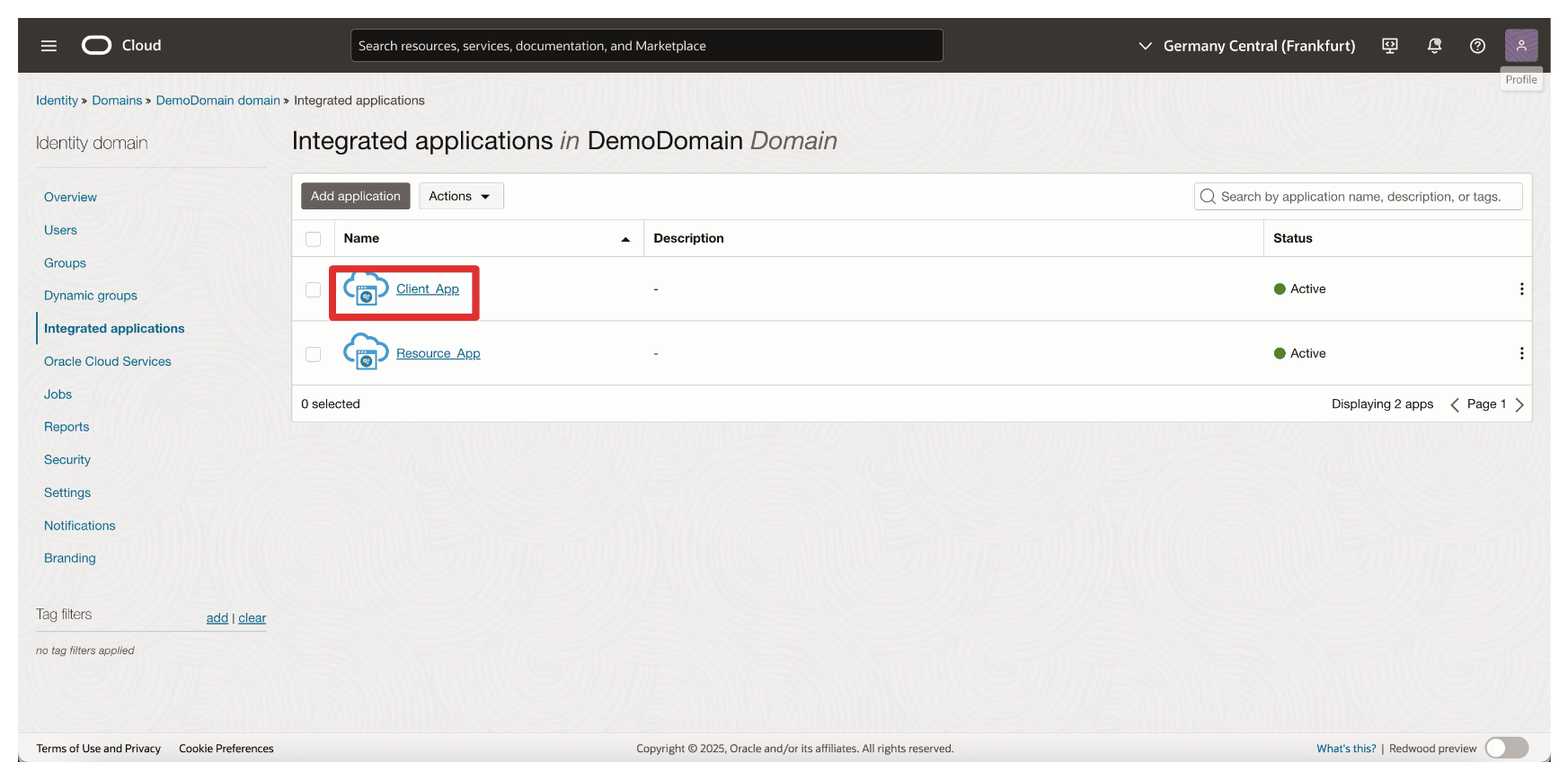

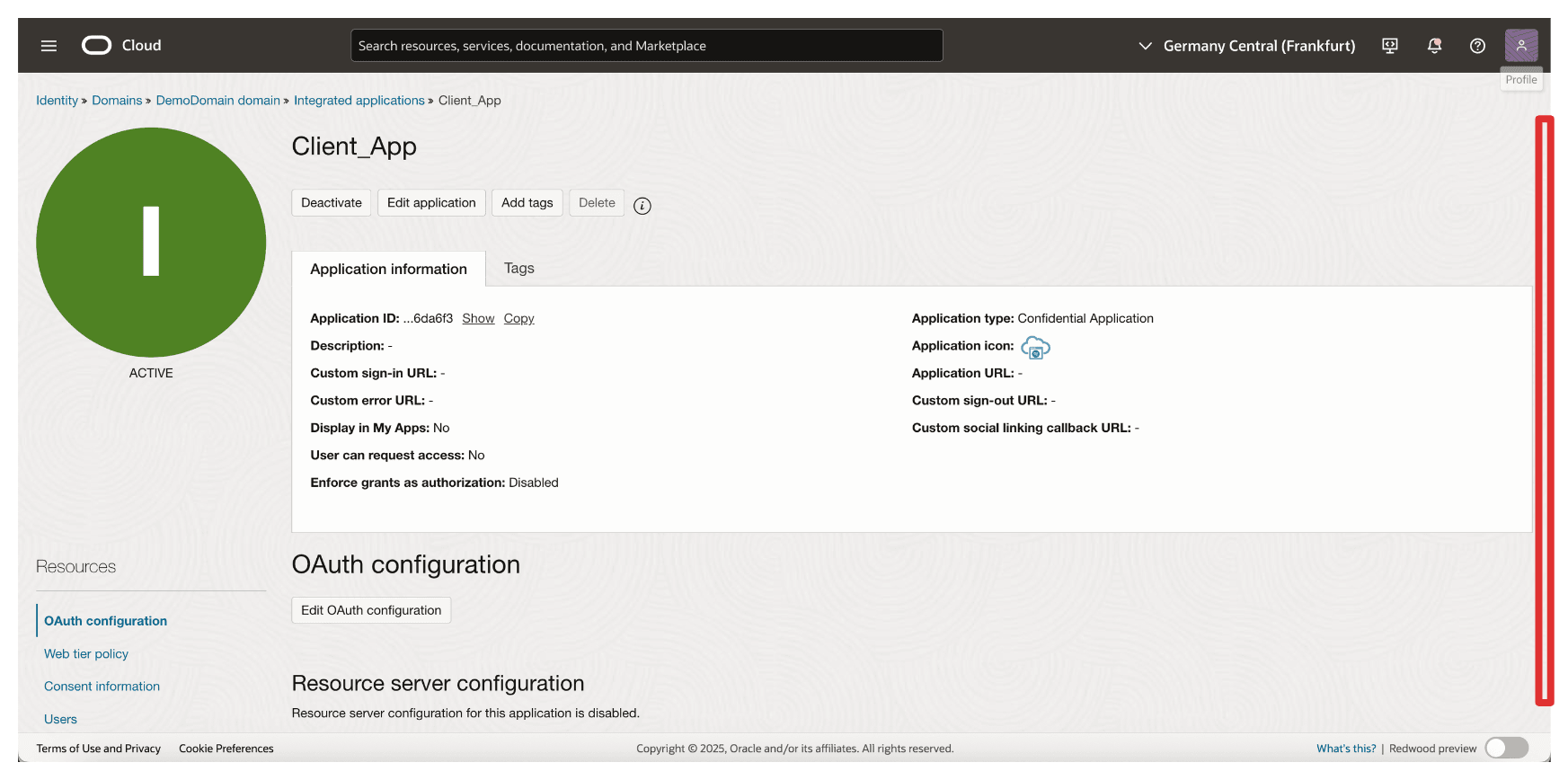

Cliquez sur l'application d'intégration

Client_App.

-

Faire défiler vers le bas.

-

Copiez l'ID client, puis stockez-le dans un bloc-notes. Cliquez sur Afficher la clé secrète client pour afficher la clé secrète client.

-

Cliquez sur Copier pour copier la clé secrète client et stockez-la dans un bloc-notes. Cliquez sur Fermer.

Note :

- Vous avez collecté les ID client

Resource_AppetClient_Appet les clés secrètes de client.- Ne les mélangez pas et configurez-les aux endroits appropriés.

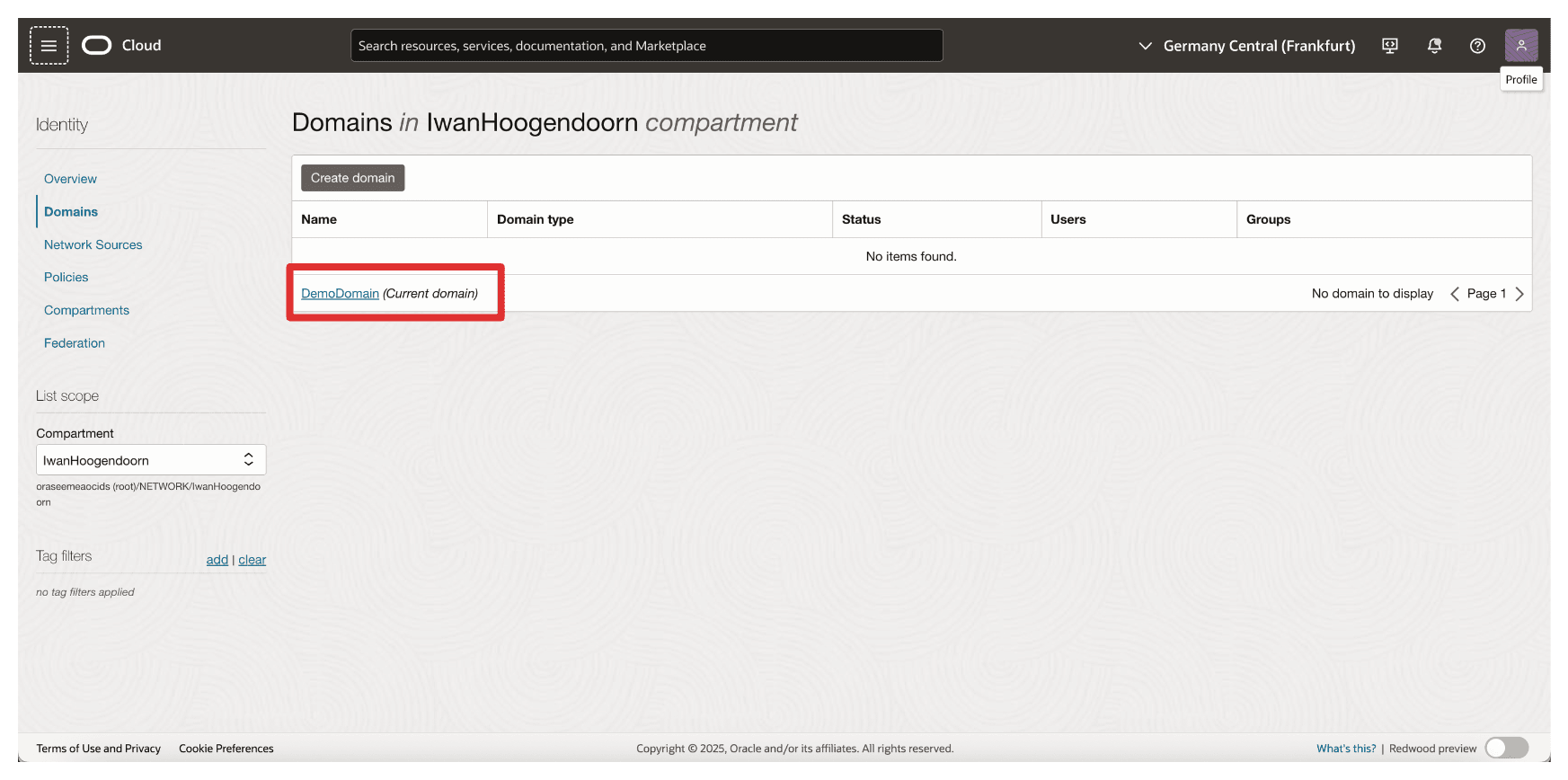

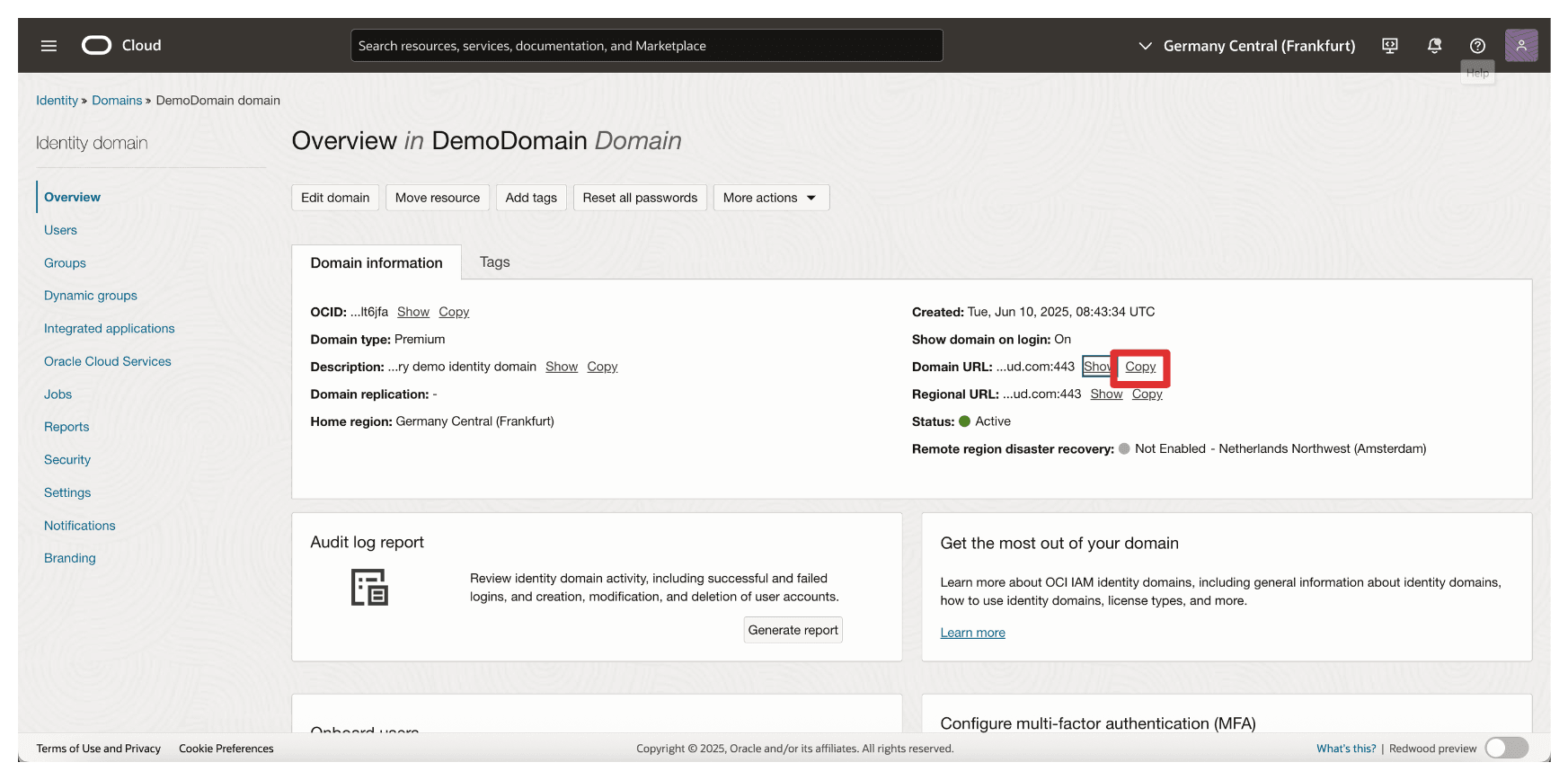

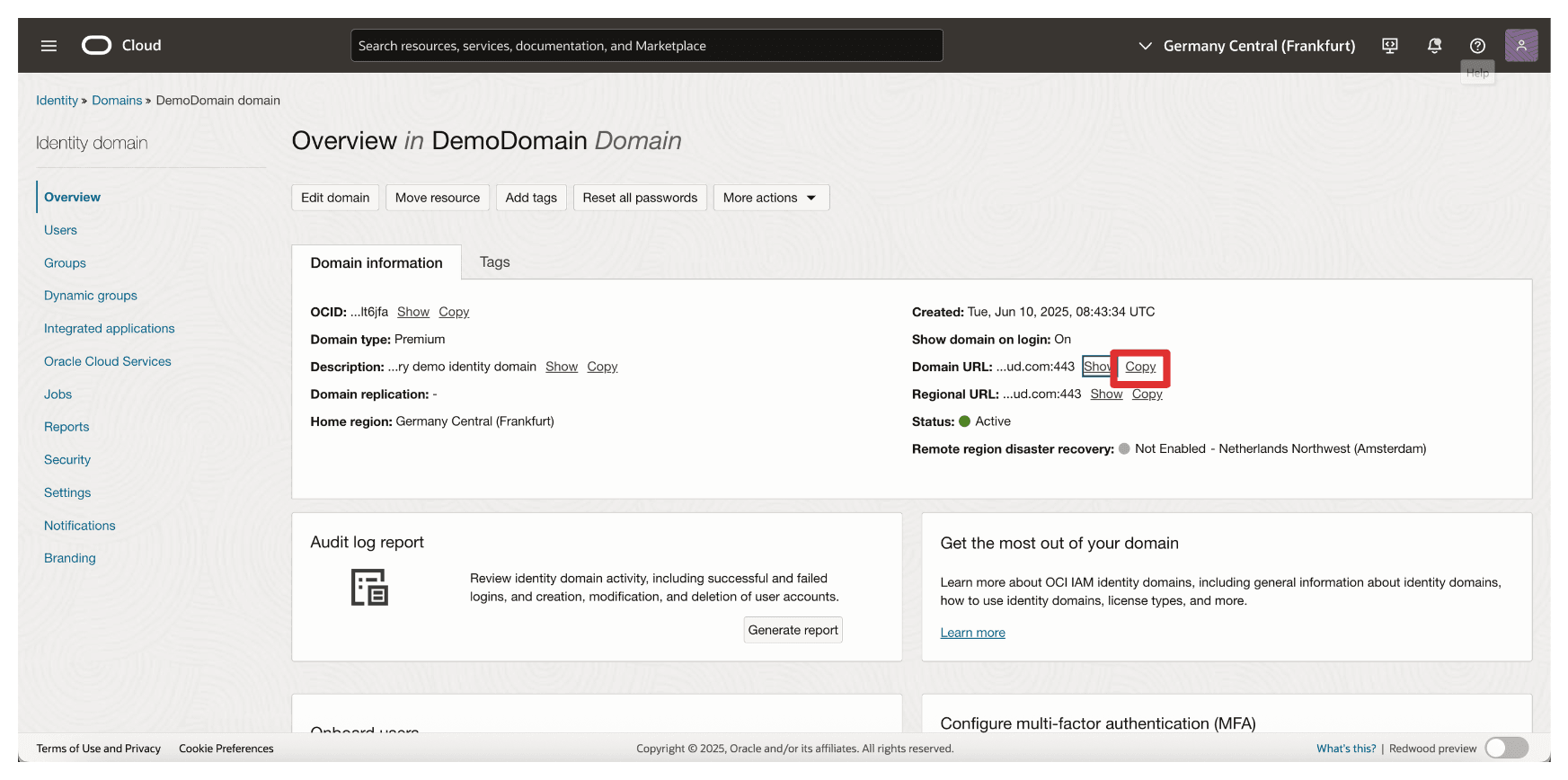

Tâche 3 : Collecter l'URL du domaine d'identité à partir d'OCI

Pour activer la communication basée sur OAuth entre OCI et le gestionnaire Thales CipherTrust, vous devez fournir l'URL du domaine d'identité lors de la configuration du fournisseur d'identités dans le gestionnaire Thales CipherTrust.

-

Allez à la console OCI, naviguez jusqu'à Identité et sécurité et cliquez sur Domaines.

-

Sélectionnez le domaine d'identité où vos applications confidentielles ont été créées.

-

Dans la page des détails du domaine, cliquez sur Copier pour copier l'URL du domaine et stocker celle-ci dans un bloc-notes.

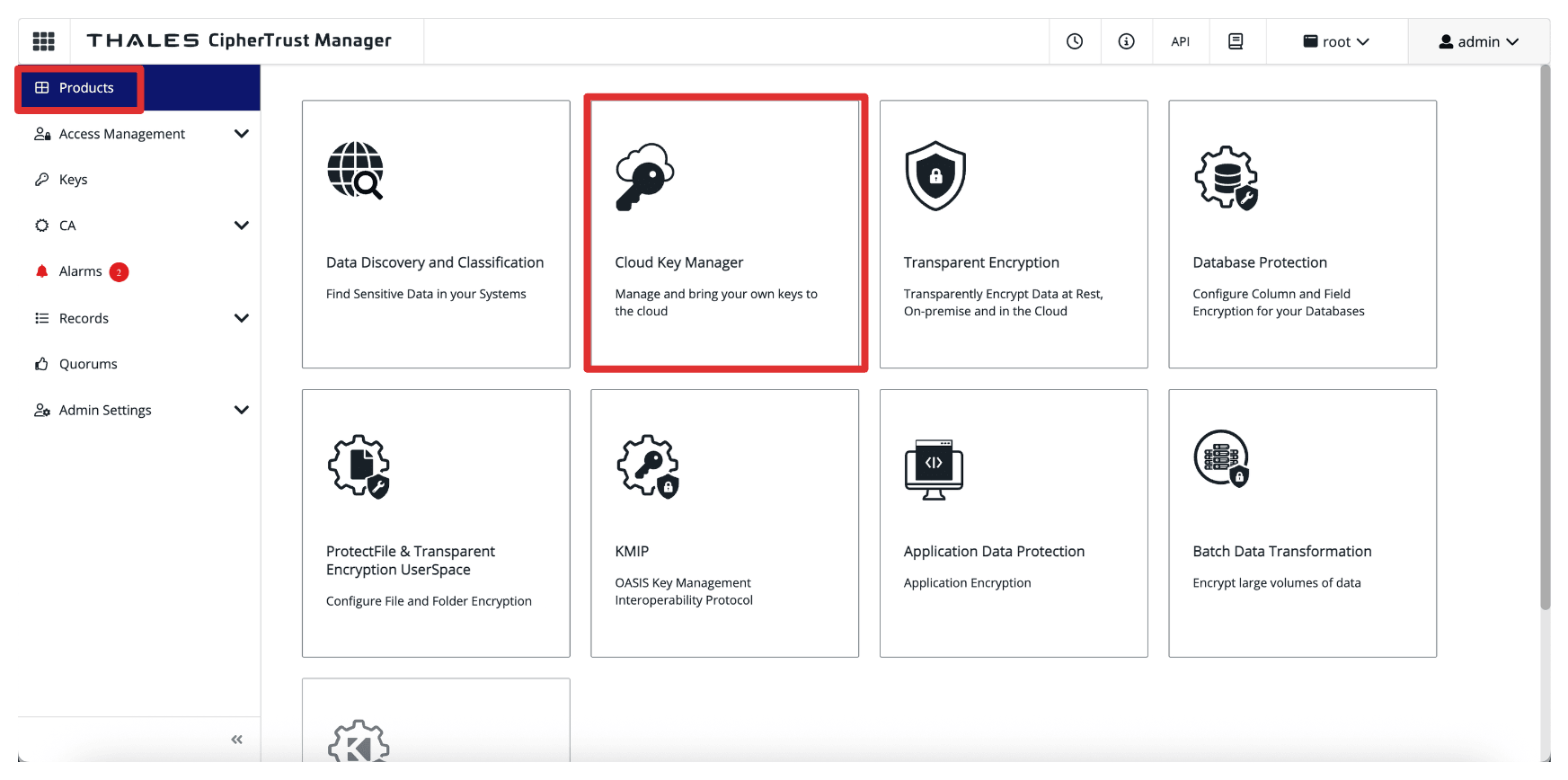

Tâche 4 : Créer des fournisseurs d'identités dans Thales CipherTrust Manager

Dans cette tâche, vous allez configurer le fournisseur d'identités dans le gestionnaire Thales CipherTrust. Cette configuration permet au gestionnaire Thales CipherTrust de s'authentifier auprès d'OCI à l'aide des données d'identification OAuth 2.0 créées dans la tâche 3.

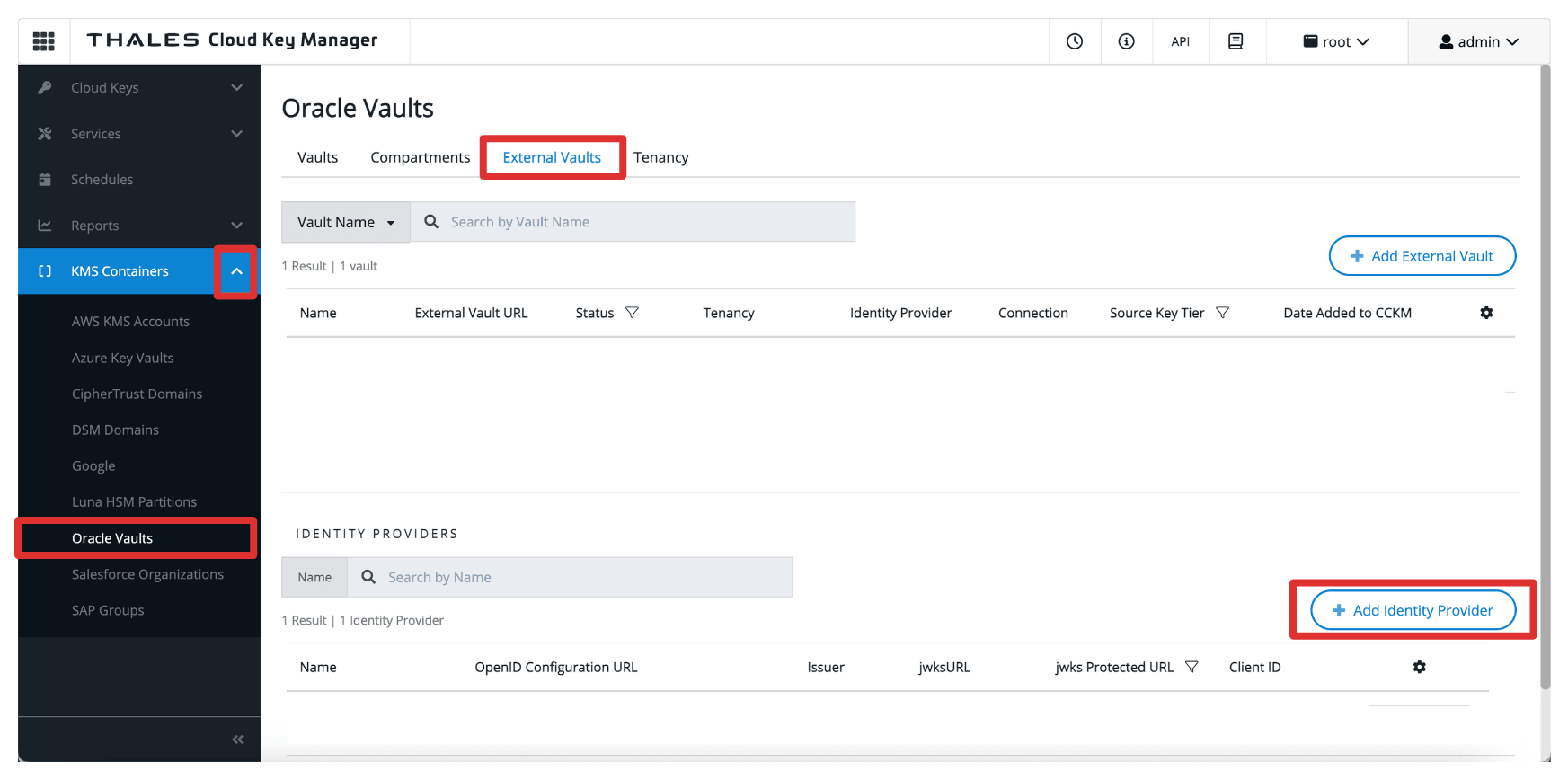

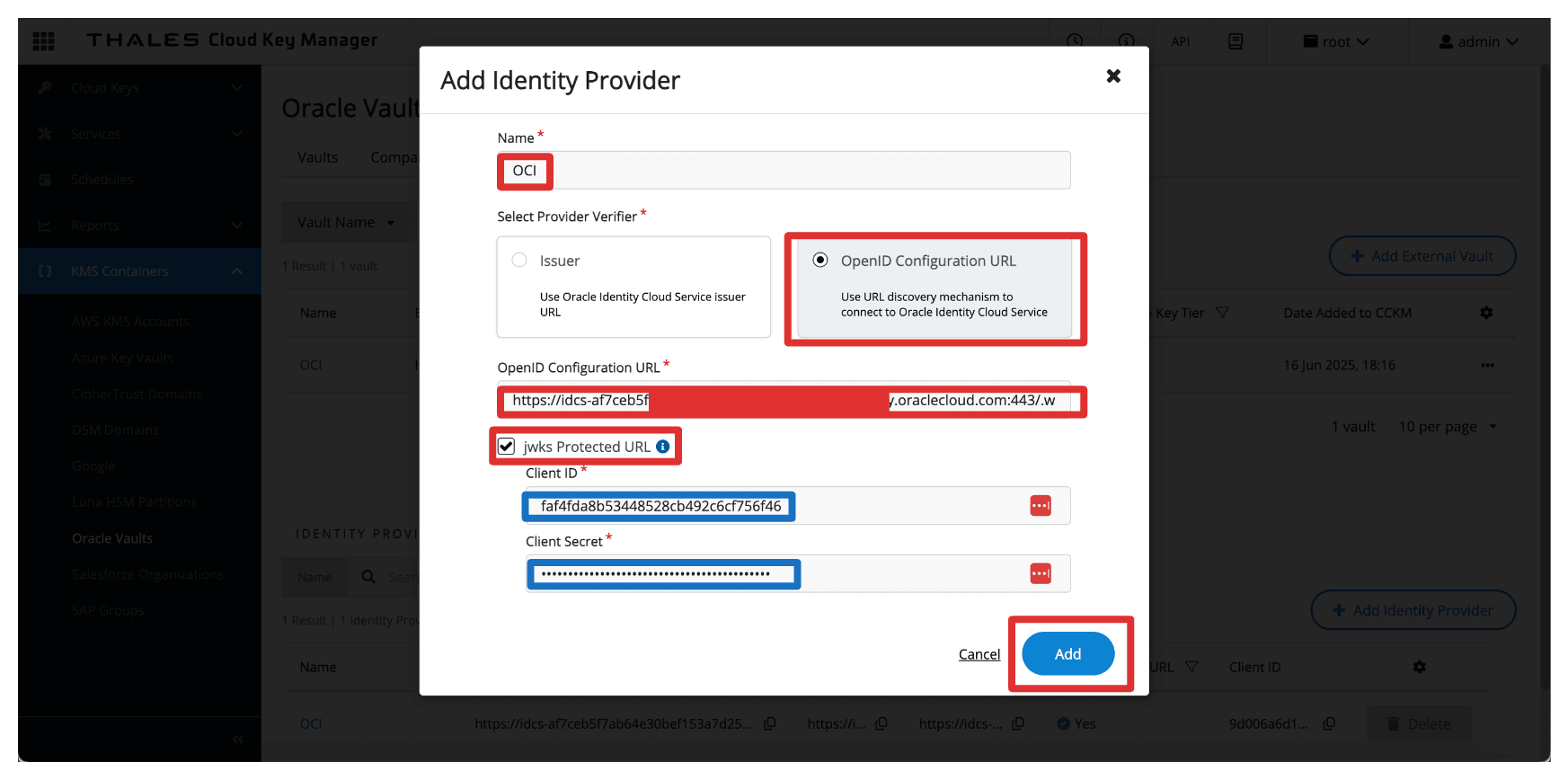

L'illustration suivante présente les composants et la configuration de cette tâche.

-

Dans Thales CipherTrust Manager, allez à CTM1 dans AMS et cliquez sur Produits et Gestionnaire de clés en nuage.

-

Cliquez sur Conteneurs KMS, Chambres fortes Oracle, sélectionnez Chambres fortes externes et cliquez sur Ajouter un fournisseur d'identités.

-

Dans Ajouter un fournisseur d'identités, entrez les informations suivantes et cliquez sur Ajouter.

- Entrez le nom (

OCI). - Sélectionnez URL de configuration OpenID comme vérificateur du fournisseur.

- Entrez l'URL de configuration OpenID, l'URL du domaine copiée dans la tâche 3.

- Ajoutez le suffixe suivant à l'URL :

.well-known/openid-configuration. Ainsi, l'URL de configuration complète OpenID sera :https://idcs-<xxx>.identity.oraclecloud.com:443/.well-known/openid-configuration.

- Ajoutez le suffixe suivant à l'URL :

- Sélectionnez URL protégée par JWK.

- Entrez l'ID client et la clé secrète client de l'application intégrée

Resource_App.

- Entrez le nom (

-

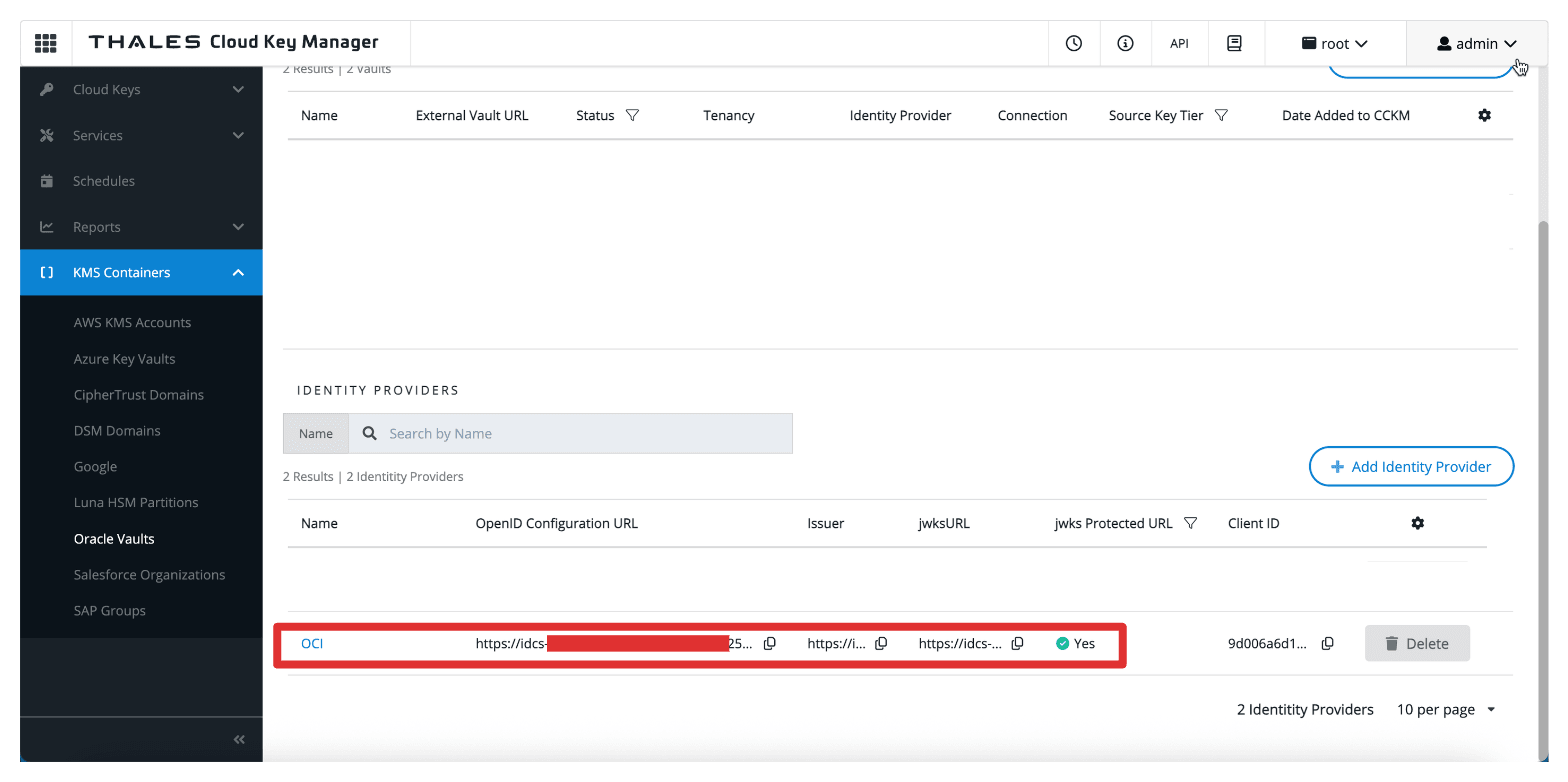

Notez que le fournisseur d'identités est créé.

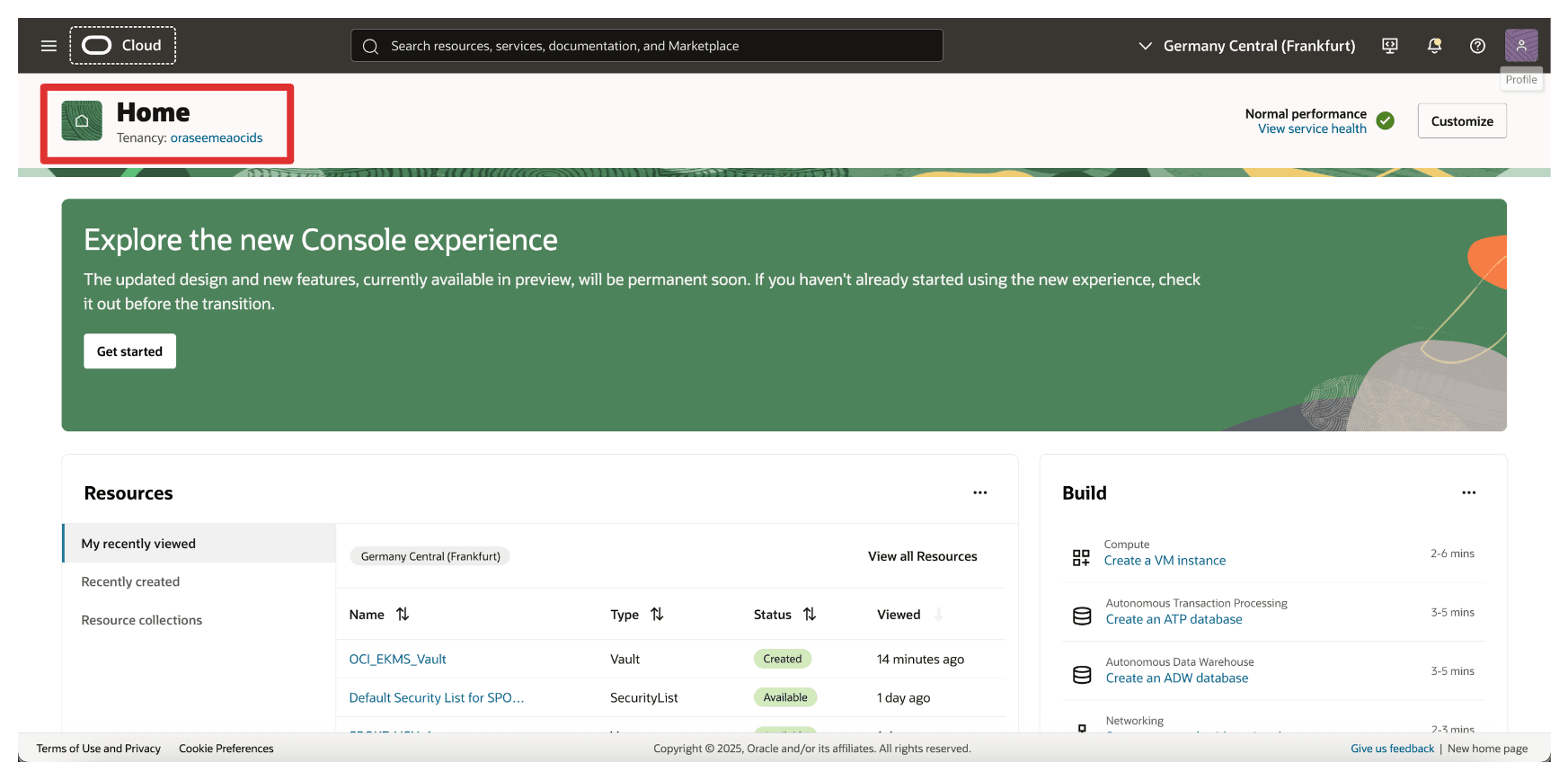

Tâche 5 : Ajouter des locations OCI dans le gestionnaire Thales CipherTrust

Après avoir configuré le fournisseur d'identités dans le gestionnaire Thales CipherTrust, la tâche suivante consiste à enregistrer votre location OCI. Cela permet au gestionnaire Thales CipherTrust de gérer les chambres fortes et les clés externes au nom de votre environnement OCI à l'aide des données d'identification OAuth configurées précédemment.

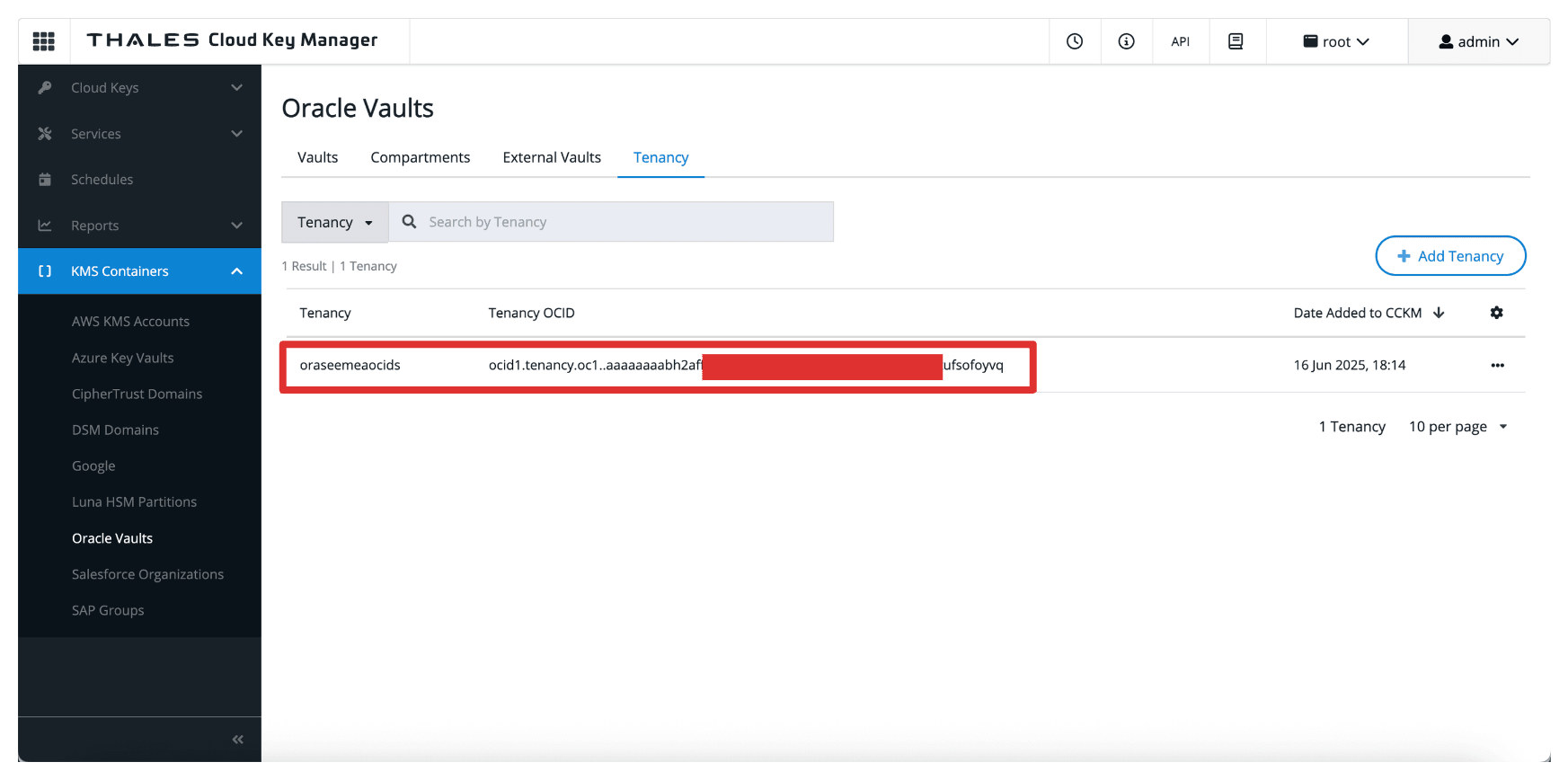

L'image suivante illustre les composants et la configuration configurés dans cette tâche.

-

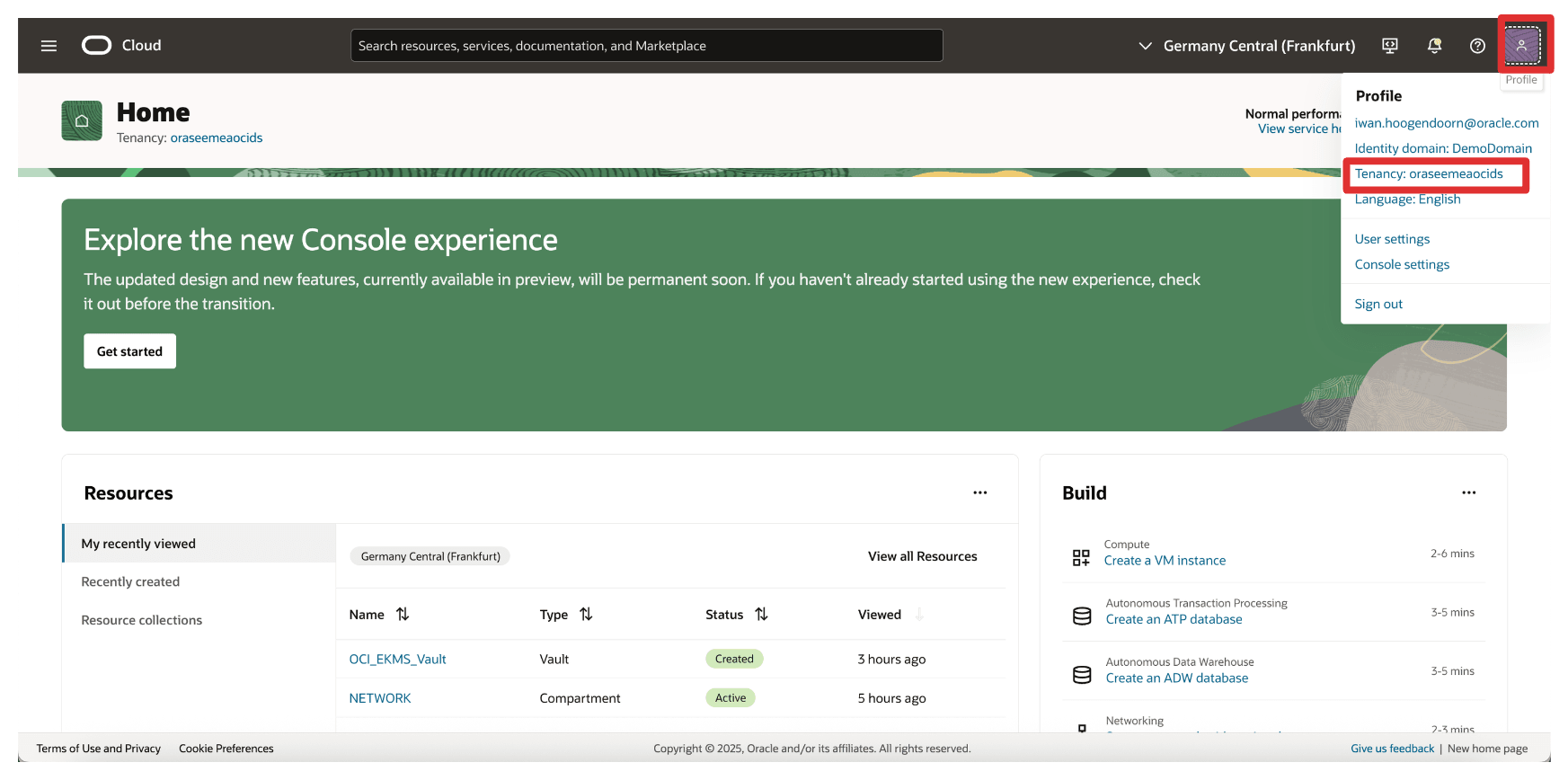

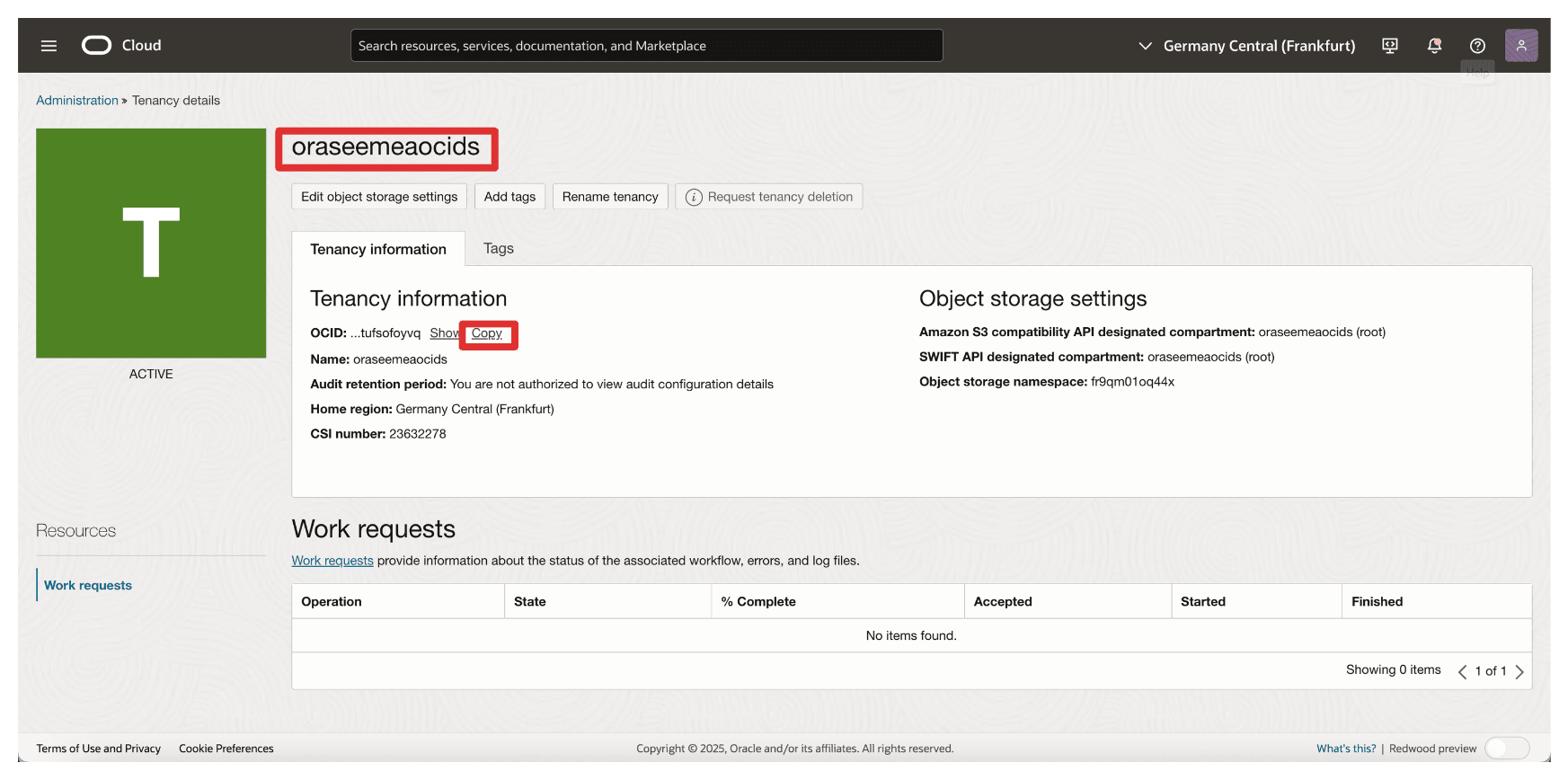

Tout d'abord, nous devons obtenir le nom et l'OCID du locataire à partir d'OCI. Cliquez sur votre profil dans le coin supérieur droit et cliquez sur Location.

-

Copiez le nom du locataire et son OCID et stockez-les dans un bloc-notes.

-

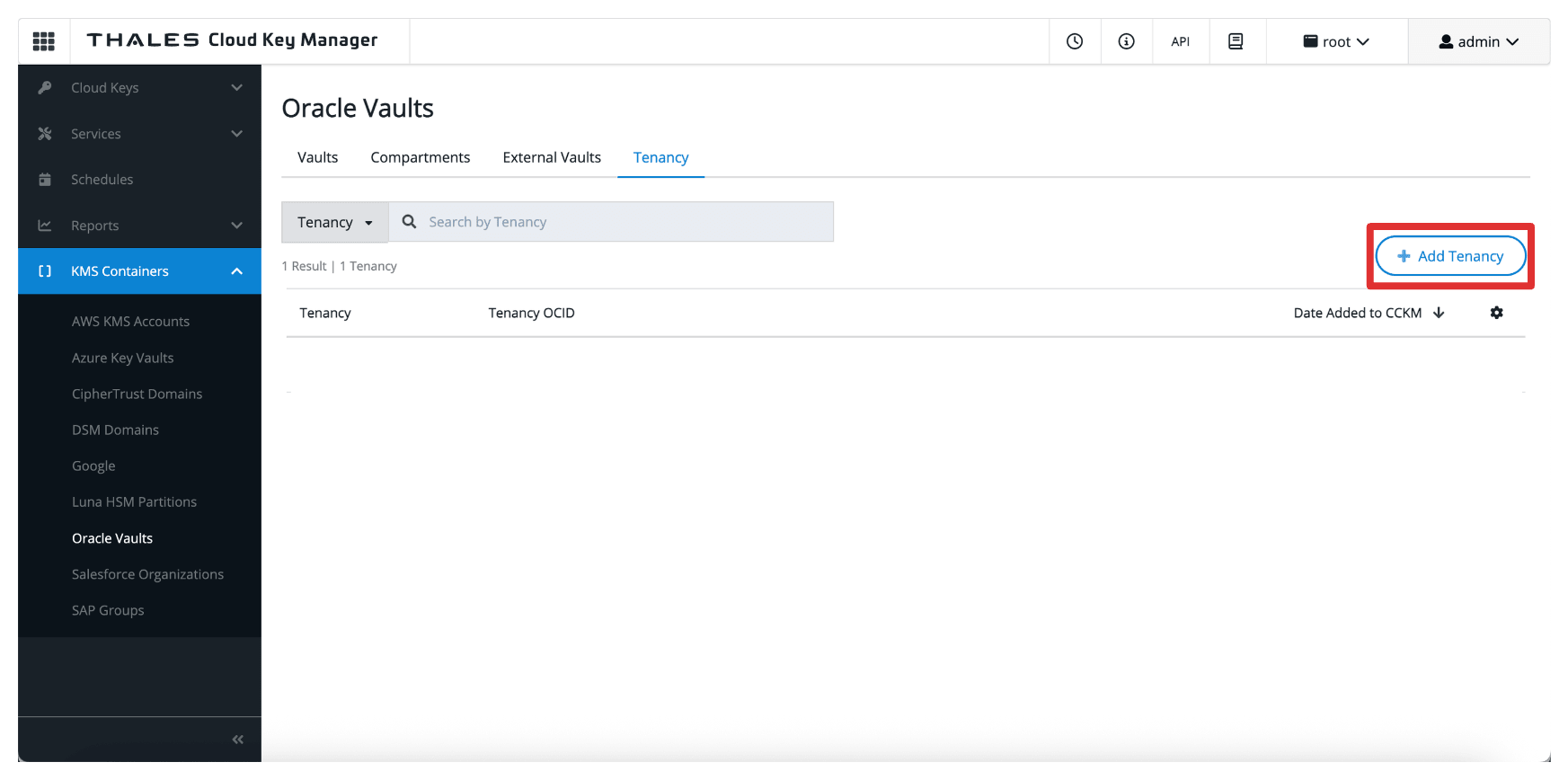

Accédez à la console Thales Cloud Key Manager.

- Cliquez sur Conteneurs KMS.

- Cliquez sur Chambres fortes Oracle.

- Cliquez sur Location.

- Cliquez sur Ajouter une location.

-

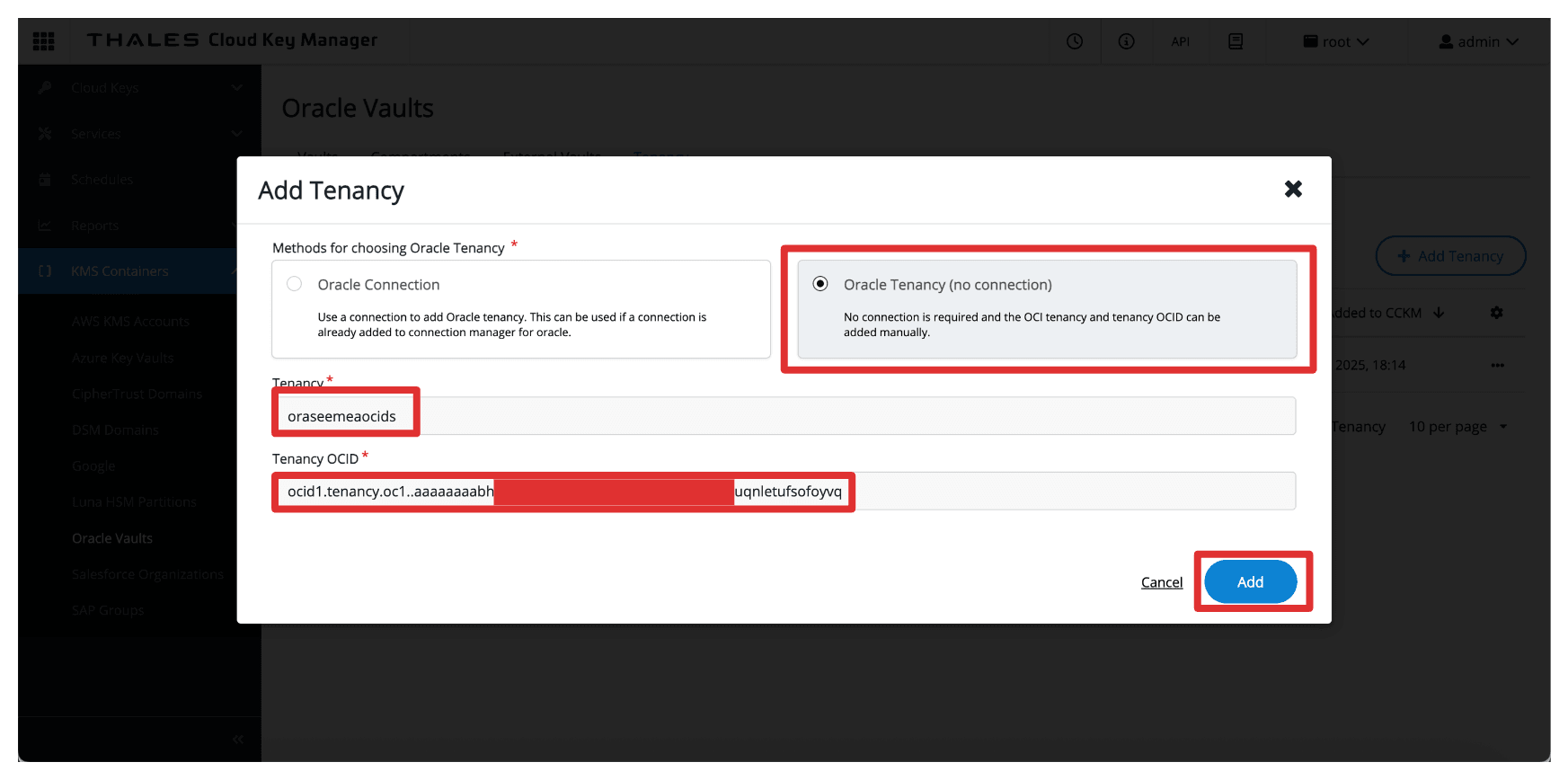

Dans Ajouter une location, entrez les informations suivantes.

- Sélectionnez Location Oracle (aucune connexion) comme méthode.

- Entrez le nom de la location collectée à partir d'OCI.

- Entrez l'OCID de la location collecté à partir d'OCI.

- Cliquez sur Ajouter.

-

Notez que le locataire OCI est ajouté au gestionnaire Thales CipherTrust.

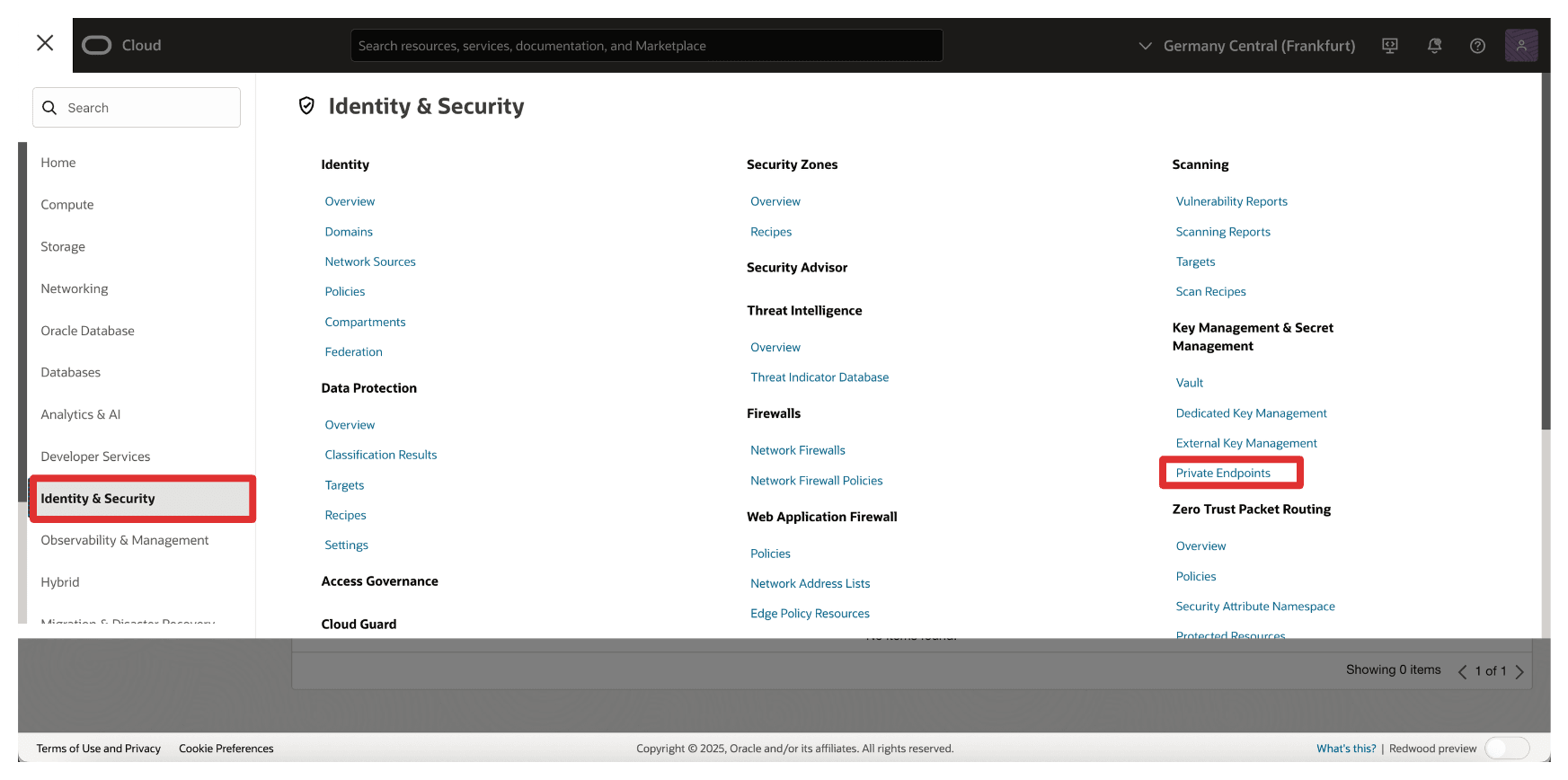

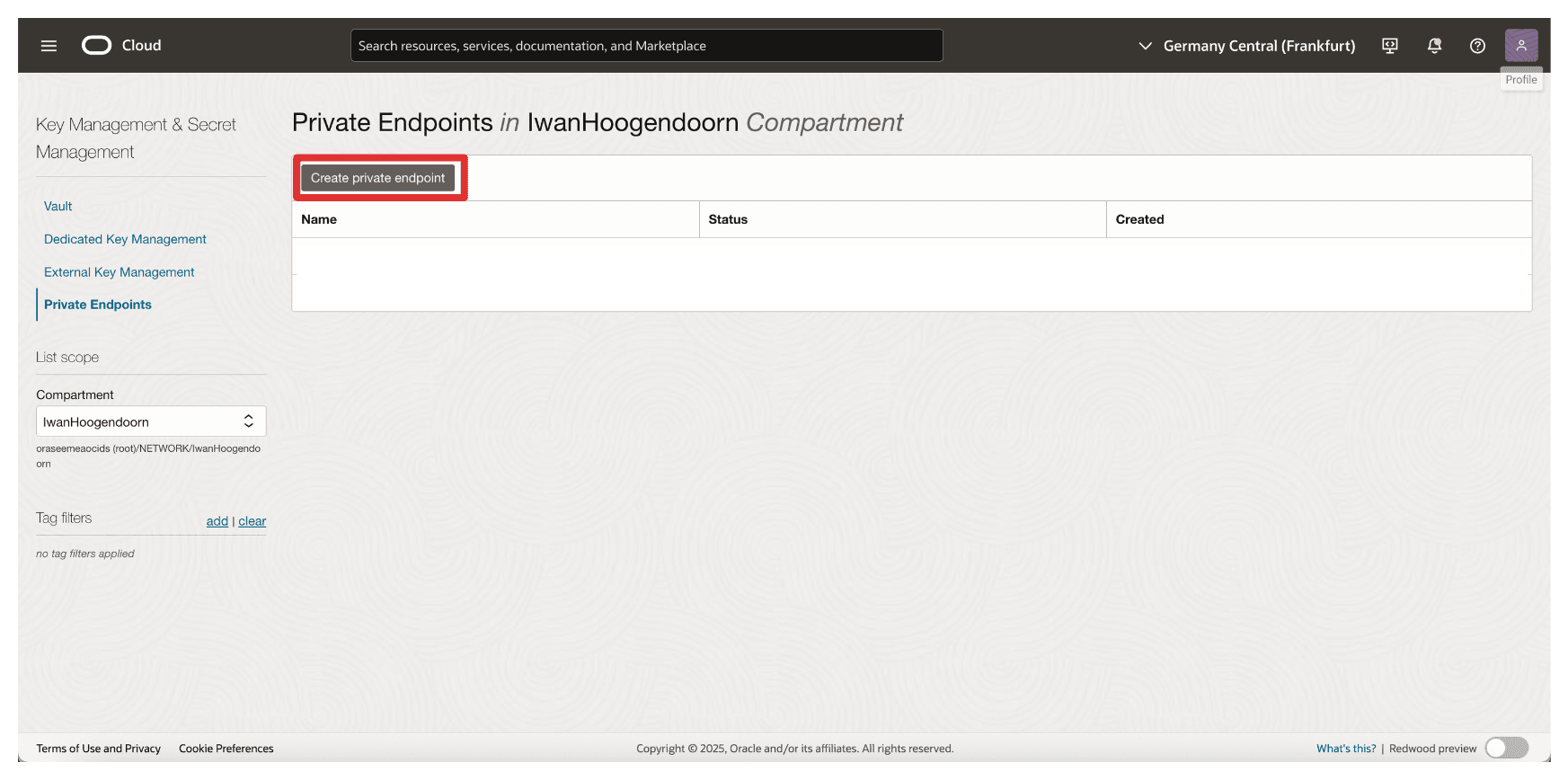

Tâche 6 : Créer un point d'extrémité privé pour le service de gestionnaire de clés externes dans OCI

Pour connecter OCI au gestionnaire Thales CipherTrust en toute sécurité sans exposer le trafic à l'Internet public, vous devez créer un point d'extrémité privé pour le service de gestion des clés externes OCI.

Cela garantit que toutes les communications entre le gestionnaire OCI et Thales CipherTrust se font par un chemin de réseau privé et contrôlé.

Assurez-vous que les préalables suivants sont satisfaits :

- Le gestionnaire Thales CipherTrust doit être accessible à partir d'OCI au moyen de votre configuration de réseau privé. Par exemple, via VPN.

- Assurez-vous que le sous-réseau comporte des règles de routage et de sécurité permettant le trafic vers l'instance de gestionnaire Thales CipherTrust.

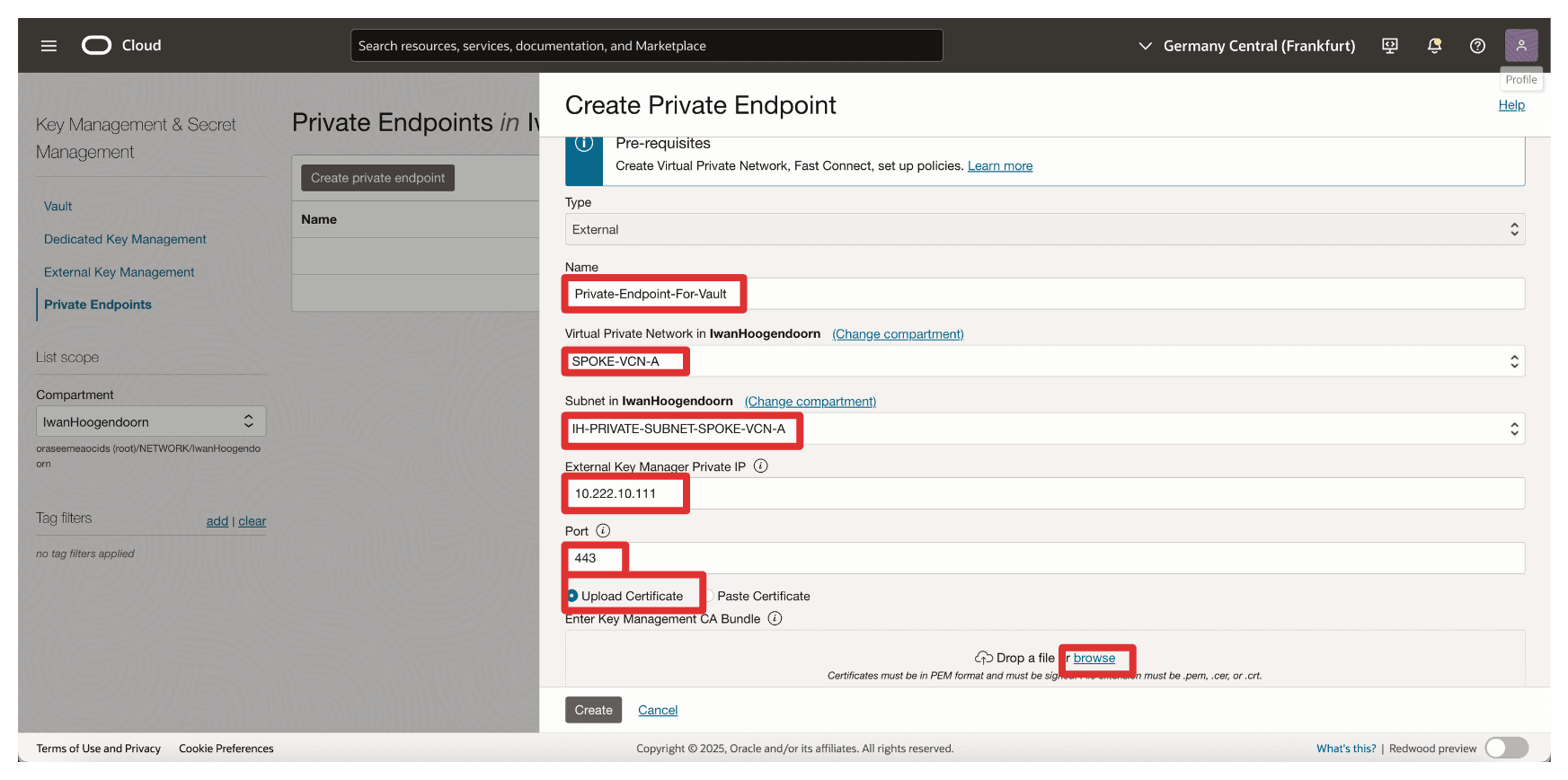

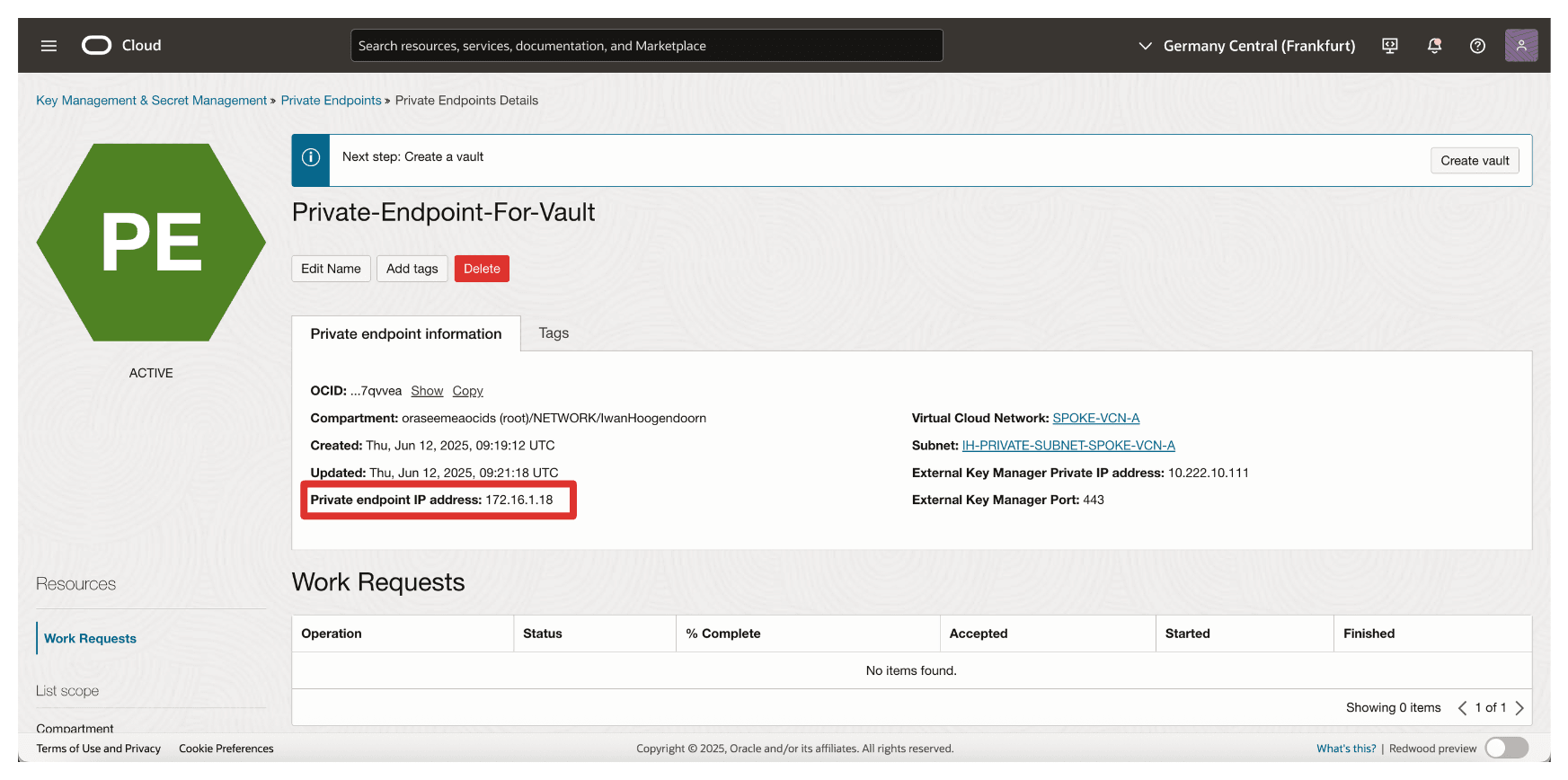

L'illustration suivante présente les composants et la configuration de cette tâche.

-

Dans la console OCI, naviguez jusqu'à Identité et sécurité et cliquez sur Points d'extrémité privés.

-

Allez à Points d'extrémité privés et cliquez sur Créer un point d'extrémité privé.

-

Dans Créer un point d'extrémité privé, entrez les informations suivantes.

- Entrez le nom du point d'extrémité privé (

Private-Endpoint-For-Vault). - Sélectionnez un VCN et un sous-réseau dans lesquels ce point d'extrémité privé doit se trouver.

- Entrez Adresse IP privée du gestionnaire de clés externes comme

10.222.10.111Adresse IP du serveur AMS CTM1. - Entrez

443Port. - Chargez l'ensemble AC de gestion des clés externes et cliquez sur Parcourir.

- Entrez le nom du point d'extrémité privé (

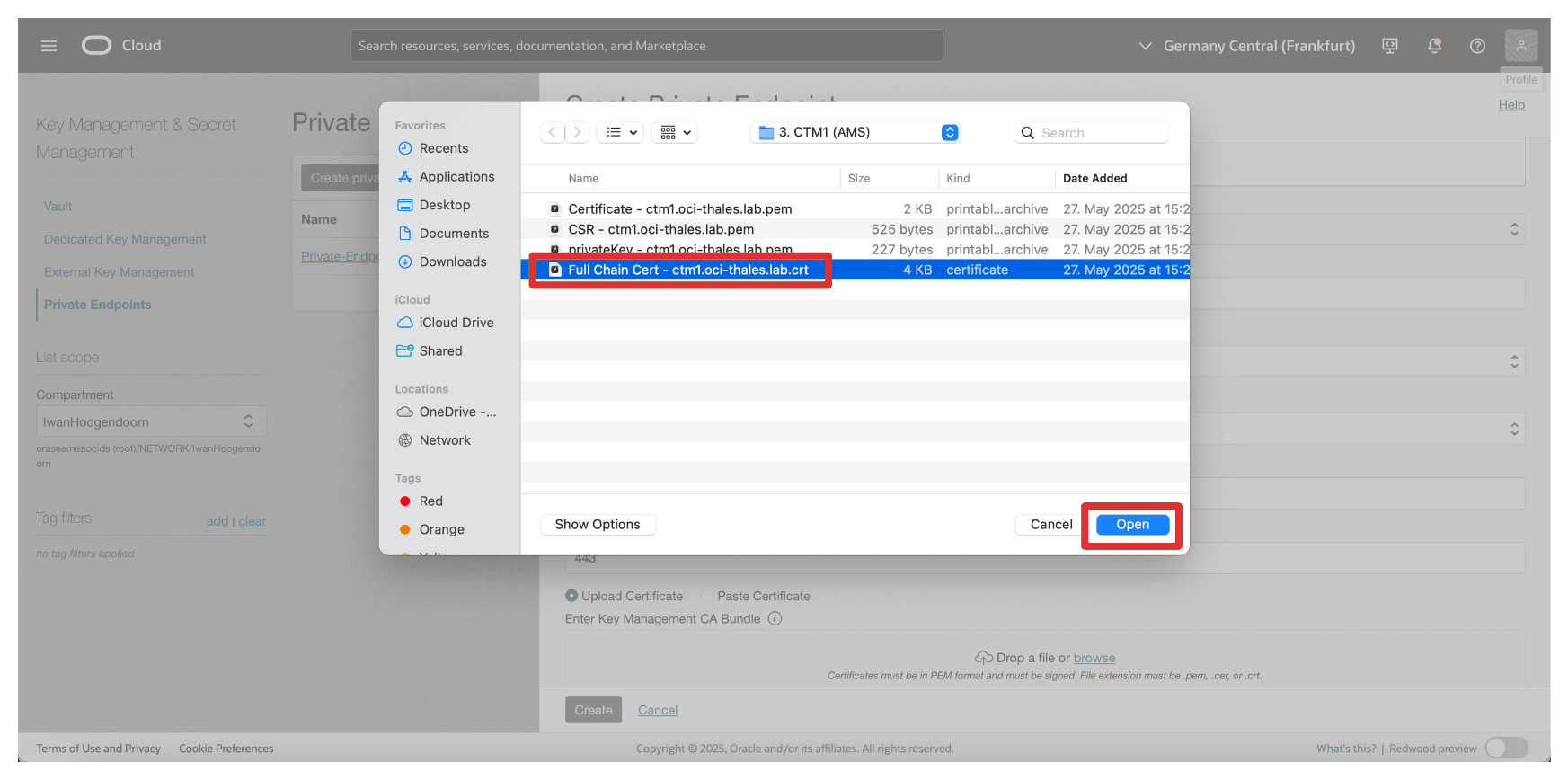

-

Nous avons sélectionné le certificat de chaîne complète créé dans ce tutoriel : Configurer deux boîtiers Thales CipherTrust Cloud Key Manager dans OCI, créer une grappe entre eux et en configurer un en tant qu'autorité de certification, mais vous ne pouvez également sélectionner que le certificat racine de l'autorité de certification. Cliquez sur Ouvrir.

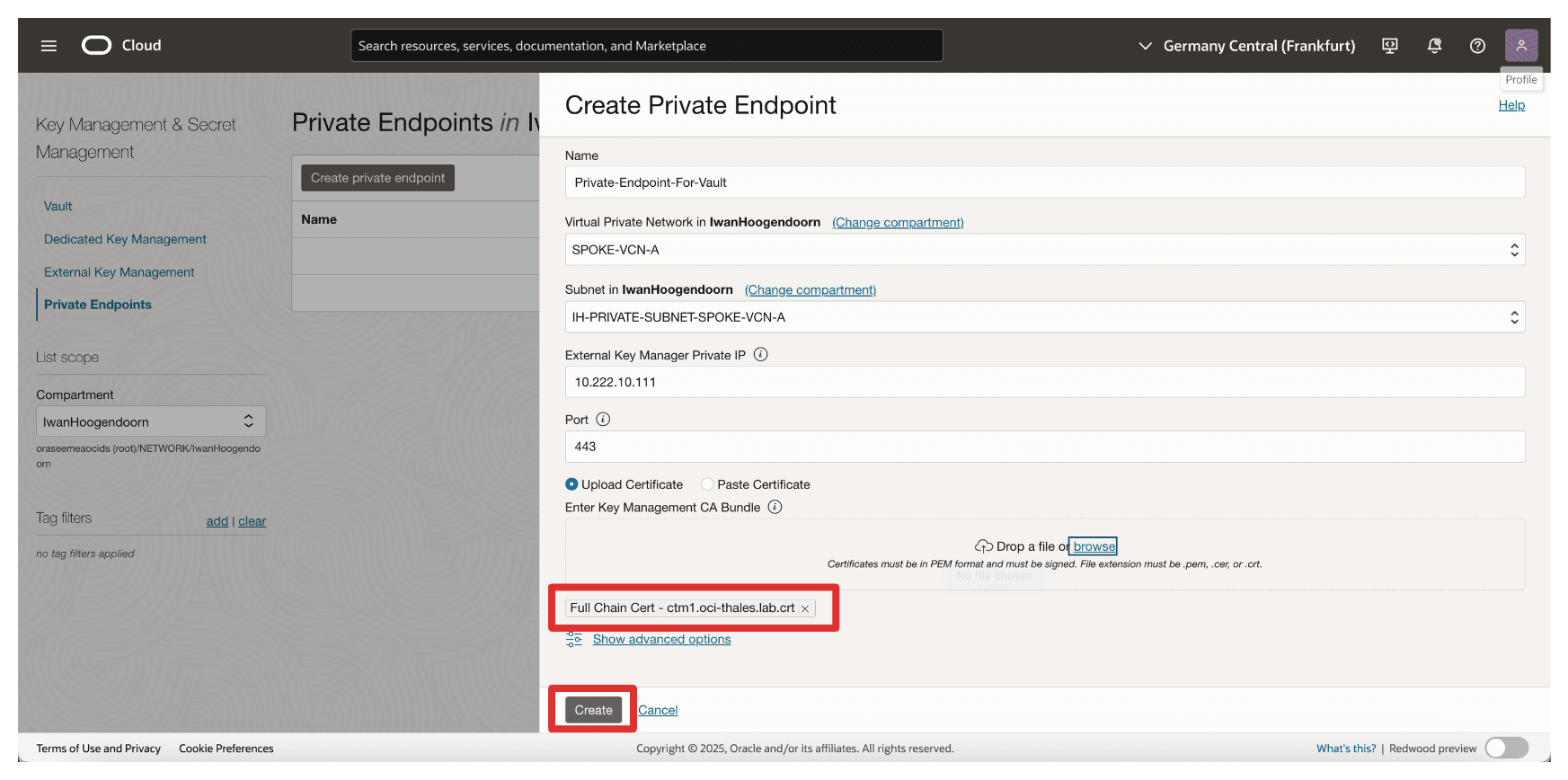

-

Assurez-vous que le certificat, l'autorité de certification racine ou les certificats de chaîne complète du gestionnaire Thales CipherTrust sont sélectionnés. Cliquez sur Créer.

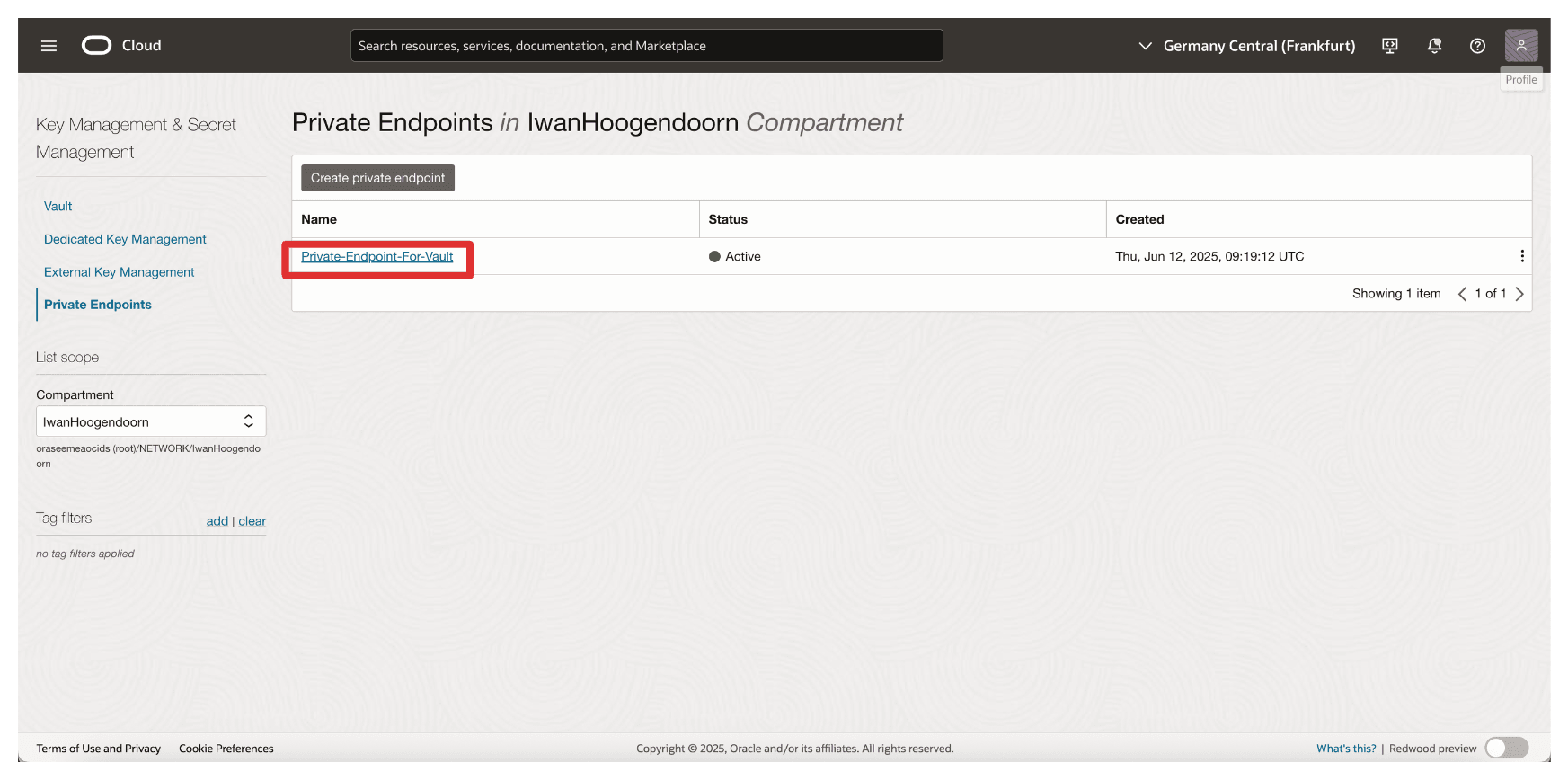

-

Notez que le point d'extrémité privé est créé. Maintenant, cliquez sur le point d'extrémité privé.

-

Notez que l'adresse IP du point d'extrémité privé est configurée.

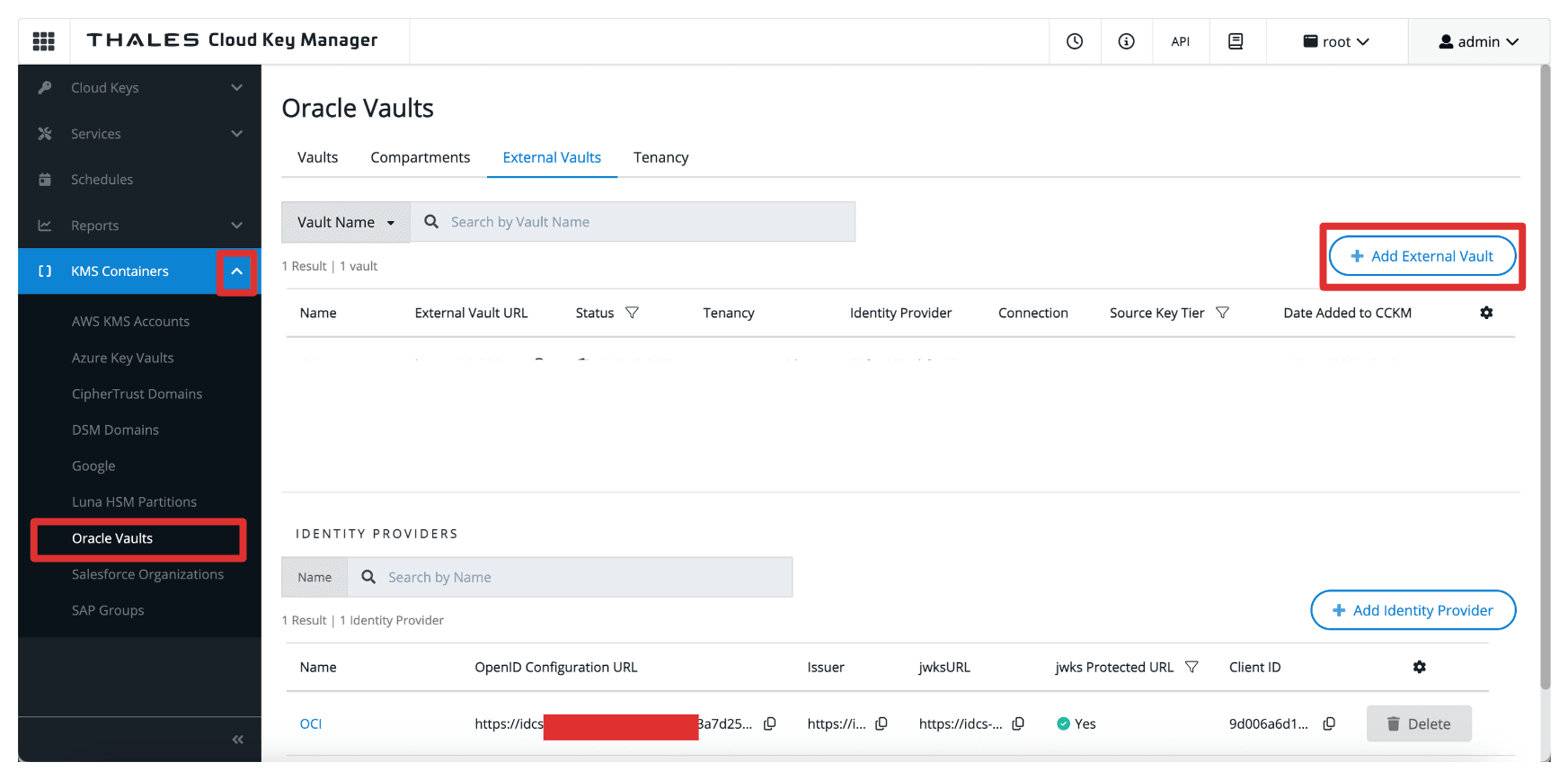

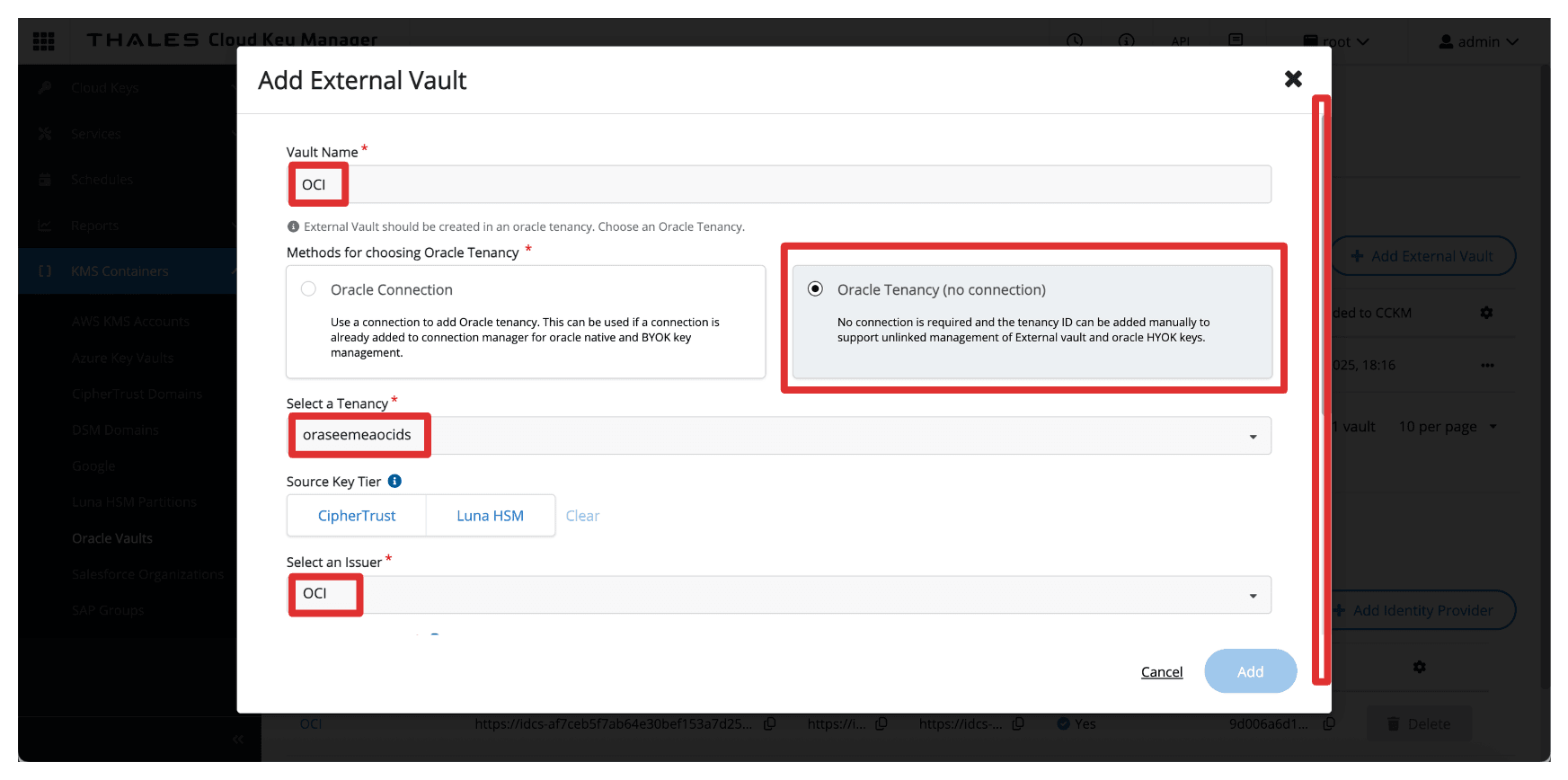

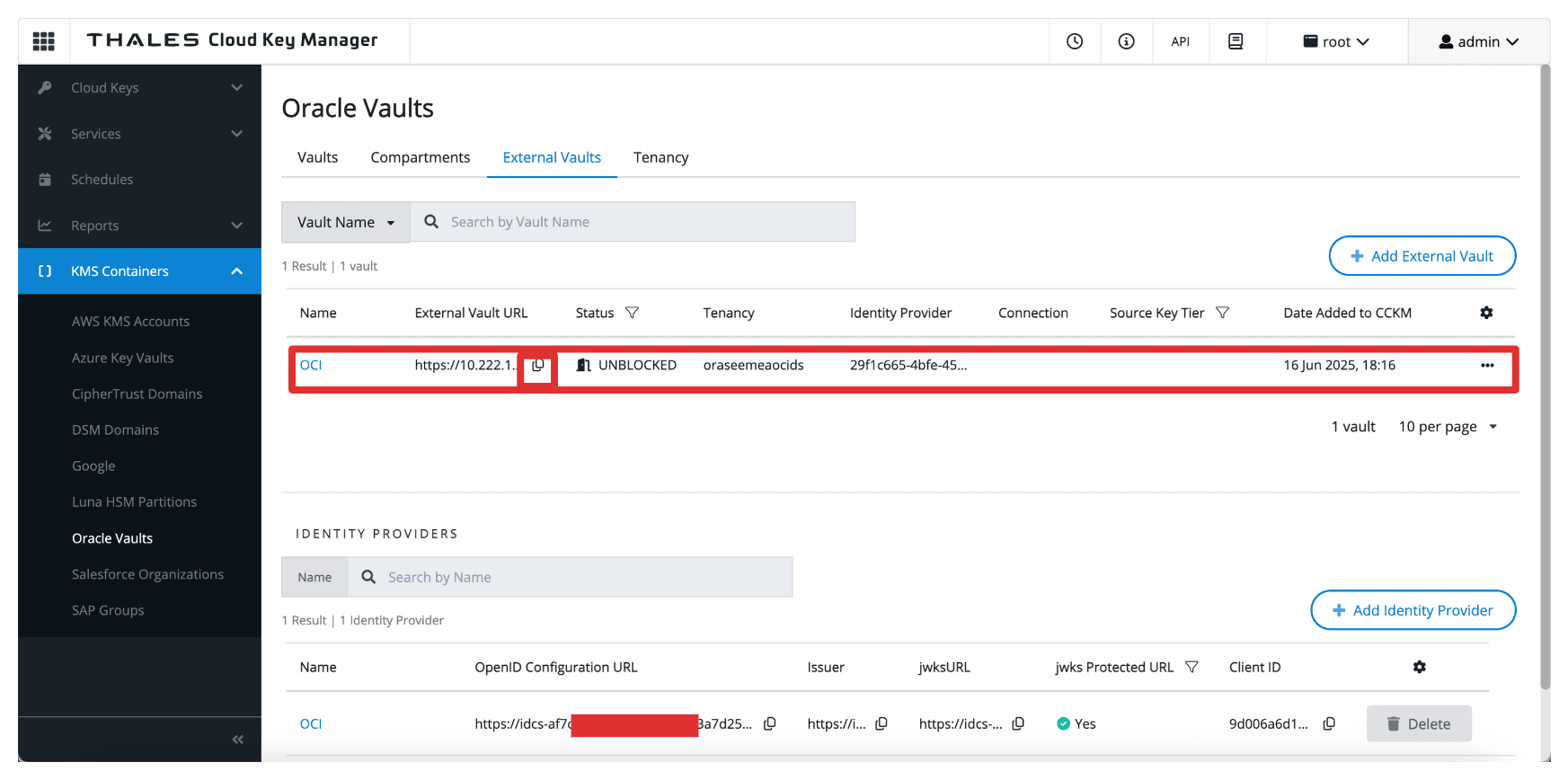

Tâche 7 : Ajouter des chambres fortes externes dans Thales CipherTrust Manager

Une fois la location OCI et le point d'extrémité privé en place, la tâche suivante consiste à ajouter une chambre forte externe dans le gestionnaire Thales CipherTrust. Une chambre forte externe dans Thales CipherTrust Manager est un conteneur logique qui est mappé à la chambre forte de gestion des clés externes dans OCI, ce qui permet au gestionnaire Thales CipherTrust de gérer les clés utilisées pour le chiffrement HYOK.

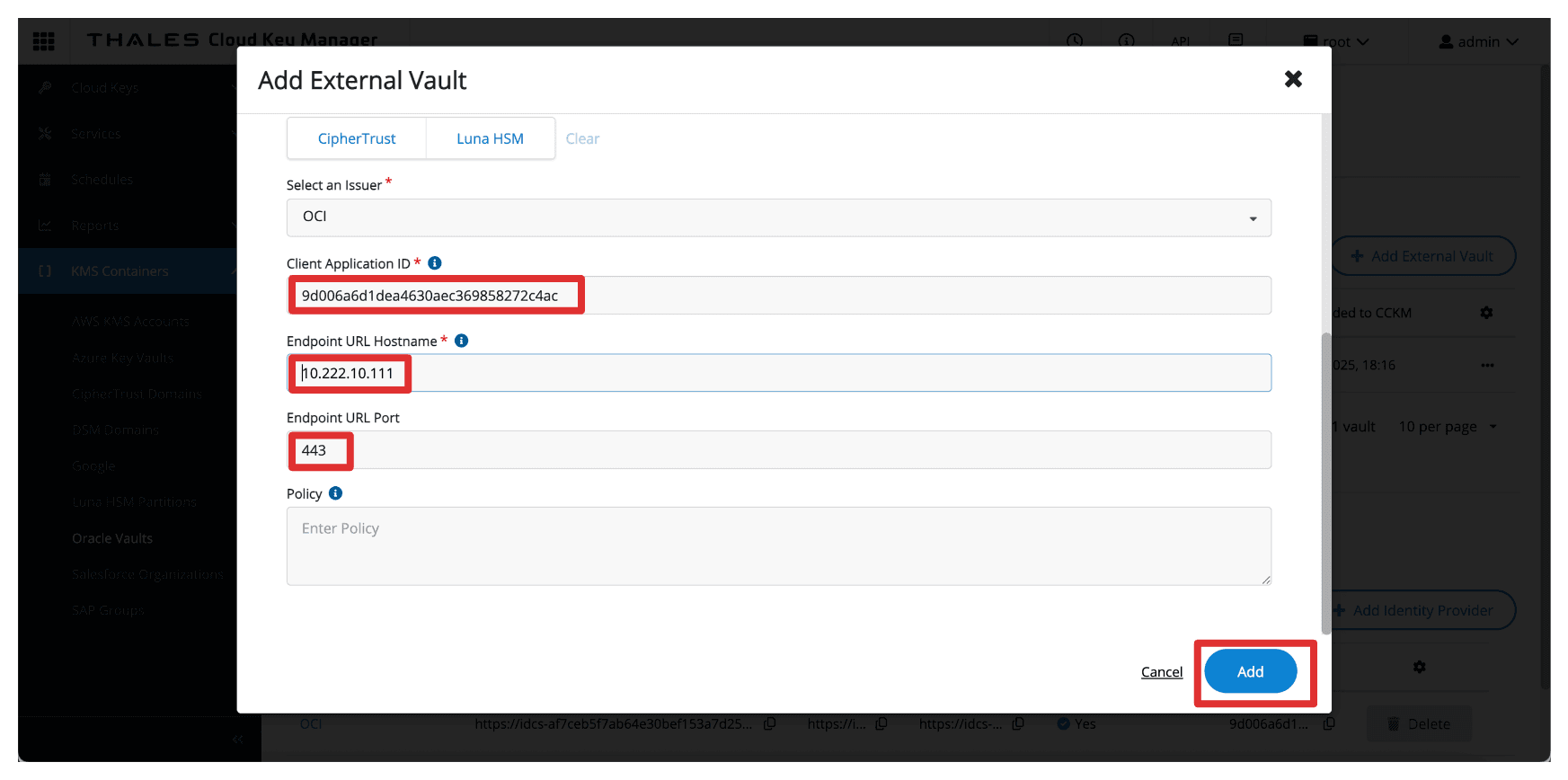

L'illustration suivante présente les composants et la configuration de cette tâche.

-

Accédez à la console Thales Cloud Key Manager.

- Cliquez sur Conteneurs KMS.

- Cliquez sur Chambres fortes Oracle.

- Sélectionnez Chambres fortes externes.

- Cliquez sur Ajouter une chambre forte externe.

-

Dans Ajouter une chambre forte externe, entrez les informations suivantes.

- Entrez le nom (

OCI). - Sélectionnez Location Oracle (aucune connexion) comme Méthodes.

- Sélectionnez la location créée dans la tâche 5.

- Sélectionnez l'émetteur, le fournisseur d'identités créé dans la tâche 4.

- Faire défiler vers le bas.

- Entrez l'ID client de l'application intégrée

Client_App. - Entrez le nom d'hôte de l'URL du point d'extrémité

10.222.10.111, l'adresse IP du serveur AMS CTM1. - Entrez

443Port. - Cliquez sur Ajouter.

- Entrez le nom (

-

Notez que la chambre forte externe est configurée. Copiez l'URL de la chambre forte externe et stockez-la dans un bloc-notes.

Une fois configurée, cette chambre forte devient l'emplacement cible pour le stockage des clés externes auxquelles les services OCI feront référence. Il relie votre environnement OCI et les clés gérées par CipherTrust, ce qui permet un contrôle complet des opérations de chiffrement dans un modèle HYOK.

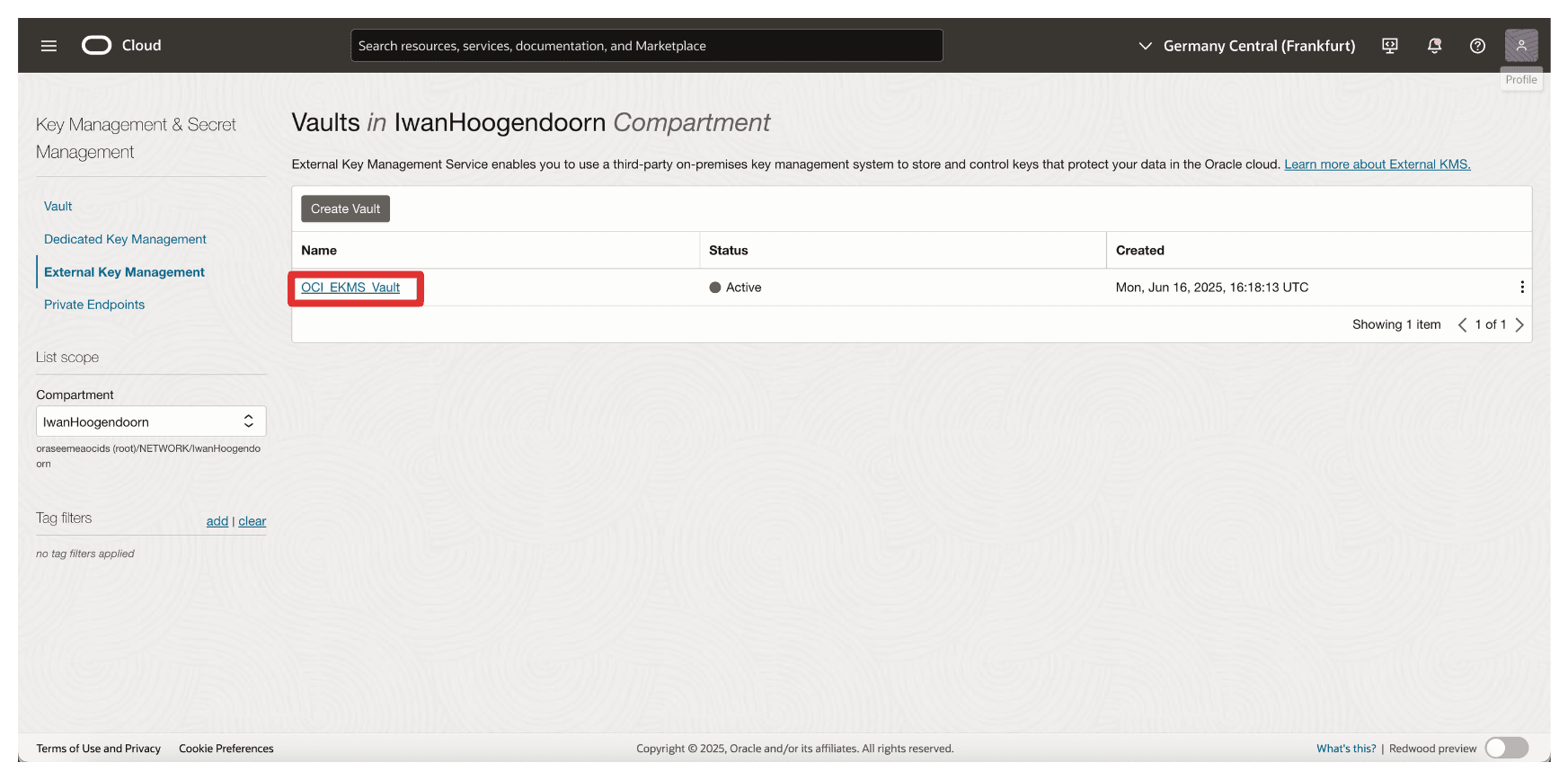

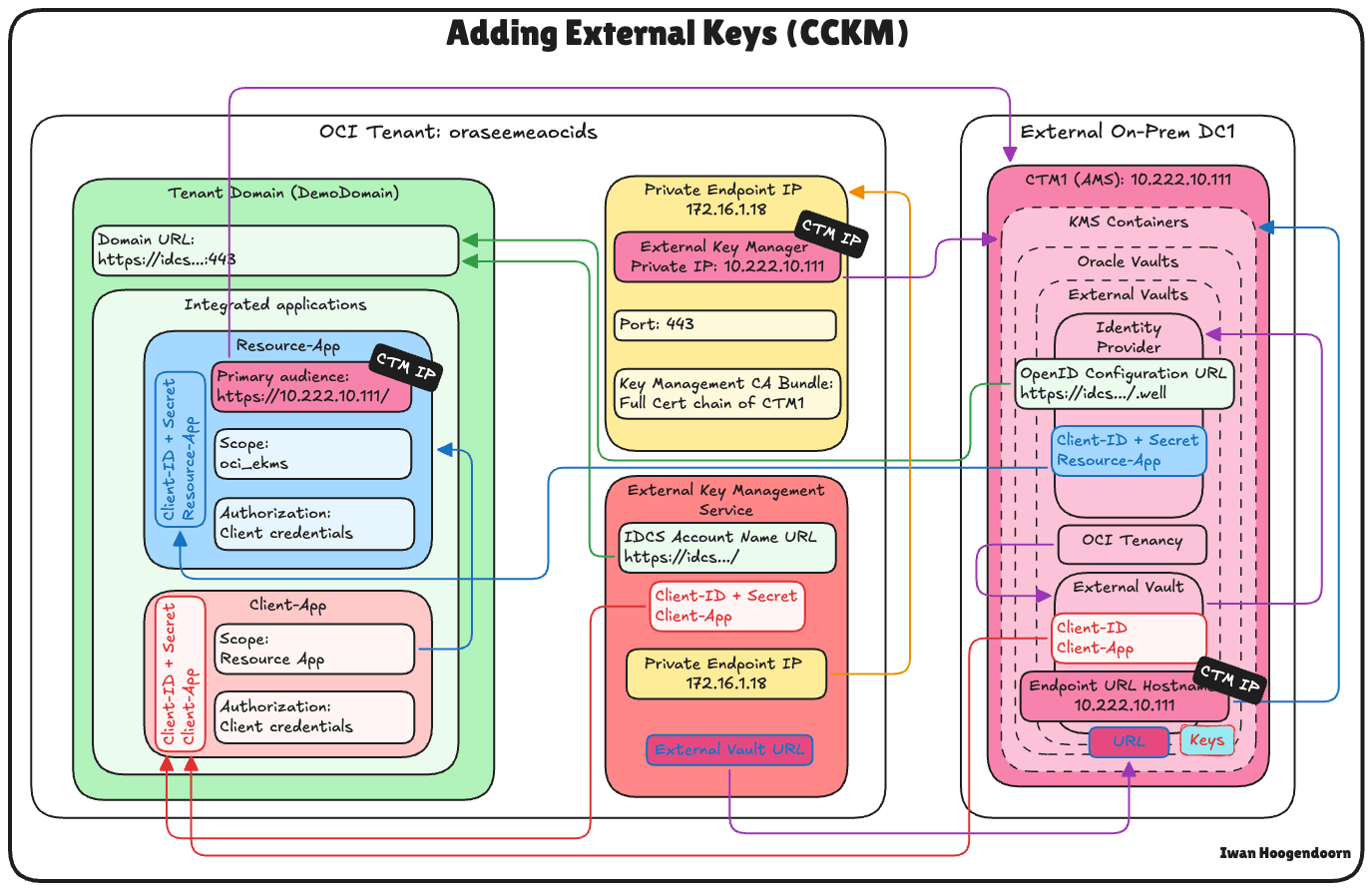

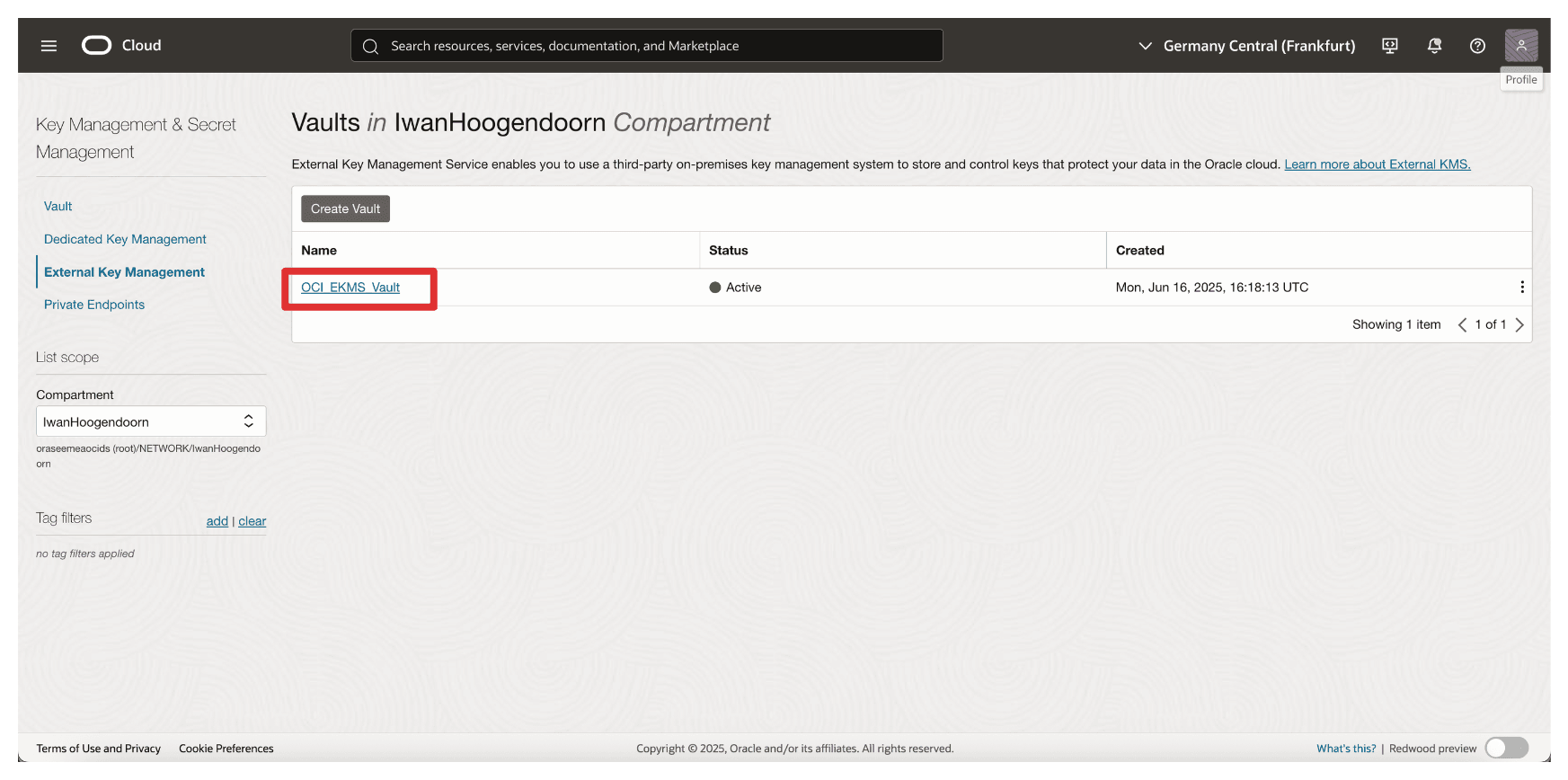

Tâche 8 : Créer une chambre forte du service de gestion des clés externes OCI

Maintenant que la chambre forte externe a été définie dans le gestionnaire Thales CipherTrust, la tâche suivante consiste à créer une chambre forte de gestion des clés externes correspondante dans la console OCI.

Cette chambre forte OCI sera liée à votre gestionnaire Thales CipherTrust et utilisée par les services OCI pour effectuer des opérations de chiffrement et de déchiffrement à l'aide de clés externes.

L'illustration suivante présente les composants et la configuration de cette tâche.

-

Extrayez l'URL de domaine de la tâche 3. Vous en aurez besoin pour configurer la chambre forte de clés externes dans OCI.

-

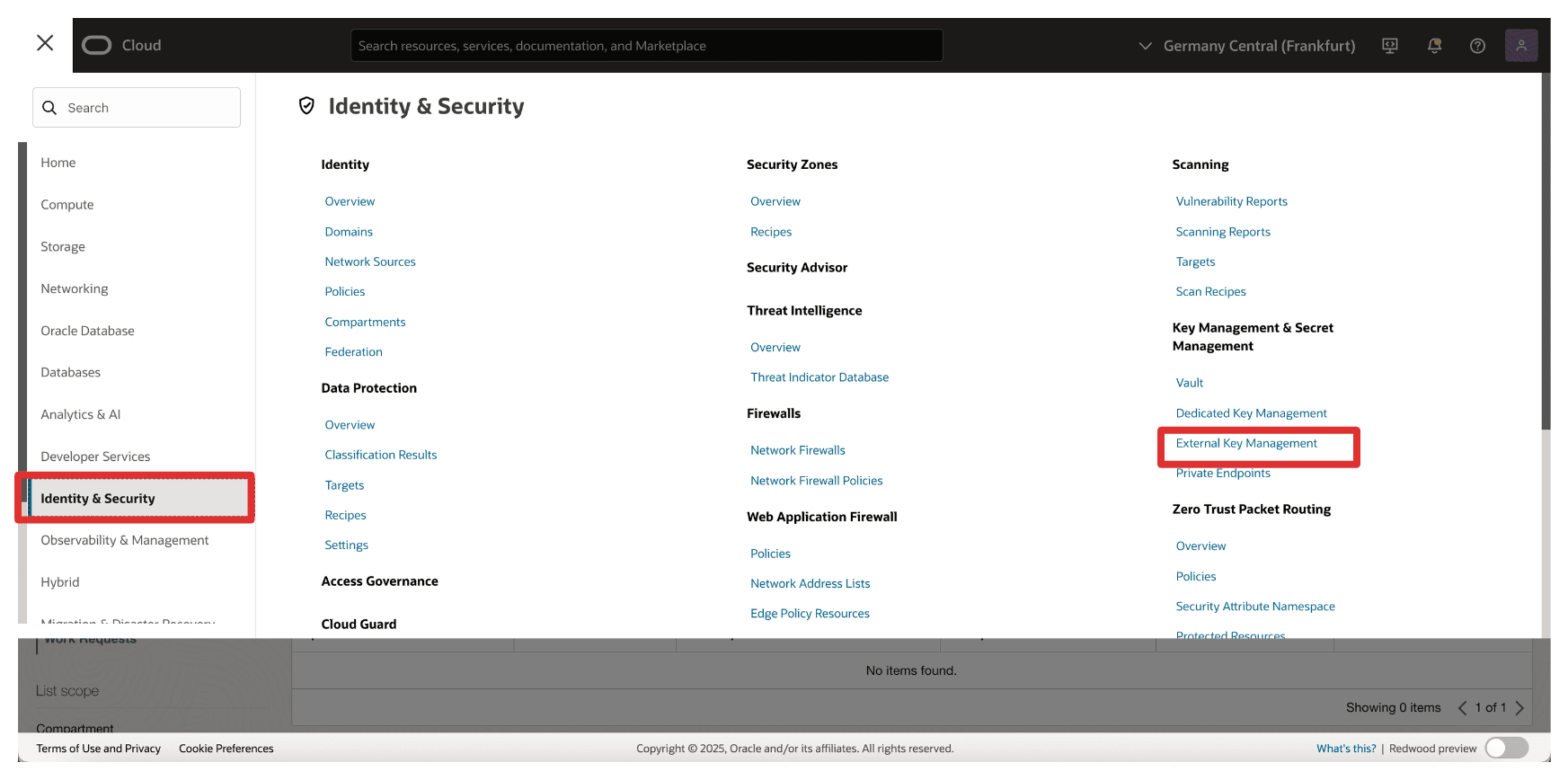

Dans la console OCI, allez à Identité et sécurité et cliquez sur Gestion des clés externes.

-

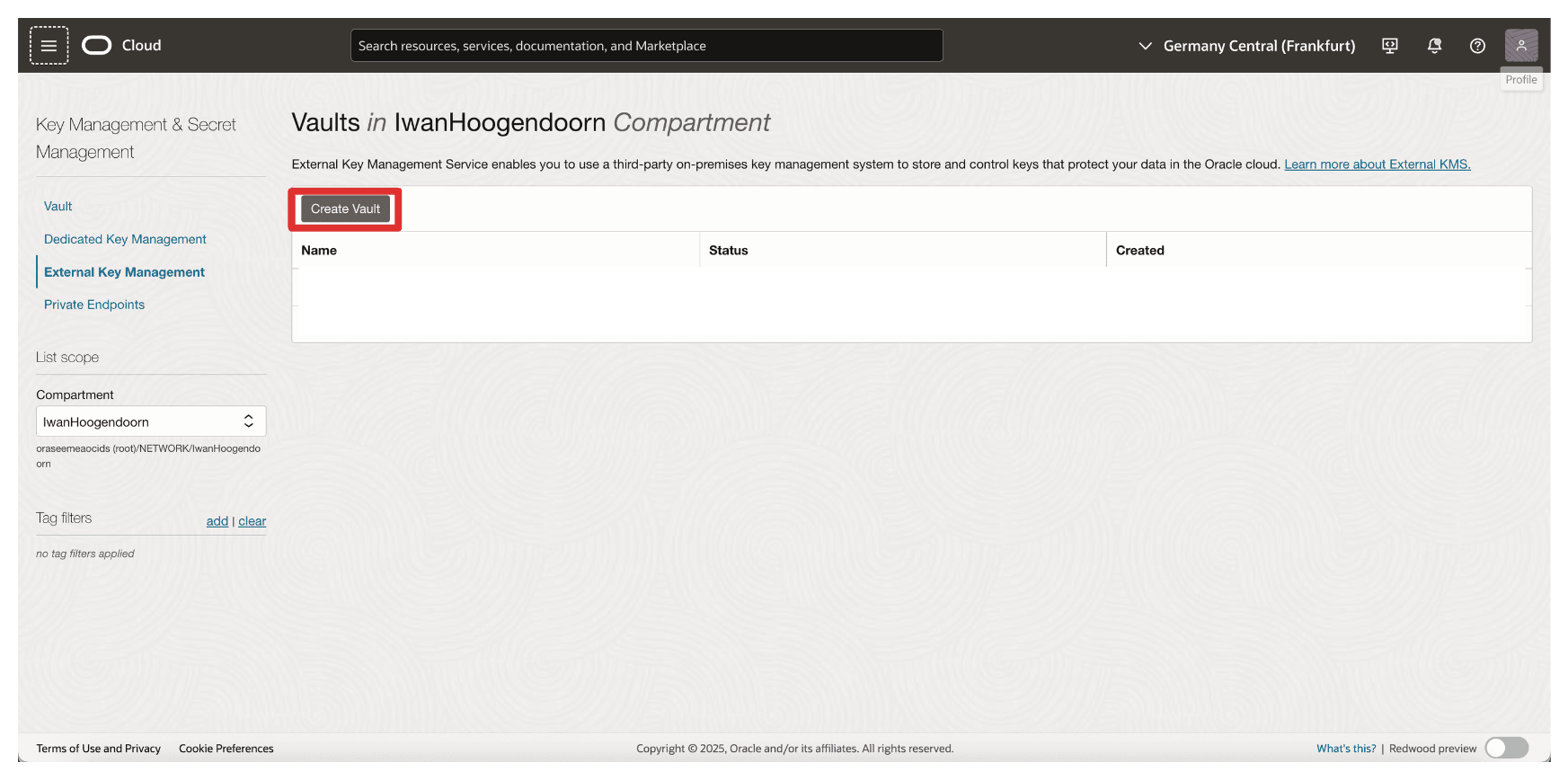

Cliquez sur Créer une chambre forte.

-

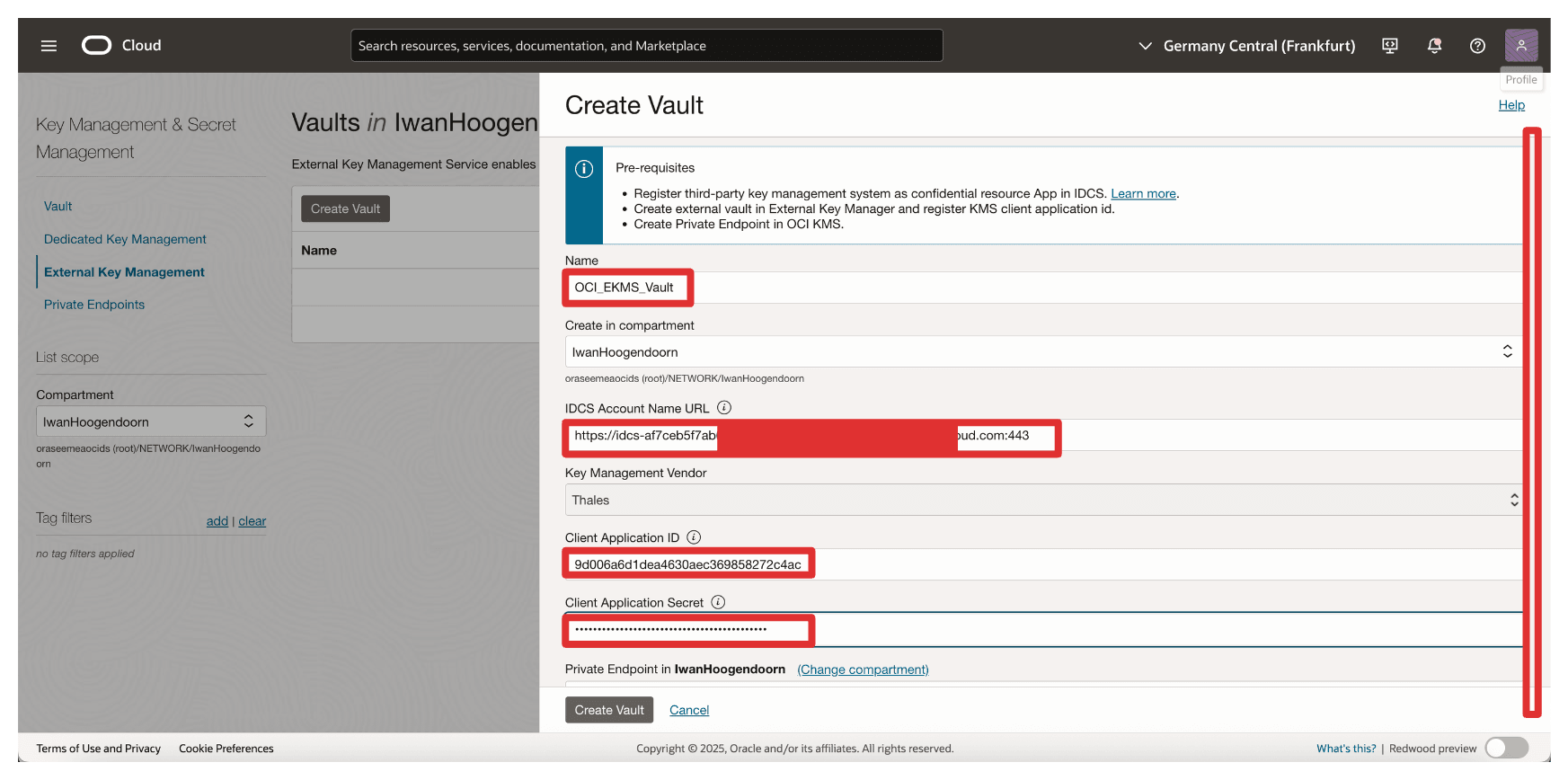

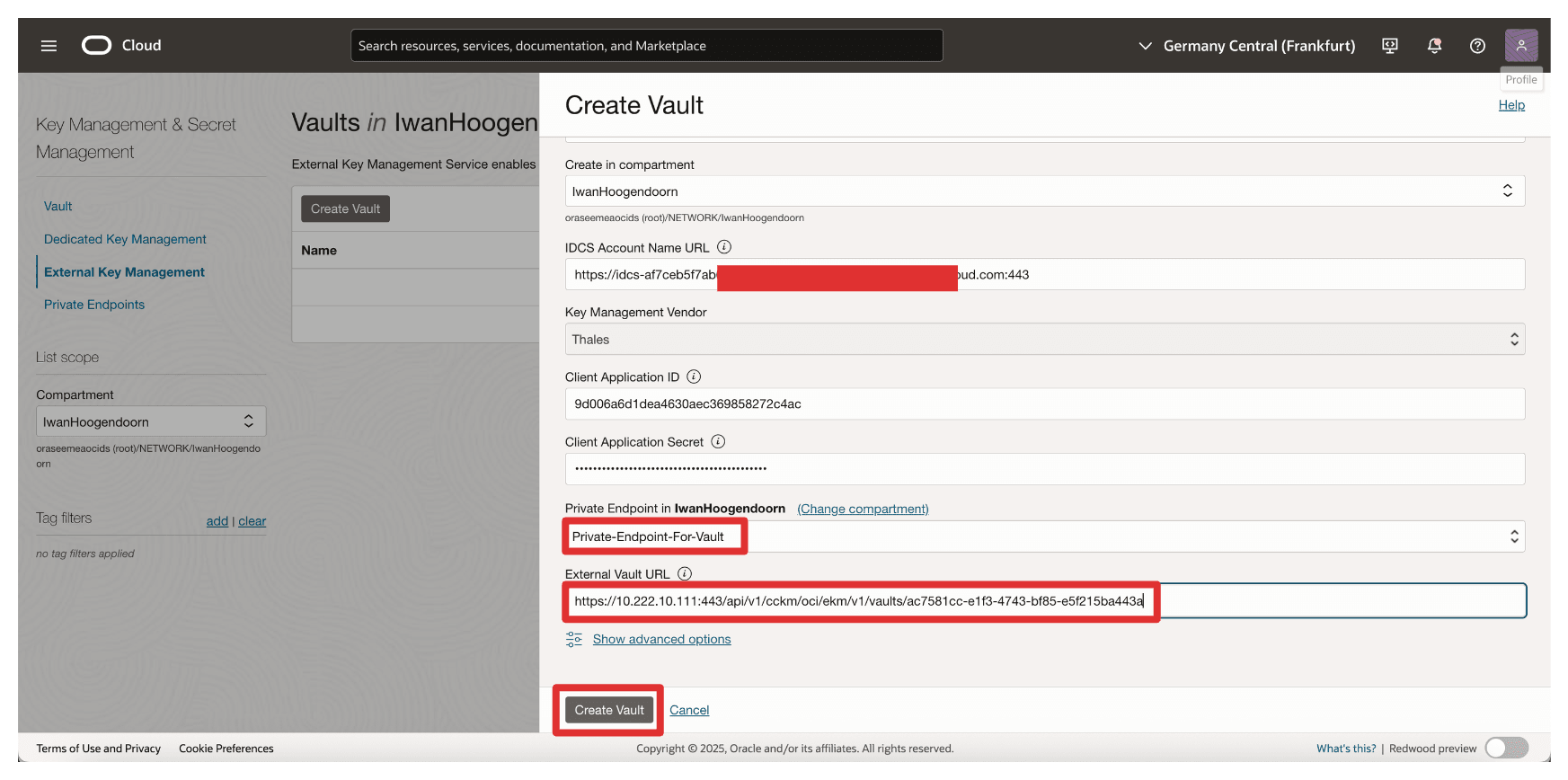

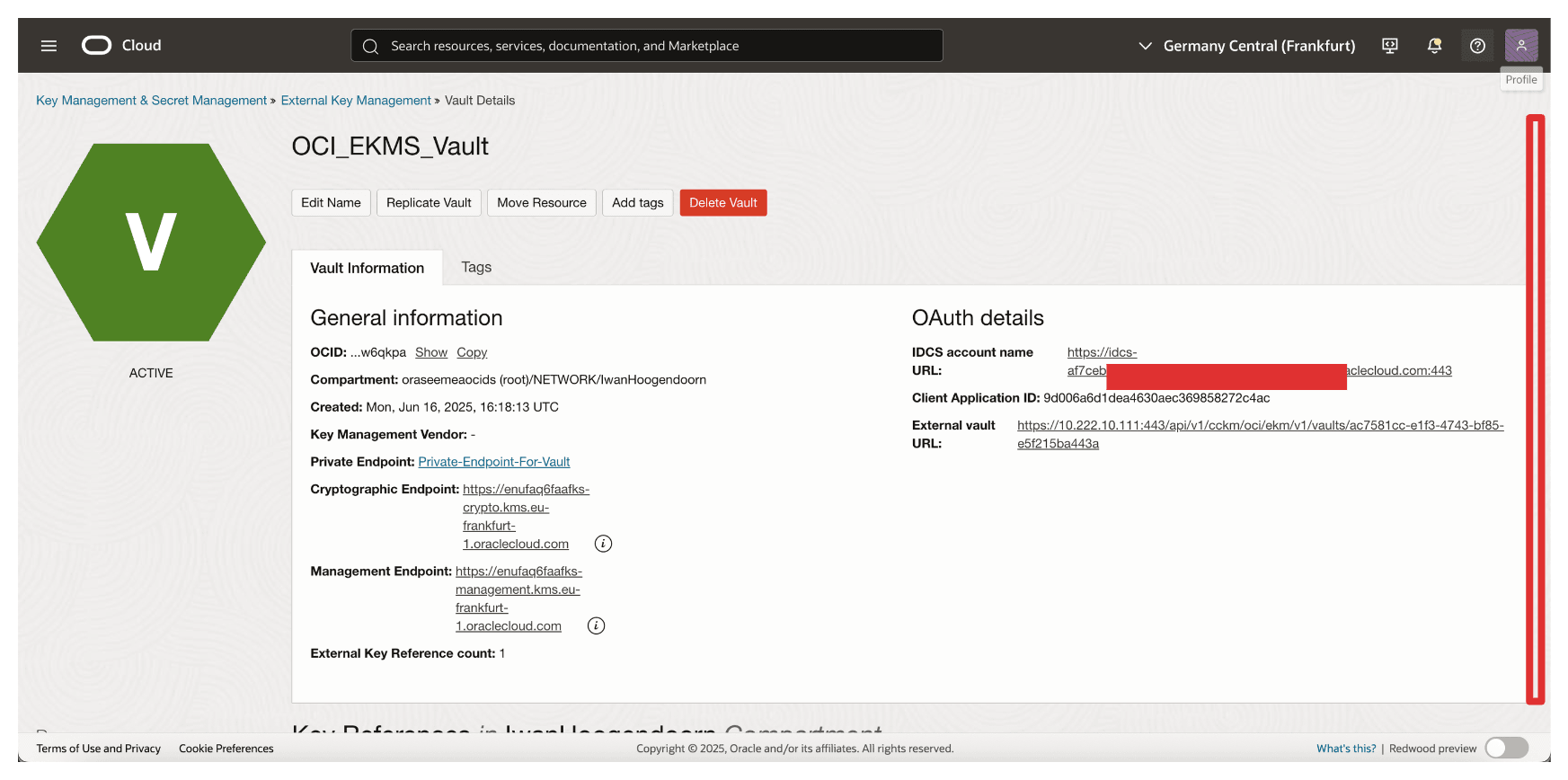

Dans Créer une chambre forte, entrez les informations suivantes.

- Entrez le nom (

OCI_EKMS_Vault). - Entrez l'URL du nom du compte IDCS, l'URL du domaine copiée à partir de la tâche 7. L'URL complète sera donc :

https://idcs-<xxx>.identity.oraclecloud.com:443/. - Entrez l'ID client et la clé secrète de l'application client de l'application intégrée

Client_App. - Faire défiler vers le bas.

- Sélectionnez le point d'extrémité privé créé dans la tâche 6.

- Entrez l'URL de la chambre forte externe copiée à partir de la tâche 7 lors de la création de la chambre forte externe sur CTM1.

- Cliquez sur Créer une chambre forte.

- Entrez le nom (

-

Notez que la chambre forte a été créée. Maintenant, cliquez sur le coffre-fort.

-

Consultez les détails de la chambre forte.

OCI va maintenant se connecter à votre gestionnaire Thales CipherTrust à l'aide du point d'extrémité privé spécifié. Une fois cette chambre forte active, elle devient l'interface au moyen de laquelle OCI interagit avec les clés externes gérées par CCKM, ce qui active la prise en charge HYOK pour les services OCI tels que le service de stockage d'objets pour OCI, les volumes par blocs pour OCI, etc. Par la suite, nous effectuerons certains tests avec le service de stockage d'objets pour OCI.

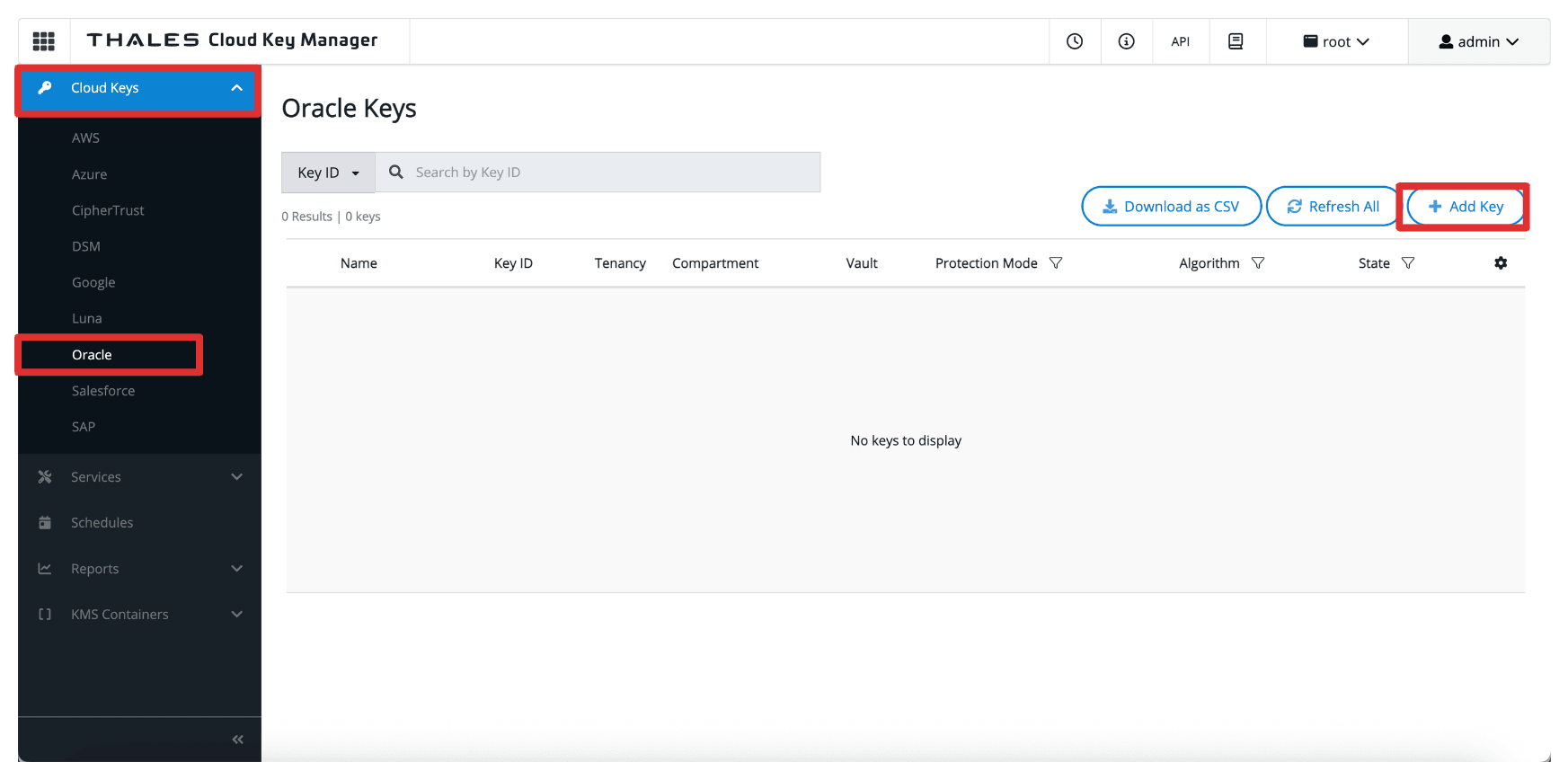

Tâche 9 : Ajouter des clés externes dans Thales CipherTrust Manager

Avec la chambre forte externe configurée dans le gestionnaire Thales CipherTrust et liée à OCI, la tâche suivante consiste à créer ou à importer les clés de chiffrement externes qu'OCI utilisera pour les services activés pour HYOK.

Ces clés résident en toute sécurité dans le gestionnaire Thales CipherTrust et sont référencées par OCI au moyen de l'interface de gestion des clés externes. Selon vos besoins organisationnels, vous pouvez générer une nouvelle clé directement dans Thales CipherTrust Manager ou importer une clé existante.

L'illustration suivante présente les composants et la configuration de cette tâche.

-

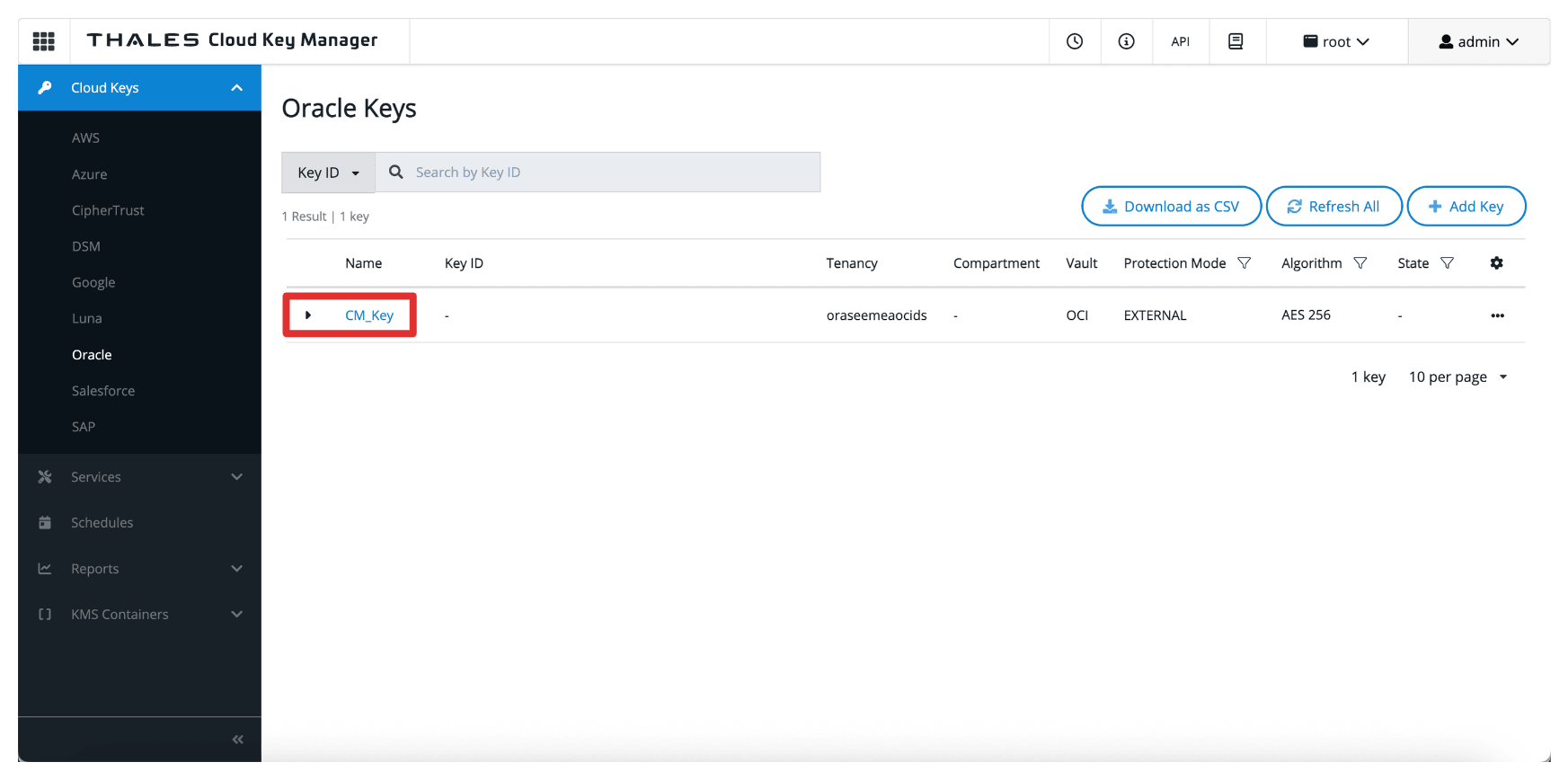

Accédez à la console Thales Cloud Key Manager.

- Cliquez sur Clés en nuage.

- Cliquez sur Oracle.

- Cliquez sur Ajouter une clé.

-

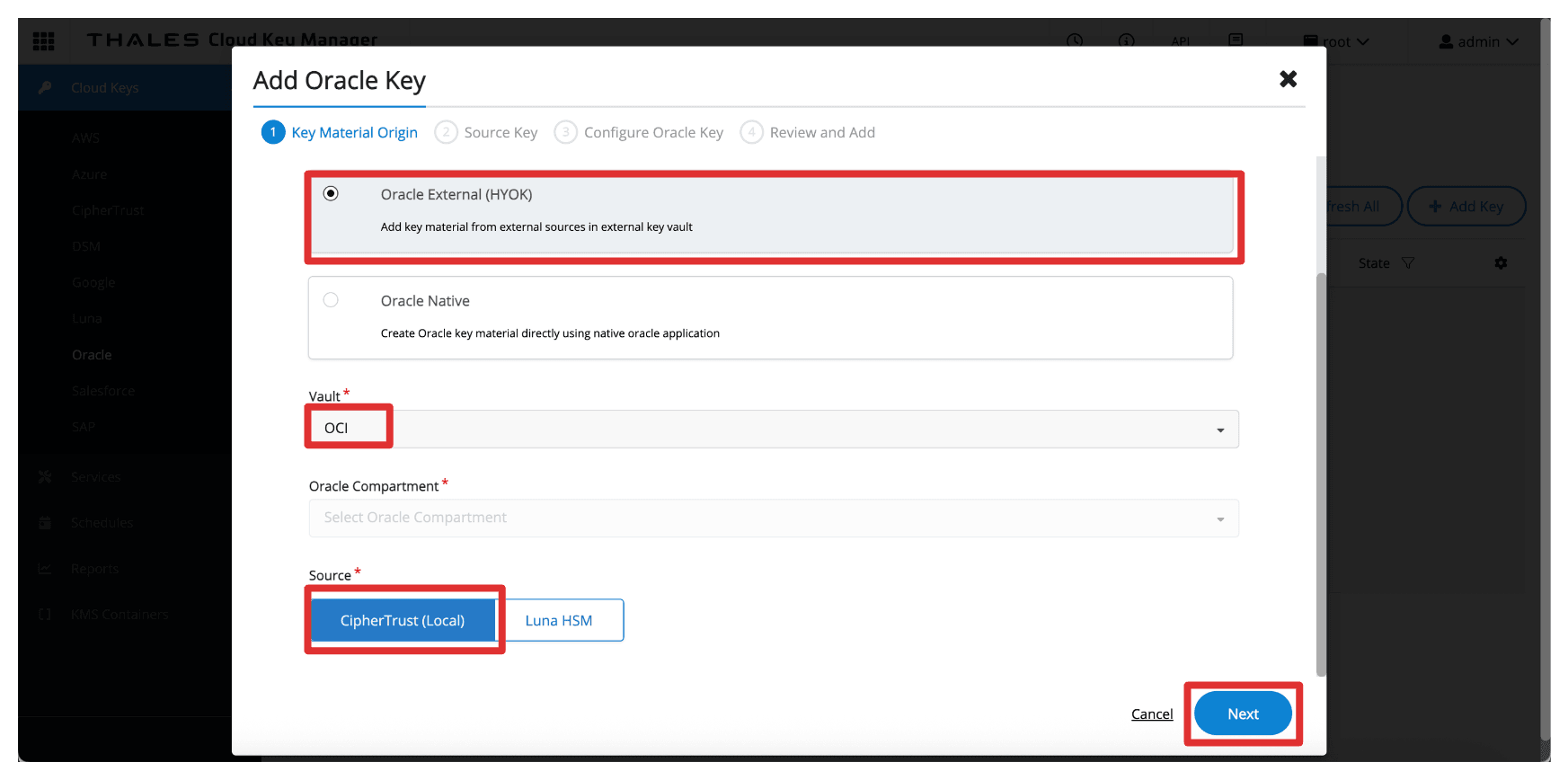

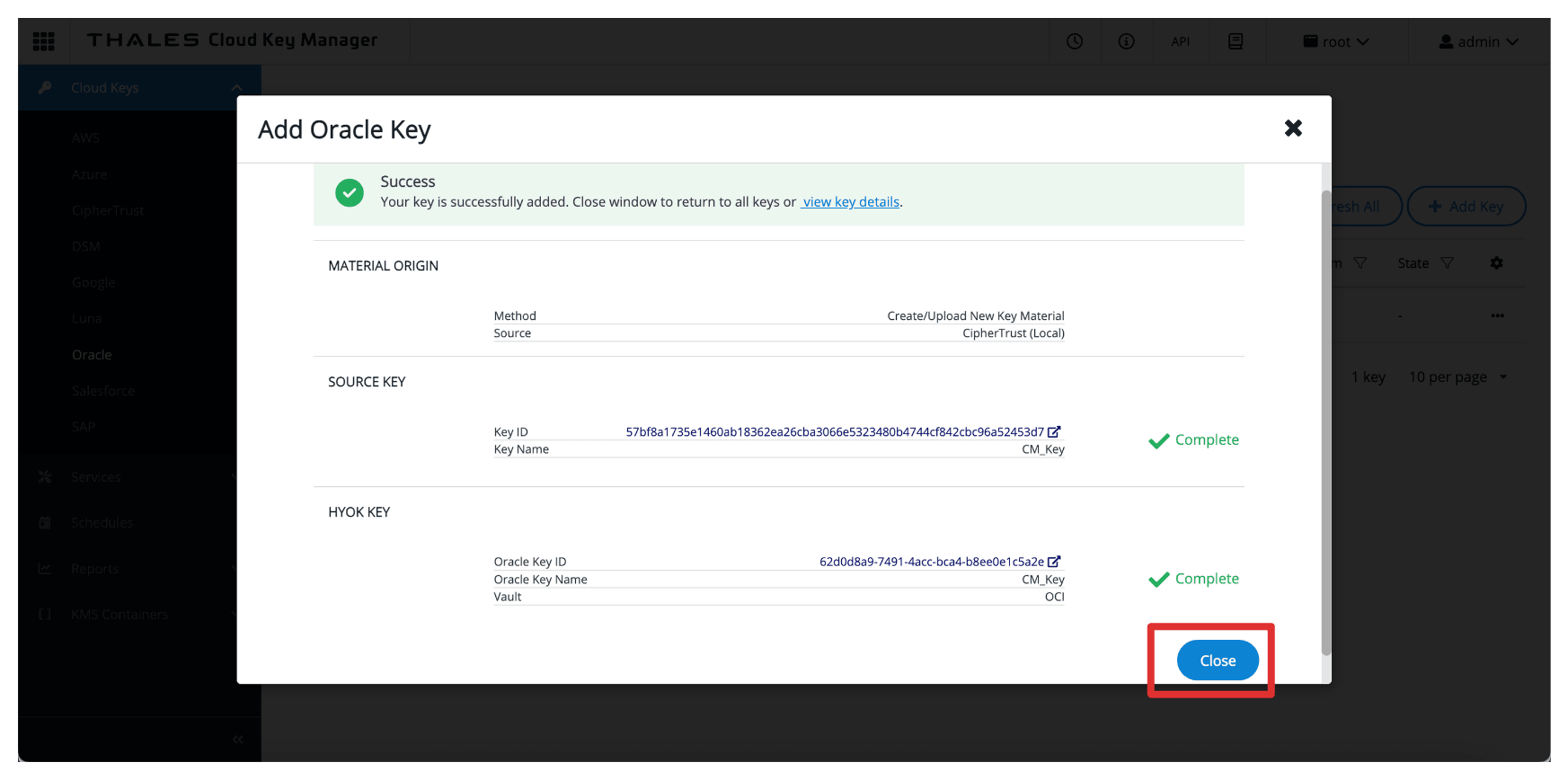

Dans Ajouter une clé Oracle, entrez les informations suivantes.

- Sélectionnez Externe Oracle (HYOK).

- Sélectionnez la chambre forte du gestionnaire Thales CipherTrust créée dans la tâche 8.

- Sélectionnez la source CipherTrust (locale).

- Cliquez sur Suivant.

-

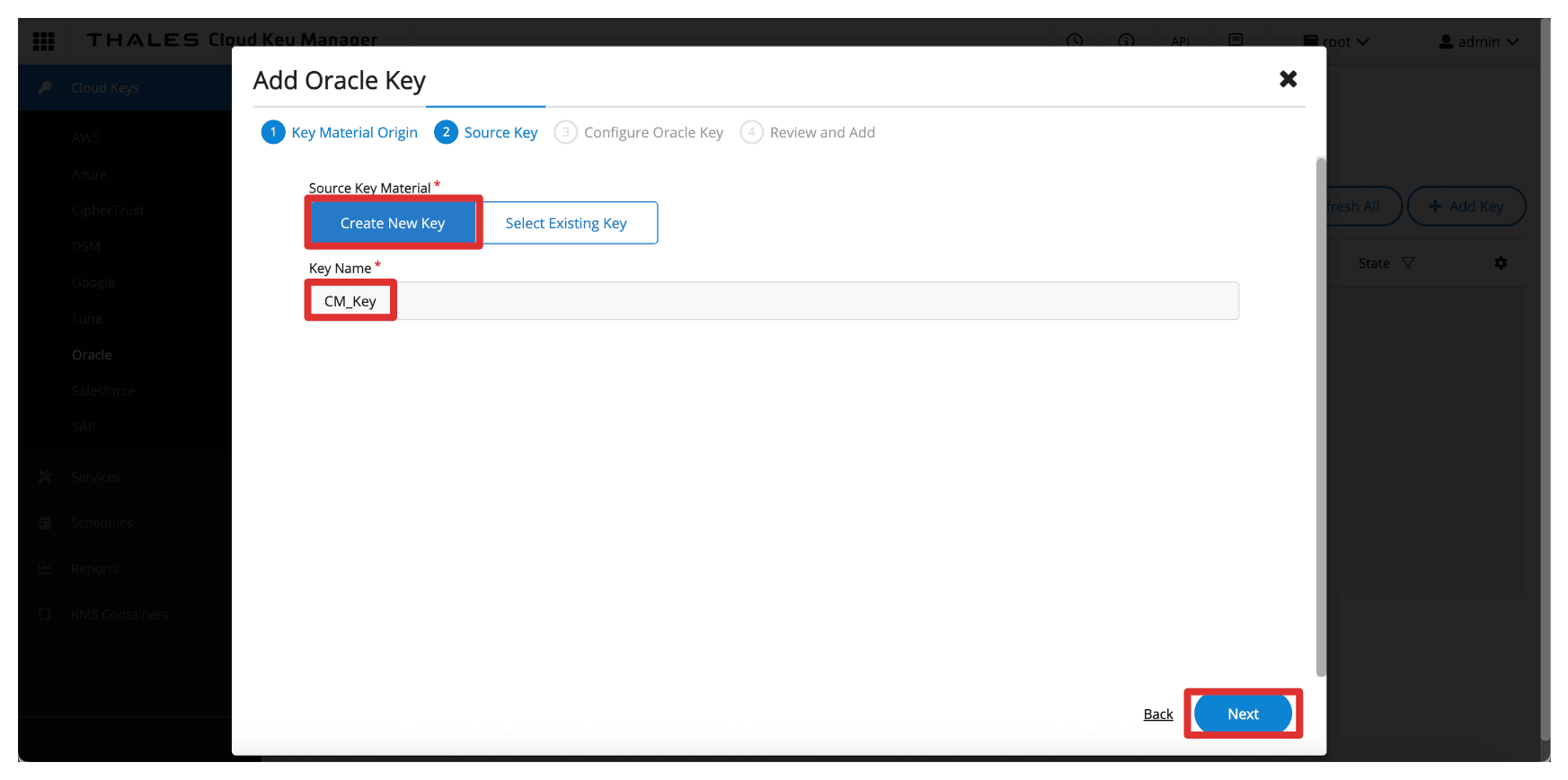

Dans Clé source, entrez les informations suivantes.

- Sélectionnez le matériel de clé source à créer une nouvelle clé.

- Entrez le nom de la clé (

CM_Key). - Cliquez sur Suivant.

-

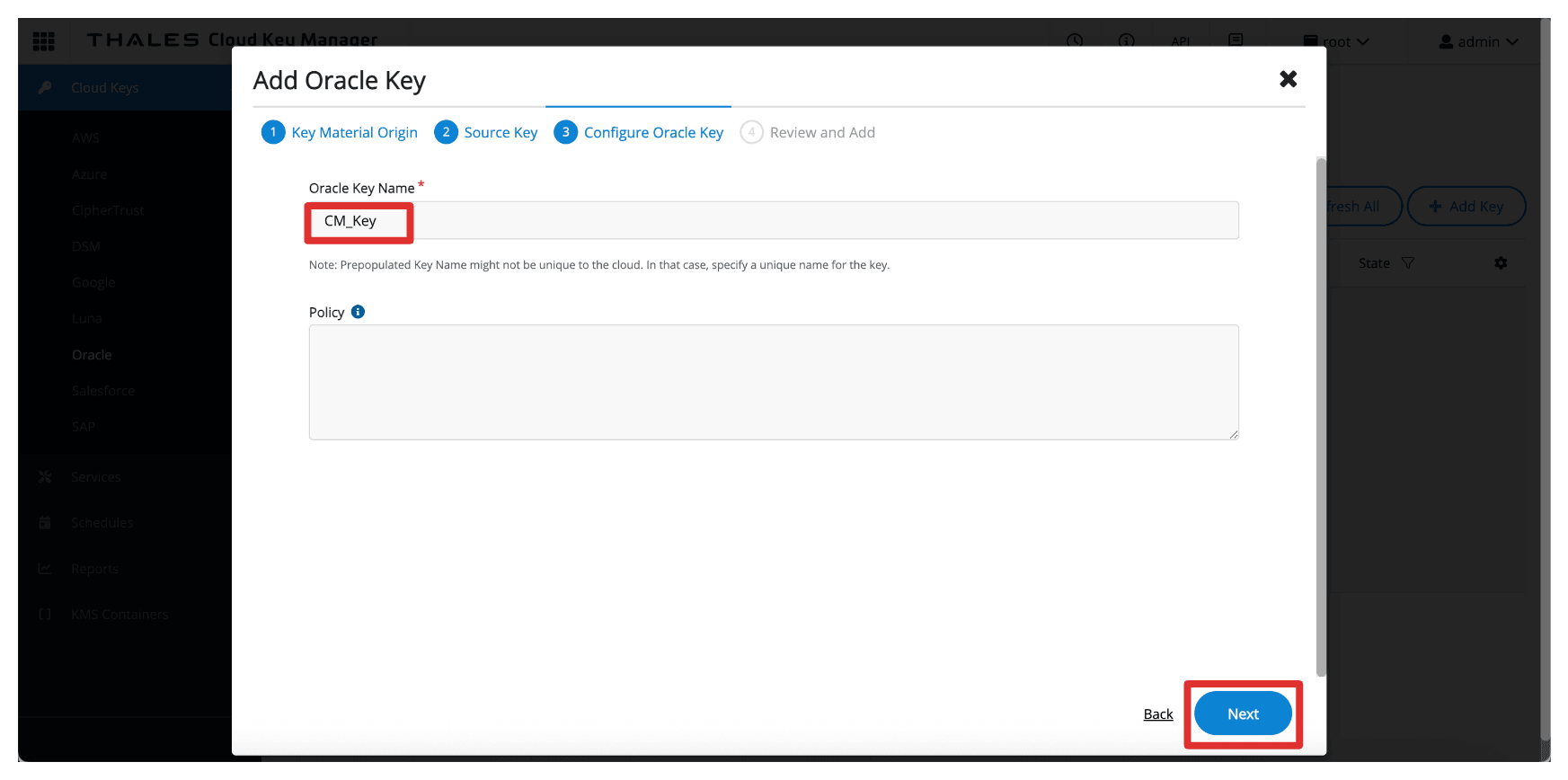

Dans Configurer la clé Oracle, entrez les informations suivantes.

- Entrez le nom de la clé Oracle (

CM_Key). - Cliquez sur Suivant.

- Entrez le nom de la clé Oracle (

-

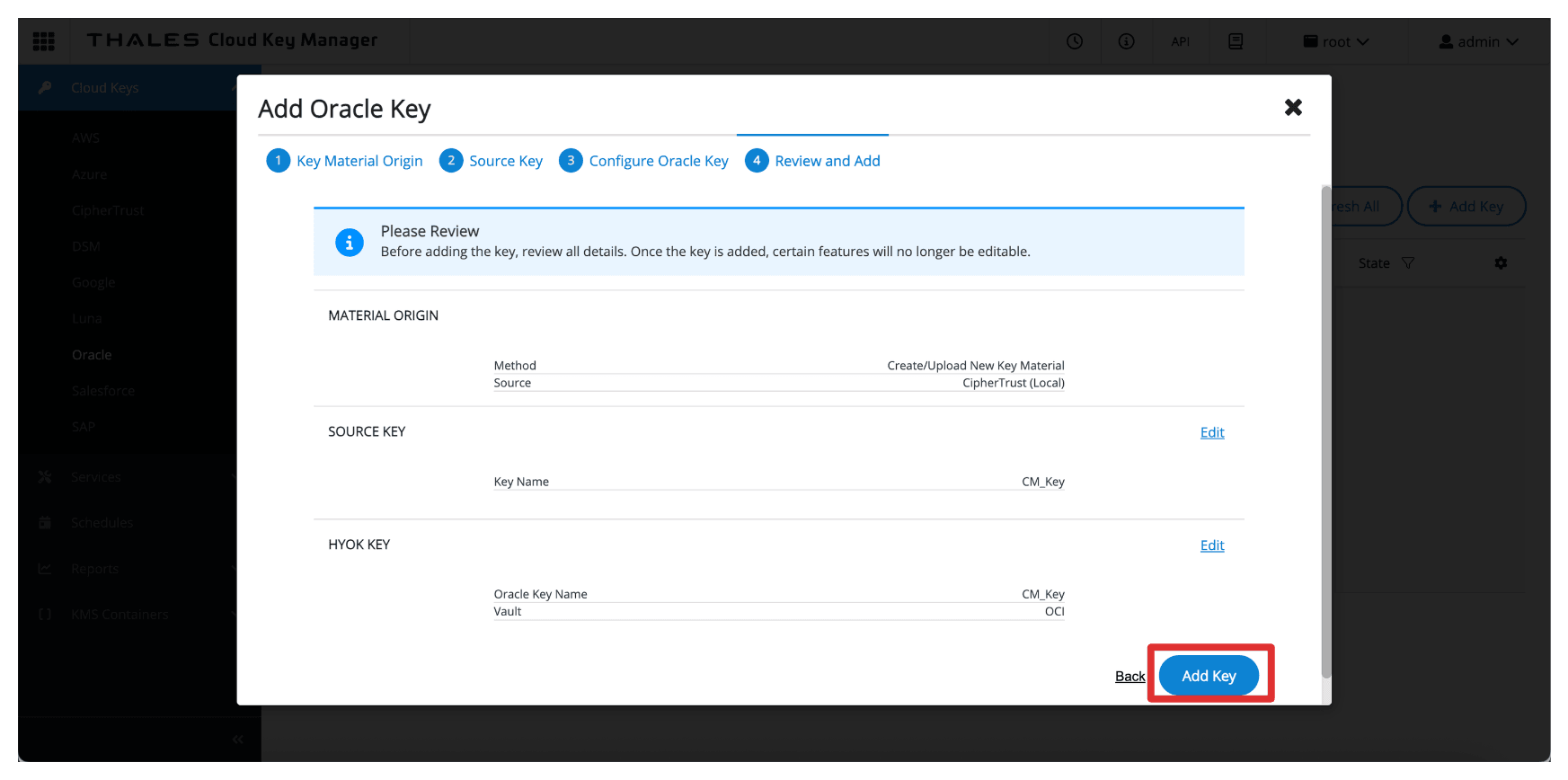

Cliquez sur Ajouter une clé.

-

Cliquez sur Fermer.

-

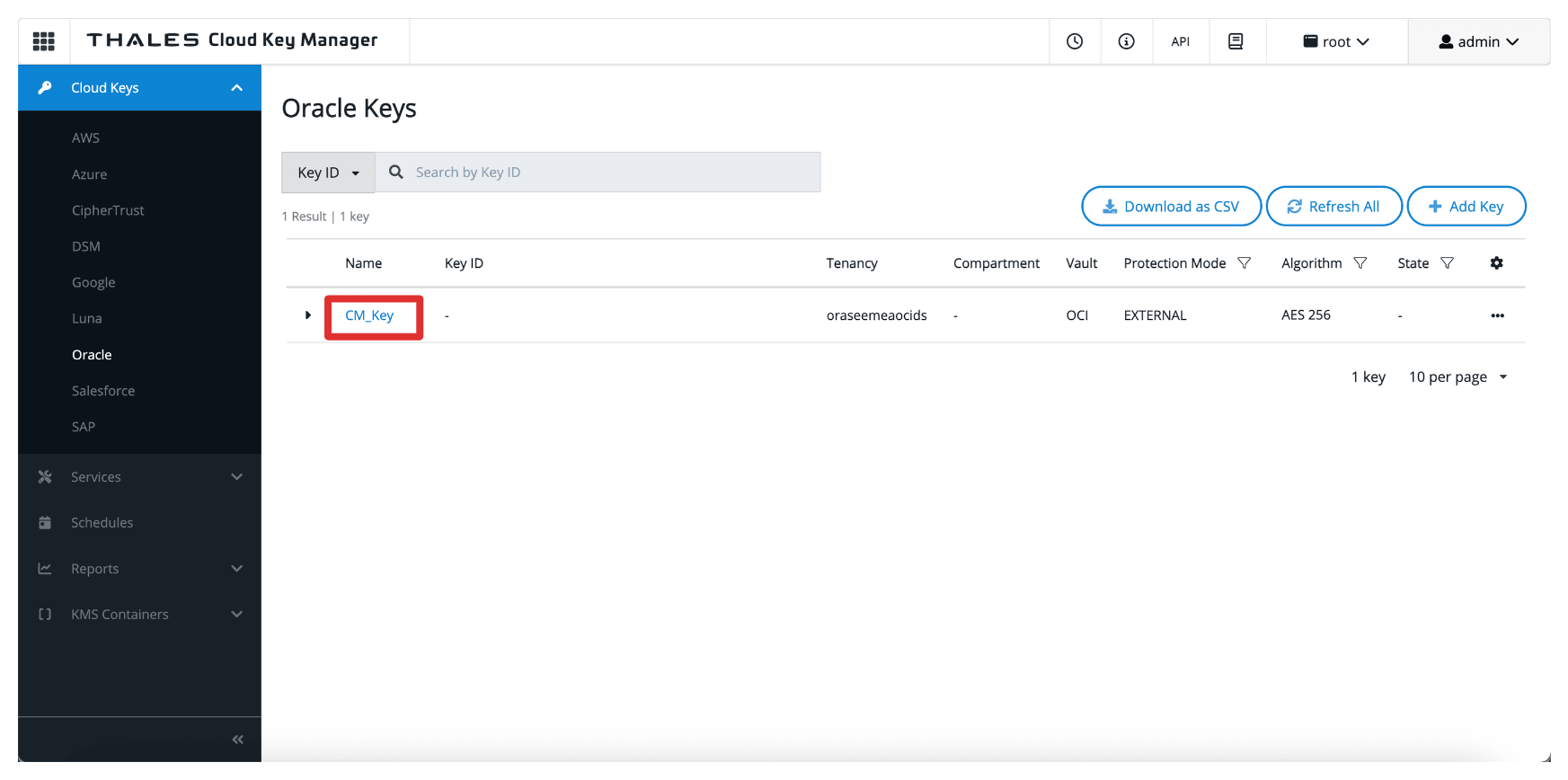

Notez la clé créée.

Une fois ajoutée, la clé devient disponible pour OCI au moyen de la chambre forte de gestion des clés externe. Toutefois, pour permettre aux services OCI d'utiliser la clé, vous devez créer une référence de clé dans la console OCI, que nous aborderons dans la tâche suivante.

Note :

- Ces clés ne quittent jamais le gestionnaire Thales CipherTrust.

- OCI envoie uniquement des demandes de chiffrement/décryptage au gestionnaire de clés externes, ce qui vous assure de toujours garder le contrôle total sur le matériel de clés.

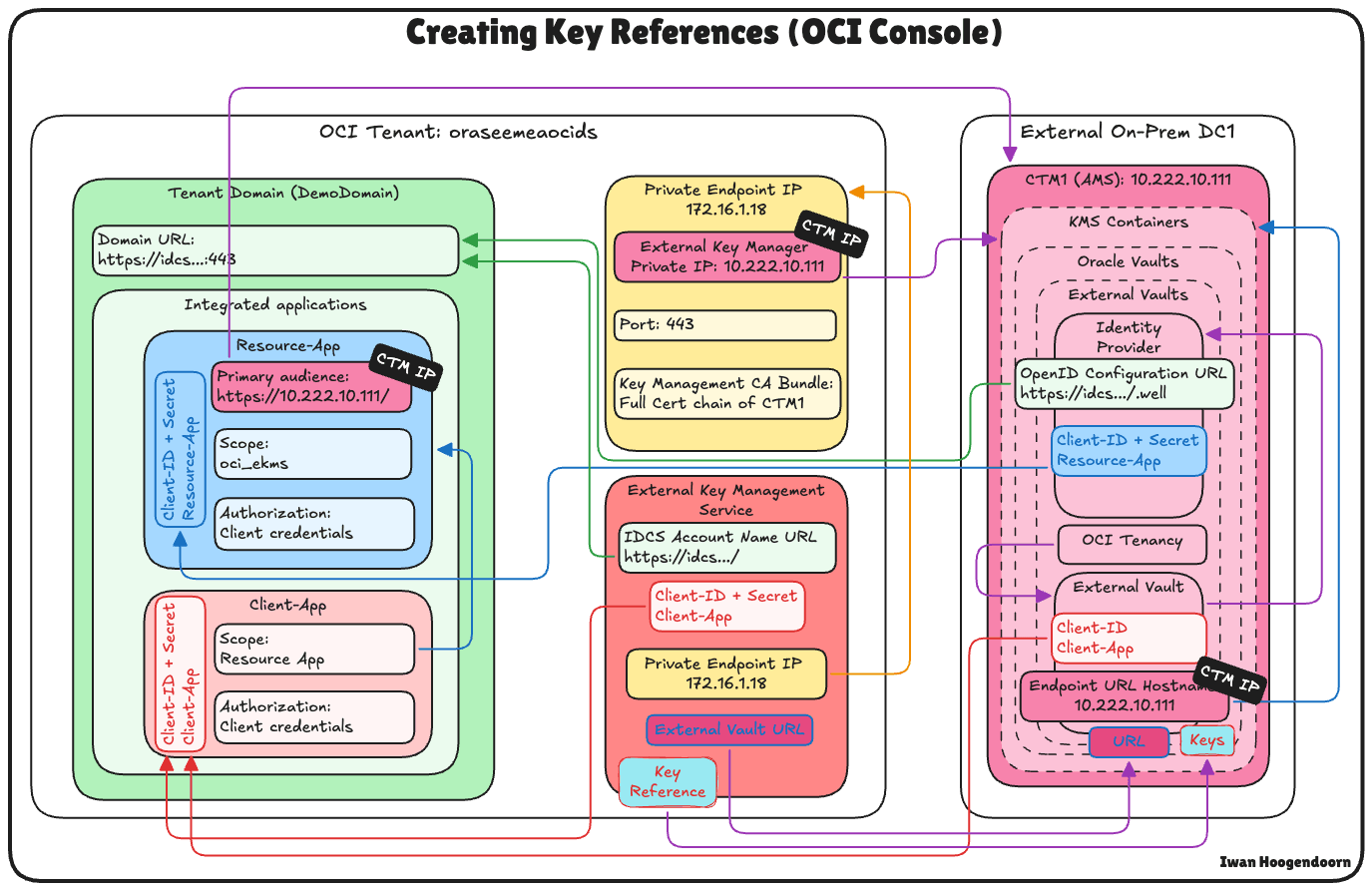

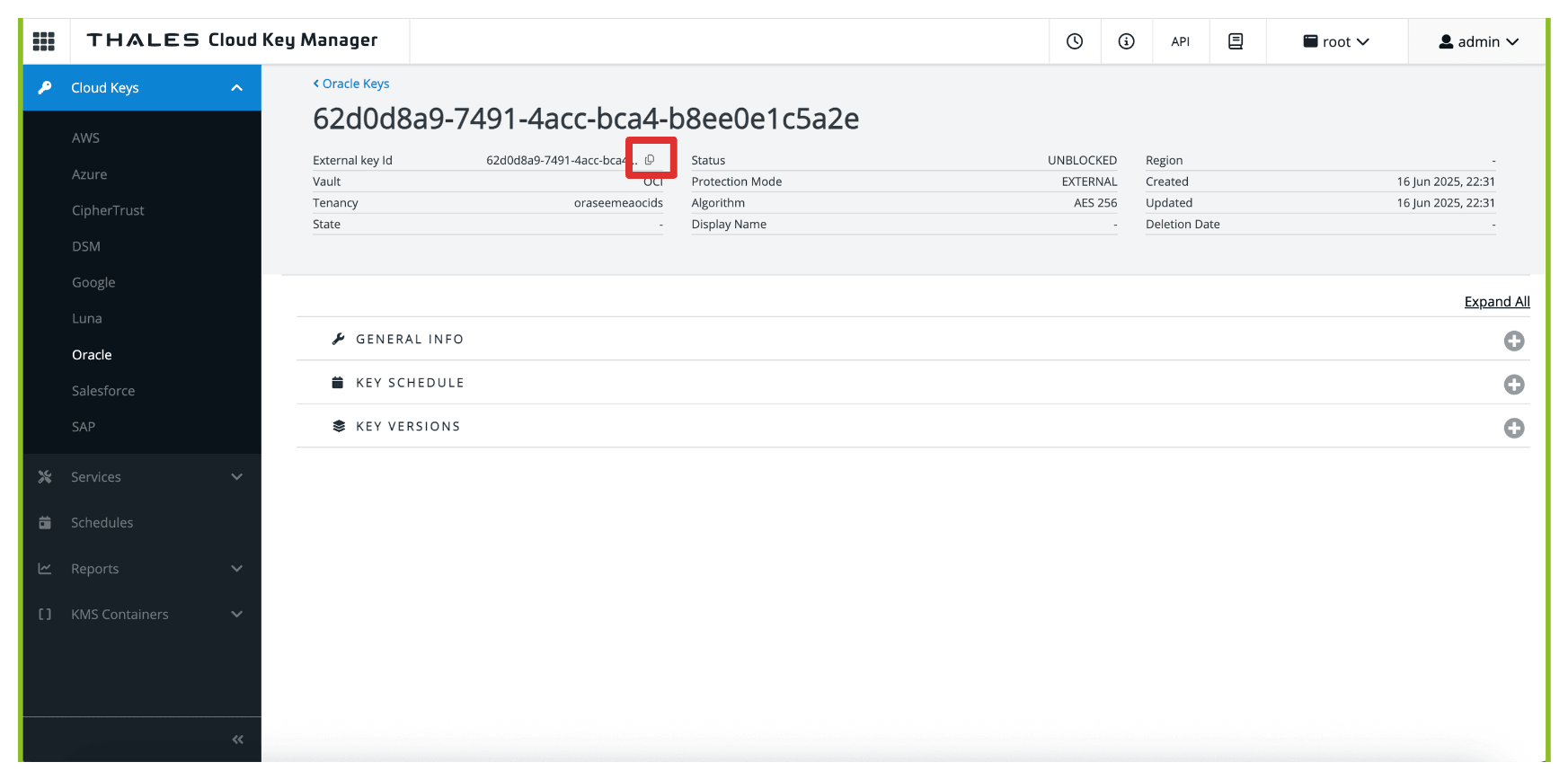

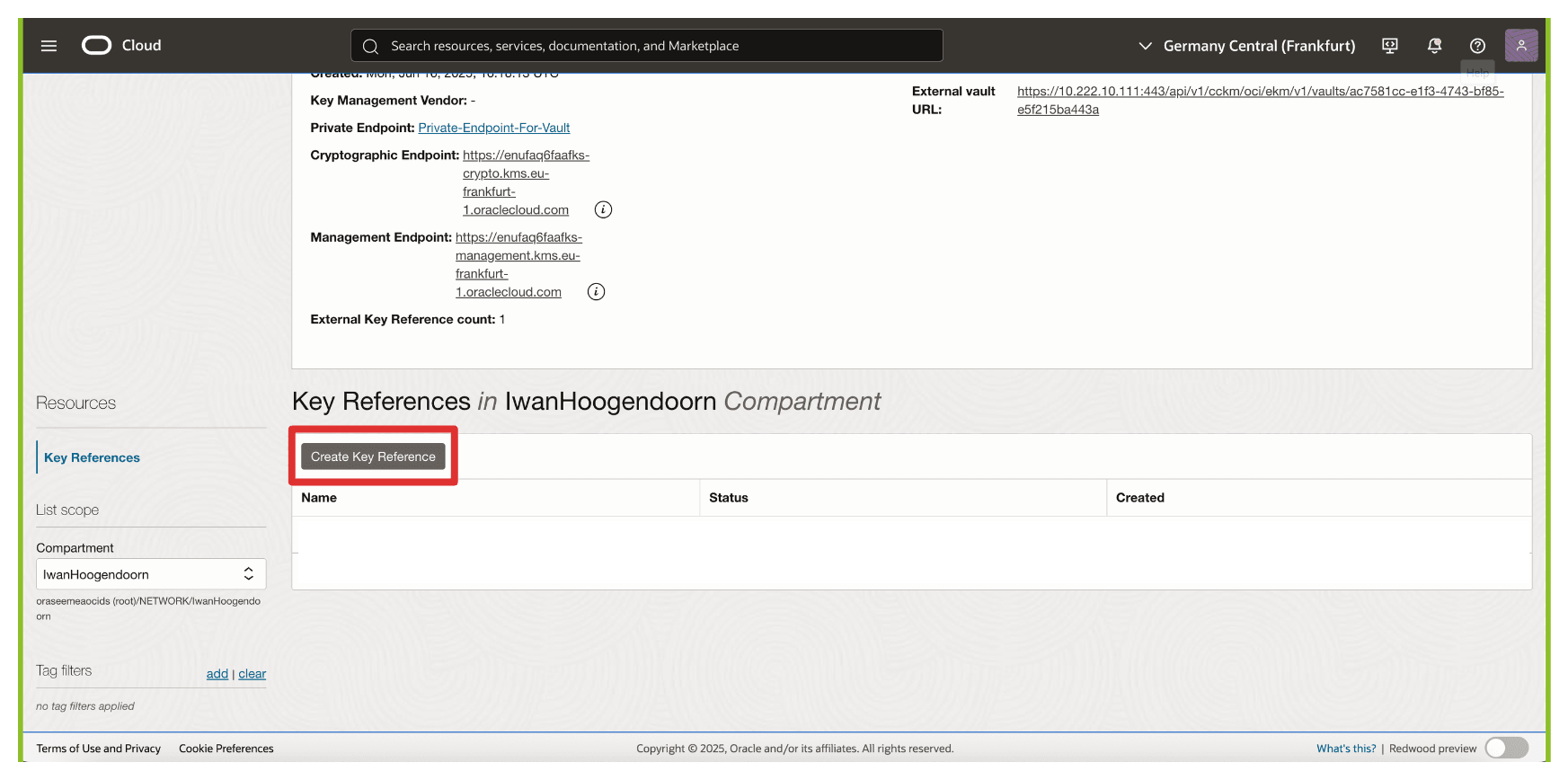

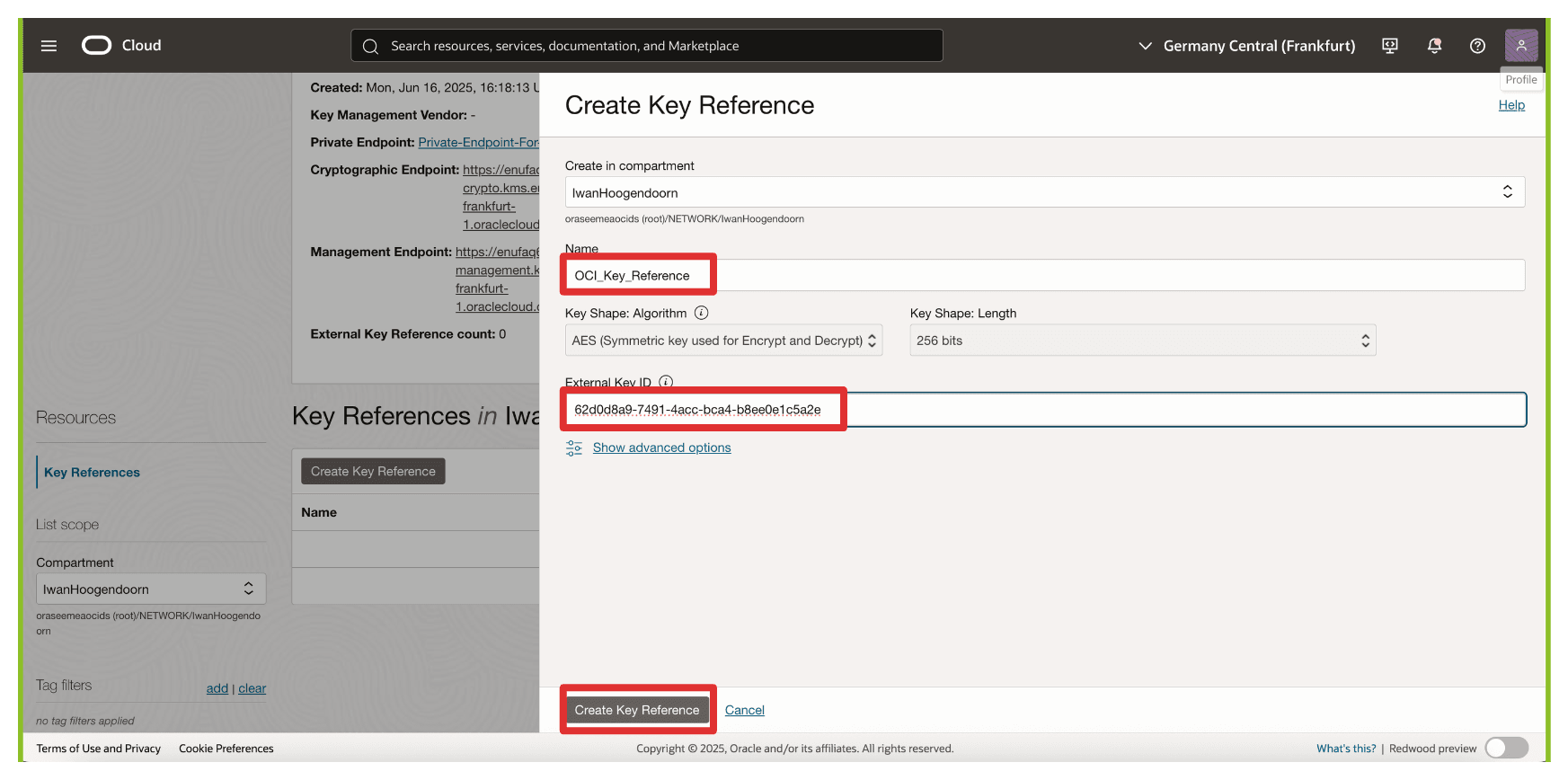

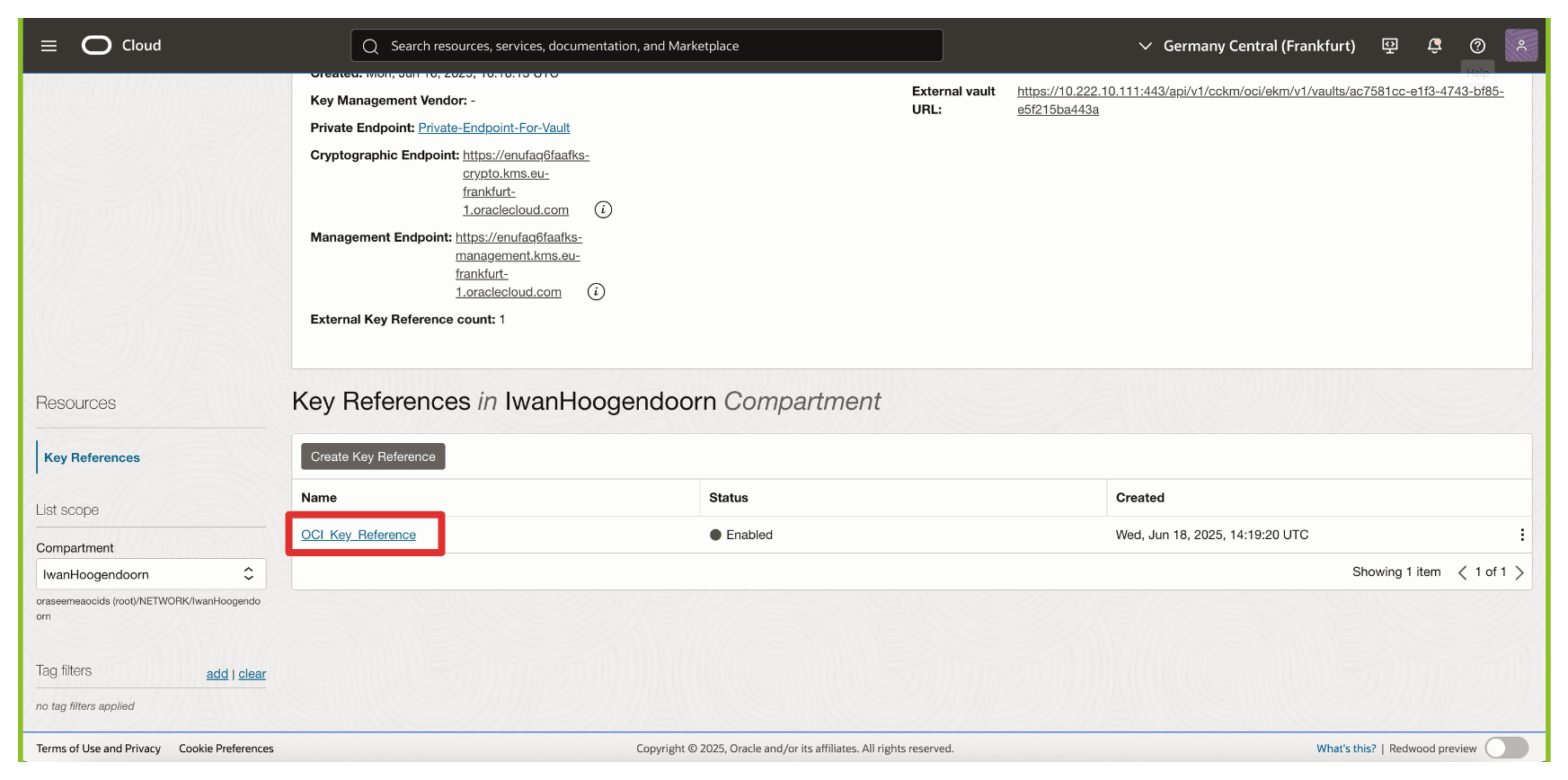

Tâche 10 : Créer des références de clé dans OCI

Une fois la clé externe créée ou importée dans le gestionnaire Thales CipherTrust, la tâche suivante consiste à créer une référence de clé dans la console OCI. Une référence de clé agit comme un pointeur qui permet aux services OCI d'accéder à la clé externe stockée dans votre gestionnaire Thales CipherTrust et de l'utiliser au moyen de la chambre forte de gestion des clés externes.

L'illustration suivante présente les composants et la configuration de cette tâche.

-

Accédez à la console Thales Cloud Key Manager.

- Cliquez sur Clés en nuage.

- Cliquez sur Oracle.

- Cliquez sur Clé créée dans la tâche 9.

-

Notez que la clé aura un ID clé externe, copiez cet ID.

-

Retournez à la chambre forte dans OCI créée dans la tâche 9 et cliquez sur la chambre forte.

-

Faire défiler vers le bas.

-

Cliquez sur Créer une référence de clé.

-

Dans Créer une référence de clé, entrez les informations suivantes.

- Entrez le nom (

OCI_Key_Reference). - Entrez la clé External Key ID (ID clé externe) (Gestionnaire Thales CipherTrust) copiée.

- Cliquez sur Créer une référence de clé.

- Entrez le nom (

-

Notez que la référence de clé a été créée.

OCI va maintenant associer cette référence de clé à la clé externe gérée dans Thales CipherTrust Manager. Cela permet aux services OCI tels que OCI Object Storage, OCI Block Volumes et autres d'envoyer des demandes cryptographiques à la clé externe au moyen du point d'extrémité privé. En revanche, le matériau clé lui-même reste entièrement sous votre contrôle.

Nous testerons immédiatement la référence de clé en l'associant à un seau de stockage d'objets OCI pour vérifier que l'intégration fonctionne comme prévu.

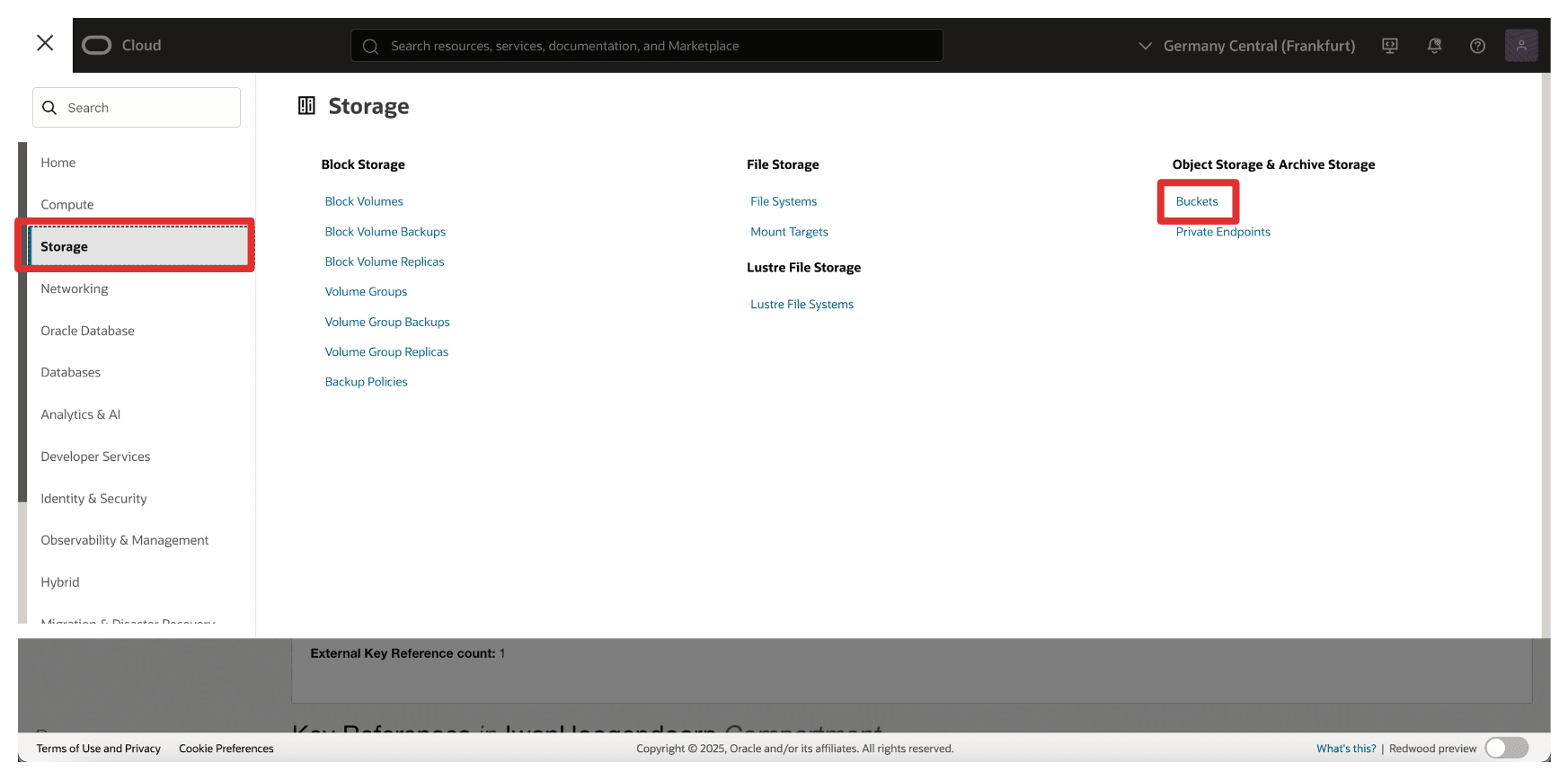

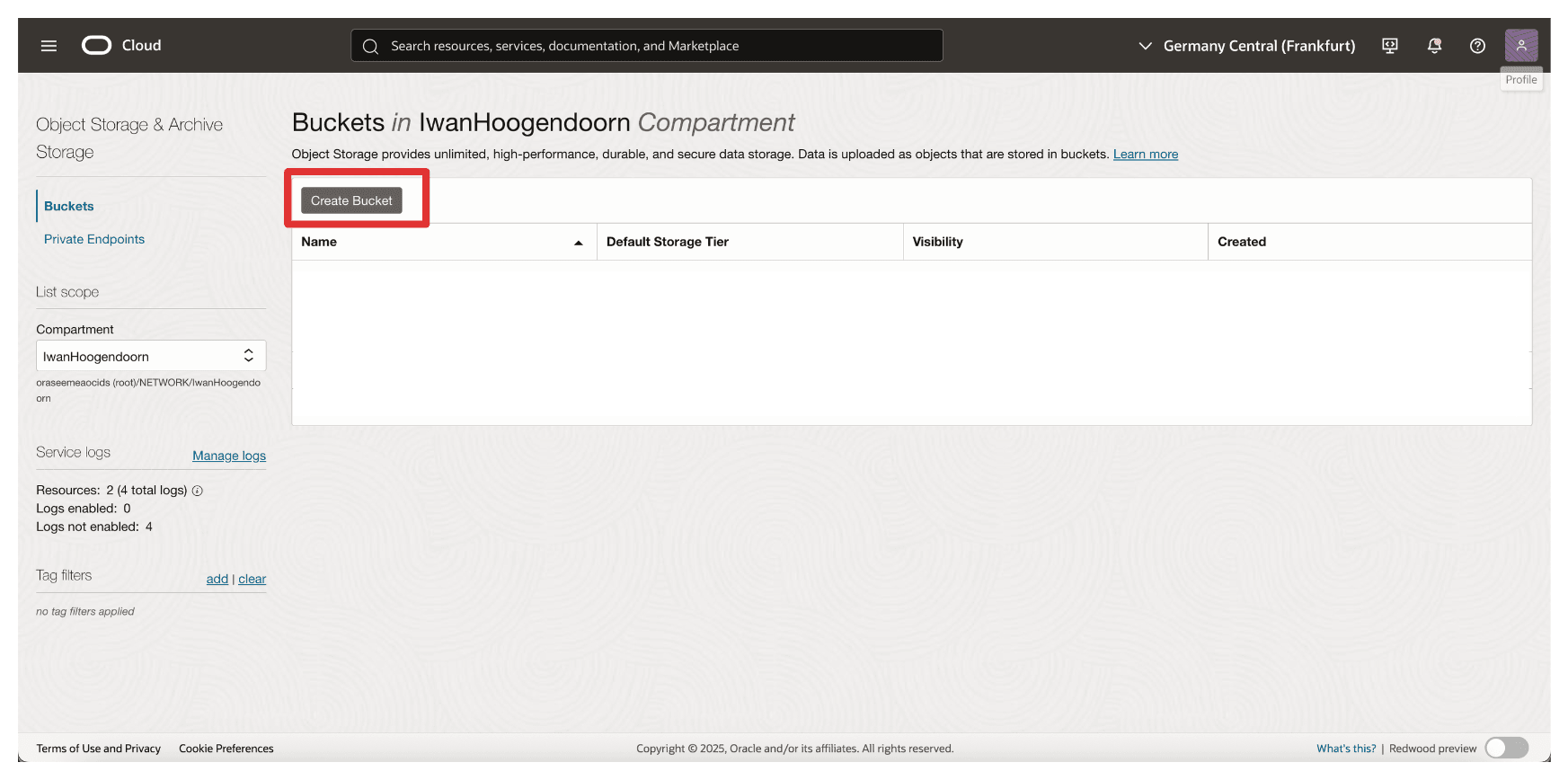

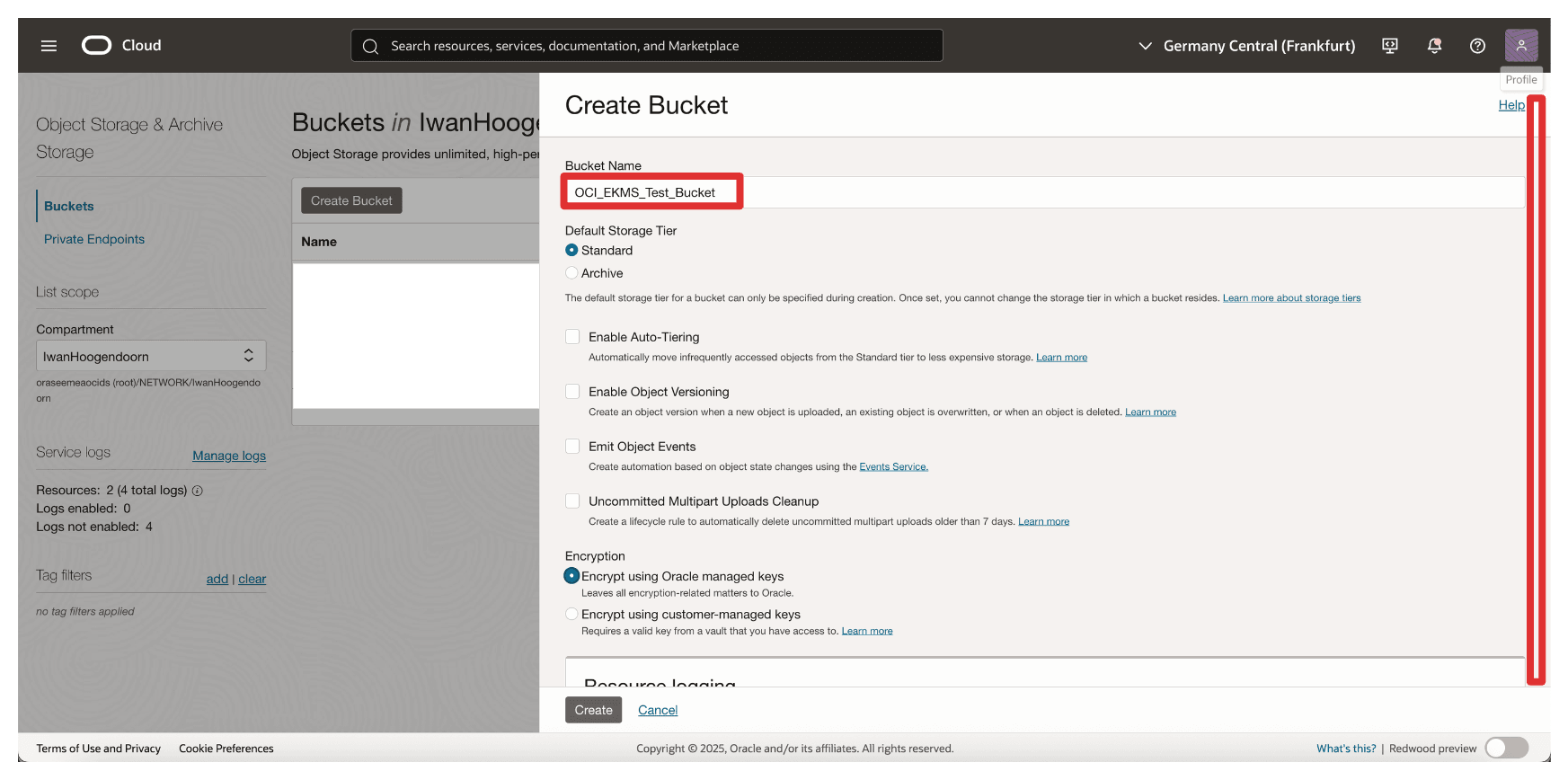

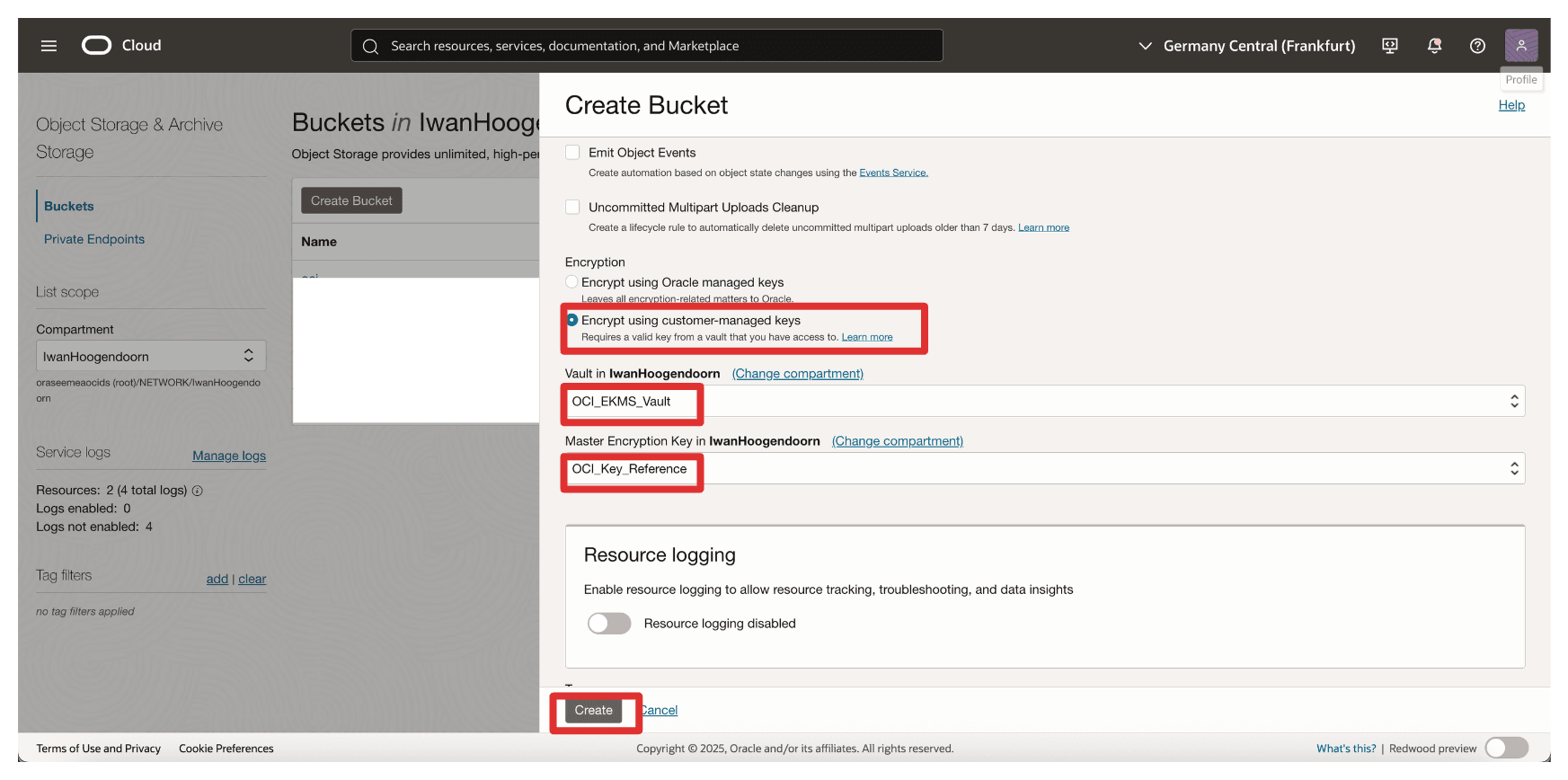

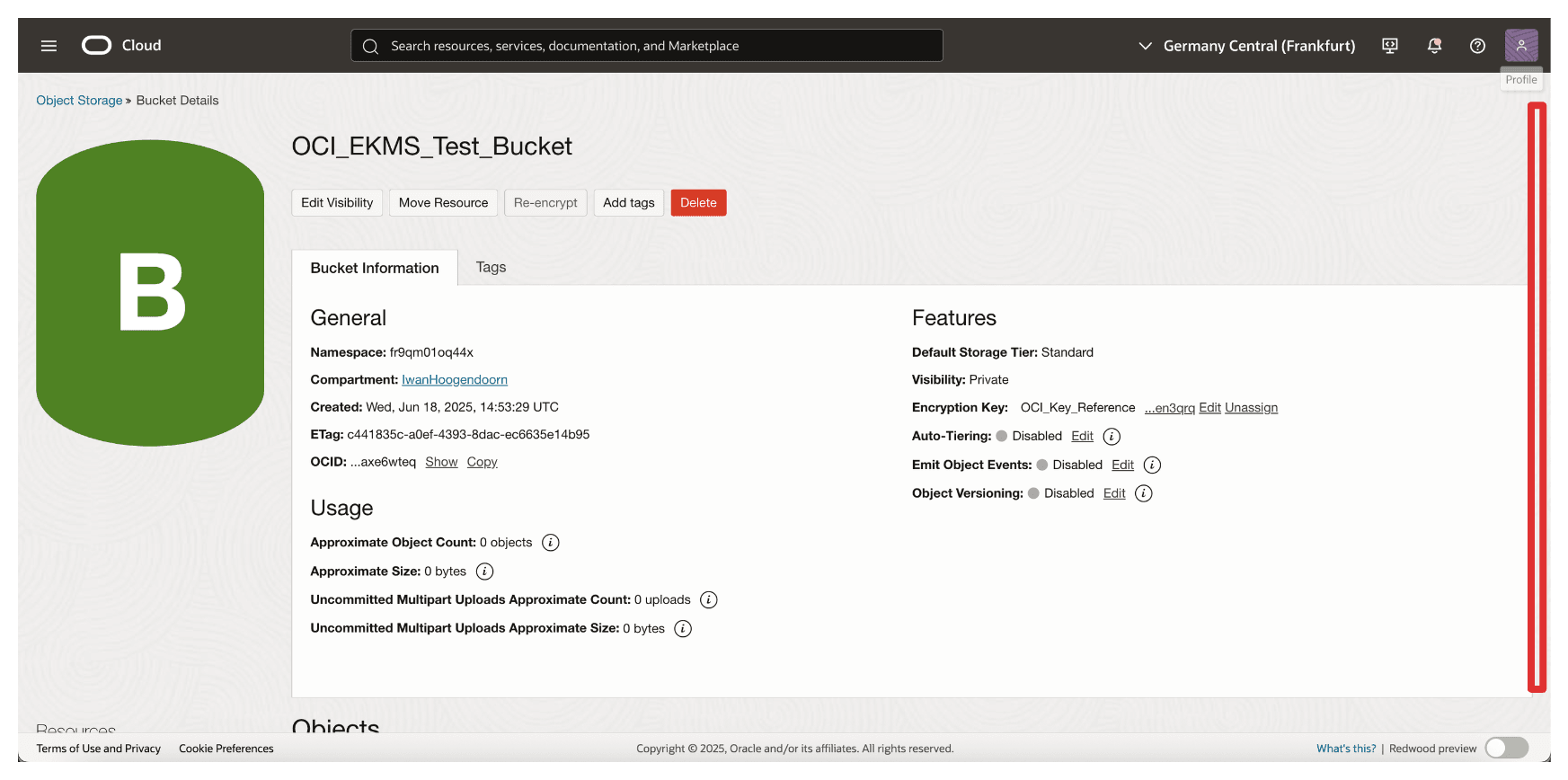

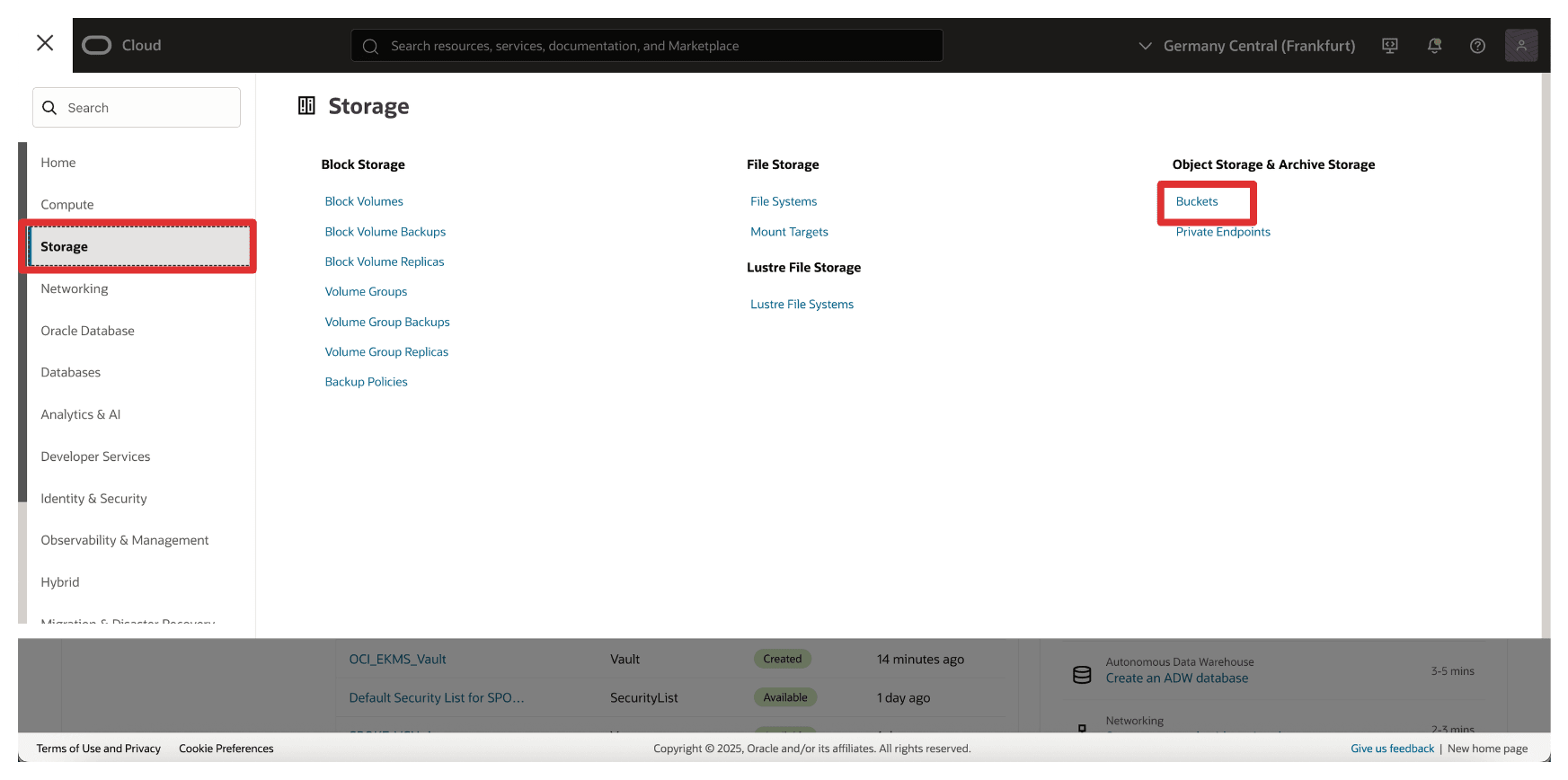

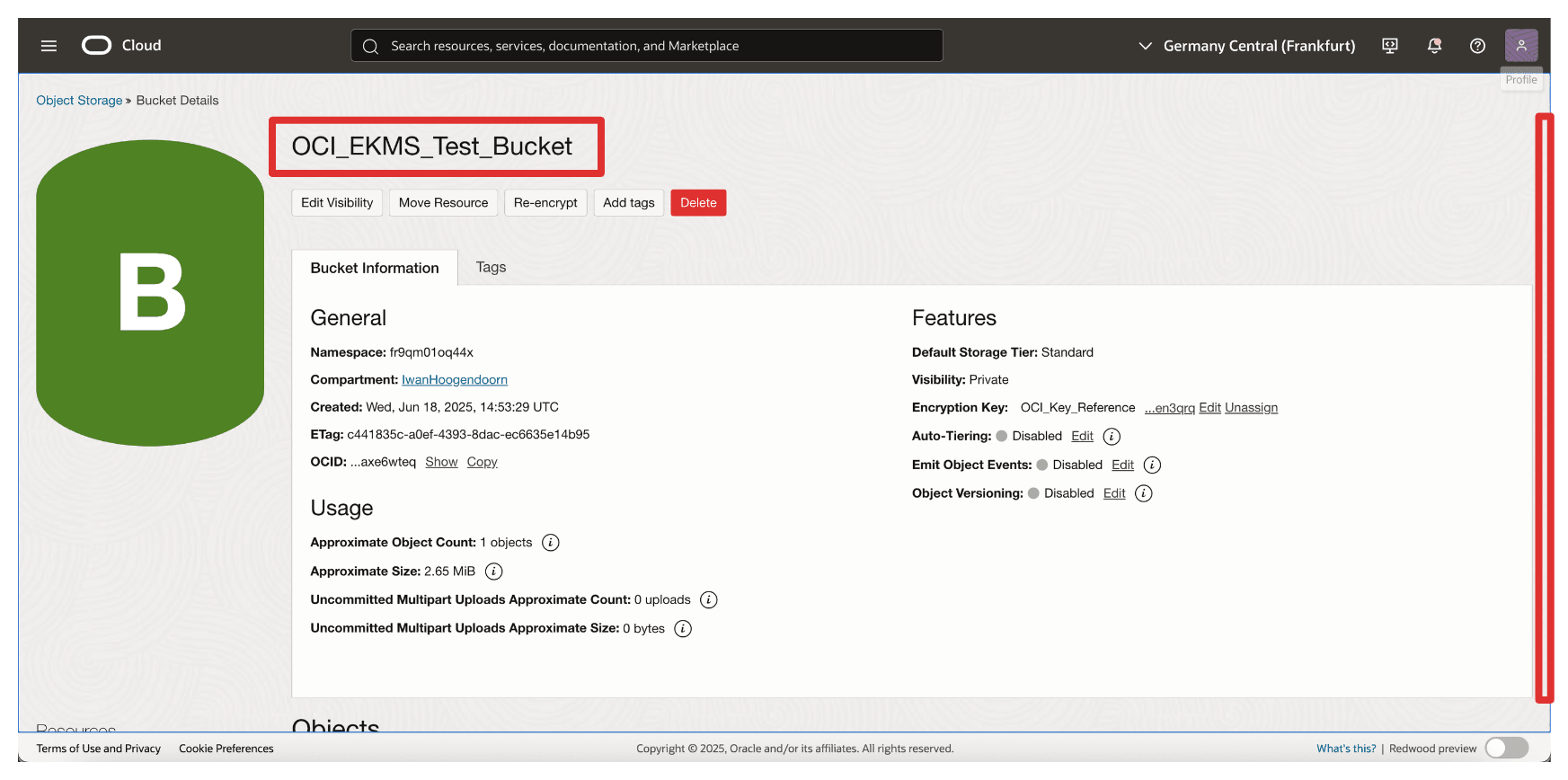

Tâche 11 : Créer un seau de stockage d'objets OCI avec des clés gérées par le client

Vous pouvez chiffrer les ressources à l'aide de la clé externe référencée dans OCI. Dans cette tâche, nous allons créer un seau de stockage d'objets OCI qui utilise la clé externe gérée par le client hébergée dans le gestionnaire Thales CipherTrust au moyen de la chambre forte de gestion des clés externes.

Cette configuration garantit que tous les objets stockés dans le compartiment sont chiffrés à l'aide d'une clé que vous contrôlez entièrement, respectant des exigences strictes en matière de conformité, de souveraineté ou de politique interne.

L'illustration suivante présente les composants et la configuration de cette tâche.

-

Allez à la console OCI, naviguez jusqu'à Stockage et cliquez sur Seaux.

-

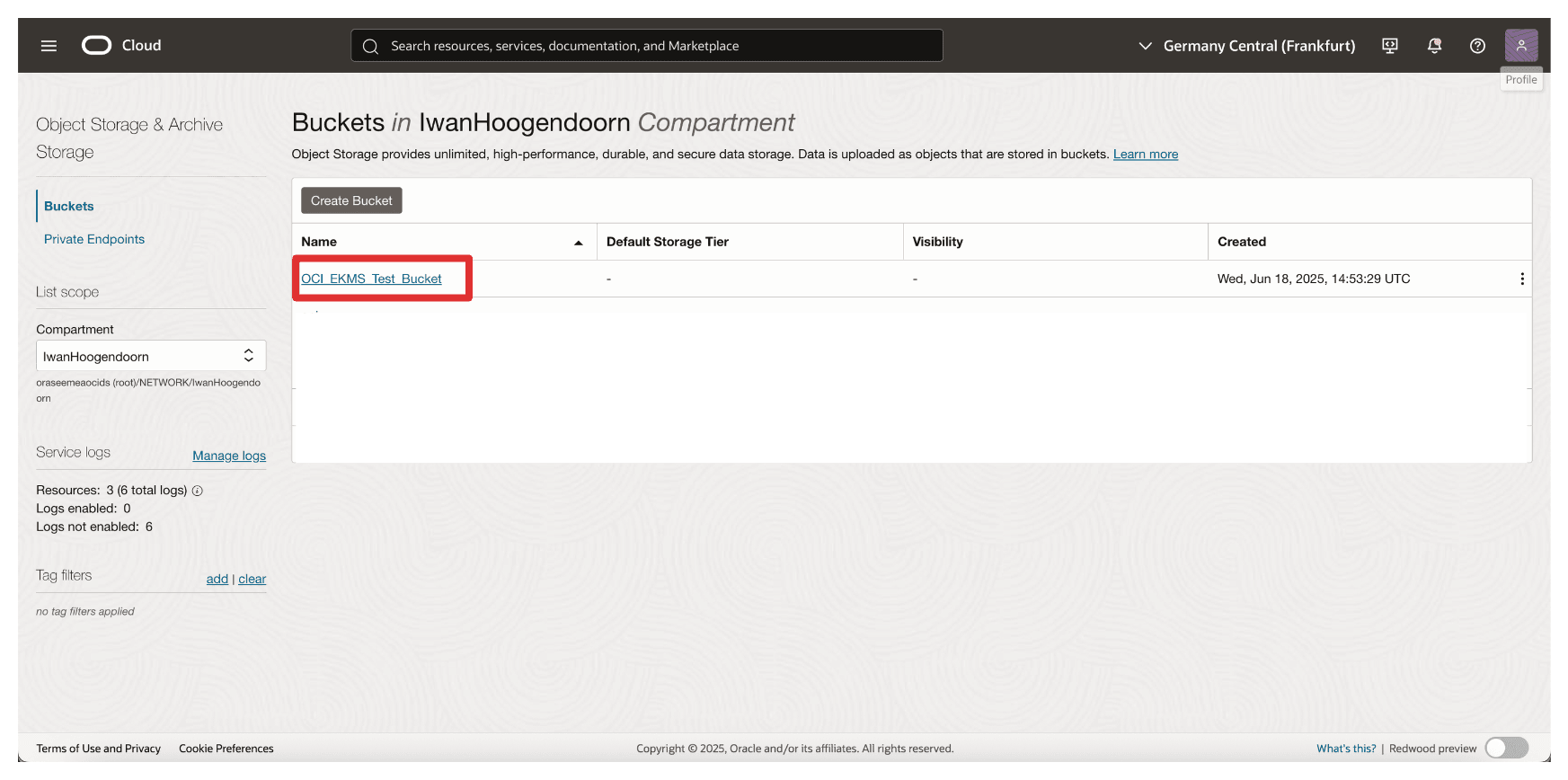

Cliquez sur Créer un seau.

-

Dans Créer un seau, entrez les informations suivantes.

- Entrez le nom (

OCI_EKMS_Test_Bucket). - Faire défiler vers le bas.

- Dans Chiffrement, sélectionnez Chiffrer à l'aide des clés gérées par le client.

- Dans Chambre forte, sélectionnez votre chambre forte de gestion des clés externes à créer dans la tâche 8.

- Dans Clé, sélectionnez la référence de clé créée dans la tâche 10.

- Cliquez sur Créer.

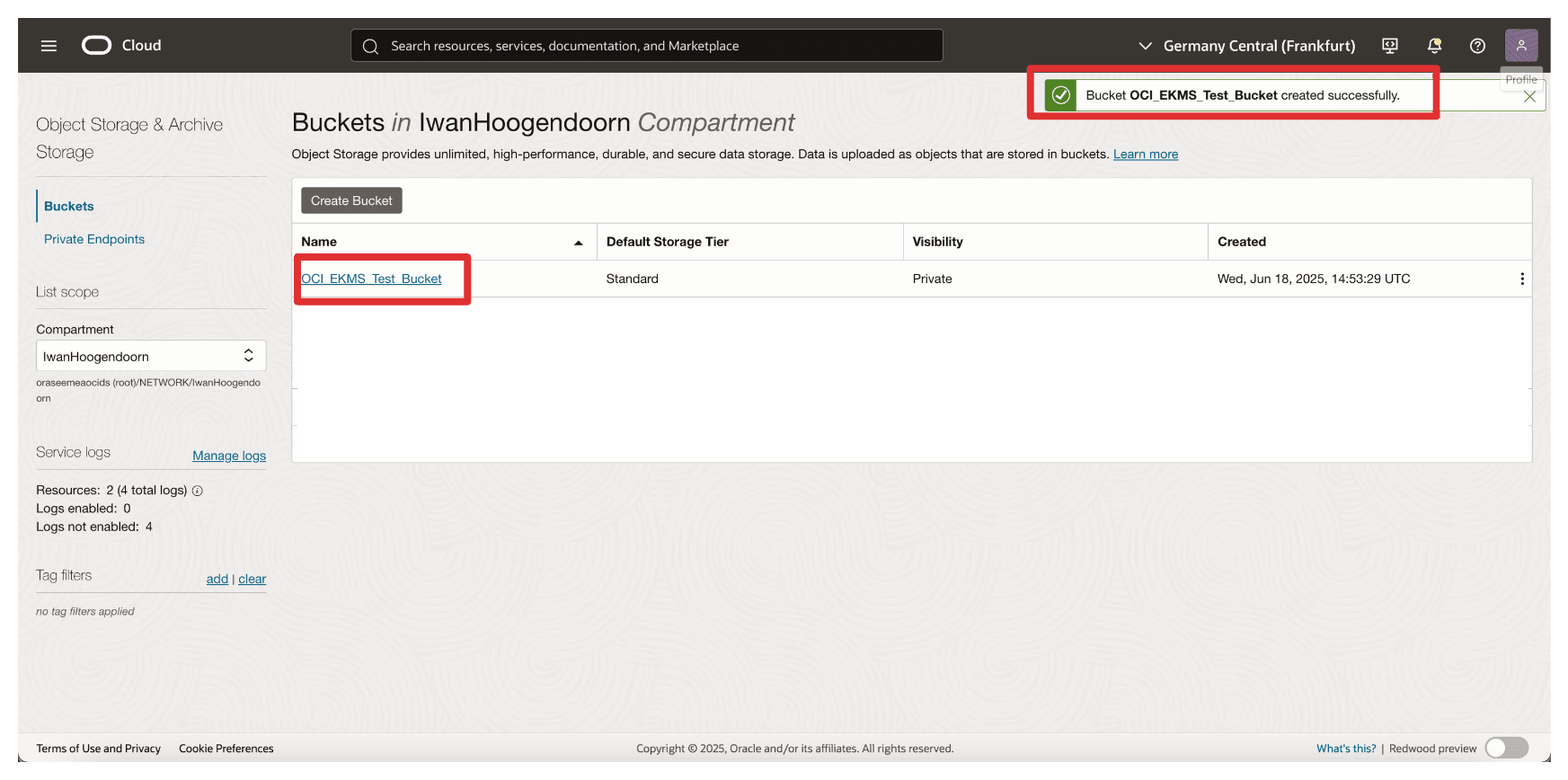

- Entrez le nom (

-

Notez que le seau est créé. Cliquez sur le seau.

-

Vous pouvez faire défiler vers le bas pour charger des fichiers ou les laisser vides.

-

Naviguez jusqu'à l'écran d'accueil de la console OCI ou de toute autre page.

Une fois le seau créé, toutes les données qu'il contient seront chiffrées à l'aide de la clé externe gérée par Thales CipherTrust Manager. OCI s'appuie ainsi sur votre infrastructure de clés pour l'accès et le contrôle, ce qui permet des capacités complètes de blocage de votre propre clé (HYOK).

Supposons que la clé externe devienne indisponible (par exemple, désactivée ou bloquée dans Thales CipherTrust Manager). Dans ce cas, l'accès au seau et à son contenu sera refusé, ce qui offrira un point de contrôle puissant pour la sécurité des données. C'est quelque chose que nous allons tester dans la prochaine tâche.

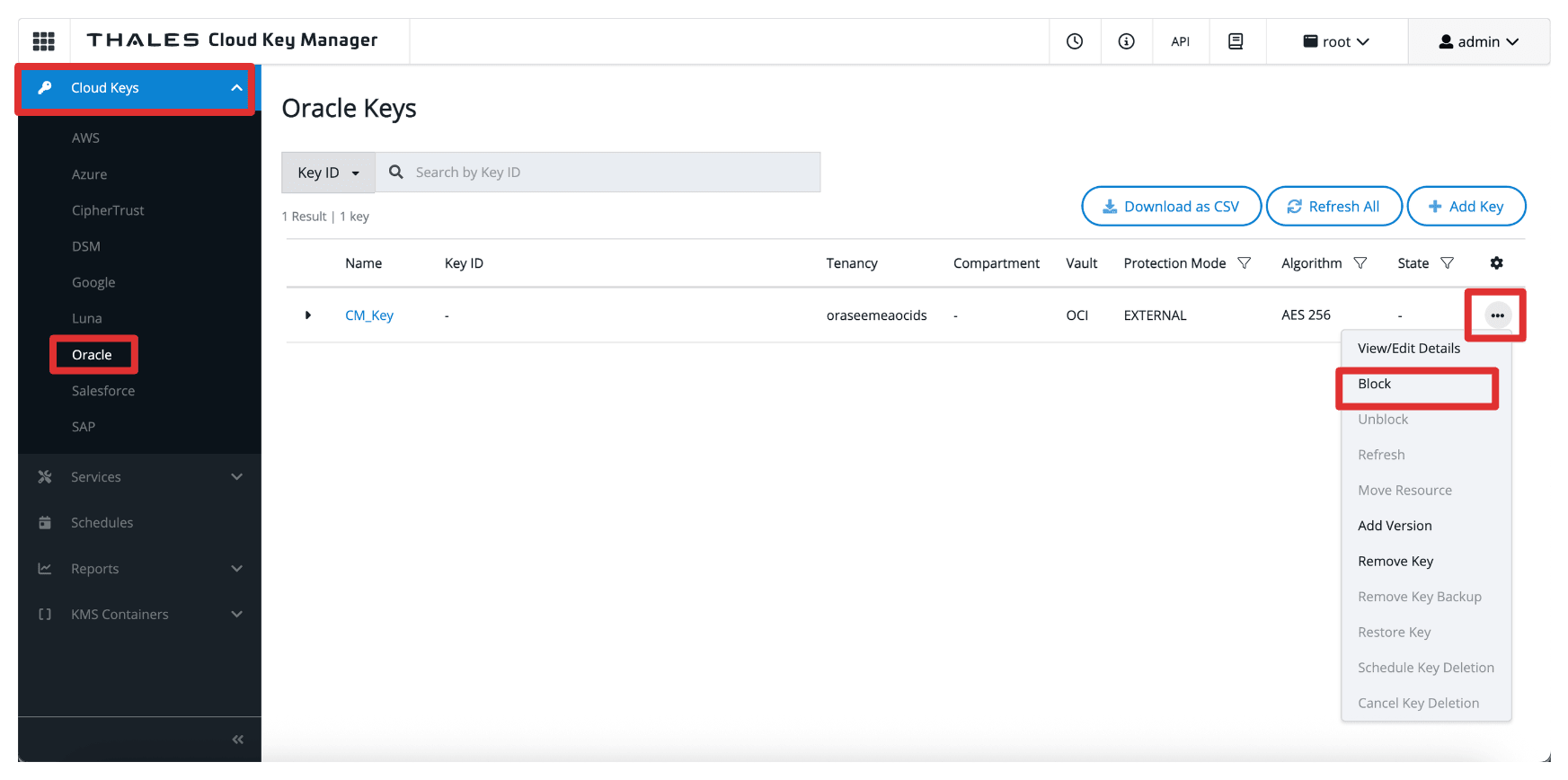

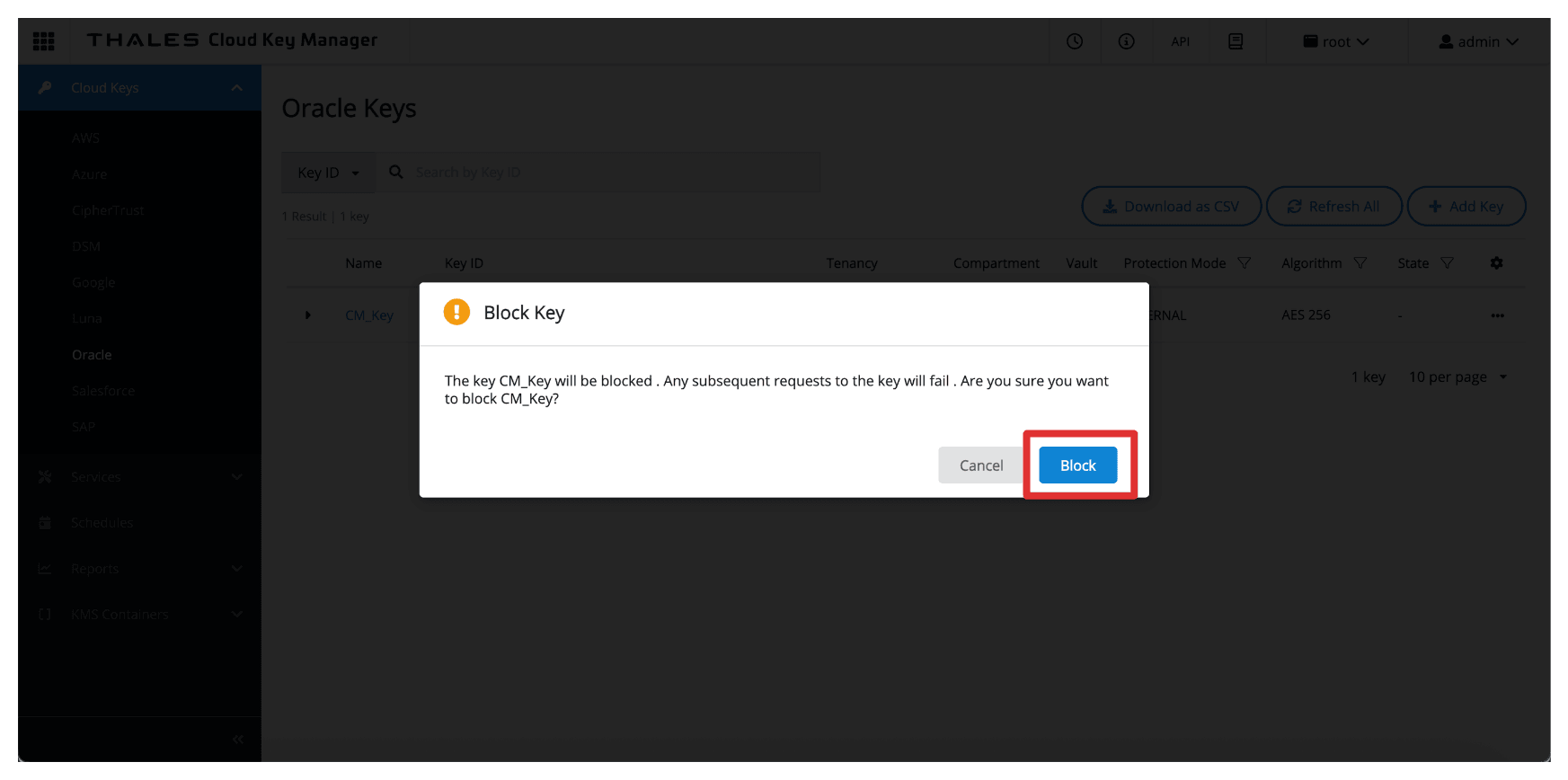

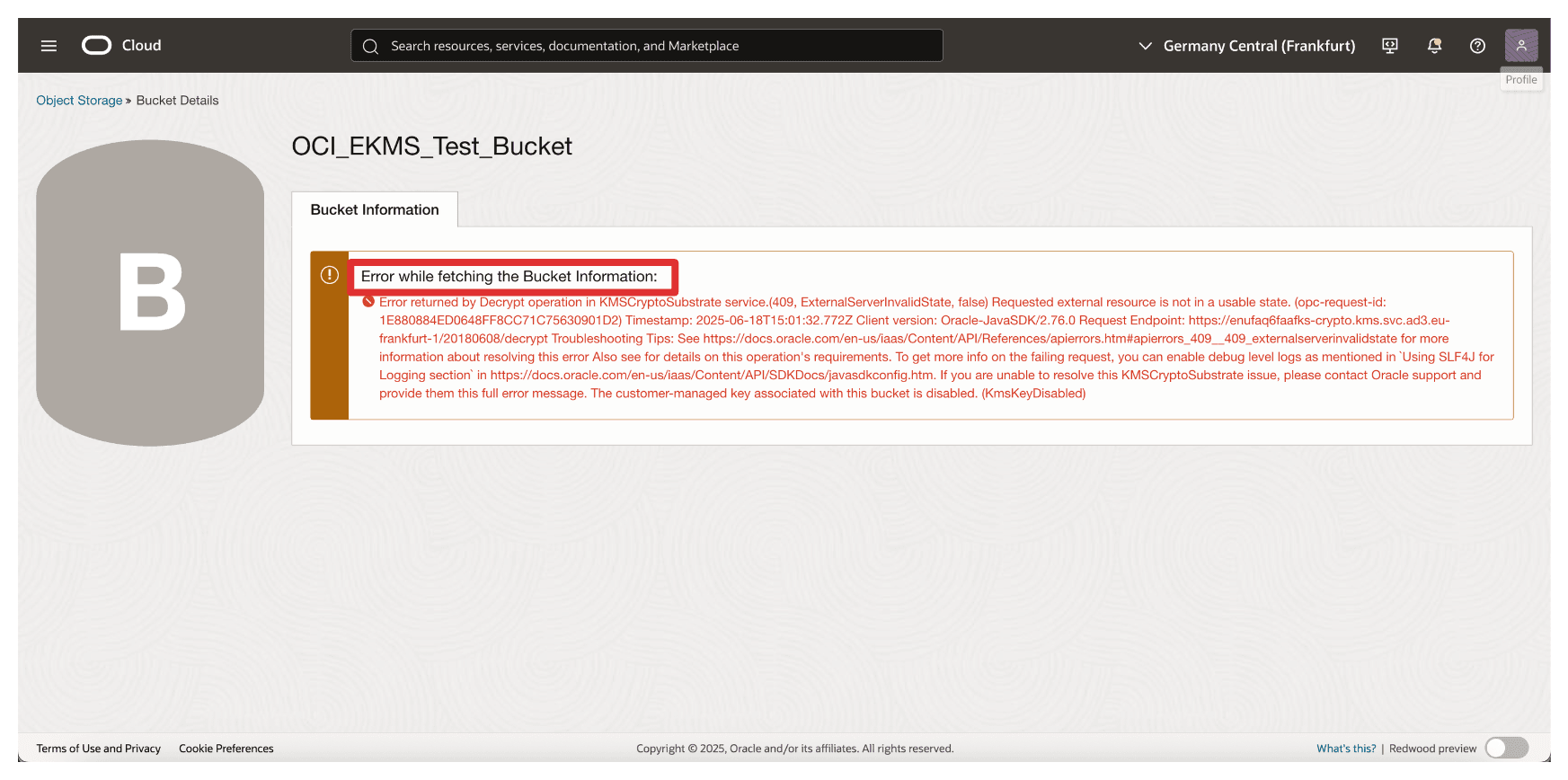

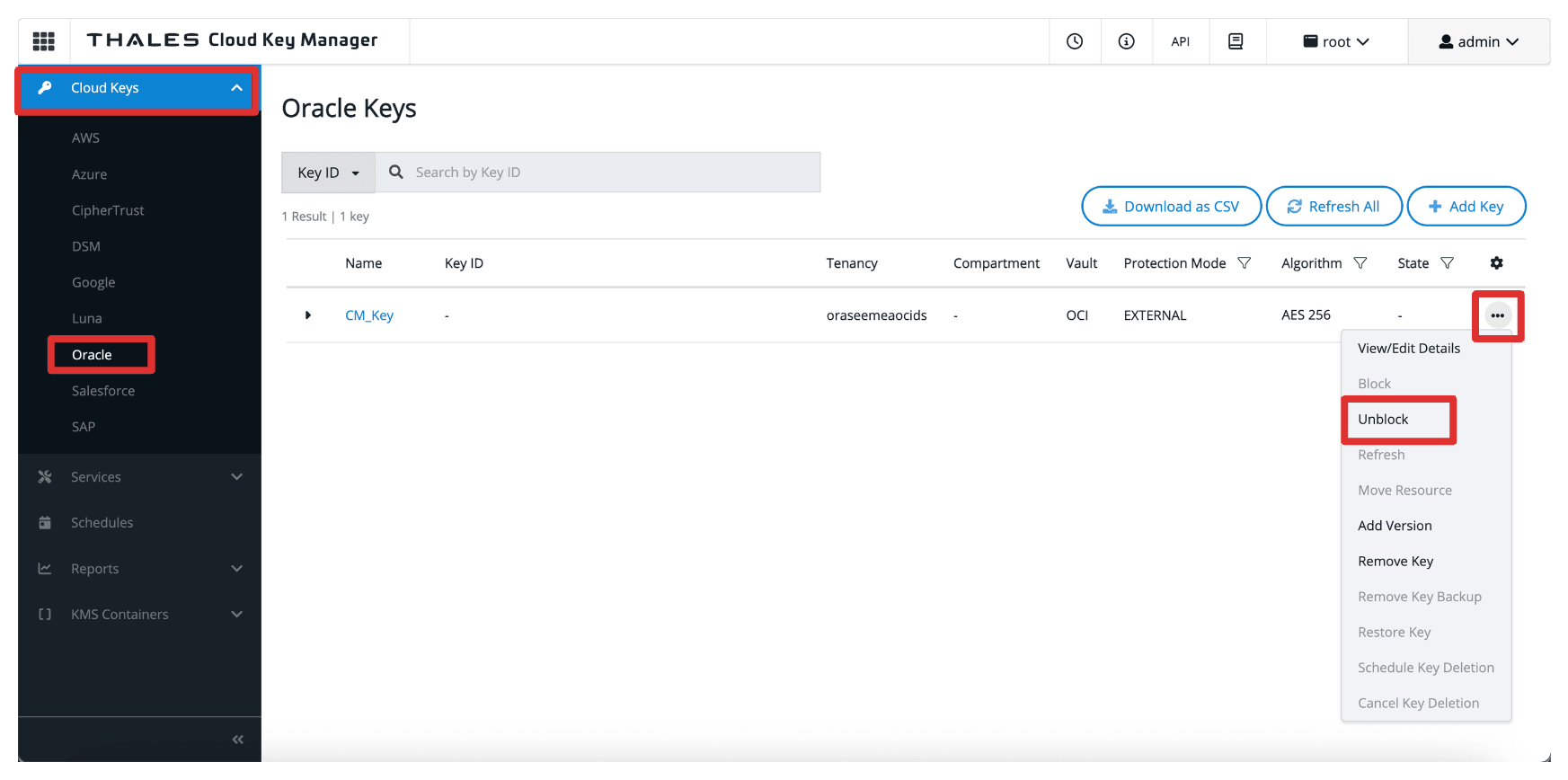

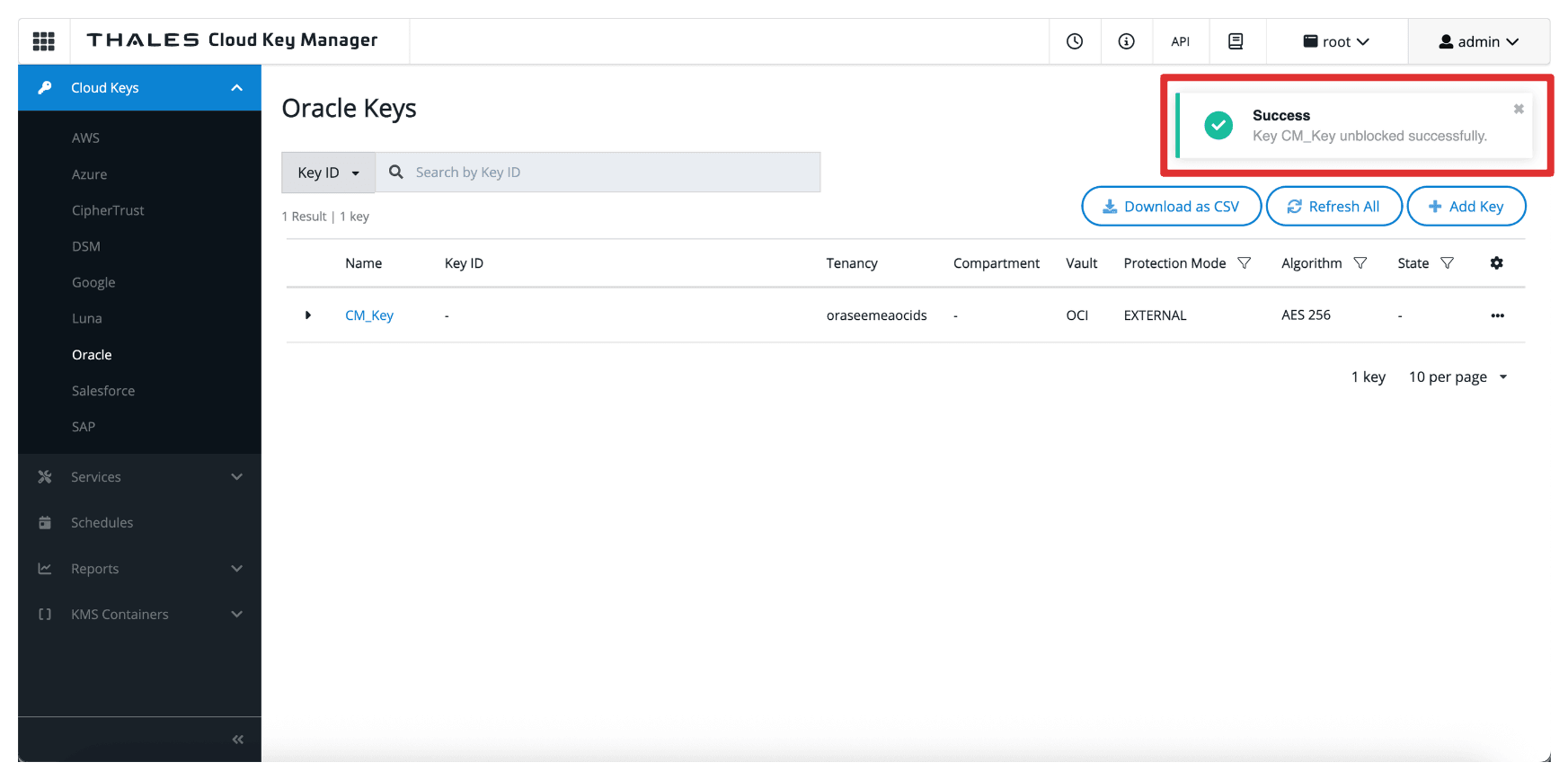

Tâche 12 : Bloquer et débloquer les clés Oracle et tester l'accessibilité du seau de stockage d'objets OCI dans Thales CipherTrust Manager et OCI

L'un des principaux avantages du modèle Hold Your Own Key (HYOK) est la possibilité de conserver un contrôle opérationnel complet de vos clés de chiffrement, y compris la possibilité de les bloquer ou de les débloquer à tout moment. Cette section explique comment utiliser Thales CipherTrust Manager pour contrôler l'accès à un seau de stockage d'objets géré par Oracle en bloquant ou en débloquant la clé externe.

Le blocage d'une clé restreint effectivement l'accès à toute ressource OCI chiffrée avec cette clé sans supprimer la clé ou les données. Le déblocage restaure l'accès.

-

Accédez à la console Thales Cloud Key Manager.

- Cliquez sur Clés en nuage.

- Cliquez sur Oracle.

- Cliquez sur les trois points à la fin de la clé.

- Sélectionnez Bloquer.

-

Sélectionnez Bloquer.

-

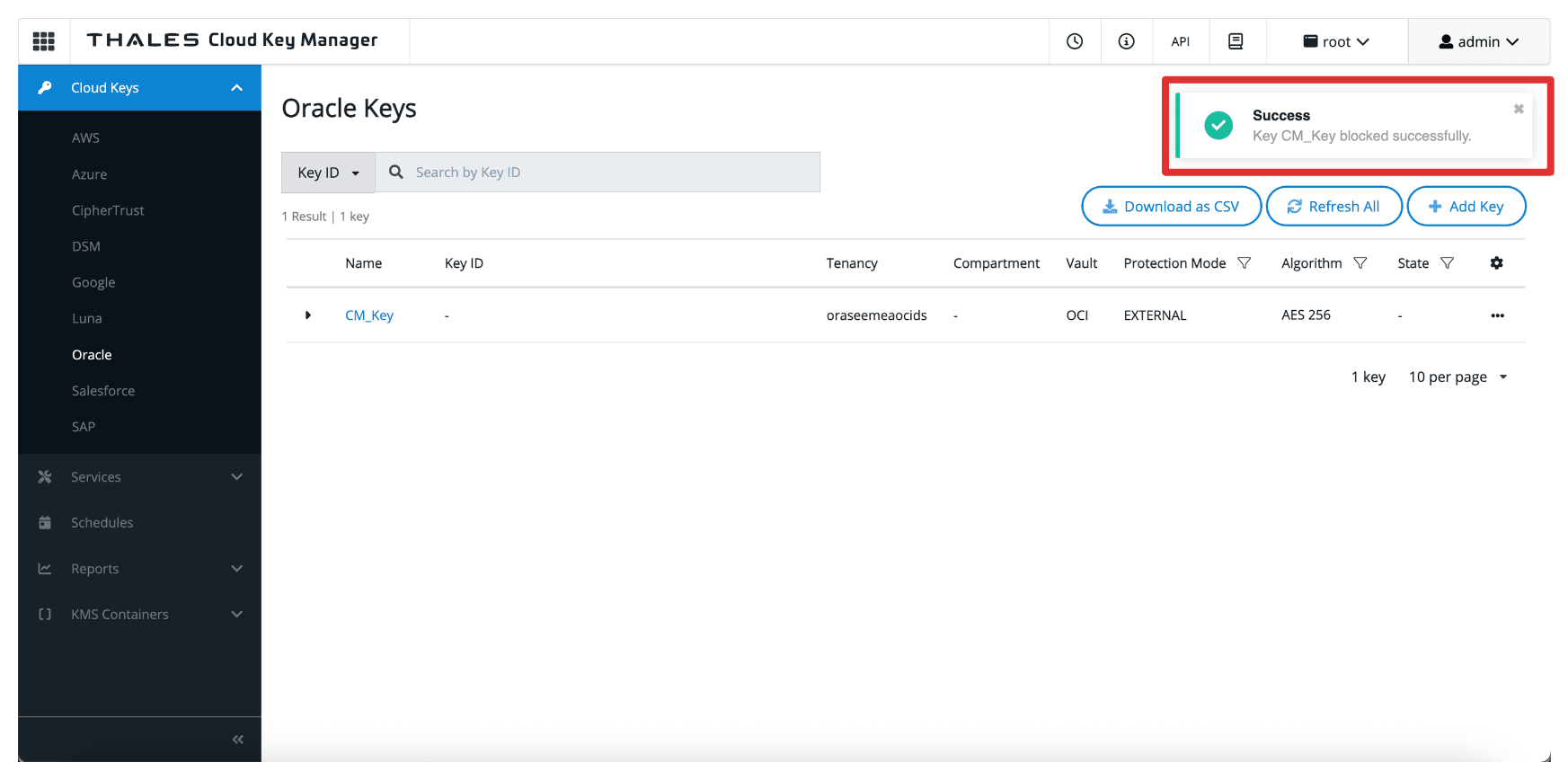

Notez que la clé est maintenant bloquée dans le gestionnaire Thales CipherTrust.

-

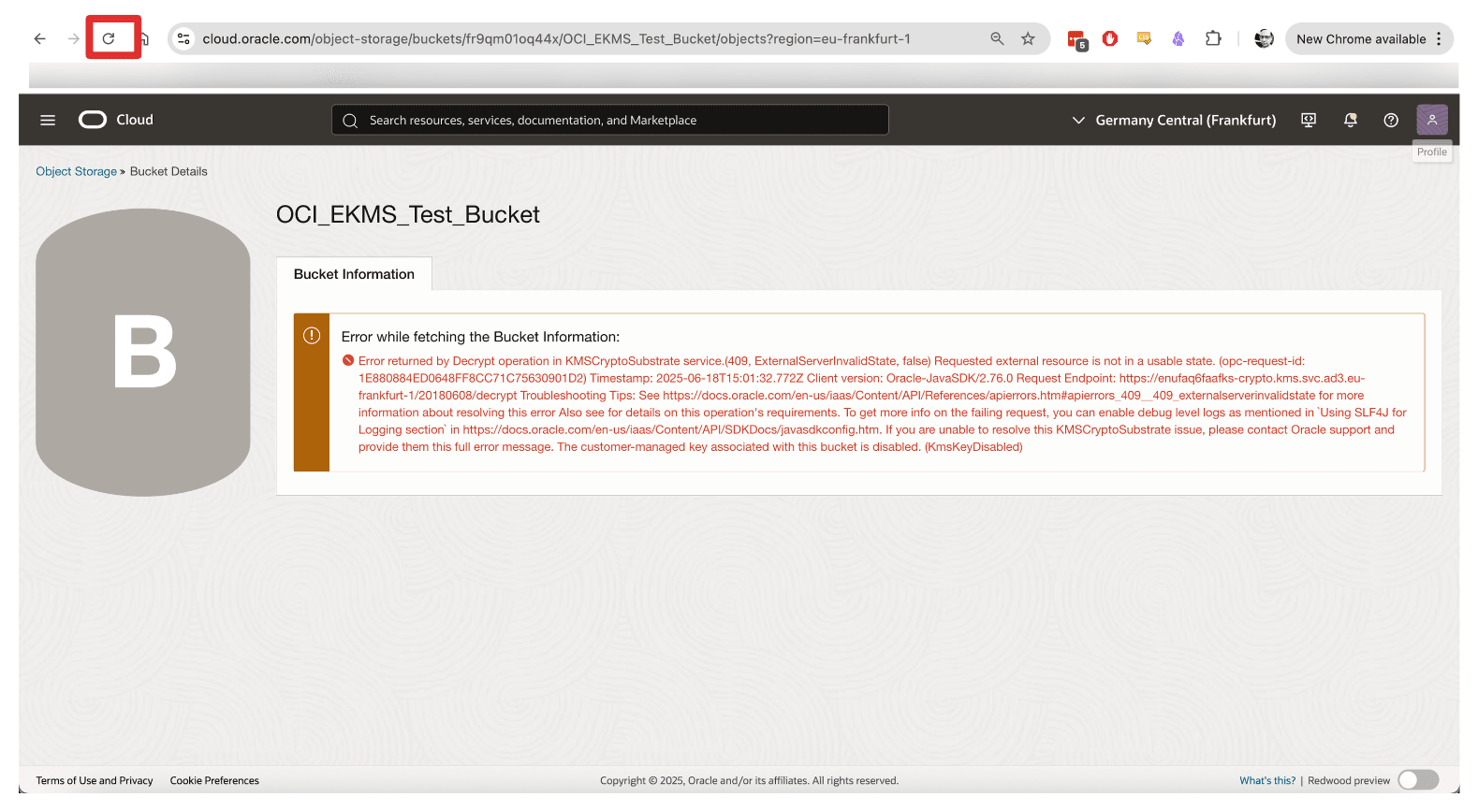

Allez à la console OCI, naviguez jusqu'à Stockage et cliquez sur Seaux.

-

Cliquez sur le seau créé dans la tâche 11.

-

Notez qu'une erreur s'affiche et que vous ne pouvez pas accéder au seau ni à aucun fichier chargé dans le seau.

Maintenant, débloquons à nouveau la clé dans Thales CipherTrust Manager.

Le diagramme ci-dessous illustre les composants et la configuration de cette tâche.

-

Accédez à la console Thales Cloud Key Manager.

- Cliquez sur Clés en nuage.

- Cliquez sur Oracle.

- Cliquez sur les trois points à la fin de la clé.

- Sélectionnez Débloquer.

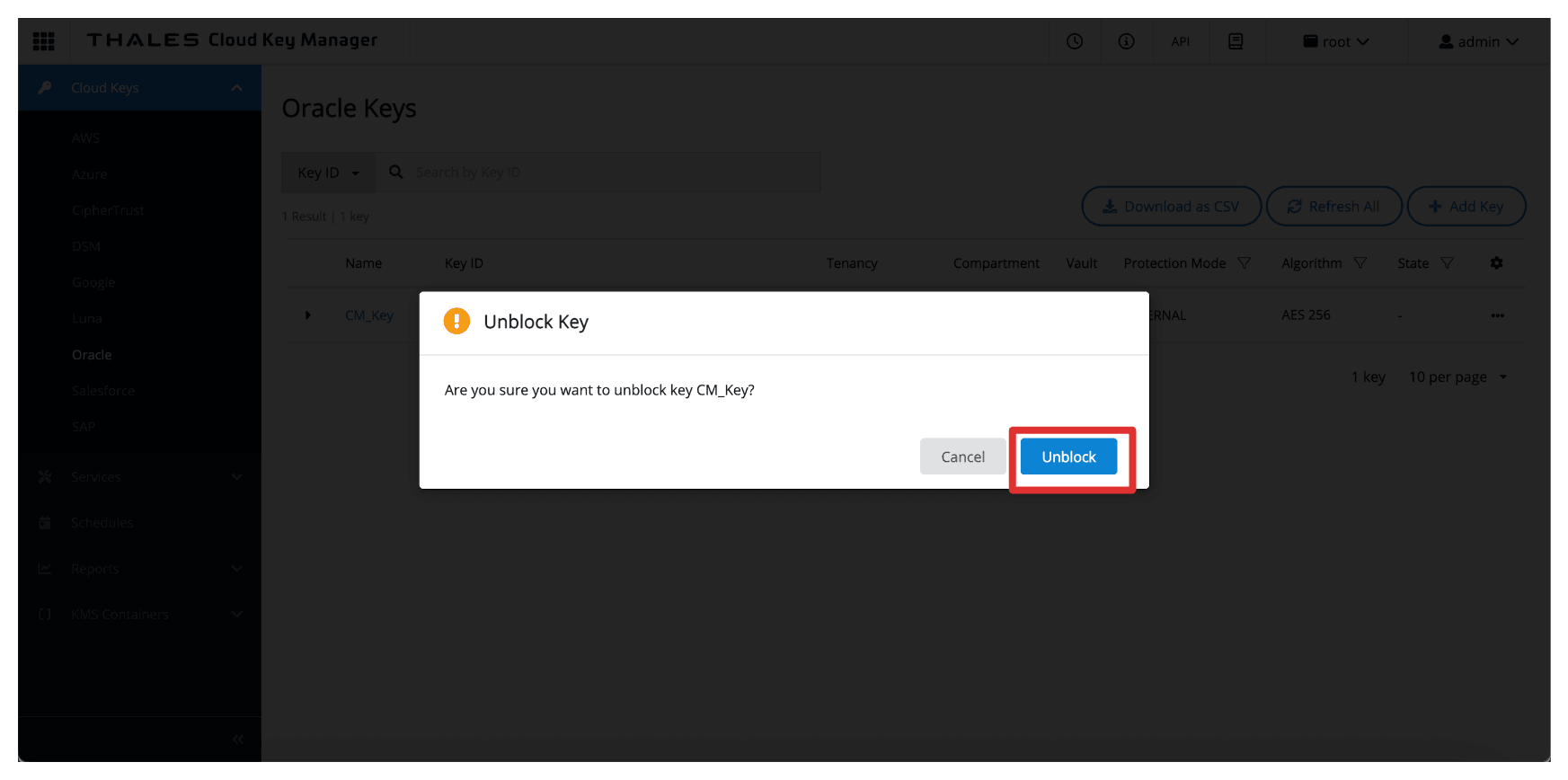

-

Sélectionnez Débloquer.

-

Notez que la clé est maintenant débloquée dans le gestionnaire Thales CipherTrust.

-

Revenez à la page Détails du seau ou actualisez le navigateur si vous êtes toujours sur cette page.

-

Notez que vous ne pouvez pas accéder de nouveau au seau de stockage d'objets OCI lorsqu'il est débloqué.

Cette fonction fournit un mécanisme puissant pour les interventions d'urgence, la conformité réglementaire et l'application de la souveraineté des données, vous assurant ainsi un contrôle total sur le moment et la façon dont vos données sont accessibles dans OCI.

Étapes suivantes

Dans ce tutoriel, nous avons terminé de configurer OCI Hold Your Own Key à l'aide du gestionnaire Thales CipherTrust sans nous fier à l'option Passerelle d'API OCI. En suivant les étapes de la configuration des intégrations d'identité et du réseau au déploiement de chambres fortes et de clés externes, vous avez activé une architecture de gestion des clés sécurisée et conforme dans laquelle vous gardez le contrôle total de vos clés de chiffrement.

Cette configuration garantit que les services OCI tels que le service de stockage d'objets pour OCI utilisent vos clés gérées à l'externe pour les opérations de chiffrement, tandis que le matériel de clé reste entièrement sous votre gouvernance. Vous avez également vu à quel point HYOK peut être puissant, avec la possibilité de bloquer et de débloquer l'accès aux ressources cloud simplement en basculant le statut de clé dans Thales CipherTrust Manager.

En n'utilisant pas la passerelle d'API OCI, vous avez simplifié l'architecture tout en appliquant une limite de sécurité ferme au moyen d'un réseau privé et d'une approbation d'identité basée sur OAuth.

Vous disposez maintenant d'une mise en œuvre HYOK prête pour la production qui prend en charge les politiques de sécurité de l'entreprise, la conformité réglementaire et les exigences de souveraineté des données, vous permettant ainsi de contrôler complètement votre stratégie de chiffrement du nuage.

Liens connexes

-

Création de l'application de gestion des ressources confidentielles

-

Création d'une chambre forte pour la gestion des clés externes

Remerciements

- Auteur - Iwan Hoogendoorn (Ceinture noire pour le réseau en nuage)

Ressources d'apprentissage supplémentaires

Explorez d'autres laboratoires sur le site docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal Oracle Learning YouTube. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir la documentation sur le produit, visitez Oracle Help Center.

Set up an OCI Hold Your Own Key using Thales CipherTrust Manager without OCI API Gateway

G38097-01

Copyright ©2025, Oracle and/or its affiliates.