Configurer l'authentification unique entre Oracle Integration et Fusion Applications

Configurer l'authentification unique avec le domaine d'identité des applications Oracle Fusion Cloud

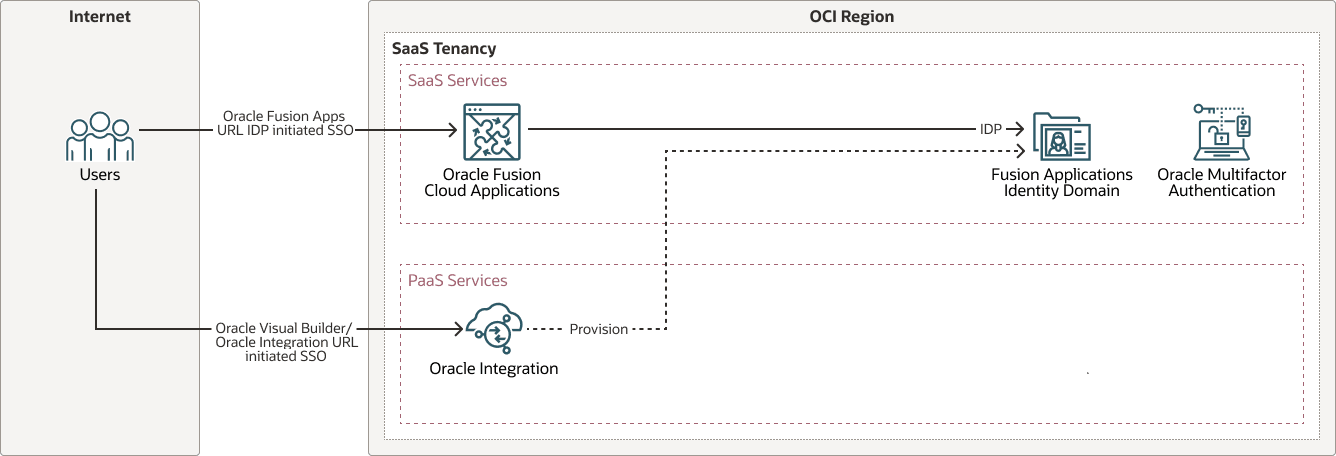

Comme le domaine d'identité des applications Oracle Fusion Cloud est de type Applications Oracle, il prend en charge les cas d'utilisation d'extension sans frais supplémentaires et simplifie les opérations et la gouvernance. Cette approche élimine le besoin de domaines d'identité OCI IAM supplémentaires, réduisant les coûts de licence et les frais généraux administratifs. Le domaine d'identité Fusion Applications est désigné comme fournisseur d'identités (IdP).

Une fois provisionnés, tous les utilisateurs Fusion Applications sont automatiquement disponibles pour affectation à l'instance Oracle Integration. L'authentification unique est activée entre les applications Oracle Fusion Cloud et Oracle Integration, et Oracle Integration peut être configuré pour appeler les API Fusion Applications en toute sécurité à l'aide de OAuth.

Pour créer une instance Oracle Integration, connectez-vous à la console OCI à l'aide de ce domaine d'identité. Lorsque les utilisateurs accèdent à l'URL d'Oracle Integration, ils sont redirigés vers le domaine d'identité Fusion Applications pour authentification.

Le diagramme suivant illustre le flux d'authentification :

Pour obtenir des instructions sur le provisionnement d'Oracle Integration dans le domaine d'identité Fusion Applications, voir Provisionner un service d'intégration Oracle Cloud dans le domaine d'identité Fusion Applications dans la section Explorer plus.

Configurer l'authentification unique avec le domaine d'identité des applications Oracle Fusion Cloud et un fournisseur d'identités externe

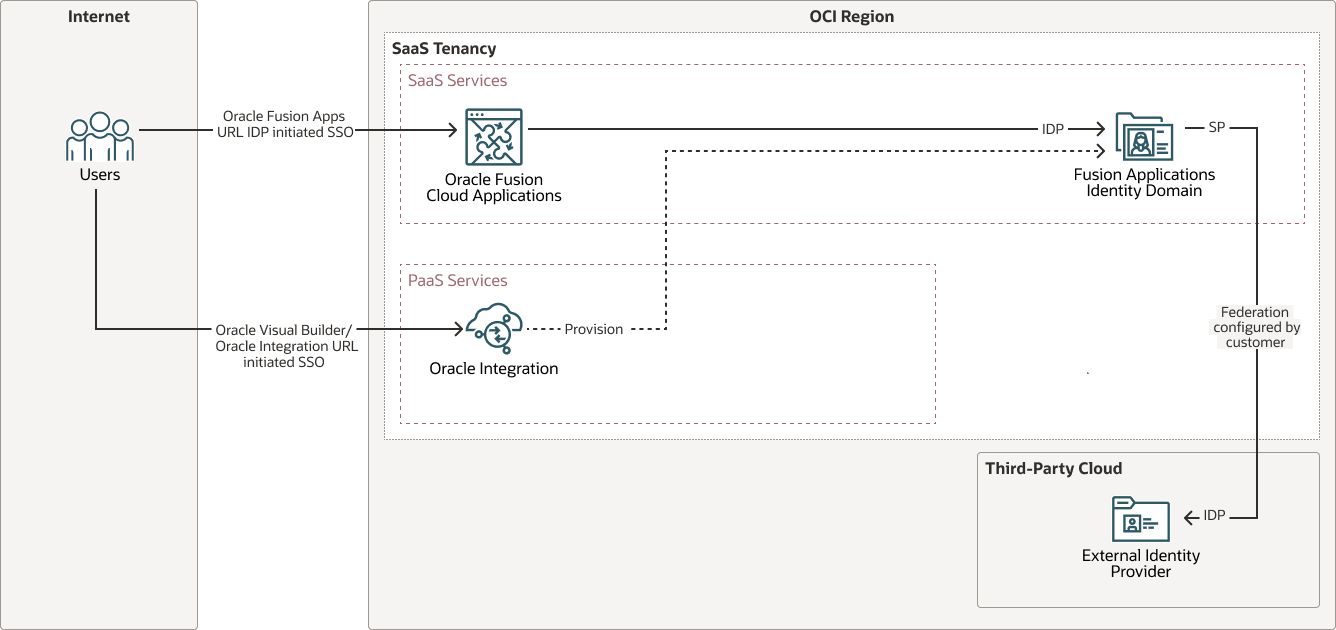

D'autres fournisseurs d'identités externes peuvent également être configurés en tant que IdP pour le domaine d'identité Fusion Applications (en tant que fournisseur de services ou "SP") à l'aide d'une intégration basée sur SAML standard.

Le diagramme suivant illustre le flux d'authentification :

Configurer les applications Oracle Fusion Cloud en tant que fournisseur de services et Microsoft Entra ID en tant que fournisseur d'identités externe

Les étapes suivantes vous montrent comment configurer le domaine d'identité Fusion Cloud Applications en tant que fournisseur de services et Microsoft Entra ID en tant que fournisseur d'identités externe.

- Téléchargez les métadonnées du domaine d'identité Oracle Fusion Cloud Applications configuré en tant que fournisseur de services. Vous avez besoin de métadonnées pour configurer l'application SAML dans Entra ID.

- Créez une application d'entreprise dans l'ID Microsoft Entra spécifiquement pour l'accès à la console OCI. Une nouvelle application d'entreprise sera enregistrée dans Entra ID.

- Configurez l'authentification unique pour l'application d'entreprise Microsoft Entra ID à l'aide des métadonnées du domaine d'identité Oracle Fusion Cloud Applications et mettez à jour les attributs de l'application et les revendications d'utilisation de l'adresse de courriel de l'utilisateur comme identificateur. Enfin, téléchargez le XML des métadonnées de fédération à partir de Microsoft Entra ID.

- Enregistrez l'ID Entra en tant que IdP dans le domaine d'identité Fusion Applications en important le XML des métadonnées de fédération à partir de l'ID Entra dans la configuration du fournisseur d'identités. Mettez ensuite à jour les règles de la politique de fournisseur d'identités pour inclure Entra ID.

- Dans la console OCI, cliquez sur Identité et sécurité, puis cliquez sur Domaines.

- Sélectionnez votre domaine d'identité Oracle Fusion Cloud Applications.

- Naviguez jusqu'à Fédération, puis cliquez sur le menu Actions.

- Cliquez sur Ajouter un fournisseur d'identités SAML.

- Entrez un nom, une description et chargez une icône de fournisseur d'identités.

- Chargez le fichier XML de métadonnées Microsoft Entra ID (téléchargé précédemment).

- Définissez les mappages d'attributs d'utilisateur, tels que le mappage NameID à UserName ou Courriel.

- Dans la page Vérifier et créer, vérifiez les détails de configuration.

- Cliquez sur Activer pour activer le nouveau fournisseur d'identités.

- Créez une règle de politique de fournisseur d'identités ou modifiez une règle existante pour affecter le fournisseur d'identités SAML nouvellement créé à la règle appropriée afin d'activer l'authentification fédérée.

- Testez la configuration d'authentification unique pour vérifier que l'authentification fédérée a réussi entre le domaine d'identité Microsoft Entra ID et le domaine d'identité Oracle Fusion Cloud Applications.

Configurer l'authentification unique avec le domaine d'identité Fusion Applications, le domaine d'identité OCI IAM et un fournisseur d'identités externe

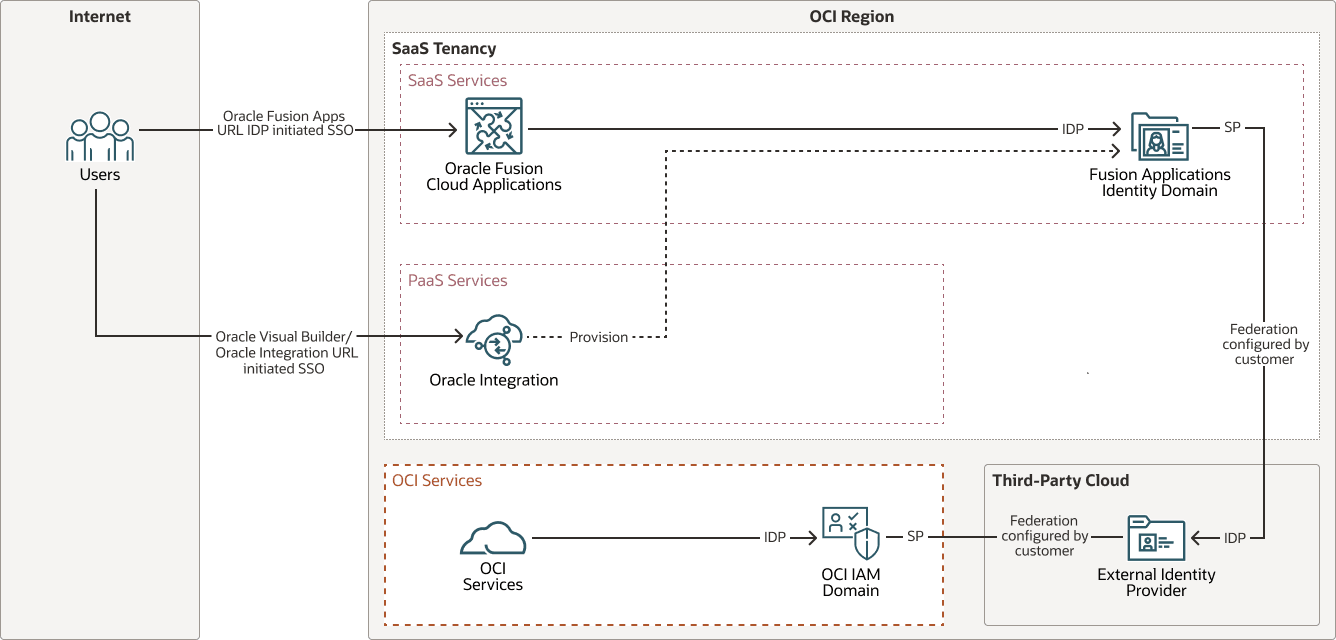

Pour rationaliser davantage l'authentification, une fédération distincte est établie entre le domaine d'identité OCI (fournisseur de service) et Microsoft Entra ID (fournisseur d'identités). Cela permet aux utilisateurs d'accéder aux services OCI avec l'authentification acheminée par OCI IAM vers Microsoft Entra ID, offrant une expérience d'authentification unique unifiée sur les plateformes Oracle et autres qu'Oracle.

Les domaines d'identité OCI IAM offrent une gestion complète des identités et des accès, y compris l'authentification, l'authentification unique et la gestion du cycle de vie des identités pour SaaS, les applications hébergées dans le nuage et sur place, Oracle et non Oracle. Dans les environnements utilisant les services OCI, PaaS (comme Oracle Integration) et Applications Oracle Fusion Cloud, les groupes d'utilisateurs peuvent varier.

Le domaine d'identité Fusion Applications gère les utilisateurs et les groupes pour Fusion Applications et Oracle Integration, tandis qu'un domaine d'identité OCI IAM distinct gère de manière centralisée les utilisateurs qui ont besoin d'accéder aux services OCI tels que le stockage d'objets OCI, le service de journalisation OCI et le service des fonctions pour OCI.

Le diagramme suivant illustre ce flux d'authentification :

Configurer le domaine d'identité OCI IAM en tant que fournisseur de services et Microsoft Entra ID en tant que fournisseur d'identités

- Téléchargez les métadonnées à partir du domaine d'identité OCI IAM configuré en tant que fournisseur de services. Ces métadonnées sont requises pour configurer l'application SAML dans Entra ID.

- Créez une application d'entreprise dans l'ID Microsoft Entra spécifiquement pour l'accès à la console OCI. Une nouvelle application d'entreprise sera enregistrée dans Entra ID.

- Configurez l'authentification unique pour l'application d'entreprise Microsoft Entra ID à l'aide des métadonnées du domaine d'identité OCI IAM et mettez à jour les attributs et les revendications de l'application afin d'utiliser l'adresse de courriel de l'utilisateur comme identificateur. Enfin, téléchargez le XML des métadonnées de fédération à partir de Microsoft Entra ID.

- Enregistrez l'ID Entra en tant que IdP dans le domaine d'identité OCI IAM en important le XML des métadonnées de fédération à partir de l'ID Entra dans la configuration du fournisseur d'identités. Mettez ensuite à jour les règles de la politique de fournisseur d'identités pour inclure Entra ID.

- Dans la console OCI, cliquez sur Identité et sécurité, puis cliquez sur Domaines.

- Sélectionnez votre domaine d'identité OCI IAM.

- Naviguez jusqu'à Fédération, puis cliquez sur le menu Actions.

- Cliquez sur Ajouter un fournisseur d'identités SAML.

- Entrez un nom, une description et chargez une icône de fournisseur d'identités.

- Chargez le fichier XML de métadonnées Microsoft Entra ID (téléchargé précédemment).

- Définissez les mappages d'attributs d'utilisateur, tels que le mappage NameID à UserName ou Courriel.

- Dans la page Vérifier et créer, vérifiez les détails de configuration.

- Cliquez sur Activer pour activer le nouveau fournisseur d'identités.

- Créez une règle de politique de fournisseur d'identités ou modifiez une règle existante pour affecter le fournisseur d'identités SAML nouvellement créé à la règle appropriée afin d'activer l'authentification fédérée.

- Testez la configuration d'authentification unique pour vérifier que l'authentification fédérée a réussi entre Microsoft Entra ID et le domaine d'identité OCI IAM.