Surveiller l'utilisation des clés

Découvrez comment surveiller l'utilisation des clés dans Oracle Cloud Infrastructure à l'aide des données de journal.

La surveillance de l'utilisation des clés pour les opérations de chiffrement et de déchiffrement peut s'avérer utile dans plusieurs cas d'utilisation, notamment :

- Gestion du cycle de vie : il est essentiel de comprendre quand une clé a été utilisée pour la dernière fois pour prendre des décisions éclairées en matière de conservation. Les clés rarement utilisées, telles que celles qui prennent en charge les charges de travail de base de données, peuvent toujours être importantes sur le plan opérationnel malgré une activité limitée. L'extension de la conservation des journaux via OCI Connector Hub permet une visibilité plus approfondie sur les modèles d'utilisation historiques, ce qui permet aux équipes de prendre des décisions tenant compte des risques quant à la conservation, à la rotation ou à la suppression des clés.

- Sécurité : l'utilisation de la clé de surveillance peut vous alerter d'une activité inhabituelle.

- Surveillance ou étude du comportement des applications : la corrélation entre le comportement des applications et l'utilisation des clés peut vous fournir des informations utiles pour résoudre les problèmes liés aux applications ou améliorer leurs performances.

Cette rubrique explique comment utiliser les journaux Oracle Cloud Infrastructure (OCI) pour surveiller l'utilisation des clés.

Données de journalisation disponibles

Le service de journalisation OCI fournit plusieurs types de journaux, notamment les suivants :

Journaux d'audit

Journaux d'audit : utilisez les journaux d'audit pour surveiller les opérations de gestion telles que :

- Créer, mettre à jour et supprimer des opérations de gestion des clés et des coffres

- Opérations de rotation des clés

Les journaux d'audit n'enregistrent pas les opérations cryptographiques telles que Decrypt ou GenerateDataEncryptionKey (activité de plan de données), qui sont éventuellement enregistrées dans les journaux de service.

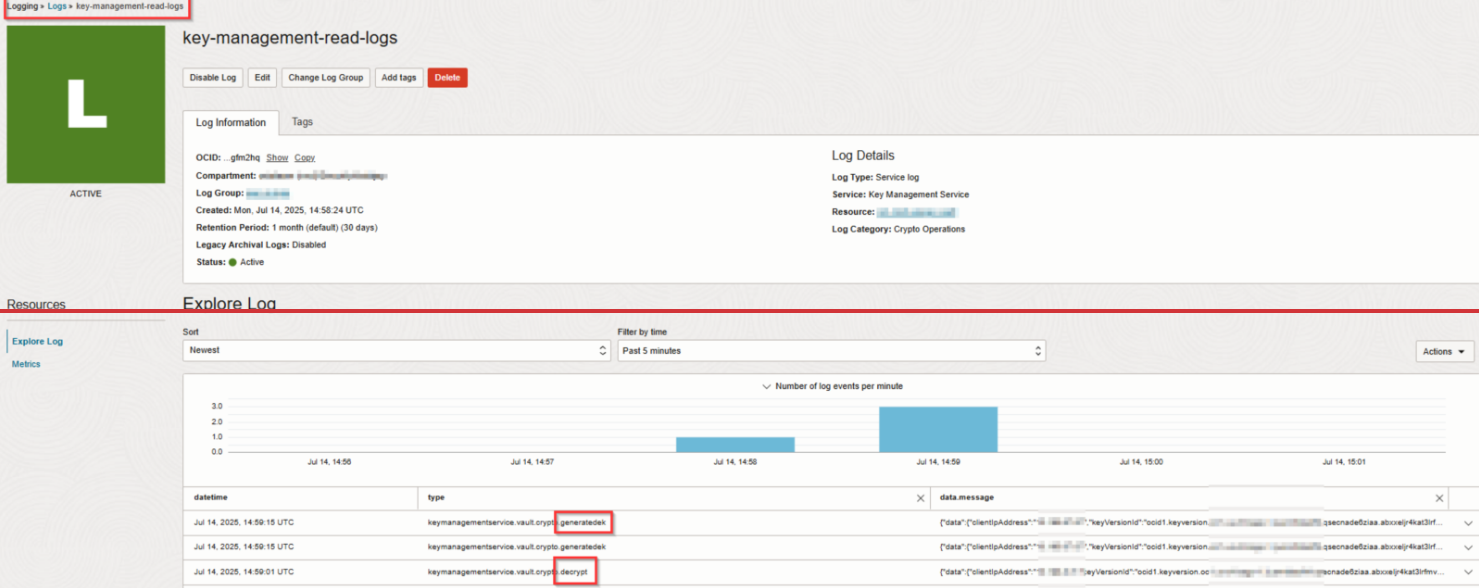

Journaux de service

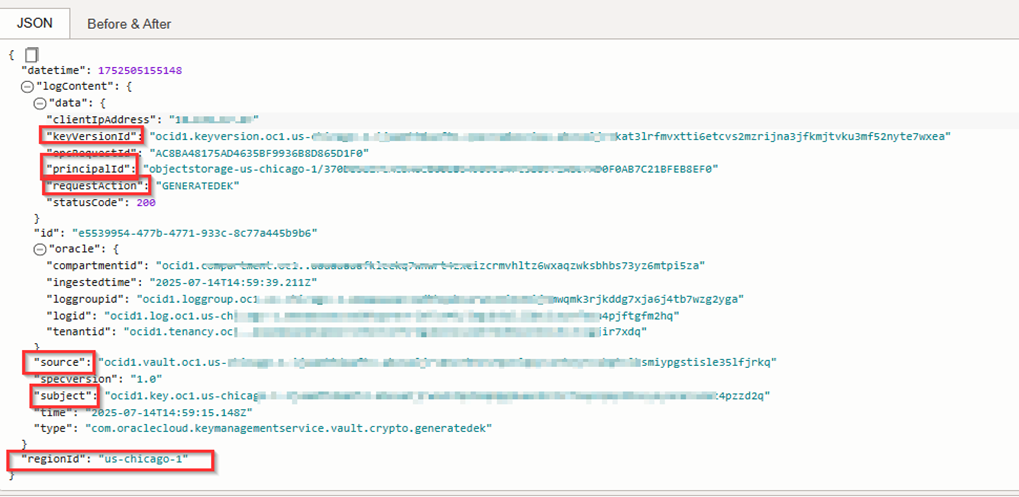

Les journaux de service doivent être activés par le client pour être utilisés. Lorsque cette option est activée pour Key Management, les journaux de service capturent les métadonnées, notamment :

- Appel du principal (utilisateur, fonction ou instance à l'origine de l'opération de clé)

- OCID de clé

- Version de clé

- Type d'opération (par exemple,

Decrypt) - Horodatage

- Détails du coffre et du compartiment

Les journaux de service n'enregistrent pas d'informations sensibles susceptibles de compromettre la sécurité des données pour votre organisation ou vos clients. Pour obtenir des détails complets sur les données collectées par les journaux de service pour Key Management, reportez-vous à Détails de Key Management.

Activation des journaux de service pour un coffre

Pour activer les journaux de service, vous devez disposer des droits d'accès IAM requis. Pour plus d'informations, reportez-vous à Détails de journalisation dans la documentation IAM Service.

Les journaux de service sont activés au niveau du coffre. Répétez les étapes de cette rubrique pour chaque coffre régional pour lequel vous souhaitez activer la journalisation.

Pour plus d'informations, reportez-vous à Activation de la journalisation pour une ressource dans la documentation du service Logging.

Afficher et interroger les journaux KMS

Envoi de journaux vers Object Storage ou des plates-formes externes telles que SIEM

Par défaut, les journaux de service sont stockés pendant 30 jours. Pour la conservation à long terme ou l'analyse externe, utilisez Connector Hub pour transférer les journaux vers des destinations cible telles que :

- Object Storage

- Analyses de journal

- Cibles externes telles que SIEM

Pour plus d'informations, reportez-vous aux rubriques suivantes :