Fédération (facultatif)

Découvrez comment configurer la fédération d'identités pour Oracle Database@Azure.

La configuration de la fédération d'identités pour Oracle Database@Azure est facultative. Federation permet aux utilisateurs de se connecter à la location OCI associée au service à l'aide des informations d'identification Azure Entra ID. Bien que la plupart des opérations de base de données quotidiennes soient effectuées dans l'environnement Azure et ne nécessitent pas l'utilisation de la console OCI, certaines tâches de gestion de base de données nécessitent une connexion à OCI.

Utilisez les instructions suivantes pour faire d'Azure Entra ID le fournisseur d'identification de votre location OCI.

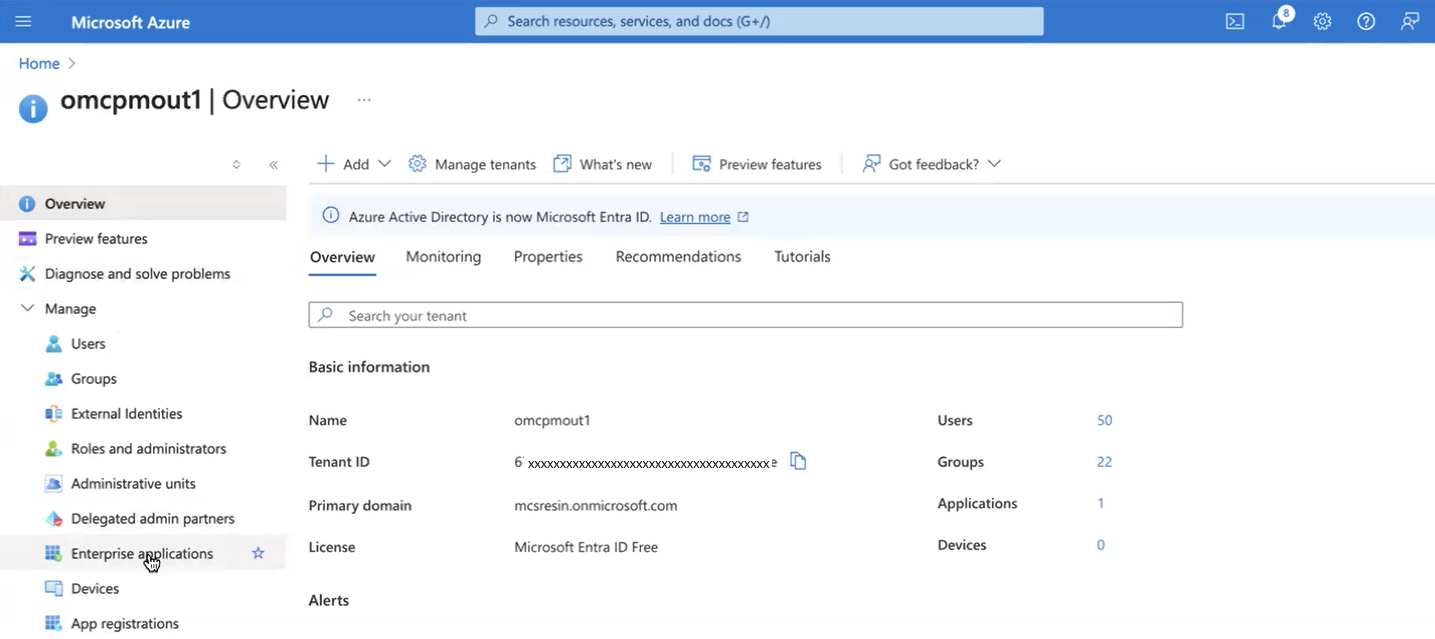

- Recherchez "Microsoft Entra ID" et sélectionnez Microsoft Entra ID dans les résultats de la recherche pour accéder à la page Aperçu de l'ID d'entrée.

- Sous Gérer, sélectionnez Applications d'entreprise.

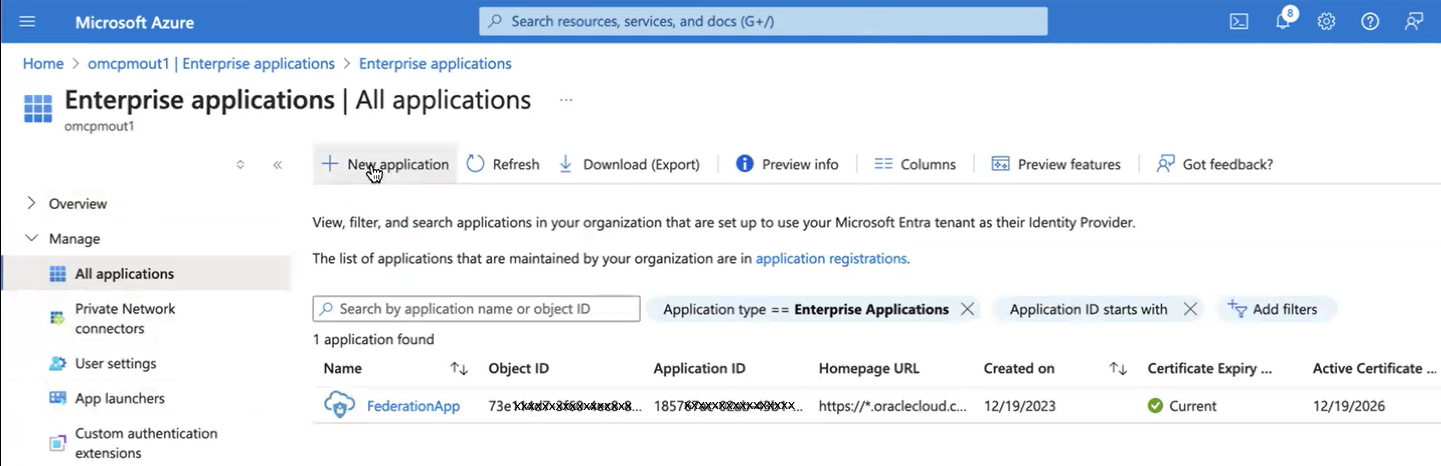

- Sur la page Toutes les applications, sélectionnez Nouvelle application.

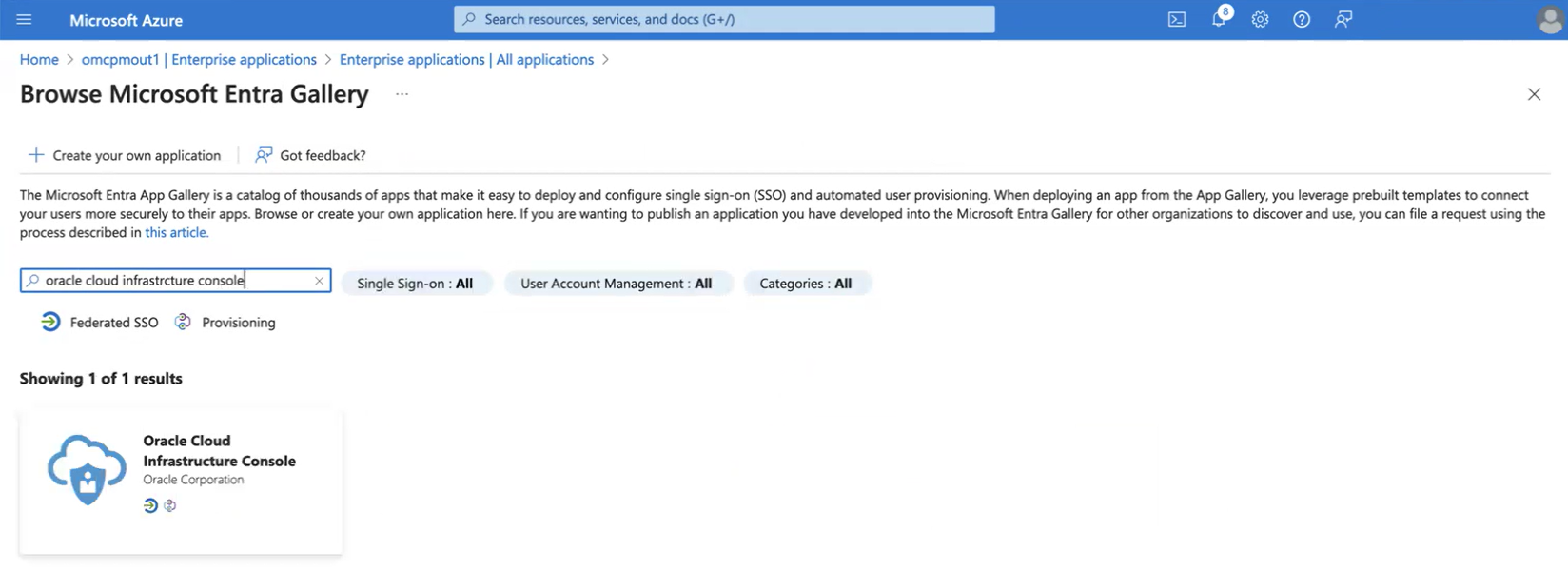

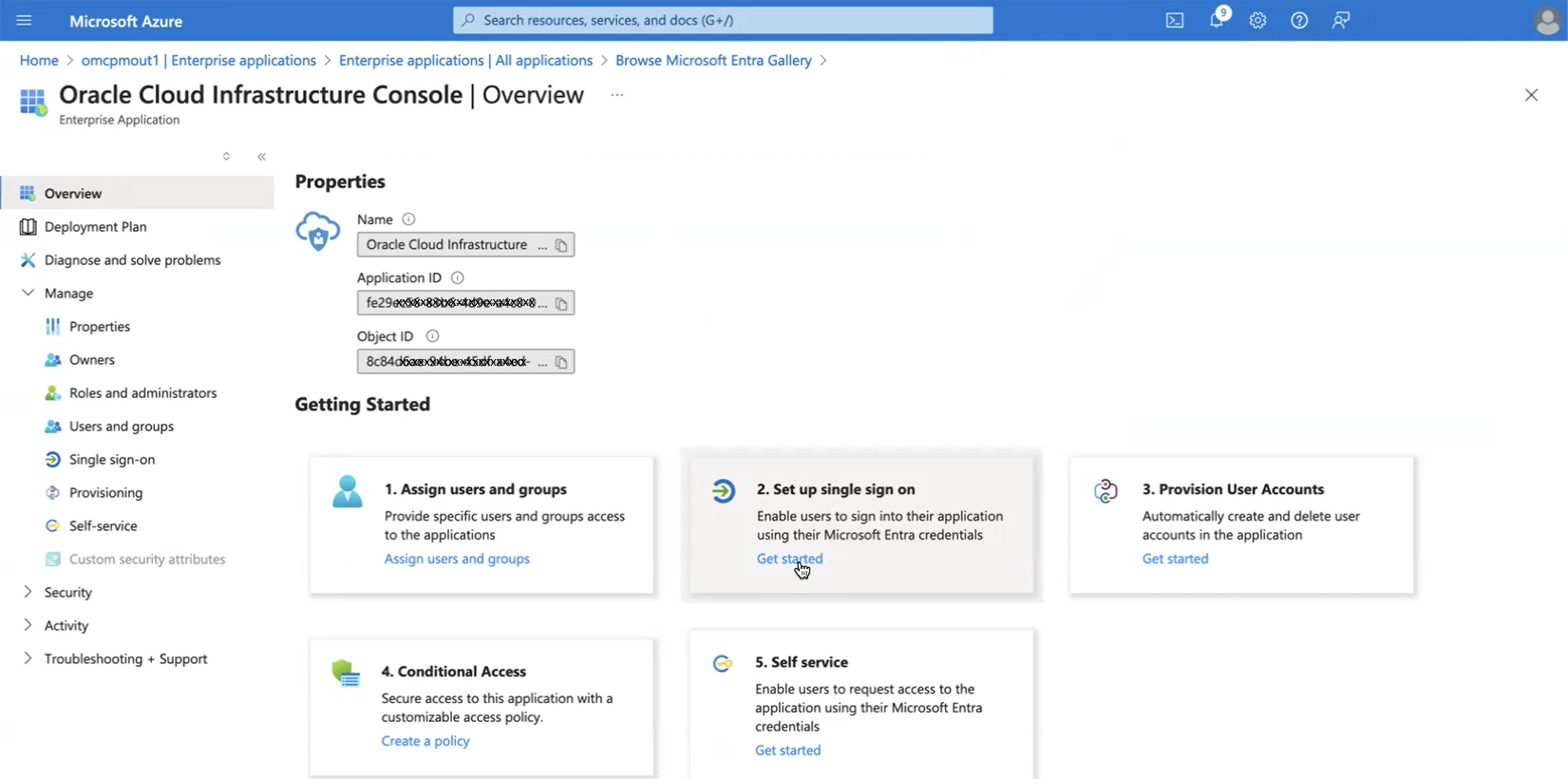

- Recherchez "Console Oracle Cloud Infrastructure" et sélectionnez le résultat de recherche pour accéder à la page de l'application.

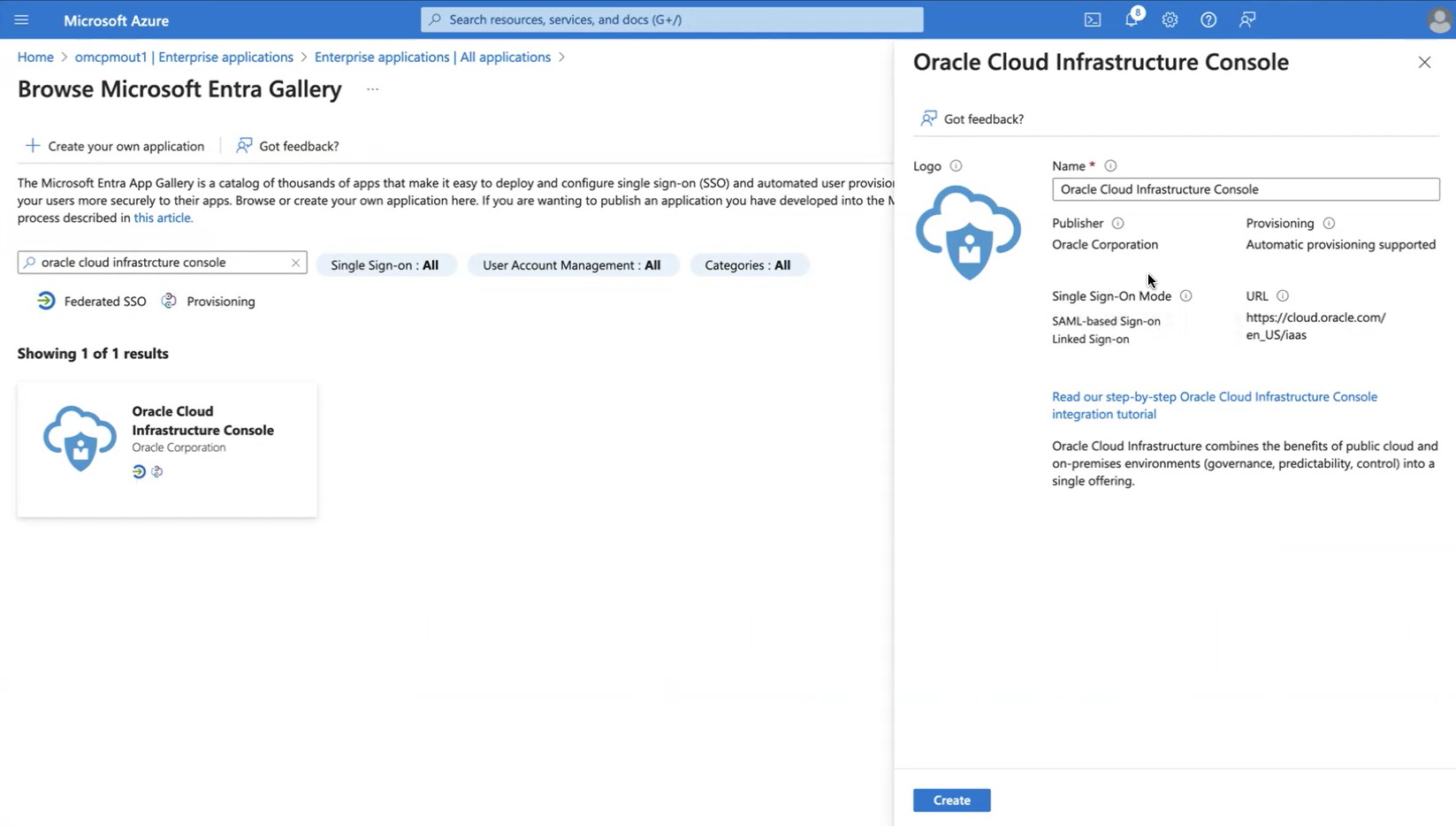

- Dans le panneau Console Oracle Cloud Infrastructure, entrez un nom pour le nom d'affichage de l'application dans votre environnement Azure. Par exemple : "Console Oracle Cloud Infrastructure", "Console OCI" ou "Console OCI Contoso Sales". Sélectionnez ensuite Créer pour continuer.

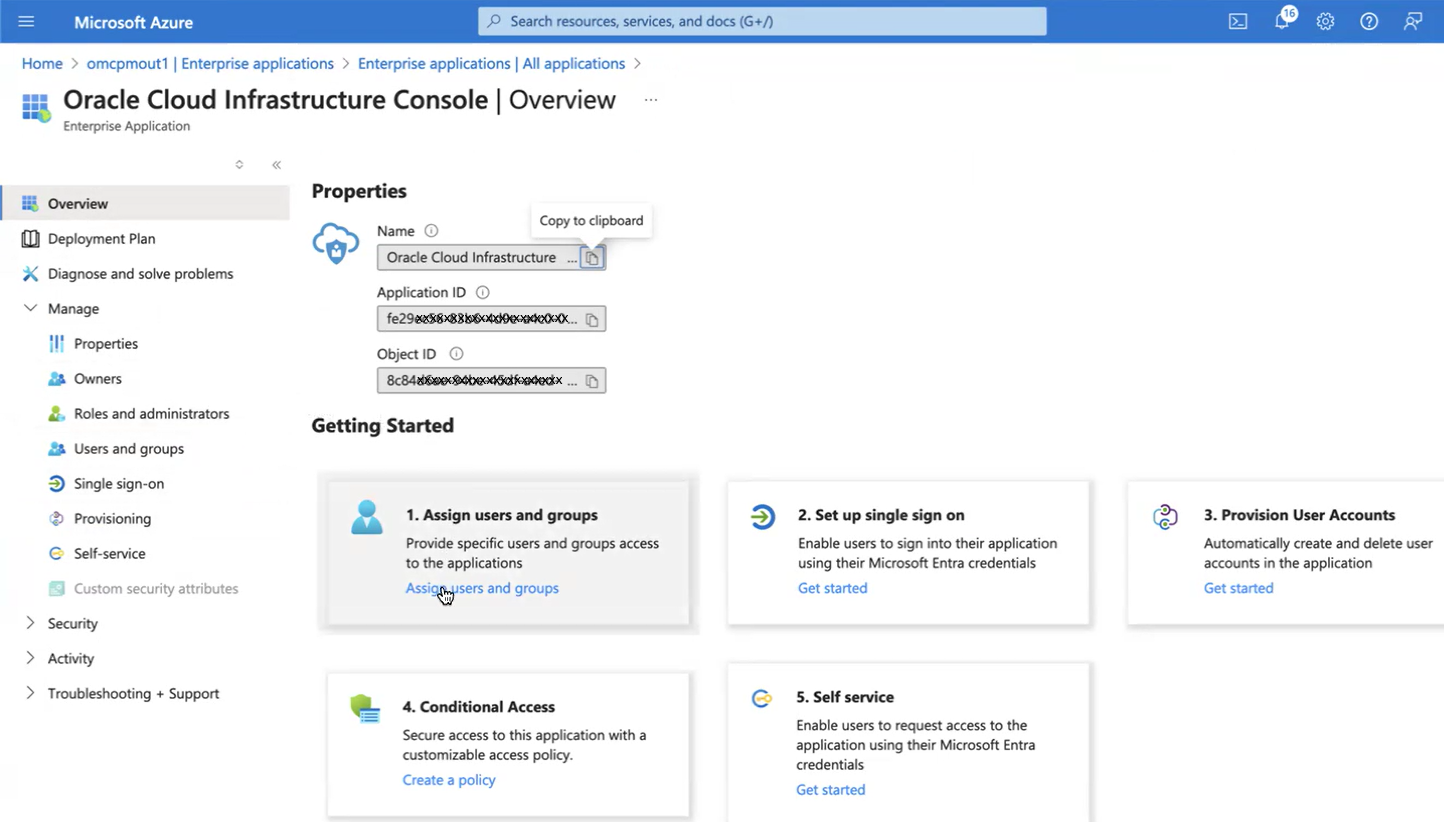

- Sur la page Présentation de la nouvelle application, sélectionnez Configurer l'accès avec connexion unique.

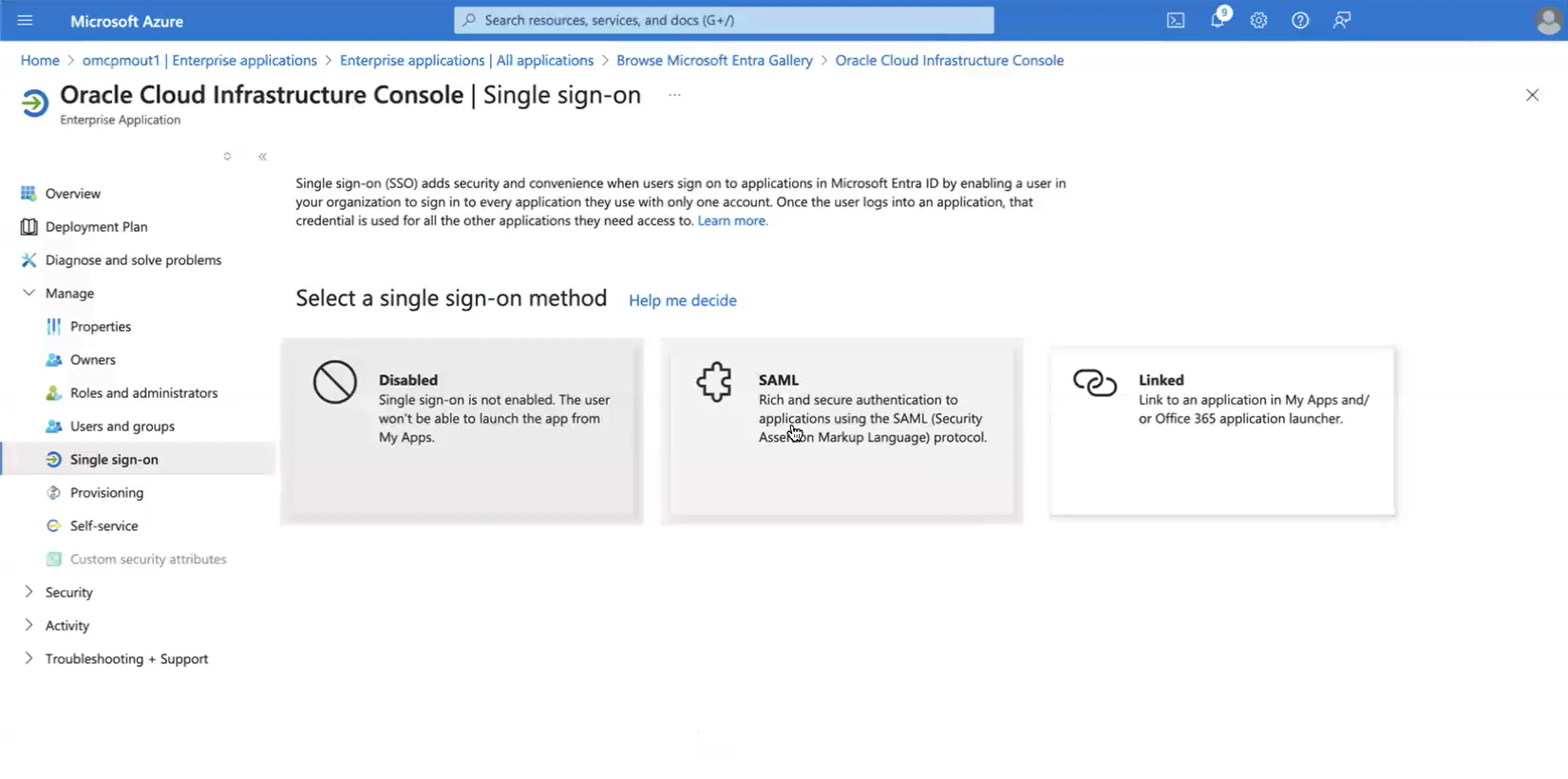

- Sur la page Accès avec connexion unique, sélectionnez SAML pour sélectionner le protocole SAML (Security Assertion Markup Language).

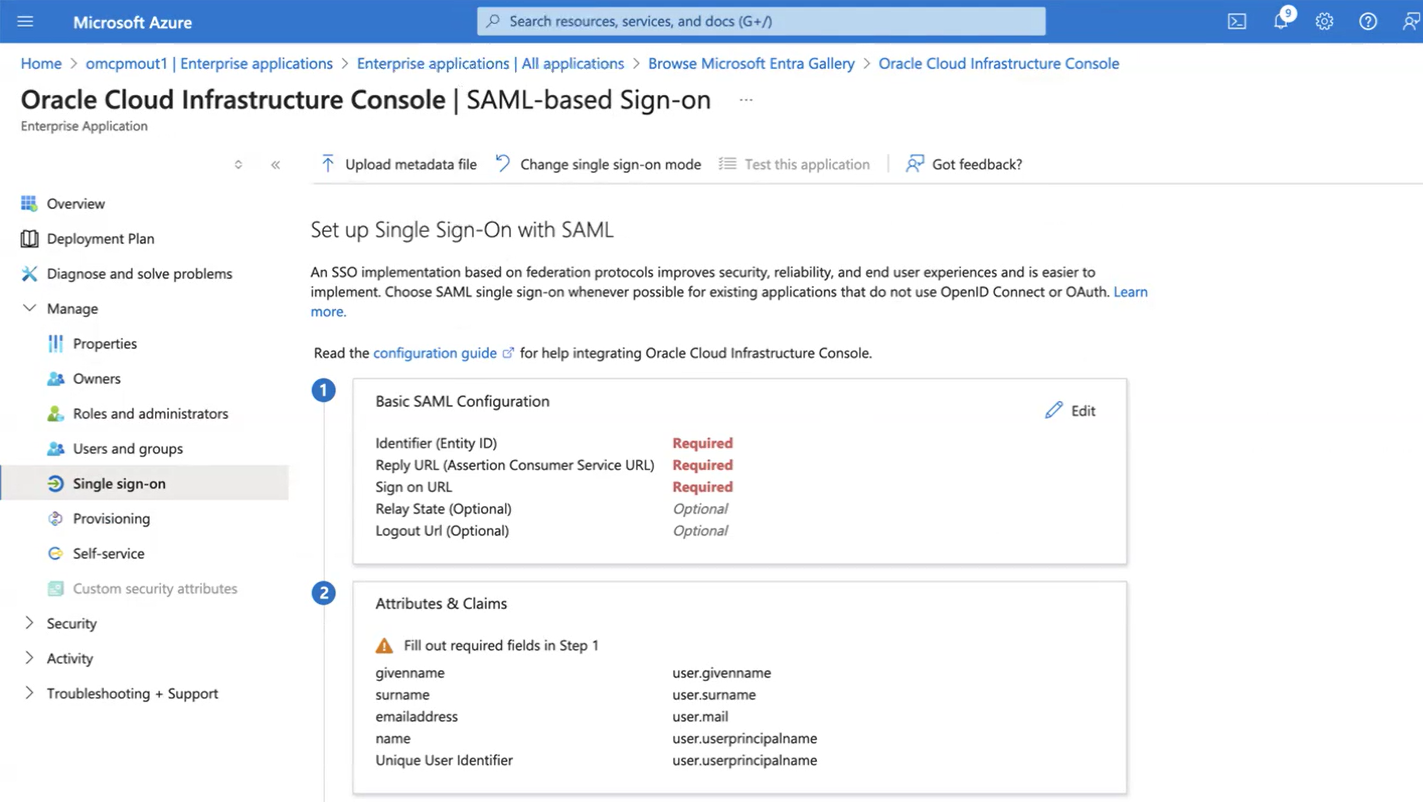

Le portail est redirigé vers la page de connexion basée sur SAML. Laissez cette fenêtre de navigateur ouverte sur votre ordinateur pendant que vous effectuez la série d'étapes suivante dans la console OCI. Dans la console OCI, vous allez exporter un fichier XML de métadonnées SAML. Vous revenez à Azure pour télécharger le fichier XML et poursuivre la configuration de l'accès avec connexion unique.

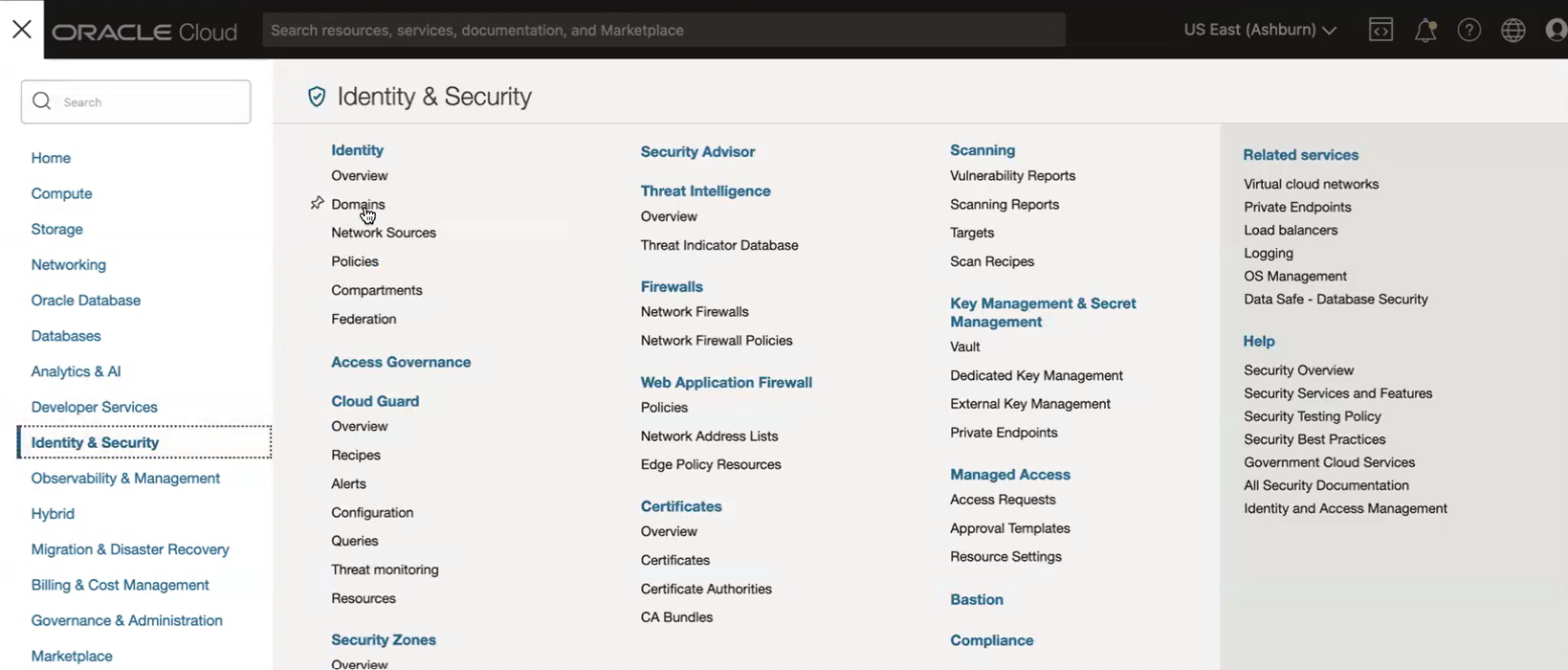

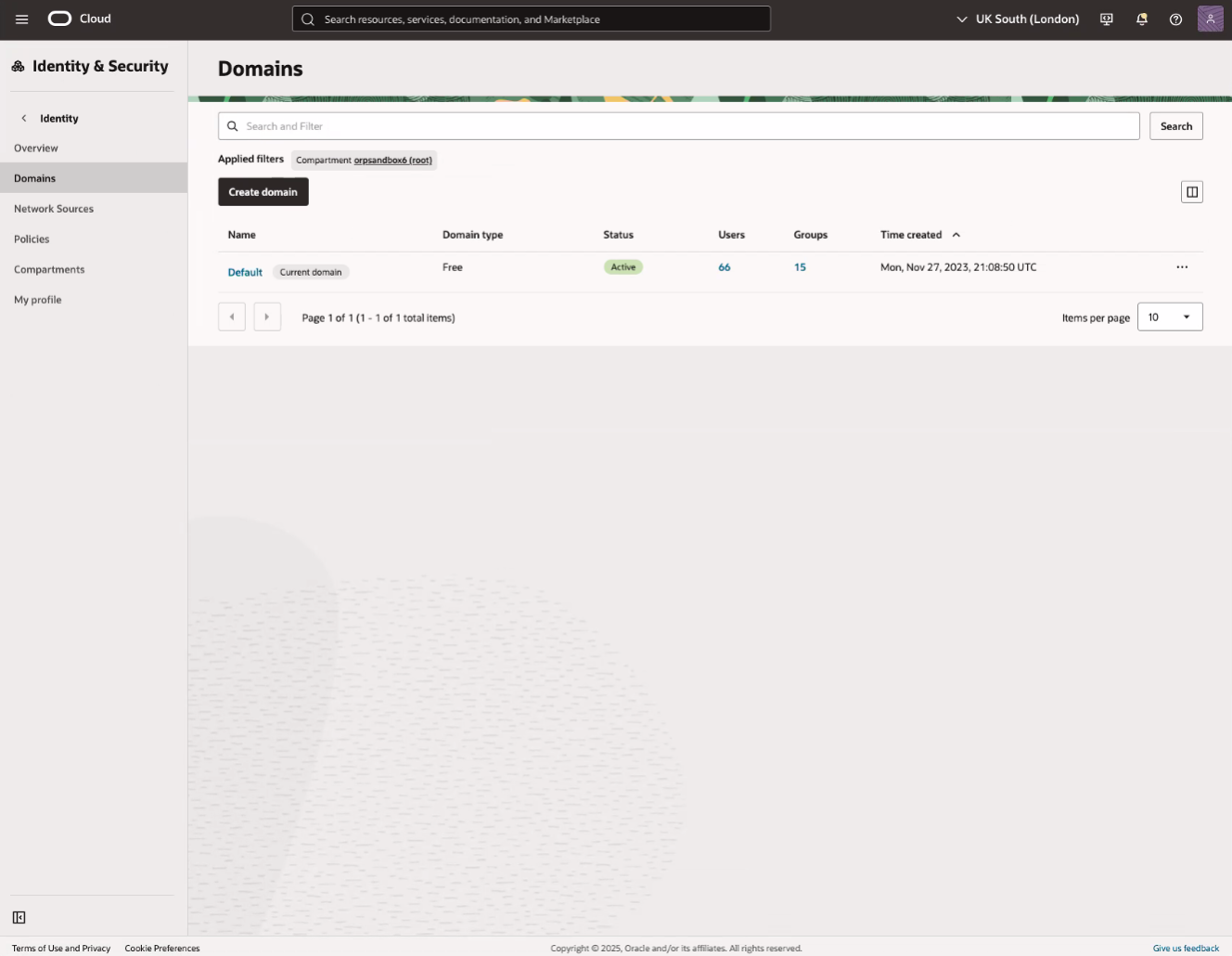

Dans la console Oracle Cloud, accédez à Identité et sécurité, puis sélectionnez Domaines.

-

Dans la vue de liste Domaines, sélectionnez le nom du domaine "Par défaut" pour ouvrir la page de détails du domaine. Vous pouvez éventuellement sélectionner un autre domaine pour configurer l'accès avec connexion unique (SSO) pour ce domaine.

-

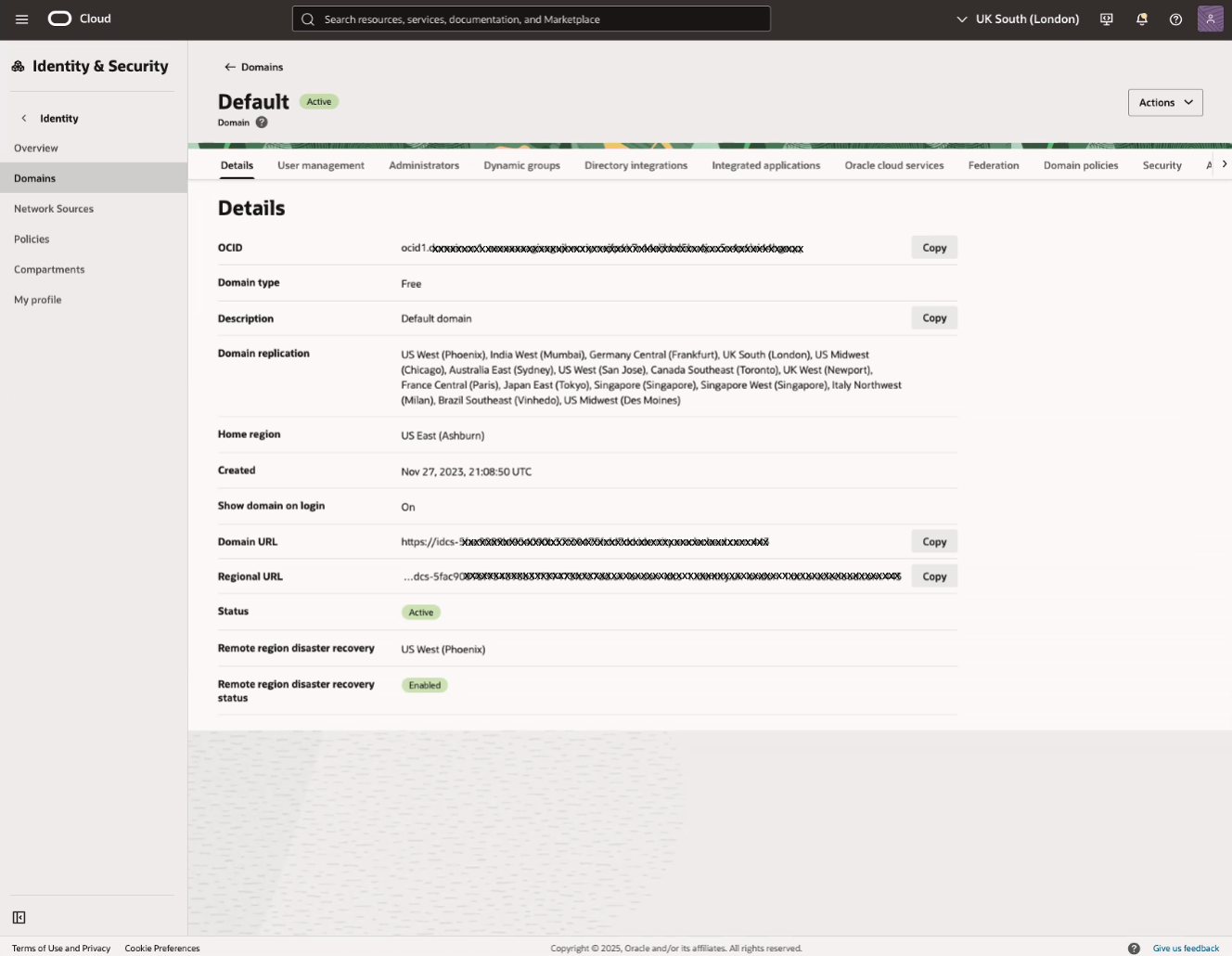

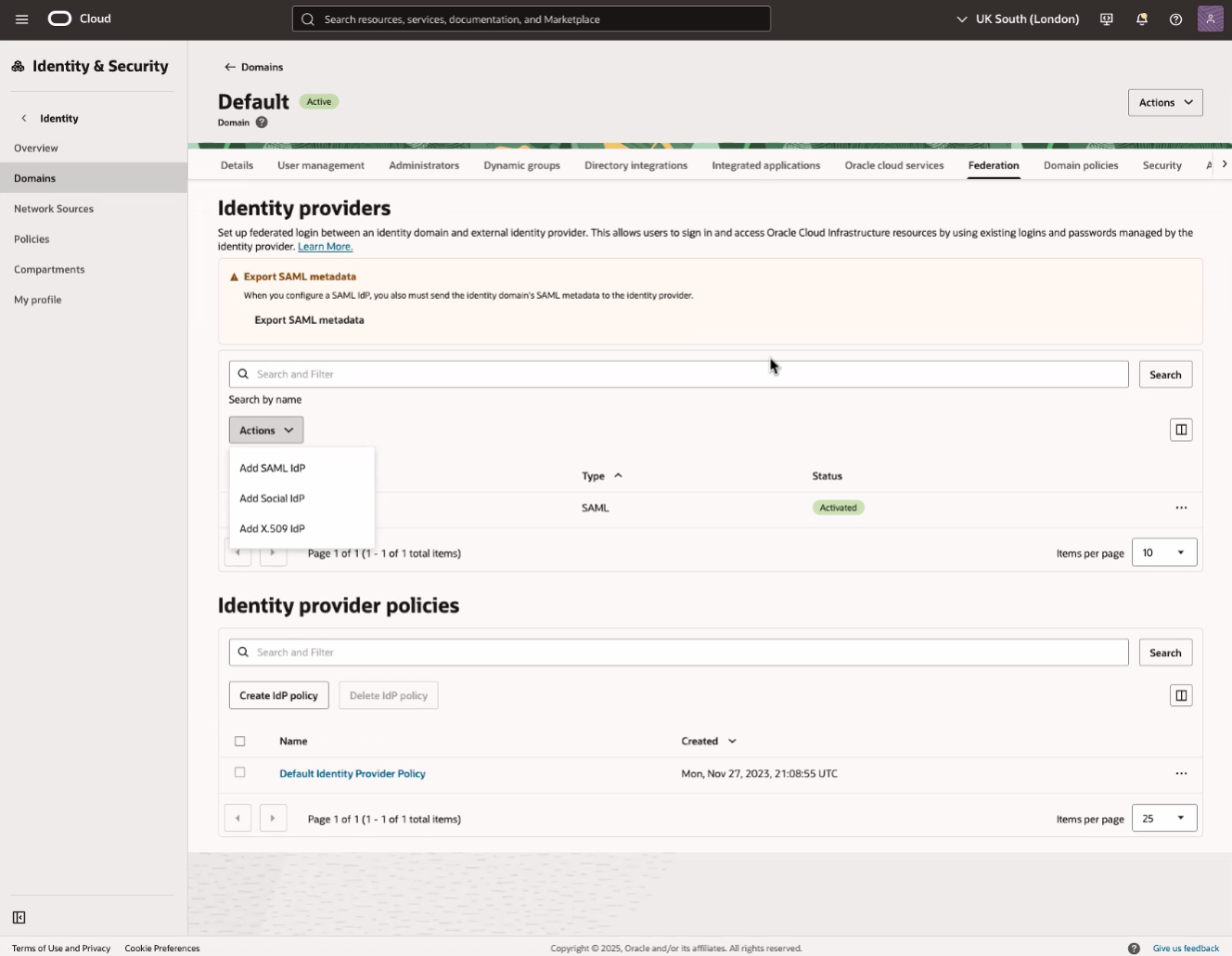

Sélectionnez l'onglet Fédération dans le menu de navigation de la page Détails du domaine d'identité.

-

Sur la page Fédération du domaine, sélectionnez Actions, puis sélectionnez Ajouter un IDP SAML sous la section Fournisseurs d'identités.

-

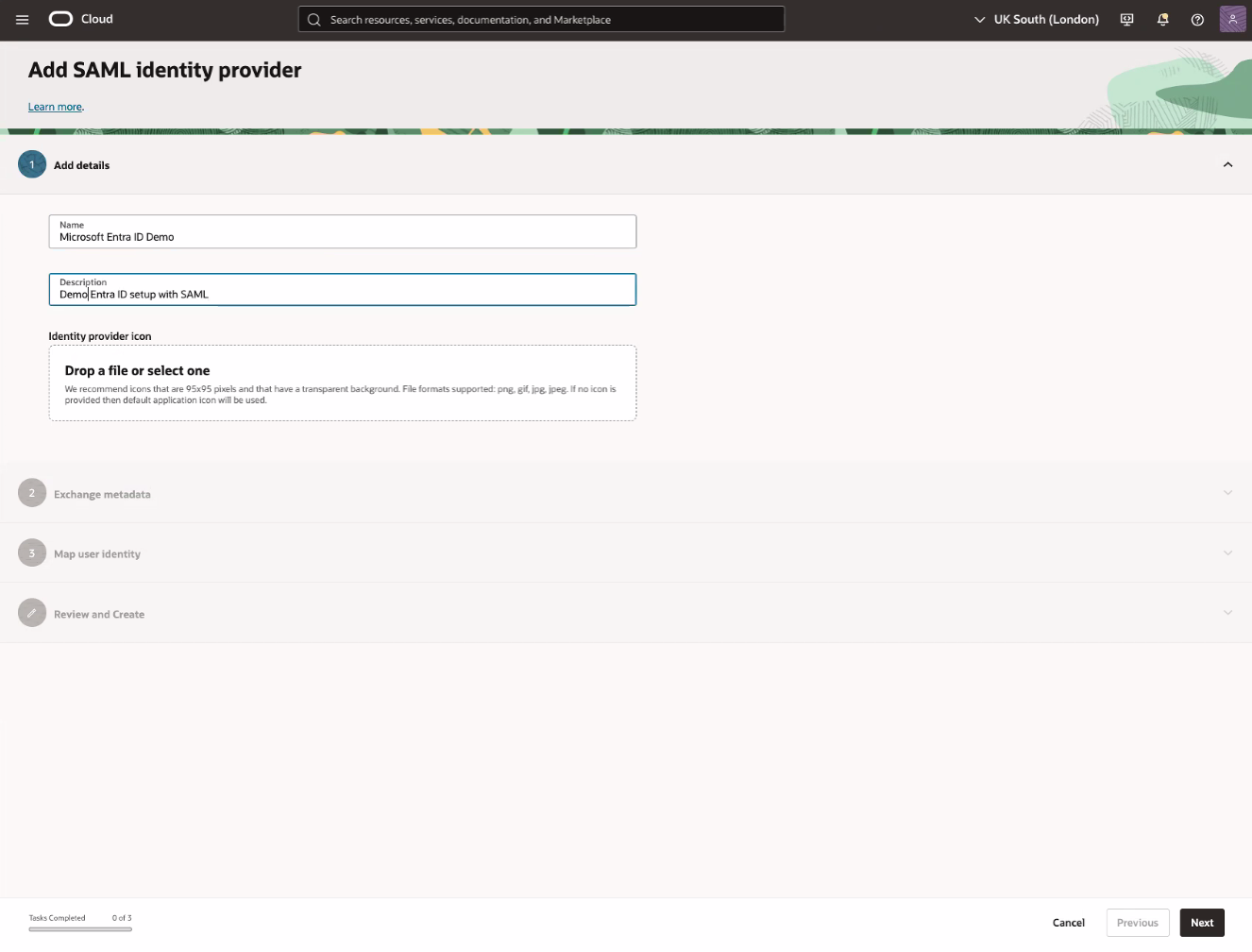

Sur la page Ajouter des détails, entrez le nom à afficher sur la page de connexion OCI lors de l'accès avec connexion unique (SSO). Ajoutez éventuellement une description. Par exemple :

- Nom : EntraID

- Description : Woodgrove Bank Azure Microsoft EntraID

Sélectionnez Next pour continuer.

-

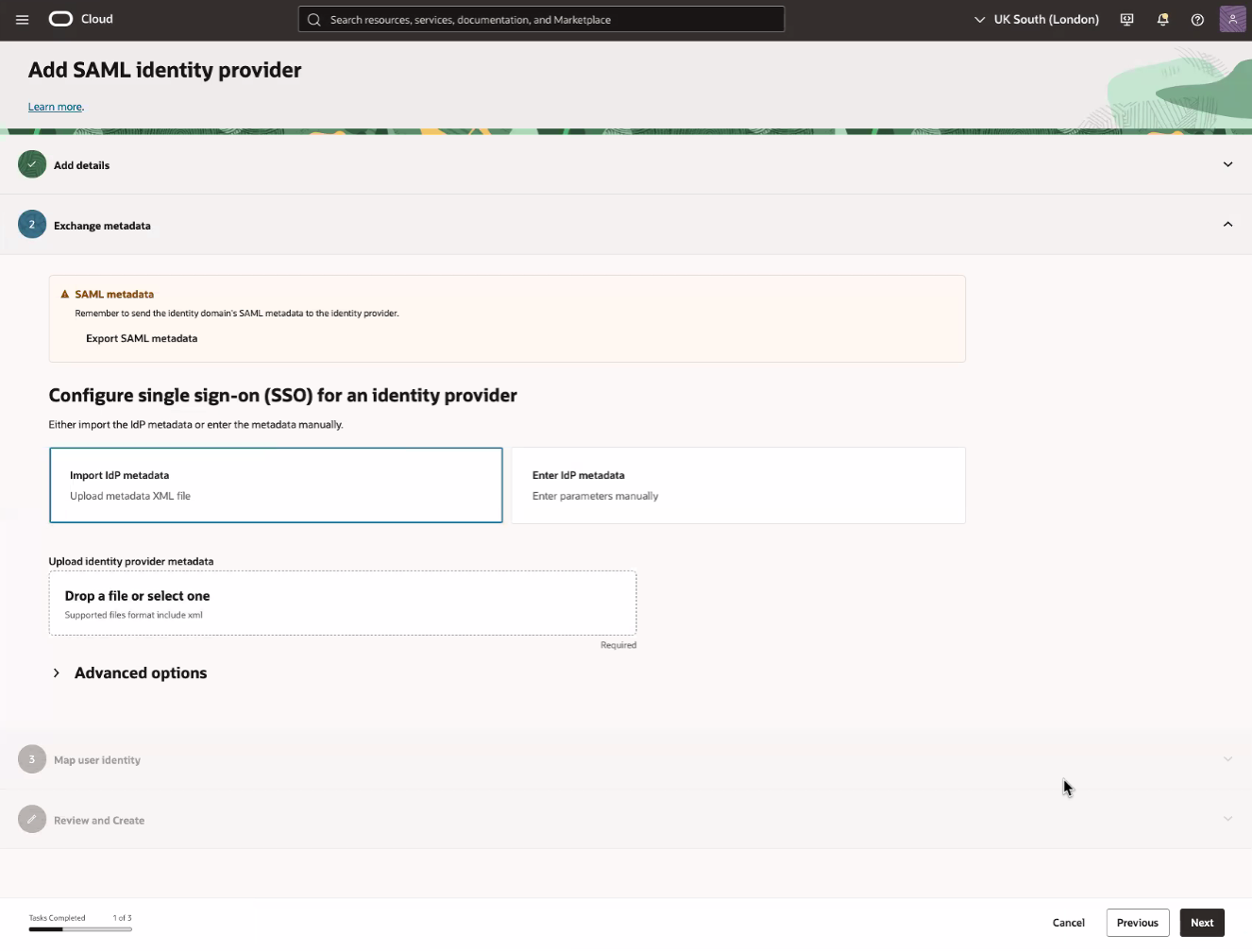

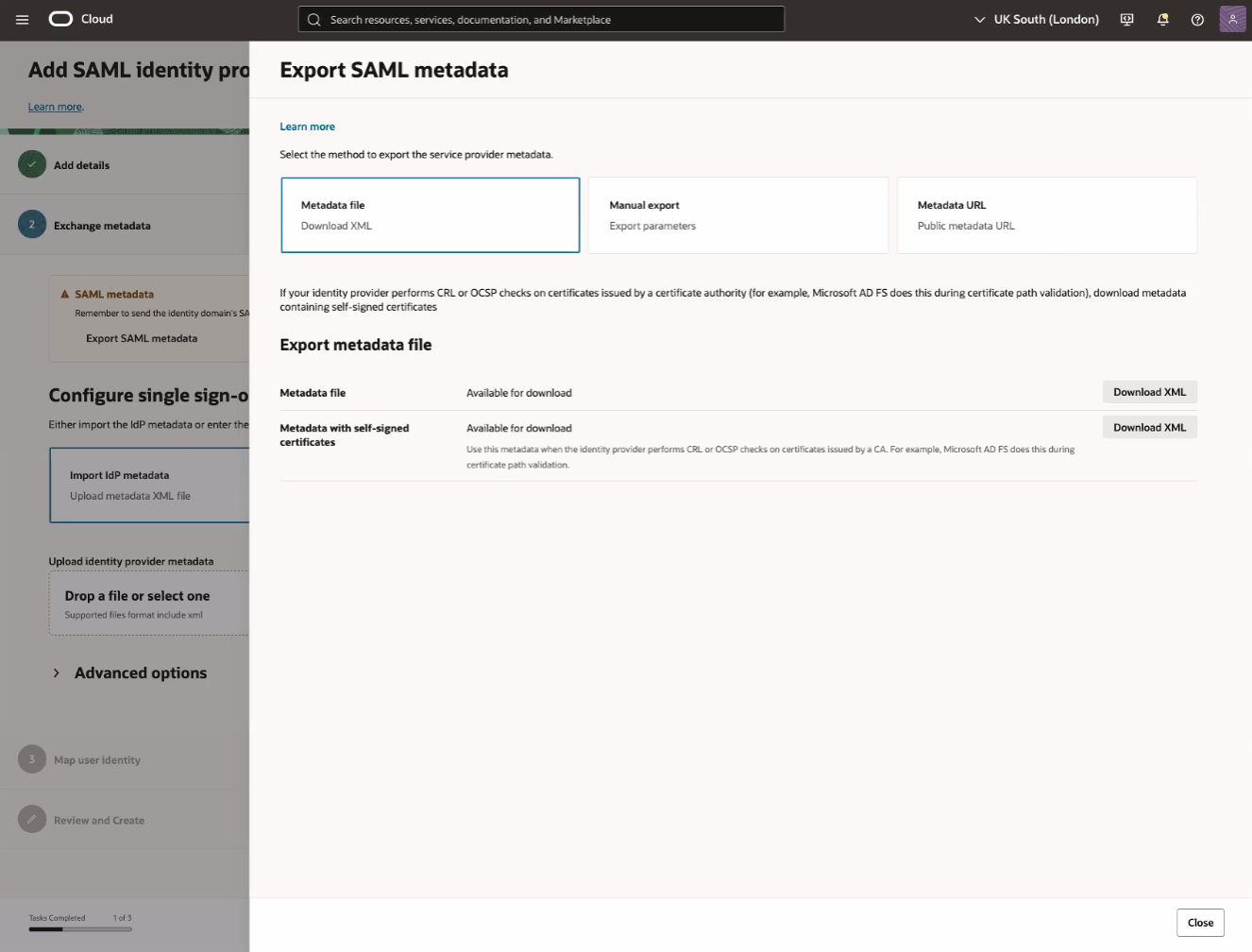

Sur la page Echange de métadonnées, sélectionnez Exporter les métadonnées SAML.

-

Dans le panneau Exporter les métadonnées SAML, recherchez la section Fichier de métadonnées et sélectionnez Télécharger le XML. Laissez la fenêtre du navigateur affichant la console OCI ouverte sur votre ordinateur pendant que vous effectuez la série d'étapes suivante.

-

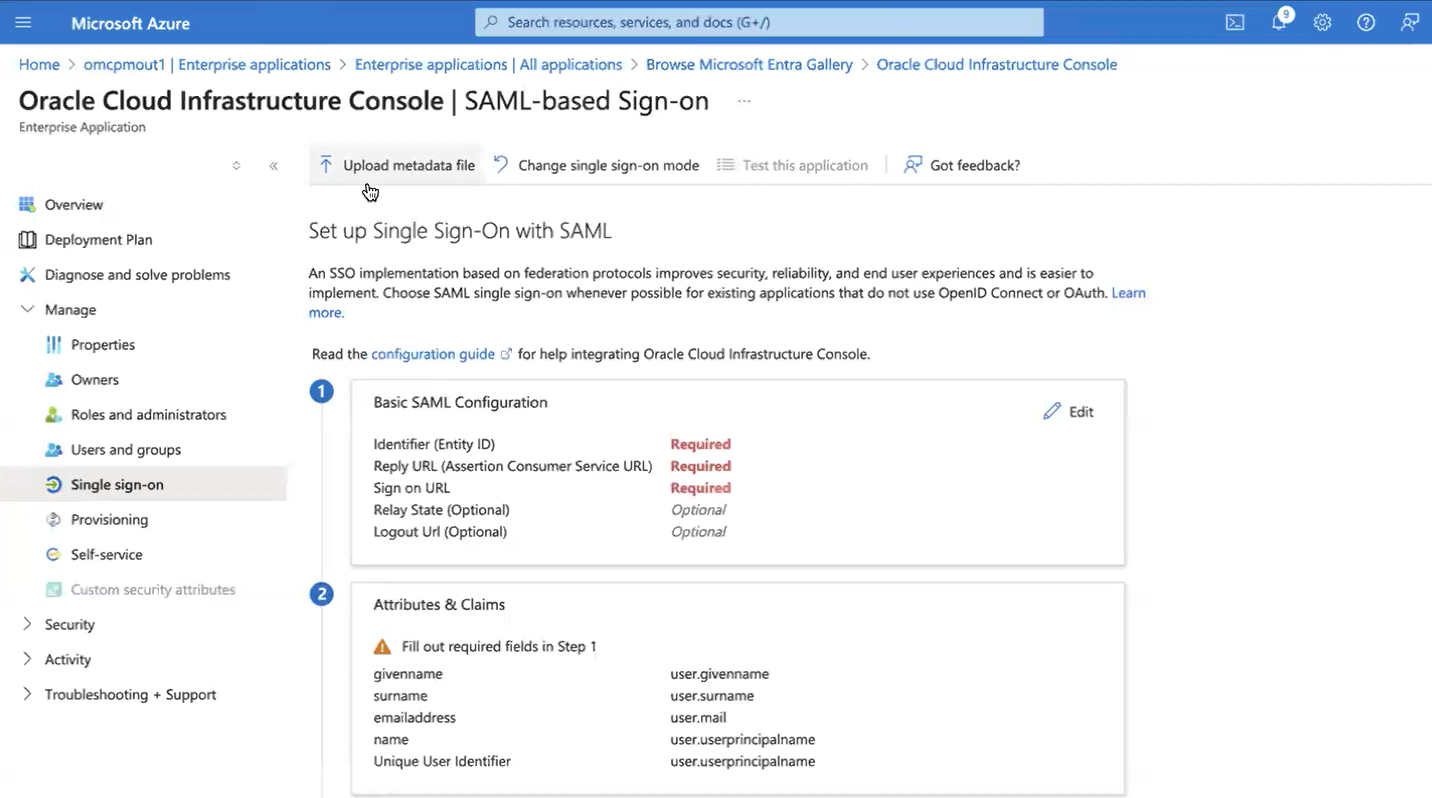

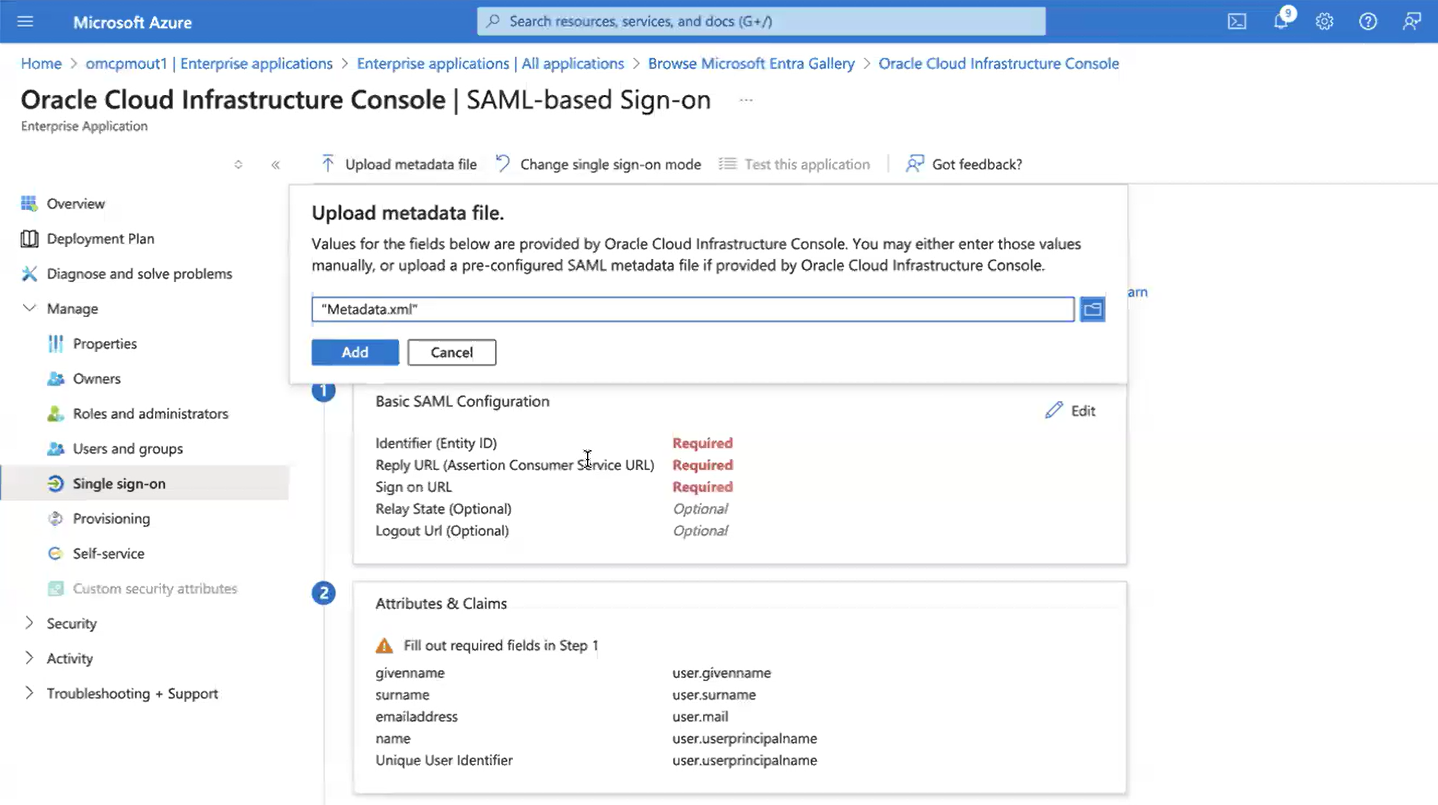

Revenez à la fenêtre du navigateur affichant la page Connexion basée sur SAML du portail Azure et sélectionnez Télécharger le fichier de métadonnées.

-

Dans la fenêtre instantanée Télécharger le fichier de métadonnées, sélectionnez le logo du dossier pour sélectionner le fichier de métadonnées XML SAML que vous avez exporté à partir de la console OCI. Sélectionnez Ajouter pour continuer.

-

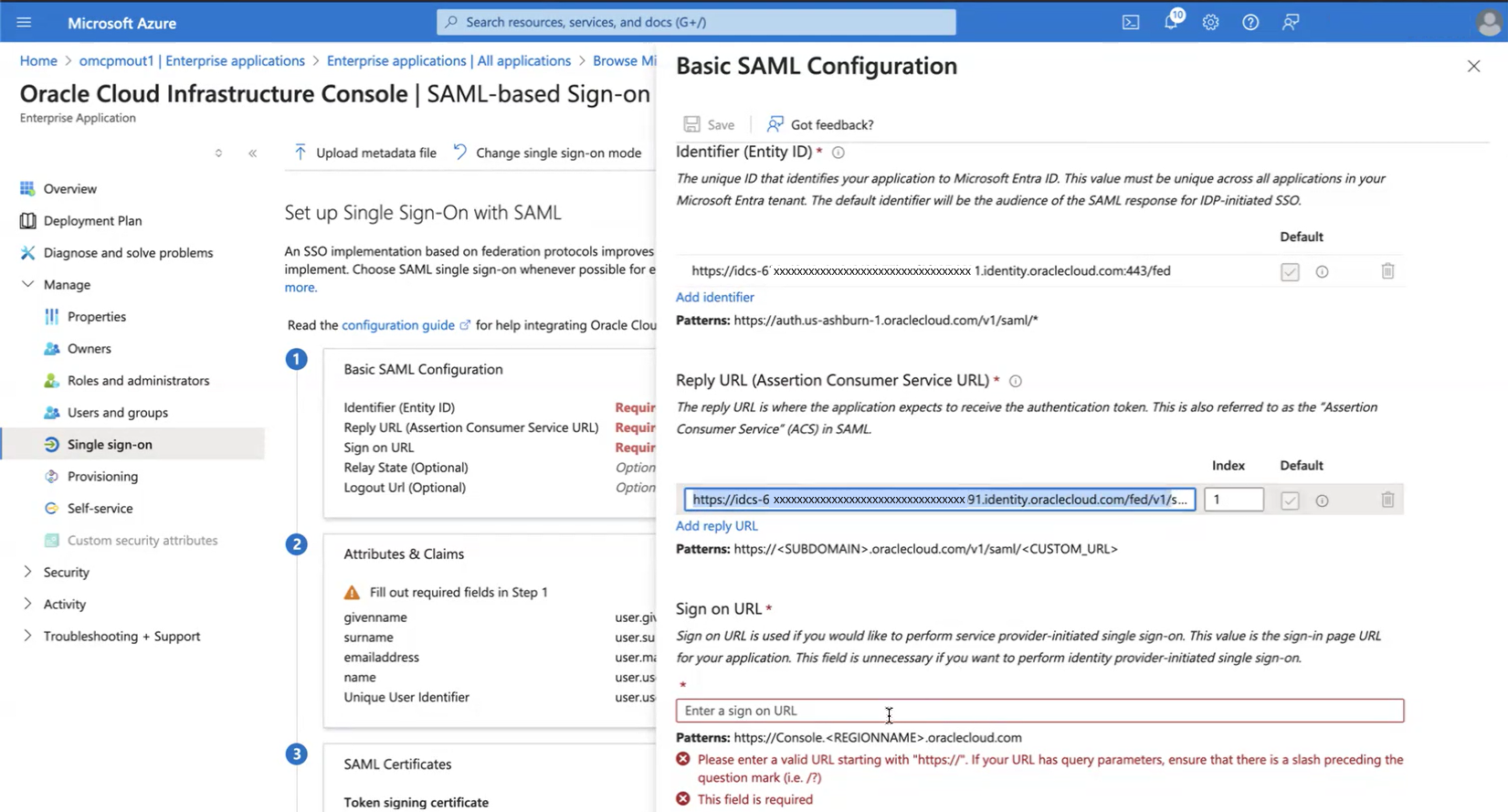

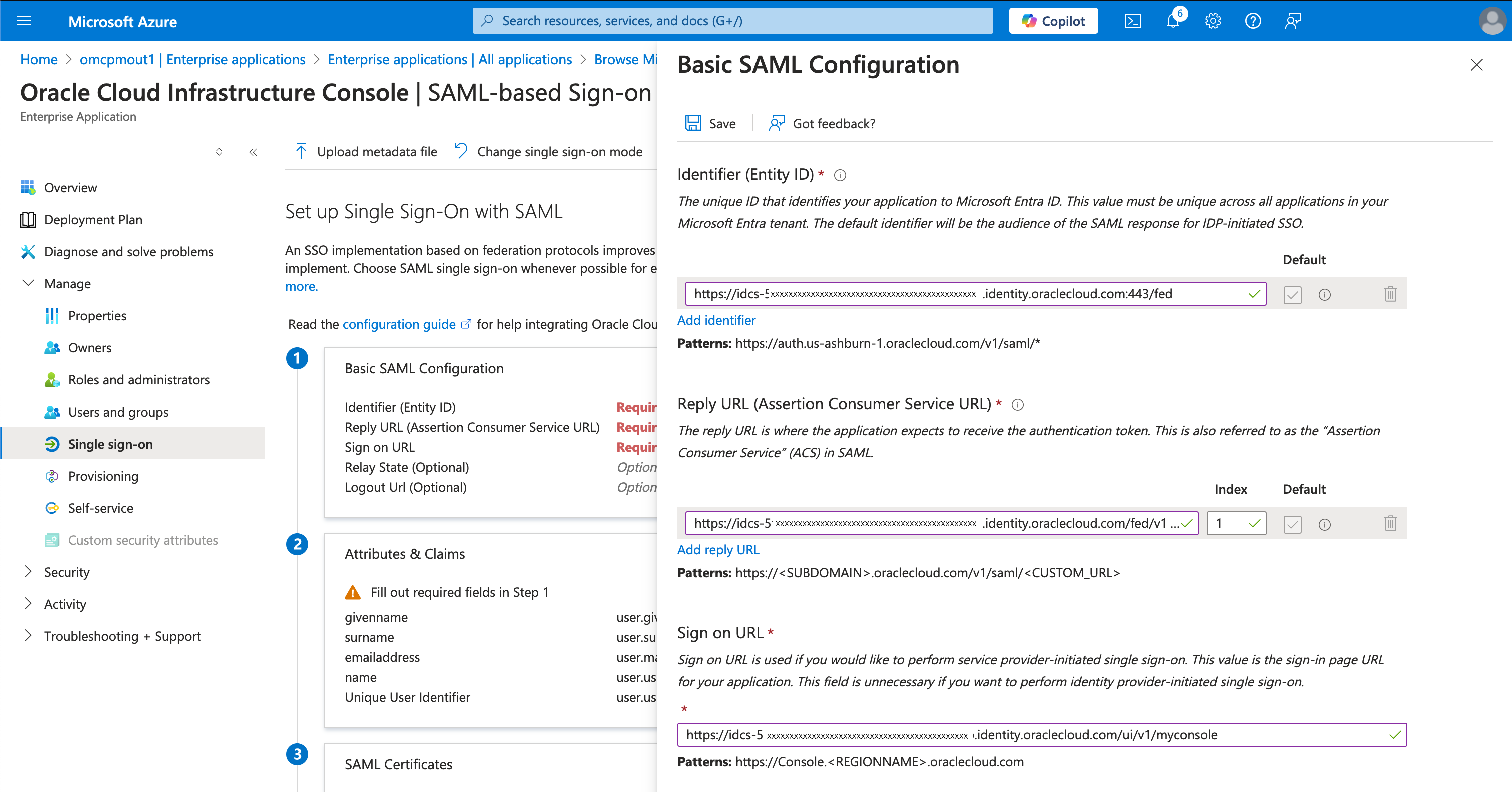

Dans le panneau Configuration SAML de base, recherchez le champ URL de réponse (URL du service consommateur d'assertion). Copiez la valeur dans ce champ dans le presse-papiers de votre ordinateur. Ne modifiez aucun des autres champs renseignés.

-

Modifiez la valeur de l'URL de réponse (URL du service consommateur d'assertion) copiée en remplaçant

/fed/v1/par/ui/v1/myconsole. Collez ensuite l'URL modifiée dans le champ URL de connexion, puis cliquez sur Enregistrer pour continuer.Par exemple, si le champ URL de réponse (URL du service consommateur d'assertion) contient la valeur suivante :

https://idcs-123a4b56example1de45fgh6i789j012.identity.oraclecloud.com/fed/v1/Collez ensuite la version modifiée de l'URL comme le montre l'exemple suivant :

https://idcs-123a4b56example1de45fgh6i789j012.identity.oraclecloud.com/ui/v1/myconsole -

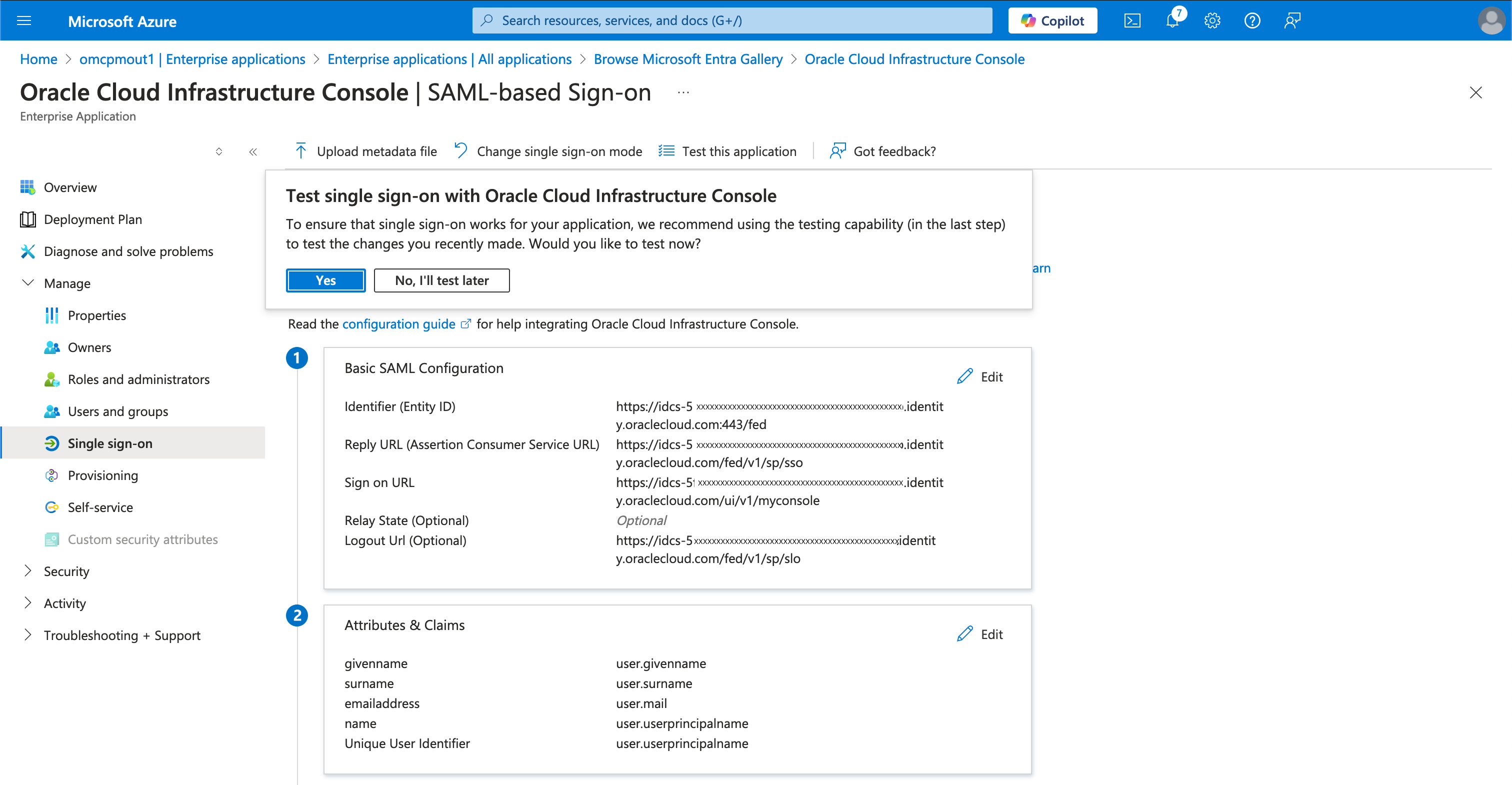

Dans la fenêtre instantanée Tester l'accès avec connexion unique à l'aide de la console Oracle Cloud Infrastructure, sélectionnez Non, je testerai ultérieurement.

-

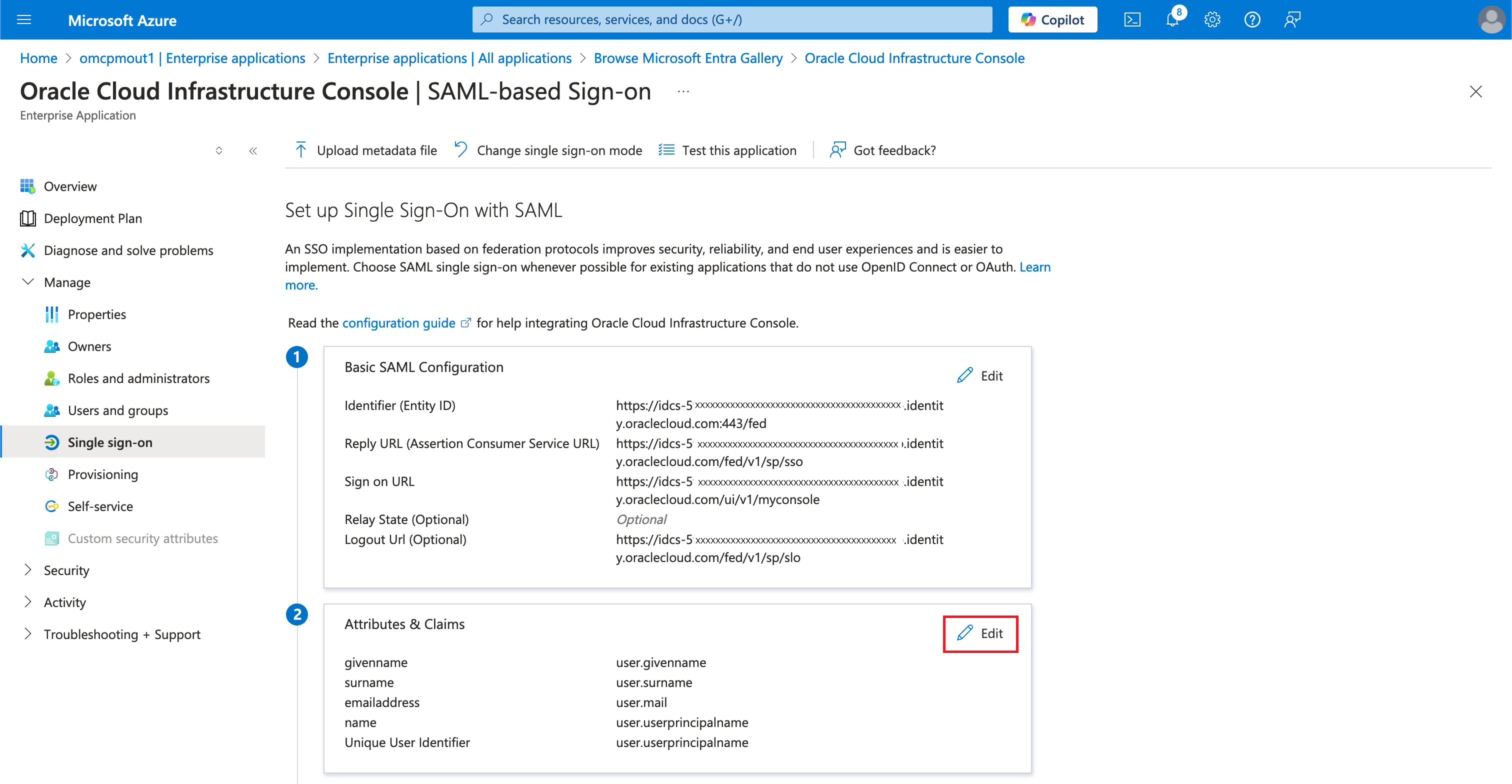

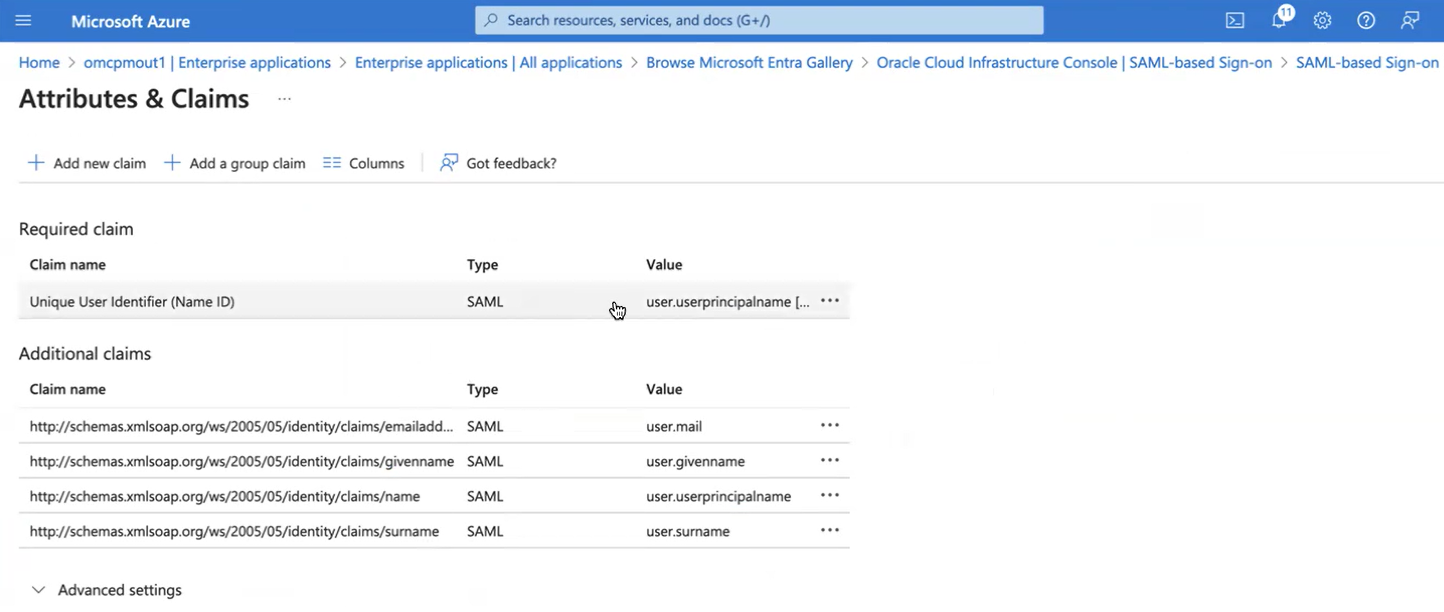

Dans la section Attributs et demandes, sélectionnez Modifier.

-

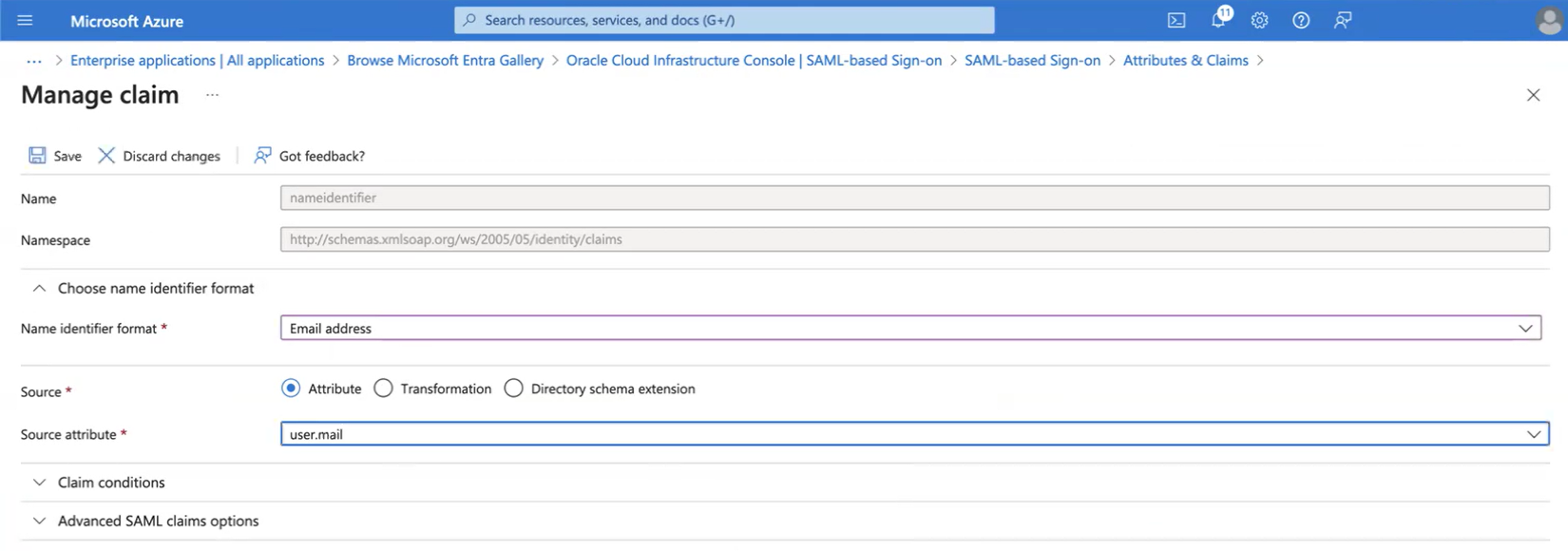

Dans la section Revendication requise, sélectionnez la demande Identifiant utilisateur unique (ID nom).

-

Dans le champ Attribut source, sélectionnez l'identifiant utilisateur unique approprié à votre organisation :

- user.mail : sélectionnez cette valeur si les comptes utilisateur de votre organisation utilisent une adresse électronique comme identificateur unique.

- user.userprincipalname : sélectionnez cette valeur si les comptes utilisateur de votre organisation utilisent UserPrincipalName comme identificateur unique. Si vous utilisez cette option, assurez-vous que le domaine d'identité OCI n'est pas configuré pour exiger une adresse électronique dans les comptes utilisateur. Pour plus d'informations sur la configuration d'un domaine d'identité afin que les nouveaux utilisateurs puissent être créés sans adresse électronique, reportez-vous à Adresse électronique de l'utilisateur requise pour la création de compte.

Sélectionnez Enregistrer, puis X pour fermer la boîte de dialogue Gérer la réclamation et revenir à la page Connexion basée sur SAML.

-

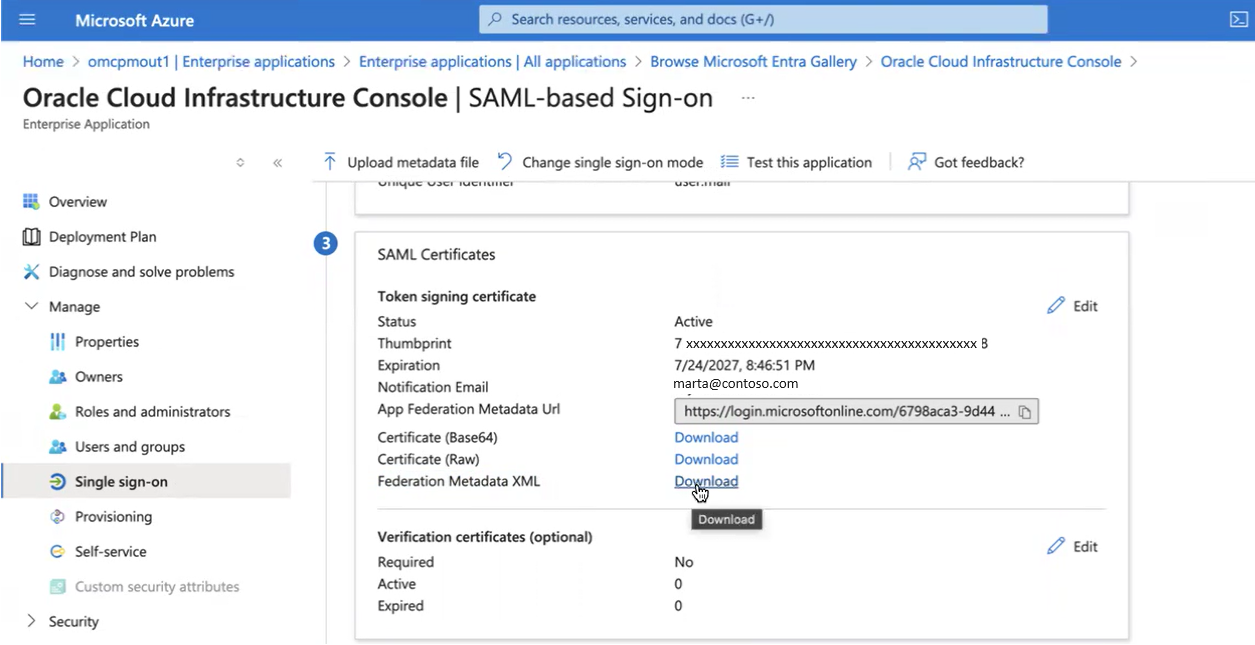

Sur la page de connexion basée sur SAML, dans la section Certificats SAML, recherchez le champ XML de métadonnées de fédération et sélectionnez Télécharger. Laissez cette fenêtre de navigateur ouverte sur votre ordinateur pendant que vous effectuez la série d'étapes suivante dans la console OCI.

-

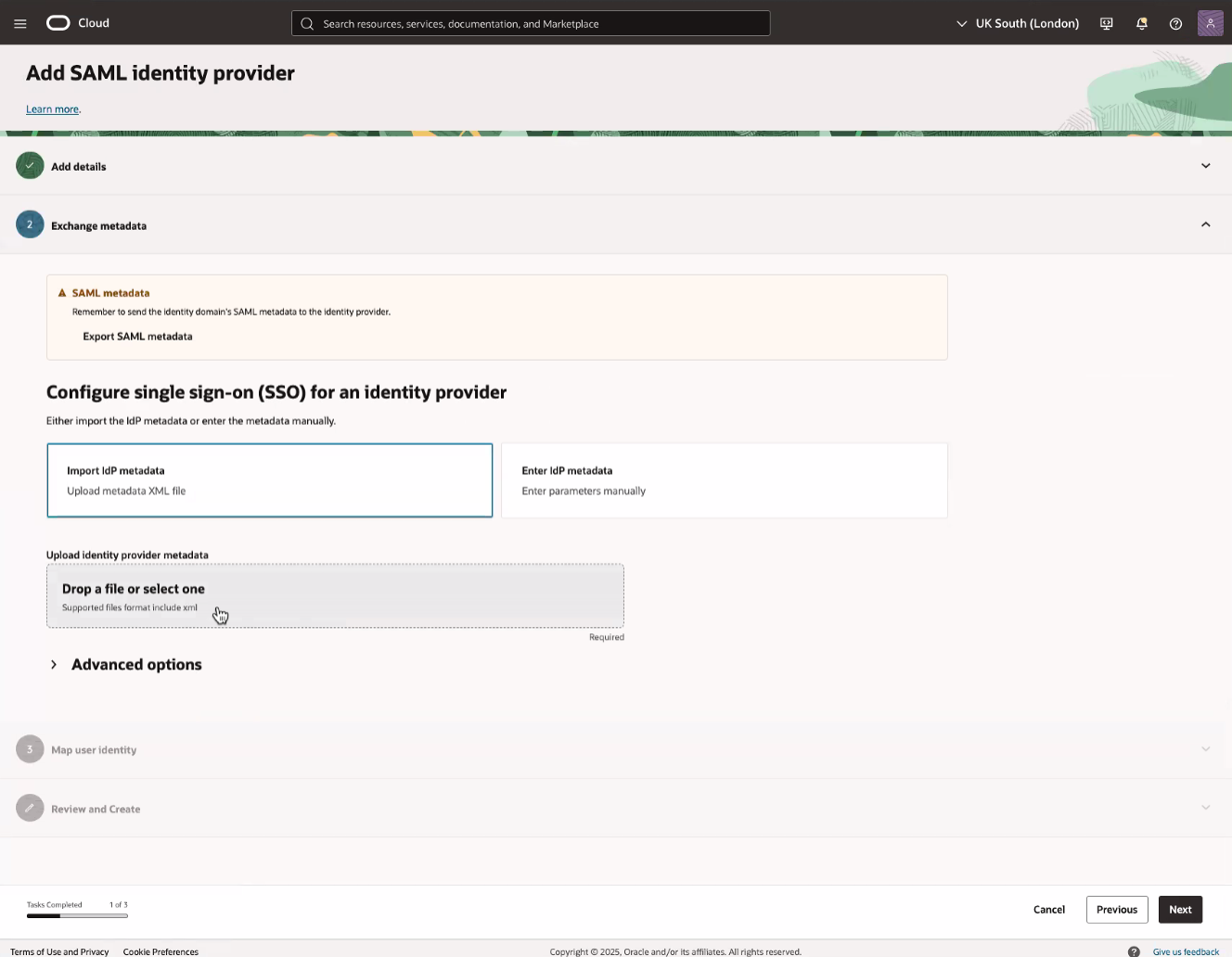

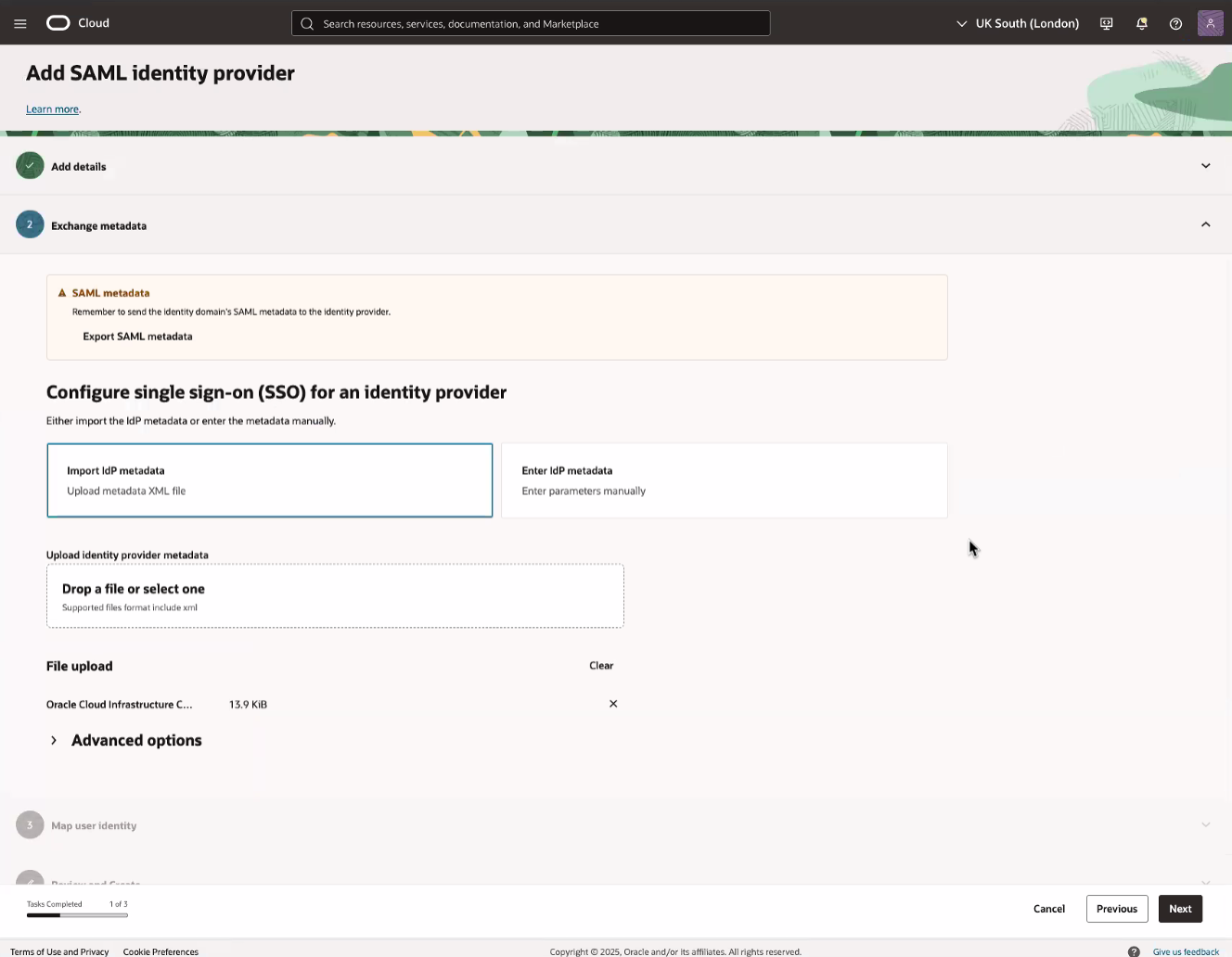

Revenez à la page Ajouter un fournisseur d'identités SAML dans la console OCI. Sélectionnez Importer les métadonnées IdP (Télécharger le fichier XML de métadonnées). Dans la section Télécharger les métadonnées du fournisseur d'identités, sélectionnez le lien Sélectionner un... pour sélectionner le fichier XML de métadonnées IdP téléchargé à partir du lien de téléchargement XML de métadonnées de fédération à l'étape précédente.

-

Une fois le fichier XML téléchargé, le nom du fichier apparaît sous la section Télécharger le fournisseur d'identification. Sélectionnez Next pour continuer.

-

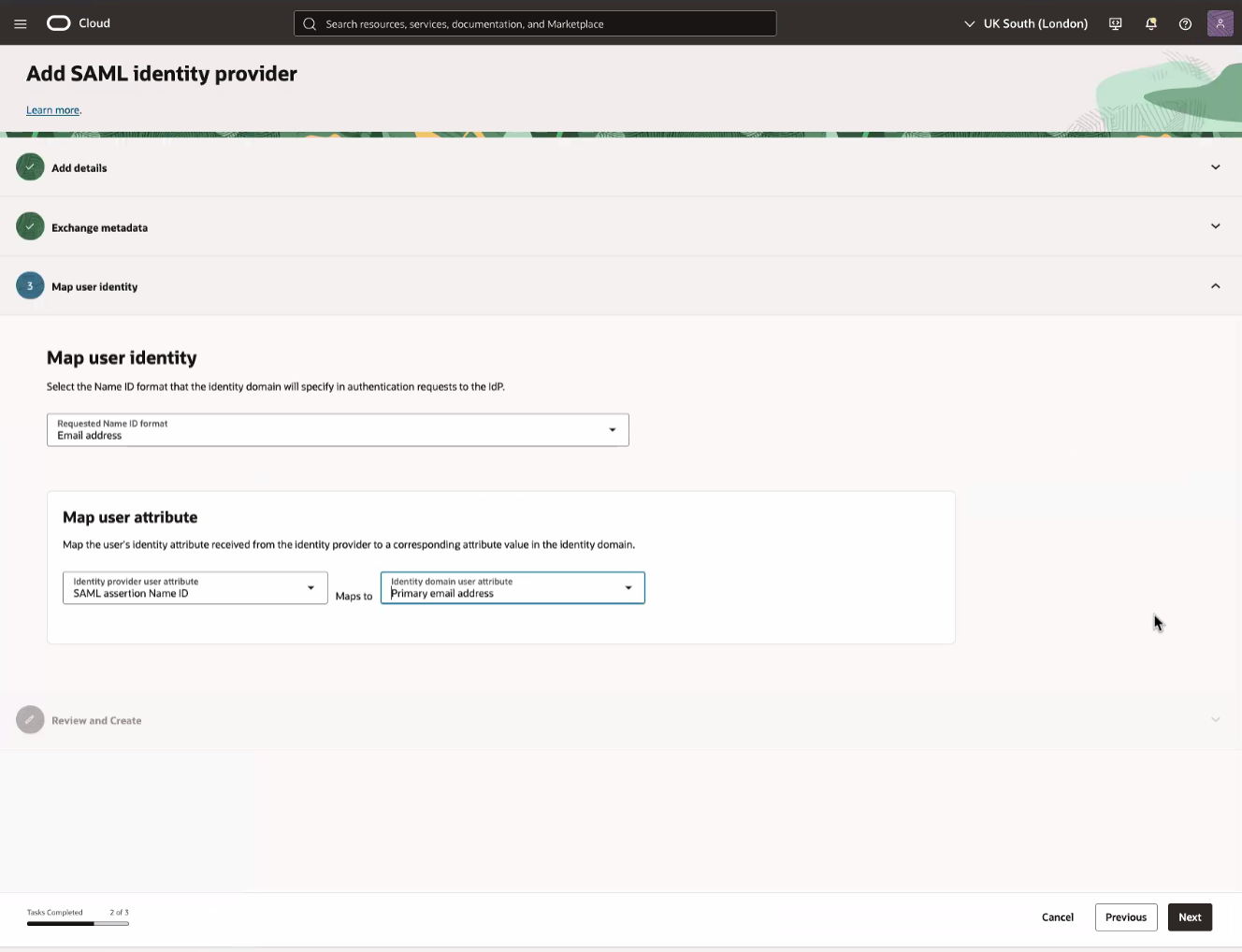

Sur la page Mettre en correspondance l'identité de l'utilisateur, sélectionnez les éléments suivants, puis Suivant pour continuer :

- Format d'ID de nom demandé : sélectionnez l'identifiant unique que vous avez indiqué à l'étape 24 (adresse électronique ou UserPrincipalName).

- Attribut utilisateur du fournisseur d'identités : ID nom d'assertion SAML

- Attribut utilisateur de domaine d'identité : indiquez l'adresse électronique ou le nom utilisateur principal, comme configuré à l'étape 24.

-

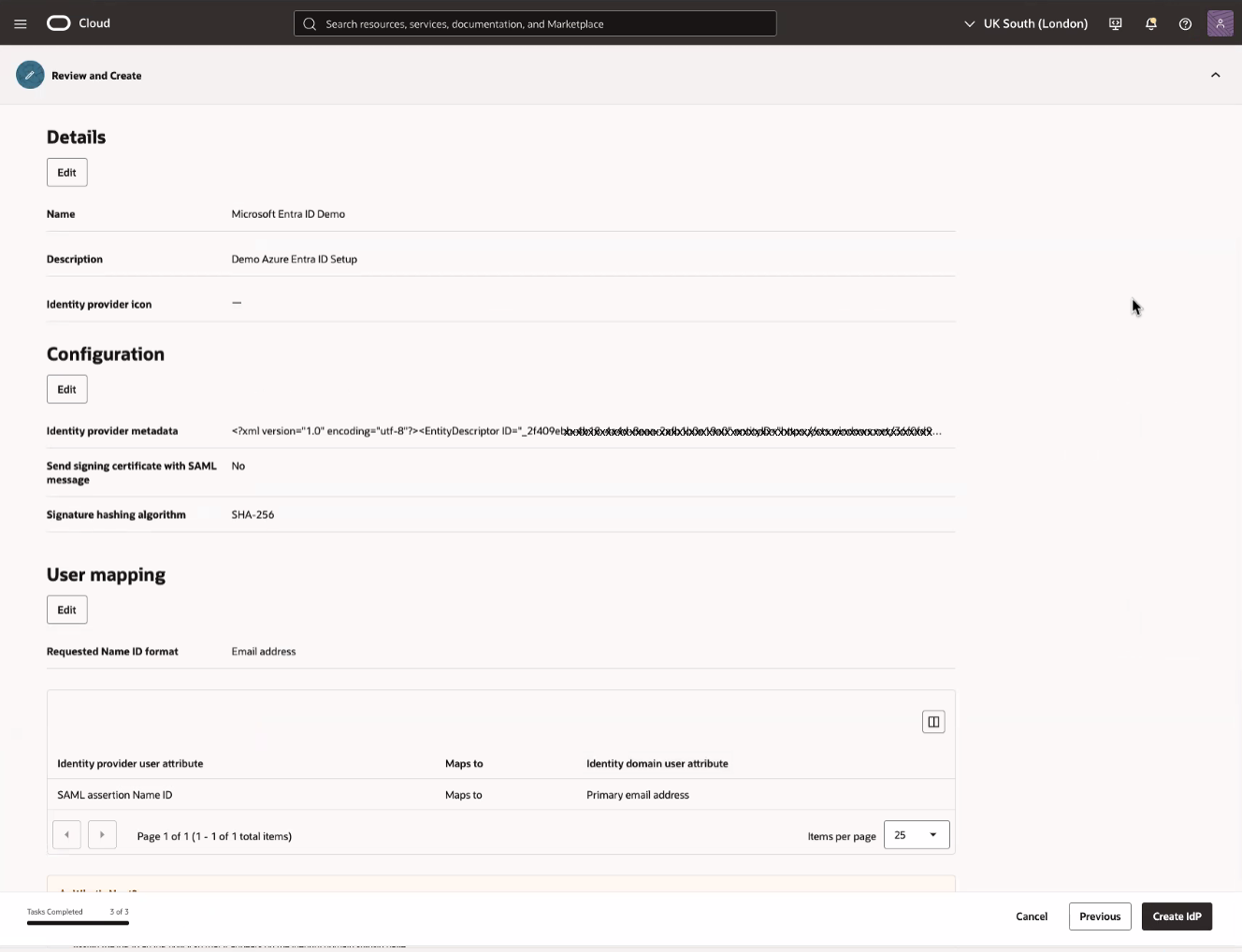

Sur la page Vérifier et créer du workflow Ajouter un fournisseur d'identités SAML, vérifiez les informations affichées, puis sélectionnez Créer IdP.

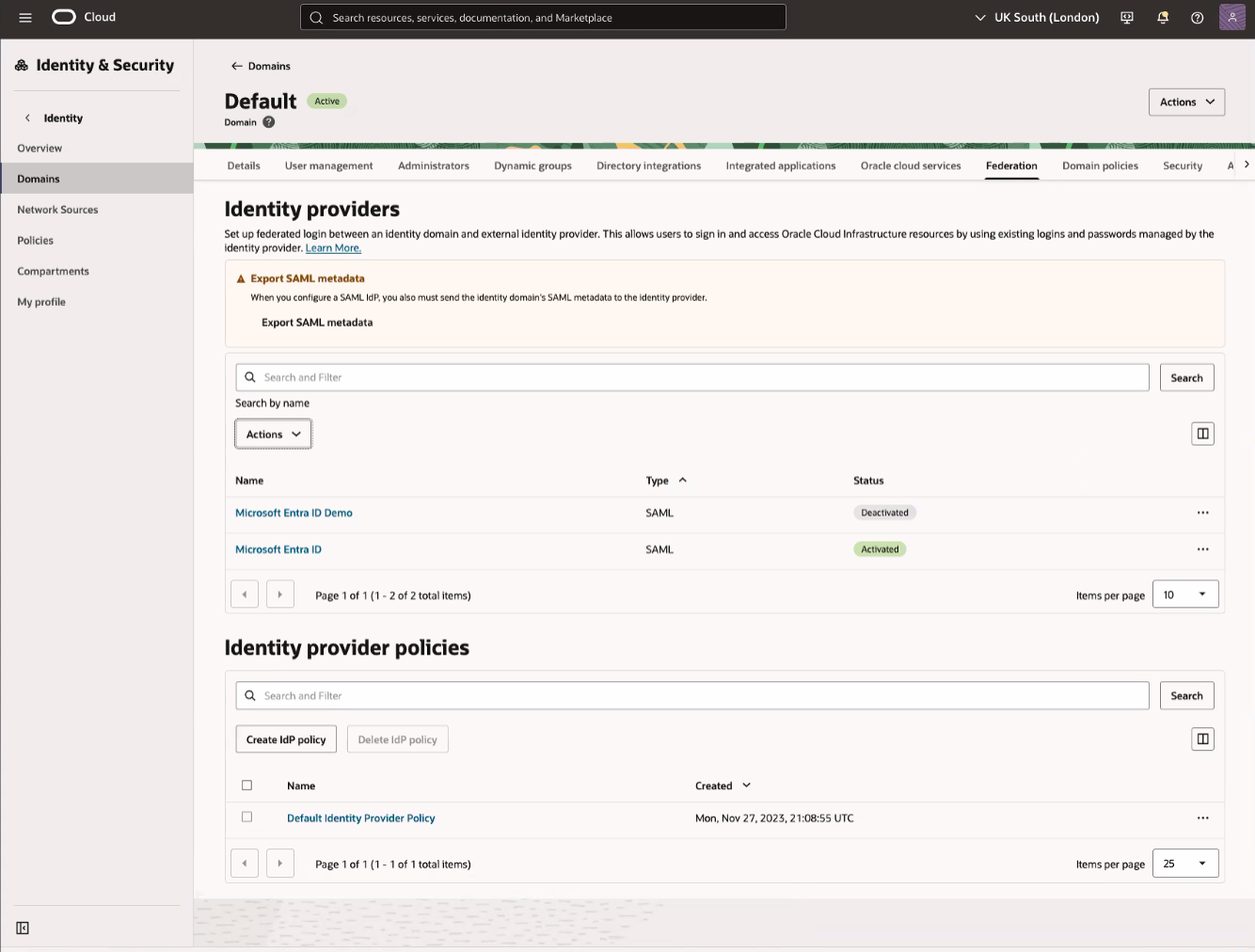

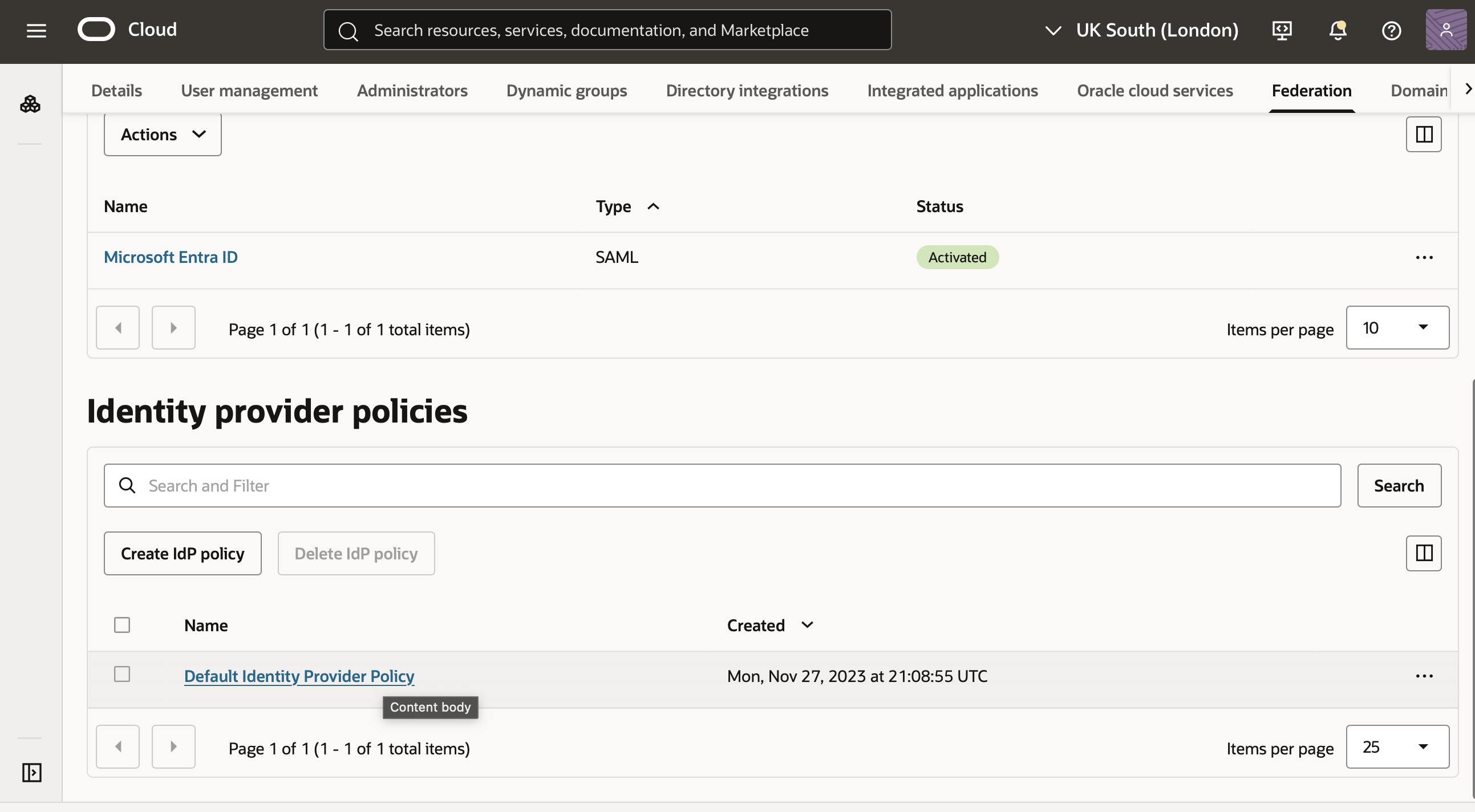

- Sur la page Fédération, sous la section Fournisseur d'identités, sélectionnez trois points (…) en regard du fournisseur d'identités créé et Activez le fichier IdP. Attendez que le message "Le fournisseur d'identités Microsoft EntraID Demo a été activé" apparaisse sur la page avant de continuer.

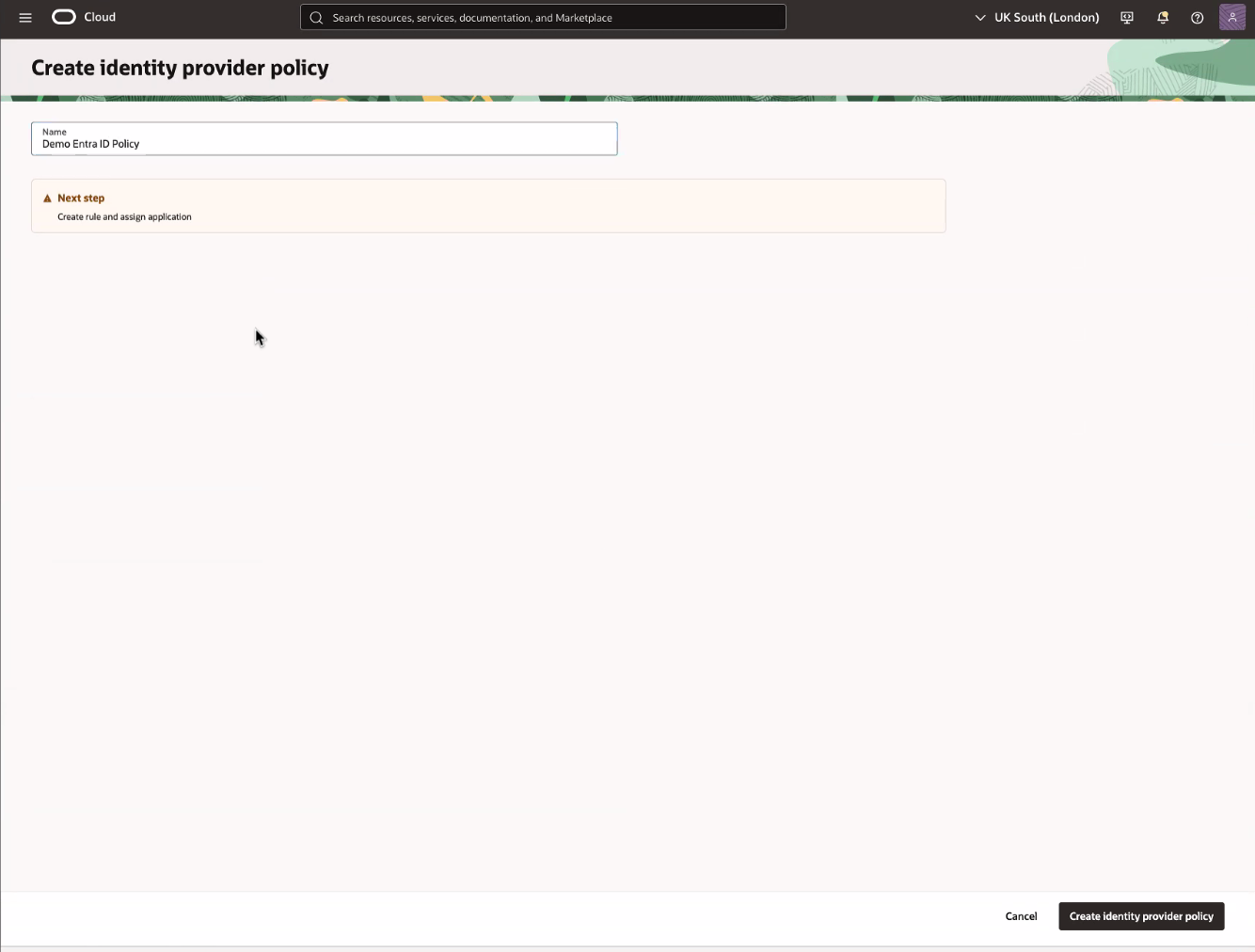

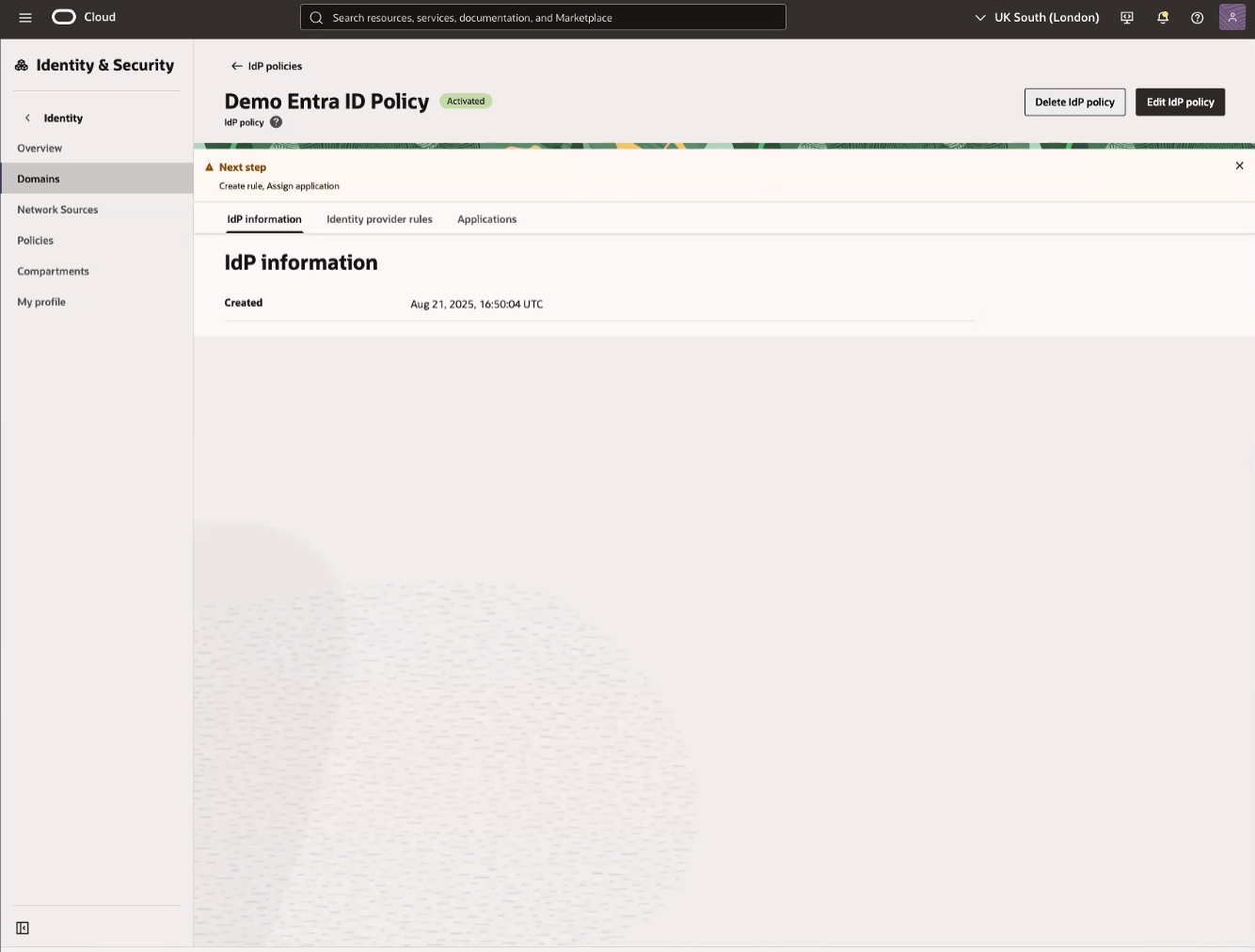

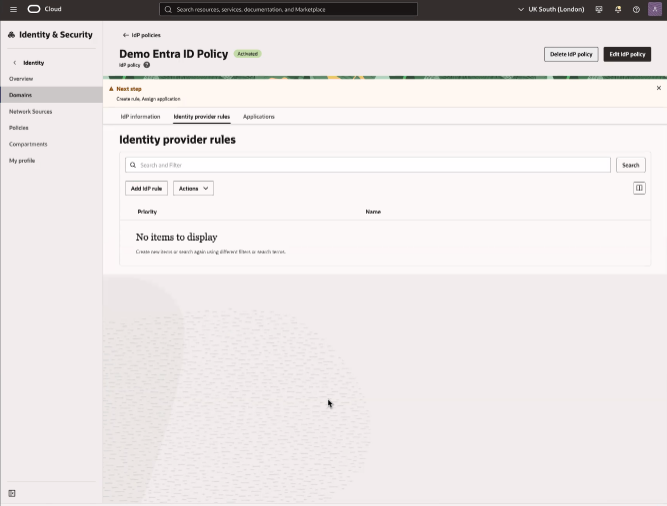

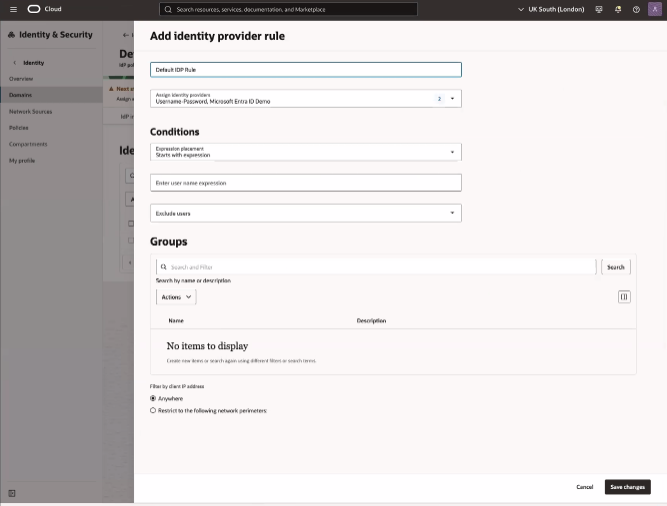

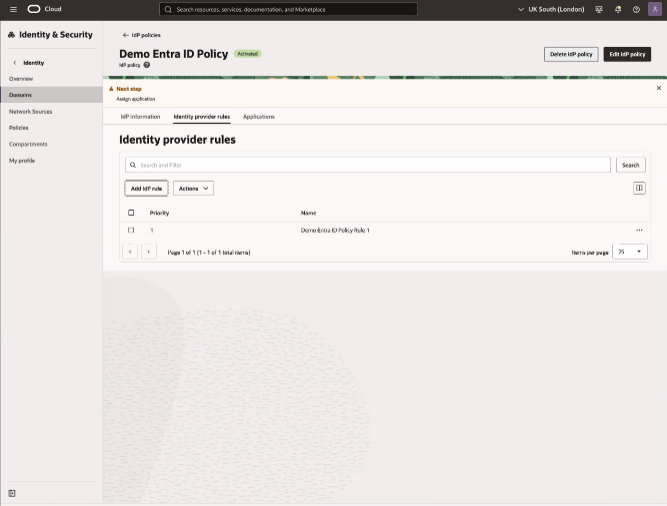

- Sur la page Fédération, sous Stratégies de fournisseur d'identités, sélectionnez Créer une stratégie IdP.

- Sur la page Fédération, sous Stratégies de fournisseur d'identités (IdP), sélectionnez Stratégie de fournisseur d'identités par défaut.

-

Sur la page de détails de la stratégie Stratégie de fournisseur d'identités par défaut, dans la section Règles de fournisseur d'identités, sélectionnez Modifier la règle IdP.

-

Dans le panneau Modifier la règle de fournisseur d'identités, dans le champ Affecter des fournisseurs d'identités, entrez la valeur "EntraID". Le champ affiche "Nom d'utilisateur-Mot de passe" par défaut.

Sélectionnez Enregistrer les modifications pour continuer.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Domaines.ImportantOuvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Domaines.

Dans les étapes qui suivent, vous configurez l'application confidentielle OCI pour les utilisateurs EntraID dans OCI. Notez que tous les utilisateurs doivent inclure les valeurs de champ suivantes, sinon le provisionnement de l'utilisateur dans OCI échoue :

- Prénom

- Nom

- Nom d'affichage

- Adresse électronique (si le domaine d'identité OCI requiert une adresse électronique)

Pour savoir si le domaine d'identité OCI requiert une adresse électronique pour créer des utilisateurs, reportez-vous à Adresse électronique de l'utilisateur requis pour la création de compte.

Reportez-vous à l'étape 24 de cette tâche pour plus d'informations sur la configuration de l'identificateur unique pour les utilisateurs Azure.

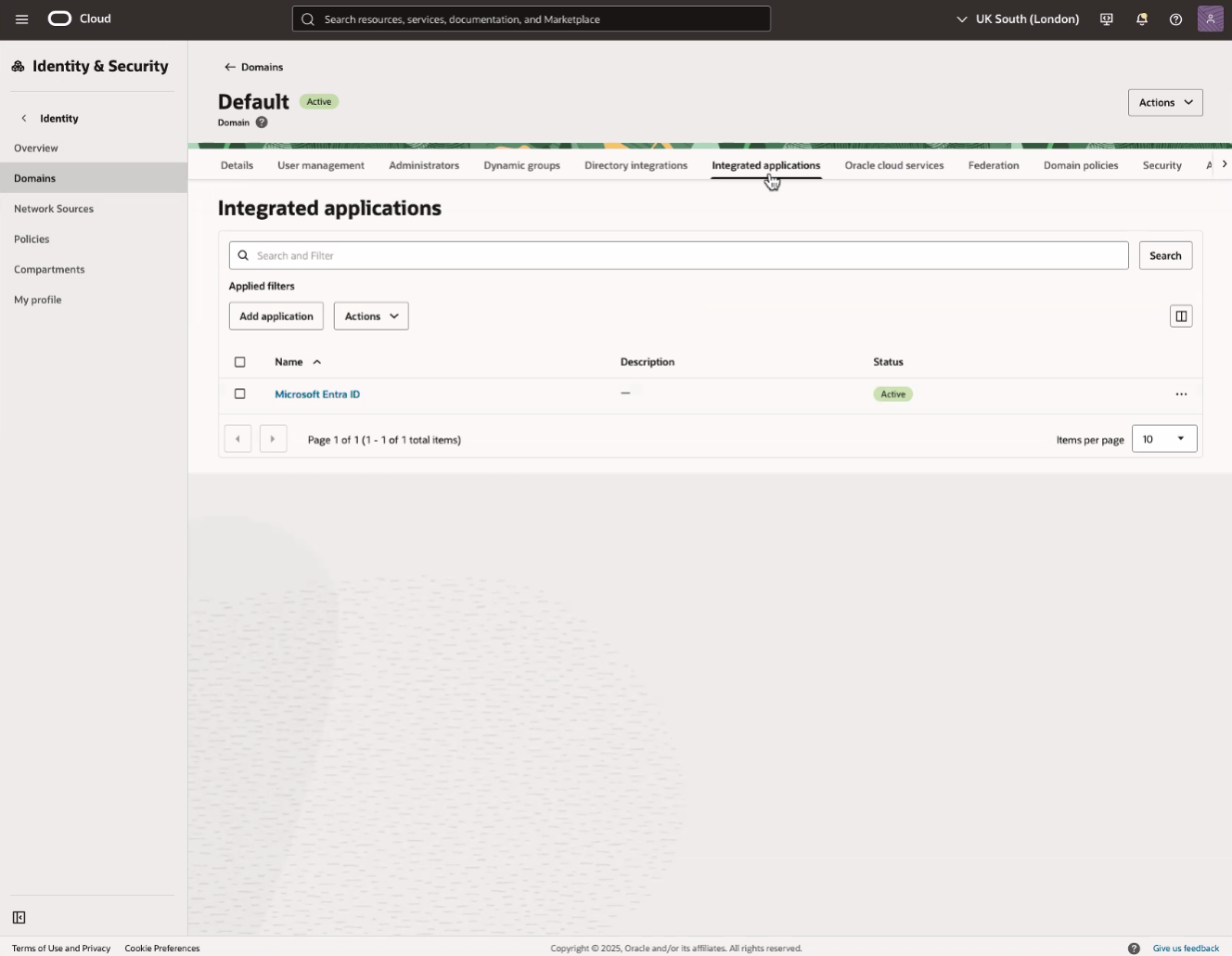

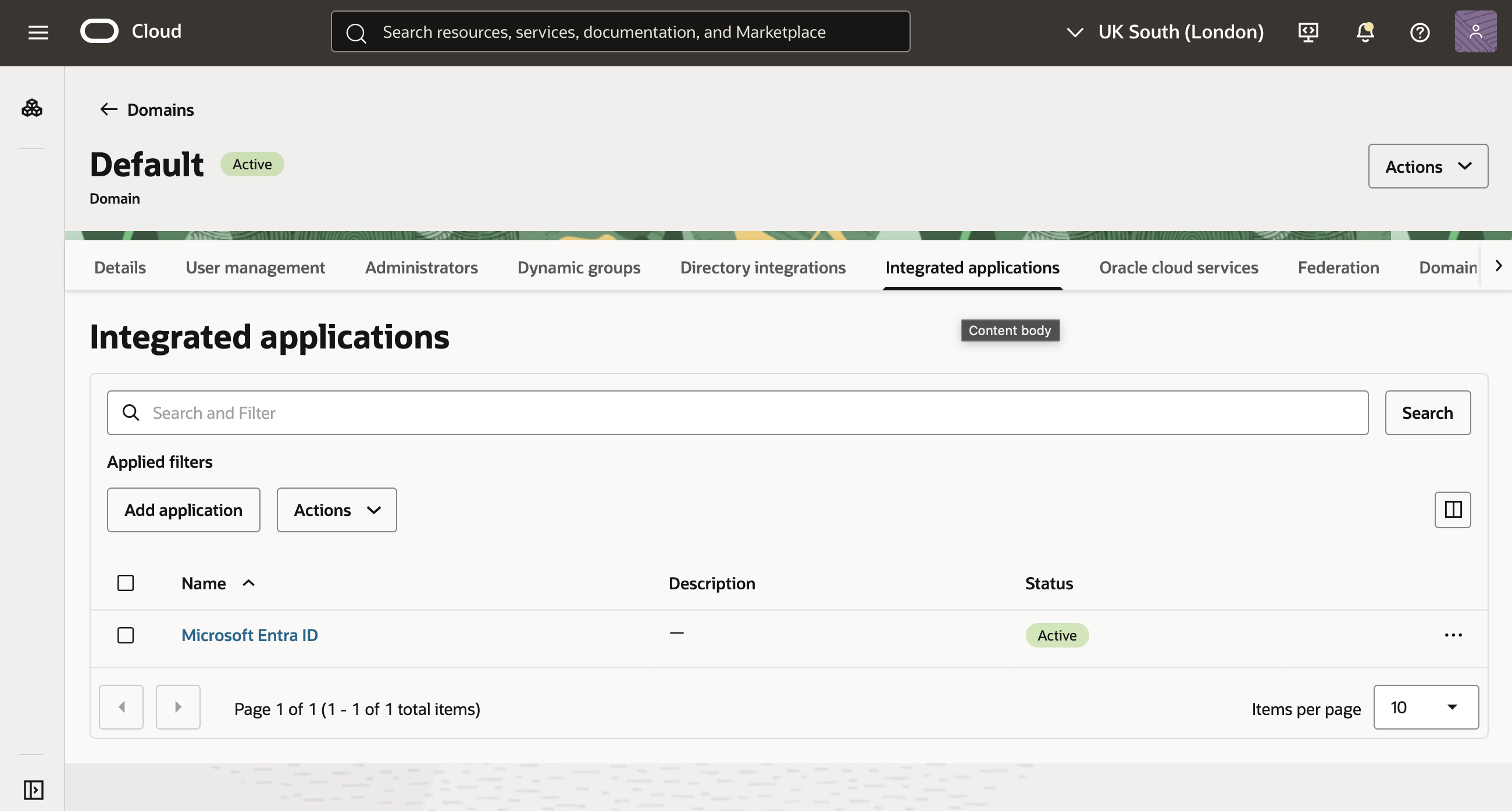

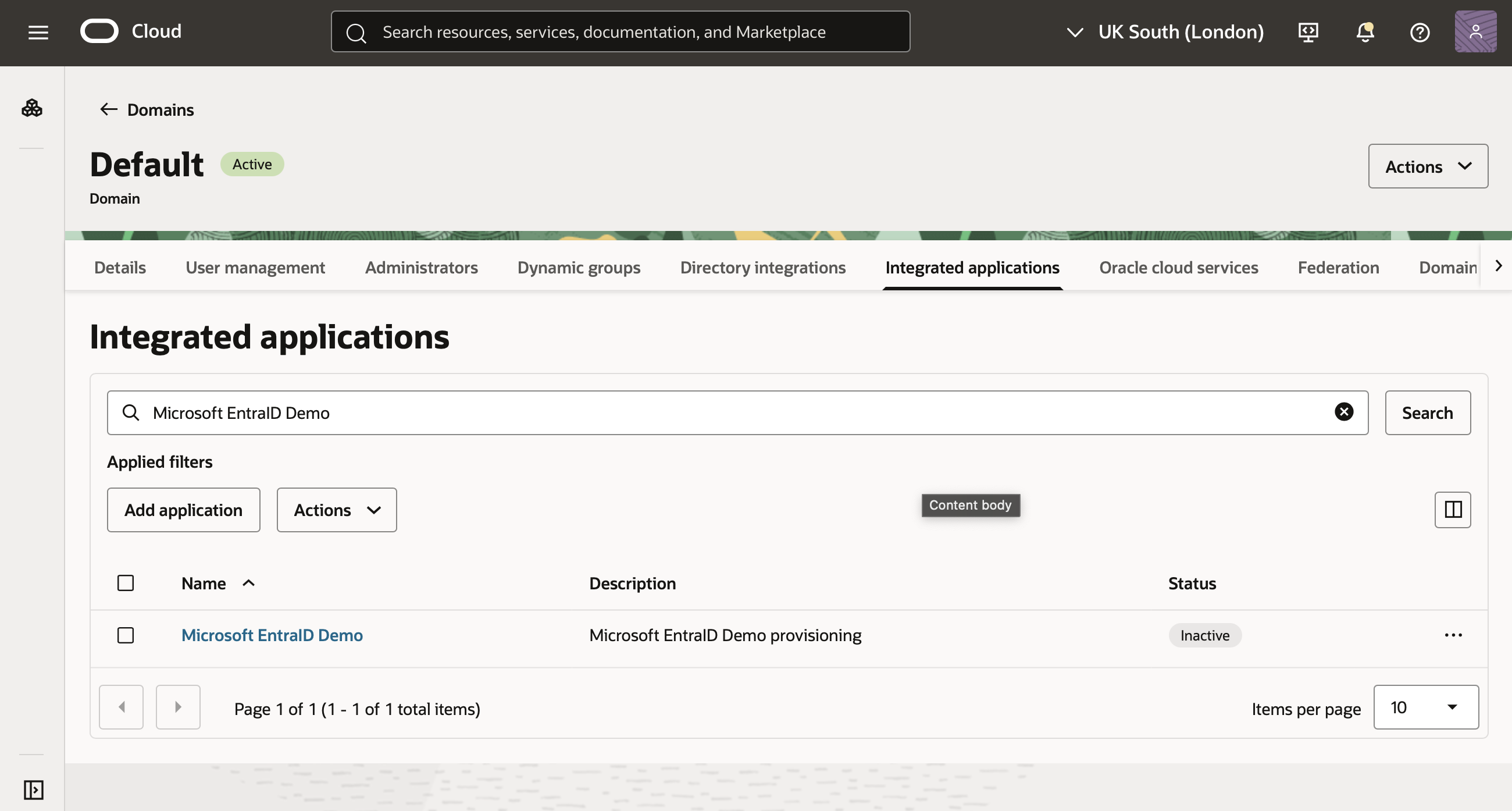

- Sélectionnez Domaine par défaut. Sélectionnez ensuite Applications intégrées.

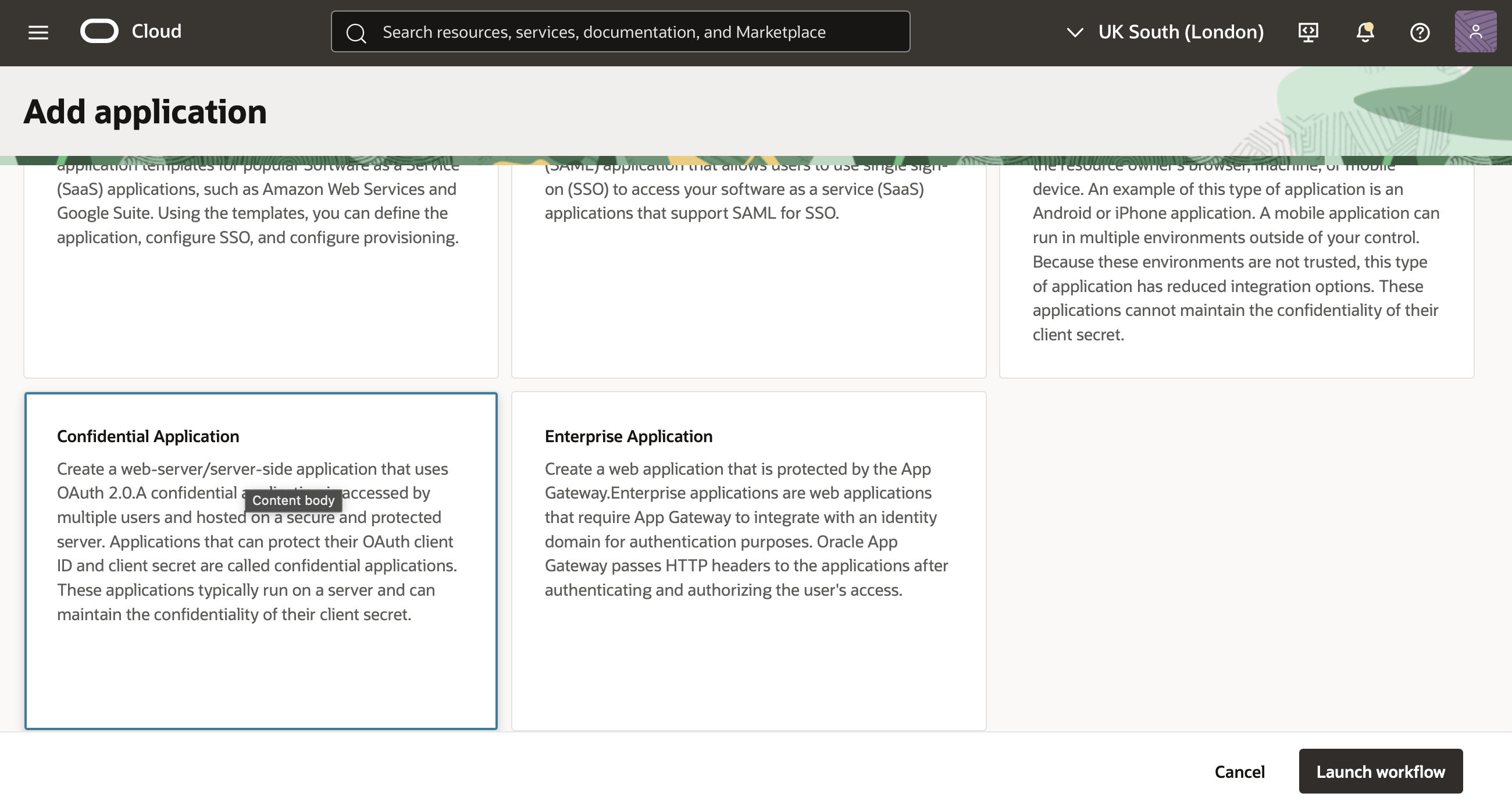

- Sélectionnez Ajouter une application.

-

Dans la fenêtre Ajouter une application, sélectionnez Application confidentielle, puis Lancer le workflow.

-

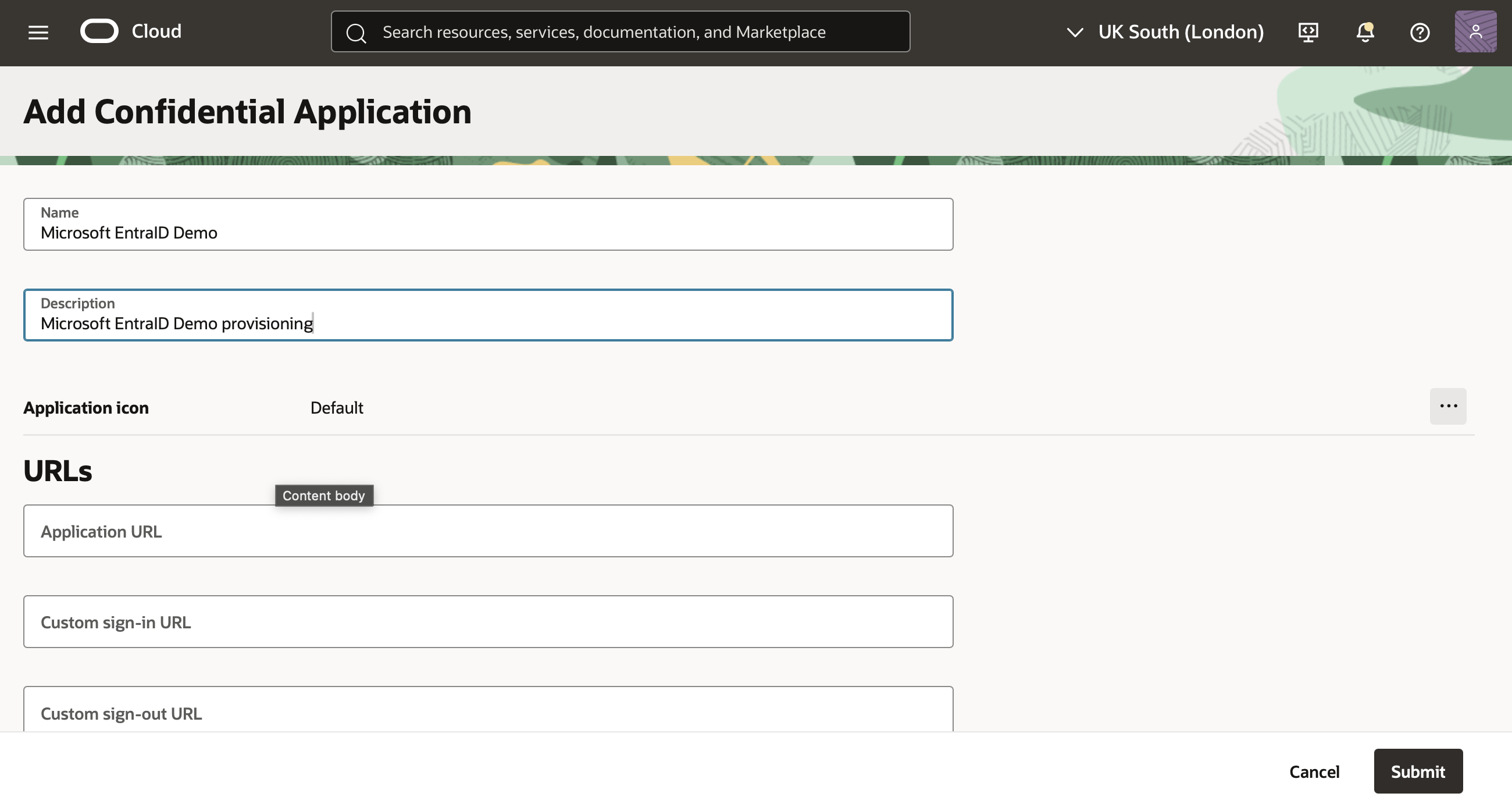

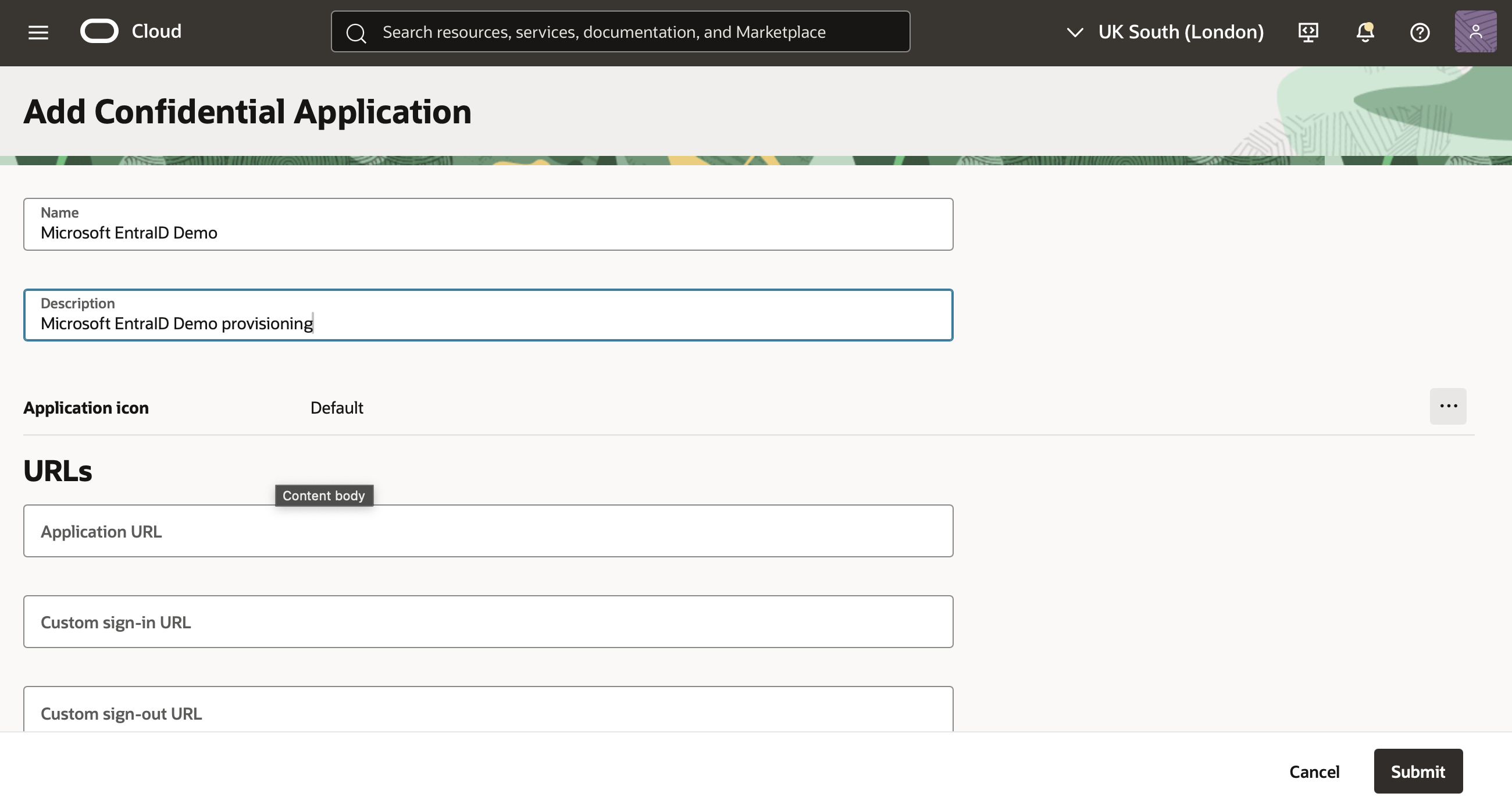

Sur la page Ajouter les détails de l'application du workflow Ajouter une application confidentielle, entrez les informations suivantes :

- Nom : entrez le nom de l'application confidentielle. Vous pouvez saisir jusqu'à 125 caractères.

- Description : entrez la description de l'application confidentielle. Vous pouvez saisir jusqu'à 250 caractères.

Vérifiez les paramètres facultatifs, puis sélectionnez Suivant.

-

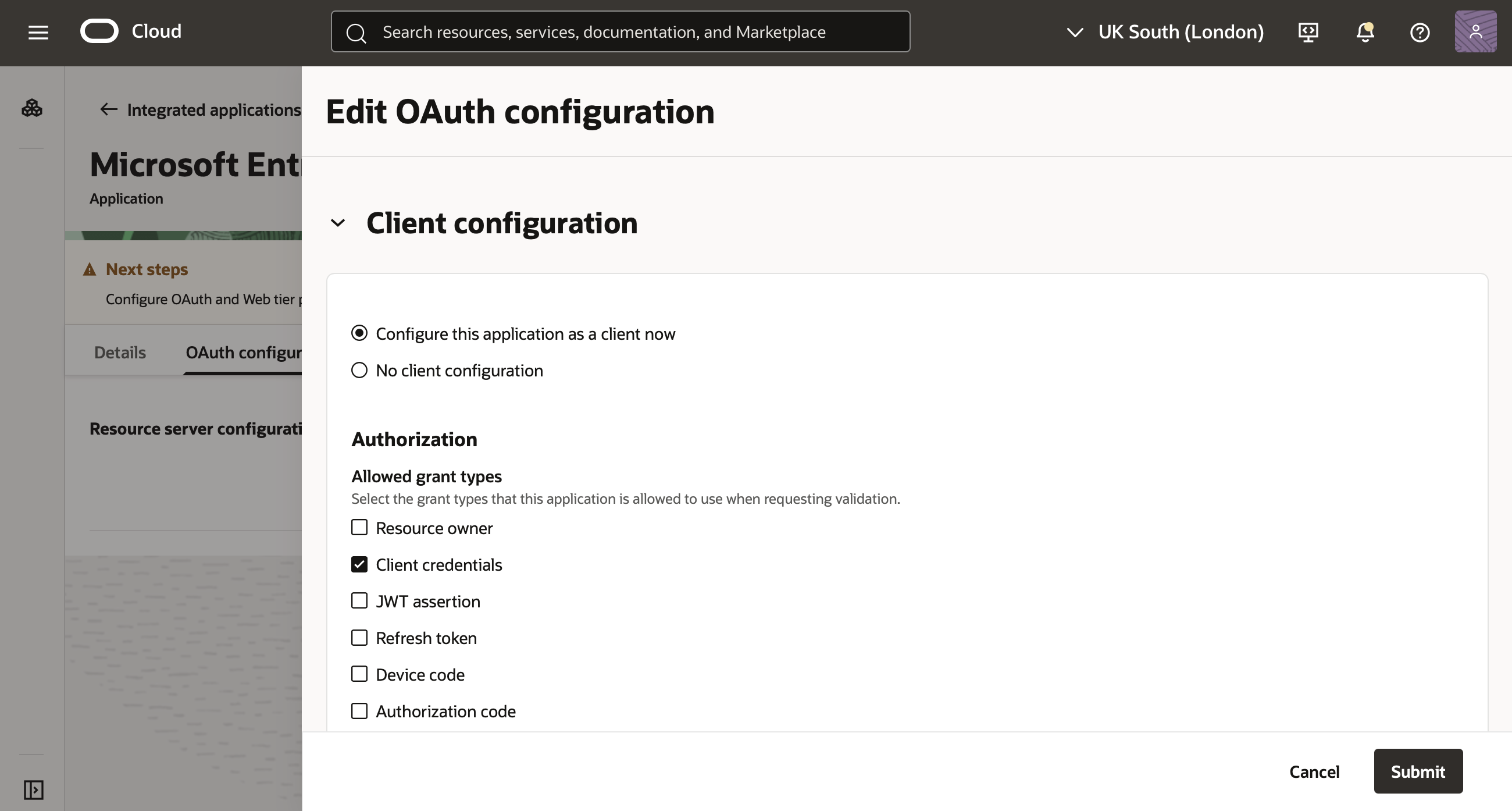

Sur la page Configurer OAuth, dans la section Configuration client, sélectionnez Configurer cette application comme client maintenant.

-

Sur la page Configurer OAuth, dans la section Configuration client, sélectionnez Informations d'identification client.

-

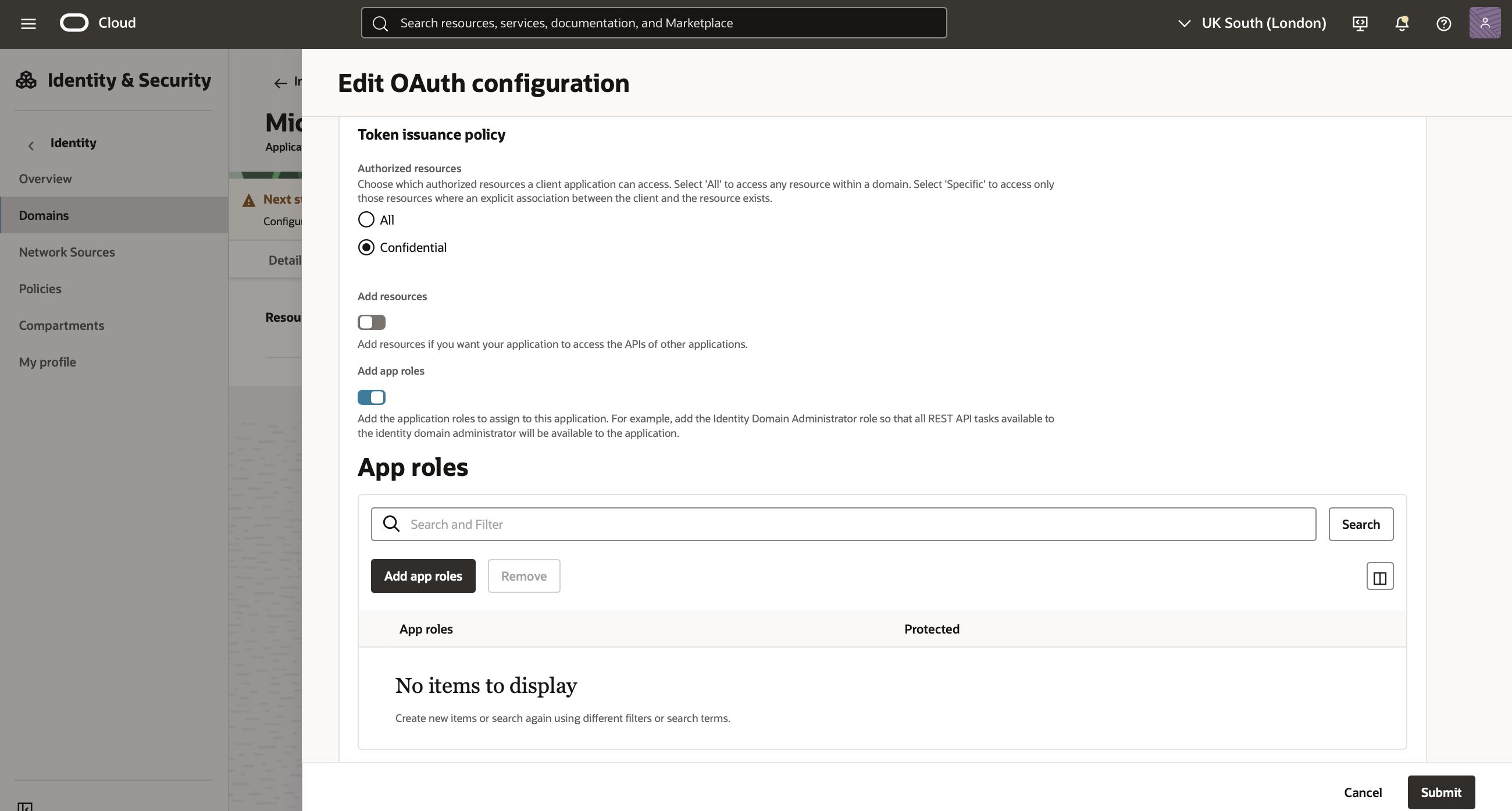

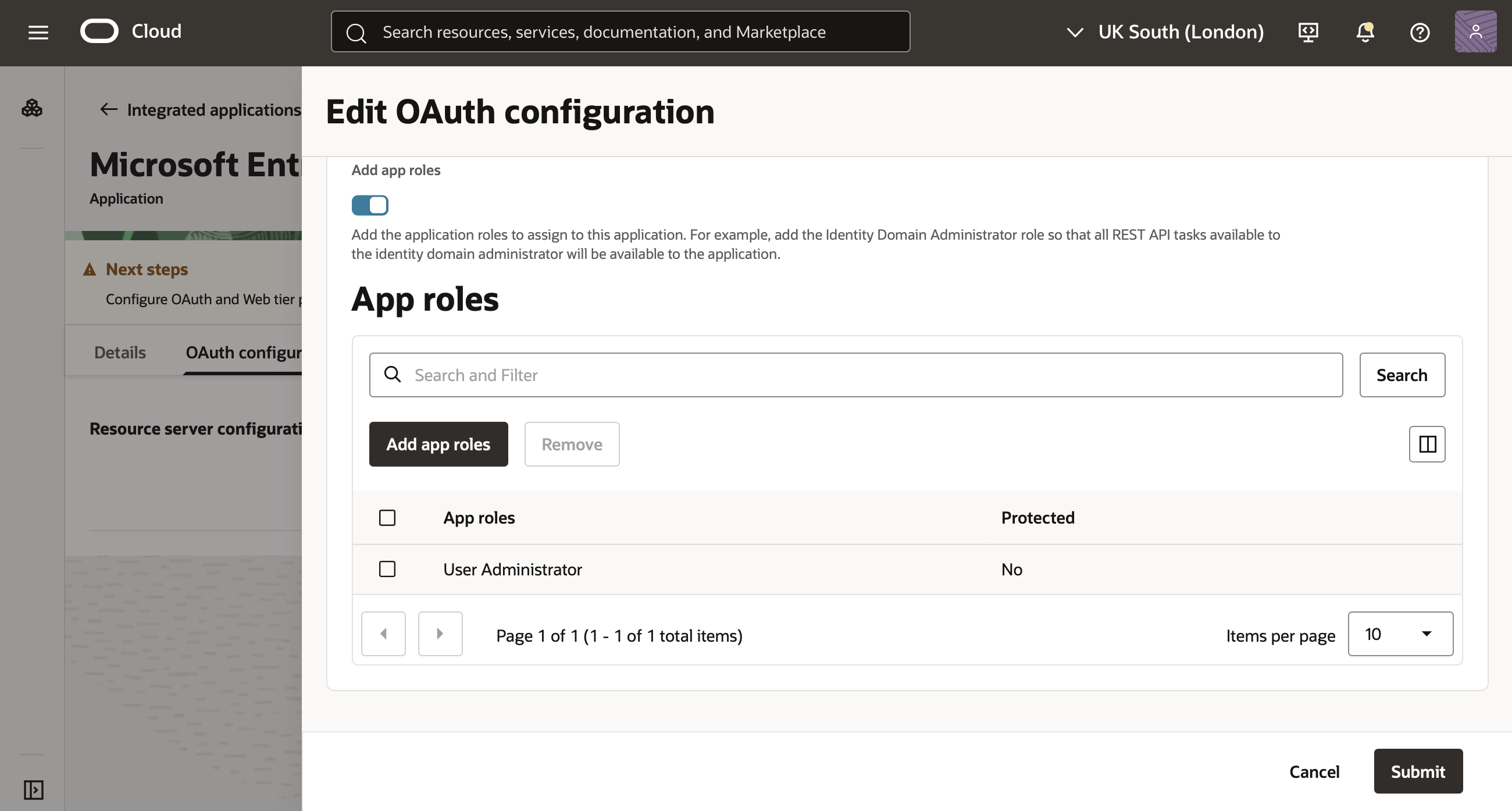

Sur la page Configurer OAuth, faites défiler la page vers le bas et recherchez la section Stratégie d'émission de jeton. Sous Ressources autorisées, sélectionnez Spécifique, puis cochez Ajouter des rôles d'application pour ouvrir la section Rôles d'application du workflow.

-

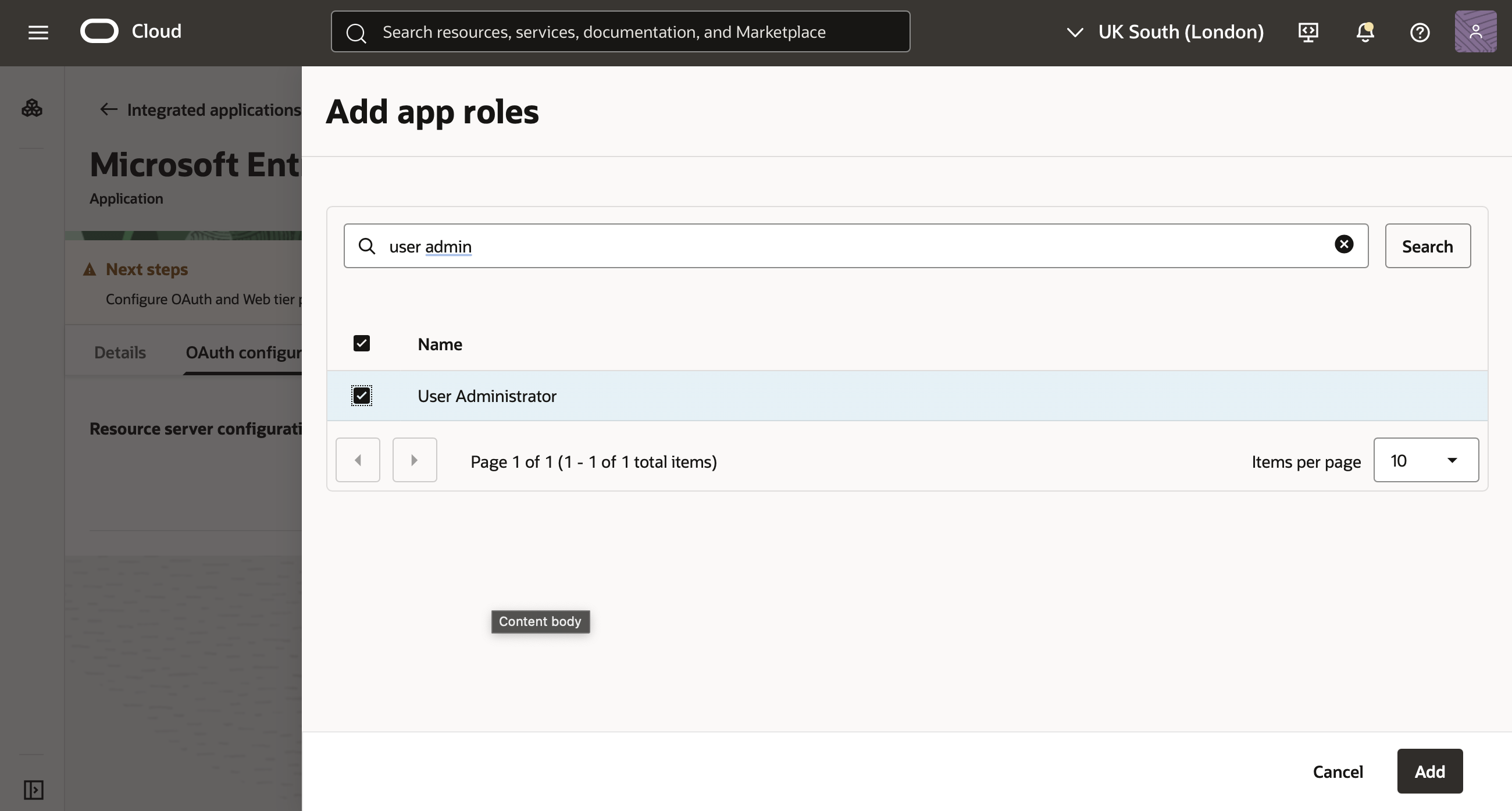

Dans la section Rôles d'application, sélectionnez Ajouter des rôles et recherchez "Administrateur utilisateur". Dans la liste des résultats de la recherche, sélectionnez Administrateur utilisateur, puis Ajouter.

-

Avec le rôle d'administrateur utilisateur affiché dans la liste Rôles d'application, sélectionnez Suivant.

-

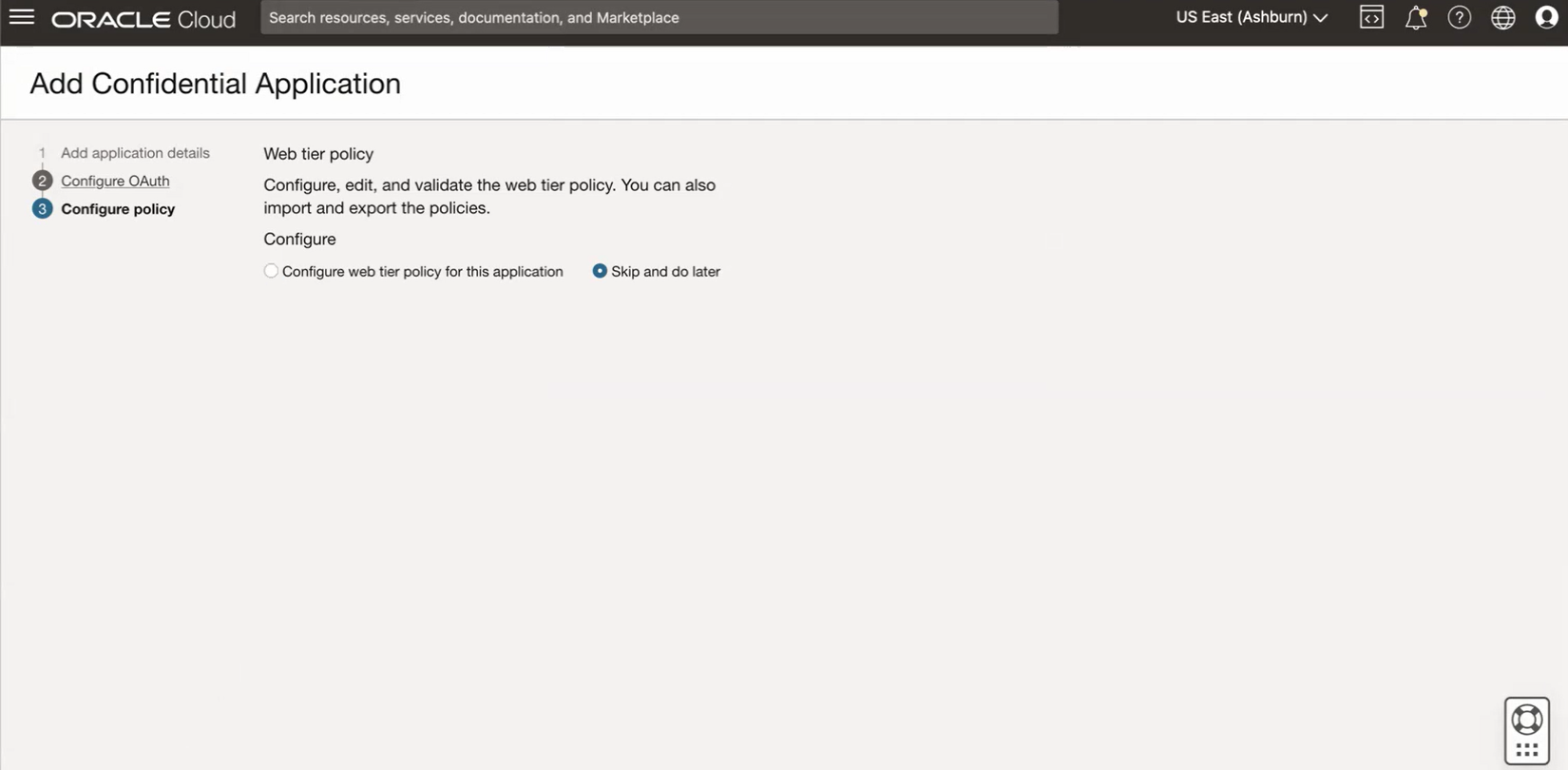

Sur la page Configurer la stratégie, vérifiez la sélection par défaut et sélectionnez Terminer.

-

Dans l'onglet Applications intégrées de la page de détails du domaine par défaut, sélectionnez le nom de l'application Entra ID que vous avez créée pour ouvrir la page de détails de l'application.

-

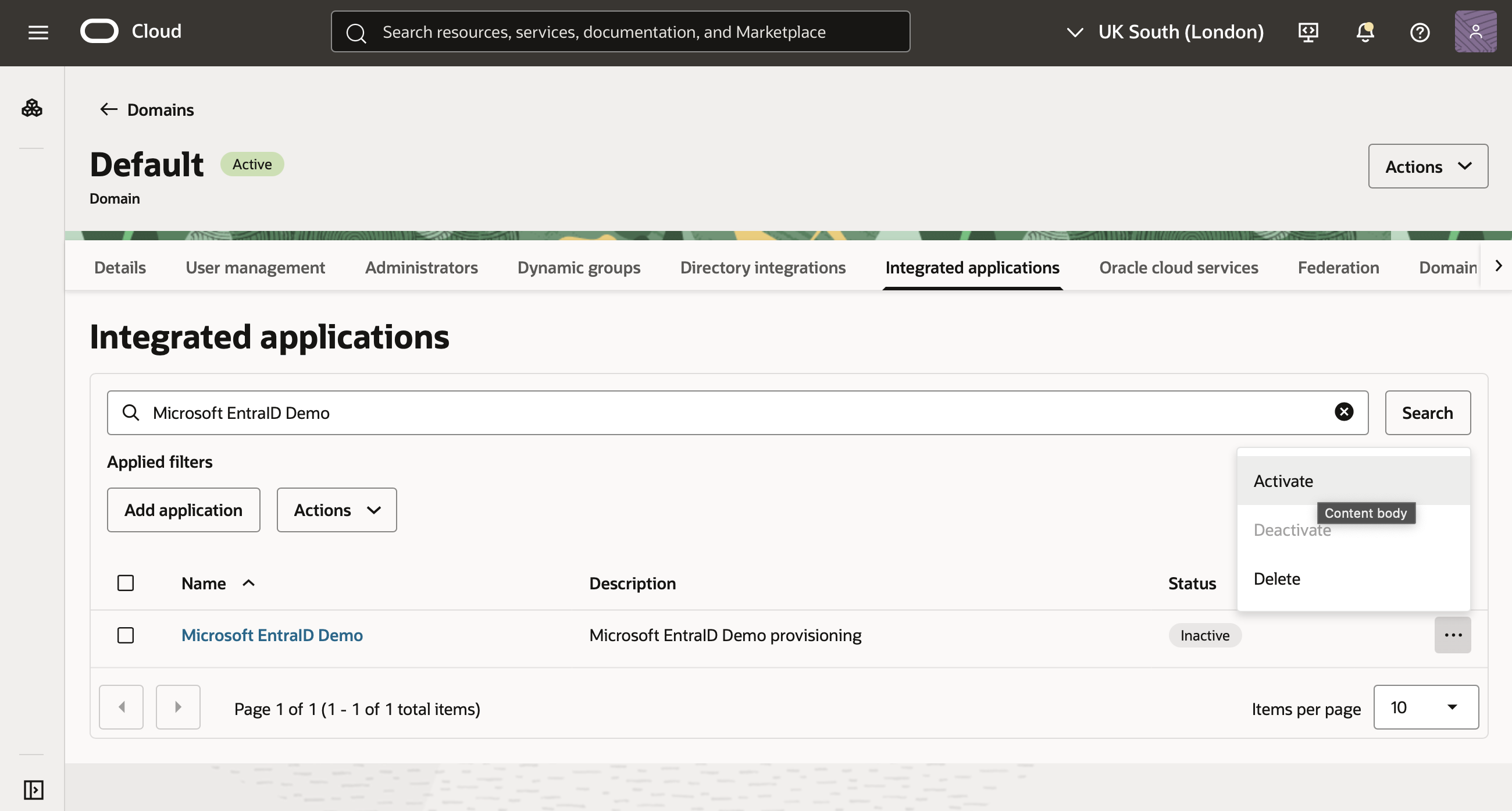

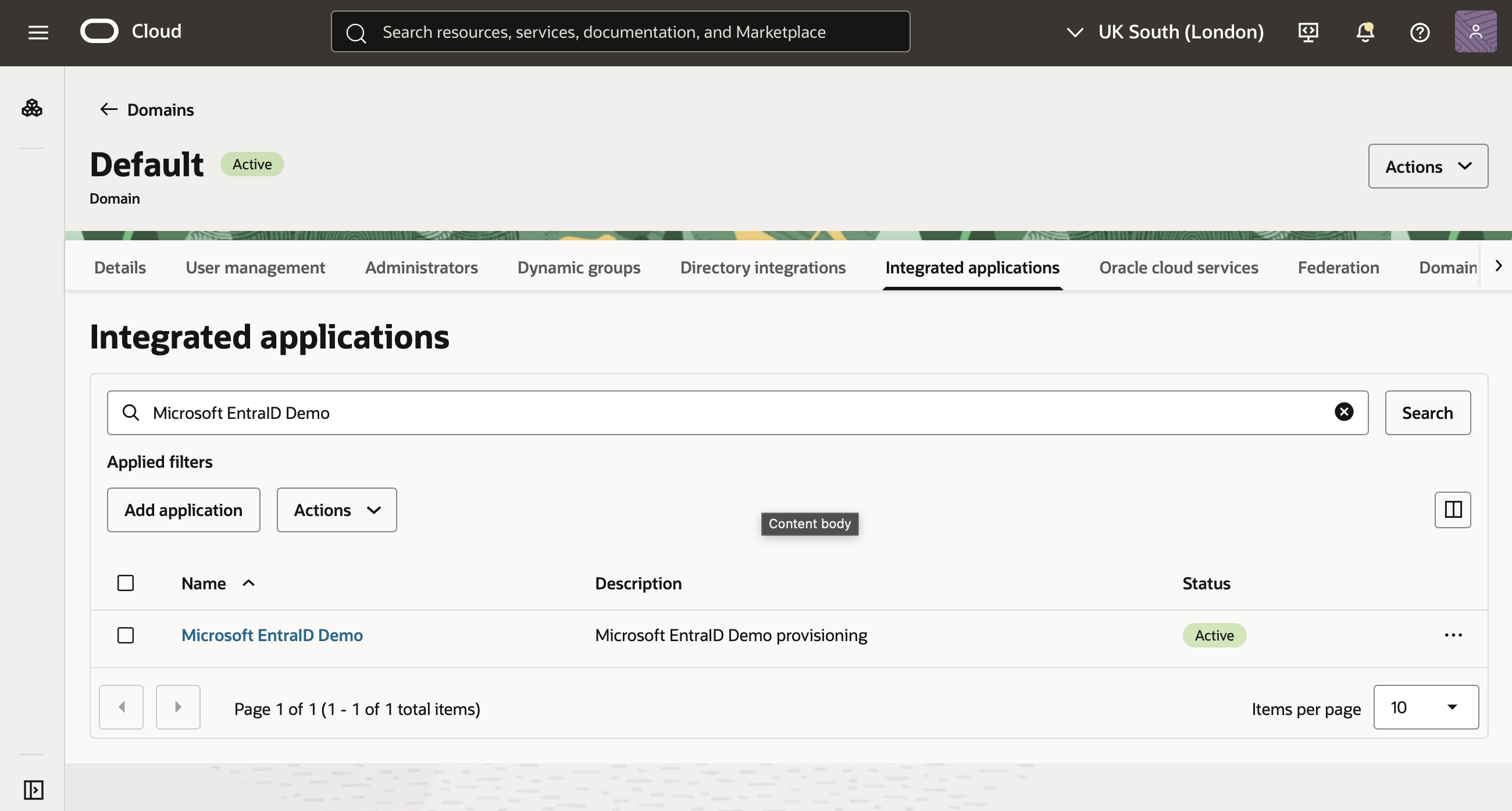

Sélectionnez Activer sur la page de détails.

Vérifiez que le statut de l'application est "Actif".

-

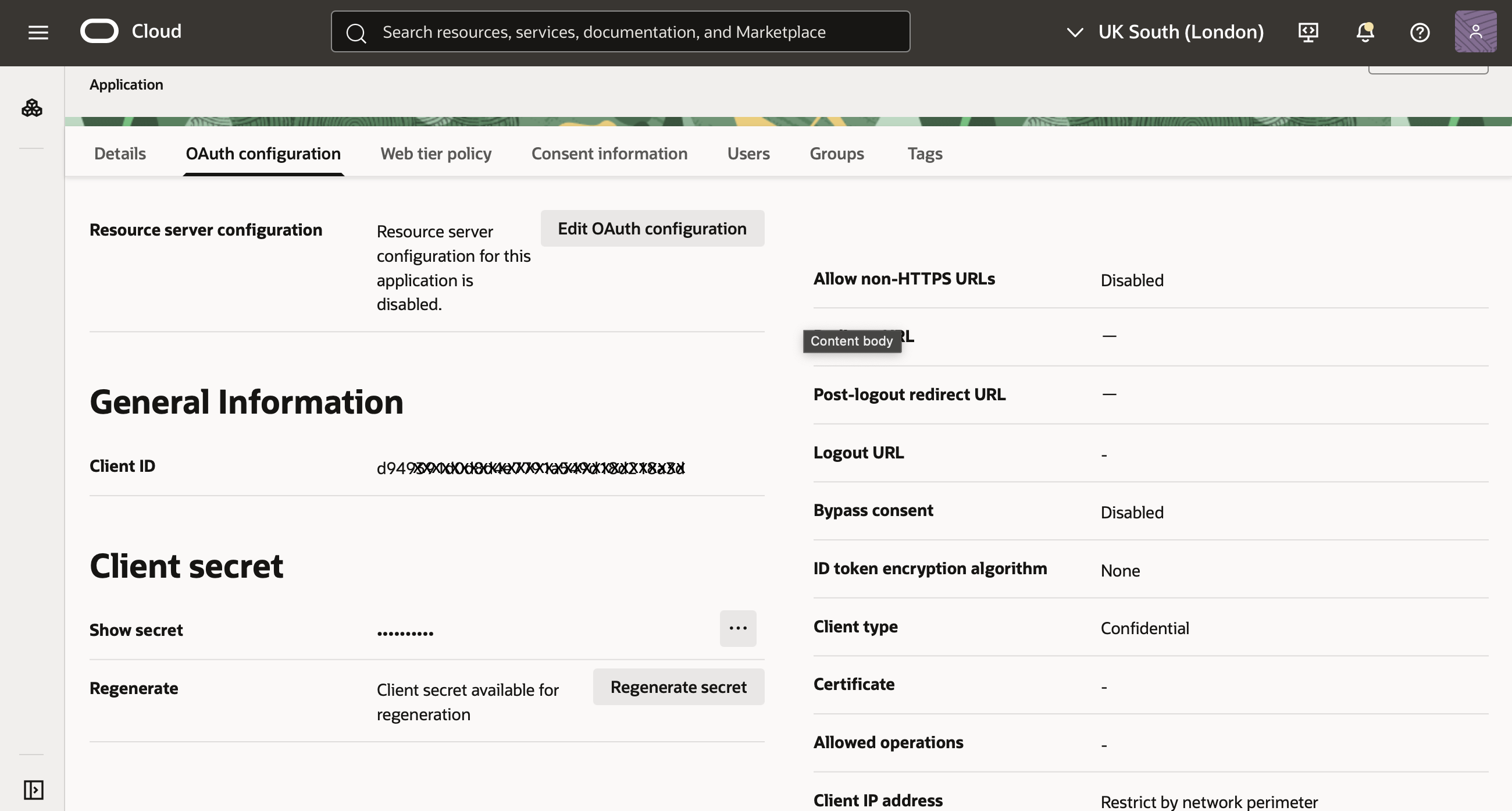

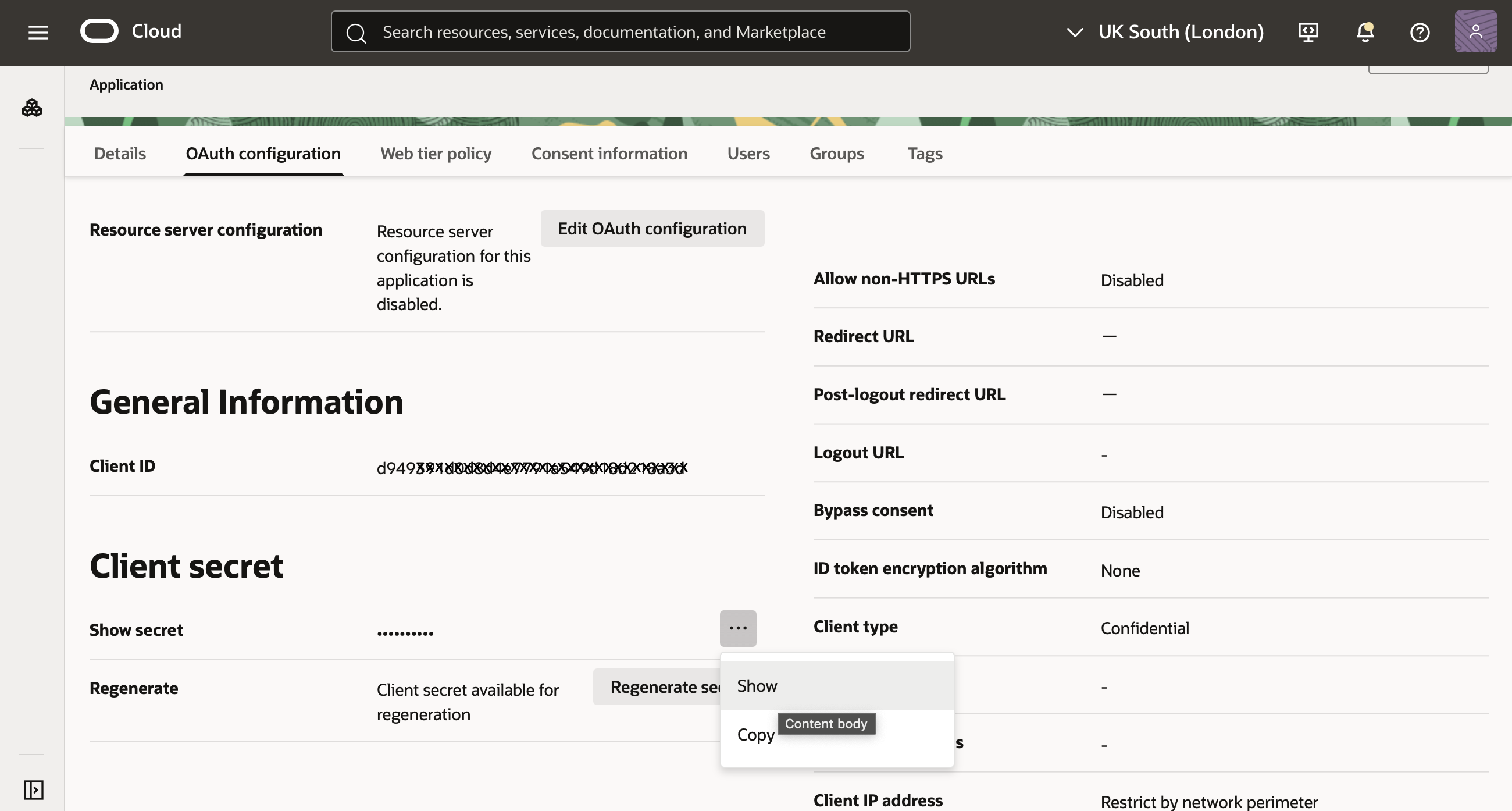

Recherchez la section Informations générales de la page de détails de l'application Entra ID. Dans cette section, procédez comme suit :

- Copiez la valeur ID client dans un bloc-notes ou dans un autre emplacement de votre ordinateur pour l'utiliser dans une commande de l'interface de ligne de commande traitée à l'étape suivante.

- Sélectionnez Afficher la clé secrète, puis copiez la clé secrète client dans le fichier avec votre ID client.

Sélectionnez Afficher la clé secrète à masquer après avoir copié la clé secrète pour continuer.

-

Utilisez les valeurs d'ID client et de clé secrète client pour créer la commande suivante.

echo -n <clientID>:<clientsecret> | base64 --wrap=0Par exemple :

echo -n 7a5715example8b7429cdexample74a:63n8765exmaple49asbcs56abc235784 | base64 --wrap=0 -

Exécutez la commande dans OCI Cloud Shell (CLI). Sélectionnez l'icône Cloud Shell dans l'en-tête de la console OCI, puis sélectionnez Cloud Shell pour ouvrir l'interface de ligne de commande dans la fenêtre du navigateur. Collez la commande dans la CLI, puis exécutez la commande.

Pour plus d'informations, reportez-vous aux rubriques suivantes :

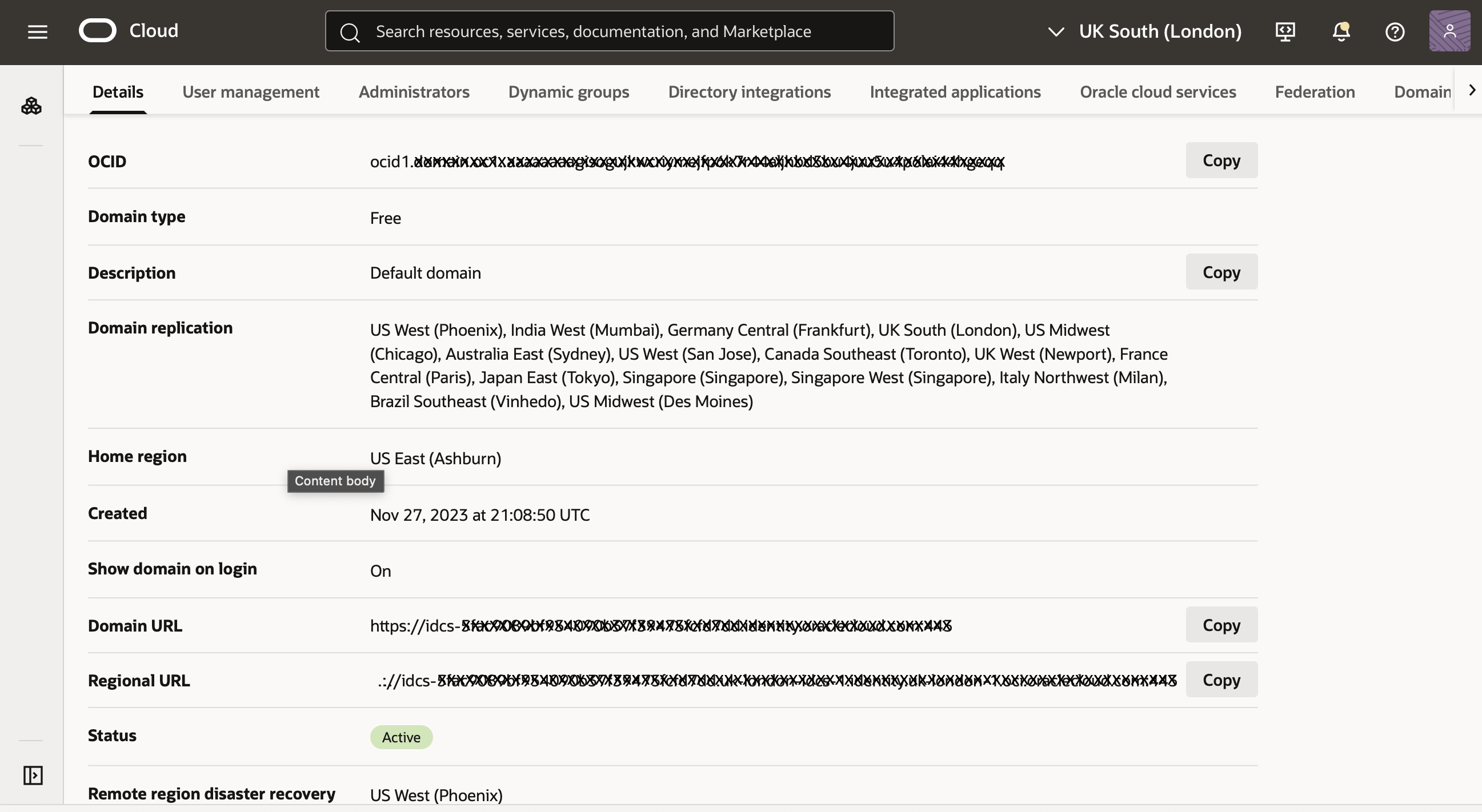

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Domaines.

- Sélectionnez Domaine par défaut pour ouvrir la page de détails du domaine "Par défaut".

-

Sur la page Présentation du domaine, copiez l'URL du domaine dans un bloc-notes ou dans un autre emplacement de votre ordinateur.

Par exemple :

https://idcs-638a9b18aexampleb77becf0f123d691.identity.oraclecloud.com:443 -

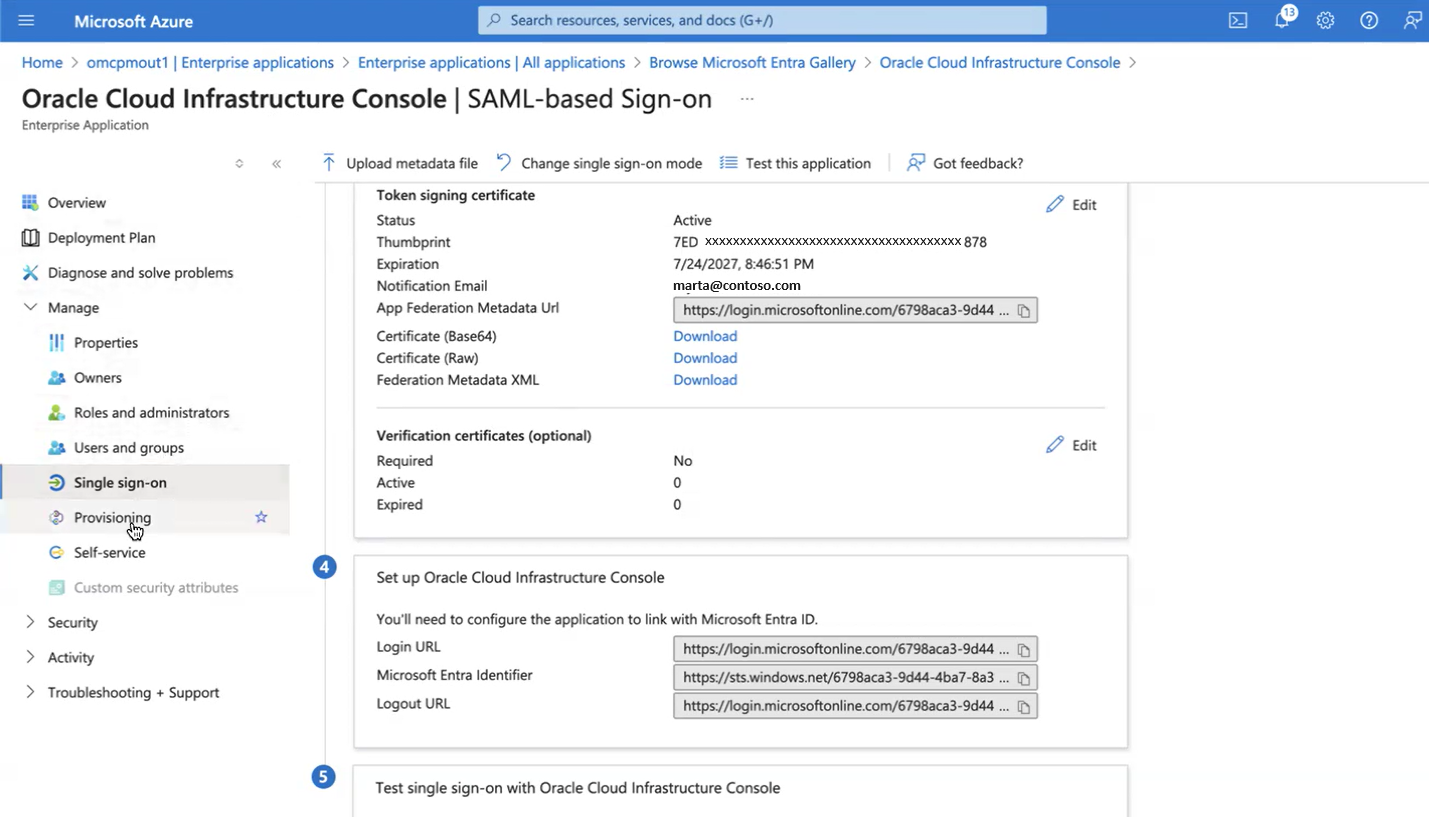

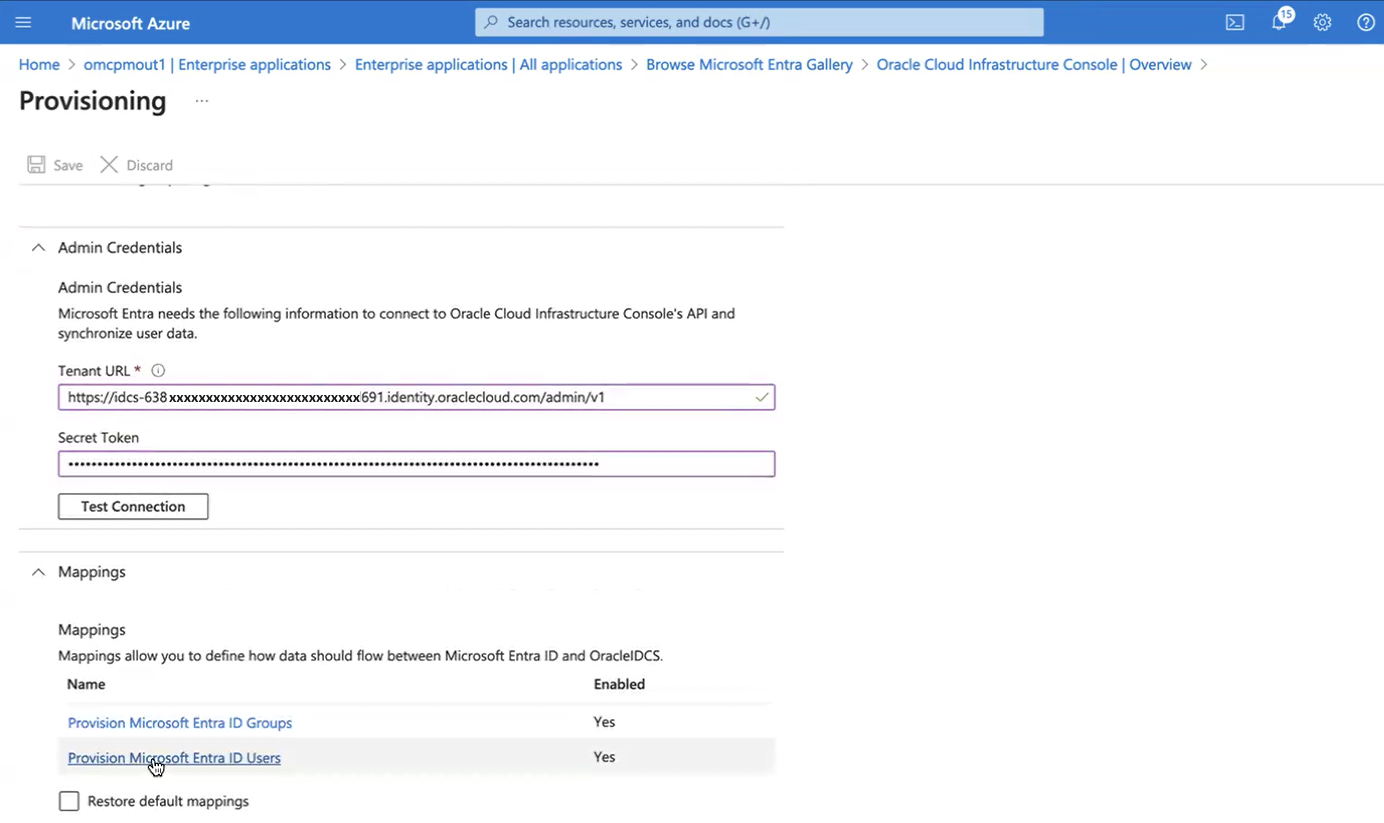

Revenez à la page Application d'entreprise du portail Azure affichant les détails de connexion basée sur SAML indiqués à l'étape 25. Sélectionnez Provisionnement dans la section Gérer.

-

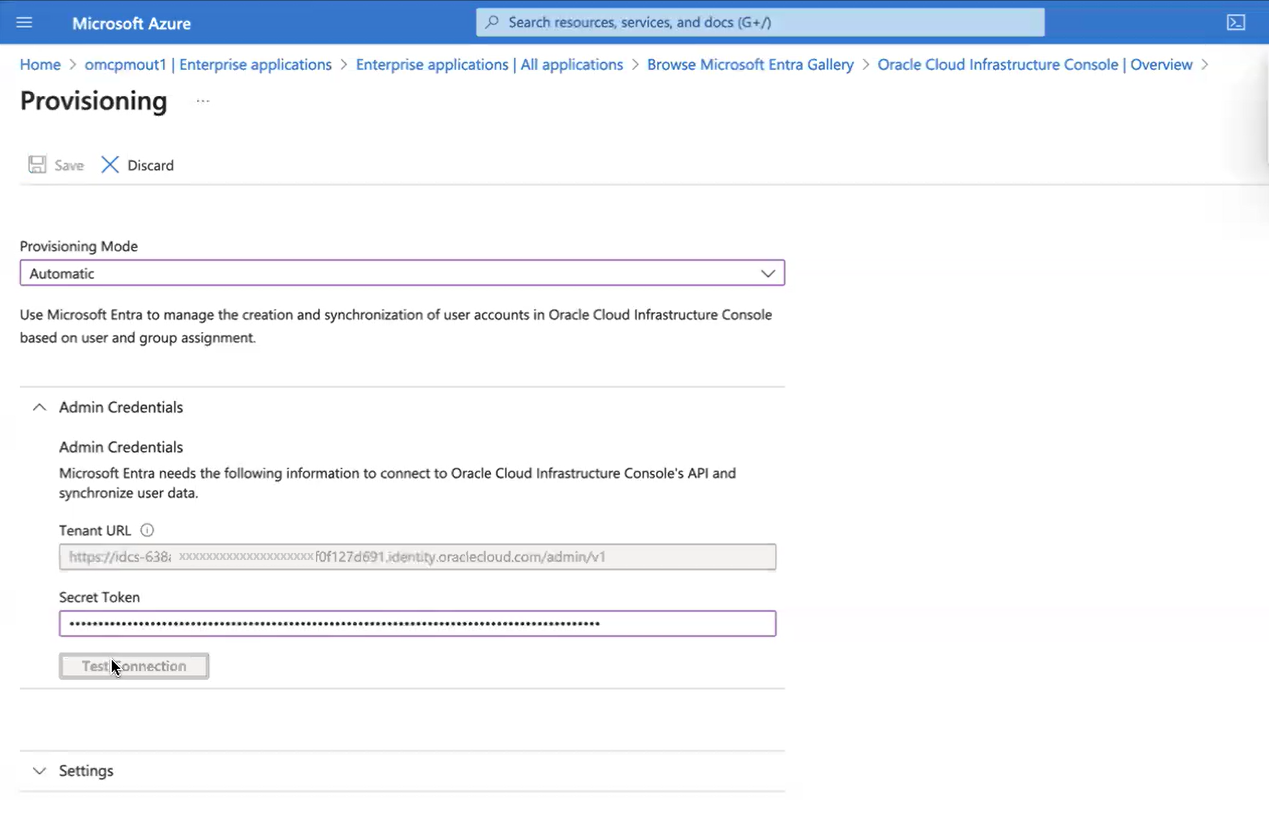

Sur la page Provisionnement, entrez les informations suivantes :

- Mode de provisionnement : Automatique

-

URL de locataire : modifiez l'URL copiée à partir de l'étape 53 comme suit :

- Supprimer " :443" à la fin de l'URL

- Ajouter "/admin/v1" à la fin de l'URL

Par exemple :

https://idcs-638a9b18aexampleb77becf0f123d691.identity.oraclecloud.com/admin/v1Après avoir modifié l'URL, collez-la dans le champ URL du locataire.

- Jeton secret : collez la clé secrète de cryptage base64 copiée à partir de la console OCI à l'étape 49.

Sélectionnez Tester la connexion, puis Enregistrer pour continuer.

Important

Attendez que le message confirme la réussite de la connexion. Le message s'affiche dans le coin supérieur droit de la page. -

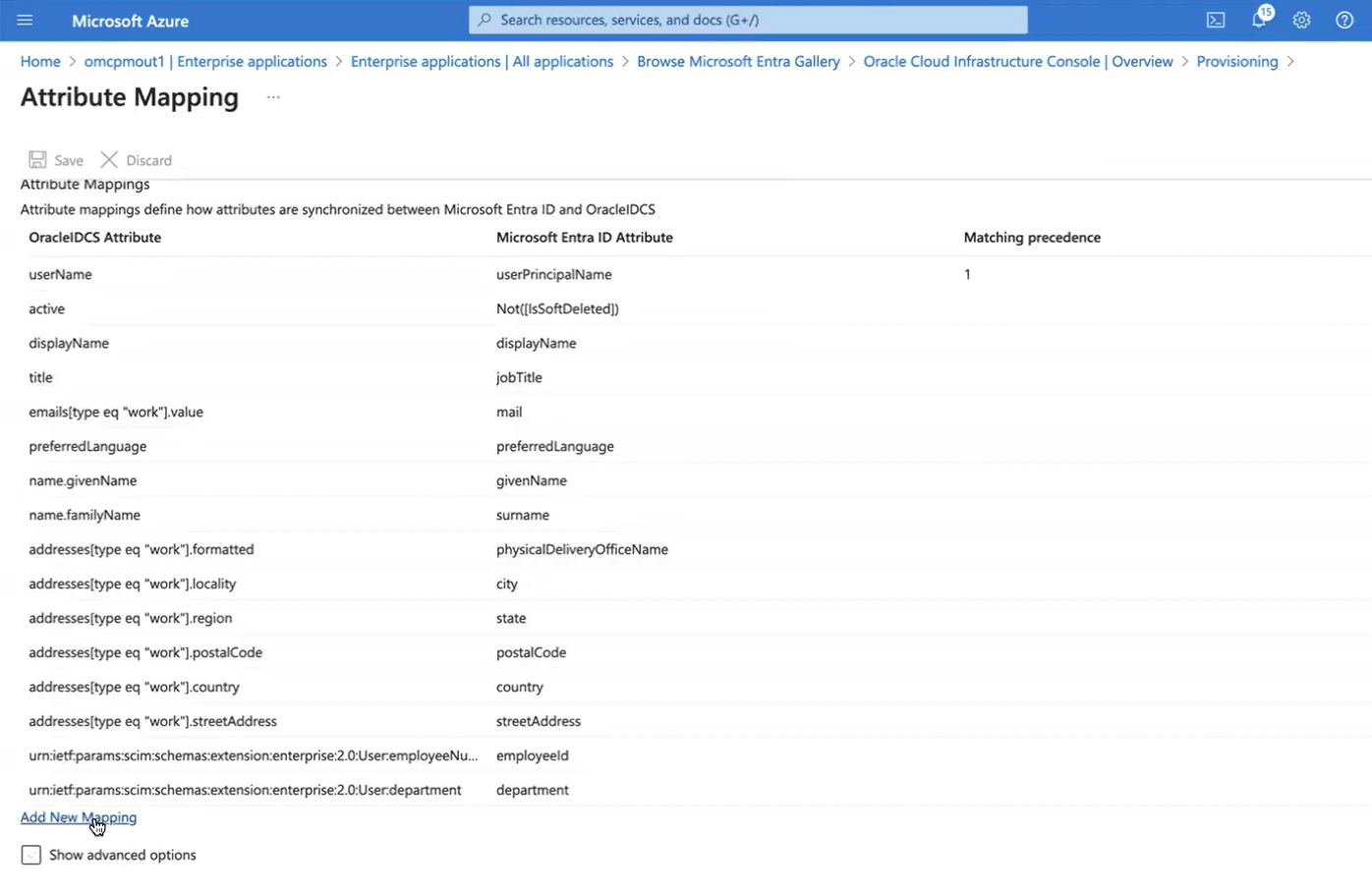

Sur la page Provisionnement, sélectionnez Provisionner les utilisateurs Microsoft Entra ID dans la section Mappages.

-

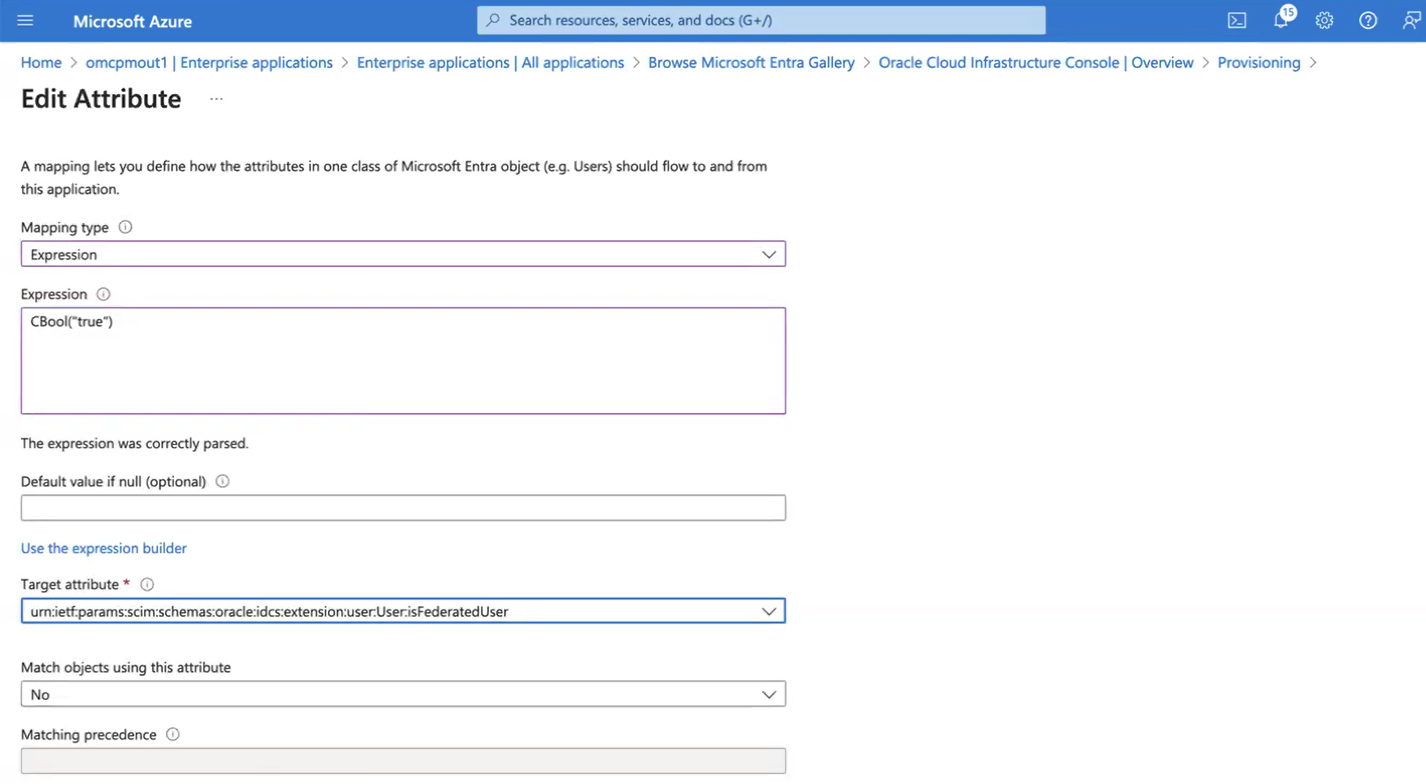

Sur la page Mise en correspondance d'attributs, recherchez la section Mappages et sélectionnez Ajouter un nouveau mappage.

-

Sur la page Modifier un attribut, entrez les informations suivantes :

- Type de mappage : expression

- Expression : CBool("true")

-

Attribut cible : sélectionnez la chaîne se terminant par " :isFederatedUser". Par exemple :

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:isFederateUser

Sélectionnez OK pour continuer.

-

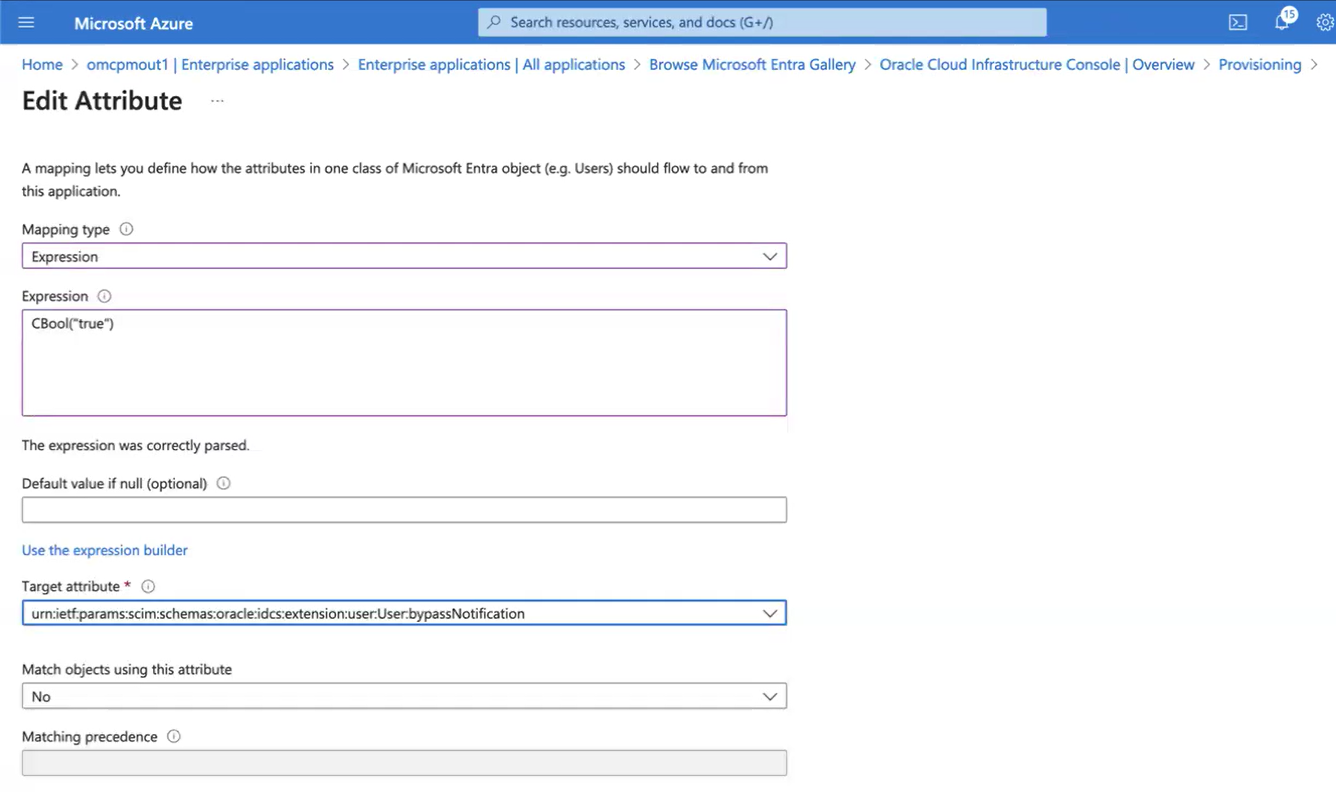

Sur la page Mise en correspondance d'attributs, sélectionnez à nouveau Ajouter une nouvelle mise en correspondance pour ajouter une seconde mise en correspondance.

-

Sur la page Modifier un attribut, entrez les informations suivantes :

- Type de mappage : expression

- Expression : CBool("true")

-

Attribut cible : sélectionnez la chaîne se terminant par " :bypassNotification". Par exemple :

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:bypassNotification

Sélectionnez OK pour continuer.

-

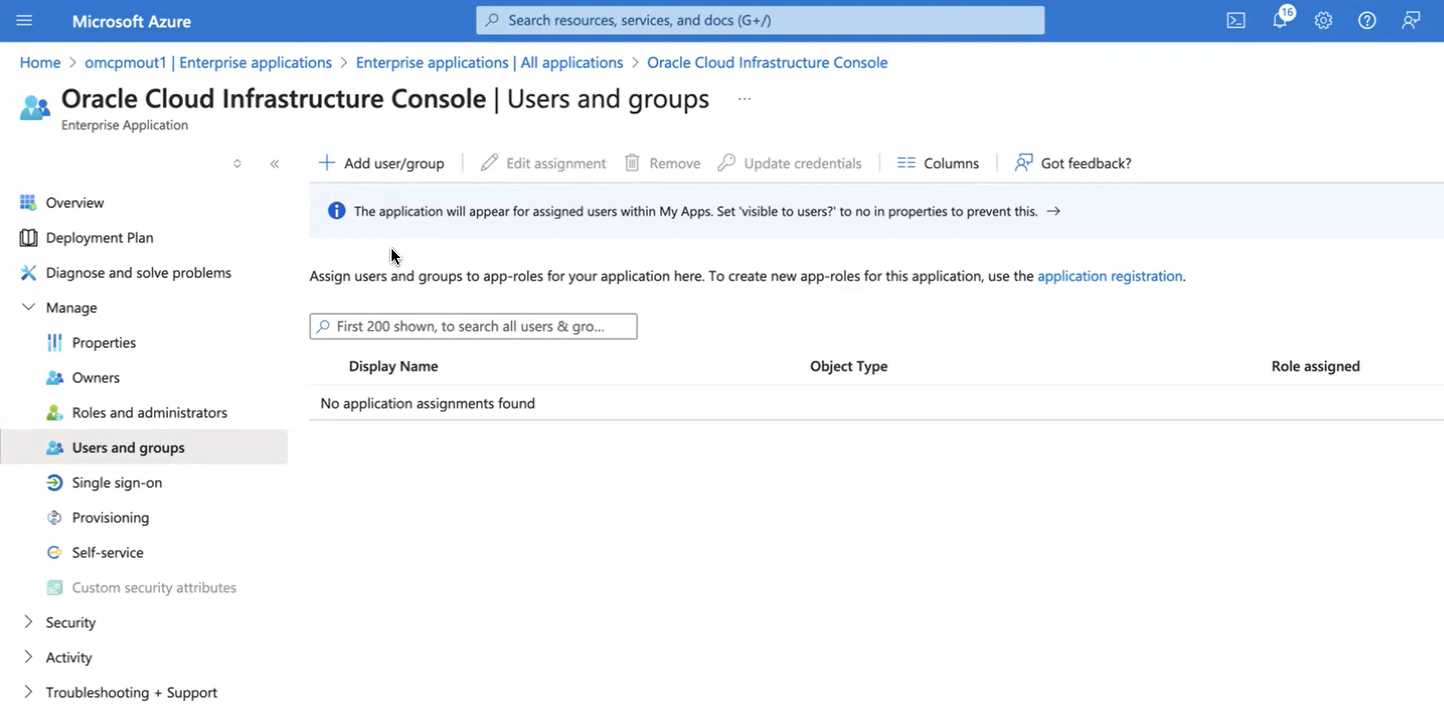

Accédez à la page Présentation des applications d'entreprise Azure pour l'application que vous avez créée aux étapes 3 à 6 de cette tâche, puis sélectionnez Affecter des utilisateurs et des groupes.

Important

Tous les utilisateurs doivent inclure les valeurs de champ suivantes, sinon les affectations d'utilisateur dans OCI échouent :

- Prénom

- Nom

- Nom d'affichage

- Adresse électronique (si le domaine d'identité OCI requiert une adresse électronique)

Pour savoir si le domaine d'identité OCI requiert une adresse électronique pour créer des utilisateurs, reportez-vous à Adresse électronique de l'utilisateur requis pour la création de compte.

Reportez-vous à l'étape 24 de cette tâche pour plus d'informations sur la configuration de l'identificateur unique pour les utilisateurs Azure.

-

Sélectionnez Ajouter un utilisateur/groupe et ajoutez les utilisateurs et les groupes à inclure dans la fédération d'identités. Une fois que vous avez entré les utilisateurs et les groupes, ils sont synchronisés avec votre compte OCI.