Routage du trafic réseau vers un pare-feu

Scénarios illustrant comment acheminer le trafic réseau vers un pare-feu.

Cette rubrique présente des scénarios de routage du trafic vers un pare-feu réseau. Pour plus d'informations sur le routage réseau, reportez-vous aux sections Tables de routage VCN et Routage intra-VCN.

Pour de meilleures performances, envisagez de ne pas ajouter de règles avec état à la liste de sécurité attachée au sous-réseau du pare-feu, ou d'inclure le pare-feu dans un groupe de sécurité réseau qui contient des règles avec état.

Les règles de liste de sécurité ou de groupe de sécurité réseau associées aux cartes d'interface réseau virtuelles et au sous-réseau du pare-feu sont évaluées avant le pare-feu. Assurez-vous que les règles de liste de sécurité ou de groupe de sécurité réseau autorisent le trafic à entrer dans le pare-feu afin qu'il puisse être évalué de façon appropriée.

Si aucune règle n'est spécifiée dans la stratégie que vous utilisez avec le pare-feu, celui-ci refuse tout le trafic.

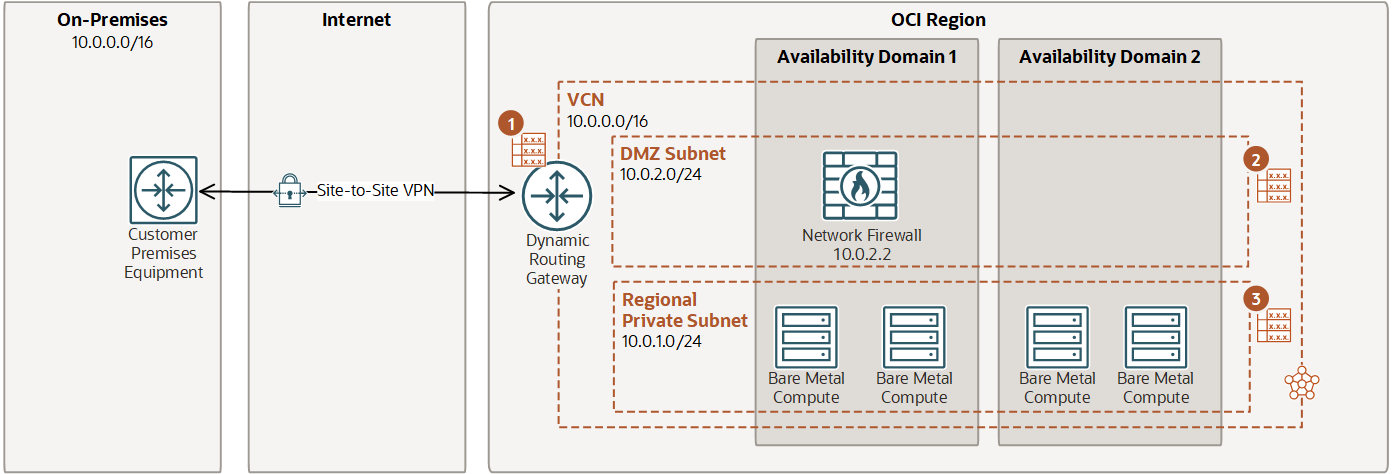

Exemple de configuration du routage d'un réseau sur site vers votre VCN à l'aide d'une passerelle de routage dynamique (DRG).

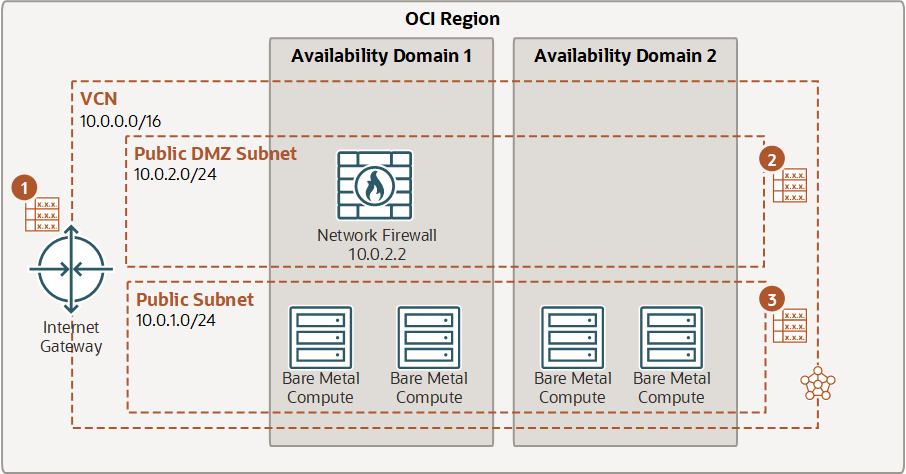

Dans cet exemple, le routage part d'Internet en direction du pare-feu. Le trafic est acheminé à partir de la passerelle Internet, passe par le pare-feu, puis passe du sous-réseau du pare-feu à un sous-réseau public.

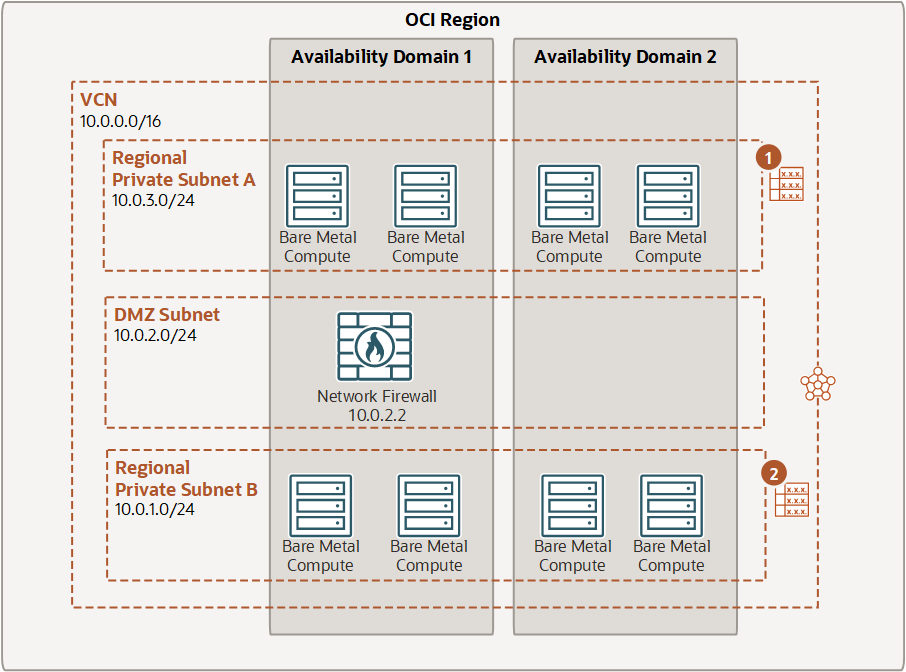

Dans cet exemple, le trafic est acheminé du sous-réseau A vers le pare-feu. A partir du pare-feu, le trafic est acheminé vers le sous-réseau B à l'aide de l'adresse implicite 10.0.0.0 vers "local" (non visible).