Présentation de Security Zones

Le service Security Zones vous permet de vous assurer que vos ressources Oracle Cloud Infrastructure, y compris les ressources Compute, Networking, Object Storage, Block Volume et Database, sont conformes aux stratégies de sécurité.

Une zone de sécurité est associée à des compartiments et à une recette de zone de sécurité. Lorsque vous créez et mettez à jour des ressources dans une zone de sécurité, Oracle Cloud Infrastructure valide ces opérations en fonction de la liste des stratégies qui sont définies dans la recette. En cas de violation d'une stratégie de zone de sécurité, l'opération est refusée. Par défaut, un compartiment et ses sous-compartiments se trouvent dans la même zone de sécurité, mais vous pouvez également créer une autre zone de sécurité pour un sous-compartiment.

Par exemple, une stratégie de zone de sécurité interdit la création de buckets publics dans Object Storage. Si vous essayez de créer un bucket public dans une zone de sécurité disposant de cette stratégie, ou si vous essayez de modifier un bucket de stockage existant et de le rendre public, vous obtenez un message d'erreur. De même, vous n'êtes pas autorisé à déplacer une ressource existante vers un compartiment se trouvant dans une zone d'une sécurité, sauf si toutes les stratégies de la zone d'une sécurité sont respectées.

Votre location dispose d'une recette prédéfinie nommée Recette de sécurité maximale, qui inclut un certain nombre de stratégies de zone de sécurité organisées. Oracle gère cette recette. Vous ne pouvez pas la modifier. Vous pouvez toutefois créer vos propres recettes qui répondent à vos exigences de sécurité spécifiques.

Vous devez activer Oracle Cloud Guard avant de créer des zones de sécurité. Cloud Guard vous aide à détecter les violations de stratégie dans les ressources existantes créées avant la zone de sécurité.

Concepts relatifs à Security Zones

Découvrez les concepts clés et les composants relatifs à Security Zones.

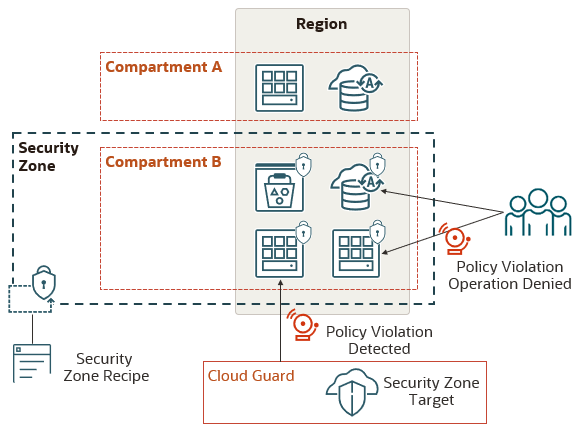

Le schéma suivant fournit une présentation détaillée des Zones de sécurité.

- Zone de sécurité

- Association entre un compartiment (et éventuellement des sous-compartiments) et une recette de zone de sécurité. Les opérations de ressource dans une zone de sécurité sont validées par rapport à toutes les stratégies de la recette.

- Recette de zone de sécurité

- Ensemble de stratégies de zone de sécurité qu'Oracle Cloud Infrastructure applique aux zones de sécurité qui utilisent la recette.

- Stratégie de zone de sécurité

- Exigence de sécurité pour les ressources d'une zone de sécurité. Si une zone de sécurité active une stratégie, toute action qui tente d'enfreindre cette stratégie est refusée.

- Cible de zone de sécurité (Cloud Guard)

- Compartiment dans lequel Cloud Guard analyse régulièrement les ressources pour détecter des infractions de stratégie de zone de sécurité.

Une stratégie de zone de sécurité diffère d'une stratégie IAM par les points suivants :

- Les administrateurs créent des stratégies IAM pour autoriser des utilisateurs à gérer certaines ressources au sein d'un compartiment.

- Une stratégie de zone de sécurité garantit que ces opérations de gestion sont conformes à l'architecture de sécurité maximale et aux meilleures pratiques d'Oracle.

- Une stratégie de zone de sécurité est validée, quel que soit l'utilisateur qui effectue l'opération.

- Une stratégie de zone de sécurité refuse certaines actions. Elle n'accorde aucun droit.

Principes de sécurité

En règle générale, les stratégies des zones de sécurité s'alignent sur les principes suivants :

- Les ressources qui se trouvent dans une zone de sécurité ne peuvent pas être déplacées vers un compartiment en dehors de la zone car il peut être moins sécurisé.

- Tous les composants requis pour une ressource qui se trouve dans une zone de sécurité doivent également se trouver dans la même zone. Les ressources qui ne se trouvent pas dans une zone de sécurité peuvent être vulnérables et celles se trouvant dans une autre zone de sécurité peuvent avoir une posture de sécurité inférieure.

Par exemple, une instance (de calcul) qui se trouve dans une zone de sécurité ne peut pas utiliser un volume d'initialisation qui ne se trouve pas dans la même zone.

- Les ressources d'une zone d'accès ne doivent pas être accessibles à partir du réseau Internet public.

- Les ressources d'une zone de sécurité doivent être cryptées à l'aide de clés gérées par le client.

- Les ressources d'une zone de sécurité doivent être sauvegardées régulièrement et automatiquement.

- Les données d'une zone de sécurité disposent de privilèges et ne peuvent pas être copiées en dehors de la zone de sécurité car le nouvel emplacement peut être moins sécurisé.

- Les ressources d'une zone de sécurité ne doivent utiliser que les configurations et les modèles approuvés par Oracle.

Security Zones et Cloud Guard

Découvrez les relations entre les compartiments, les zones de sécurité, les recettes et les cibles.

Une fois que vous avez créé une zone de sécurité pour un compartiment, celle-ci empêche automatiquement l'exécution des opérations qui enfreignent les stratégies de la zone de sécurité, telles que la création ou la modification de ressources. Les ressources existantes créées avant la zone de sécurité peuvent également enfreindre les stratégies. Security Zones s'intègre à Cloud Guard pour identifier les violations de stratégie dans les ressources existantes.

Cloud Guard est un service Oracle Cloud Infrastructure qui fournit un Tableau de bord central permettant d'observer toutes les ressources cloud afin de déceler les failles en matière de sécurité dans la configuration, les mesures et les journaux. Lorsqu'il détecte un problème, il peut faire de suggestions, proposer un service ou effectuer des actions correctives, en fonction de votre configuration Cloud Guard.

Voici quelques concepts clés de Cloud Guard :

- Recette de détecteur

- Définit les types de ressource cloud et les problèmes d'accès que Cloud Guard doit surveiller.

- Cible

- Compartiment que Cloud Guard doit surveiller et qui est associé à une recette Cloud Guard.

- Cible de zone de sécurité

- Type de cible Cloud Guard également associé à une zone de sécurité. La cible surveille les ressources du compartiment pour détecter les violations de stratégie de zone de sécurité.

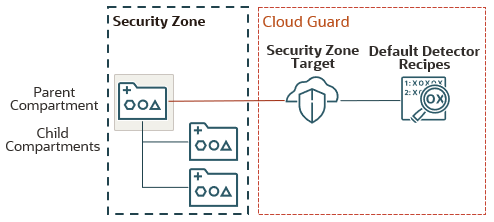

- Supprime toute cible Cloud Guard existante pour le compartiment et pour tous les compartiments enfant

- Crée une cible de zone d'accès sécurisé pour le compartiment

- Ajoute la recette de détecteur par défaut gérée par Oracle à la cible la zone de sécurité.

Le schéma suivant illustre la configuration Cloud Guard pour une nouvelle zone.

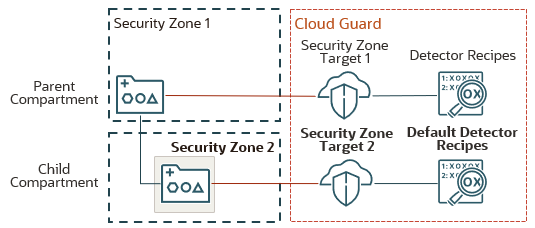

Lorsque vous créez une zone De sécurité pour un sous-compartiment dont Le compartiment parent est déjà dans une zone De sécurité, Cloud Guard effectue les tâches suivantes :

- Création d'une cible à part pour le sous-compartiment

- Ajoute les recettes par défaut gérées par Oracle à la nouvelle cible des zones de sécurité.

Aucune modification n'est apportée à la cible Cloud Guard existante pour le compartiment parent.

Le schéma suivant illustre la configuration de Cloud Guard pour une nouvelle zone d'accès dans un sous-compartiment :

Un seul compartiment ne peut pas se retrouver dans plusieurs zones de sécurité ni dans plusieurs cibles Cloud Guard.

Pour en savoir plus sur Cloud Guard, reportez-vous à Concepts Cloud Guard.

Méthodes d'accès aux zones de sécurité

Vous pouvez accéder à Security Zones à l'aide de la console (interface basée sur un navigateur), des API REST, de l'interface de ligne de commande ou des kits SDK.

Les instructions concernant la console, l'API et l'interface de ligne de commande sont incluses dans les rubriques de ce guide. Pour obtenir la liste des kits SDK disponibles, reportez-vous à Kits SDK et interface de ligne de commande.

Les API Security Zones sont disponibles à partir des adresses Cloud Guard.

Pour accéder à la console, vous devez utiliser un navigateur pris en charge. Pour accéder à cette page de connexion, ouvrez le menu en haut de cette page et cliquez sur Console d'infrastructure. Vous serez invité à saisir votre locataire cloud, votre nom utilisateur et votre mot de passe.

Authentification et autorisation

Chaque service d'Oracle Cloud Infrastructure s'intègre à IAM pour l'authentification et l'autorisation, sur toutes les interfaces (consolekit SDK ou interface de ligne de commande, et API REST).

Un administrateur de votre organisation doit configurer des groupes, des compartiments et des stratégies qui déterminent quels utilisateurs peuvent accéder à tels services et à telles ressources, ainsi que le type d'accès. Par exemple, les stratégies déterminent qui peut créer des utilisateurs, créer et gérer un réseau cloud virtuel , lancer des instances et créer des buckets .

- Si vous êtes un nouvel administrateur, reportez-vous à Introduction aux stratégies.

- Afin d'obtenir davantage de détails sur l'écriture de stratégies pour ce service, reportez-vous à Stratégies Cloud Guard. Les différents types de ressource pour Security Zones sont inclus dans le type agrégé

cloud-guard-family. - Afin d'obtenir des détails spécifiques sur l'écriture de stratégies pour d'autres services, reportez-vous à Référence de stratégie.

Sécurité

En plus de la création de stratégies IAM, suivez ces autres pratiques recommandées de sécurité pour Security Zones.

Reportez-vous à Sécurisation de Security Zones.

Limites

Lorsque vous êtes inscrit à Oracle Cloud Infrastructure, un ensemble de limites de service est configuré pour la location. Ces limites restreignent le nombre total de ressources Security Zones que vous pouvez créer.

Reportez-vous àLimites de service pour obtenir des instructions sur la demande d'augmentation de limite.

Identificateurs de ressource

Comme la plupart des types de ressources dans Oracle Cloud Infrastructure, les ressources de zones de sécurité ont un identificateur unique affecté par Oracle appelé ID Oracle Cloud.

Pour plus d'informations sur le format OCID et les autres moyens d'identifier vos ressources, reportez-vous à Identificateurs de ressource.

Surveillance

Security Zones s'intègre aux autres services de surveillance dans Oracle Cloud Infrastructure.

- Le service Audit enregistre automatiquement des appels vers toutes les adresses d'API Cloud Guard publiques en tant qu'entrées de journal. Ces adresses incluent toutes les opérations relatives à des zones de sécurité. Reportez-vous à Présentation d'Audit.

- Le service Events permet aux équipes de développement d'agir automatiquement lorsqu'une ressource Security Zones change d'état. Reportez-vous à Evénements Security Zones.

Introduction

Pour commencer, créez une zone de sécurité pour un compartiment existant à l'aide d'une recette gérée par Oracle ou personnalisée, puis recherchez d'éventuelles violations de stratégie.

Reportez-vous à Introduction aux zones de sécurité.