Prérequis pour un canal d'accès privé

Avant de configurer un canal d'accès privé, vous devez connaître les noms de domaine des zones DNS privées ou des noms d'hôte SCAN auxquels Oracle Analytics Cloud doit accéder. Vous devez également vérifier que vous avez déployé Oracle Analytics Cloud avec Enterprise Edition et que vous disposez des droits d'accès appropriés.

Si votre instance Oracle Analytics Cloud est déployée avec une adresse publique, vous devez également connaître le réseau cloud virtuel et le sous-réseau sur Oracle Cloud Infrastructure que Oracle Analytics Cloud doit utiliser pour accéder aux sources privées. Si vous avez déployé une instance Oracle Analytics Cloud avec une adresse privée, le canal d'accès privé utilise automatiquement le même réseau cloud virtuel et le même sous-réseau que ceux configurés pour l'instance. Vous n'avez donc pas besoin de suivre l'étape 3.

- Vérifiez que votre déploiement Oracle Analytics Cloud inclut Enterprise Edition.

Les informations d'édition sont affichées sur la page Détails de l'instance. Reportez-vous à Vérification du service et connexion.

Les canaux d'accès privé ne sont pas disponibles sur les instances Oracle Analytics Cloud déployées avec Professional Edition.

- Enregistrez le nom de domaine de chaque source privée (zone DNS) à laquelle Oracle Analytics Cloud doit accéder via le canal privé.

Par exemple, des noms de domaine tels que

example.com,companyabc.com, etc.-

Source de données privée dans un réseau d'entreprise appairé à un réseau cloud virtuel Oracle Cloud Infrastructure

Inscrivez une zone DNS au format

<domain name>Exemple :

- Si le nom d'hôte de nom de domaine qualifié complet de la source de données est

data-source-ds01.companyabc.com, ajoutez la zone DNS au formatcompanyabc.com. - Si le nom d'hôte de nom de domaine qualifié complet de la source de données est

db01.dbdomain.companyabc.com, ajoutez la zone DNS au formatdbdomain.companyabc.compour autoriser Oracle Analytics Cloud à accéder uniquement aux hôtes sousdbdomain.companyabc.com.

- Si le nom d'hôte de nom de domaine qualifié complet de la source de données est

-

Source de données privée dans un réseau cloud virtuel Oracle Cloud Infrastructure

Inscrivez une zone DNS au format

<VCN DNS label>.oraclevcn.comPar exemple :

companyabc.oraclevcn.comConseil : pour vous connecter à une source privée située sur le même réseau cloud virtuel que le canal d'accès privé, cochez la case Nom de domaine du réseau cloud virtuel comme zone DNS sur la page Configurer le canal d'accès privé afin de remplir automatiquement la valeur du nom de domaine.

-

Instance Oracle Autonomous Data Warehouse ou Oracle Autonomous Transaction Processing privée dans un réseau cloud virtuel Oracle Cloud Infrastructure

Le nom d'hôte du nom de domaine qualifié complet privé est au format

<adb-name>.adb.<region>.<realm-public domain>.Inscrivez une zone DNS au format<adb-name>.adb.<region>.<realm-public-domain>Exemple :

myadw.adb.ap-sydney-1.oraclecloud.commyadw.adb.uk-gov-cardiff-1.oraclegovcloud.uk

-

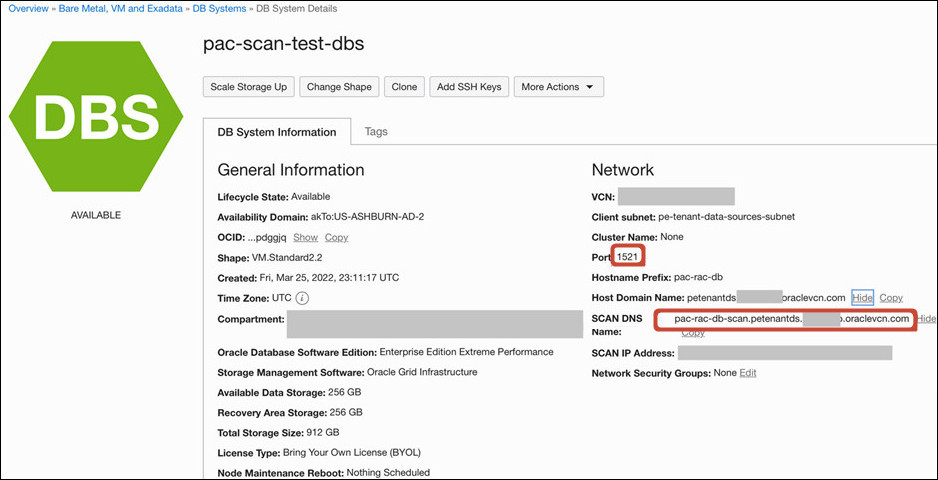

- Enregistrez le nom d'hôte SCAN et le port SCAN pour chaque instance Oracle Database privée configurée avec un nom SCAN (Single Client Access Name) auquel Oracle Analytics Cloud doit accéder via le canal privé. Par exemple, les noms d'hôte SCAN tels que

db01-scan.corp.example.comouprd-db01-scan.mycompany.compeuvent utiliser le port 1521.Si vous souhaitez vous connecter à un système de base de données privé sur Oracle Cloud Infrastructure, vous trouverez les détails du nom SCAN sur la page Informations sur le système de base de données (Nom DNS SCAN et Port).

- Déterminez le réseau cloud virtuel et le sous-réseau Oracle Cloud Infrastructure qu'Oracle Analytics Cloud doit utiliser pour le canal privé.

Prérequis pour le VCN

-

Région : le réseau cloud virtuel doit être dans la même région qu'Oracle Analytics Cloud.

Prérequis du sous-réseau

-

Taille : chaque canal d'accès privé requiert au moins quatre adresses IP. Deux adresses IP sont requises pour la sortie du trafic réseau, une adresse IP pour le canal d'accès privé et une adresse IP réservée pour une utilisation future. Par conséquent, la taille minimale du sous-réseau d'un canal d'accès privé unique est "

/29". Par exemple, le bloc CIDR de sous-réseau10.0.0.0/29.Si vous disposez de plusieurs instances Oracle Analytics Cloud, vous devrez peut-être configurer plusieurs canaux d'accès privés. Si vous voulez utiliser un même sous-réseau pour plusieurs canaux, vous devez vous assurer que sa taille est suffisante. Sinon, utilisez un sous-réseau dédié pour chaque canal d'accès privé.

-

Règle sortante : le sous-réseau doit inclure une règle sortante permettant la communication vers la source de données privée (adresse IP et port).

-

Règle entrante : le sous-réseau doit inclure une règle entrante permettant la communication à partir de la source de données privée.

Si vous avez des doutes, contactez l'administrateur réseau.

Les tâches de configuration du réseau cloud virtuel et du sous-réseau sont généralement effectuées par l'administrateur réseau responsable du réseau Oracle Cloud Infrastructure. Vous trouverez davantage d'informations dans la section Tâche 1 : configurer le réseau cloud virtuel et le sous-réseau de la rubrique Scénario B : sous-réseau privé avec un VPN ou Scénario C : sous-réseaux public et privé avec un VPN.

-

- Assurez-vous que vous (ou toute personne envisageant de configurer le canal d'accès privé pour Oracle Analytics Cloud) appartenez à un groupe disposant des stratégies requises pour accéder au réseau cloud virtuel.

Plusieurs options sont disponibles . Choisissez le niveau le plus approprié pour vous :

Stratégie d'accès général aux ressources

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE virtual-network-family IN TENANCY

Stratégie d'accès limité aux ressources

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ virtual-network-family IN compartment <compartment name of VCN> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE subnets IN compartment <compartment name of subnet> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE vnics IN compartment <compartment name of Analytics instance> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE private-ips IN compartment <compartment name of Analytics instance>

Stratégie d'accès modéré aux ressources - Option 1

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ virtual-network-family IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE subnets IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE vnics IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE private-ips IN compartment <compartment name of Analytics instance>

Stratégie d'accès modéré aux ressources - Option 2

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE virtual-network-family IN compartment <compartment name of VCN> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE virtual-network-family IN compartment <compartment name of Analytics instance>

-

- Si vous prévoyez d'activer l'accès à une source de données avec les détails de port et d'hôte SCAN, assurez-vous que vous (ou quiconque envisage de configurer le canal d'accès privé pour Oracle Analytics Cloud) appartenez à un groupe disposant de la stratégie requise pour accéder aux demandes de travail.

Choisissez le niveau le plus approprié pour vous :

Stratégie d'accès général aux ressources

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ work-requests IN TENANCY

Stratégie d'accès limité aux ressources

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ work-requests IN compartment <compartment name of Analytics instance>

-

- Facultatif : si vous prévoyez de limiter le trafic sur le canal d'accès privé à l'aide de règles de groupe de sécurité réseau, vous pouvez le faire lorsque vous créez le canal ou vous pouvez enregistrer la tâche pour plus tard.

Si vous souhaitez configurer des groupes de sécurité réseau lorsque vous créez le canal d'accès privé, assurez-vous que les groupes de sécurité réseau existent et que vous disposez des stratégies requises pour utiliser les groupes de sécurité réseau.

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE network-security-groups IN TENANCY

-