Limitation de l'accès à une instance

Limitez les réseaux ayant accès à votre instance Oracle Integration en configurant une liste d'autorisation (anciennement une liste blanche). Seuls les utilisateurs des adresses IP spécifiques, des blocs CIDR (Classless Inter-Domain Routing) et des réseaux cloud virtuels que vous indiquez peuvent accéder à l'instance Oracle Integration.

Pour l'instance Oracle Integration, configurez la liste d'autorisation lorsque vous créez l'instance ou après la création de l'instance.

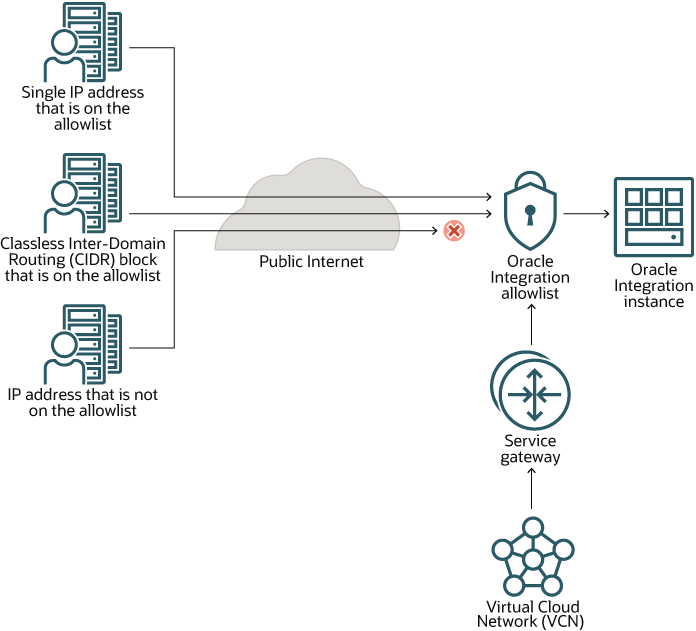

Option 1 de configuration des listes d'autorisation : Limiter l'accès à Oracle Integration à l'aide des fonctionnalités de liste d'autorisation en libre-service

Dans ce scénario, vous limitez l'accès à Oracle Integration à l'aide d'une liste d'autorisations. La liste d'autorisation restreint l'accès en fonction des paramètres suivants :

- Adresse IP unique

- Bloc CIDR (Classless Inter-Domain Routing) (c'est-à-dire une plage d'adresses IP)

- ID Oracle Cloud (OCID VCN) de réseau cloud virtuel

En outre, votre organisation peut disposer d'une passerelle de service. La passerelle de service permet à votre réseau cloud virtuel (VCN) d'accéder en privé à Oracle Integration sans exposer les données au réseau Internet public.

Seules les adresses IP et les OCID VCN spécifiés peuvent accéder à Oracle Integration. Les utilisateurs et les systèmes accédant à Oracle Integration à partir des réseaux cloud virtuels répertoriés disposent d'un accès complet.

Avantages

- Installation facile. Vous pouvez configurer votre liste d'autorisation en quelques minutes, sans avoir à créer d'adresse personnalisée.

- Tout le trafic est pris en charge, y compris REST, SOAP et tout autre trafic Internet.

Inavantages

- Les règles permettent un accès tout ou rien et ne permettent pas un contrôle plus nuancé.

Par exemple, tout le trafic d'une adresse IP ou d'une plage spécifique est autorisé, même si une personne utilisant une adresse IP autorisée transmet du code SQL en tant que paramètre de ligne de commande.

- Vous êtes limité à 15 règles d'accès.

Cependant, un bloc CIDR compte seulement 1 entrée, de sorte que vous n'avez peut-être pas besoin de plus de 15 règles.

Tâches à exécuter pour ce scénario

- Ajoutez l'OCID VCN de votre organisation à la liste d'autorisation. Le VCN doit se trouver dans la même région qu'Oracle Integration et doit disposer d'une passerelle de service.

Lorsque vous ajoutez l'OCID VCN à la liste d'autorisation, toutes les ressources du VCN peuvent accéder à Oracle Integration.

- Pour tous les réseaux et applications partenaires, ajoutez leurs adresses IP ou plages d'adresses à la liste d'autorisation.

Vous avez besoin de toutes les adresses IP pour toutes les applications et systèmes qui nécessitent un accès à Oracle Integration. Veillez à prendre en compte tous les systèmes partenaires et les applications SaaS lors de la compilation de la liste. Par exemple, si une plate-forme CRM nécessite un accès, vous devez ajouter l'adresse IP individuelle ou la plage d'adresses IP pour la plate-forme.

Lorsque vous ajoutez les adresses IP ou les plages d'adresses à la liste d'autorisation, vous accordez un accès complet à l'interface utilisateur et aux intégrations pour votre réseau.

- Activez le loopback pour qu'Oracle Integration puisse s'appeler lui-même.

Par exemple, l'activation du loopback permet à Oracle Integration d'appeler ses propres API REST.

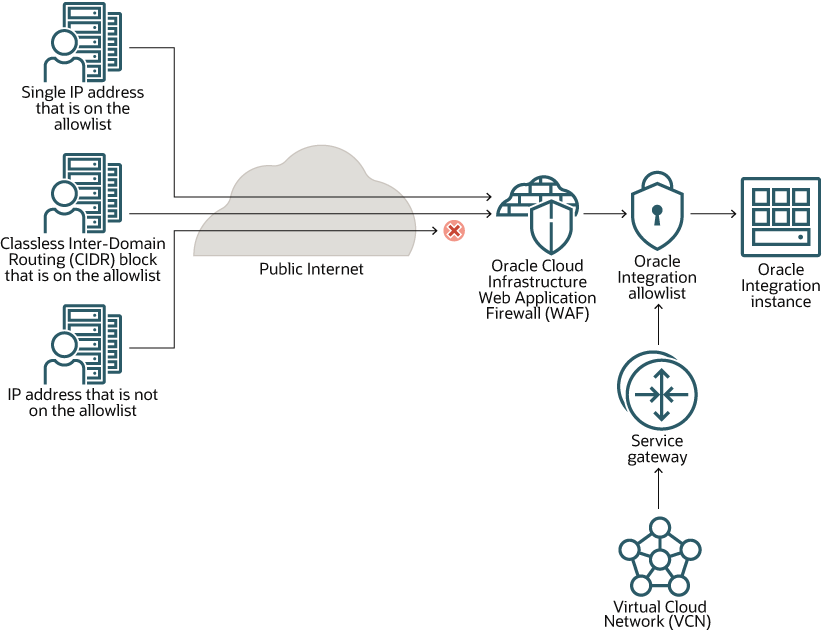

Option 2 de configuration des listes d'autorisation : Limitation de l'accès à Oracle Integration à l'aide d'Oracle Cloud Infrastructure Web Application Firewall (WAF)

Ce scénario est l'option de configuration la plus puissante pour la liste d'autorisation, ce qui vous permet de créer des règles sophistiquées. Dans ce scénario, vous limitez l'accès à Oracle Integration à l'aide d'Oracle Cloud Infrastructure Web Application Firewall (WAF).

Contrôle d'accès de chaque élément

La liste d'autorisation permet aux entités suivantes d'accéder à Oracle Integration :

- WAF

- ID Oracle Cloud (OCID VCN) de réseau cloud virtuel

Par conséquent, tout le trafic Internet est acheminé vers WAF, ce qui limite l'accès en fonction des éléments suivants :

- Adresse IP unique

- Bloc CIDR (Classless Inter-Domain Routing) (c'est-à-dire une plage d'adresses IP)

- ID Oracle Cloud (OCID VCN) de réseau cloud virtuel

- Règles supplémentaires que vous définissez

Si votre organisation dispose d'une passerelle de service, celle-ci permet à votre réseau cloud virtuel (VCN) d'accéder en privé à Oracle Integration sans exposer les données au réseau Internet public.

Avantages

- WAF vous permet de créer des règles sophistiquées pour votre liste d'autorisations. Par exemple :

- Si une personne tente de transmettre le code SQL en tant que paramètre de ligne de commande, vous pouvez refuser la demande.

- Vous pouvez limiter l'accès en fonction de l'emplacement à l'aide du blocage géographique.

Pour plus d'informations, reportez-vous à Gestion des stratégies WAF pour Oracle Cloud Infrastructure Web Application Firewall.

- Tout le trafic est pris en charge, y compris REST, SOAP et tout autre trafic Internet.

- La limitation de 15 règles de liste d'autorisation ne s'applique pas à ce scénario.

Inconvénients

- Cette option est plus complexe, chronophage et sujette aux erreurs que la liste d'autorisations en libre-service.

- Vous devez créer une adresse personnalisée pour WAF, nécessitant un certificat de serveur et une entrée DNS.

Tâches à exécuter pour ce scénario

- Configurez WAF en fonction des besoins de votre organisation.

Reportez-vous à Présentation de Web Application Firewall pour Oracle Cloud Infrastructure Web Application Firewall.

- Configurez une adresse personnalisée pour Oracle Integration.

Reportez-vous à Configuration d'une adresse personnalisée pour une instance.

- Ajoutez les adresses IP pour WAF à la liste d'autorisation.

Si votre organisation dispose d'Oracle Integration dans plusieurs régions, chaque région possède son propre WAF. Vous devez ajouter les adresses IP de tous les WAF à la liste d'autorisation.

- Ajoutez l'OCID VCN de votre organisation à la liste d'autorisation. Le VCN doit se trouver dans la même région qu'Oracle Integration et doit disposer d'une passerelle de service.

Lorsque l'OCID VCN figure sur la liste d'autorisation, votre réseau cloud virtuel contourne WAF.

Vous n'avez pas besoin d'activer le loopback lorsque vous utilisez WAF pour restreindre l'accès à Oracle Integration.

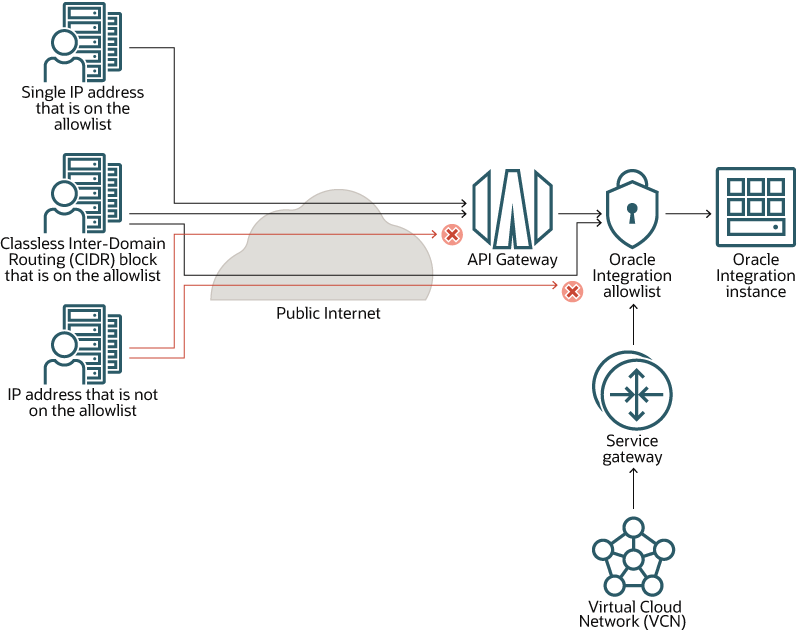

Option 3 de configuration des listes d'autorisation : limitation de l'accès à Oracle Integration à l'aide de la passerelle d'API

Dans ce scénario, vous limitez l'accès à Oracle Integration à l'aide de la passerelle d'API et d'une liste d'autorisations.

Si tout le trafic vers Oracle Integration se présente sous la forme d'appels d'API REST, cette configuration répond à vos besoins. Toutefois, si le trafic se présente sous la forme d'appels d'API non REST, ce scénario n'est peut-être pas idéal. Vous avez du trafic sous forme d'appels non REST si votre organisation prend en charge l'une des situations suivantes :

- Utilisateurs travaillant dans l'interface utilisateur Oracle Integration, y compris Visual Builder et la fonctionnalité Processus

- Utilisateurs travaillant dans l'interface utilisateur de la console Oracle Cloud Infrastructure

- Appels SOAP

Si vous prenez en charge les appels non REST, vous devez utiliser la liste d'autorisation Oracle Integration pour gérer cet accès. Voici pourquoi : API Gateway ne vous permet pas d'ajouter des adresses IP à une liste d'autorisation.

Contrôle d'accès de chaque élément

- Tout le trafic REST d'Internet est acheminé vers API Gateway.

Pour plus d'informations sur la restriction d'accès, reportez-vous à Présentation d'API Gateway pour API Gateway.

- La liste d'autorisation permet aux entités suivantes d'accéder à Oracle Integration :

- VCN API Gateway

- Passerelle de service si votre organisation en a une

- Demandes REST et SOAP

Remarque

Si vous avez besoin de l'accès Visual Builder et des processus, ce modèle permet de contourner la passerelle d'API.

Si votre organisation dispose d'une passerelle de service, celle-ci permet à votre réseau cloud virtuel (VCN) d'accéder en privé à Oracle Integration sans exposer les données au réseau Internet public.

Avantages

- API Gateway vous permet de créer des règles plus nuancées que la liste d'autorisation en libre-service.

Pour plus d'informations sur la passerelle d'API, reportez-vous à Ajout de stratégies de demande et de réponse aux spécifications de déploiement d'API.

- La limitation de 15 règles de liste d'autorisation ne s'applique pas aux appels d'API REST.

Inavantages

- Si votre organisation utilise File Server, vous ne pouvez pas restreindre l'accès à l'aide de API Gateway.

Vous devez autoriser l'accès direct au serveur de fichiers.

- Cette option est plus complexe, chronophage et sujette aux erreurs que la liste d'autorisations en libre-service.

- Si vous ne configurez pas tout exactement comme requis, les utilisateurs rencontrent des problèmes d'accès. Par exemple, les utilisateurs ne peuvent pas accéder à la fonctionnalité Processus et seuls les utilisateurs du réseau interne peuvent accéder à Visual Builder.

- Pour tout appel non REST à Oracle Integration, vous devez fournir un accès direct à l'aide de la liste d'autorisation Oracle Integration. Vous êtes limité à 15 règles d'accès pour cette liste d'autorisations.

Tâches à exécuter pour ce scénario

Vous devez effectuer ces étapes manuellement et utiliser le format correct, ou les utilisateurs rencontrent des problèmes d'accès.

- Configurez API Gateway en fonction des besoins de votre organisation.

Reportez-vous à la documentation d'API Gateway.

- Ajoutez l'OCID VCN de votre organisation à la liste d'autorisation. Le VCN doit se trouver dans la même région qu'Oracle Integration.

Lorsque l'OCID VCN figure sur la liste d'autorisation, votre réseau cloud virtuel contourne la passerelle d'API

- Ajoutez API Gateway à la liste d'autorisation.

- Activez le loopback pour qu'Oracle Integration puisse s'appeler lui-même.

Par exemple, l'activation du loopback permet à Oracle Integration d'appeler ses propres API REST.

API REST pour la liste d'autorisation

Vous pouvez également utiliser l'API REST pour créer et modifier des listes d'autorisation. Reportez-vous à /integrationInstances/{integrationInstanceId}/actions/changeNetworkEndpoint.Prérequis pour la création d'une liste d'autorisation pour Oracle Integration

Lorsque vous créez votre liste d'autorisation, vous devez inclure toutes les applications qui nécessitent un accès à votre instance. Voici les informations dont vous avez besoin.

Ces tâches sont requises pour Oracle Integration.

Obtention des adresses IP sortantes pour les applications qui sont des sources d'événement

Vous devez ajouter toutes les sources d'événement, telles que les événements Oracle Fusion Applications ERP, à la liste d'autorisation. Pour ce faire, vous devez obtenir l'adresse IP sortante des applications. Contactez les fournisseurs d'applications pour obtenir les adresses IP.

Obtenir les adresses IP publiques des applications Oracle SaaS qui effectuent des appels HTTPS sur Oracle Integration

Les applications Oracle SaaS peuvent effectuer des appels HTTPS vers Oracle Integration en fonction de la conception de l'intégration. Accédez au menu A propos de dans Oracle Integration pour obtenir l'adresse IP publique de votre instance SaaS à ajouter à la liste d'autorisation dans Oracle Integration. Reportez-vous à Obtention de l'adresse IP de la passerelle NAT de l'instance Oracle Integration.

Exemples :

- Intégrations utilisant des connexions d'adaptateur SaaS pour les déclencheurs et les rappels

- Lorsque l'agent de connectivité est utilisé avec un adaptateur qui interroge, par exemple pour l'interrogation et l'appel de la base de données

- Lorsque l'agent de connectivité est utilisé pour communiquer avec Oracle Integration

Pour obtenir la liste des adresses IP externes par centre de données que vous pouvez ajouter à votre liste d'autorisation pour les appels de service Web lancés par les applications Oracle Cloud, reportez-vous à la note de support ID 1903739.1 : liste blanche des adresses IP pour les appels de service Web lancés par les applications Oracle Cloud.

Configuration d'une liste d'autorisation pour votre instance

Votre liste d'autorisation peut contenir jusqu'à 15 règles pour les connexions HTTPS à l'instance Oracle Integration. Les restrictions de liste d'autorisation que vous créez s'ajoutent aux mécanismes d'autorisation standard, tels que les informations d'identification utilisateur, qui sont toujours en place.