Activation de la communication réseau

Des paramètres réseau spécifiques sont requis pour permettre la communication entre Ops Insights et les bases de données Oracle Cloud.

Vous devez activer la communication entre Ops Insights et la base de données Oracle Cloud en ajoutant les règles de sécurité entrantes et sortantes à un groupe de sécurité réseau ou à une liste de sécurité dans le VCN dans lequel la base de données Oracle Cloud est accessible.

Avant d'activer la communication entre Ops Insights et la base de données Oracle Cloud, vous devez :

- Assurez-vous que vous connaissez les règles de sécurité. Pour plus d'informations, reportez-vous à Règles de sécurité.

- Selon que vous voulez utiliser des groupes de sécurité réseau ou des listes de sécurité pour ajouter les règles entrantes et sortantes, vous devez disposer des droits d'accès requis et savoir comment ajouter des règles de sécurité.

Remarque

- Un groupe de base de données doit être disponible pour créer une adresse privée Ops Insights. Pour plus d'informations, reportez-vous à Groupes de sécurité réseau.

- Une règle de liste de sécurité qui autorise l'accès par le biais du numéro de port de base de données est appliquée au groupe de sécurité réseau pour l'accès au sein du bloc CIDR de VCN ou de sous-réseau. Pour plus d'informations, reportez-vous à Listes de sécurité.

- Notez les adresses IP privées et les détails de port de la base de données Oracle Cloud, ainsi que les adresses IP privées Ops Insights. Voici les détails que vous devrez peut-être saisir lors de l'ajout de règles de sécurité et des informations sur l'emplacement où vous pouvez les trouver :

- Afin d'obtenir les détails de port de base de données Oracle Cloud, reportez-vous à la section Informations sur le système de base de données de la page Détails du système de base de données pour les bases de données Oracle sur des systèmes de base de données Bare Metal et de machine virtuelle. Pour les bases de données Oracle sur Exadata Cloud Service, reportez-vous aux détails de réseau sur la page Détails sur le cluster de machines virtuelles Exadata.

- Afin d'obtenir les adresses IP privées de base de données Oracle Cloud, reportez-vous à la section Noeuds de la page Détails du système de base de données pour les bases de données à instance unique sur des systèmes de base de données Bare Metal et de machine virtuelle. Pour les bases de données RAC, utilisez la section Adresse IP SCAN, disponible sur la page Détails du système de base de données pour les systèmes de base de données de machine virtuelle et sur la page Détails sur le cluster de machines virtuelles Exadata pour Exadata Cloud Service.

Pour qu'Ops Insights communique avec la base de données Oracle Cloud, vous devez ajouter des règles de sécurité entrantes et sortantes à l'aide de groupes de sécurité réseau ou de listes de sécurité. Les exemples suivants illustrent comment permettre la communication entre une adresse privée Ops Insights et les bases de données Oracle sur un système de base de données de machine virtuelle à l'aide de listes de sécurité et de groupes de sécurité.

Création d'un groupe de sécurité réseau pour permettre la communication entre l'adresse privée Ops Insights et un système de base de données de machine virtuelle

Dans l'exemple suivant, un groupe de sécurité réseau est créé et ajouté à :

- un système de base de données de machine virtuelle,

- une adresse privée Ops Insights pour les bases de données Oracle Cloud à instance unique ( déjà créée).

Une fois les tâches répertoriées dans cet exemple effectuées, l'adresse privée Ops Insights aura accès à toutes les bases de données à instance unique dans le VCN du système de base de données de machine virtuelle sans affecter l'architecture de sous-réseau du VCN.

Pour plus d'informations sur la création d'un groupe de sécurité réseau dans le réseau cloud virtuel du système de base de données de machine virtuelle, reportez-vous à Procédure de création d'un groupe de sécurité réseau.

Le port VCN du système de base de données de machine virtuelle est configuré par l'utilisateur. Saisissez le numéro de port que vous avez précédemment configuré.

- Règle entrante pour le VCN du système de base de données de machine virtuelle : le VCN du système de base de données de machine virtuelle peut recevoir le trafic entrant en provenance du sous-réseau de l'adresse privée Ops Insights (10.0.0.0/24) à partir de n'importe quel port.

- Règle sortante pour l'adresse privée Ops Insights : le sous-réseau de l'adresse privée Ops Insights (à partir de n'importe quel port) peut envoyer des demandes au VCN (10.0.0.0/16) du système de base de données de machine virtuelle sur le port 1521.

Entrez le port que vous avez configuré pour la base de données compatible TCPS si le port est différent de 1521.

Une fois le groupe de sécurité réseau créé, vous devez l'ajouter au système de base de données de machine virtuelle et à l'adresse privée Ops Insights.

Pour plus d'informations sur l'ajout du groupe de sécurité réseau au système de base de données de machine virtuelle, reportez-vous à Ajout ou suppression d'une ressource à partir d'un groupe de sécurité réseau.

Pour ajouter le groupe de sécurité réseau à l'adresse privée Ops Insights, accédez à la page Administration de l'adresse privée d'Ops Insights (Administration > Adresses privées) et cliquez sur l'adresse privée à laquelle ajouter le groupe. Sur la page Détails de l'adresse privée, cliquez sur Modifier en regard de Groupes de sécurité réseau et ajoutez le groupe de sécurité réseau que vous venez de créer.

Ajouter des règles de sécurité à une liste de sécurité pour permettre la communication entre une adresse privée Ops Insights et un système de base de données de machine virtuelle

Dans l'exemple suivant, des règles de sécurité avec conservation de statut sont ajoutées à une liste de sécurité existante dans le VCN du système de base de données de machine virtuelle pour permettre la communication entre une adresse privée Ops Insights pour les bases de données Oracle Cloud à instance unique et tous les sous-réseaux du VCN. Cela garantit que l'adresse privée Ops Insights peut accéder à toutes les bases de données à instance unique dans le VCN.

Pour plus d'informations sur la mise à jour d'une liste de sécurité existante, reportez-vous à Procédure de mise à jour des règles d'une liste de sécurité existante.

Le port VCN du système de base de données de machine virtuelle est configuré par l'utilisateur. Saisissez le numéro de port que vous avez précédemment configuré.

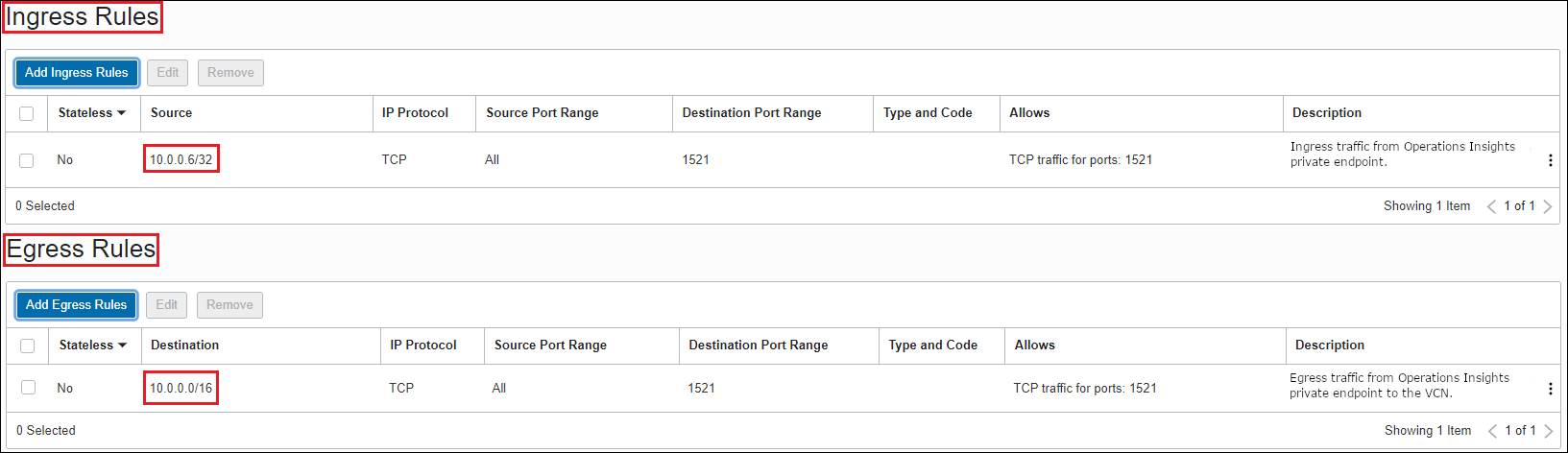

- Règle entrante pour le VCN du système de base de données de machine virtuelle : le VCN du système de base de données de machine virtuelle peut recevoir le trafic entrant à partir de l'adresse IP privée Ops Insights (10.0.0.6/32) à partir de n'importe quel port.

- Règle sortante pour l'adresse privée Ops Insights : l'adresse IP privée Ops Insights (à partir de n'importe quel port) peut envoyer des demandes au VCN (10.0.0.0/16) du système de base de données de machine virtuelle sur le port 1521.

Entrez le port que vous avez configuré pour la base de données compatible TCPS si le port est différent de 1521.

Obtention des valeurs de bloc CIDR

Les valeurs de bloc CIDR utilisées pour définir des règles seront propres à votre environnement et non à celles indiquées dans les exemples ci-dessus. Vous pouvez obtenir les valeurs de règle entrante/sortante CIDR correctes pour votre environnement Ops Insights comme suit :

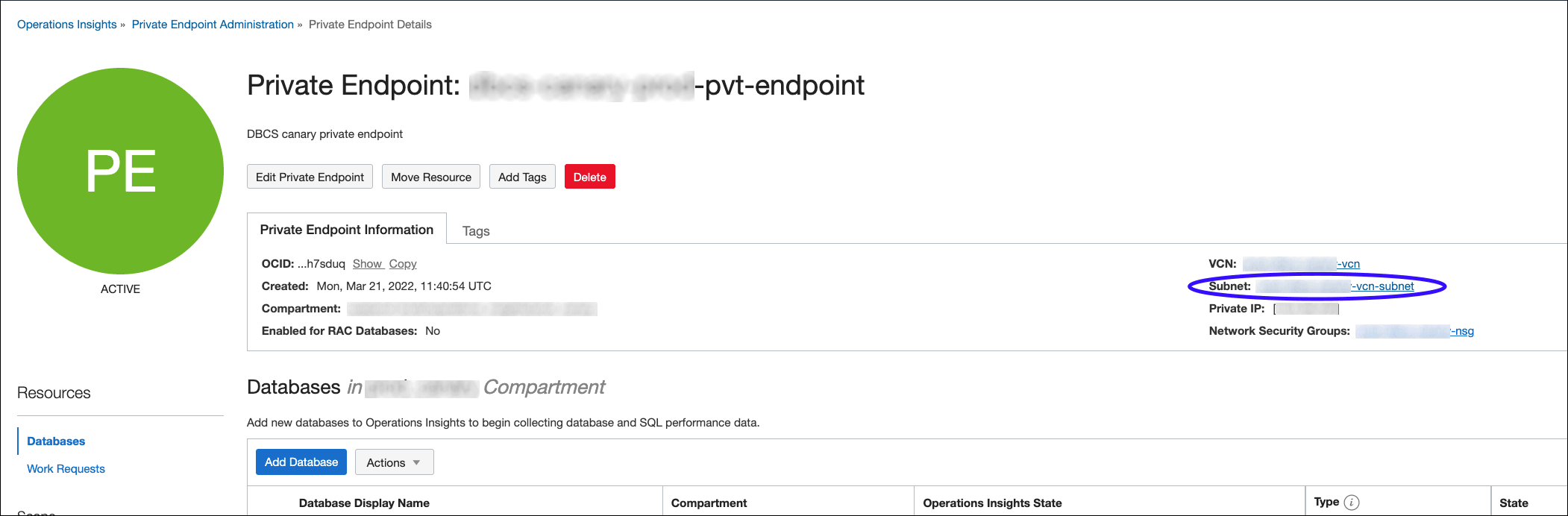

- Règles entrantes

La règle entrante à créer dépend du sous-réseau indiqué lors de la création de l'adresse privée. Vous pouvez trouver le bloc CIDR sur la page VCN/Sous-réseau. Ops Insights fournit également un lien pratique vers la page VCN/sous-réseau directement à partir de la page Détails de l'adresse privée.

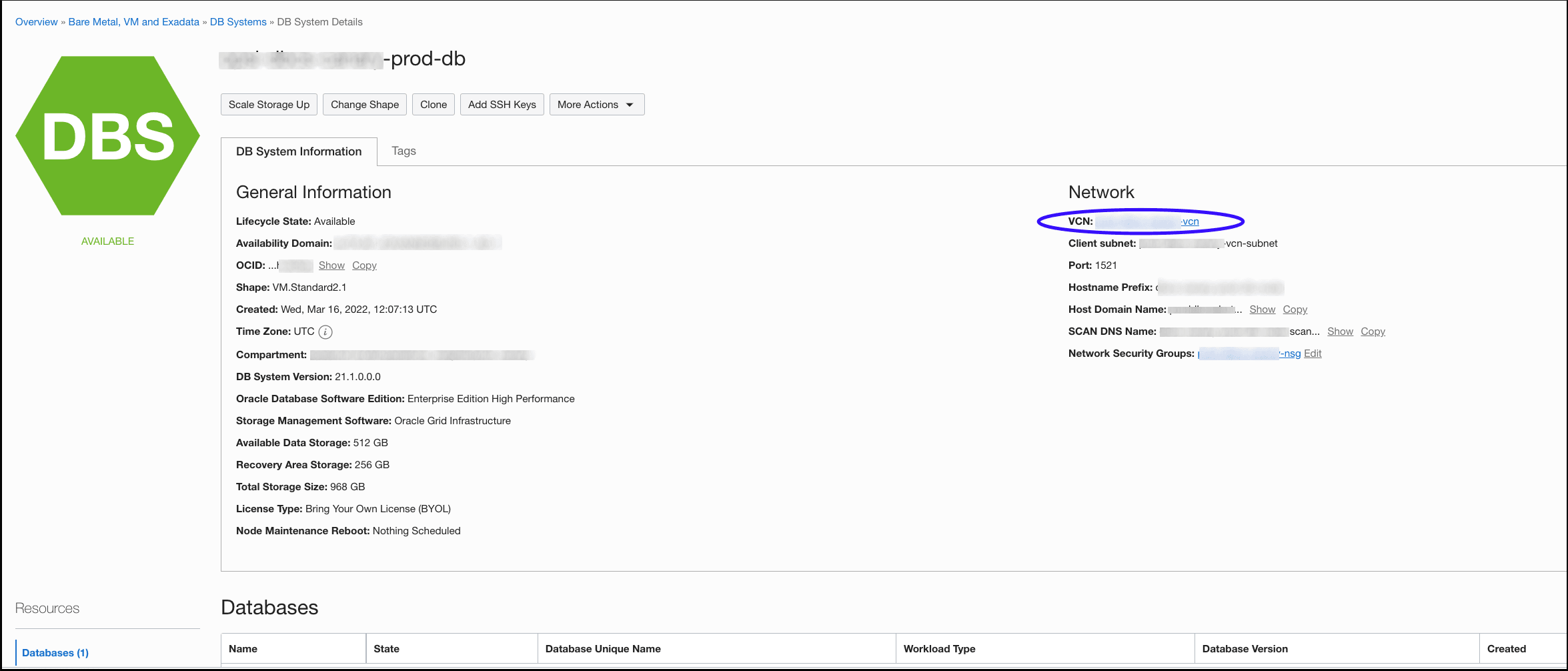

- Règles sortantes

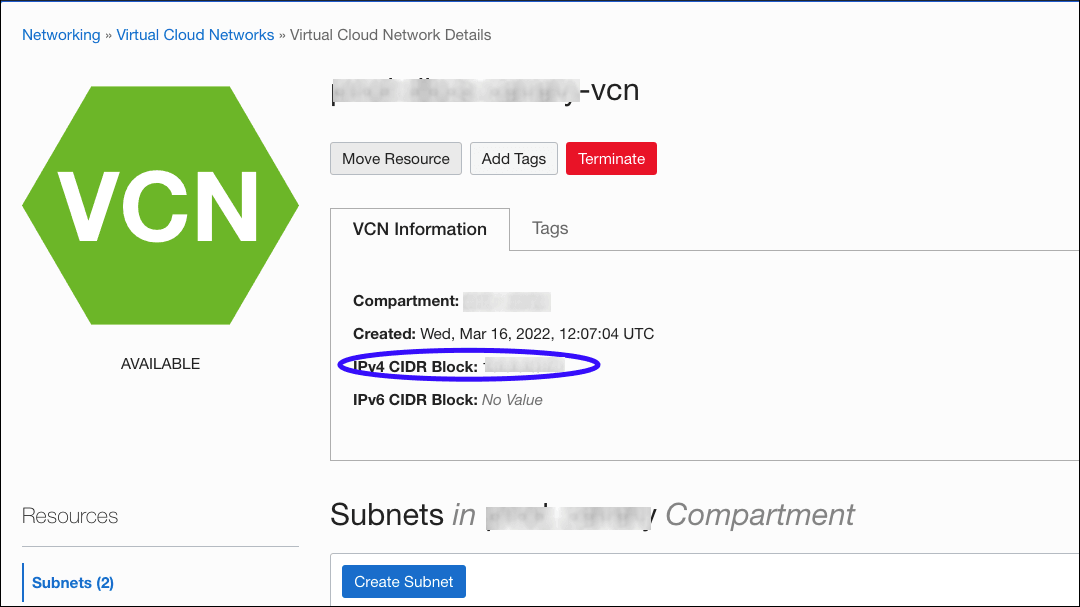

La règle sortante que vous devez créer dépend du VCN dans lequel résident vos bases de données Oracle Cloud. Vous pouvez trouver le bloc CIDR en accédant à la page de détails de la base de données où vous trouverez un lien vers le VCN associé.

Remarque

Remarque

Vous devez écrire votre règle en utilisant l'ensemble du bloc CIDR afin que l'adresse privée puisse être utilisée pour toutes les bases de données du VCN.

Autorisations d'activation TCPS

Si vous choisissez d'utiliser le protocole TCP/IP avec Transport Layer Security (TCPS) pour vous connecter de manière sécurisée à la base de données Oracle Cloud, vous devez entrer le numéro de port et télécharger le portefeuille de base de données lors de l'activation de Database Management.

- Fichier de clés Java (JKS) : afin d'enregistrer un portefeuille de fichier de clés Java en tant que clé secrète, vous devez saisir le mot de passe du fichier de clés, le contenu du fichier de clés (fichier .JKS), le mot de passe du truststore, le contenu du truststore (fichier .JKS) et le nom distinctif du certificat pour le portefeuille.

- Public-Key Cryptography Standards (PKCS) # 12 : afin d'enregistrer un portefeuille PKCS#12 en tant que clé secrète, vous devez saisir le mot de passe du portefeuille, le contenu du portefeuille (fichier .p12) et le DN du certificat pour le portefeuille.

Pour plus d'informations sur la configuration de l'authentification TLS, reportez-vous à Configuration de l'authentification Transport Layer Security.