Connexion à Oracle Cloud Infrastructure GoldenGate à l'aide d'une adresse IP privée

Présentation

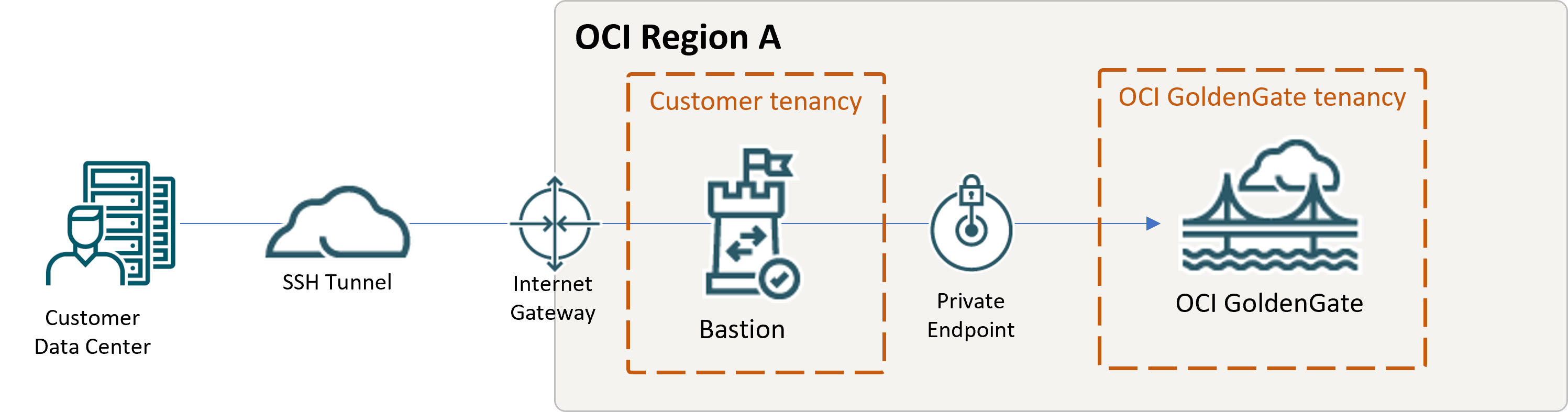

OCI GoldenGate est uniquement accessible à l'aide d'une adresse privée à partir du réseau OCI ou via un bastion qui sécurise l'accès aux ressources OCI. Bien que cet exemple de démarrage rapide emploie OCI Bastion, vous pouvez utiliser votre propre bastion. Ce démarrage rapide inclut les deux options. Vous pouvez donc choisir celle qui vous convient le mieux.

description de l'illustration qs-bastion.png,

Avant de commencer

Pour continuer, vous devez disposer des éléments suivants :

- Une version d'évaluation gratuite ou un compte Oracle Cloud Infrastructure payant

- Un accès à OCI GoldenGate

- Un déploiement OCI GoldenGate dans un sous-réseau privé et sans adresse publique

- Pour OCI Bastion :

- Un accès au service

- Un accès à OCI Bastion ou à votre propre bastion sur OCI Compute

- Pour votre propre bastion sur OCI Compute :

- Un accès à OCI Compute

- Des sous-réseaux publics et privés configurés dans chaque domaine de disponibilité

Remarques :

Oracle recommande de créer un sous-réseau public distinct destiné exclusivement aux hôtes de bastion afin que la liste d'accès appropriée soit affectée à l'hôte approprié.

Option A : utilisation d'OCI Bastion

Vous pouvez utiliser OCI Bastion ou votre propre bastion. Cet exemple utilise OCI Bastion.

- Créez un bastion. Effectuez les opérations suivantes :

- Utilisez le même réseau cloud virtuel et le même sous-réseau que le déploiement OCI GoldenGate cible.

Remarques :

Le sous-réseau peut être identique au déploiement OCI GoldenGate ou à un sous-réseau OCI GoldenGate. - Incluez les adresses IP des machines utilisées pour la connexion à OCI Bastion dans la liste d'autorisation de blocage CIDR.

- Utilisez le même réseau cloud virtuel et le même sous-réseau que le déploiement OCI GoldenGate cible.

- Créez une session de transmission de port SSH.

- Dans Adresse Internet, saisissez l'adresse IP privée du déploiement OCI GoldenGate. Vous pouvez trouver l'adresse IP privée sur la page Détails du déploiement.

- Dans Port, saisissez

443. - Sous Ajouter la clé SSH, indiquez le fichier de clés publiques de la paire des clés SSH à utiliser pour la session.

- Une fois la session créée, dans le menu d'actions (trois points) de cette session, sélectionnez Copier la commande SSH.

- Collez la commande dans un éditeur de texte, puis remplacez les espaces réservés

<privateKey>et<localPort>par le chemin de la clé privée et le port 443. - Exécutez la commande à l'aide de l'interface de ligne de commande pour créer le tunnel.

- Ouvrez un navigateur Web et accédez à

https://localhost.

Remarques :

- Veillez à ajouter une règle entrante pour l'hôte Bastion dans la liste de sécurité du sous-réseau privé. En savoir plus.

- Si vous rencontrez le message d'erreur suivant,

{"error":"invalid_redirect_uri","error_description":"Client xxdeploymentgoldengateusphoenix1ocioraclecloudcom_APPID requested an invalid redirect URL: https://localhost/services/adminsrvr/v2/authorization. ECID: cvSDu0r7B20000000"}vous devez ensuite ajouter une entrée dans le fichier d'hôtes de l'ordinateur client pour mettre en correspondance 127.0.0.1 avec le nom de domaine qualifié complet de déploiement. Exemple :

127.0.0.1 xx.deployment.goldengate.us-phoenix-1.oci.oraclecloud.com

Problèmes recensés

Erreur d'URL de redirection non valide lors de la tentative d'accès à un déploiement compatible IAM à l'aide d'une adresse IP

Lorsque vous tentez d'accéder à un déploiement compatible IAM à l'aide de l'adresse IP du déploiement, l'erreur suivante se produit :

{"error":"invalid_redirect_uri","error_description":"Client

xxxxxxxx1ocioraclecloudcom_APPID requested an invalid redirect URL: https://192.x.x.x/services/adminsrvr/v2/authorization. ECID:

xxxx"}Solution de contournement : vous pouvez effectuer l'une des opérations suivantes :

Option 1 : ajoutez l'adresse IP de déploiement à votre application de domaine d'identité. Pour effectuer cette modification, vous devez faire partie du groupe d'utilisateurs affecté à l'application.

- Dans le menu de navigation Oracle Cloud, sélectionnez Identité et sécurité, puis sous Identité, cliquez sur Domaines.

- Sélectionnez votre domaine dans la liste Domaines.

- Dans le menu des ressources de domaine d'identité du domaine, sélectionnez Services Oracle Cloud.

- Sélectionnez votre application dans la liste des services Oracle Cloud. Par exemple, Application GGS INFRA pour l'ID déploiement :

<deployment OCID>. - Sur la page de l'application, sous Configuration OAuth, cliquez sur Modifier la configuration OAuth.

- Pour URL de réacheminement, entrez l'URL de console du déploiement avec l'adresse IP du déploiement à la place du domaine. Par exemple :

https://<deployment-ip>/services/adminsrvr/v2/authorization. - Enregistrez les modifications.

127.0.0.1 avec le nom de domaine qualifié complet de déploiement (remplacez <region> par la région appropriée). Exemple :

127.0.0.1 xx.deployment.goldengate.<region>.oci.oraclecloud.com