A propos de la configuration de groupes d'utilisateurs et de stratégies

Oracle NoSQL Database Cloud Service utilise Oracle Cloud Infrastructure Identity and Access Management (IAM) pour fournir un accès sécurisé à Oracle Cloud. Oracle Cloud Infrastructure IAM vous permet de créer des comptes utilisateur et de permettre aux utilisateurs d'examiner, de lire, d'utiliser ou de gérer les tables.

La façon de gérer les utilisateurs, les groupes et les groupes dynamiques pour Oracle NoSQL Database Cloud Service varie selon que votre compte ou votre location cloud a été mis à jour pour utiliser les domaines d'identité Oracle Cloud Infrastructure Identity and Access Management (IAM). Vous pouvez facilement déterminer quand votre location OCI a été mise à jour pour utiliser des domaines d'identité Identity and Access Management (IAM).

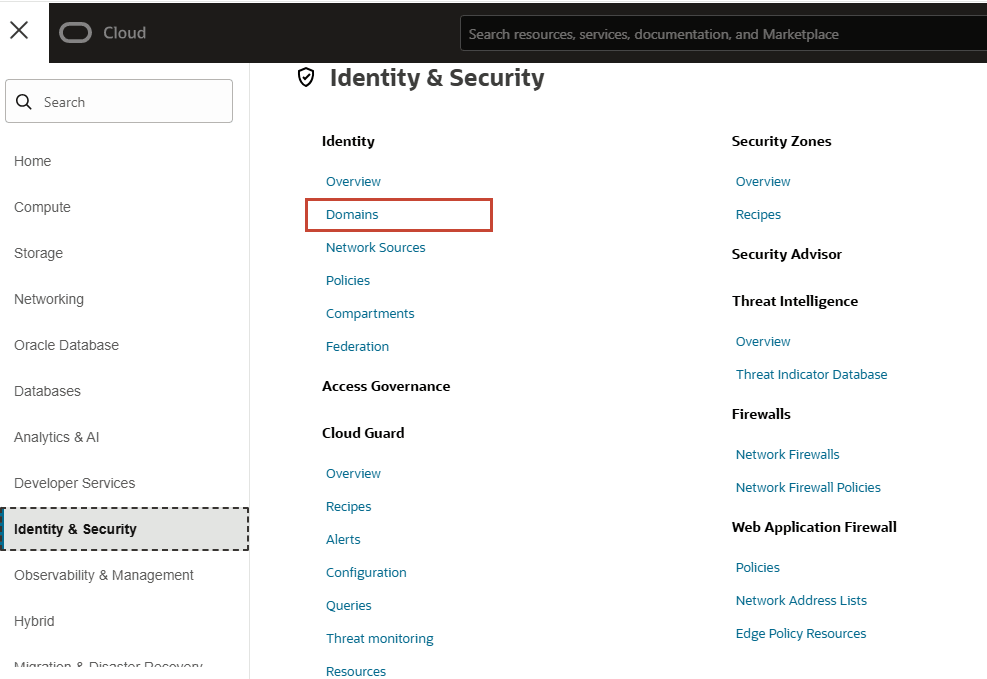

La console OCI pour la location avec domaine d'identité est affichée ci-dessous.

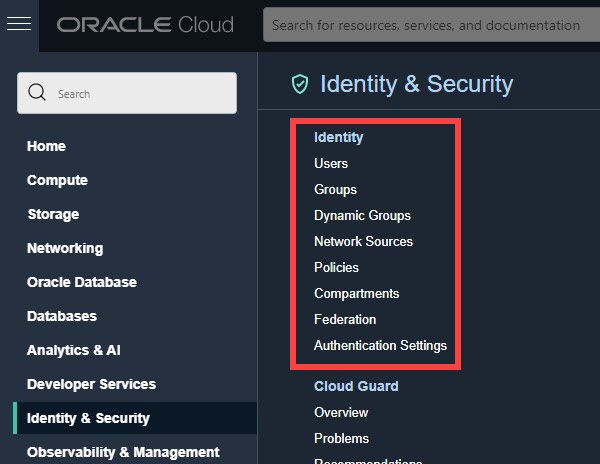

La console OCI pour la location sans domaine d'identité est affichée ci-dessous.

Pour plus d'informations, reportez-vous à Avez-vous accès aux domaines d'identité ?

Paramétrer des utilisateurs, des groupes, des groupes dynamiques et des stratégies à l'aide d'identités et de gestion des accès

Oracle NoSQL Database Cloud Service utilise Oracle Cloud Infrastructure Identity and Access Management (IAM) pour fournir un accès sécurisé à Oracle Cloud. Oracle Cloud Infrastructure IAM vous permet de créer des comptes utilisateur et d'autoriser des utilisateurs à inspecter, à lire, à utiliser ou à gérer les tables.

Si vous effectuez l'authentification en tant que principal d'utilisateur (à l'aide d'une clé de signature d'API), reportez-vous à Configuration d'utilisateurs, de groupes et de stratégies. Si vous êtes authentifié en tant que principal d'instance ou de ressource, reportez-vous à Configuration de stratégies et de groupes dynamiques.

Configurer des utilisateurs, des groupes et des stratégies

- Connectez-vous à votre compte cloud en tant qu'administrateur de compte cloud.

- Dans la console Oracle Cloud Infrastructure, ajoutez des utilisateurs.

- Choisissez l'une des options suivantes en fonction de votre location (que vous disposiez de domaines d'identité ou non) :

- Location avec des domaines d'identité : effectuez les opérations suivantes :

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité.

- Sous Identité, sélectionnez Domaines. La page Domaines s'ouvre.

- Sélectionnez le filtre Compartiment en regard de Filtres appliqués. Sélectionnez votre compartiment dans la liste déroulante et sélectionnez Appliquer le filtre.

- Sélectionnez le domaine d'identité dans lequel vous souhaitez travailler. Dans l'onglet Gestion des utilisateurs, accédez à la section Utilisateurs.

- Location sans domaine d'identité : ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Utilisateurs.

- Location avec des domaines d'identité : effectuez les opérations suivantes :

- Sélectionnez Créer.

- Entrez les détails concernant l'utilisateur, puis sélectionnez Créer.

- Choisissez l'une des options suivantes en fonction de votre location (que vous disposiez de domaines d'identité ou non) :

- Dans la console Oracle Cloud Infrastructure, créez un groupe OCI.

- Choisissez l'une des options suivantes en fonction de votre location (que vous disposiez de domaines d'identité ou non) :

- Location avec des domaines d'identité : effectuez les opérations suivantes :

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité.

- Sous Identité, sélectionnez Domaines. La page Domaines s'ouvre.

- Sélectionnez le filtre Compartiment en regard de Filtres appliqués. Sélectionnez votre compartiment dans la liste déroulante et sélectionnez Appliquer le filtre.

- Sélectionnez le domaine d'identité dans lequel vous souhaitez travailler. Dans l'onglet Gestion des utilisateurs, faites défiler la page jusqu'à la section Groupes.

- Location sans domaine d'identité : ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Groupes.

- Location avec des domaines d'identité : effectuez les opérations suivantes :

- Sélectionnez Créer un groupe.

- Saisissez des détails concernant le groupe. Par exemple, si vous créez une stratégie qui permet aux utilisateurs de gérer entièrement les tables Oracle NoSQL Database Cloud Service, vous pouvez par exemple nommer le groupe nosql_service_admin et inclure une courte description telle que "Utilisateurs dotés de droits d'accès pour configurer et gérer les tables Oracle NoSQL Database Cloud Service sur Oracle Cloud Infrastructure".

- Sélectionnez Créer.

- Choisissez l'une des options suivantes en fonction de votre location (que vous disposiez de domaines d'identité ou non) :

- Créez une stratégie qui donne aux utilisateurs appartenant à un groupe OCI des droits d'accès particuliers à des tables ou à des compartiments Oracle NoSQL Database Cloud Service.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité.

- Sous Identité, sélectionnez Stratégies.

- Sélectionnez le filtre Compartiment en regard de Filtres appliqués. Sélectionnez votre compartiment dans la liste déroulante et sélectionnez Appliquer le filtre.

- Sélectionnez Créer une stratégie.

Pour obtenir des détails et des exemples, reportez-vous à Guide de référence sur les stratégies et instructions de stratégie standard pour gérer les tables.

Pour plus d'informations sur le fonctionnement des stratégies, reportez-vous à Fonctionnement des stratégies.

- Pour gérer et utiliser les tables NoSQL via des kits SDK Oracle NoSQL Database Cloud Service, l'utilisateur doit configurer les clés d'API. Reportez-vous à Authentification pour la connexion à Oracle NoSQL Database.

Remarques :

Les utilisateurs fédérés peuvent également gérer et utiliser des tables Oracle NoSQL Database Cloud Service. L'administrateur de service doit donc configurer la fédération dans Oracle Cloud Infrastructure Identity and Access Management. Reportez-vous à la section Federating with Identity Providers.Les utilisateurs appartenant à un groupe mentionné dans l'instruction de stratégie obtiennent leur nouveau droit d'accès lors de leur prochaine connexion à la console.

Configurer des groupes dynamiques et des stratégies

- Connectez-vous à votre compte cloud en tant qu'administrateur de compte cloud.

- Dans la console Oracle Cloud Infrastructure, créez un groupe dynamique.

- Choisissez l'une des options suivantes en fonction de votre location (que vous disposiez de domaines d'identité ou non) :

- Location avec domaines d'identité :

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité.

- Sous Identité, sélectionnez Domaines. La page Domaines s'ouvre.

- Sélectionnez le filtre Compartiment en regard de Filtres appliqués. Sélectionnez votre compartiment dans la liste déroulante et sélectionnez Appliquer le filtre.

- Sélectionnez le domaine d'identité dans lequel vous souhaitez travailler, puis cliquez sur l'onglet Groupes dynamiques.

- Location sans domaine d'identité : ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Groupes dynamiques.

- Location avec domaines d'identité :

- Sélectionnez Créer un groupe dynamique et entrez un nom, une description et une règle, ou utilisez le générateur de règles pour ajouter une règle.

- Sélectionnez Créer.

Les ressources qui répondent aux critères de règle sont membres du groupe dynamique. Lorsque vous définissez une règle pour un groupe dynamique, prenez en compte les ressources qui auront accès à d'autres ressources. Voici quelques exemples de création de règles :

- Règle de correspondance pour les fonctions :

ALL {resource.type = 'fnfunc',resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaafml3tca3zcxyifmdff3aadp5uojimgx3cdnirgup6rhptxwnandq'}Cette règle implique que tout type de ressource appeléfnfuncdans le compartiment donné (avec l'ID indiqué ci-dessus) est membre du groupe dynamique.Remarques :

Pour plus d'informations sur les différents types de ressource, reportez-vous à la section Resource Types. - Une règle lors de l'ajout d'instances pour les ID instance :

ALL { instance.compartment.id = 'ocid1.compartment.oc1..aaaaaaaa4mlehopmvdluv2wjcdp4tnh2ypjz3nhhpahb4ss7yvxaa3be3diq'}Cette règle implique que toute instance avec l'ID de compartiment indiqué ci-dessus est membre du groupe dynamique.

- Règle lors de l'utilisation d'API Gateway avec des fonctions :

ALL {resource.type = 'ApiGateway',resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaafml3tca3zcxyifmdff3aadp5uojimgx3cdnirgup6rhptxwnandq'}Cette règle implique que tout type de ressource appelé

ApiGatewaydans le compartiment donné (avec l'ID indiqué ci-dessus) est membre du groupe dynamique. - Une règle lorsque vous utilisez des instances de conteneur :

ALL {resource.type = 'computecontainerinstance', resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaa4mlehopmvdluv2wjcdp4tnh2ypjz3nhhpahb4ss7yvxaa3be3diq'}Cette règle implique que tout type de ressource appelé

computecontainerinstancedans le compartiment donné (avec l'ID indiqué ci-dessus) est membre du groupe dynamique.

- Règle de correspondance pour les fonctions :

Remarques :

L'héritage ne s'applique pas aux groupes dynamiques. Lors de l'utilisation de stratégies d'accès IAM, la stratégie d'un compartiment parent s'applique automatiquement à tous les compartiments enfant. Ce n'est pas le cas lorsque vous utilisez des groupes dynamiques. Vous devez répertorier chaque compartiment du groupe dynamique séparément pour que le compartiment puisse être qualifié.Exemple : règle de correspondance pour les fonctions des compartiments parent-enfant :ALL {resource.type = 'fnfunc', ANY{resource.compartment.id = '<parent-compid>', resource.compartment.id = '<child-compid1>', resource.compartment.id = '<child-compid2>', ...}} - Choisissez l'une des options suivantes en fonction de votre location (que vous disposiez de domaines d'identité ou non) :

- Ecrivez des instructions de stratégie pour le groupe dynamique afin d'autoriser l'accès aux ressources Oracle Cloud Infrastructure.

- Dans la console Oracle Cloud Infrastructure, sélectionnez Identité et sécurité, puis Stratégies.

- Sélectionnez le filtre Compartiment en regard de Filtres appliqués. Sélectionnez votre compartiment dans la liste déroulante et sélectionnez Appliquer le filtre.

- Pour écrire des stratégies pour un groupe dynamique, sélectionnez Créer une stratégie, puis entrez un nom et une description.

- Utilisez le générateur de stratégies pour créer une stratégie. Voici la syntaxe générale de définition d'une stratégie :

Allow <subject> to <verb> <resource-type> in <location> where <conditions>- Syntaxe du sujet : groupes avec leur nom ou leur OCID séparés par une virgule.

- Verbes : les valeurs sont inspect, read, use ou manage.

- resource-type : type individuel de ressource, type de ressource de famille (comme nosql-family) ou toutes les ressources.

- compartiment : chemin d'un compartiment ou d'un compartiment unique par son nom ou son OCID

Exemple : cette stratégie autorise le groupe dynamiquenosql_applicationà utiliserfnfuncl'accès sur la ressource dans le compartimentUATnosql.allow dynamic-group nosql_application to use fnfunc in compartment UATnosqlExemple : cette stratégie autorise le groupe dynamique

nosql_applicationà accéder àmanagesur la ressource de famillenosql-familydans le compartimentUATnosql. - Choisissez Créer. Pour plus d'informations sur ces stratégies, reportez-vous à Gestion des stratégies.