Configuration d'OCI Hold Your Own Key à l'aide de Thales CipherTrust Manager avec OCI API Gateway

Introduction

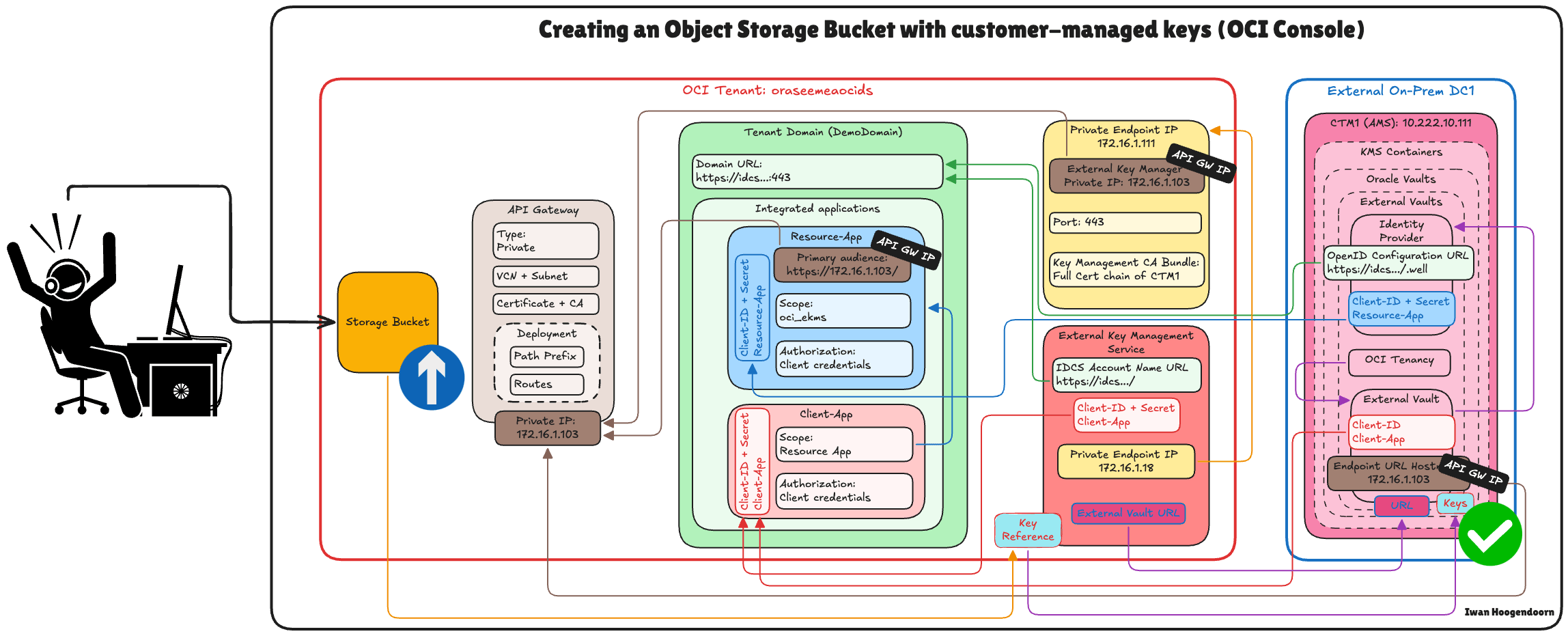

Ce tutoriel fournit des instructions étape par étape pour configurer Hold Your Own Key (HYOK) avec Thales CipherTrust Manager (CTM) à l'aide de l'option API Gateway d'Oracle Cloud Infrastructure (OCI).

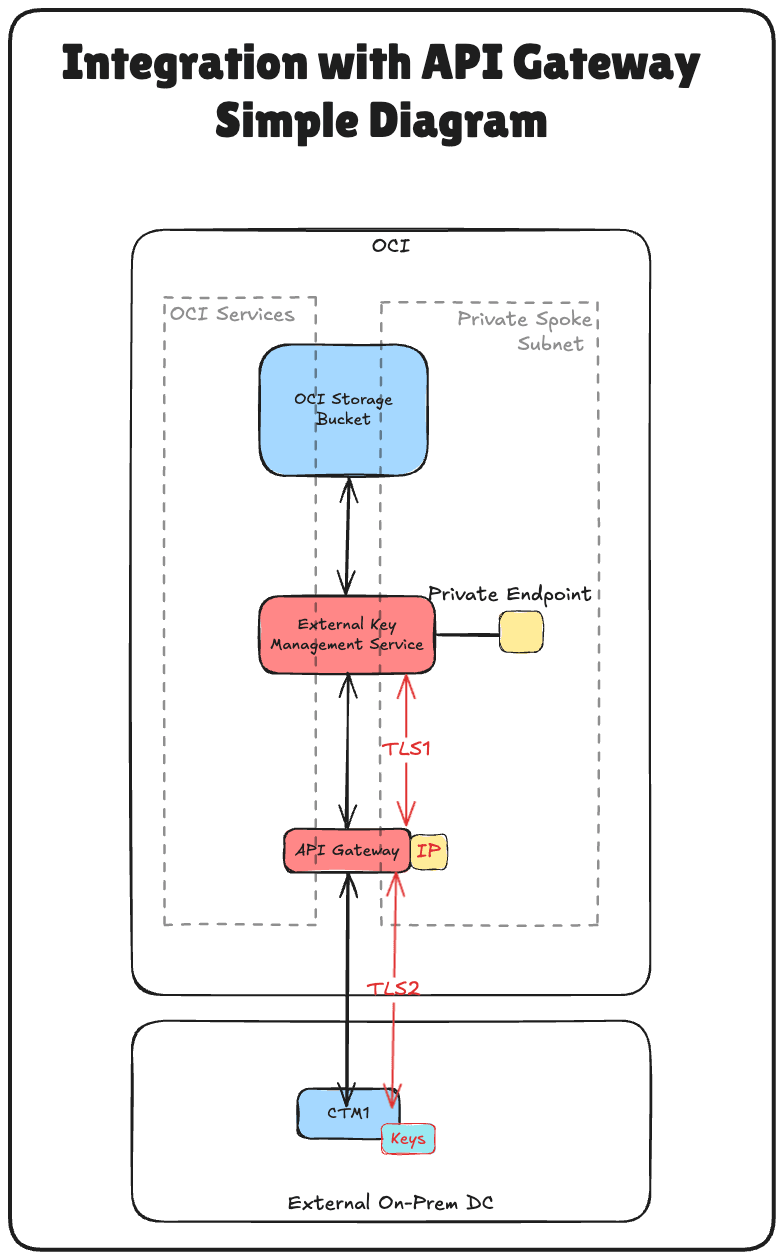

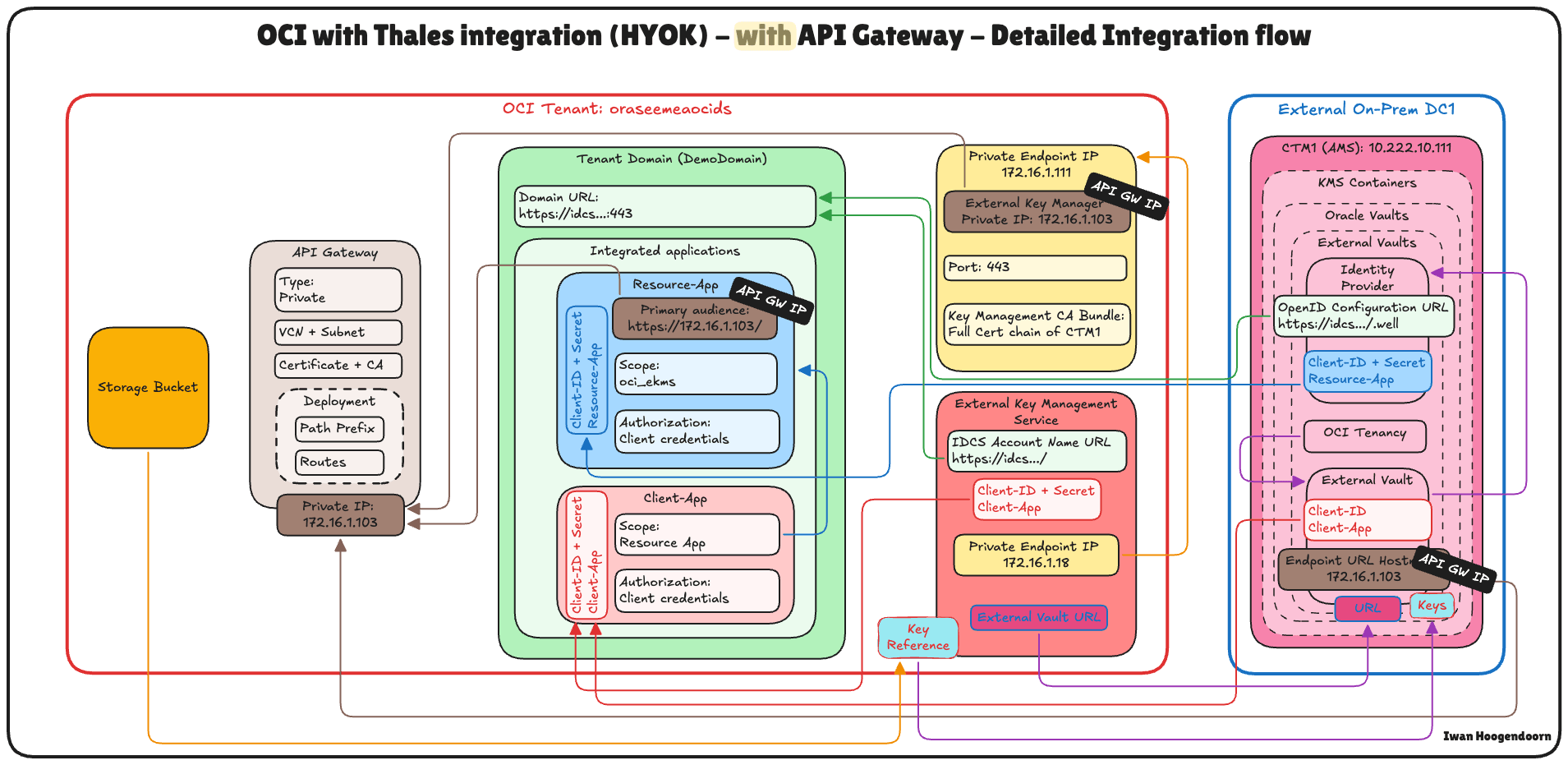

HYOK vous permet de conserver la propriété et le contrôle complets de vos clés de cryptage en les hébergeant en externe, en dehors de l'infrastructure d'Oracle, tout en permettant aux services Oracle de les utiliser en toute sécurité. Dans cette configuration, la passerelle d'API OCI joue un rôle essentiel en tant que pont sécurisé, gérable et évolutif entre Oracle Cloud Infrastructure External Key Management Service (OCI External KMS) et votre instance Thales CipherTrust Manager.

Pourquoi utiliser OCI API Gateway ?

En insérant une passerelle d'API OCI entre le KMS externe OCI et votre gestionnaire CipherTrust Thales, vous obtenez les avantages suivants :

- Contrôle d'accès sécurisé : la passerelle applique l'authentification via OAuth2 à l'aide d'informations d'identification client confidentielles, en veillant à ce que seules les demandes sécurisées parviennent au gestionnaire de clés.

- Résiliation et gestion des certificats TLS : gérez facilement les certificats SSL/TLS, ce qui permet une communication cryptée sécurisée entre OCI et Thales CipherTrust Manager.

- Isolement réseau : la passerelle d'API OCI abstrait l'accès direct à votre gestionnaire Thales CipherTrust, ce qui permet une exposition contrôlée aux adresses privées et aux stratégies de sécurité strictes.

- Auditabilité et observabilité : Gagnez en visibilité sur les principales tentatives d'utilisation et d'accès grâce à la journalisation et à la surveillance intégrées des appels d'API.

- Évolutivité et flexibilité : préparez votre architecture à l'avenir en dissociant la logique d'intégration OCI External KMS du back-end Thales CipherTrust Manager, ce qui facilite le swap de composants, l'application de mises à jour ou l'ajout de middleware si nécessaire.

Dans le rest de ce tutoriel, vous allez configurer tous les composants d'infrastructure requis, y compris le réseau, le DNS, la gestion des certificats, la fédération d'identités et enfin, l'intégration à OCI Vault et OCI Object Storage à l'aide de clés externes.

Ce tutoriel s'appuie sur la base technical foundation établie dans le tutoriel : Configuration d'appliances de gestionnaire de clés cloud CipherTrust Thales dans OCI, création d'un cluster entre elles et configuration d'une autorité de certification.

Si vous voulez implémenter HYOK (Hold Your Own Key) à l'aide de Thales CipherTrust Manager sans option OCI API Gateway, suivez ce tutoriel : Configurez OCI Hold Your Own Key (HYOK) à l'aide de CipherTrust Manager sans passerelle d'API.

Remarque : dans ce tutoriel, les termes Thales CipherTrust Cloud Key Manager (CCKM) et Thales CipherTrust Manager (CTM) sont utilisés de manière interchangeable. Les deux se réfèrent au même produit.

Objectifs

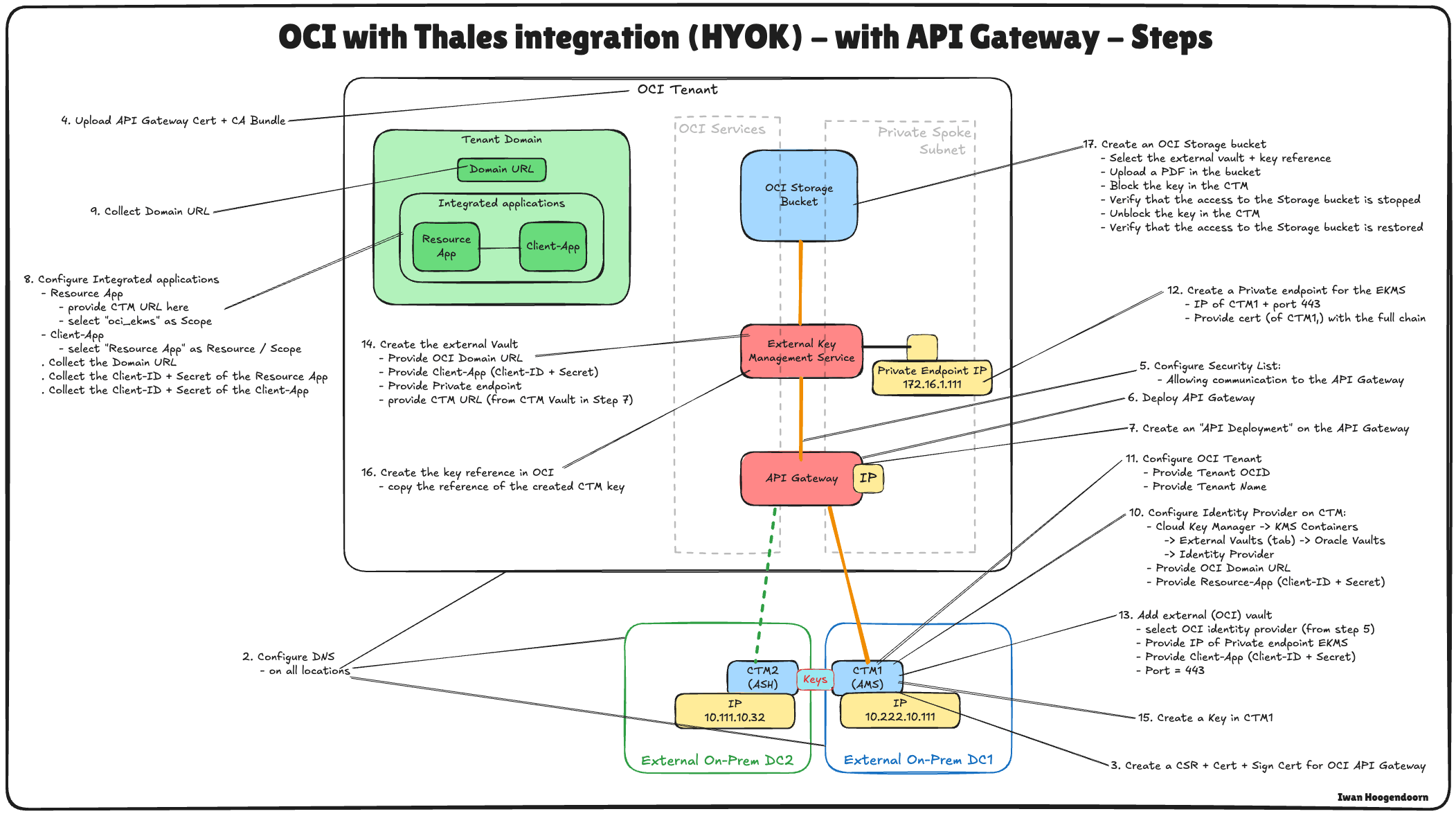

- Tâche 1 : passez en revue l'architecture du réseau cloud.

- Tâche 2 : configurez le service de noms de domaine OCI (DNS) pour tous les emplacements.

- Tâche 3 : créez un certificat pour OCI API Gateway.

- Tâche 4 : téléchargez le certificat OCI API Gateway signé avec le package d'autorité de certification.

- Tâche 5 : assurez-vous que l'adresse privée est autorisée à communiquer avec la passerelle d'API OCI du point de vue du pare-feu/de la liste de sécurité/du groupe de sécurité réseau.

- Tâche 6 : créer une passerelle d'API OCI.

- Tâche 7 : créer un déploiement d'API avec des détails de nom de domaine qualifié complet.

- Tâche 8 : créez une application de ressource confidentielle et des applications client confidentielles associées (intégrations d'applications) et collectez le client et les clés secrètes dans OCI.

- Tâche 9 : collectez l'URL du domaine d'identité à partir d'OCI.

- Tâche 10 : créez des fournisseurs d'identités dans Thales CipherTrust Manager.

- Tâche 11 : ajoutez des locations Oracle dans Thales CipherTrust Manager.

- Tâche 12 : créez une adresse privée pour le service OCI External Key Manager.

- Tâche 13 : ajoutez des coffres externes dans Thales CipherTrust Manager.

- Tâche 14 : création d'un coffre OCI External Key Management Service.

- Tâche 15 : ajoutez des clés externes dans Thales CipherTrust Manager.

- Tâche 16 : créez des références de clé dans OCI.

- Tâche 17 : créez un bucket OCI Object Storage avec des clés gérées par le client.

- Tâche 18 : bloquer et débloquer les clés Oracle et tester l'accessibilité du bucket de stockage d'objets dans Thales CipherTrust Manager et OCI.

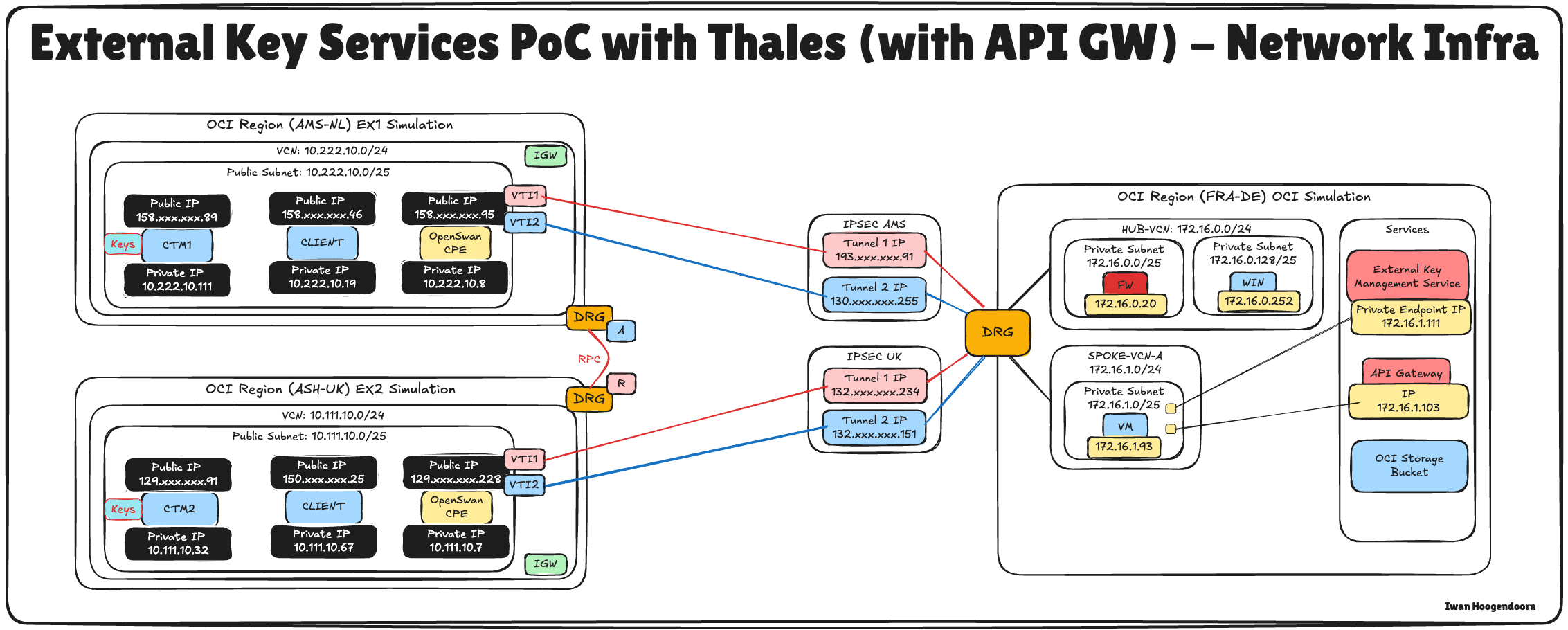

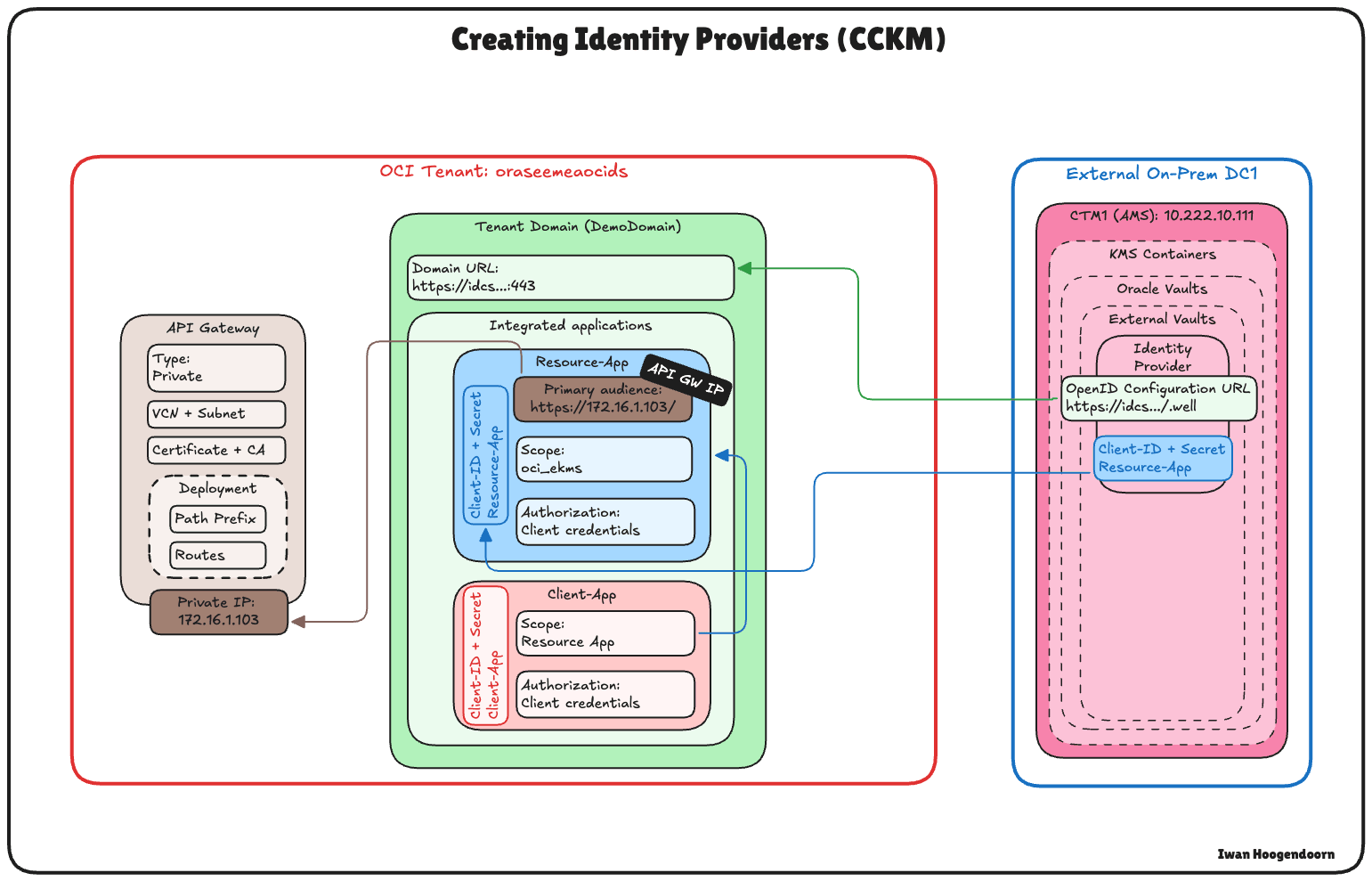

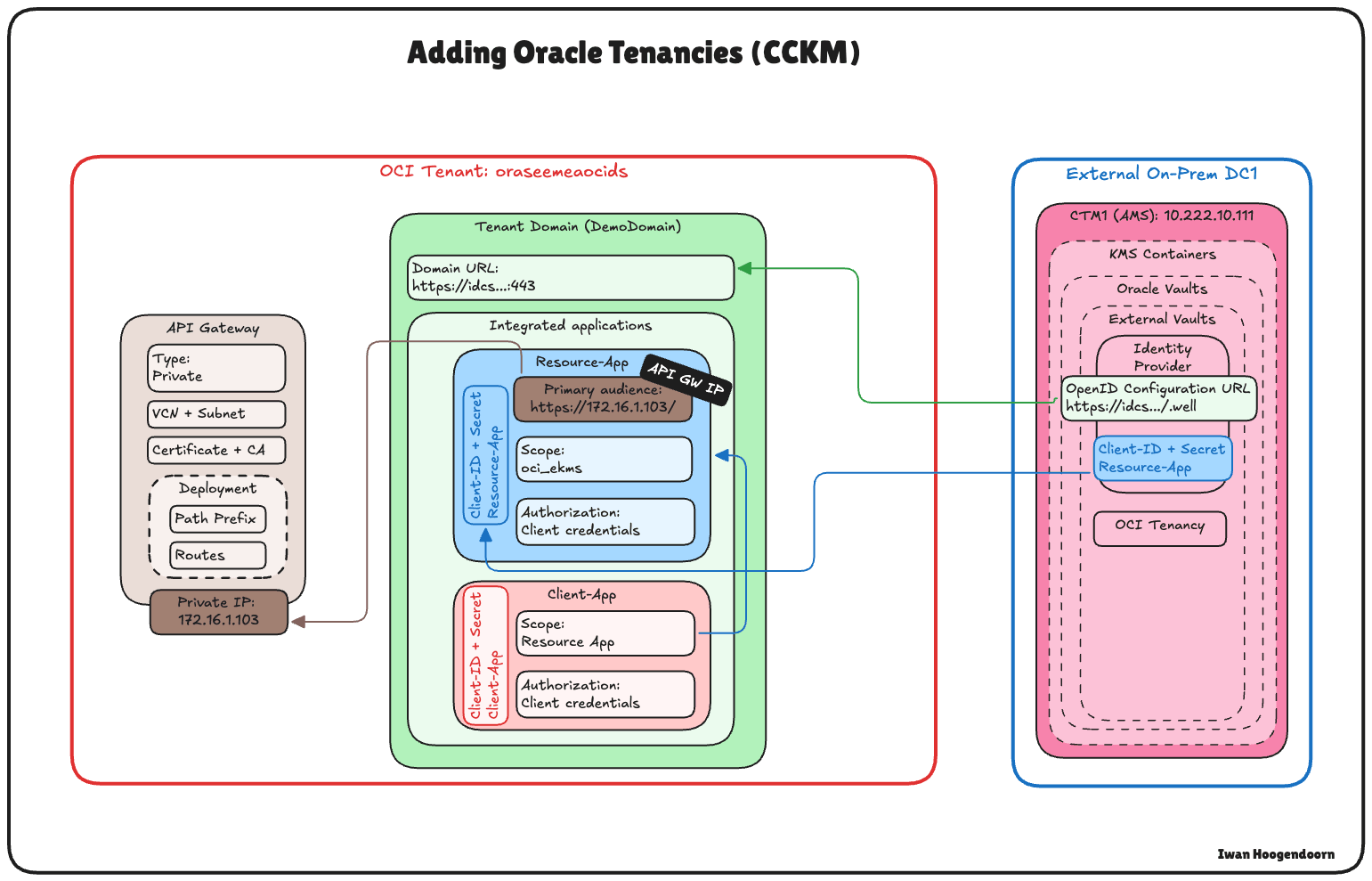

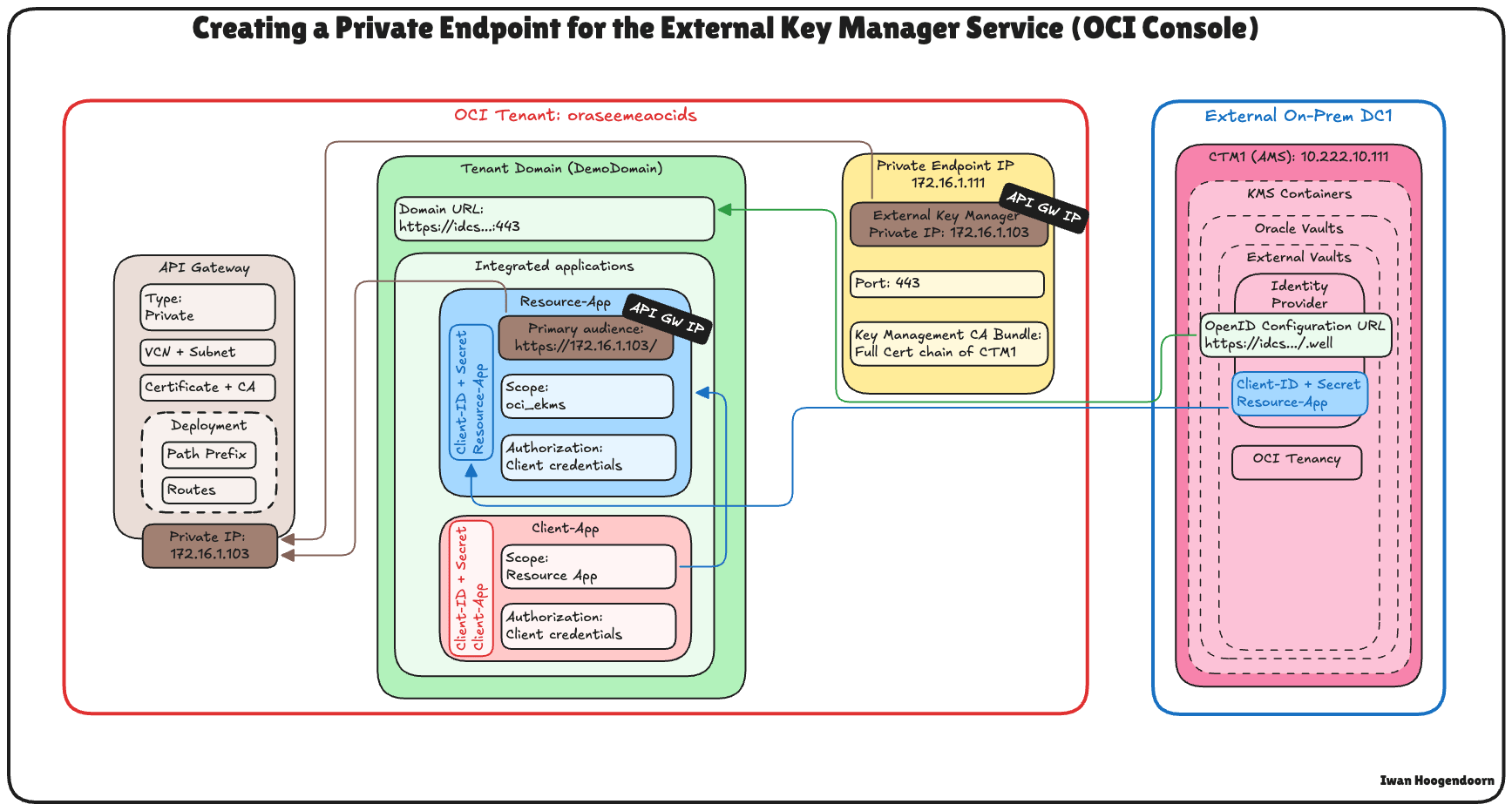

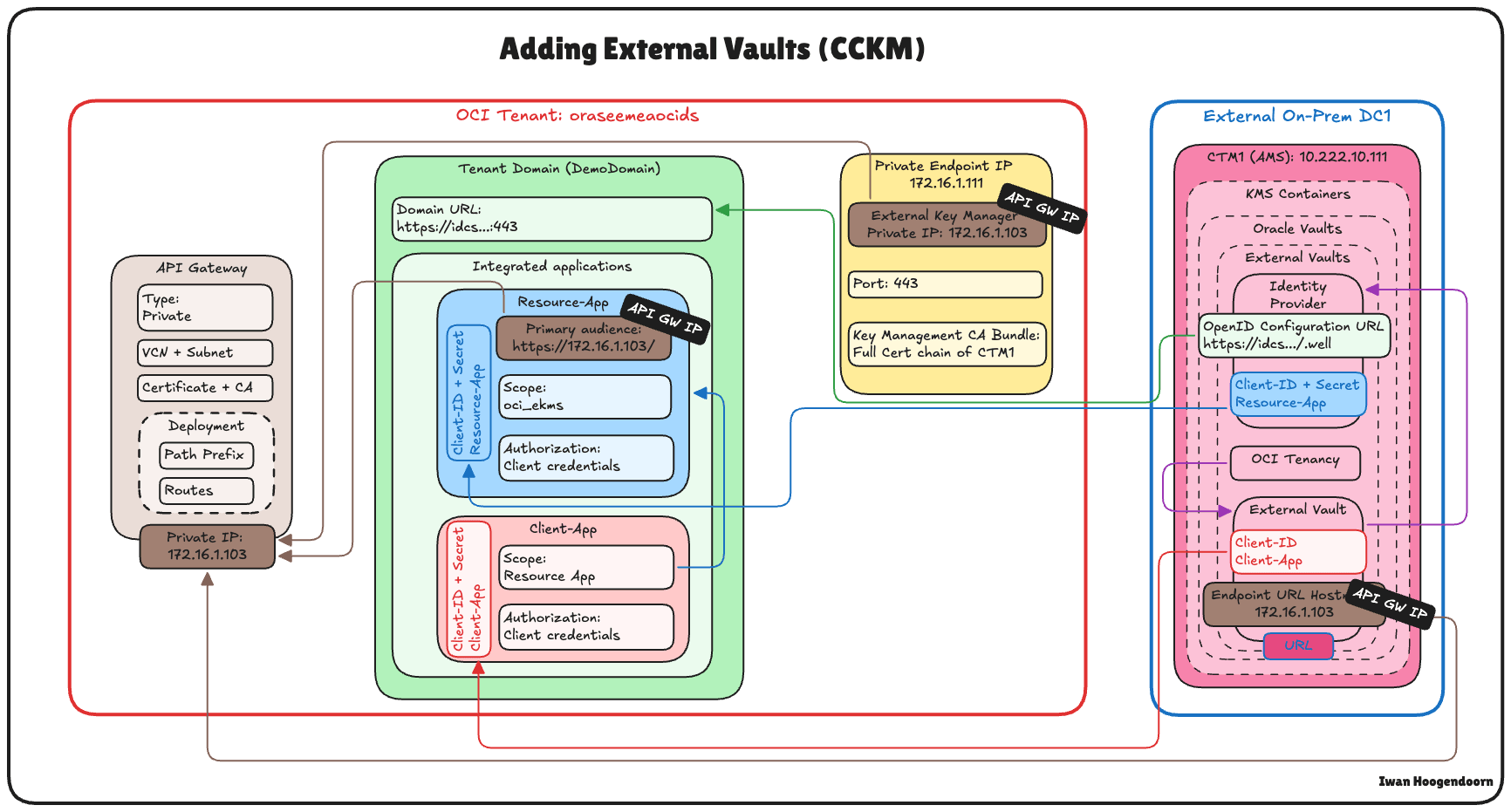

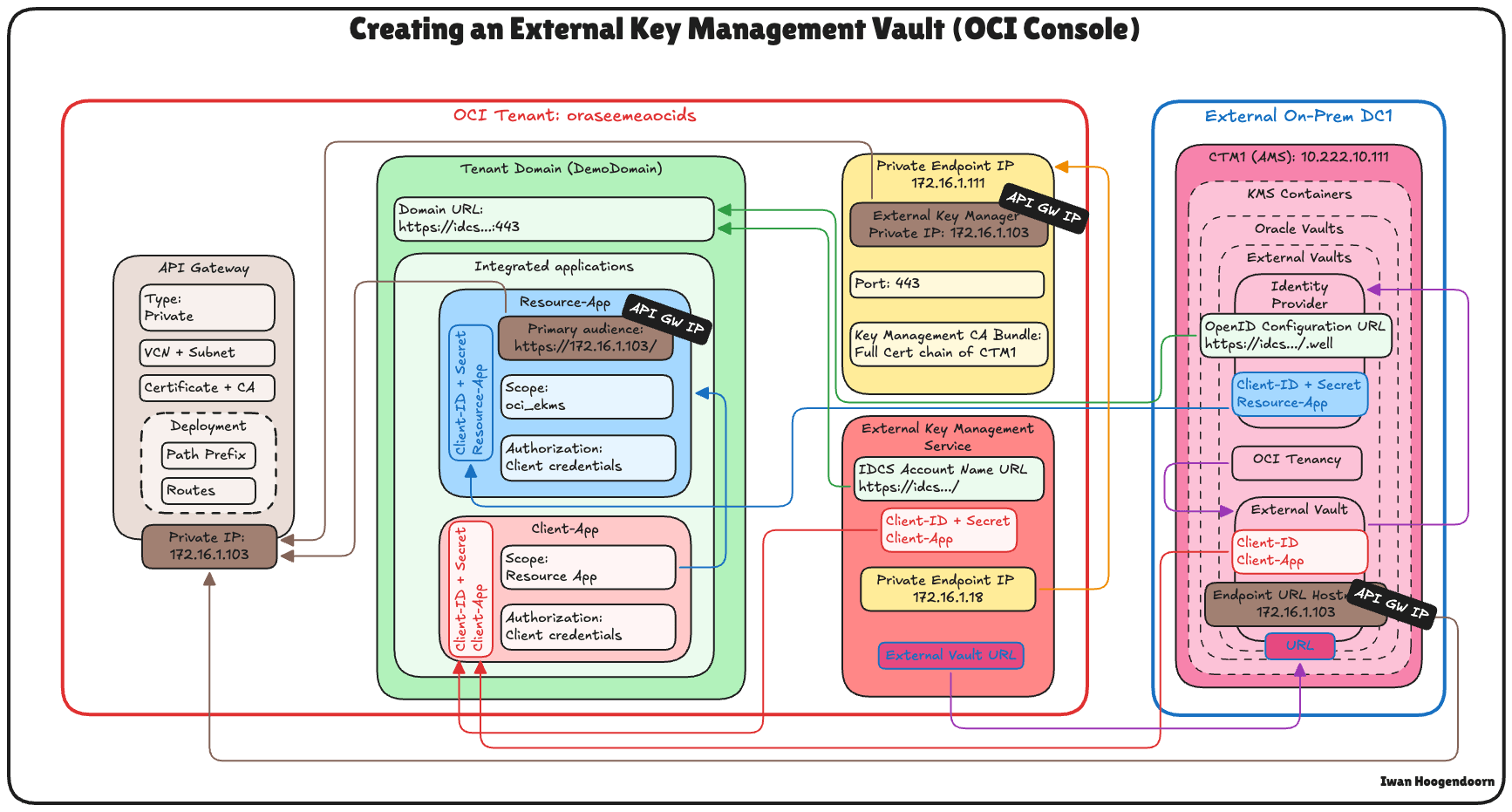

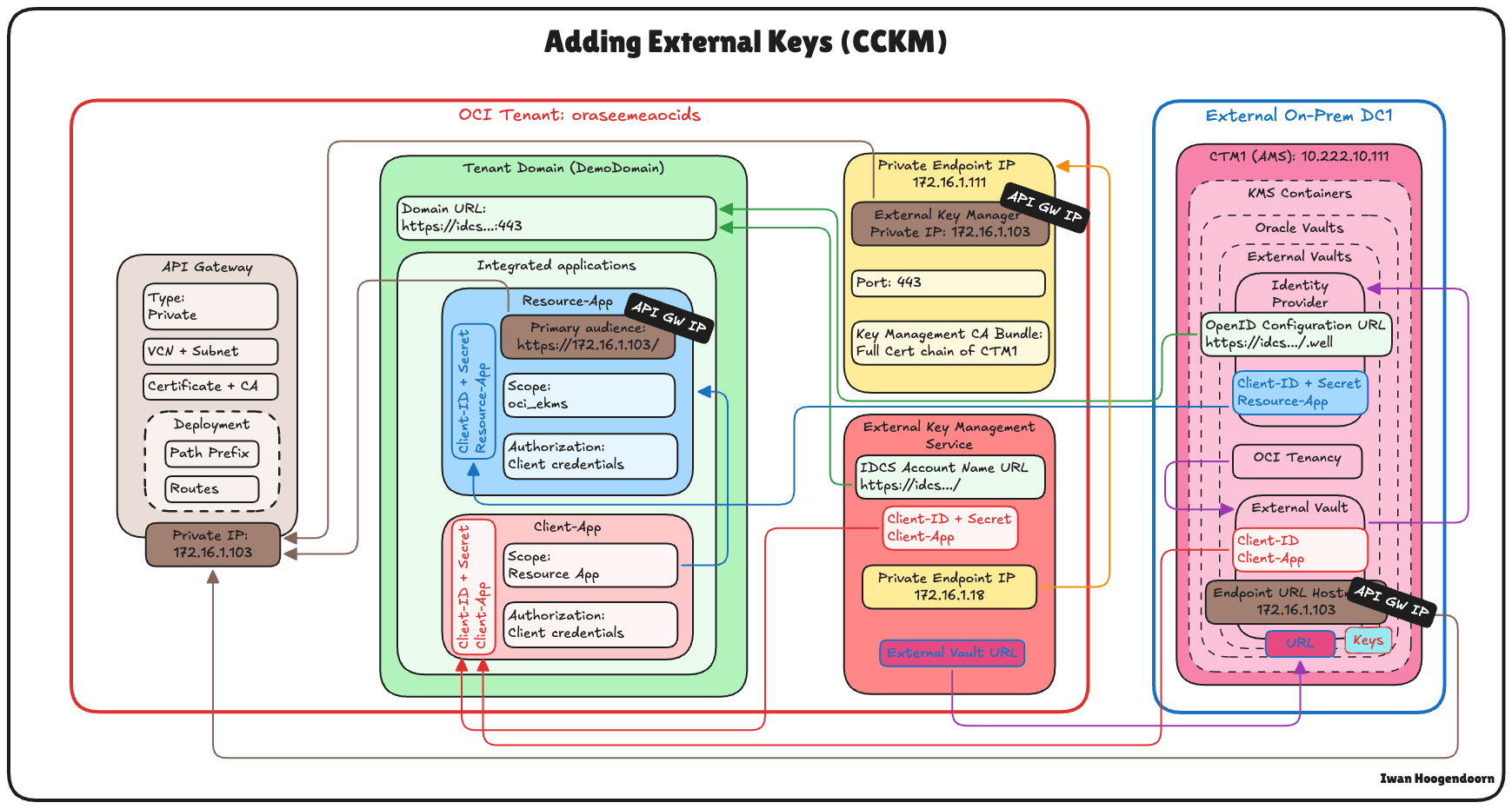

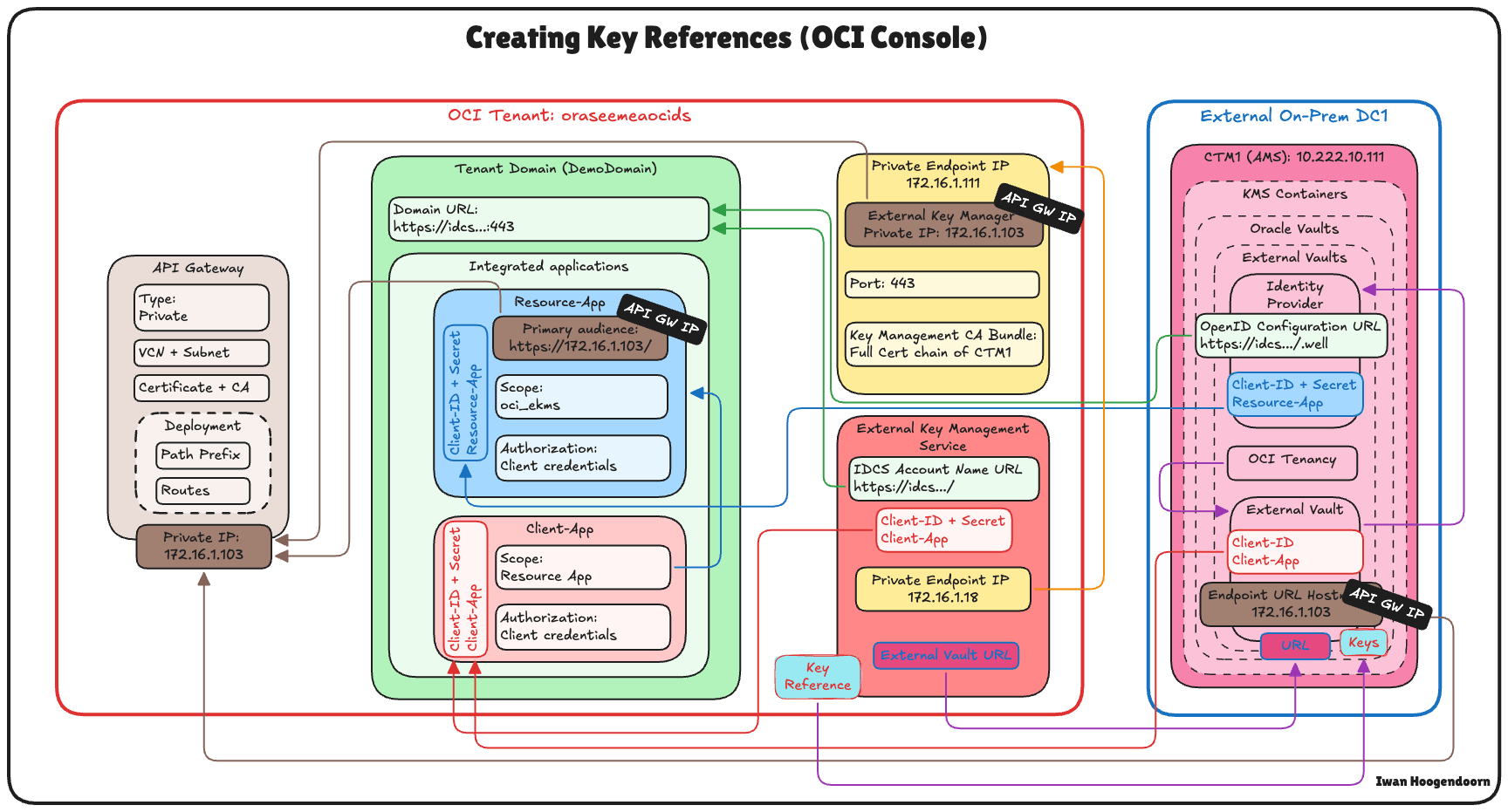

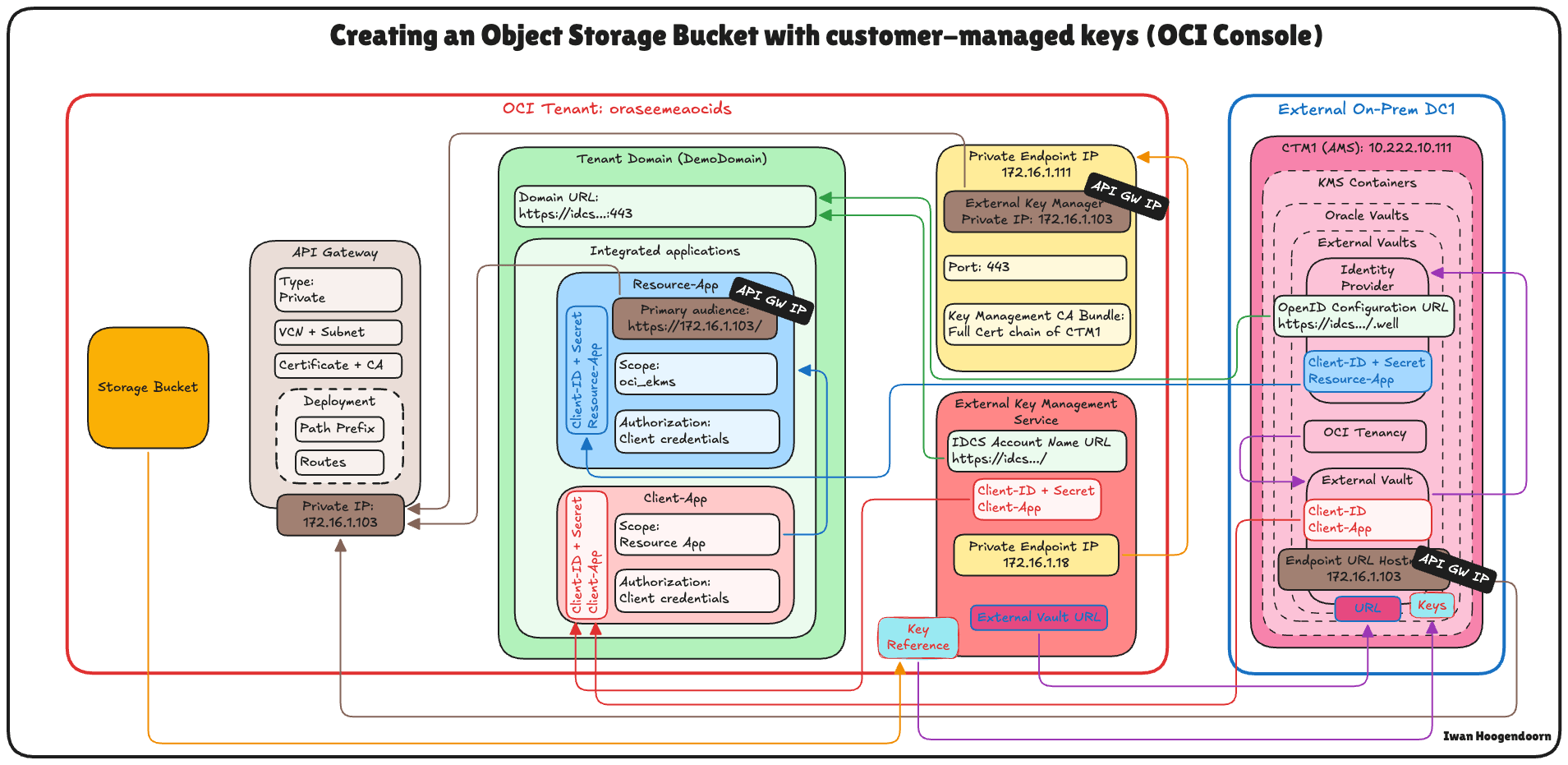

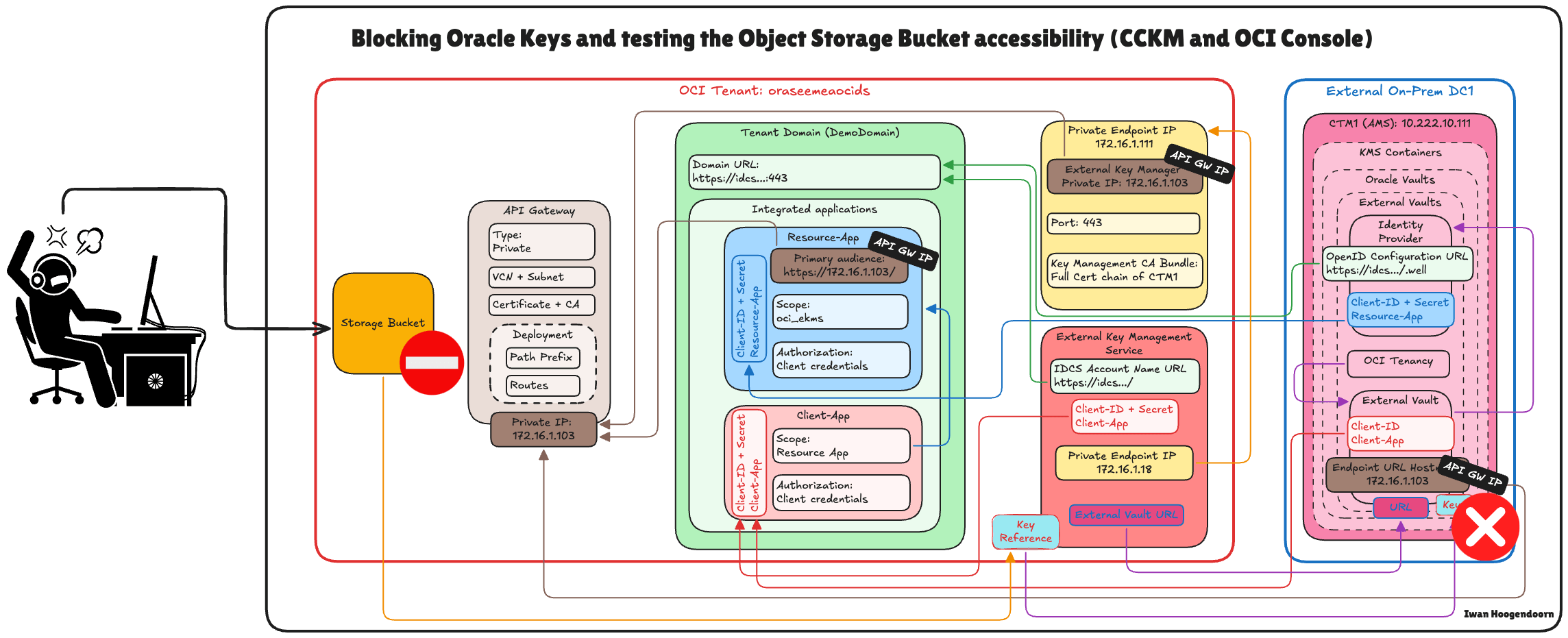

L'image suivante illustre les composants et la configuration de toutes les étapes de ce tutoriel.

Tâche 1 : passer en revue l'architecture réseau cloud

Avant d'aborder les étapes techniques de configuration de Hold Your Own Key (HYOK) avec Thales CipherTrust Manager, il est essentiel de comprendre l'architecture du réseau cloud dans lequel réside cette configuration.

Dans ce scénario, trois régions OCI sont utilisées :

- Deux régions OCI simulent des centres de données sur site. Ces régions sont connectées à OCI via des tunnels VPN, représentant des environnements hybrides.

- La troisième région OCI représente l'environnement OCI principal et suit une architecture de réseau cloud virtuel (VCN) de hub-and-spoke. Dans cette conception :

- Le hub VCN héberge des services réseau partagés tels que des pare-feu.

- Plusieurs réseaux cloud virtuels par satellite se connectent au hub et hébergent différentes charges globales.

La connectivité entre les deux centres de données sur site simulés est établie à l'aide de RPC (Remote Peering Connections). Toutefois, pour ce tutoriel, la configuration VPN, la configuration RPC et les détails de l'architecture VCN hub-and-spoke sont considérés comme hors de portée et ne seront pas couverts.

-

To set up VPN connections to OCI where a data center is simulated, see Set up an Oracle Cloud Infrastructure Site-to-Site VPN with Static Routing Between two OCI Regions.

-

Pour configurer des connexions RPC entre les régions OCI, reportez-vous à Configuration de la connexion RPC entre deux locataires et leurs passerelles de routage dynamique.

-

Pour configurer une architecture réseau VNC hub et spoke OCI, reportez-vous à Route Hub et Spoke VCN avec pfSense Firewall dans le VCN hub.

Ce tutoriel se concentre strictement sur la configuration d'HYOK à l'aide de Thales CipherTrust Manager déployé dans la région d'Amsterdam (AMS), qui est l'un des centres de données sur site simulés. Toutes les opérations de gestion des clés seront effectuées à partir de cette instance Thales CipherTrust Manager.

Le gestionnaire de clés externes privé permet à OCI de communiquer en toute sécurité avec le gestionnaire Thales CipherTrust externe et sera déployé dans l'un des réseaux cloud virtuels spoke de la région OCI principale. Cela garantit un chemin de communication sécurisé et direct entre les services OCI et le gestionnaire de clés externes sans exposer le trafic au réseau Internet public.

Cette architecture prend en charge de fortes postures de sécurité et de conformité pour les charges de travail sensibles dans OCI en isolant la gestion des clés dans une limite de réseau bien définie et sécurisée.

L'image suivante illustre l'architecture complète.

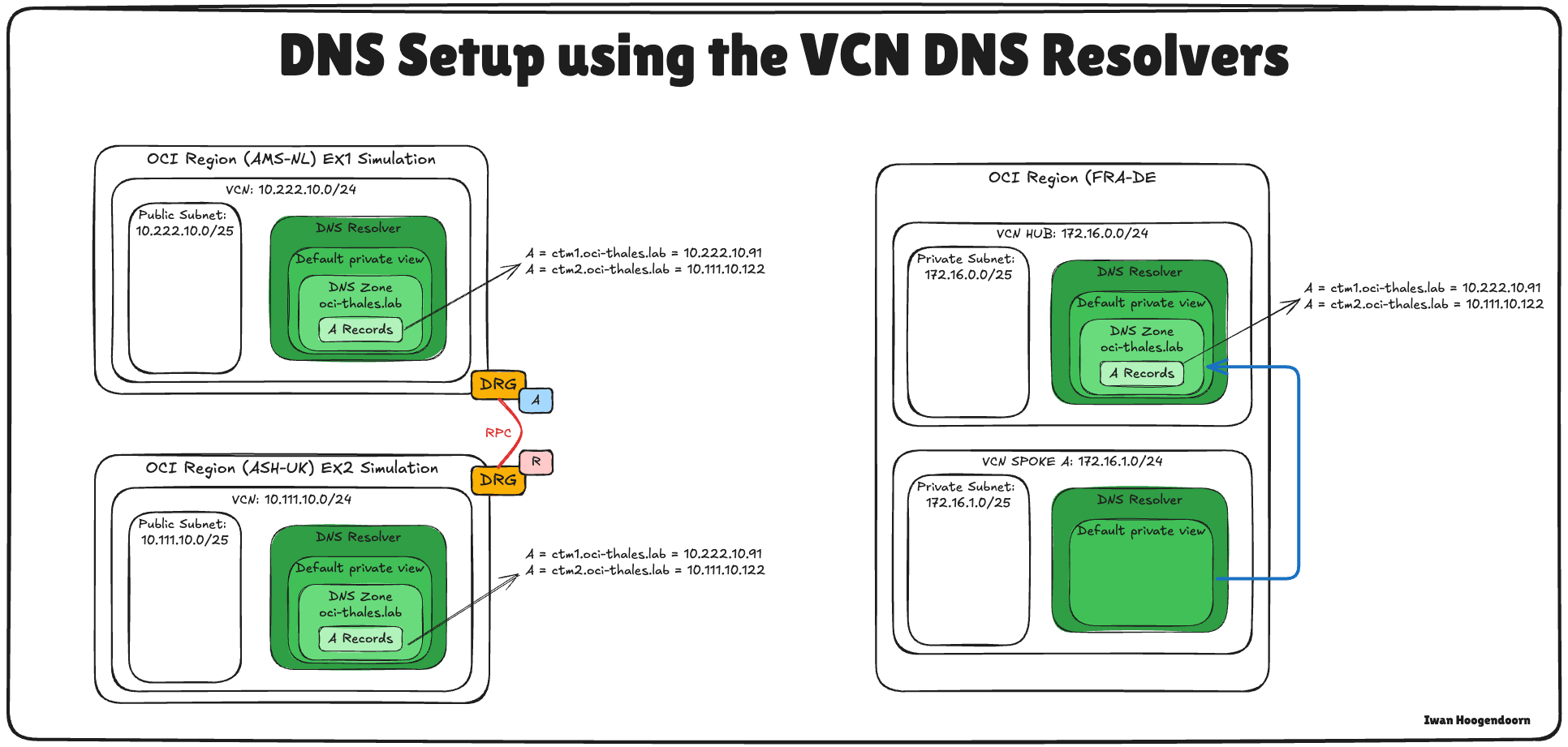

Tâche 2 : configuration d'OCI DNS pour tous les emplacements

Pour assurer une communication correcte entre OCI, la passerelle d'API et le gestionnaire CipherTrust de Thales, vous devez configurer la résolution DNS pour tous les composants pertinents à l'aide des zones DNS privées dans la console OCI.

L'image suivante illustre les composants et la configuration de cette tâche.

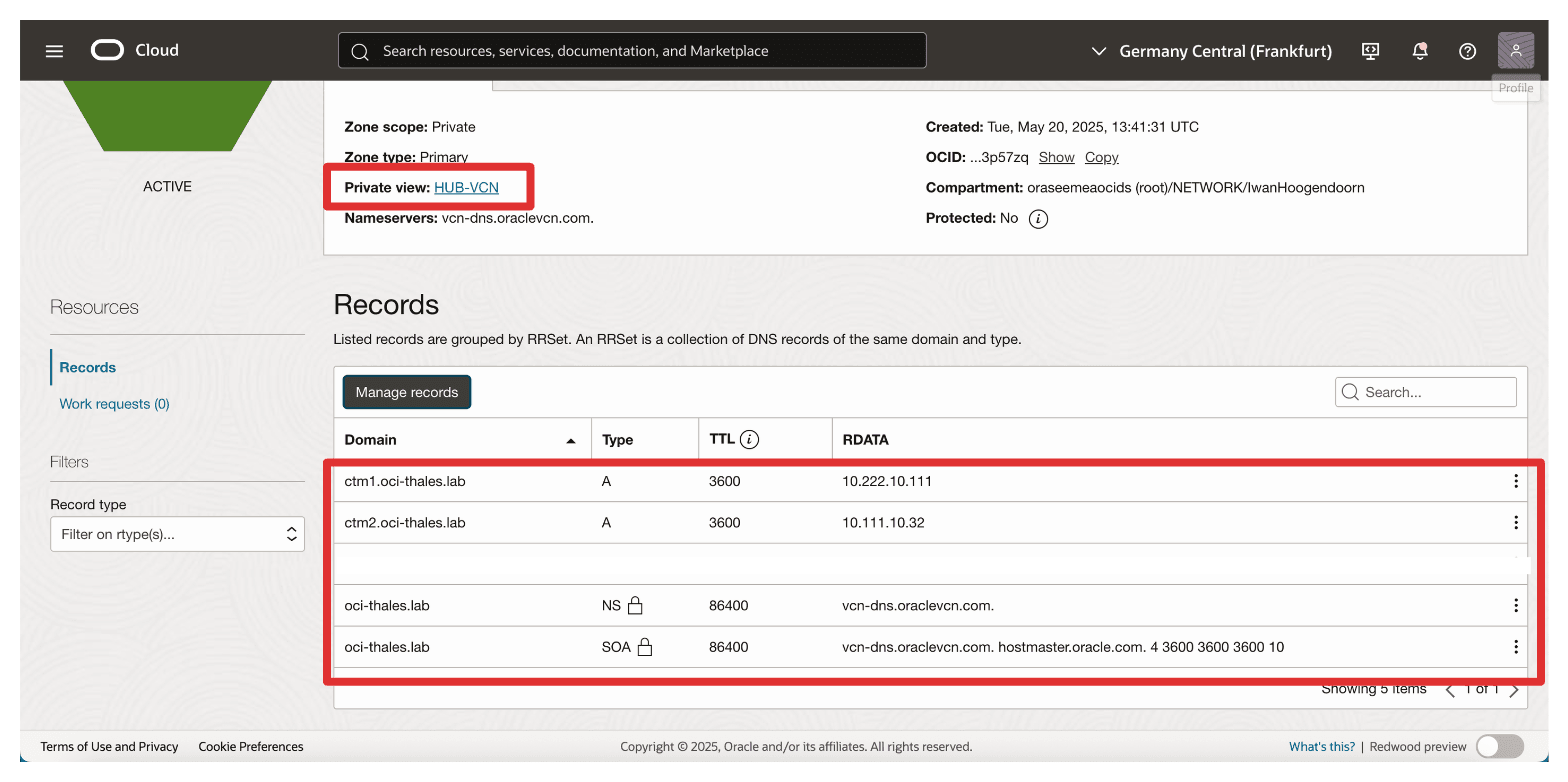

La configuration d'OCI DNS pour AMS et ASH a déjà été effectuée dans ce tutoriel. Reportez-vous à Configuration d'appliances de gestionnaire de clés cloud CipherTrust Thales dans OCI, création d'un cluster entre elles et configuration d'une autorité de certification. Utilisez le même tutoriel pour configurer le DNS dans le VCN du hub de FRA.

-

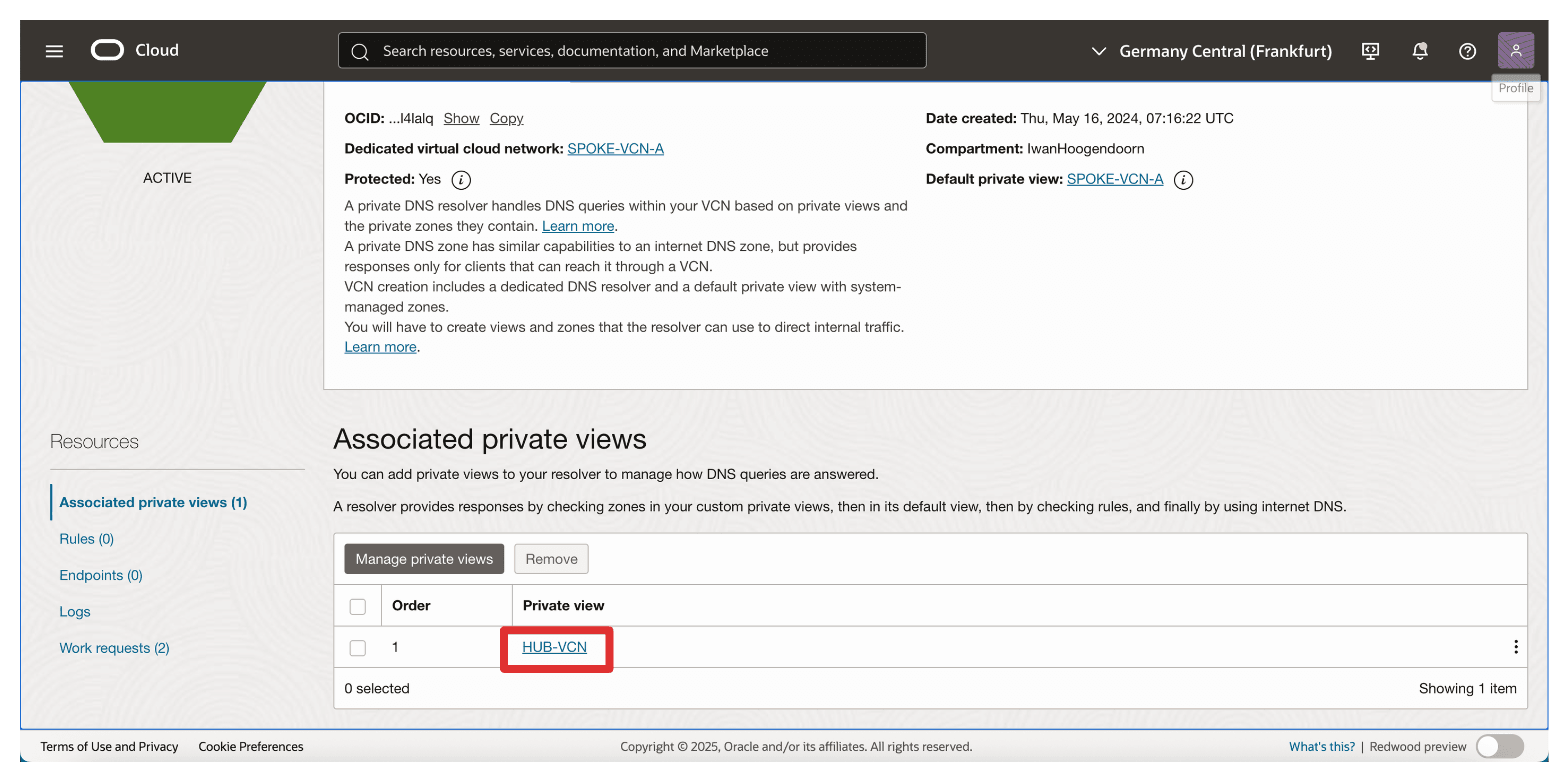

La vue privée du hub VCN dans FRA doit se présenter comme suit :

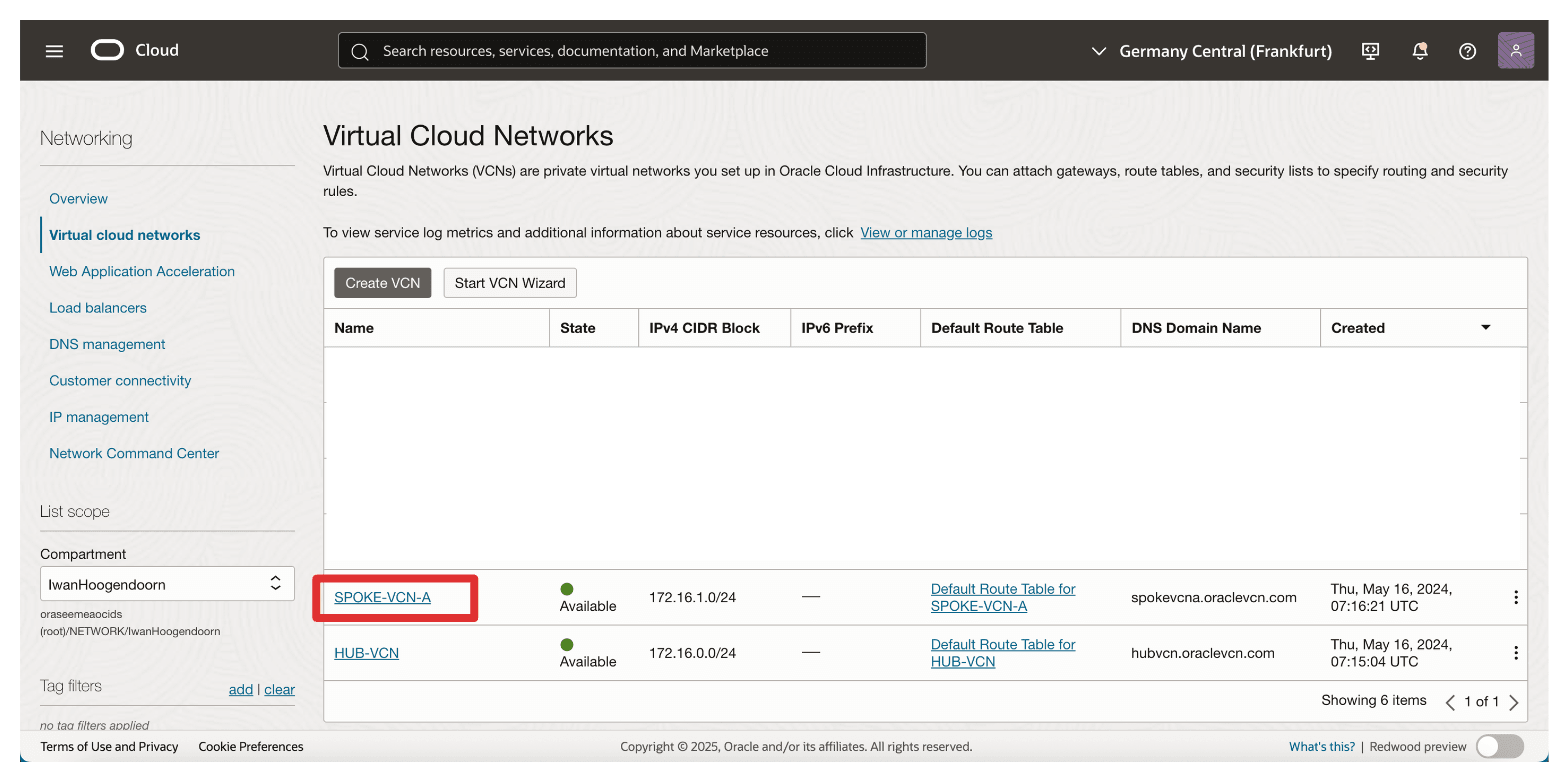

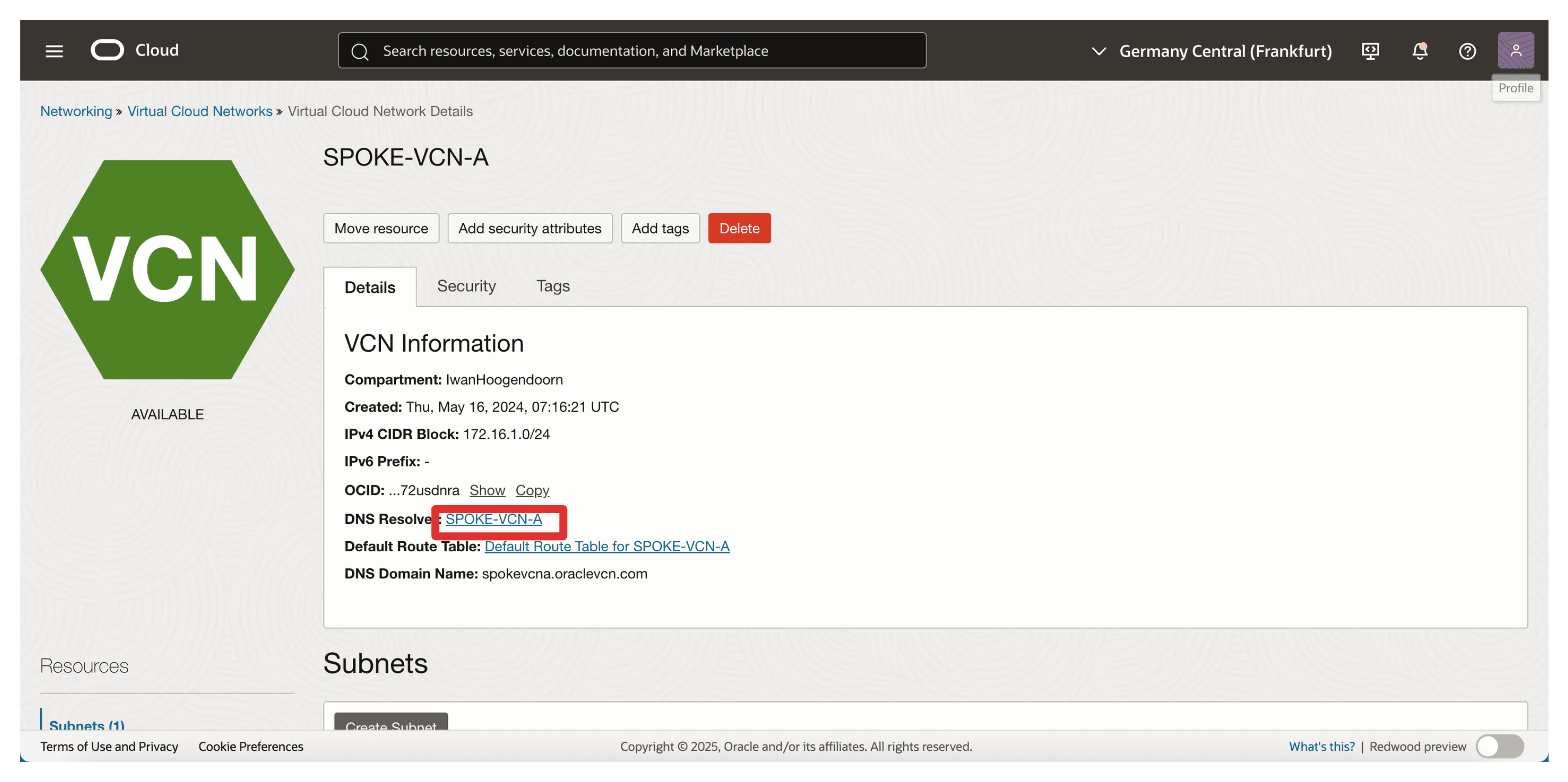

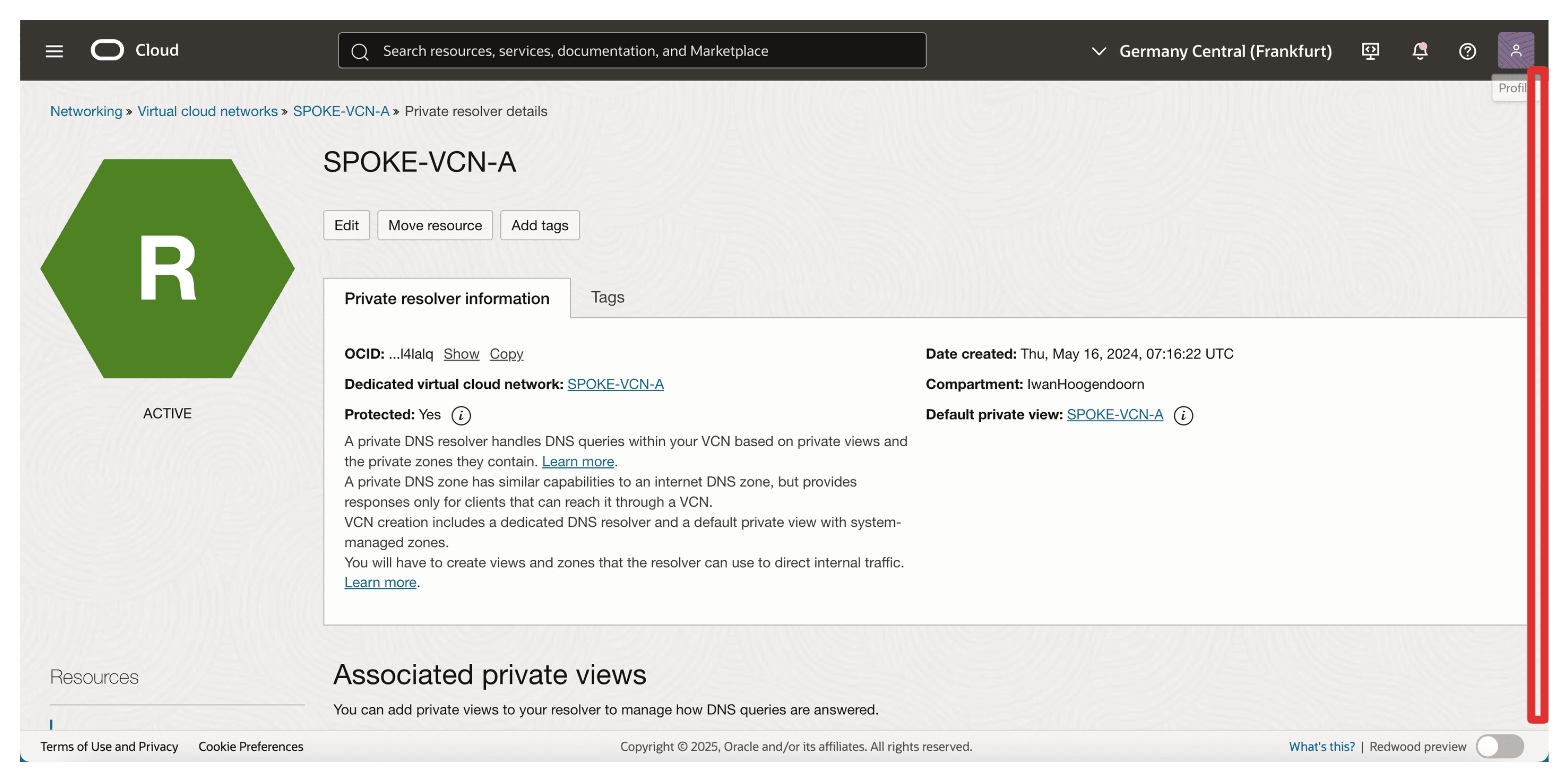

Nous avons deux options pour activer la résolution DNS à partir du spoke A VCN, configurer une vue privée distincte pour le satellite A ou associer la vue privée du VCN hub au satellite A.

Dans cette configuration, nous utiliserons cette dernière approche en associant la vue privée du hub au satellite A VCN.

-

Connectez-vous à la console OCI, accédez à Réseaux cloud virtuels et sélectionnez Spoke A VCN.

-

Cliquez sur Résolveur DNS.

-

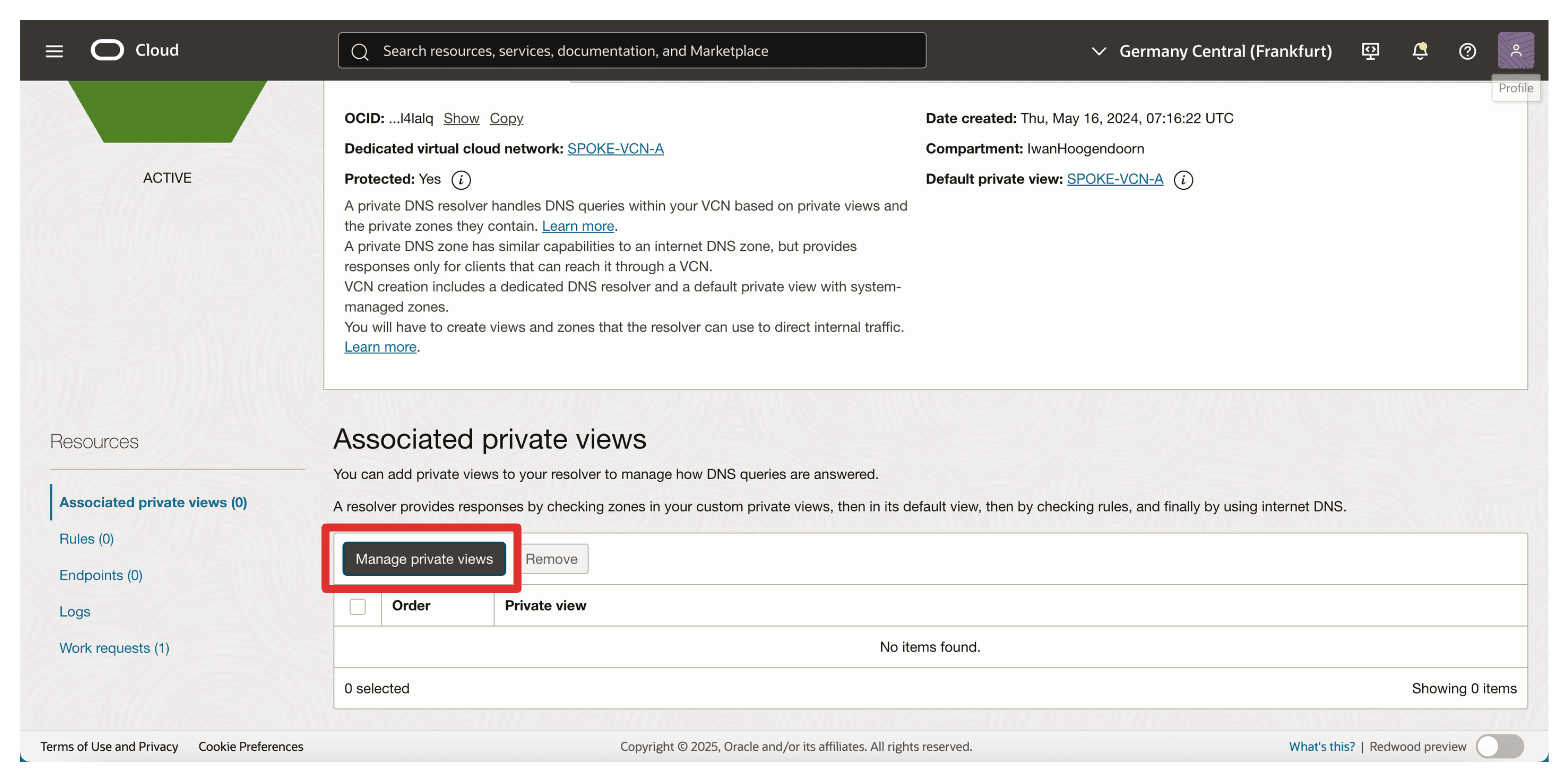

Faites défiler vers le bas.

-

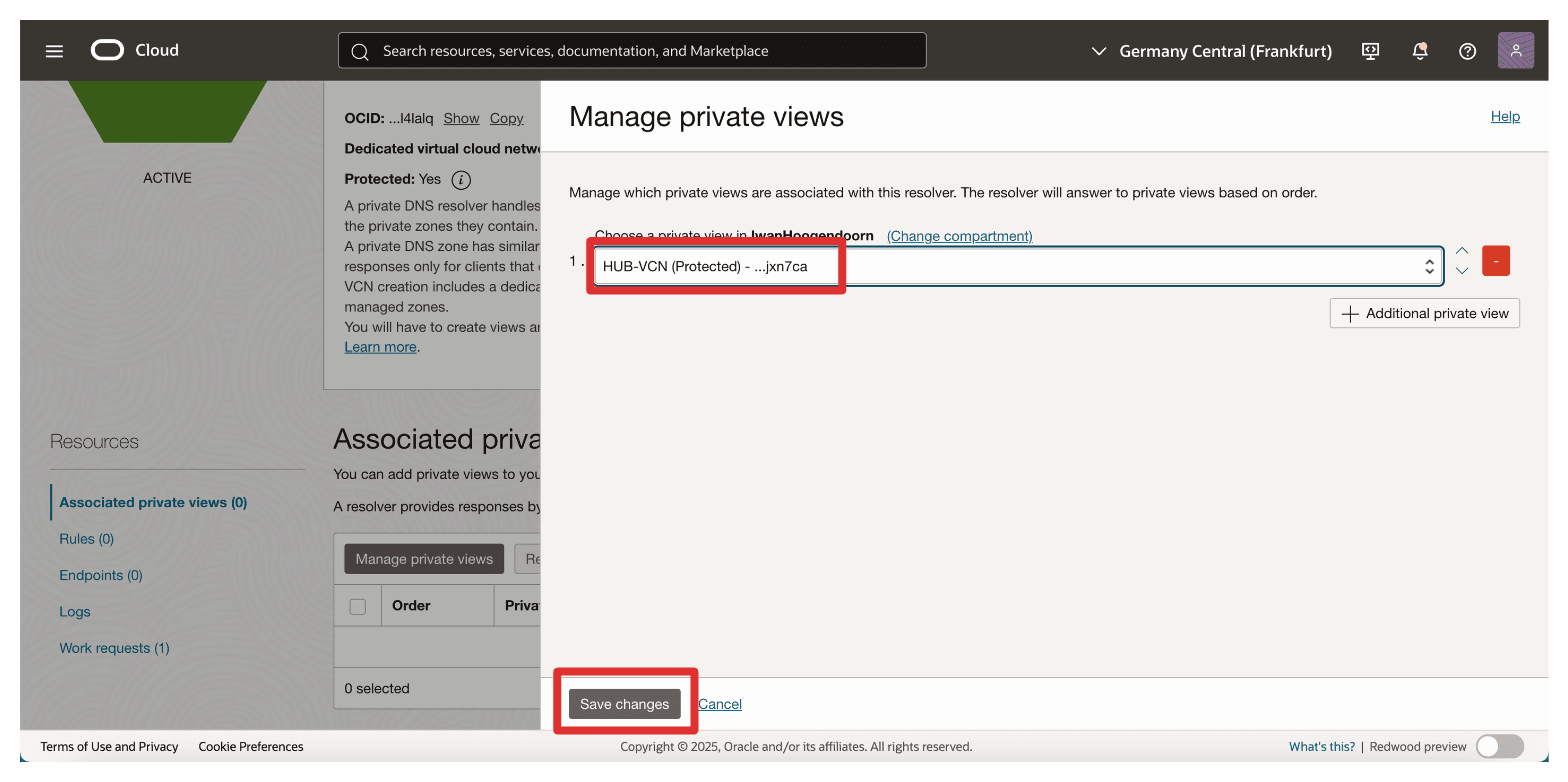

Cliquez sur Gérer les vues privées.

-

Sélectionnez la vue privée Hub VCN et cliquez sur Enregistrer les modifications.

-

Notez que la vue privée Hub VCN est désormais associée au spoke A VCN. Si vous ne voyez pas la modification, actualisez le navigateur.

La configuration DNS correcte est une base essentielle pour l'authentification TLS mutuelle, l'authentification OAuth et la connectivité fiable entre OCI et le gestionnaire CipherTrust de Thales.

Vérifiez à nouveau votre association de zone DNS et votre résolution de noms avant de passer à la configuration de certificat.

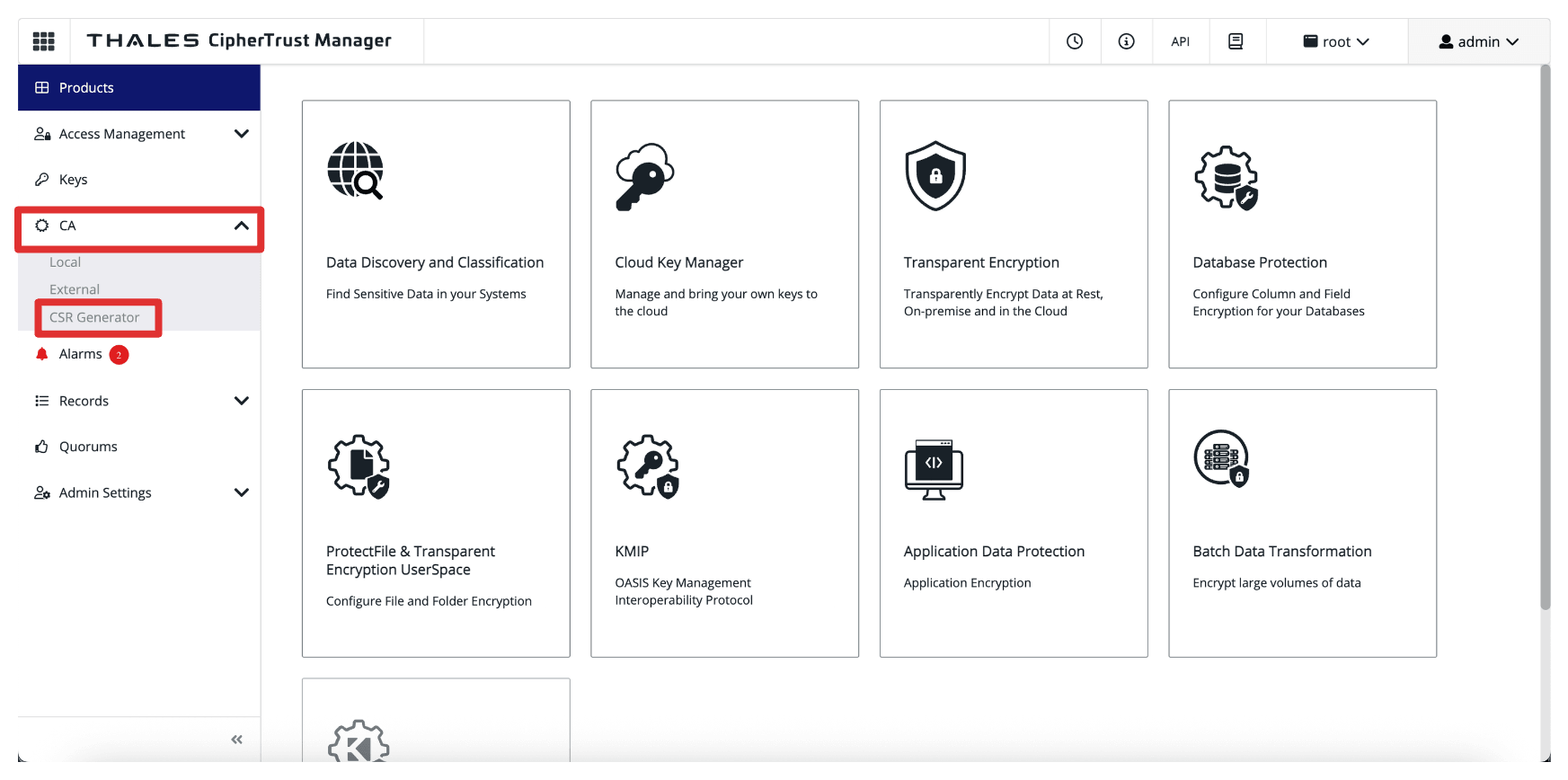

Tâche 3 : création d'un certificat pour OCI API Gateway

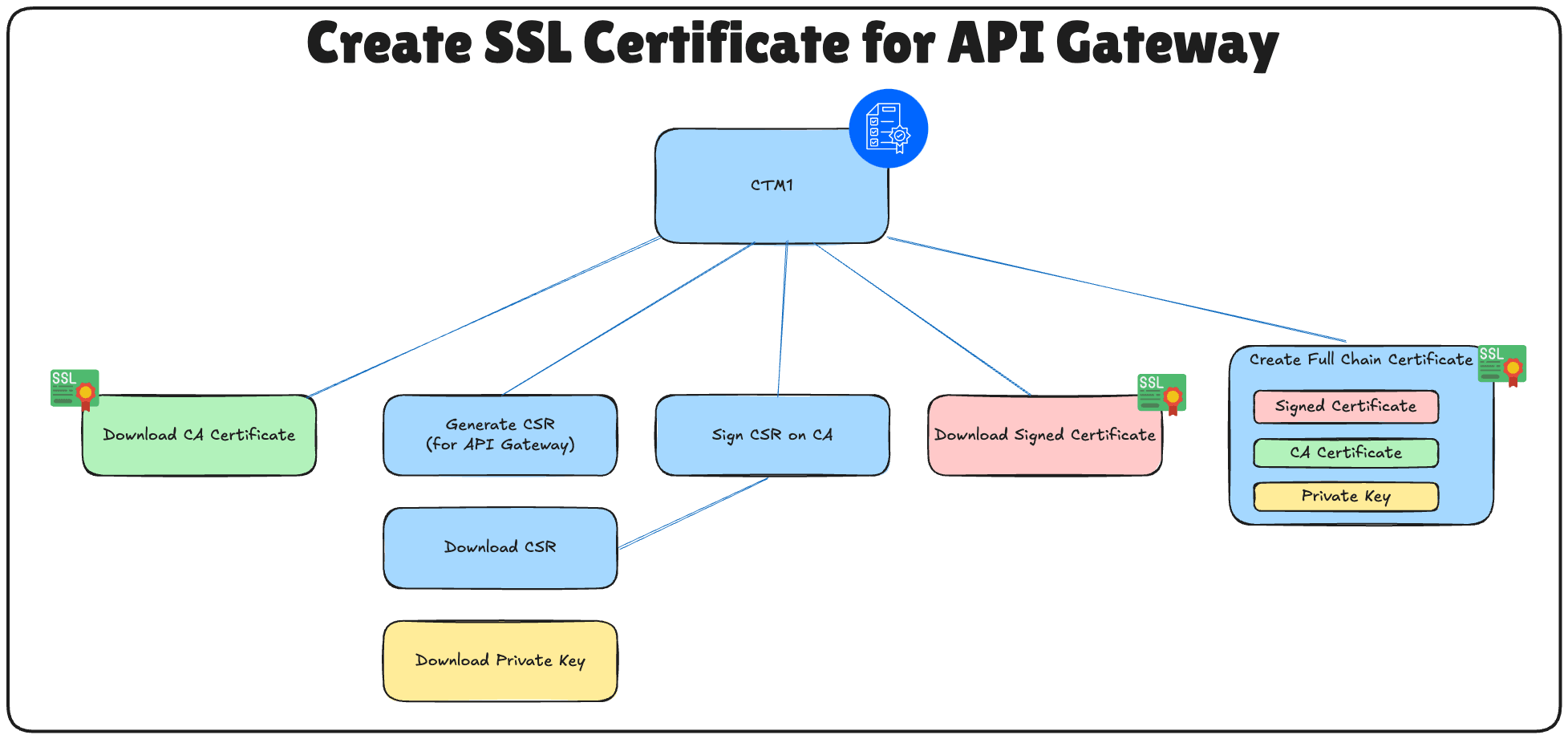

Pour activer la communication TLS sécurisée entre OCI et Thales CipherTrust Manager, la passerelle d'API OCI doit présenter un certificat SSL sécurisé. Dans cette configuration, le certificat est créé en générant d'abord une demande de signature de certificat (CSR) sur l'autorité de certification CTM1, puis en le signant à l'aide de cette même autorité de certification.

Une fois le certificat signé, il sera téléchargé dans OCI et attaché à la passerelle d'API OCI, ce qui lui permettra de traiter le trafic crypté approuvé par vos systèmes internes. L'image suivante illustre les étapes de création du certificat signé pour la passerelle d'API OCI.

Effectuez ces étapes uniquement sur AMS CTM.

-

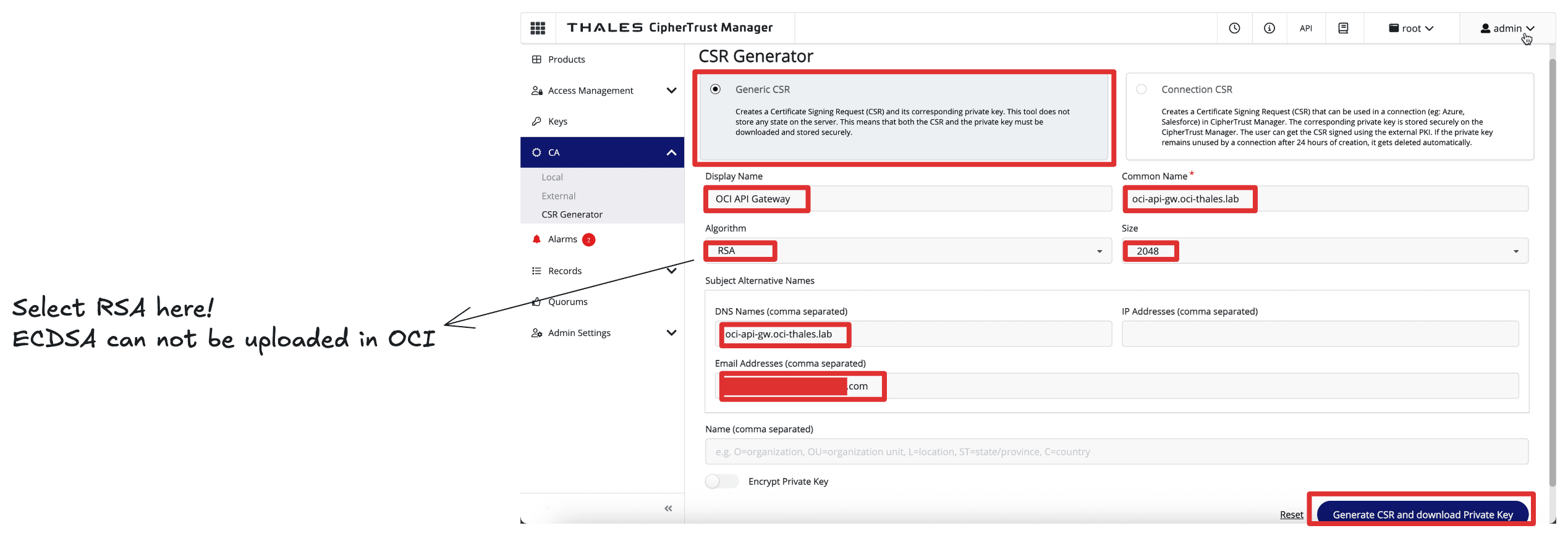

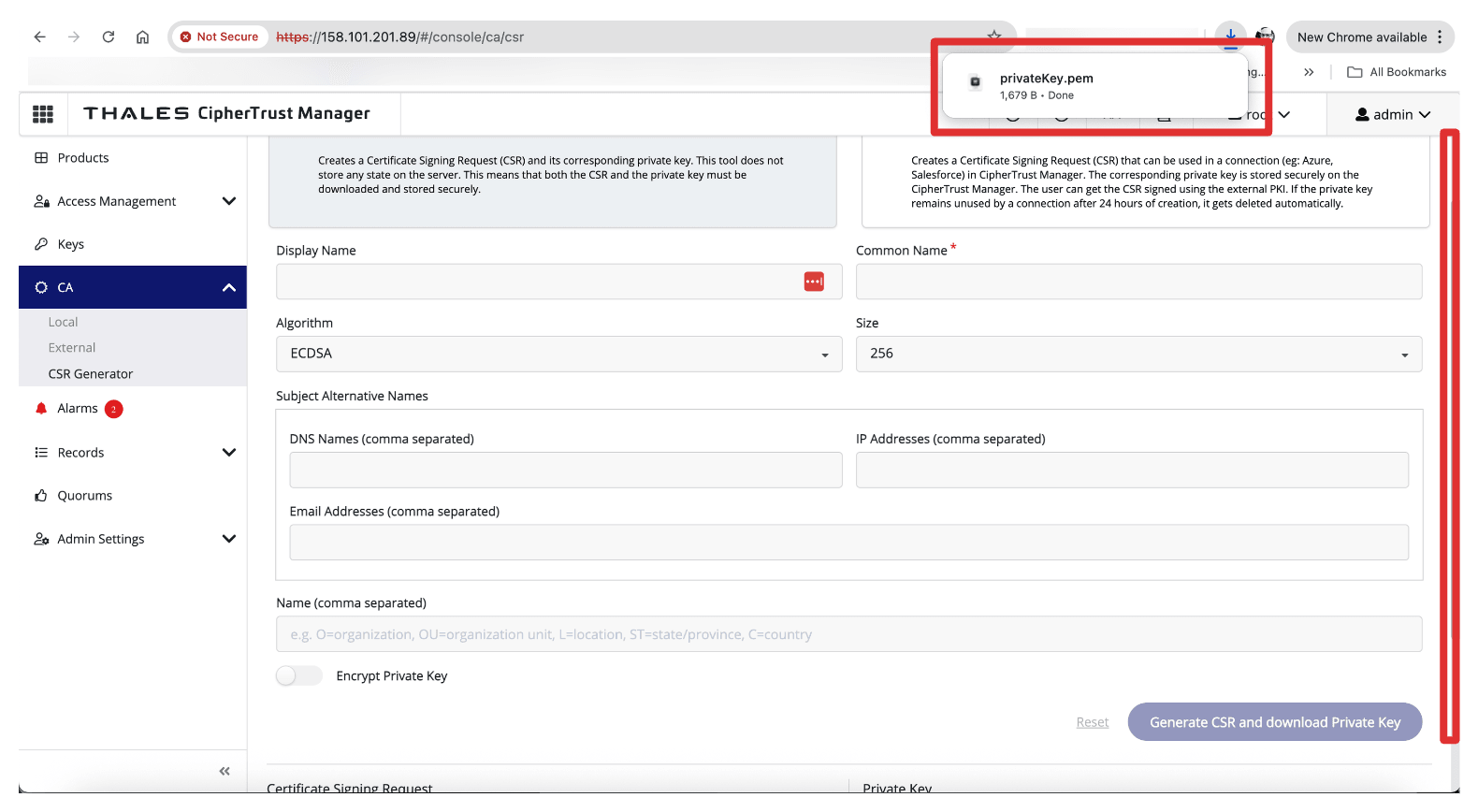

Connectez-vous à la console AMS de Thales CipherTrust Manager, accédez à CA et cliquez sur Générateur CSR.

-

Entrez les informations suivantes et cliquez sur Générer une CSR et télécharger la clé privée.

- Sélectionnez RSE générique.

- Nom commun (CN) : entrez le nom de domaine qualifié complet du gestionnaire CipherTrust Thales. Par exemple,

oci-api-gw.oci-thales.lab.- Nom d'affichage (Display Name) : Entrez un nom. Par exemple,

OCI API Gateway. - Algorithme : sélectionnez RSA.

- Taille : sélectionnez 2048.

- Nom d'affichage (Display Name) : Entrez un nom. Par exemple,

- Nom de domaine alternatif (SAN) : incluez également le nom de domaine qualifié complet ici. Par exemple,

oci-api-gw.oci-thales.lab.

-

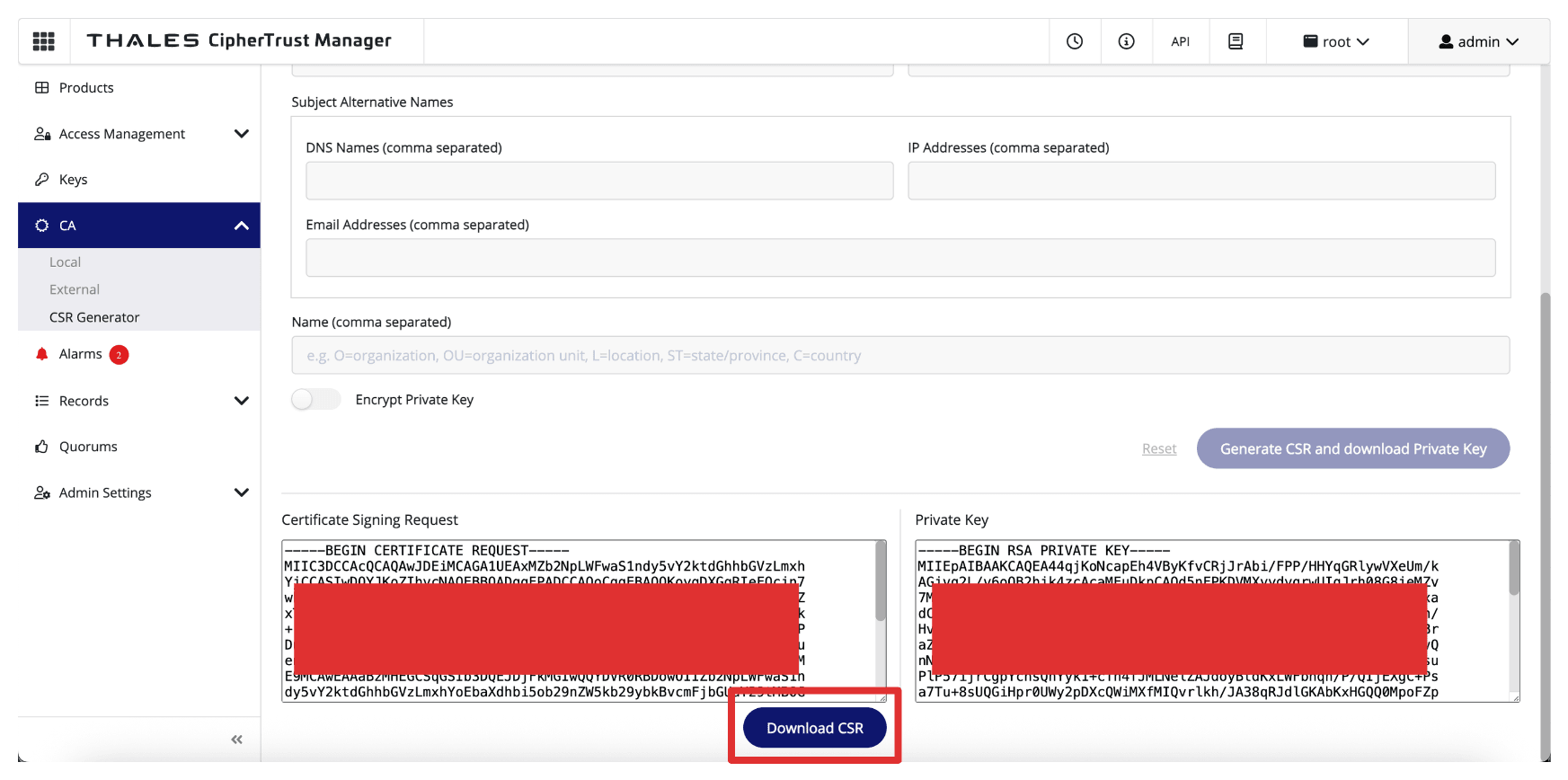

Notez que la clé privée sera automatiquement téléchargée.

-

Cliquez sur Télécharger la CSR pour télécharger et enregistrer le fichier

.csrgénéré.

-

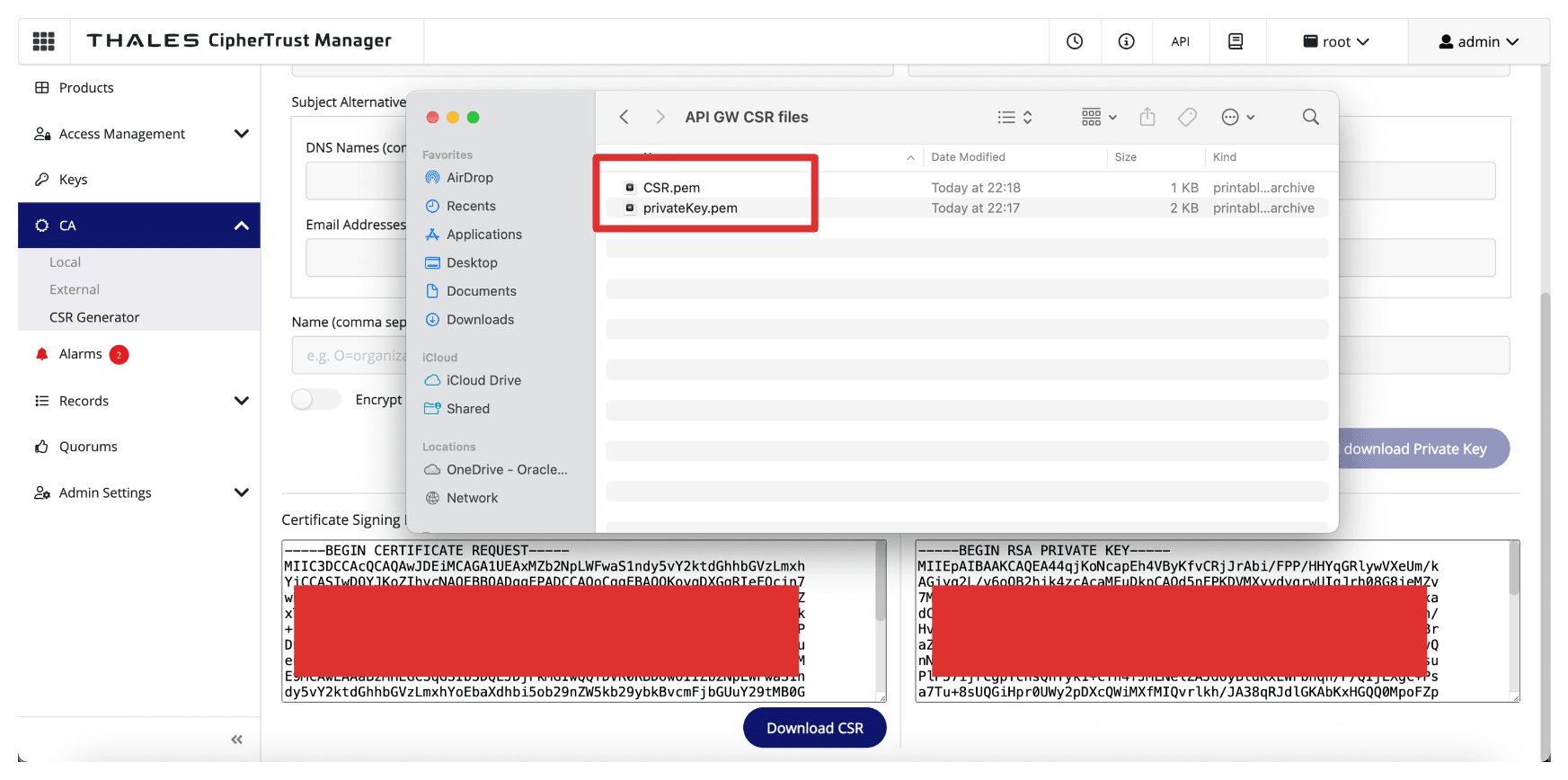

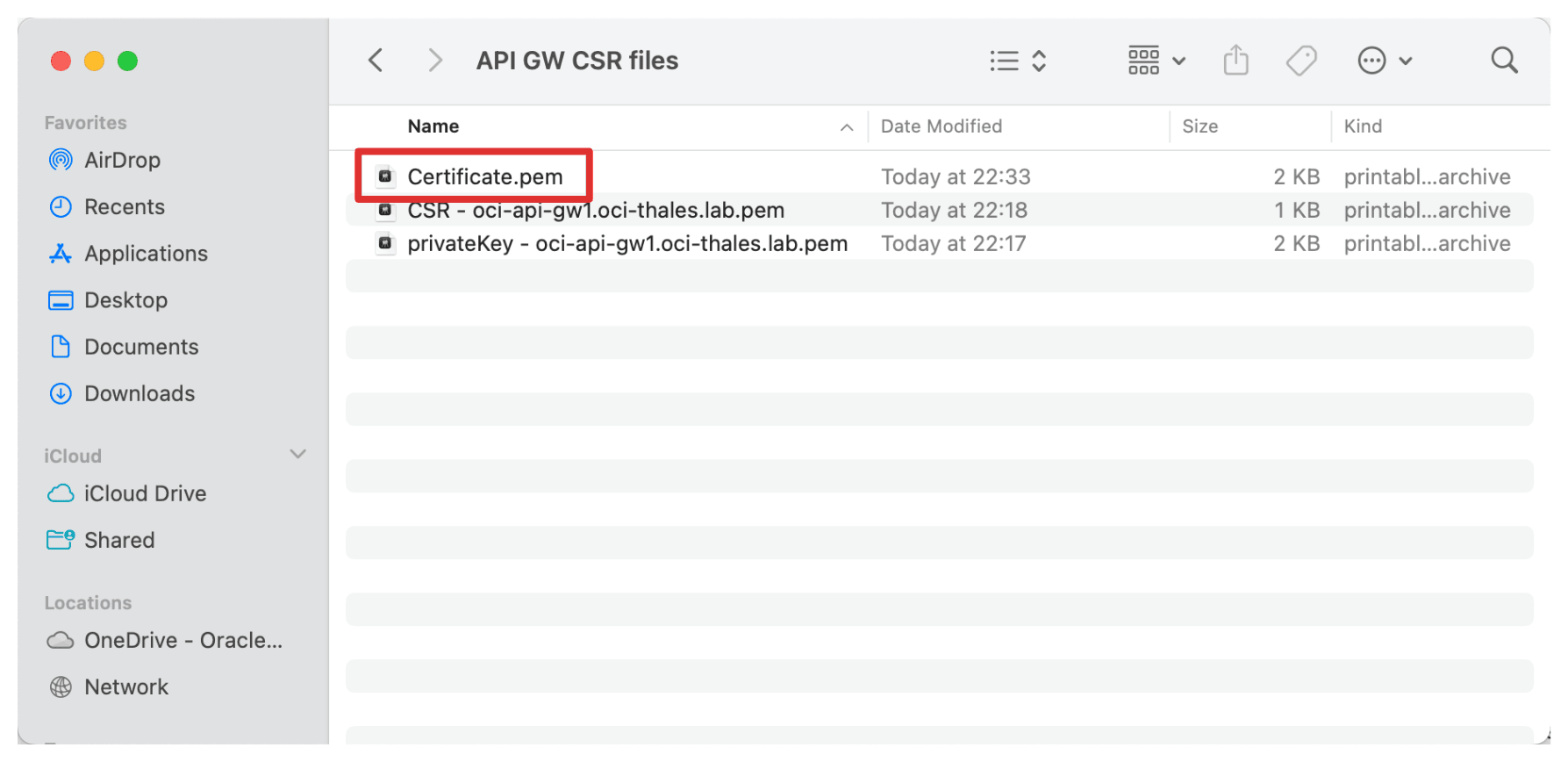

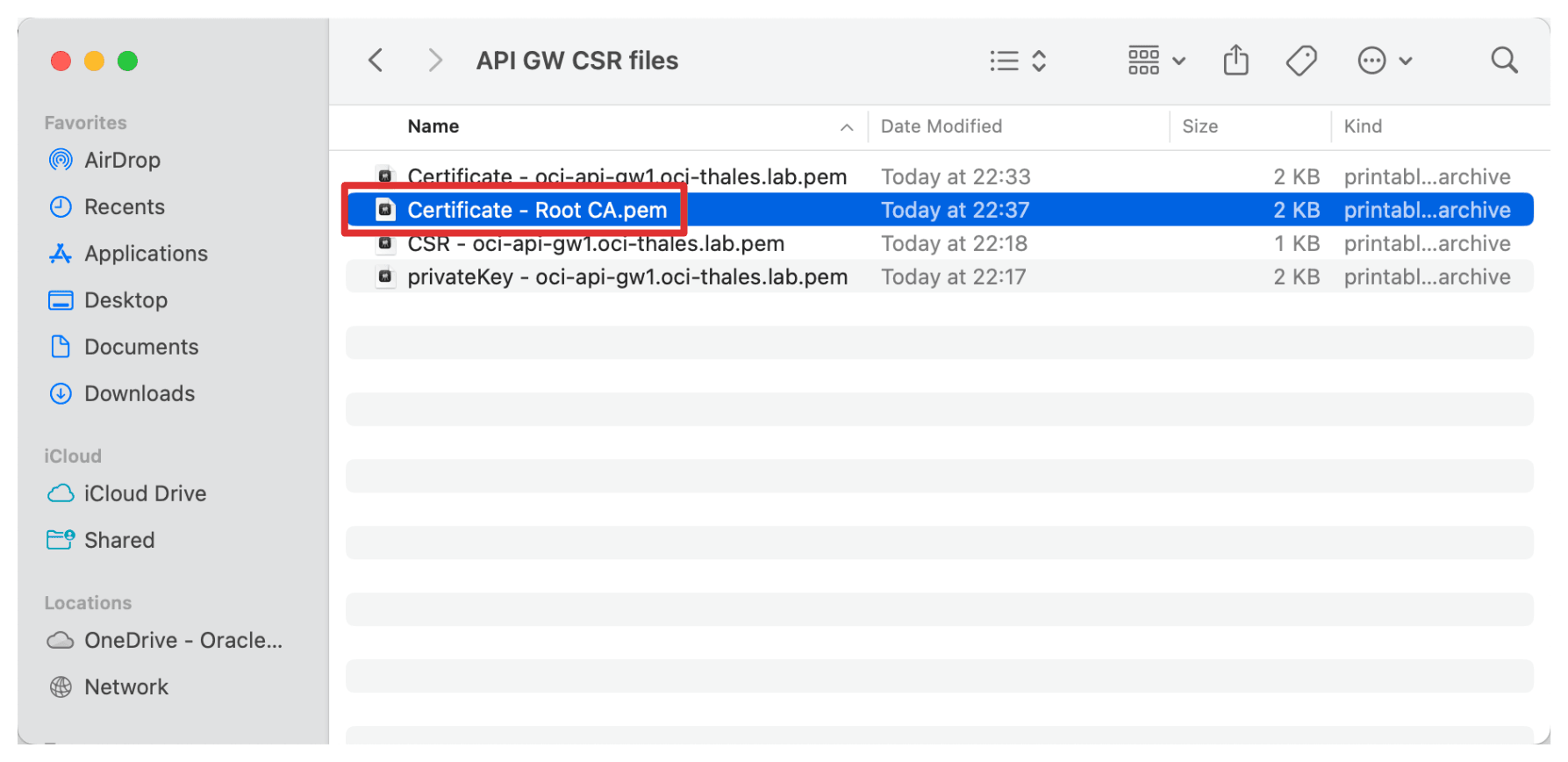

Assurez-vous que la CSR et la clé privée sont stockées dans un dossier.

-

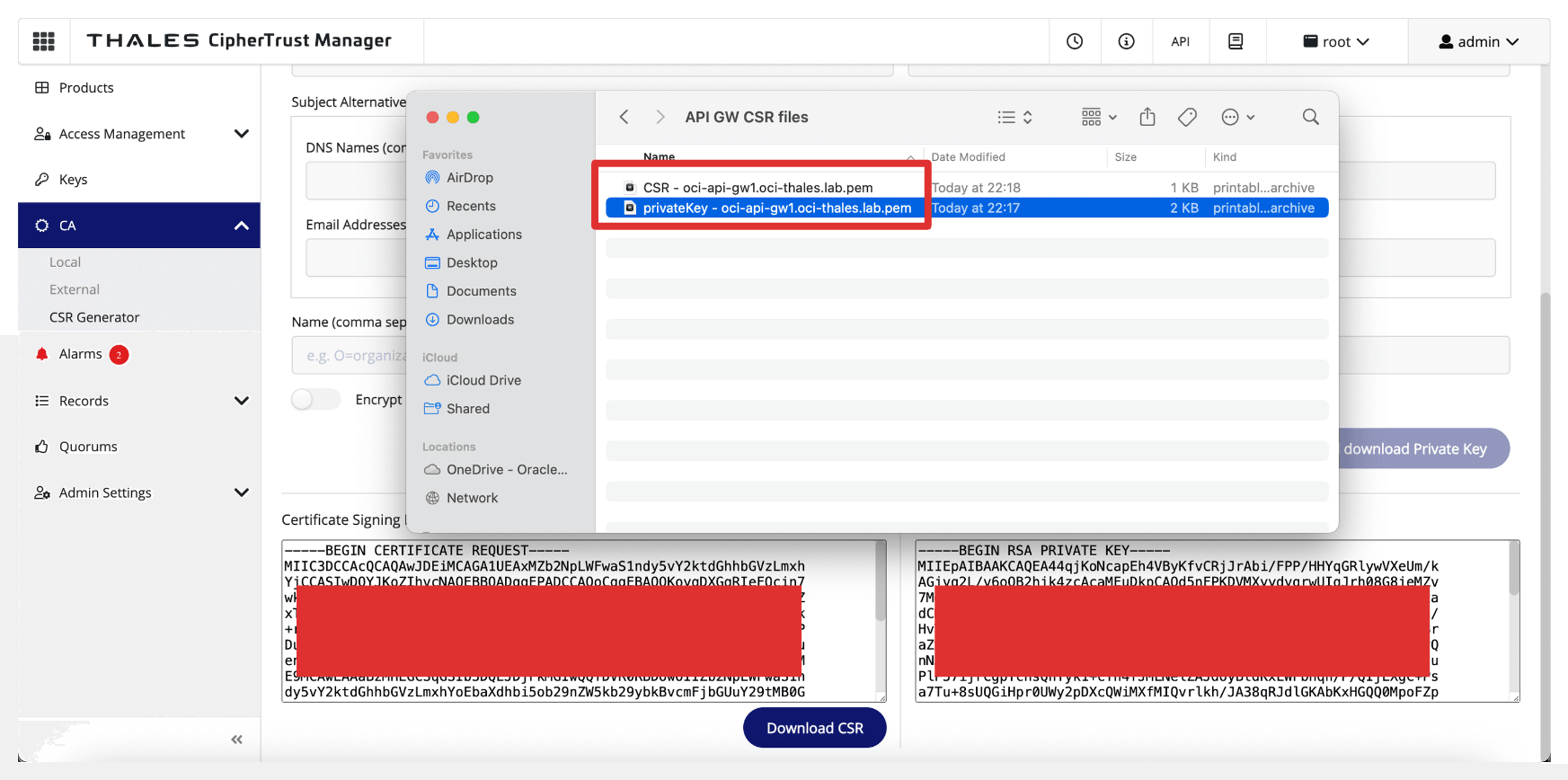

Renommez la CSR et la clé privée.

-

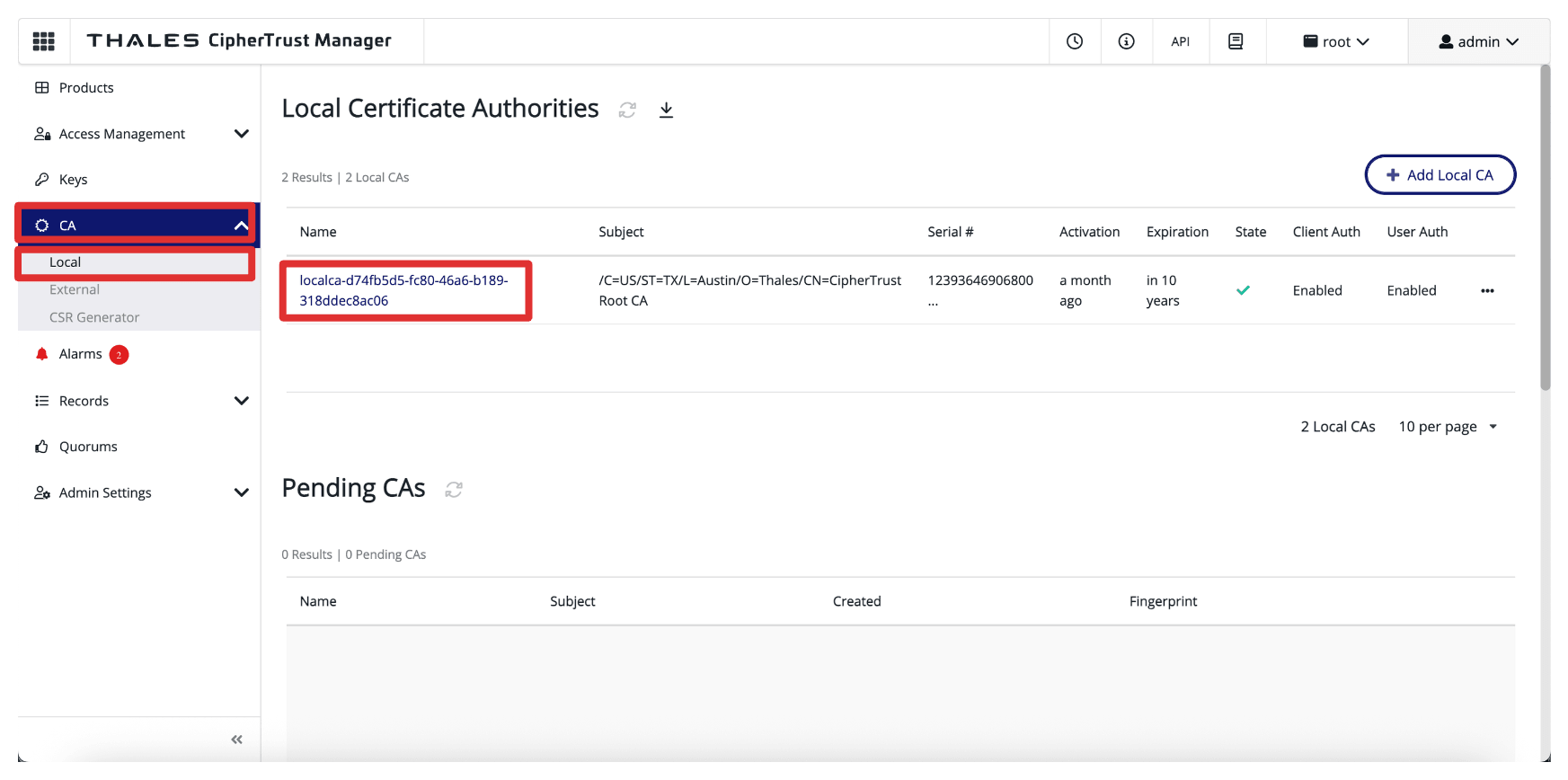

Accédez à CA, cliquez sur Local et sélectionnez l'autorité de certification.

-

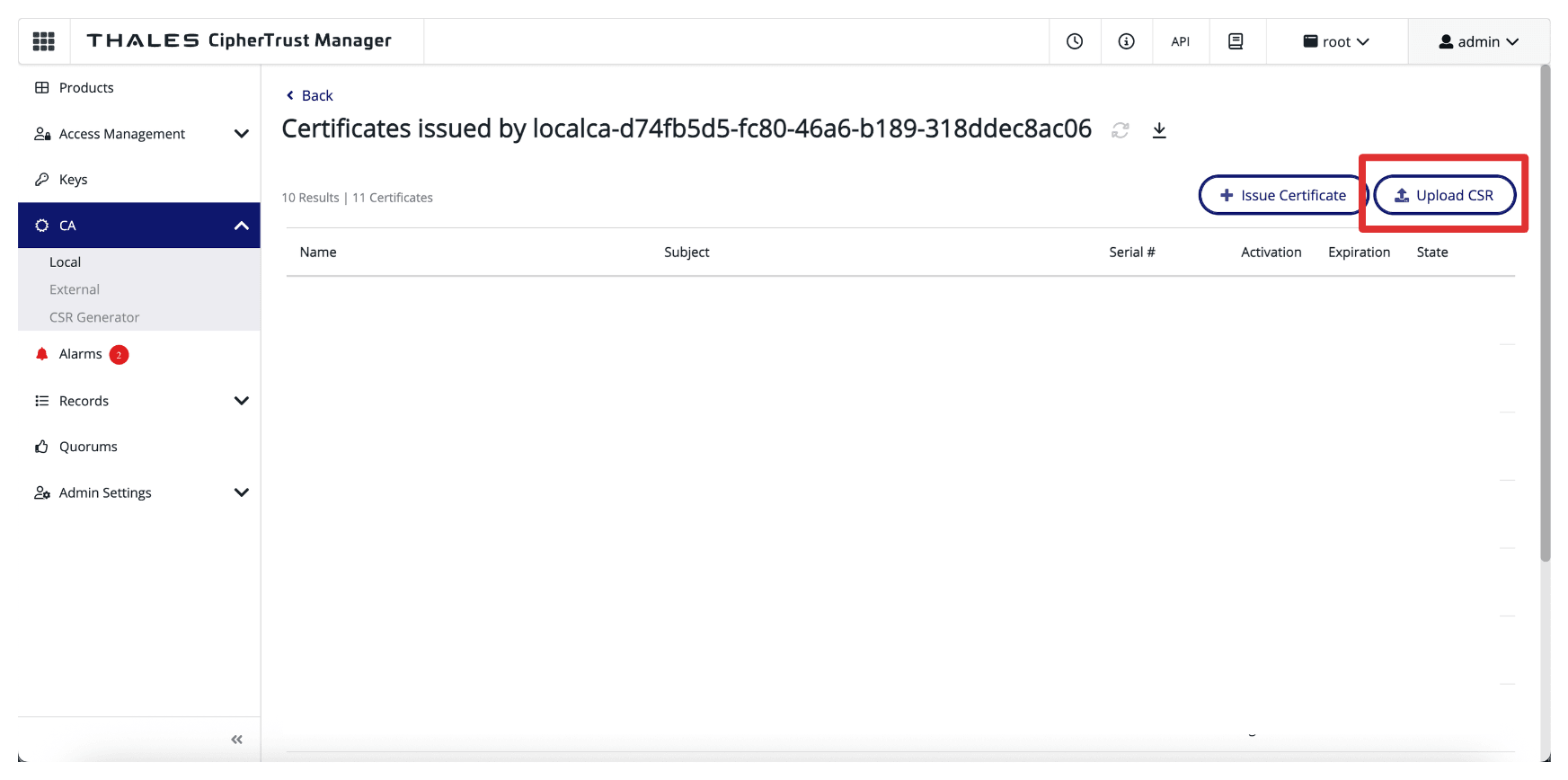

Cliquez sur Télécharger la CSR.

-

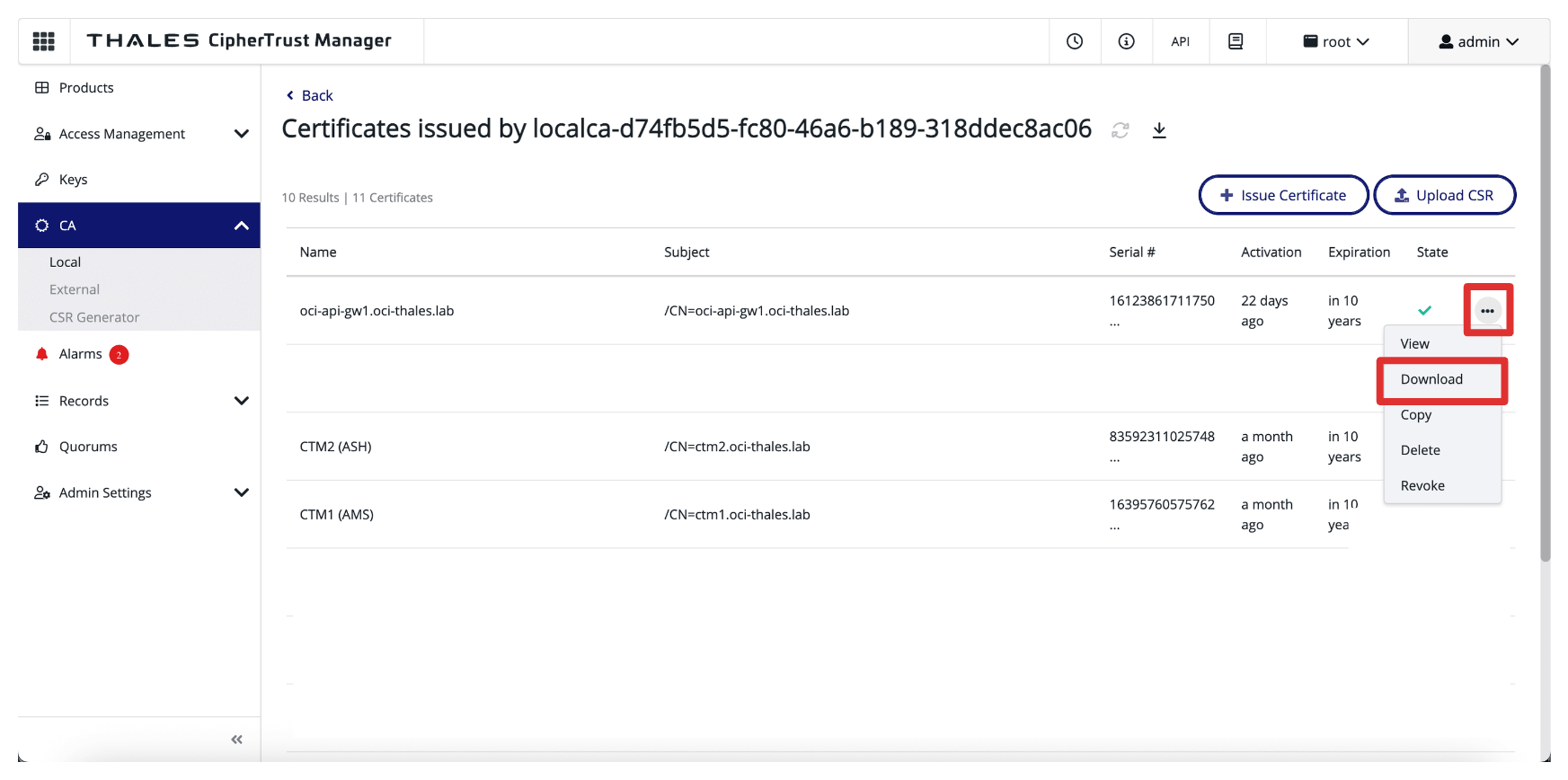

Dans Charger la CSR générée en externe, entrez les informations suivantes.

- Nom d'affichage : entrez le nom de domaine qualifié complet de la passerelle d'API OCI. Par exemple,

oci-api-gw.oci-thales.lab. - Copiez le contenu de la CSR générée dans le champ CSR.

- Objectif du certificat : sélectionnez Serveur.

- Cliquez sur Problème de certificat.

- Nom d'affichage : entrez le nom de domaine qualifié complet de la passerelle d'API OCI. Par exemple,

-

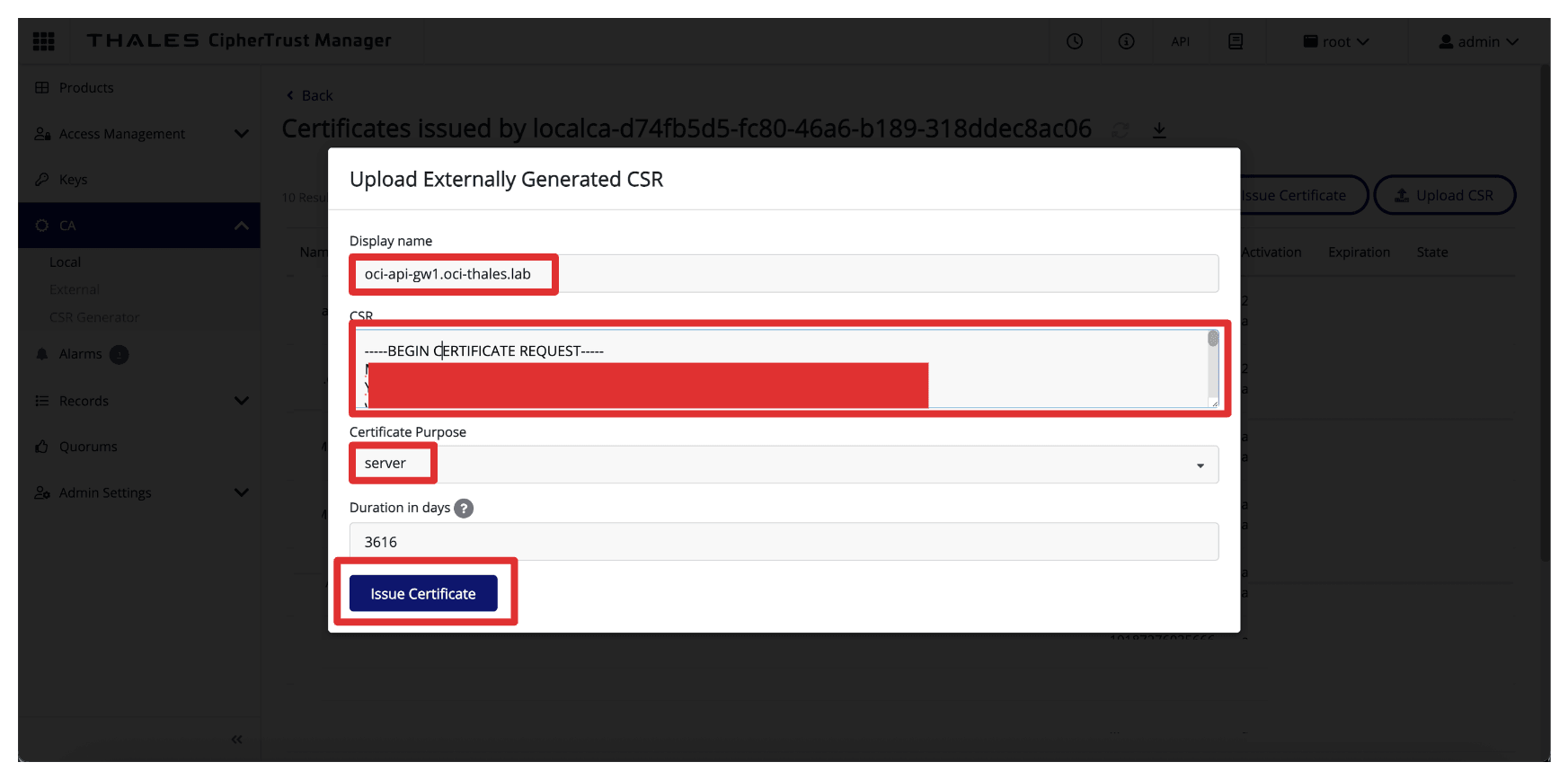

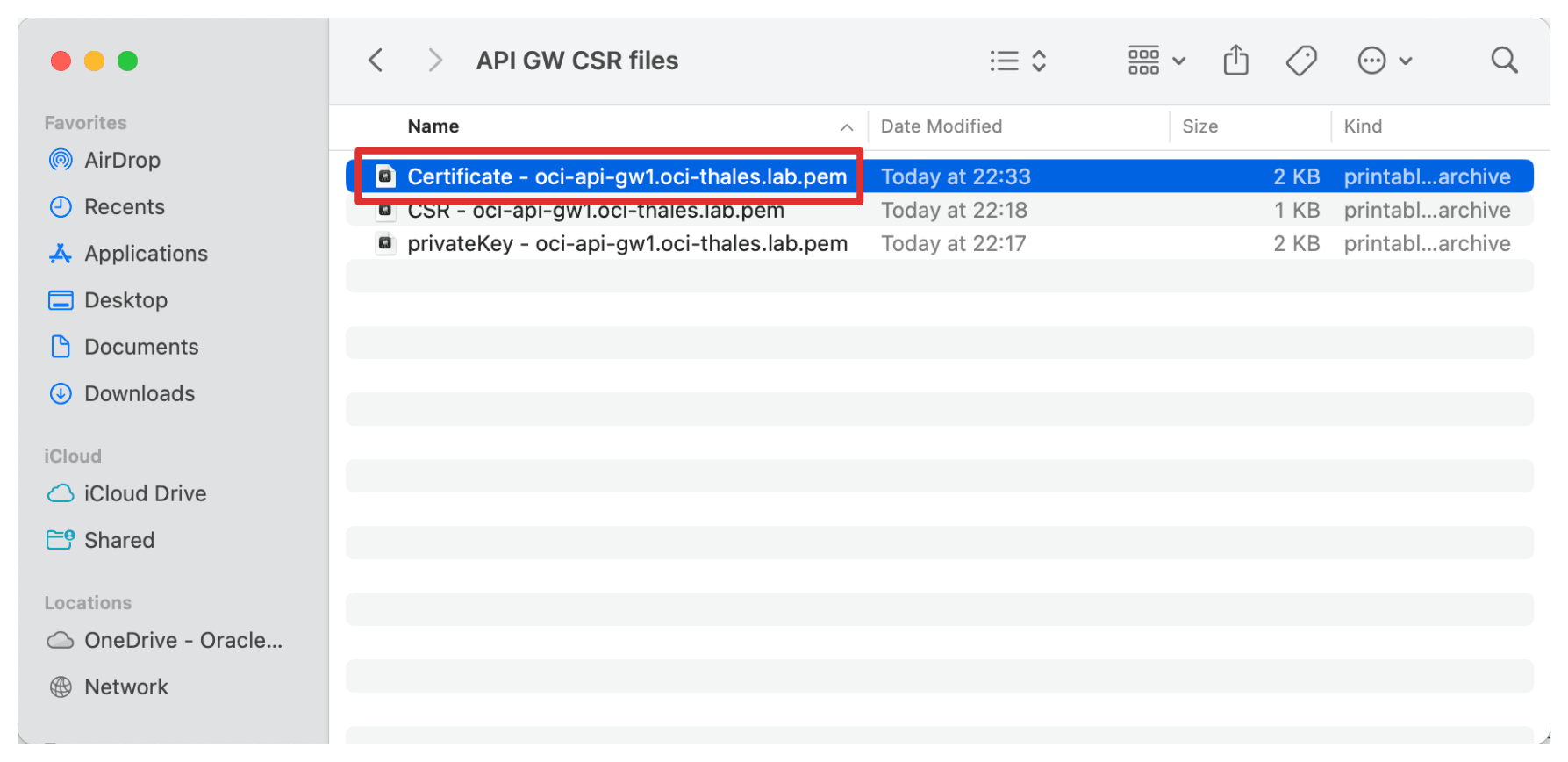

Cliquez sur les trois points à la fin de l'entrée de certificat signé, puis sur Télécharger pour télécharger le certificat signé pour OCI API Gateway.

-

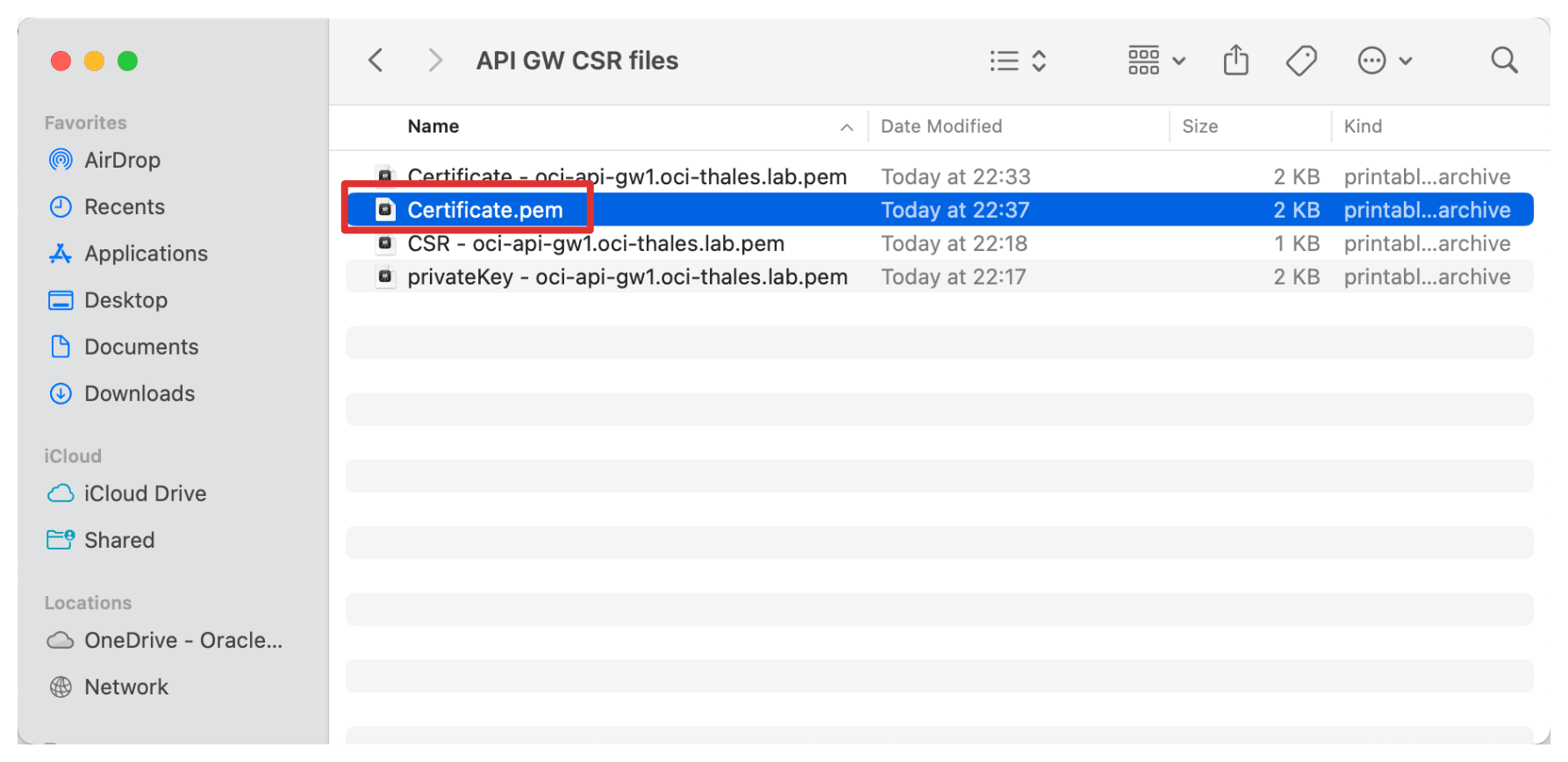

Assurez-vous que le certificat signé est stocké dans les mêmes dossiers CSR et de clés privées.

-

Renommez le certificat signé.

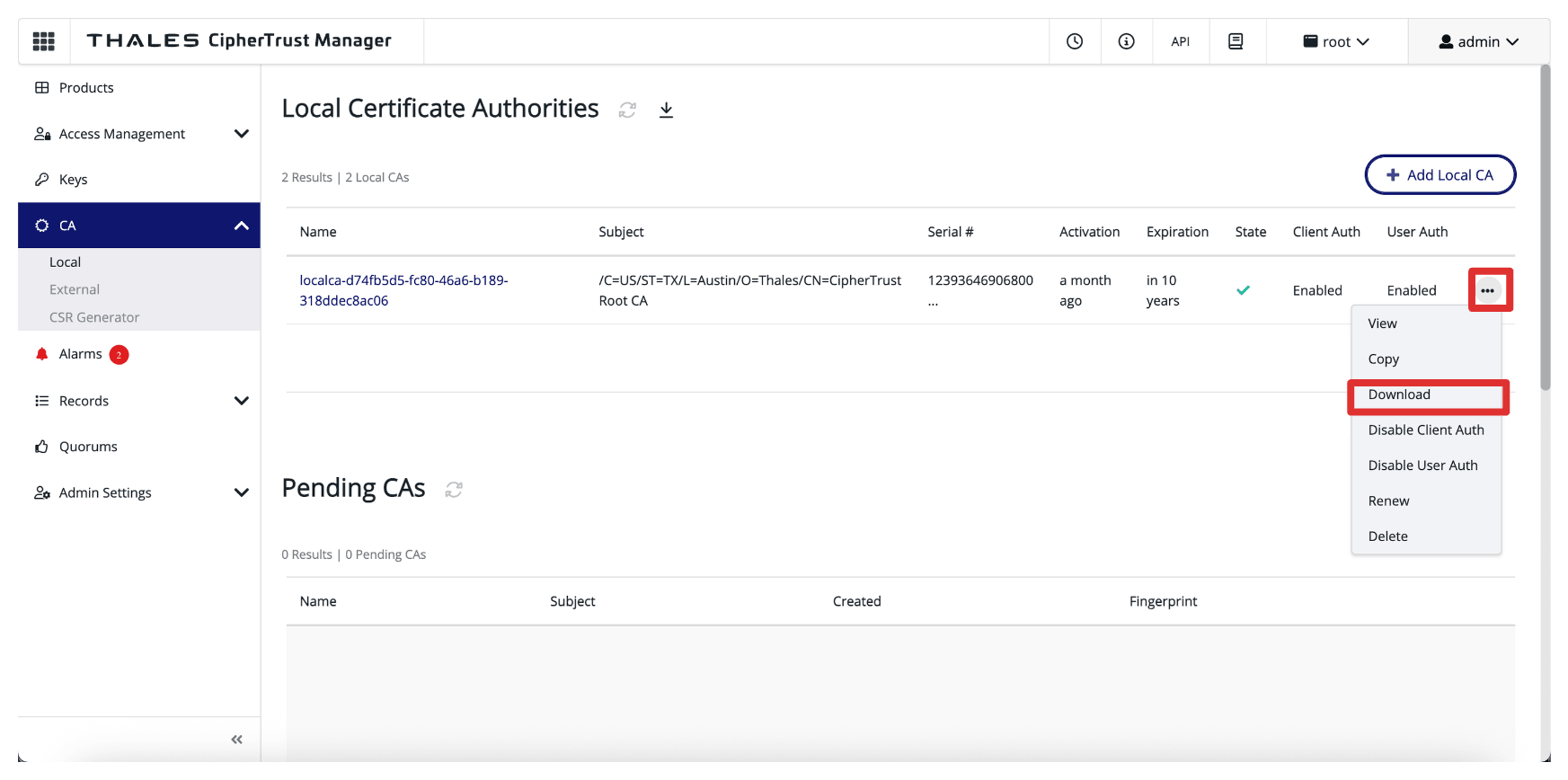

En plus de signer les certificats individuels de Thales CipherTrust Manager, le certificat racine d'autorité de certification est un élément essentiel de la chaîne de confiance. Ce certificat racine établit le fondement de la confiance pour tous les certificats émis par votre gestionnaire Thales CipherTrust, agissant en tant qu'autorité de certification.

-

Accédez à CA et cliquez sur Local. Cliquez sur les trois points à la fin de l'AC AMS CTM, puis cliquez sur Télécharger pour télécharger le certificat CA racine de l'AC AMS CTM.

-

Stockez le certificat racine téléchargé dans le même dossier.

-

Renommez le certificat racine.

Ce certificat sera ensuite attaché au déploiement OCI API Gateway, ce qui permettra à OCI de communiquer en toute sécurité avec Thales CipherTrust Manager via HTTPS à l'aide d'un certificat émis et sécurisé dans votre environnement.

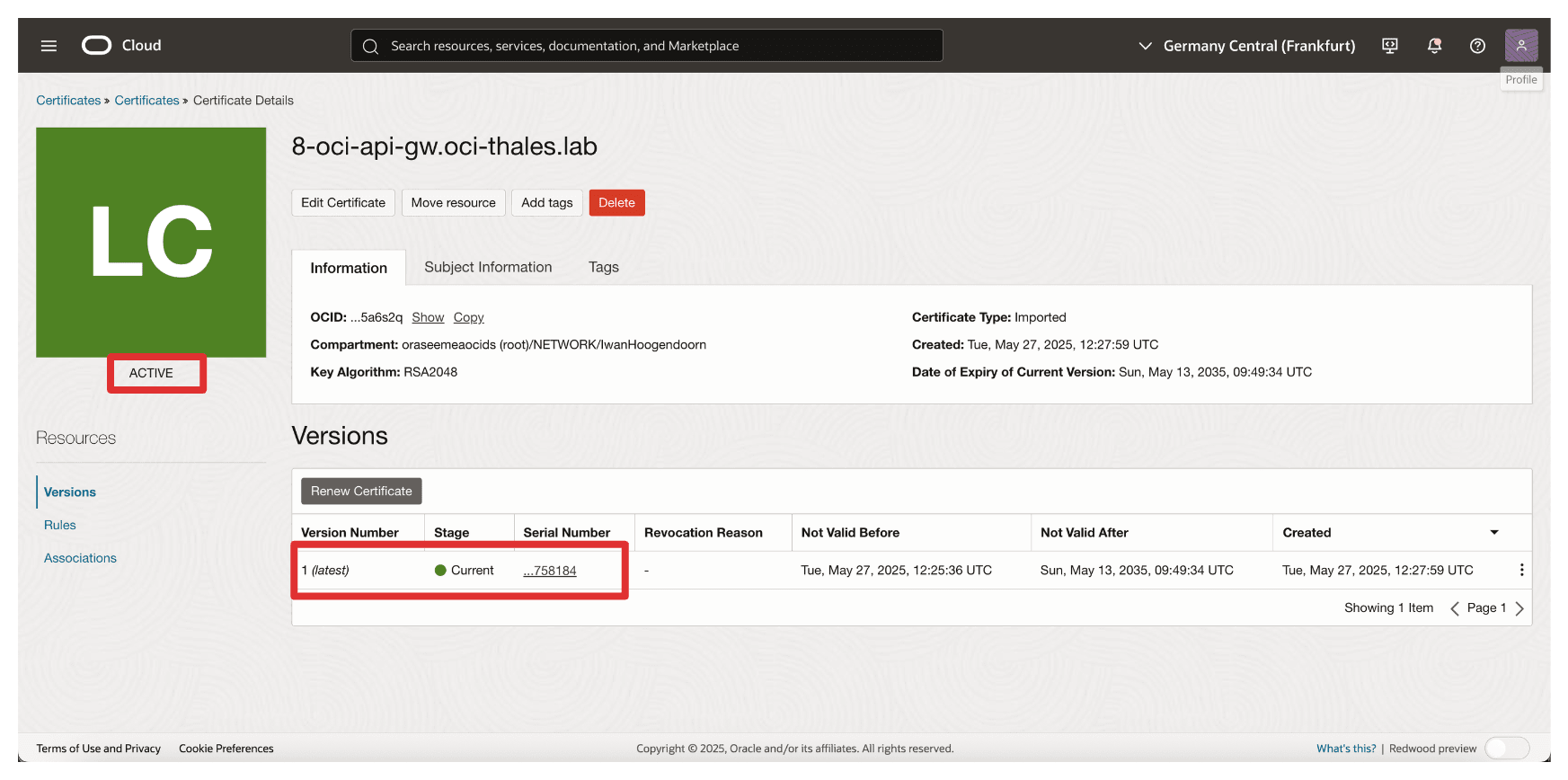

Tâche 4 : téléchargement du certificat de passerelle d'API OCI signé avec le package d'autorité de certification

Après avoir généré et signé le certificat OCI API Gateway à l'aide de l'autorité de certification CTM1, la tâche suivante consiste à télécharger ce certificat dans OCI pour l'associer au déploiement OCI API Gateway.

Cela garantit que toute communication avec la passerelle d'API OCI, telle que les demandes provenant d'OCI External KMS, se produit via une connexion TLS sécurisée et cryptée à l'aide de votre autorité de certification interne.

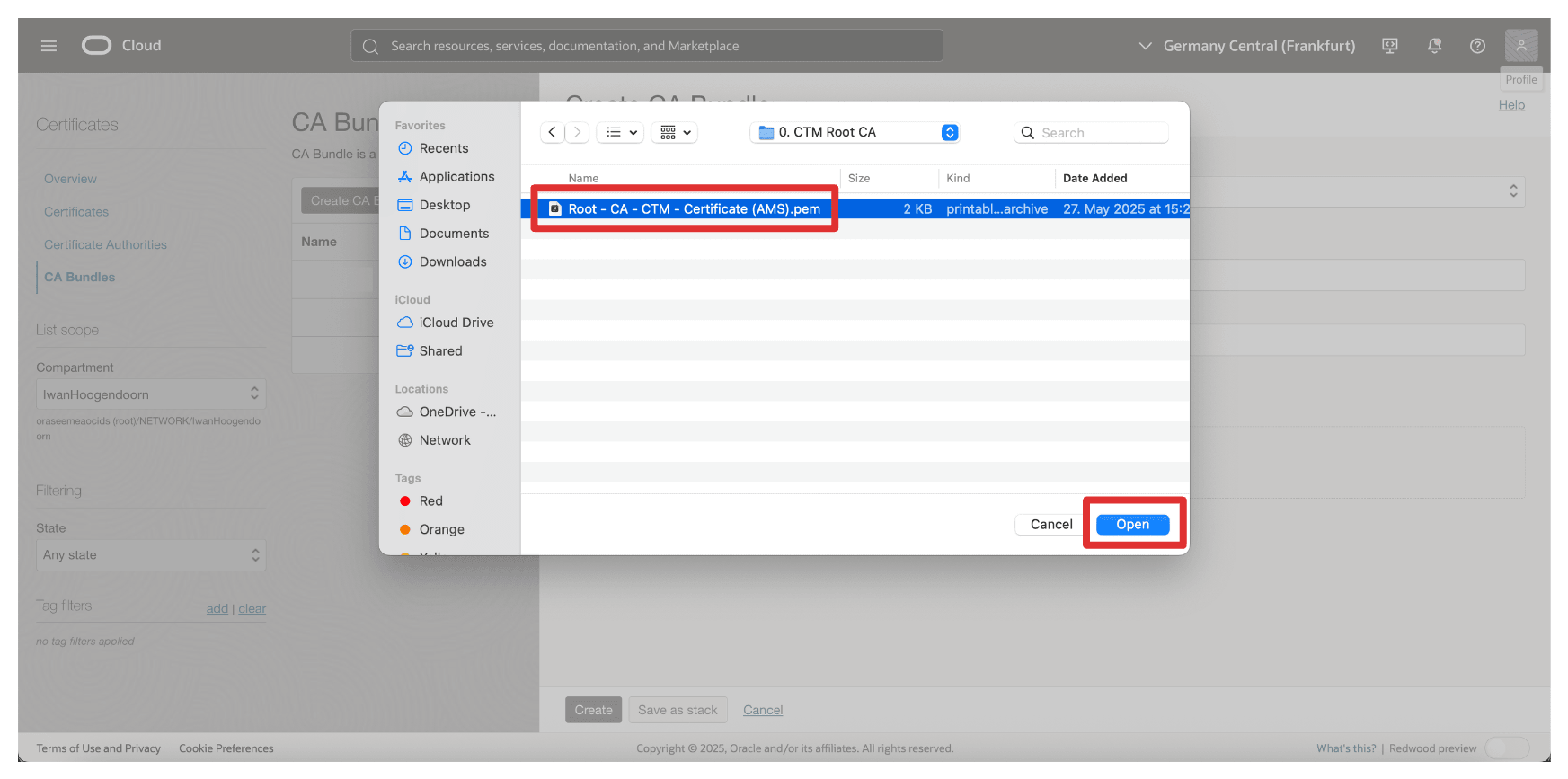

Commençons par télécharger le certificat CA racine.

-

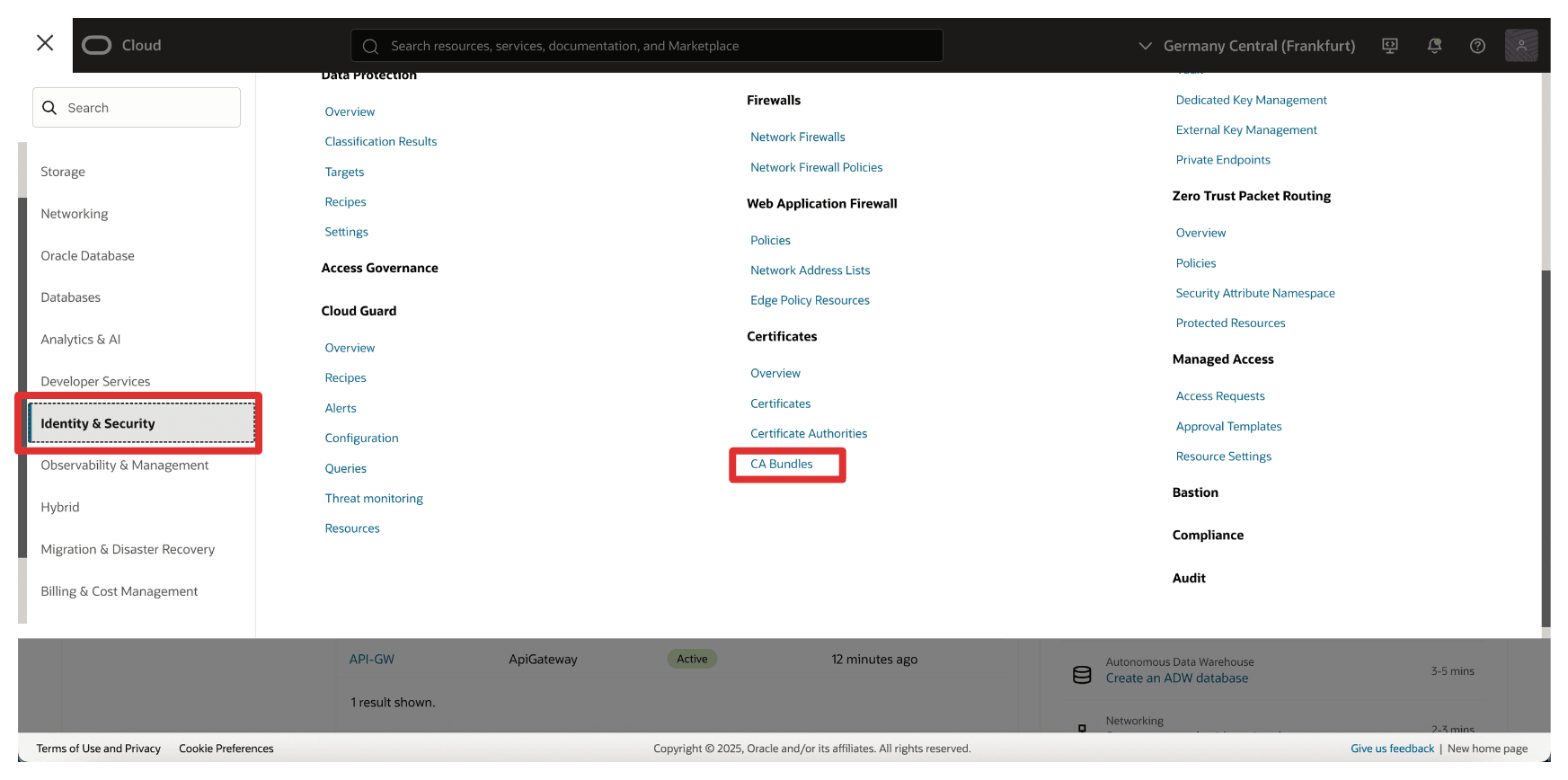

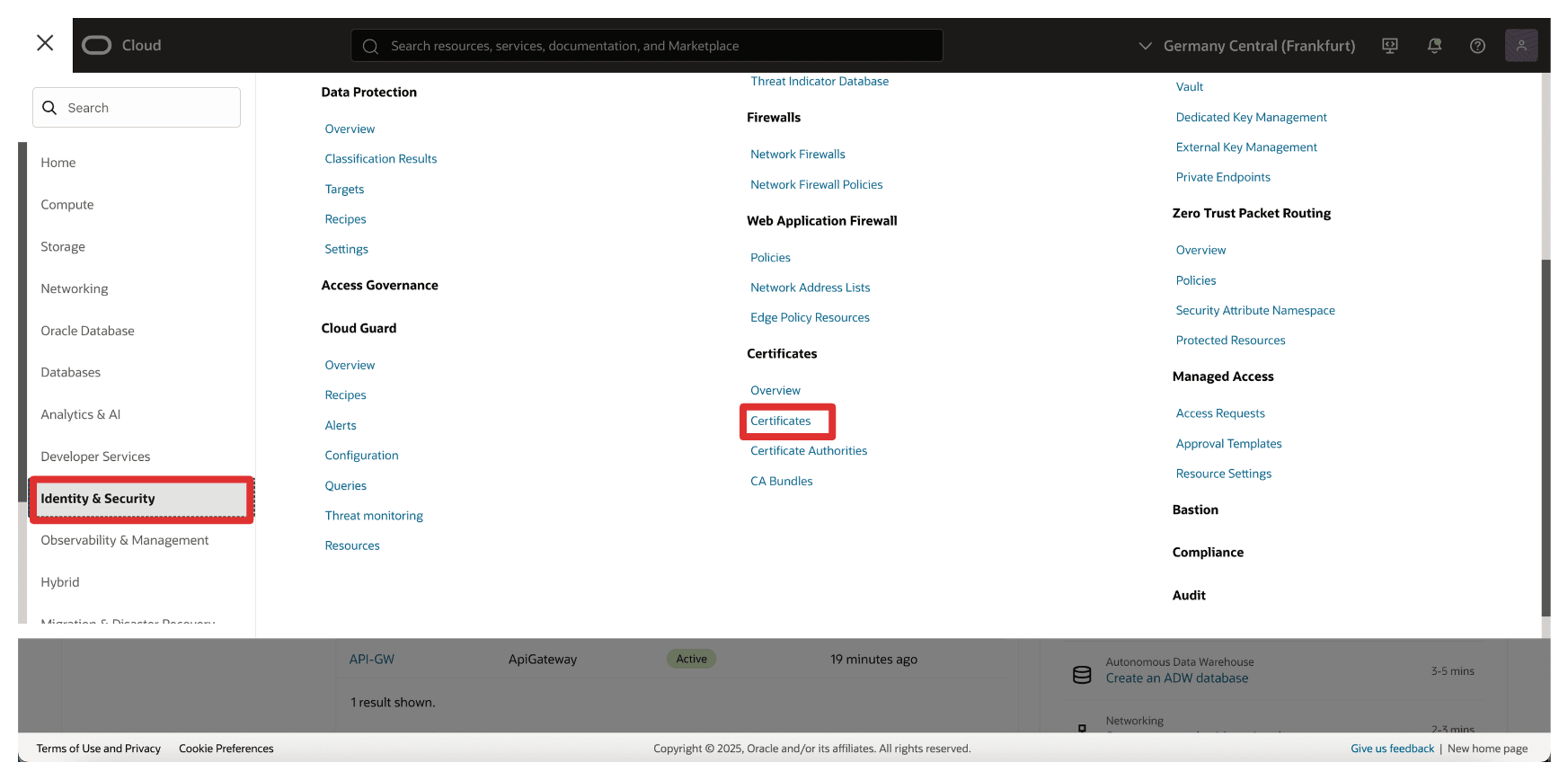

Accédez à la console OCI, accédez à Identité et sécurité et cliquez sur Bundles d'autorité de certification.

-

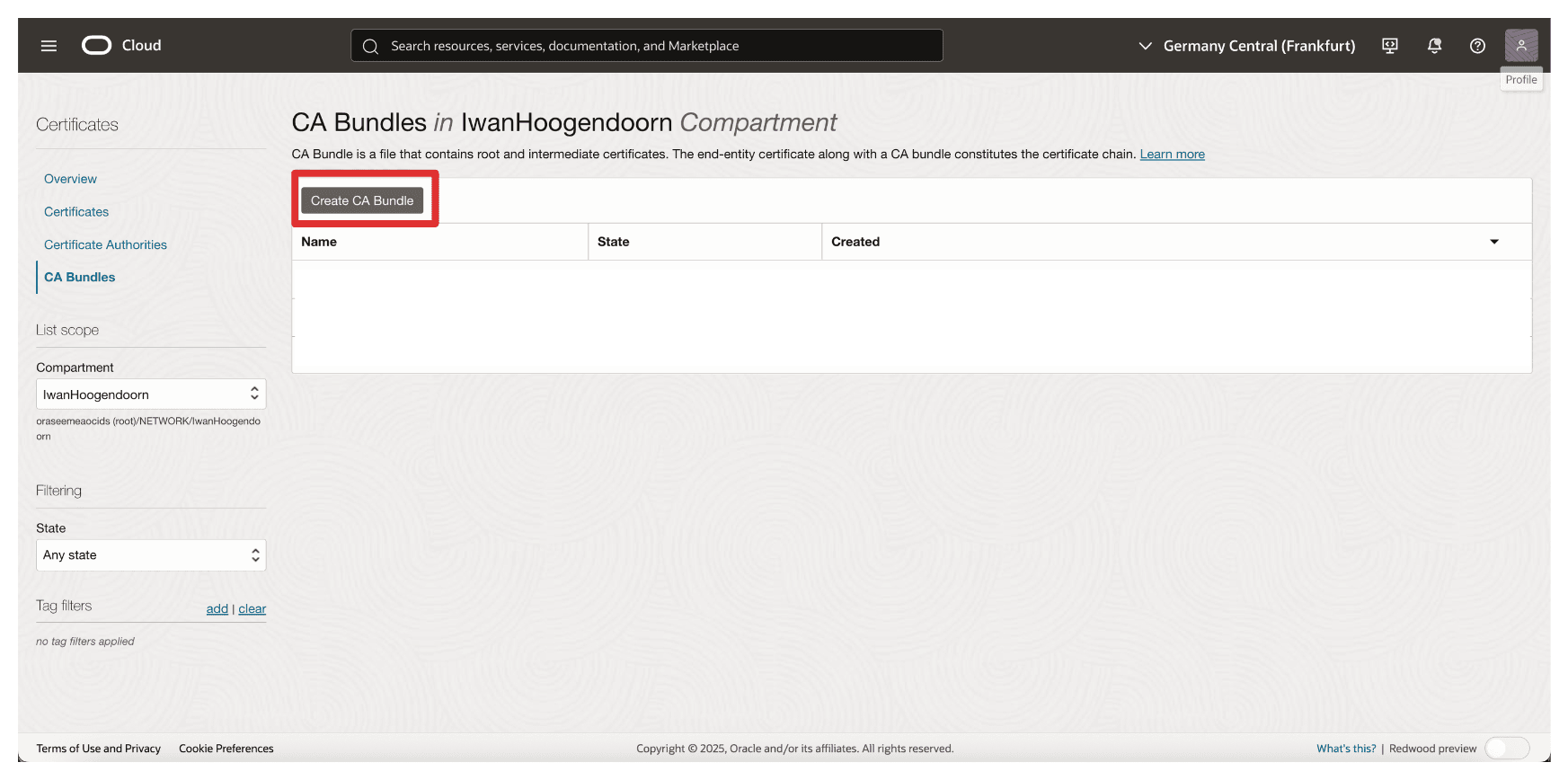

Cliquez sur Créer un package d'autorité de certifications.

-

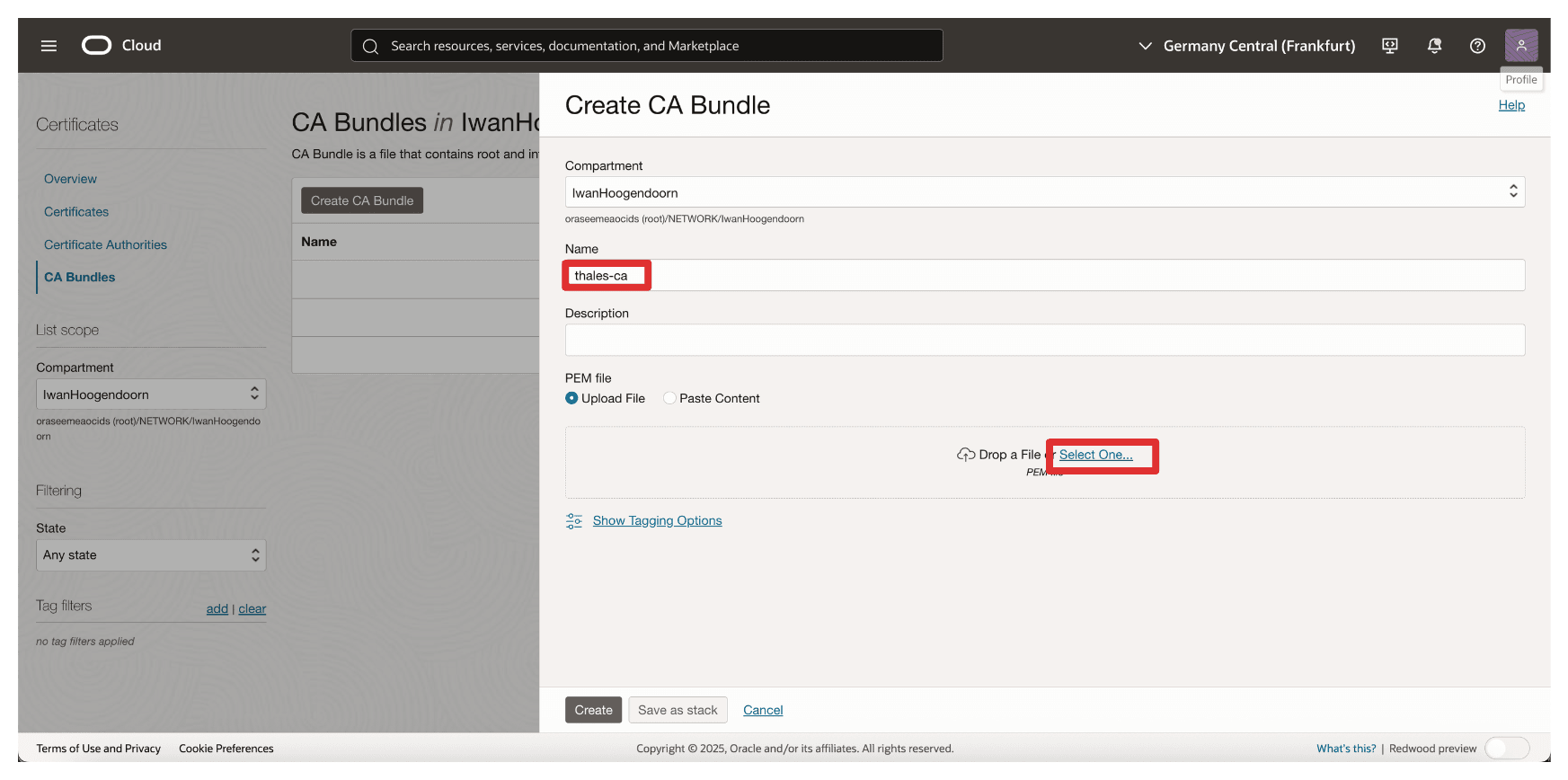

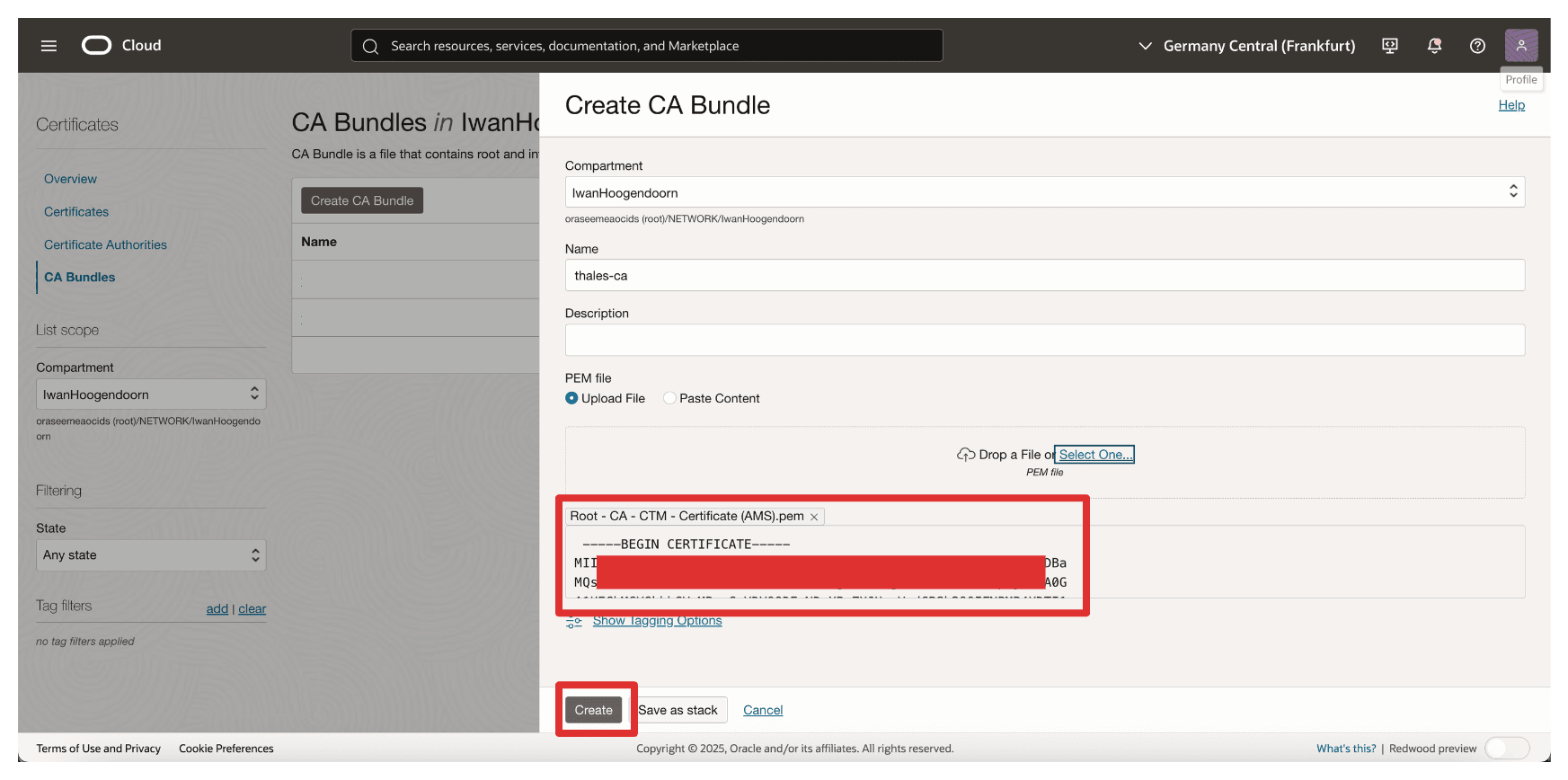

Dans Créer un package d'autorité de certification, entrez les informations suivantes.

- Entrez un nom. Par exemple,

thales-ca. - Sélectionnez un fichier PEM.

- Entrez un nom. Par exemple,

-

Sélectionnez Certificat CA racine de l'autorité de certification CTM1 AMS et cliquez sur Ouvrir.

-

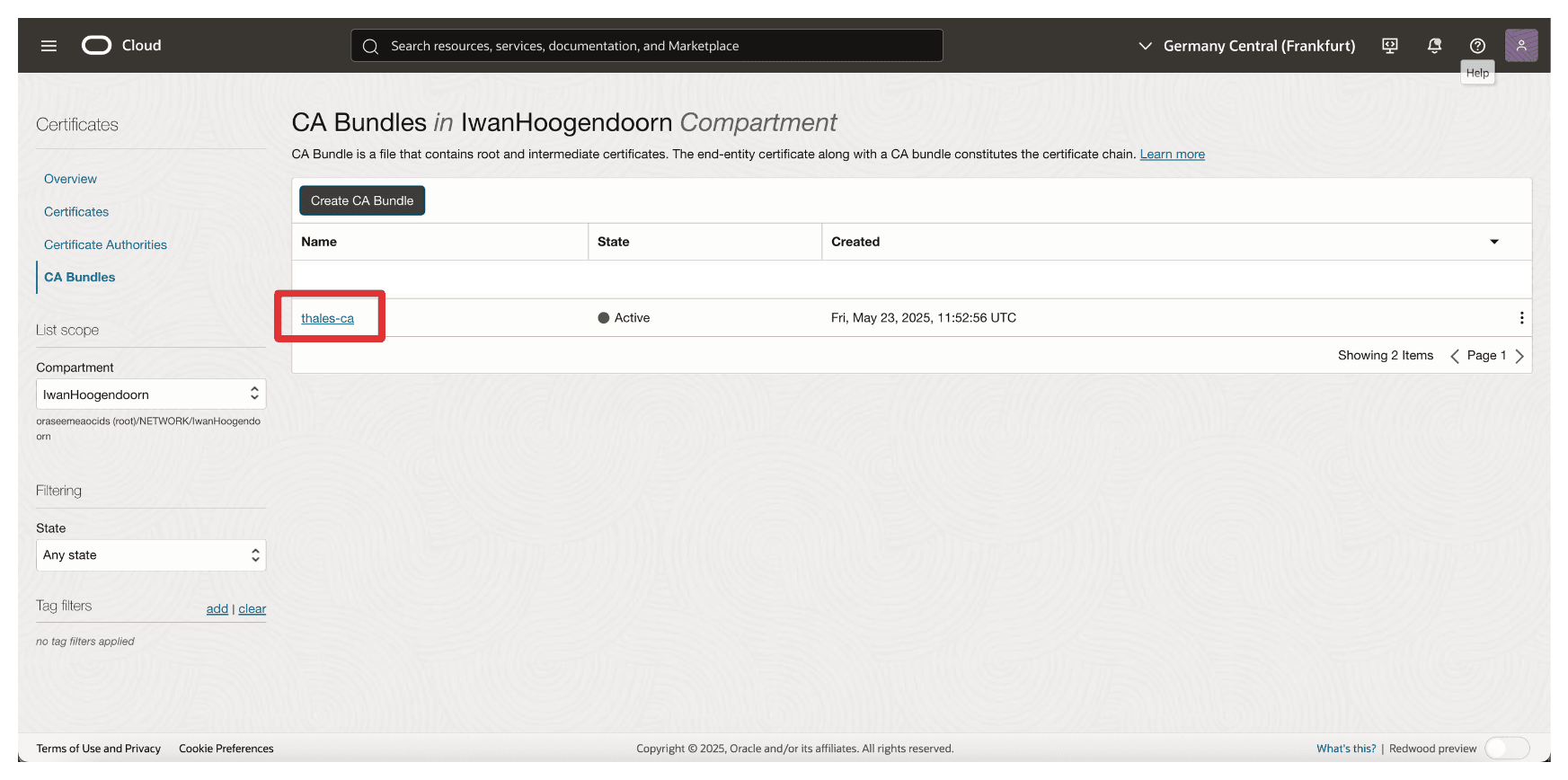

Notez le contenu du certificat d'autorité de certification racine de l'autorité de certification AMS CTM1, puis cliquez sur Créer.

-

Notez que le package d'autorité de certification est créé.

Maintenant, téléchargeons le certificat signé de la passerelle d'API OCI.

-

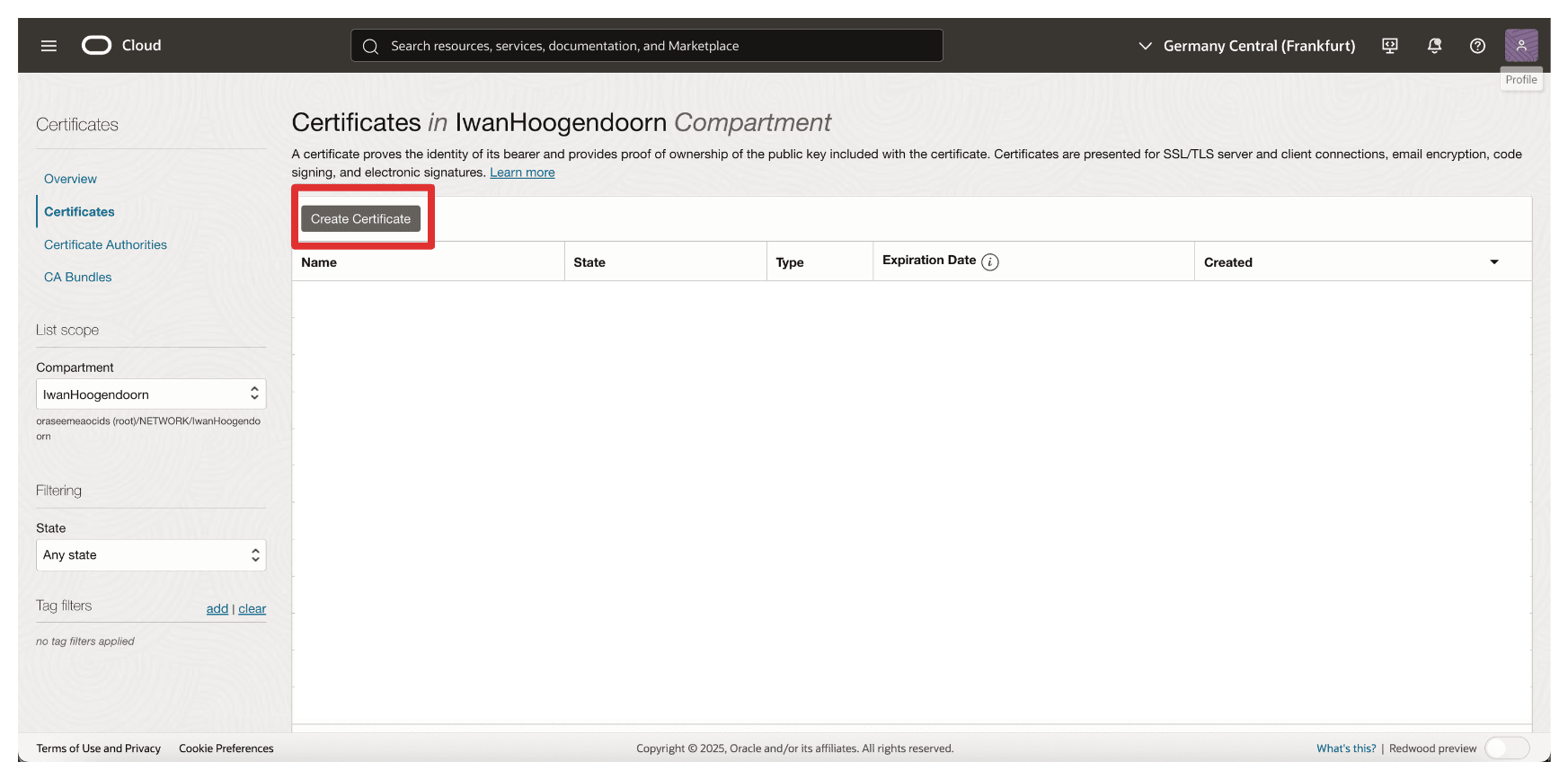

Accédez à la console OCI, accédez à Identité et sécurité et cliquez sur Certificats.

-

Cliquez sur Créer un certificat.

-

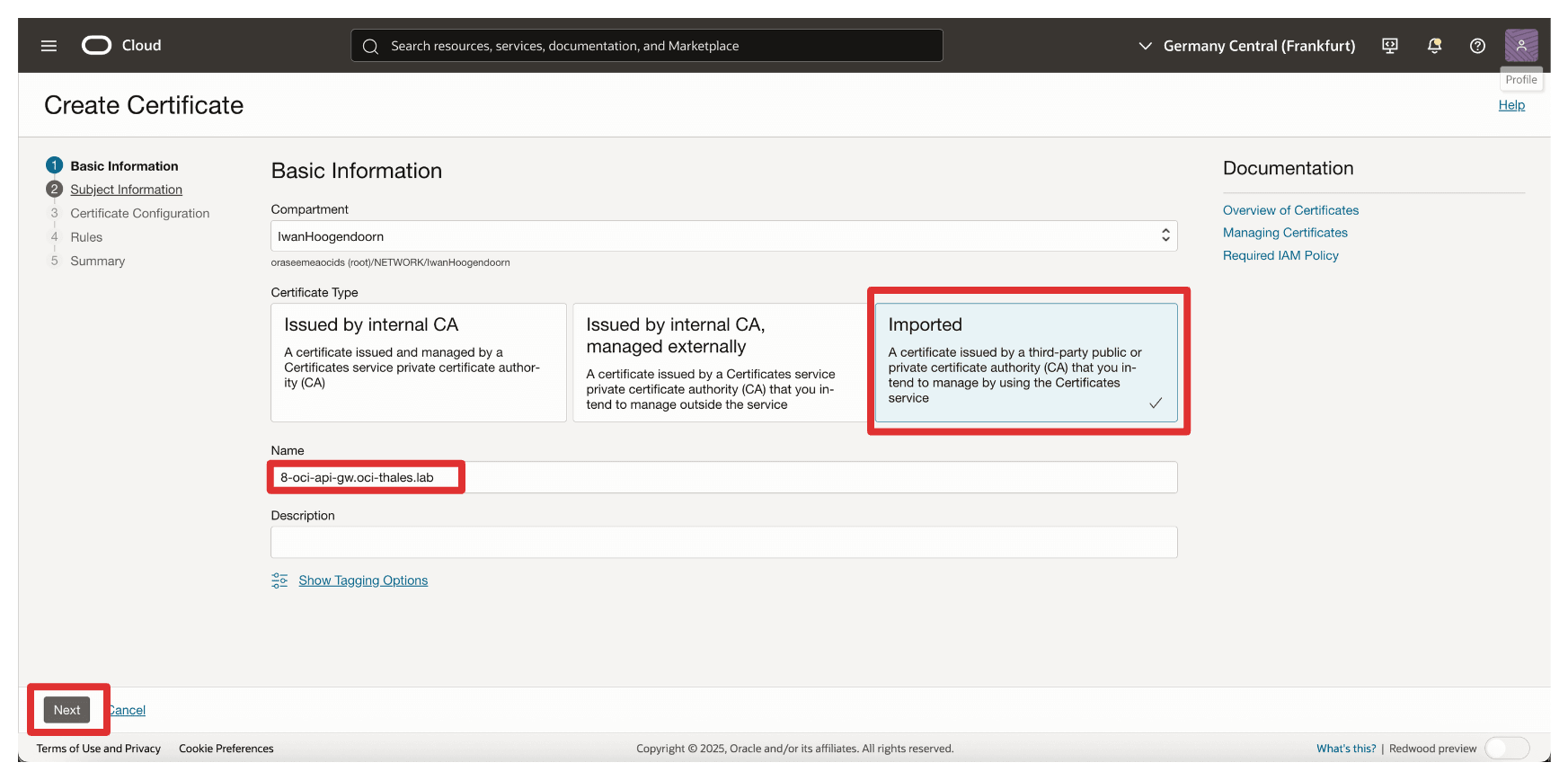

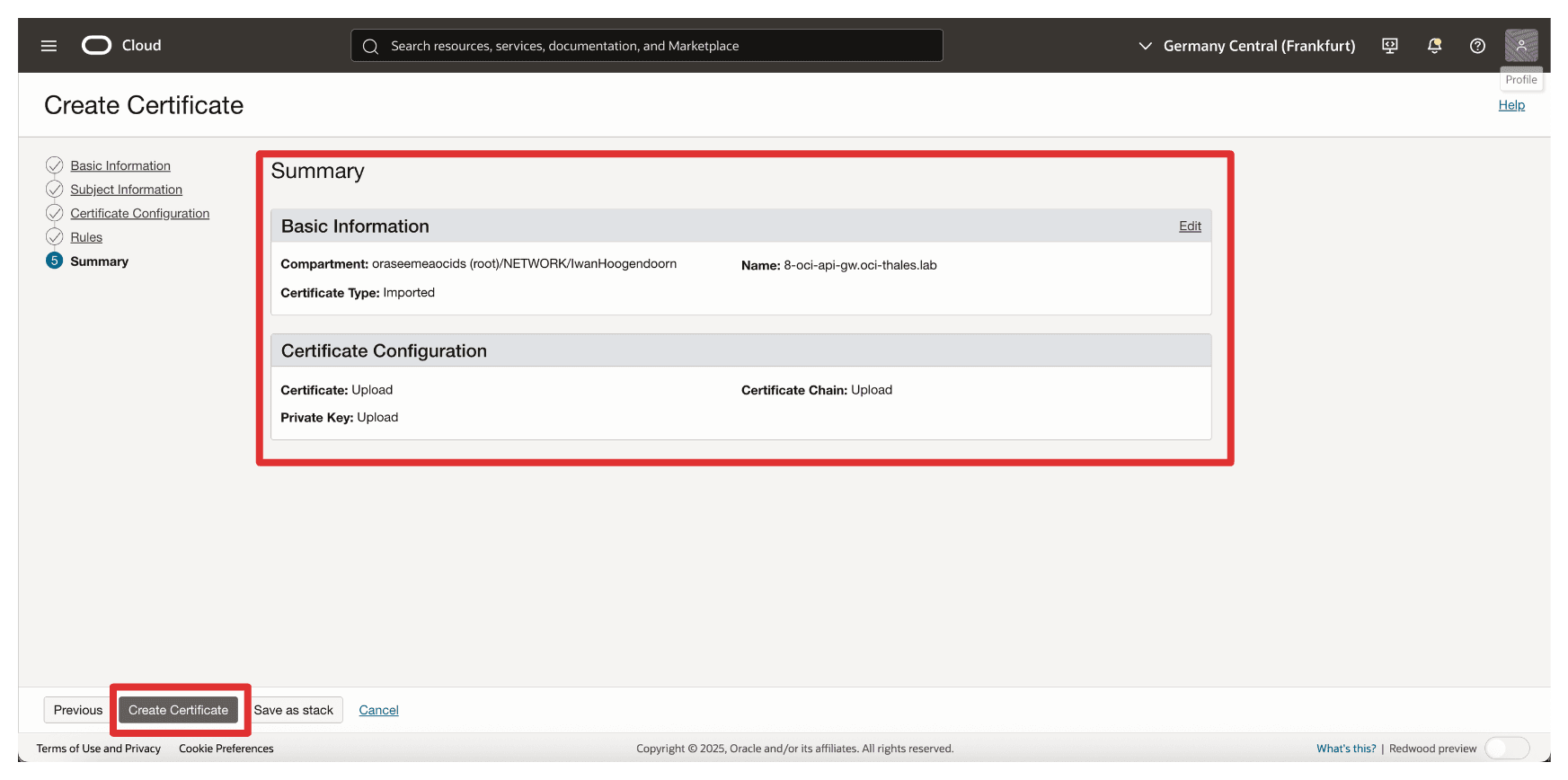

Dans Informations de base, entrez les informations suivantes.

- Sélectionnez Type de certificat comme importé.

- Entrez le nom du certificat.

8-oci-api-gw.oci-thales.lab, par exemple. - Fournissez les informations relatives au jeu de transport, puis cliquez sur Suivant.

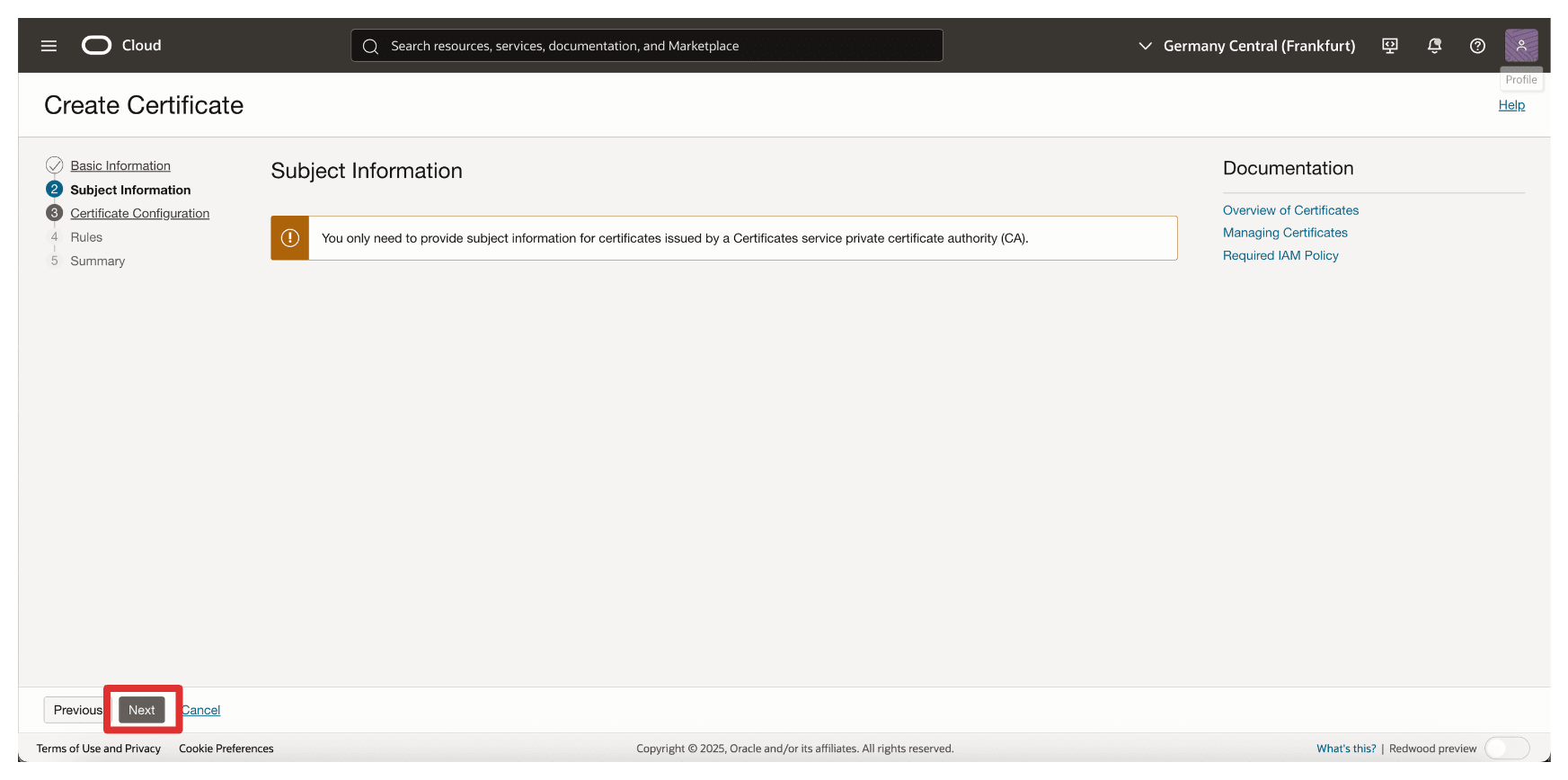

-

Fournissez les informations relatives au jeu de transport, puis cliquez sur Suivant.

-

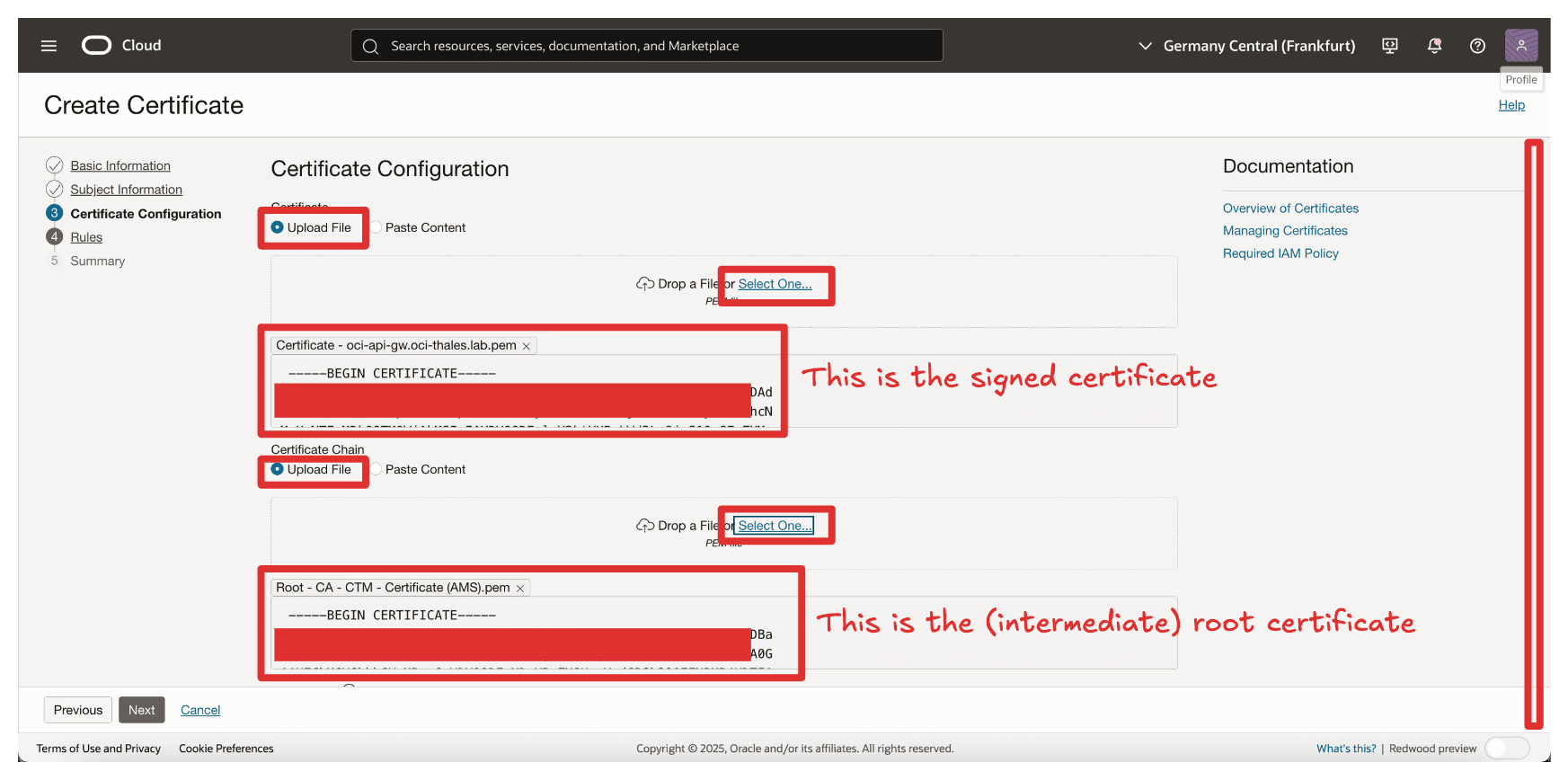

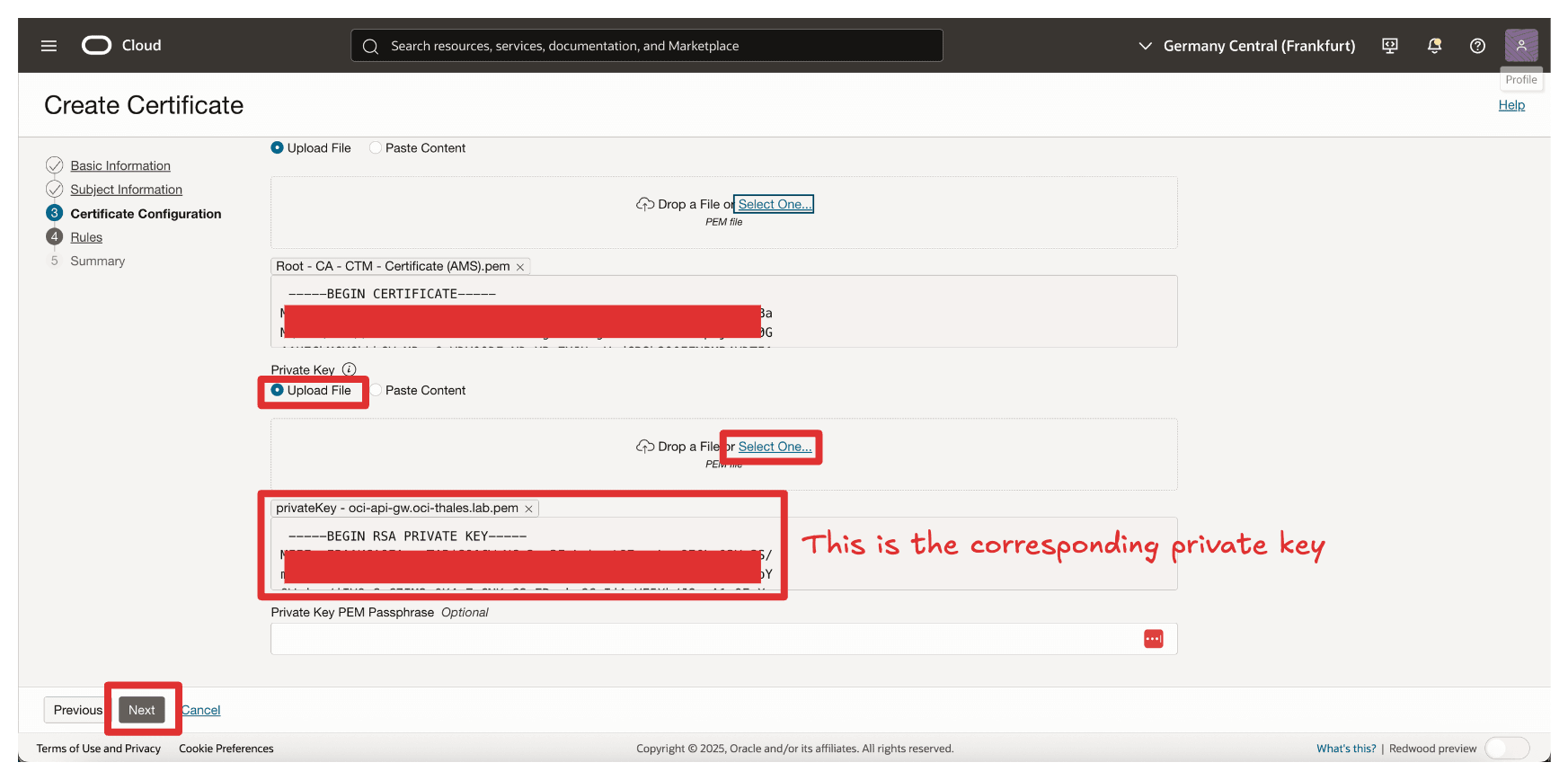

Cliquez sur Télécharger le fichier et téléchargez le fichier de certificat signé de la passerelle d'API OCI.

-

Cliquez sur Télécharger le fichier et téléchargez le fichier de certificat racine du fichier CTM1 dans AMS.

-

Cliquez sur Télécharger le fichier et téléchargez le fichier de clé privée correspondant de la passerelle d'API OCI signée.

-

Fournissez les informations relatives au jeu de transport, puis cliquez sur Suivant.

-

Fournissez les informations relatives au jeu de transport, puis cliquez sur Suivant.

-

Consultez la section Récapitulatif et cliquez sur Créer un certificat.

-

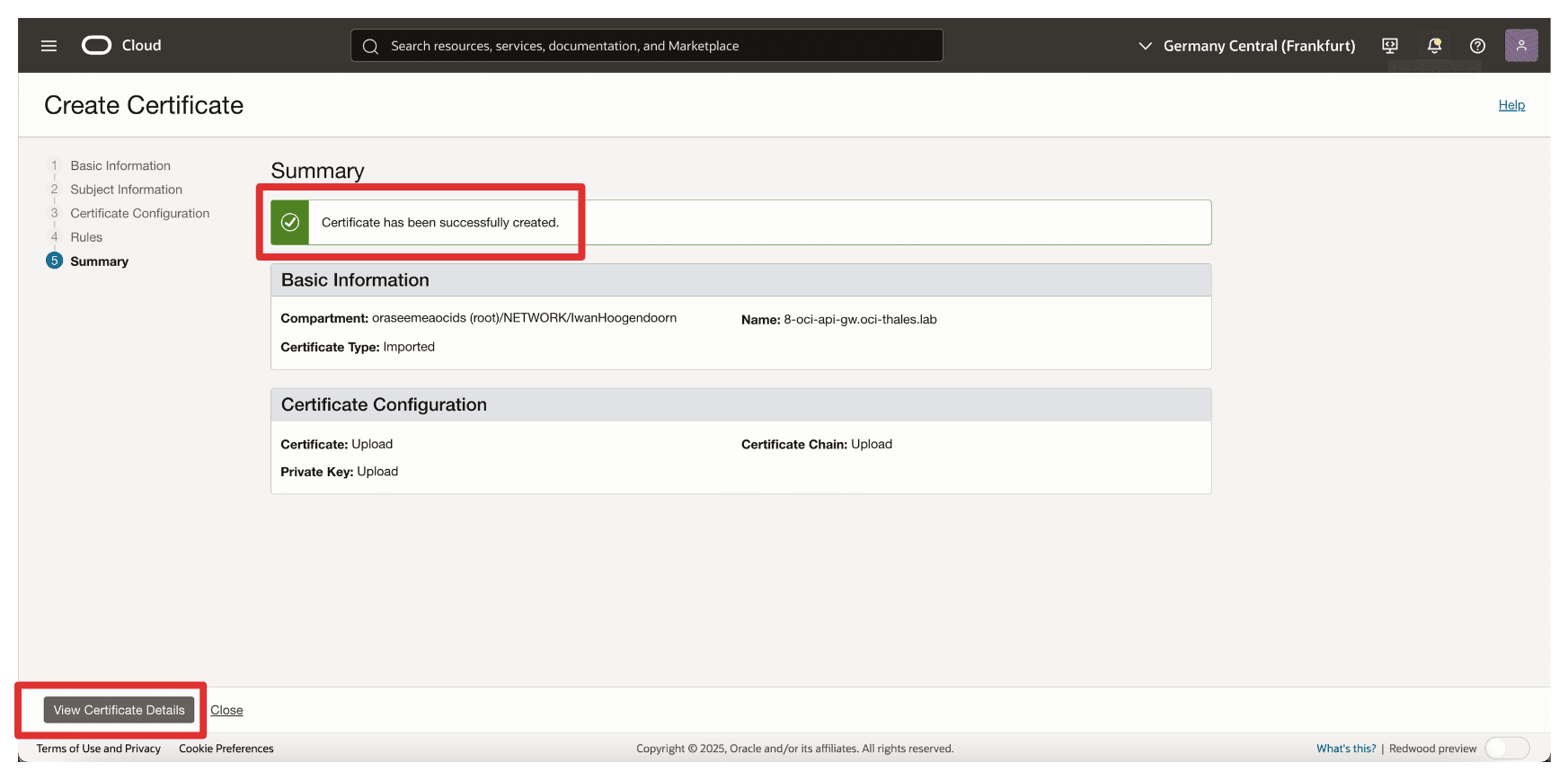

Vérifiez le récapitulatif et cliquez sur Afficher les détails du certificat.

-

Notez que le certificat est actif.

Remarque : si l'import de certificat échoue, cela peut être dû à l'algorithme utilisé lors de la génération de la CSR. Les certificats utilisant l'algorithme ECDSA n'ont pas été acceptés par OCI. Pour résoudre ce problème, nous avons régénéré la CSR à l'aide de l'algorithme RSA, qui a fonctionné avec succès.

Une fois téléchargé, ce certificat sera disponible pour attachement à votre déploiement API Gateway, ce qui lui permettra de présenter une identité sécurisée aux services OCI tels que le KMS externe OCI. Cette tâche est essentielle pour permettre une sécurisation basée sur des certificats entre Oracle et votre gestionnaire de clés externe.

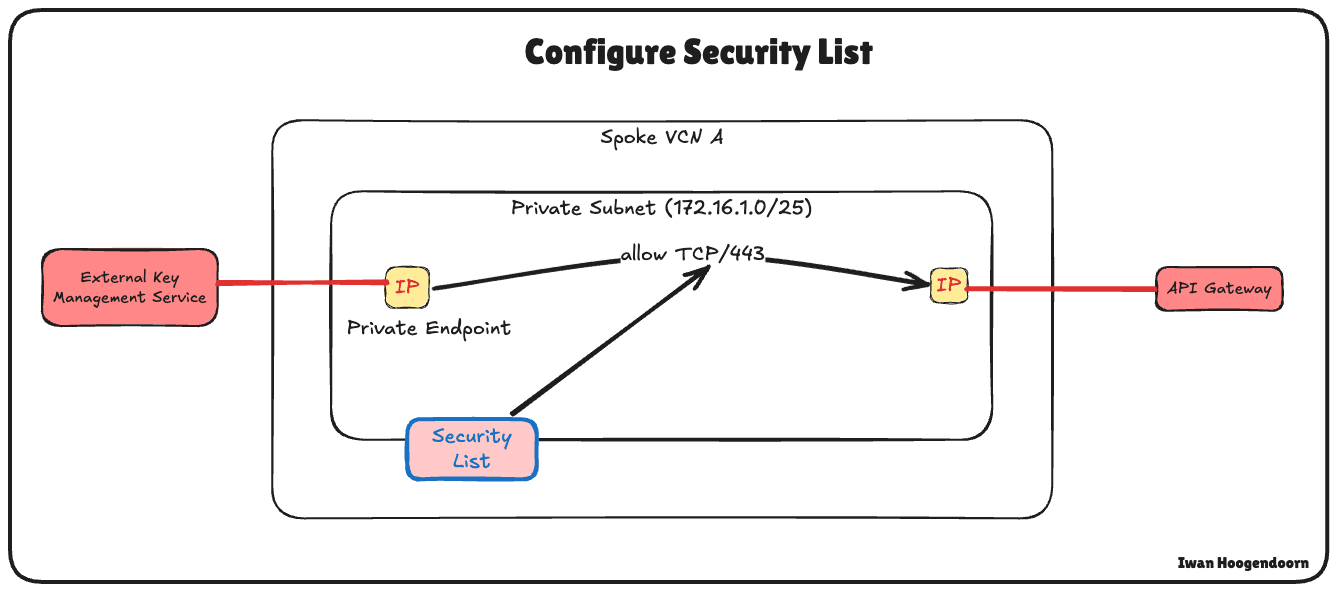

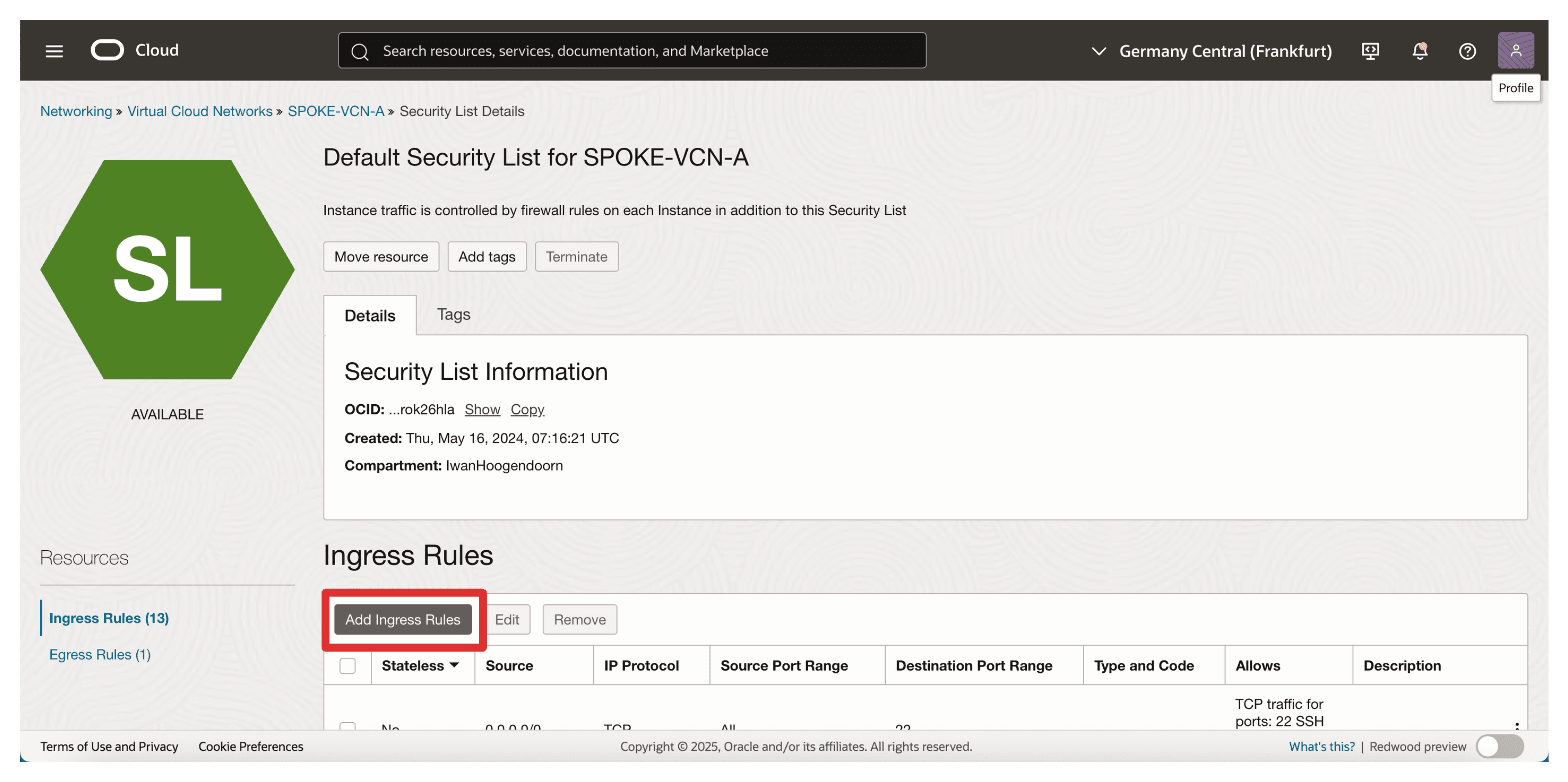

Tâche 5 : assurez-vous que l'adresse privée est autorisée à communiquer avec la passerelle d'API OCI à partir du pare-feu/de la liste de sécurité/du groupe de sécurité réseau

Avant de déployer OCI API Gateway ou de tester l'intégration entre OCI et Thales CipherTrust Manager, il est essentiel de s'assurer que la connectivité réseau est en place entre l'adresse privée utilisée par OCI External KMS et la passerelle d'API OCI.

Remarque :

Le trafic au sein d'un même sous-réseau n'est pas automatiquement autorisé dans OCI. Même si l'adresse privée et la passerelle d'API OCI résident dans le même sous-réseau, vous devez toujours autoriser explicitement le trafic entre eux dans la liste de sécurité ou le groupe de sécurité réseau.

Par exemple, pour autoriser le trafic HTTPS entre les ressources du même sous-réseau, vous devez créer une règle entrante qui autorise le trafic sur le port TCP 443 à partir du bloc CIDR du sous-réseau.

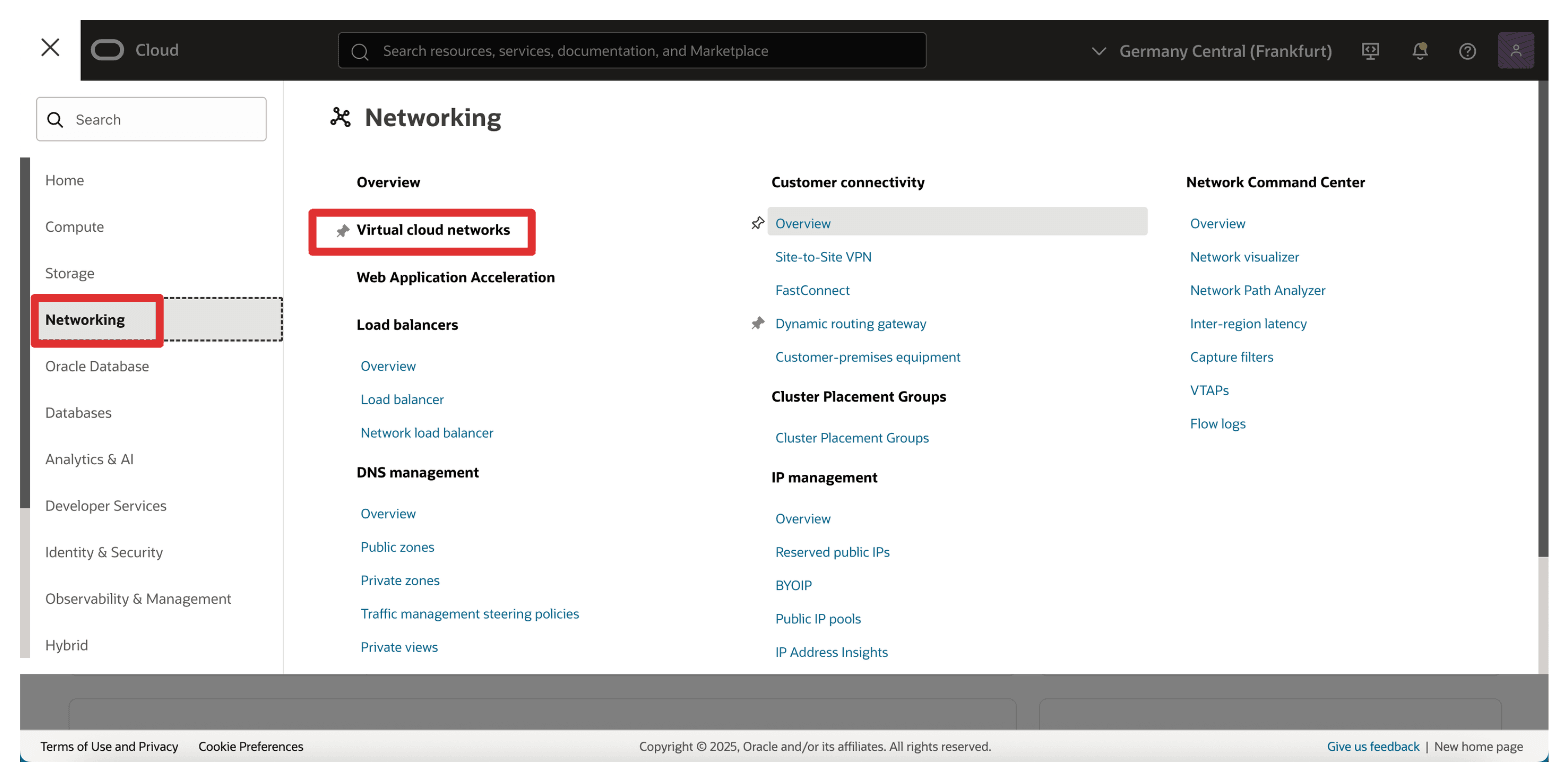

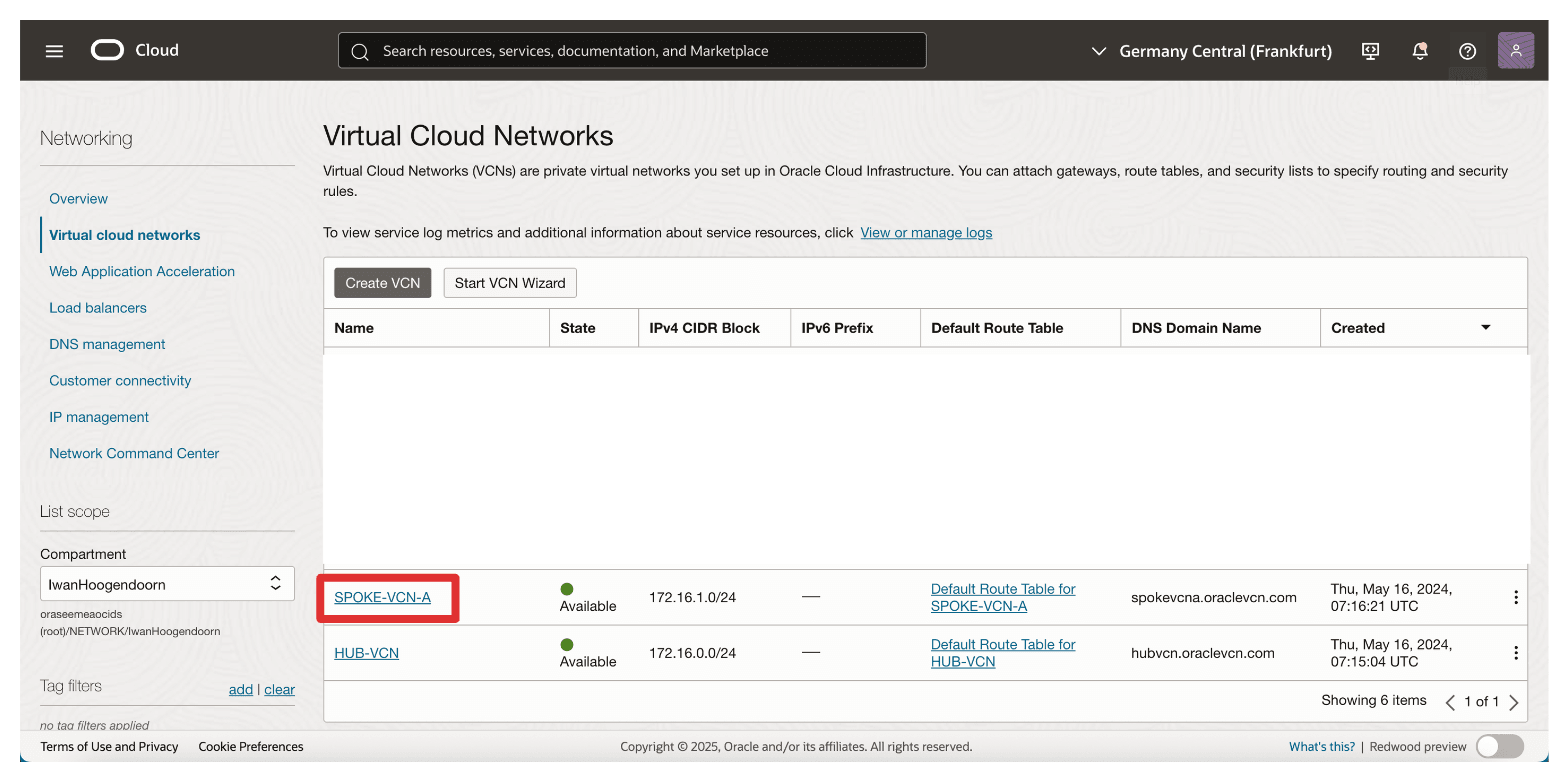

-

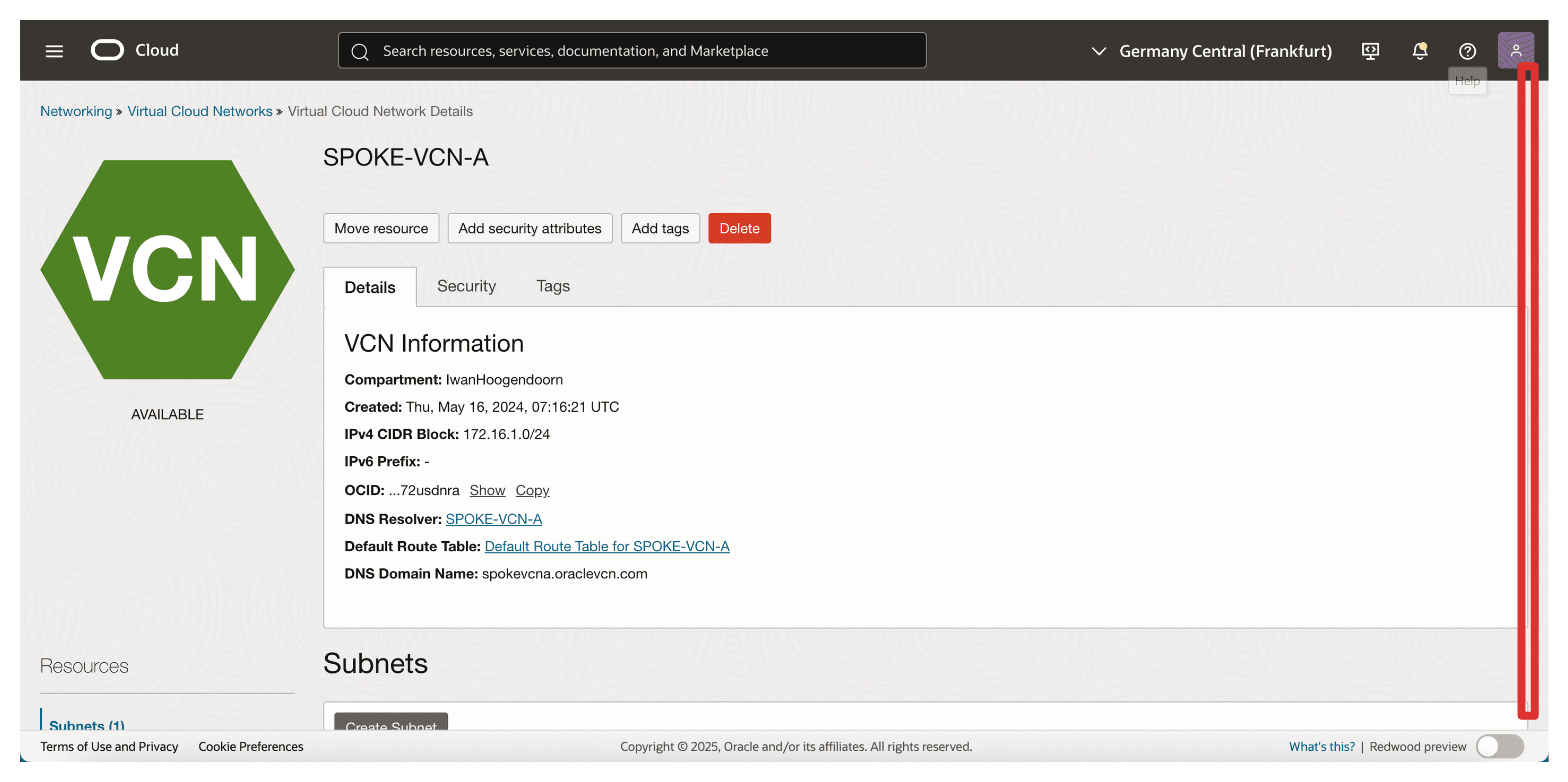

Accédez à la console OCI, accédez à Networking et cliquez sur Réseaux cloud virtuels.

-

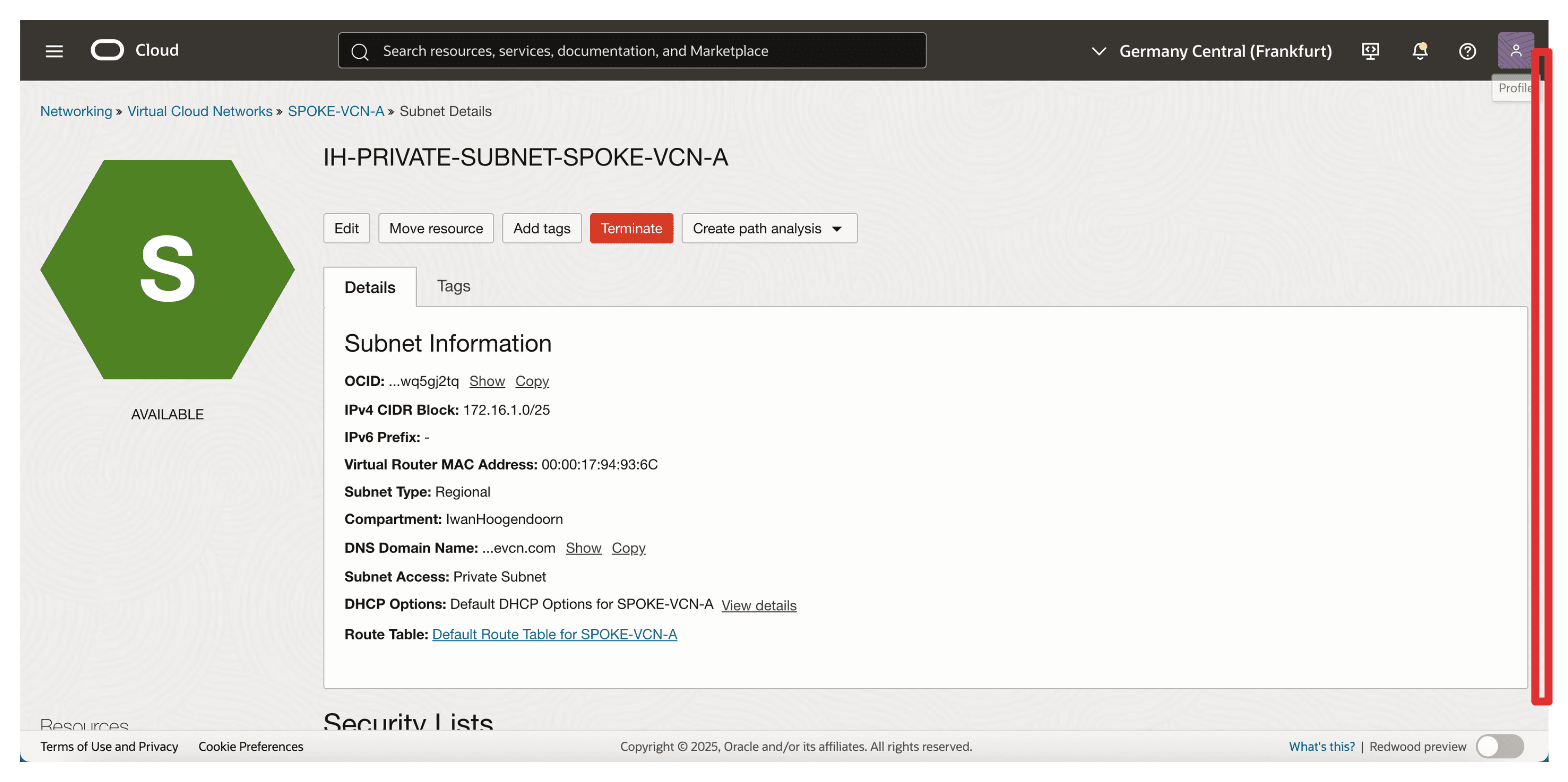

Cliquez sur Spoke A VCN.

-

Faites défiler vers le bas.

-

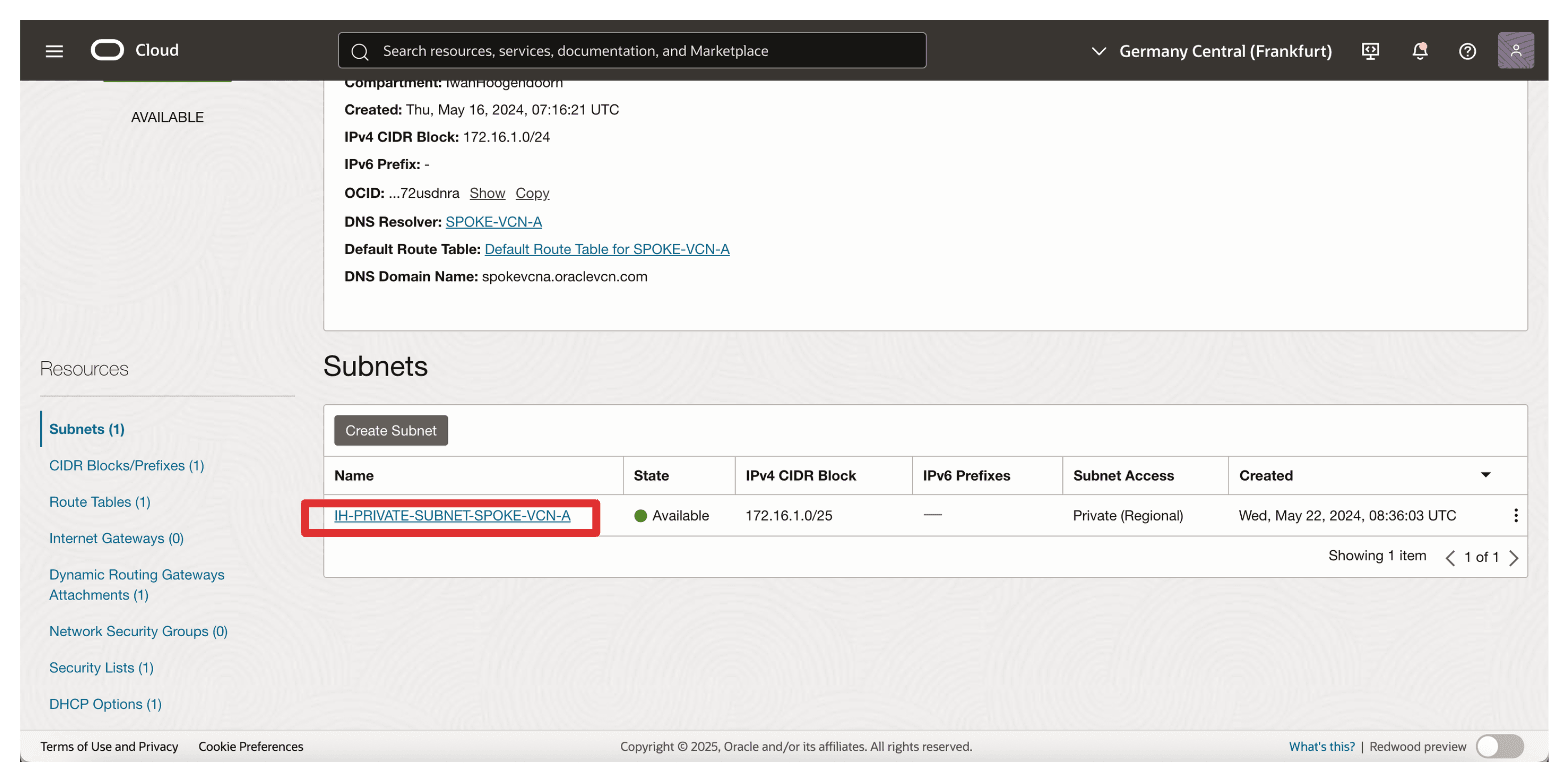

Cliquez sur le sous-réseau privé du spoke A VCN. Il s'agit du VCN où l'adresse privée du KMS externe OCI sera et l'adresse IP de la passerelle d'API OCI.

-

Faites défiler vers le bas.

-

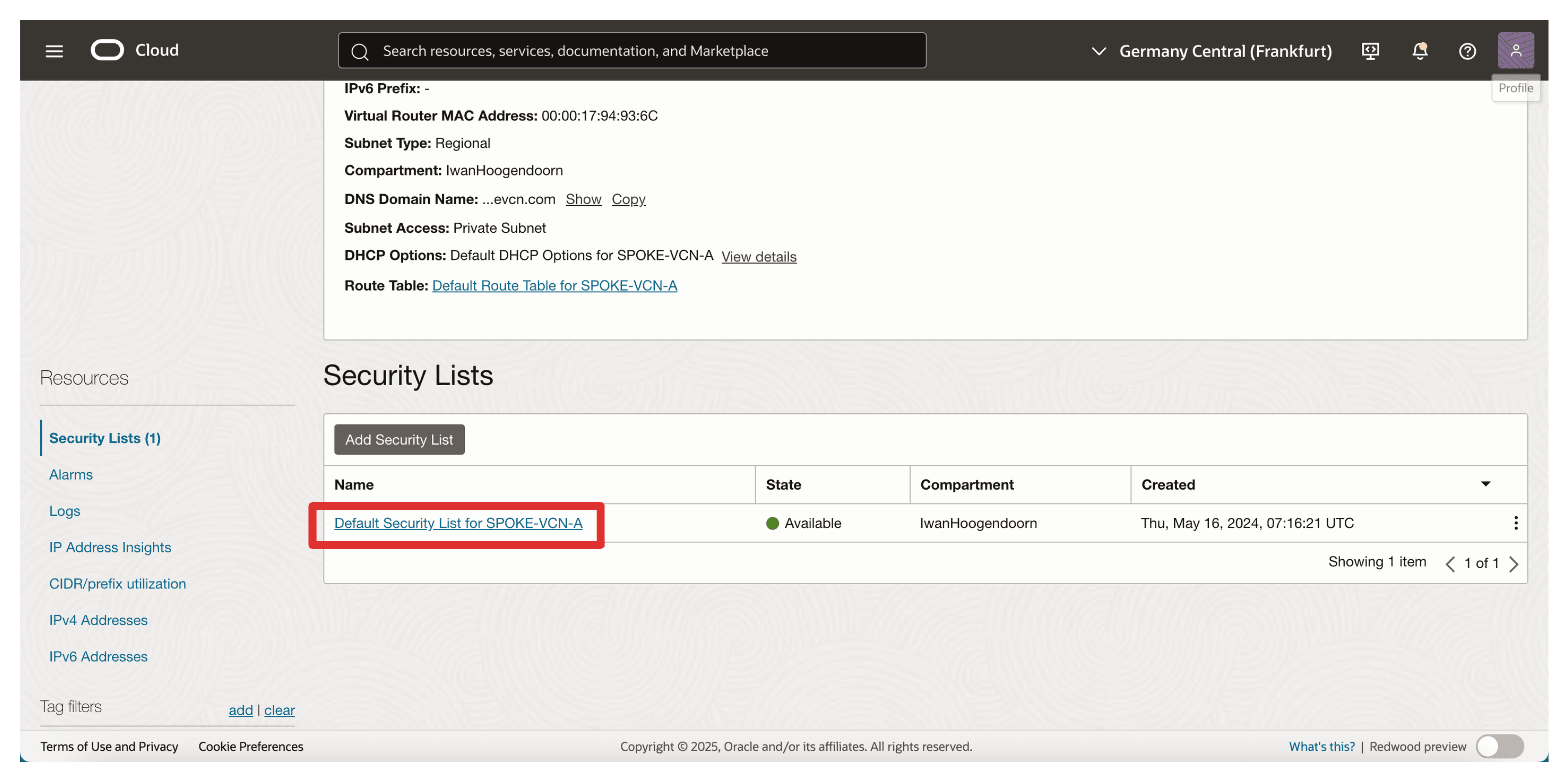

Cliquez sur la liste de sécurité par défaut attachée au sous-réseau.

-

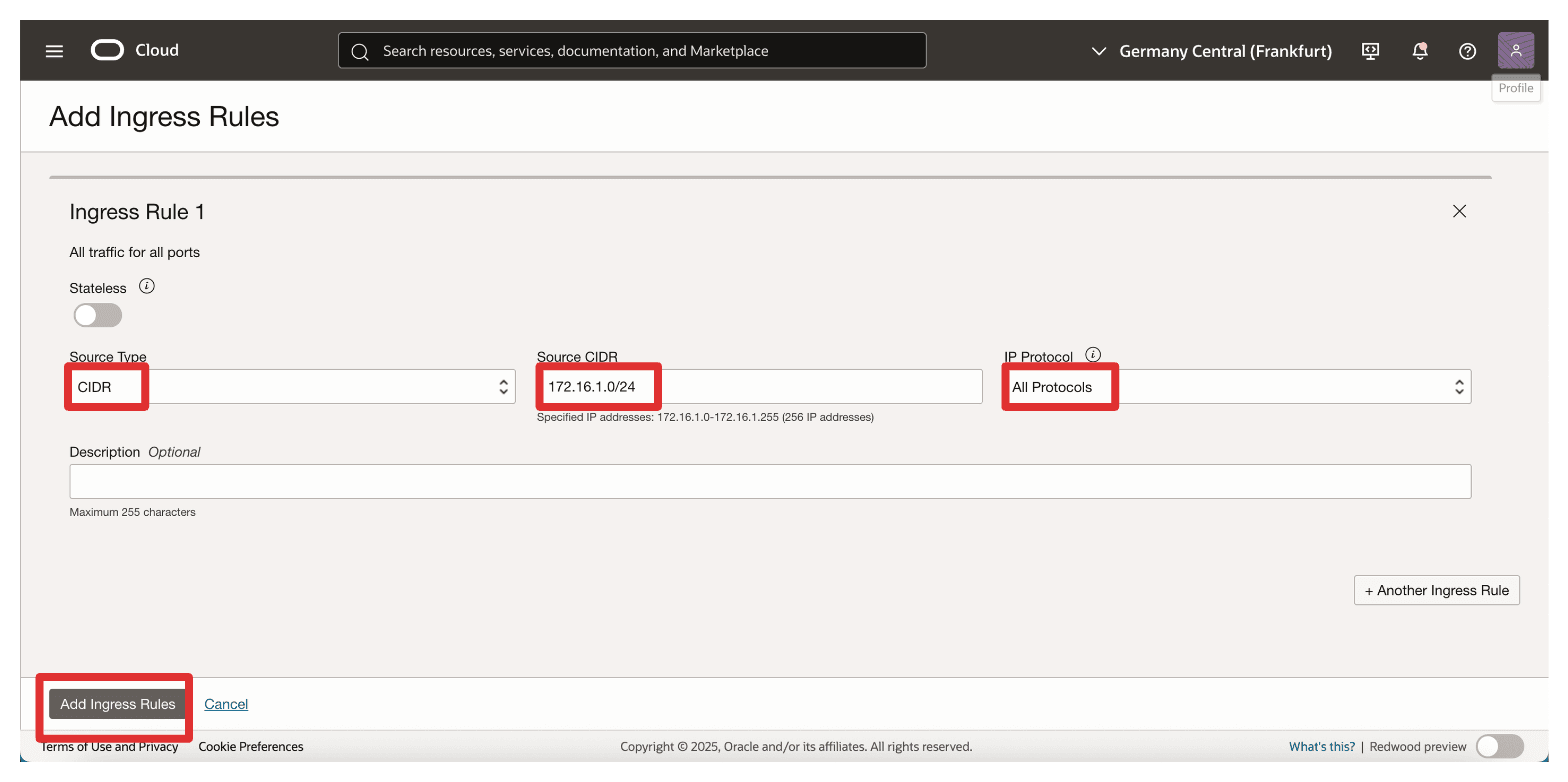

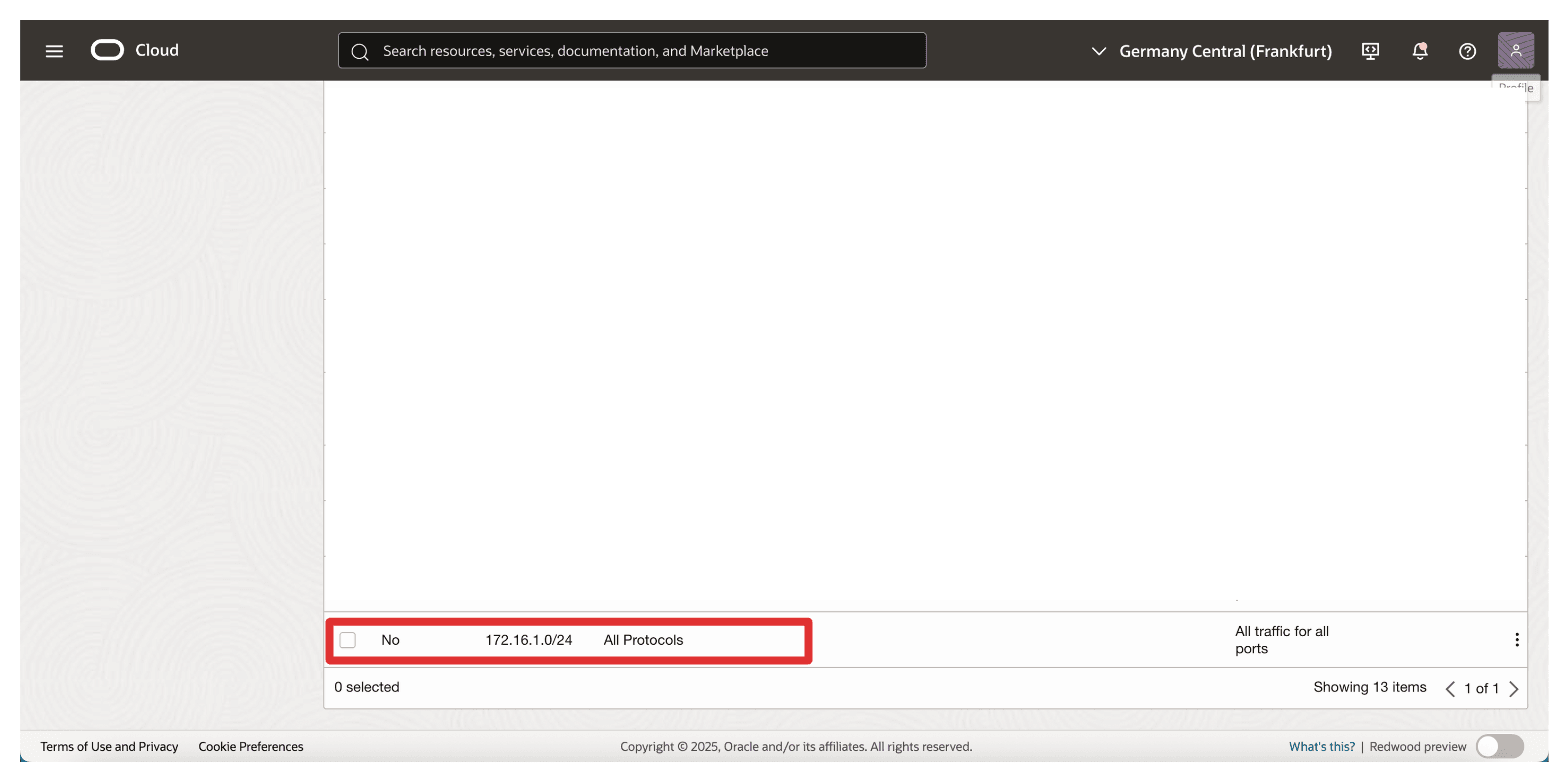

Cliquez sur Ajouter des règles entrantes.

-

Pour configurer la règle entrante 1, entrez les informations suivantes et cliquez sur Ajouter des règles entrantes.

- Type de source : sélectionnez CIDR.

- CIDR source : entrez

172.16.1.0/24. - Protocole IP : sélectionnez Tous les protocoles.

-

La règle de liste de sécurité entrante a été ajoutée à la liste de sécurité.

Remarque : si une passerelle d'API OCI ne parvient pas à atteindre le gestionnaire CipherTrust Thales via son nom de domaine qualifié complet lors du déploiement, il est possible qu'elle ne devienne pas active. Par conséquent, la garantie d'un chemin réseau clair et sécurisé entre l'adresse privée et la passerelle d'API OCI est un prérequis essentiel pour une intégration HYOK réussie.

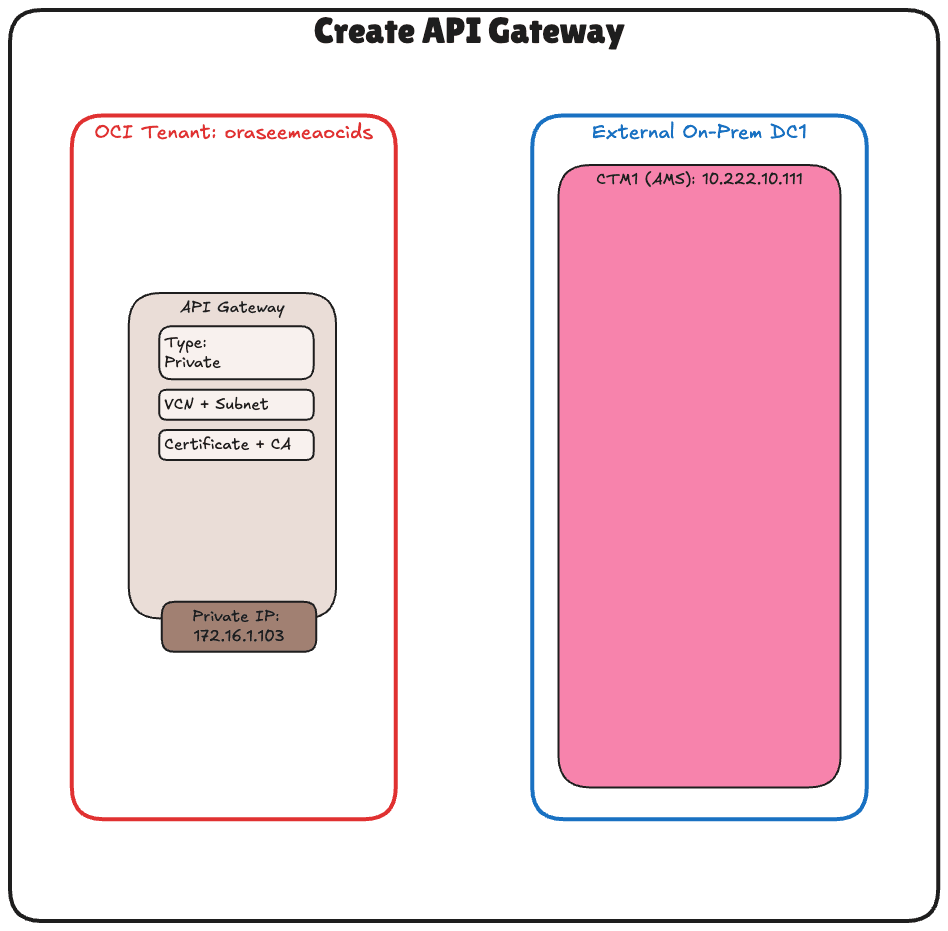

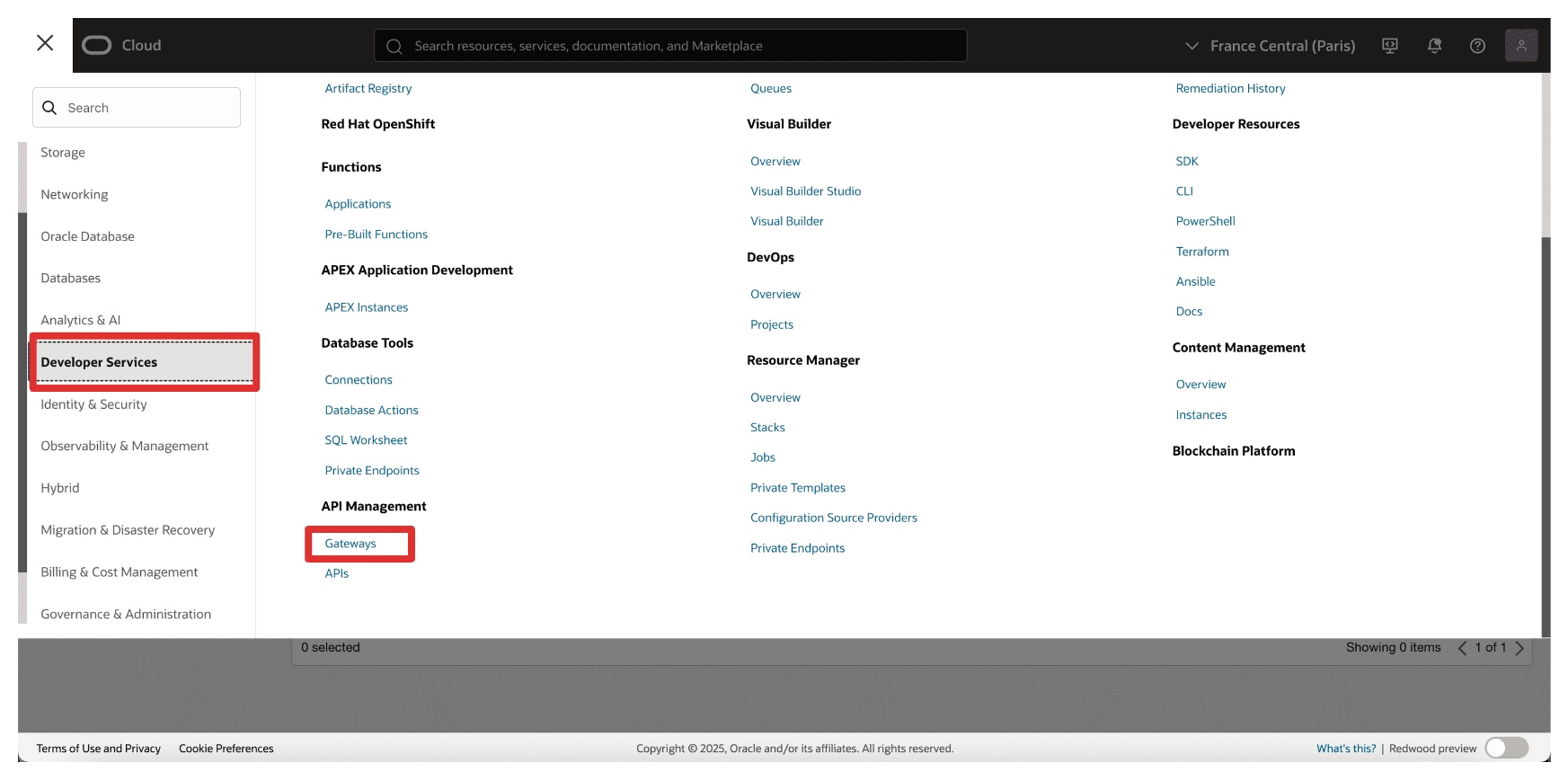

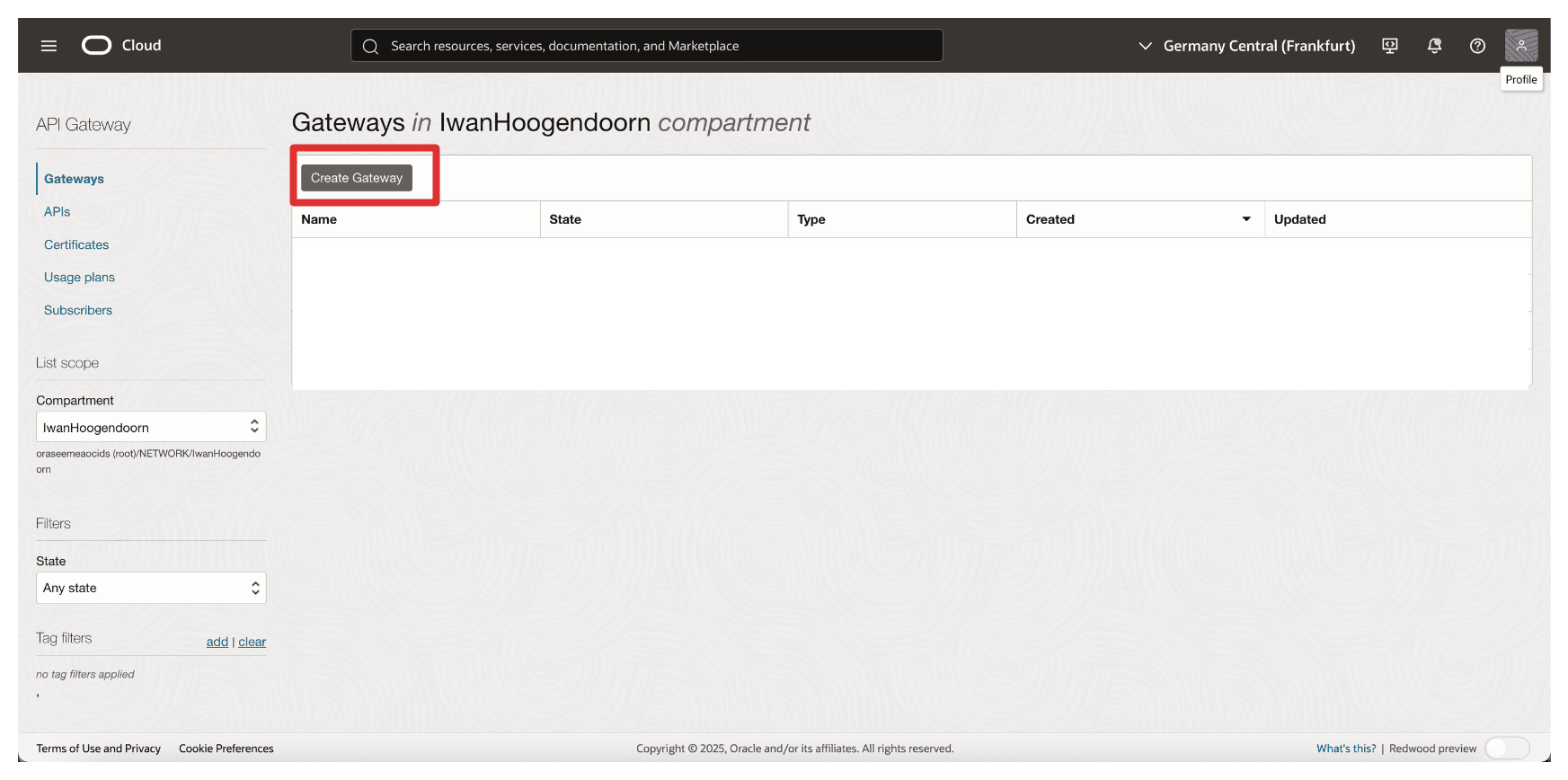

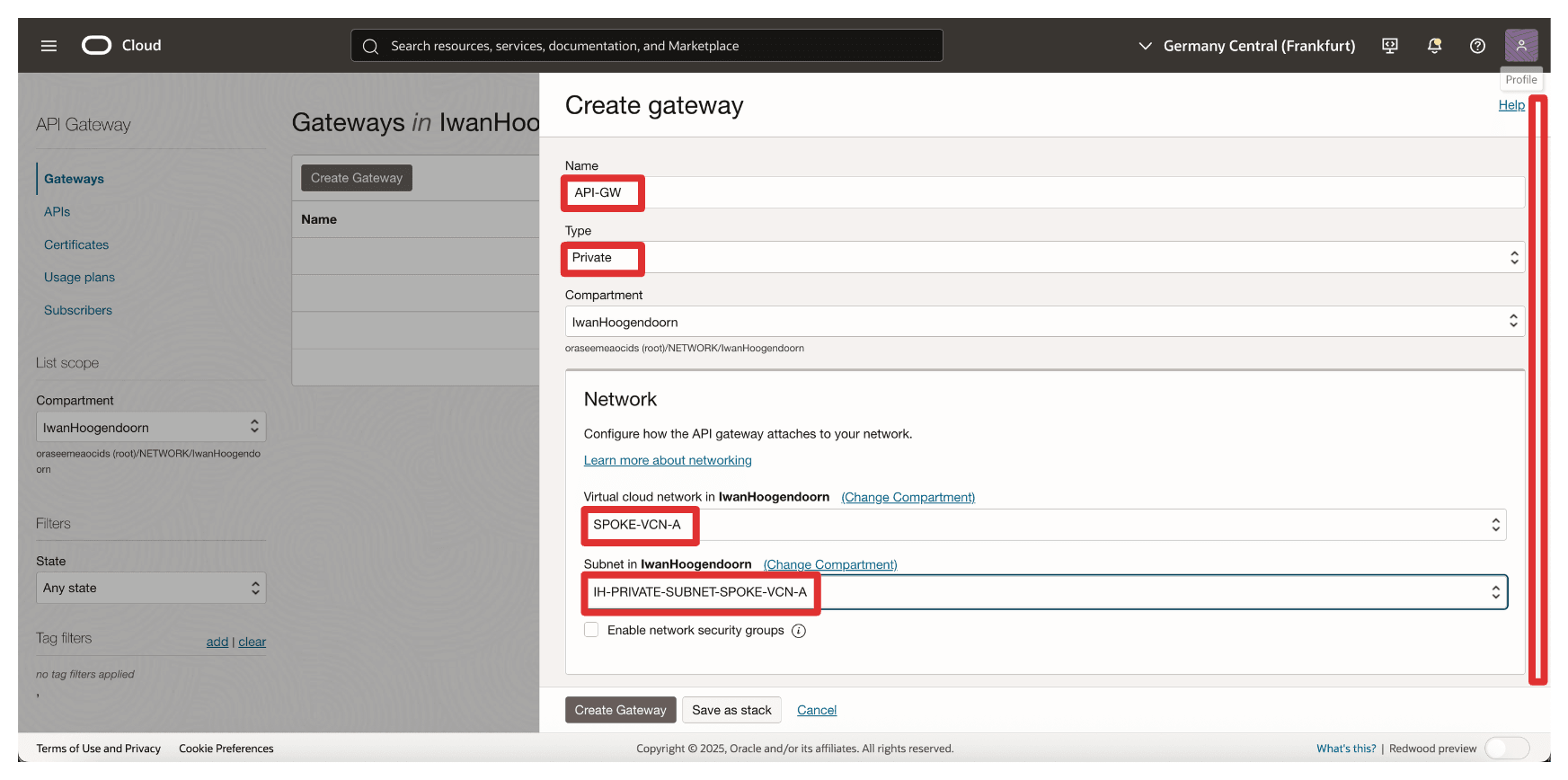

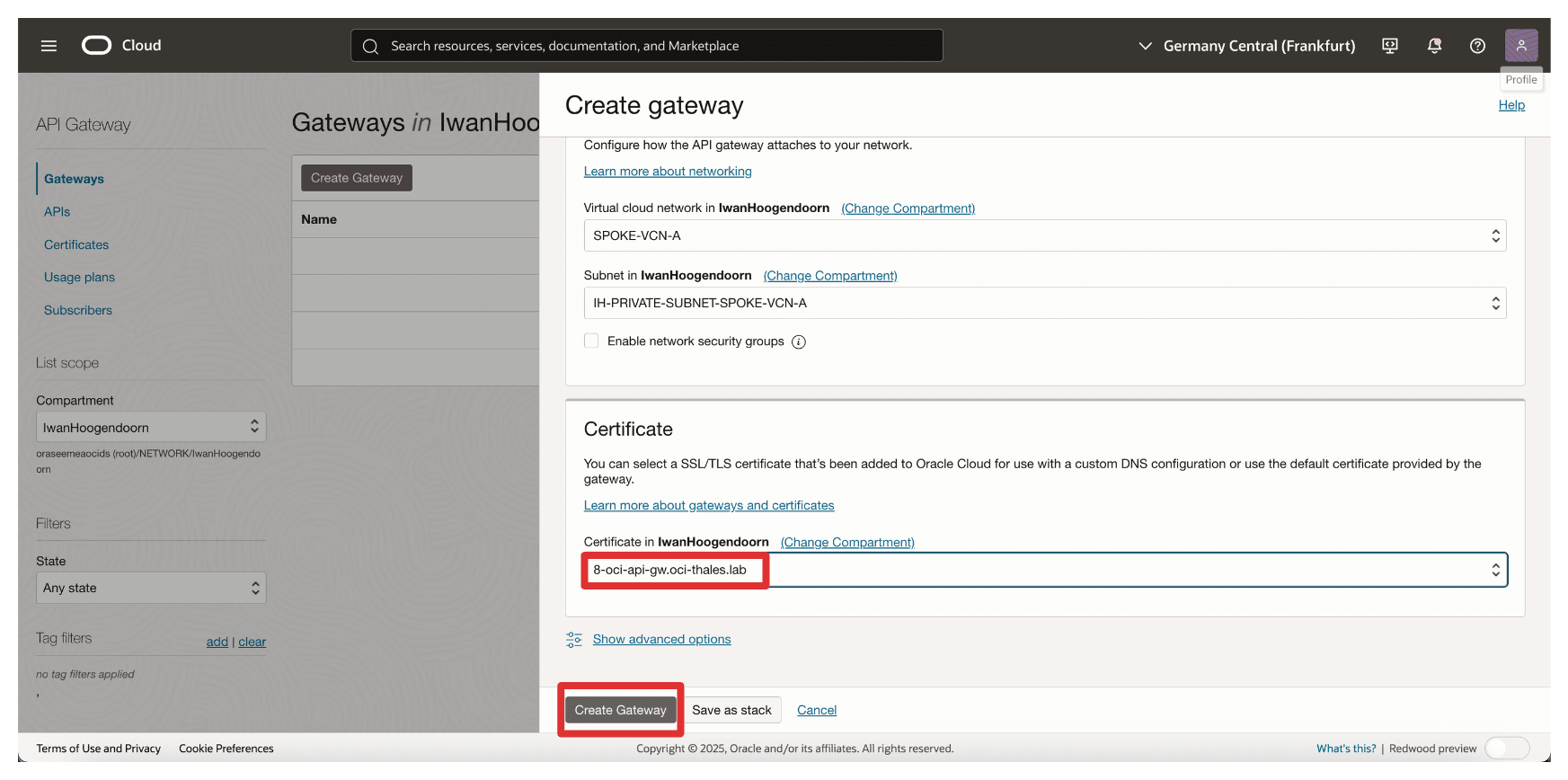

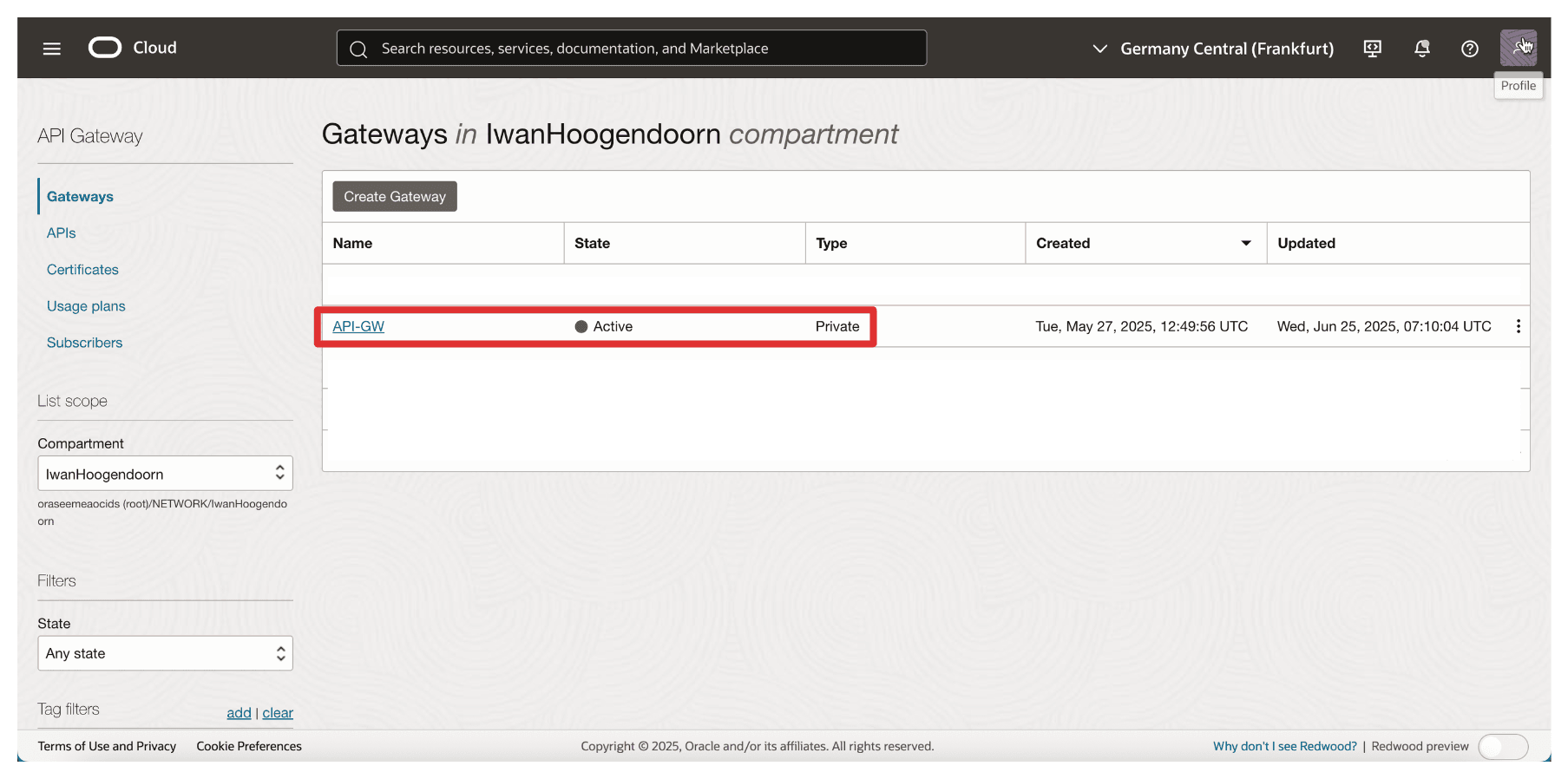

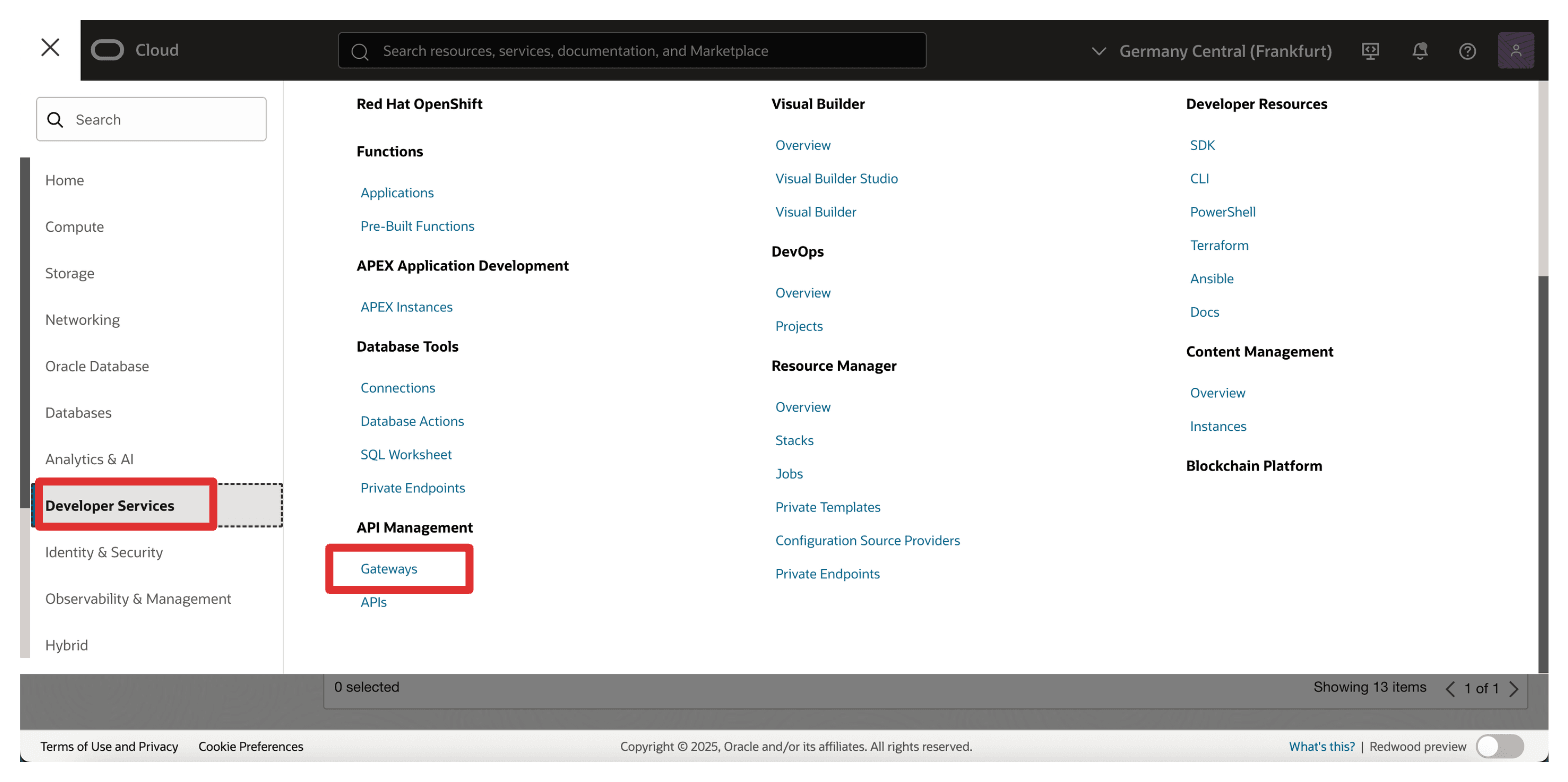

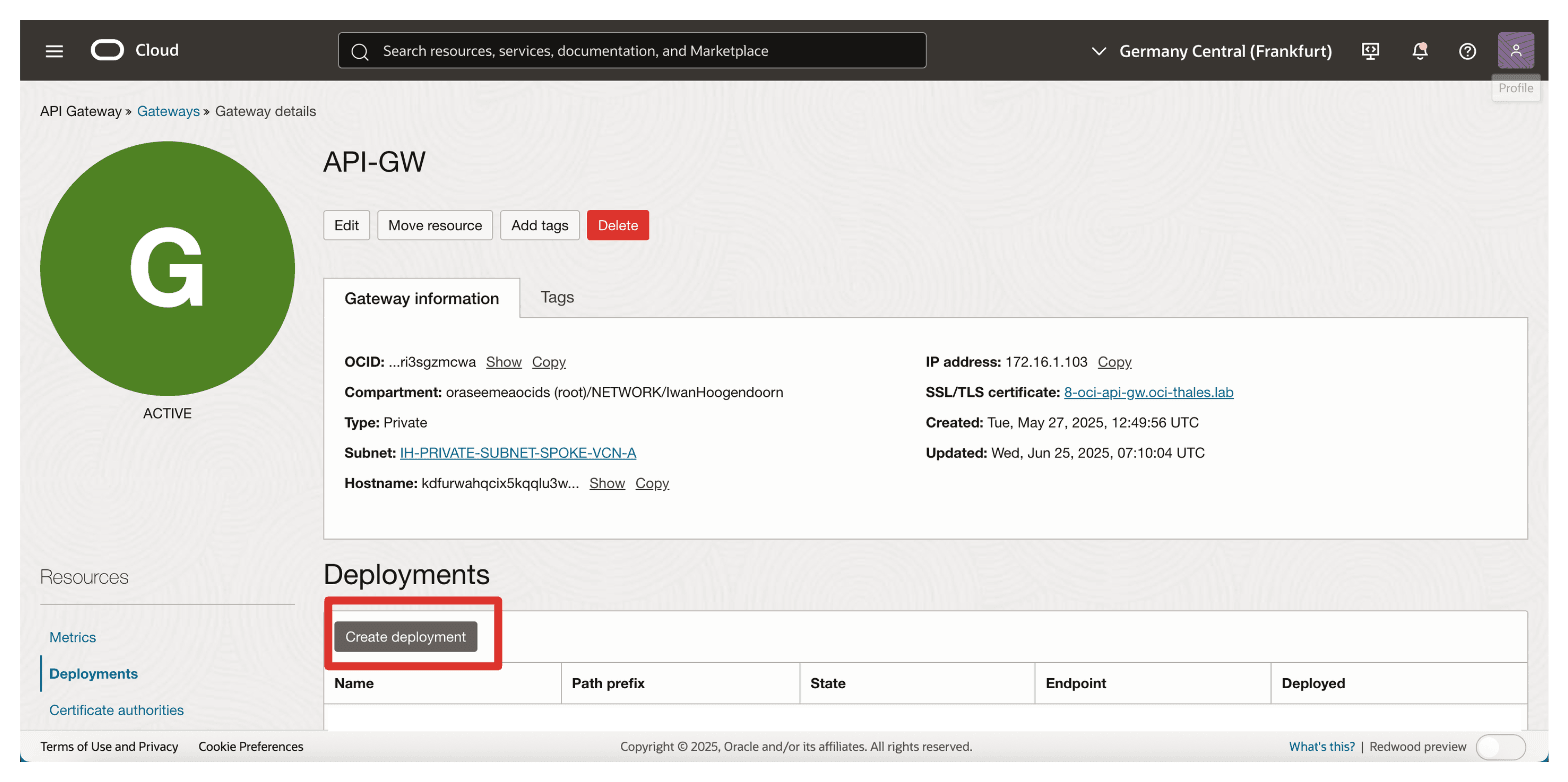

Tâche 6 : création d'une passerelle d'API OCI

Une fois le certificat TLS signé téléchargé, la tâche suivante consiste à créer une passerelle d'API OCI qui servira de point d'entrée sécurisé pour qu'OCI communique avec votre gestionnaire CipherTrust Thales.

Cette passerelle d'API OCI sera ensuite configurée pour acheminer les demandes vers CTM à l'aide de son nom de domaine qualifié complet et appliquer la communication sécurisée à l'aide du certificat TLS téléchargé.

L'image suivante illustre les composants et la configuration de cette tâche.

-

Accédez à la console OCI, accédez à Services de développeur et cliquez sur Passerelles.

-

Cliquez sur Créer une passerelle.

-

Dans Créer une passerelle, entrez les informations suivantes.

- Entrez un nom. Par exemple,

API-GW. - Type : sélectionnez Privé.

- VCN : sélectionnez le VCN à partir duquel le gestionnaire Thales CipherTrust est accessible.

- Sous-réseau : sélectionnez Sous-réseau privé avec accès à Thales CipherTrust Manager.

- Entrez un nom. Par exemple,

-

Sélectionnez le certificat que nous avons téléchargé précédemment (

8-oci-api-gw.oci-thales.lab), puis cliquez sur Créer une passerelle.

-

La passerelle d'API OCI est créée.

Remarque : le déploiement OCI API Gateway peut échouer s'il ne parvient pas à atteindre Thales CipherTrust Manager via l'URL back-end configurée. Pour éviter cela, assurez-vous que :

- Le routage est correctement configuré entre le sous-réseau privé de la passerelle d'API OCI et Thales CipherTrust Manager.

- Les listes de sécurité ou les groupes de sécurité réseau autorisent le trafic HTTPS (port TCP 443) entre le sous-réseau API Gateway et CTM.

- Le nom de domaine qualifié complet du gestionnaire CipherTrust Thales est résolu correctement via le DNS privé configuré.

Les back-ends inaccessibles pendant le déploiement entraîneront l'échec des vérifications de l'état, ce qui entraînera des erreurs de déploiement ou un état inactif.

Cette passerelle d'API OCI sera ensuite utilisée dans un déploiement pour exposer une adresse que le KMS externe OCI peut appeler. La passerelle agit comme un proxy sécurisé et authentifié entre OCI et votre gestionnaire Thales CipherTrust, en appliquant TLS et la validation d'identité.

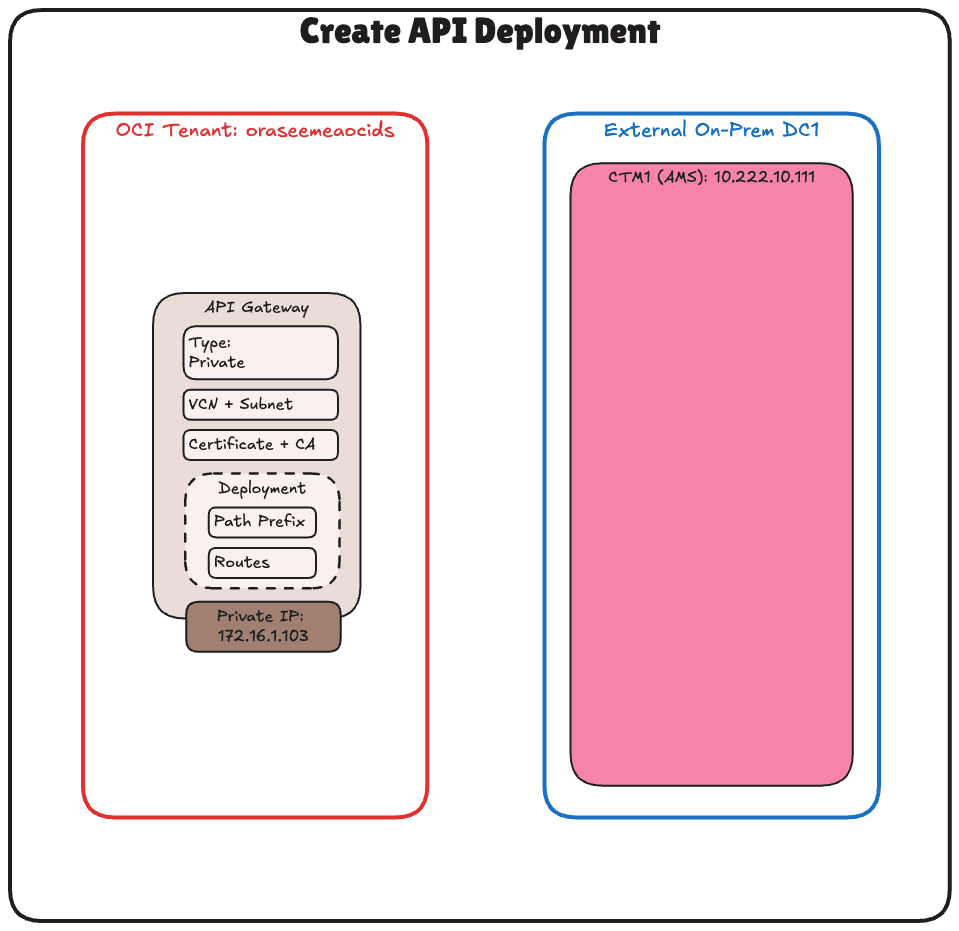

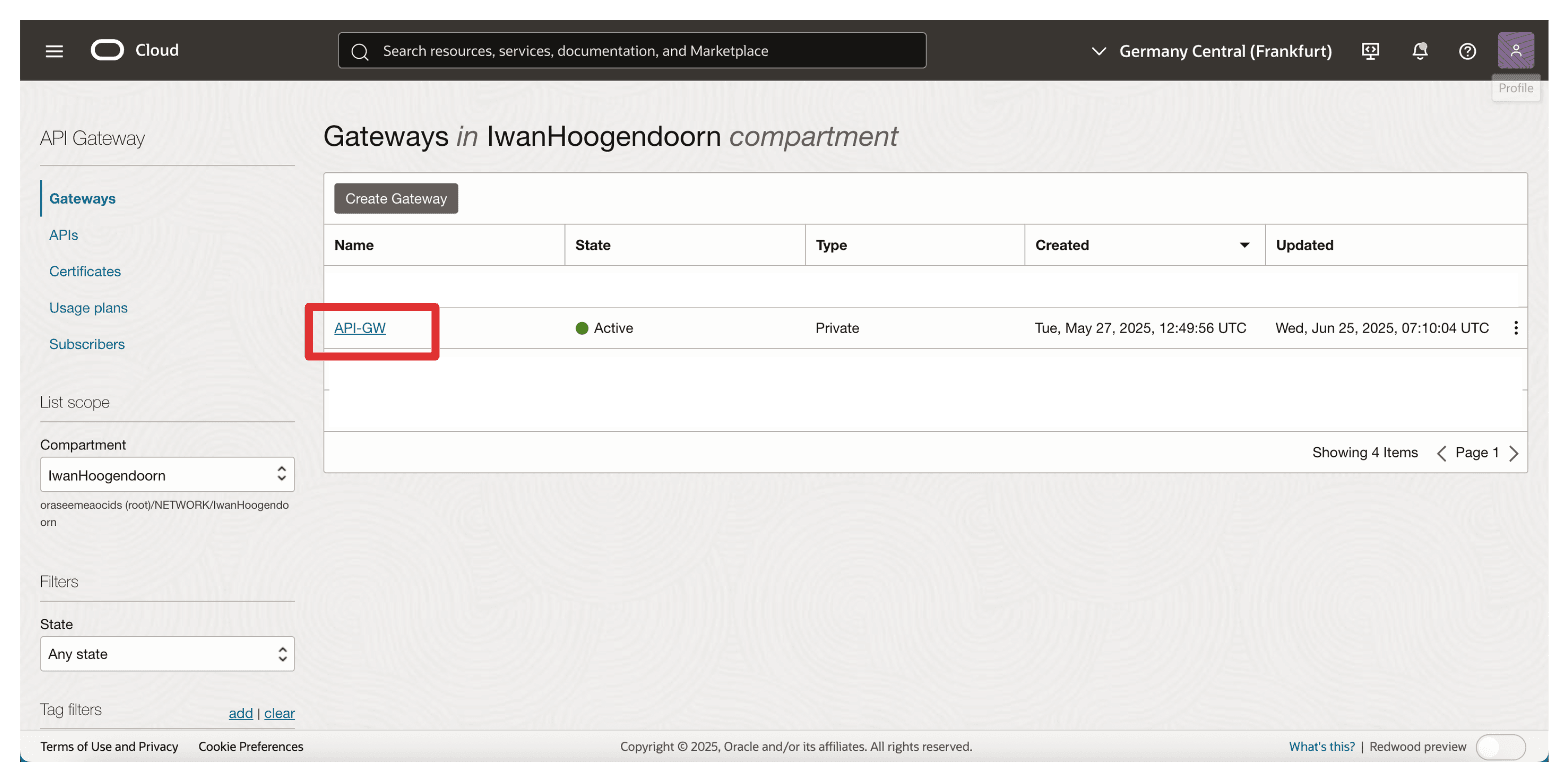

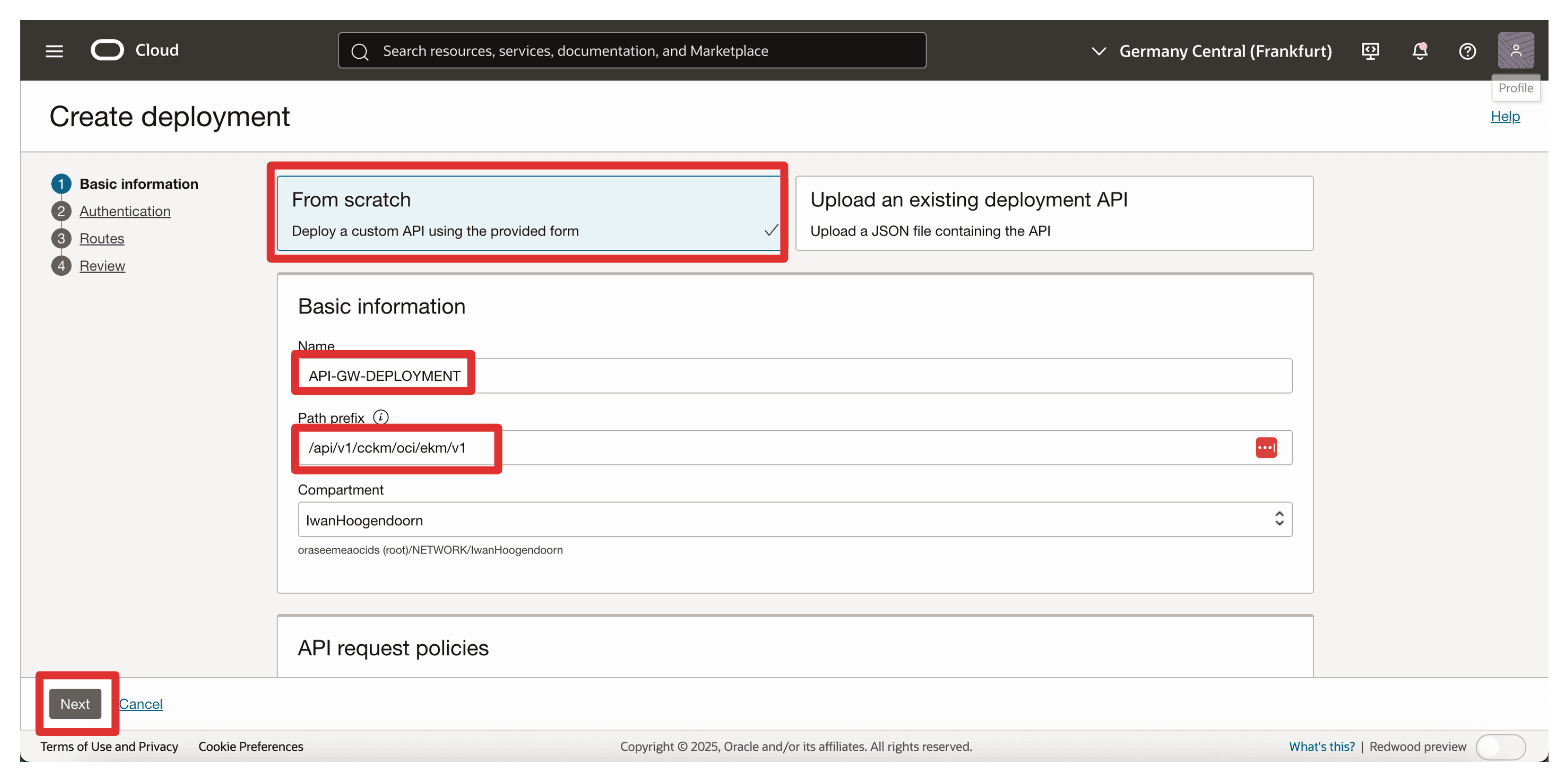

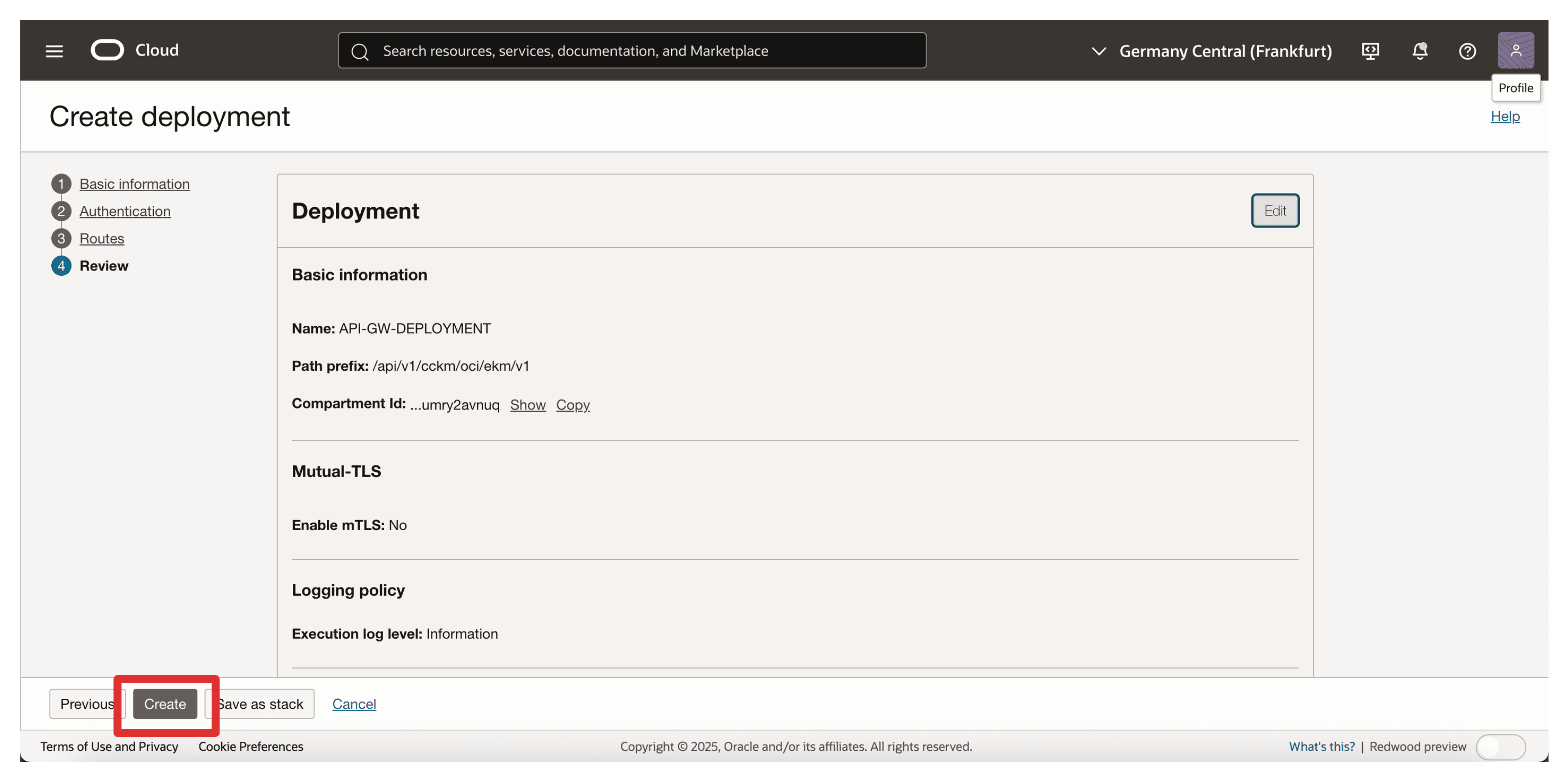

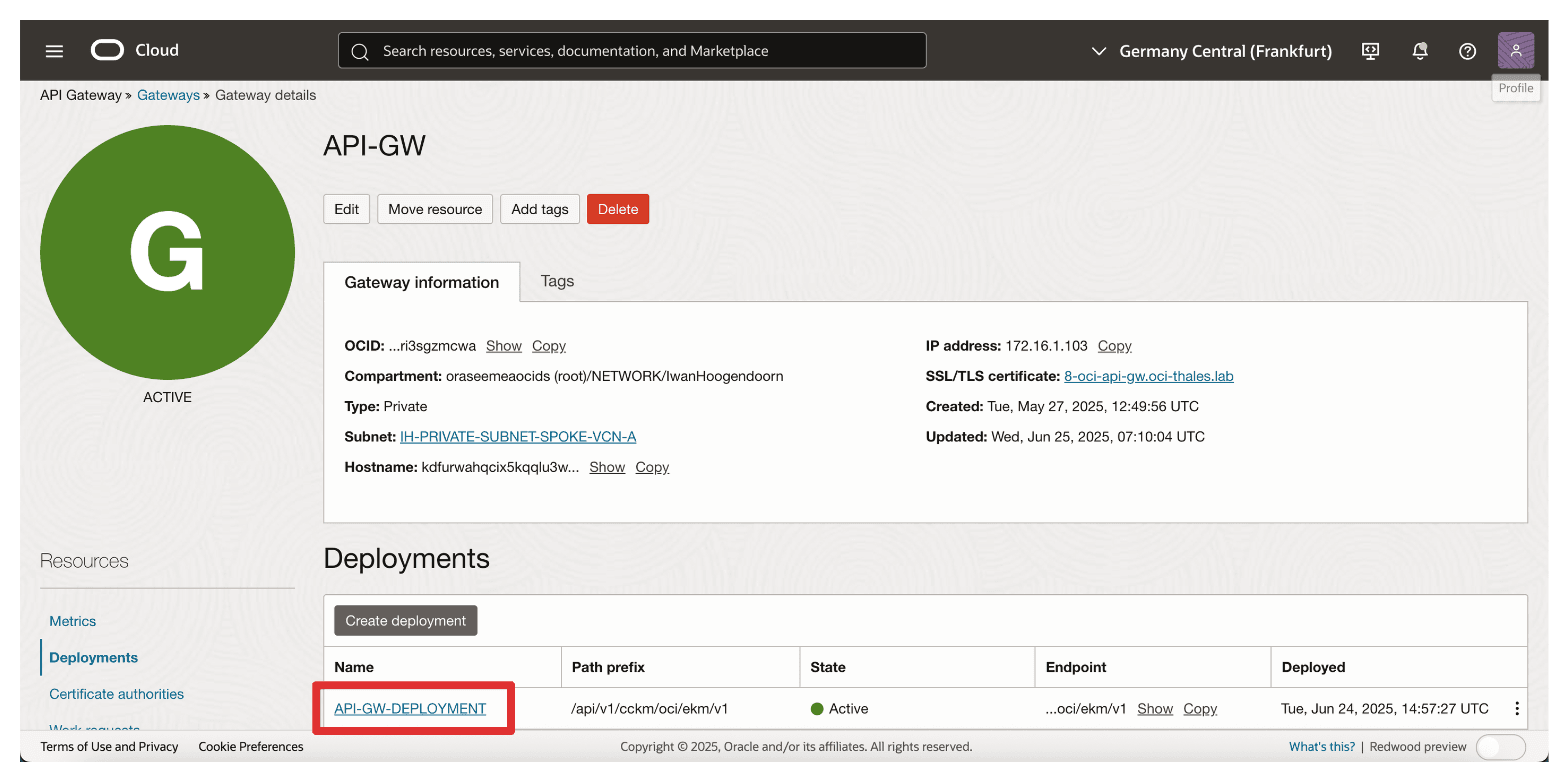

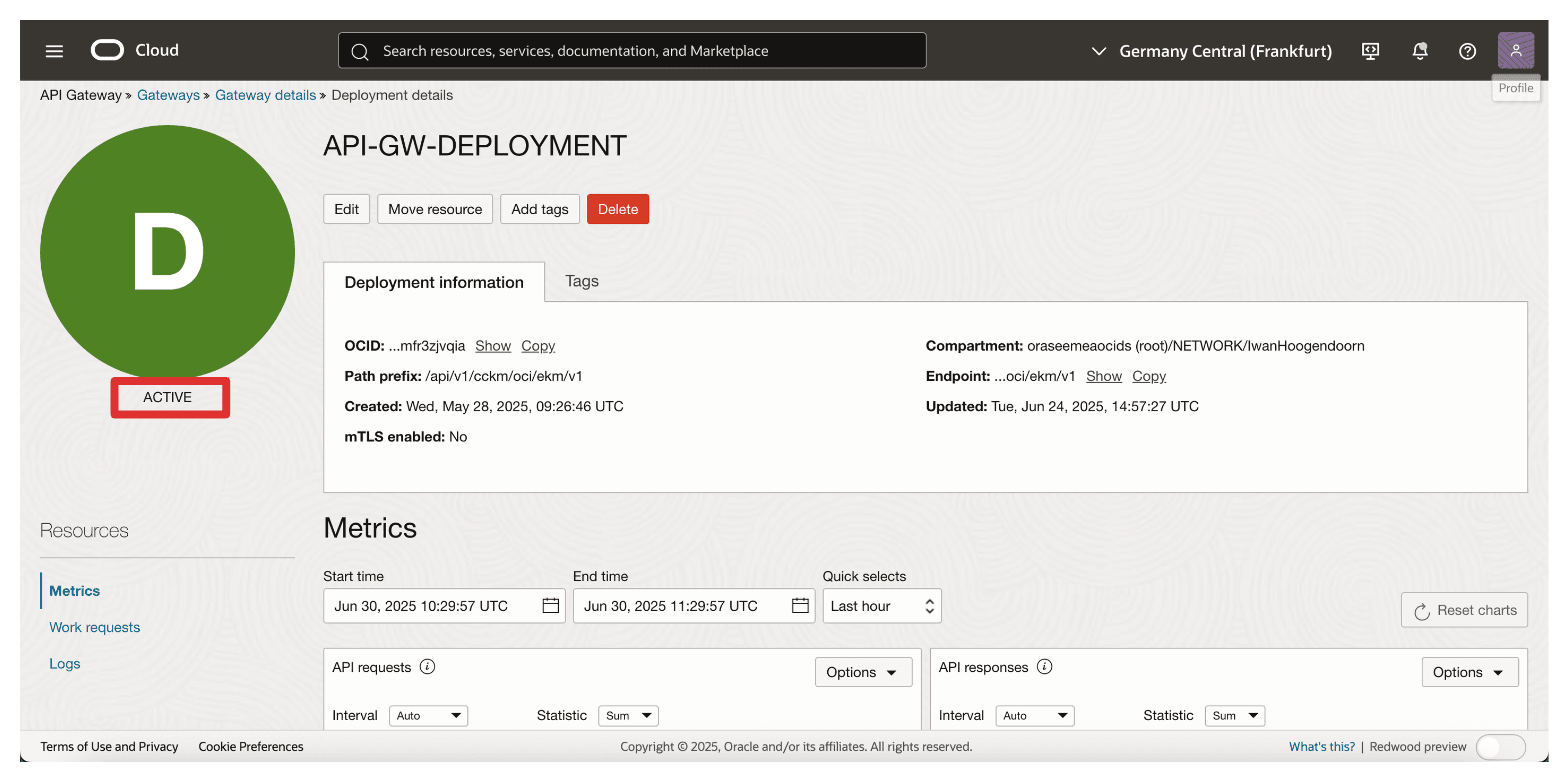

Tâche 7 : créer un déploiement d'API avec des détails de nom de domaine qualifié complet

Maintenant que la passerelle d'API OCI est créée et que le certificat est en place, la tâche suivante consiste à créer un déploiement d'API. Cela définit le comportement de routage de la passerelle en particulier, la façon dont les demandes entrantes provenant d'OCI External KMS sont transmises à votre gestionnaire CipherTrust Thales à l'aide de son nom de domaine qualifié complet interne.

Le déploiement relie OCI et Thales CipherTrust Manager, gérant le routage basé sur les chemins et la terminaison TLS pour les demandes entrantes.

L'image suivante illustre les composants et la configuration de cette tâche.

-

Accédez à la console OCI, accédez à Services de développeur et cliquez sur Passerelles.

-

Cliquez sur la passerelle d'API.

-

Cliquez sur Créer le déploiement.

-

Dans Créer un déploiement, entrez les informations suivantes.

- Sélectionnez De zéro.

- Entrez un nom. Par exemple,

API-GW-DEPLOYMENT. - Préfixe de chemin : entrez

/api/v1/cckm/oci/ekm/v1. - Fournissez les informations relatives au jeu de transport, puis cliquez sur Suivant.

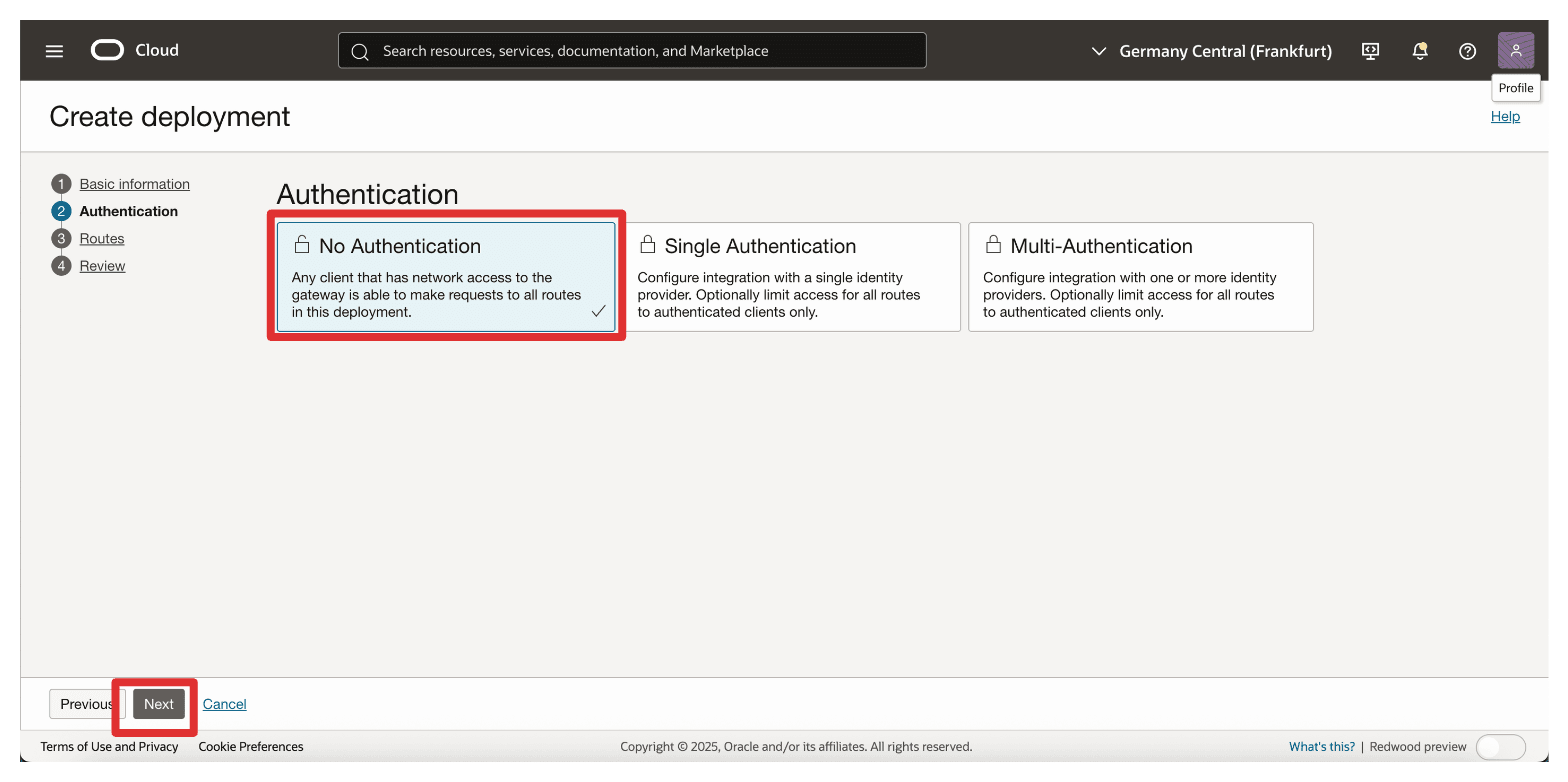

-

Authentification : sélectionnez Aucune authentification.

-

Fournissez les informations relatives au jeu de transport, puis cliquez sur Suivant.

-

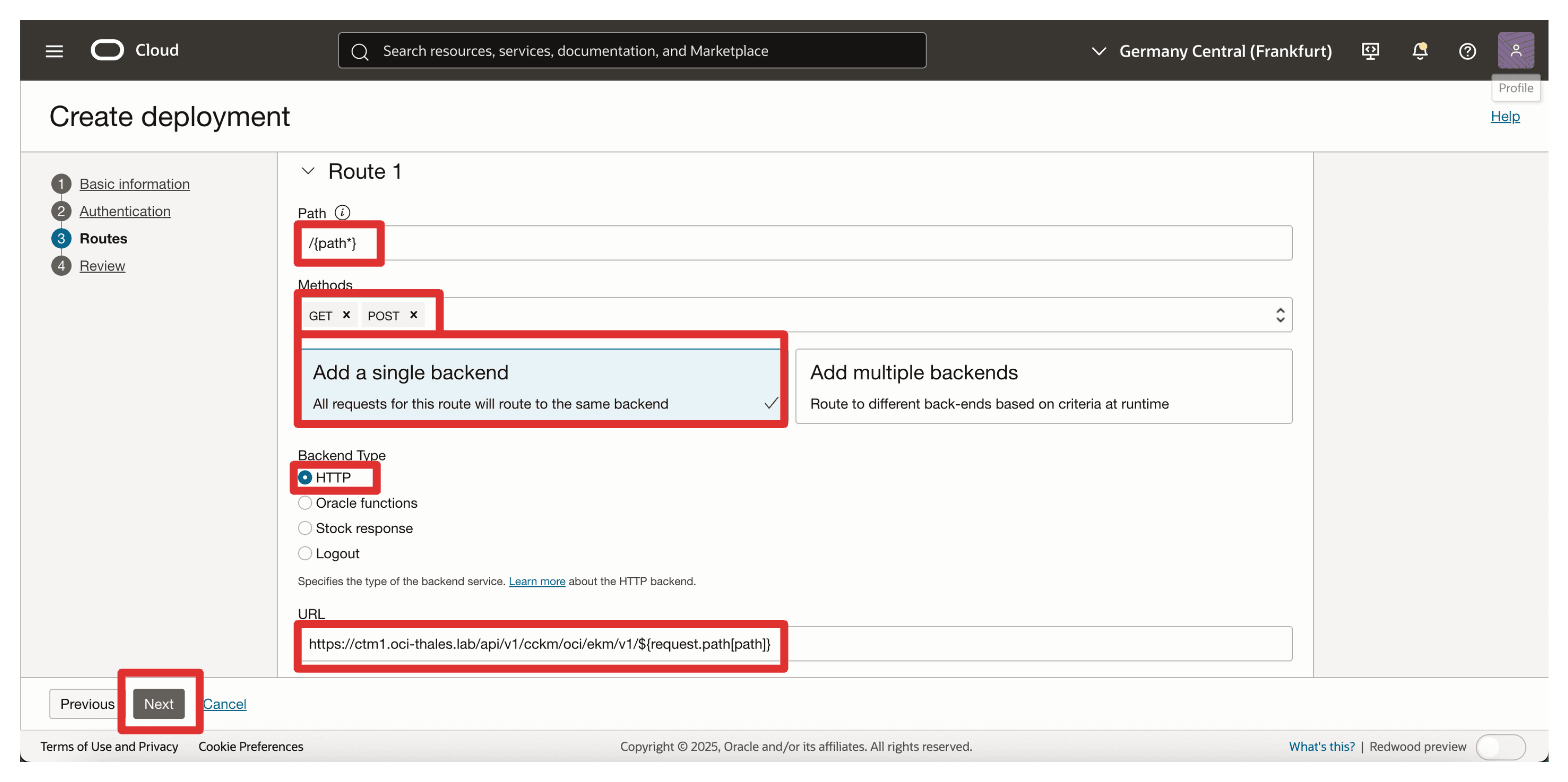

Dans la section Routage 1, entrez les informations suivantes et cliquez sur Suivant.

- Chemin : entrez

/{path*}. - Méthodes : sélectionnez

GET,POST. - Type de back-end : sélectionnez le type de back-end HTTP et indiquez l'URL

https://**<your-ctm-fqdn>**/api/v1/cckm/oci/ekm/v1/${request.path[path]}.

- Chemin : entrez

-

Cliquez sur Créer.

-

Le déploiement d'API est créé. Cliquez dessus.

-

Le déploiement d'API est ACTIVE.

Une fois le déploiement actif, la passerelle d'API OCI peut transférer en toute sécurité les demandes authentifiées d'OCI vers Thales CipherTrust Manager. La configuration du nom de domaine qualifié complet est essentielle ici. Assurez-vous qu'elle correspond au nom commun (CN) ou au SAN dans le certificat du gestionnaire CipherTrust de Thales et qu'elle est résolue correctement via le DNS.

Ce déploiement servira d'adresse de clé que le KMS externe OCI appelle pour interagir avec vos clés externes hébergées dans Thales CipherTrust Manager.

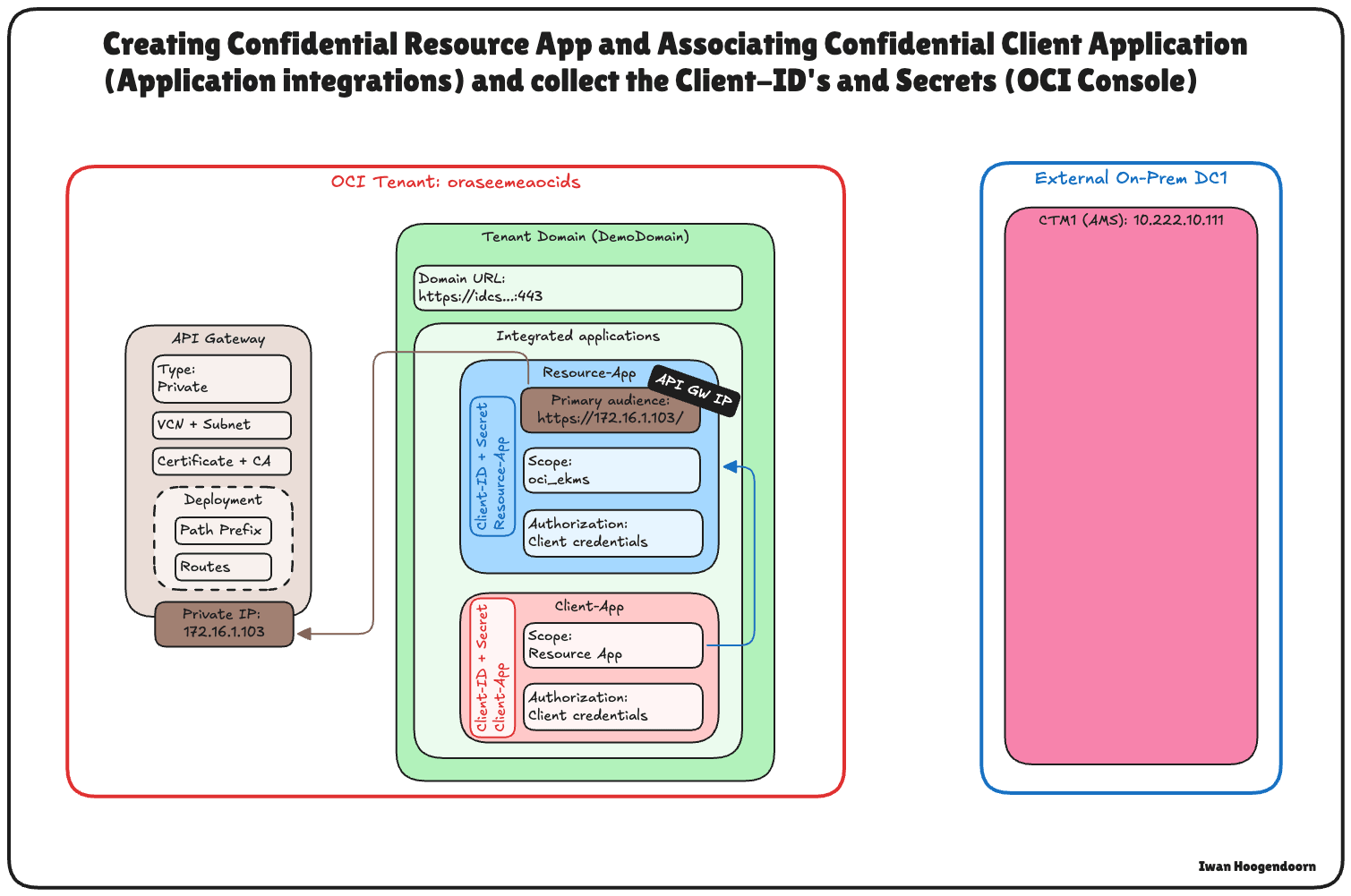

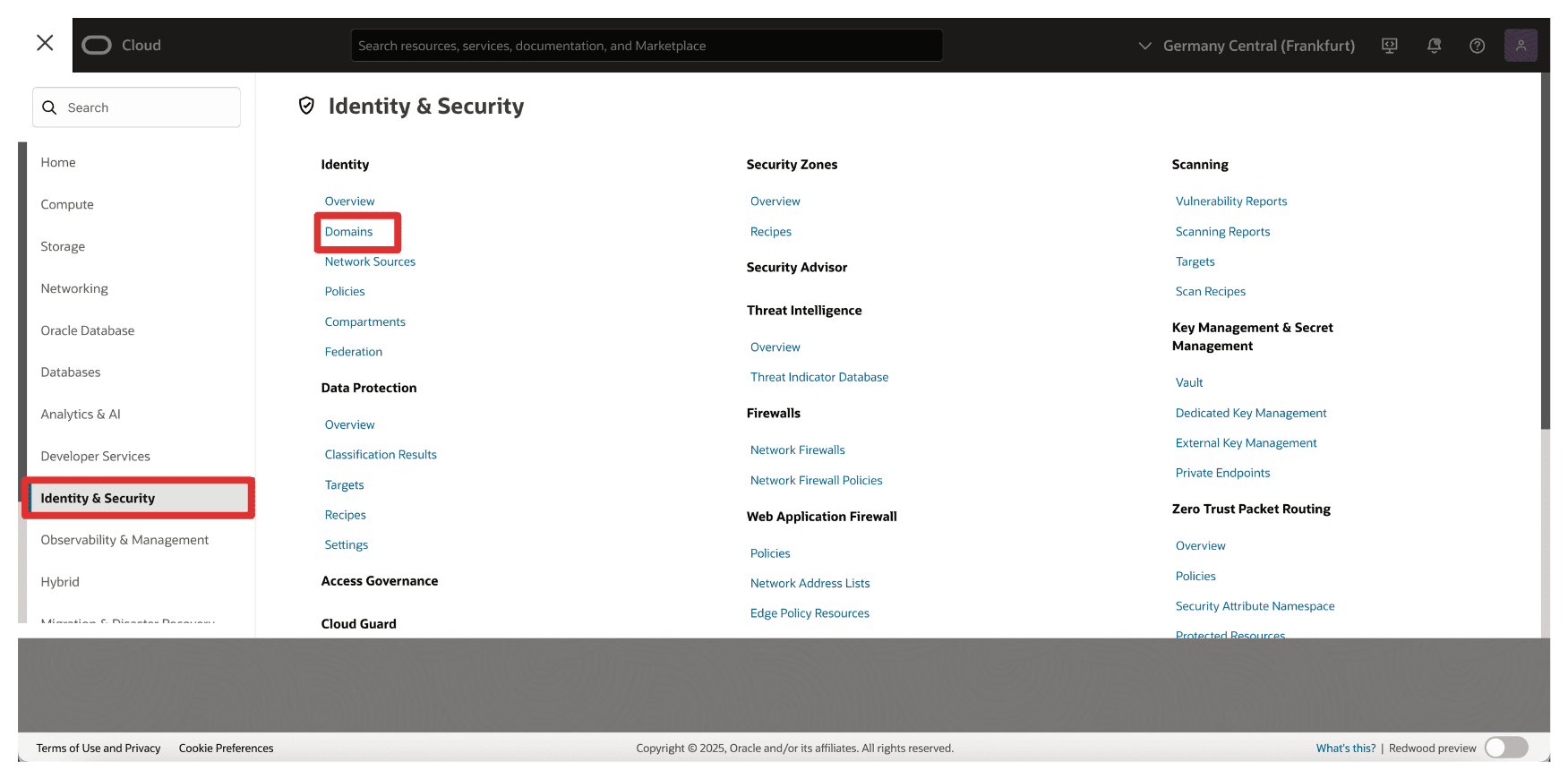

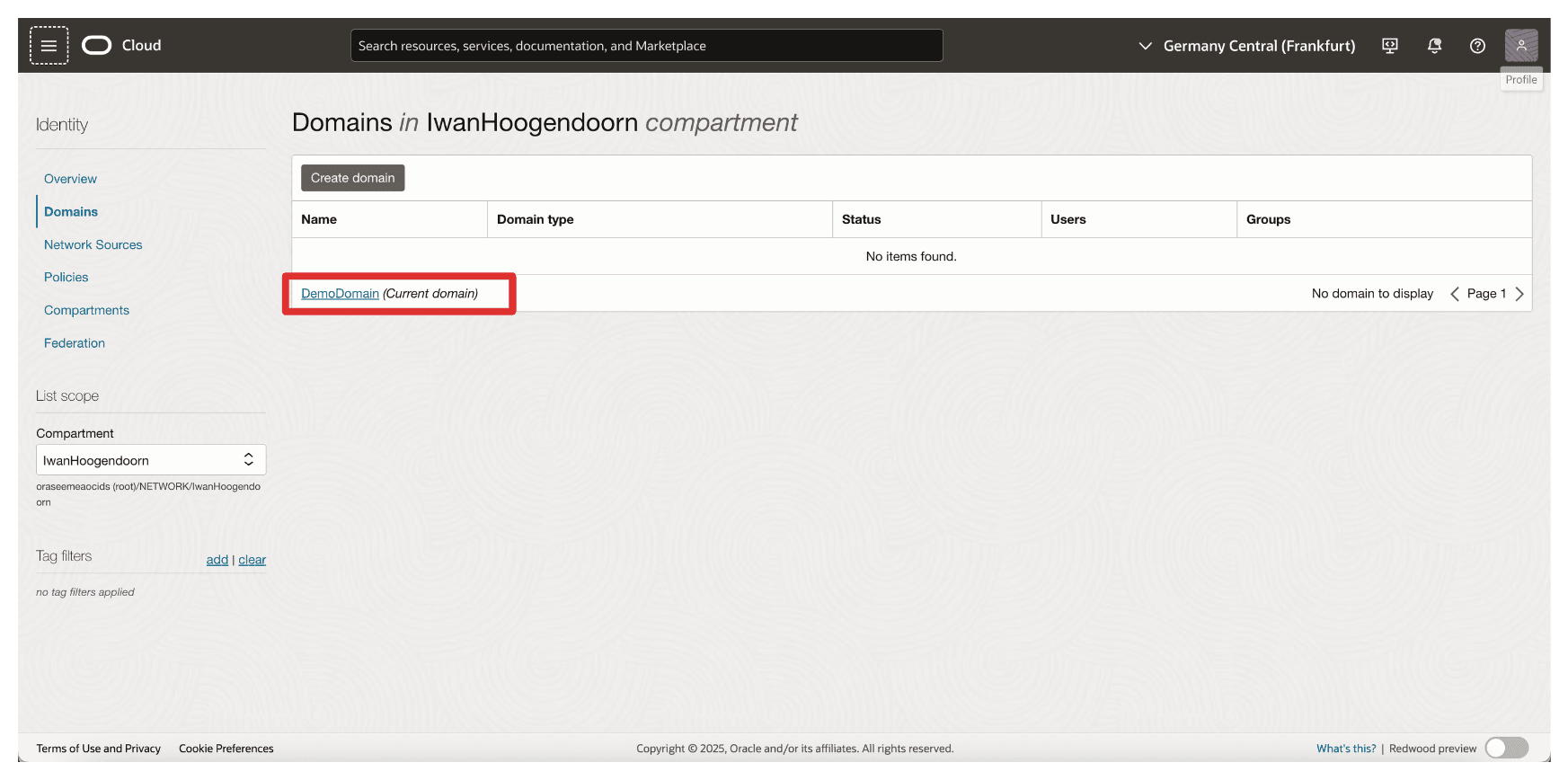

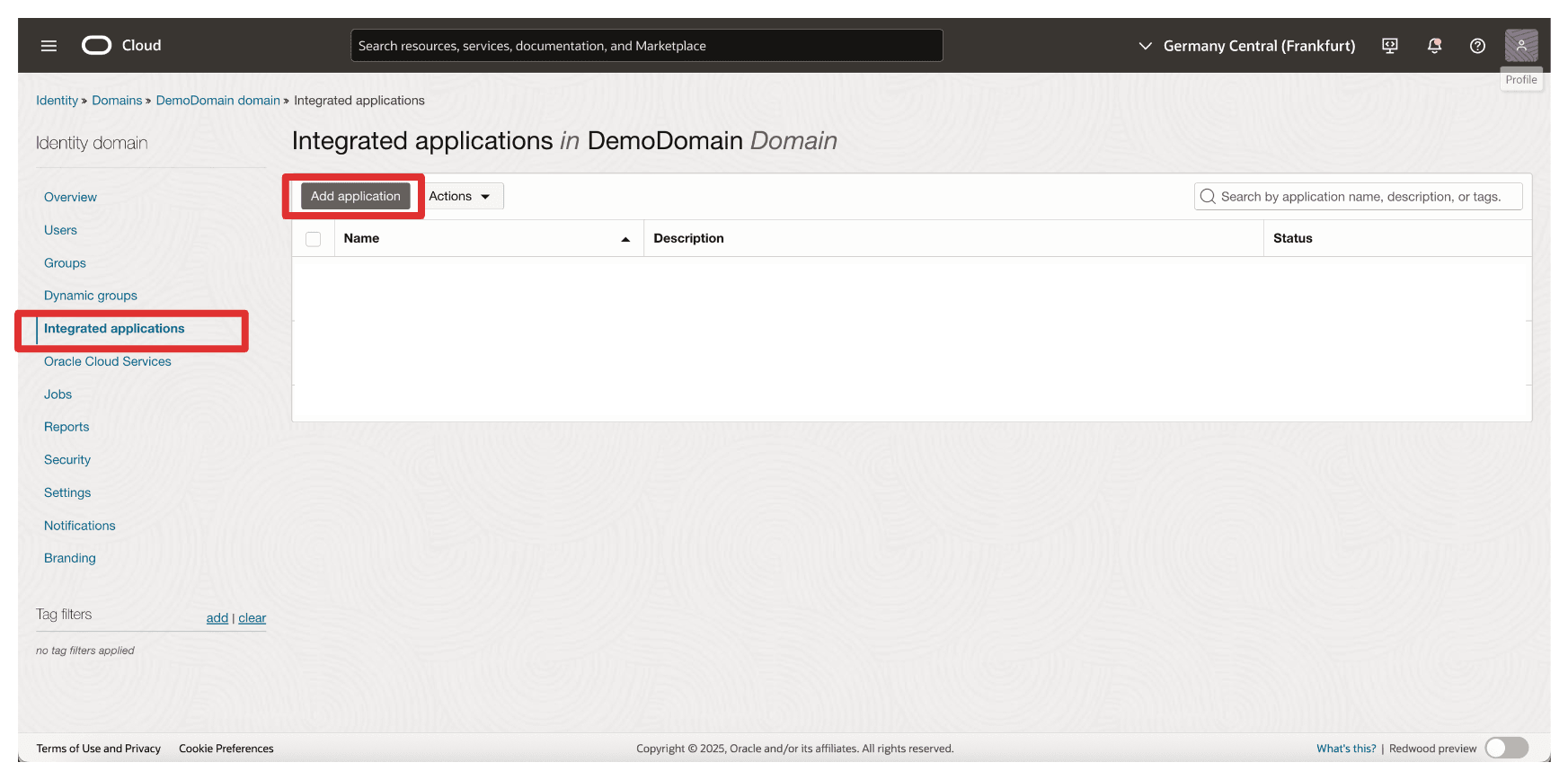

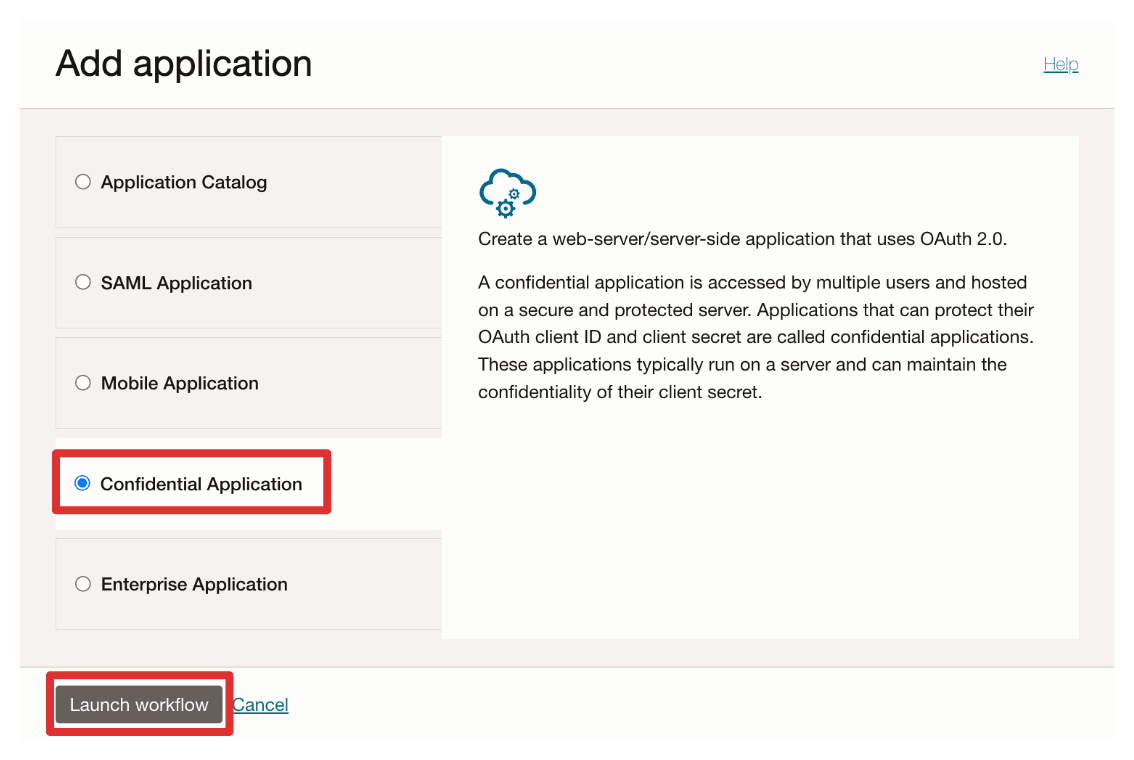

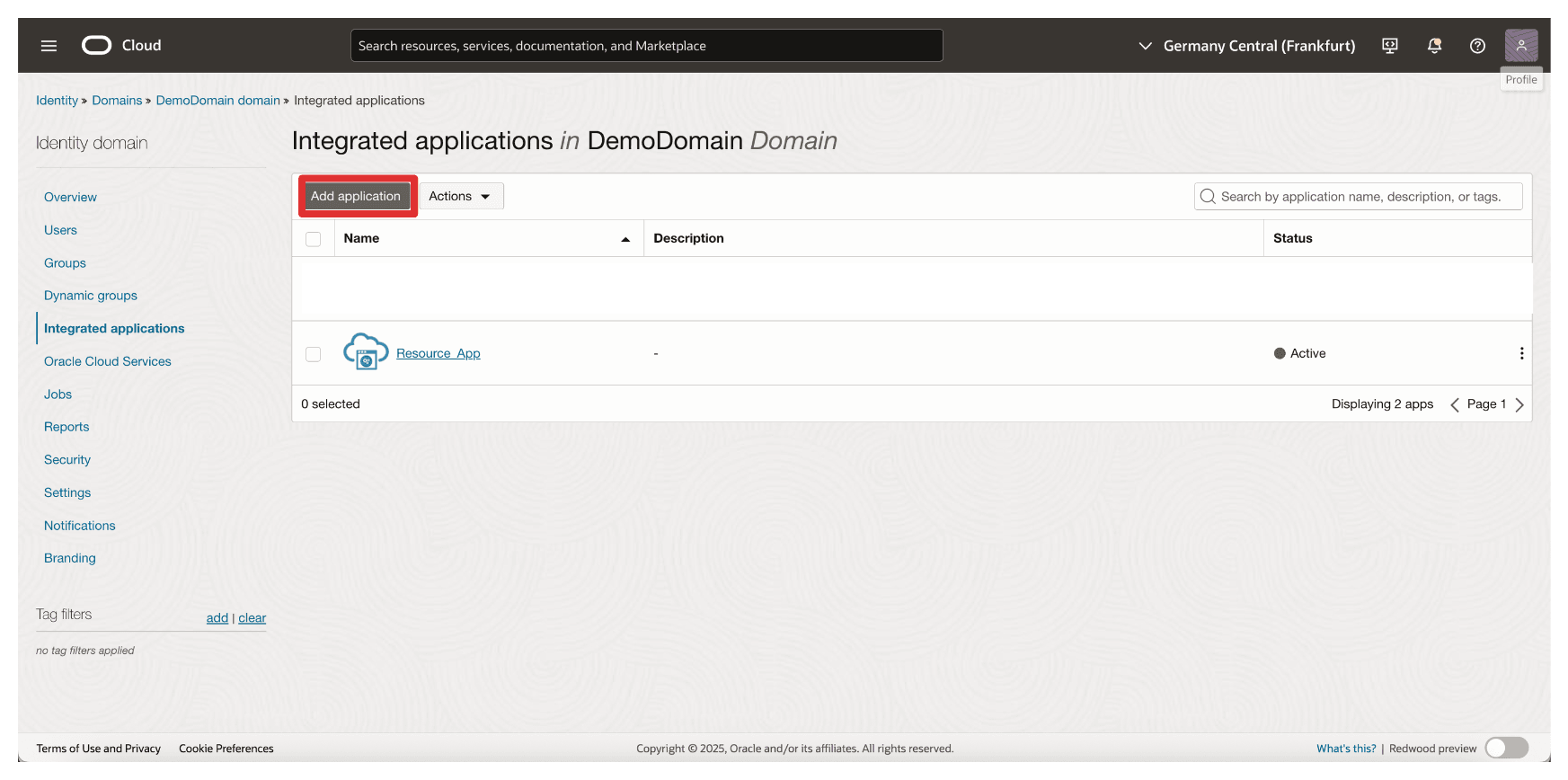

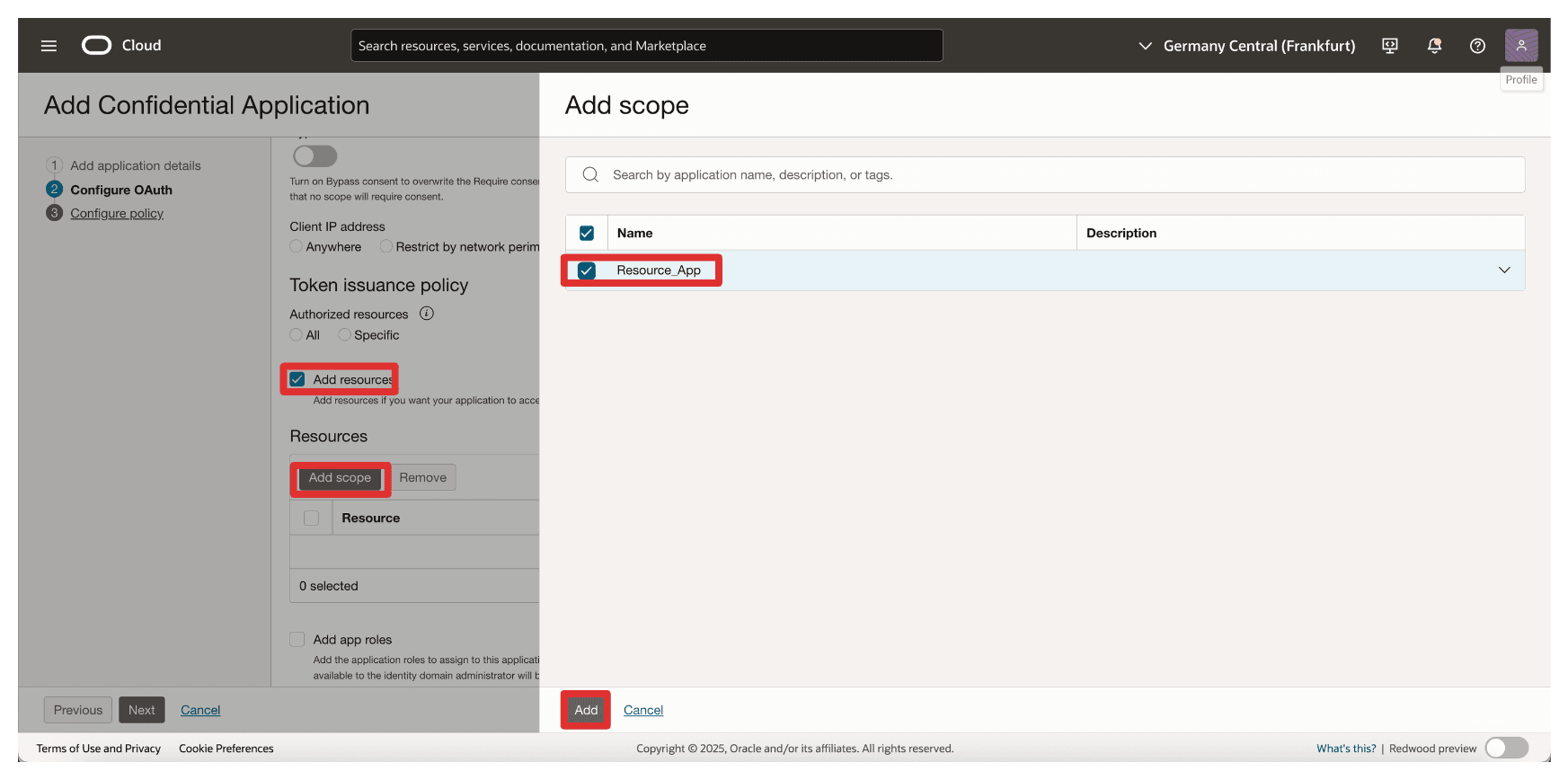

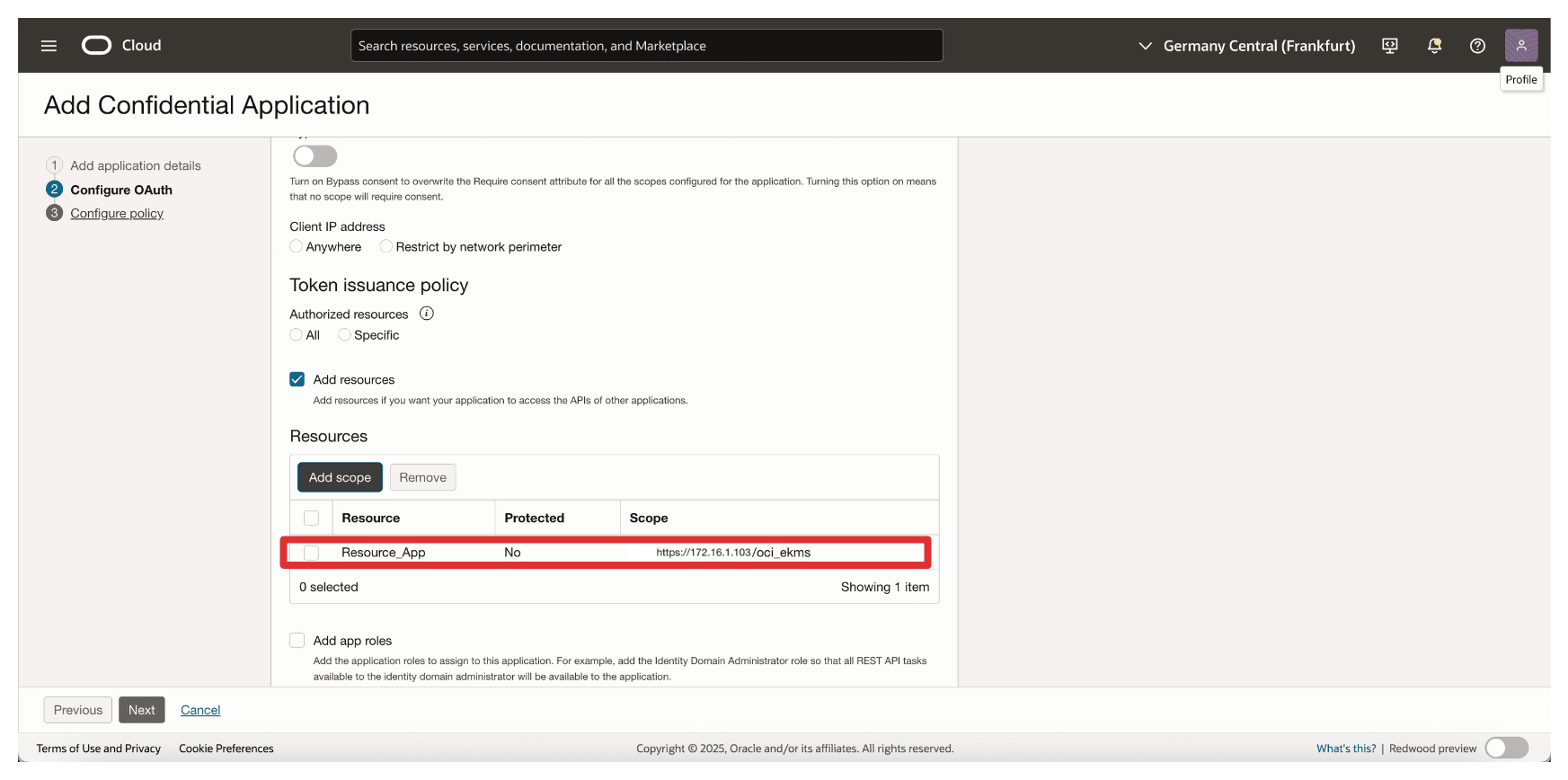

Tâche 8 : création d'une application de ressource confidentielle, association d'applications client confidentielles (intégrations d'application) et collecte du client et des clés secrètes dans OCI

Pour activer l'intégration HYOK avec Thales CipherTrust Manager, vous devez établir une relation de confiance entre OCI et le gestionnaire de clés externe.

Pour ce faire, vous devez inscrire deux composants clés dans OCI Identity and Access Management (OCI IAM) : une application de ressource confidentielle et une application client confidentielle. Ils sont essentiels pour authentifier et autoriser la communication entre OCI et Thales CipherTrust Manager.

Cette configuration permet à Thales CipherTrust Manager de s'authentifier auprès d'OCI IAM via OAuth 2.0. Le client confidentiel agit pour le compte du gestionnaire de clés externes, tandis que la ressource confidentielle définit la portée de la configuration d'accès et de confiance. OCI ne peut pas valider ou communiquer en toute sécurité avec la source de clé externe sans ces composants.

L'image suivante illustre les composants et la configuration de cette étape.

-

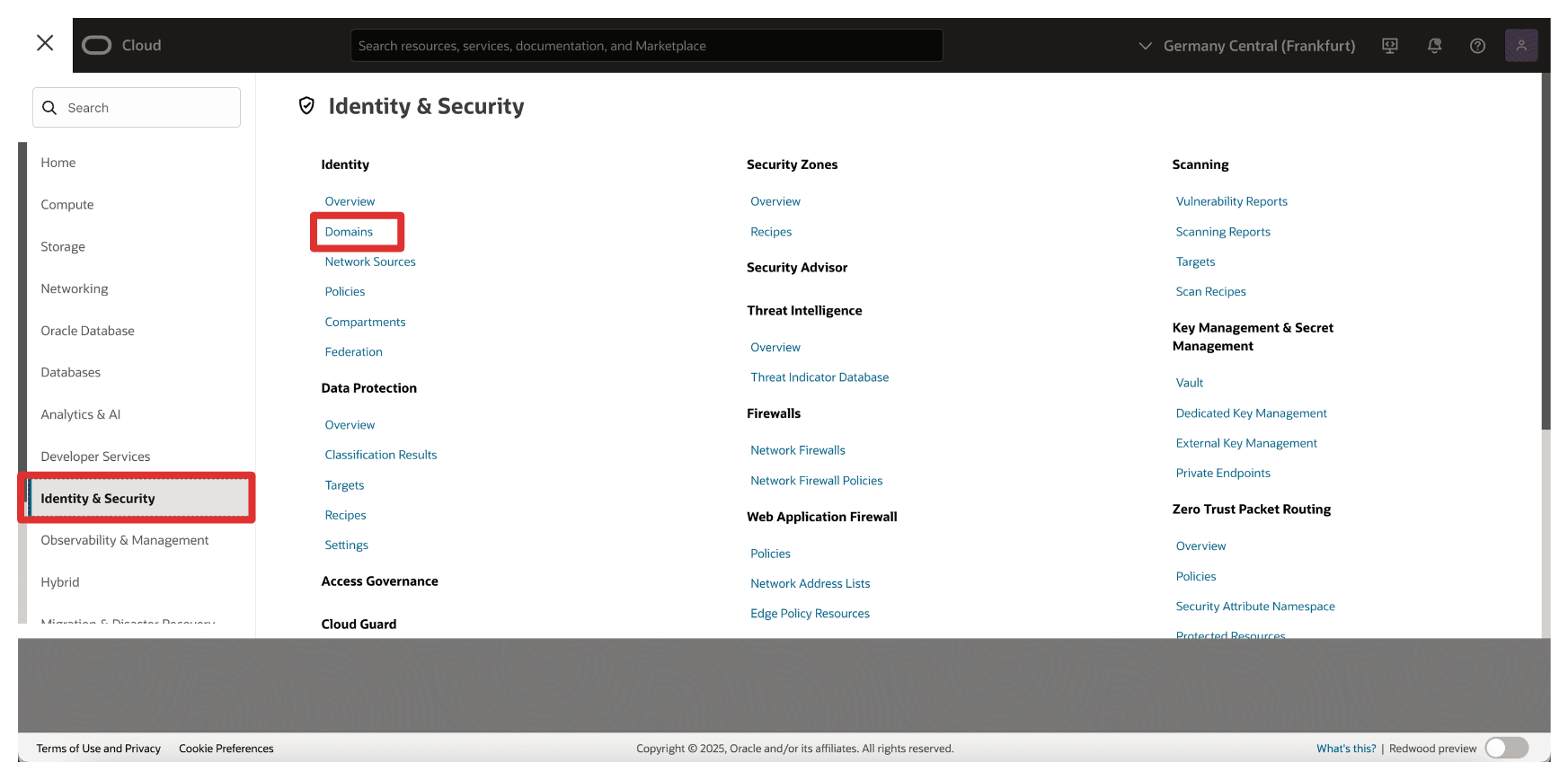

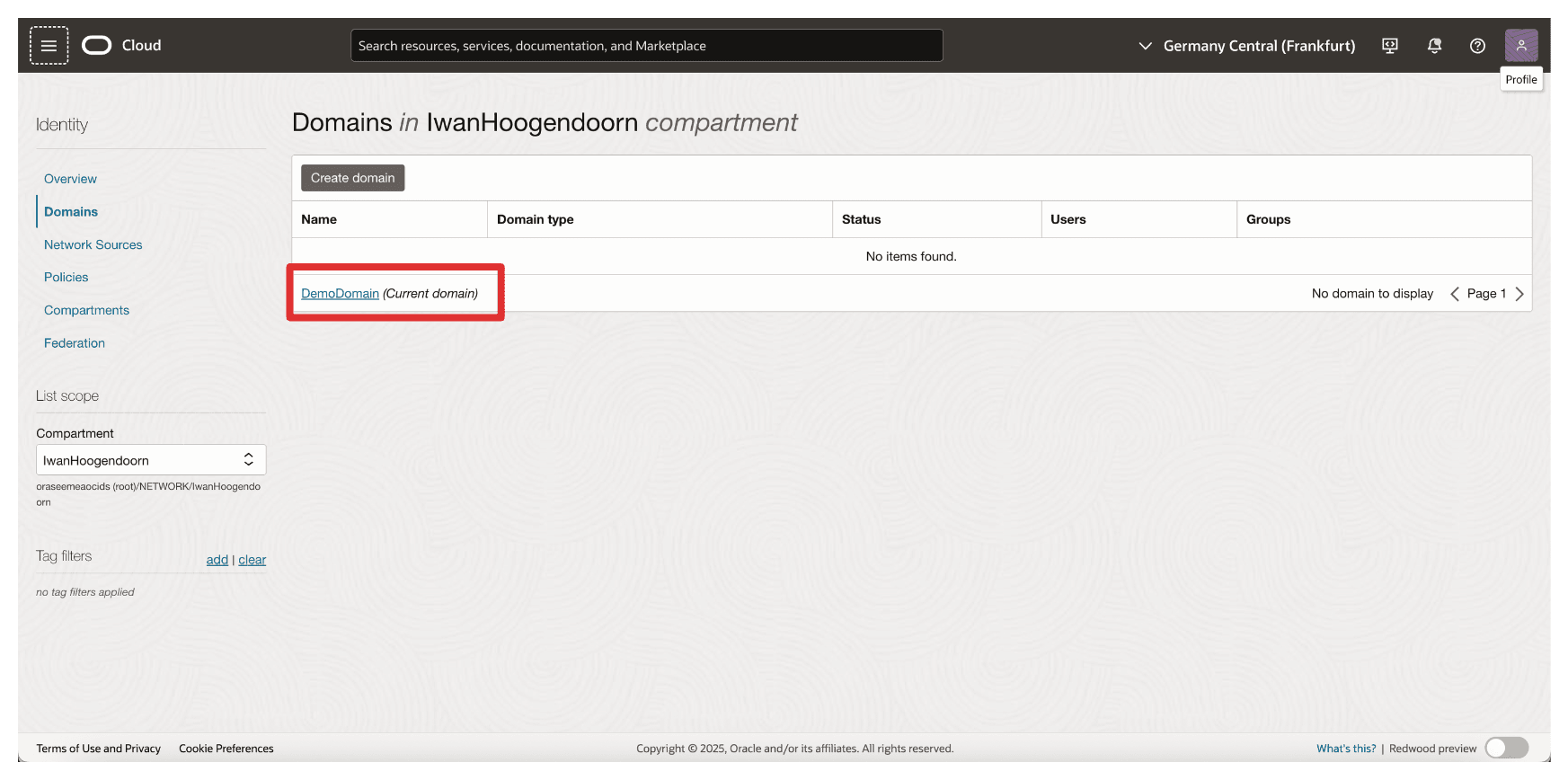

Connectez-vous à la console OCI, accédez à Identité et sécurité, puis cliquez sur Domaines.

-

Cliquez sur le domaine à utiliser pour l'authentification.

-

Cliquez sur Applications intégrées et Ajouter une application.

-

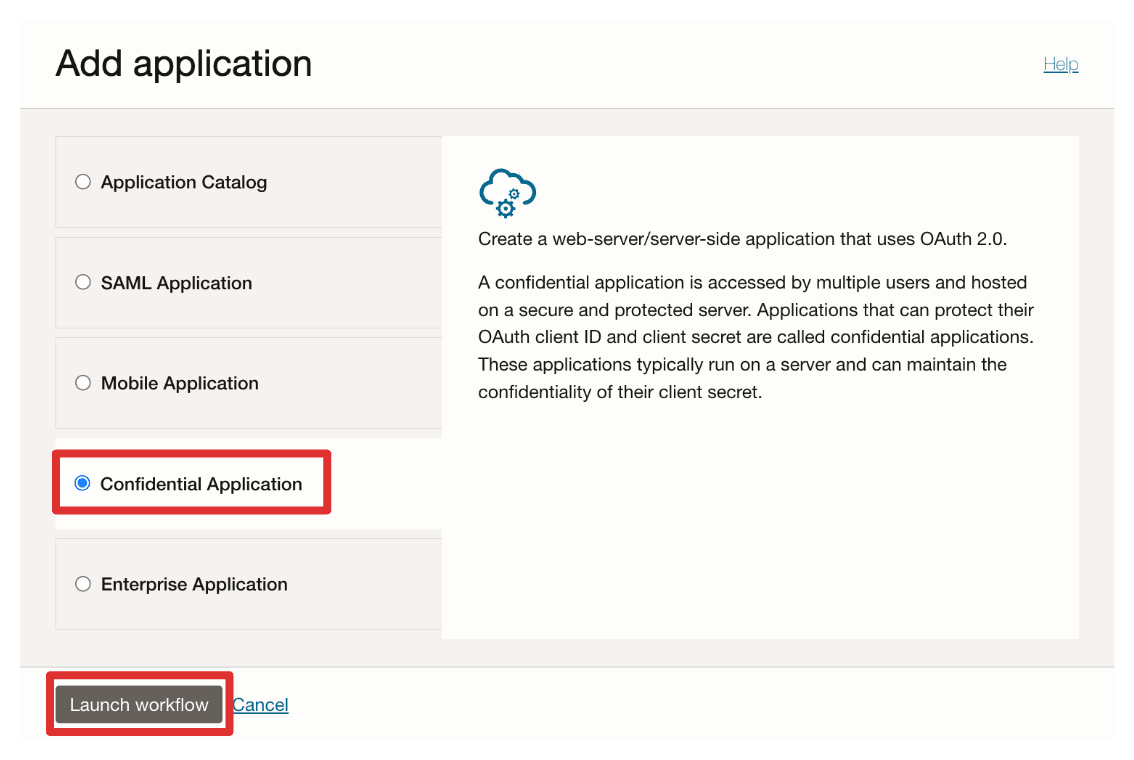

Sélectionnez Application confidentielle et cliquez sur Lancer le workflow.

-

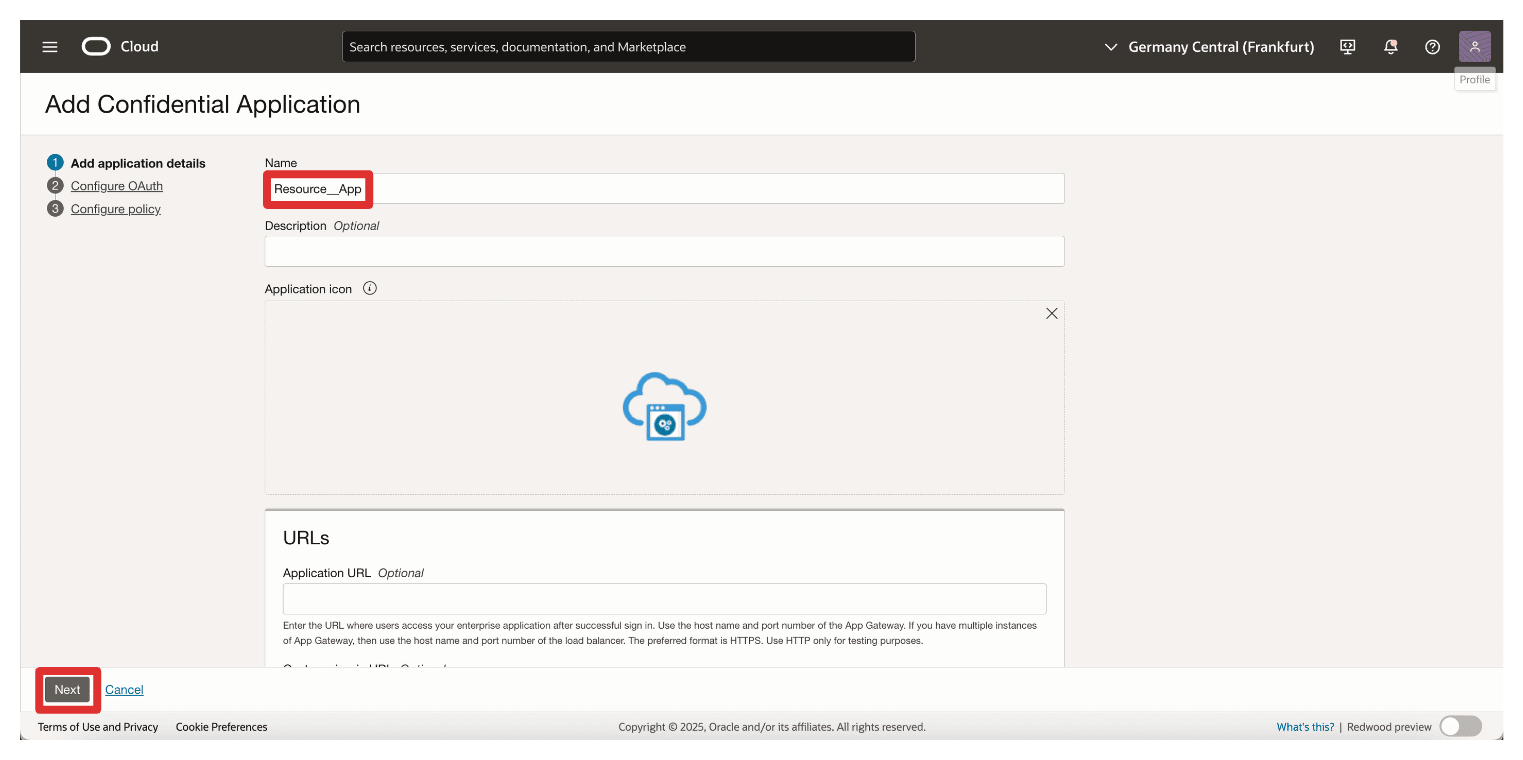

Entrez le nom de l'application (

Resource_App) et cliquez sur Suivant.

-

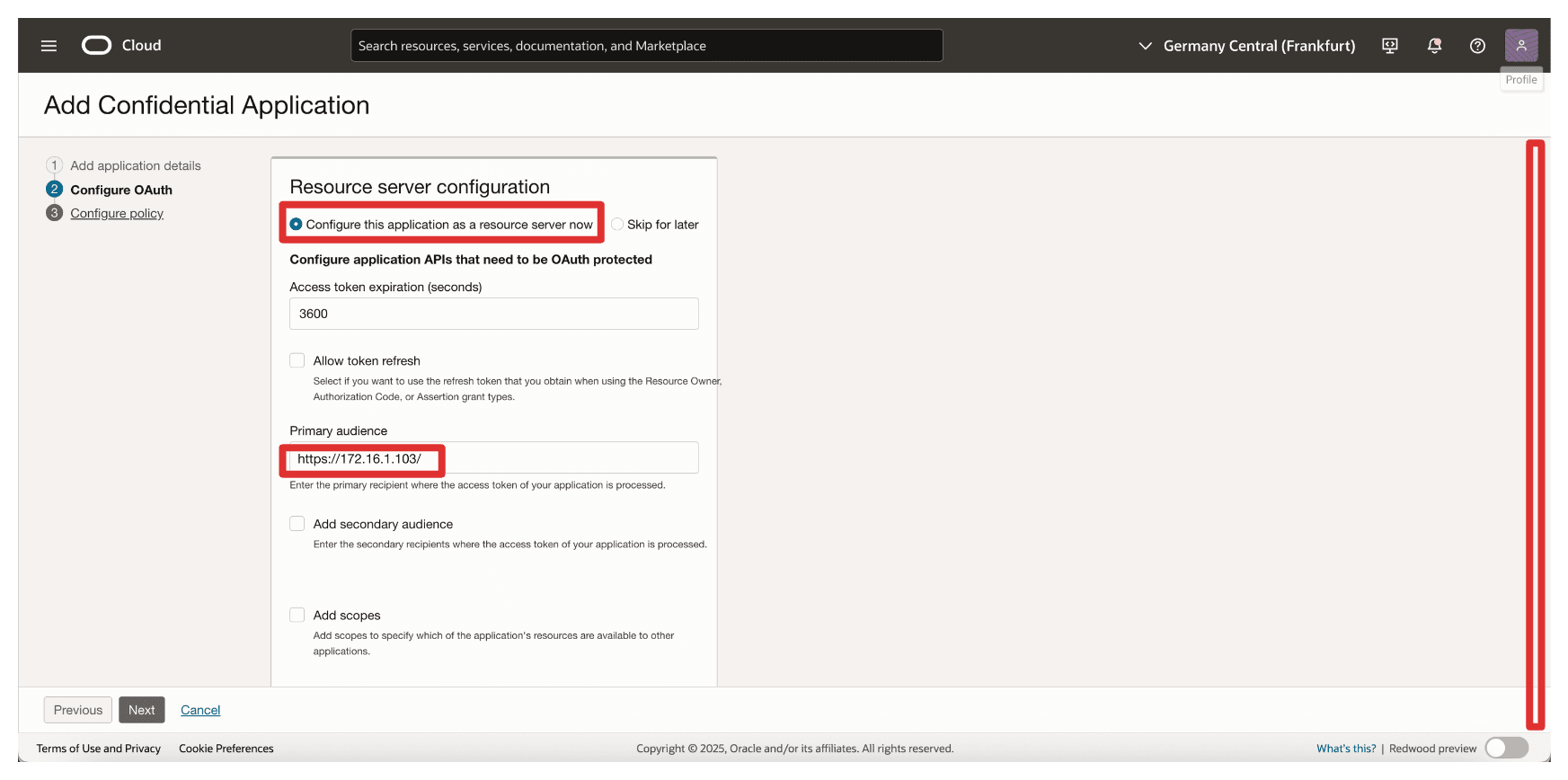

Dans la section Configuration du serveur de ressources, entrez les informations suivantes.

- Sélectionnez Configurer cette application comme serveur de ressource maintenant.

- Dans Public principal, entrez

https://172.16.1.103/(adresse IP de la passerelle d'API).

-

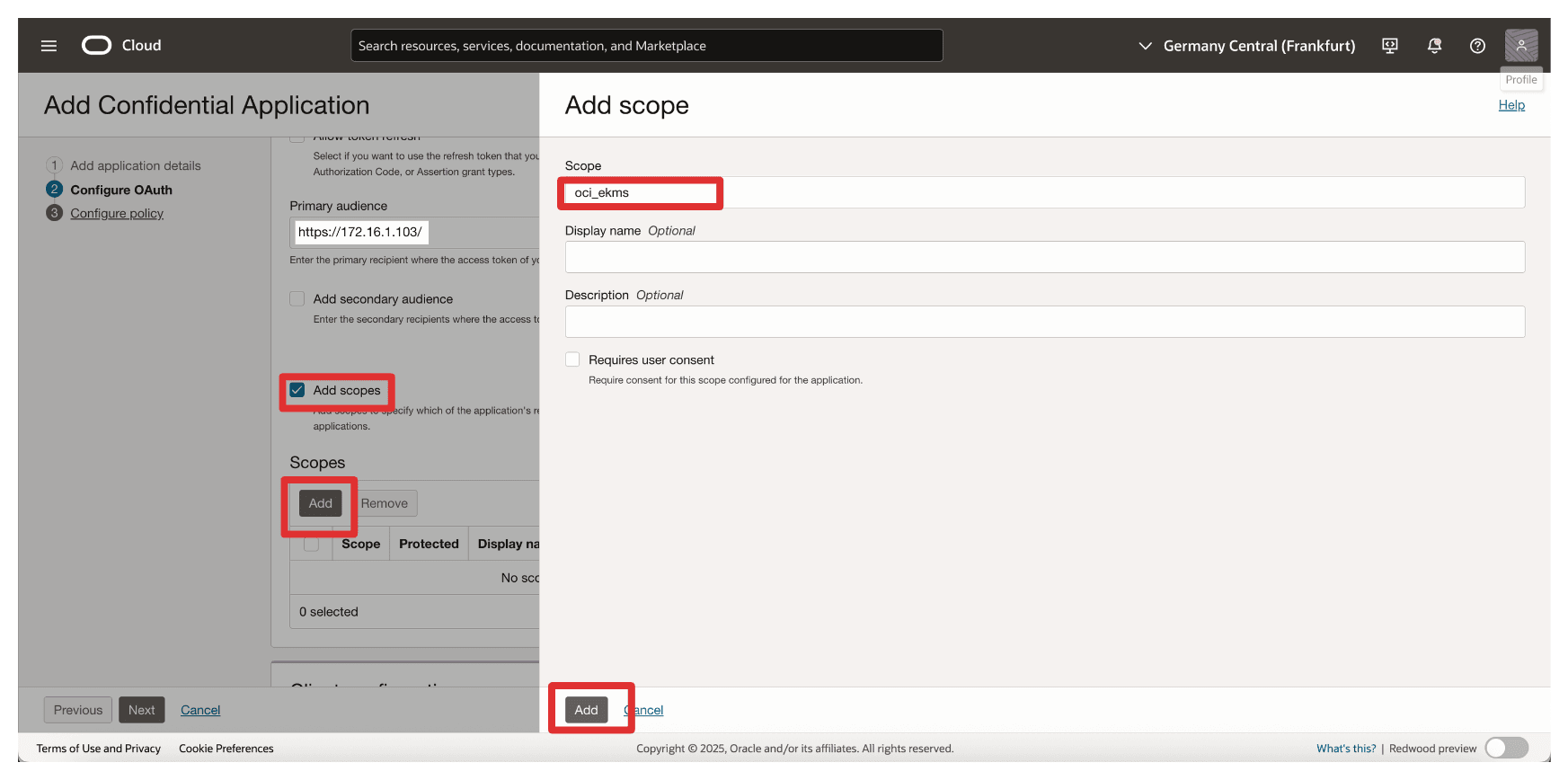

Dans Ajouter une portée, entrez les informations suivantes.

- Sélectionnez Ajouter des portées.

- Cliquez sur Ajouter.

- Dans Portée, entrez

oci_ekms. - Cliquez sur Ajouter.

-

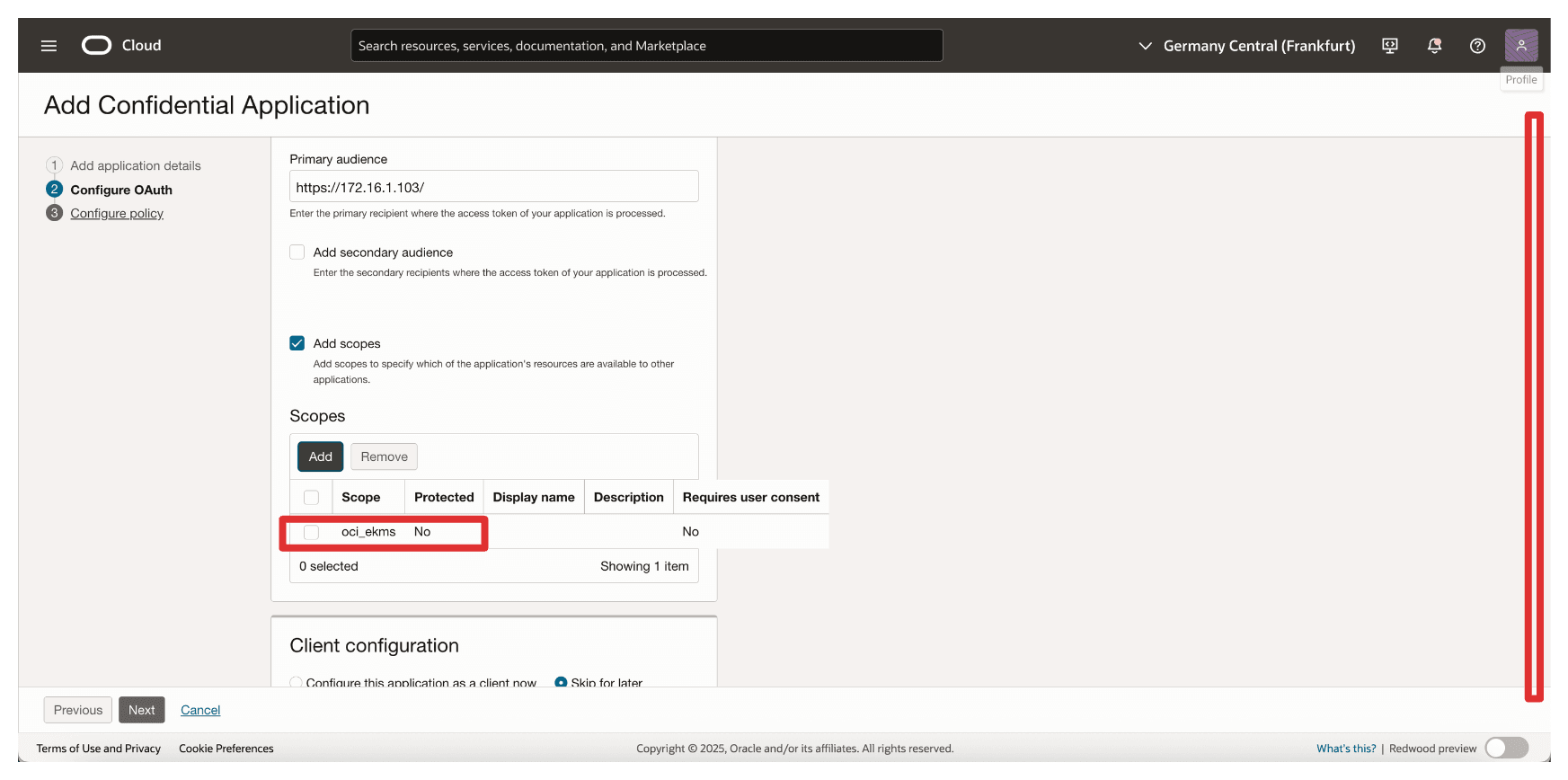

Notez la portée ajoutée

oci_ekmset faites défiler vers le bas.

-

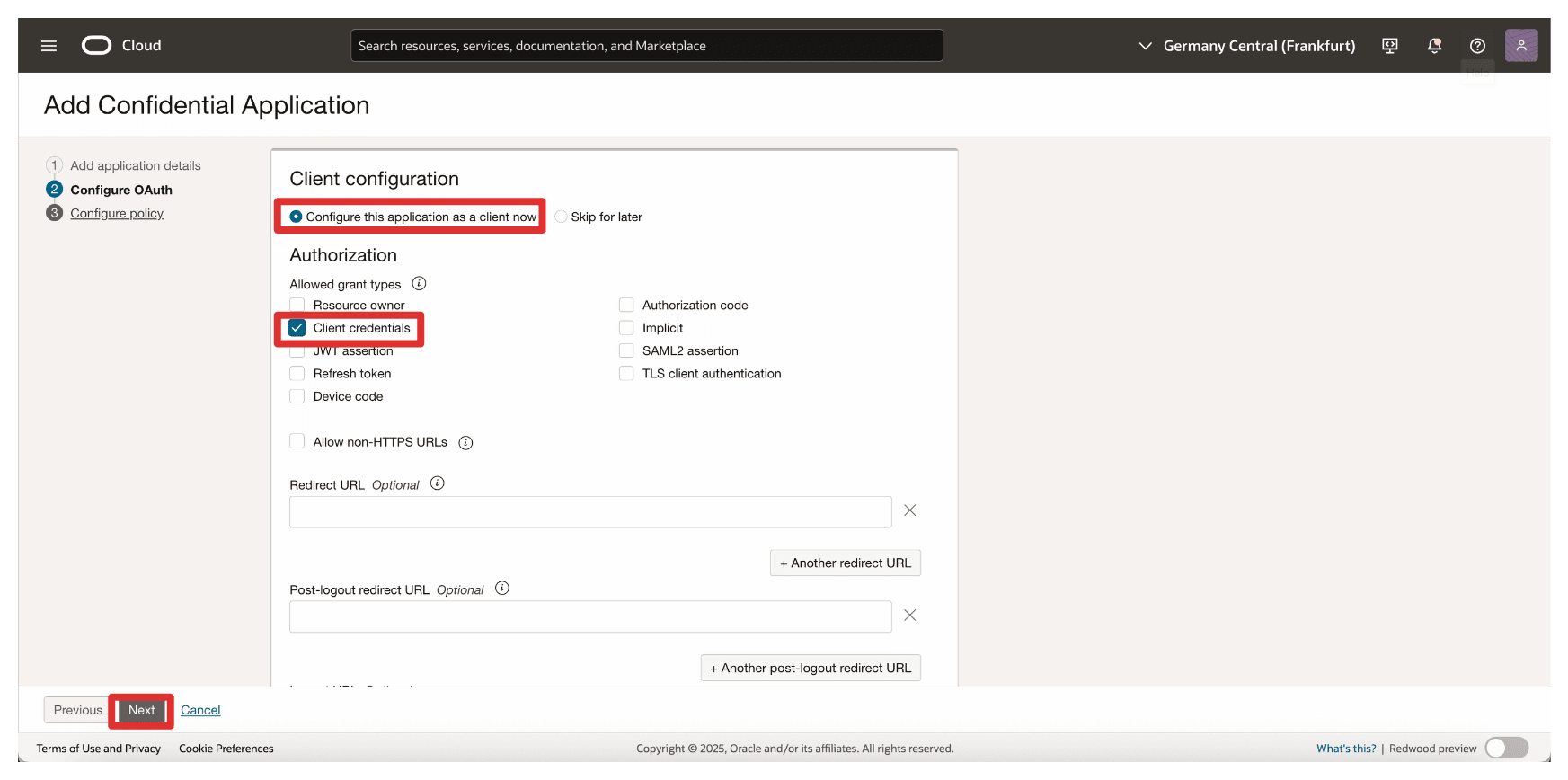

Dans la section Configuration du client, saisissez les informations suivantes :

- Sélectionnez Configurer cette application en tant que client maintenant.

- Sélectionnez Informations d'identification client.

- Fournissez les informations relatives au jeu de transport, puis cliquez sur Suivant.

-

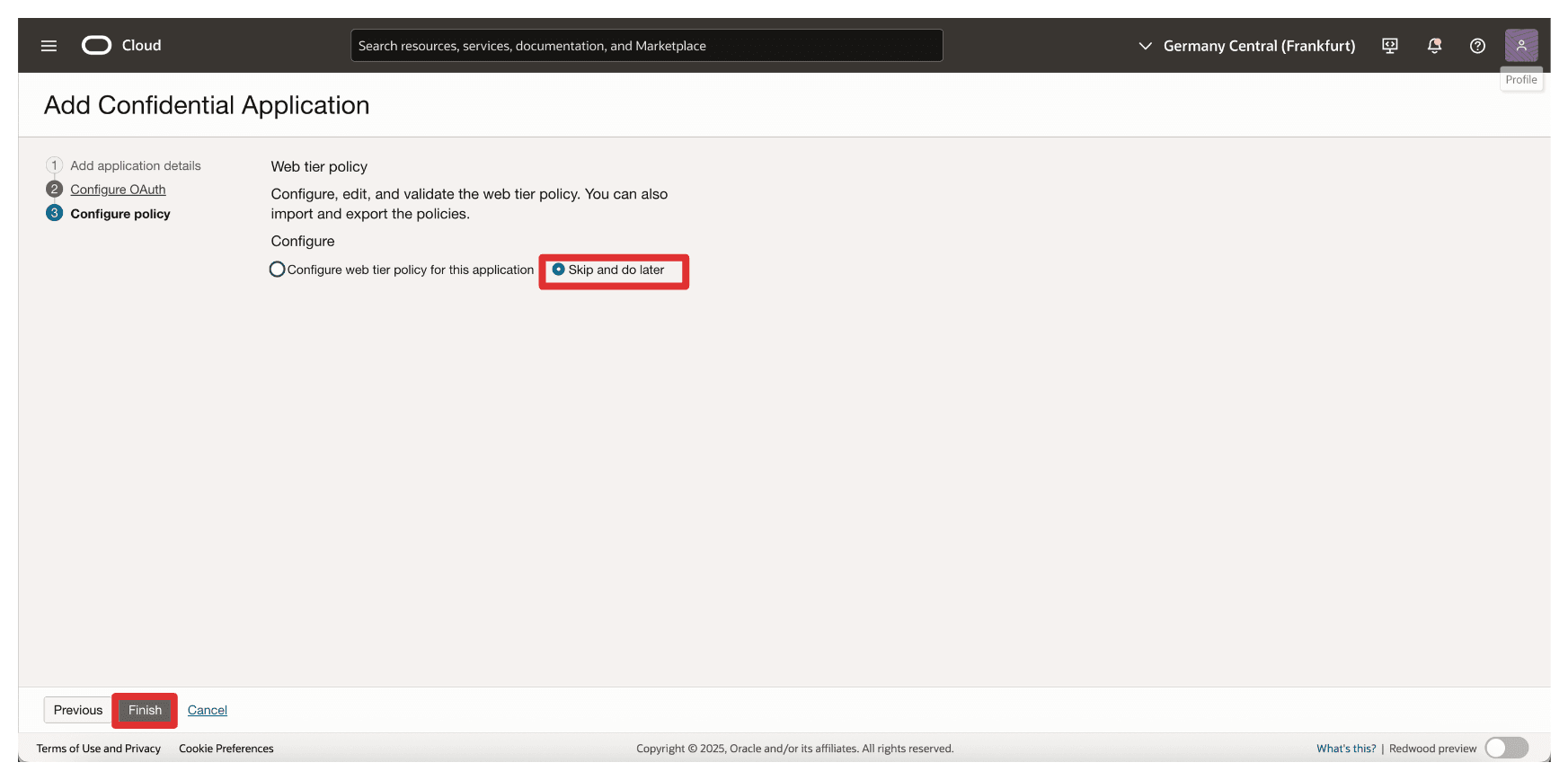

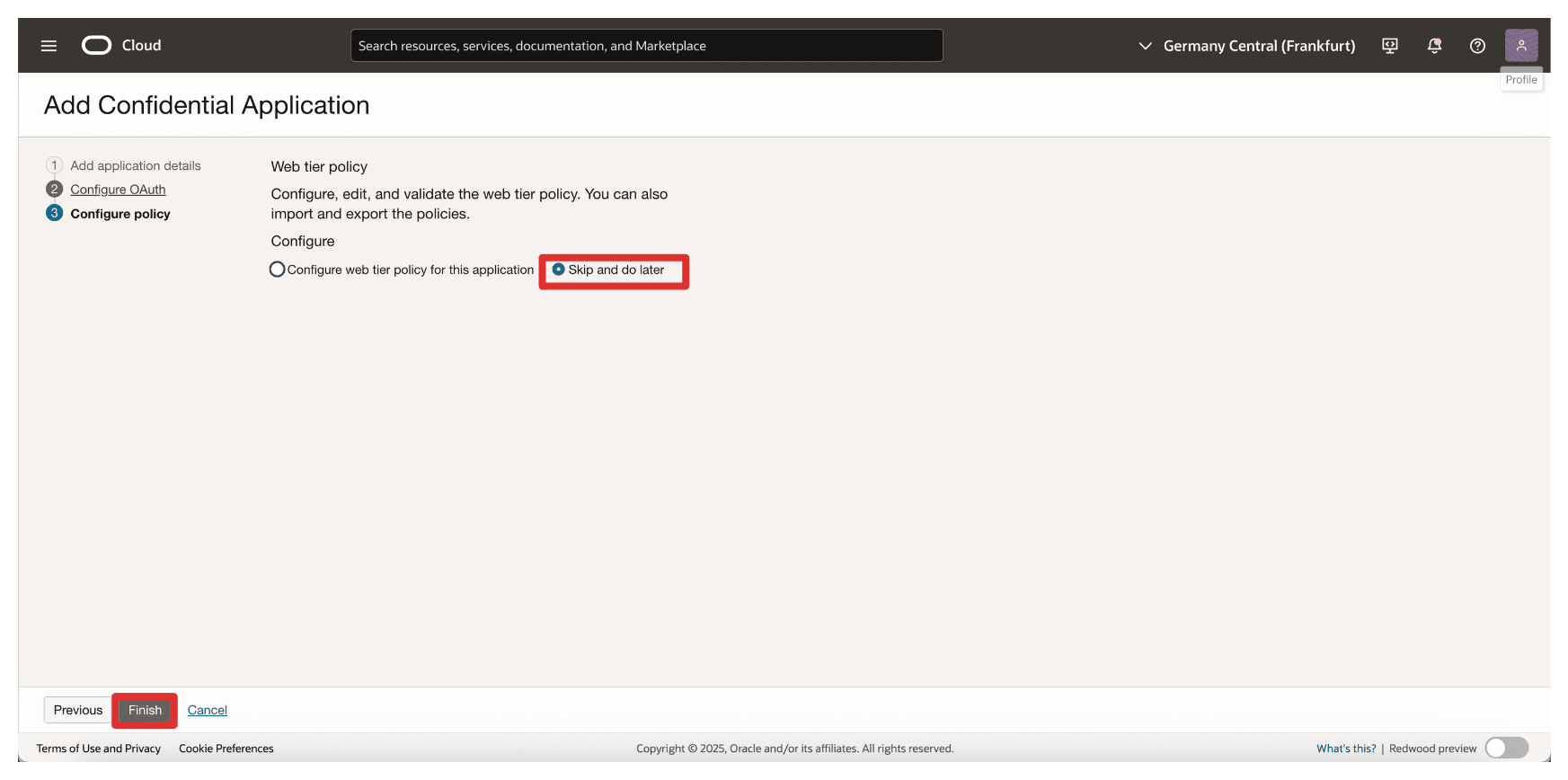

Cliquez sur Ignorer et faire plus tard pour ignorer la création de la stratégie de niveau Web et cliquez sur Terminer.

-

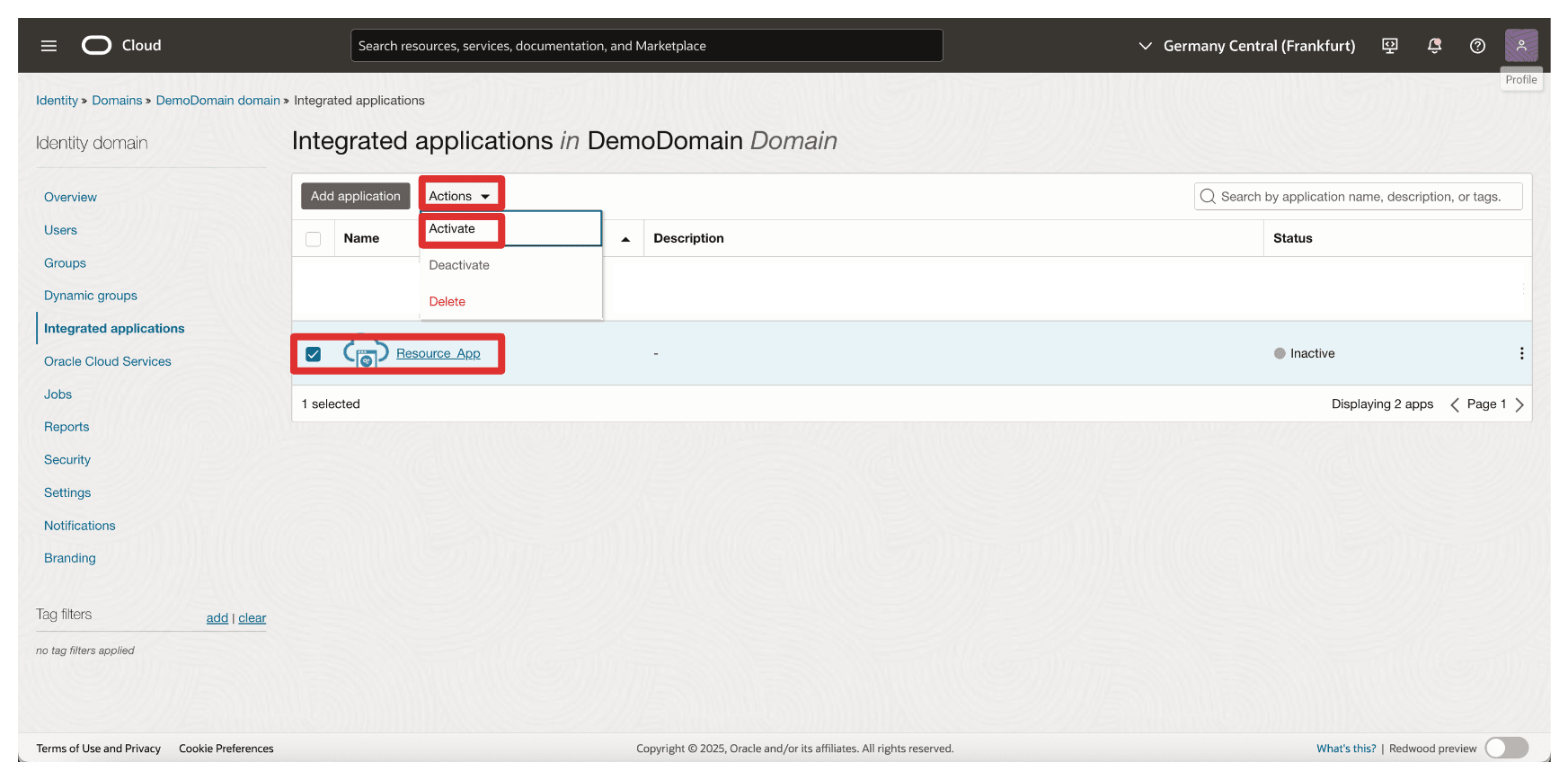

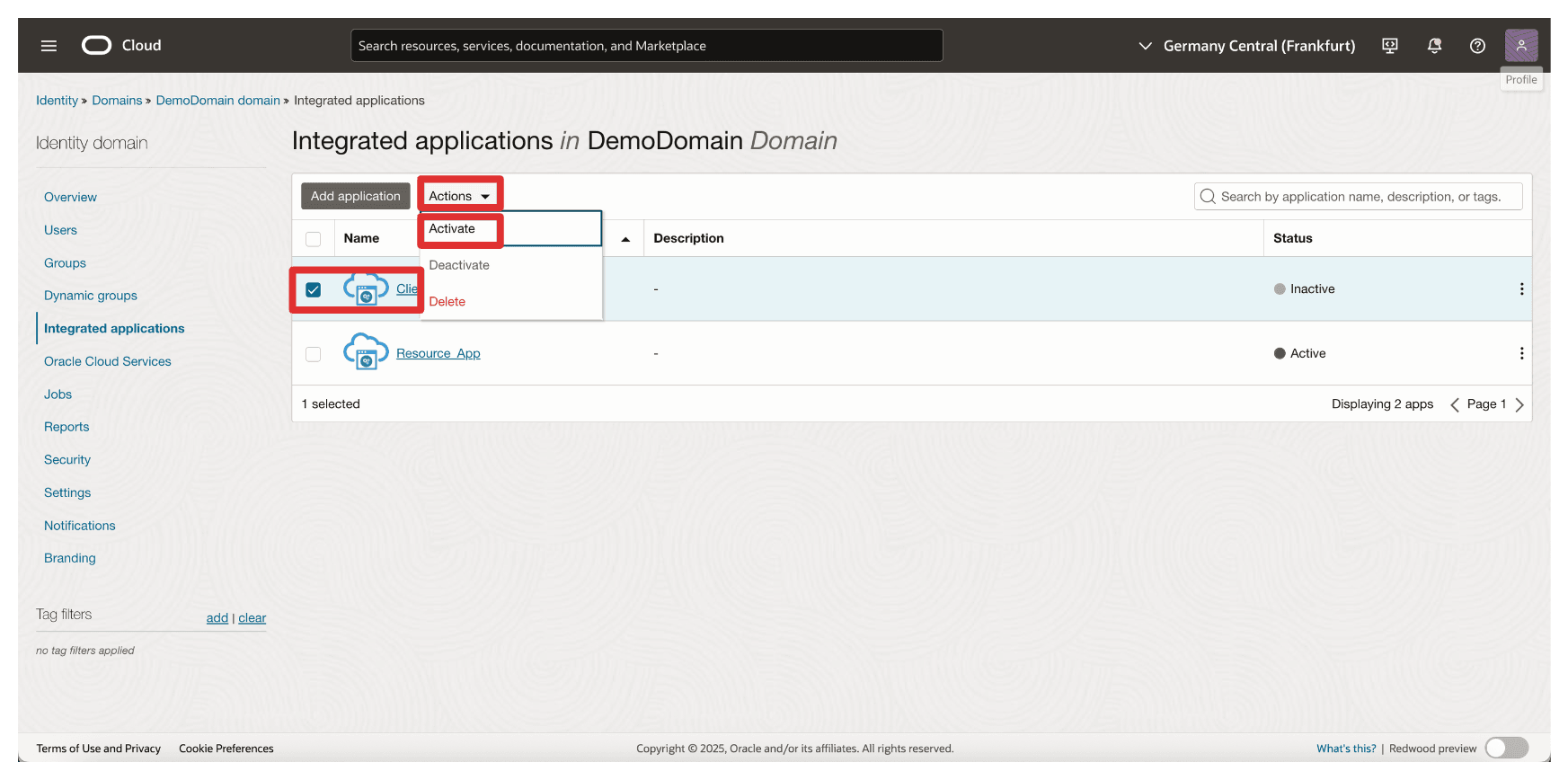

Accédez à la page Applications intégrées.

- L'application d'intégration

Resource_Appest créée. - Sélectionnez l'application d'intégration

Resource_App. - Cliquez sur le menu déroulant Actions.

- Cliquez sur Activer.

- L'application d'intégration

-

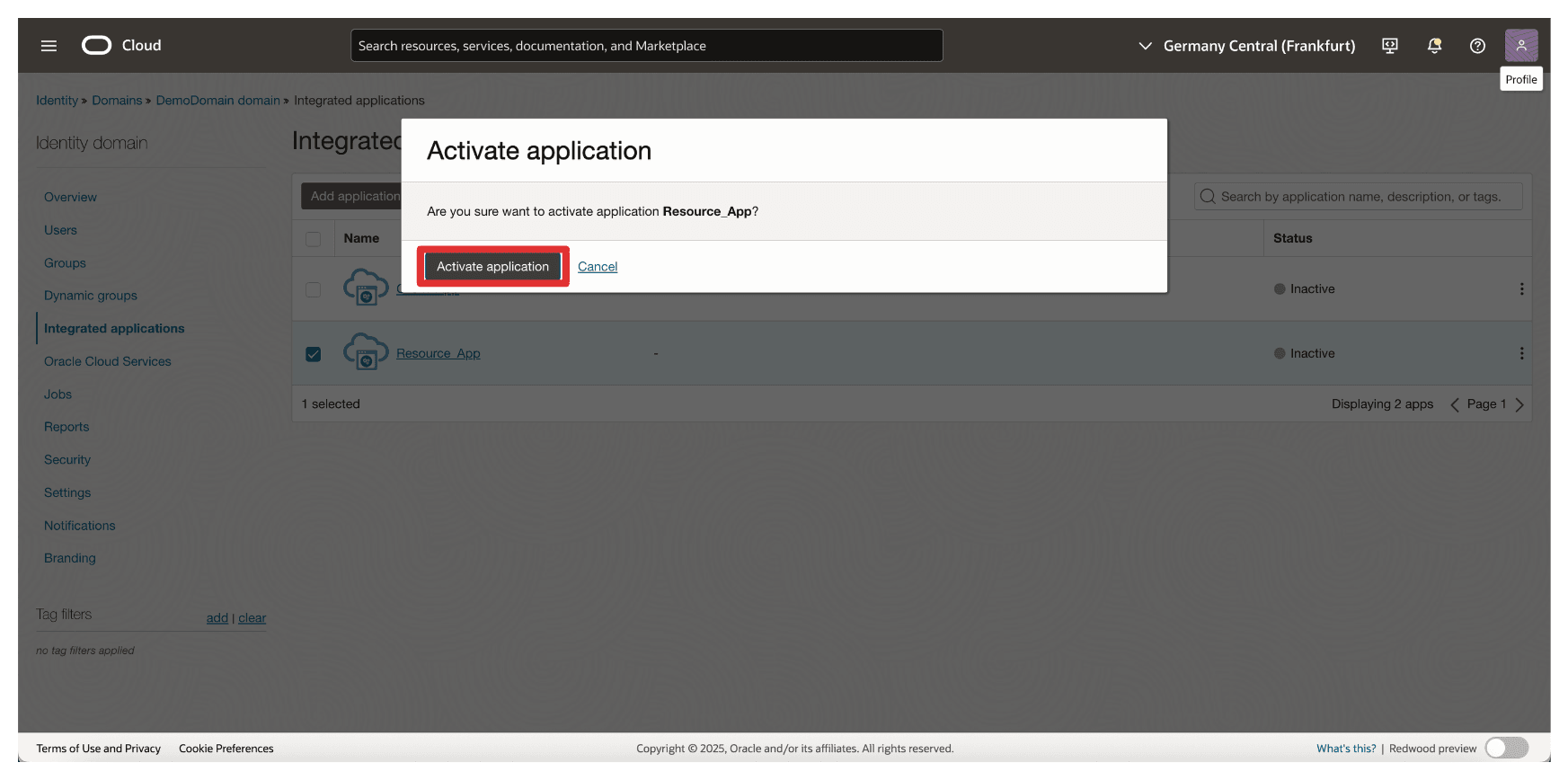

Cliquez sur Activer l'application.

-

Cliquez sur l'application d'intégration

Resource_App.

-

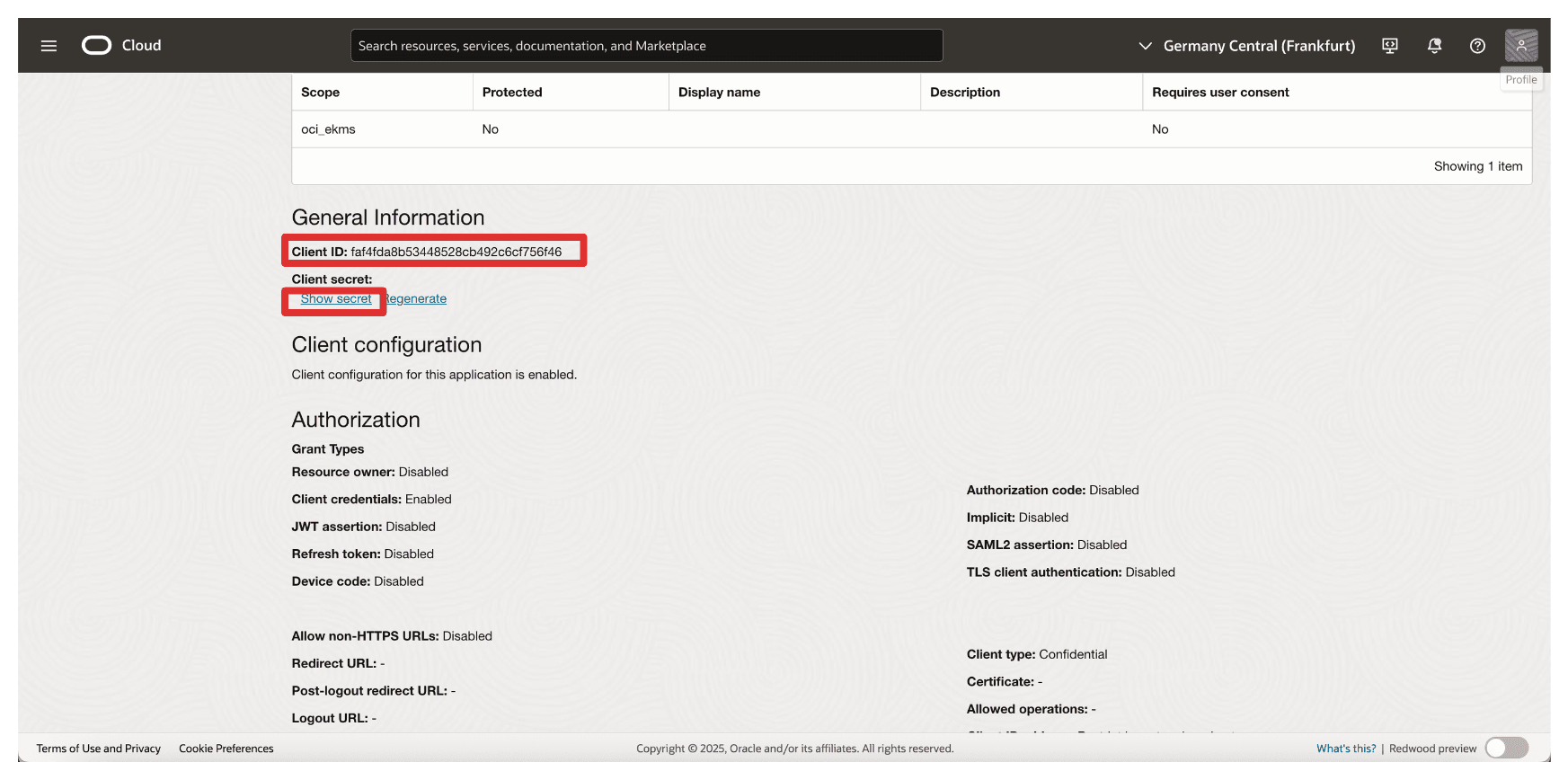

Faites défiler vers le bas.

-

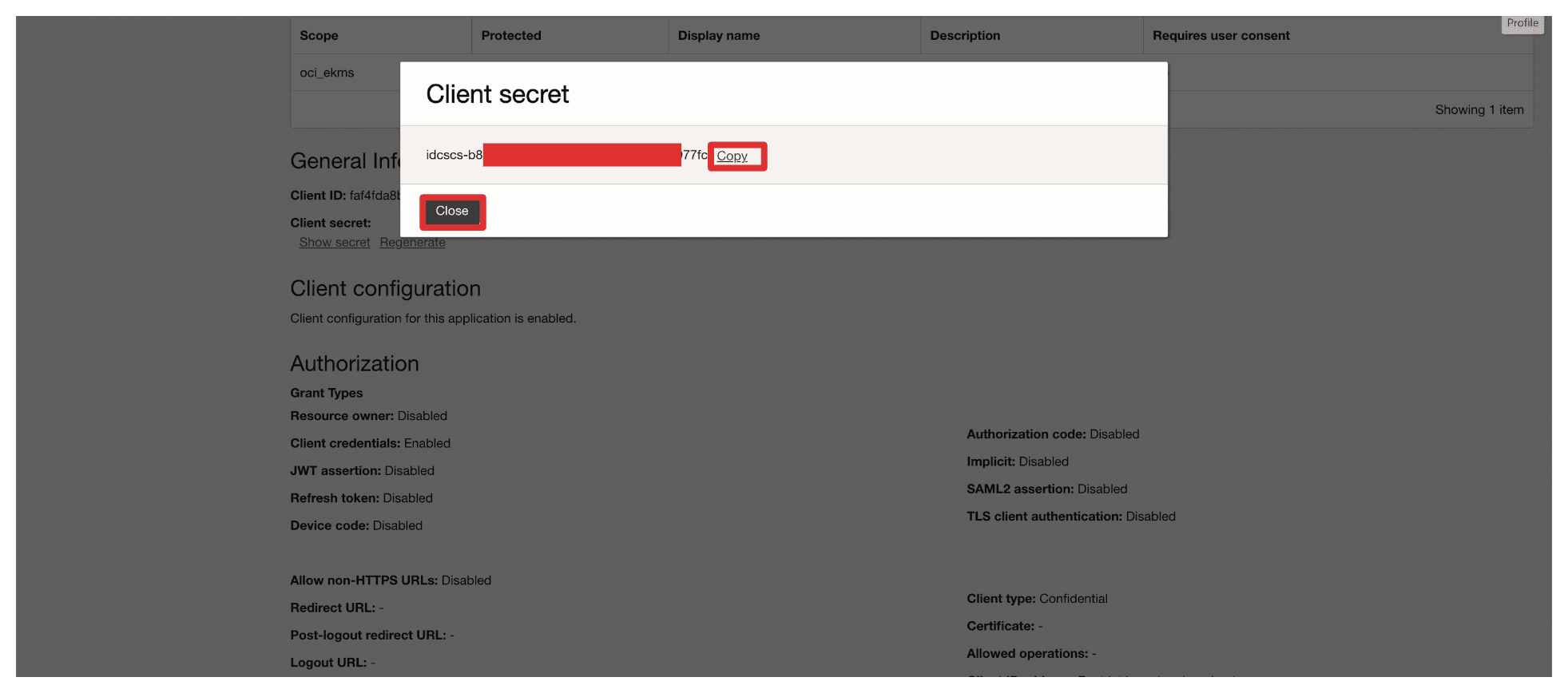

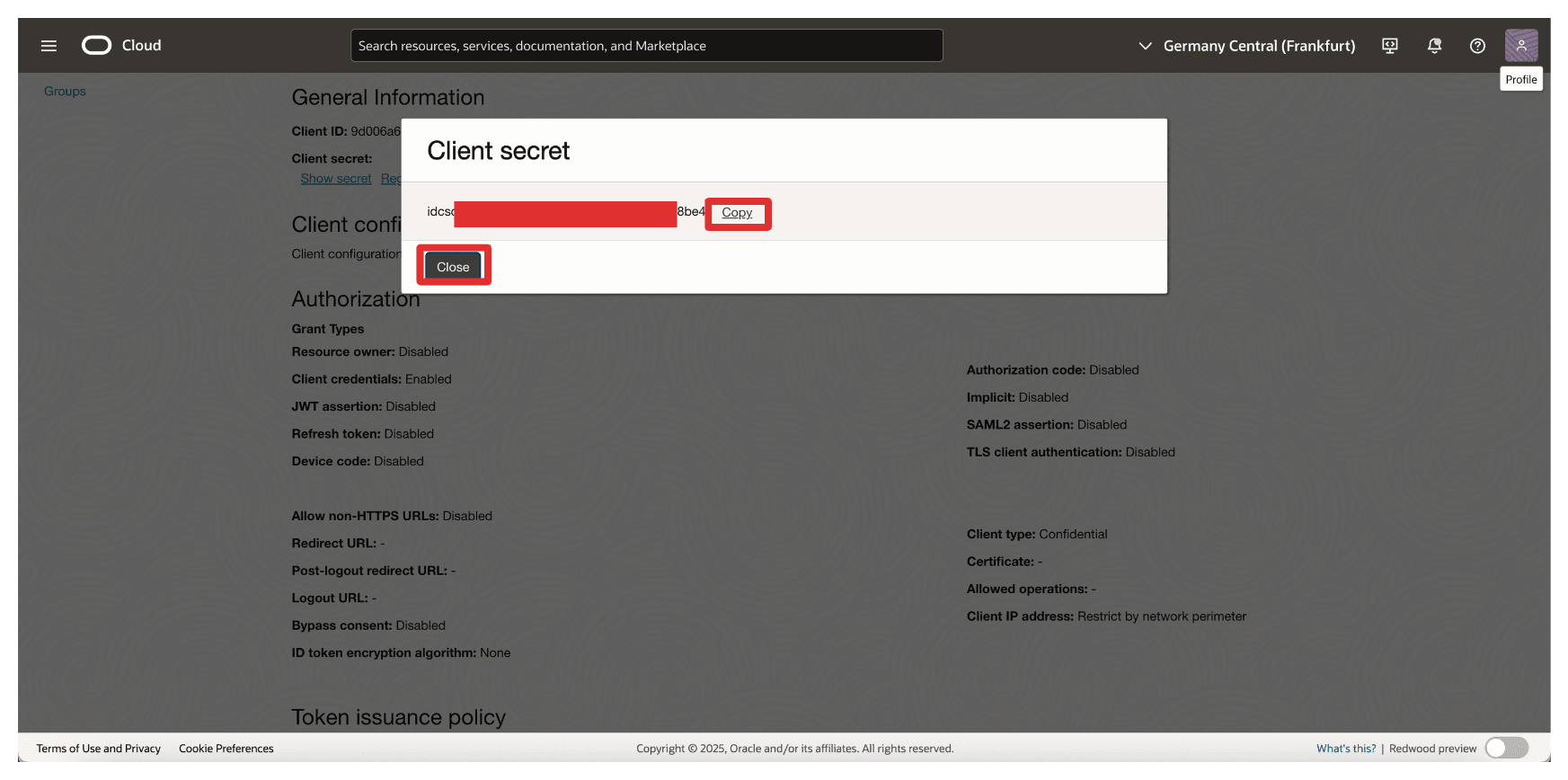

Copiez l'ID client et stockez-le dans un bloc-notes. Cliquez sur Afficher la clé secrète pour afficher la clé secrète client.

-

Cliquez sur Copier pour copier la clé secrète client et la stocker dans un bloc-notes. Cliquez sur Fermer.

-

Cliquez sur Ajouter une application.

-

Sélectionnez Application confidentielle et cliquez sur Lancer le workflow.

-

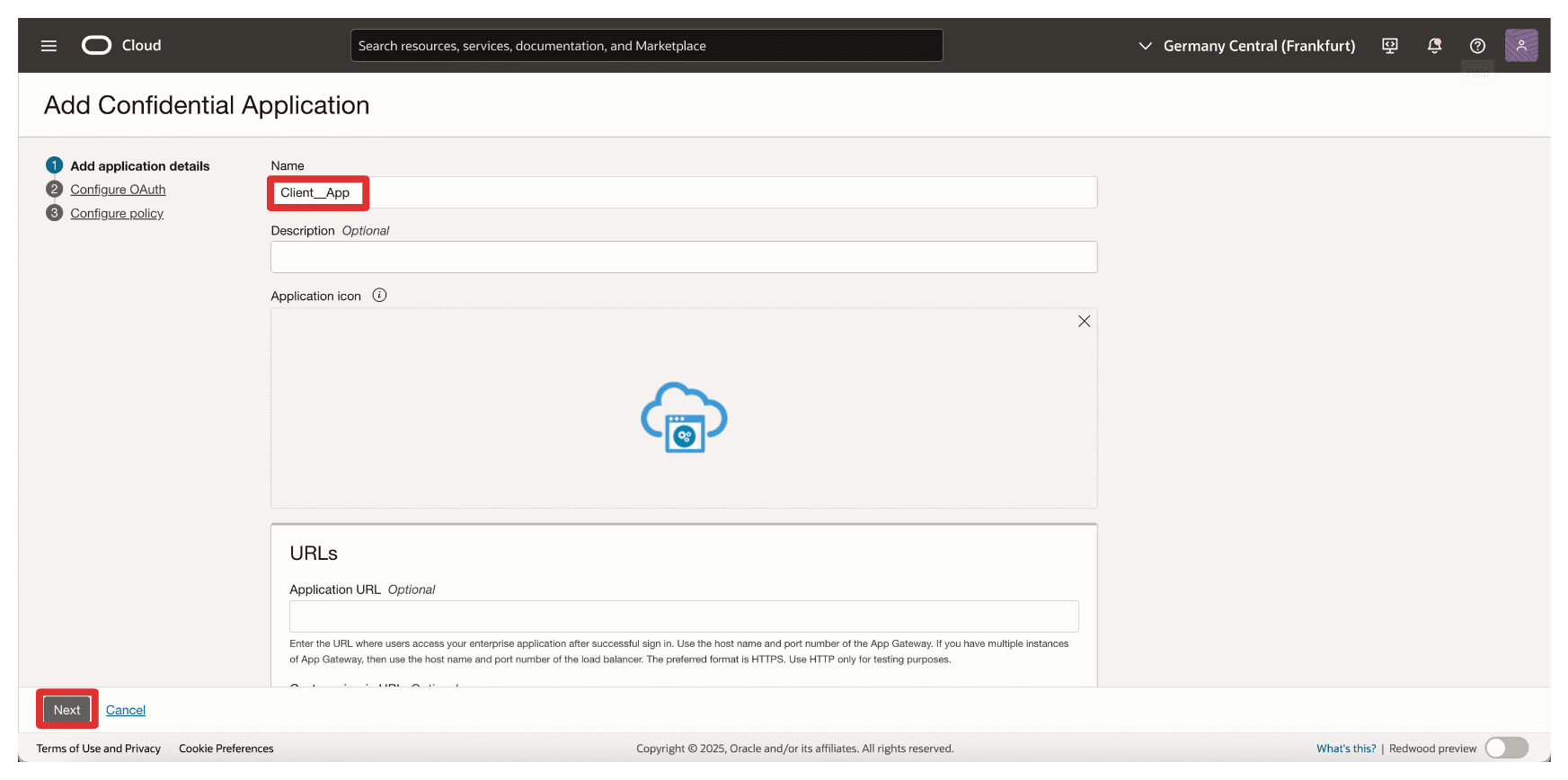

Entrez le nom (

Client_App) de l'application, puis cliquez sur Suivant.

-

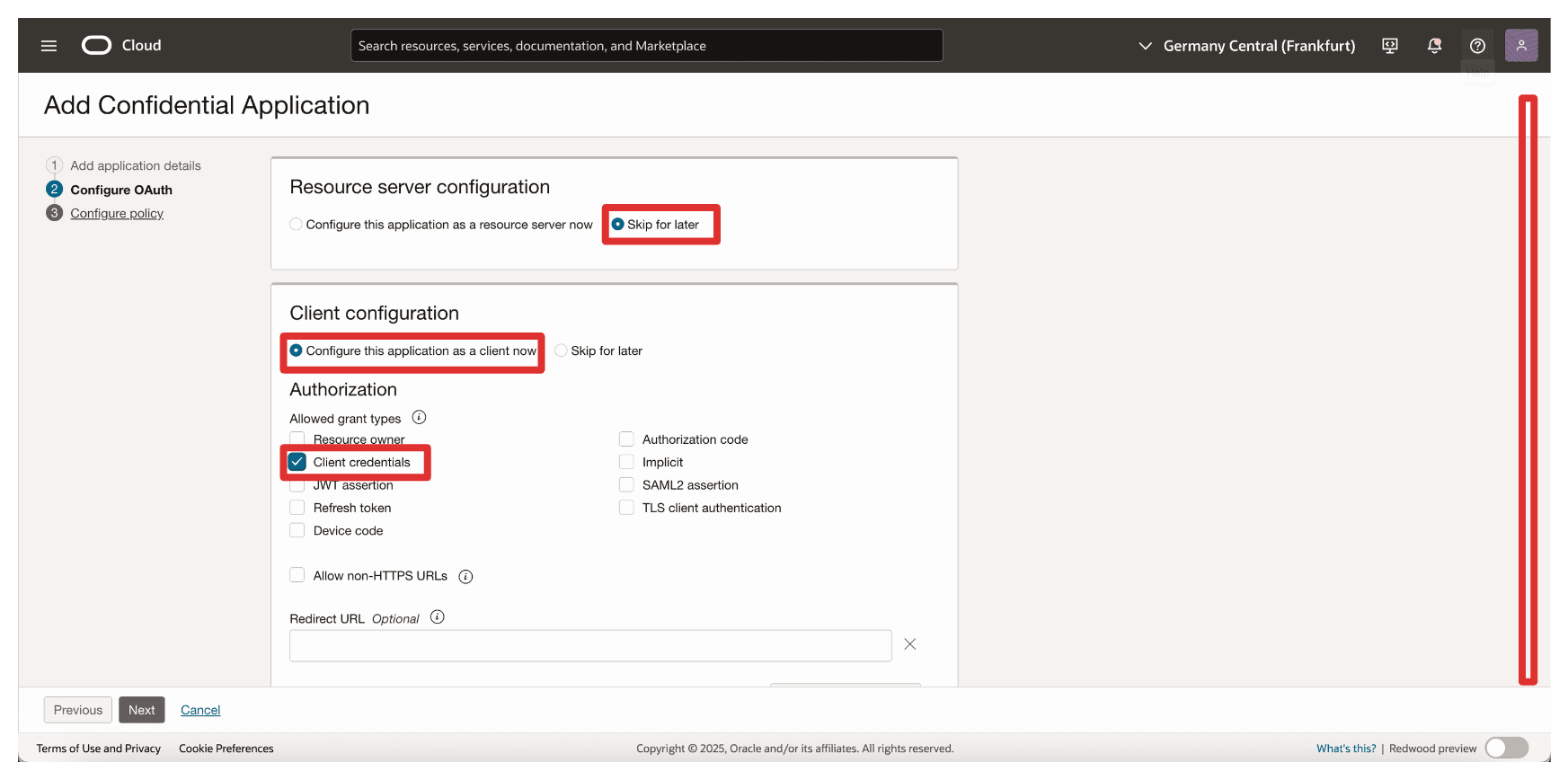

Dans Configuration du serveur de ressources, sélectionnez Ignorer pour plus tard.

-

Dans Configuration client, entrez les informations suivantes.

- Sélectionnez Configurer cette application en tant que client maintenant.

- Sélectionnez Informations d'identification client.

- Faites défiler vers le bas.

-

Dans Ajouter une portée, entrez les informations suivantes.

- Sélectionnez Ajouter des ressources.

- Sélectionnez Ajouter des portées.

- Dans Portée, entrez

Resource_App. - Cliquez sur Ajouter.

-

Notez la ressource ajoutée

Resource_Appet cliquez sur Suivant.

-

Cliquez sur Ignorer et faire plus tard pour ignorer la création de la stratégie de niveau Web et cliquez sur Terminer.

-

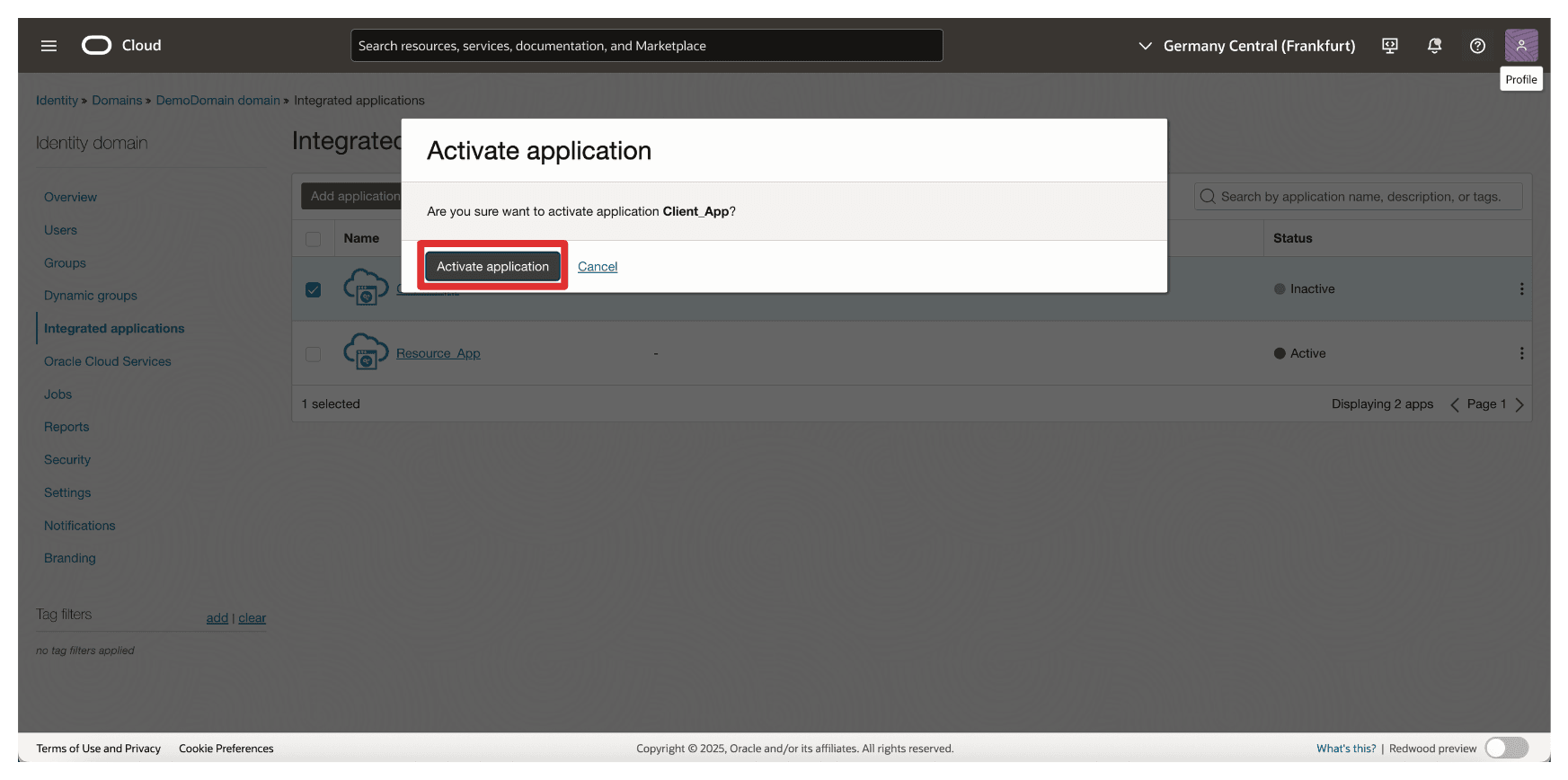

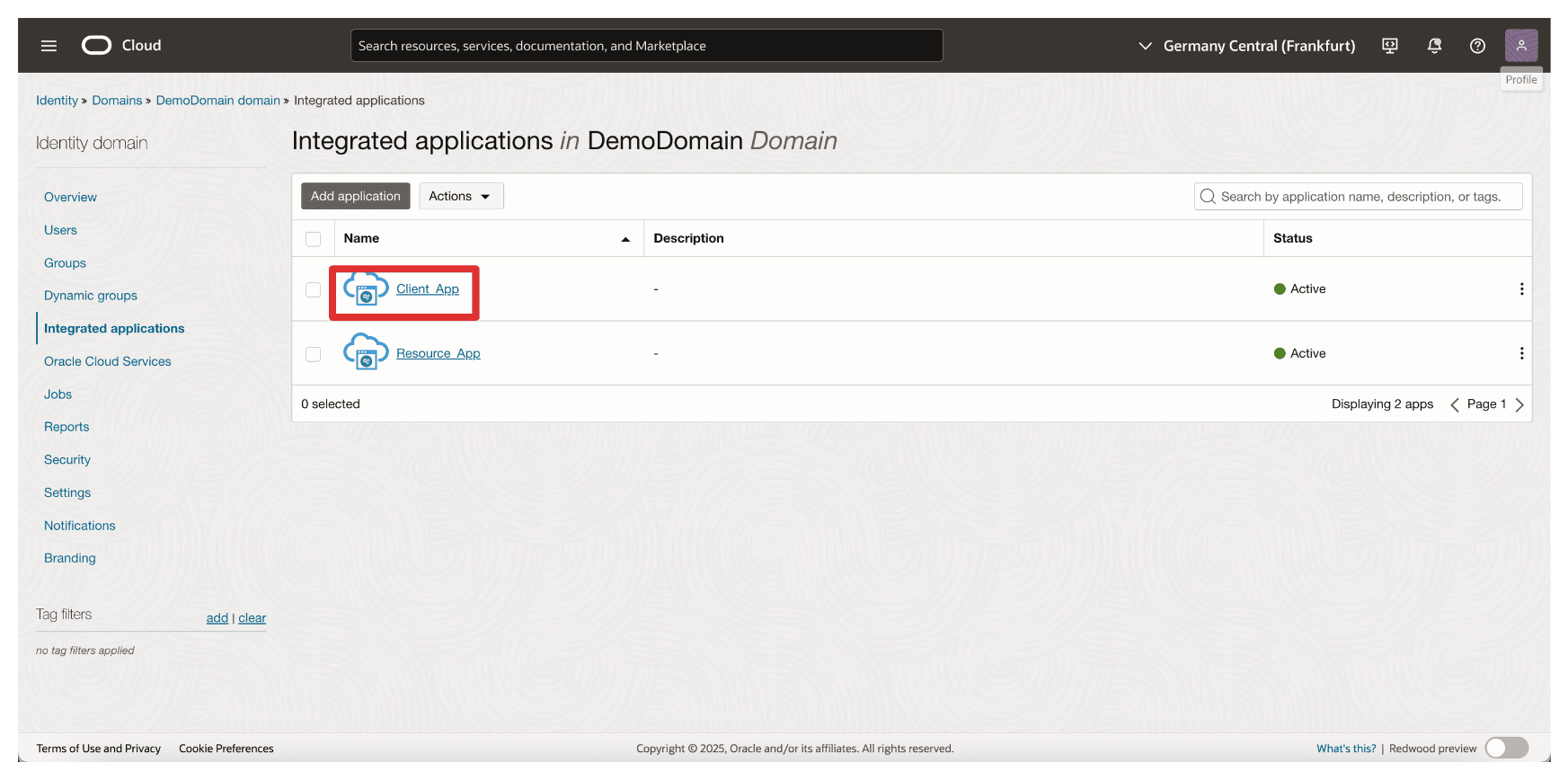

Accédez à la page Applications intégrées.

- L'application d'intégration

Client_Appest créée. - Sélectionnez l'application d'intégration

Client_App. - Cliquez sur le menu déroulant Actions.

- Cliquez sur Activer.

- L'application d'intégration

-

Cliquez sur Activer l'application.

-

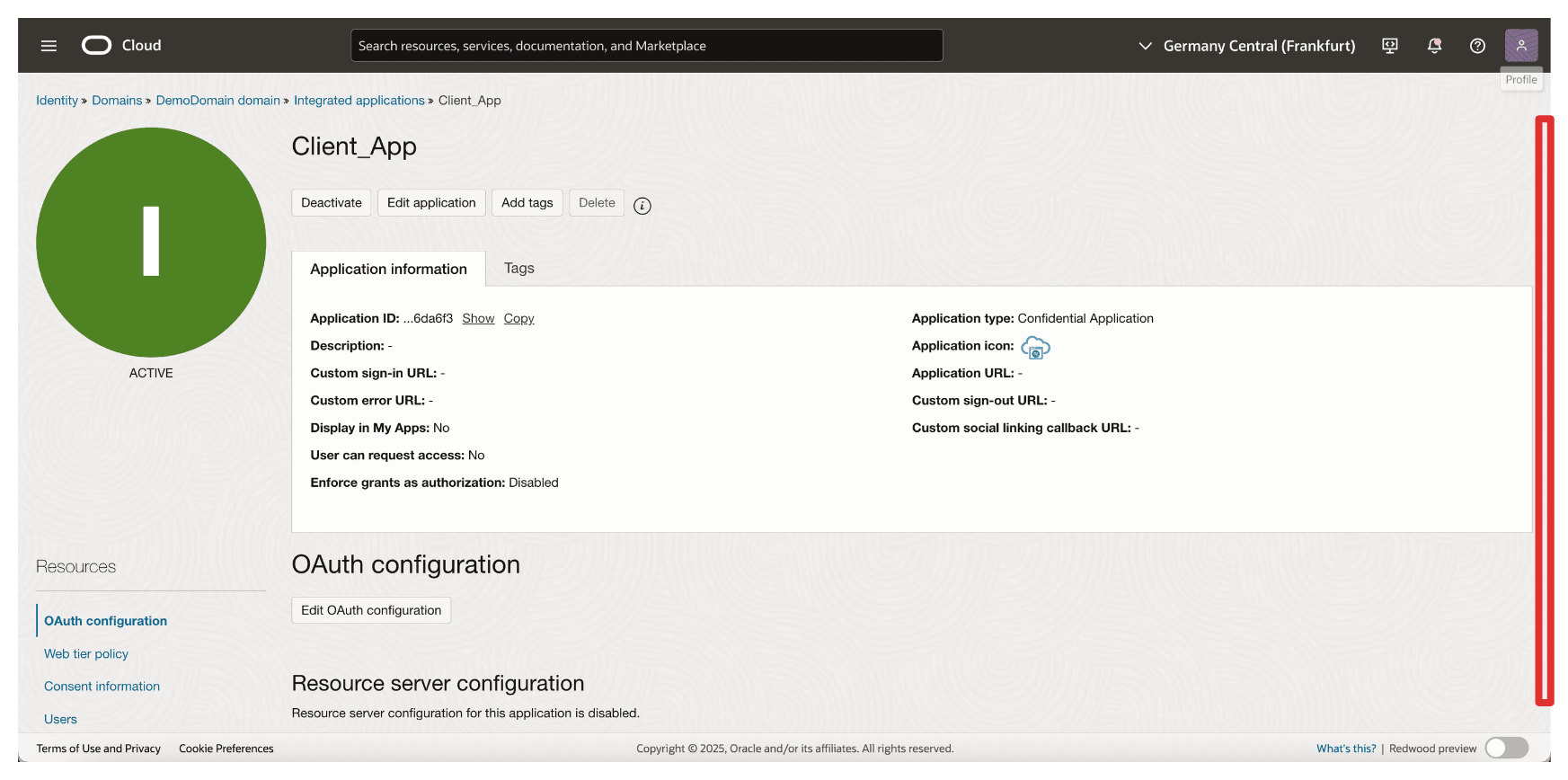

Cliquez sur l'application d'intégration

Client_App.

-

Faites défiler vers le bas.

-

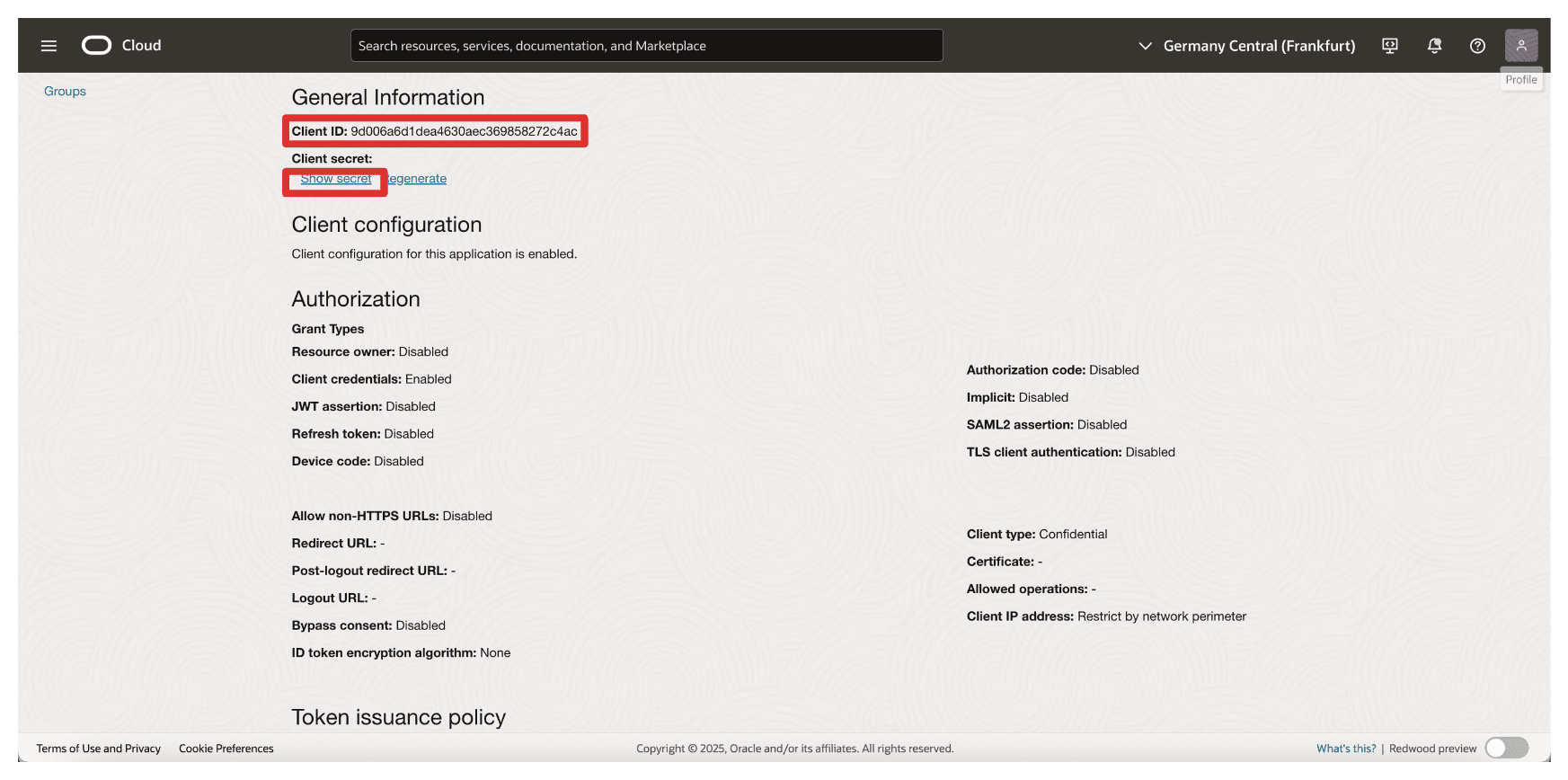

Copiez l'ID client et stockez-le dans un bloc-notes. Cliquez sur Afficher la clé secrète pour afficher la clé secrète client.

-

Cliquez sur Copier pour copier la clé secrète client et la stocker dans un bloc-notes. Cliquez sur Fermer.

Remarque :

- Vous avez collecté les ID client et clés secrètes client

Resource_AppetClient_App.- Ne mélangez pas ces deux éléments et configurez-les aux endroits appropriés.

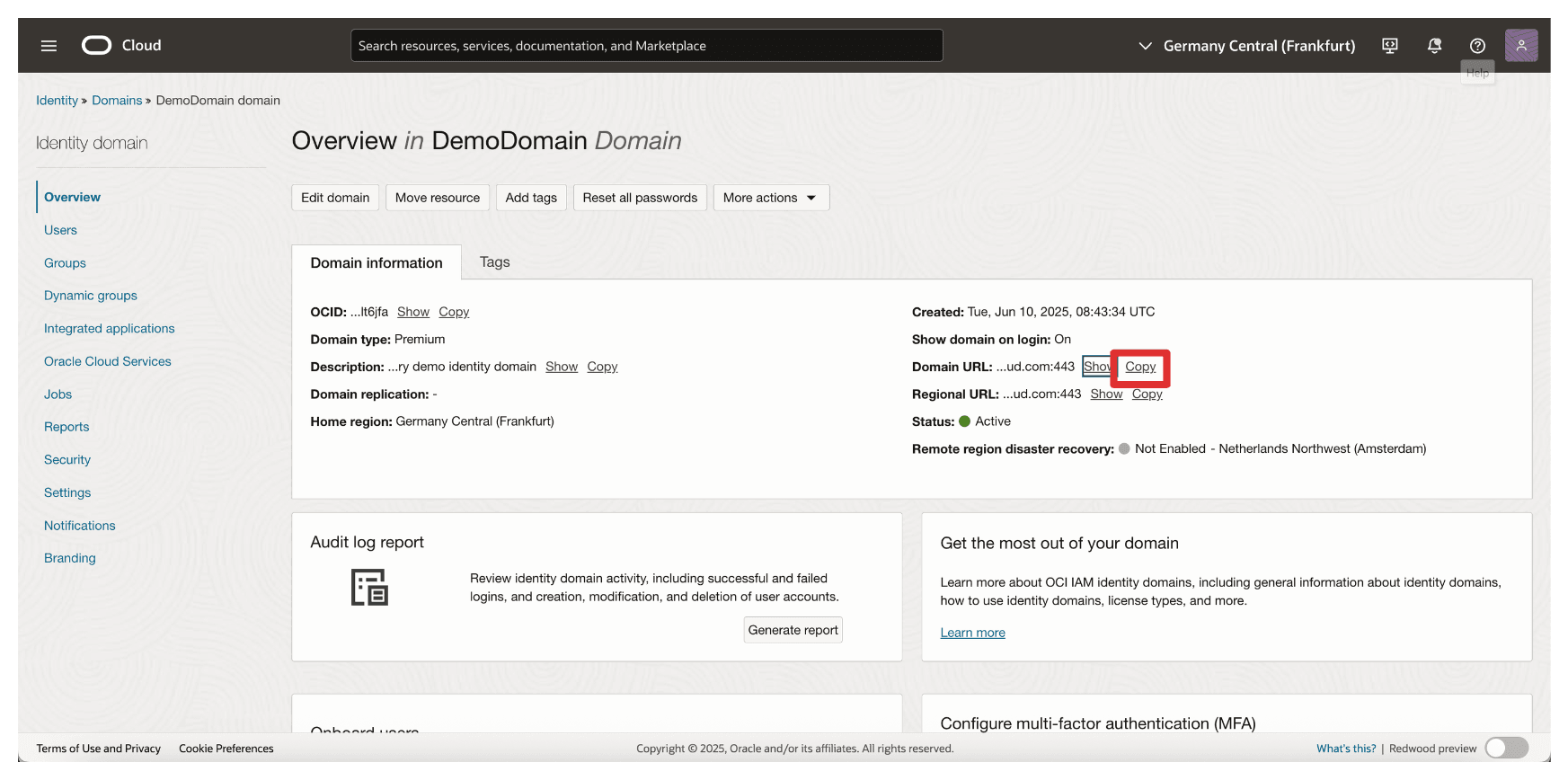

Tâche 9 : collecter l'URL de domaine d'identité à partir d'OCI

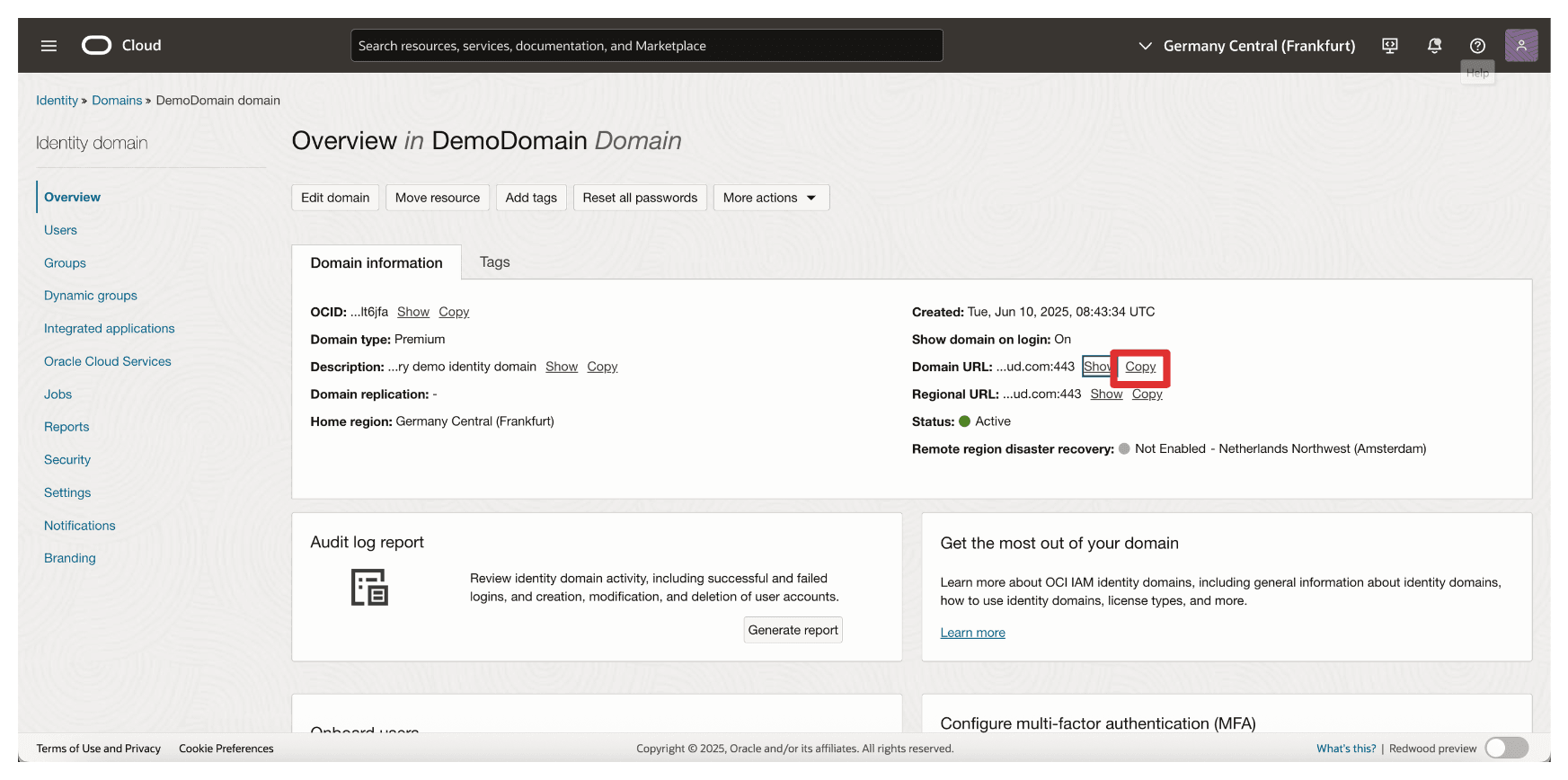

Pour activer la communication basée sur OAuth entre OCI et Thales CipherTrust Manager, vous devez fournir l'URL de domaine d'identité lors de la configuration du fournisseur d'identités dans Thales CipherTrust Manager.

-

Accédez à la console OCI et accédez à Identité et sécurité, puis cliquez sur Domaines.

-

Sélectionnez le domaine d'identité dans lequel vos applications confidentielles ont été créées.

-

Sur la page de détails du domaine, cliquez sur Copier pour copier l'URL de domaine et la stocker dans un bloc-notes.

Tâche 10 : création de fournisseurs d'identités dans Thales CipherTrust Manager

Dans cette tâche, vous allez configurer le fournisseur d'identités dans le gestionnaire CipherTrust de Thales. Cette configuration permet à Thales CipherTrust Manager de s'authentifier auprès d'OCI à l'aide des informations d'identification OAuth 2.0 créées dans la tâche 3.

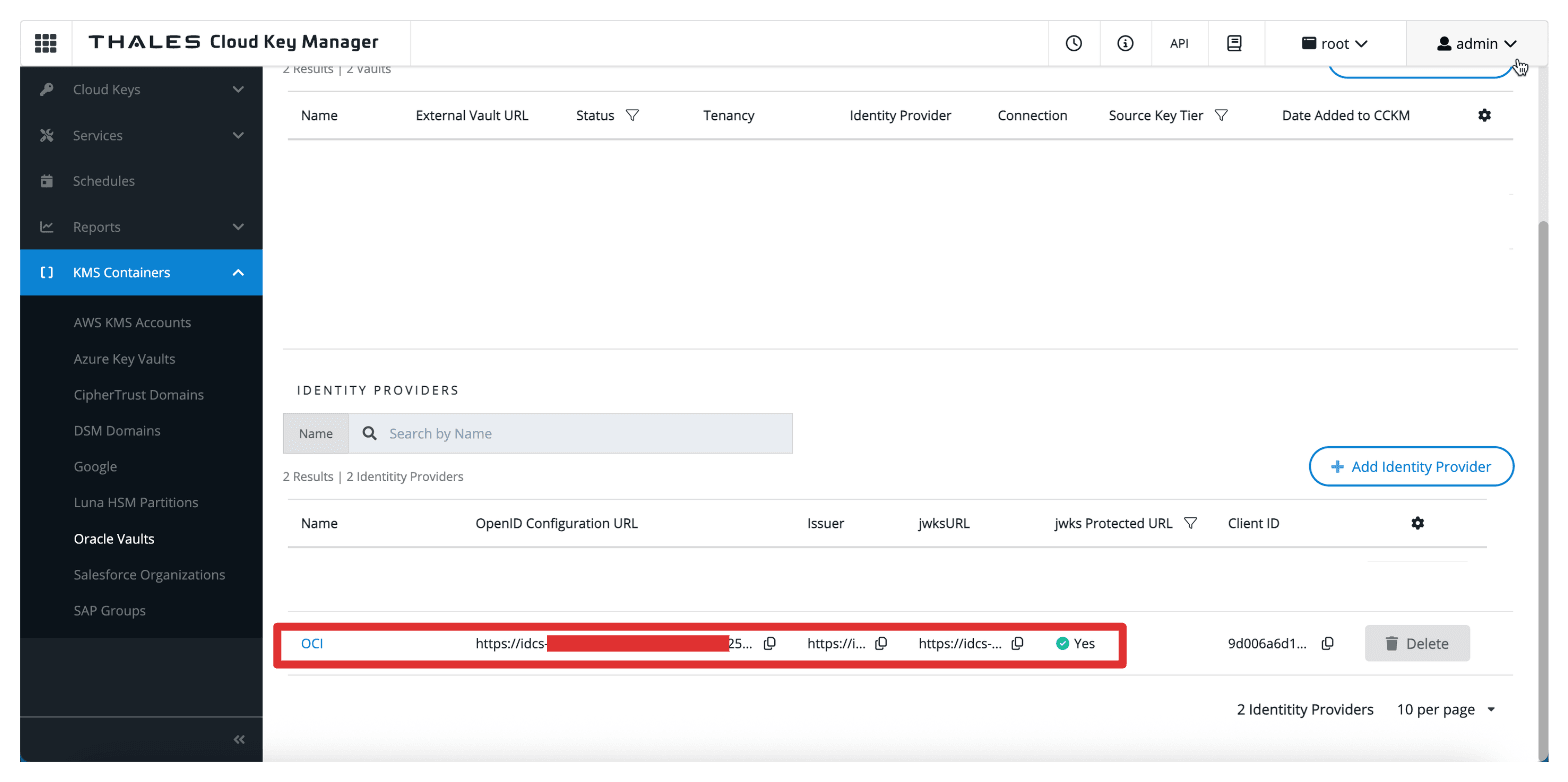

L'image suivante illustre les composants et la configuration de cette tâche.

-

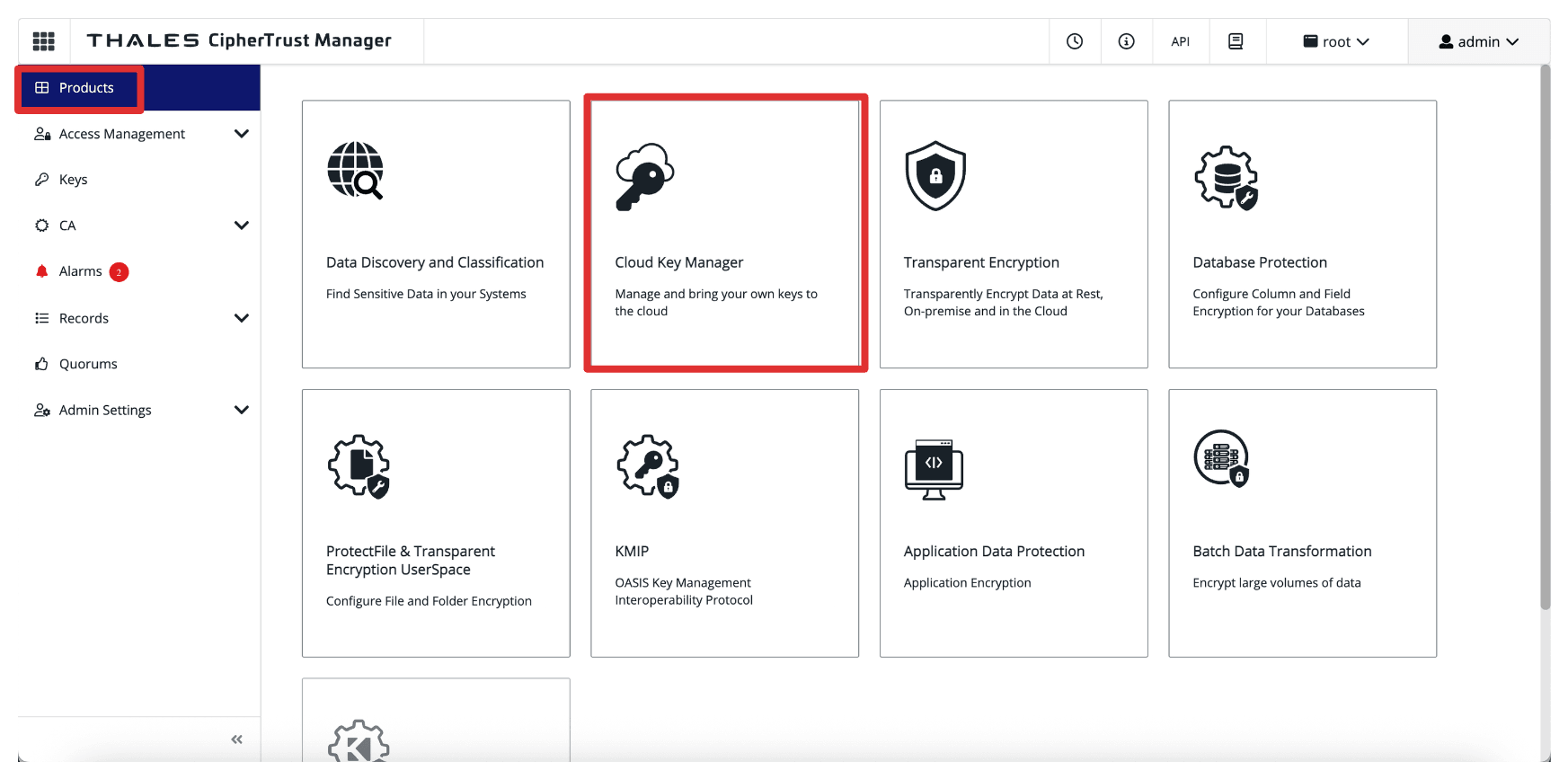

Dans Thales CipherTrust Manager, accédez à CTM1 dans AMS et cliquez sur Produits et Gestionnaire de clés cloud.

-

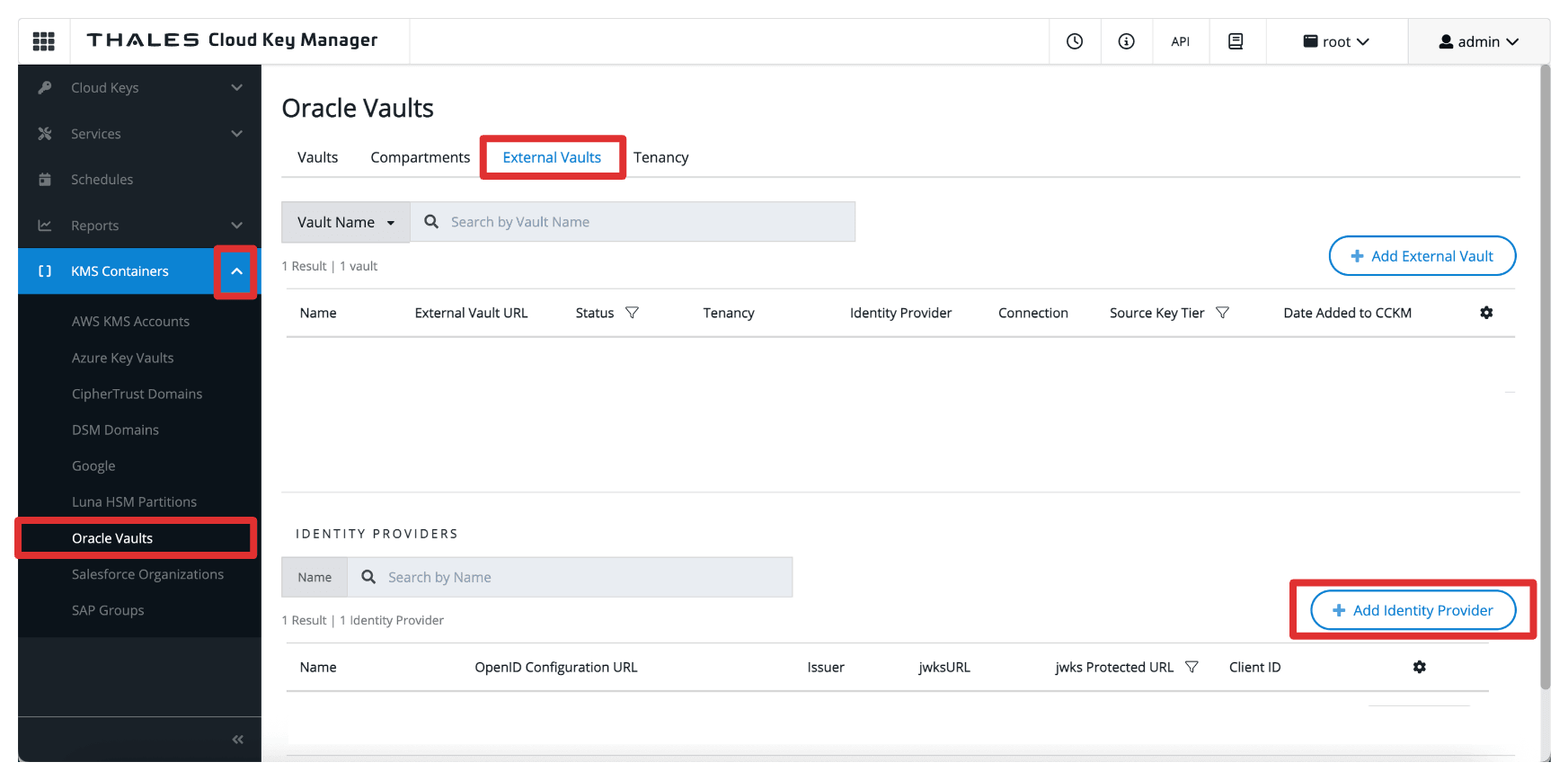

Cliquez sur Conteneurs KMS, Résultats Oracle, sélectionnez Résultats externes et cliquez sur Ajouter un fournisseur d'identités.

-

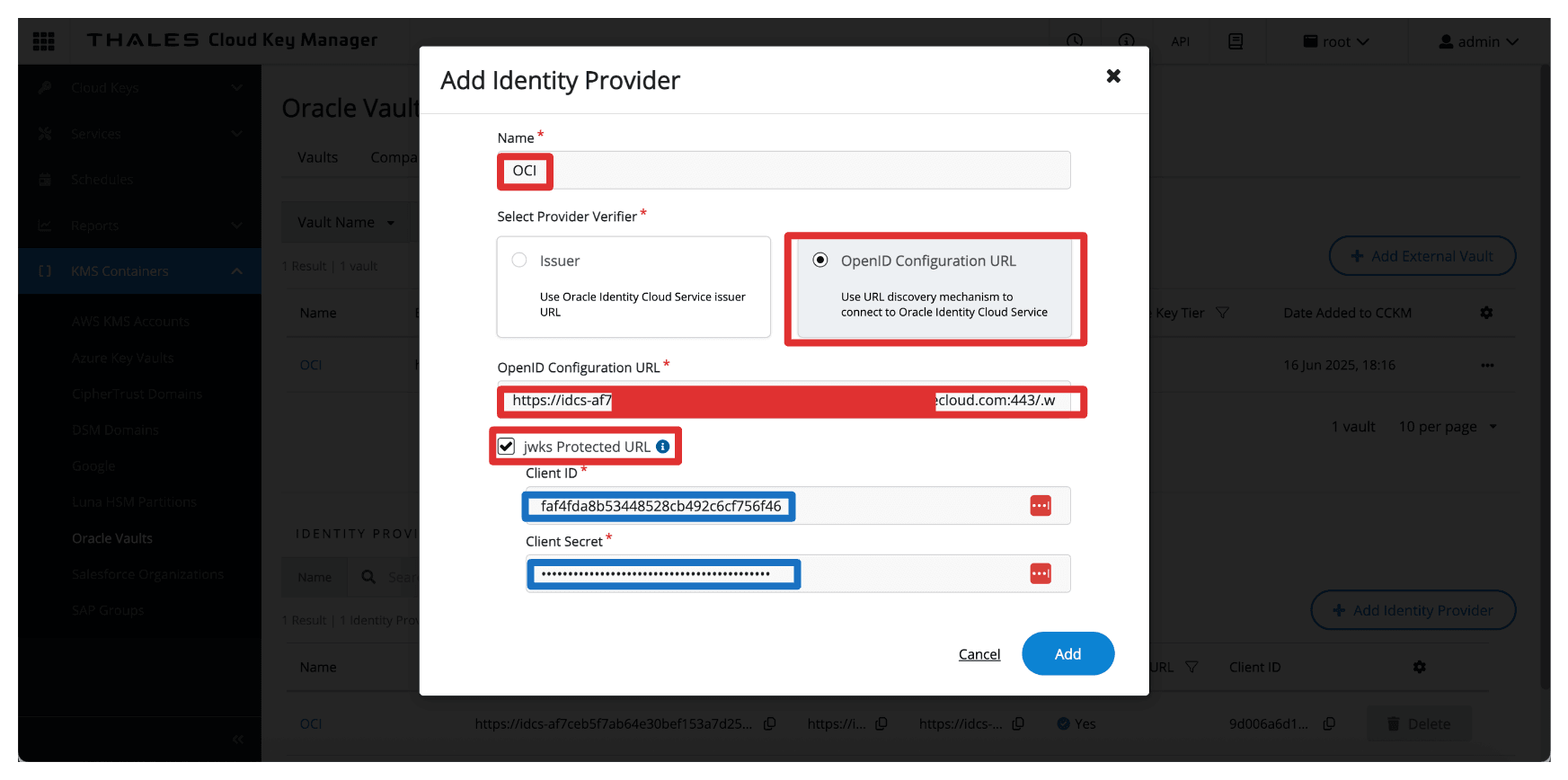

Dans Ajouter un fournisseur d'identités, entrez les informations suivantes et cliquez sur Ajouter.

- Entrez le nom (

OCI). - Sélectionnez OpenID Configuration URL comme vérificateur de fournisseur.

- Entrez l'URL de configuration OpenID, URL de domaine copiée dans la tâche 3.

- Ajoutez le suffixe suivant à l'URL :

.well-known/openid-configuration. L'URL de configuration OpenID complète est donc :https://idcs-<xxx>.identity.oraclecloud.com:443/.well-known/openid-configuration.

- Ajoutez le suffixe suivant à l'URL :

- Sélectionnez URL protégée jwks.

- Entrez l'ID client et la clé secrète client de l'application intégrée

Resource_App.

- Entrez le nom (

-

Notez que le fournisseur d'identités est créé.

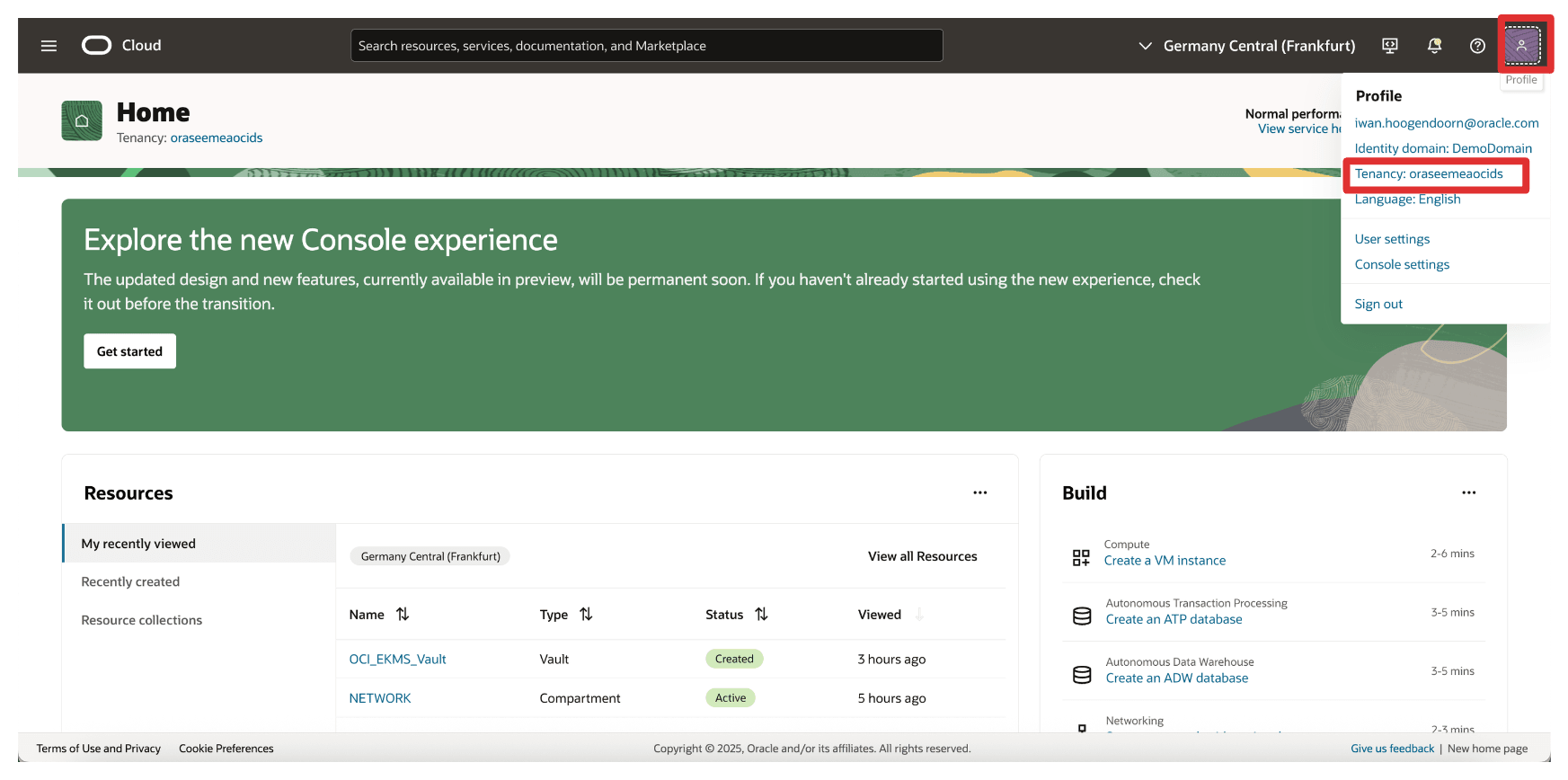

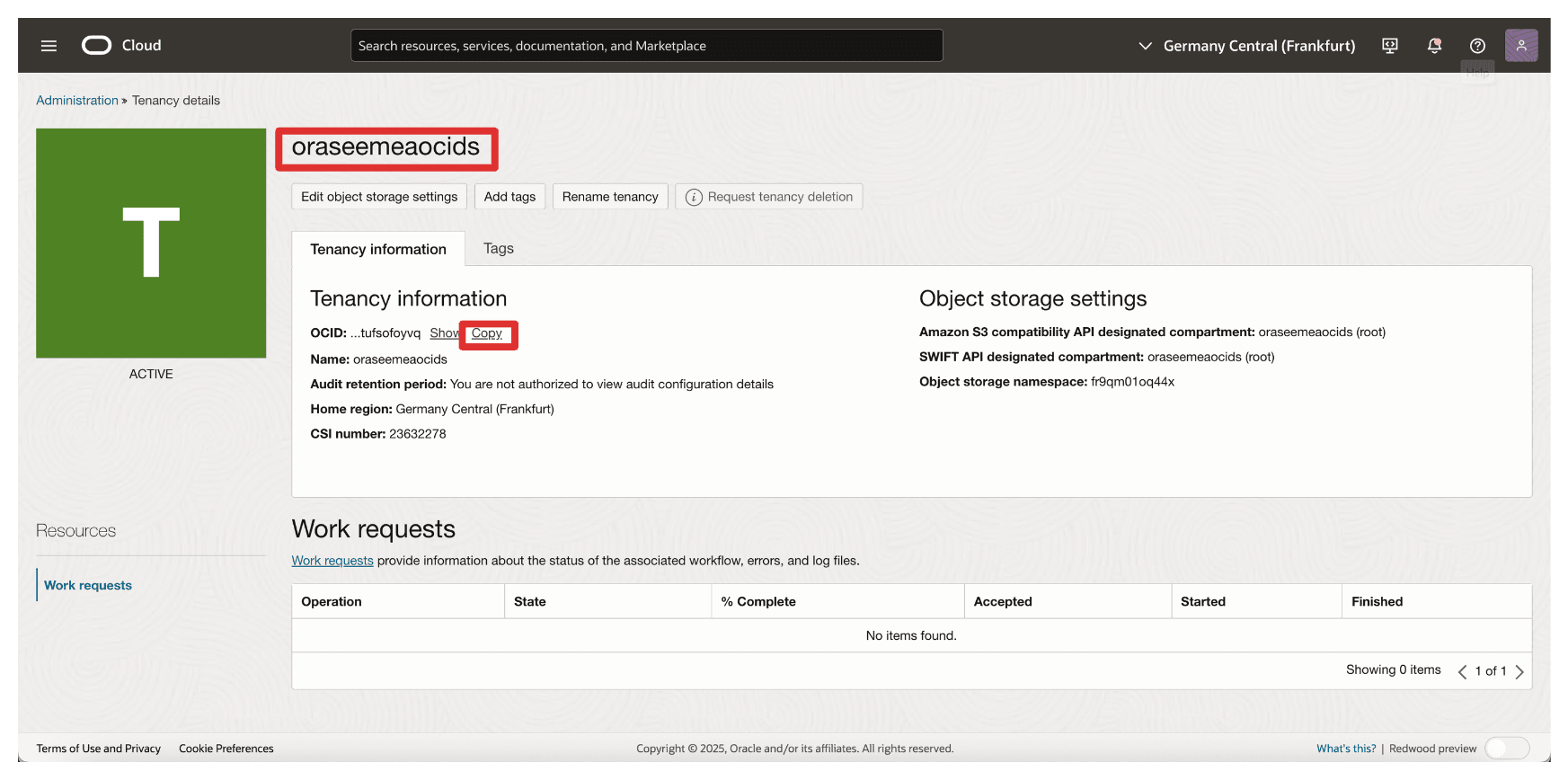

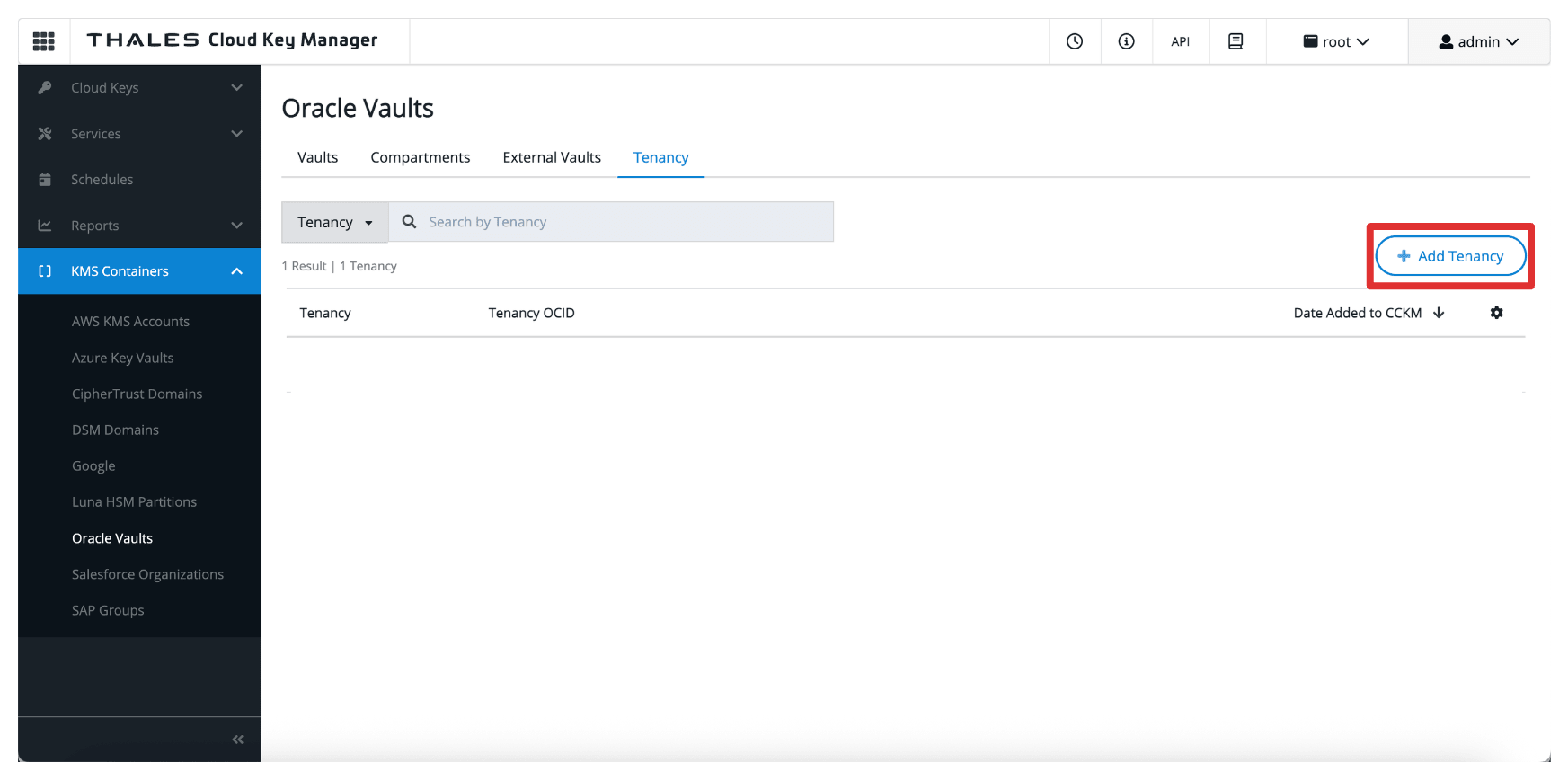

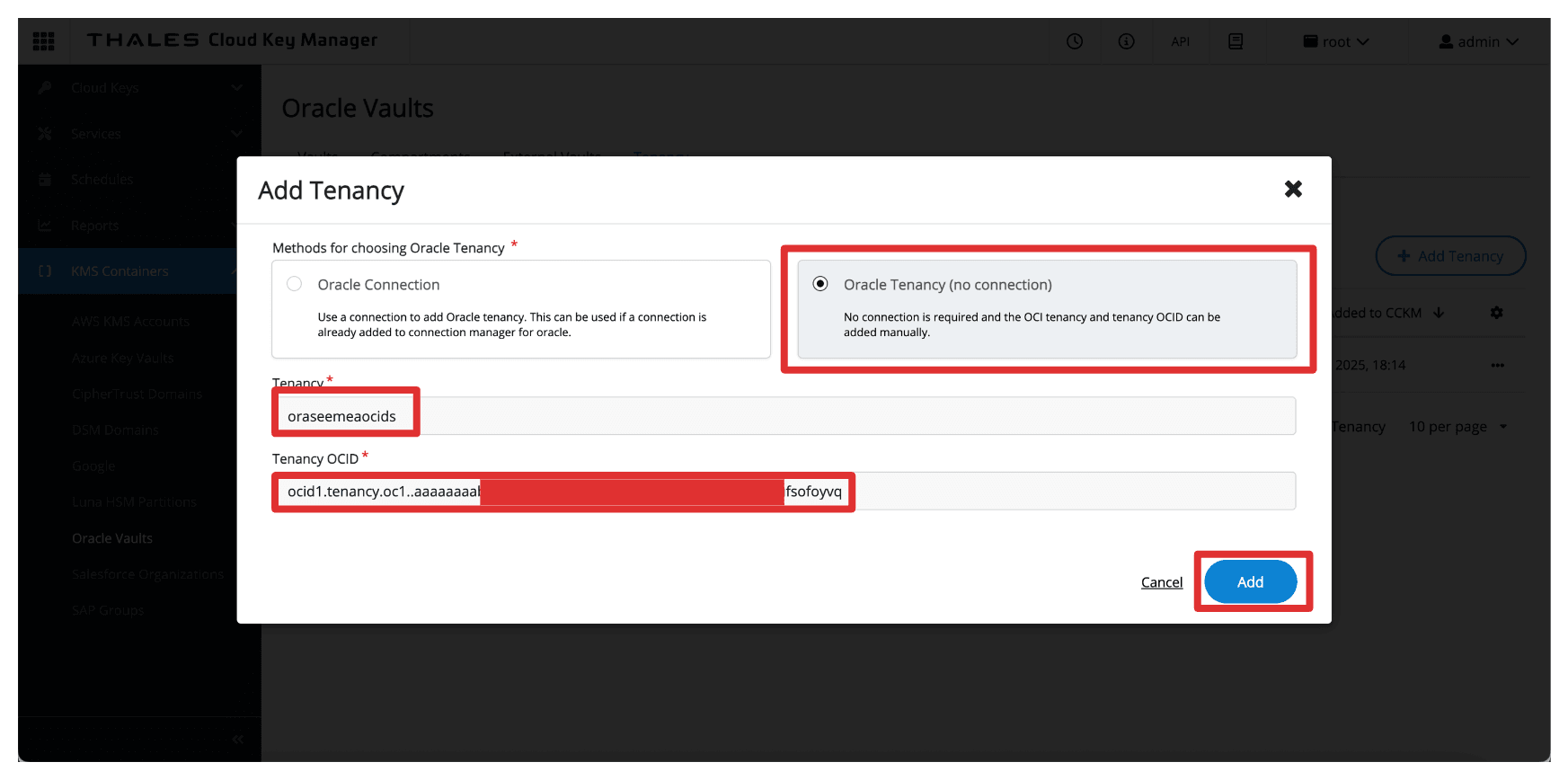

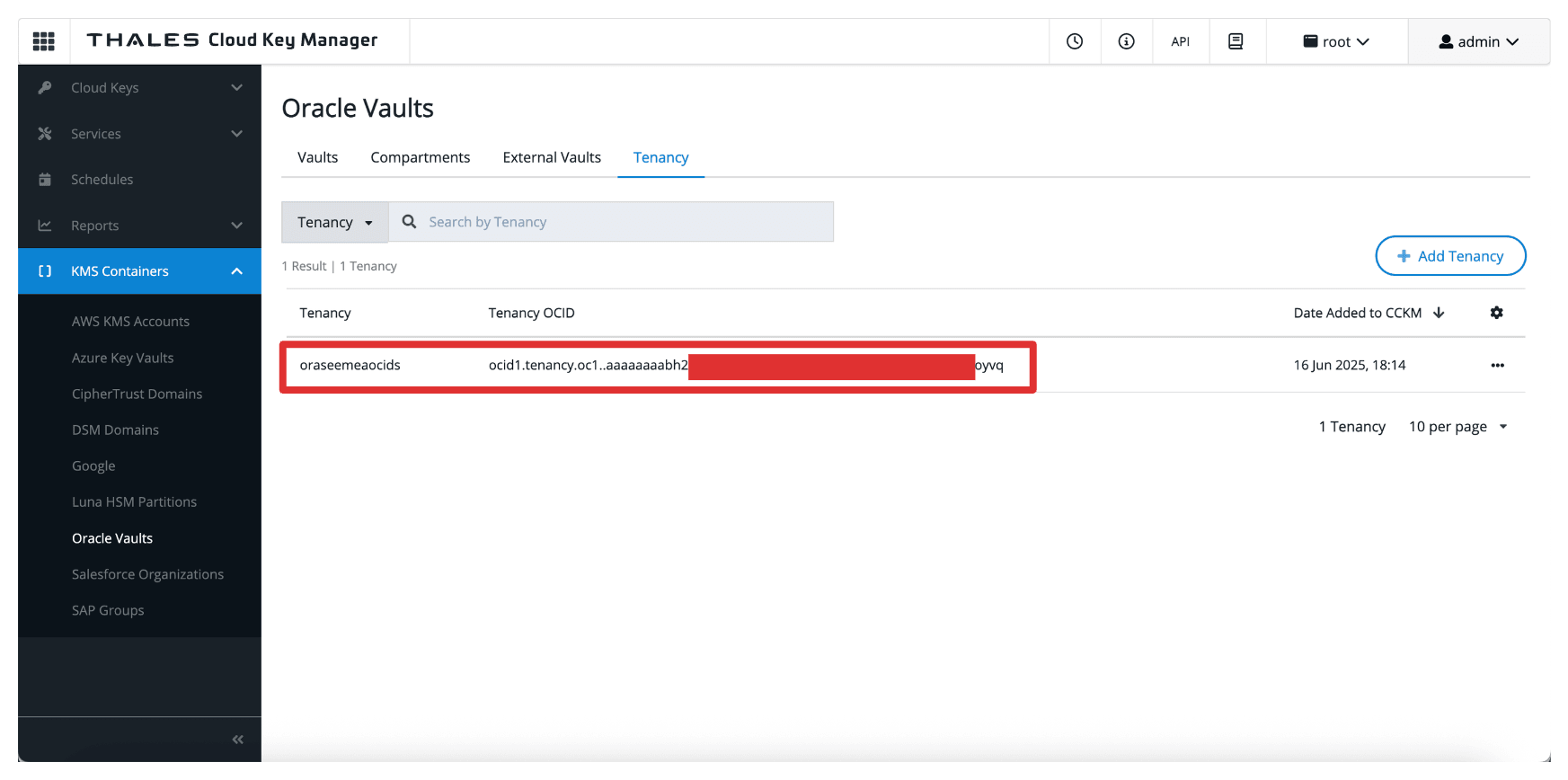

Tâche 11 : ajout de locations OCI dans Thales CipherTrust Manager

Une fois le fournisseur d'identités configuré dans Thales CipherTrust Manager, la tâche suivante consiste à inscrire votre location OCI. Cela permet à Thales CipherTrust Manager de gérer des coffres et des clés externes pour le compte de votre environnement OCI à l'aide des informations d'identification OAuth configurées précédemment.

L'image suivante illustre les composants et la configuration de cette tâche.

-

Tout d'abord, nous devons obtenir le nom du locataire et l'OCID à partir d'OCI. Cliquez sur votre profil dans l'angle supérieur droit et cliquez sur Location.

-

Copiez le nom du locataire et l'OCID du locataire et stockez les deux dans un bloc-notes.

-

Accédez à la console Thales Cloud Key Manager.

- Cliquez sur Conteneurs KMS.

- Cliquez sur Coffrets Oracle.

- Cliquez sur Location.

- Cliquez sur Ajouter une location.

-

Dans Ajouter une location, entrez les informations suivantes.

- Sélectionnez la méthode Location Oracle (aucune connexion).

- Entrez le nom de la location collectée à partir d'OCI.

- Entrez l'OCID de location collecté à partir d'OCI.

- Cliquez sur Ajouter.

-

Le locataire OCI est ajouté au gestionnaire CipherTrust de Thales.

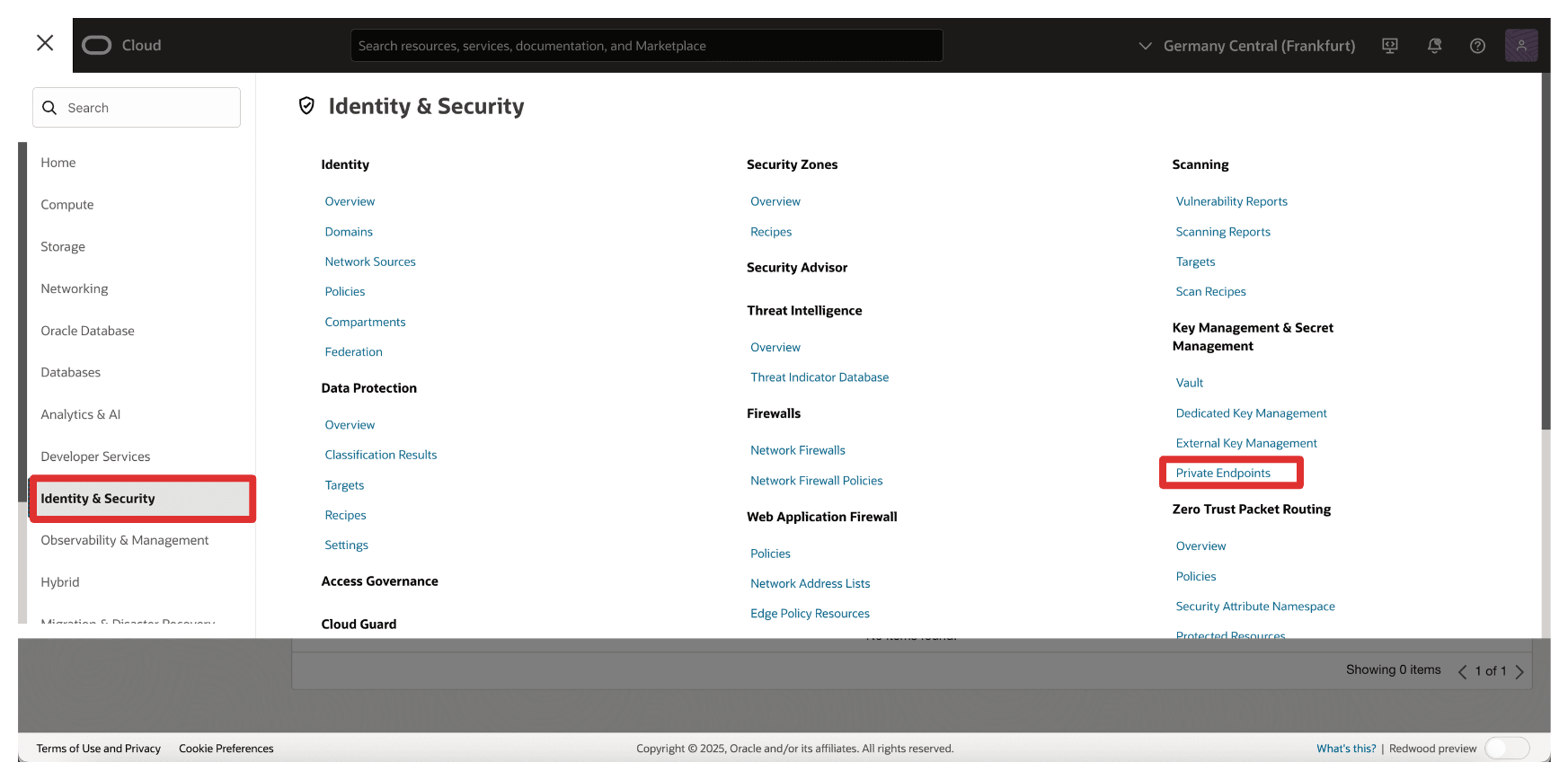

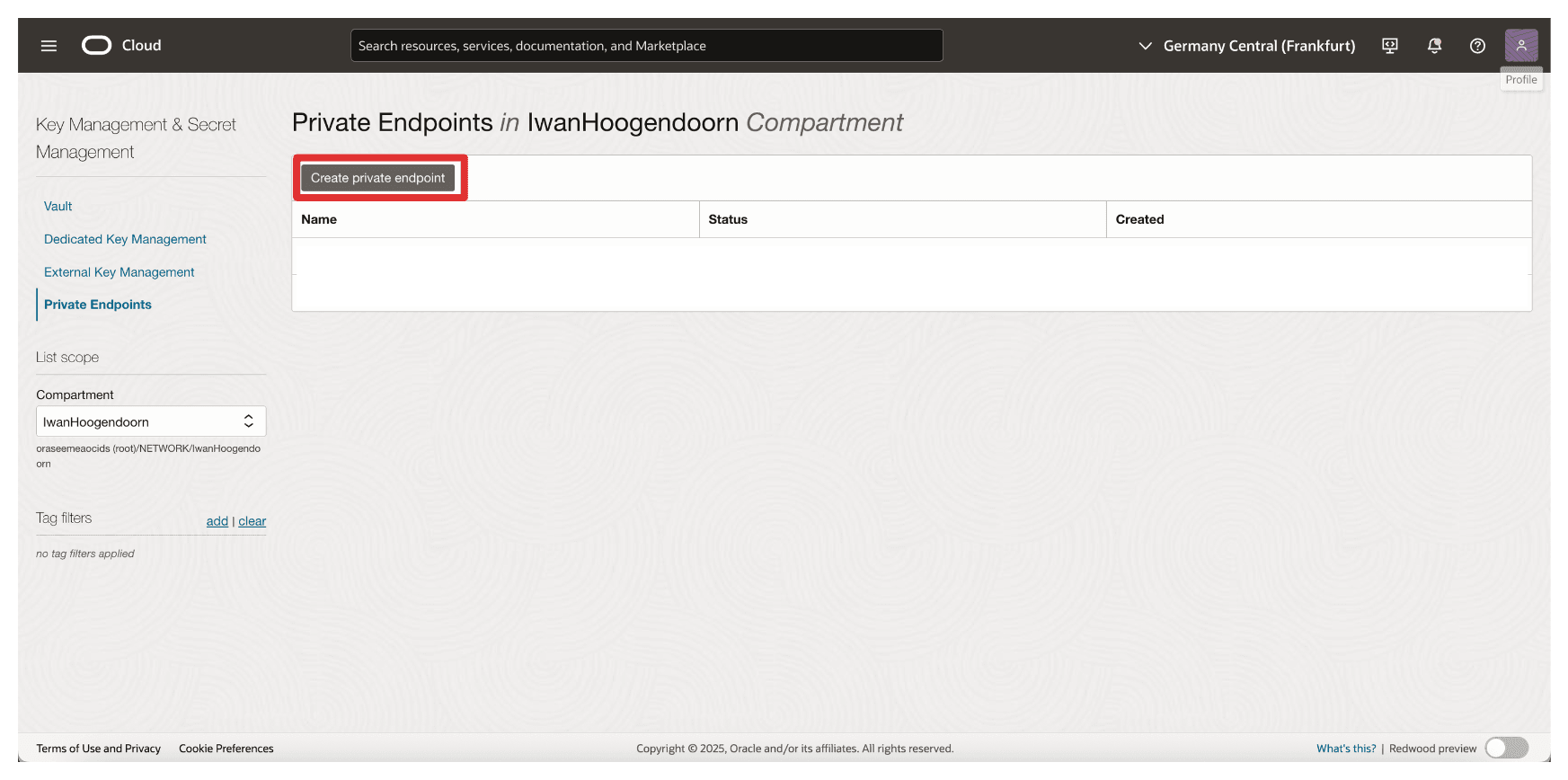

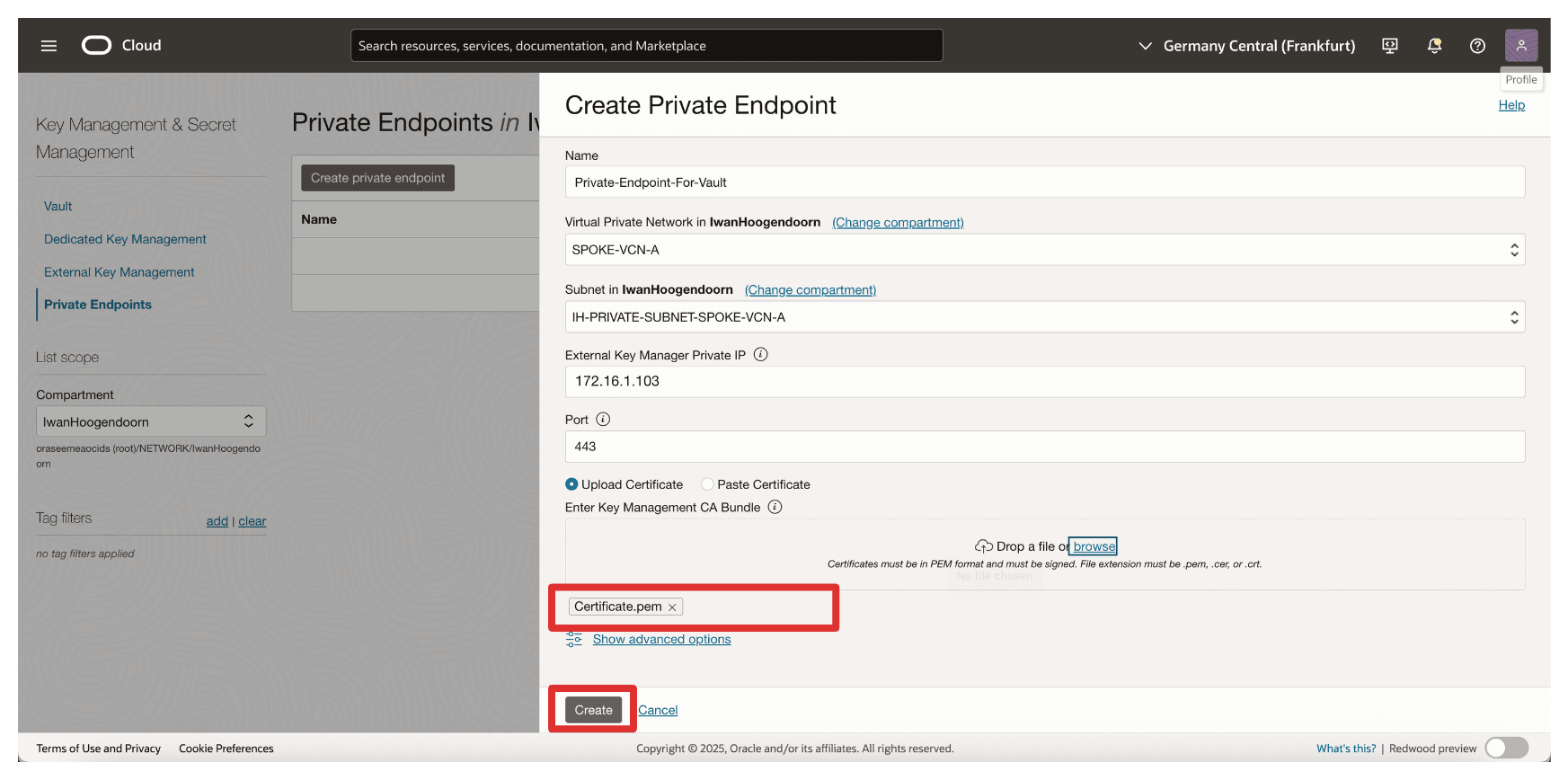

Tâche 12 : création d'une adresse privée pour le service External Key Manager dans OCI

Pour connecter OCI au gestionnaire CipherTrust de Thales en toute sécurité sans exposer le trafic au réseau Internet public, vous devez créer une adresse privée pour le service OCI External Key Management.

Cela garantit que toutes les communications entre OCI et Thales CipherTrust Manager s'effectuent sur un chemin réseau privé contrôlé.

Assurez-vous que les prérequis suivants sont remplis :

- Le gestionnaire Thales CipherTrust doit être accessible à partir d'OCI via votre configuration de réseau privé. Par exemple, via VPN.

- Assurez-vous que le sous-réseau dispose de règles de routage et de sécurité autorisant le trafic vers l'instance Thales CipherTrust Manager.

L'image suivante illustre les composants et la configuration de cette tâche.

-

Dans la console OCI, accédez à Identité et sécurité et cliquez sur Adresses privées.

-

Accédez à Adresses privées et cliquez sur Créer une adresse privée.

-

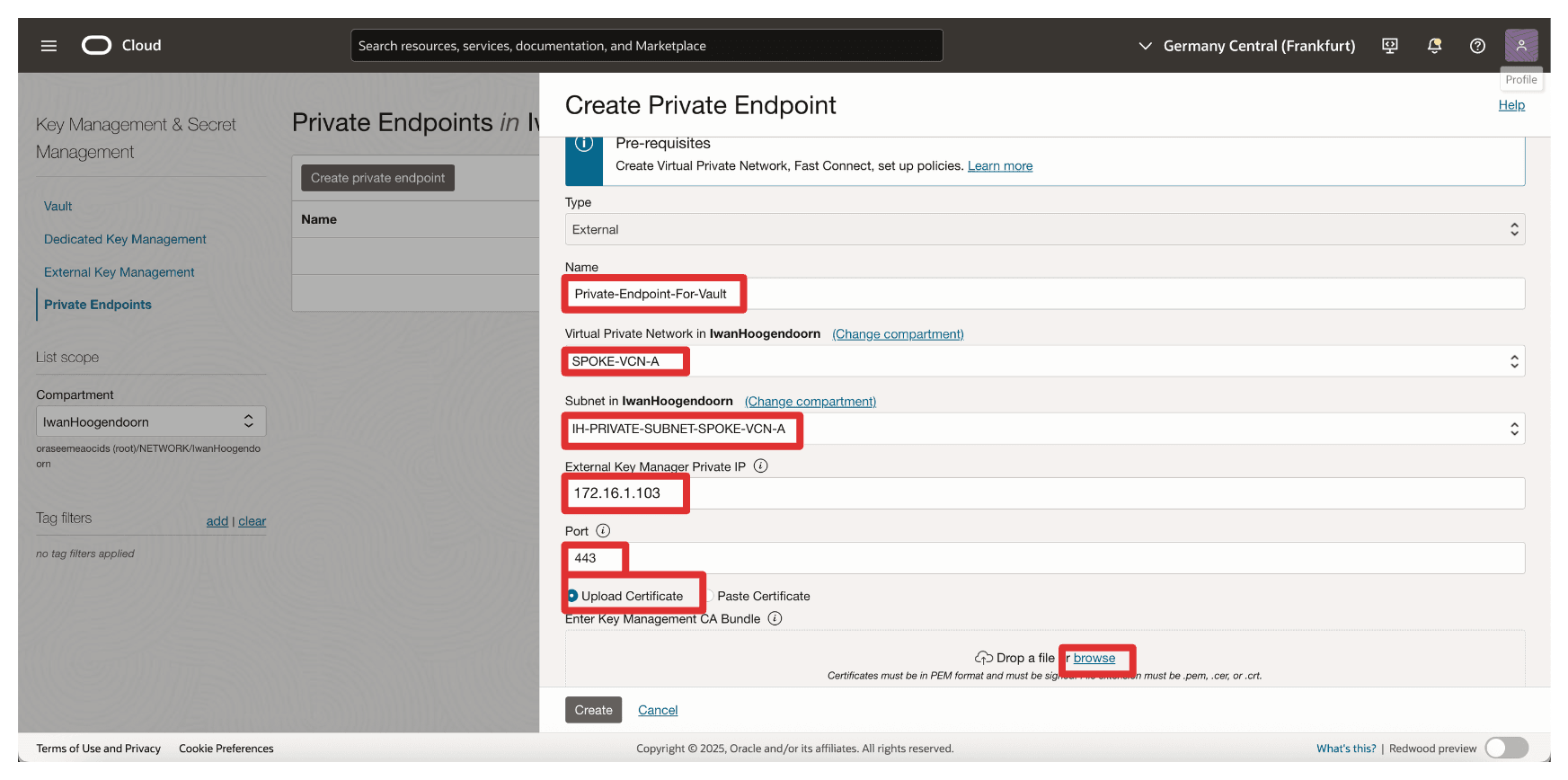

Dans Créer une adresse privée, entrez les informations suivantes.

- Entrez le nom de l'adresse privée (

Private-Endpoint-For-Vault). - Sélectionnez un VCN et un sous-réseau dans lesquels cette adresse privée doit se trouver.

- Entrez l'adresse IP privée du gestionnaire de clés externes

172.16.1.103comme adresse IP de la passerelle d'API. - Entrez Port comme

443. - Téléchargez le package d'autorité de certification External Key Management et cliquez sur Parcourir.

- Entrez le nom de l'adresse privée (

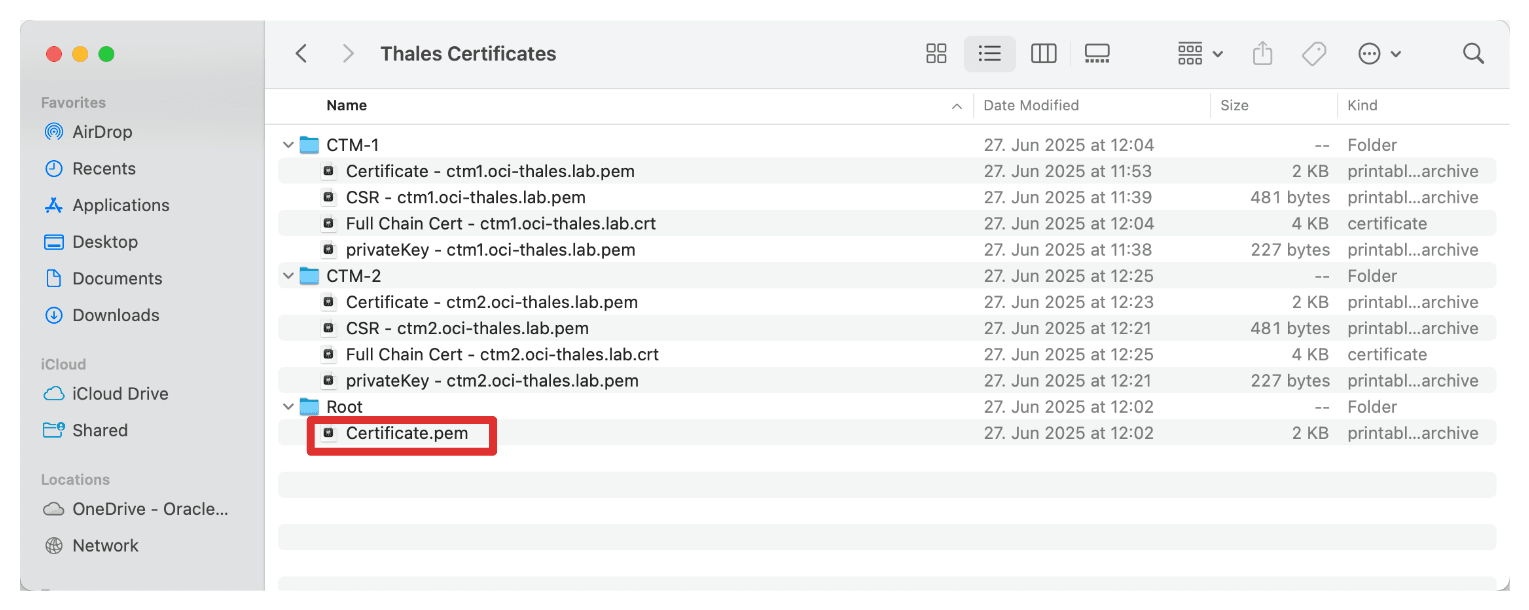

-

Nous avons sélectionné le certificat de chaîne complète qui a été créé dans ce tutoriel : Configuration d'appliances Cloud Key Manager CipherTrust Thales dans OCI, création d'un cluster entre elles et configuration d'une autorité de certification, mais vous pouvez également sélectionner uniquement le certificat racine d'autorité de certification. Cliquez sur Ouvrir.

-

Assurez-vous que le certificat, l'autorité de certification racine ou les certificats de chaîne complète de Thales CipherTrust Manager sont sélectionnés. Cliquez sur Créer.

-

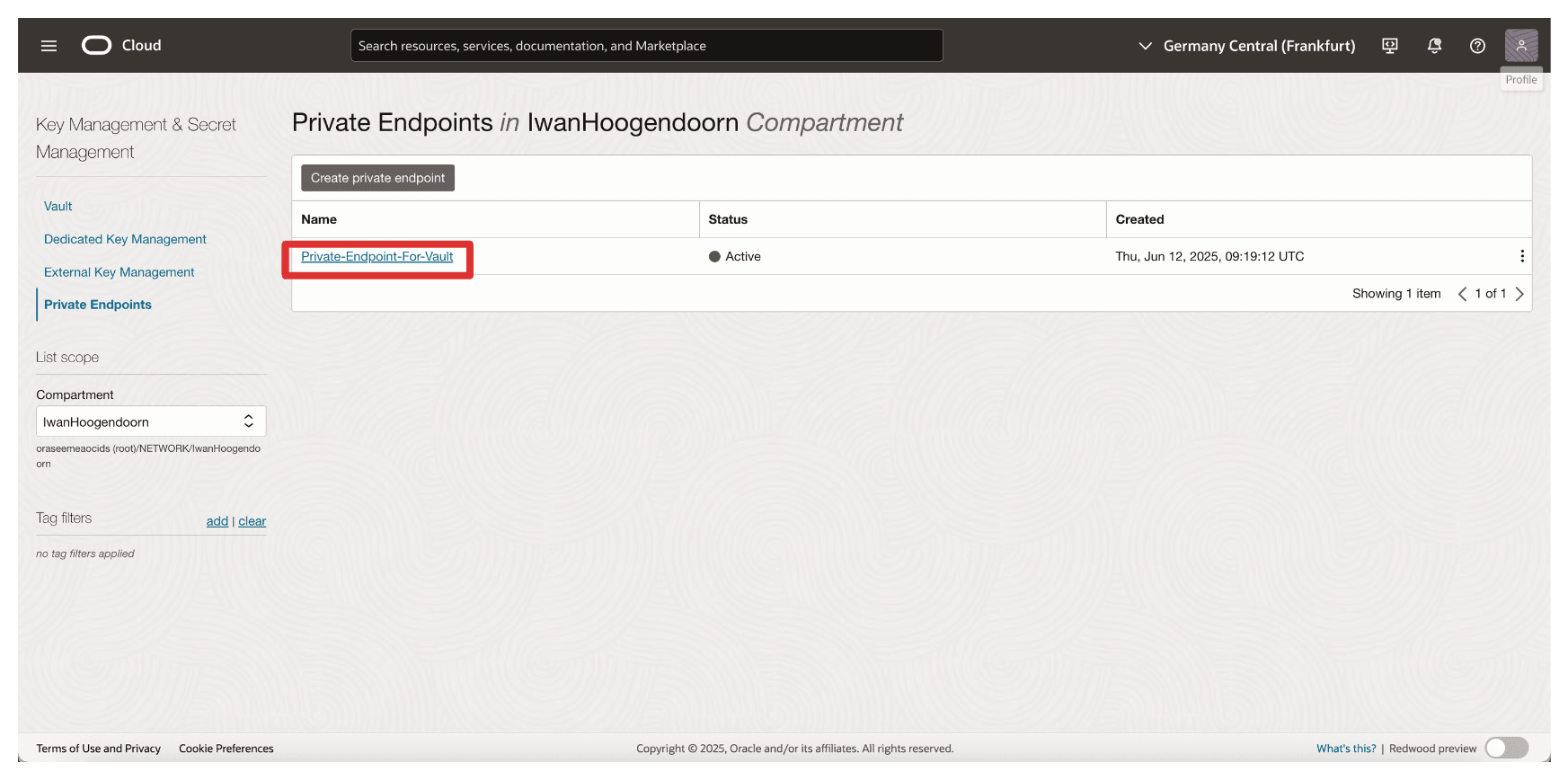

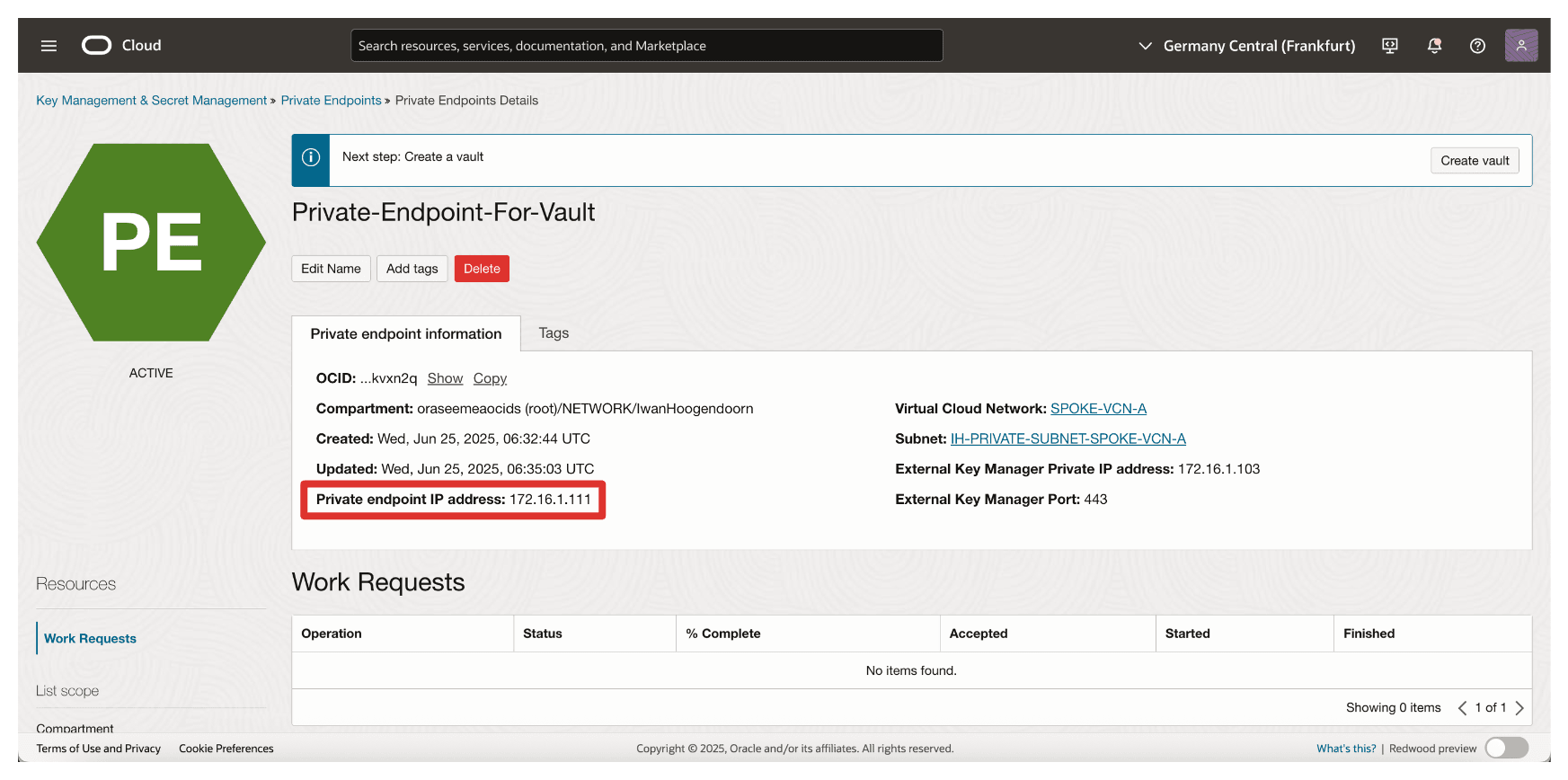

L'adresse privée est créée. Cliquez à présent sur l'adresse privée.

-

L'adresse IP de l'adresse privée est configurée.

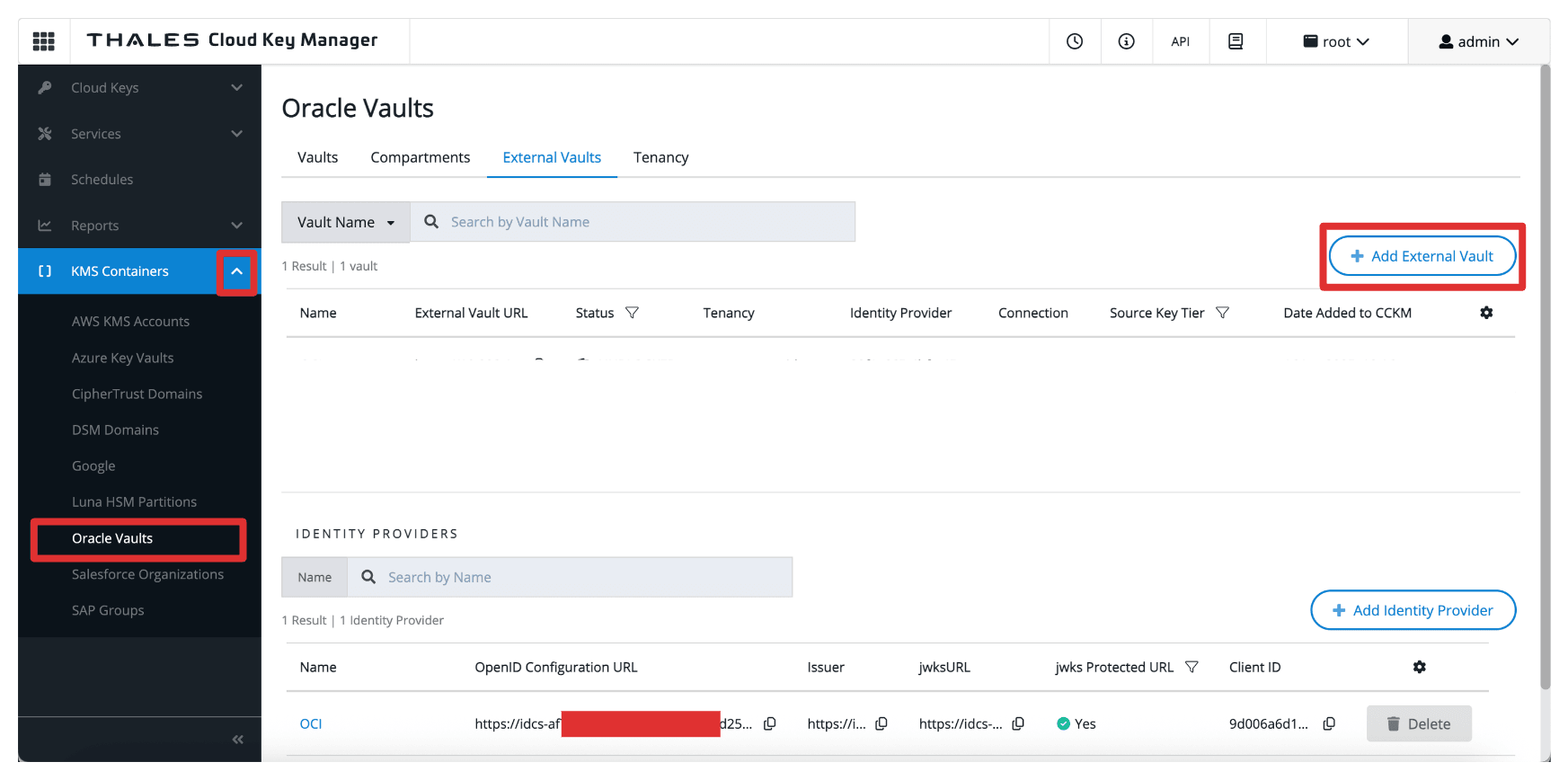

Tâche 13 : ajout de coffres externes dans Thales CipherTrust Manager

Une fois la location OCI et l'adresse privée en place, la tâche suivante consiste à ajouter un coffre externe dans Thales CipherTrust Manager. Un coffre externe dans Thales CipherTrust Manager est un conteneur logique qui est mis en correspondance avec le coffre de gestion des clés externe dans OCI, ce qui permet à Thales CipherTrust Manager de gérer les clés utilisées pour le cryptage HYOK.

L'image suivante illustre les composants et la configuration de cette tâche.

-

Accédez à la console du gestionnaire de clés Thales Cloud.

- Cliquez sur Conteneurs KMS.

- Cliquez sur Coffrets Oracle.

- Sélectionnez Résultats externes.

- Cliquez sur Ajouter un coffre externe.

-

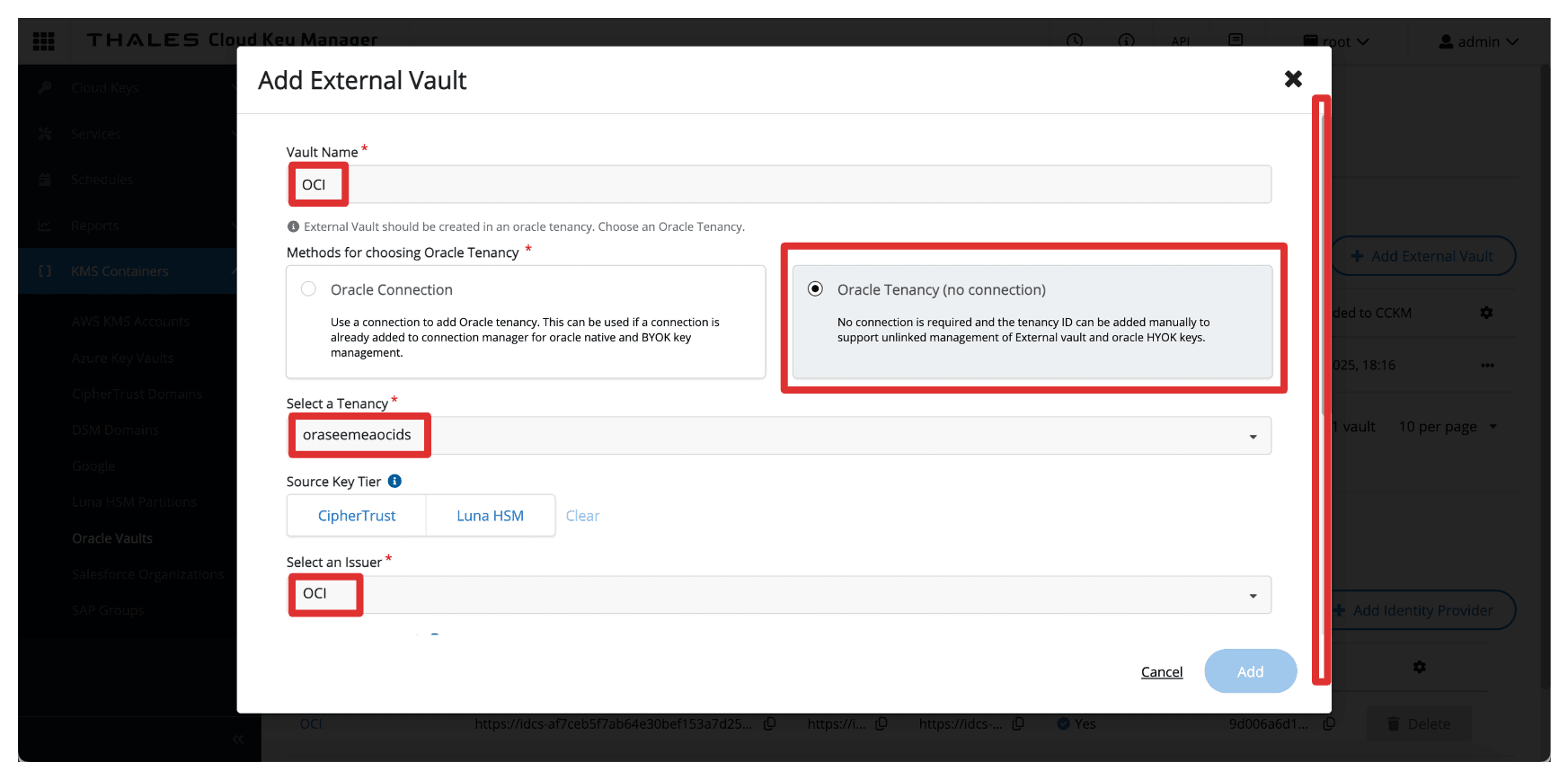

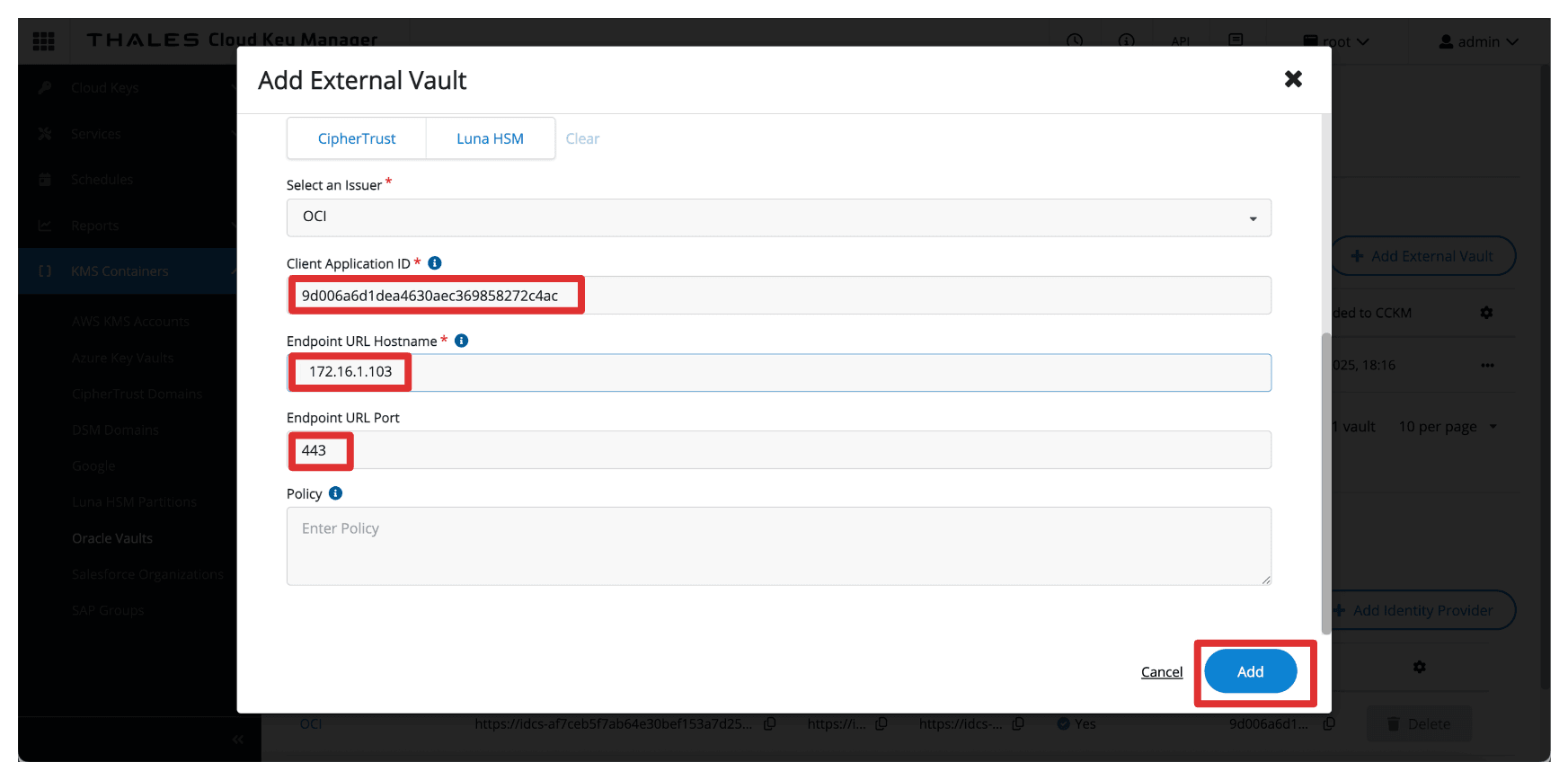

Dans Ajouter un coffre externe, entrez les informations suivantes.

- Entrez le nom (

OCI). - Sélectionnez Location Oracle (aucune connexion) en tant que méthodes.

- Sélectionnez la création de location dans la tâche 5.

- Sélectionnez l'émetteur, le fournisseur d'identités créé dans la tâche 4.

- Faites défiler vers le bas.

- Entrez l'ID client de l'application intégrée

Client_App. - Entrez le nom d'hôte de l'URL d'adresse

172.16.1.103, adresse IP de la passerelle d'API. - Entrez Port comme

443. - Cliquez sur Ajouter.

- Entrez le nom (

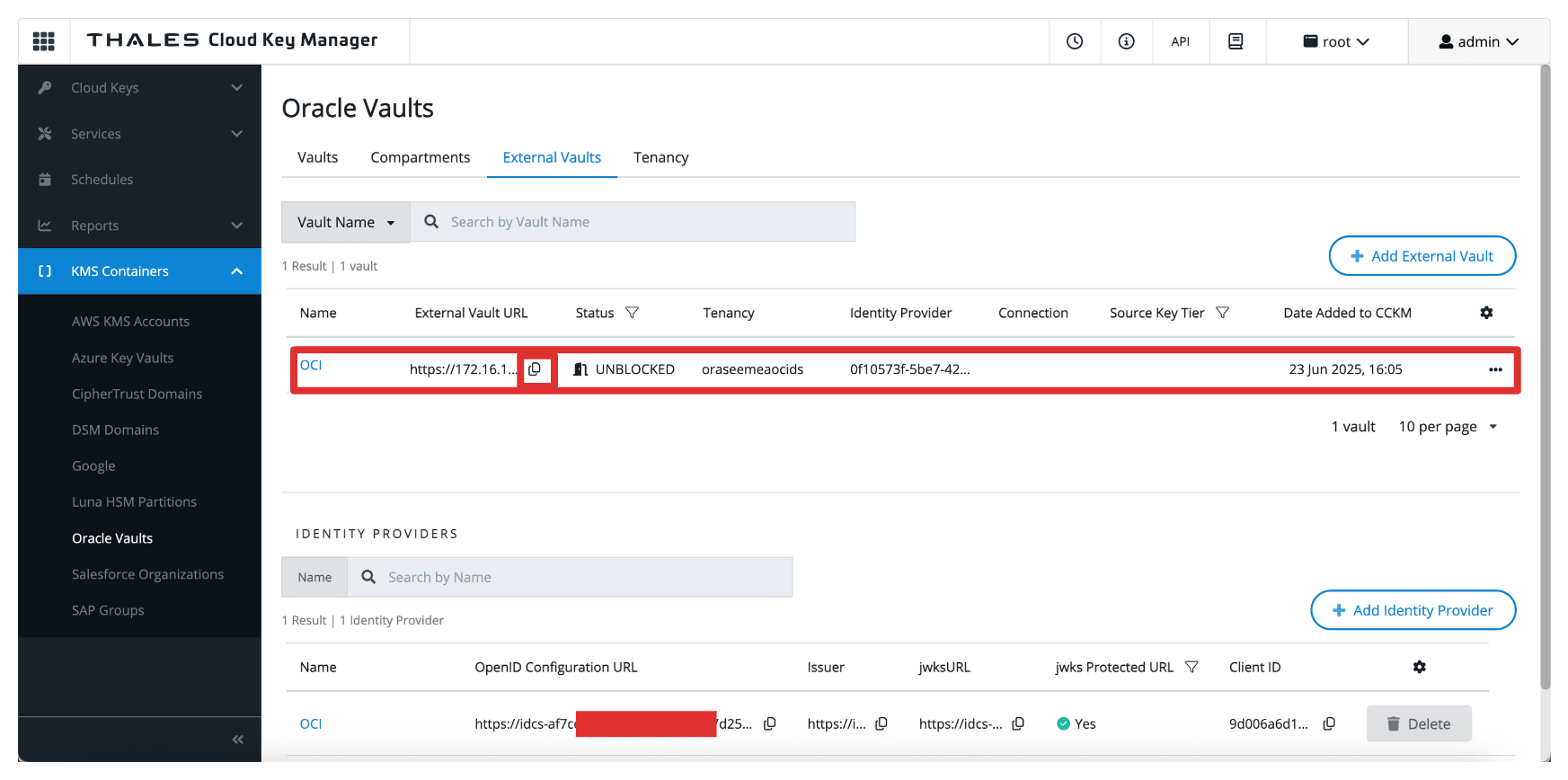

-

Le coffre externe est configuré. Copiez l'URL du coffre externe et stockez-la dans un bloc-notes.

Une fois configuré, ce coffre devient l'emplacement cible pour le stockage des clés externes référencées par les services OCI. Il relie votre environnement OCI et les clés gérées par CipherTrust, ce qui permet un contrôle complet des opérations de cryptage dans un modèle HYOK.

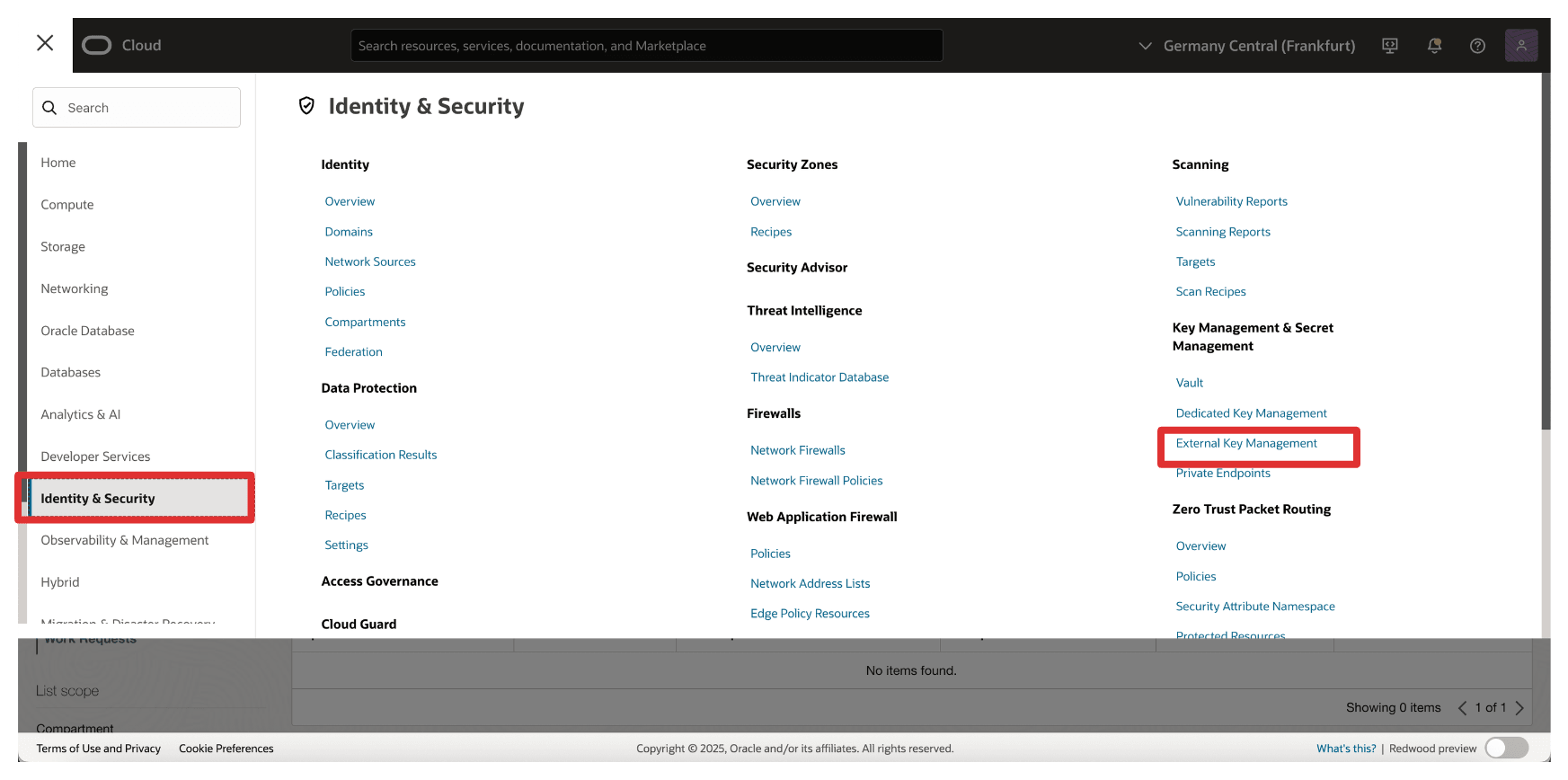

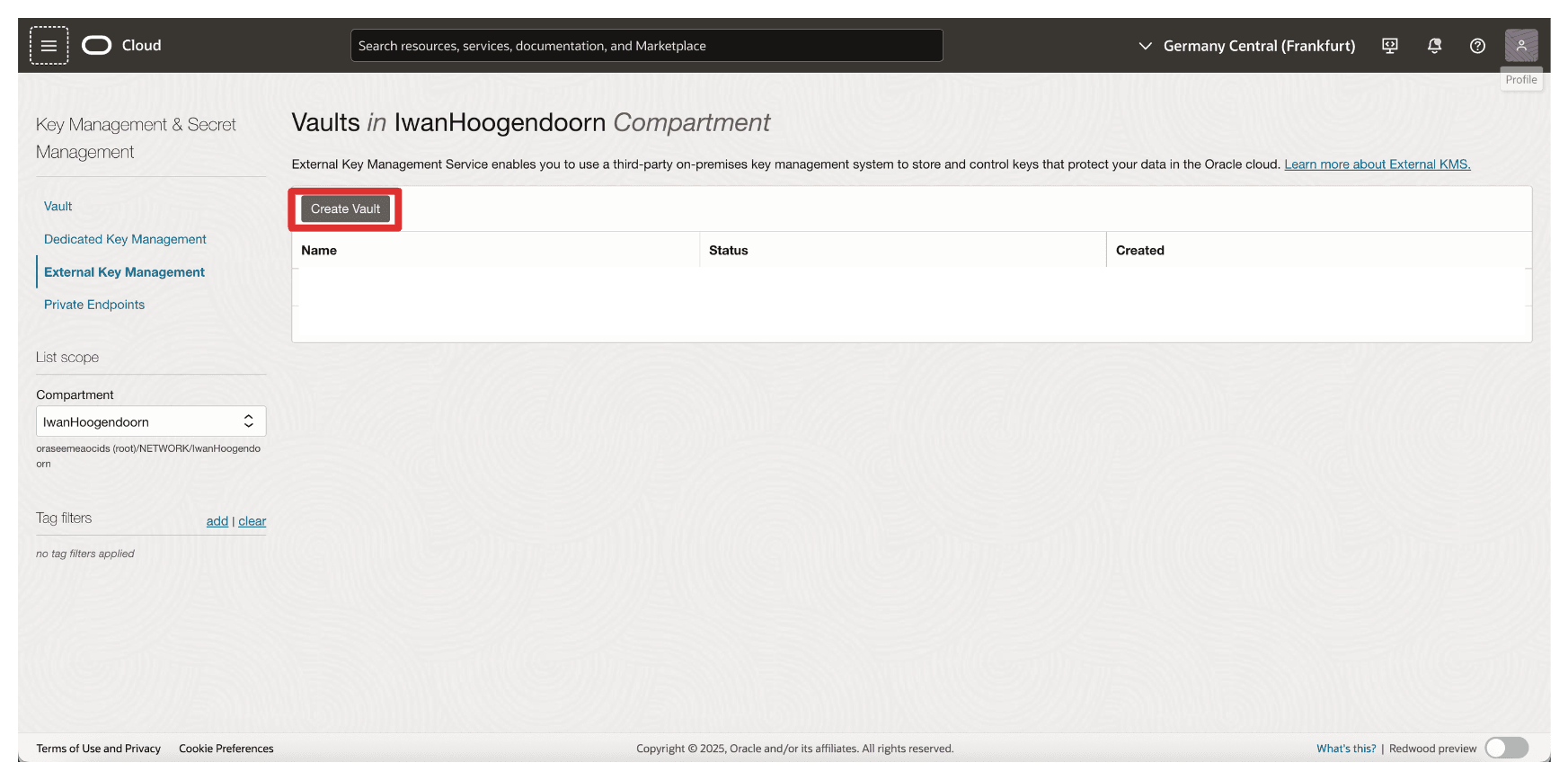

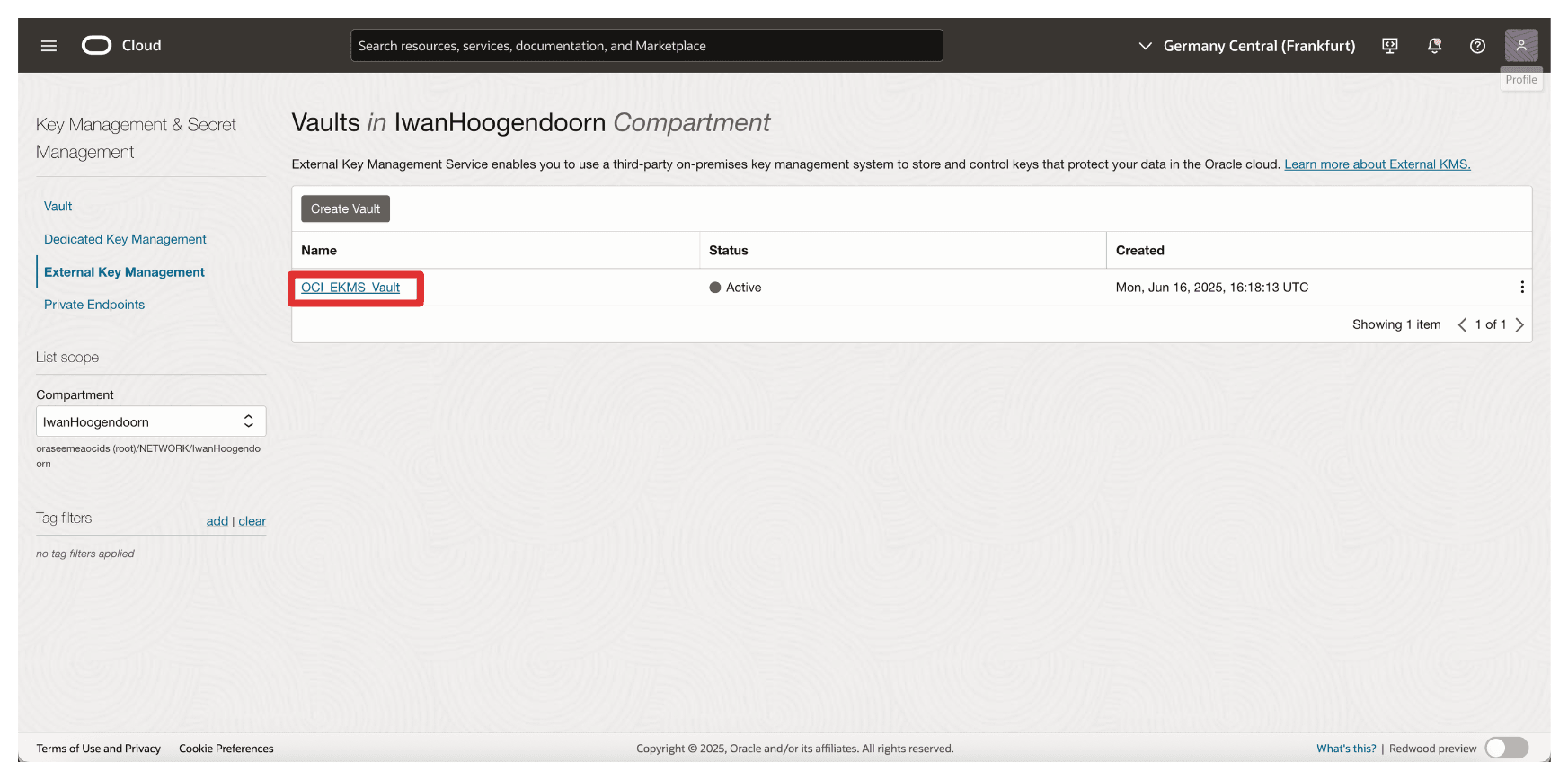

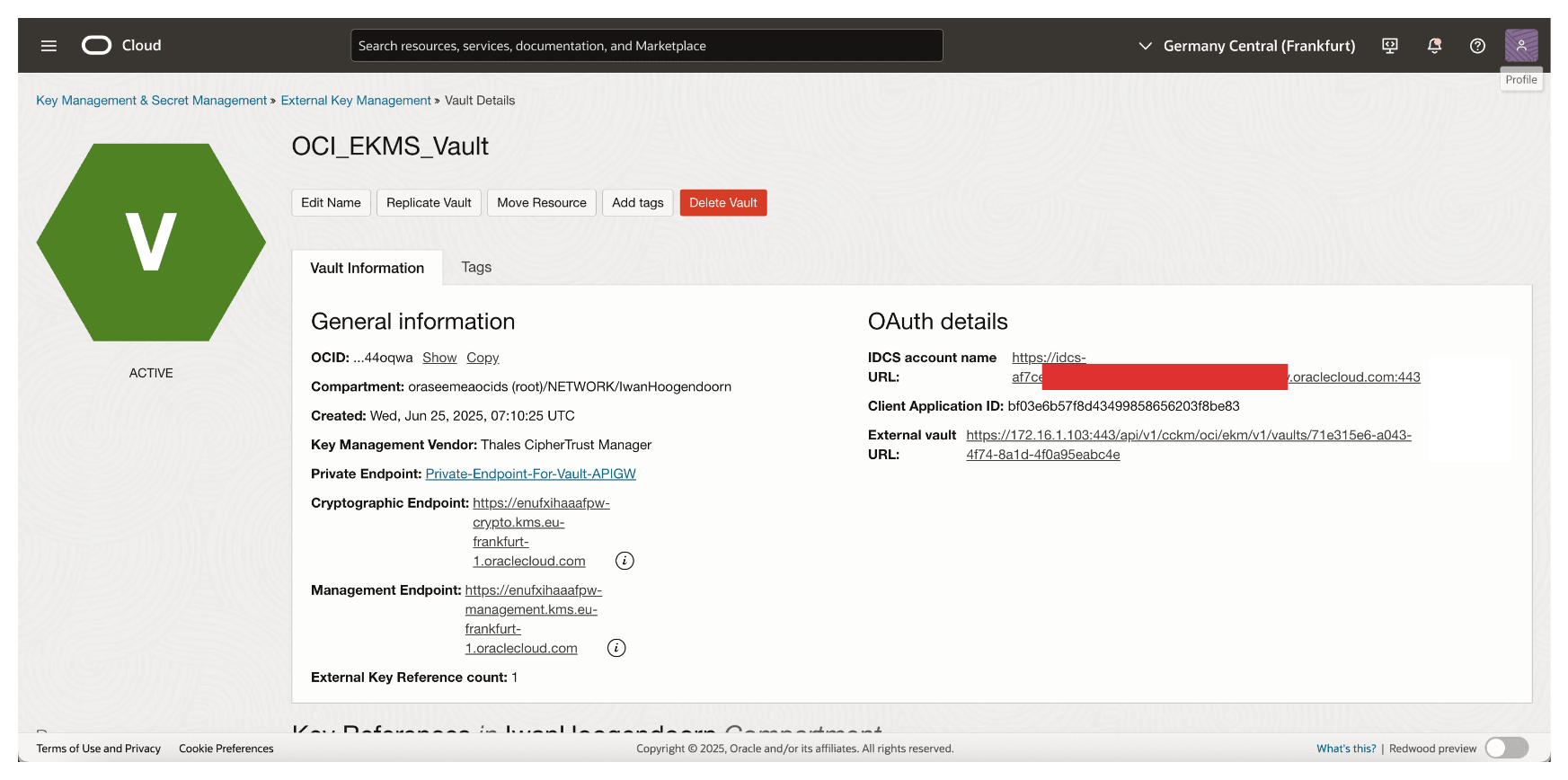

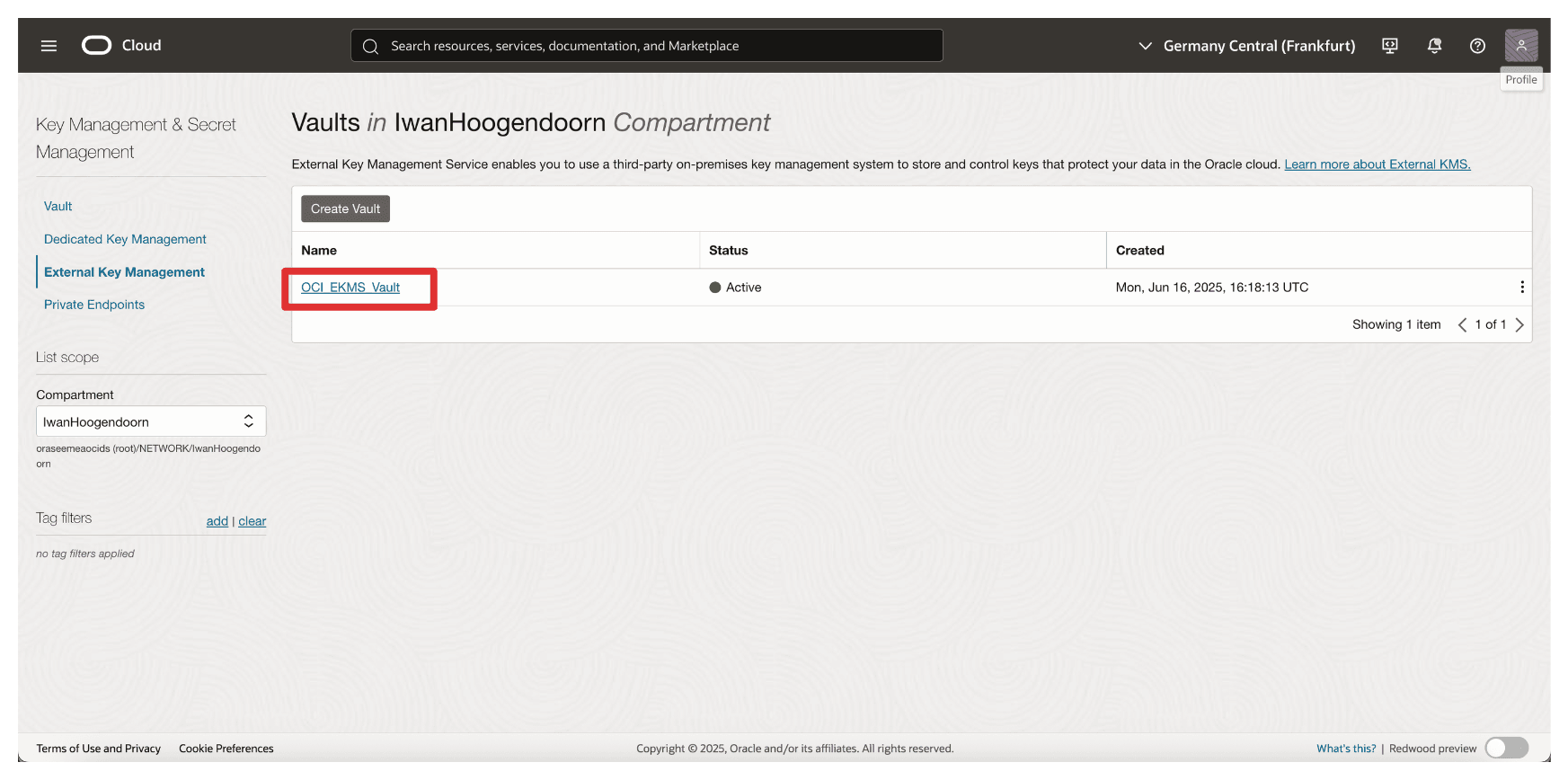

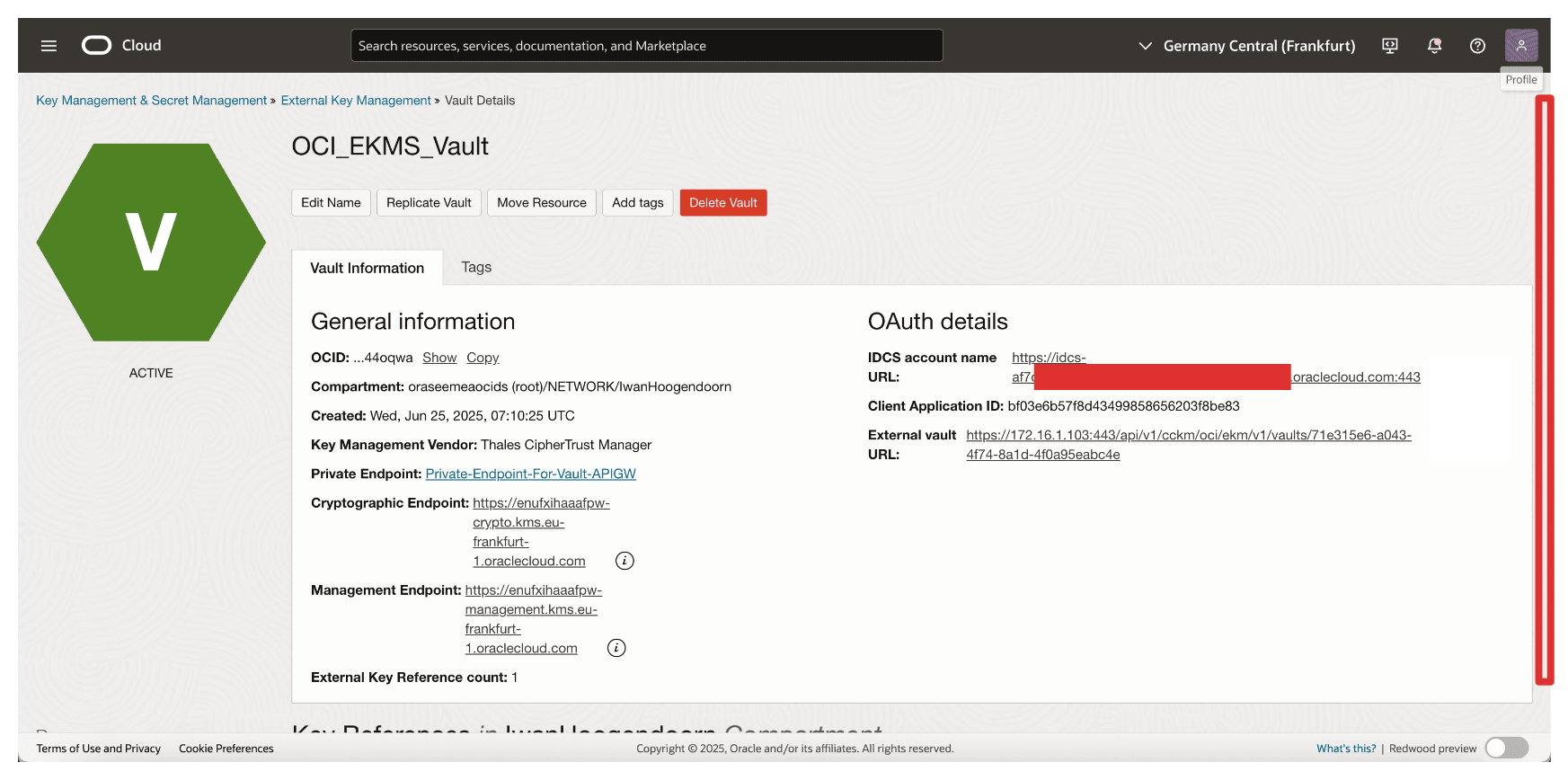

Tâche 14 : créer un coffre OCI External Key Management Service Vault

Maintenant que le coffre externe a été défini dans Thales CipherTrust Manager, la tâche suivante consiste à créer un coffre de gestion des clés externes correspondant dans la console OCI.

Ce coffre OCI sera lié à votre gestionnaire CipherTrust Thales et utilisé par les services OCI pour effectuer des opérations de cryptage et de décryptage à l'aide de clés externes.

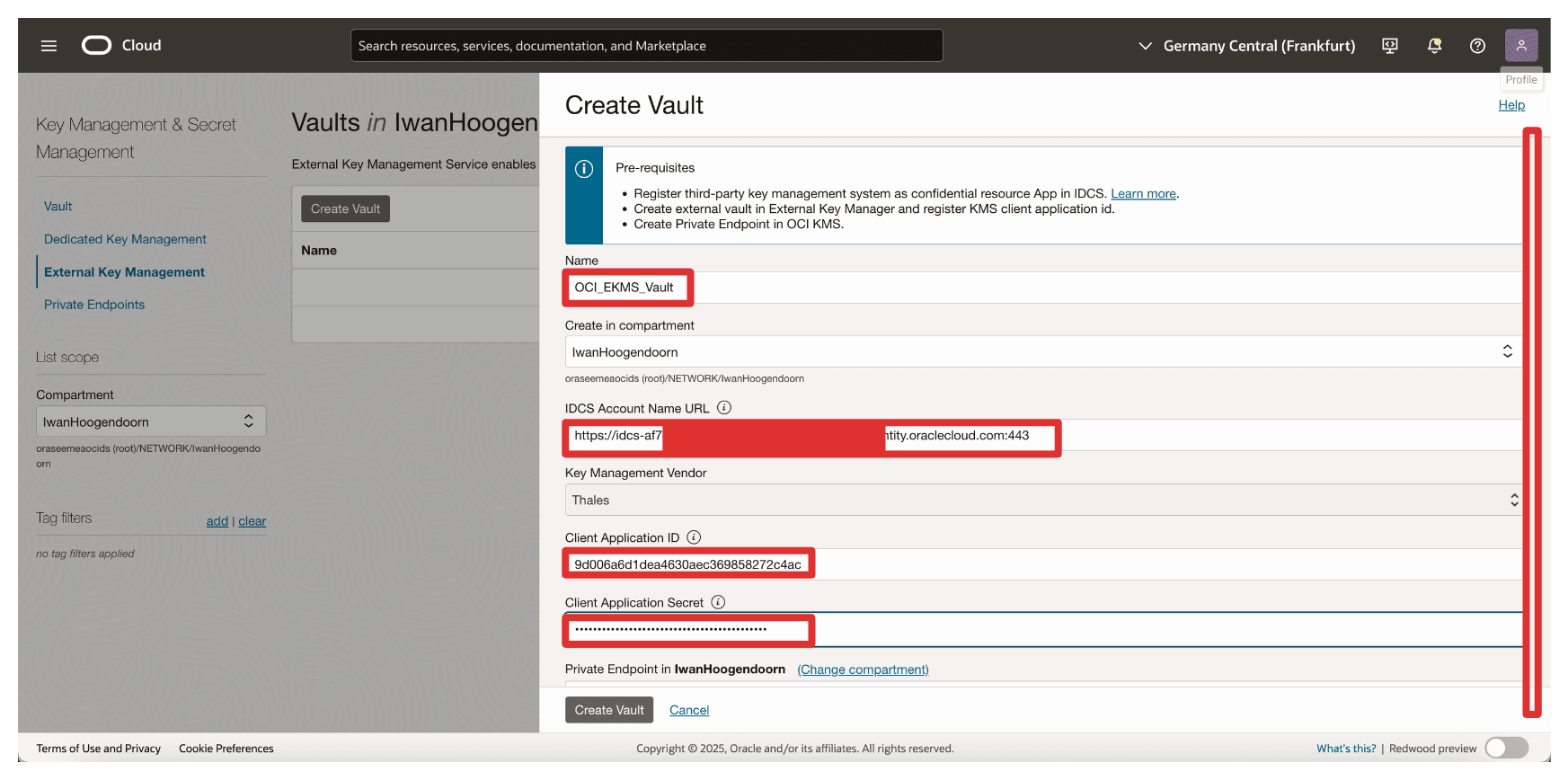

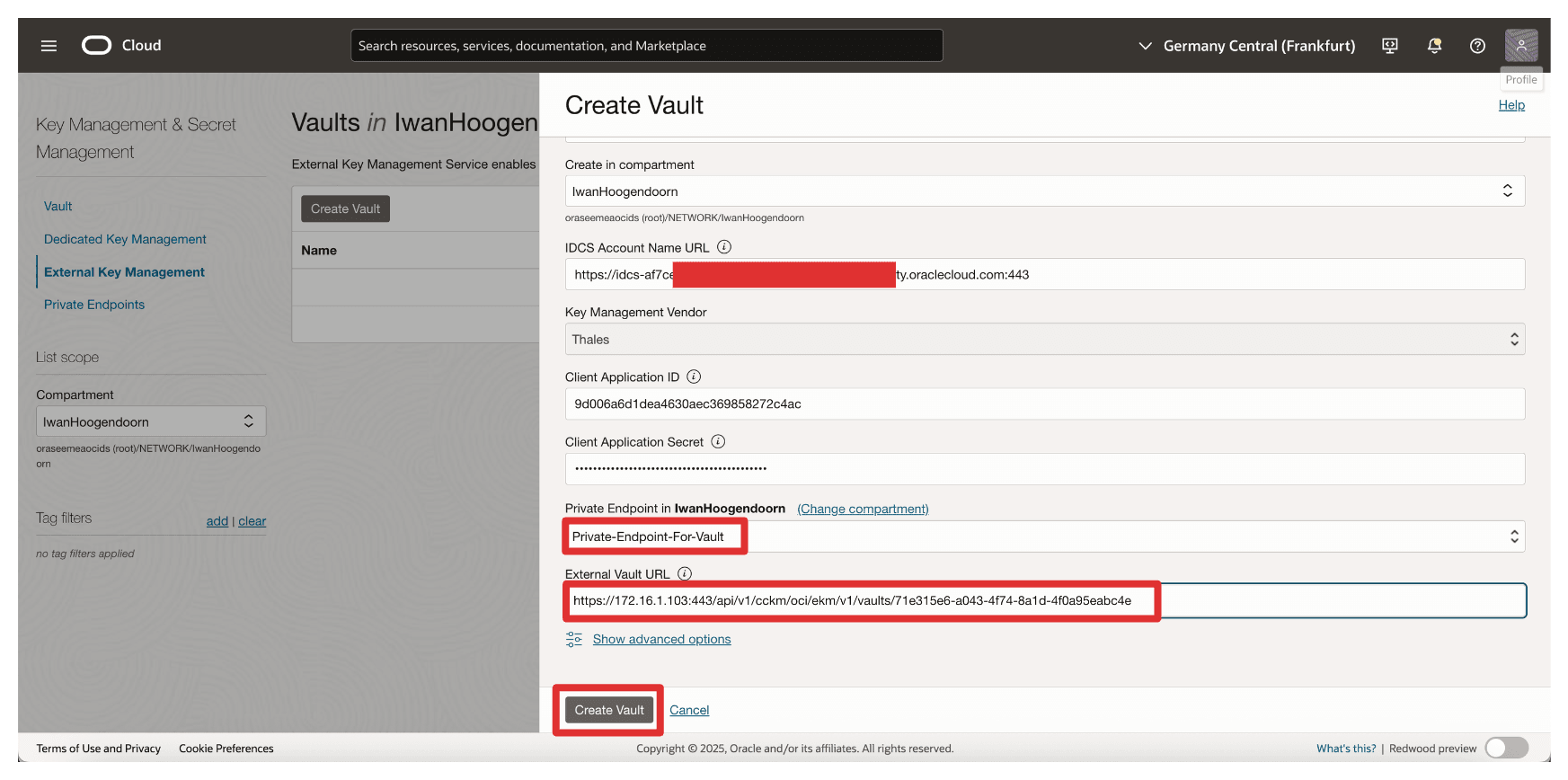

L'image suivante illustre les composants et la configuration de cette tâche.

-

Extrayez l'URL de domaine de la tâche 9. Vous en aurez besoin pour configurer le coffre de clés externe dans OCI.

-

Dans la console OCI, accédez à Identité et sécurité et cliquez sur Gestion des clés externes.

-

Cliquez sur Créer un coffre.

-

Dans Créer un coffre, entrez les informations suivantes.

- Entrez le nom (

OCI_EKMS_Vault). - Entrez l'URL de nom de compte IDCS, l'URL de domaine copiée à partir de la tâche 7. L'URL complète sera donc :

https://idcs-<xxx>.identity.oraclecloud.com:443/. - Entrez l'ID client et la clé secrète de l'application client de l'application intégrée

Client_App. - Faites défiler vers le bas.

- Sélectionnez l'adresse privée créée dans la tâche 6.

- Entrez l'URL de coffre externe copiée à partir de la tâche 7 lorsque nous avons créé le coffre externe sur CTM1.

- Cliquez sur Créer un coffre.

- Entrez le nom (

-

Le coffre a été créé. Cliquez maintenant sur le coffre.

-

Consultez les Détails du coffre.

OCI va désormais se connecter à Thales CipherTrust Manager à l'aide de l'adresse privée indiquée. Une fois ce coffre actif, il devient l'interface par laquelle OCI interagit avec les clés externes gérées par CCKM, ce qui permet la prise en charge d'HYOK pour les services OCI tels qu'OCI Object Storage, OCI Block Volumes, etc. Nous effectuerons ensuite certains tests avec OCI Object Storage.

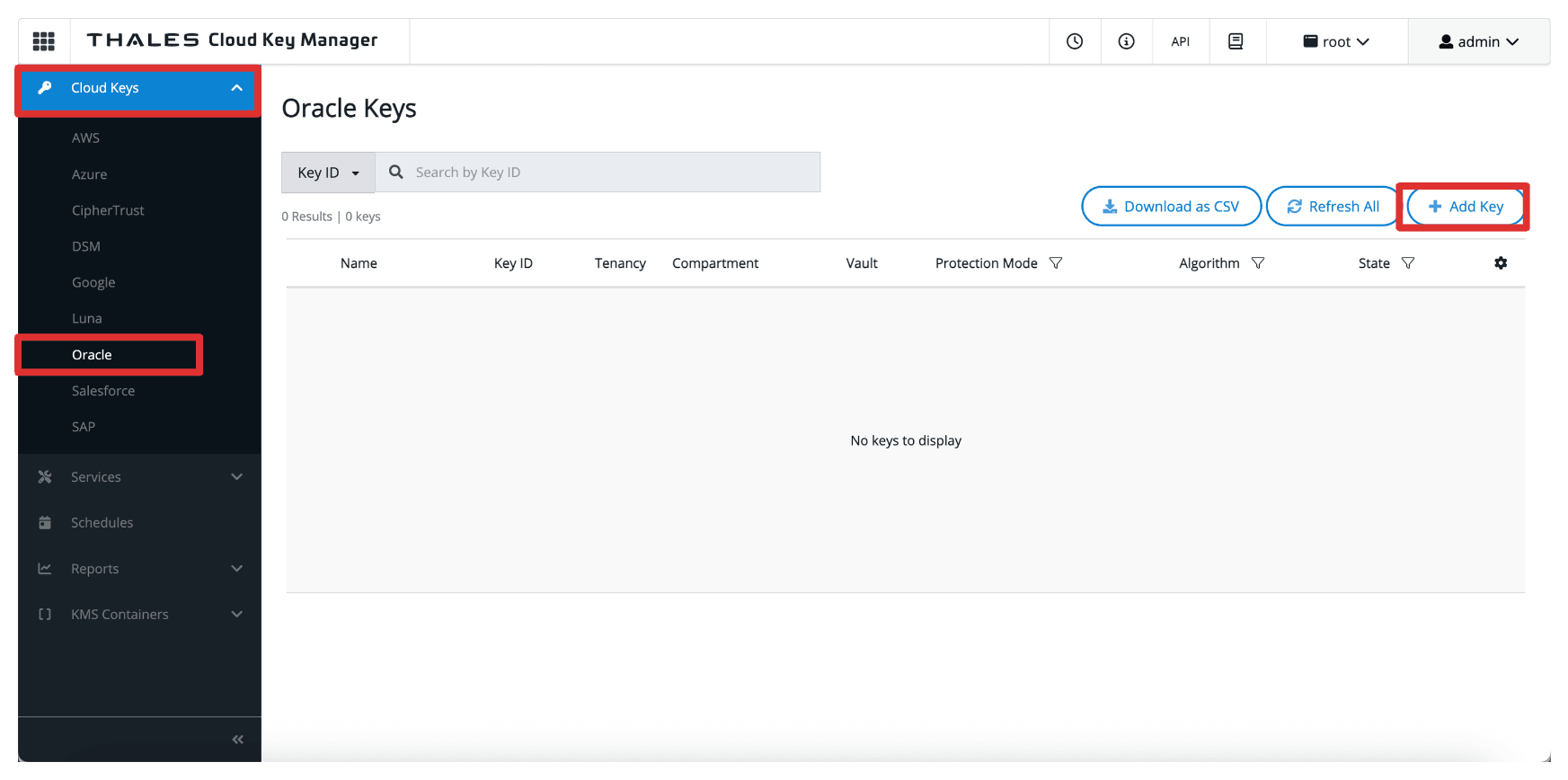

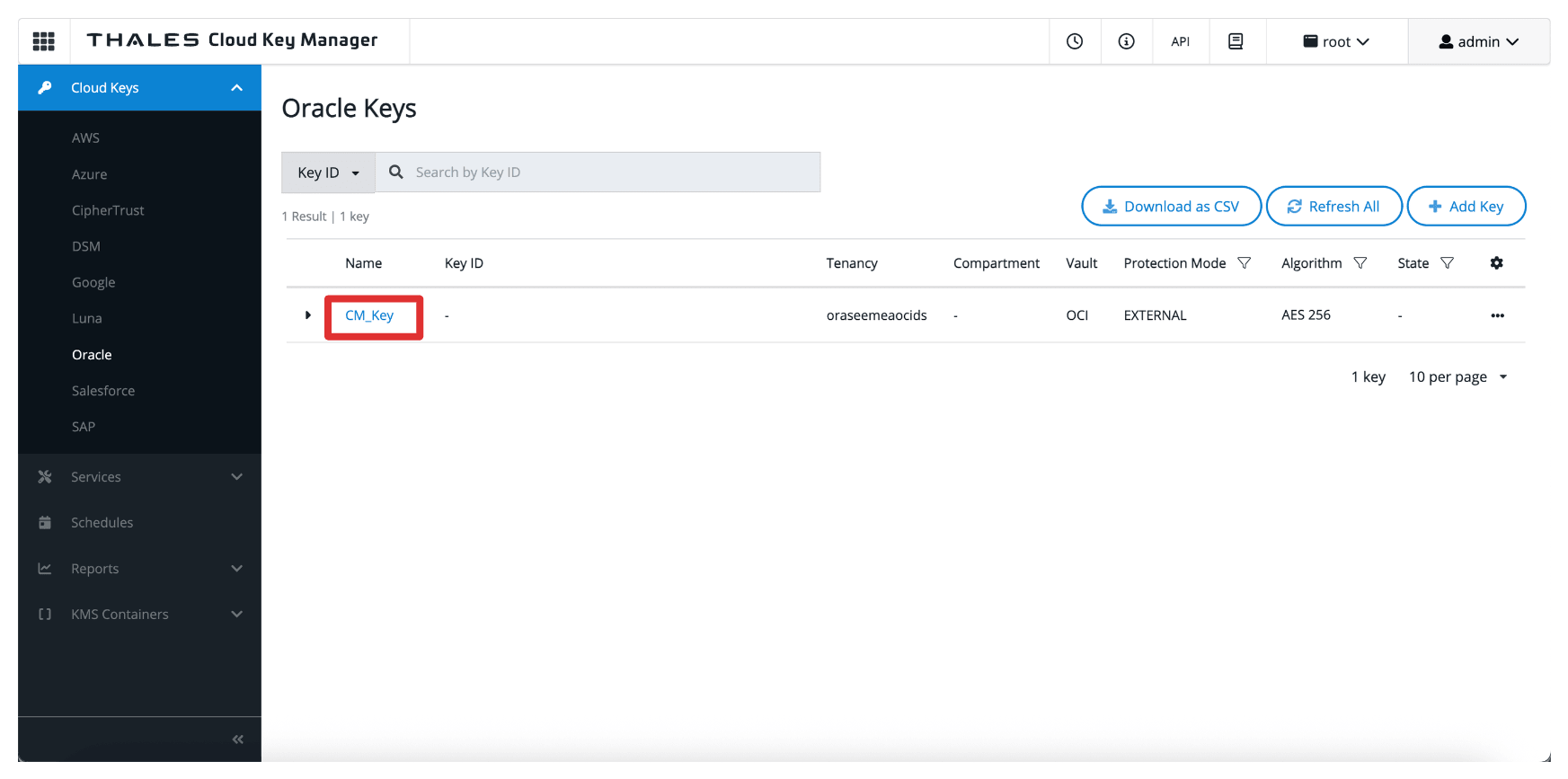

Tâche 15 : ajout de clés externes dans Thales CipherTrust Manager

Une fois le coffre externe configuré dans Thales CipherTrust Manager et lié à OCI, la tâche suivante consiste à créer ou à importer les clés de cryptage externes qu'OCI utilisera pour les services compatibles HYOK.

Ces clés résident en toute sécurité dans Thales CipherTrust Manager et sont référencées par OCI via l'interface de gestion des clés externe. Selon vos besoins organisationnels, vous pouvez générer une nouvelle clé directement dans Thales CipherTrust Manager ou importer une clé existante.

L'image suivante illustre les composants et la configuration de cette tâche.

-

Accédez à la console Thales Cloud Key Manager.

- Cliquez sur Clés cloud.

- Cliquez sur Oracle.

- Cliquez sur Ajouter une clé,

-

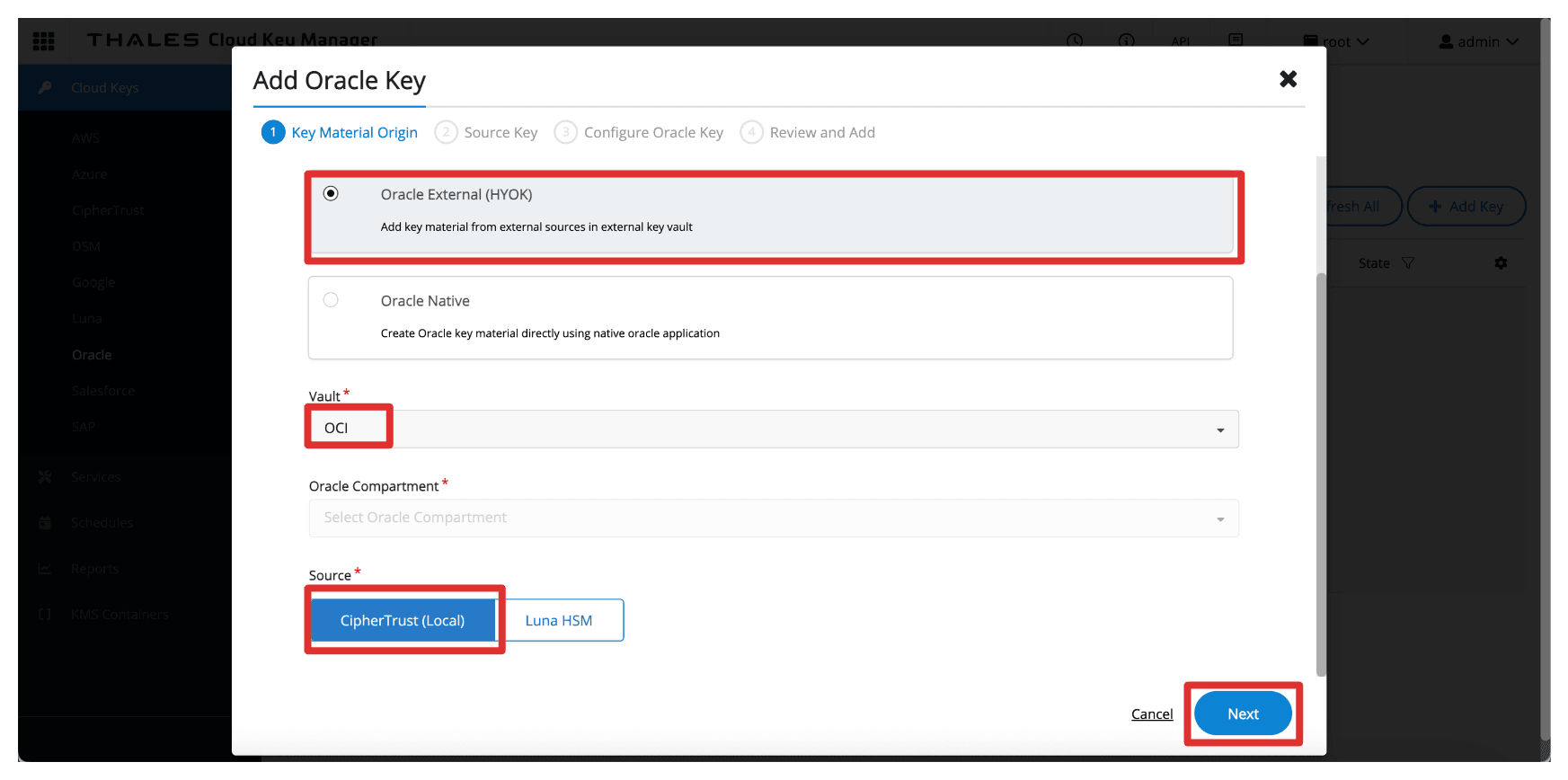

Dans Ajouter une clé Oracle, entrez les informations suivantes.

- Sélectionnez Oracle External (HYOK).

- Sélectionnez le Vault Thales CipherTrust Manager créé dans la tâche 8.

- Sélectionnez la source CipherTrust (locale).

- Fournissez les informations relatives au jeu de transport, puis cliquez sur Suivant.

-

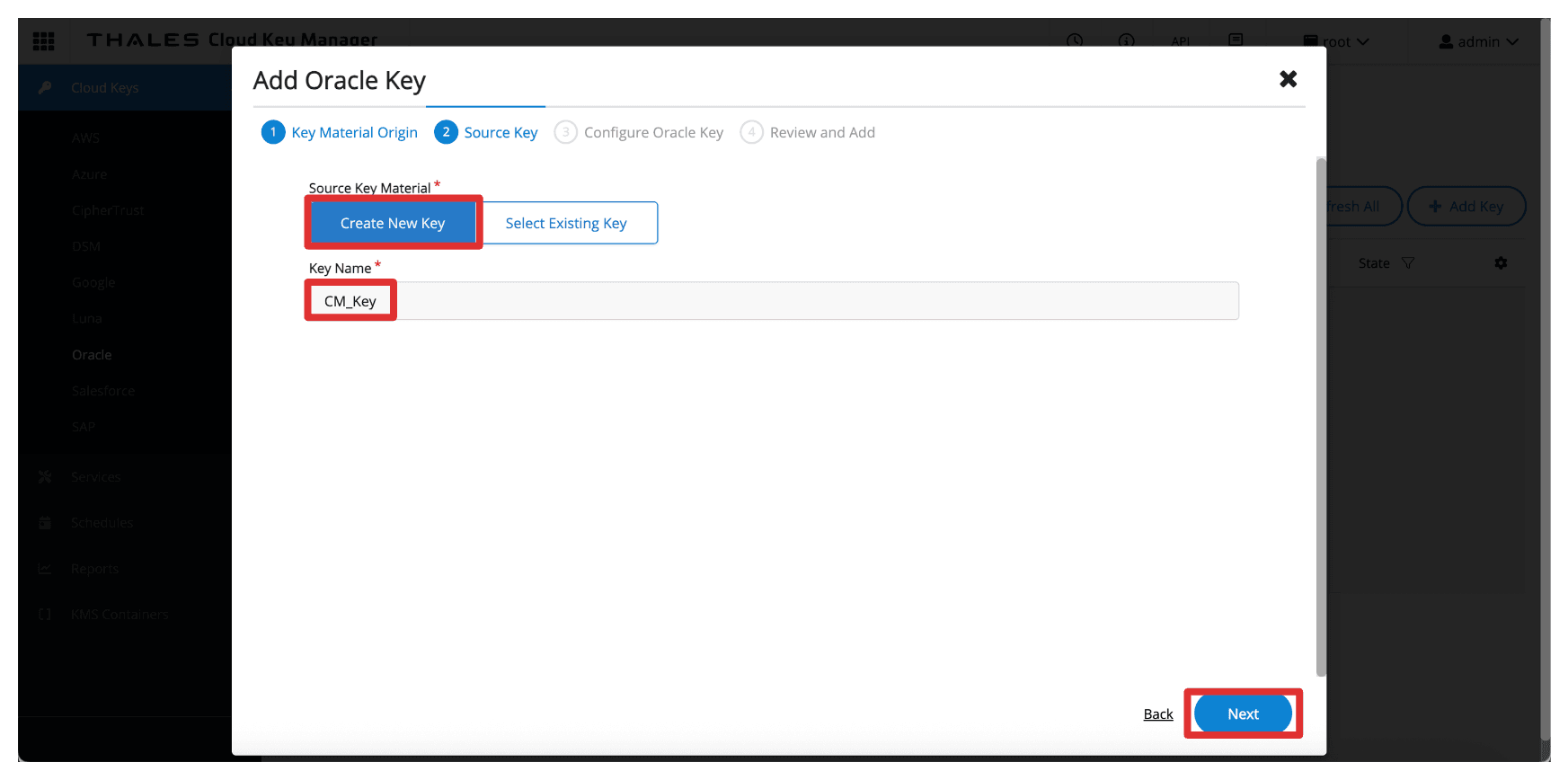

Dans Clé source, entrez les informations suivantes.

- Sélectionnez la matière clé source à Créer une clé.

- Entrez le nom de la clé (

CM_Key). - Fournissez les informations relatives au jeu de transport, puis cliquez sur Suivant.

-

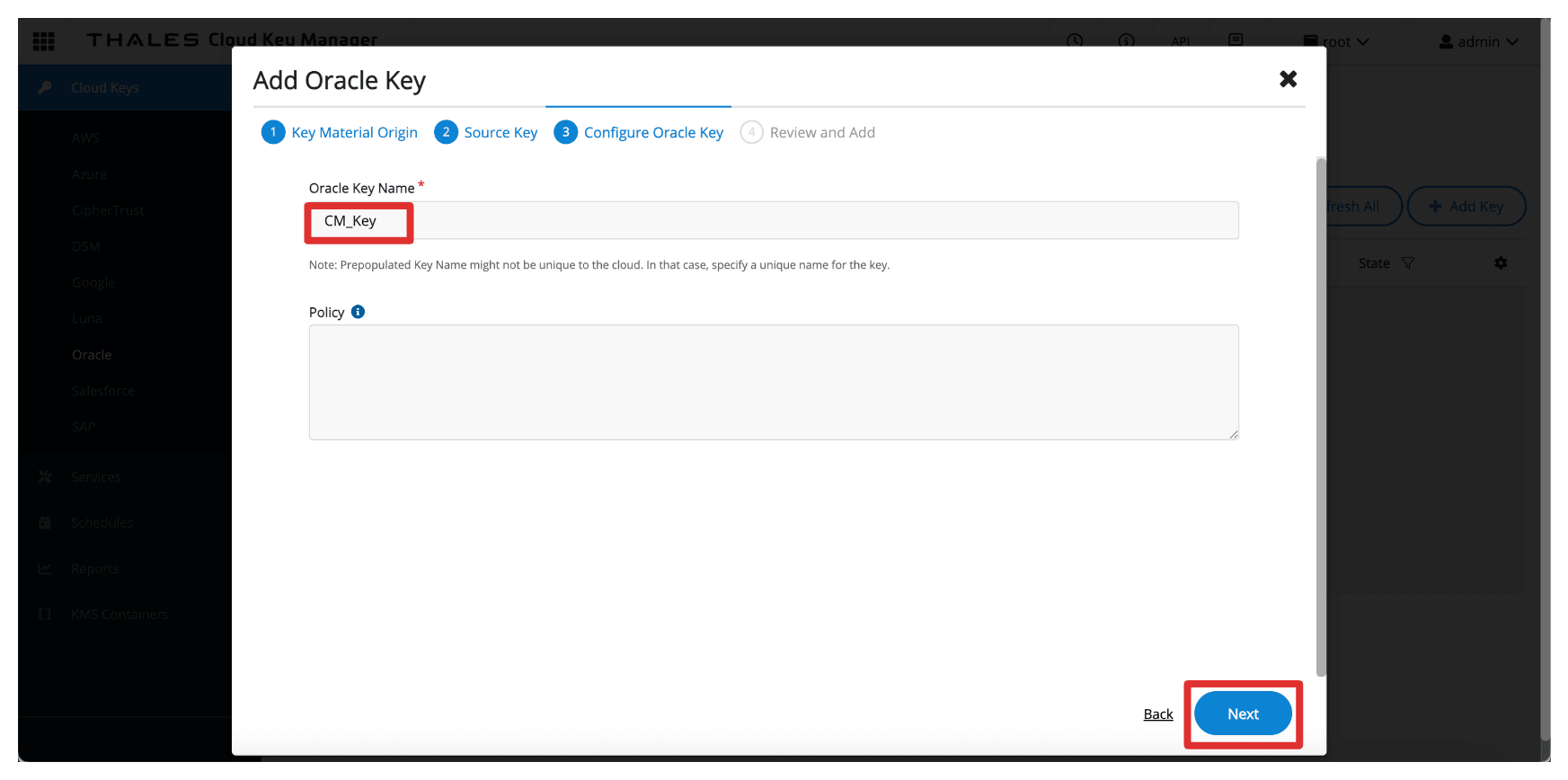

Dans Configurer la clé Oracle, entrez les informations suivantes.

- Entrez le nom de clé Oracle (

CM_Key). - Fournissez les informations relatives au jeu de transport, puis cliquez sur Suivant.

- Entrez le nom de clé Oracle (

-

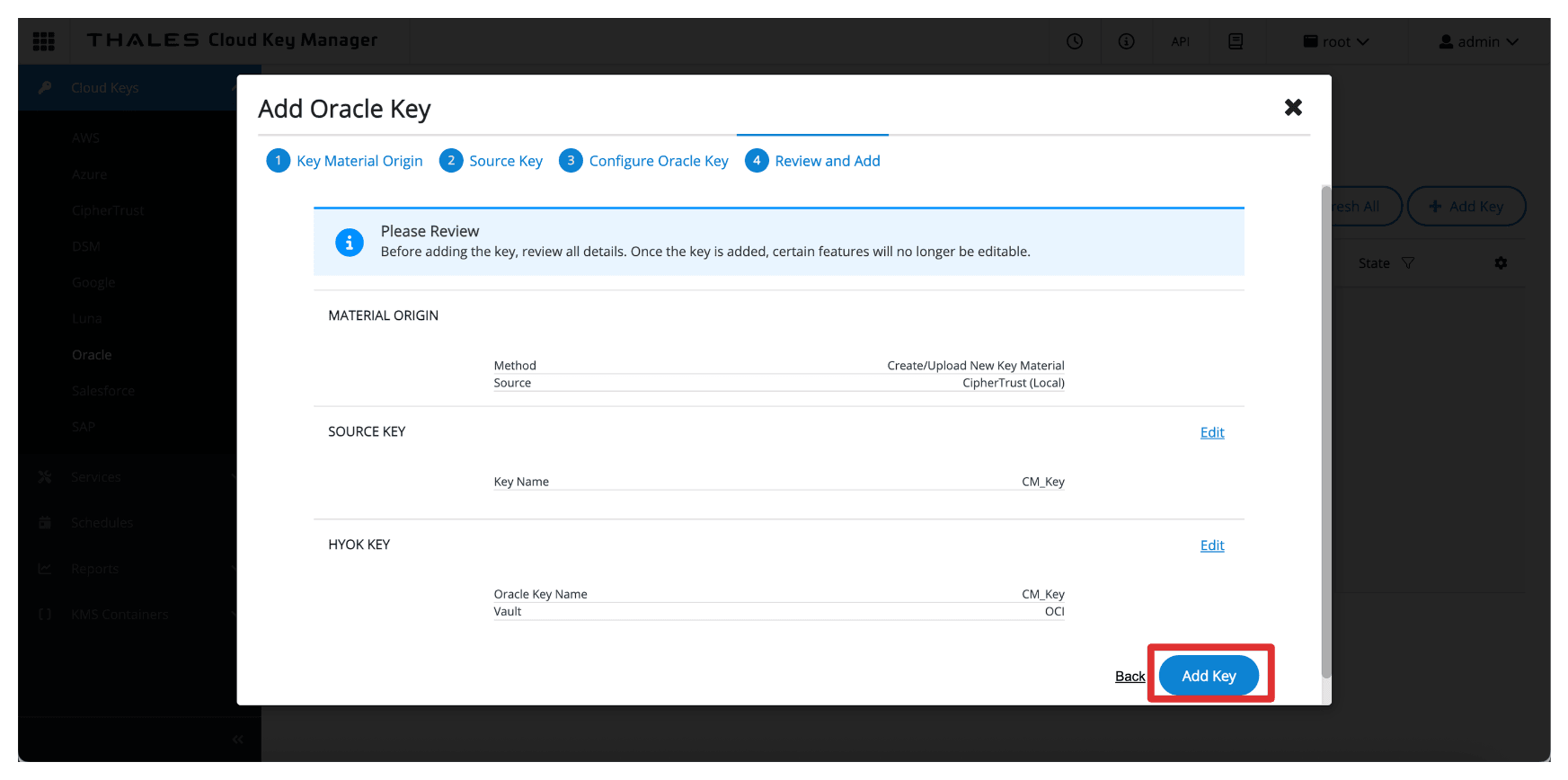

Cliquez sur Ajouter une clé,

-

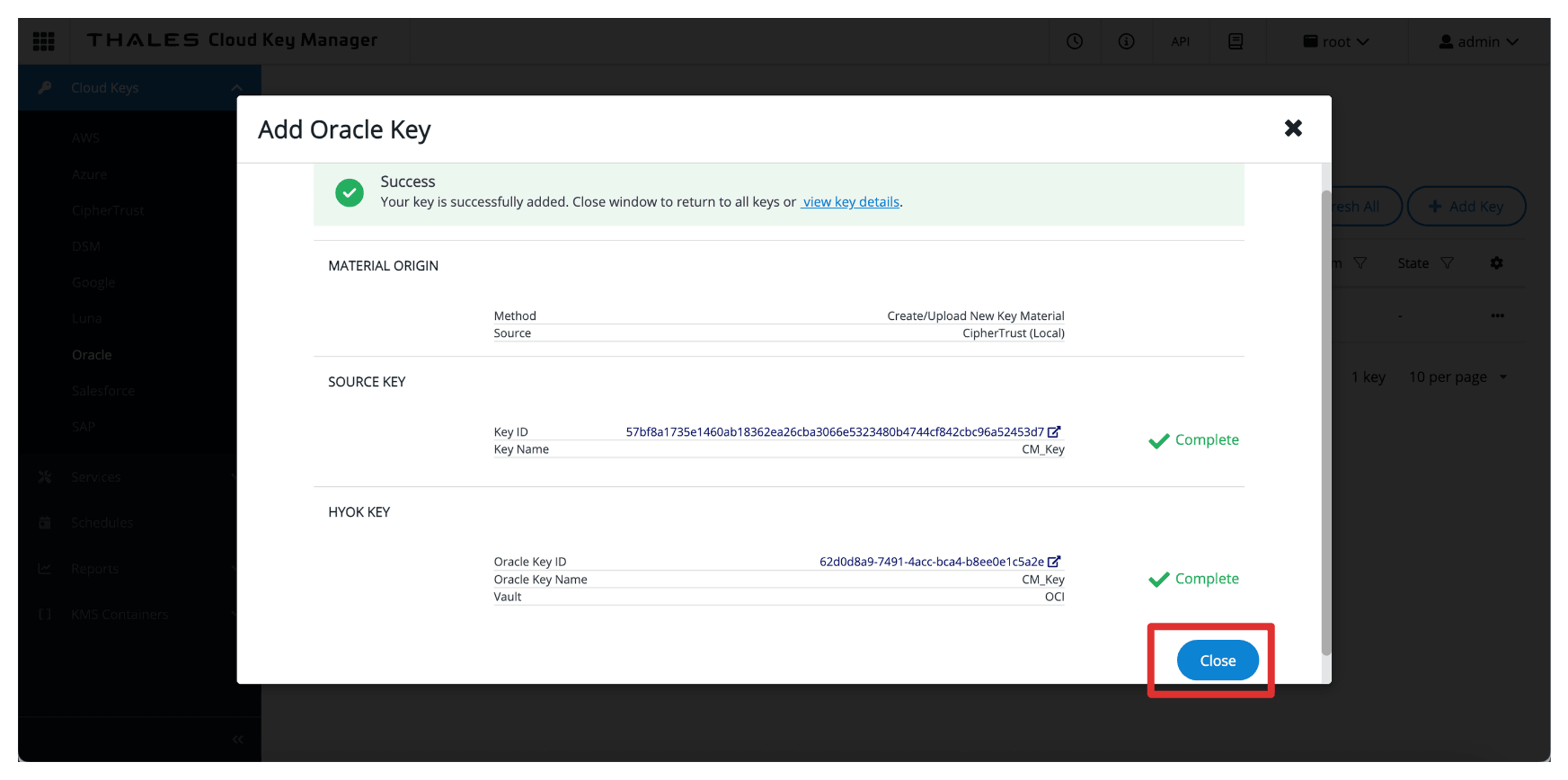

Cliquez sur Fermer.

-

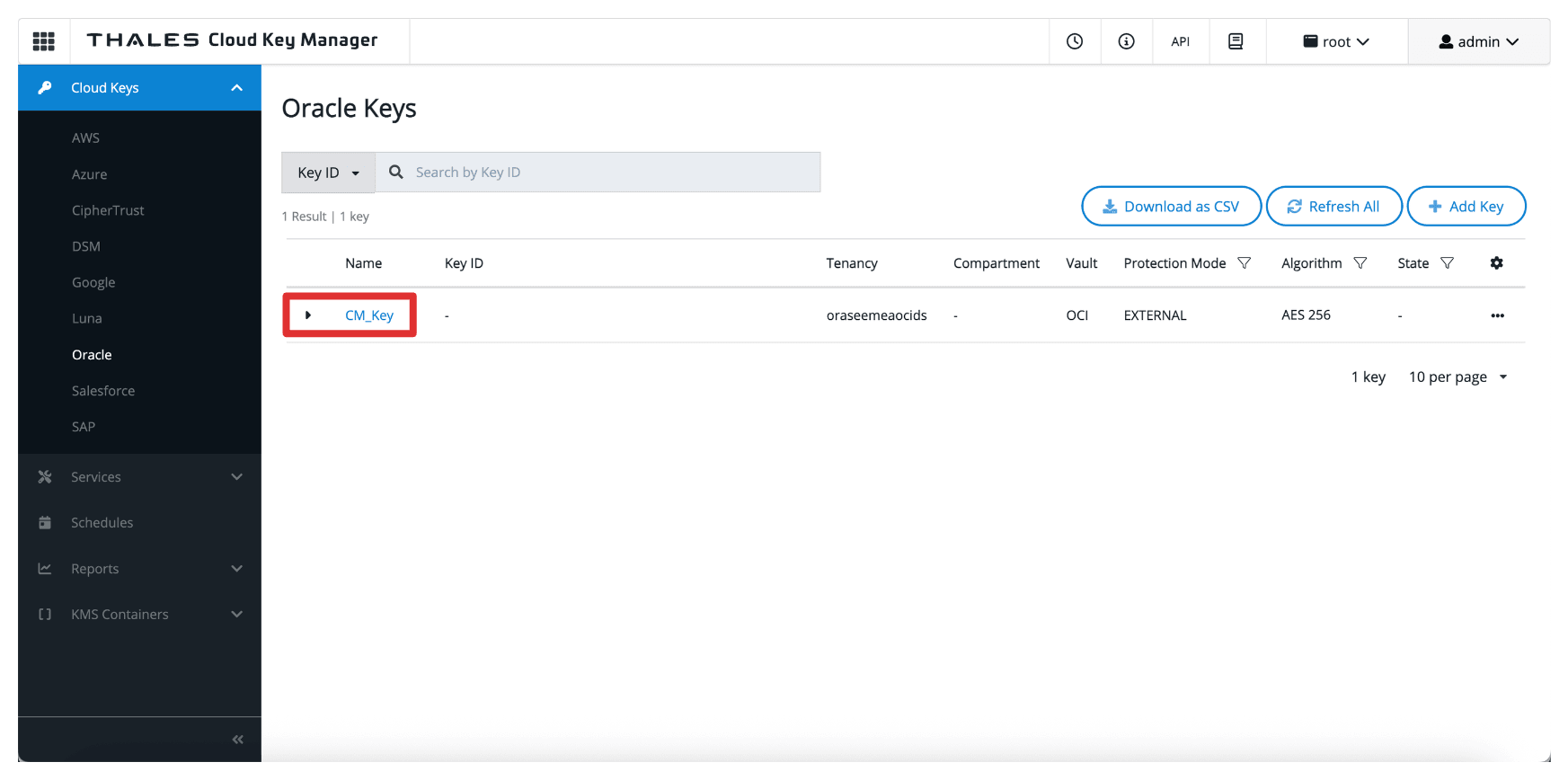

Notez la clé créée.

Une fois ajoutée, la clé devient disponible pour OCI via le coffre de gestion des clés externe. Toutefois, pour permettre aux services OCI d'utiliser la clé, vous devez créer une référence de clé dans la console OCI, que nous aborderons dans la tâche suivante.

Remarque :

- Ces clés ne quittent jamais le gestionnaire CipherTrust de Thales.

- OCI envoie uniquement des demandes de chiffrement/déchiffrement au gestionnaire de clés externe, ce qui vous garantit un contrôle total sur les éléments de clé.

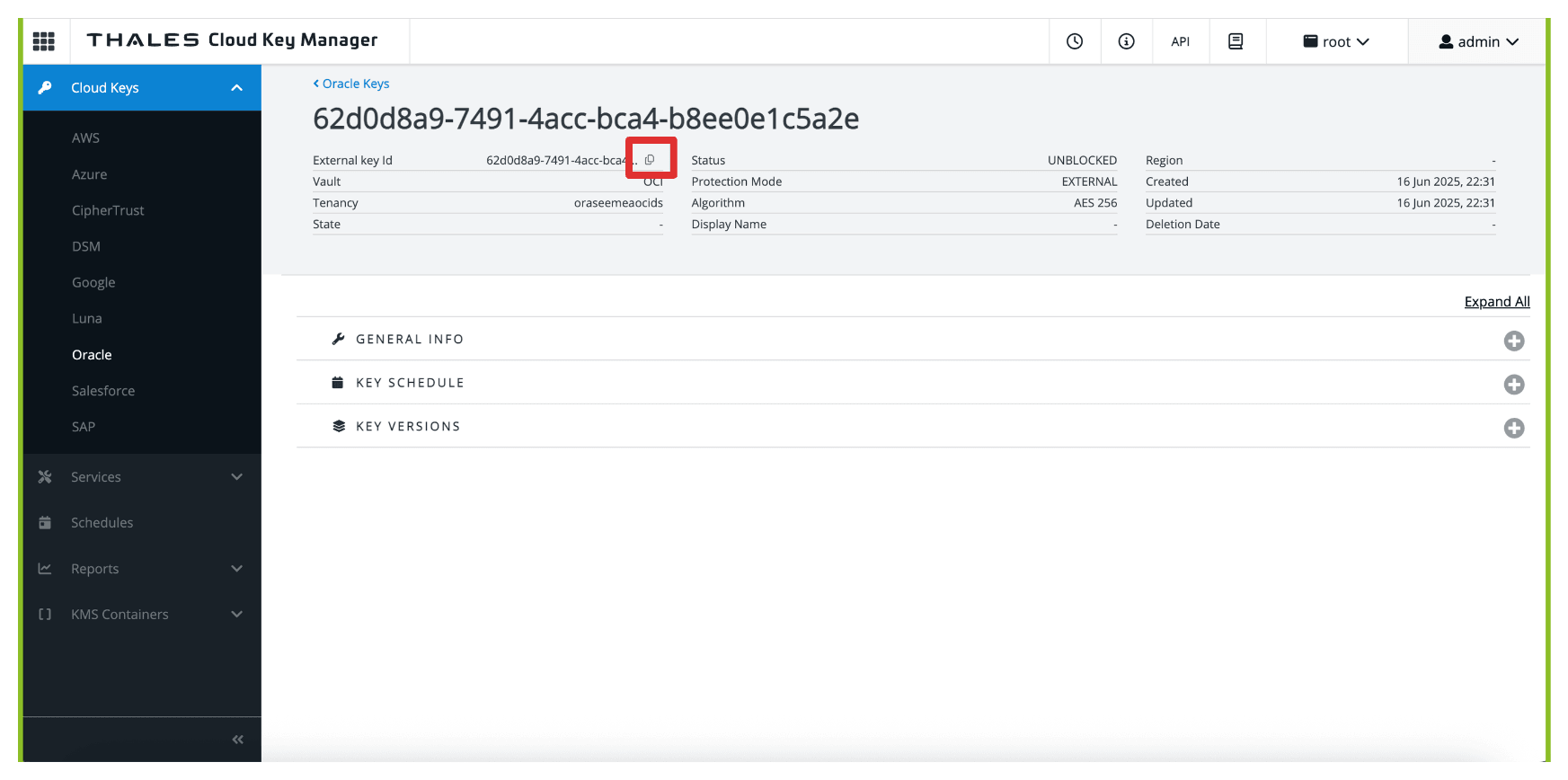

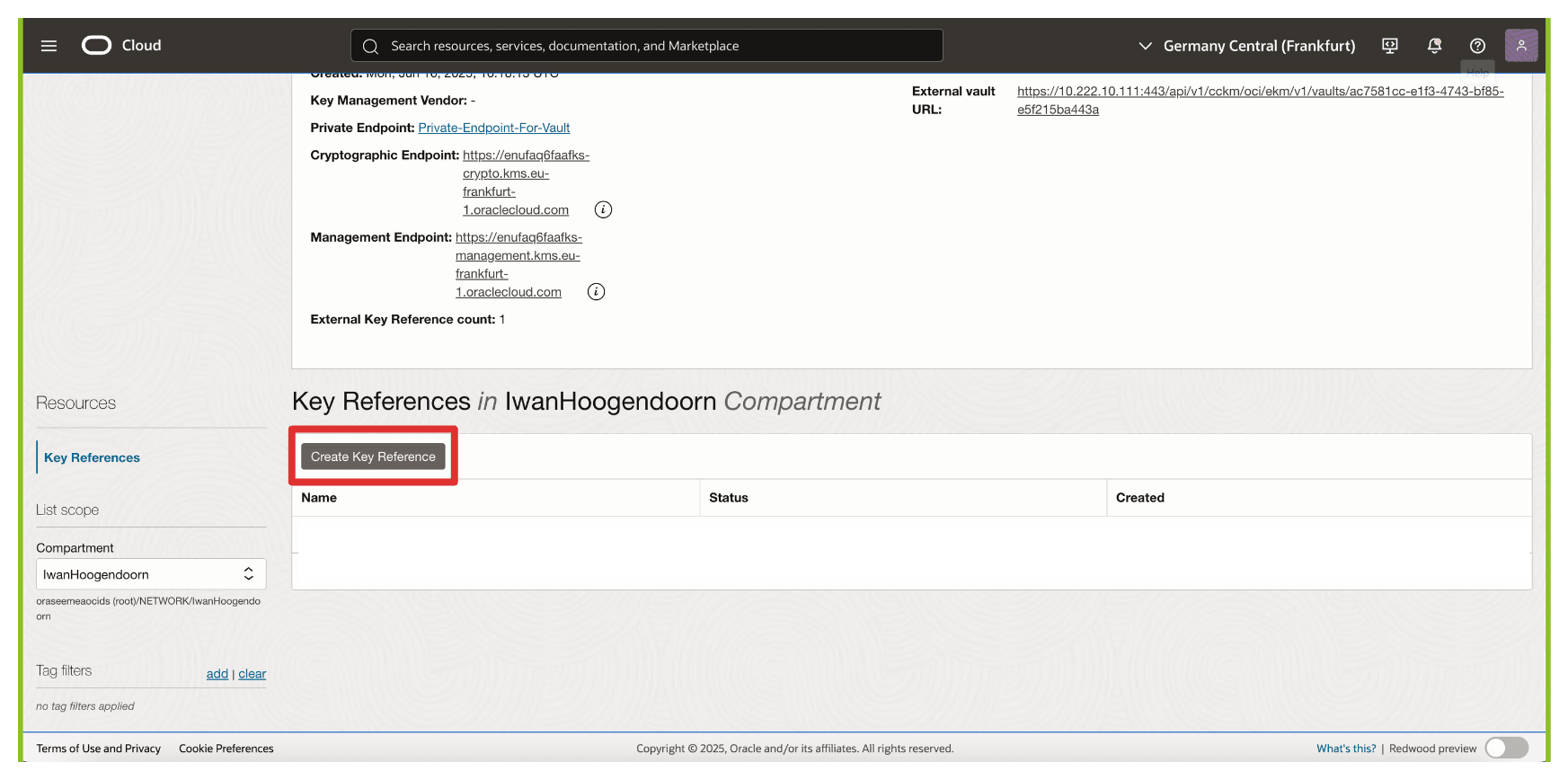

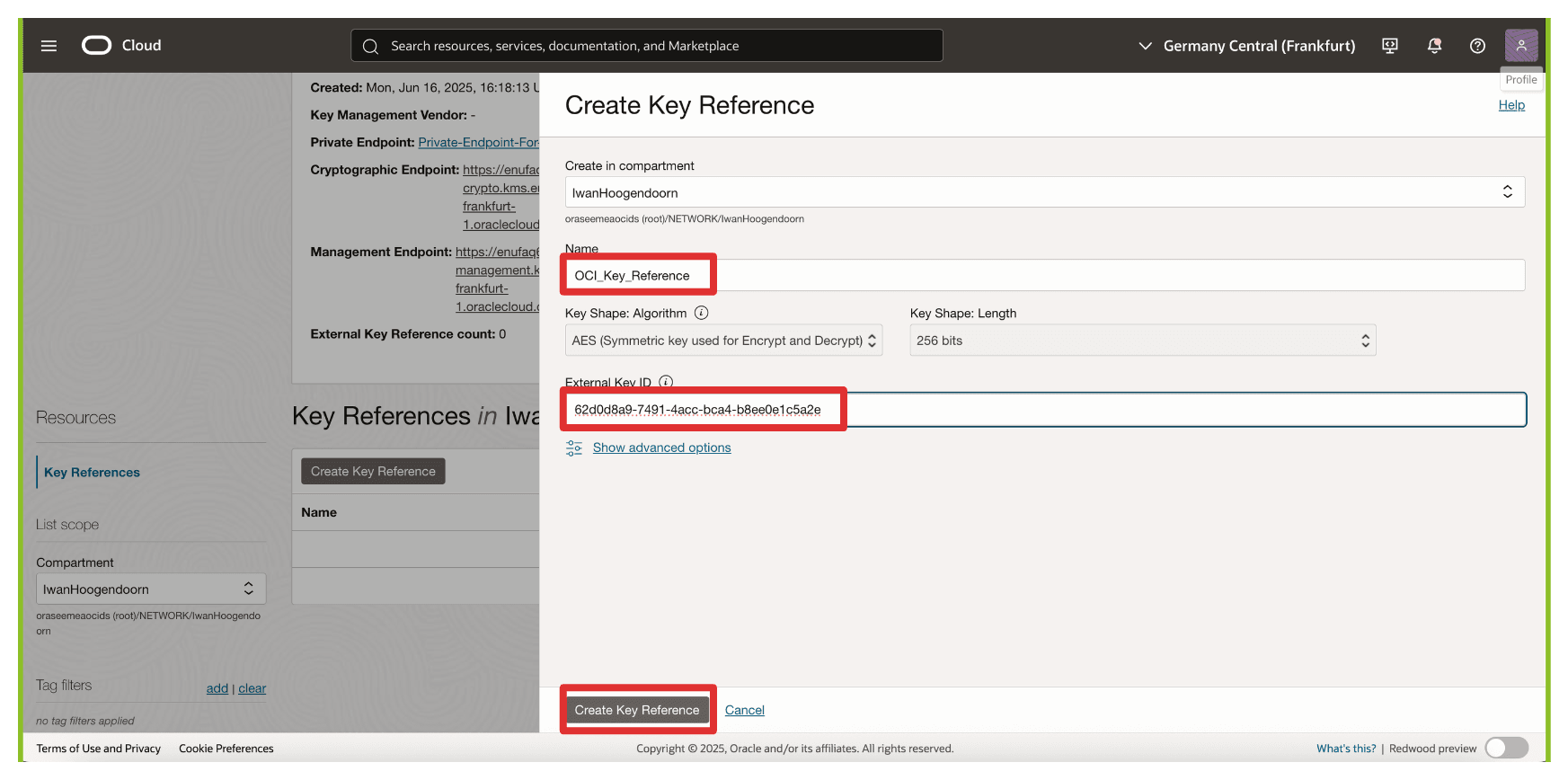

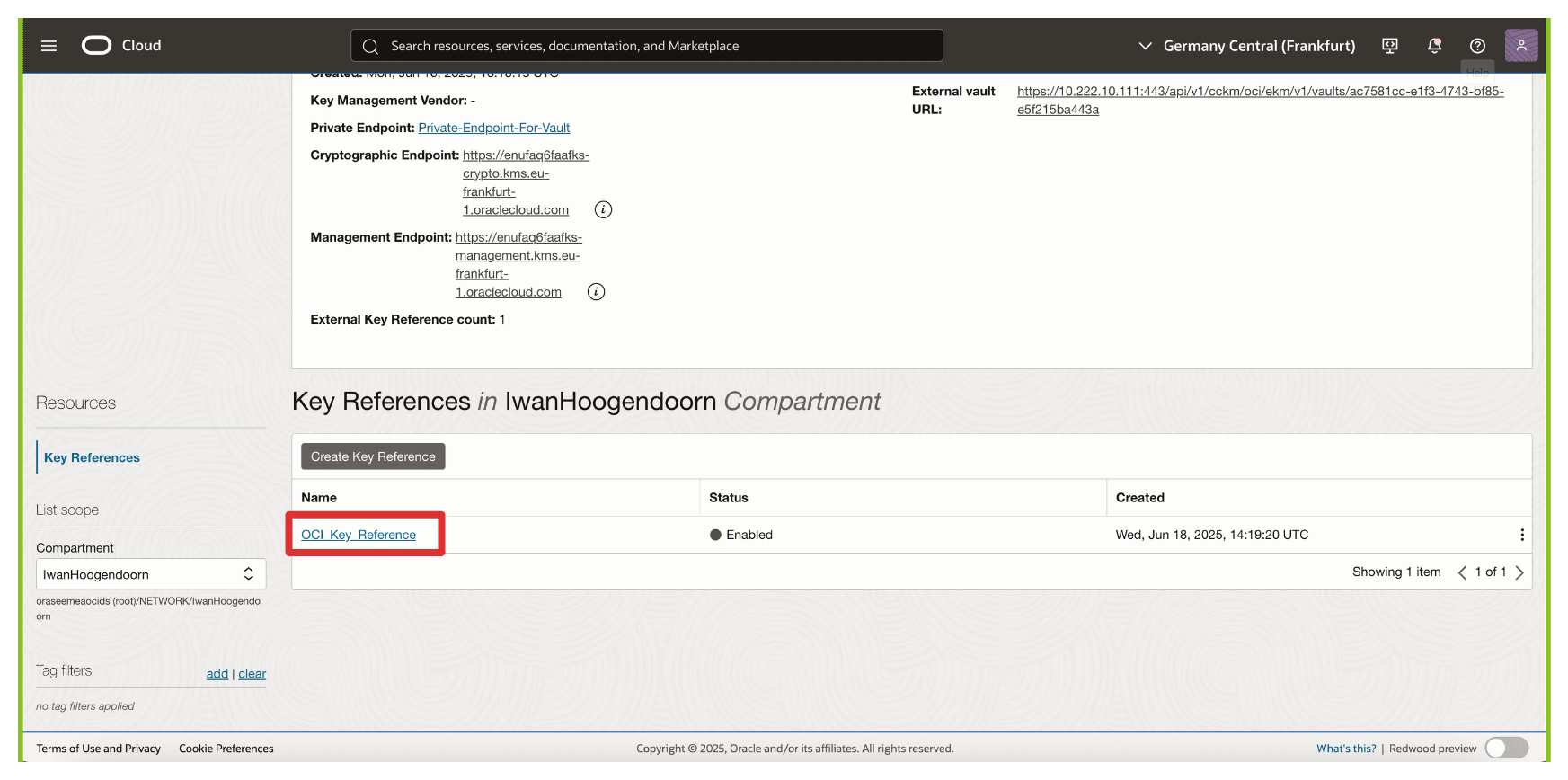

Tâche 16 : création de références de clé dans OCI

Une fois la clé externe créée ou importée dans Thales CipherTrust Manager, la tâche suivante consiste à créer une référence de clé dans la console OCI. Une référence de clé agit comme un pointeur qui permet aux services OCI d'accéder à la clé externe stockée dans Thales CipherTrust Manager et de l'utiliser via le coffre de gestion de clés externe.

L'image suivante illustre les composants et la configuration de cette tâche.

-

Accédez à la console Thales Cloud Key Manager.

- Cliquez sur Clés cloud.

- Cliquez sur Oracle.

- Cliquez sur Clé créée dans la tâche 15.

-

Notez que la clé aura un ID de clé externe, copiez cet ID.

-

Revenez au coffre dans OCI créé dans la tâche 9 et cliquez sur le coffre.

-

Faites défiler vers le bas.

-

Cliquez sur Créer une référence de clé.

-

Dans Créer une référence de clé, entrez les informations suivantes.

- Entrez le nom (

OCI_Key_Reference). - Entrez la clé External Key ID (Thales CipherTrust Manager) copiée.

- Cliquez sur Créer une référence de clé.

- Entrez le nom (

-

Notez que la référence de clé a été créée.

OCI va maintenant associer cette référence de clé à la clé externe gérée dans Thales CipherTrust Manager. Cela permet aux services OCI tels qu'OCI Object Storage, OCI Block Volumes et autres d'envoyer des demandes cryptographiques à la clé externe sur l'adresse privée. En revanche, le matériau clé lui-même reste entièrement sous votre contrôle.

Nous allons tester la référence de clé immédiatement en l'attachant à un bucket OCI Object Storage pour vérifier que l'intégration fonctionne comme prévu.

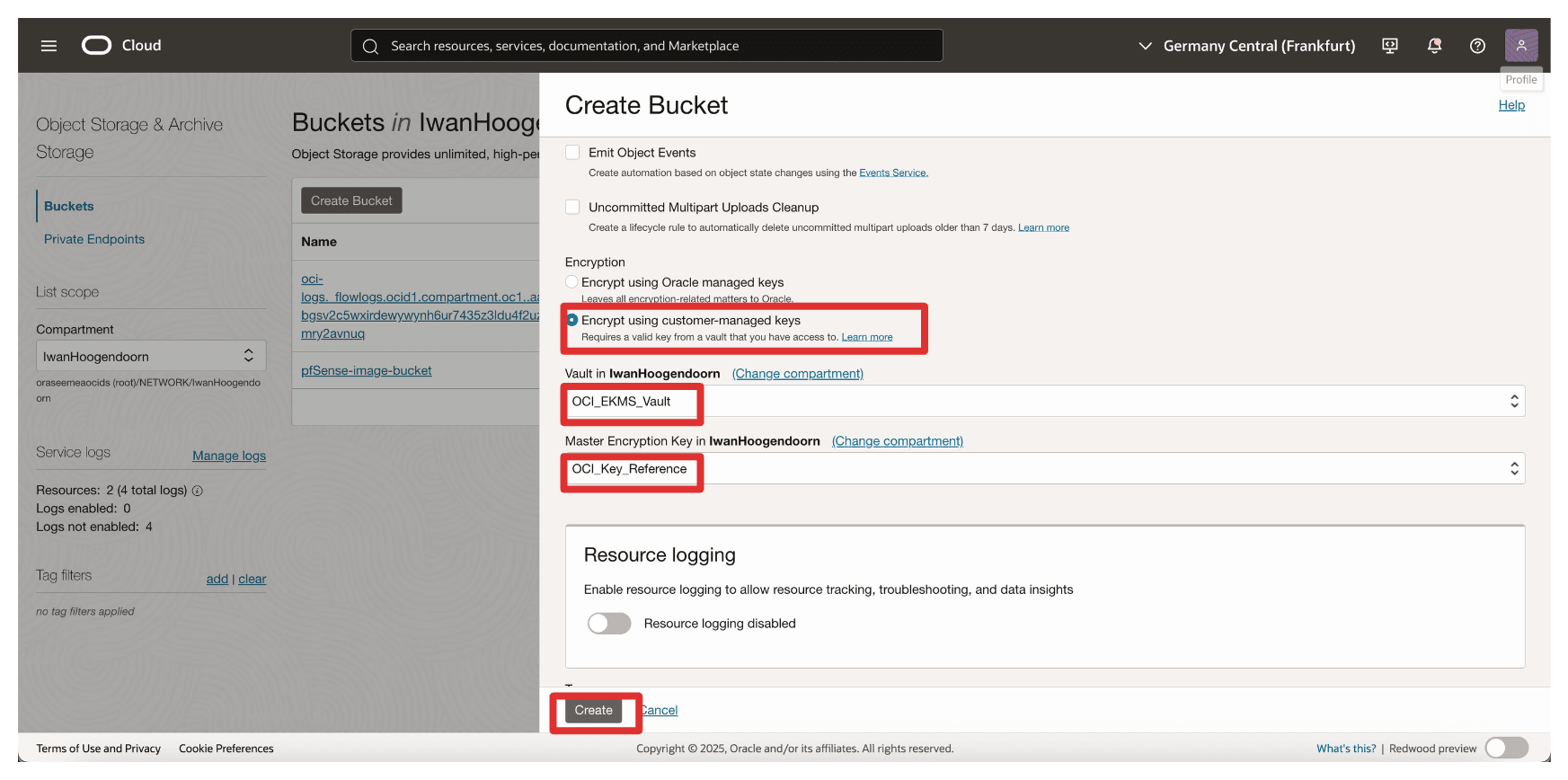

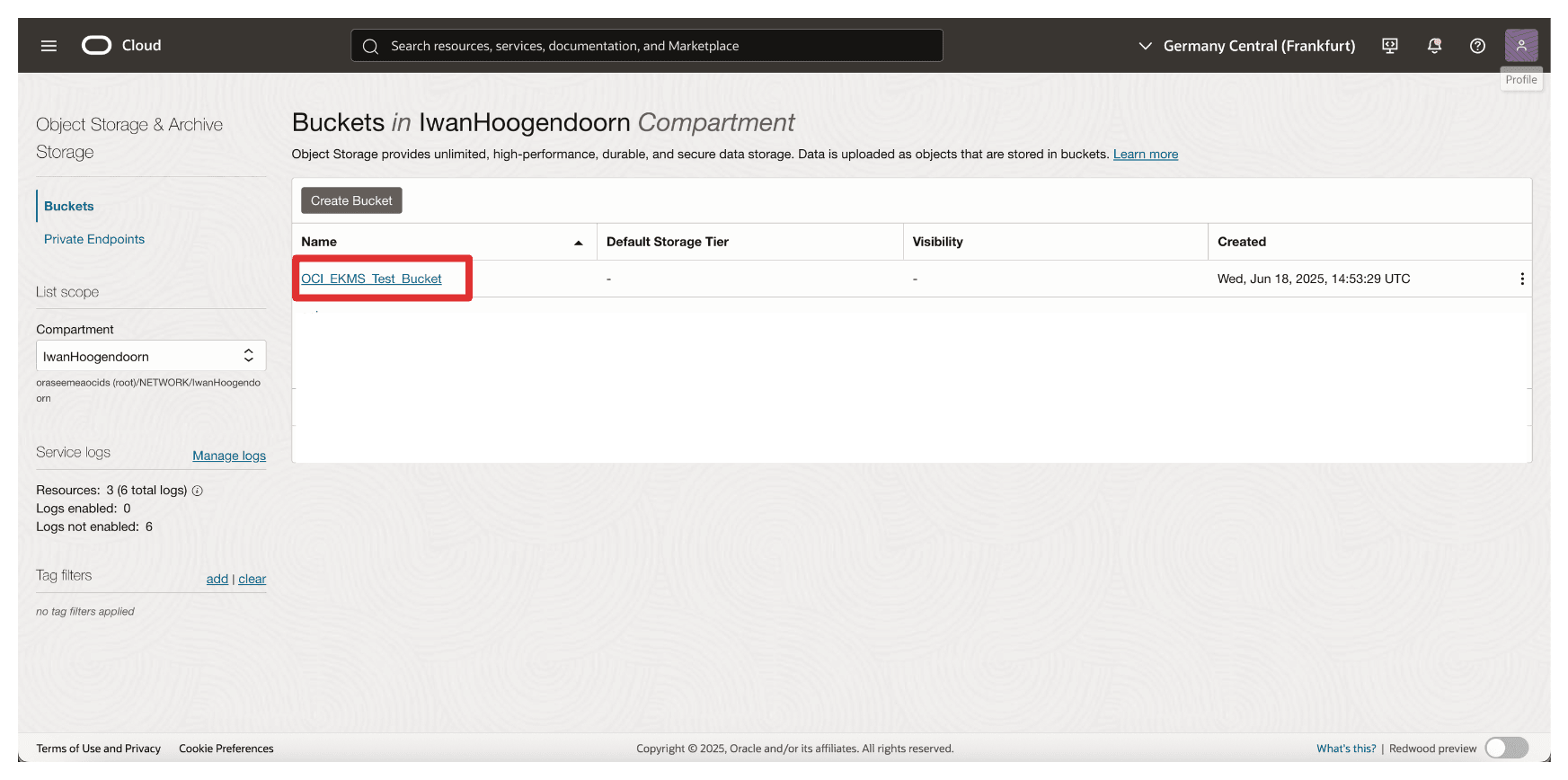

Tâche 17 : création d'un bucket OCI Object Storage avec des clés gérées par le client

Vous pouvez crypter les ressources à l'aide de la clé externe référencée dans OCI. Dans cette tâche, nous allons créer un bucket OCI Object Storage qui utilise la clé externe gérée par le client hébergée sur Thales CipherTrust Manager via le coffre de gestion des clés externe.

Cette configuration garantit que tous les objets stockés dans le bucket sont cryptés à l'aide d'une clé entièrement contrôlée, qui répond à des exigences strictes de conformité, de souveraineté ou de stratégie interne.

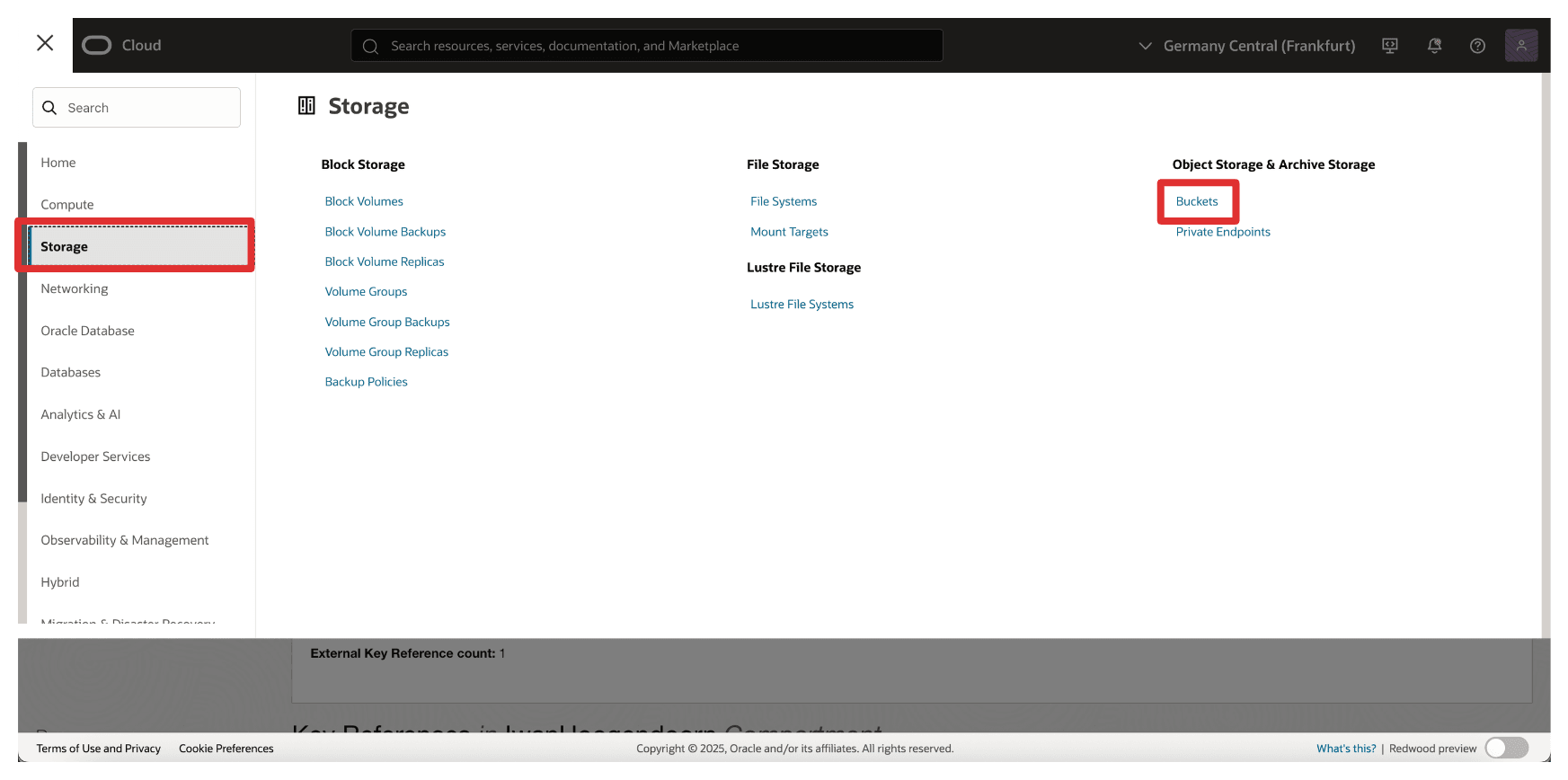

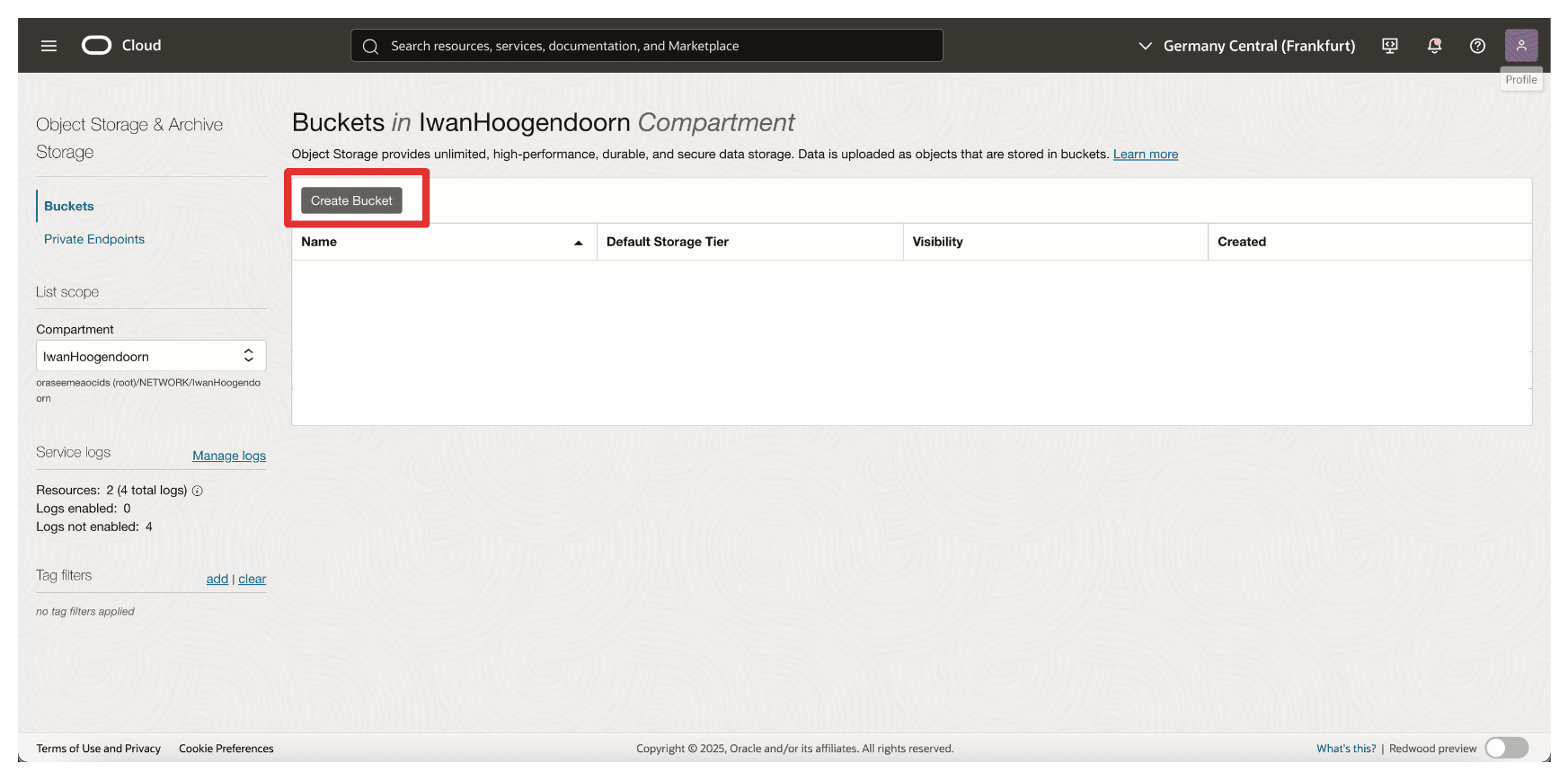

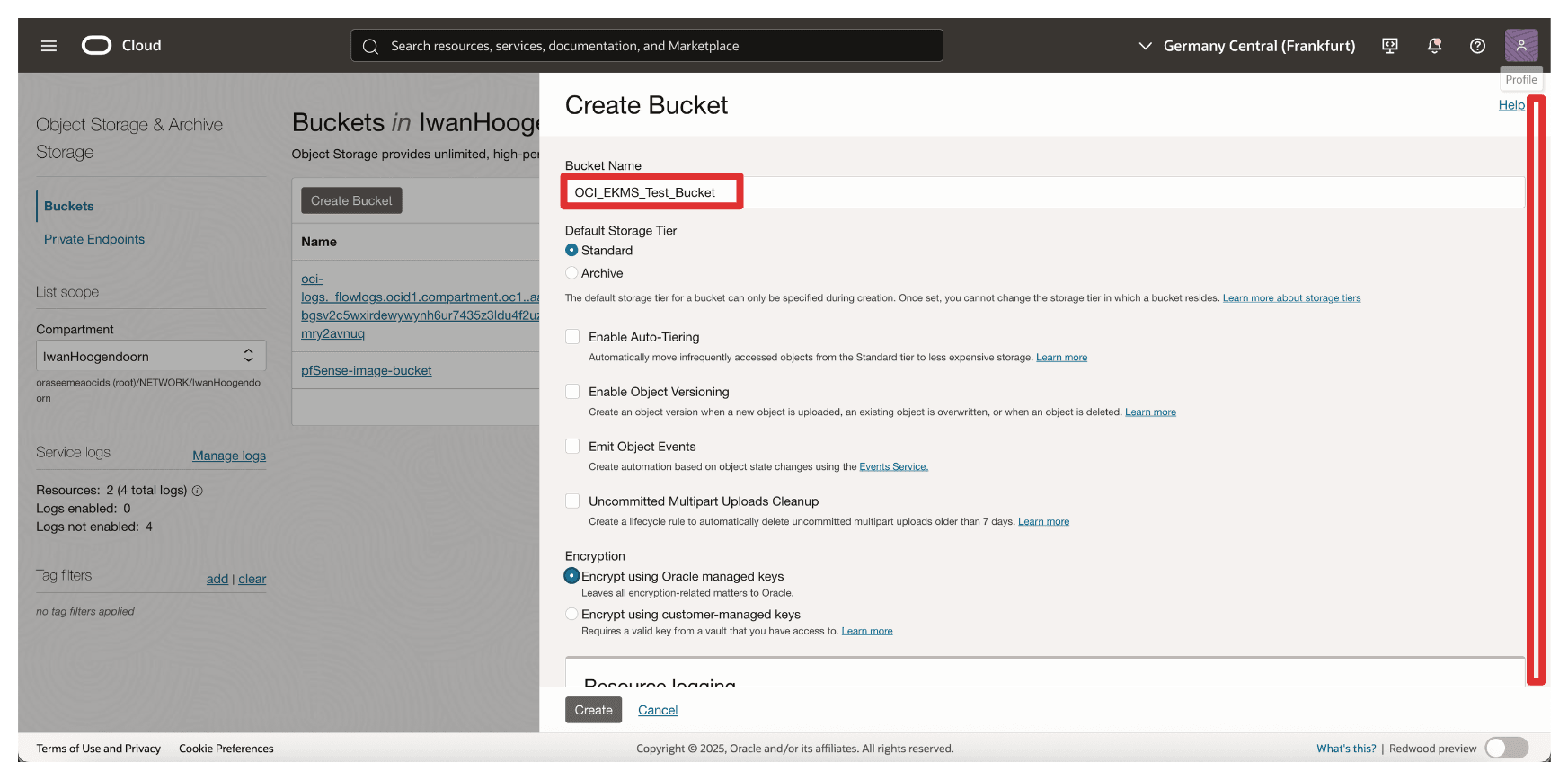

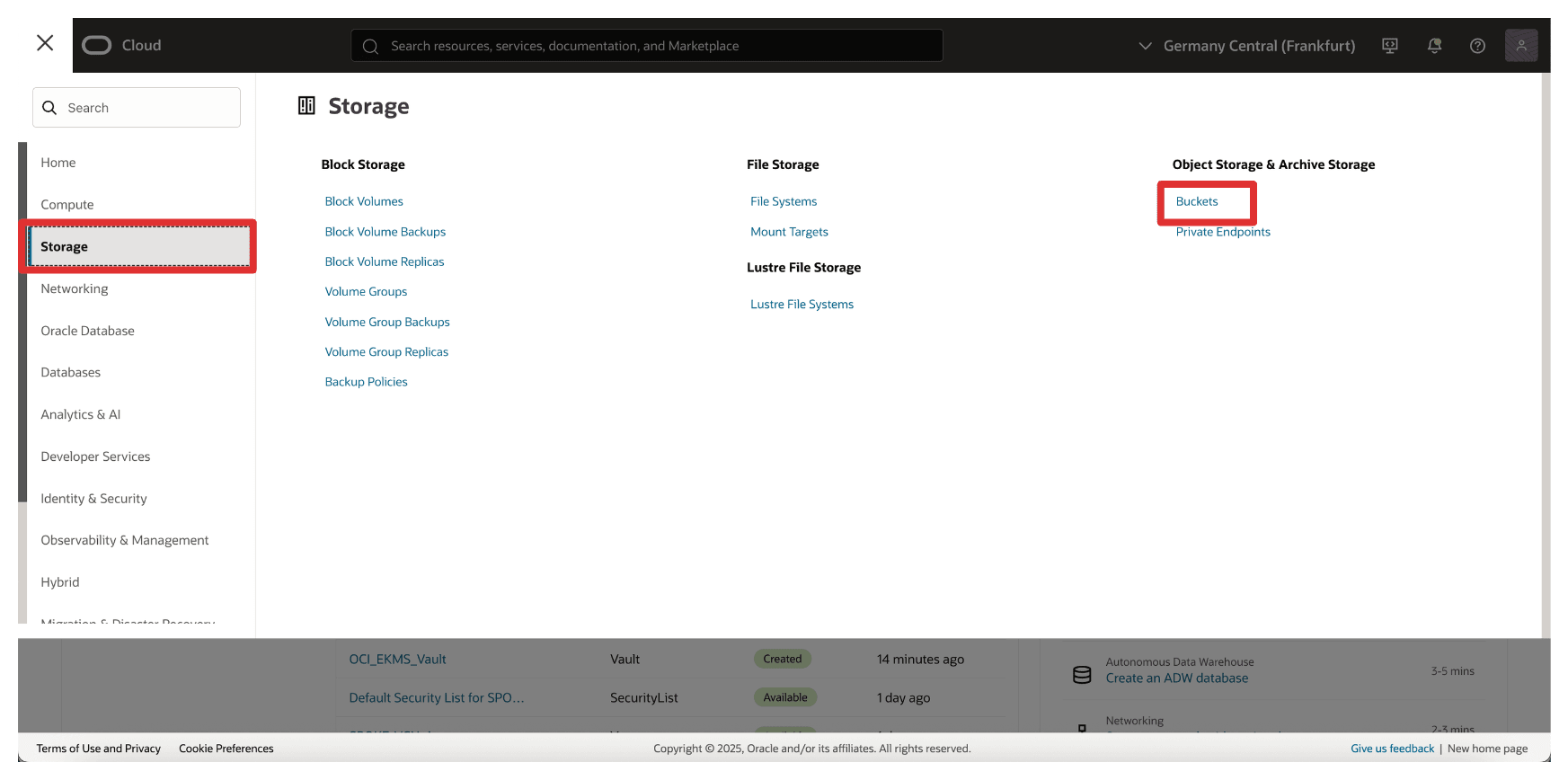

L'image suivante illustre les composants et la configuration de cette tâche.

-

Accédez à la console OCI, accédez à Stockage et cliquez sur Buckets.

-

Cliquez sur Créer un bucket.

-

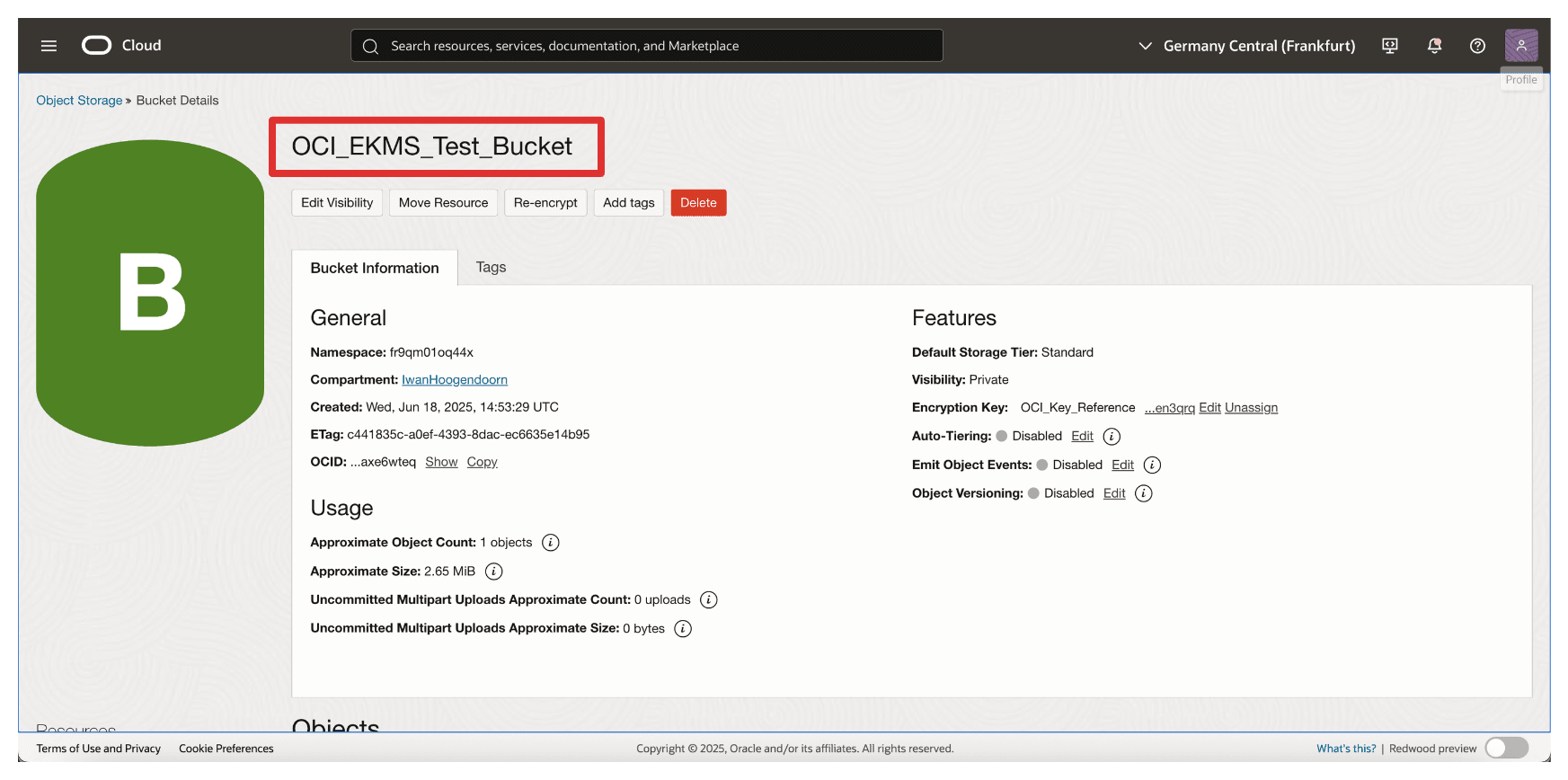

Dans Créer un bucket, entrez les informations suivantes.

- Entrez le nom (

OCI_EKMS_Test_Bucket). - Faites défiler vers le bas.

- Dans Cryptage, sélectionnez Crypter à l'aide des clés gérées par un client.

- Dans Coffre, sélectionnez le coffre de gestion des clés externes créé dans la tâche 8.

- Dans Clé, sélectionnez la référence de clé créée dans la tâche 16.

- Cliquez sur Créer.

- Entrez le nom (

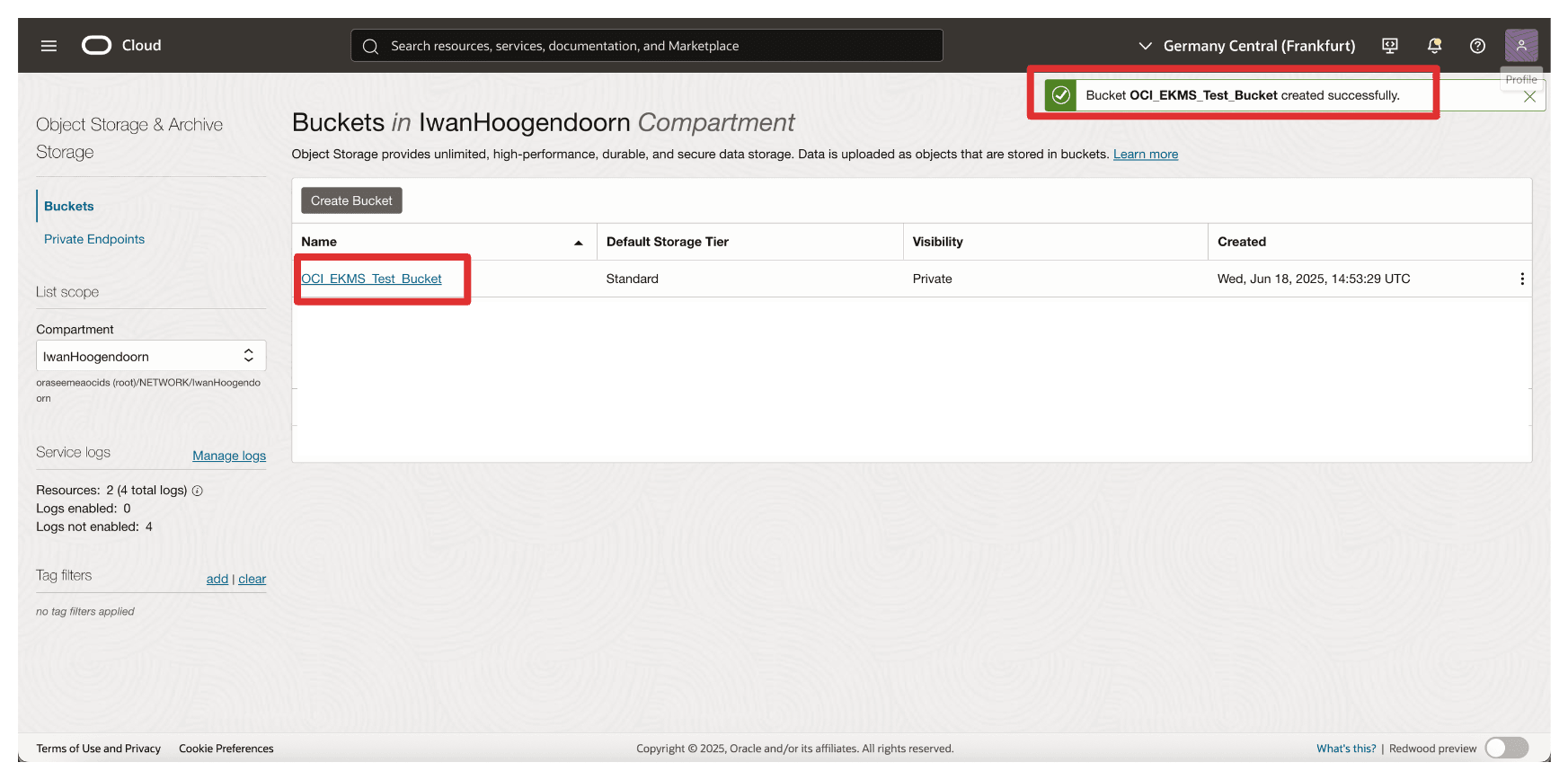

-

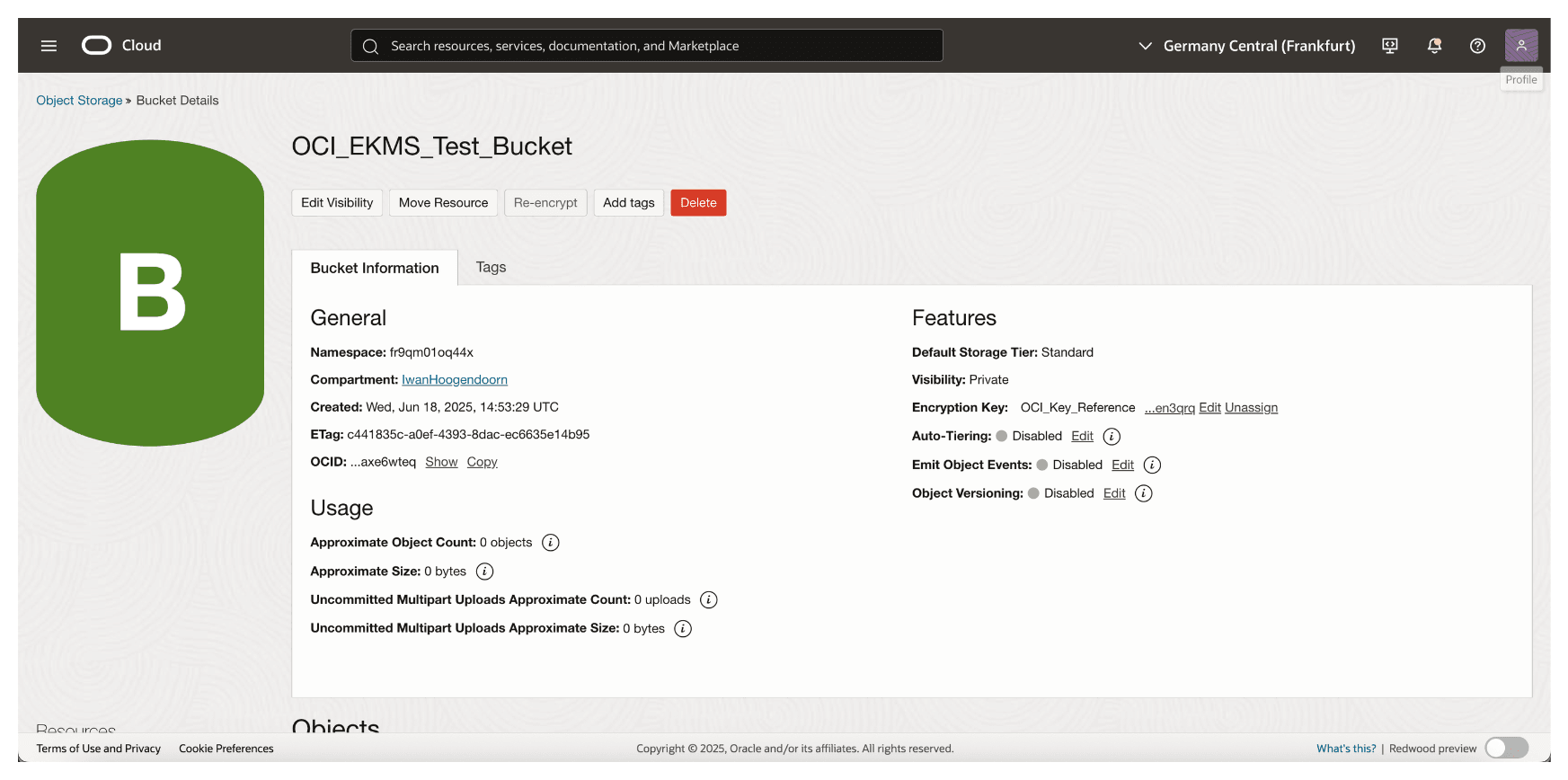

Notez que ce bucket est créé. Cliquez sur le bucket.

-

Vous pouvez faire défiler la page vers le bas pour charger des fichiers ou les laisser vides.

-

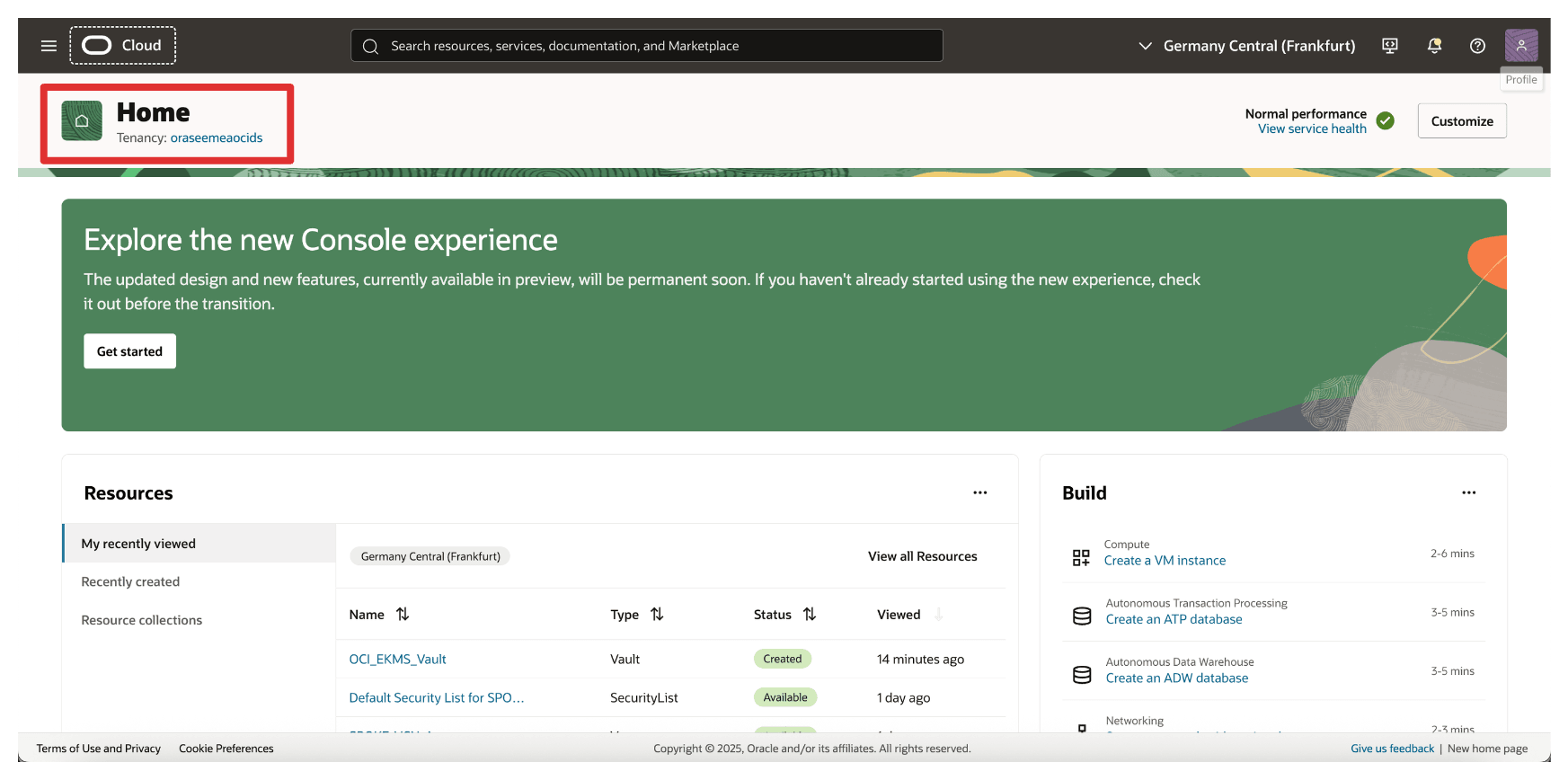

Accédez à l'écran d'accueil de la console OCI ou de toute autre page.

Une fois le bucket créé, toutes les données qu'il contient sont cryptées à l'aide de la clé externe gérée par Thales CipherTrust Manager. Cela garantit qu'OCI s'appuie sur votre infrastructure clé pour l'accès et le contrôle, ce qui permet des fonctionnalités complètes de conservation de votre propre clé (HYOK).

Supposons que la clé externe ne soit plus disponible (par exemple, désactivée ou bloquée dans Thales CipherTrust Manager). Dans ce cas, l'accès au bucket et à son contenu sera refusé, ce qui offre un point de contrôle puissant pour votre état de sécurité des données. C'est quelque chose que nous allons tester dans la prochaine tâche.

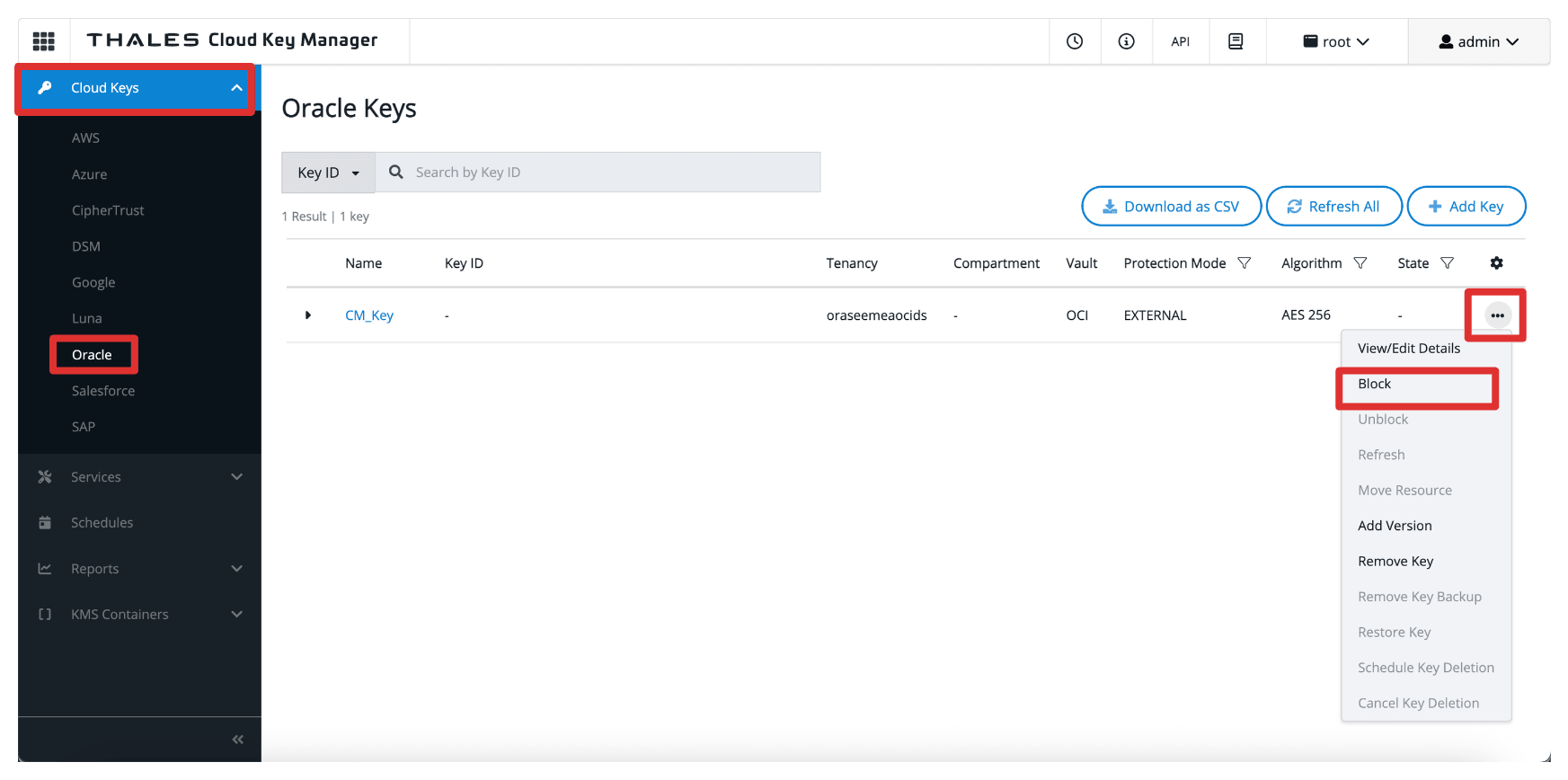

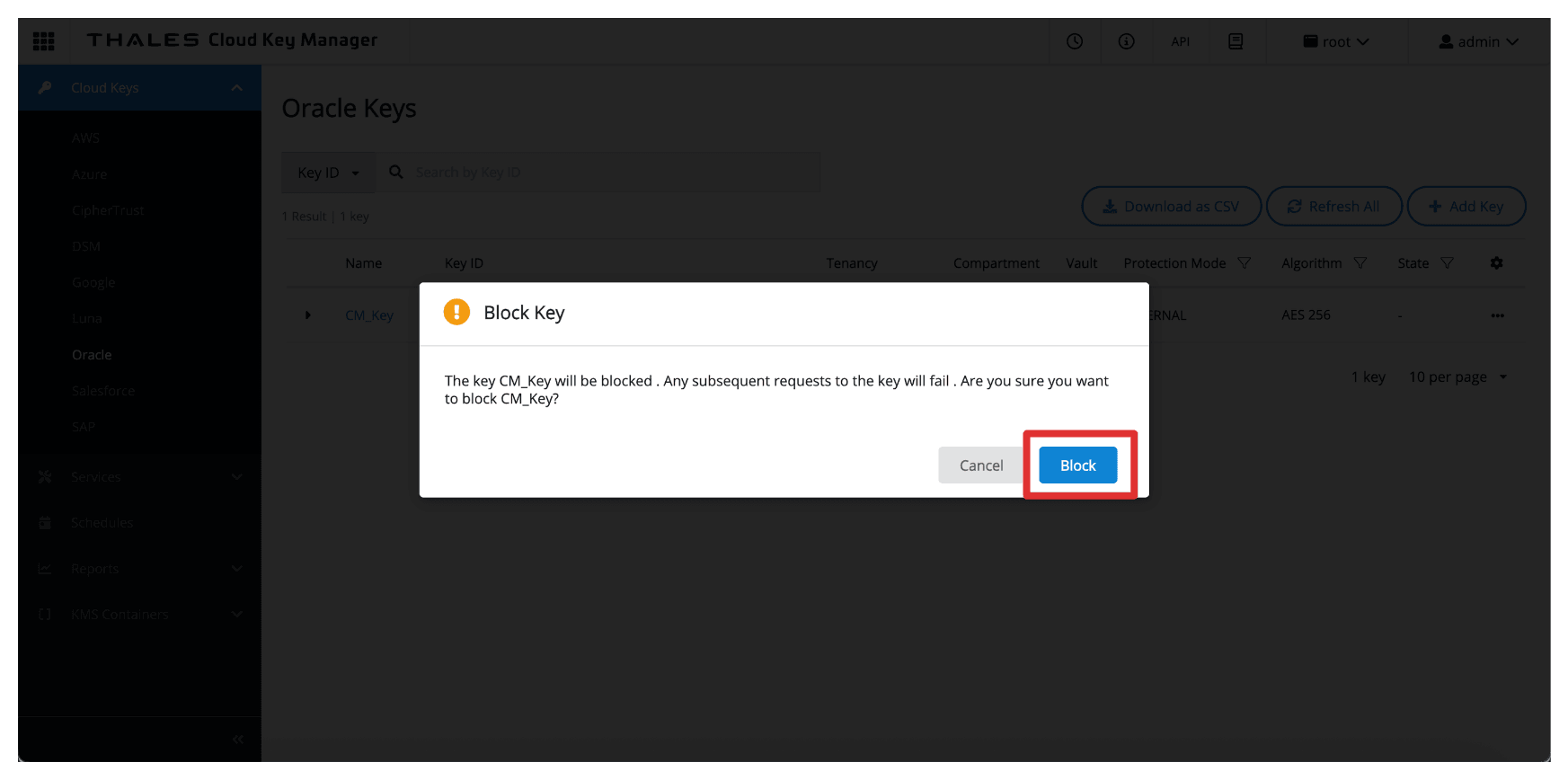

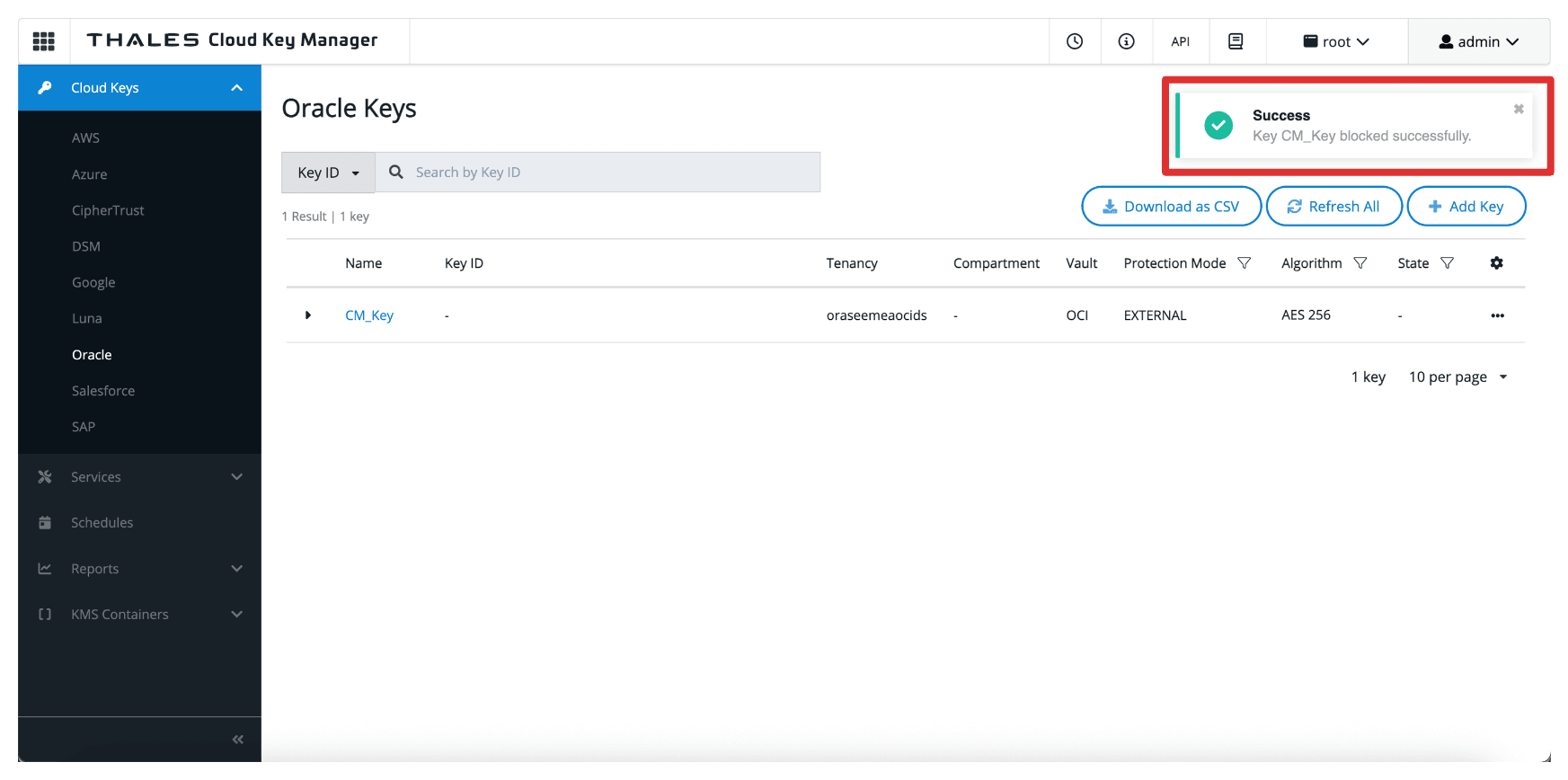

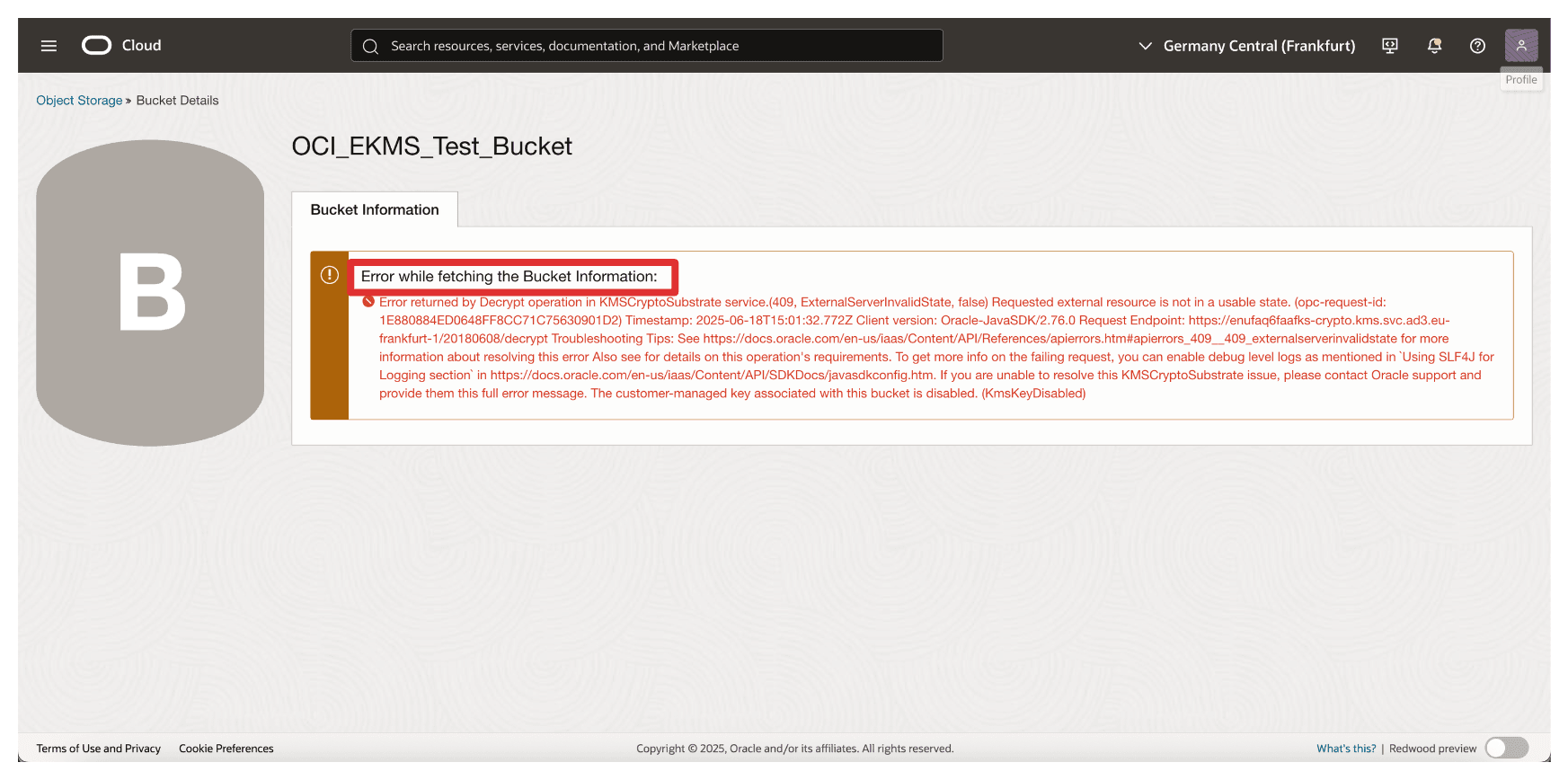

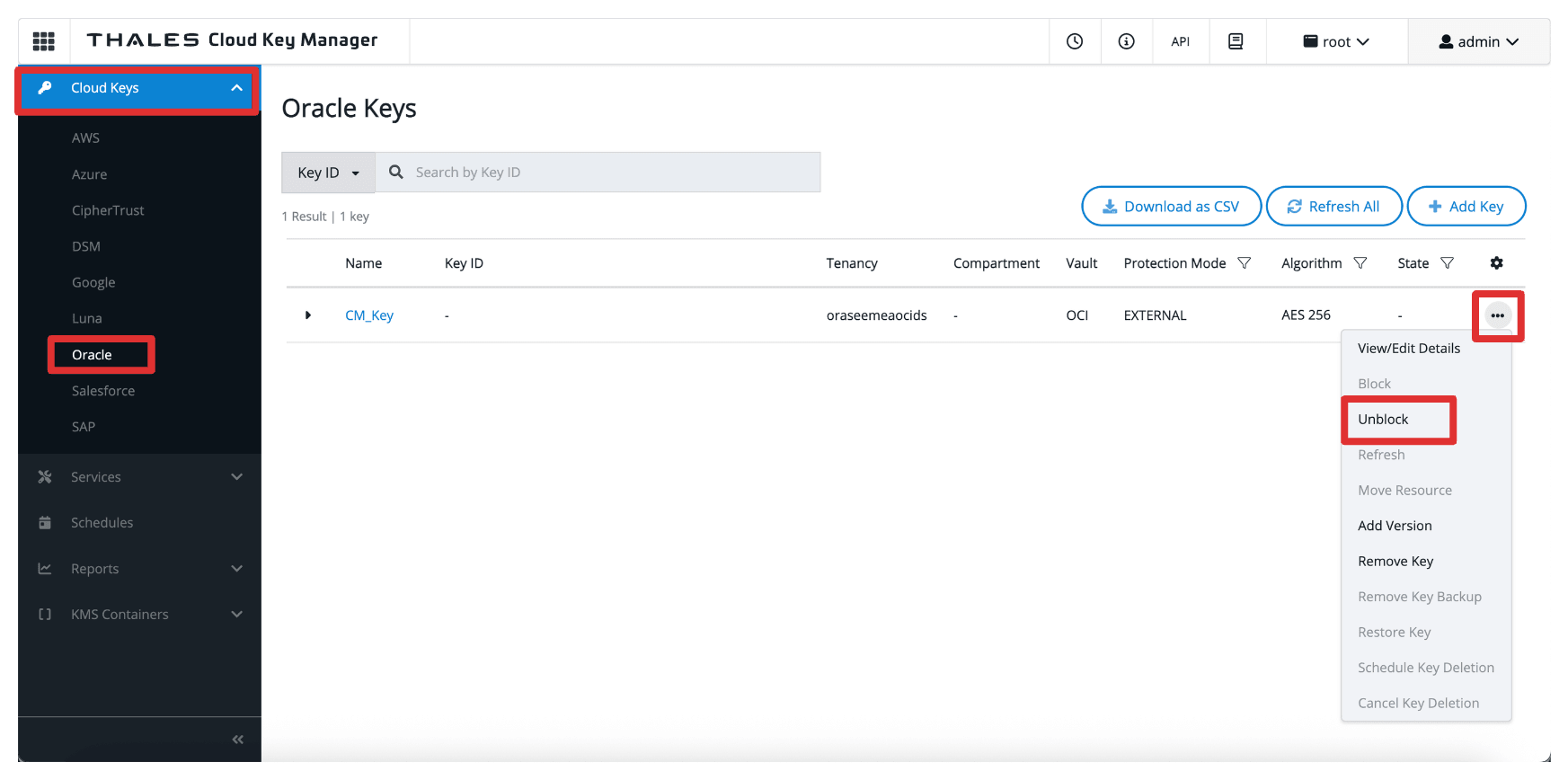

Tâche 18 : bloquer et débloquer les clés Oracle et tester l'accessibilité du bucket OCI Object Storage dans Thales CipherTrust Manager et OCI

L'un des principaux avantages du modèle Hold Your Own Key (HYOK) est la possibilité de conserver un contrôle opérationnel complet sur vos clés de chiffrement, y compris la possibilité de les bloquer ou de les débloquer à tout moment. Cette section explique comment utiliser Thales CipherTrust Manager pour contrôler l'accès à un bucket de stockage d'objets géré par Oracle en bloquant ou en débloquant la clé externe.

Le blocage d'une clé limite effectivement l'accès à toute ressource OCI cryptée avec cette clé sans supprimer la clé ou les données. Le déblocage restaure l'accès.

-

Accédez à la console Thales Cloud Key Manager.

- Cliquez sur Clés cloud.

- Cliquez sur Oracle.

- Cliquez sur les trois points à la fin de la clé.

- Sélectionnez Bloquer.

-

Sélectionnez Bloquer.

-

Notez que la clé est désormais bloquée dans le gestionnaire CipherTrust de Thales.

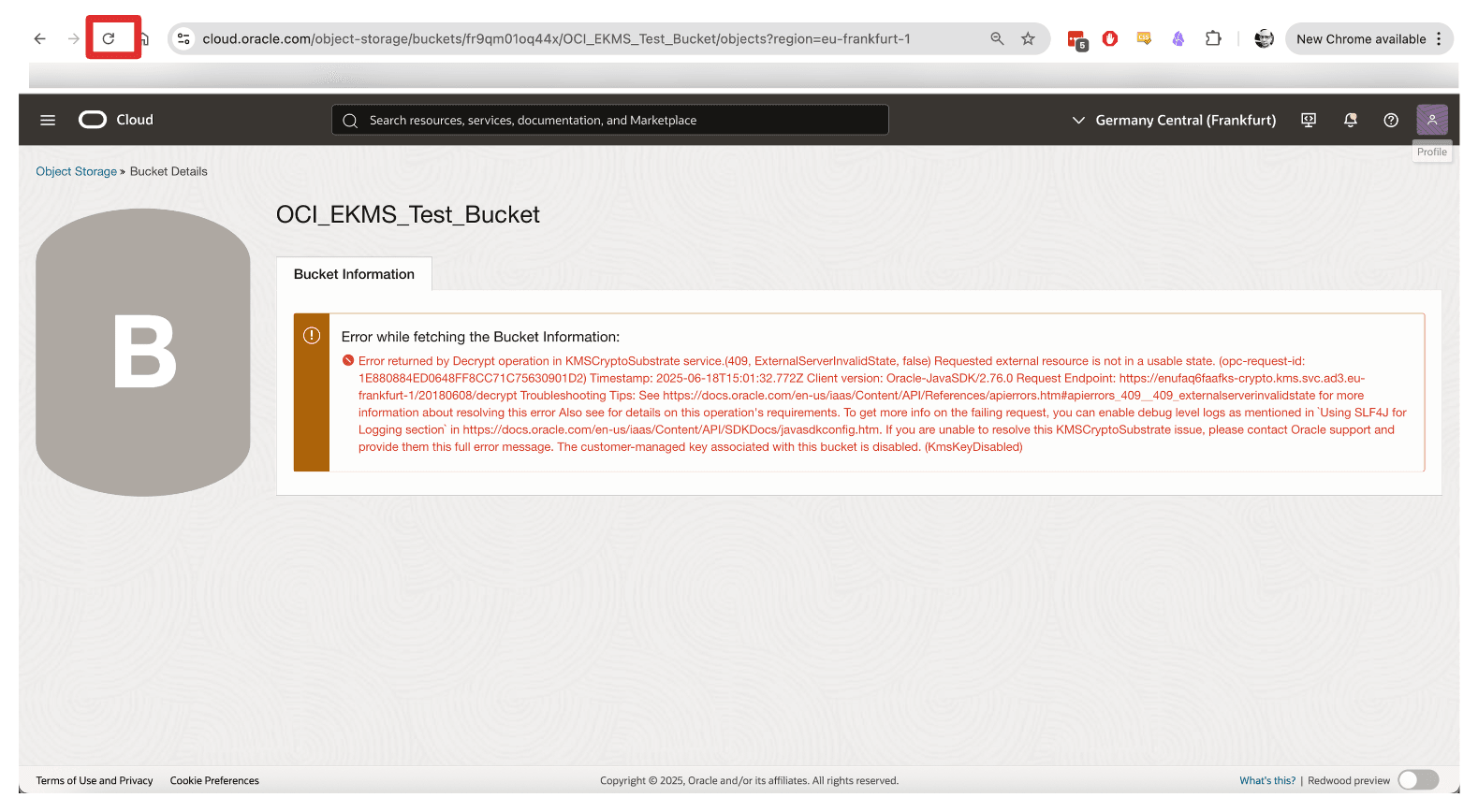

-

Accédez à la console OCI, accédez à Stockage et cliquez sur Buckets.

-

Cliquez sur le bucket créé dans la tâche 17.

-

Une erreur s'affiche et vous ne pouvez plus accéder au bucket ni à aucun fichier téléchargé dans le bucket.

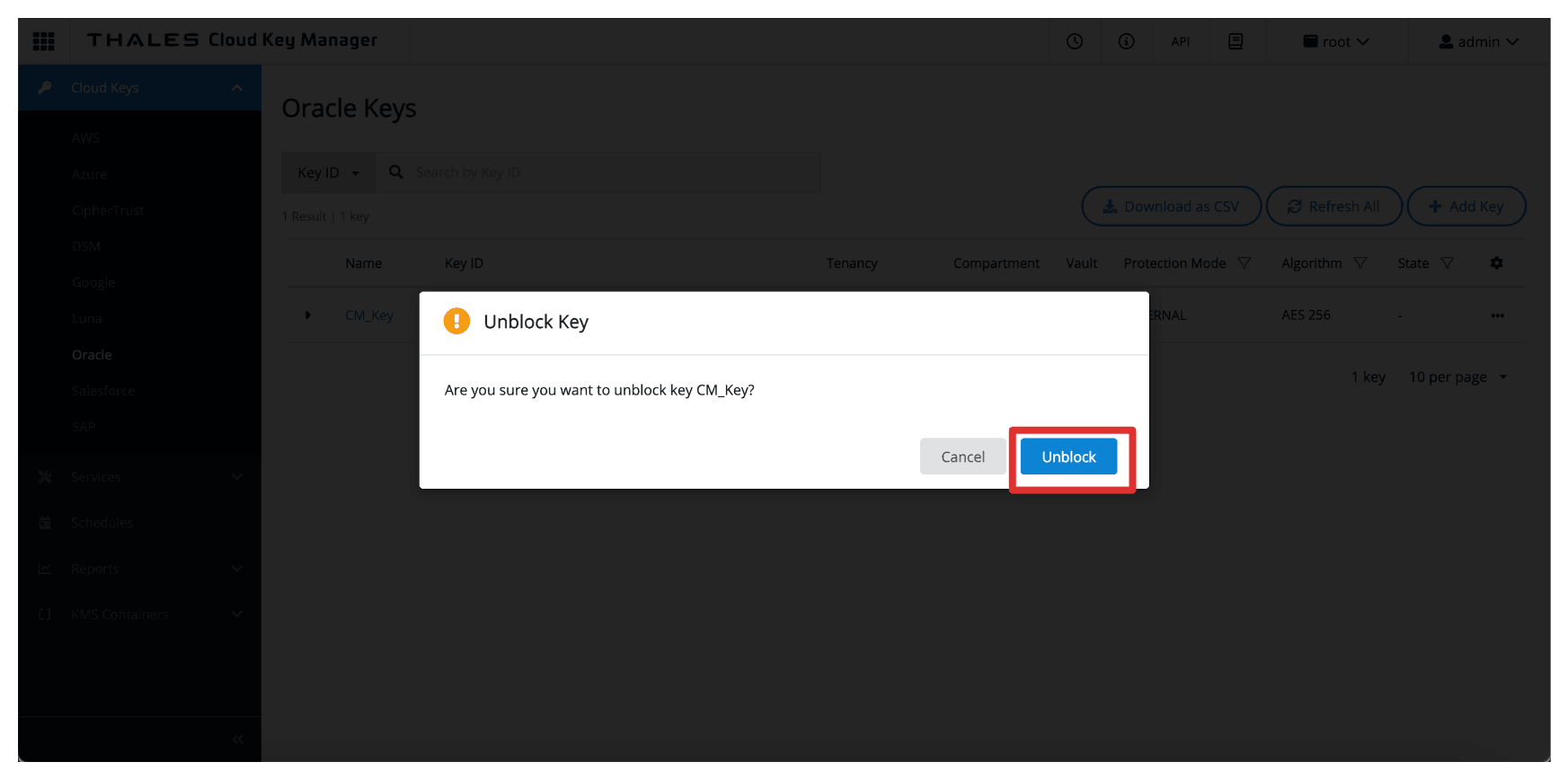

Maintenant, débloquons à nouveau la clé dans Thales CipherTrust Manager.

Le diagramme ci-dessous illustre la configuration des composants et de la configuration dans cette tâche.

-

Accédez à la console Thales Cloud Key Manager.

- Cliquez sur Clés cloud.

- Cliquez sur Oracle.

- Cliquez sur les trois points à la fin de la clé.

- Sélectionnez Débloquer.

-

Sélectionnez Débloquer.

-

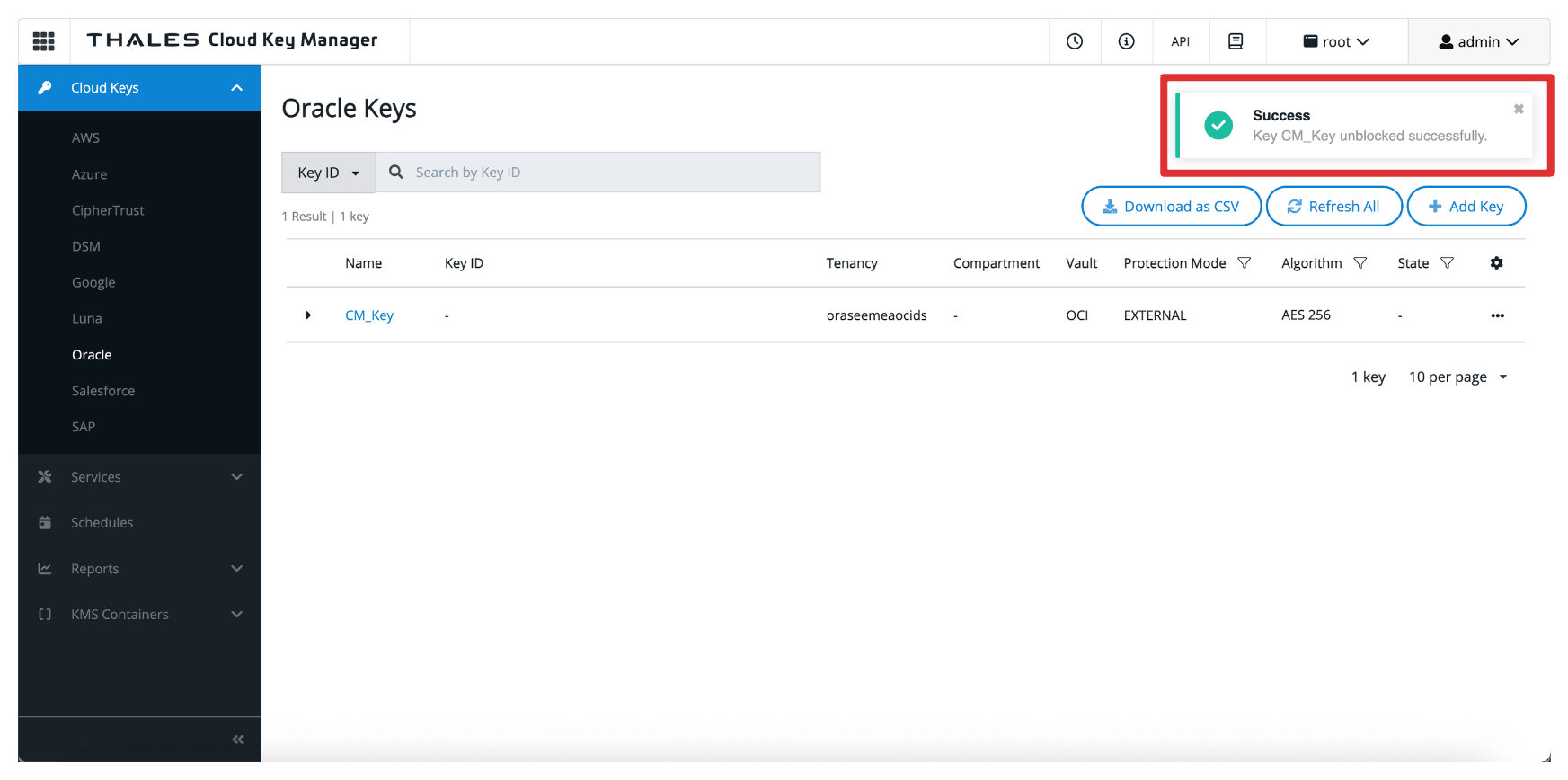

Notez que la clé est maintenant débloquée dans le gestionnaire CipherTrust de Thales.

-

Revenez à la page Détails du bucket ou actualisez le navigateur si vous êtes toujours sur cette page.

-

Vous ne pouvez pas accéder de nouveau au bucket OCI Object Storage lorsqu'il est débloqué.

Cette fonctionnalité fournit un mécanisme puissant pour les interventions d'urgence, la conformité réglementaire et l'application de la souveraineté des données, ce qui vous garantit un contrôle total sur le moment et la façon dont vos données sont accessibles dans OCI.

Etapes suivantes

En suivant ce tutoriel, vous avez configuré la solution OCI Hold Your Own Key à l'aide de Thales CipherTrust Manager avec l'option d'intégration OCI API Gateway.

Vous avez :

- Conçu et validé l'architecture réseau de support.

- Déployé et configuré la passerelle d'API OCI avec des paramètres DNS et TLS sécurisés.

- Établissement d'une confiance mutuelle entre OCI et Thales CipherTrust Manager à l'aide d'applications confidentielles et de fournisseurs d'identités.

- Clés externes intégrées gérées par Thales CipherTrust Manager avec OCI Vault et testées le contrôle d'accès via le blocage et le déblocage des clés.

L'utilisation d'une passerelle d'API OCI dans cette configuration fournit un point d'intégration sécurisé et évolutif qui applique l'authentification, améliore l'observabilité et abstrait votre gestionnaire de clés derrière une interface contrôlée garantissant la conformité, le contrôle et la flexibilité.

Cette architecture permet à votre entreprise de répondre à des exigences strictes en matière de souveraineté, de conformité et de réglementation des données en veillant à ce que les clés de chiffrement ne soient jamais stockées ou gérées dans OCI, tout en restant disponibles pour des opérations sécurisées si nécessaire.

Vous disposez désormais d'un plan de production prêt pour permettre la gestion des clés externes dans OCI avec une propriété, une visibilité et un contrôle complets sur vos ressources cryptographiques.

Liens connexes

-

Signature d'une demande de certificat avec une autorité de certification locale

-

Créer un VCN à utiliser avec API Gateway, s'il n'en existe pas déjà un

Accusés de réception

- Auteur - Iwan Hoogendoorn (ceinture noire de mise en réseau cloud)

Ressources de formation supplémentaires

Explorez d'autres ateliers sur le site docs.oracle.com/learn ou accédez à d'autres contenus d'apprentissage gratuits sur le canal Oracle Learning YouTube. En outre, visitez le site education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir de la documentation sur le produit, consultez Oracle Help Center.

Set up an OCI Hold Your Own Key using Thales CipherTrust Manager with OCI API Gateway

G38192-03

Copyright ©2025, Oracle and/or its affiliates.