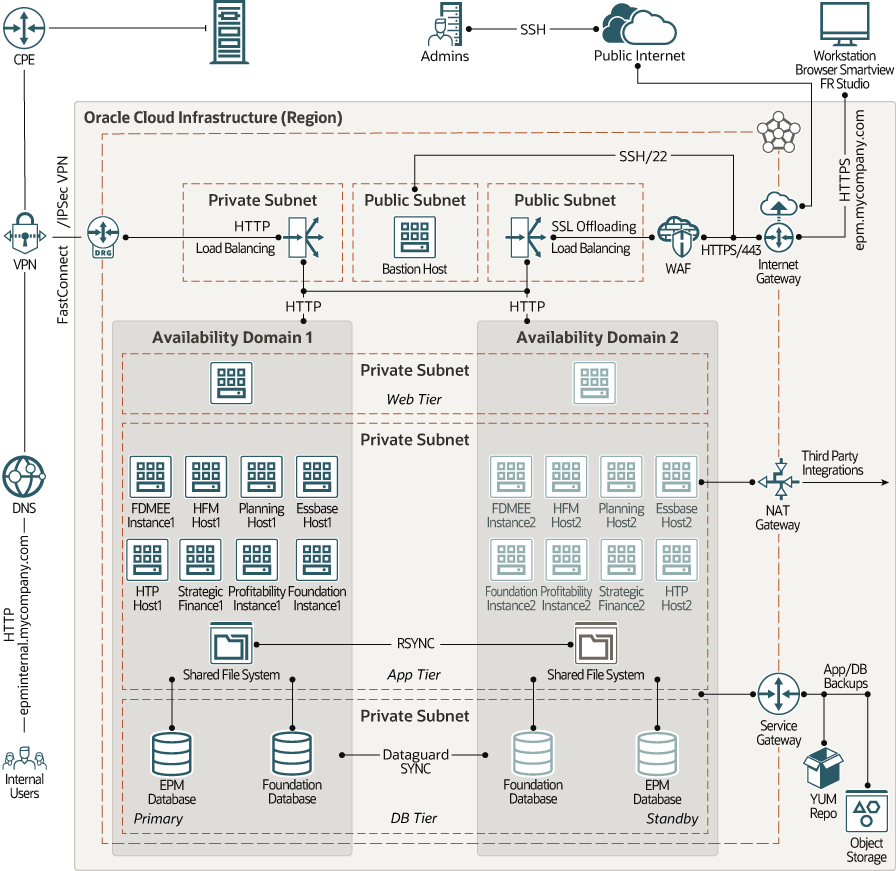

Architecture HA : domaines de disponibilité multiples

Dans cette architecture, le niveau Web, le niveau Applications et le niveau Base de données sont déployés dans un domaine de disponibilité qui est désigné comme environnement principal (actif). Une topologie redondante est déployée en tant qu'environnement de secours (non actif) dans un autre domaine de disponibilité de la même région.

Les environnements principal et de secours de cette architecture sont symétriques, c'est-à-dire que les deux environnements fournissent des capacités de calcul et de stockage identiques.

- Lorsque l'environnement principal est actif, le programme d'équilibrage de charge est configuré pour acheminer le trafic vers le domaine de disponibilité qui héberge la topologie principale uniquement.

- Si l'environnement principal n'est pas disponible pour une raison quelconque, vous pouvez basculer vers l'environnement de secours et mettre à jour l'ensemble de back-ends du programme d'équilibrage de charge pour acheminer le trafic vers le domaine de disponibilité qui héberge la topologie de secours. Lorsque l'environnement principal redevient disponible, vous pouvez revenir à ce dernier et mettre à jour l'équilibreur de charge en conséquence.

En cas de permutation ou de retour, les utilisateurs doivent soumettre à nouveau toutes les tâches inachevées dans l'environnement précédemment en cours d'exécution.

Utilisez des noms d'hôte logique pour les bases de données et les instances d'application. Pour réduire les efforts de reconfiguration des instances lors d'une permutation ou d'un rétablissement, utilisez les mêmes noms d'hôte logique dans les environnements principal et de secours.

Description de l'image hyperion-multi-ad.png

Tous les composants de cette architecture multiniveau sont dans une même région. Les ressources de chaque niveau sont isolées au niveau du réseau dans des sous-réseaux distincts. Chaque sous-réseau est régional. Par conséquent, les coupures d'un domaine de disponibilité n'affectent aucun des sous-réseaux.

La topologie dans le domaine de disponibilité principal contient les ressources suivantes. La topologie dans le domaine de disponibilité de secours est une réplique non active de la topologie principale. La haute disponibilité actif-passif est ainsi assurée pour tous les niveaux de la topologie.

- Hôte de base

L'hôte bastion est une instance de calcul servant de point d'entrée sécurisé et contrôlé vers la topologie en dehors du cloud.

Les infos de paramétrage de l'hôte de base sont généralement fournies dans une zone démilitarisée. Cela vous permet de protéger les ressources sensibles en les plaçant dans des réseaux privés inaccessibles directement à partir de l'extérieur du cloud. La topologie a un point d'entrée unique et connu que vous pouvez surveiller et auditer régulièrement. Par conséquent, vous évitez d'afficher des composants de la topologie plus sensibles, sans compromettre l'accès.

L'hôte bastion de cette architecture est attaché à un sous-réseau public et dispose d'une adresse IP publique. Des connexions à l'hôte de base à partir d'administrateurs en dehors du flux cloud via la passerelle Internet reliée à VCN. Vous pouvez configurer une règle de sécurité entrante afin d'autoriser les connexions SSH à l'hôte de base à partir de l'Internet public. Pour fournir un niveau de sécurité supplémentaire, vous pouvez limiter l'accès SSH à l'hôte de base à un bloc spécifique d'adresses IP.

Vous pouvez accéder aux instances de calcul dans les sous-réseaux privés via l'hôte de base. Activez le transfert

ssh-agent, qui vous permet de vous connecter à l'hôte de base, puis d'accéder au serveur suivant en transmettant les informations d'identification à partir de votre ordinateur local.Vous pouvez également accéder aux instances dans le sous-réseau privé à l'aide du tunneling SSH dynamique. Le tunnel dynamique fournit un proxy SOCKS sur le port local, mais les connexions proviennent de l'hôte distant.

- Equilibreur de charge publicLes demandes HTTPS émises par des utilisateurs externes, comme les utilisateurs d'Hyperion Financial Reporting Web Studio, passent par la passerelle Internet rattachée à VCN. Les demandes passent ensuite par le service Oracle Cloud Infrastructure Web Application Firewall (WAF), qui protège les applications du trafic Internet malveillant et indésirable. Le trafic qui transmet les règles WAF est transmis à l'équilibreur de charge public. L'équilibreur de charge arrête SSL/TLS et distribue les demandes HTTP au niveau Web privé.

Remarque :

Pour garantir la résolution de domaine de vos adresses d'application, vous devez inscrire l'adresse IP de l'équilibreur de charge public dans votre instance DNS publique. - Equilibreur de charge privéLe trafic de vos utilisateurs internes et sur site passe par des tunnels VPN IPSec ou des circuits virtuels FastConnect vers la passerelle de routage dynamique (DRG) associée à VCN. Un équilibreur de charge privé intercepte les demandes et les distribue au niveau Web privé.

Remarque :

Pour garantir la résolution de domaine de vos adresses d'application, vous devez inscrire l'adresse IP de l'équilibreur de charge privé dans votre instance DNS sur site. - Niveau Web

Le niveau Web est hébergé sur une instance de calcul associée à un sous-réseau privé.

- Niveau Applications

Le niveau Applications comprend des instances de calcul pour les composants Hyperion suivants. (Les abréviations entre parenthèses correspondent aux libellés utilisés pour ces composants dans le diagramme d'architecture.)

- Oracle Hyperion Financial Data Quality Management, Enterprise Edition (FDMEE)

Solution packagée qui permet aux utilisateurs financiers de développer des processus de gestion de données financières standardisés à l'aide d'un workflow guidé sur le Web.

- Oracle Hyperion Financial Management (HFM)

Serveur de traitement analytique en ligne multidimensionnel du SGBDR, qui fournit un environnement pour les applications de consolidation Web, de provision pour impôts, QMR et JSK.

Cette application offre une consolidation financière globale, un reporting et une analyse dans une solution logicielle unique et évolutive.

- Oracle Hyperion Planning

Solution centralisée de planification, de budgétisation et de prévision sur le Web, qui intègre les processus de planification financière et opérationnelle et améliore la prévisibilité des activités.

- Oracle Essbase

Serveur OLAP (Online Analytical Processing) fournissant un environnement de déploiement d'applications pré-packagées ou de développement d'applications personnalisées.

- Oracle Hyperion Tax Provision (HTP)

Solution complète de provisionnement pour impôts global destinée aux multinationales employant la norme de reporting US GAAP ou IFRS.

L'application englobe toutes les étapes du processus de provisionnement pour impôts des sociétés, y compris l'automatisation des taxes, la collecte des données, le calcul des provisions pour impôts, l'automatisation du rendement sur les provisions, et le reporting et l'analyse des impôts. L'application est créée à l'aide d'Oracle Hyperion Financial Management, et elle exploite toutes les fonctionnalités fournies par Financial Management.

- Oracle Hyperion Strategic Finance

Solution de modélisation et de prévision financière avec des fonctions de modélisation et d'analyse de scénario à la volée, qui vous permet de modéliser et d'évaluer rapidement des scénarios financiers, et offre des capacités de trésorerie prêtes à l'emploi pour une gestion sophistiquée des structures de dette et de capital.

- Oracle Hyperion Profitability and Cost Management

Application fournissant des informations exploitables, en détectant des inducteurs de coûts et de rentabilité, en offrant aux utilisateurs la visibilité et la flexibilité, et en améliorant l'alignement des ressources.

- Oracle Hyperion Foundation Services

Composants d'infrastructure communs permettant d'installer et de configurer tous les modules du système Enterprise Performance Management, ainsi que de gérer les utilisateurs, la sécurité, les métadonnées et le cycle de vie des applications.

Foundation Services est nécessaire, que vous souhaitiez déployer Hyperion Financial Management ou Hyperion Planning, ou les deux.

Toutes les instances de calcul du niveau Applications sont associées à un sous-réseau privé. Ainsi, les applications sont isolées au niveau du réseau à partir de toutes les autres ressources de la topologie et sont protégées contre les accès non autorisés au réseau.- La passerelle NAT permet aux instances de calcul privées du niveau Applications d'accéder aux hôtes en dehors du cloud (par exemple, pour télécharger des patches d'application ou pour toute intégration externe). Via la passerelle NAT, les instances de calcul du sous-réseau privé peuvent lancer des connexions à Internet et recevoir des réponses, mais ne recevront aucune connexion entrante initiée à partir des hôtes sur Internet.

- La passerelle de service permet aux instances de calcul Oracle Linux privées du niveau d'application d'accéder à un serveur Yum au sein de la région afin d'obtenir des mises à jour de système d'exploitation et des packages supplémentaires.

- La passerelle de service permet également de sauvegarder les applications dans Oracle Cloud Infrastructure Object Storage au sein d'une région, sans passer par le réseau Internet public.

Les composants du niveau d'application ont accès à l'instance Oracle Cloud Infrastructure File Storage partagée, pour le stockage des données et des fichiers binaires partagés générés par les applications Hyperion.

Vous pouvez utiliser

rsyncpour synchroniser les données du système de fichiers dans le domaine de disponibilité principal avec le système de fichiers du domaine de disponibilité de secours. - Oracle Hyperion Financial Data Quality Management, Enterprise Edition (FDMEE)

- Niveau base de données

Le niveau de base de données contient une paire de bases de données primary-standby pour Hyperion Foundation Services et une autre paire de bases de données primary-standby pour les applications Enterprise Performance Management.

- Les bases de données principale et de secours de chaque paire sont fournies dans des domaines de disponibilité distincts, ce qui garantit une tolérance aux pannes au niveau du domaine de disponibilité. Oracle Data Guard en mode synchrone garantit que la base de données de secours est une copie cohérente au point de vue transactionnel de la base de données principale.

Vous pouvez utiliser Oracle Data Guard pour basculer vers la base de données de secours lorsque vous avez besoin d'effectuer la maintenance programmée pour la base de données principale. Vous pouvez également basculer vers la base de données de secours en cas d'échec de la base de données principale.

- Tous les noeuds de base de données sont attachés à un sous-réseau privé. Par conséquent, les bases de données sont isolées au niveau du réseau à partir de toutes les autres ressources de la topologie et sont protégées contre tout accès non autorisé au réseau.

- La passerelle de service permet de sauvegarder les bases de données dans Oracle Cloud Infrastructure Object Storage au sein d'une région, sans passer par le réseau Internet public.

- Les bases de données principale et de secours de chaque paire sont fournies dans des domaines de disponibilité distincts, ce qui garantit une tolérance aux pannes au niveau du domaine de disponibilité. Oracle Data Guard en mode synchrone garantit que la base de données de secours est une copie cohérente au point de vue transactionnel de la base de données principale.