Présentation des couches DDoS

Les services OCI fournissent une détection et une atténuation des attaques DDoS pour les différentes couches DDoS. Avant de concevoir votre solution DDoS, consultez les couches DDoS et les services de prévention fournis par OCI.

Couche de transport réseau (3 et 4) Protection (TCP, UDP, ICMP)

Aujourd'hui, tous les centres de données Oracle Cloud disposent d'une détection et d'une atténuation des attaques DDoS pour les attaques DDoS de couche 3 ou 4 de volume élevé. Ces services de protection DDoS d'Oracle Cloud permettent de garantir la disponibilité des ressources réseau Oracle même lors d'attaques de couche 3 ou 4 soutenues.

Couche d'application (7) Protection (HTTP/HTTPS)

Les attaques de couche 7 (HTTP/HTTPS) ciblent les applications exploitant les vulnérabilités et les erreurs de configuration. La taille et la sophistication de ces attaques augmentent de manière exponentielle. Par conséquent, la protection des applications contre les cybermenaces, notamment les bots malveillants, les scripts intersites, l'injection SQL et d'autres vulnérabilités définies par le projet OWASP (Open Web Application Security Project) est essentielle.

A propos d'Oracle DDoS Protection

Les services de protection DDoS sur OCI s'appliquent à l'attaque basée sur le réseau (couche 3 et 4 du modèle OSI) ou à ce que beaucoup de personnes pensent comme une attaque basée sur le volume. Oracle surveille l'intégralité de son espace d'adresses, y compris l'utilisation de votre adresse IP (BYOIP) pour tous les clients Oracle Cloud. S'il détecte des attaques basées sur des volumes élevés, il dispose d'outils et de processus pour atténuer et nettoyer le trafic malveillant. Oracle gère entièrement cette protection pour les clients OCI.

Les attaques basées sur DNS sont prévalentes car elles existent au niveau de la couche transport dans le cadre du protocole UDP et peuvent attaquer par de nombreuses voies. Pour aider à détecter et à atténuer ces attaques, les services DNS peuvent être déployés dans OCI en tant qu'entité appartenant au client derrière un équilibreur de charge réseau, par exemple, pour prendre en charge les services DNS publics.

Etant donné qu'OCI DNS est un réseau anycast mondial composé de plusieurs centres de données stratégiquement situés sur différents continents, il utilise un mélange de fournisseurs de transit Internet redondants pour assurer la résilience et la protection ultérieures contre les attaques DDoS.

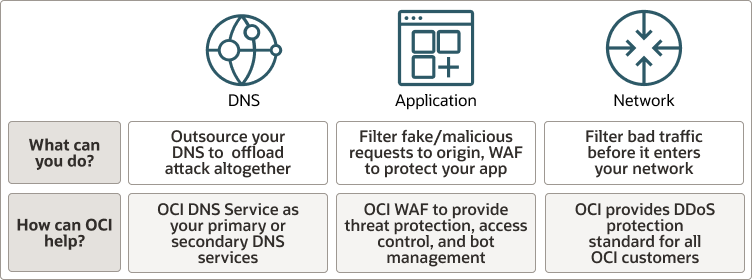

Les types d'attaque et les atténuations DDoS sont résumés dans le diagramme ci-dessous.

Description de l'illustration ddos-attack-types-and-oci-mitigations.png

Comprendre la fonction des services de prévention OCI DDoS

Les services suivants sont requis pour la prévention OCI DDoS :

- Pare-feu d'applications Web (WAF) - Oracle Cloud Infrastructure Web Application Firewall (WAF) est un service de mise en oeuvre en périphérie basé sur les régions est attaché à un point de mise en application, tel qu'un équilibreur de charge ou un nom de domaine d'application Web. WAF protège les applications du trafic Internet malveillant et indésirable. WAF peut protéger toutes les adresses Internet, en assurant l'exécution cohérente des règles sur les différentes applications d'un client.

Il existe deux types de solution OCI WAF : la stratégie en périphérie WAF et la stratégie de pare-feu WAF. La stratégie en périphérie WAF est utilisée pour appliquer des stratégies en périphérie, tandis qu'une stratégie de pare-feu WAF est associée aux équilibreurs de charge d'application (ALB). WAF Edge applique les stratégies WAF avant d'entrer dans le VCN d'une organisation.

-

Equilibreur de charge réseau (NLB) - Le service Oracle Cloud Infrastructure Flexible Network Load Balancing Service (Network Load Balancer) fournit une répartition de trafic automatisée à partir d'un point d'entrée vers plusieurs serveurs back-end de votre réseau cloud virtuel (VCN). Il s'exécute au niveau de la connexion et équilibre la charge des connexions client entrantes vers des serveurs back-end en bon état reposant sur des données de couche 3 et 4. Le service propose un équilibreur de charge avec une adresse IP publique ou privée régionale au choix, évolutive et adaptable, qui augmente ou diminue en fonction du trafic client sans exigence de configuration de bande passante. Dans OCI, les NLB fonctionnent de manière asymétrique. Cette approche de hachage nécessite une désignation unique pour NGFW déployée avec eux à l'aide de NAT source et de destination. Le hachage symétrique supprimerait l'exigence de NAT sur NGFW derrière les NLB.

- Equilibreur de charge flexible (FLB) - Le service Oracle Cloud Infrastructure Load Balancing fournit une répartition de trafic automatisée à partir d'un point d'entrée vers plusieurs serveurs accessibles à partir de votre réseau cloud virtuel (VCN). Le service propose un équilibreur de charge avec une adresse IP publique ou privée au choix et une bande passante provisionnée.

- Pare-feu de nouvelle génération (NGFW) : un pare-feu de nouvelle génération est la dernière génération de technologie de pare-feu, tirant parti des services de pare-feu traditionnels associés au filtrage de couche 7 avancé, à la détection/prévention des menaces (DDoS), à l'inspection approfondie des paquets et aux fonctions de détection/prévention des intrusions.

- Certificat TLS/SSL : un certificat TLS/SSL est un certificat numérique qui authentifie l'identité d'un site Web et active une connexion chiffrée.

Il existe deux principaux types de certificats : les certificats standard et les certificats génériques. Un certificat SSL à domaine unique standard sécurise un nom de domaine. A. Le certificat SSL générique sécurise votre domaine et un nombre illimité de sous-domaines de premier niveau. En général, les certificats génériques sont considérés comme moins sécurisés car le compromis du certificat entraînera un ensemble plus important de ressources affectées, tandis qu'un certificat de domaine unique standard est plus sécurisé car s'il existe un compromis, seules les ressources utilisant le certificat sont affectées.