Architecture répondant aux exigences de charge globale

Dans les déploiements client, il existe de nombreuses variantes d'architecture qui fonctionneront. Dans certains cas, ces variantes sont conçues pour obtenir un résultat spécifique et, dans d'autres cas, elles prennent en charge une fonction ou une limitation matérielle spécifique. En outre, elles reflètent toujours les préférences de l'architecte.

Dans tous les cas, il est recommandé d'utiliser l'architecture de référence de la ligne de base et de l'ajuster si nécessaire afin que vos exigences spécifiques soient satisfaites. A partir de zéro, le temps de travail peut être long et il est possible que certaines considérations importantes soient ignorée. Les architectures de référence peuvent aider à réduire le temps et l'effort nécessaires au déploiement de votre environnement PeopleSoft dans le cloud

Réseau et connectivité

Les principaux objectifs de l'architecture réseau et de connectivité servent à assurer une connectivité sécurisée et haute vitesse entre vos ressources cloud et tous les utilisateurs et/ou systèmes qui auraient besoin d'accéder à ces ressources.

Une architecture réseau efficace et de connectivité illustre également les mécanismes permettant de concevoir une topologie réseau qui répond le mieux à vos besoins, avec la possibilité d'isoler les ressources entre l'hôte de base, les niveaux d'application, les niveaux de base de données et l'équilibrage de charge à des fins de sécurité et de gestion.

Objectifs de l'architecture

- Isolement à partir d'autres clients et de vos autres charges globales.

- Isolement du niveau réseau entre les niveaux Web/application et les niveaux de base de données.

- Contrôler et gérer l'accès à tous les niveaux application et base de données.

- Accès privé/dédié aux campusde l'entreprise à l'application.

- Vérification de la latence faible entre l'environnement cloud et votre centre de données.

- Accès réseau sécurisé à l'application via des liens cryptés sur le réseau Internet public.

- Connectivité réseau privé à d'autres systèmes ou services hébergés sur Oracle Cloud Infrastructure.

- Equilibrage de charge sur plusieurs noeuds d'application pour les performances et la disponibilité.

Comprendre l'architecture de référence

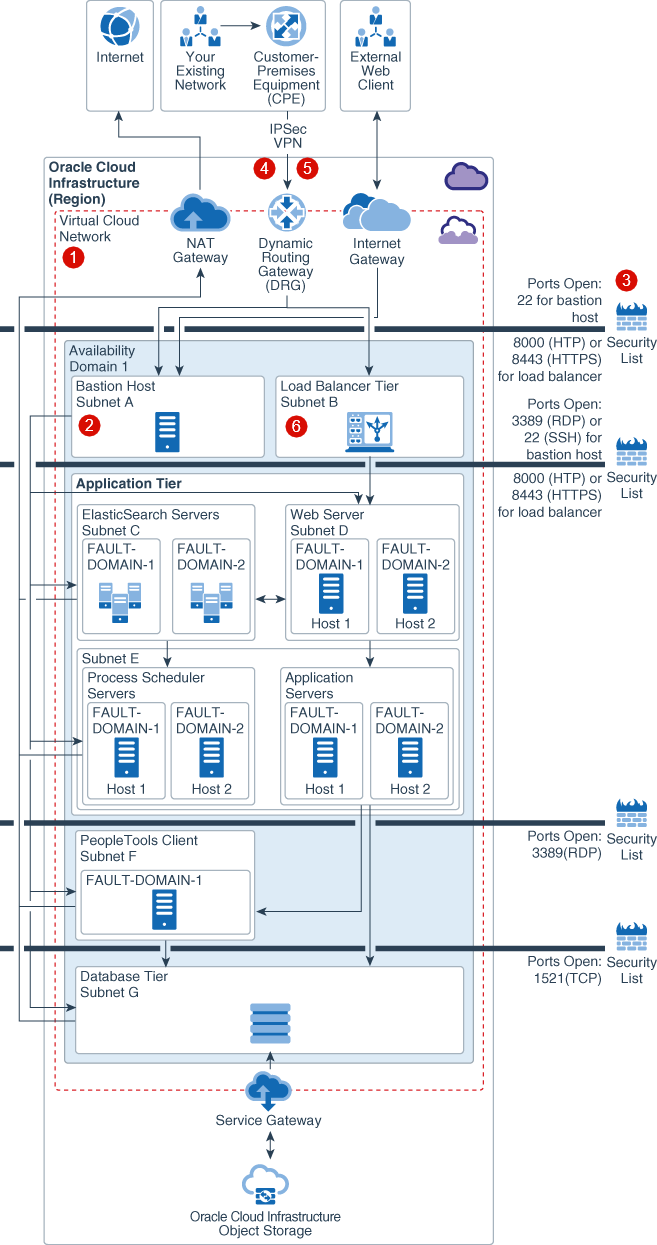

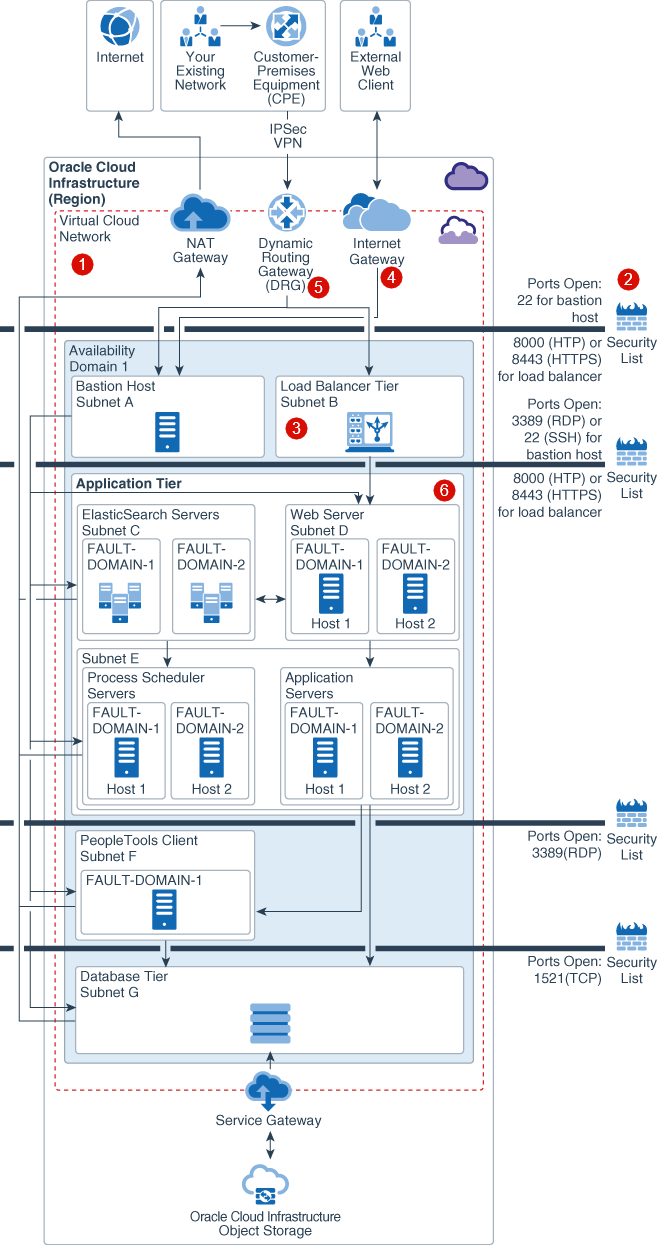

L'architecture des références réseau et de connectivité est illustrée ci-dessous :

Description de l'illustration psft_single_ad_withcallouts-networking.png

Réseau cloud virtuel ![]() : un réseau cloud virtuel est en fait votre propre réseau privé dans Oracle Cloud Infrastructure. Elle assure l'isolement de la charge globale PeopleSoft de toute autre charge globale sur Oracle Cloud Infrastructure, y compris vos autres charges globales sur un réseau cloud virtuel différent. Vous pouvez subdiviser votre réseau cloud virtuel à l'aide de sous-réseaux pour garantir l'isolement de ressource et appliquer des règles de sécurité pour assurer un accès sécurisé. Vous pouvez également ajouter des règles et des tables de routage pour envoyer le trafic à partir de votre réseau cloud virtuel, semblable aux règles de routage réseau traditionnelles.

: un réseau cloud virtuel est en fait votre propre réseau privé dans Oracle Cloud Infrastructure. Elle assure l'isolement de la charge globale PeopleSoft de toute autre charge globale sur Oracle Cloud Infrastructure, y compris vos autres charges globales sur un réseau cloud virtuel différent. Vous pouvez subdiviser votre réseau cloud virtuel à l'aide de sous-réseaux pour garantir l'isolement de ressource et appliquer des règles de sécurité pour assurer un accès sécurisé. Vous pouvez également ajouter des règles et des tables de routage pour envoyer le trafic à partir de votre réseau cloud virtuel, semblable aux règles de routage réseau traditionnelles.

Vous pouvez créer des instances dans un sous-réseau privé ou public selon que vous voulez autoriser l'accès aux instances à partir d'Internet. Une adresse IP publique est affectée aux instances que vous créez dans un sous-réseau public, et vous pouvez accéder à ces instances à partir du réseau Internet public. A l'inverse, vous ne pouvez pas affecter une adresse IP publique aux instances créées dans un sous-réseau privé. Par conséquent, vous ne pouvez pas accéder à ces instances sur Internet. Toutefois, vous pouvez ajouter une passerelle NAT à votre réseau cloud virtuel pour permettre aux instances d'un sous-réseau privé de lancer des connexions à Internet et de recevoir des réponses aux fins d'application des mises à jour du système d'exploitation et de l'application. Les passerelles NAT ne recevront pas les connexions entrantes initiées par Internet.

Nous vous recommandons de créer des sous-réseaux distincts pour chaque niveau, comme l'hôte de base de données, la base de données, l'application et l'équilibrage de charge, afin de garantir que les exigences de sécurité appropriées peuvent être implémentées sur les différents niveaux.

Hôte de base ![]() : l'hôte de base est un composant facultatif pouvant être utilisé comme serveur jump pour accéder aux instances Oracle Cloud Infrastructure et les gérer dans le sous-réseau privé. Vous pouvez également accéder aux instances d'un sous-réseau privé à l'aide du tunneling SSH dynamique.

: l'hôte de base est un composant facultatif pouvant être utilisé comme serveur jump pour accéder aux instances Oracle Cloud Infrastructure et les gérer dans le sous-réseau privé. Vous pouvez également accéder aux instances d'un sous-réseau privé à l'aide du tunneling SSH dynamique.

Passerelle Internet (IGW) : Vous pouvez vous connecter aux instances placées dans des sous-réseaux publics avec IGW. Pour accéder à vos instances à partir d'Internet, vous devez également créer l'hôte de base dans un sous-réseau public et accéder à l'hôte de base à partir du IGW.

- Déployer toutes les instances d'un sous-réseau privé : recommandé pour tous les environnements de production sans adresse Internet. Ce type de déploiement est utile lorsque vous voulez avoir un déploiement hybride avec le cloud en tant qu'extension de vos centres de données existants.

- Déployer des instances dans des sous-réseaux publics et privés : vous pouvez déployer quelques instances dans un sous-réseau public et quelques instances dans un sous-réseau privé. Ce type de déploiement est utile lorsque le déploiement inclut des adresses internes et non internes. Dans cette configuration, certaines instances d'application sont placées dans un sous-réseau public et d'autres dans un sous-réseau privé. Par exemple, vous pouvez disposer d'instances d'application traitant des utilisateurs internes et d'un autre ensemble d'instances d'application desservant les utilisateurs externes.

- Déployer toutes les instances d'un sous-réseau public : meilleur pour des démos rapides ou pour des déploiements de production sans adresse interne. Ce déploiement convient uniquement si vous ne disposez pas de votre propre centre de données ou si vous ne pouvez pas accéder aux instances sur VPN et que vous souhaitez accéder à l'infrastructure sur Internet. Même si des instances avec des adresses IP publiques sont accessibles sur Internet, vous pouvez restreindre l'accès en utilisant les listes de sécurité et les règles de sécurité

Pare-feu internes ![]() : une liste de sécurité fournit un pare-feu virtuel pour chaque niveau, avec des règles d'entrée et de sortie qui spécifient les types de trafic autorisés.

: une liste de sécurité fournit un pare-feu virtuel pour chaque niveau, avec des règles d'entrée et de sortie qui spécifient les types de trafic autorisés.

FastConnect ![]() : si vous avez besoin de vitesses de transfert de données rapide et prévisibles, nous proposons FastConnect pour garantir un certain niveau de bande passante accessible. Plusieurs partenaires du monde proposent des connexions réseau dédiées entre des prémisses client et des centres de données Oracle. Vous pouvez ainsi accéder à votre implémentation PeopleSoft comme si elle est exécutée dans votre propre centre de données.

: si vous avez besoin de vitesses de transfert de données rapide et prévisibles, nous proposons FastConnect pour garantir un certain niveau de bande passante accessible. Plusieurs partenaires du monde proposent des connexions réseau dédiées entre des prémisses client et des centres de données Oracle. Vous pouvez ainsi accéder à votre implémentation PeopleSoft comme si elle est exécutée dans votre propre centre de données.

Connexion VPN IPSec ![]() : pour un coût plus faible, mais toujours un accès sécurisé sur Internet, vous pouvez utiliser un tunnel VPN (Internet Protocol Security) crypté pour vous connecter à partir de votre centre de données HQ ou sur site à vos ressources PeopleSoft dans Oracle Cloud Infrastructure. A partir de votre environnement sur site, vous pouvez accéder à vos instances cloud dans un sous-réseau privé en vous connectant à l'aide d'une passerelle de routage dynamique (DRG). DRG est la passerelle qui connecte votre réseau sur site à votre réseau cloud.

: pour un coût plus faible, mais toujours un accès sécurisé sur Internet, vous pouvez utiliser un tunnel VPN (Internet Protocol Security) crypté pour vous connecter à partir de votre centre de données HQ ou sur site à vos ressources PeopleSoft dans Oracle Cloud Infrastructure. A partir de votre environnement sur site, vous pouvez accéder à vos instances cloud dans un sous-réseau privé en vous connectant à l'aide d'une passerelle de routage dynamique (DRG). DRG est la passerelle qui connecte votre réseau sur site à votre réseau cloud.

Equilibrage de charge ![]() : les équilibreurs de charge redondants sont disponibles sur les sous-réseaux privés et publics pour équilibrer le trafic dans l'implémentation et à partir des connexions externes, respectivement.

: les équilibreurs de charge redondants sont disponibles sur les sous-réseaux privés et publics pour équilibrer le trafic dans l'implémentation et à partir des connexions externes, respectivement.

- Pour les adresses internes qui ne sont pas accessibles à partir d'Internet, utilisez un équilibreur de charge privé. Les instances principale et de secours d'un équilibreur de charge résident sur le même sous-réseau privé. Vous pouvez accéder aux équilibreurs de charge privés dans le réseau cloud virtuel ou dans votre centre de données via le VPN IPSec via DRG. L'équilibreur de charge privé accepte le trafic à partir de votre centre de données et le distribue aux instances d'application sous-jacentes.

- Pour les adresses sur Internet, utilisez un équilibreur de charge public. Un équilibreur de charge public possède une adresse IP publique et est accessible à partir d'Internet. Vous pouvez accéder aux équilibreurs de charge publics à partir d'Internet via l'IGW.

- Pour accéder aux adresses internes et professionnelles, vous pouvez configurer des équilibreurs de charge privés pour servir du trafic interne et configurer des équilibreurs de charge publics pour traiter le trafic sur Internet.

Résilience et haute disponibilité

L'architecture de résilience et haute disponibilité d'Oracle Cloud Infrastructure crée la résilience, la redondance et la haute disponibilité dans l'infrastructure cloud prenant en charge PeopleSoft et ses ensembles de données back-end.

Objectifs de l'architecture

- Vérifie la résilience et l'anti-affinité du système, ce qui signifie que PeopleSoft est disponible même si une instance d'application est arrêtée

- Fournit une redondance de serveur via plusieurs noeuds actifs/actifs à chaque niveau d'application.

- Stratégie de redondance pour les niveaux de base de données.

- Fournit une stratégie de sauvegarde pour les niveaux autres que les bases de données.

- Fournit les exigences en matière de sauvegarde pour les niveaux base de données.

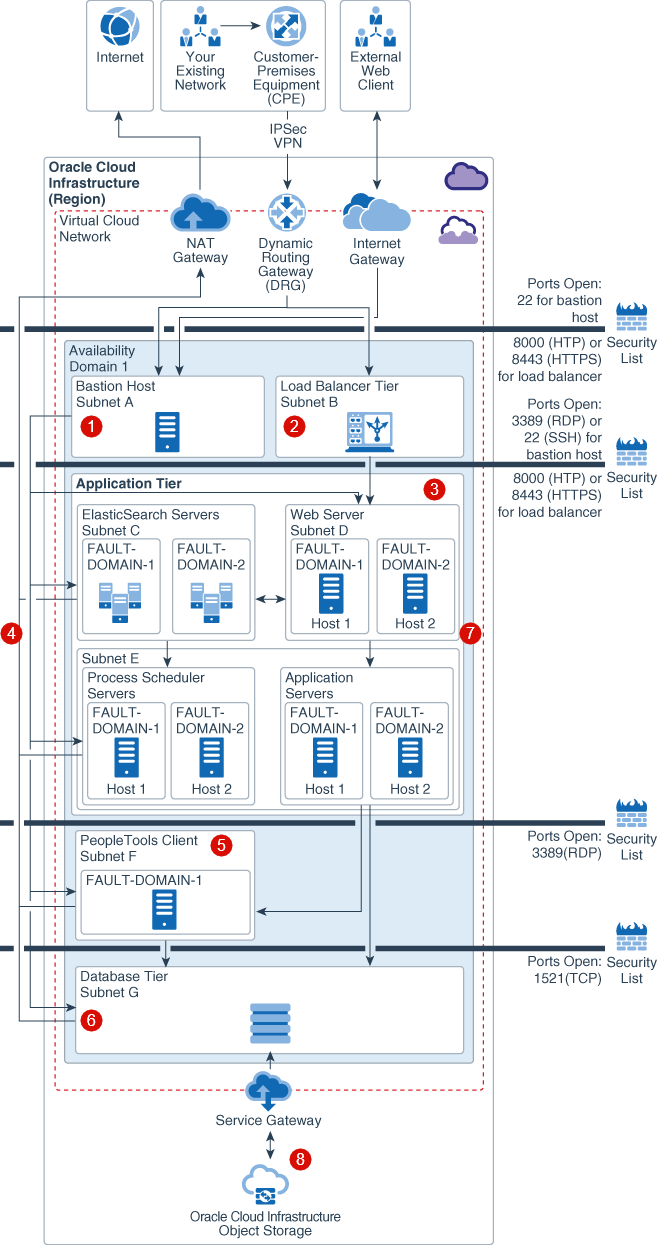

Comprendre l'architecture de référence pour le déploiement de PeopleSoft dans un domaine de disponibilité unique

A un niveau de base, vous pouvez obtenir la résilience et la haute disponibilité de votre déploiement PeopleSoft, même au sein d'un domaine de disponibilité unique. Ce diagramme illustre l'architecture de référence réseau et de connectivité pour le déploiement de PeopleSoft dans un domaine de disponibilité unique :

Description de l'illustration psft_single_ad_withcallouts-components.png

Hôte de base ![]() : l'hôte de base est un composant facultatif que vous pouvez utiliser comme serveur jump pour accéder aux instances du sous-réseau privé.

: l'hôte de base est un composant facultatif que vous pouvez utiliser comme serveur jump pour accéder aux instances du sous-réseau privé.

Niveau d'équilibreur de charge ![]() : nous vous recommandons de disposer d'équilibrages de charge dans leur propre niveau ou sous-réseau pour équilibrer la charge du trafic sur les serveurs Web PeopleSoft. L'équilibreur de charge reçoit des demandes des utilisateurs, puis les achemine vers le niveau Applications.

: nous vous recommandons de disposer d'équilibrages de charge dans leur propre niveau ou sous-réseau pour équilibrer la charge du trafic sur les serveurs Web PeopleSoft. L'équilibreur de charge reçoit des demandes des utilisateurs, puis les achemine vers le niveau Applications.

Résilience du système ![]() : un domaine d'erreur est un regroupement de matériel et d'infrastructure différent des autres domaines d'erreur du même domaine de disponibilité, et chaque domaine AD dispose de trois domaines d'erreur. Les domaines d'erreur vous permettent de distribuer vos instances d'application de sorte qu'elles ne se trouvent pas sur le même matériel physique au sein d'un même domaine de disponibilité. Par conséquent, un événement d'échec matériel ou de maintenance matérielle ayant une incidence sur un domaine d'erreur n'affecte pas les instances d'autres domaines d'erreur. En utilisant des domaines d'erreur, vous pouvez protéger vos instances contre les pannes matérielles inattendues et les coupures planifiées.

: un domaine d'erreur est un regroupement de matériel et d'infrastructure différent des autres domaines d'erreur du même domaine de disponibilité, et chaque domaine AD dispose de trois domaines d'erreur. Les domaines d'erreur vous permettent de distribuer vos instances d'application de sorte qu'elles ne se trouvent pas sur le même matériel physique au sein d'un même domaine de disponibilité. Par conséquent, un événement d'échec matériel ou de maintenance matérielle ayant une incidence sur un domaine d'erreur n'affecte pas les instances d'autres domaines d'erreur. En utilisant des domaines d'erreur, vous pouvez protéger vos instances contre les pannes matérielles inattendues et les coupures planifiées.

Redondance de serveur actif/actif dans le niveau Applications ![]() : ce niveau contient des instances redondantes des serveurs d'applications PeopleSoft, des serveurs Web PeopleSoft, des serveurs ElasticSearch et PeopleSoft Process Scheduler pour fournir une haute disponibilité. La redondance est activée pour tous les serveurs du niveau application via l'utilisation des domaines d'erreur. Cela vous permet de continuer à accéder à l'application même si une instance est arrêtée. Toutes les instances sont actives et reçoivent le trafic depuis l'équilibreur de charge et le niveau intermédiaire (middle tier).

: ce niveau contient des instances redondantes des serveurs d'applications PeopleSoft, des serveurs Web PeopleSoft, des serveurs ElasticSearch et PeopleSoft Process Scheduler pour fournir une haute disponibilité. La redondance est activée pour tous les serveurs du niveau application via l'utilisation des domaines d'erreur. Cela vous permet de continuer à accéder à l'application même si une instance est arrêtée. Toutes les instances sont actives et reçoivent le trafic depuis l'équilibreur de charge et le niveau intermédiaire (middle tier).

Client PeopleTools ![]() : utilisez le client PeopleTools pour effectuer des activités d'administration, comme le développement, la migration et la mise à niveau.

: utilisez le client PeopleTools pour effectuer des activités d'administration, comme le développement, la migration et la mise à niveau.

Redondance au niveau de la base de données ![]() : ce niveau contient des instances de système de base de données. Pour répondre aux exigences de performances et de haute disponibilité, Oracle recommande d'utiliser des systèmes de base de données Oracle Real Application Clusters (RAC) à deux noeuds ou Oracle Database Exadata Cloud Service dans Oracle Cloud Infrastructure.

: ce niveau contient des instances de système de base de données. Pour répondre aux exigences de performances et de haute disponibilité, Oracle recommande d'utiliser des systèmes de base de données Oracle Real Application Clusters (RAC) à deux noeuds ou Oracle Database Exadata Cloud Service dans Oracle Cloud Infrastructure.

Stratégie de sauvegarde - Niveau Applications ![]() : la sauvegarde des niveaux application peut être configurée à l'aide de la fonctionnalité de sauvegarde d'Oracle Cloud Infrastructure Block Volumes basée sur des stratégies. Les volumes de blocs vous permettent de réaliser des sauvegardes de volume automatiquement en fonction d'une programmation et de les conserver en fonction de la règle de sauvegarde sélectionnée.

: la sauvegarde des niveaux application peut être configurée à l'aide de la fonctionnalité de sauvegarde d'Oracle Cloud Infrastructure Block Volumes basée sur des stratégies. Les volumes de blocs vous permettent de réaliser des sauvegardes de volume automatiquement en fonction d'une programmation et de les conserver en fonction de la règle de sauvegarde sélectionnée.

Stratégie de sauvegarde - Niveau de base de données ![]() : utilisez Oracle Cloud Infrastructure Object Storage pour effectuer une sauvegarde à l'aide d'Oracle Recovery Manager (RMAN). Pour sauvegarder ou appliquer un patch à la base de données sur Object Storage, le réseau cloud virtuel du système de base de données doit être configuré avec une passerelle de service ou une IGW. Il est recommandé d'utiliser une passerelle de service plutôt qu'une IGW pour la sauvegarde et l'application de patches car la passerelle de service ne traverse pas Internet.

: utilisez Oracle Cloud Infrastructure Object Storage pour effectuer une sauvegarde à l'aide d'Oracle Recovery Manager (RMAN). Pour sauvegarder ou appliquer un patch à la base de données sur Object Storage, le réseau cloud virtuel du système de base de données doit être configuré avec une passerelle de service ou une IGW. Il est recommandé d'utiliser une passerelle de service plutôt qu'une IGW pour la sauvegarde et l'application de patches car la passerelle de service ne traverse pas Internet.

Restauration après sinistre

Oracle Cloud Infrastructure fournit des implémentations PeopleSoft qui vous permettent de créer une récupération après sinistre (référentiel de données) dans votre déploiement en cas d'événements inattendus nécessitant un changement de base suite à une panne de la base principale et toujours conserver PeopleSoft en fonctionnement

Objectifs de l'architecture

- Récupération après sinistre dans une même région :

- Composants actifs/actifs sur les domaines de disponibilité

- Composants actifs/passifs dans les domaines de disponibilité

- Sous-réseaux régionaux entre les domaines de disponibilité

- Equilibrage de charge dans les domaines de disponibilité

- Synchronisation du stockage entre les domaines de disponibilité

- Récupération après sinistre de la base de données dans les domaines de disponibilité

- Récupération après sinistre dans plusieurs régions :

- Réplication d'application entre les régions

- Réplication de stockage entre des régions

- La copie entre régions permet de copier les ensembles de données de stockage d'objets de façon asynchrone

- Copie de sauvegarde entre régions pour les volumes de blocs

- Protection de base de données entre régions

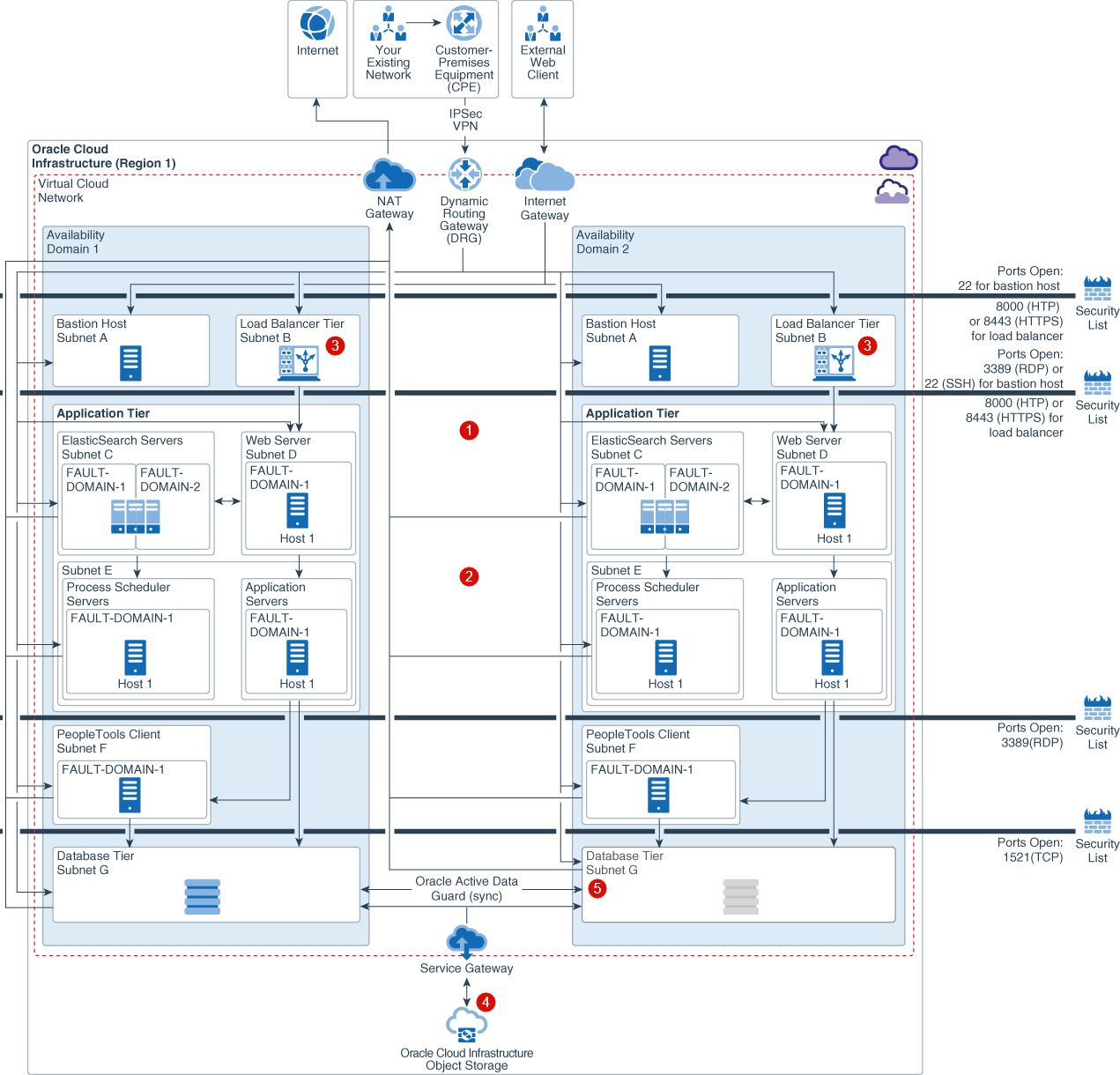

Comprendre l'architecture de référence pour le déploiement de PeopleSoft dans une région unique

Pour garantir que PeopleSoft est disponible si un domaine de disponibilité est arrêté, nous vous recommandons de procéder au déploiement sur plusieurs domaines de disponibilité. Ce diagramme illustre l'architecture de référence pour le déploiement de PeopleSoft dans plusieurs domaines de disponibilité d'une même région.

Description de l'illustration psft_multi_ad_withcallouts.png

Composants actifs/actifs sur les domaines de disponibilité ![]() : la création de cluster des services pris en charge dans les domaines de disponibilité assure la protection contre l'échec d'un domaine de disponibilité. Dans cette architecture, les hôtes, les équilibreurs de charge et les serveurs de niveau application des deux domaines de disponibilité sont actifs.

: la création de cluster des services pris en charge dans les domaines de disponibilité assure la protection contre l'échec d'un domaine de disponibilité. Dans cette architecture, les hôtes, les équilibreurs de charge et les serveurs de niveau application des deux domaines de disponibilité sont actifs.

Composants actifs/passifs dans les domaines de disponibilité ( ) : si vous utilisez l'architecture active et passive, utilisez rsync pour synchroniser les serveurs d'applications entre les domaines de disponibilité.

Sous-réseaux régionaux parmi les domaines de disponibilité ![]() : les sous-réseaux régionaux s'étendent sur l'ensemble de la région fournissant des avantages tels que la protection à partir de l'échec réseau du domaine de disponibilité, le déploiement et la gestion des services PeopleSoft simplifiés.

: les sous-réseaux régionaux s'étendent sur l'ensemble de la région fournissant des avantages tels que la protection à partir de l'échec réseau du domaine de disponibilité, le déploiement et la gestion des services PeopleSoft simplifiés.

Equilibrage de charge entre les domaines de disponibilité ![]() : l'équilibrage de charge public répartit le trafic entre les serveurs PeopleSoft sur tous les domaines de disponibilité configurés, ce qui garantit une protection contre un échec de domaine de disponibilité.

: l'équilibrage de charge public répartit le trafic entre les serveurs PeopleSoft sur tous les domaines de disponibilité configurés, ce qui garantit une protection contre un échec de domaine de disponibilité.

Synchronisation de stockage sur un domaine de disponibilité ![]() : les sauvegardes de volume de blocs (réinitialisation et bloc) sont répliquées sur tous les domaines de disponibilité d'une même région et peuvent être restaurées vers n'importe quel domaine de disponibilité au sein de la même région. Object Storage est un service régional. Les données sont stockées de façon redondante sur plusieurs serveurs de stockage et dans plusieurs domaines de disponibilité automatiquement.

: les sauvegardes de volume de blocs (réinitialisation et bloc) sont répliquées sur tous les domaines de disponibilité d'une même région et peuvent être restaurées vers n'importe quel domaine de disponibilité au sein de la même région. Object Storage est un service régional. Les données sont stockées de façon redondante sur plusieurs serveurs de stockage et dans plusieurs domaines de disponibilité automatiquement.

Database DR dans tous les domaines de disponibilité ![]() : Nous vous recommandons de configurer des instances de base de données dans les deux domaines de disponibilité. Le domaine de disponibilité 1 héberge les instances de base de données principale lorsque le domaine de disponibilité 2 héberge les instances de base de données de secours. Dans chaque domaine de disponibilité, au moins deux instances de base de données sont configurées pour garantir une haute disponibilité. Si une instance de base de données n'est pas disponible dans le domaine de disponibilité 1, la deuxième instance du domaine de disponibilité 1 poursuit le traitement des demandes. Data Guard ou Active Data Guard peut être sélectionné en fonction de votre utilisation de cas et de l'édition de base de données pour la réplication sur tous les domaines de disponibilité. Active Data Guard requiert Enterprise Edition – Performances extrêmes.

: Nous vous recommandons de configurer des instances de base de données dans les deux domaines de disponibilité. Le domaine de disponibilité 1 héberge les instances de base de données principale lorsque le domaine de disponibilité 2 héberge les instances de base de données de secours. Dans chaque domaine de disponibilité, au moins deux instances de base de données sont configurées pour garantir une haute disponibilité. Si une instance de base de données n'est pas disponible dans le domaine de disponibilité 1, la deuxième instance du domaine de disponibilité 1 poursuit le traitement des demandes. Data Guard ou Active Data Guard peut être sélectionné en fonction de votre utilisation de cas et de l'édition de base de données pour la réplication sur tous les domaines de disponibilité. Active Data Guard requiert Enterprise Edition – Performances extrêmes.

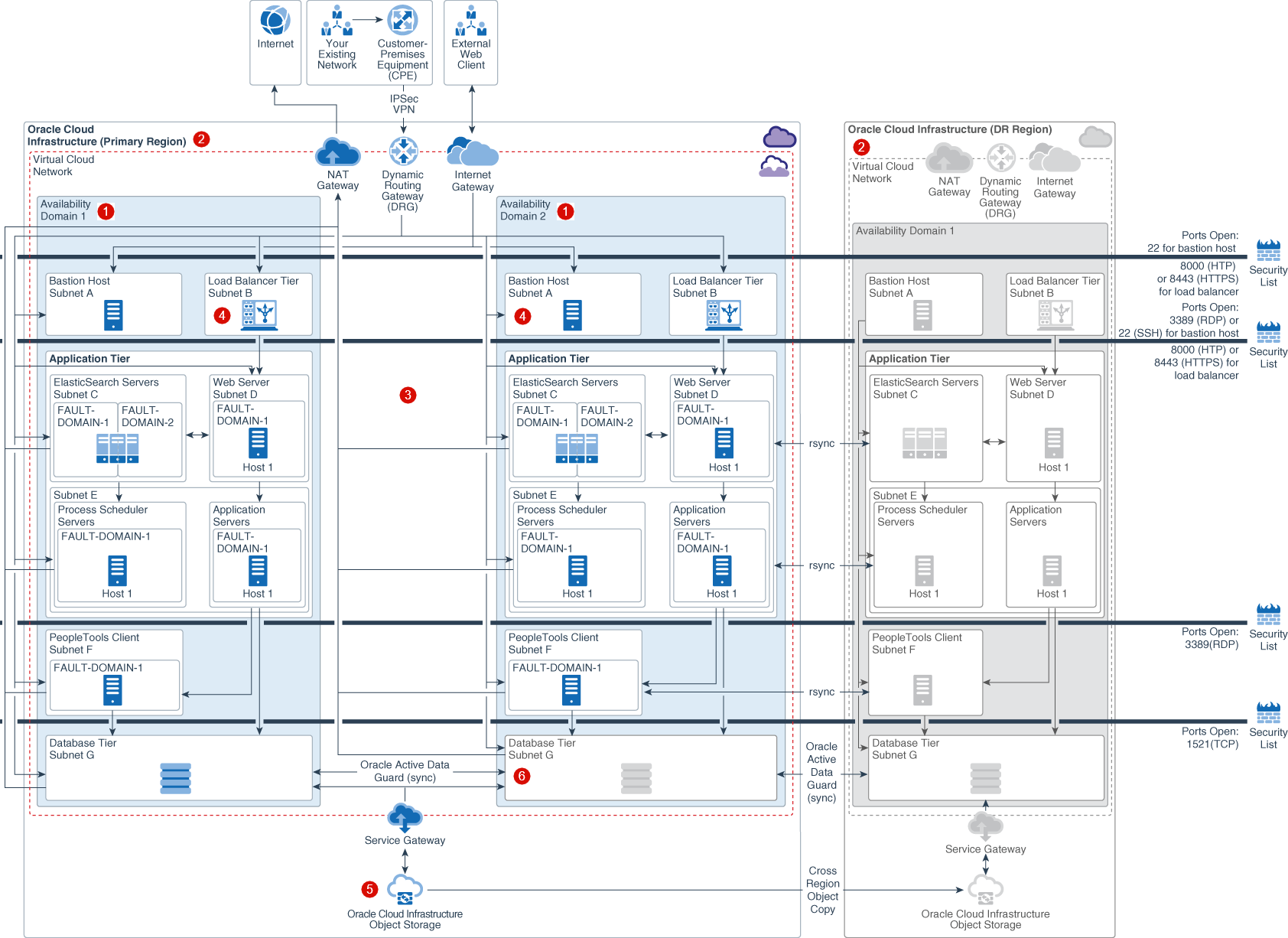

Comprendre l'architecture de référence pour le déploiement de PeopleSoft dans plusieurs régions

Pour obtenir de véritables fonctionnalités de récupération des données, vous devez configurer un site de récupération des données pour PeopleSoft dans une autre région géographique. Ce diagramme illustre l'architecture de référence pour le déploiement de PeopleSoft dans plusieurs régions.

Description de l'illustration psft_multi_region_withcallouts.png

Composants actifs/actifs sur les domaines de disponibilité ![]() : la création de cluster des services pris en charge dans les domaines de disponibilité assure la protection contre l'échec d'un domaine de disponibilité. Les hôtes de création, les équilibreurs de charge et les serveurs de niveau application des deux domaines de disponibilité sont actifs.

: la création de cluster des services pris en charge dans les domaines de disponibilité assure la protection contre l'échec d'un domaine de disponibilité. Les hôtes de création, les équilibreurs de charge et les serveurs de niveau application des deux domaines de disponibilité sont actifs.

Composants actifs/passifs dans les régions ![]() : si vous utilisez l'architecture active/passive, utilisez rsync pour synchroniser les serveurs d'applications entre les domaines de disponibilité.

: si vous utilisez l'architecture active/passive, utilisez rsync pour synchroniser les serveurs d'applications entre les domaines de disponibilité.

Sous-réseaux régionaux parmi les domaines de disponibilité ![]() : les sous-réseaux régionaux s'étendent sur l'ensemble de la région fournissant des avantages tels que la protection à partir de l'échec réseau du domaine de disponibilité, le déploiement et la gestion des services PeopleSoft simplifiés.

: les sous-réseaux régionaux s'étendent sur l'ensemble de la région fournissant des avantages tels que la protection à partir de l'échec réseau du domaine de disponibilité, le déploiement et la gestion des services PeopleSoft simplifiés.

Equilibrage de charge entre les domaines de disponibilité ![]() : l'équilibrage de charge répartit le trafic entre les serveurs PeopleSoft sur tous les domaines de disponibilité configurés, ce qui garantit la protection contre l'échec du domaine de disponibilité.

: l'équilibrage de charge répartit le trafic entre les serveurs PeopleSoft sur tous les domaines de disponibilité configurés, ce qui garantit la protection contre l'échec du domaine de disponibilité.

Synchronisation de stockage entre les domaines de disponibilité ![]() : les sauvegardes de volume de blocs (démarrage et bloc) sont répliquées sur tous les domaines de disponibilité d'une même région et peuvent être restaurées vers n'importe quel domaine de disponibilité au sein de la même région. Object Storage est un service régional. Les données sont stockées de façon redondante sur plusieurs serveurs de stockage et dans plusieurs domaines de disponibilité automatiquement.

: les sauvegardes de volume de blocs (démarrage et bloc) sont répliquées sur tous les domaines de disponibilité d'une même région et peuvent être restaurées vers n'importe quel domaine de disponibilité au sein de la même région. Object Storage est un service régional. Les données sont stockées de façon redondante sur plusieurs serveurs de stockage et dans plusieurs domaines de disponibilité automatiquement.

Database DR sur plusieurs domaines de disponibilité ![]() : l'utilisation de Data Guard ou d'Active Data Guard dépend de votre cas d'utilisation et de votre édition de base de données. Active Data Guard requiert Enterprise Edition – Performances extrêmes.

: l'utilisation de Data Guard ou d'Active Data Guard dépend de votre cas d'utilisation et de votre édition de base de données. Active Data Guard requiert Enterprise Edition – Performances extrêmes.

Sécurité

Oracle Cloud Infrastructure fournit une architecture de sécurité qui vous permet de maintenir votre sécurité après l'exécution de votre application PeopleSoft importante pour l'entreprise et des applications associées dans Oracle Cloud

En tant que fournisseur de cloud, Oracle fournit et opère une infrastructure sécurisée. La sécurité a été conçue dans tous les aspects de notre infrastructure pour aider ses clients à améliorer la protection, l'isolement et le contrôle. Nous nous sommes démarrés avec une approche de conception unique, en séparant les environnements réseau et de serveur. Ainsi, si une attaque survient sur une machine virtuelle, nous pouvons contenir cette menace et l'empêcher de passer à d'autres serveurs, d'où une meilleure protection et de limiter les risques des clients. Nous hyper-segment également notre réseau physique et notre infrastructure back-end pour un isolement sécurisé entre les instances client et les hôtes back-end. En outre, nous avons implémenté la racine de sécurisation basée sur le matériel, ce qui garantit que chaque serveur est supérieur à chaque fois qu'il est provisionné.

Toutefois, la sécurité est une responsabilité partagée entre Oracle et nos clients. Par conséquent, nous fournissons des outils de sécurité et prenons également en charge vos outils existants afin que vous puissiez contrôler le niveau de détail de l'identité et de la gestion des accès (IAM), de la mise en réseau, du calcul et de la gestion des données pour votre déploiement PeopleSoft dans le cloud sans devoir reconstruire votre sécurité après traitement.

Objectifs de l'architecture

- Assurez-vous que PeopleSoft et les actifs de données associés sont complètement isolés des charges de travail des autres locataires et du personnel de Oracle, afin de limiter l'effet des voitures du bruit et d'empêcher les attaques de mouvement lateur.

- Protégez vos applications PeopleSoft on-premise contre les cyberattaques.

- Cryptez vos données de manière à répondre à vos exigences de sécurité et de conformité.

- Séparer les responsabilités opérationnelles et restreindre l'accès aux services cloud afin de réduire le risque associé aux actions utilisateur malveillantes et accidentelles.

- Tirez parti des ressources de sécurité existantes, telles que les fournisseurs d'identités et autres solutions de sécurité tierces, pour sécuriser l'accès à votre application et à vos données PeopleSoft.

- Effectuez un audit et surveillez les actions effectuées sur vos ressources cloud afin de répondre aux exigences d'audit.

- Démontrer la préparation de la conformité aux équipes de sécurité et de conformité internes, aux clients finaux, aux auditeurs et aux régulateurs.

Comprendre l'architecture des références de sécurité

Ce diagramme illustre l'architecture de référence de sécurité fournie pour PeopleSoft en cours d'exécution sur Oracle Cloud Infrastructure.

Description de l'illustration psft_single_ad_withcallouts-security.png

- Réseau cloud virtuel

: un réseau cloud virtuel assure l'isolement de votre charge globale PeopleSoft de toute autre charge globale sur Oracle Cloud Infrastructure, y compris vos autres charges de travail sur un réseau cloud virtuel différent.

: un réseau cloud virtuel assure l'isolement de votre charge globale PeopleSoft de toute autre charge globale sur Oracle Cloud Infrastructure, y compris vos autres charges de travail sur un réseau cloud virtuel différent.

- Pare-feu internes

: implémentez les pare-feu virtuels au niveau du sous-réseau à l'aide de listes de sécurité de réseau cloud virtuel.

: implémentez les pare-feu virtuels au niveau du sous-réseau à l'aide de listes de sécurité de réseau cloud virtuel.

- Trafic d'équilibrage de charge en toute sécurité

: TLS 1.2 est pris en charge par défaut afin d'équilibrer de manière sécurisée le trafic dans l'implémentation et à partir de connexions externes

: TLS 1.2 est pris en charge par défaut afin d'équilibrer de manière sécurisée le trafic dans l'implémentation et à partir de connexions externes

- Trafic sécurisé entre les domaines de disponibilité et les régions : les communications entre les domaines de disponibilité sont cryptées avec la sécurité Media Access Control (MACsec) afin d'éviter les menaces liées à la sécurité des couches 2: par exemple la connexion, le DDoS, l'intrusion, l'homme du milieu ou les attaques en lecture. Le trafic de réseau cloud virtuel situé entre les régions est envoyé via des liens privés ou crypté.

- Connexion sécurisée à Internet public

: pour des raisons de sécurité, un réseau cloud virtuel ne dispose d'aucune connectivité Internet par défaut. Par conséquent, le trafic sur Internet lié à/à partir d'un réseau cloud virtuel doit passer par un IGW. Les tables de routage virtuel peuvent être implémentées avec des adresses IP privées en vue d'une utilisation avec des périphériques de pare-feu NAT et 3rd pour une sécurité supplémentaire.

: pour des raisons de sécurité, un réseau cloud virtuel ne dispose d'aucune connectivité Internet par défaut. Par conséquent, le trafic sur Internet lié à/à partir d'un réseau cloud virtuel doit passer par un IGW. Les tables de routage virtuel peuvent être implémentées avec des adresses IP privées en vue d'une utilisation avec des périphériques de pare-feu NAT et 3rd pour une sécurité supplémentaire.

- Connectivité sécurisée entre votre réseau cloud virtuel et votre centre de données

: le trafic peut être acheminé via DRG pour le trafic privé. Il est utilisé avec une connexion VPN ou FastConnect IPSec pour établir une connectivité privée entre un réseau cloud virtuel et un réseau cloud sur site ou autre.

: le trafic peut être acheminé via DRG pour le trafic privé. Il est utilisé avec une connexion VPN ou FastConnect IPSec pour établir une connectivité privée entre un réseau cloud virtuel et un réseau cloud sur site ou autre.

- Protéger les applications internes

: Oracle fournit un service WAF (Web Application Firewall) doté de 250 règles de conformité et OWASP prédéfinies. Oracle Cloud Infrastructure WAF agit comme un proxy inverse qui inspecte l'ensemble des flux ou des demandes de trafic avant qu'ils ne parviennent à l'application Web d'origine. Elle inspecte également toutes les demandes en cours du serveur d'applications Web pour l'utilisateur final. De plus, le service DNS anycast global d'Oracle tire également parti des protections DDoS basées sur DNS qui fournissent la résilience aux couches DNS.

: Oracle fournit un service WAF (Web Application Firewall) doté de 250 règles de conformité et OWASP prédéfinies. Oracle Cloud Infrastructure WAF agit comme un proxy inverse qui inspecte l'ensemble des flux ou des demandes de trafic avant qu'ils ne parviennent à l'application Web d'origine. Elle inspecte également toutes les demandes en cours du serveur d'applications Web pour l'utilisateur final. De plus, le service DNS anycast global d'Oracle tire également parti des protections DDoS basées sur DNS qui fournissent la résilience aux couches DNS.

Isolement de serveur : si vous avez besoin d'une charge globale complète et d'un isolement des données au niveau du serveur pour des exigences de sécurité et/ou de performances, vous pouvez utiliser des formes de calcul Bare Metal. Ces formes sont un seul locataire, afin qu'elles offrent des performances anormales et ne soient pas conformes aux problèmes parasites. Il n'y a pas d'hyperviseur géré par Oracle et le personnel Oracle n'a pas accès à la mémoire ni au stockage NVMe local pendant l'exécution de l'instance.

Si vous avez des exigences plus flexibles pour PeopleSoft, nos formes de machine virtuelle colocatives exploitent un hyperviseur sécurisé qui assure un isolement important entre les clients. Et quel que soit le type de forme, Bare Metal ou VM, tous les serveurs sont nettoyés et installés avec un microprogramme d'état gold lorsque des infos de paramétrage viennent d'être fournies.

Cryptage des données : par défaut, toutes les données stockées par les clients avec les services de stockage ou de gestion des données d'Oracle Cloud Infrastructure, y compris Block Volumes, boot volumes, Object Storage, File Storage et Database sont cryptées lorsque elles sont inactives, à l'aide de clés AES importantes ou de TDE en cas de cryptage de base de données.

Key Management : Pour les clients qui ont besoin de pouvoir contrôler leurs propres clés de cryptage à des fins de sécurité ou de conformité, nous proposons la gestion des clés Oracle Cloud Infrastructure. Grâce à la gestion des clés, vous pouvez centraliser la gestion du cycle de vie des clés dans les modules de sécurité HSM (140-2 Level 3) FIPS.

Gestion des identités et des accès : la gestion des identités, y compris l'authentification, l'autorisation, les outils permettant d'organiser et de contrôler l'accès aux ressources en fonction de la hiérarchie organisationnelle, et la capacité à tirer parti des fournisseurs d'identités existants, c'est une rubrique enrichie qui a permis de diriger une section distincte vers IAM ci-dessous.

Audit et journalisation : Oracle enregistre automatiquement les appels à tous les points de terminaison d'API (interface de programmation d'application publique Oracle Cloud Infrastructure) pris en charge comme événements de journal. Actuellement, tous les services prennent en charge la journalisation par notre service d'audit. Vous pouvez tirer parti de ces données pour effectuer des diagnostics, suivre l'utilisation des ressources, surveiller la conformité et collecter les événements liés à la sécurité.

Conformité : selon les pratiques spécifiques du secteur d'activité et du secteur, vous pouvez avoir besoin de présenter la préparation de la conformité aux équipes internes et aux auditeurs externes. Oracle travaille en continu avec des entités d'évaluation externes et des auditeurs indépendants afin de répondre à un large ensemble de normes de conformité internationales et propres au secteur pour les déploiements de service sur notre cloud.

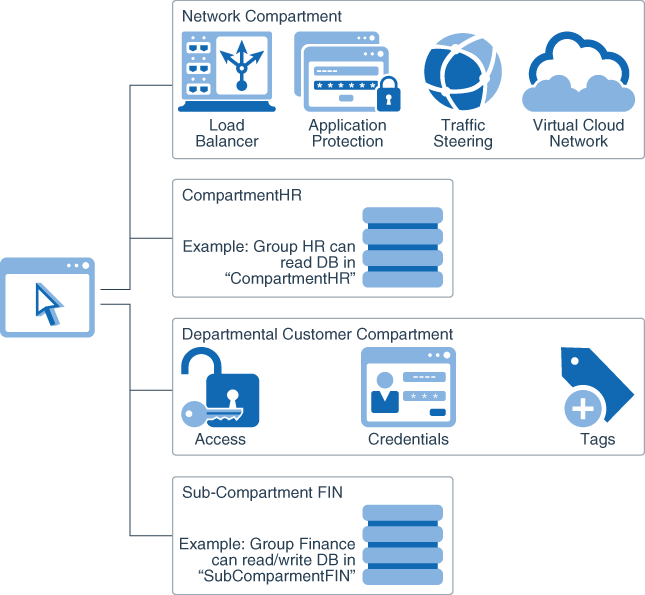

Gestion des identités et des accès

Avec l'architecture Identity and Access Management (IAM) d'Oracle Cloud Infrastructure, vous pouvez grouper et isoler les ressources en fonction de votre structure et de votre hiérarchie organisationnelle, contrôler qui a accès aux ressources cloud, le type d'accès à un groupe d'utilisateurs et les ressources spécifiques.

Objectifs de l'architecture

- Isolez en toute sécurité les ressources cloud en fonction de la structure organisationnelle.

- Authentifiez les utilisateurs pour accéder aux services cloud via l'interface de navigateur, l'API REST, le kit SDK ou la CLI.

- Autoriser des groupes d'utilisateurs à effectuer des actions sur des ressources cloud appropriées.

- Activez le fournisseur de services gérés (MSP) ou l'intégrateur de systèmes (SI) pour gérer les ressources d'infrastructure tout en permettant à vos opérateurs d'accéder aux ressources.

- Autoriser les instances d'application à effectuer des appels d'API par rapport aux services cloud.

- Fédérez les identités à l'aide de votre fournisseur d'identités existant.

Services annexes IAM

Oracle Cloud Infrastructure offre un modèle unique pour l'authentification et l'autorisation, et il est également intégré à votre fournisseur d'identités existant.

- Catégories : les catégories sont un composant fondamental d'Oracle Cloud Infrastructure pour organiser et éliminer vos ressources cloud. Une approche commune consiste à créer un compartiment pour chaque partie principale de votre organisation. Par exemple, vous pouvez placer toutes les ressources de base de données dans un compartiment de base de données, et n'accorder qu'un accès aux administrateurs de base de données. Vous pouvez également les utiliser pour garantir l'isolement entre des unités opérationnelles et pour regrouper logiquement des ressources afin de mesurer l'utilisation et la facturation.

- Gestion des informations d'identification et de connexion : par défaut, Oracle Cloud Infrastructure applique une stratégie de mot de passe renforcée pour l'accès à l'interface utilisateur de la console et au client Swift pour les sauvegardes de base de données vers Object Storage. Les administrateurs peuvent également modifier les stratégies de mot de passe pour tous les utilisateurs locaux ou non affectés par l'intermédiaire du service Oracle IAM. Chaque utilisateur peut réinitialiser automatiquement ses propres mots de passe de console et gérer ses propres clés d'API. Toutefois, vous devez disposer de droits d'administrateur pour gérer les informations d'identification et de connexion des utilisateurs autres que vous-même. Familiarisez-vous avec la gestion des informations d'identification utilisateur. Séparation des tâches.

- Stratégies : utilisez des stratégies pour autoriser un groupe d'utilisateurs à agir sur des ressources cloud dans une catégorie spécifiée ou dans l'ensemble de la location. Les stratégies Oracle Cloud Infrastructure sont écrites dans un langage lisible par l'utilisateur, ce qui permet de définir et de comprendre facilement.

- IAM pour MSP/SIs : un cas d'utilisation commun consiste à disposer d'un numéro MSP ou SI pour gérer vos ressources d'infrastructure cloud tout en conservant l'habilitation pour vos ressources cloud. Des catégories et des stratégies peuvent être utilisées conjointement pour garantir un effacement.

Description de l'image iam_for_msp-sis.png - Identités utilisateur d'instance : permettent aux utilisateurs d'appeler des API protégées par IAM à partir d'une instance de calcul Oracle Cloud Infrastructure sans avoir à créer d'utilisateurs ou à gérer des informations d'identification pour cette instance. Vous pouvez disposer d'une application PeopleSoft ou d'une application intégrée en cours d'exécution sur une instance de calcul nécessitant un accès au stockage d'objets. En regroupant les instances de calcul appropriées en tant qu'acteurs “principaux”, vous pouvez simplement attacher des stratégies pour leur permettre d'effectuer des appels d'API sur d'autres services cloud, tels que le stockage d'objets.

- Fédération : Oracle IAM prend en charge la fédération avec Oracle Identity Cloud Service (IDCS) et tout autre fournisseur d'identités compatible SAML 2.0.

- Lorsque vous vous inscrivez à Oracle Cloud Infrastructure, votre compte d'administrateur de location est automatiquement fédéré avec Oracle Identity Cloud Service. Grâce à Oracle Identity Cloud Service, vous pouvez automatiquement disposer d'une connexion transparente entre les services sans avoir à créer un nom utilisateur et un mot de passe distincts pour chacun d'entre eux.

- En tant que client PeopleSoft, vous devrez peut-être utiliser les propres mécanismes de sécurité de l'application pour vous authentifier auprès d'applications intégrées on-premise qui exploitent LDAP (Lightweight Directory Access Protocol), Oracle Access Manager (OAM) ou d'autres solutions de partie 3rd. Par conséquent, nous vous recommandons de fédérer votre fournisseur d'identités favori avec IDCS, qui fournira automatiquement la fédération pour toutes les offres de cloud Oracle.

Gestion des coûts et gouvernance

Lors d'une transition d'un modèle de dépense d'investissement, où de nombreux coûts sont fixes lors de l'implémentation du projet, à un modèle de dépense d'exploitation, où les coûts s'adaptent à l'utilisation du système, les clients doivent souvent disposer d'outils de gestion des coûts pour comprendre et contrôler les coûts cloud au sein de leur organisation.

- Définir et gérer les budgets cloud.

- Evitez les dépassements en suspens.

- Assurer un suivi précis des coûts pour tous les services et projets.

- Analyser les services, services et projets qui contribuent à l'utilisation du cloud dans le temps.

- Obtenir des détails d'utilisation granulaires pour le rapprochement des factures.

- Identifiez les zones pour optimiser le coût.

Services annexes Cost Management et Governance

L'architecture de gouvernance et de gestion des coûts d'Oracle Cloud Infrastructure est prise en charge par les services décrits ici.

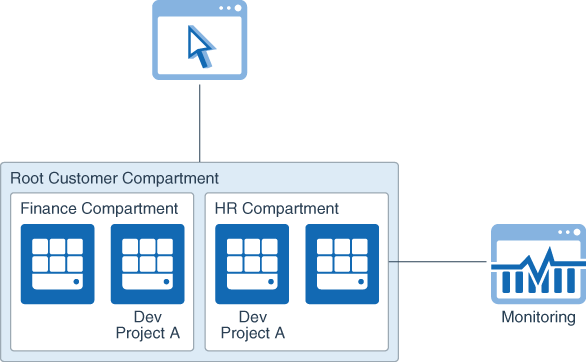

Catégories : des catégories peuvent être utilisées pour garantir l'isolement des ressources cloud entre les unités opérationnelles. De plus, ils sont également utilisés pour regrouper logiquement des ressources à des fins de mesure de l'utilisation et de la facturation. Il est généralement recommandé de créer une catégorie pour chaque partie principale de votre organisation, par exemple l'unité opérationnelle ou le service. Les catégories peuvent également être imbriquées pour prendre en charge les sous-positions.

Balisage : tire parti des balises pour assurer le suivi du coût et de l'utilisation des ressources associées à un projet particulier qui couvre plusieurs services. En outre, vous pouvez simplifier la gestion des ressources en balisant et en scriptant des actions globales sur exactement les ressources Oracle Cloud Infrastructure de votre choix. Les balises utilisent les stratégies et les contrôles pour garantir l'intégrité du balisage et empêcher les utilisateurs de créer des balises excessives, des balises en double et de manipuler des balises existantes.

Budgets : une fois les ressources affectées aux catégories correspondant à vos cas d'utilisation, services ou régions d'opération spécifiques, vous pouvez définir des budgets, voir le mode de suivi des dépenses par rapport aux budgets et configurer les alertes de sorte que l'utilisation inattendue soit marquée avant que le budget soit réellement dépassé.

Analyse des coûts : le tableau de bord de l'analyse du coût de facturation permet de visualiser les grandes catégories contribuant à l'utilisation et au coût du cloud. Vous pouvez analyser les coûts par service cloud, catégorie et balise. Par exemple, un analyste ou un administrateur peut utiliser cet outil pour identifier la différence entre l'utilisation de production ou de développement/test augmentée et la différence entre l'utilisation de stockage et le réseau.

Rapports d'utilisation détaillés : fichiers CSV contenant des données détaillées sur les ressources et les données par heure, y compris toutes les métadonnées associées, c'est-à-dire les balises et les catégories. Exportez des rapports d'utilisation détaillés sous forme de fichiers CSV et importez-les dans des outils d'aide décisionnelle existants pour des cas d'emploi de rapprochement de factures, afin d'obtenir plus de détails sur votre facturation et d'identifier des zones pour l'optimisation des coûts. Par exemple, vous pouvez exploiter les données d'utilisation détaillées et les combiner avec les données d'utilisation de l'UC du service Oracle Cloud Infrastructure Monitoring pour identifier les instances avec une utilisation faible de l'UC à arrêter.

Description de l'illustration cost_management_compartments.png

Surveillance

Vous devez pouvoir surveiller l'état et la capacité des ressources d'infrastructure cloud afin d'optimiser les performances de PeopleSoft à tout moment et en temps réel. Oracle Cloud Infrastructure fournit une architecture pour répondre à ces besoins.

Objectifs de l'architecture

Les objectifs incluent la vérification de la disponibilité et des performances de PeopleSoft sur le cloud, ainsi que la détection et la correction des anomalies, avant qu'elles ne puissent avoir une incidence sur votre entreprise. En outre, vous pouvez exiger la visibilité pour identifier les goulets d'étranglement et les ressources sous-utilisées afin de les optimiser en conséquence.

Surveillance des services de prise en charge

Vous devrez peut-être déjà utiliser des outils de surveillance comme Oracle Enterprise Manager et Oracle Management Cloud pour votre déploiement PeopleSoft existant. Oracle Cloud Infrastructure propose une surveillance d'infrastructure de façon native dans la console, mais il peut également prendre en charge les outils de surveillance existants.

- Surveillance multiniveau des environnements Cloud hybrides/à plusieurs niveaux : pour la plupart des scénarios de migration multiniveaux, nous recommandons d'utiliser Oracle Management Cloud. Oracle Management Cloud fournit une surveillance intégrée dans tous les environnements hybrides et à clouds multiples. Elle effectue une surveillance via l'utilisation d'agents entre différents niveaux d'infrastructure et les performances des applications, la sécurité et même l'activité de l'utilisateur final. Il est également intégré à Oracle Enterprise Manager pour l'analyse des performances et de la capacité d'Oracle Database.

- Oracle Cloud Infrastructure Monitoring : des tableaux de bord et des mesures coûteuses et prêts à l'emploi sont fournis à l'informatique pour surveiller des ressources cloud telles que les instances de calcul, les volumes de blocs, les cartes d'interface réseau virtuelles, les équilibreurs de charge et les buckets de stockage d'objet de façon native dans la console Oracle Cloud Infrastructure. Par exemple, vous pouvez tirer parti de la surveillance pour suivre l'utilisation de l'UC, l'utilisation de la mémoire et l'intégration à la mise à l'échelle automatique du calcul. Vous pouvez également procéder à une intégration avec des outils de visualisation open source, exécuter vos propres requêtes de mesures, et rendre vos applications émergent leurs propres mesures personnalisées, ce qui vous permet de visualiser, surveiller et alarme sur toutes les données de série chronologique critiques à partir d'un emplacement de la console.

Oracle Cloud Infrastructure effectue une surveillance sans agent. Actuellement, ce service de surveillance d'infrastructure native ne surveille pas les services de base de données. Pour ce faire, nous recommandons Oracle Management Cloud ou Oracle Enterprise Manager, selon qu'Oracle Database est déployé sur site ou en tant que service cloud.

Migration et déploiement

Lors de la migration d'une application complexe entièrement personnalisée et profonde comme PeopleSoft, il est important de l'utiliser en toute simplicité pour une nouvelle hiérarchie aussi rapide que possible, de sorte que le temps d'inactivité est limité et que la transition soit totalement transparente pour les utilisateurs finals.

Objectifs de l'architecture

- Fournissez des outils reconnaissant l'application pour vous permettre de conserver les personnalisations et intégrations existantes.

- Activer la configuration de l'application de post-migration.

- Activer la migration des données.

Comprendre l'architecture des références de déploiement et de migration

Oracle Cloud Infrastructure fournit une migration et une architecture de déploiement qui garantit une nouvelle hiérarchie et limite les temps d'inactivité en garantissant une transition transparente pour les utilisateurs finals.

Migration d'application : PeopleSoft Cloud Manager est un outil d'administration et de migration reconnaissant l'application qui permet de migrer, de déployer et de gérer votre environnement PeopleSoft sur Oracle Cloud Infrastructure, ainsi que les différents services nécessaires à l'exécution transparente de l'application. Elle peut également vous aider à configurer l'application une fois la migration terminée.

- Lift et faire avancer un environnement sur site vers Oracle Cloud.

- Provisionnez les environnements PeopleSoft sur les services Oracle Cloud Infrastructure Compute et Oracle Database Cloud.

- Créez des modèles de déploiement réutilisables.

- Provisionnement en libre-service des environnements PeopleSoft, si nécessaire.

- Gérer plusieurs environnements à partir d'une seule page.

- Effectuer des vérifications de l'état à la demande sur les environnements.

- Activer la gestion du cycle de vie des applications dans Oracle Cloud.

- Télécharger automatiquement les images PeopleSoft Update Manager (PUM), les ensembles de patches PeopleSoft et les patches PeopleTools.

- Cloner des environnements en créant des modèles à partir d'instances en cours d'exécution.

- Lift : l'utilisation de l'utilitaire lift fourni dans PeopleSoft Cloud Manager, les données d'environnement de l'application PeopleSoft et l'Oracle Database de prise en charge sont emballés au format DPK et chargées vers Oracle Object Storage. L'utilitaire lift “transforme le niveau Applications (niveau intermédiaire) et le niveau de base de données indépendamment, et les package dans des DPKs distincts. PeopleSoft Cloud Manager prend en charge deux types de sauvegarde à froid et de sauvegarde à chaud de base de données. Une sauvegarde à chaud est effectuée avec RMAN à l'aide du module Oracle Database Cloud Backup (ODCBM). La sauvegarde à froid est effectuée en effectuant une sauvegarde à froid de la base de données pluggable.

- Shift : PeopleSoft Cloud Manager télécharge les DPKs crédités et crée un environnement sur Oracle Cloud. Une fois décalé, les clients peuvent utiliser Oracle Cloud Infrastructure pour mieux gérer, augmenter ou réduire ou cloner ces environnements.

Configuration et déploiement d'application : en plus de la mesure d'efficacité et de la période de travail, vous pouvez également utiliser PeopleSoft Cloud Manager pour définir une topologie à plusieurs noeuds, y compris le nombre, le type et la taille des machines virtuelles (UC, mémoire, stockage) nécessaires pour Linux et Windows. Une fois la topologie définie, vous pouvez combiner votre DPK PeopleSoft pour créer un modèle d'environnement qui peut être déployé en un clic.

Si vous êtes dans une version antérieure de PeopleSoft ou si vous souhaitez personnaliser votre déploiement selon des besoins spécifiques, Oracle prend toujours en charge l'option et la période de travail manuelle.

Vous pouvez également utiliser les scripts Terraform pour automatiser l'orchestration pour vos déploiements PeopleSoft sur Oracle Cloud Infrastructure.

Migration des données : lors d'une migration reconnaissant l'application, les machines virtuelles et les machines physiques ne seront jamais capturées ou migrées. Seuls les fichiers de configuration spécifiques et les données sont capturés et préparés pour la migration. PeopleSoft Cloud Manager déploiera une nouvelle instance de l'application dans l'environnement Oracle Cloud ou utilisera une instance existante de l'application dans l'environnement cible.

- FastConnect : Oracle FastConnect est une autre option permettant de connecter en toute sécurité des réseaux et des centres de données sur site à Oracle Cloud Infrastructure. Il s'agit du choix optimal pour les organisations devant transporter les ensembles de données volumineux. Les vitesses de port sont disponibles par incréments de 1 Gbits/s et 10 Gbits/s lors de l'utilisation d'un fournisseur de connectivité tiers, et par incréments de 10 Gbits/s lors de la co-localisation avec Oracle.

- Connexion VPN IPSec : représente les petits ensembles de données jusqu'à environ 2 téraoctets (TBs). En général, il est transporté sur le réseau Internet public sans problème. Nous vous recommandons d'utiliser IPsec VPN Connect, qui assure une connectivité cryptée et sécurisée entre votre environnement source et Oracle Cloud Infrastructure pour écrire des données en toute sécurité dans Object Storage, puis les restaurer à partir de cet emplacement. La première étape de configuration d'une connexion VPN IPsec entre l'environnement source et Oracle établit un DRG. DRG doit être configuré pour connecter le cloud d'Oracle avec n'importe quel routeur sur site. Utiliser plusieurs tunnels IPsec pour assurer la redondance.

- Storage Gateway : une fois qu'une connexion sécurisée a été établie, les organisations peuvent utiliser Oracle Cloud Infrastructure Storage Gateway pour créer des copies de fichiers sur site de façon sécurisée et les placer dans Oracle Object Storage sans qu'il soit nécessaire de modifier les applications.

- Data Transfer Appliance : chaque instance Data Transfer Appliance permet aux organisations de migrer jusqu'à 150 To de données. Les appliances peuvent être demandées via la console Oracle Cloud Infrastructure après la création d'un travail de transfert. L'appliance doit être configurée et connectée au réseau sur site. Les équipes de migration doivent également monter les volumes NFS de l'appliance et copier les données sur l'appliance. Une fois les données copiées, renvoyez l'appliance vers Oracle et surveillez le statut du transfert de données.

- Data Transfer Disk : OracleData Transfer Disk est une autre solution de transfert de données hors ligne. Vous pouvez envoyer des données en tant que fichiers sur des disques cryptés à un site de transfert Oracle. Ensuite, les opérateurs de site téléchargent les fichiers dans le bucket de stockage d'objets désigné. Les utilisateurs sont libres de déplacer les données téléchargées vers d'autres services Oracle Cloud Infrastructure selon vos besoins. Pour plus d'informations sur les types de disque pris en charge, reportez-vous à.

Migration de compétences à partir d'Oracle et de partenaires : Oracle Managed Cloud Services (OMCS) et les partenaires de numéro CSI établis fournissent également des connaissances et d'expertise de migration PeopleSoft approfondies.

Intégrations 3rd - Notes : si vous exécutez PeopleSoft sur Oracle Cloud Infrastructure, vous pouvez l'intégrer à d'autres applications ISV. Nous disposons d'un écosystème étendu de partenaires ISV avec lesquels nous travaillons déjà sur notre Marketplace et qui ont un processus d'intégration d'autres ISV dans notre cloud.