Identifier la topologie et les spécifications du VCN

Architecture réseau unique

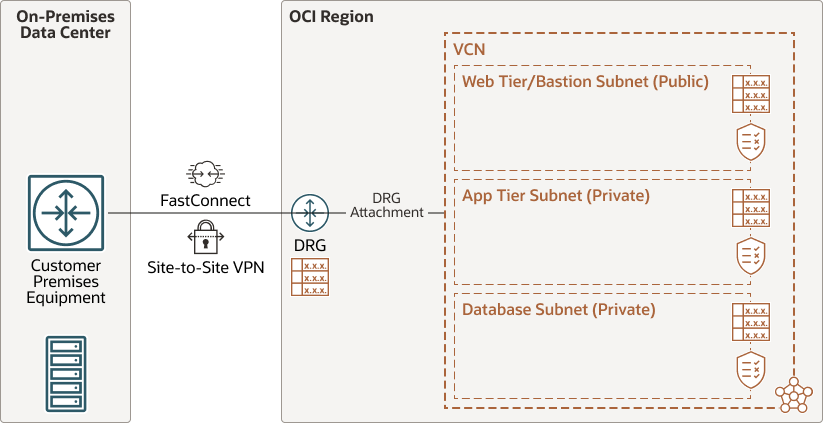

Le diagramme suivant présente un exemple d'architecture à réseau unique :

Remarques :

Oracle recommande d'utiliser Oracle Cloud Infrastructure Web Application Firewall (OCI WAF) ou OCI Network Firewall pour des raisons de sécurité si vous disposez d'applications Internet (adresses IP publiques).Architecture de réseau hub-and-spoke

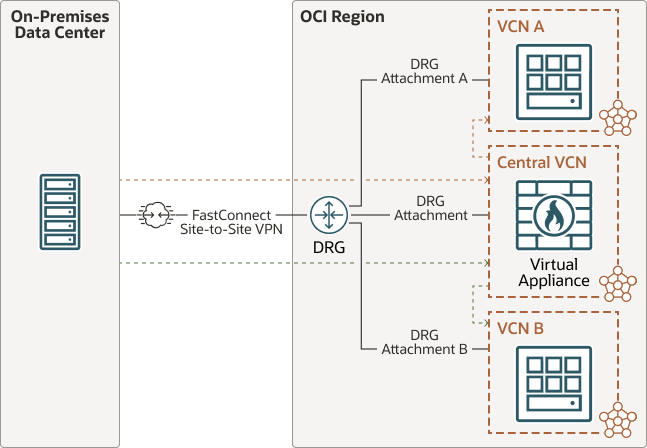

Le schéma suivant présente un exemple d'utilisation d'une architecture réseau hub-and-spoke :

L'architecture réseau hub-and-spoke est l'architecture recommandée par Oracle pour la plupart des déploiements. Utilisez l'architecture réseau hub-and-spoke si votre entreprise requiert l'une ou plusieurs des options suivantes (et non une liste exclusive) :

- Utilisez (ou prévoyez d'utiliser) plusieurs réseaux cloud virtuels pour séparer les charges de travail.

- Centralisez le trafic Internet dans un VCN hub, où le pare-feu réseau, les équilibreurs de charge Internet, WAF et les ressources de passerelle Internet sont gérés.

- Maintenir la séparation du réseau pour les environnements de production, de test et de développement.

Caractéristiques d'un réseau cloud virtuel

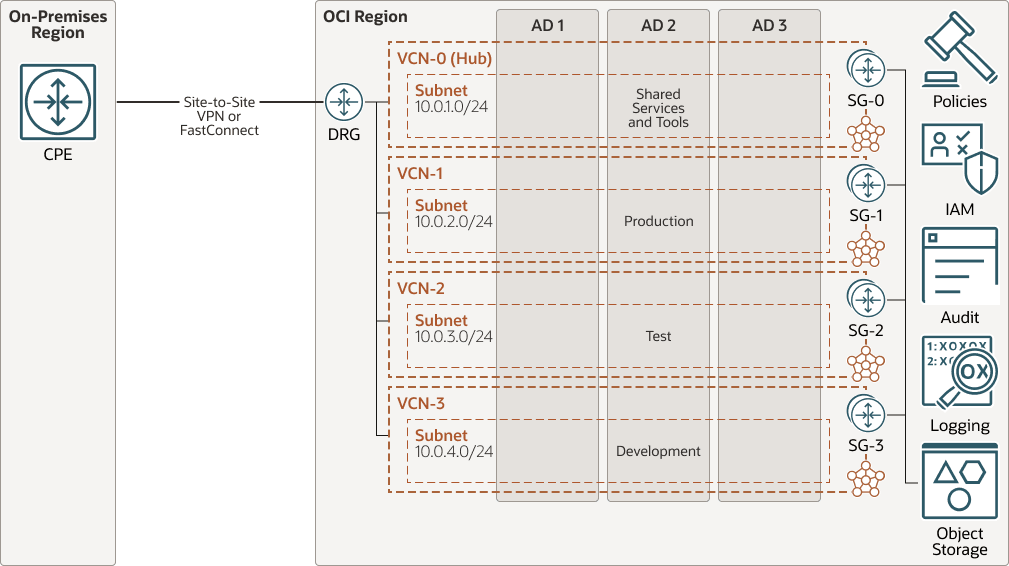

L'image suivante montre comment optimiser l'utilisation des domaines de disponibilité pour les conceptions de haute disponibilité.

Oracle recommande :

- Utilisation de sous-réseaux régionaux couvrant tous les domaines de disponibilité pour une haute disponibilité.

- Création de réseaux cloud virtuels distincts pour différentes charges globales.

Remarques :

Pour les régions avec un seul domaine de disponibilité, utilisez des domaines de pannes pour améliorer la résilience.

Taille de votre VCN ou de vos sous-réseaux

Planifiez vos réseaux cloud virtuels pour une extension future et sélectionnez une plage d'adresses IP qui évite tout chevauchement avec vos réseaux sur site ou autres.

Le tableau suivant indique comment dimensionner vos réseaux cloud virtuels en fonction de vos besoins.

| Taille du VCN | Masque réseau | Taille du sous-réseau | Nombre de sous-réseaux dans le VCN | Adresses IP utilisables par sous-réseau |

|---|---|---|---|---|

| Petite | /24 | /27 | 8 | 29 |

| Moyenne | /20 | /24 | 16 | 253 |

| Grande | /18 | /22 | 16 | 1 021 |

| Très grande | /16 | /20 | 8 | 4 093 |

Les différents sous-réseaux d'un VCN peuvent utiliser différentes tailles de bloc CIDR pour optimiser les besoins spécifiques de la charge globale.

Remarques :

OCI réserve trois adresses IP à chaque sous-réseau.Listes de sécurité et groupes de sécurité réseau

Les listes de sécurité vous permettent de définir un ensemble de règles de sécurité qui s'appliquent à toutes les ressources d'un sous-réseau.

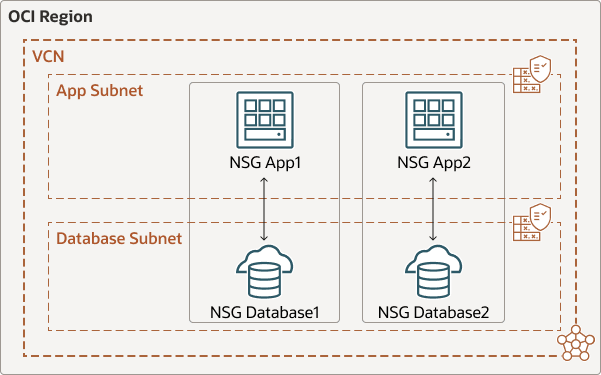

Utilisez des groupes de sécurité réseau pour une sécurité plus précise au niveau des applications. Les groupes de sécurité réseau vous permettent de définir des règles pour des cartes d'interface réseau virtuelles, des équilibreurs de charge, des systèmes de base de données spécifiques, etc.

Le graphique suivant montre un exemple de la façon dont vous pouvez séparer l'architecture de sous-réseau du VCN des exigences de sécurité à l'aide de groupes de sécurité réseau et autoriser uniquement les ressources à l'aide de NSG_DB1 à se connecter à la ressource à l'aide de NSG_App1.

Vous pouvez utiliser à la fois des listes de sécurité et des groupes de sécurité réseau pour contrôler l'accès à vos ressources dans des sous-réseaux privés et publics. Si vous utilisez à la fois des groupes de sécurité réseau et des listes de sécurité, le résultat sera les règles récapitulatives combinées du groupe et de la liste de sécurité.

Oracle recommande d'utiliser des groupes de sécurité réseau pour :

- Séparez l'architecture de sous-réseau VCN des exigences de sécurité des applications.

- Définissez un ensemble de règles entrantes et sortantes qui s'appliquent à des cartes d'interface réseau virtuelles spécifiques.

Conseil :

Si vous utilisez des listes de sécurité, Oracle recommande d'utiliser une liste de sécurité individuelle par sous-réseau au lieu d'une liste combinée pour tous les sous-réseaux.Tables de routage

Conseil :

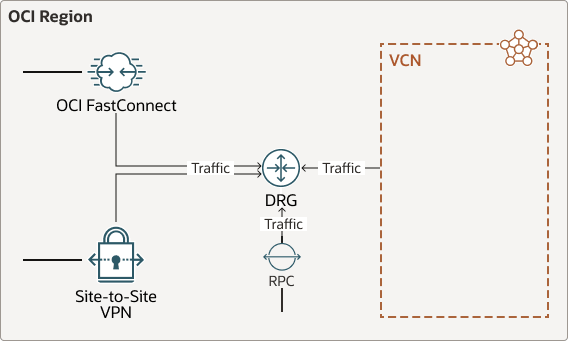

Oracle recommande d'importer des acheminements à l'aide des ventilations d'acheminement d'importation.Le schéma suivant présente les tables de routage associées au niveau DRG :

Les tables de routage de niveau DRG gèrent :

- Attachements de réseau cloud virtuel

- Attachements de circuits virtuels/FastConnect

- Pièces jointes IPSec/VPN

- Attachements de connexion d'appairage à distance (RPC)

Remarques :

Un routage statique dans une table de routage ne peut pas pointer vers des pièces jointes FastConnect ou IPsec. Utilisez plutôt la distribution de routage d'import.Dans un VCN/sous-réseau, utilisez des routages statiques pour diriger le trafic vers des passerelles. Affectez des tables de routage individuelles à chaque sous-réseau pour contrôler le trafic sortant. Les ressources d'un même VCN peuvent communiquer sans acheminements explicites (acheminement implicite), mais des règles de sécurité appropriées doivent être en place.

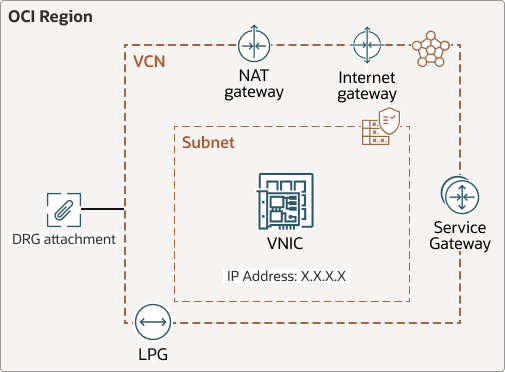

Le diagramme suivant présente les passerelles auxquelles des tables de routage peuvent être associées, ainsi que d'autres ressources :

Les tables de routage sont normalement associées par sous-réseau pour contrôler le trafic de chaque sous-réseau spécifique. Vous pouvez configurer le routage avancé à partir des ressources d'un sous-réseau ou vers les ressources d'un sous-réseau.

Les tables de routage peuvent être associées à :

- Sous-réseau

- VCN (entrée), attaché à la pièce jointe DRG. Généralement utilisé pour forcer le trafic vers un pare-feu.

- Passerelle Internet

- Passerelle NAT

- Passerelle de service

- LPG

- Carte d'interface réseau virtuelle

- Adresse IP