En savoir plus sur la sécurité réseau

Un réseau sécurisé est essentiel pour protéger votre entreprise contre les cybermenaces. La conception d'un réseau fondé sur les meilleures pratiques et une structure sécurisée peut rendre votre déploiement résilient face aux menaces et aux attaques.

Utiliser le modèle de démarrage rapide de la zone de renvoi OCI CIS

Oracle fournit un modèle de démarrage rapide de zone de renvoi OCI CIS qui vous permet d'implémenter rapidement l'évaluation des bases OCI CIS et les meilleures pratiques OCI globales dans leur location.

Le modèle de démarrage rapide de la zone de renvoi OCI CIS vous permet de déployer rapidement l'infrastructure de base nécessaire à votre location tout en respectant les tests d'évaluation OCI CIS. Voici quelques-unes des ressources que le modèle de démarrage rapide de la zone de renvoi OCI CIS vous aide à déployer et à configurer :

- OCI Identity and Access Management (IAM)

- Journalisation OCI

- Evénements OCI

- Notifications OCI

- OCI Object Storage

- Oracle Key Vault

- Mise en réseau

- Catégories

- Cloud Guard

- Vulnerability Scanning

Utilisation des groupes de sécurité réseau

Par exemple, si vous autorisez SSH (Secure Shell) dans une règle de liste de sécurité, vous finirez par autoriser SSH à toutes les cartes d'interface réseau virtuelles de ce sous-réseau. L'autorisation de SSH dans un groupe de sécurité réseau l'autorise uniquement aux cartes d'interface réseau virtuelles associées à ce groupe de sécurité réseau, s'il n'existe aucune règle dans la liste de sécurité correspondante.

Conseil :

Lors de la combinaison des groupes de sécurité réseau et des listes de sécurité, l'union des deux est appliquée. Cela signifie qu'un paquet en question est autorisé si la règleany dans any des listes de sécurité pertinentes ou du groupe de sécurité réseau autorise le trafic. Par exemple, si votre liste de sécurité autorise SSH à partir de toutes les sources (0.0.0.0/0), mais pas votre groupe de sécurité réseau, les cartes d'interface réseau virtuelles de ce sous-réseau et associées à ce groupe de sécurité réseau autoriseront SSH à partir de toutes les sources, car la règle SL l'autorise.

Oracle fournit les conseils suivants :

- Utilisez des groupes de sécurité réseau pour les composants qui ont tous le même état de sécurité car Oracle hiérarchise les groupes de sécurité réseau par rapport aux SL lors de l'implémentation de futures améliorations. Par exemple, dans une architecture à plusieurs niveaux, vous devez disposer d'un groupe de sécurité réseau distinct pour chaque niveau. Les VNIC d'un niveau donné appartiennent toutes au groupe de sécurité réseau de ce niveau. Au sein d'un niveau donné, des exigences de sécurité spéciales supplémentaires peuvent être contenues dans un sous-ensemble spécifique des VNIC du niveau. Par conséquent, vous devez créer un autre groupe de sécurité réseau pour ces règles supplémentaires et placer ce sous-ensemble de VNIC à la fois dans le groupe de sécurité réseau du niveau et dans celui supplémentaire.

- Créez des groupes de sécurité réseau pour des groupes de ressources spécifiques ayant les mêmes exigences de flux de trafic, tels que des groupes de sécurité réseau pour chaque niveau d'une application.

- Adoptez une approche

allowlistpour toutes les règles de SL et de groupe de sécurité réseau et n'autorisez que les sources, protocoles et ports spécifiques requis par votre application ou charge globale. - Évitez d'autoriser des sources, des protocoles et des ports volumineux car vous n'êtes pas sûr des exigences spécifiques.

- Si vous autorisez des sources, des protocoles et des ports volumineux, ne le faites que temporairement (pour le dépannage, par exemple) et verrouillez-les ultérieurement.

Conseil :

Lorsque vous autorisez temporairement le trafic dans un groupe de sécurité réseau ou une bibliothèque SL, par exemple en ajoutant une règle temporaire pour le dépannage, ajoutez une note dans la description de la règle pour indiquer qu'il s'agit d'une règle temporaire qui peut être supprimée ultérieurement. Cela vous rappelle de supprimer la règle lorsque vous êtes prêt ou lorsque vous n'êtes pas sûr qu'elle soit nécessaire dans des révisions futures.Utilisation du service OCI Bastion

Le service OCI Bastion fournit une autre méthode pour accéder en toute sécurité à vos ressources par rapport à la méthode traditionnelle de déploiement d'un bastion dans un sous-réseau public. Oracle recommande le service OCI Bastion en raison des avantages suivants :

- Coût réduit

- S'intègre à OCI IAM pour un contrôle transparent et une restriction de l'accès

- Moins de complexité (aucun sous-réseau public ou hôte requis)

- Les sessions de bastion sont limitées dans le temps

- Service géré OCI

- Les actions d'administration telles que

who/when/created/deleted/updated/fetchedsont enregistrées et connectées aux événements OCI et au service Audit

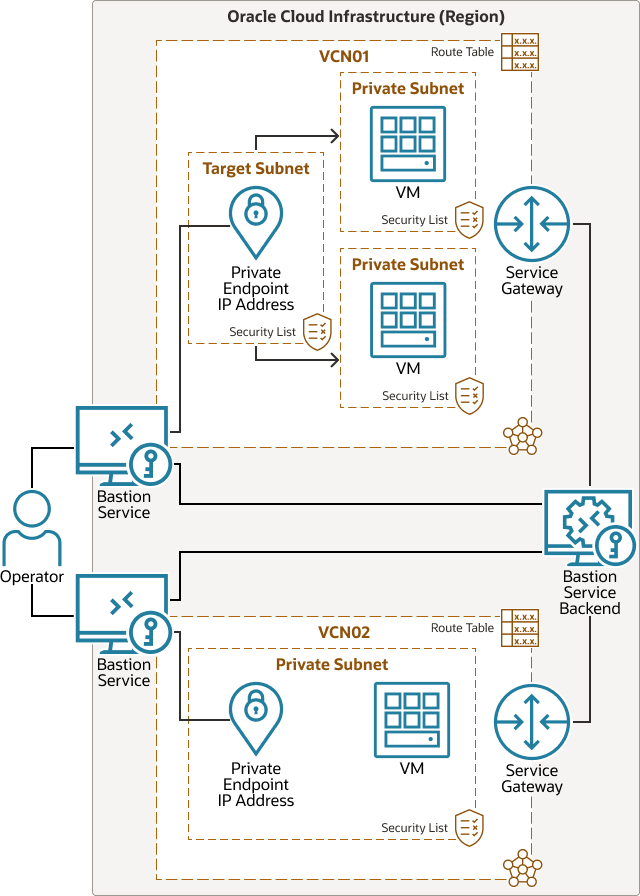

Le diagramme suivant illustre cette architecture de référence.

Description de l'illustration architecture-use-bastion-service.png

Oracle fournit les conseils suivants :

- Familiarisez-vous avec le service OCI Bastion et utilisez-le au lieu de provisionner un bastion dans un sous-réseau public

- Verrouillage de l'accès au service OCI Bastion à l'aide de stratégies IAM

Implémentation de l'accès de gestion avec le moins de privilèges possible avec les stratégies IAM

Le service OCI IAM vous permet de contrôler qui a accès à vos ressources cloud. Vous pouvez contrôler le type d'accès d'un groupe d'utilisateurs et les ressources concernées.

Les ressources réseau que vous provisionnez dans OCI font généralement partie des blocs de base de votre architecture dont dépendent vos applications et vos workloads. La restriction de l'accès à ces ressources réseau est une partie importante de votre conception OCI et IAM pour aider à empêcher les utilisateurs non autorisés de créer ou de modifier des ressources qui pourraient entraîner des temps d'arrêt ou des failles de sécurité.

Oracle fournit les conseils suivants :

- Commencez par l'approche la plus simple en créant une stratégie permettant uniquement aux administrateurs réseau de gérer un réseau cloud.

- Une approche avancée consiste à créer des stratégies pour restreindre l'accès à des ressources réseau individuelles. Par exemple, créez des stratégies distinctes pour permettre à un groupe d'administrateurs de gérer les passerelles de routage dynamique (DRG) et à un autre groupe d'administrateurs de gérer les réseaux cloud virtuels (VCN).

- Tenez compte des stratégies

read-onlynécessaires pour que les administrateurs non réseau puissent y accéder, par exemple :- Visualiseur de réseau

- Analyseur de chemin réseau

- Limitez l'utilisation des verbes

useetmanagedans vos stratégies IAM pourvirtual-network-family. - Les stratégies et la conception OCI Network IAM doivent faire partie de votre stratégie et de votre conception OCI IAM globales.

Envisagez de déployer le pare-feu réseau OCI ou un pare-feu tiers

Si vous avez des exigences de sécurité réseau qui nécessitent plus de fonctionnalités que celles fournies par les groupes de sécurité réseau ou les bibliothèques de niveau de service natifs dans OCI, OCI vous recommande de déployer le pare-feu réseau OCI ou un pare-feu tiers.

Les pare-feu apportent généralement des fonctionnalités de nouvelle génération telles que la détection et la prévention des intrusions (IDPS), le filtrage des URL et l'inspection SSL (Secure Socket Layer).

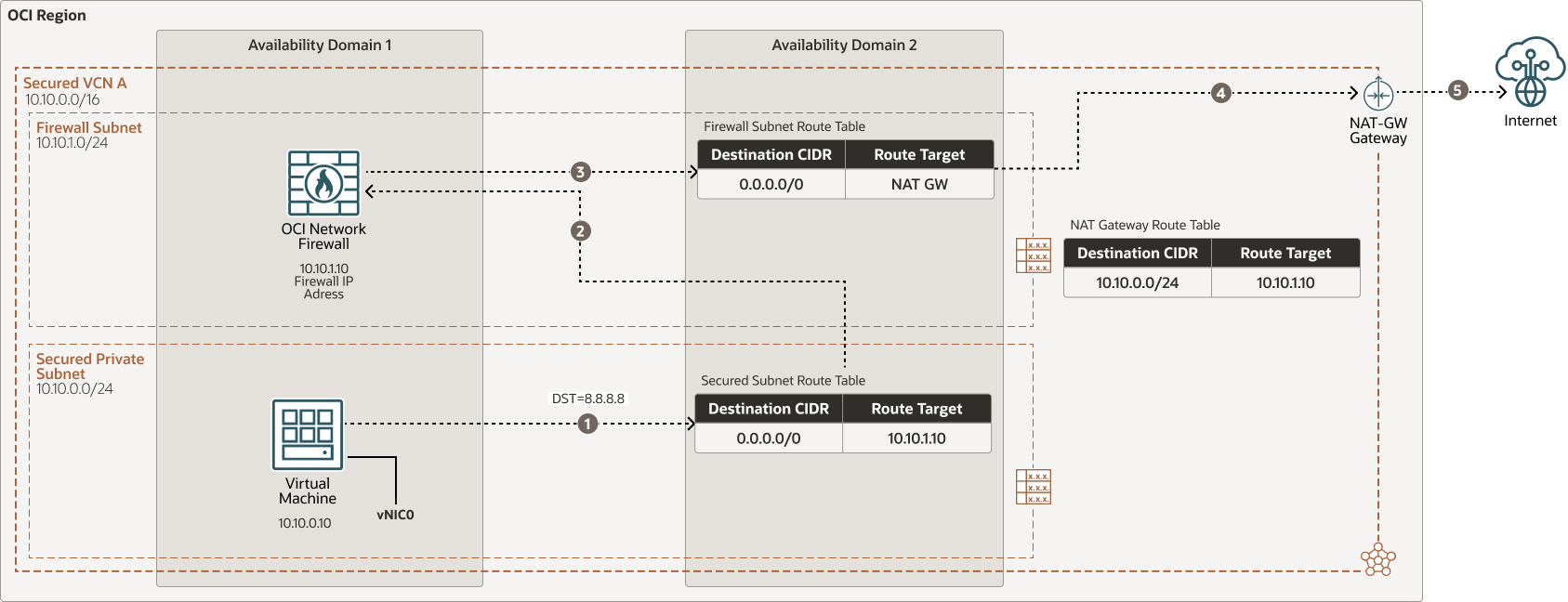

Le diagramme suivant illustre le flux de trafic Internet sortant nord-sud à l'aide d'une passerelle NAT et via le pare-feu réseau OCI dans un VCN sécurisé :

Oracle fournit les conseils suivants :

- Demandez à votre fournisseur de pare-feu tiers préféré s'il prend en charge sa plate-forme sur OCI.

- Déterminez si l'utilisation du pare-feu réseau OCI natif répond à vos exigences.

- Utilisez la conception du VCN hub-and-spoke et placez les pare-feu dans un VCN hub. Utilisez un DRG pour acheminer le trafic via les pare-feu.

- Analysez l'impact sur les performances réseau en acheminant le trafic via un pare-feu dans OCI, tel que le débit et la latence.