Sécurité du réseau

Le service Oracle Cloud Infrastructure Networking prend en charge le provisionnement de réseaux cloud virtuels (réseaux cloud virtuels) et de sous-réseaux que vous pouvez utiliser pour isoler vos ressources dans le cloud au niveau du réseau.

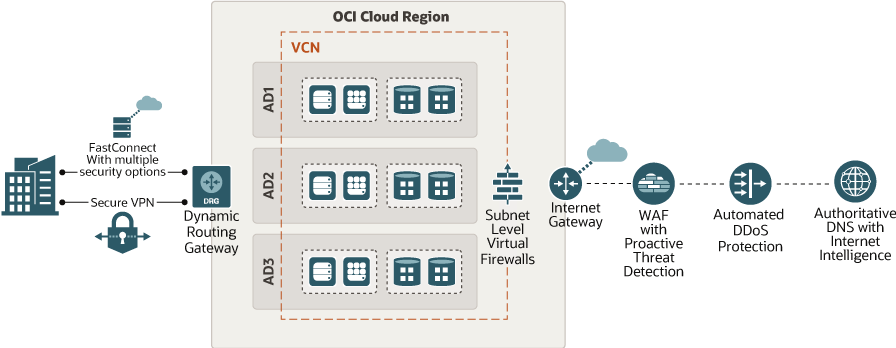

Les réseaux cloud virtuels peuvent être configurés pour une connexion Internet ou connectés à vos centres de données sur site à l'aide de circuits Oracle Cloud Infrastructure FastConnect ou de connexions VPN IPSec. Vous pouvez utiliser des règles de pare-feu avec et sans état, des passerelles de communication et des tables de routage bidirectionnelles afin de contrôler le flux de trafic vers et depuis les réseaux que vous créez. Les pare-feu et les listes de contrôle d'accès (ACL) indiqués pour un serveur VCN sont propagés dans l'ensemble de la topologie du réseau et du plan de contrôle, ce qui garantit une implémentation multiniveau et défense en profondeur. Pour plus d'informations sur la mise en réseau dans Oracle Cloud Infrastructure, reportez-vous à la section Overview of Networking.

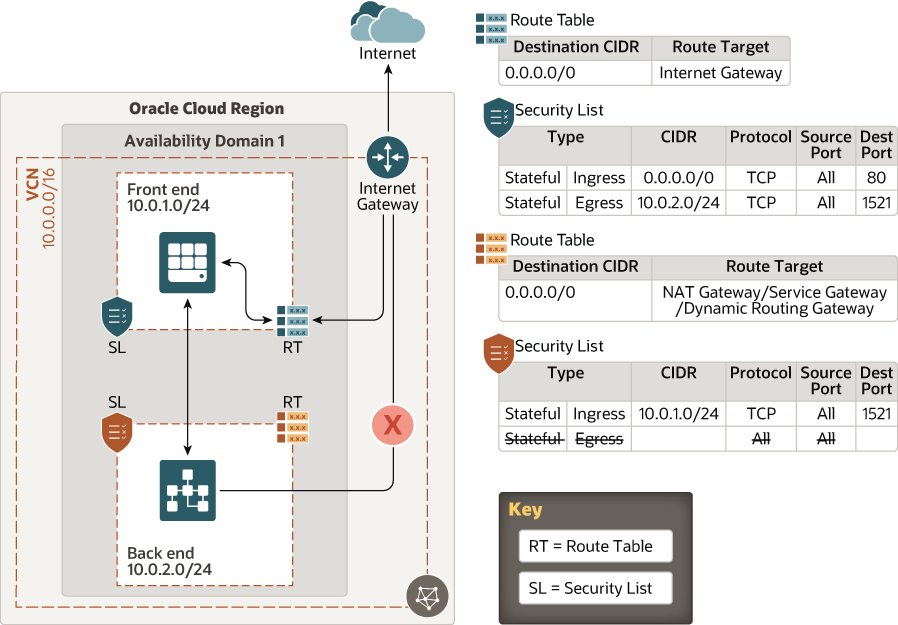

L'architecture suivante montre comment utiliser les sous-réseaux, les tables de routage et les listes de sécurité pour sécuriser les limites du réseau.

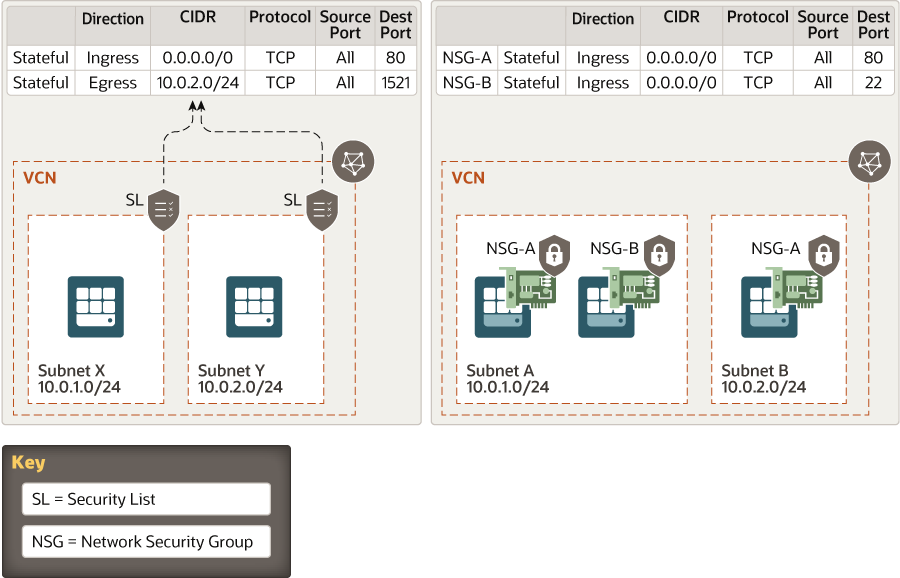

Cette architecture représente une implémentation de pare-feu virtuel utilisant des listes de sécurité. Les règles que vous indiquez dans une liste de sécurité s'appliquent à toutes les cartes VNIC du sous-réseau auquel vous associez la liste de sécurité. Si vous avez besoin de pare-feu à un niveau plus granulaire, utilisez des groupes de sécurité réseau (NSGs). Les règles dans une configuration NSG s'appliquent uniquement aux cartes VNIC que vous spécifiez. Oracle vous recommande d'utiliser des NSGs, car ils vous permettent de séparer l'architecture de sous-réseau des exigences de sécurité de votre charge de travail.

L'exemple suivant compare les listes de sécurité et les groupes de sécurité réseau :

Utilisez la liste de contrôle suivante pour protéger vos limites réseau :

| Terminé ? | Contrôles et recommandations de sécurité |

|---|---|

| Partitionnez VCN en sous-réseaux privés et publics. | |

| Définissez des règles de pare-feu afin de contrôler l'accès à vos instances. | |

| Créez et configurez des routeurs virtuels pour la connectivité réseau. | |

| Utilisez les stratégies IAM pour restreindre l'accès aux ressources réseau aux groupes autorisés à gérer les ressources réseau. | |

| Pour contrôler l'accès au réseau, utilisez une stratégie de sous-réseau à plusieurs niveaux pour VCN. Utilisez un sous-réseau de zone démilitarisée (DMZ) pour les équilibreurs de charge ; un sous-réseau public pour les hôtes accessibles en externe, tels que les serveurs Web, et un sous-réseau privé pour les hôtes internes, tels que les bases de données. | |

| Utilisez une passerelle NAT pour la connexion à Internet à partir d'instances de calcul privées. | |

| Utilisez une passerelle de service pour la connectivité au réseau de services Oracle. | |

| Utiliser des règles de sécurité granulaires pour accéder à VCN, communiquer avec Internet, accéder à d'autres réseaux cloud virtuels via des passerelles d'appairage et accéder à des réseaux on-premise via le VPN IPSec et FastConnect. | |

| Configurez une détection et un système de protection contre les intrusions (IDS/IPS). | |

| Créez et configurez des équilibreurs de charge pour la haute disponibilité et la sécurité de la couche de transport (TLS). | |

| Utilisez un pare-feu d'applications Web (WAF). | |

| Création de zones et de mappages DNS Un point de sécurité important dans les équilibreurs de charge utilise les certificats TLS des clients pour configurer des connexions TLS à VCN du client. | |

| Suivez les meilleures pratiques en matière de sécurité pour les connexions cloud externes. |

L'image suivante présente les options de connectivité réseau avec Oracle Cloud Infrastructure.