En savoir plus sur le pilier de la cybersécurité dans OCI

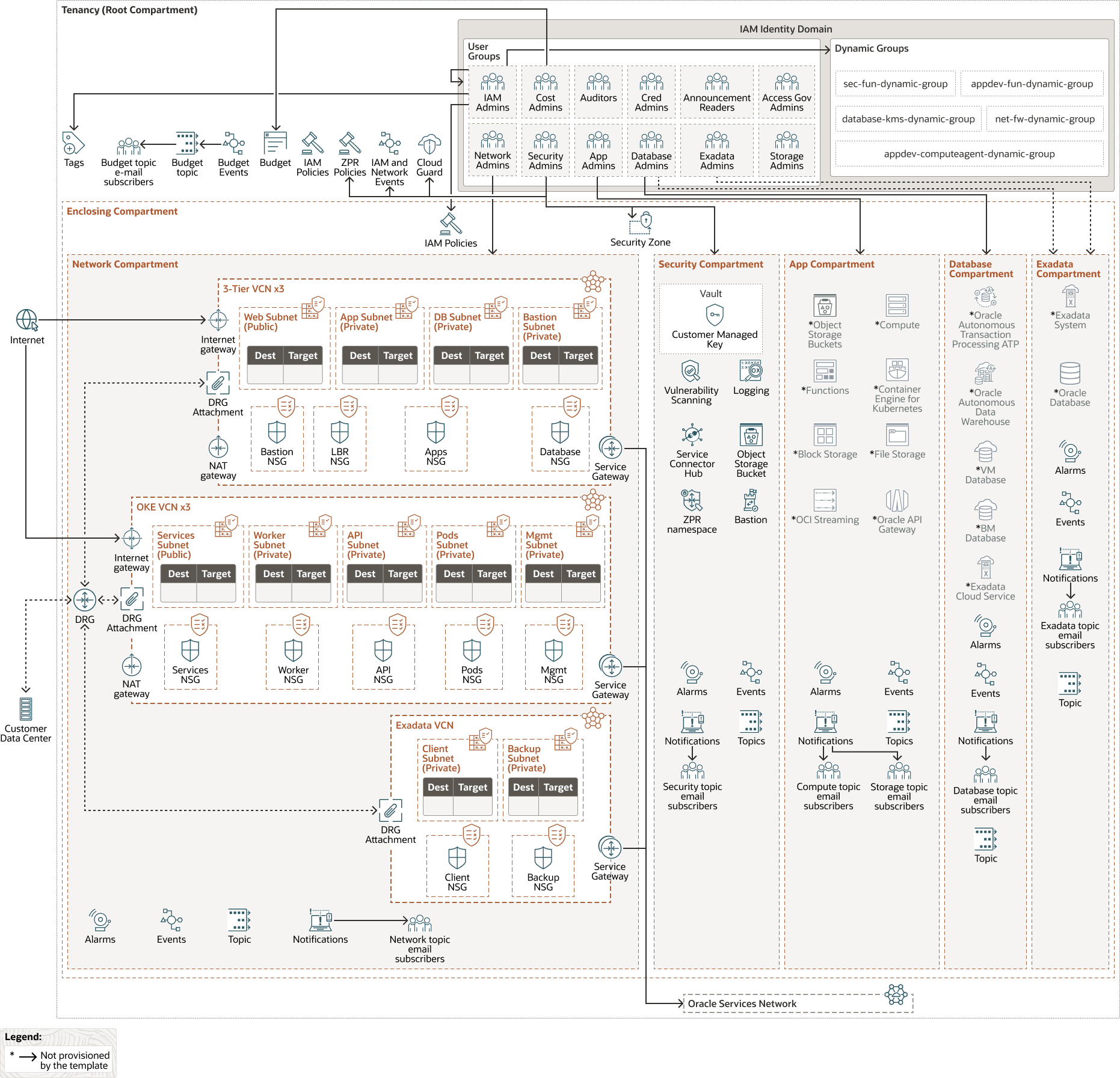

Le diagramme suivant illustre l'architecture de référence de la zone de renvoi principale OCI.

description de l'illustration oci-core-landingzone.png,

oci-core-atterrissagezone-oracle.zip

Les zones de renvoi sont conçues pour aider les entreprises à déployer efficacement des charges de travail stratégiques. Tous les composants technologiques essentiels sont inclus : identité, réseau, stockage, calcul et sécurité. Le provisionnement de la zone de renvoi est automatisé via Infrastructure as Code (IaC), de sorte que vous pouvez tout déployer en un seul clic.

La zone de renvoi principale OCI intègre à la fois les approches Oracle Enterprise Landing Zone (OELZ) et CIS (Center for Internet Security). Cette zone de renvoi unifiée fournit une architecture de référence pour l'agilité, l'évolutivité et la sécurité dans le cloud. Basé sur une structure de zone de renvoi OCI modulaire, il permet un déploiement rapide et évolutif et inclut les meilleures pratiques de sécurité recommandées par le CIS OCI Foundations Benchmark, ce qui vous aide à atteindre une posture de sécurité robuste et à répondre aux exigences de conformité.

La cybersécurité couvre les phases "Protéger et détecter" du modèle de cybersécurité du NIST.

Recommandations pour les contrôles préventifs

Les contrôles préventifs se concentrent sur trois domaines principaux : la protection logique, la protection du réseau et la protection de l'infrastructure et des applications. Sécurisez votre location contre les accès non autorisés et limitez l'accès au niveau du réseau pour atténuer les risques tels que les ransomwares. Protégez votre infrastructure et vos applications pour renforcer votre résilience contre les compromis.

Protection logique

Conception de compartiment de location

Concevez votre stratégie de compartiment pour assurer la protection contre les ransomwares. Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) fournit une gestion fiable des identités (authentification, SSO, gestion du cycle de vie) pour les applications Oracle Cloud et non Oracle. Il prend également en charge un accès sécurisé pour les collaborateurs, les partenaires et les clients, que ce soit sur le cloud ou sur site. OCI IAM s'intègre aux banques d'identités et aux fournisseurs existants pour rationaliser l'accès des utilisateurs finaux aux applications et services cloud. Suivez les directives suivantes pour concevoir votre stratégie de compartiment :- Organisez les ressources cloud en compartiments, en tant que conteneurs logiques au sein de votre location.

- Structurer des compartiments pour isoler les charges de travail et les données critiques, et permettre une administration distribuée, un accès avec le moins de privilèges et une séparation des tâches.

- Regroupez les ressources en fonction de votre modèle opérationnel pour distribuer, limiter les privilèges d'administration basés sur les rôles et limiter les droits d'administration complets de location aux comptes d'urgence "break-glass".

- Les compartiments suivent un modèle de confiance zéro et refusent tous les accès par défaut. L'accès est uniquement accordé via des stratégies IAM explicites.

Stratégies OCI IAM

L'accès aux ressources est refusé par défaut ; il n'est autorisé que par des stratégies explicites. Suivez les instructions suivantes pour créer des stratégies OCI IAM :- Créez des stratégies explicites pour accorder l'accès aux groupes et fournir un accès limité à vos ressources cloud.

- Ecrivez des stratégies détaillées. Par exemple, vous pouvez créer une stratégie pour permettre à un groupe de créer et de gérer des buckets Object Storage couramment utilisés pour stocker les sauvegardes, mais qui refuse la possibilité de supprimer des objets ou des buckets. Vous pouvez autoriser

Storage_Adminsà gérer des buckets dans{tenancy OCID}, oùrequest.permission != 'DELETE'. - Affectez des domaines d'identité distincts aux compartiments sensibles (comme les coffres) pour empêcher la réutilisation des informations d'identification et améliorer l'isolement. Par exemple, vous pouvez créer un compartiment Vault pour stocker des copies de buckets, de volumes de blocs et de sauvegardes manuelles de base de données, et affecter un domaine d'identité distinct pour contrôler l'accès. Cela empêche toute personne ayant accès à l'environnement principal d'utiliser les mêmes informations d'identification pour accéder au compartiment Vault et permet d'isoler et de protéger ces ressources.

- Fédération indépendante des domaines d'identité avec des fournisseurs externes pour plus de sécurité. Utilisez un fournisseur d'identités distinct pour vos enclaves Vault et Safe Restore afin de fournir une isolation supérieure du fournisseur d'identités utilisé pour votre enclave de production.

Authentification à plusieurs facteurs

Sécurisez tous les comptes OCI locaux en activant et en imposant l'authentification à plusieurs facteurs. OCI IAM prend en charge plusieurs méthodes pour activer l'authentification à plusieurs facteurs, notamment les questions de sécurité, le code secret de l'application mobile, la notification de l'application mobile, les messages texte (SMS), les courriels, le code de contournement et Duo Security.

Protection du réseau

La cybersécurité traditionnelle basée sur le périmètre est la base du pilier Cybersécurité et utilise des pare-feu, des hôtes Bastion, des pare-feu de nouvelle génération de périmètre, des WAF et des pratiques de base de gestion des identités et des accès. La cybersécurité traditionnelle est un enjeu de table, mais l'absence de mécanismes de blocage et d'attaque standard dans cette sécurité du périmètre spatial est compromise.

OCI fournit plusieurs fonctionnalités pour vous aider à implémenter des contrôles afin d'obtenir un réseau sécurisé. Le VCN constitue la base de tous les réseaux dans OCI. Par défaut, il n'existe aucun accès réseau à votre location. Vous devez implémenter des services pour autoriser l'entrée et la sortie, et indiquer la direction, les ports et les protocoles autorisés.

Concevez votre réseau pour empêcher un attaquant d'accéder à votre réseau et empêchez-le de se déplacer latéralement s'il y a accès. Suivez ces recommandations pour configurer la protection réseau :

- Segmentation : placez les charges globales sensibles (telles que les bases de données) dans des réseaux cloud virtuels dédiés. Utilisez des pare-feu, des SL et des groupes de sécurité réseau pour le contrôle. Vous pouvez contrôler précisément l'accès entre et au sein d'un VCN et atteindre la première couche de segmentation. En disposant de votre charge de travail sensible dans son propre VCN dédié, vous pouvez utiliser des pare-feu, des listes de sécurité et des groupes de sécurité réseau (NSG) pour filtrer et contrôler l'accès.

- Zéro-confiance et moindre privilège : appliquez les principes de confiance zéro et de moindre privilège, utilisez les listes de sécurité (SL), les groupes de sécurité réseau (NSG) et Zero Trust Packet Routing (ZPR) pour obtenir une segmentation et une isolation supplémentaires entre les sous-réseaux et les ressources cloud. Utilisez des bibliothèques, des groupes de sécurité réseau et ZPR pour l'isolement des sous-réseaux et des ressources. Les stratégies OCI ZPR utilisent un langage basé sur les intentions et lisible par l'homme, ce qui les rend faciles à auditer, à comprendre et à gérer.

- SL : les SL fonctionnent au niveau du sous-réseau et contrôlent l'entrée et la sortie du sous-réseau.

- Groupes de sécurité réseau : utilisez des groupes de sécurité réseau pour définir un ensemble de règles entrantes et sortantes qui s'appliquent à des cartes d'interface réseau virtuelles spécifiques. Les groupes de sécurité réseau assurent l'isolement au niveau de la couche de carte d'interface réseau virtuelle et vous permettent d'implémenter la micro-segmentation entre les ressources individuelles équipées de cette carte.

- GNS sur SL : préférez les groupes de sécurité réseau sur SL car les groupes de sécurité réseau prennent en charge la micro-segmentation au niveau de la carte d'interface réseau virtuelle et séparent la sécurité de la conception du réseau.

- Limiter le trafic : limitez le trafic entrant et sortant aux seuls ports source et de destination requis pour une application donnée afin d'exercer le principe du moindre privilège. Limitez fortement l'accès mondial aux ports sensibles tels que RDP et SSH.

- Stratégies OCI IAM : utilisez les stratégies OCI IAM pour accorder des droits d'accès aux bibliothèques et vous assurer que seules les parties responsables de la maintenance des listes en fonction de leur séparation des tâches peuvent les administrer.

- Pare-feu réseau : déployez OCI Network Firewall avec une architecture hub-and-spoke via DRG pour réguler le trafic inter-VCN et sur site. OCI prend en charge de nombreux pare-feu tiers (tels que Fortinet, Palo Alto ou Cisco).

- Utilisez des passerelles OCI pour un accès Internet sécurisé et contrôlé et pour connecter les ressources aux services OCI en privé.

- Passerelle Internet : contrôle l'entrée et la sortie (restriction de sécurité).

- Passerelle NAT : autorise la sortie contrôlée sans exposer d'adresses IP internes.

- Passerelle de service : conserve la communication des ressources au sein du réseau OCI.

- Connectivité privée : utilisez OCI FastConnect pour une connexion privée haut débit à faible latence entre votre location et votre réseau interne. Considérez MacSEC et/ou IPSEC pour fournir le chiffrement.

- Hôtes de bastion : utilisez les services OCI Managed Bastion pour un accès administrateur sécurisé et éphémère aux ressources.

- Zero Trust Packet Routing : simplifie les stratégies de sécurité réseau et les rend plus auditables.

Protection de l'infrastructure et des applications

OCI offre plusieurs fonctionnalités de protection des ressources d'infrastructure dans votre location, notamment :

- Stratégies OCI IAM : enlevez les droits d'accès sensibles même des administrateurs. Limitez les droits d'administration complets à un compte d'accès sécurisé. Par exemple, vous pouvez enlever la possibilité de supprimer du stockage (objet, bloc et fichier) et des sauvegardes, et limiter les droits d'administration de location à un compte d'accès d'urgence qui peut être archivé.

- DDoS Protection : OCI fournit une protection par défaut du réseau contre les attaques volumétriques, et Oracle propose également des solutions pour fournir une protection de couche 3 et 4 au niveau de la location.

- Pare-feu d'applications Web (WAF) : utilisez OCI WAF avec des équilibreurs de charge pour protéger les applications publiques des menaces, y compris les 10 principales vulnérabilités OWASP (Open Web Application Security Project). Restreindre l'accès par pays si nécessaire. OCI WAF doit être déployé à l'aide d'OCI Load Balancing pour inspecter et protéger le trafic Web contre les attaques OWASP telles que l'injection SQL. Envisagez également de restreindre le trafic par pays en fonction des exigences d'utilisation et d'accès.

- Gestion de la vulnérabilité et des patches : utilisez une combinaison des services OCI Vulnerability Scanning Service et Oracle OS Management Hub.

- Utilisez le service OCI Vulnerability Scanning pour les noeuds de calcul et les images de registre. Analysez tous vos noeuds et conteneurs de calcul à la recherche de ports ouverts et de vulnérabilités CVSS.

- Utilisez Oracle OS Management Hub pour automatiser et surveiller l'application de patches de système d'exploitation. Identifiez les patches de système d'exploitation et de sécurité manquants et automatisez l'application de patches sur vos noeuds de calcul Oracle Linux et Windows.

- Sécurité des instances : la sécurité des instances fournit une sécurité d'exécution pour les charges globales sur les hôtes de calcul, virtuels et Bare Metal. La sécurité d'instance étend la portée de Cloud Guard, de la gestion de la posture de sécurité cloud à la protection des charges de travail cloud. Il garantit que les besoins en matière de sécurité sont satisfaits en un seul endroit avec une visibilité cohérente et une compréhension globale de l'état de sécurité de votre infrastructure.

- OCI Vault : Vault fournit un service de gestion du cycle de vie complet et soutenu par HSM pour les clés et les clés secrètes si vous souhaitez gérer vos propres clés de cryptage et d'autres informations d'identification critiques. Il existe plusieurs options pour que le service Vault réponde à vos besoins.

- Zones de sécurité : fournissez des garde-fous pour la création et le déplacement de ressources cloud dans votre location. Des zones de sécurité sont appliquées aux compartiments et fonctionnent au niveau du plan de commande pour éviter que certaines actions ne se produisent. Par exemple, vous pouvez empêcher la création de buckets publics, l'affectation d'adresses IP publiques et exiger que les clés de cryptage gérées par le client soient utilisées pour sécuriser l'ensemble du stockage. Définissez des zones de sécurité personnalisées pour répondre à vos exigences spécifiques en matière de sécurité et de conformité réglementaire. Sélectionnez les instructions de stratégie adaptées à vos besoins et au compartiment cible.

OCI fournit plusieurs services et fonctionnalités qui peuvent vous aider à sécuriser correctement votre location contre les menaces de type ransomware. Bien que ces contrôles renforcent considérablement votre location OCI, aucun système n'est parfaitement sécurisé. Restez vigilant et adaptez continuellement votre posture de sécurité à mesure que les cybermenaces évoluent.

Recommandations pour les contrôles détectifs

Vous pouvez utiliser les services OCI pour vous aider à identifier les menaces de ransomware potentielles et à y répondre dans votre location. Le moyen le plus rapide de configurer une location OCI sécurisée est de déployer la zone de renvoi centrale OCI, qui suit les tests de sécurité OCI CIS et intègre les meilleures pratiques en matière de cybersécurité.

Journalisation et analyses

OCI Logging est un service hautement évolutif et entièrement géré qui vous offre une vue centrale de tous vos journaux. Il collecte les journaux à partir des ressources OCI et fournit des détails de diagnostic critiques sur la façon dont ces ressources sont consultées et performantes. Vous pouvez utiliser trois types de journal principaux :

- Journaux d'audit:

Les journaux d'audit capturent toutes les actions de votre location, qu'il s'agisse de la console, de la ligne de commande ou de l'API. Le contenu du journal d'audit est stocké de manière immuable et ne peut pas être modifié ou supprimé. Vous pouvez effectuer une recherche dans le journal d'audit à partir de la console et transformer les entrées en événements qui peuvent ensuite être envoyés à vos équipes de sécurité à l'aide du service OCI Notifications.

- Journaux de service:

Les journaux de service sont générés par des services natifs OCI tels que API Gateway, Load Balancer, Object Storage, Functions et les journaux de flux VCN. Chaque service propose des catégories de journaux prédéfinies que vous pouvez activer ou désactiver selon vos besoins.

- Journaux personnalisés:

Les journaux personnalisés vous permettent de surveiller et d'enregistrer des informations de diagnostic à partir de vos applications personnalisées, d'autres fournisseurs cloud ou d'environnements sur site. Utilisez l'API pour inclure ces journaux, ou configurez une instance ou une ressource OCI Compute pour télécharger directement des journaux personnalisés à partir de vos ressources de calcul à l'aide de l'agent de surveillance unifié. Les journaux personnalisés sont pris en charge à la fois dans une machine virtuelle et dans Bare Metal.

Toutes les données de journal sont cryptées, qu'elles soient en transit ou au repos, et restent cryptées lorsqu'elles sont archivées ou transférées vers le stockage tel qu'Object Storage. OCI Logging s'intègre à Connector Hub, de sorte que vous puissiez facilement transférer vos journaux vers Object Storage pour archiver le stockage, ou le service OCI Streaming pour l'ingestion par votre SIEM (Security Information and Event Management) et d'autres outils d'analyse de la sécurité.

OCI Log Analytics

Envisagez d'utiliser le service OCI Log Analytics pour analyser vos journaux si vous n'avez pas de SIEM. Le service OCI Log Analytics est une solution native d'OCI qui vous permet d'indexer, d'enrichir, d'agréger, d'explorer, de rechercher, d'analyser, de corréler, de visualiser et de surveiller les données de journal à partir de vos applications et de votre infrastructure système cloud ou sur site. Le service fournit plusieurs moyens d'obtenir des informations opérationnelles à partir des journaux. Avec Log Analytics, vous pouvez :

- Utiliser l'interface utilisateur interactive de l'explorateur de journaux

- Agréger les informations des journaux dans des tableaux de bord

- Assimilation et analyse des données à l'aide d'API

- Intégrer les données de journal à d'autres services OCI

Les visualisations interactives offrent plusieurs moyens de décortiquer les données. Vous pouvez utiliser les fonctionnalités de clustering pour réduire les millions d'entrées de journal aux modèles les plus intéressants, regrouper les fonctionnalités pour détecter les anomalies et suivre les transactions. La fonctionnalité Lien permet d'analyser les journaux d'une transaction ou d'identifier les modèles anormaux à l'aide de la vue groupée.

La solution de surveillance de la sécurité dans OCI Log Analytics est un ensemble de tableaux de bord organisés qui vous aident à surveiller et à comprendre votre posture de sécurité cloud. Ces tableaux de bord transforment des données de journal complexes en informations de sécurité exploitables et vous aident à résoudre les problèmes de sécurité. Cette vue vous fait gagner du temps, réduit les risques et améliore votre posture de sécurité dans le cloud.

Les trois vues définies par Oracle, VCN, OCI Compute et OCI Audit sont affichées sur la page de la solution Security Monitoring.

Gestion de la posture de sécurité

Bien qu'OCI Logging vous permette de visualiser ce qui se passe dans votre environnement, il ne fournit que des points de données disparates sur l'activité qu'il contient. La collecte d'informations contextuelles vous permet de repérer les menaces potentielles et de protéger votre environnement contre les menaces telles que les ransomwares. Les plates-formes SIEM traditionnelles fournissent des fonctionnalités de corrélation et d'analyse avancées. Cependant, ils peuvent être difficiles à utiliser et coûteux à mettre en œuvre et à maintenir. OCI fournit un service cloud natif qui offre plusieurs des mêmes avantages :

Cloud Guard

Un service cloud natif qui vous aide à surveiller votre environnement OCI, à détecter les configurations ou activités risquées et à maintenir un état de sécurité solide. Avec Cloud Guard, vous pouvez :

- Examinez vos ressources pour détecter les failles de sécurité liées à la configuration, et vos utilisateurs et opérateurs pour détecter les activités à risque.

- Lors d'une détection, suggérer, assister ou faire des actions correctives, en fonction du paramétrage.

- Convertissez automatiquement les informations du journal d'audit en événements de sécurité exploitables et réduisez le nombre d'événements bruts que vous devez passer au crible.

- Agissez sur les événements de la console Cloud Guard et transférez-les vers le service OCI Streaming, puis vers votre système SIEM.

- Clonez et personnalisez les recettes de détecteur et de répondeur fournies par Oracle afin d'adapter les violations de sécurité auxquelles vous souhaitez être alerté et les actions autorisées à les exécuter. Par exemple, vous pouvez détecter les buckets Object Storage dont la visibilité est définie sur Public.

- Appliquez Cloud Guard au niveau de la location pour une couverture étendue et réduisez la charge administrative liée à la maintenance de plusieurs configurations.

- Utilisez les listes gérées pour inclure ou exclure des configurations spécifiques des détecteurs d'analyse de sécurité.

Détecteur de menace Cloud Guard

Appliquez la data science pour découvrir rapidement les environnements compromis. Triage automatique du comportement des utilisateurs à l'aide de l'apprentissage automatique, de la science des données et des informations sur les menaces pour réduire le bruit des alertes. Utilisez les données de renseignements sur les menaces d'Oracle pour surveiller les modèles de comportement ciblés alignés sur les techniques MITRE ATT&CK. Cela utilise les comportements et les motivations des attaquants connus pour identifier les marqueurs de menace et combine ces marqueurs dans un algorithme de notation basé sur la progression de l'attaque.

Threat Detector analyse également les actions de l'administrateur OCI à l'aide du machine learning et d'autres techniques pour aider les opérateurs de sécurité à alerter les utilisateurs malveillants, dont les informations d'identification ont été volées ou dont leur allégeance a été compromise. Assurez-vous que ce détecteur est activé et configurez l'alerte d'utilisateur non autorisé pour informer les personnes autorisées de votre équipe.

Sécurité de l'instance Cloud Guard

Instance Security fournit une sécurité d'exécution pour les charges globales dans les hôtes virtuels et Bare Metal OCI Compute. Il garantit que les besoins en matière de sécurité sont satisfaits en un seul endroit avec une visibilité cohérente. Instance Security fournit une compréhension globale de l'état de sécurité de l'infrastructure et vous aide à :

- Détecter les processus suspects, les ports ouverts et les exécutions de script au niveau du système d'exploitation

- Recevoir des alertes exploitables sur les vulnérabilités et les activités anormales

- Utiliser des recettes de détecteur gérées par Oracle ou créer vos propres recettes pour la chasse aux menaces

- Exporter les journaux vers vos outils de sécurité tiers avec l'intégration native OCI Logging

Sécurité de la base de données

Les bases de données sont des cibles principales pour les ransomwares, car elles contiennent les données opérationnelles critiques, sensibles et réglementées de votre entreprise. C'est pourquoi il est essentiel d'avoir des informations en temps réel sur la posture de sécurité de votre base de données et de protéger votre infrastructure cloud contre les ransomwares et autres attaques.

Par défaut, les bases de données OCI utilisent le cryptage transparent des données (TDE) pour protéger les données confidentielles dans les tables et les sauvegardes. TDE crypte toutes les données inactives et les décrypte de manière transparente pour les utilisateurs ou applications autorisés lorsqu'ils accèdent à ces données. TDE protège les données stockées sur un média en cas de vol du média de stockage ou du fichier de données.

Oracle Data Safe fournit une console Oracle Database unifiée pour vous aider à comprendre la sensibilité de vos données, à évaluer les risques liés aux données, à masquer les informations confidentielles, à configurer et à surveiller les contrôles de sécurité, à évaluer les utilisateurs et à surveiller l'activité de la base de données. Avec Data Safe, vous pouvez effectuer les opérations suivantes :

- Évaluation des risques liés à la sécurité

- Evaluations des utilisateurs

- Audits d'activité

- Repérage de données

- Masquage des données

Conseil :

Inscrivez toutes vos bases de données Oracle Database auprès de Data Safe pour identifier, classer et hiérarchiser les risques, et pour générer des rapports d'utilisation complets sur les paramètres de sécurité, les contrôles de sécurité et les rôles et privilèges utilisateur.Oracle Database Vault

Oracle Database Vault implémente des contrôles de sécurité des données dans Oracle Database afin de restreindre l'accès aux données d'application confidentielles par les utilisateurs privilégiés. Réduisez les risques de menaces internes et externes et répondez aux exigences de conformité et à la séparation des tâches.

Sécurisez les environnements Oracle Database nouveaux et existants sans nécessiter de modifications d'application coûteuses et chronophages. Database Vault est compatible avec les architectures d'entreprise, notamment Oracle Real Application Clusters (Oracle RAC), Oracle GoldenGate et Oracle Data Guard, le tout sans qu'il soit nécessaire de déployer des serveurs et des agents supplémentaires.

Oracle Database Vault offre les fonctionnalités suivantes :

- Domaines : bloquez l'accès non autorisé aux données sensibles en créant des environnements d'application restreints dans vos contrôles de sécurité Oracle Database et Oracle Database Vault. Aider les entreprises à respecter les lois et normes relatives à la confidentialité des données, telles que le règlement général sur la protection des données (RGPD) de l'Union européenne, la norme PCI-DSS (Payment Card Industry Data Security Standard) et de nombreuses autres réglementations qui nécessitent des contrôles internes rigoureux sur l'accès, la divulgation ou la modification des informations sensibles.

- Règles de commande : empêche les modifications malveillantes ou accidentelles qui perturbent les opérations par des comptes utilisateur dotés de privilèges. Les contrôles de commande empêchent les commandes non autorisées telles que

DROP TABLEouALTER SYSTEMen dehors de fenêtres de maintenance spécifiques. - Chemins de confiance : imposez un accès sans confiance en fonction de l'adresse IP, de l'application, de l'utilisateur et de l'heure de la journée, afin que les pirates ne puissent pas facilement utiliser les informations d'identification volées. Oracle Database Vault peut bloquer l'accès non autorisé aux données sensibles et générer des alertes de grande valeur informant les administrateurs de l'activité suspecte d'accès aux données et empêcher le vol de données avant qu'il ne se produise.

- Séparation des responsabilités : imposez des vérifications et des soldes aux utilisateurs privilégiés, et empêchez les pirates de désactiver les contrôles de sécurité, de créer des utilisateurs non fiables et d'accéder aux données sensibles à l'aide des informations d'identification d'un compte privilégié.

Conseil :

Implémentez Database Vault pour toutes vos bases de données OCI.Evénements et notifications

Vous pouvez choisir d'être averti des événements supplémentaires qui se produisent dans votre location OCI et qui ne sont pas couverts par les services décrits. Les services OCI Events et Notifications vous permettent d'identifier ces événements et d'envoyer des notifications à votre équipe lorsqu'un événement se produit.Evénements OCI

Utilisez Evénements OCI pour créer des règles afin d'envoyer des notifications automatisées en fonction des modifications d'état dans votre location. Les règles incluent un filtre que vous définissez afin d'indiquer les événements produits par les ressources de votre location. Les règles doivent également indiquer une action qui se déclenchera lorsque le filtre détecte un événement correspondant.

Les actions sont les réponses que vous définissez pour les correspondances d'événement. Lorsque le filtre de la règle trouve une correspondance, le service Events OCI transmet l'événement correspondant à une ou plusieurs des destinations identifiées dans la règle. Les services de destination des événements sont Notifications, Streaming et Functions.

Notifications OCI

Utilisez OCI Notifications pour envoyer des alertes lorsqu'un événement avec vos ressources OCI se déclenche. Vous pouvez configurer des alarmes, des règles d'événement et des connecteurs de service pour que vous puissiez recevoir des messages lisibles à l'utilisateur par le biais d'adresses prises en charge, notamment des courriels et des messages texte (SMS). Vous pouvez également automatiser les tâches via des adresses HTTPS personnalisées et des fonctions OCI. Vous pouvez également publier directement les messages.

Les services OCI Audit, Logging, Cloud Guard et Data Safe sont tous intégrés aux événements OCI et aux notifications afin de vous permettre d'informer vos équipes d'opérations et de sécurité des problèmes de sécurité dans votre location.