Integrazione di applicazioni personalizzate con IAM

Scopri come utilizzare l'interfaccia SCIM per integrare applicazioni personalizzate con un dominio di Identity.

Integrazione con applicazioni personalizzate

Si supponga di voler integrare le applicazioni con un dominio di Identity. Le applicazioni sono sviluppate internamente o non sono elencate nel catalogo applicazioni e un bridge AD o un bridge di provisioning non può essere utilizzato come collegamento tra le applicazioni e un dominio di Identity, ma supportano lo standard SCIM.

Integrando le applicazioni personalizzate che supportano lo standard SCIM con un dominio di Identity, è possibile fornire funzionalità di provisioning per le applicazioni e sincronizzare gli utenti tra le applicazioni e IAM.

SCIM

In passato, era comune che le applicazioni avessero le proprie API di gestione degli utenti. Poiché le API per ogni applicazione si comportano in un certo modo, lo sviluppatore ha dovuto comprendere le API specifiche di ogni applicazione per creare integrazioni per le applicazioni.

Per integrare le applicazioni personalizzate con i domini di Identity, Oracle consiglia di utilizzare il sistema SCIM (Sistema per la gestione delle identità tra domini). SCIM fornisce agli sviluppatori un livello di astrazione. Se le API per le applicazioni sono esposte tramite SCIM, gli sviluppatori non devono apprendere le API associate a ciascuna applicazione perché il formato JSON delle API è comune in tutte le applicazioni.

Oltre a essere una specifica aperta che standardizza la gestione di utenti e gruppi tra le applicazioni, consente l'automazione del provisioning di utenti e gruppi. È possibile eseguire il provisioning e sincronizzare i dati per gli utenti e i gruppi in più applicazioni.

Con SCIM, è possibile definire endpoint HTTP per creare, leggere, aggiornare ed eliminare risorse per entità quali utenti e gruppi. È inoltre possibile utilizzare SCIM per estendere gli schemi per gli utenti e i gruppi dell'azienda. La specifica SCIM definisce un set minimo di attributi per lo schema utente, ma questo schema può essere esteso.

Si supponga, ad esempio, di dover eseguire il provisioning dell'attributo personalizzato Employee ID dallo schema utente del dominio di Identity all'applicazione personalizzata. È possibile estendere lo schema utente predefinito, aggiungere questo attributo e mapparlo tra il dominio di identificazione e l'applicazione. Lo schema utente nel dominio di Identity può ora aderire agli attributi associati all'area di memorizzazione delle identità dell'applicazione personalizzata.

La specifica SCIM definisce inoltre la sicurezza per qualsiasi richiesta effettuata utilizzando gli endpoint HTTP. La sicurezza è definita utilizzando un protocollo HTTPS (Secure) per stabilire la comunicazione tra gli endpoint e le applicazioni con cui si sta integrando e richiedendo un token di autorizzazione utilizzato per accedere alla richiesta ed eseguire le operazioni ad essa associate.

Utilizzare la tabella riportata di seguito per ulteriori informazioni sulla specifica SCIM.

| Elemento | URL |

|---|---|

| Schema principale | https://tools.ietf.org/html/rfc7643 |

| Protocollo | https://tools.ietf.org/html/rfc7644 |

| Definizioni, panoramica, concetti e requisiti | https://tools.ietf.org/html/rfc7642 |

Se guardi come venivano create le integrazioni, gli sviluppatori dovevano comprendere le API esposte per ogni applicazione. Non c'era coerenza su come rappresentare un'identità in queste applicazioni.

Utilizzando SCIM, ora c'è uno standard comune di come rappresenti un'identità in ogni applicazione. Poiché tutte le applicazioni sono conformi al formato SCIM, c'è un flusso armonioso in termini di come queste identità sono rappresentate. Ciò semplifica l'integrazione di un servizio cloud di gestione delle identità come IAM con queste applicazioni.

Avere uno standard comune per rappresentare le identità nelle applicazioni migliora l'efficienza e la produttività del lavoro degli sviluppatori perché gli sviluppatori non devono dedicare tempo all'apprendimento delle API per ogni applicazione. Dal punto di vista aziendale, il tempo necessario per sviluppare un'integrazione da un sistema di identità all'applicazione sarà ridotto in modo significativo. Ora puoi eseguire le automazioni per l'integrazione perché esiste uno standard in termini di come rappresenti un'identità e di come ti integri con tale identità.

Esponendo l'area di memorizzazione delle identità dell'applicazione personalizzata con un'interfaccia basata su SCIM, evita di dover sviluppare un connettore personalizzato tra l'applicazione e IAM. Ciò può richiedere molto tempo, essere costoso e portare a una manutenzione intensiva in un aggiornamento futuro.

SCIM automatizza il processo di gestione del ciclo di vita dell'identità utente e aumenta la sicurezza dei dati associati agli utenti e ai gruppi dell'azienda.

Man mano che la tua azienda cresce, gli utenti e i gruppi aumentano. Attraverso le operazioni quotidiane della tua azienda, potresti riscontrare situazioni come il turnover dei dipendenti o le appartenenze che i tuoi utenti hanno con i gruppi della tua azienda potrebbero cambiare. Gli account utente, i gruppi e le appartenenze ai gruppi dell'azienda aumentano in modo significativo.

Poiché SCIM è uno standard, i dati dell'utente e del gruppo della tua azienda vengono memorizzati in modo coerente e possono essere comunicati come tali tra diverse app (incluse le tue app personalizzate). È possibile automatizzare il processo di provisioning e deprovisioning e disporre della funzione IAM come singolo punto per gestire le autorizzazioni e le appartenenze ai gruppi. Trasferendo automaticamente i dati degli utenti e dei gruppi dell'azienda, riduci il rischio di errori involontari.

Implementando SCIM, migliorate la sicurezza della vostra azienda. Attraverso SSO, i dipendenti dell'azienda non devono più accedere a ciascuno dei loro account singolarmente. È possibile garantire la conformità dei criteri di sicurezza per gli utenti e il loro accesso alle applicazioni dell'azienda.

Modelli applicazione SCIM generici

App Catalog contiene migliaia di applicazioni che si integrano con IAM. Potresti avere le tue applicazioni in esecuzione on-premise o nel cloud oppure potresti creare le tue applicazioni in diversi sistemi di infrastruttura, come Amazon Web Services o Oracle Cloud Infrastructure.

IAM deve fornire non solo integrazioni con le applicazioni elencate nell'App Catalog, ma anche strumenti in modo da poter creare integrazioni per le tue applicazioni personalizzate senza sviluppare codice.

Con il modello di applicazione SCIM generico, è possibile configurare le applicazioni personalizzate in modo che le API SCIM siano esposte e non sia necessario sviluppare una singola riga di codice. Tutto ciò che è necessario è andare al Catalogo applicazioni e cercare un modello di applicazione gestito da SCIM. Per utilizzare questo modello, è sufficiente fornire l'URL dell'endpoint e i dettagli richiesti da IAM per connettersi all'applicazione. Quindi mappare gli attributi tra l'applicazione e un dominio di Identity.

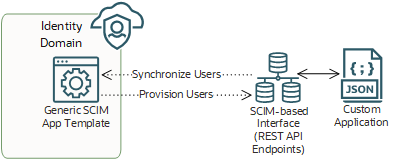

Con il modello di applicazione SCIM generico è possibile eseguire il provisioning o la sincronizzazione degli utenti tra le applicazioni personalizzate e i domini di Identity.

In questo diagramma, il modello di applicazione SCIM generico è stato configurato per consentire a IAM di comunicare con un'applicazione personalizzata che dispone di un'interfaccia basata su SCIM. Questa interfaccia utilizza gli endpoint dell'API REST per eseguire il provisioning e sincronizzare gli utenti tra i domini di Identity e l'applicazione personalizzata.

La tua applicazione personalizzata dispone di un'interfaccia basata su SCIM?

Scopri cosa fare, in base al fatto che la tua applicazione personalizzata abbia un'interfaccia basata su SCIM.

Se l'applicazione personalizzata dispone di questa interfaccia, è possibile configurare il modello di applicazione SCIM generico per eseguire il provisioning degli utenti con l'applicazione. Vedere Configurazione del modello di applicazione SCIM generico.

Se l'applicazione personalizzata non dispone di questa interfaccia, è possibile sviluppare un gateway SCIM personalizzato che funga da interfaccia tra IAM e l'applicazione personalizzata. Vedere Come sviluppare un gateway SCIM personalizzato