SSO tra OCI e ADFS

In questa esercitazione configurare SSO tra IAM OCI e ADFS utilizzando ADFS come provider di identità (IdP).

Questa esercitazione di 30 minuti mostra come integrare OCI IAM, in qualità di provider di servizi (SP), con ADFS, in qualità di IdP. Impostando la federazione tra ADFS e OCI IAM, puoi abilitare l'accesso degli utenti ai servizi e alle applicazioni in OCI utilizzando le credenziali utente autenticate da ADFS.

Questa esercitazione descrive l'impostazione di ADFS come IdP per OCI IAM.

IAM OCI fornisce l'integrazione con SAML 2.0 IdPs. Questa integrazione:

- Funziona con soluzioni SSO (Single Sign-On) federate compatibili con SAML 2.0 come IdP, ad esempio ADFS.

- Consente agli utenti di connettersi a OCI utilizzando le proprie credenziali ADFS.

- Consente agli utenti di accedere alle applicazioni finali.

- In primo luogo, scaricare i metadati dal dominio di Identity IAM OCI.

- Nei passi successivi è possibile creare e configurare una parte dipendente in ADFS.

- In ADFS, impostare SSO con IAM OCI utilizzando i metadati.

- In ADFS modificare gli attributi e le richieste in modo che il nome e-mail venga utilizzato come identificativo per gli utenti.

- In ADFS, aggiungere un utente all'applicazione.

- Per i passi successivi, tornare al dominio di Identity per completare l'impostazione e la configurazione. In OCI IAM, aggiornare il criterio IdP predefinito per aggiungere ADFS.

- Test che l'autenticazione federata funziona tra IAM OCI e ADFS.

Questa esercitazione è specifica di IAM con domini di Identity.

Per eseguire questa esercitazione, è necessario disporre dei seguenti elementi:

- Account Oracle Cloud Infrastructure (OCI) a pagamento o account di prova OCI. Consulta Oracle Cloud Infrastructure Free Tier.

- Ruolo di amministratore del dominio di Identity per il dominio di Identity IAM OCI. Vedere Introduzione ai ruoli amministratore.

- Installazione di ADFS in locale. Nota

Questa esercitazione descrive l'utilizzo del software ADFS fornito con Microsoft Windows Server 2016 R2. - Inoltre, è necessario verificare che lo stesso utente esista in OCI e ADFS e che ADFS funzioni.

Verificare che in entrambi i sistemi esista un utente con lo stesso indirizzo e-mail.

Affinché SSO SAML funzioni tra ADFS e IAM OCI, è necessario che un utente con lo stesso indirizzo di posta elettronica sia nel dominio Microsoft Active Directory che nel dominio di Identity IAM OCI. Questa procedura consente di confermare l'esistenza di un utente su entrambi i sistemi.

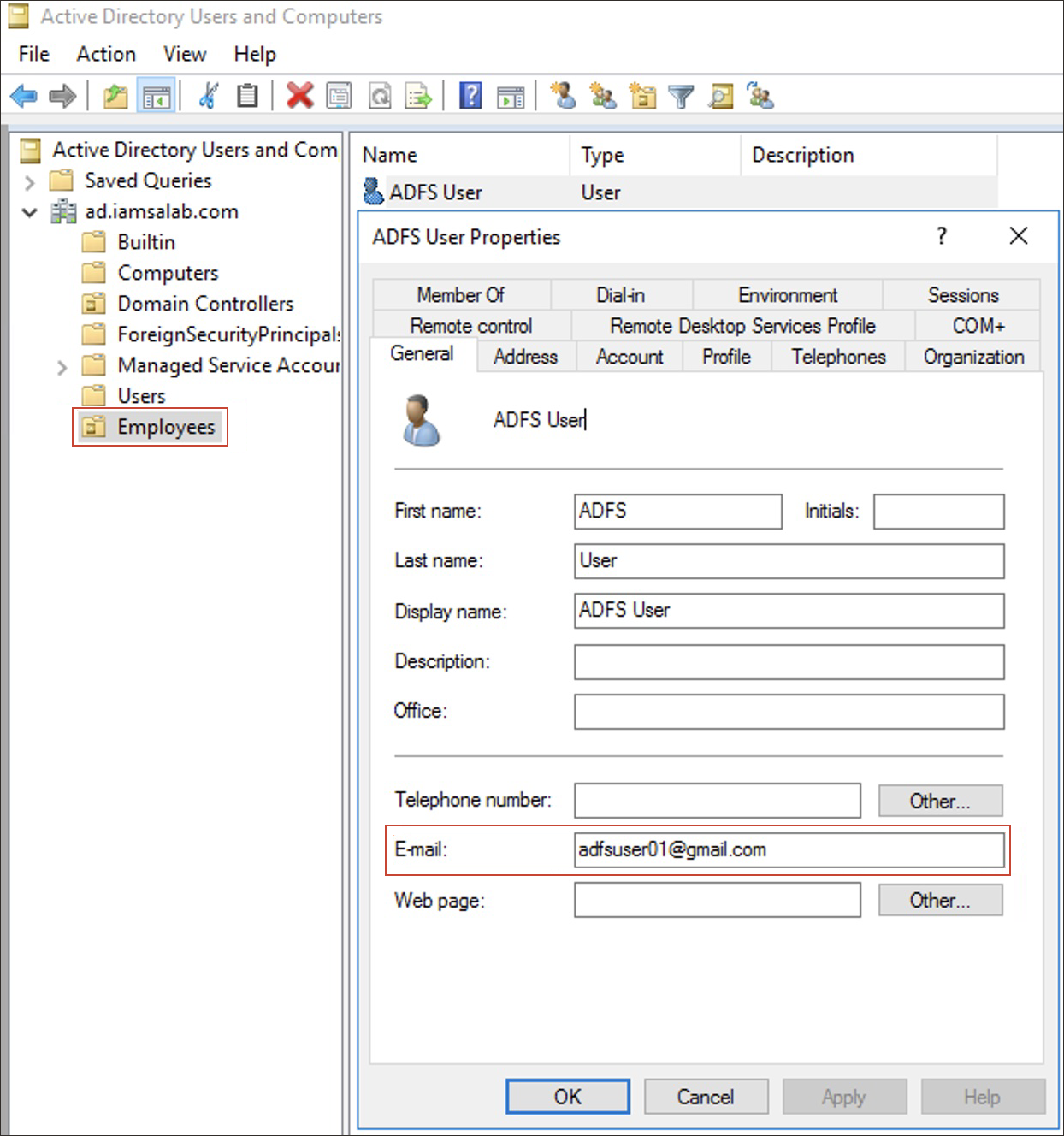

- Aprire l'utilità Utenti e computer di Microsoft Active Directory. In Windows 2016 Server selezionare Server Manager, quindi Strumenti e infine Utenti e computer di Active Directory.

-

Nella cartella Dipendenti fare doppio clic sull'utente che si desidera utilizzare. Prendere nota dell'indirizzo e-mail dell'utente.

ADFS USER(adfsuser01@gmail.com)Nota

Se più di un utente nel dominio IAM OCI ha lo stesso indirizzo di posta elettronica, SAML SSO non riesce perché è impossibile determinare quale utente deve essere connesso.

- L'indirizzo di posta elettronica dell'utente viene utilizzato per collegare l'utente connesso ad ADFS con la stessa voce dell'utente in IAM OCI.

- Se non si dispone di un utente ADFS per eseguire il test della connessione, è possibile crearne uno.

- In un browser immettere l'URL della console per accedere alla console IAM OCI:

- Immettere il nome account cloud, indicato anche come nome della tenancy, quindi selezionare Successivo.

- Accedi con nome utente e password.

- Selezionare il dominio che si intende utilizzare.

- Selezionare Utenti.

- Nel campo di ricerca, immettere l'indirizzo e-mail registrato da Microsoft Active Directory.

- Nei risultati della ricerca confermare l'esistenza di un utente con lo stesso indirizzo e-mail dell'utente in Microsoft Active Directory.Nota

Se l'utente non esiste in IAM OCI, selezionare Aggiungi e creare l'utente con lo stesso indirizzo e-mail di Microsoft Active Directory.

Verificare che ADFS sia in esecuzione e che sia possibile richiedere all'utente l'accesso.

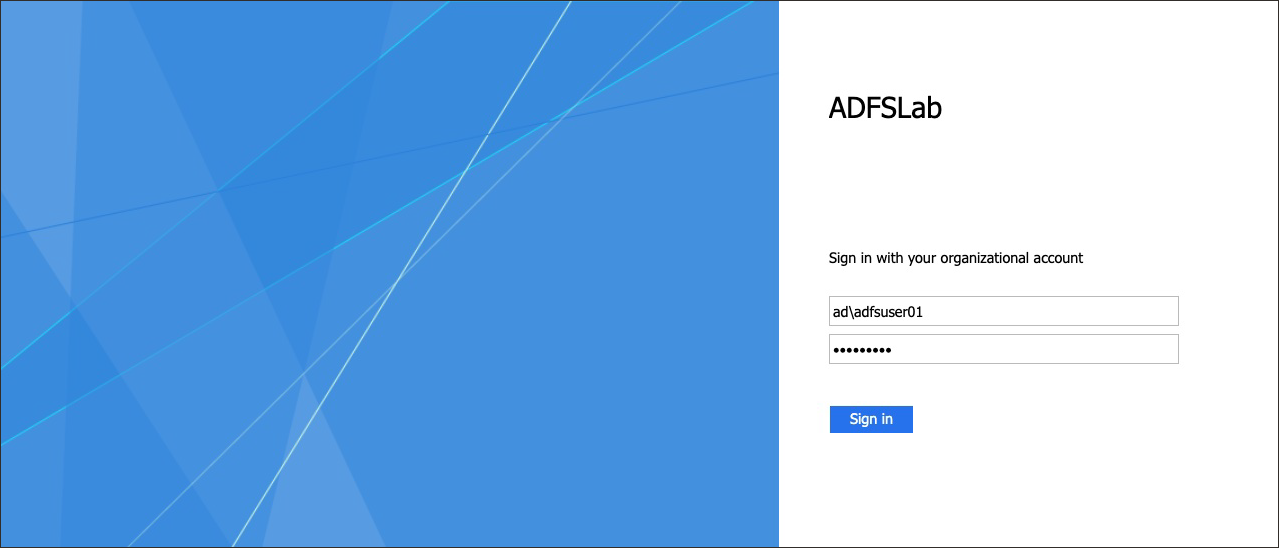

- Nel browser, accedere ad ADFS utilizzando l'URL:

dovehttps://adfs.example.com/adfs/ls/IdpInitiatedSignOnPageadfs.example.comè il nome host ADFS. - Se necessario, selezionare Accedi a questo sito. Selezionare Connetti.

- Immettere le credenziali Microsoft Active Directory per un utente esistente su ADFS e OCI IAM (in questo esempio,

adfsuser01) e selezionare Connetti. - Verrà visualizzato il messaggio

You are signed in.

- Nel browser, accedere ad ADFS utilizzando l'URL:

dovehttps://adfs.example.com/FederationMetadata/2007-06/FederationMetadata.xmladfs.example.comè il nome host ADFS. - Salvare il file

FederationMetadata.xml. Questo file verrà utilizzato per registrare ADFS con OCI IAM. - In OCI Console andare al dominio in cui si desidera lavorare. Potrebbe essere necessario modificare il compartimento per trovare il dominio desiderato, Selezionare Sicurezza, quindi Provider di identità.

- Selezionare Aggiungi IdP, quindi selezionare Aggiungi SAML IdP.

- Immettere un nome per SAML IdP, ad esempio

ADFS_IdP. Selezionare Next. - Selezionare Immettere i metadati IdP.

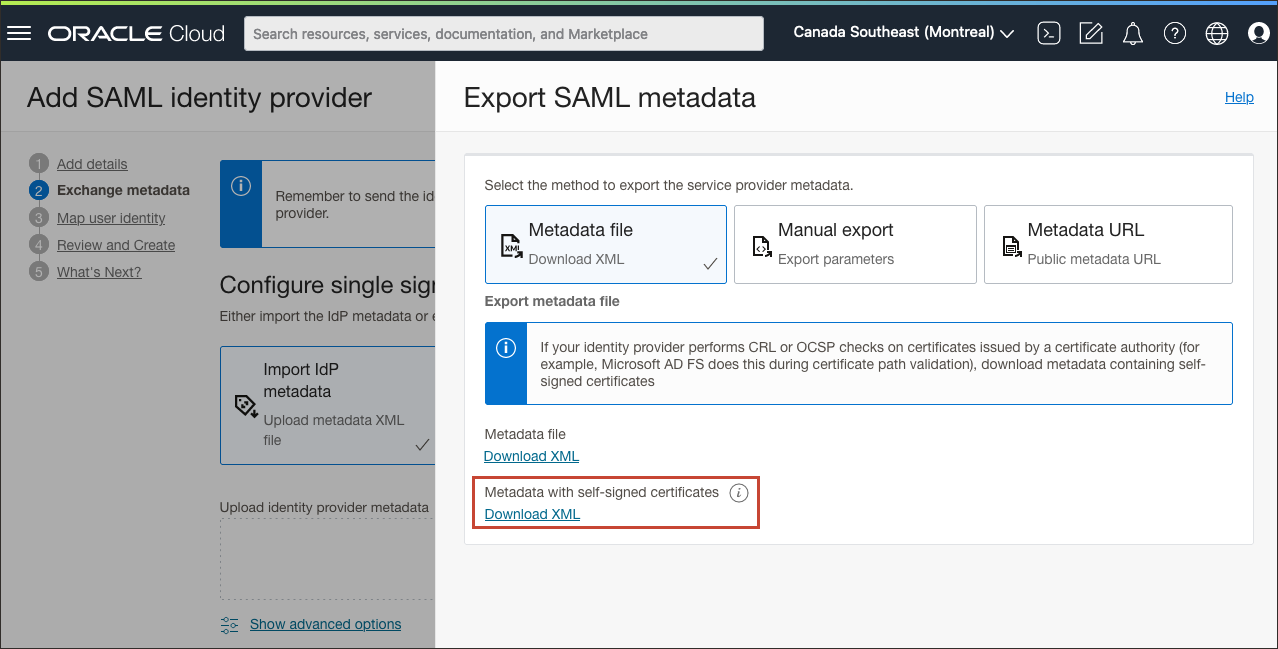

- Scaricare i metadati SP (Service Provider) OCI IAM selezionando Esporta metadati SAML.

- Nella pagina Esporta metadati SAML in Metadati con certificati con firma automatica, selezionare Scarica XML.Nota

Utilizzare i metadati con certificati autofirmati quando il provider di identità esegue controlli CRL o OCSP sui certificati emessi da una CA. In questa esercitazione, ADFS esegue questa operazione durante la convalida del percorso del certificato. - Salvare il file in una posizione appropriata.

- Trasferire il file

Metadata.xmlin Windows Server in cui è gestito ADFS. Questo file verrà utilizzato per registrare il dominio IAM OCI con ADFS.

- Nella pagina Esporta metadati SAML in Metadati con certificati con firma automatica, selezionare Scarica XML.

- Chiudere la pagina Esporta metadati SAML.

- Selezionare Importa metadati IdP, quindi selezionare Carica. Selezionare il file

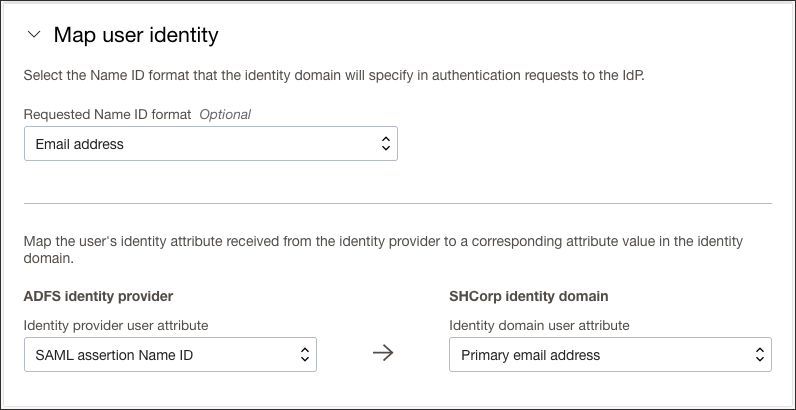

FederationMetadata.xmlsalvato in precedenza da ADFS, selezionare Apri e quindi Successivo. - In Mappa identità utente, impostare quanto segue

- In Formato NameID richiesto selezionare

Email address. - In Attributo utente provider di identità, selezionare

SAML assertion Name ID. - In Attributo utente del dominio di Identity selezionare

Primary email address.

- In Formato NameID richiesto selezionare

- Selezionare Next.

- In Rivedi e crea verificare le configurazioni e selezionare Crea IdP.

- Selezionare Attiva.

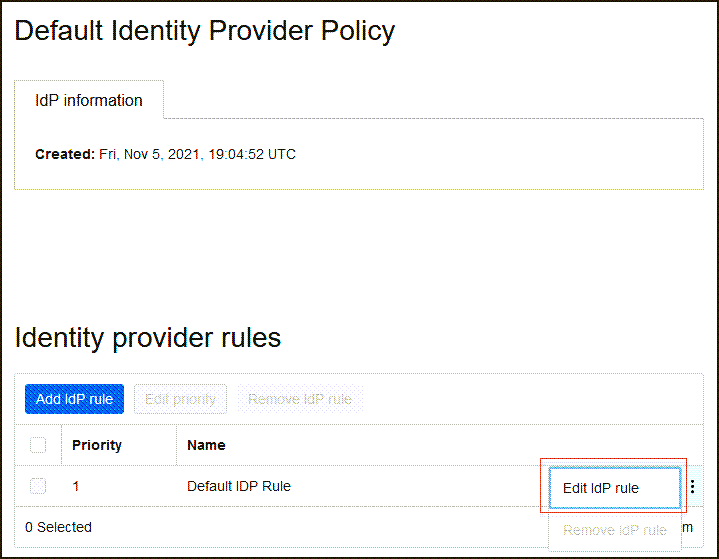

- Selezionare Aggiungi a regola criteri IdP. L'aggiunta di ADFS IdP a un criterio IdP consente di visualizzarlo nella schermata di accesso IAM OCI.

-

Selezionare Criterio provider di identità predefinito per aprirlo, quindi selezionare il menu per la regola e selezionare Modifica regola IdP.

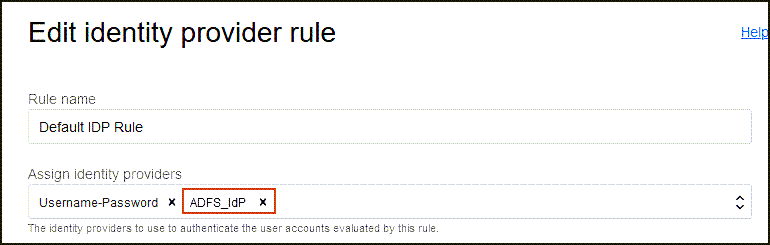

-

Selezionare Assegna provider di identità, quindi selezionare ADFS_IdP per aggiungerlo alla lista.

- Selezionare Salva modifiche.

Ora ADFS è registrato come provider di identità in IAM OCI.

Successivamente, registri OCI IAM come parte affidabile in ADFS.

In primo luogo, registrare OCI IAM come parte facente affidamento su ADFS. Quindi, configurare le regole di contestazione per IAM OCI come parte facente affidamento.

Registra la parte ricevente

- Aprire la utility di gestione ADFS. Ad esempio, nella utility Windows 2016 Server Manager selezionare Strumenti, quindi selezionare Microsoft Active Directory Federation Services Management.

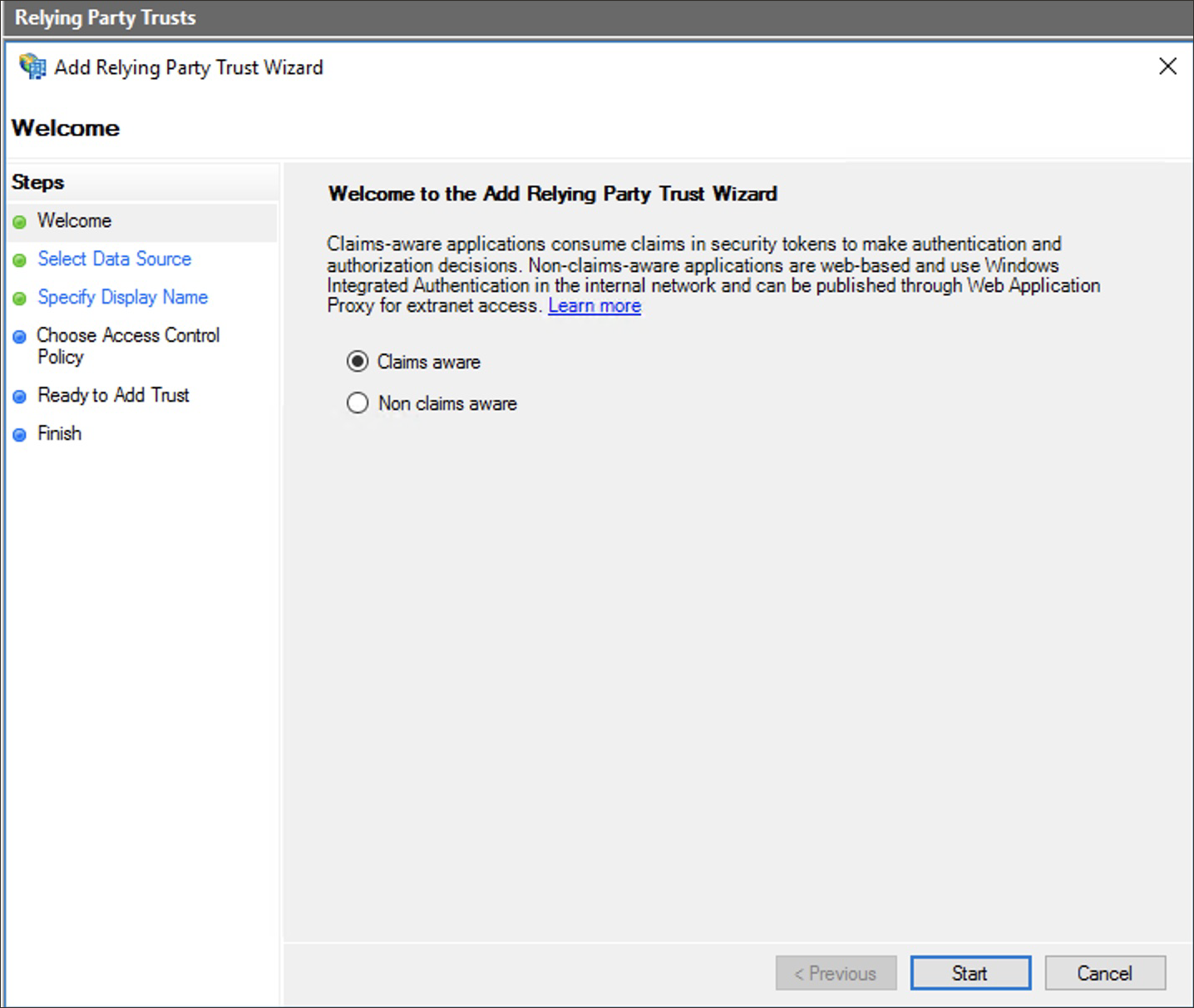

- Selezionare Azione, quindi Aggiungi attendibilità parte ricevente.

-

Nella finestra Aggiungi procedura guidata attendibilità parte ricevente selezionare Avvia.

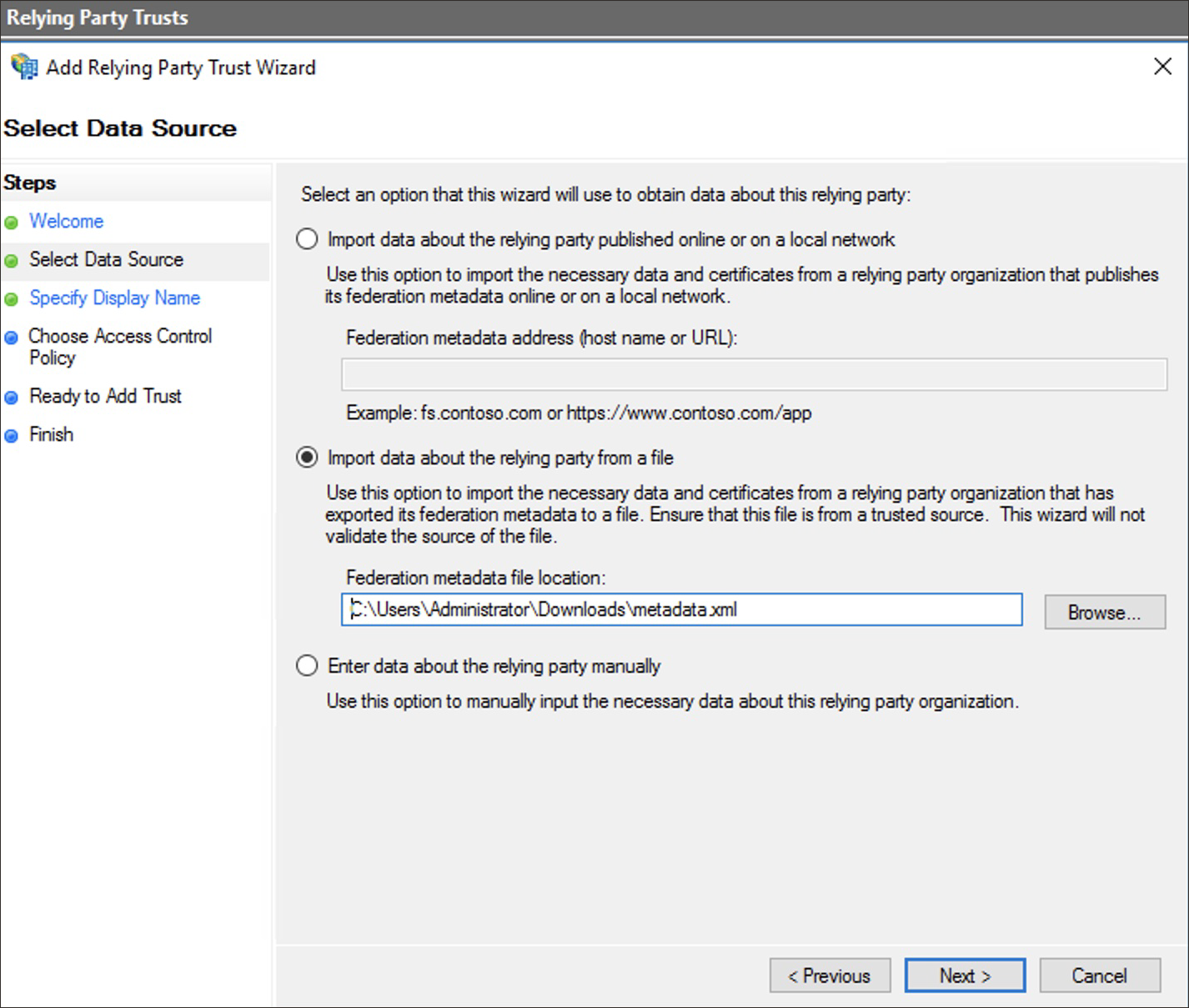

-

Selezionare Importa dati relativi alla parte di riferimento da un file, quindi selezionare Sfoglia.

- Selezionare

Metadata.xmlscaricato in precedenza da OCI IAM e selezionare Successivo. -

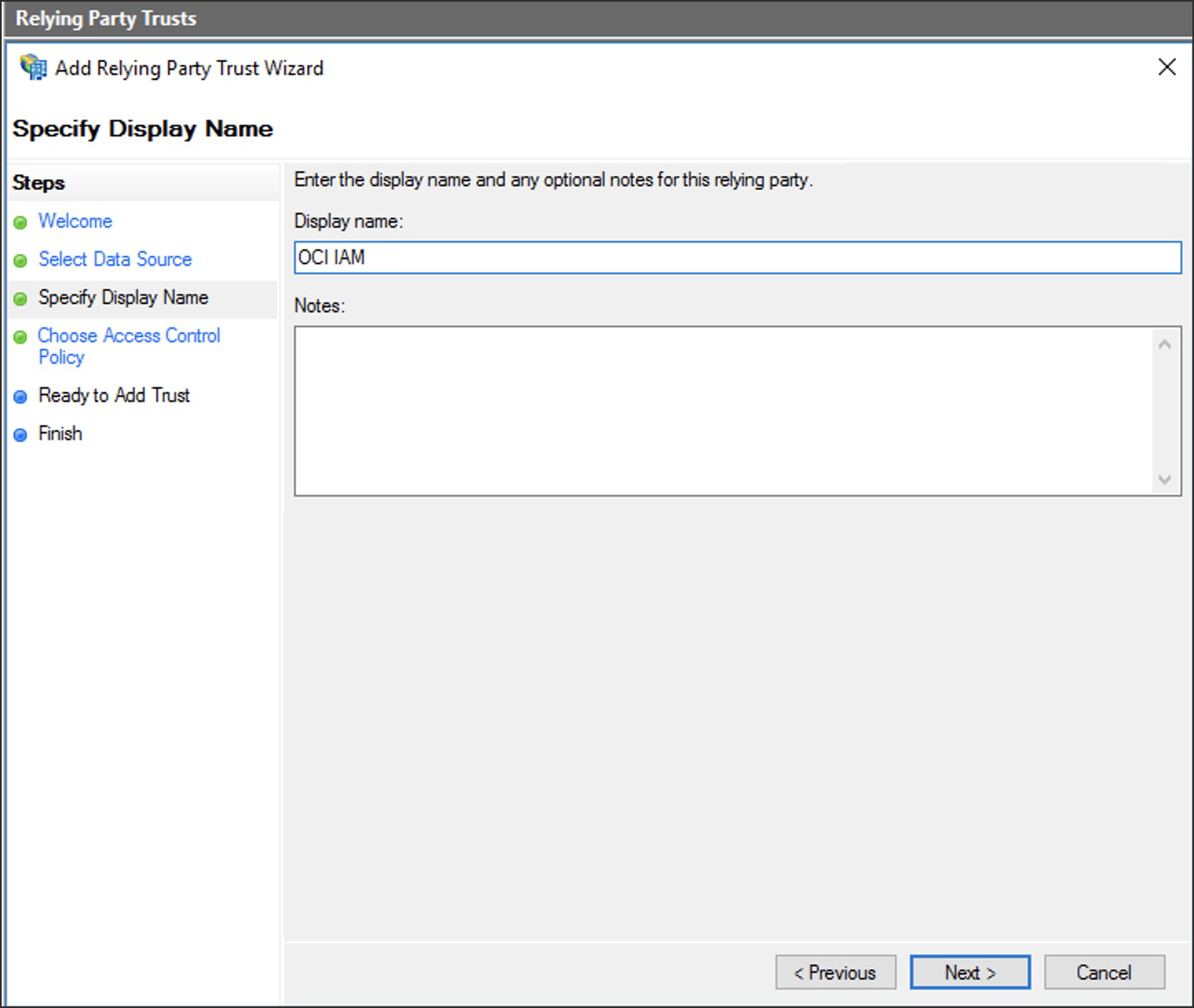

Immettere un nome visualizzato, ad esempio

OCI IAM, e facoltativamente immettere una descrizione in Note. Selezionare Next. -

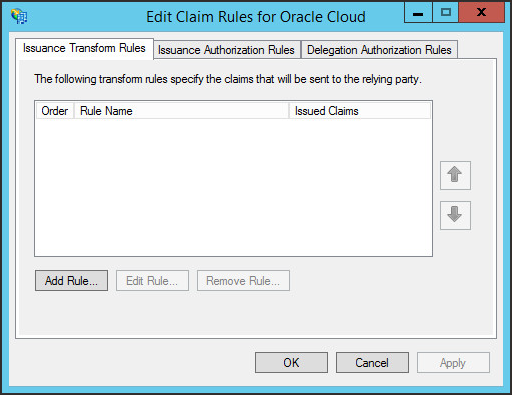

Procedere con le opzioni predefinite fino a raggiungere il passo Fine, quindi selezionare Chiudi. Viene visualizzata la finestra Modifica regole risarcimento.

Configura regole risarcimento

Le regole di richiesta definiscono le informazioni su un utente connesso inviato da ADFS a IAM OCI dopo l'autenticazione riuscita. In questo caso, si definiscono due regole di contestazione per consentire a IAM OCI di agire come parte facente affidamento:

- E-mail: questa regola indica che l'indirizzo di posta elettronica dell'utente viene inviato a IAM OCI nell'asserzione SAML.

-

ID nome: questa regola indica che il risultato della regola di posta elettronica viene inviato a IAM OCI nell'elemento Oggetto

NameIDdell'asserzione SAML.

- Nella finestra Modifica regole risarcimento, selezionare Aggiungi regola.

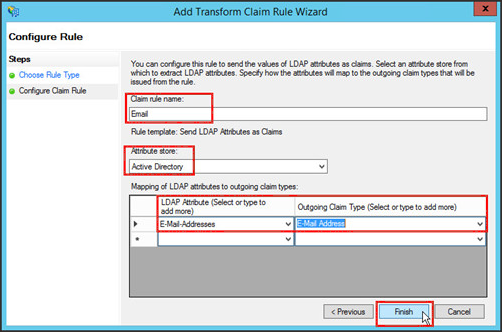

- Selezionare Invia attributi LDAP come risarcimenti come modello di regola di risarcimento, quindi selezionare Successivo

- Nella pagina Scegli tipo di regola fornire le informazioni riportate di seguito per la regola e-mail.

-

Nome regola richiesta:

Email -

Area di memorizzazione degli attributi:

Active Directory -

Mappatura degli attributi LDAP ai tipi di richiesta in uscita:

-

Attributo LDAP:

E-Mail-Addresses -

Tipo di risarcimento in uscita:

E-Mail Address

-

Attributo LDAP:

-

Nome regola richiesta:

- Selezionare Fine.

- Nella finestra Modifica regole risarcimento, selezionare Aggiungi regola per aggiungere la seconda regola risarcimento.

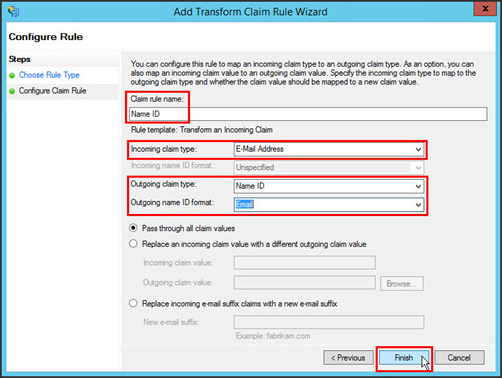

- Selezionare Trasforma un risarcimento in entrata come modello di regola di risarcimento, quindi selezionare Successivo.

- Nella pagina Scegli tipo di regola, fornire le seguenti informazioni per la regola ID nome:

-

Nome regola richiesta:

Name ID -

Tipo di risarcimento in entrata:

E-Mail Address -

Tipo di richiesta in uscita:

Name ID -

Formato ID nome in uscita:

Email

-

Nome regola richiesta:

- Selezionare Fine.

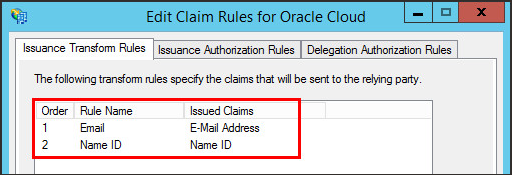

- Nella finestra Modifica regole richiesta di risarcimento per Oracle Cloud, verificare che le regole E-mail e ID nome siano state create.

Ora ADFS e OCI IAM dispongono di informazioni sufficienti per stabilire SSO e puoi testare l'integrazione.

In questo task, si esegue il test dell'autenticazione tra IAM OCI e ADFS. Se l'autenticazione riesce, abilitare il provider di identità per gli utenti finali.

- Riavviare il browser e immettere l'URL della console per accedere alla console IAM OCI:

- Immettere il nome account cloud, indicato anche come nome della tenancy, quindi selezionare Successivo.

- Accedi con nome utente e password.

- Selezionare il dominio per il quale è stato configurato ADFS IdP.

- Selezionare Sicurezza, quindi Provider di identità.

- Selezionare la voce ADFS IdP.

- Nella pagina dei dettagli di IdP, selezionare Altre azioni, quindi Esegui test login.

- Scorrere fino in basso e selezionare Test login.

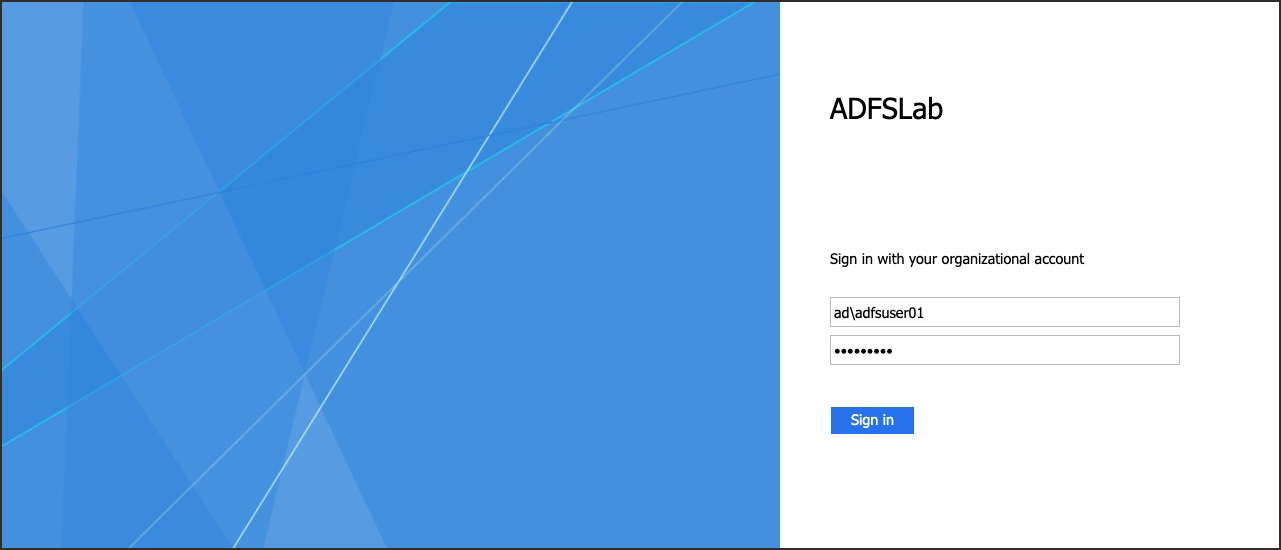

- Nella pagina di connessione ADFS, connettersi con un utente esistente in ADFS e IAM OCI.

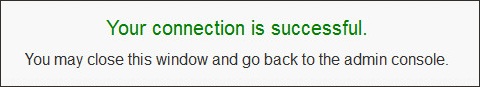

- Viene visualizzato il messaggio di conferma Connessione riuscita.

Congratulazioni. Impostazione SSO tra ADFS e IAM OCI riuscita.

Per ulteriori informazioni sullo sviluppo con i prodotti Oracle, dai un'occhiata a questi siti: