Uso chiave di monitoraggio

Scopri come monitorare l'uso delle chiavi in Oracle Cloud Infrastructure utilizzando i dati di log.

Il monitoraggio dell'uso delle chiavi per le operazioni di cifratura e decifrazione può essere utile per diversi casi d'uso, tra cui:

- Gestione del ciclo di vita: comprendere quando è stata utilizzata l'ultima chiave è fondamentale per prendere decisioni di fidelizzazione informate. Le chiavi utilizzate di frequente, ad esempio quelle che supportano i carichi di lavoro del database, potrebbero comunque essere importanti a livello operativo nonostante le attività limitate. L'estensione della conservazione dei log tramite OCI Connector Hub consente una visibilità più approfondita dei modelli di utilizzo cronologici, consentendo ai team di prendere decisioni consapevoli del rischio sull'opportunità di conservare, ruotare o ritirare le chiavi.

- Sicurezza: il monitoraggio dell'uso delle chiavi può avvisare l'utente di attività insolite.

- Monitoraggio o analisi del comportamento dell'applicazione: la correlazione del funzionamento dell'applicazione con l'uso della chiave può fornire informazioni utili per risolvere i problemi con le applicazioni o migliorarne le prestazioni.

Questo argomento descrive in dettaglio come utilizzare i log di Oracle Cloud Infrastructure (OCI) per monitorare l'uso delle chiavi.

Dati di log disponibili

Il servizio di log OCI fornisce diversi tipi di log, tra cui:

Log di controllo

Log di audit: utilizzare i log di controllo per monitorare le operazioni di gestione quali:

- Operazioni di creazione, aggiornamento ed eliminazione per la gestione di chiavi e vault

- Ruota le operazioni per le chiavi

I log di audit non registrano operazioni crittografiche quali Decrypt o GenerateDataEncryptionKey (attività del piano dati), che vengono invece eventualmente registrate nei log dei servizi.

Log servizio

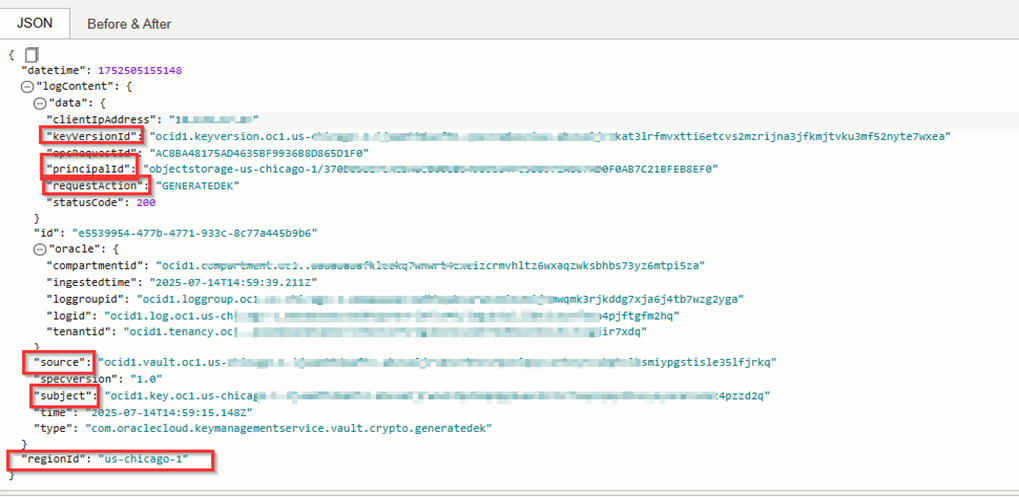

I log servizio devono essere abilitati dal cliente per essere utilizzati. Quando l'opzione è abilitata per Gestione chiavi, i log del servizio acquisiscono i metadati, tra cui:

- Nome principale chiamante (utente, funzione o istanza che avvia l'operazione chiave)

- OCID chiave

- Versione chiave

- Tipo di operazione (ad esempio,

Decrypt) - Indicatore orario

- Dettagli vault e compartimento

I log del servizio non registrano informazioni riservate che potrebbero compromettere la sicurezza dei dati per l'organizzazione o i clienti. Vedere Dettagli per Key Management per i dettagli completi sui dati raccolti dai log del servizio per Key Management.

Abilitazione dei log di servizio per un vault

Per abilitare i log del servizio, sono necessarie le autorizzazioni IAM necessarie. Per informazioni, vedere Details for Logging nella documentazione del servizio IAM.

Tenere presente che i log del servizio sono abilitati a livello di vault. Ripetere i passi in questo argomento per ogni vault regionale per il quale si desidera abilitare il log.

Per ulteriori informazioni, vedere Abilitazione del log per una risorsa nella documentazione del servizio di log.

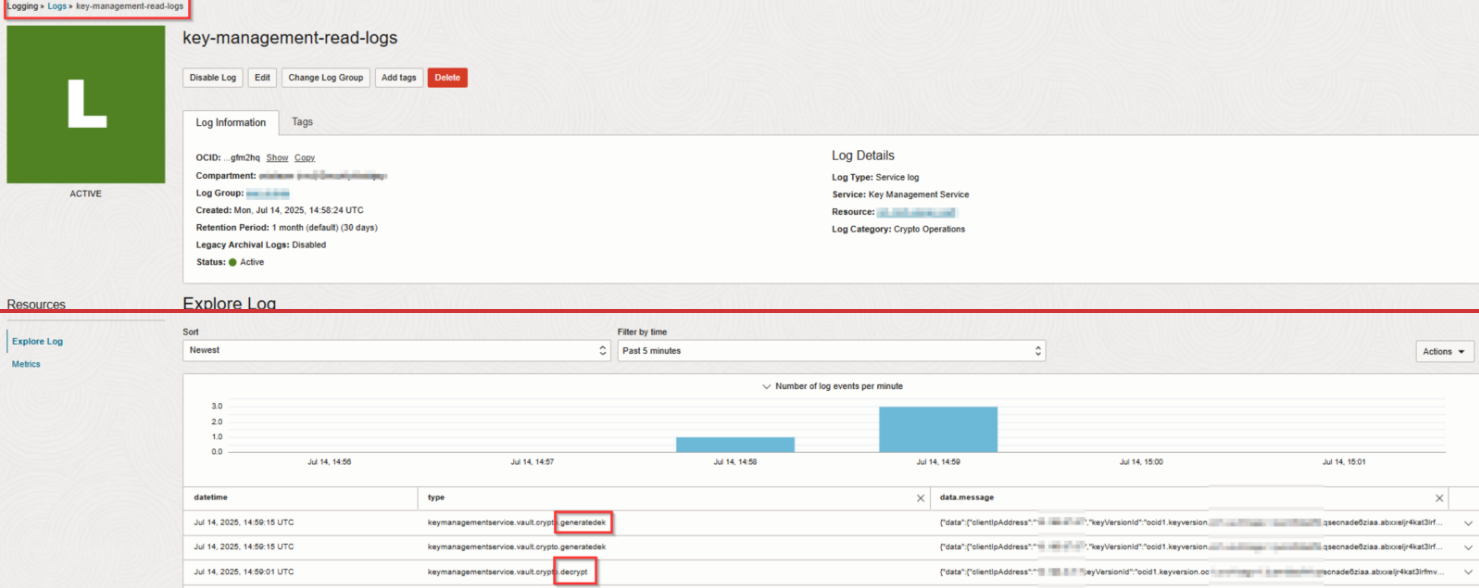

Visualizza ed esegui query sui log KMS

Invio di log allo storage degli oggetti o a piattaforme esterne come SIEM

Per impostazione predefinita, i log del servizio vengono memorizzati per 30 giorni. Per la conservazione a lungo termine o l'analisi esterna, utilizzare Connector Hub per inoltrare i log alle destinazioni di destinazione, ad esempio:

- Storage degli oggetti

- Log Analytics

- Destinazioni esterne come SIEM

Per ulteriori informazioni, vedere i seguenti argomenti: