Funzionamento di KMS esterno

Scopri il modello di External Key Management Service (EKMS), incluse le operazioni che si verificano all'interno e all'esterno di Oracle Cloud Infrastructure (OCI).

- Il materiale chiave creato nei sistemi di gestione delle chiavi di terze parti non viene mai importato in Oracle Cloud.

- Le operazioni di cifratura vengono eseguite nel sistema di gestione delle chiavi di terze parti.

- Solo i riferimenti alle chiavi vengono memorizzati nei vault OCI, il che significa che tutte le operazioni di gestione delle chiavi rimangono nel sistema di gestione delle chiavi di terze parti.

- Se l'accesso al sistema di terze parti è revocato, le operazioni di crittografia in OCI non riescono.

- Il comportamento è coerente per OCI EKMS negli ambienti cloud pubblico e Alloy di Oracle.

Integrazione KMS esterno

I servizi OCI, come lo storage degli oggetti e il database, possono utilizzare chiavi gestite da EKMS per i carichi di lavoro. L'integrazione si basa su protocolli standard del settore e sulla connettività sicura, tra cui:

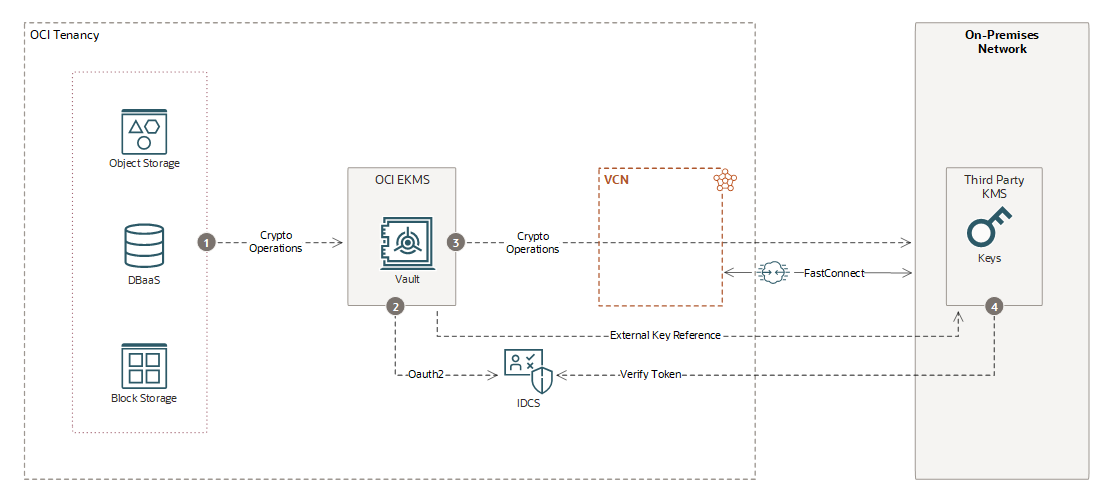

I servizi OCI, come lo storage degli oggetti e il database, possono utilizzare chiavi gestite da EKMS per i carichi di lavoro. L'integrazione si basa su protocolli standard del settore e connettività sicura. Il diagramma seguente mostra il flusso di lavoro EKMS.

- I servizi OCI utilizzano chiavi gestite da EKMS per i propri carichi di lavoro.

- EKMS utilizza OAuth2 per firmare richieste crittografiche con un token di accesso concesso dal cliente.

- Tutte le operazioni di crittografia vengono trasmesse tramite una connessione di rete sicura all'HSM in locale.

- Il servizio di gestione di terze parti verifica il token OAuth2 JWT dal servizio OCI Identity prima di consentire le operazioni.

I metadati e i riferimenti alle chiavi vengono memorizzati nel vault OCI, mentre le chiavi effettive rimangono nell'HSM di terze parti.