Controllo dell'accesso basato sui ruoli

Scopri come utilizzare il controllo dell'accesso basato sui ruoli con Oracle Database@AWS per controllare l'accesso alle tue risorse.

Il team di Oracle Database@AWS è entusiasta delle future nuove funzioni, miglioramenti e correzioni. Si consiglia di guardare questa pagina per gli aggiornamenti.

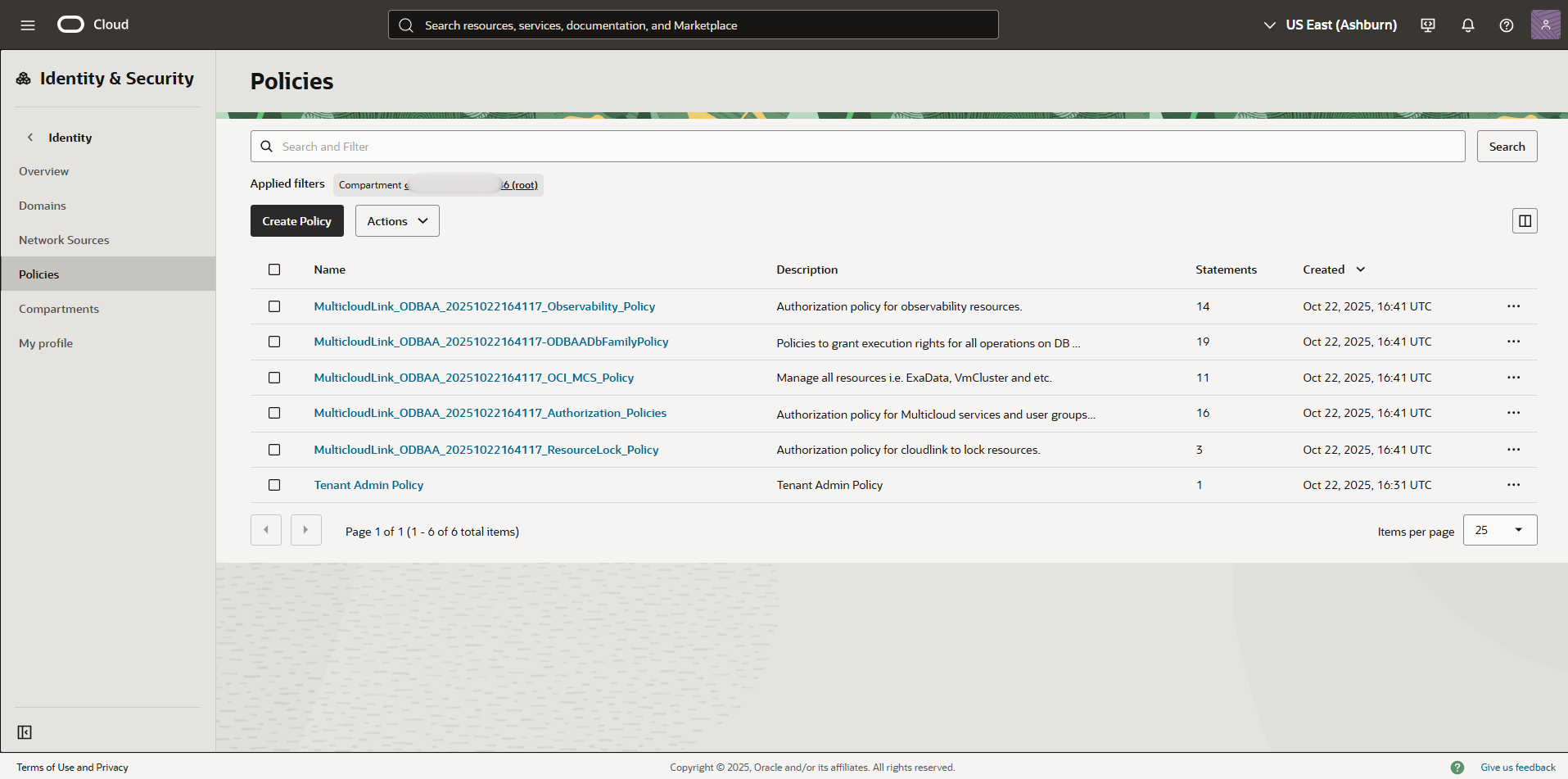

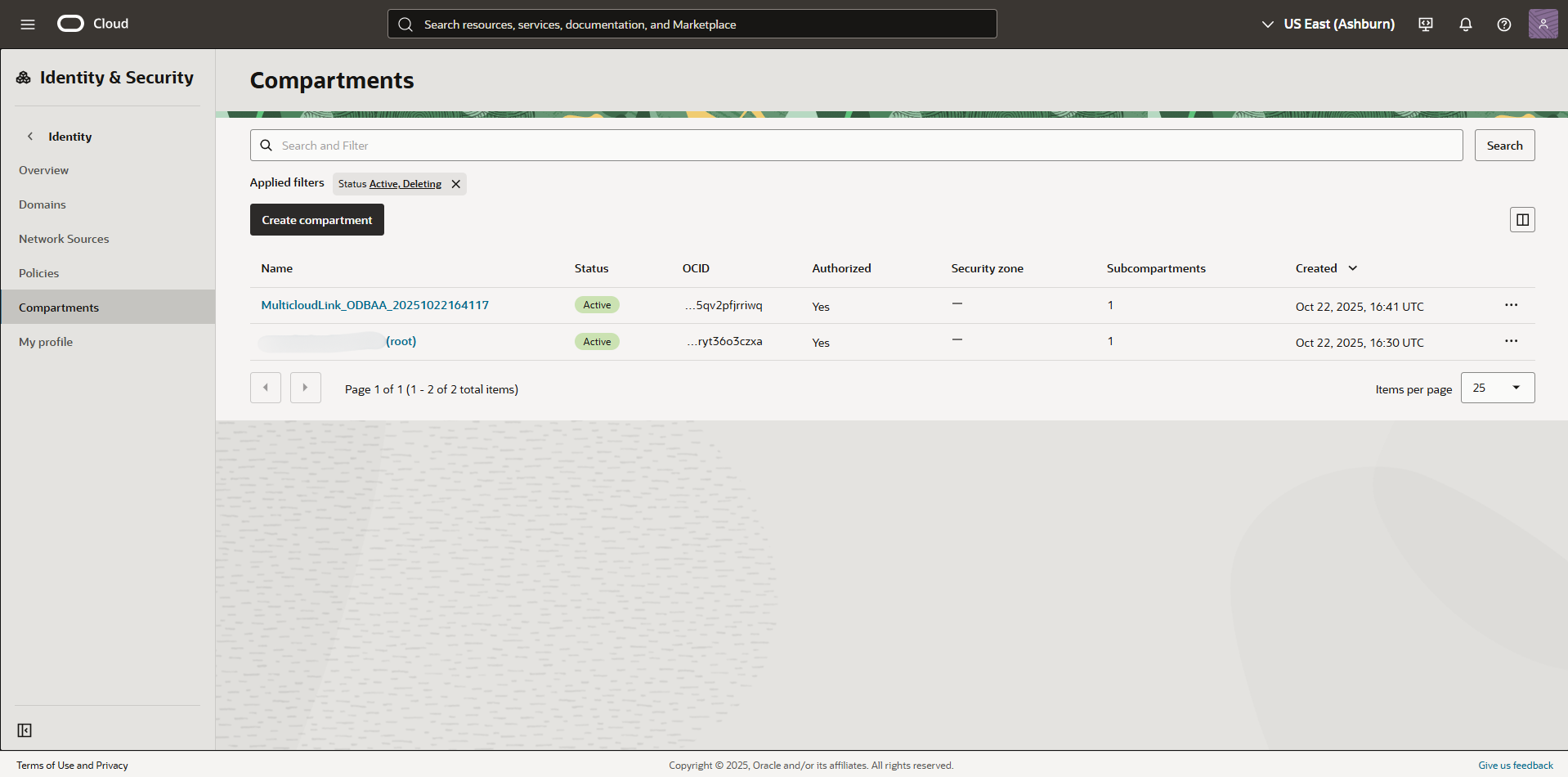

Criteri multicloud OCI

Quando inserisci il tuo ambiente AWS in Oracle Database@AWS, durante il processo di collegamento degli account OCI, OCI crea un compartimento multicloud e i criteri IAM (Identity and Access Management) OCI necessari al servizio. Queste risorse sono essenziali per gestire Oracle Database@AWS. Gli amministratori OCI non devono modificare, spostare o eliminare queste risorse create automaticamente.

Criteri di rifiuto di IAM (Identity and Access Management)

I criteri di rifiuto IAM OCI consentono agli amministratori di bloccare in modo esplicito azioni indesiderate, migliorando la sicurezza e semplificando il controllo dell'accesso.

Sebbene i criteri di negazione IAM OCI siano un potente strumento per limitare le autorizzazioni, devono essere utilizzati con estrema cautela all'interno di Oracle Database@AWS.

Non applicare alcun criterio Nega che abbia come destinazione o impatto i criteri IAM o i compartimenti preceduti dal prefisso MulticloudLink.

L'applicazione dei criteri di negazione alle risorse Oracle Database@AWS interrompe l'integrazione del servizio ODBG con OCI causando gravi errori operativi o un malfunzionamento completo del servizio.

Recupera da un criterio di negazione a livello di tenancy che blocca le funzioni multicloud

Un criterio di rifiuto a livello di tenancy, ad esempio Deny any-user to inspect all-resources in tenancy, può bloccare qualsiasi accesso utente o bloccare l'integrazione multicloud.

Per recuperare:

In questi passi viene utilizzata la console di Oracle Cloud. In alternativa, utilizzare l'interfaccia CLI OCI. Esempio di comando CLI:

oci iam policy update --policy-id <policy-id> --statements '["Deny group Interns to inspect all-resources in tenancy"]'