Task 8: Impostazione di Identity Federation (facoltativo)

Scopri come impostare la federazione delle identità per Oracle Database@Azure.

L'impostazione della federazione delle identità per Oracle Database@Azure è facoltativa. La federazione consente agli utenti di collegarsi alla tenancy OCI associata al servizio utilizzando le credenziali ID Entra di Azure. Mentre la maggior parte delle operazioni quotidiane del database vengono eseguite nell'ambiente Azure e non richiedono l'uso di OCI Console, alcuni task di gestione del database richiedono l'accesso a OCI.

Utilizzare le istruzioni riportate di seguito per impostare Azure Entra ID come provider di identificazione per la tenancy OCI.

-

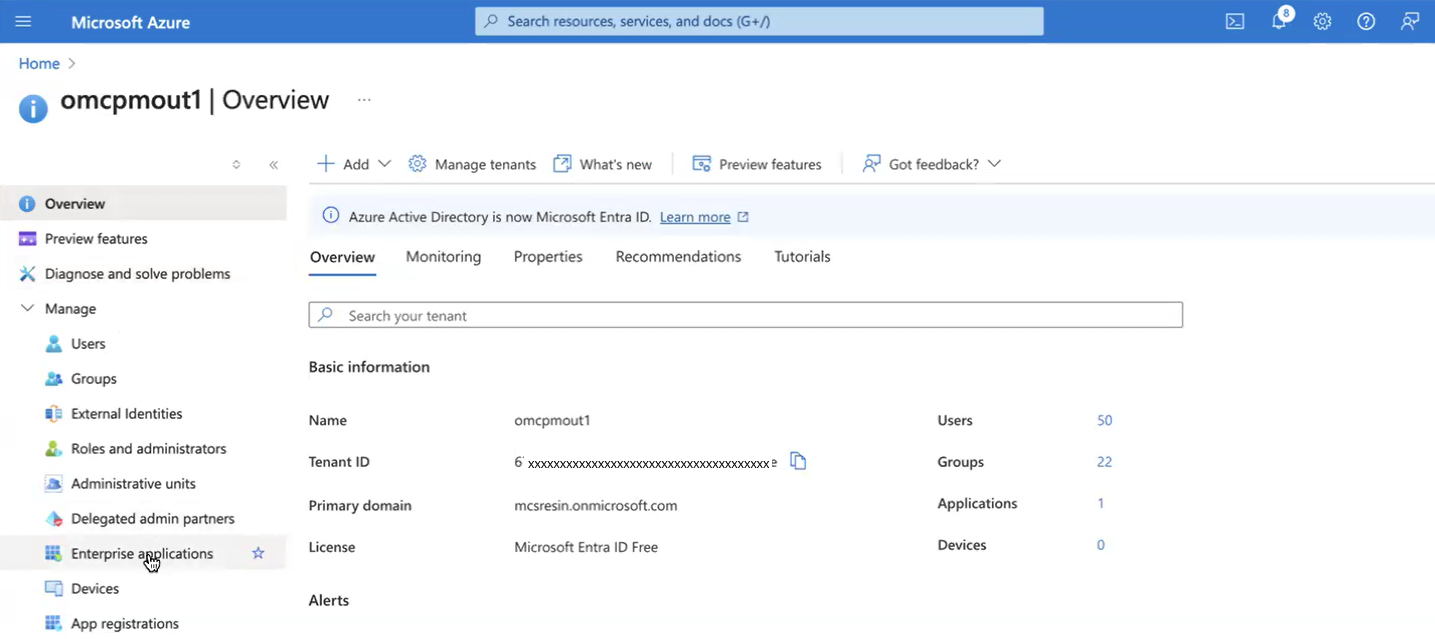

Cercare "ID Entra Microsoft" e selezionare ID Entra Microsoft nei risultati della ricerca per passare alla pagina Panoramica dell'ID Entra.

-

In Gestisci, selezionare Applicazioni enterprise.

-

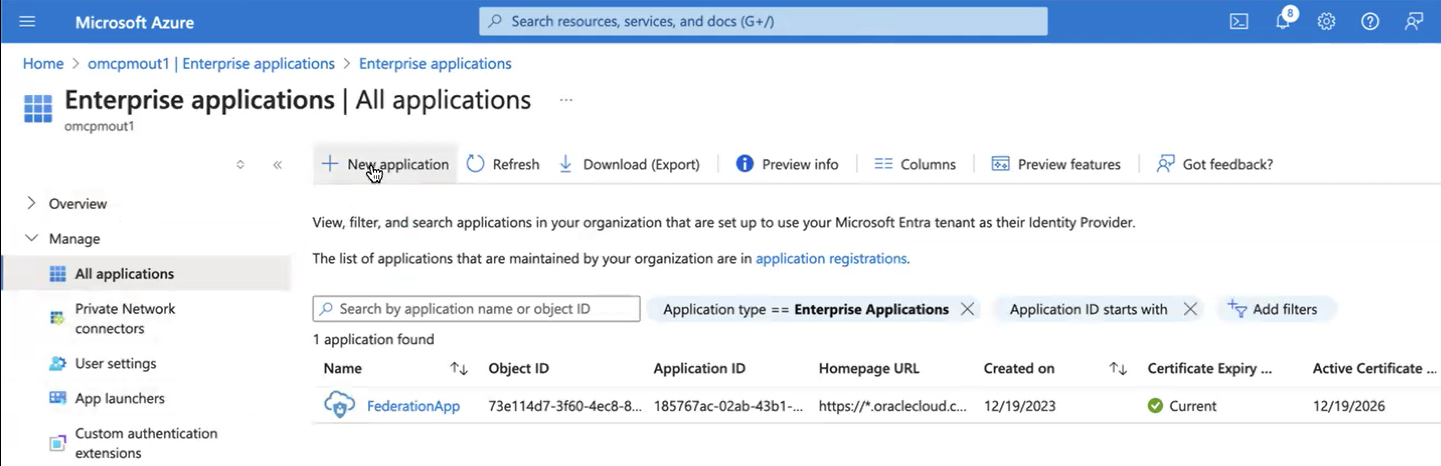

Nella pagina Tutte le applicazioni selezionare Nuova applicazione.

-

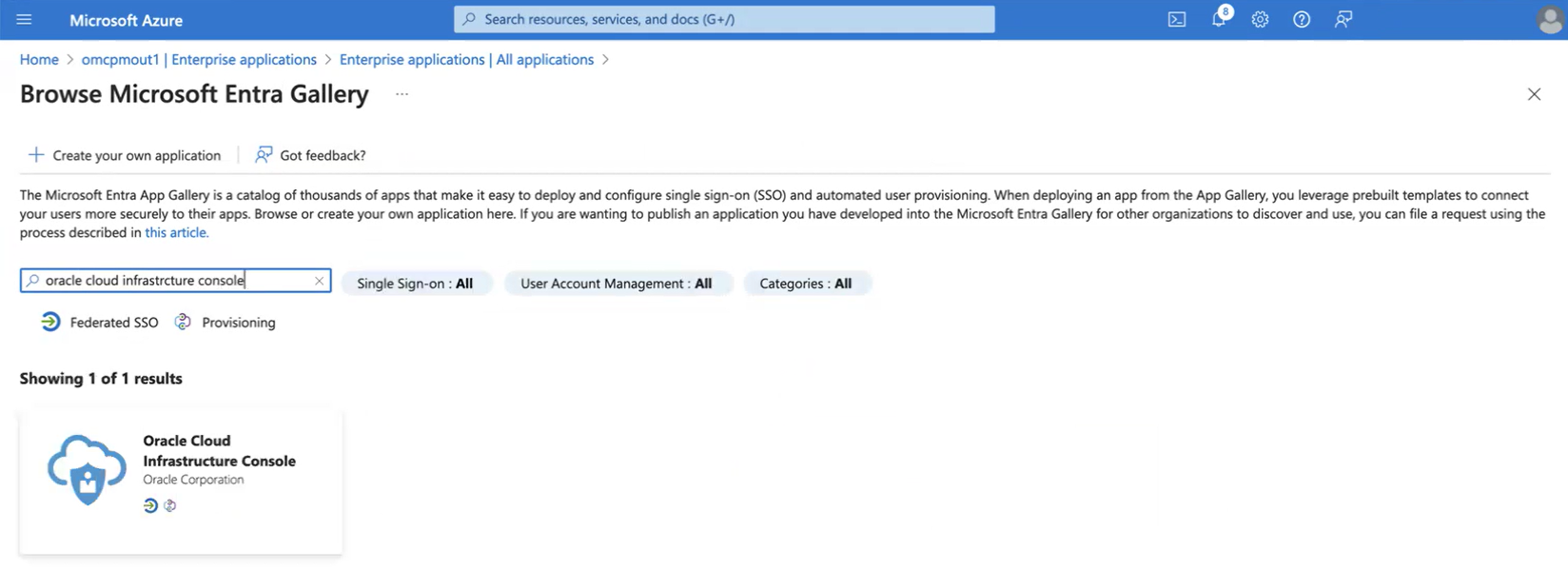

Cercare "Console di Oracle Cloud Infrastructure" e selezionare i risultati della ricerca per andare alla pagina dell'applicazione.

-

Nel pannello Console di Oracle Cloud Infrastructure, immettere un nome per il nome visualizzato dell'applicazione nell'ambiente Azure. Ad esempio: "Console di Oracle Cloud Infrastructure", "Console OCI" o "Console OCI Contoso Sales". Selezionare quindi Crea per continuare.

-

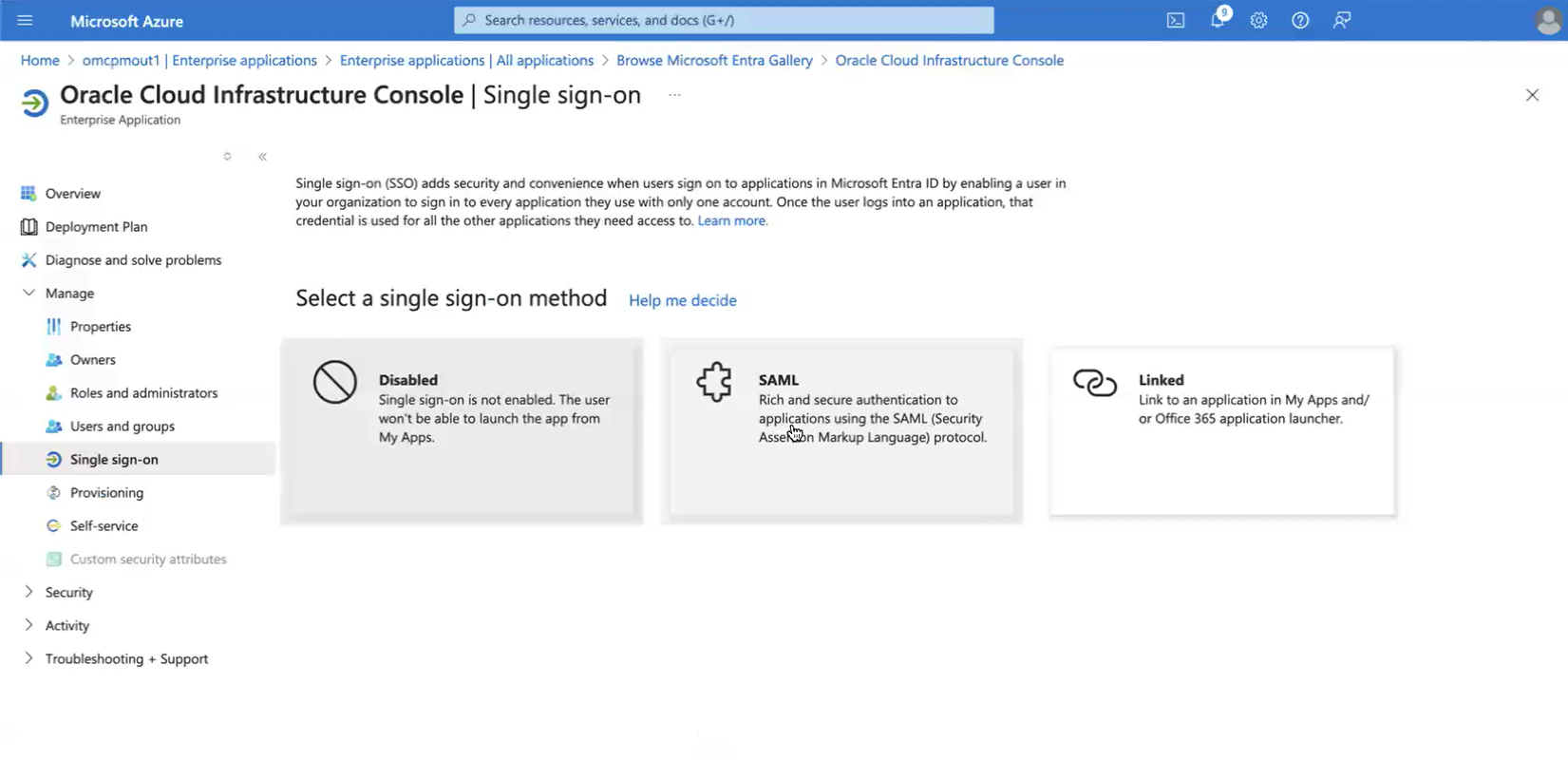

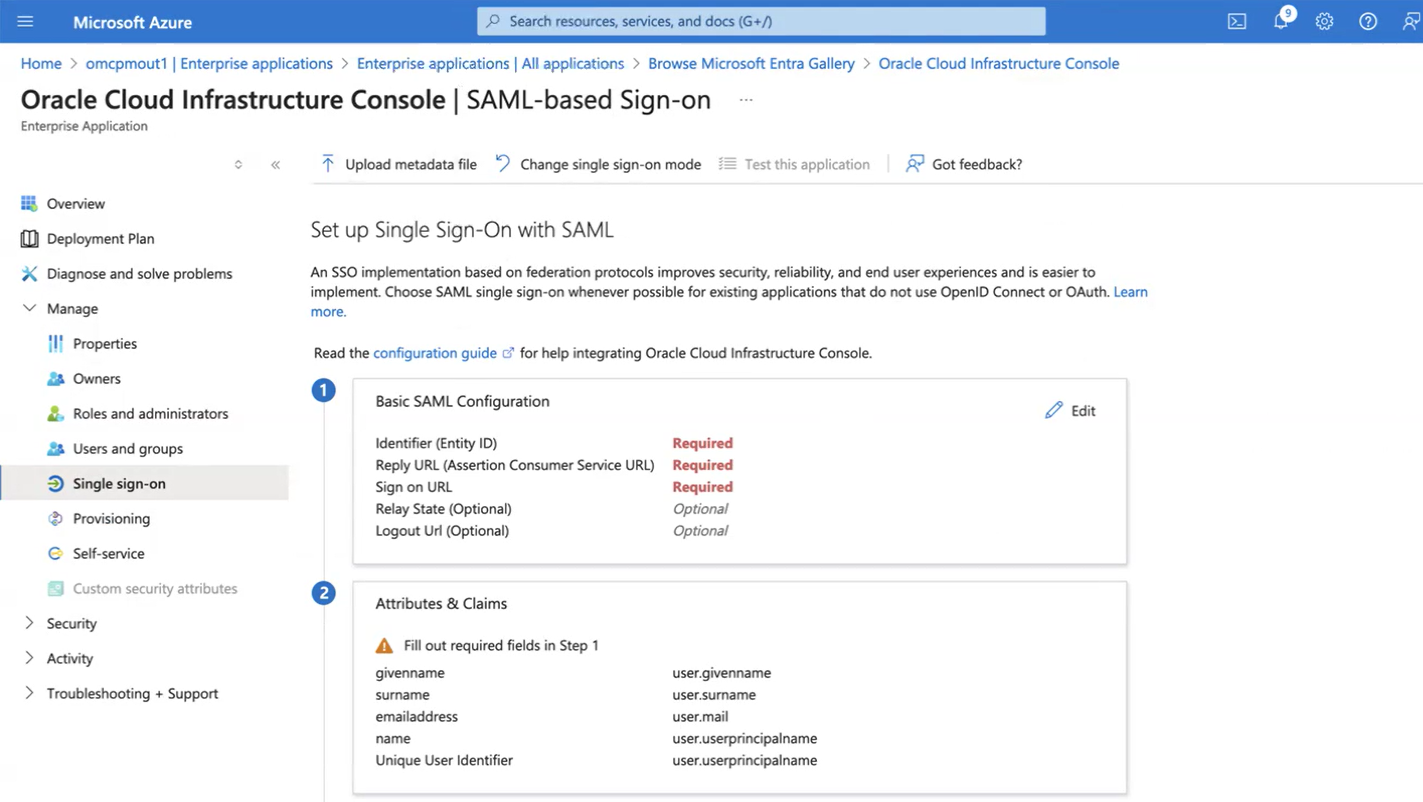

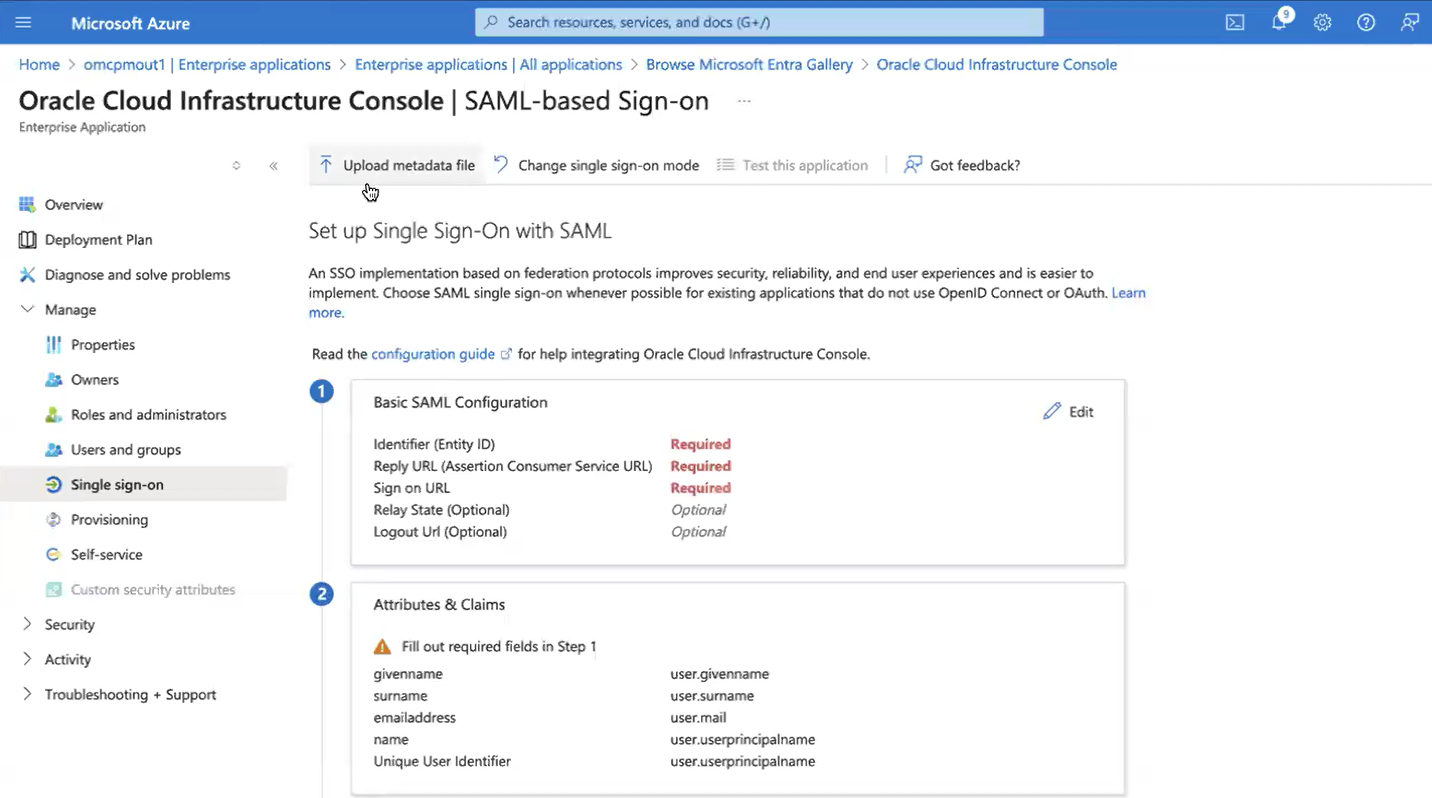

Nella pagina Panoramica della nuova applicazione, selezionare Imposta Single Sign-On.

-

Nella pagina Single Sign-On, selezionare SAML per selezionare il protocollo SAML (Security Assertion Markup Language).

Il portale viene reindirizzato alla pagina Accesso basato su SAML. Lasciare aperta questa finestra del browser nel computer mentre si esegue la serie successiva di passi in OCI Console. In OCI Console verrà esportato un file XML dei metadati SAML. Si tornerà ad Azure per caricare il file XML e continuare con la configurazione Single Sign-On.

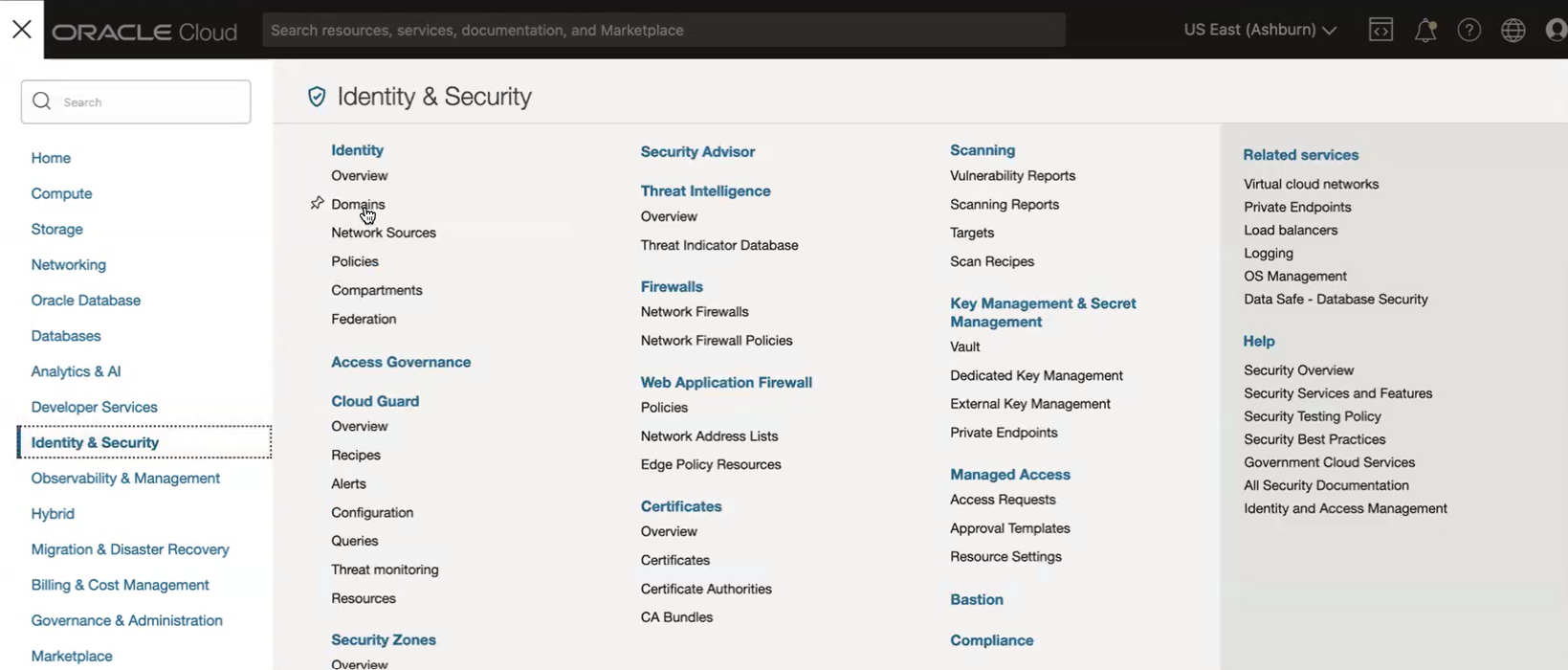

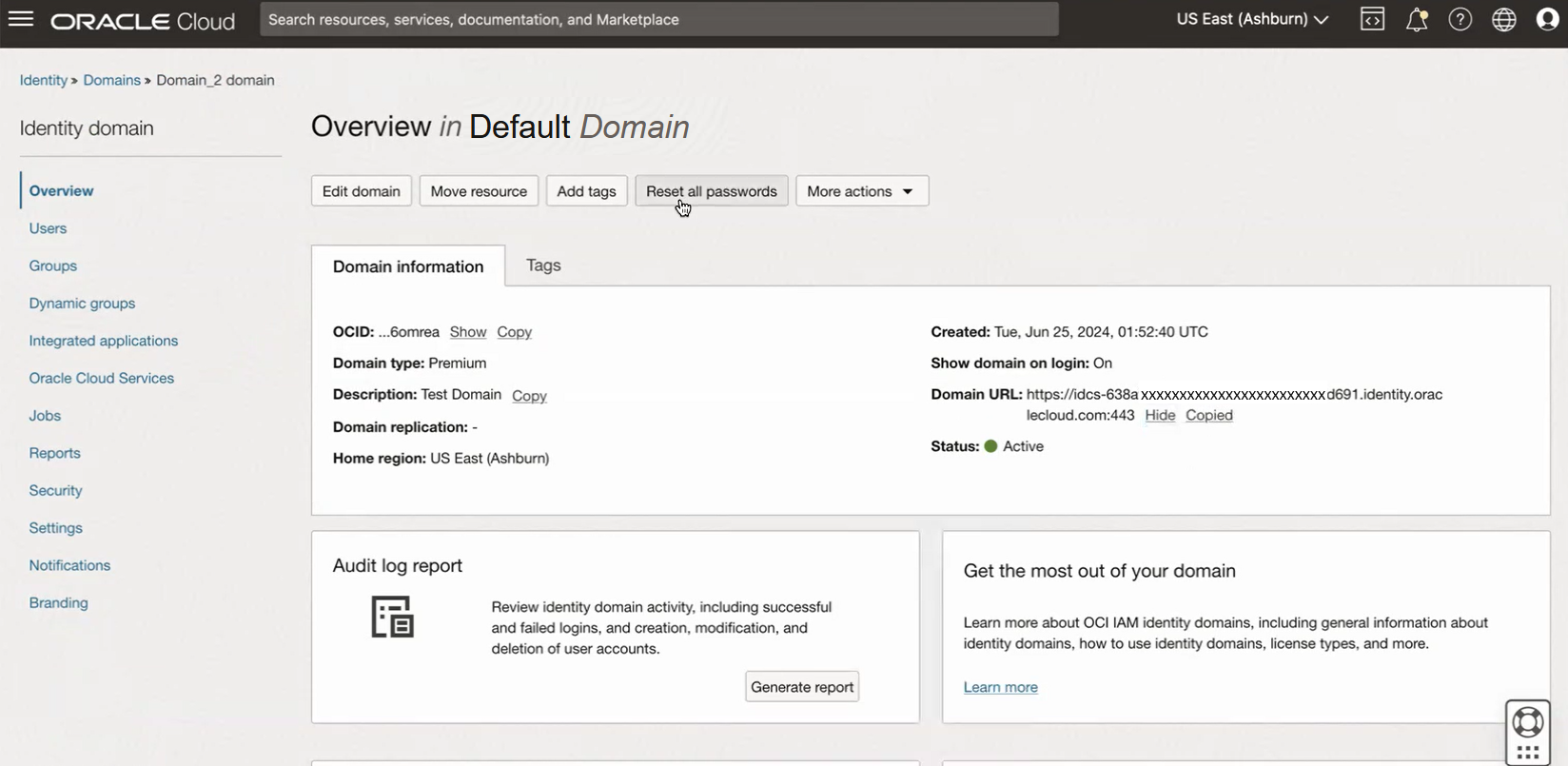

Nella console OCI, andare a Identità e sicurezza, quindi selezionare Domini.

-

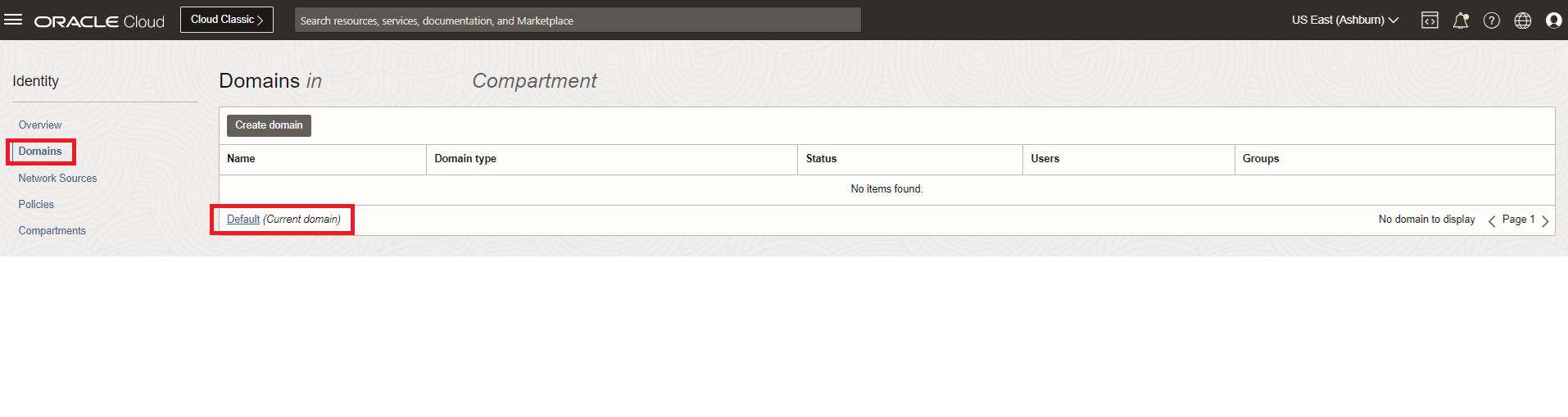

Nella vista a elenco Domini, selezionare il nome del dominio "Predefinito" per aprire la pagina dei dettagli del dominio. Facoltativamente, è possibile selezionare un altro dominio per configurare Single Sign-On (SSO) per tale dominio.

-

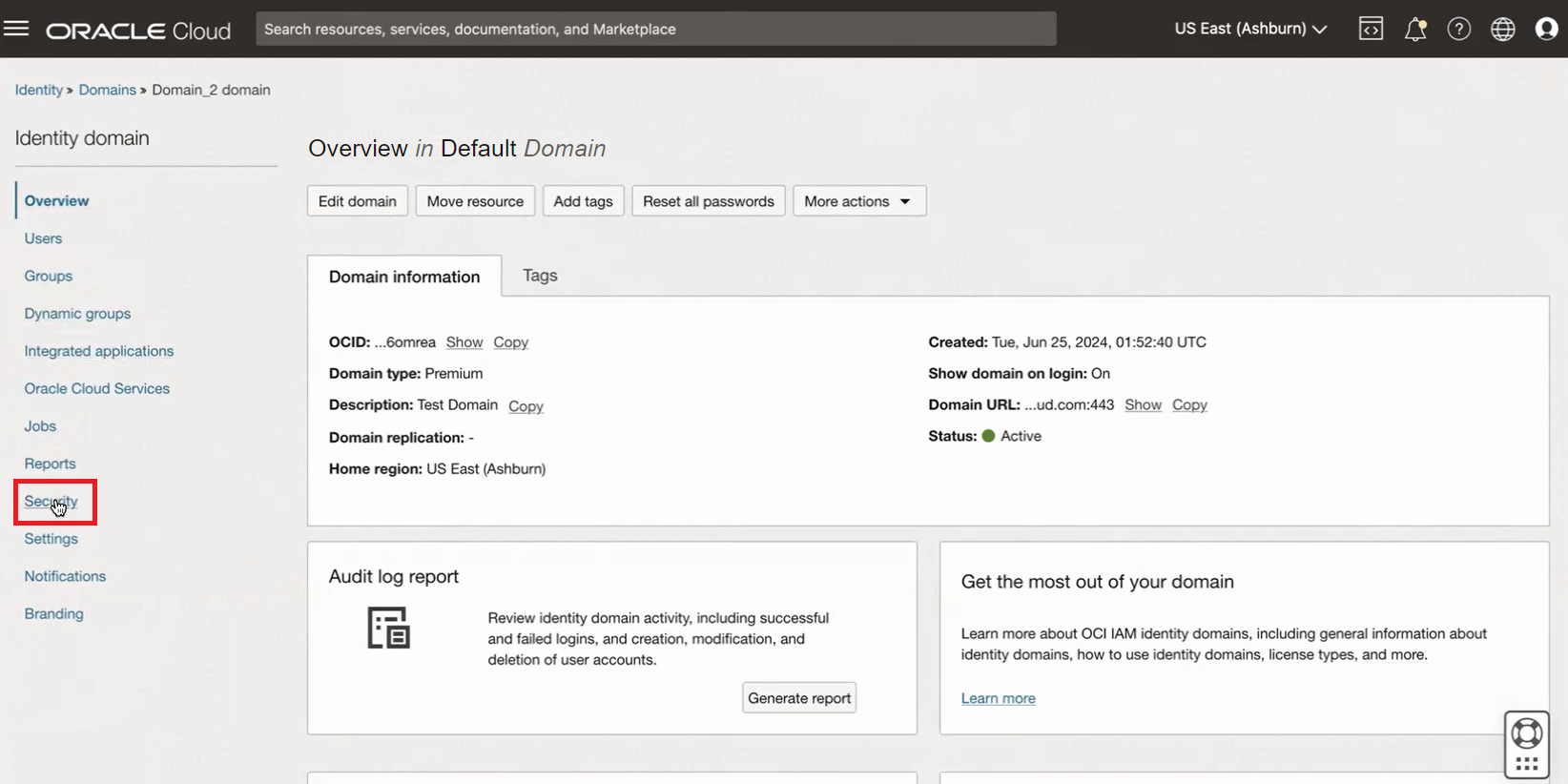

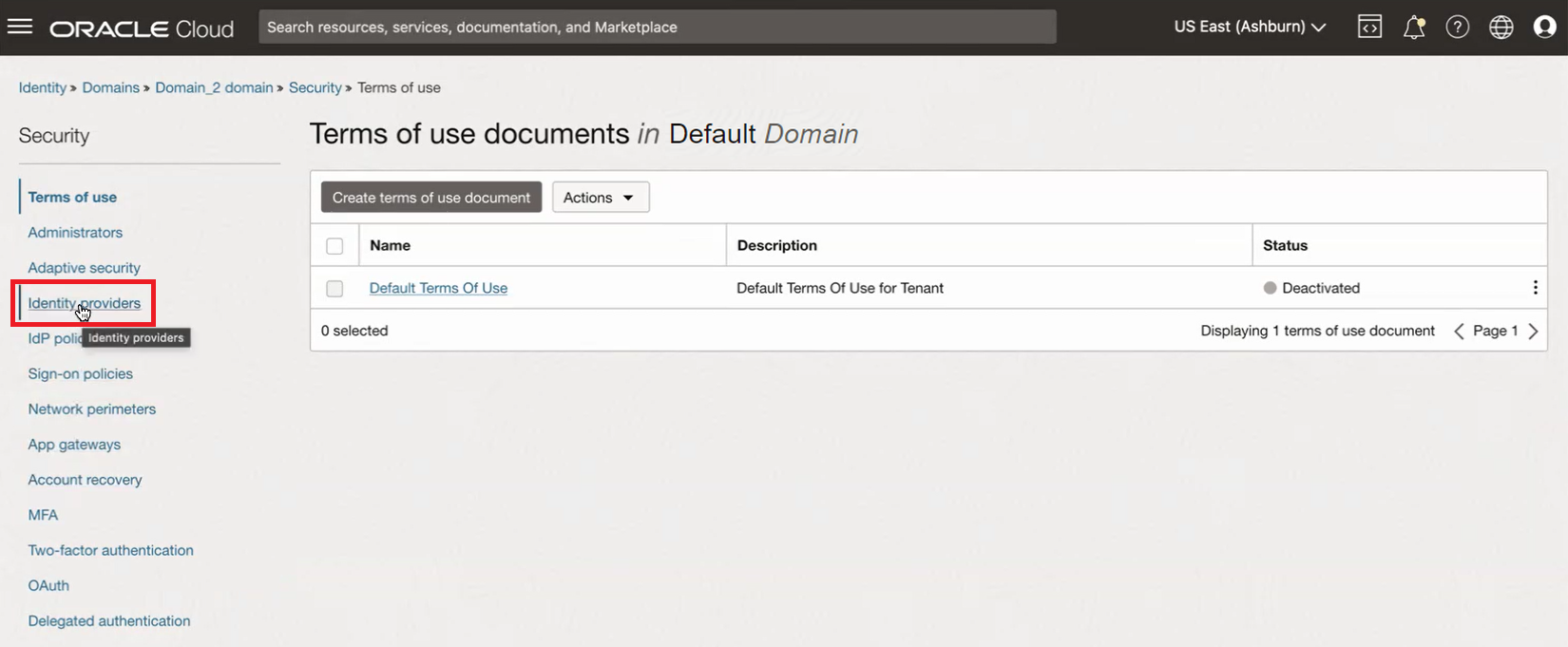

Selezionare Sicurezza nel menu di navigazione della pagina Panoramica del dominio di Identity.

-

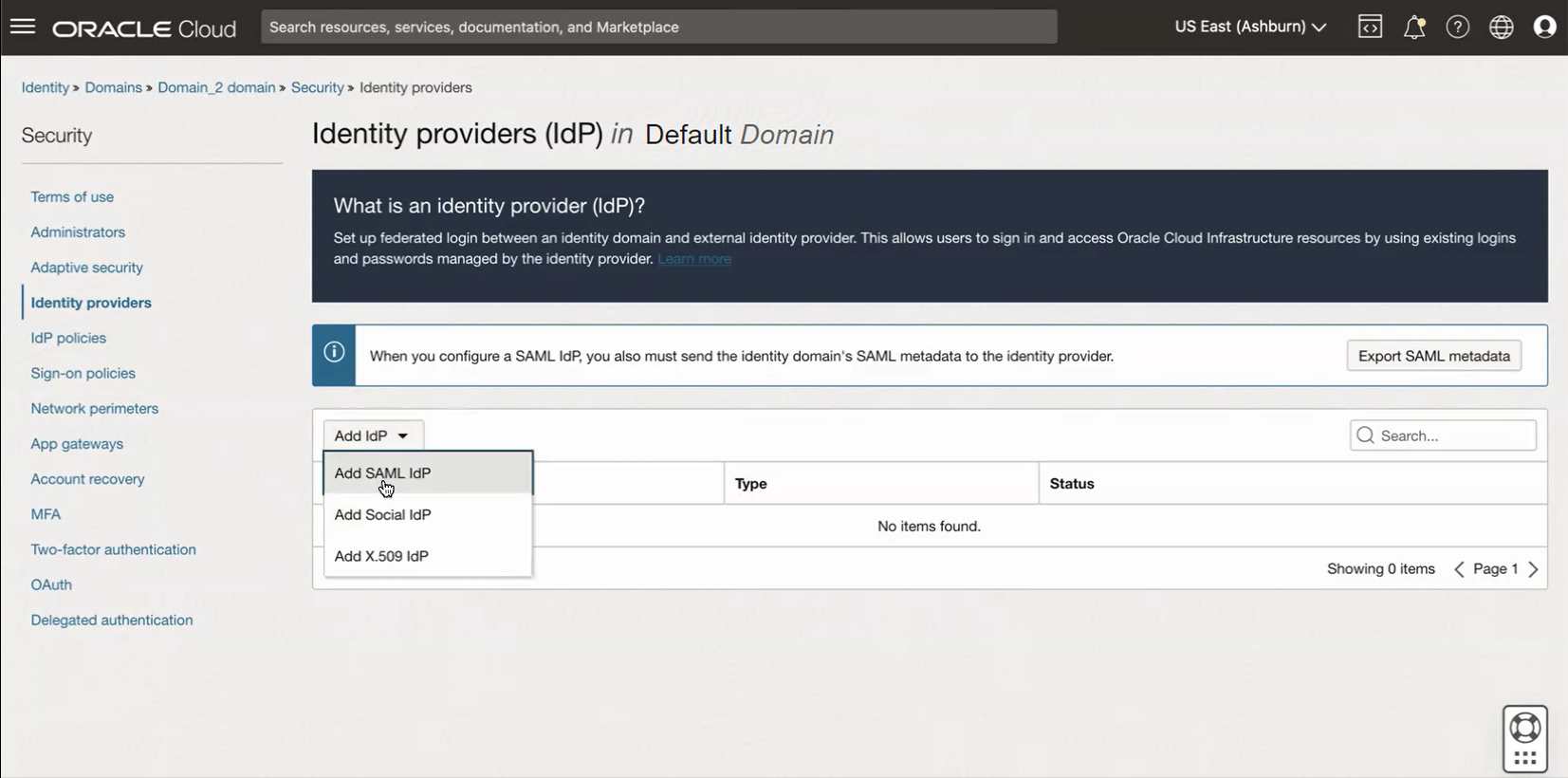

Nella pagina Sicurezza del dominio, selezionare Provider di identità nel menu di navigazione.

-

Nella pagina Provider di identità selezionare Aggiungi IdP, quindi selezionare Aggiungi SAML IdP.

-

Nella pagina Aggiungi dettagli, immettere il nome che si desidera visualizzare nella pagina di login OCI durante il Single Sign-On (SSO). Facoltativamente, aggiungere una descrizione. Ad esempio:

Nome: EntraID

Descrizione: Woodgrove Bank Azure Microsoft EntraID

Fare clic su Successivo per continuare.

-

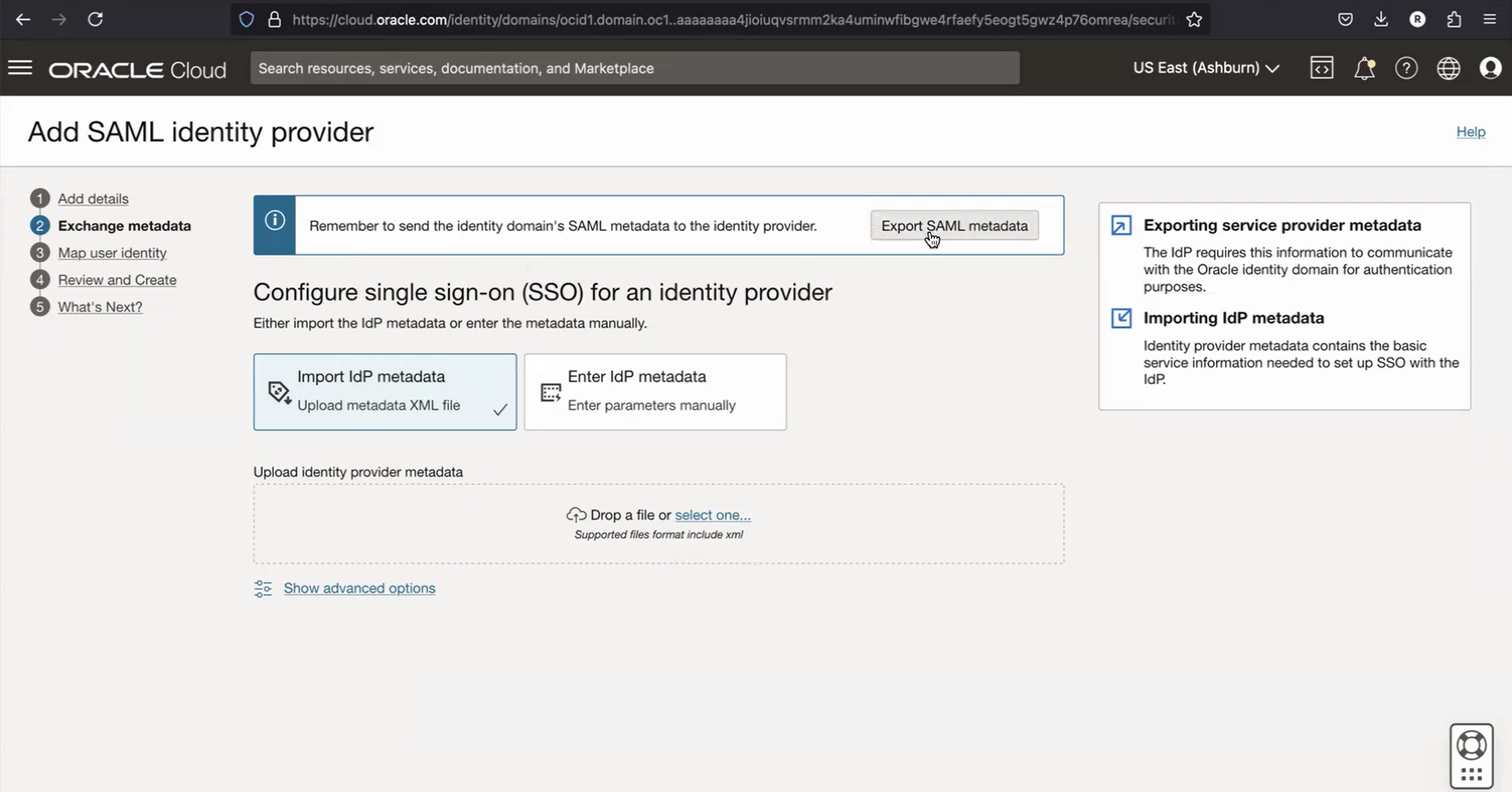

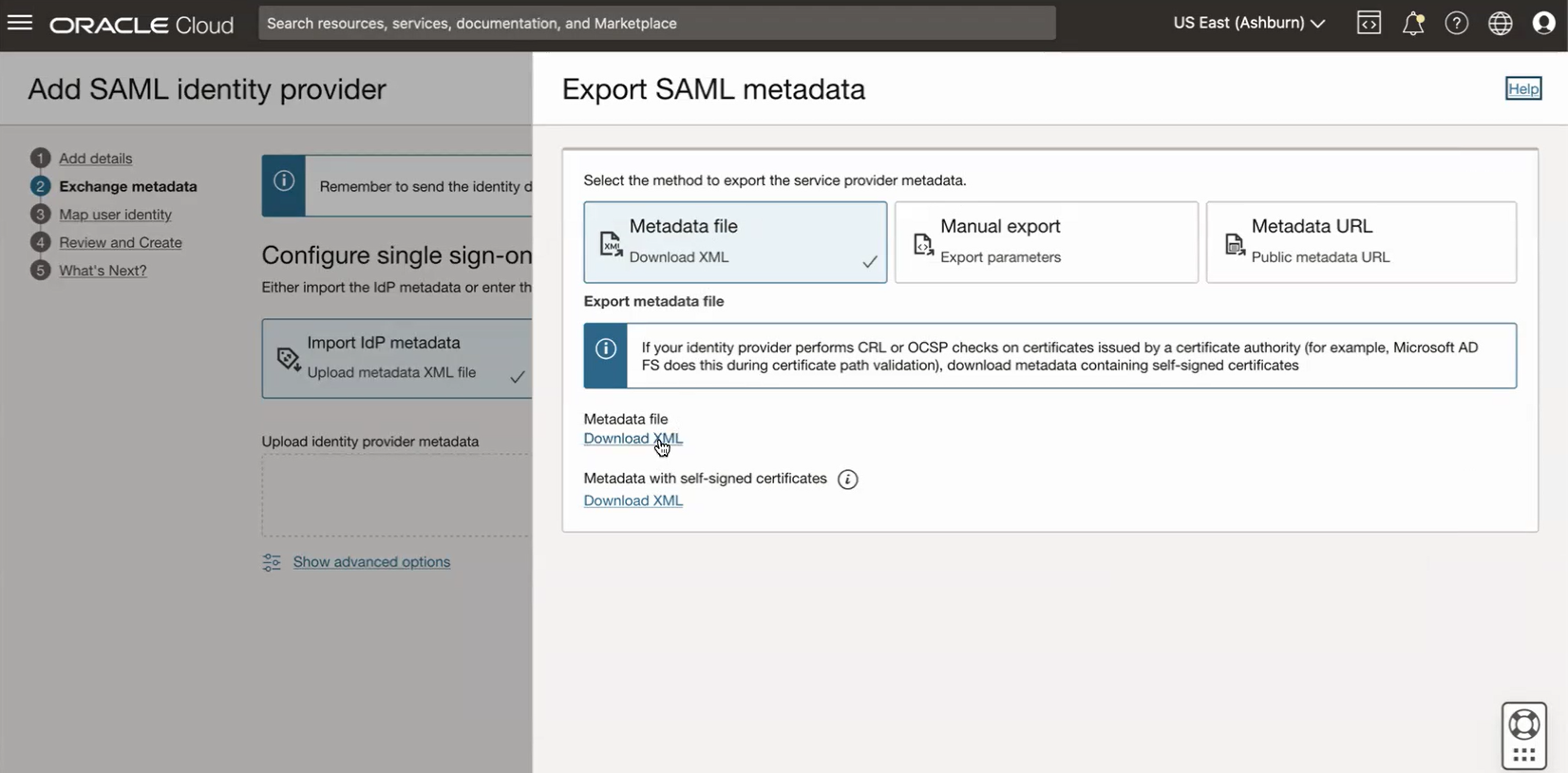

Nella pagina Scambio di metadati fare clic su Esporta metadati SAML.

-

Nel pannello Esporta metadati SAML, individuare la sezione File di metadati e selezionare Scarica XML. Lasciare aperta nel computer la finestra del browser che visualizza OCI Console mentre si completa la serie di passi successiva.

-

Tornare alla finestra del browser che visualizza la pagina Accesso basato su SAML del portale di Azure e selezionare Carica file di metadati.

-

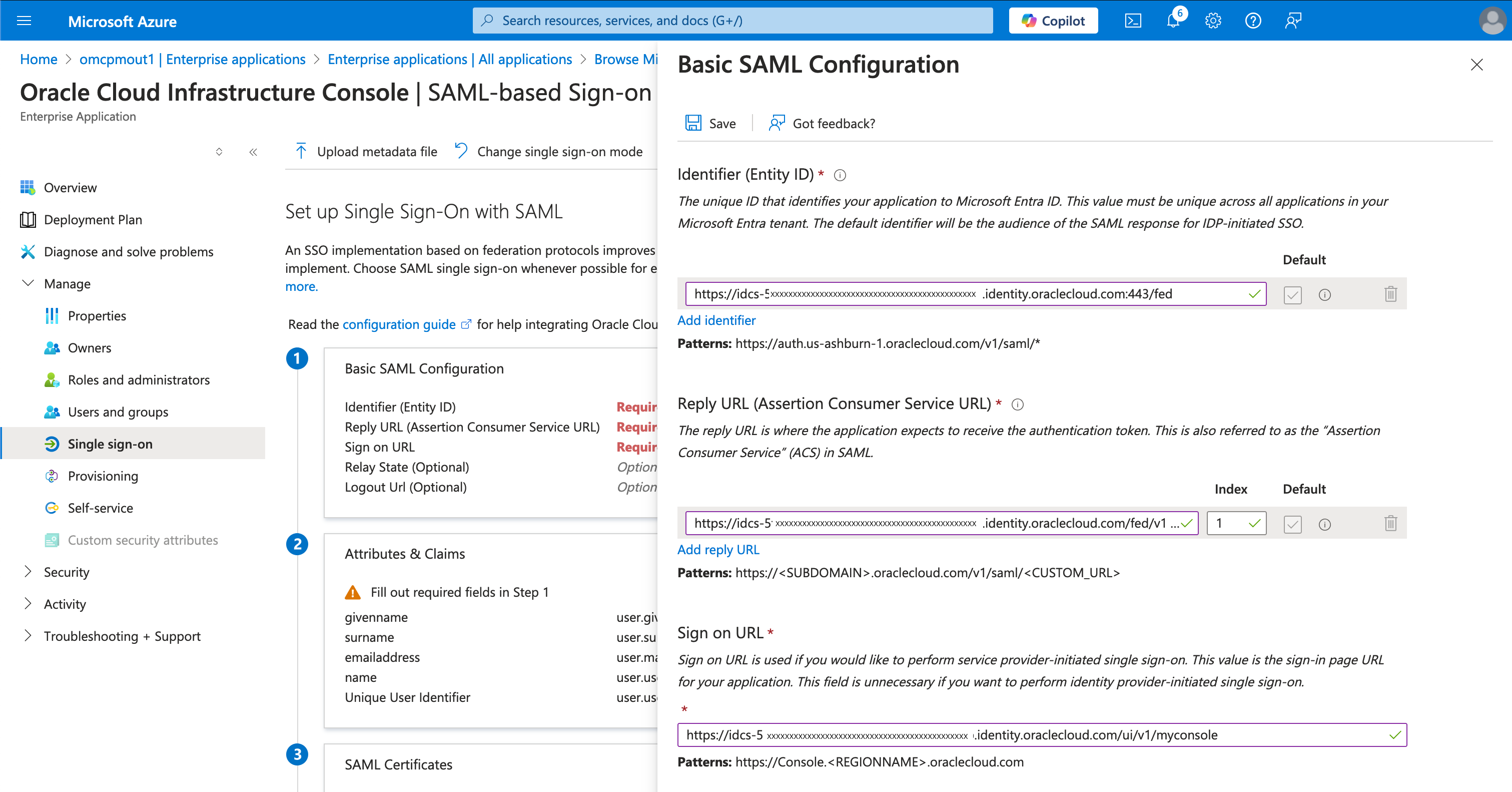

Nella finestra popup Carica file di metadati selezionare il logo della cartella per selezionare il file di metadati SAML XML esportato da OCI Console. Selezionare Aggiungi per continuare.

-

Nel pannello Configurazione SAML di base, trovare il campo URL di risposta (URL servizio consumer asserzioni). Copiare il valore di questo campo negli Appunti del computer. Non modificare alcuno degli altri campi popolati.

-

Modificare il valore URL di risposta (URL servizio consumer asserzioni) copiato sostituendo

/fed/v1/con/ui/v1/myconsole. Incollare quindi l'URL modificato nel campo Accedi all'URL e fare clic su Salva per continuare.Ad esempio, se il campo URL di risposta (URL servizio consumer asserzioni) contiene il valore seguente:

https://idcs-123a4b56example1de45fgh6i789j012.identity.oraclecloud.com/fed/v1/Quindi incollare la versione modificata dell'URL come mostrato nell'esempio seguente:

https://idcs-123a4b56example1de45fgh6i789j012.identity.oraclecloud.com/ui/v1/myconsole -

Nella finestra popup Test Single Sign-On con la console di Oracle Cloud Infrastructure, selezionare No, testerò in seguito.

-

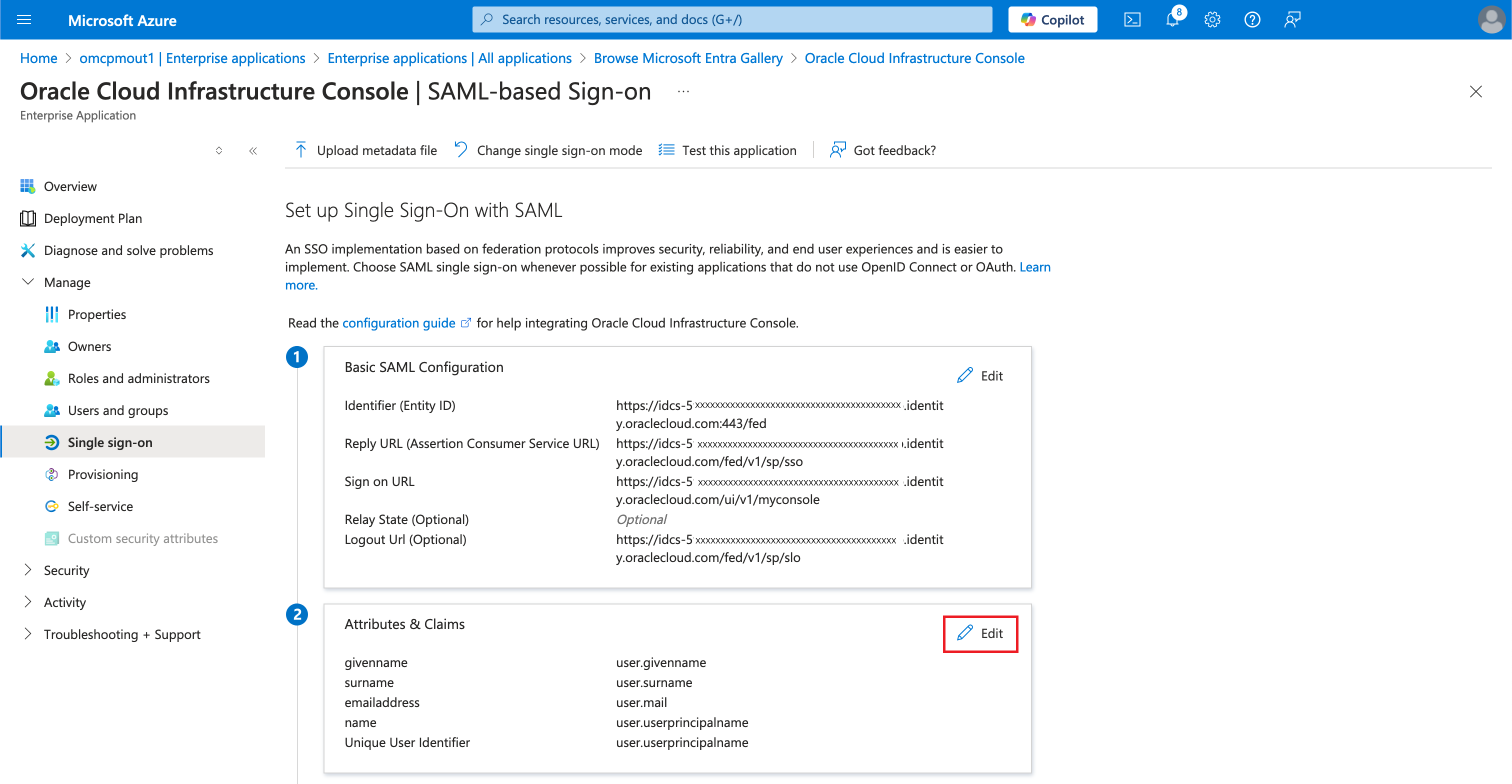

Nella sezione Attributi e risarcimenti selezionare Modifica.

-

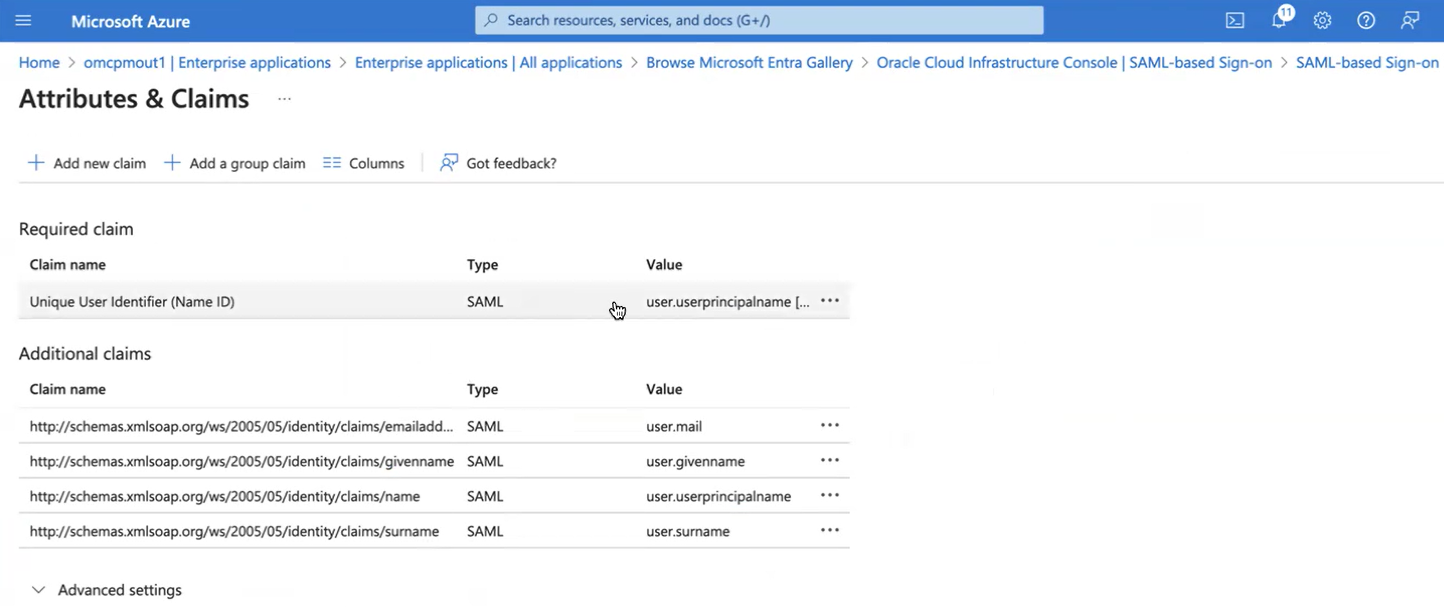

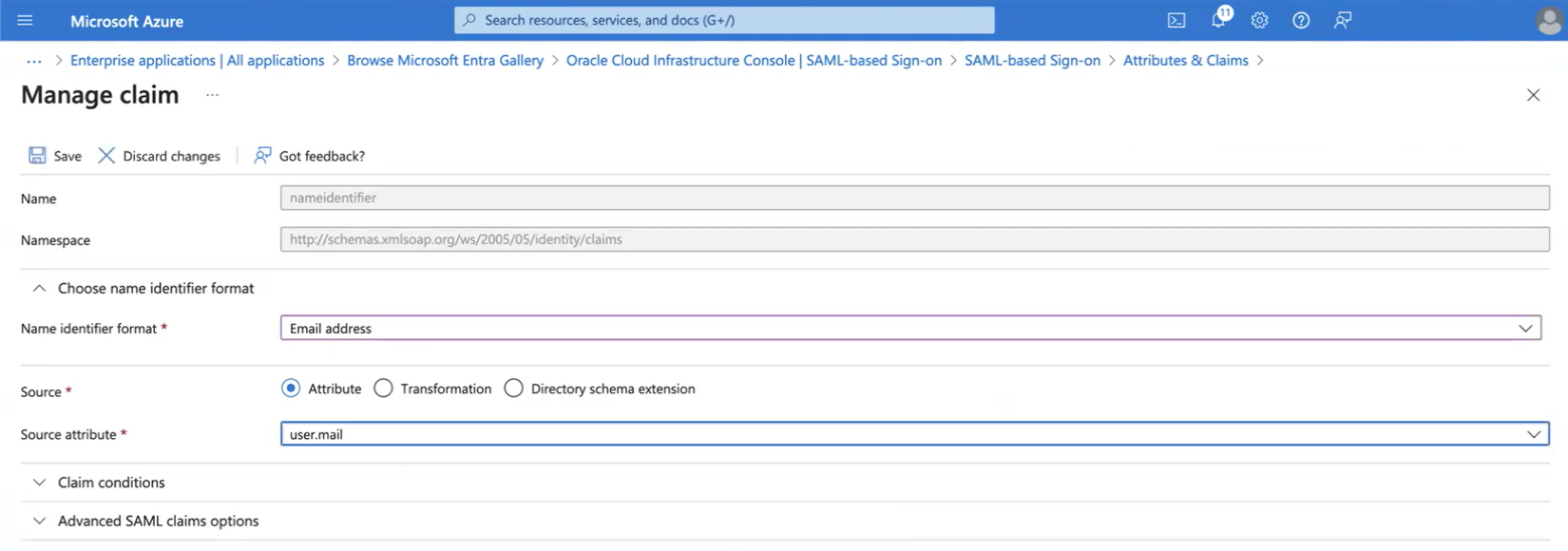

Nella sezione Richiesta obbligatoria selezionare la richiesta di rimborso ID utente univoco (ID nome).

-

Nel campo Attributo di origine selezionare l'identificativo utente univoco appropriato per l'organizzazione.

- user.mail: selezionare questo valore se gli account utente dell'organizzazione utilizzano un indirizzo e-mail come identificativo univoco.

- user.userprincipalname: selezionare questo valore se gli account utente dell'organizzazione utilizzano UserPrincipalName come identificativo univoco. Se si utilizza questa opzione, assicurarsi che il dominio di Identity OCI non sia configurato per richiedere un indirizzo di posta elettronica negli account utente. Per informazioni sulla configurazione di un dominio di Identity in modo che sia possibile creare nuovi utenti senza un indirizzo di posta elettronica, vedere Richiesta di indirizzo di posta elettronica dell'utente per la creazione di un account.

Selezionare Salva, quindi X per chiudere la finestra di dialogo Gestisci richiesta e tornare alla pagina Accesso basato su SAML.

-

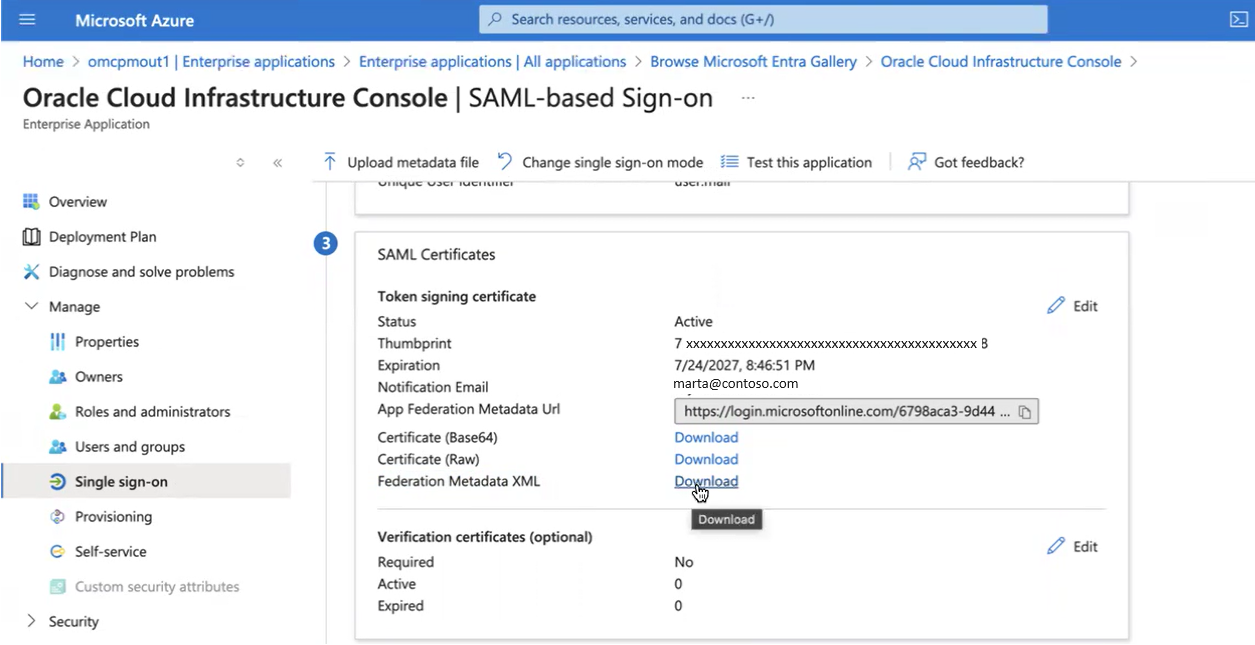

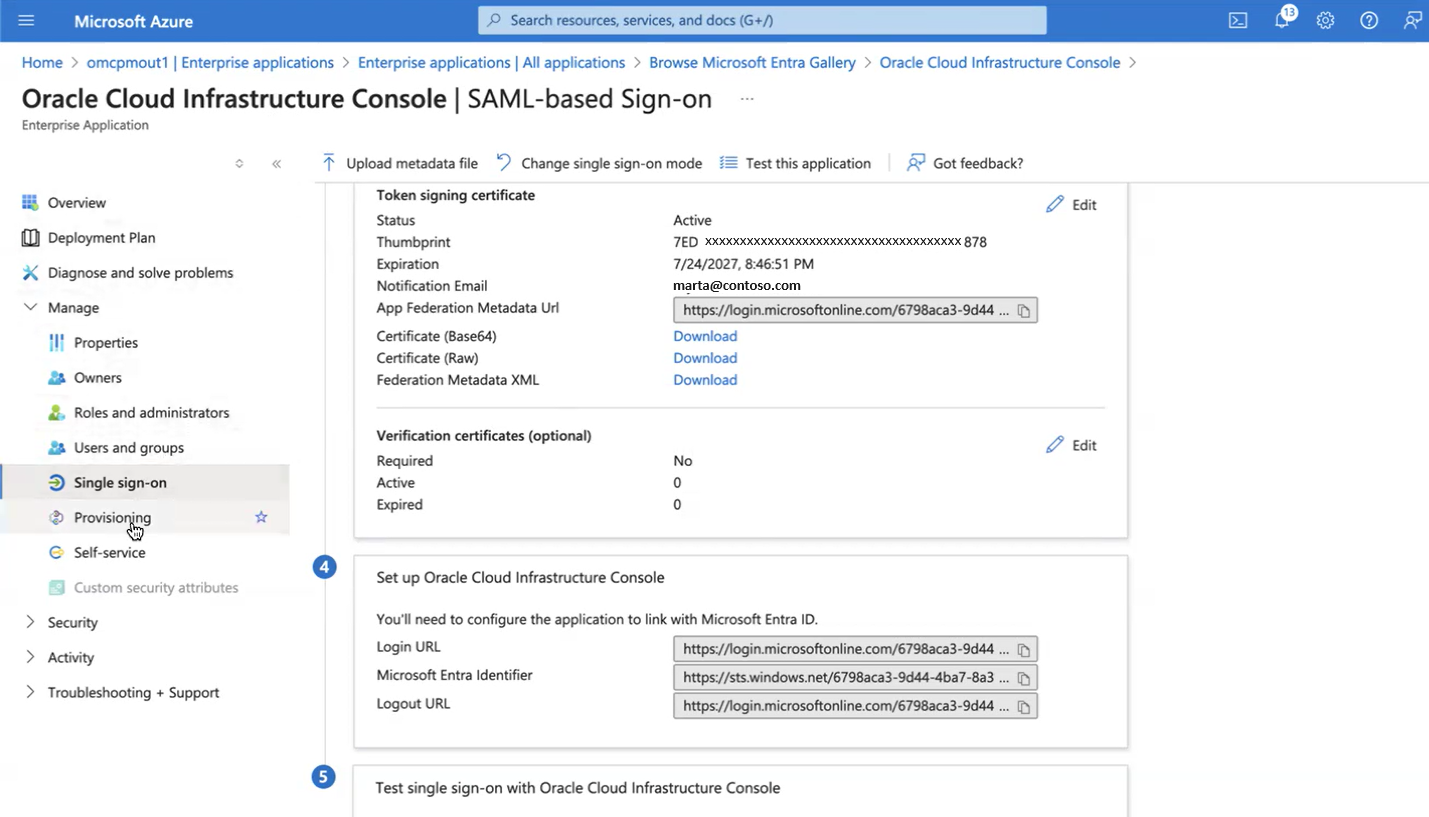

Nella pagina Accesso basato su SAML, nella sezione Certificati SAML, trovare il campo XML metadati federazione e selezionare Scarica. Lasciare aperta questa finestra del browser nel computer mentre si esegue la serie successiva di passi in OCI Console.

-

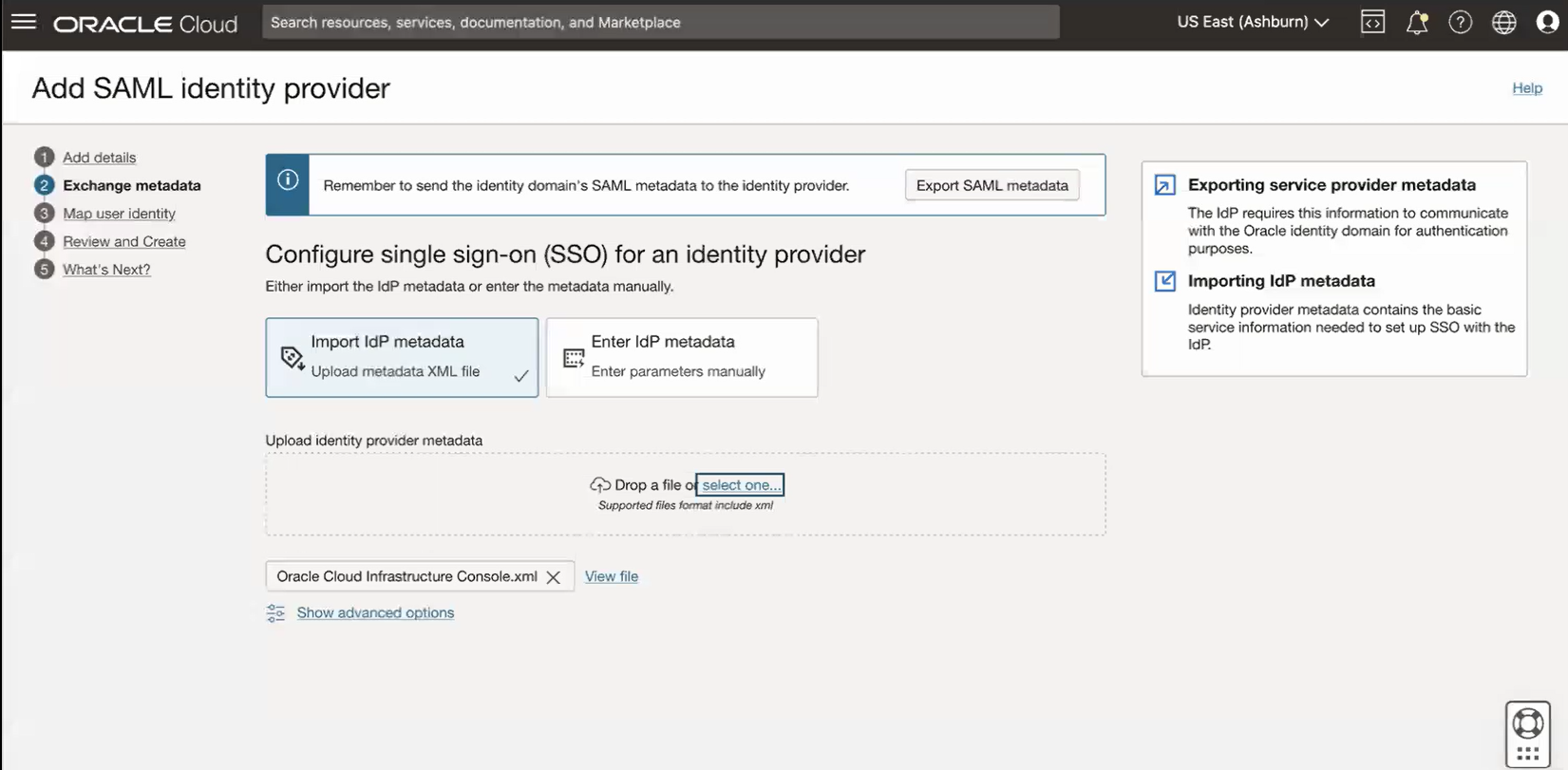

Tornare alla pagina Aggiungi provider di identità SAML in OCI Console. Selezionare Importa metadati IdP (carica file XML dei metadati). Nella sezione Carica metadati provider di identità, selezionare il collegamento Seleziona uno... per selezionare il file XML dei metadati IdP scaricato dal collegamento di download XML dei metadati federazione nel passo precedente.

-

Dopo aver caricato il file XML, il nome del file viene visualizzato sotto la sezione Carica provider di identificazione. Fare clic su Avanti per continuare.

-

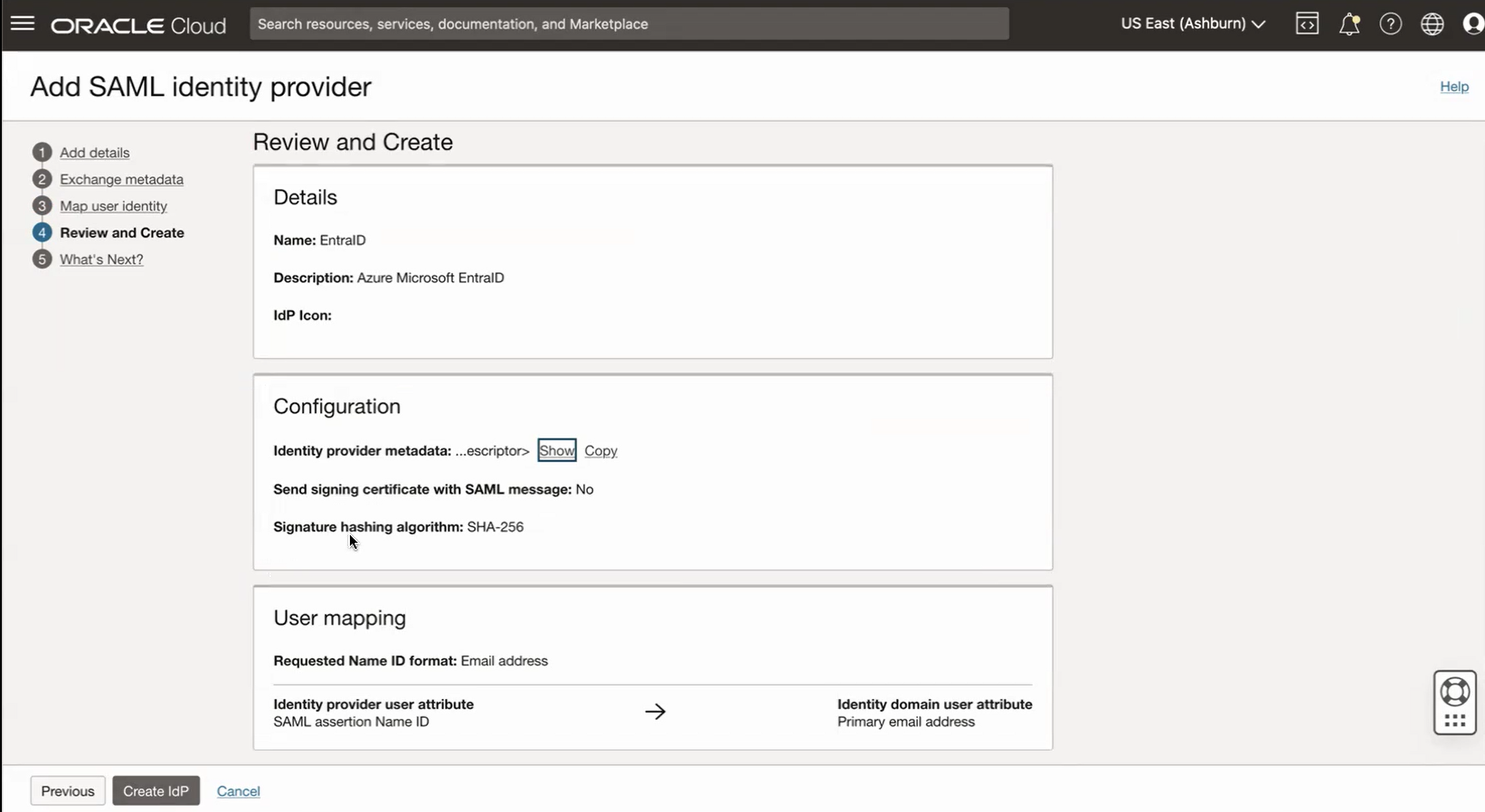

Nella pagina Mappa identità utente, selezionare quanto segue, quindi selezionare Avanti per continuare:

- Formato ID nome richiesto: selezionare l'identificativo univoco specificato nel passo 24 (indirizzo e-mail o UserPrincipalName).

- Attributo utente provider di identità: ID nome asserzione SAML

- Attributo utente del dominio di Identity: specificare l'indirizzo di posta elettronica o il nome utente primario, come configurato nel passo 24.

-

Nella pagina Rivedi e crea del workflow Aggiungi provider di identità SAML, rivedere le informazioni visualizzate, quindi selezionare Crea IdP.

-

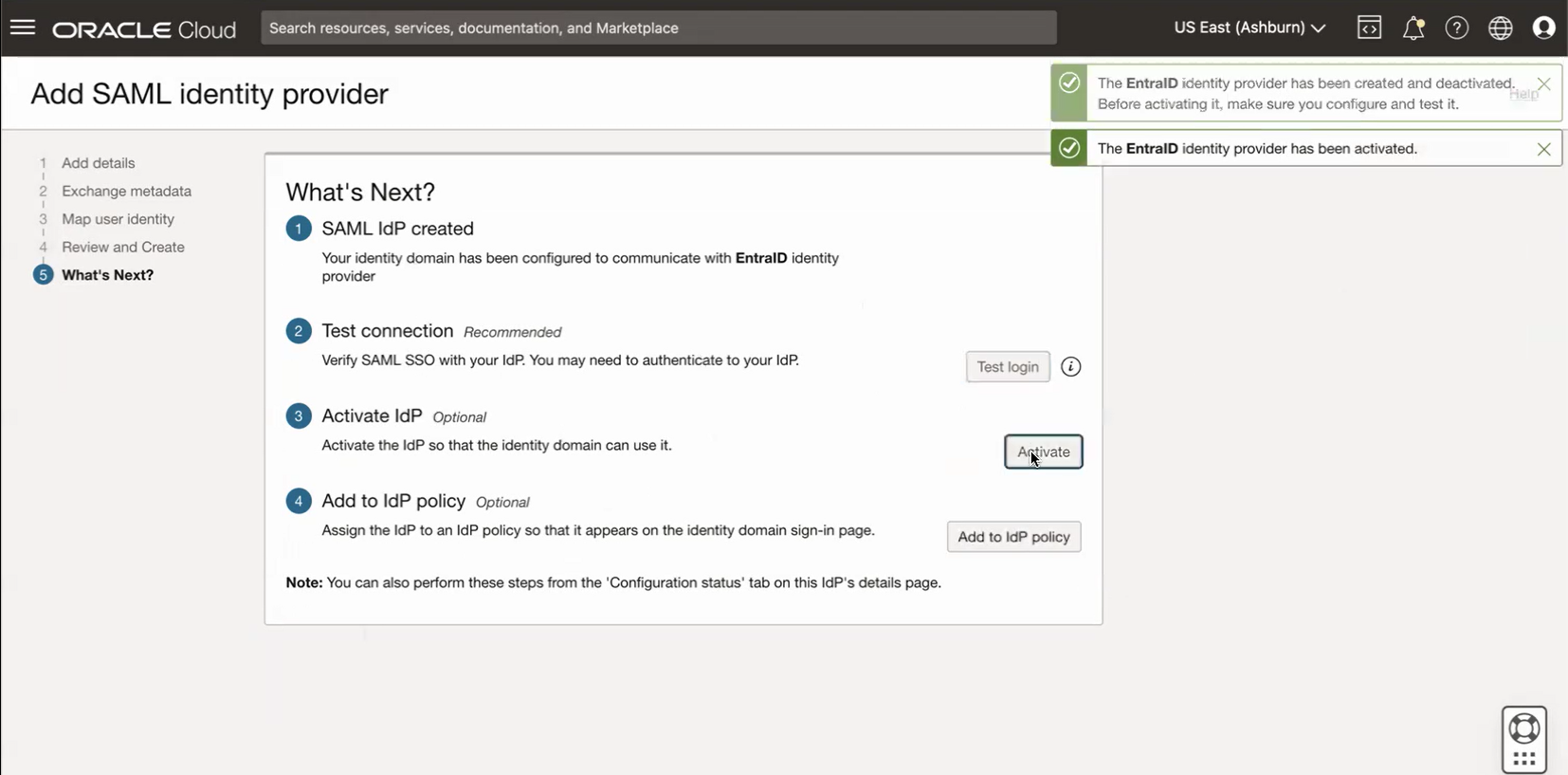

Nella pagina Successivo del flusso di lavoro Aggiungi provider di identità SAML, selezionare Attiva per attivare IdP. Prima di continuare, attendere che nella pagina venga visualizzato il messaggio "EntraID provider di identità attivato".

- Nella pagina Successivo del flusso di lavoro Aggiungi provider di identità SAML selezionare Aggiungi a criterio IdP.

-

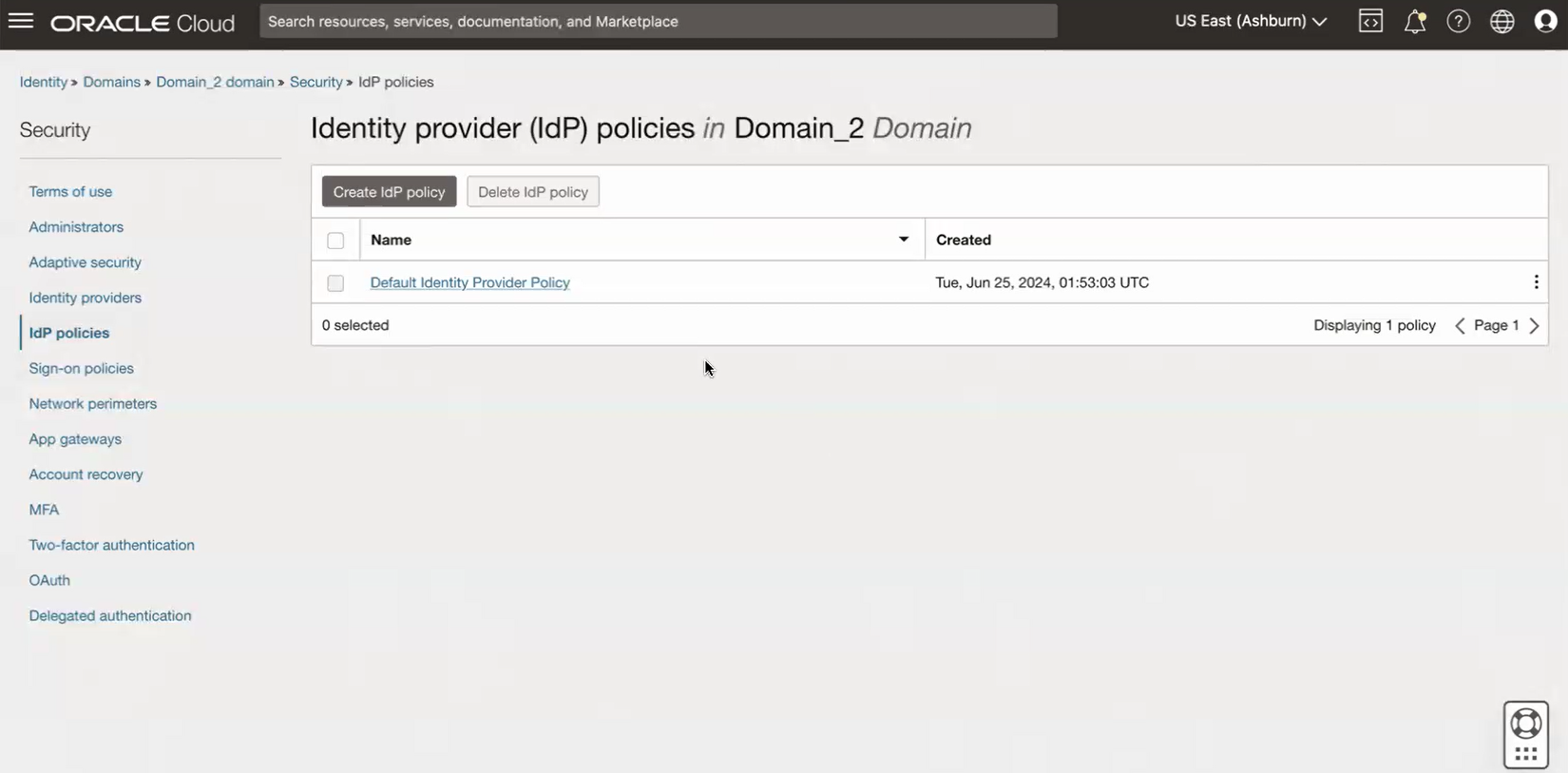

Nella pagina Policy del provider di identità (IdP) selezionare Criterio del provider di identità predefinito.

-

Nella pagina dei dettagli dei criteri del criterio del provider di identità predefinito, nella sezione Regole del provider di identità selezionare Modifica regola IdP.

-

Nel pannello Modifica regola provider di identità, nel campo Assegna provider di identità, immettere il valore "EntraID". Per impostazione predefinita, nel campo viene visualizzato "Username-Password".

Selezionare Salva modifiche per continuare.

- ImportanteAprire il menu di navigazione e selezionare Identità e sicurezza. In Identità, selezionare Domini.

Nei passi successivi, configurare l'applicazione riservata OCI per eseguire il provisioning degli utenti EntraID in OCI. Tenere presente che tutti gli utenti devono includere i seguenti valori di campo oppure il provisioning dell'utente in OCI non riesce:

- Nome

- Cognome

- Nome visualizzato

- indirizzo di posta elettronica (se il dominio di Identity OCI richiede un indirizzo di posta elettronica)

Per scoprire se il dominio di Identity OCI richiede un indirizzo di posta elettronica per creare nuovi utenti, vedere Richiesta di indirizzo di posta elettronica dell'utente per la creazione dell'account. Per informazioni sulla configurazione dell'identificativo univoco per gli utenti di Azure, vedere il passo 24 in questo task.

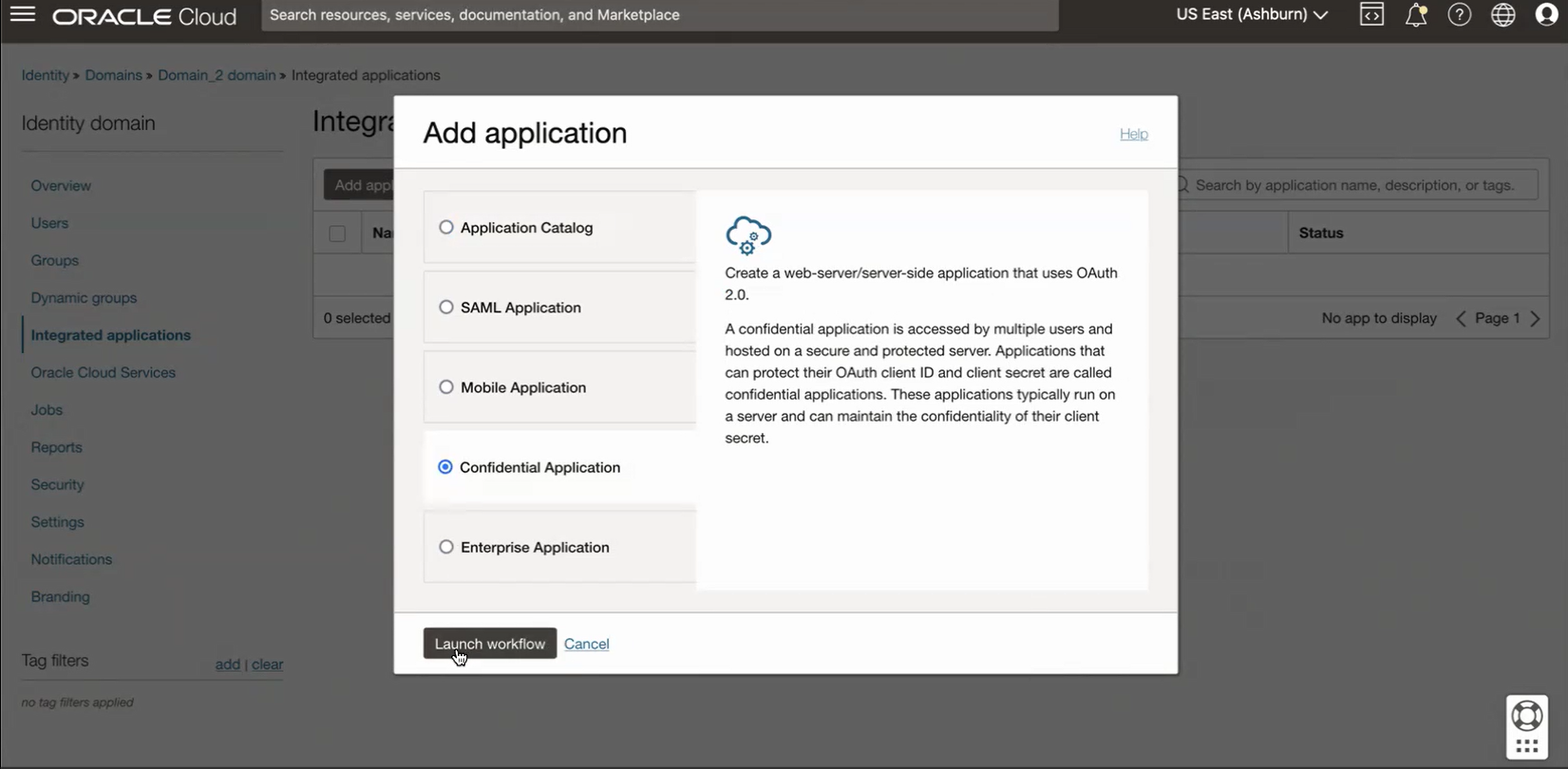

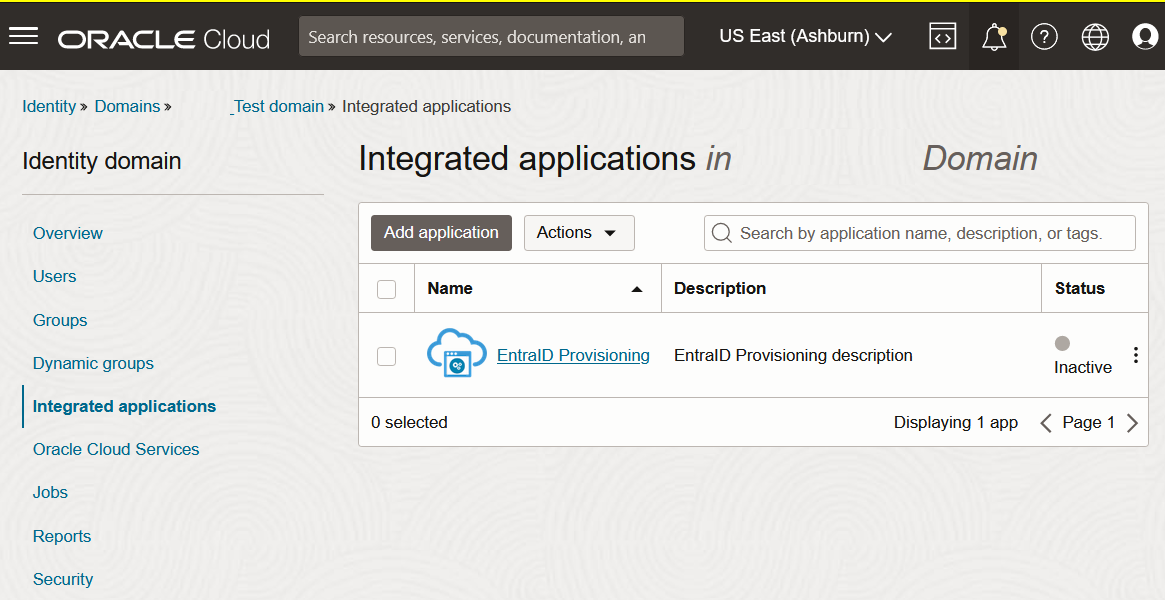

- Selezionare Dominio predefinito. Selezionare quindi Applicazioni integrate.

- Selezionare Aggiungi applicazione.

-

Nella finestra Aggiungi applicazione, selezionare Applicazione riservata, quindi selezionare Avvia workflow.

-

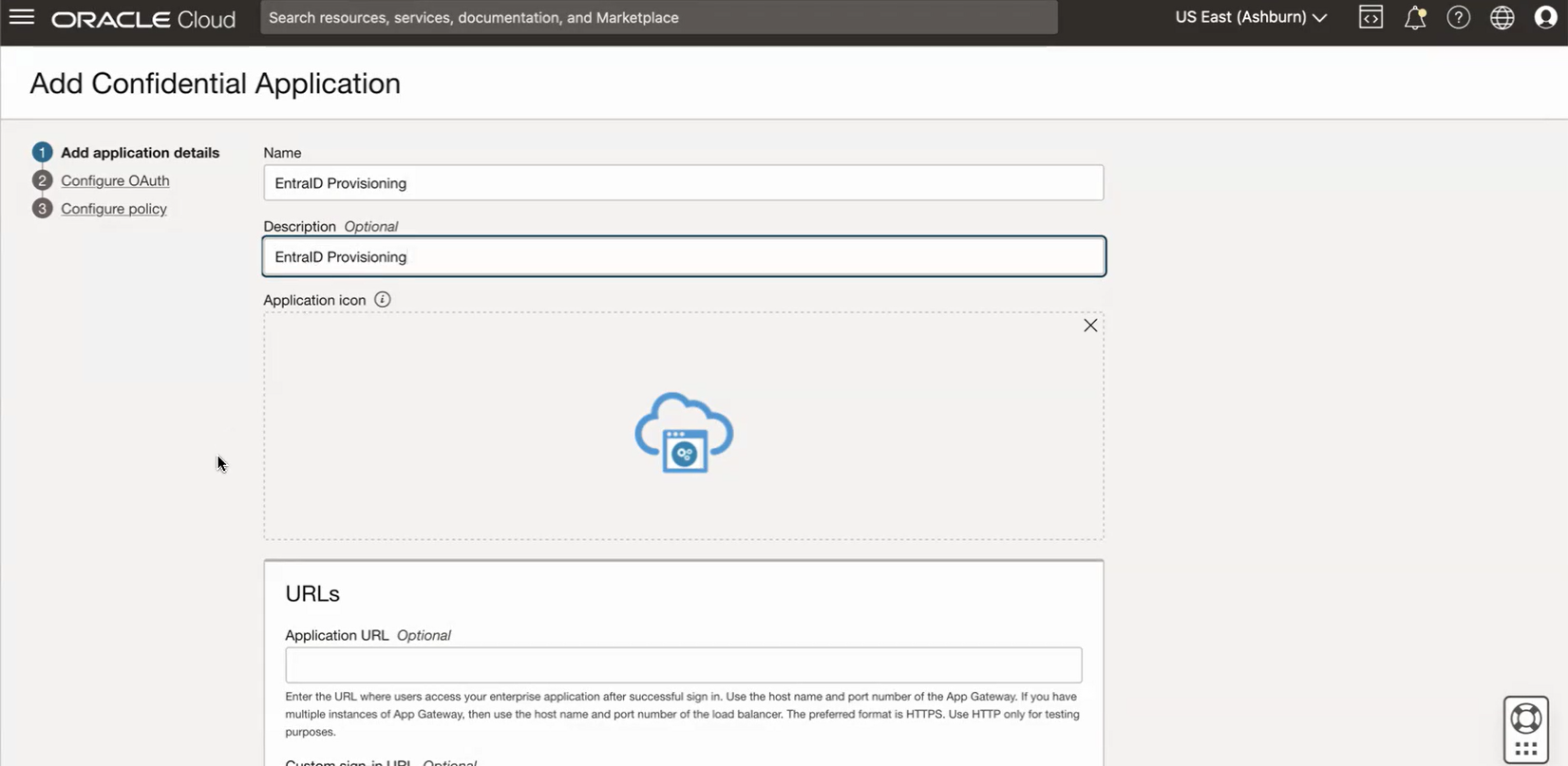

Nella pagina Aggiungi dettagli applicazione del workflow Aggiungi applicazione riservata, immettere quanto segue:

- Nome: immettere un nome per l'applicazione riservata. È possibile immettere un massimo di 125 caratteri.

- Descrizione: immettere una descrizione per l'applicazione riservata. È possibile immettere un massimo di 250 caratteri.

Rivedere le impostazioni facoltative, quindi selezionare Avanti.

-

Nella pagina Configure OAuth, nella sezione Configurazione client, selezionare Configure this application as a client now.

-

Nella pagina Configura OAuth, nella sezione Configurazione client, selezionare Credenziali client.

-

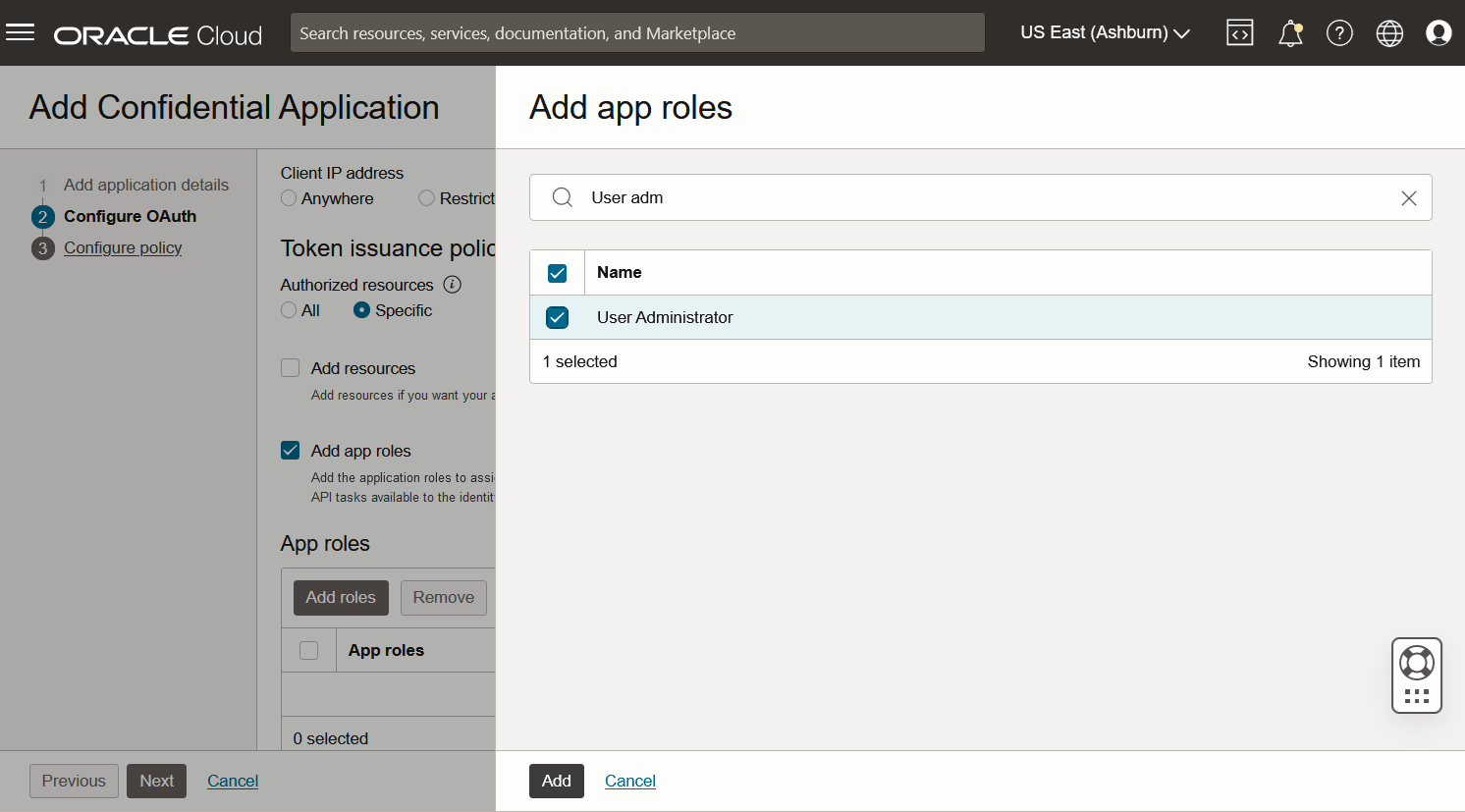

Nella pagina Configura OAuth, scorrere verso il basso e trovare la sezione Criterio di emissione token. In Risorse autorizzate, selezionare Specifico, quindi selezionare Aggiungi ruoli applicazione per aprire la sezione Ruoli applicazione del workflow.

-

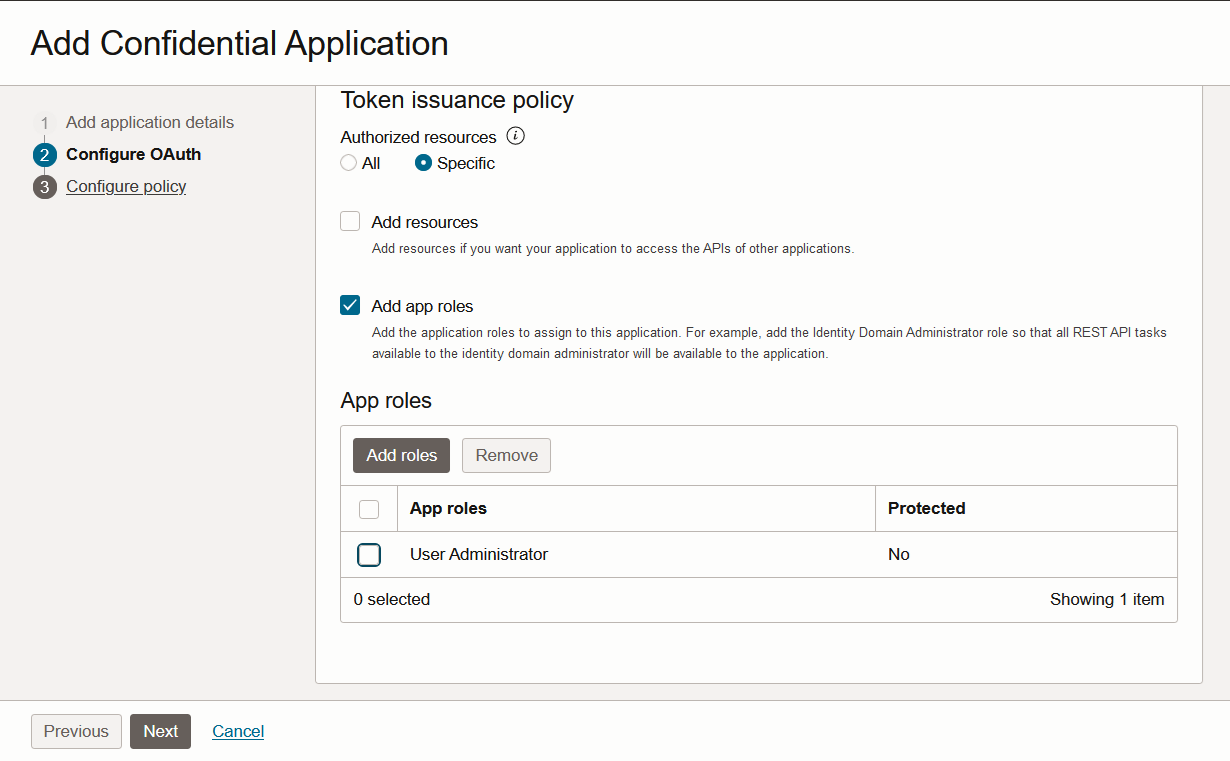

Nella sezione Ruoli applicazione, selezionare Aggiungi ruoli e cercare "Amministratore utente". Nell'elenco dei risultati della ricerca, selezionare Amministratore utente, quindi Aggiungi.

-

Con la visualizzazione del ruolo Amministratore utenti nell'elenco Ruoli applicazione, selezionare Avanti.

-

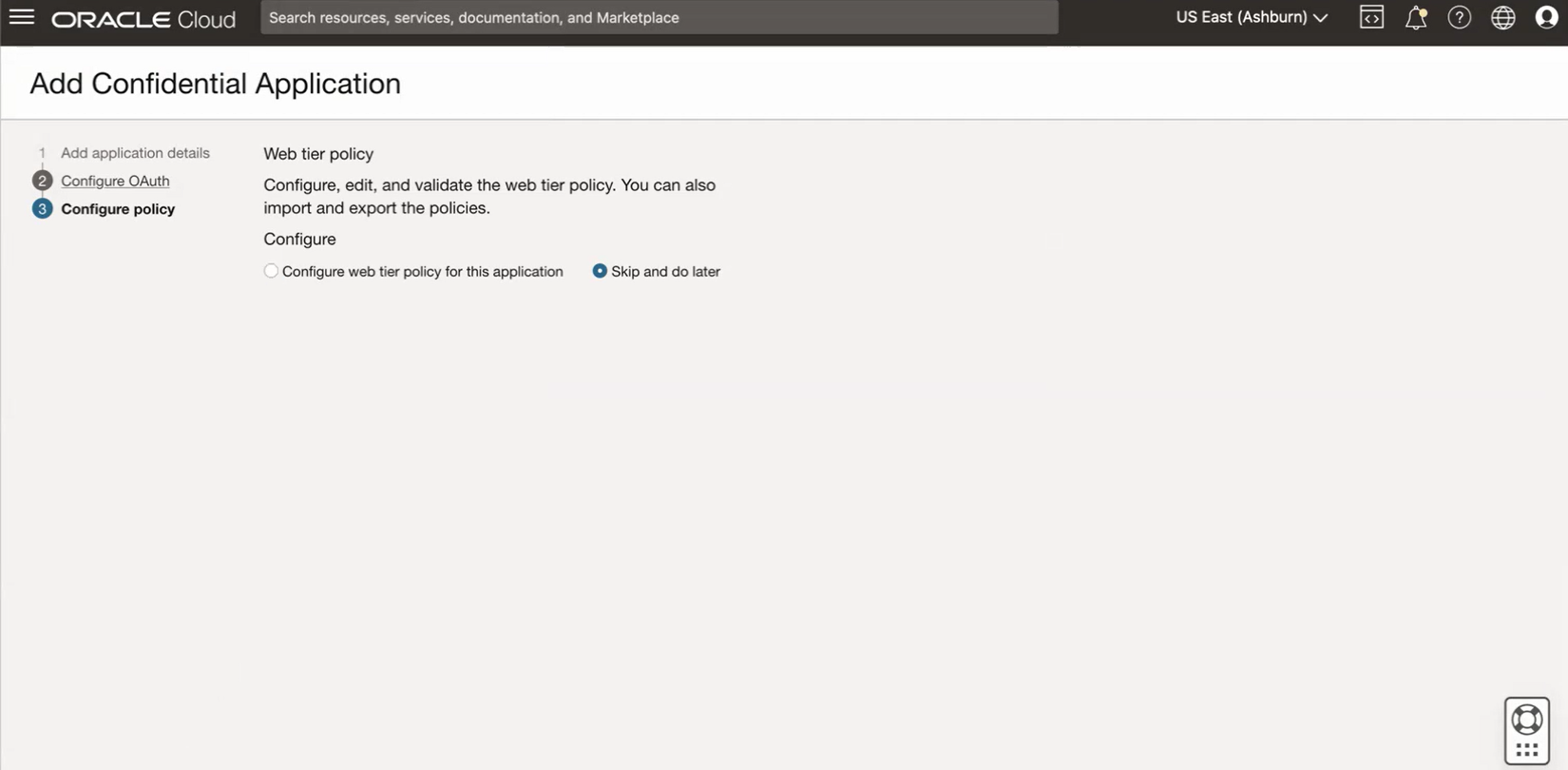

Nella pagina Configura criterio, rivedere la selezione predefinita e selezionare Fine.

-

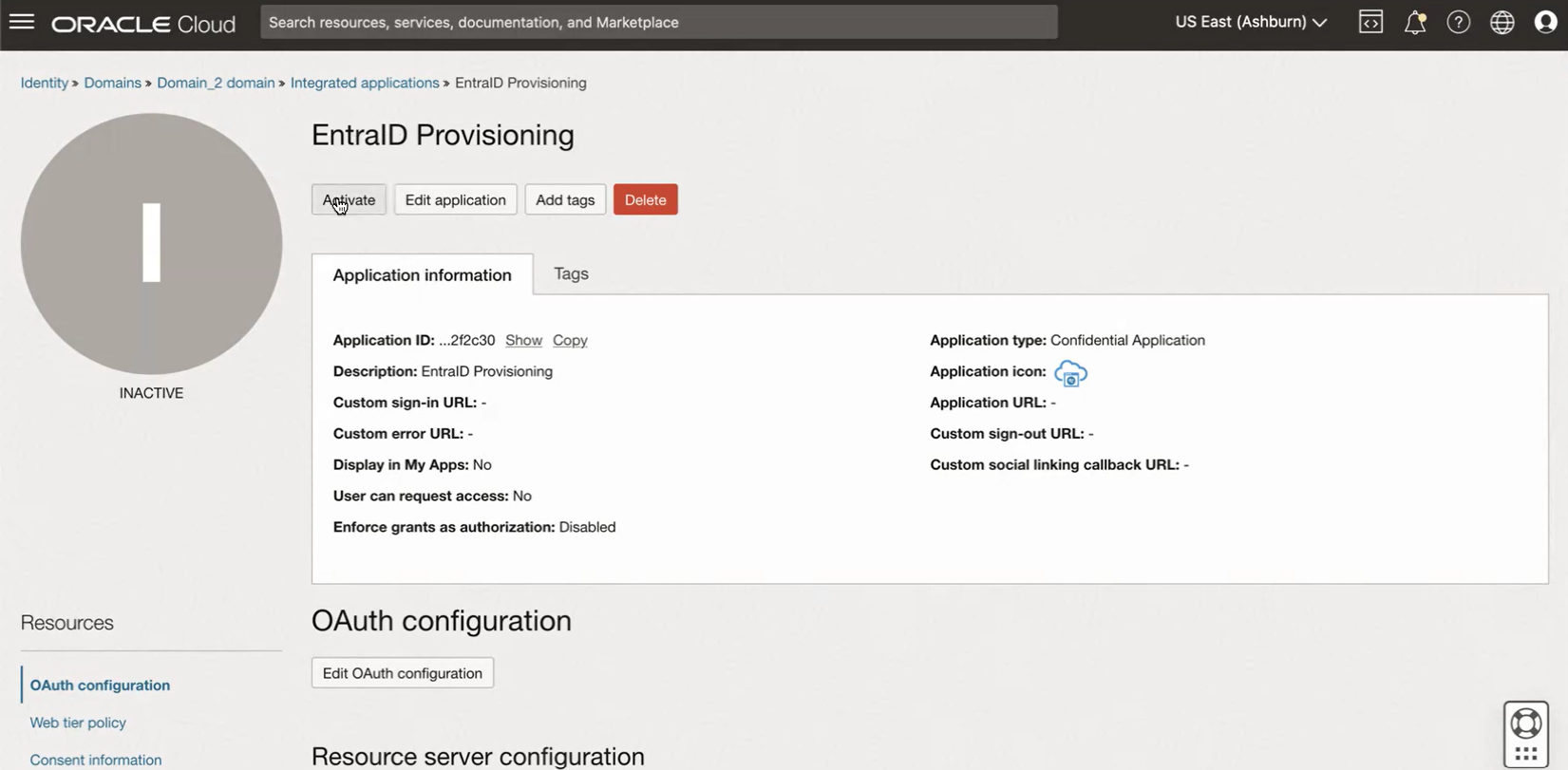

Nella scheda Applicazioni integrate della pagina Dettagli dominio "Predefinito", selezionare il nome dell'applicazione ID Entra creata per aprire la pagina Dettagli per l'applicazione.

-

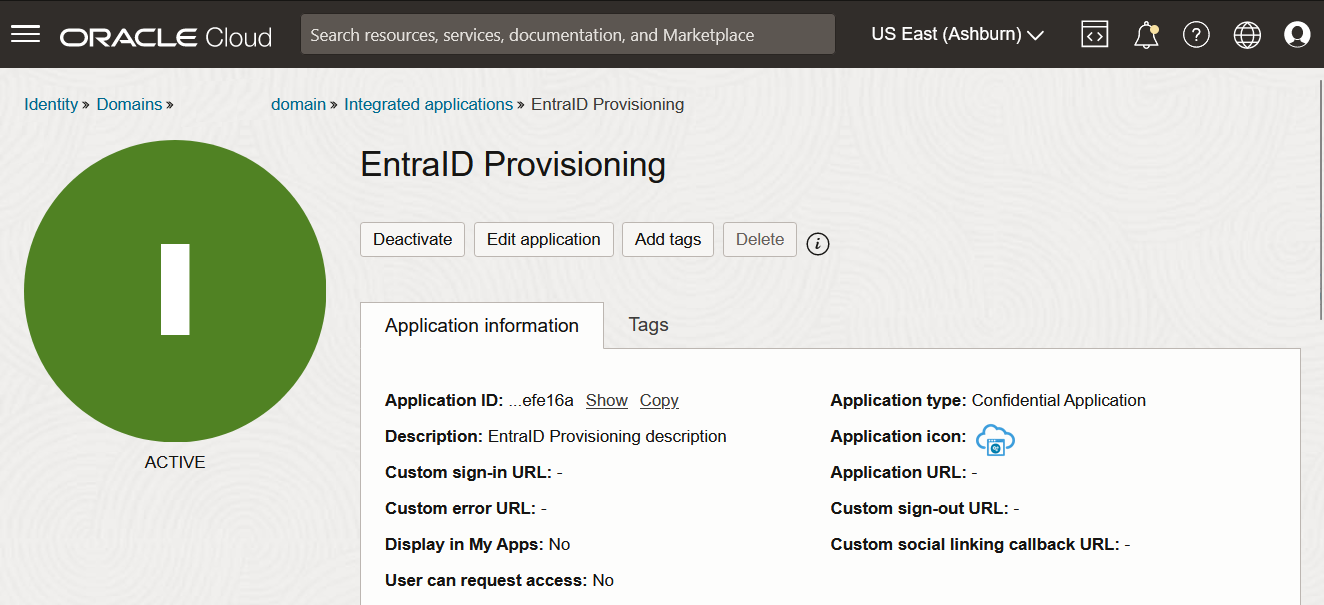

Selezionare Attiva nella pagina dei dettagli.

Verificare che lo stato dell'applicazione sia "Attivo".

-

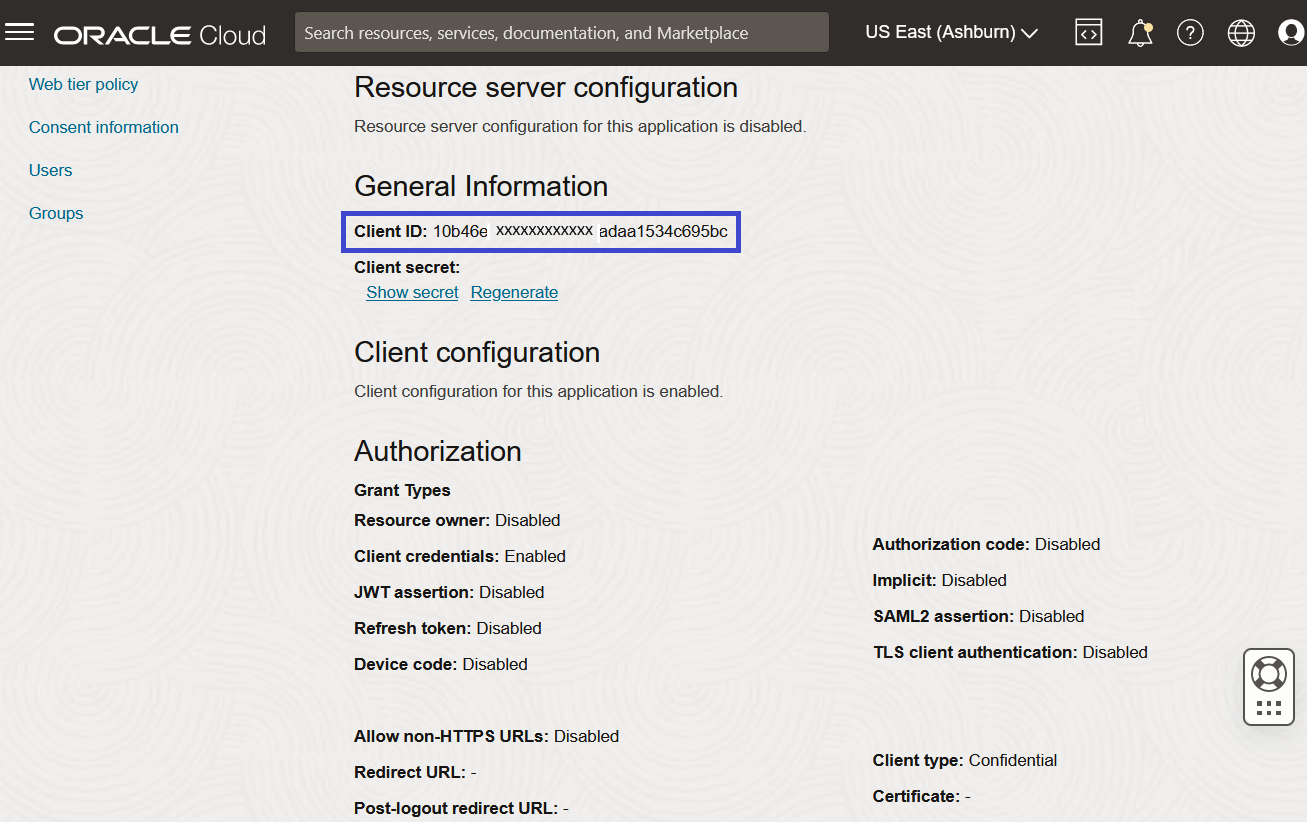

Trovare la sezione Informazioni generali della pagina dei dettagli per l'applicazione ID Entra. In questa sezione:

- Copiare il valore ID client in un blocco note o in un'altra posizione del computer per utilizzarlo in un comando CLI descritto nel passo successivo.

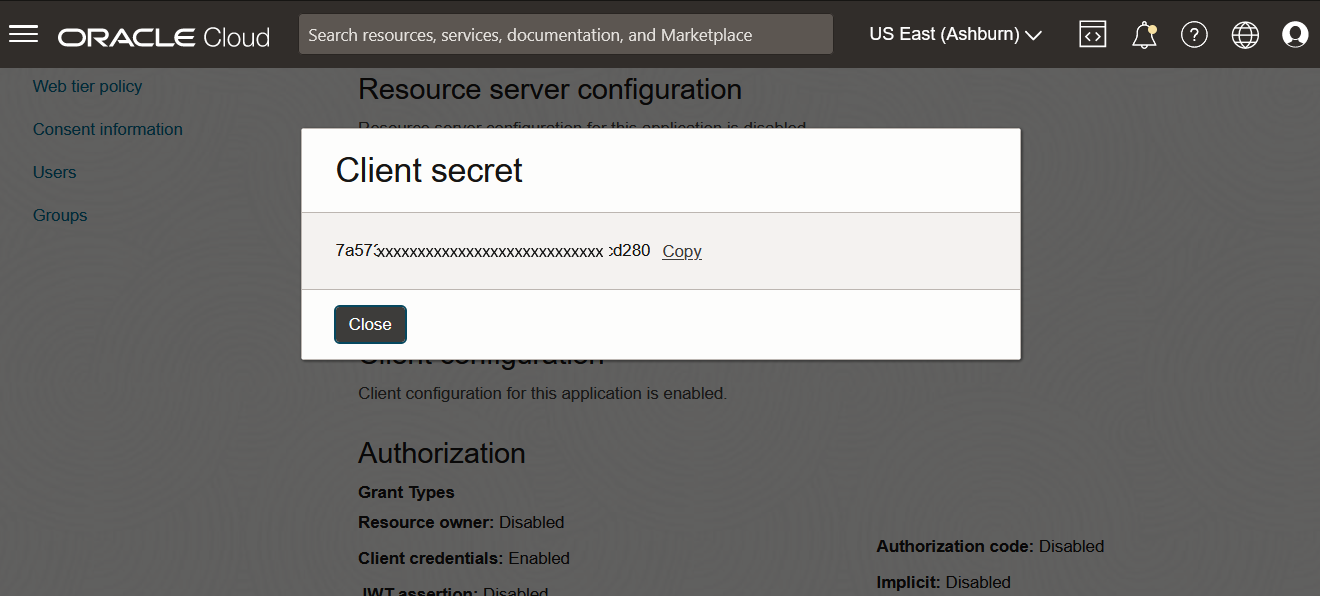

- Selezionare Mostra segreto e copiare il segreto client nel file con l'ID client.

Chiudere la finestra di dialogo Segreto client dopo aver copiato il segreto per continuare.

-

Utilizzare i valori di ID client e di segreto client per creare il comando seguente.

echo -n <clientID>:<clientsecret> | base64 --wrap=0Ad esempio:

echo -n 7a5715example8b7429cdexample74a:63n8765exmaple49asbcs56abc235784 | base64 --wrap=0 -

Eseguire il comando in OCI Cloud Shell (CLI). Selezionare l'icona Cloud Shell nell'intestazione di OCI Console, quindi selezionare Cloud Shell per aprire l'interfaccia CLI nella finestra del browser. Incollare il comando nella CLI, quindi eseguire il comando.

Per ulteriori informazioni, vedere i seguenti argomenti:

- Aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità, selezionare Domini.

- Selezionare Dominio predefinito per aprire la pagina dei dettagli per il dominio "Predefinito".

-

Nella pagina Panoramica del dominio, copiare l'URL del dominio in un blocco note o in un'altra posizione del computer.

Ad esempio:

https://idcs-638a9b18aexampleb77becf0f123d691.identity.oraclecloud.com:443 -

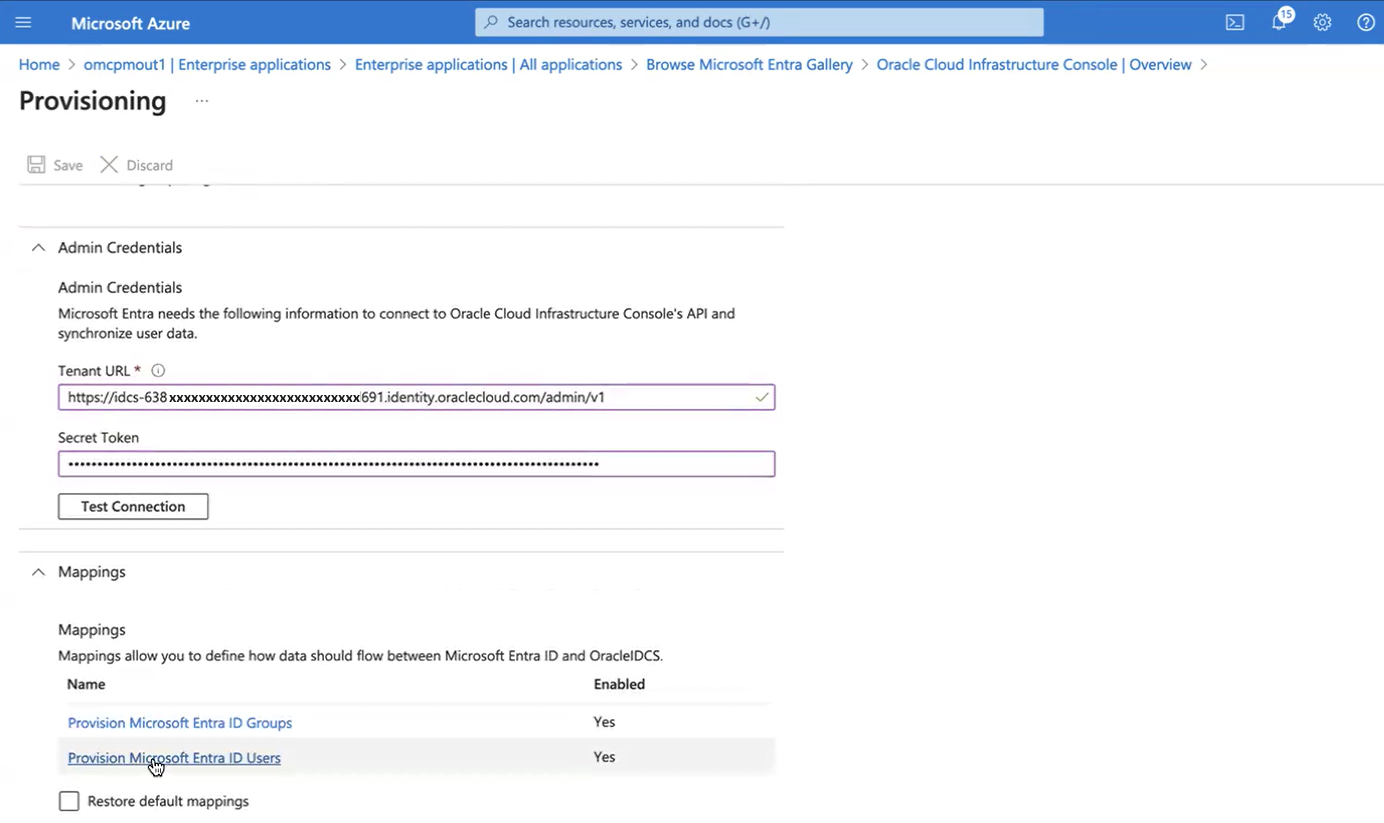

Tornare alla pagina Applicazione enterprise del portale di Azure con i dettagli di accesso basato su SAML illustrati nel passo 25. Selezionare Provisioning nella sezione Gestisci.

-

Nella pagina Provisioning immettere le seguenti informazioni.

- Modalità di provisioning: automatica

-

URL tenant: modificare l'URL copiato dal passo 53 come indicato di seguito.

- Rimuovere ":443" alla fine dell'URL

- Aggiungi "/admin/v1" alla fine dell'URL

Ad esempio:

https://idcs-638a9b18aexampleb77becf0f123d691.identity.oraclecloud.com/admin/v1Dopo aver modificato l'URL, incollarlo nel campo URL tenant.

- Token segreto: incollare il segreto di cifratura base64 copiato dalla console OCI nel passo 49.

Selezionare Test connessione, quindi selezionare Salva per continuare.

Importante

Attendere il messaggio che conferma che la connessione è riuscita. Il messaggio viene visualizzato nell'angolo superiore destro della pagina. -

Nella pagina Provisioning, selezionare Esegui provisioning utenti ID Entra Microsoft nella sezione Mapping.

-

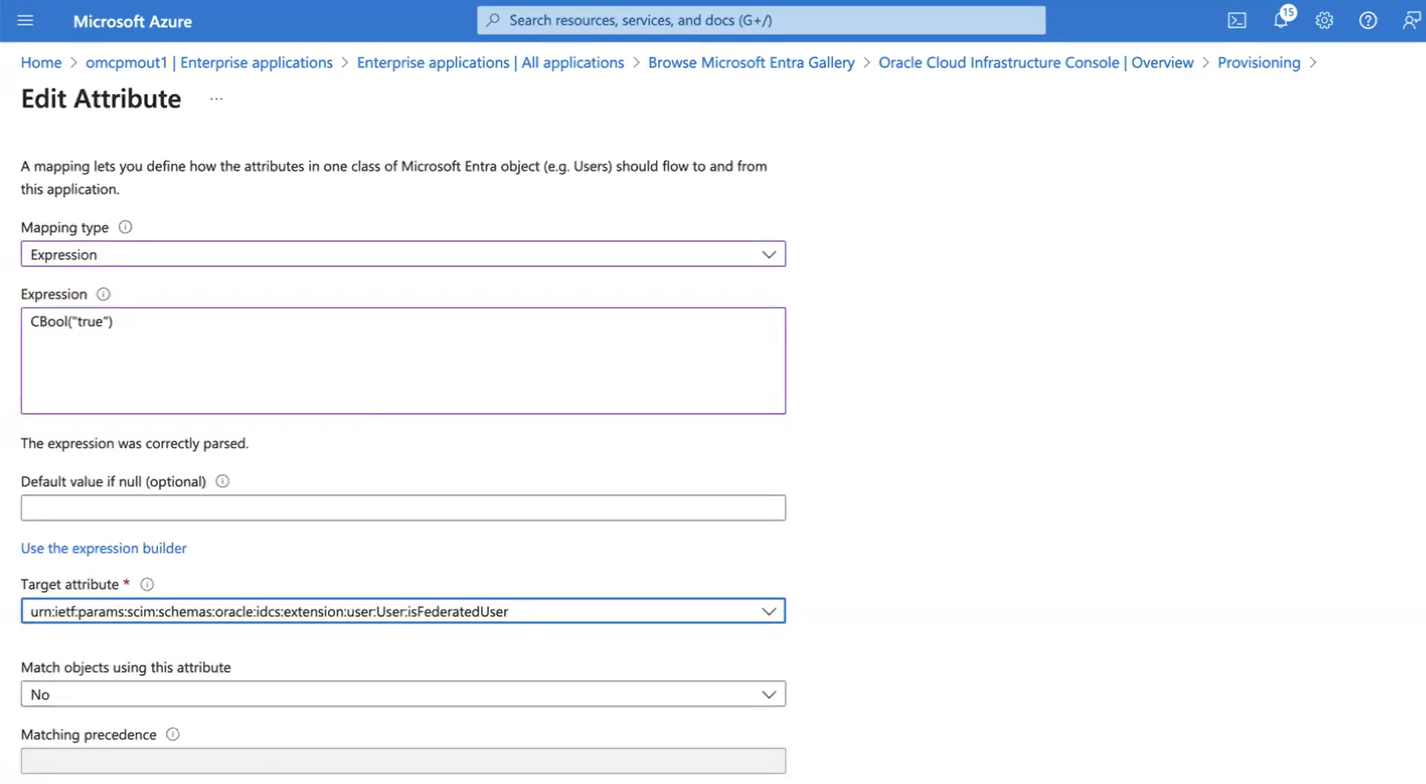

Nella pagina Mapping attributi, individuare la sezione Mapping e selezionare Aggiungi nuovo mapping.

-

Nella pagina Modifica attributo, immettere quanto segue.

- Tipo di mapping: espressione

- Espressione: CBool("true")

-

Attributo di destinazione: selezionare la stringa che termina con ":isFederatedUser". Ad esempio:

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:isFederateUser

Selezionare OK per continuare.

-

Nella pagina Mapping attributi, selezionare nuovamente Aggiungi nuovo mapping per aggiungere un secondo mapping.

-

Nella pagina Modifica attributo, immettere quanto segue.

- Tipo di mapping: espressione

- Espressione: CBool("true")

-

Attributo di destinazione: selezionare la stringa che termina con ":bypassNotification". Ad esempio:

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:bypassNotification

Selezionare OK per continuare.

-

Passare alla pagina Panoramica applicazioni enterprise di Azure per l'applicazione creata nei passi da 3 a 6 di questo task, quindi selezionare Assegna utenti e gruppi.

Importante

Tutti gli utenti devono includere i seguenti valori di campo oppure le assegnazioni utente in OCI non riescono:

- Nome

- Cognome

- Nome visualizzato

- indirizzo di posta elettronica (se il dominio di Identity OCI richiede un indirizzo di posta elettronica)

Per scoprire se il dominio di Identity OCI richiede un indirizzo di posta elettronica per creare nuovi utenti, vedere Richiesta di indirizzo di posta elettronica dell'utente per la creazione dell'account. Per informazioni sulla configurazione dell'identificativo univoco per gli utenti di Azure, vedere il passo 24 in questo task.

-

Selezionare Aggiungi utente/gruppo e aggiungere gli utenti e i gruppi che si desidera includere nella federazione delle identità. Dopo aver immesso gli utenti e i gruppi, questi vengono sincronizzati con l'account OCI.

Operazioni successive

È stato completato l'inserimento in Oracle Database@Azure. Per suggerimenti sull'utilizzo del servizio e sulla configurazione degli account cloud, vedere What's Next After Onboarding?.