Panoramica del servizio firewall di rete

Utilizzare il servizio Firewall di rete per creare un firewall con rilevamento e prevenzione delle intrusioni per le reti cloud virtuali (VCN).

Basato su Palo Alto Networks®, il servizio Firewall di rete offre visibilità sul traffico di rete che entra negli ambienti cloud (nord-sud) e tra le subnet (est-ovest). È possibile utilizzare il servizio Network Firewall con altri servizi di sicurezza per creare una soluzione di sicurezza di rete su più livelli.

Un firewall è un'istanza ad alta disponibilità e scalabile creata in una subnet. Il firewall applica la business logic definita in un criterio al traffico di rete. Utilizzare l'instradamento nella VCN per indirizzare il traffico verso e dal firewall.

Il servizio Network Firewall offre una velocità di throughput pari a 4 Gbps.

Funzioni di sicurezza

- Filtro di rete con conservazione dello stato: creare regole di filtro di rete con conservazione dello stato che consentano o negano il traffico di rete in base all'IP di origine (IPv4 e IPv6), all'IP di destinazione (IPv4 e IPv6), alla porta e al protocollo.

- Filtro URL personalizzato e FQDN: limita il traffico in entrata e in uscita a una lista specificata di nomi di dominio completamente qualificati (FQDN), inclusi caratteri jolly e URL personalizzati.

- IDPS (Intrusion Detection and Prevention): monitora le reti per attività dannose. Registrare le informazioni, generare report o bloccare l'attività.

- Ispezione SSL: decifra e ispeziona il traffico cifrato TLS con il supporto ESNI per rilevare le vulnerabilità della sicurezza. Encrypted Server Name Indication (ESNI) è un'estensione TLSv1.3 che cifra l'indicazione SNI (Server Name Indication) nell'handshake TLS.

- Ispezione del traffico della subnet VCN aggiuntiva: instrada il traffico tra due subnet VCN tramite un firewall.

- Ispezione del traffico tra VCN: instrada il traffico tra due VCN tramite un firewall.

- Ispezione del traffico VXLAN: inoltrare il traffico a un punto di accesso di test virtuale (VTAP, Virtual Test Access Point) tramite un firewall. Per ulteriori informazioni sui VTAP, vedere Punti di accesso per il test virtuale.

- Regole NAT: utilizzare le regole NAT per creare un set con priorità di regole di entrata e uscita. Queste regole specificano gli indirizzi di origine e di destinazione, consentendo di eseguire la conversione NAT (Network Address Translation) di origine sul traffico di rete. Con le regole NAT, puoi modificare gli indirizzi IP di origine, ottimizzare l'uso degli indirizzi IP e migliorare la sicurezza nascondendo i dettagli della rete interna. Vedere Informazioni sulle regole NAT.

Casi d'uso comuni per Network Firewall

Ogni scenario utilizza l'instradamento all'interno della VCN per instradare il traffico al firewall. Per ulteriori informazioni, vedere Instradamento VCN integrato.

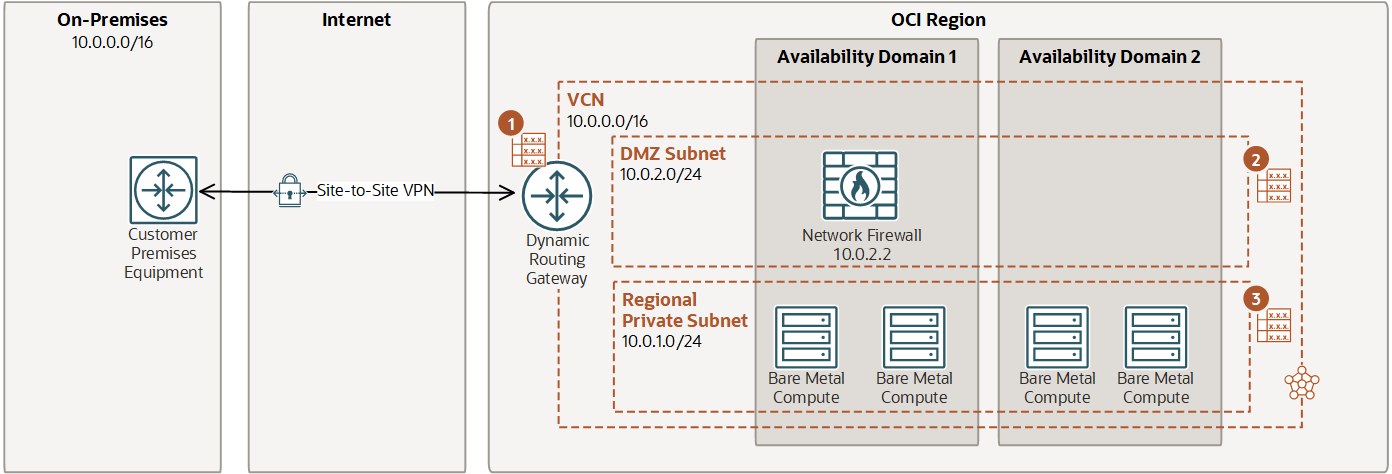

Protezione del traffico tra una rete in locale e una VCN

| CIDR di destinazione | Destinazione instradamento |

|---|---|

| 0.0.0.0/0 | Firewall di rete (10.0.2.2) |

| CIDR di destinazione | Destinazione instradamento |

|---|---|

| 0.0.0.0/0 | DRG |

| CIDR di destinazione | Destinazione instradamento |

|---|---|

| 0.0.0.0/0 | Firewall di rete (10.0.2.2) |

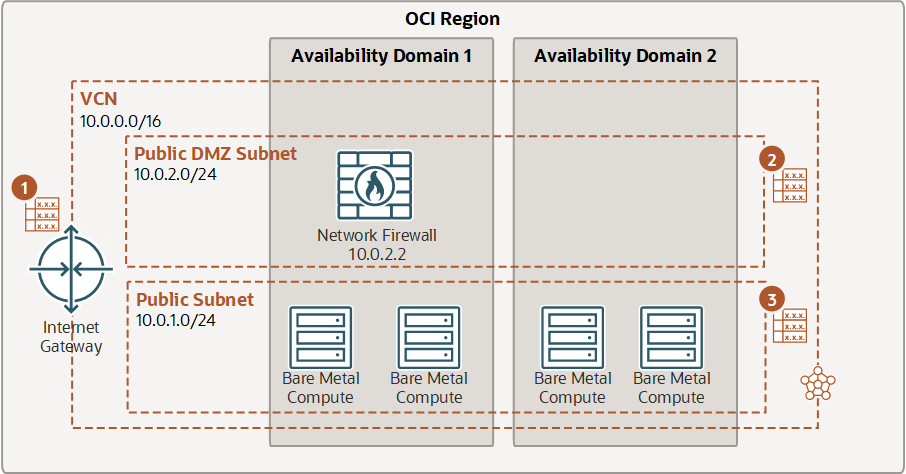

Protezione del traffico tra Internet e una VCN

In questo esempio il routing viene configurato da Internet al firewall. Il traffico viene instradato dal gateway Internet (IGW), attraverso il firewall e quindi dalla subnet del firewall a una subnet pubblica.

| CIDR di destinazione | Destinazione instradamento |

|---|---|

| VCN (10.0.0.0/16) | Firewall di rete (10.0.2.2) |

| CIDR di destinazione | Destinazione instradamento |

|---|---|

| 0.0.0.0/0 | IGW |

| CIDR di destinazione | Destinazione instradamento |

|---|---|

| 0.0.0.0/0 | Firewall di rete (10.0.2.2) |

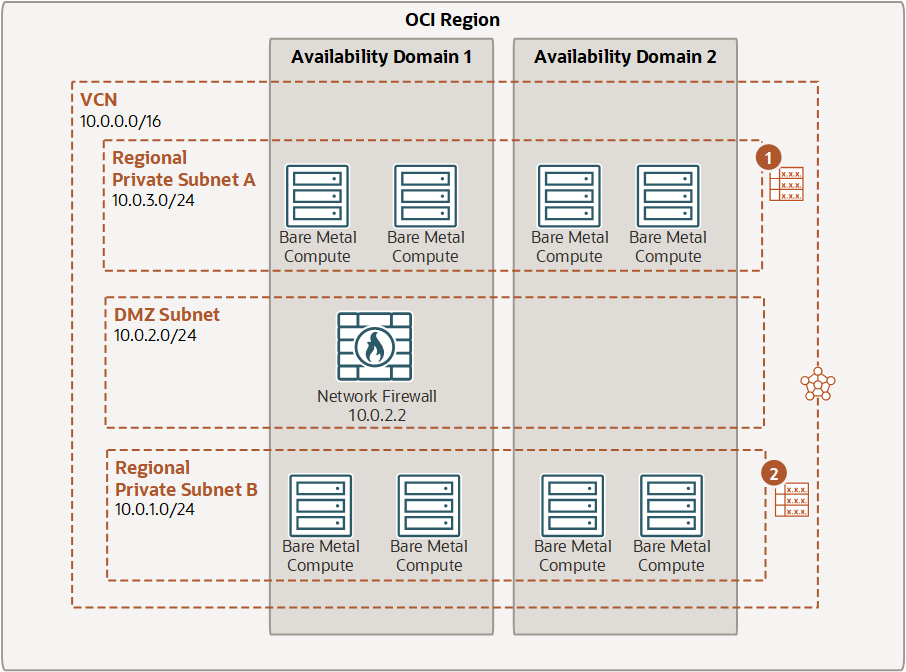

Protezione del traffico tra le subnet in una VCN

In questo esempio il routing viene configurato da una sottorete al firewall. Il traffico viene instradato dalla subnet A, tramite il firewall, quindi dalla subnet del firewall alla subnet B.

| CIDR di destinazione | Destinazione instradamento |

|---|---|

| Subnet B (10.0.1.0/24) | Firewall di rete (10.0.2.2) |

| CIDR di destinazione | Destinazione instradamento |

|---|---|

| Subnet A (10.0.3.0/24) | Firewall di rete (10.0.2.2) |

Aree e domini di disponibilità

È possibile utilizzare il servizio Firewall di rete in tutte le aree. Per un elenco delle aree supportate e informazioni generali, vedere Aree e domini di disponibilità.

Quando crei un firewall, puoi crearlo in un'area o in un dominio di disponibilità specifico all'interno di un'area. L'impostazione predefinita per la creazione di un firewall è regionale.

- Le istanze regionali del firewall vengono distribuite in tutti i domini di disponibilità nell'area, riducendo il rischio di errori del dominio di disponibilità.

- I firewall regionali sono ad alta disponibilità e presentano un'elevata tolleranza agli errori.

- L'uso di firewall regionali potrebbe aggiungere latenze minori tra domini di disponibilità. Ad esempio, se il client o il server si trova in un dominio di disponibilità diverso dall'istanza del firewall, la latenza può essere espressa in millisecondi. Se il client o il server si trova nello stesso dominio di disponibilità dell'istanza del firewall, la latenza è espressa in microsecondi.

- Le istanze firewall specifiche del dominio di disponibilità vengono distribuite in molti domini di errore all'interno di un singolo dominio di disponibilità specificato.

- I firewall specifici del dominio di disponibilità potrebbero causare il reindirizzamento del traffico se proviene da una subnet regionale.

Concetti sul firewall di rete

- Firewall

- Un firewall è una risorsa esistente in una subnet scelta e controlla il traffico di rete in entrata e in uscita in base a un set di regole di sicurezza. Il traffico viene instradato da e verso il firewall da risorse quali gateway Internet e gateway di instradamento dinamico (DRG). Per creare un firewall, è necessario disporre di almeno un criterio che è possibile collegare al firewall. Per informazioni su come creare e gestire questa risorsa, vedere Creazione e gestione dei firewall.

- Criterio Firewall

- Un criterio firewall è una risorsa che contiene le regole che controllano il modo in cui un firewall ispeziona, consente o nega il traffico di rete. È possibile associare un criterio firewall a uno o più firewall. Per creare o gestire questa risorsa, vedere Creazione e gestione dei criteri firewall.

- Componente dei criteri firewall

- I componenti dei criteri firewall, ad esempio elenchi, segreti e profili di decifrazione, consentono di creare regole per un criterio firewall. Per creare o gestire i componenti dei criteri firewall, vedere Creazione e gestione dei criteri firewall.

- dominio di disponibilità

- Il data center all'interno di un'area geografica che ospita le risorse cloud. Per ulteriori informazioni, vedere Aree e domini di disponibilità. Un firewall esiste in un singolo dominio di disponibilità in un'area.

Creare automazione con gli eventi

Passi successivi

Per impostare il servizio Network Firewall, vedere Setting Up the Network Firewall Service