Panoramica della scansione delle vulnerabilità

Oracle Cloud Infrastructure Vulnerability Scanning Service ti aiuta a migliorare il livello di sicurezza controllando regolarmente host e immagini dei container per potenziali vulnerabilità. Il servizio offre a sviluppatori, operatori e amministratori della sicurezza una visibilità completa sulle risorse configurate in modo errato o vulnerabili e genera report con metriche e dettagli su queste vulnerabilità, incluse le informazioni sulle misure correttive.

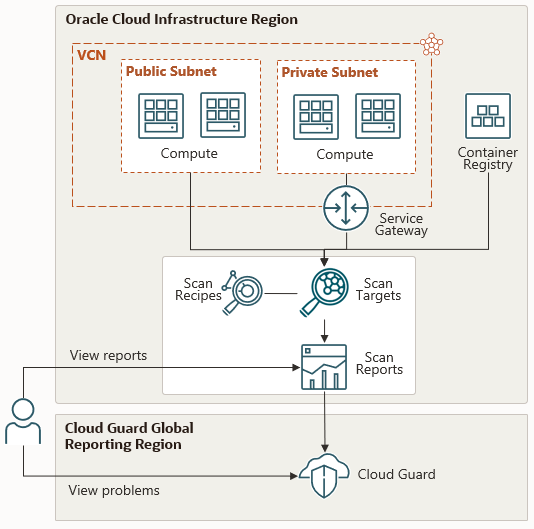

Tutte le risorse e i report di analisi delle vulnerabilità sono regionali, ma i risultati della scansione sono visibili anche come problemi nell'area di reporting globale di Cloud Guard.

Il servizio di analisi delle vulnerabilità identifica le vulnerabilità nelle seguenti risorse:

- Calcola istanze (anche note come host)

- Immagini registro container

Il servizio Vulnerability Scanning può identificare diversi tipi di problemi di sicurezza:

- Le porte che vengono lasciate aperte involontariamente potrebbero essere un potenziale vettore di attacco alle risorse cloud o consentire agli hacker di sfruttare altre vulnerabilità.

- Pacchetti del sistema operativo che richiedono aggiornamenti e patch per risolvere le vulnerabilità.

- Configurazioni del sistema operativo che gli hacker potrebbero sfruttare.

- Benchmark standard di settore pubblicati dal Centro per la sicurezza Internet (CIS).

Il servizio Vulnerability Scanning controlla gli host per verificare la conformità con i benchmark di sezione 5 (Access, Authentication, and Authorization) definiti per Distribution Independent Linux.

- Vulnerabilità in applicazioni di terze parti come

log4jespring4shell.

Oracle Cloud Infrastructure Vulnerability Scanning Service può aiutarti a correggere rapidamente vulnerabilità ed esposizioni, ma il servizio non è uno scanner conforme a PCI (Payment Card Industry). Non utilizzare il servizio di analisi delle vulnerabilità per soddisfare i requisiti di conformità PCI.

Il servizio di analisi delle vulnerabilità supporta solo le istanze di computazione o le immagini del contenitore create da immagini della piattaforma supportate. La scansione non è disponibile per alcuna immagine con l'etichetta fine del supporto.

Per analizzare le vulnerabilità delle istanze di computazione, l'istanza deve utilizzare un'immagine che supporti l'agente Oracle Cloud. La scansione della porta sull'indirizzo IP pubblico di un'istanza non richiede un agente.

Le scansioni di immagini di host e container potrebbero rilevare i risultati CVE da altri sistemi operativi non supportati. I risultati sono coperti solo da dati NVD e possono mancare CVE o avere altri falsi positivi. Non supportiamo questi altri sistemi operativi, quindi utilizza questi risultati con cautela.

Il servizio di analisi delle vulnerabilità rileva le vulnerabilità nelle seguenti piattaforme e utilizza le seguenti origini delle vulnerabilità.

| Piattaforma | Database per le vulnerabilità nazionali (NVD) | Open Vulnerability and Assessment Language (OVAL) | Centro per la sicurezza di Internet (CIS) |

|---|---|---|---|

| Oracle Linux | Sì | Sì | Sì |

| CentOS | Sì | Sì | Sì |

| Ubuntu | Sì | Sì | Sì |

| Windows | Sì | N | N |

Poiché la scansione di Windows non include dati OVAL, si consiglia di non fare affidamento esclusivamente su Oracle Cloud Infrastructure Vulnerability Scanning Service per garantire che le istanze di Windows siano aggiornate e sicure.

Si sconsiglia di utilizzare il servizio di analisi delle vulnerabilità per identificare i problemi nei sistemi DB Virtual Machine e quindi di modificare il sistema operativo per risolvere ogni problema. Al contrario, seguire le istruzioni riportate in Aggiornamento di un sistema DB per applicare gli aggiornamenti di sicurezza più recenti al sistema operativo.

Non è possibile utilizzare il servizio di analisi delle vulnerabilità sugli host che non sono stati creati direttamente con il servizio di computazione, ad esempio Exadata Database Service on Dedicated Infrastructure o il servizio di database. Utilizzare le funzioni fornite con tali servizi per assicurarsi che gli host dispongano degli aggiornamenti di sicurezza più recenti.

Il servizio di analisi delle vulnerabilità supporta le opzioni di destinazione riportate di seguito.

- Istanze di computazione individuali

- Tutte le istanze di computazione all'interno di un compartimento e dei relativi compartimenti secondari.

Se si configura il servizio di analisi delle vulnerabilità nel compartimento radice, viene eseguita la scansione di tutte le istanze di computazione nell'intera tenancy.

- Immagini all'interno di un repository Container Registry

Concetti

Comprendere i concetti e i componenti chiave correlati al servizio di analisi delle vulnerabilità.

Il diagramma riportato di seguito fornisce una panoramica generale del servizio.

- Recipe di scansione

- Parametri di scansione per un tipo di risorsa cloud, incluse le informazioni da esaminare e la frequenza.

- Oggetto

- Una o più risorse cloud di cui si desidera eseguire la scansione utilizzando una ricetta specifica. Le risorse in una destinazione sono dello stesso tipo, ad esempio le istanze di computazione.

- Scansione host

- Metriche relative a un'istanza di computazione specifica sottoposta a scansione, incluse le vulnerabilità rilevate, i relativi livelli di rischio e la conformità ai benchmark CIS.

Il servizio di analisi delle vulnerabilità utilizza un agente host per rilevare queste vulnerabilità.

- Scansione porta

- Porte aperte rilevate in un'istanza di computazione specifica sottoposta a scansione.

Il servizio di analisi delle vulnerabilità è in grado di rilevare le porte aperte utilizzando un agente host o utilizzando un mapper di rete che esegue la ricerca negli indirizzi IP pubblici .

- Scansione immagine contenitore

- Metriche relative a un'immagine di Container Registry specifica sottoposta a scansione, incluse le vulnerabilità rilevate e i relativi livelli di rischio.

- Report vulnerabilità

- Informazioni su un tipo specifico di vulnerabilità rilevata in una o più destinazioni, ad esempio un aggiornamento mancante per un pacchetto OS.

Integrazione con Cloud Guard

Puoi visualizzare le vulnerabilità della sicurezza identificate dal servizio di analisi delle vulnerabilità in Oracle Cloud Guard.

Cloud Guard è un servizio Oracle Cloud Infrastructure che fornisce un dashboard centrale per monitorare tutte le risorse cloud per rilevare eventuali punti deboli della sicurezza a livello di configurazione, metriche e log. Quando rileva un problema, può suggerire, fornire assistenza o intraprendere azioni correttive, in base alla configurazione di Cloud Guard.

Come il servizio di analisi delle vulnerabilità, Cloud Guard utilizza ricette e destinazioni.

- Una ricetta definisce i tipi di problemi che si desidera vengano segnalati da Cloud Guard

- Una destinazione definisce i compartimenti che si desidera monitorare con Cloud Guard ed è associata a una ricetta.

Una ricetta del rilevatore di configurazione è costituita da regole del rilevatore. La ricetta predefinita del rilevatore di configurazione Cloud Guard include regole che controllano le vulnerabilità e le porte aperte trovate dal servizio di analisi delle vulnerabilità.

Per ulteriori informazioni, vedere Scansione con Cloud Guard.

Identificativi risorsa

Le risorse di analisi delle vulnerabilità, come la maggior parte dei tipi di risorse in Oracle Cloud Infrastructure, hanno un identificativo univoco assegnato da Oracle chiamato OCID (Oracle Cloud ID).

Per informazioni sul formato OCID e su altri modi per identificare le risorse, vedere Identificativi risorsa.

Modalità di accesso alla scansione delle vulnerabilità

È possibile accedere a Vulnerability Scanning utilizzando la console (un'interfaccia basata su browser), l'interfaccia della riga di comando (CLI) o l'API REST. Le istruzioni per la console, l'interfaccia CLI e l'API sono incluse negli argomenti di questa guida.

Per accedere alla console, è necessario utilizzare un browser supportato. Per andare alla pagina di accesso di , aprire il menu di navigazione nella parte superiore di questa pagina e selezionare Infrastruttura. Viene richiesto di immettere il tenant cloud, il nome utente e la password.

Per un elenco dei kit SDK disponibili, vedere SDK e CLI. Per informazioni generali sull'uso delle API, consulta la documentazione relativa alle API REST.

Autenticazione e autorizzazione

Ogni servizio in Oracle Cloud Infrastructure si integra con IAM per l'autenticazione e l'autorizzazione, per tutte le interfacce (console, SDK o CLI e API REST).

Un amministratore dell'organizzazione deve impostare i gruppi, i compartimenti e i criteri che controllano gli utenti che possono accedere ai servizi, alle risorse e al tipo di accesso. Ad esempio, i criteri controllano chi può creare utenti, creare e gestire una VCN (rete cloud virtuale) , avviare istanze e creare bucket .

- Se si è un nuovo amministratore, vedere Guida introduttiva ai criteri.

- Per dettagli specifici sulla scrittura dei criteri per questo servizio, vedere Scansione delle vulnerabilità dei criteri IAM.

- Per dettagli specifici sulla scrittura dei criteri per altri servizi, vedere Riferimento ai criteri.

Sicurezza

Oltre alla creazione di criteri IAM, esistono altri task correlati alla sicurezza della scansione delle vulnerabilità.

Ad esempio:

- Configurare un gateway di servizi in modo da poter eseguire la scansione degli host senza indirizzi IP pubblici

- Eseguire un controllo di sicurezza delle operazioni di scansione

Vedere Securing Vulnerability Scanning.

Controllo in corso

Per monitorare l'attività di scansione, Vulnerability Scanning si integra con questi altri servizi in Oracle Cloud Infrastructure.

- Il servizio di audit registra automaticamente le chiamate a tutti gli endpoint API di analisi delle vulnerabilità pubblici come voci di log. Vedere Panoramica dell'audit.

- Il servizio di monitoraggio consente di monitorare le risorse di analisi delle vulnerabilità utilizzando metriche e allarmi. Vedere Scansione delle metriche.

- Il servizio Eventi consente ai team di sviluppo di rispondere automaticamente quando una risorsa di analisi delle vulnerabilità cambia stato. Vedere Scansione di eventi.

Limiti e quote

Oracle Cloud Infrastructure limita il numero massimo di risorse di analisi delle vulnerabilità nella tua tenancy. Inoltre, puoi utilizzare le quote per impostare limiti su compartimenti specifici.

Vedere Limiti di scansione delle vulnerabilità e Quota di scansione delle vulnerabilità.

Per richiedere un aumento del limite del servizio, consulta la sezione relativa ai limiti del servizio.

Introduzione

Utilizzare il servizio di analisi delle vulnerabilità per verificare le vulnerabilità della sicurezza nelle istanze di computazione per un singolo compartimento.

In caso di problemi, vedere Risoluzione dei problemi del servizio di analisi delle vulnerabilità.