Prerequisiti per un canale di accesso privato

Prima di configurare un canale di accesso privato, è necessario conoscere i nomi di dominio delle zone DNS private o i nomi host SCAN a cui si desidera accedere a Oracle Analytics Cloud, verificare di aver distribuito Oracle Analytics Cloud con Enterprise Edition e verificare di disporre delle autorizzazioni corrette.

Se Oracle Analytics Cloud viene distribuito con un endpoint pubblico, è inoltre necessario conoscere la VCN e la subnet su Oracle Cloud Infrastructure che si desidera venga utilizzata da Oracle Analytics Cloud per accedere alle origini private. Se l'istanza di Oracle Analytics Cloud è stata distribuita con un endpoint privato, il canale di accesso privato utilizza automaticamente la stessa VCN e la stessa subnet configurata per l'istanza, in modo da non dover eseguire il passo 3.

- Verificare che la distribuzione di Oracle Analytics Cloud includa Enterprise Edition.

Le informazioni sull'edizione vengono visualizzate nella pagina Dettagli istanza. Vedere Verify Your Service.

I canali di accesso privato non sono disponibili nelle istanze di Oracle Analytics Cloud distribuite con la Professional Edition.

- Registrare il nome dominio di ogni origine privata (zona DNS) a cui si desidera che Oracle Analytics Cloud acceda tramite il canale privato.

Ad esempio, nomi di dominio quali

example.com,companyabc.come così via.-

Origine dati privata in una rete aziendale con peering a una VCN di Oracle Cloud Infrastructure

Registrare una zona DNS nel formato:

<domain name>Ad esempio:

- Se il nome host FQDN dell'origine dati è

data-source-ds01.companyabc.com, aggiungere la zona DNS comecompanyabc.com. - Se il nome host FQDN dell'origine dati è

db01.dbdomain.companyabc.com, aggiungere la zona DNS comedbdomain.companyabc.comper concedere a Oracle Analytics Cloud l'accesso solo agli host indbdomain.companyabc.com.

- Se il nome host FQDN dell'origine dati è

-

Origine dati privata in una VCN di Oracle Cloud Infrastructure

Registrare una zona DNS nel formato:

<VCN DNS label>.oraclevcn.comAd esempio:

companyabc.oraclevcn.comSuggerimento: se si desidera connettersi a un'origine privata nella stessa VCN del canale di accesso privato, selezionare la casella di controllo Nome dominio della rete cloud virtuale come zona DNS nella pagina Configura canale di accesso privato per compilare automaticamente il valore del nome del dominio.

-

Oracle Autonomous Data Warehouse o Oracle Autonomous Transaction Processing privati in una VCN Oracle Cloud Infrastructure

Il nome host FQDN privato è nel formato

<adb-name>.adb.<region>.<realm-public domain>.Registrare una zona DNS nello stesso formato:<adb-name>.adb.<region>.<realm-public-domain>Ad esempio:

myadw.adb.ap-sydney-1.oraclecloud.commyadw.adb.uk-gov-cardiff-1.oraclegovcloud.uk

-

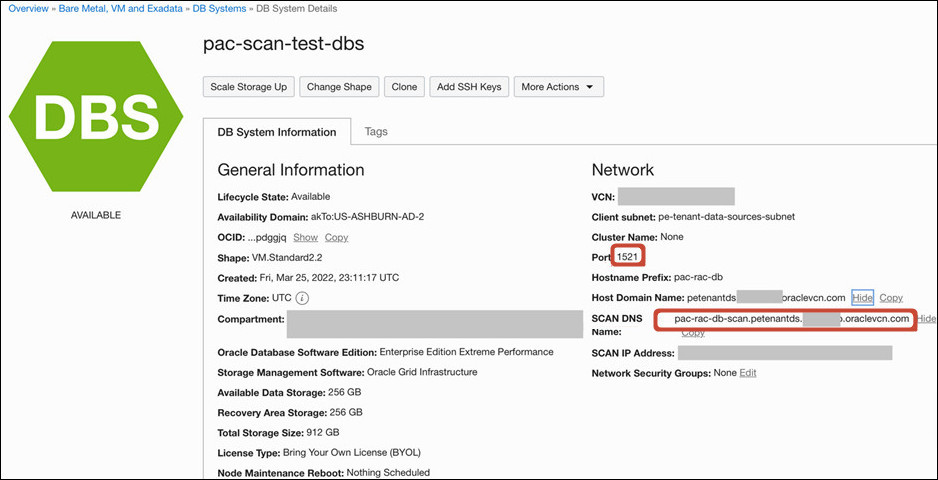

- Registrare il nome host SCAN e la porta SCAN per ogni Oracle Database privato configurato con un SCAN (Single Client Access Name) a cui si desidera che Oracle Analytics Cloud acceda tramite il canale privato. Ad esempio, i nomi host SCAN come

db01-scan.corp.example.comoprd-db01-scan.mycompany.compotrebbero utilizzare la porta 1521.Se si desidera connettersi a un sistema DB privato su Oracle Cloud Infrastructure, è possibile trovare i dettagli SCAN nelle pagine Informazioni sul sistema DB (Nome DNS SCAN e Porta).

- Determinare la VCN e la subnet di Oracle Cloud Infrastructure che si desidera venga utilizzata da Oracle Analytics Cloud per il canale privato.

Prerequisiti VCN

-

Area: la VCN deve trovarsi nella stessa area di Oracle Analytics Cloud.

Prerequisiti subnet

-

Dimensione: ogni canale di accesso privato richiede almeno quattro indirizzi IP. Per l'uscita del traffico di rete sono necessari due indirizzi IP, uno per il canale di accesso privato e uno riservato per uso futuro. Ciò significa che la dimensione minima della subnet per un singolo canale di accesso privato è "

/29". Ad esempio, CIDR della subnet10.0.0.0/29.Se si dispone di più istanze di Oracle Analytics Cloud, potrebbe essere necessario configurare più canali di accesso privati. Se si desidera utilizzare una singola subnet per più canali, è necessario assicurarsi che la subnet sia dimensionata di conseguenza. In alternativa, utilizzare una subnet dedicata per ogni canale di accesso privato.

-

Regola di uscita: la subnet deve includere una regola di uscita che abilita la comunicazione all'origine dati privata (indirizzo e porta IP).

-

Regola di entrata: la subnet deve includere una regola di entrata che abilita la comunicazione dall'origine dati privata.

Se non si è sicuri, rivolgersi all'amministratore di rete.

I task di configurazione della VCN e della subnet vengono in genere eseguiti dall'amministratore di rete responsabile della rete Oracle Cloud Infrastructure. Ulteriori informazioni sono disponibili nel Task 1 Impostazione della VCN e della subnet all'indirizzo Scenario B: Private Subnet with a VPN o Scenario C: Public and Private Subnets with a VPN.

-

- Assicurarsi che l'utente (o chiunque intenda configurare il canale di accesso privato per Oracle Analytics Cloud) appartenga a un gruppo a cui sono stati concessi i criteri necessari per accedere alla VCN.

Sono disponibili diverse opzioni. Scegli il livello più appropriato per te:

Criterio di accesso alle risorse esteso

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE virtual-network-family IN TENANCY

Criterio di accesso limitato alle risorse

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ virtual-network-family IN compartment <compartment name of VCN> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE subnets IN compartment <compartment name of subnet> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE vnics IN compartment <compartment name of Analytics instance> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE private-ips IN compartment <compartment name of Analytics instance>

Criterio di accesso risorsa moderato - Opzione 1

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ virtual-network-family IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE subnets IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE vnics IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE private-ips IN compartment <compartment name of Analytics instance>

Criterio di accesso risorsa moderato - Opzione 2

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE virtual-network-family IN compartment <compartment name of VCN> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE virtual-network-family IN compartment <compartment name of Analytics instance>

-

- Se si prevede di abilitare l'accesso a un'origine dati con i dettagli di host e porta SCAN, assicurarsi che l'utente o chiunque intenda configurare il canale di accesso privato per Oracle Analytics Cloud appartenga a un gruppo a cui è stato concesso il criterio necessario per accedere alle richieste di lavoro.

Scegli il livello più appropriato per te:

Criterio di accesso alle risorse esteso

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ work-requests IN TENANCY

Criterio di accesso limitato alle risorse

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ work-requests IN compartment <compartment name of Analytics instance>

-

- Facoltativo: se si prevede di limitare il traffico sul canale di accesso privato utilizzando le regole del gruppo di sicurezza di rete, è possibile farlo quando si crea il canale o è possibile salvare il task per un momento successivo.

Se si desidera configurare i gruppi di sicurezza di rete quando si crea il canale di accesso privato, assicurarsi che i gruppi di sicurezza di rete esistano e di disporre dei criteri necessari per utilizzare i gruppi di sicurezza di rete.

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE network-security-groups IN TENANCY

-