Prerequisiti per un endpoint privato

Per eseguire il provisioning di un'istanza di Oracle Fusion Data Intelligence con un endpoint privato, è necessario che siano già state create le risorse seguenti:

- Una rete cloud virtuale (VCN) all'interno dell'area in cui prevedi di distribuire Oracle Fusion Data Intelligence e una subnet privata nella tua VCN con disponibilità di indirizzo IP /28 (14 indirizzi IP) o superiore. È possibile modificare questa impostazione dopo il provisioning.Per evitare errori nella creazione dell'istanza, assicurarsi che siano abilitati i seguenti pulsanti di attivazione/disattivazione:

- L'opzione Usa nomi host DNS in questa VCN attiva/disattiva durante la creazione della VCN.

- L'opzione Usa nomi host DNS in questa subnet consente di attivare/disattivare durante la creazione della subnet.

- Assicurati che tu (o chiunque abbia intenzione di creare l'istanza di Oracle Fusion Data Intelligence) disponga dei criteri necessari per accedere alla VCN.

Scegliere il livello più appropriato tra le seguenti opzioni:

Criterio di accesso alle risorse limitato

-

Allow any-user to use vnics in tenancy where request.principal.type = 'fawservice' -

Allow any-user to read vcns in tenancy where request.principal.type = 'fawservice' -

Allow any-user to use network-security-groups in tenancy where request.principal.type = 'fawservice' -

Allow any-user to use private-ips in tenancy where request.principal.type = 'fawservice' -

Allow any-user to use subnets in tenancy where request.principal.type = 'fawservice'

Se desideri visualizzare e gestire la tua famiglia di reti virtuali dalla console di Oracle Cloud Infrastructure, potresti voler creare questi criteri:

-

Allow group FAWAdmin.grp to read virtual-network-family <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to manage vnics <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to use subnets <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to use private-ips <in compartment your-compartment or in tenancy>

Criteri di accesso alle risorse estese

Allow any-user to manage virtual-network-family in tenancy where request.principal.type = 'fawservice'Se si desidera visualizzare e gestire la famiglia di reti virtuali dalla console di Oracle Cloud Infrastructure, è possibile creare questo criterio:Allow group FAWAdmin.grp to manage virtual-network-family <in compartment compartment-name or in tenancy>Oltre a queste, è necessario creare le seguenti politiche di servizio generale:

-

Allow group FAWAdmin.grp to manage analytics-warehouse <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to read analytics-warehouse-work-requests <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to manage autonomous-database-family <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to manage analytics-instances <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to read analytics-instance-work-requests <in compartment your-compartment or in tenancy>

-

- Facoltativo: se si prevede di limitare il traffico (in entrata e in uscita) utilizzando le regole del gruppo di sicurezza di rete, è necessario farlo quando si crea l'istanza di Oracle Fusion Data Intelligence. È possibile specificare fino a 5 gruppi di sicurezza di rete per soddisfare i requisiti aziendali. Assicurarsi che i gruppi di sicurezza di rete esistano nella stessa VCN di Oracle Fusion Data Intelligence ed è disponibile questo criterio necessario per utilizzare i gruppi di sicurezza di rete:

Allow group FAWAdmin.grp to use network-security-groups <in compartment your-compartment or in tenancy>Vedere "Per creare un gruppo NSG" in Gruppi di sicurezza di rete.

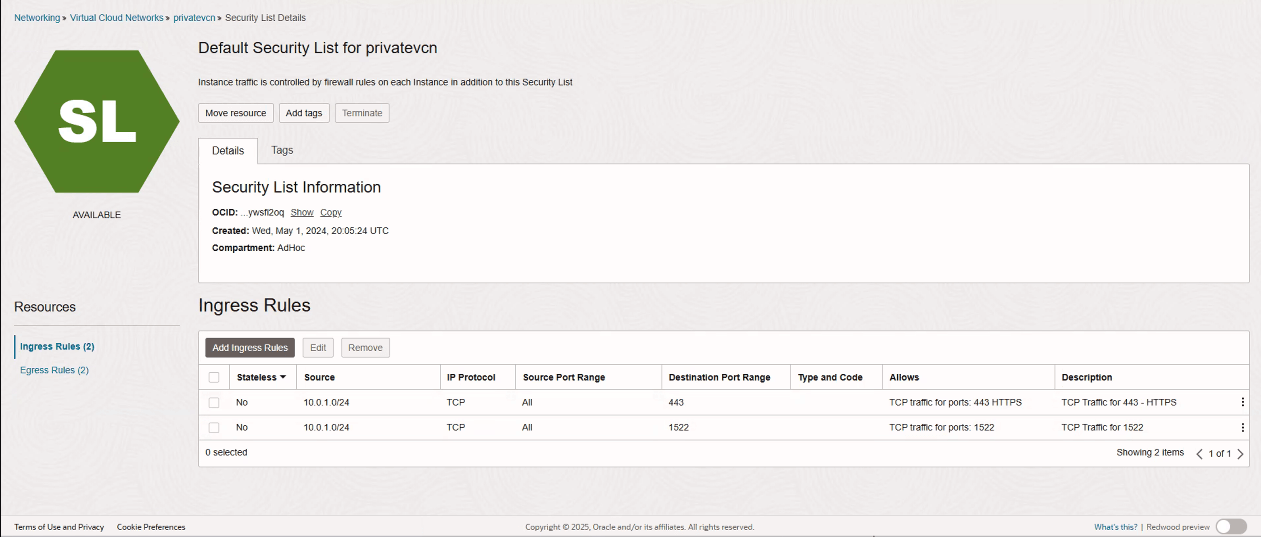

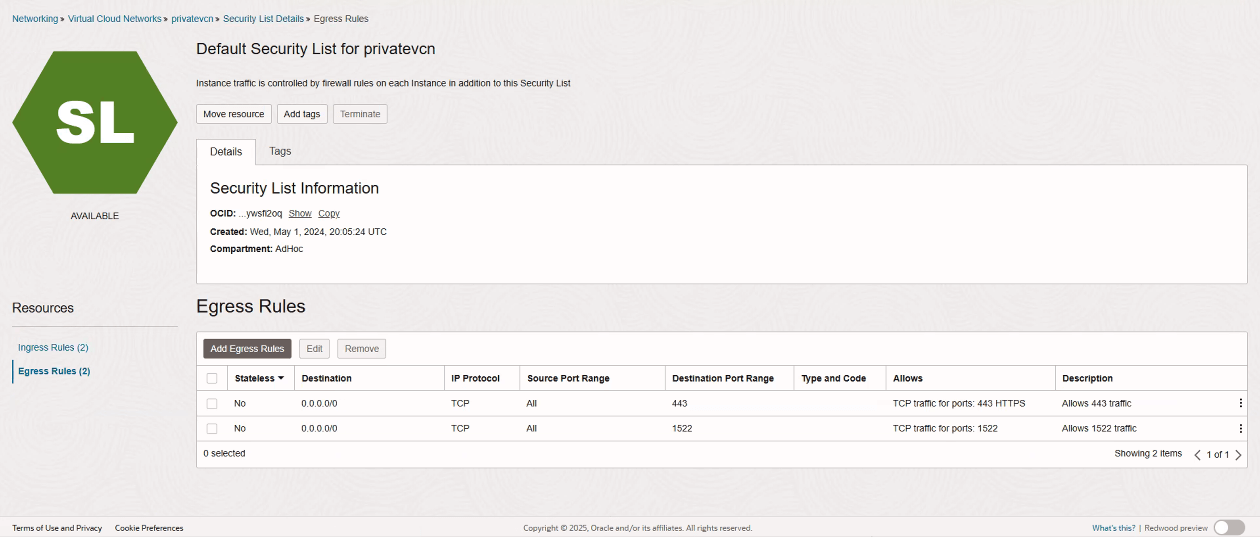

- Traffico in entrata specificato sulla porta 1522 per Oracle Autonomous Data Warehouse e la porta 443 per Oracle Analytics Cloud durante l'immissione delle informazioni sulla regola di sicurezza per il gruppo di sicurezza di rete o la VCN. Assicurarsi che il blocco CIDR VCN/SUBNET consenta l'ingresso e l'uscita nelle regole alle porte 443 e 1522.Nota

Entrambe queste porte sono necessarie per il funzionamento dell'istanza di Oracle Fusion Data Intelligence con un endpoint privato.