Abilitazione della comunicazione di rete

Per abilitare la comunicazione tra Ops Insights e i database Oracle Cloud sono necessarie impostazioni di rete specifiche.

È necessario abilitare la comunicazione tra Ops Insights e il database Oracle Cloud aggiungendo le regole di sicurezza in entrata e in uscita a un gruppo NSG o a una lista di sicurezza nella VCN in cui è possibile accedere al database Oracle Cloud.

Prima di abilitare la comunicazione tra Ops Insights e il database Oracle Cloud, devi:

- Assicurarsi di avere familiarità con le regole di sicurezza. Per ulteriori informazioni, vedere Regole di sicurezza.

- A seconda che si desideri utilizzare gruppi di sicurezza di rete o liste di sicurezza per aggiungere le regole di entrata e uscita, è necessario disporre delle autorizzazioni necessarie e conoscere le modalità di aggiunta delle regole di sicurezza.

Nota

- Per creare un endpoint privato di Ops Insights, è necessario che sia disponibile un gruppo NSG. Per ulteriori informazioni, vedere Gruppi di sicurezza di rete.

- Una regola della lista di sicurezza che consente l'accesso tramite il numero di porta del database viene applicata al gruppo NSG per l'accesso all'interno del blocco CIDR della VCN o della subnet. Per ulteriori informazioni, consulta gli elenchi di sicurezza.

- Prendere nota degli indirizzi IP e dei dettagli della porta privati del database Oracle Cloud e degli indirizzi IP privati di Ops Insights. Di seguito sono riportati i dettagli che potrebbero essere necessari per l'aggiunta di regole di sicurezza. Di seguito sono riportate le informazioni su dove è possibile trovarle.

- Per i dettagli della porta del database Oracle Cloud, vedere la sezione Informazioni sul sistema DB nella pagina Dettagli del sistema di database per i database Oracle sui sistemi DB Bare Metal e Virtual Machine. Per i database Oracle su Exadata Cloud Service, vedere i dettagli della rete nella pagina Dettagli cluster VM Exadata.

- Per gli indirizzi IP privati del database Oracle Cloud, vedere la sezione Nodi nella pagina Dettagli del sistema di database per i database a istanza singola nei sistemi DB Bare Metal e Virtual Machine. Per i database RAC, utilizzare la pagina Scansione indirizzo IP, disponibile nella pagina Dettagli sistema DB per il sistema DB Virtual Machine e nella pagina Dettagli cluster VM Exadata per il servizio Exadata Cloud.

Affinché Ops Insights possa comunicare con il database Oracle Cloud, è necessario aggiungere regole di sicurezza in entrata e in uscita utilizzando gruppi di sicurezza di rete (NSG) o liste di sicurezza. Gli esempi riportati di seguito illustrano come abilitare la comunicazione tra un endpoint privato di Ops Insights e i database Oracle in un sistema DB Virtual Machine utilizzando i gruppi NSG e le liste di sicurezza.

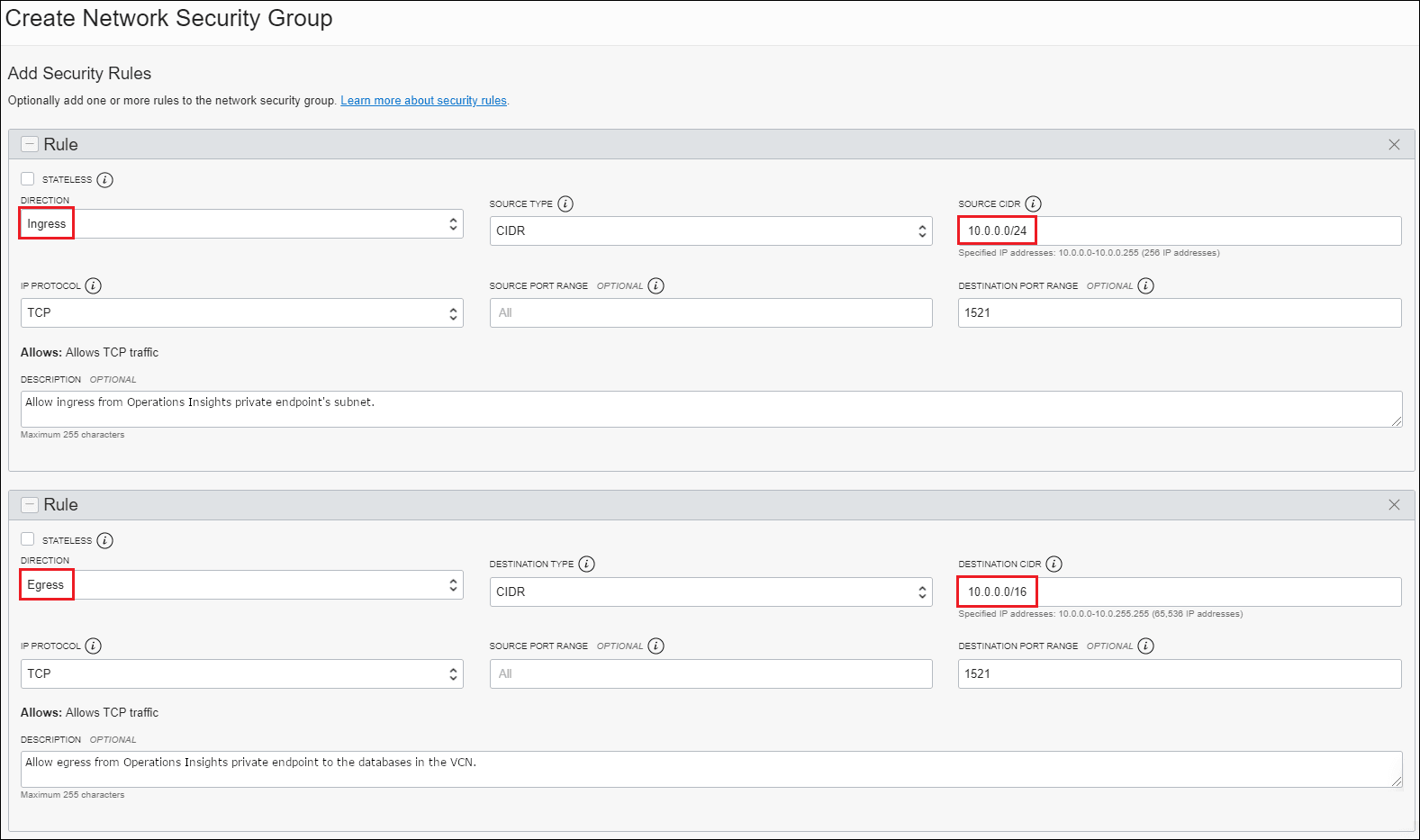

Creare un gruppo NSG per abilitare la comunicazione tra l'endpoint privato di Ops Insights e un sistema DB Virtual Machine

Nell'esempio seguente, viene creato e aggiunto un gruppo NSG a:

- Un sistema DB Virtual Machine

- Endpoint privato di Ops Insights per i database Oracle Cloud a istanza singola (che è già stato creato)

Al termine dei task elencati in questo esempio, l'endpoint privato di Ops Insights avrà accesso a tutti i database a istanza singola nella VCN del sistema DB Virtual Machine senza influire sull'architettura della subnet della VCN.

Per informazioni sulla creazione di un gruppo NSG nella VCN del sistema DB Virtual Machine, vedere Per creare un gruppo NSG.

La porta VCN del sistema DB Virtual Machine è configurata dall'utente, immettere il numero di porta configurato in precedenza.

- Regola di entrata per la VCN del sistema DB Virtual Machine: la VCN del sistema DB Virtual Machine può ricevere il traffico in entrata dalla subnet dell'endpoint privato Ops Insights (10.0.0.0/24) da qualsiasi porta.

- Regola di uscita per l'endpoint privato di Ops Insights: la subnet dell'endpoint privato di Ops Insights (da qualsiasi porta) può inviare richieste alla VCN (10.0.0.0/16) del sistema DB Virtual Machine sulla porta 1521.

Immettere la porta configurata per il database abilitato per TCPS se la porta è diversa da 1521.

Dopo aver creato il gruppo NSG, è necessario aggiungerlo al sistema DB Virtual Machine e all'endpoint privato di Ops Insights.

Per informazioni su come aggiungere il gruppo NSG al sistema DB Virtual Machine, vedere Aggiunta o rimozione di una risorsa da un gruppo NSG.

Per aggiungere il gruppo NSG all'endpoint privato di Ops Insights, andare alla pagina Amministrazione endpoint privato di Ops Insights (Amministrazione > Endpoint privati) e fare clic sull'endpoint privato a cui si desidera aggiungere il gruppo NSG. Nella pagina Dettagli endpoint privato, fare clic su Modifica in Gruppi di sicurezza di rete e aggiungere il gruppo NSG appena creato.

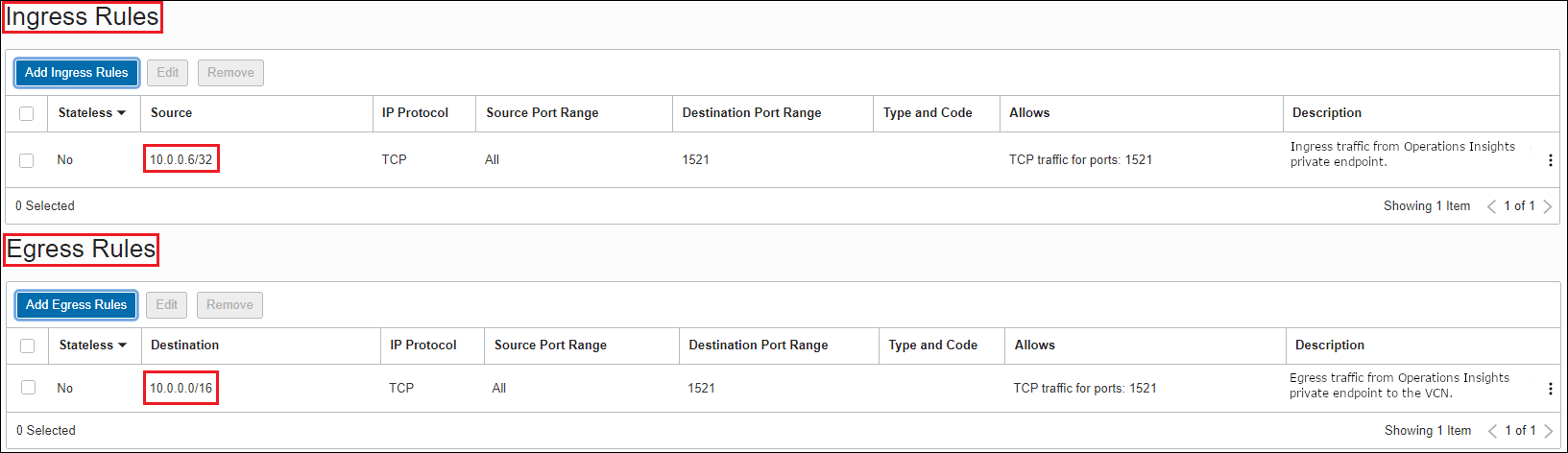

Aggiungere regole di sicurezza a una lista di sicurezza per abilitare la comunicazione tra un endpoint privato di Ops Insights e un sistema DB Virtual Machine

Nell'esempio riportato di seguito, le regole di sicurezza con conservazione dello stato vengono aggiunte a una lista di sicurezza esistente nella VCN del sistema DB Virtual Machine per abilitare la comunicazione tra un endpoint privato Ops Insights per i database Oracle Cloud a istanza singola e tutte le subnet nella VCN. Ciò garantisce che l'endpoint privato di Ops Insights possa accedere a tutti i database a istanza singola nella VCN.

Per informazioni sull'aggiornamento di un elenco di sicurezza esistente, vedere Per aggiornare le regole in un elenco di sicurezza esistente.

La porta VCN del sistema DB Virtual Machine è configurata dall'utente, immettere il numero di porta configurato in precedenza.

- Regola di entrata per la VCN del sistema DB Virtual Machine: la VCN del sistema DB Virtual Machine può ricevere il traffico in entrata dall'indirizzo IP privato Ops Insights (10.0.0.6/32) da qualsiasi porta.

- Regola di uscita per l'endpoint privato di Ops Insights: l'indirizzo IP privato di Ops Insights (da qualsiasi porta) può inviare richieste alla VCN (10.0.0.0/16) del sistema DB Virtual Machine sulla porta 1521.

Immettere la porta configurata per il database abilitato per TCPS se la porta è diversa da 1521.

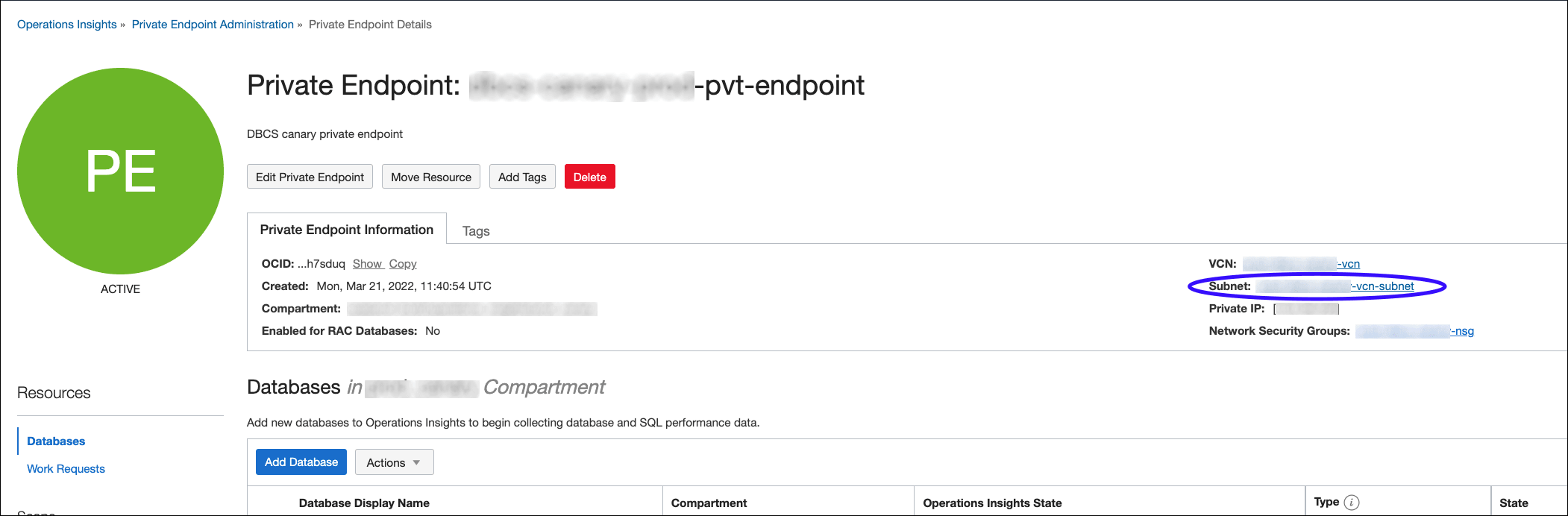

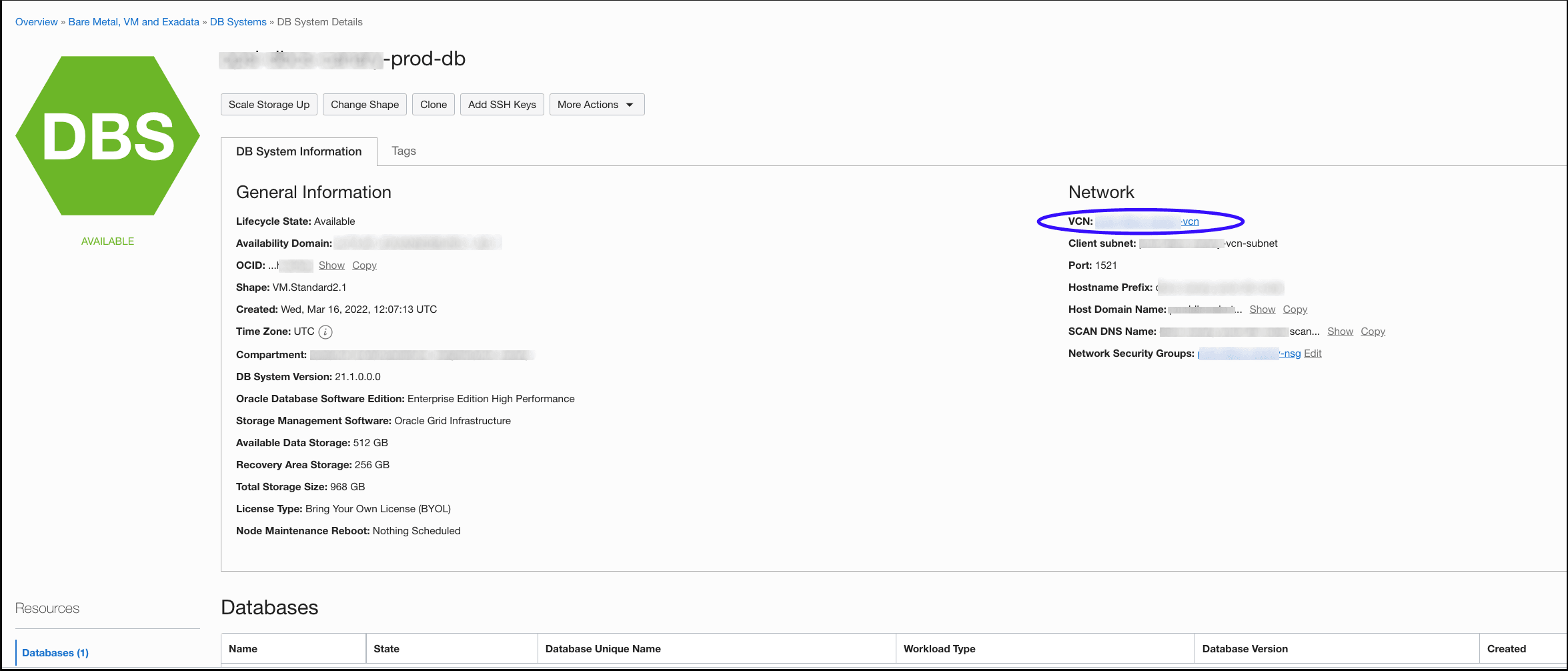

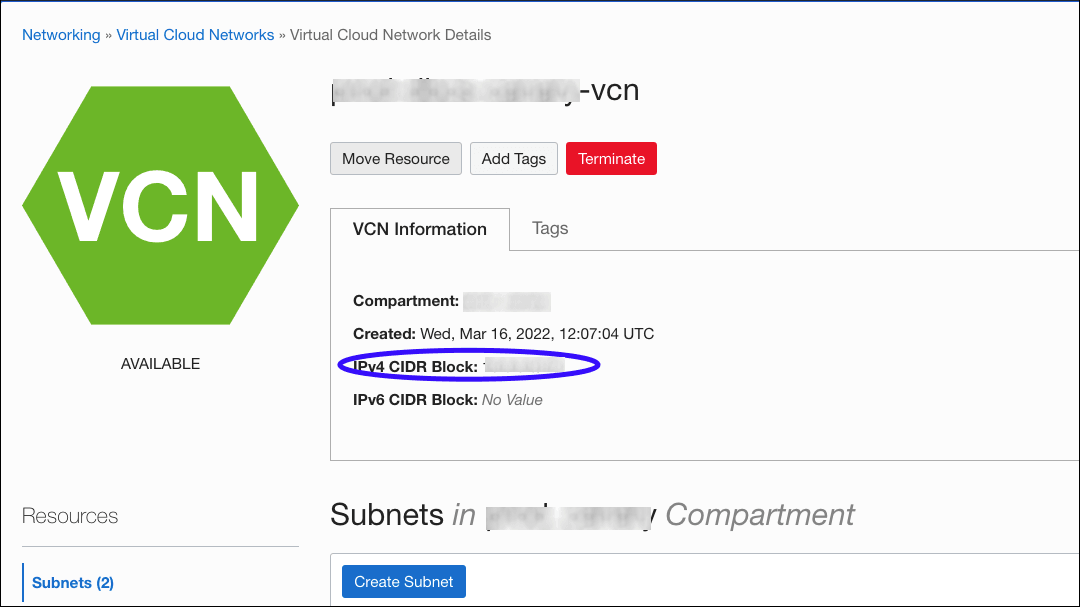

Recupero dei valori dei blocchi CIDR

I valori dei blocchi CIDR utilizzati per definire le regole saranno specifici dell'ambiente in uso e non di quelli mostrati negli esempi precedenti. È possibile ottenere i valori corretti delle regole di entrata/uscita CIDR per l'ambiente Ops Insights come indicato di seguito.

- Regole di entrata

La regola di entrata da creare dipende dalla subnet specificata durante la creazione dell'endpoint privato. Puoi trovare il blocco CIDR nella pagina VCN/subnet. Ops Insights fornisce anche un comodo collegamento alla pagina VCN/subnet direttamente dalla pagina Dettagli endpoint privato.

- Regole di uscita

La regola di uscita da creare dipende dalla VCN in cui risiedono i database Oracle Cloud. Per trovare il blocco CIDR, vai alla pagina dei dettagli del database in cui troverai un collegamento alla VCN associata.

Nota

Nota

È necessario scrivere la regola utilizzando l'intero blocco CIDR in modo che l'endpoint privato possa essere utilizzato per tutti i database nella VCN.

Autorizzazioni abilitazione TCPS

Se si sceglie di utilizzare il protocollo TCP/IP con TPS (Transport Layer Security) per connettersi in modo sicuro al database Oracle Cloud, è necessario immettere il numero di porta e caricare il wallet del database quando si abilita Gestione database.

- JKS (Java Keystore): per salvare un wallet keystore Java come segreto, è necessario immettere la password del keystore, il contenuto del keystore (file .JKS), la password del truststore, il contenuto del truststore (file .JKS) e il nome distinto (DN) del certificato per il wallet.

- Public-Key Cryptography Standards (PKCS) # 12: per salvare un wallet PKCS#12 come segreto, è necessario immettere la password del wallet, il contenuto del wallet (file .p12) e il DN del certificato per il wallet.

Per informazioni su come configurare l'autenticazione TLS, vedere Configuring Transport Layer Security Authentication.