Autorizzazioni

Per abilitare Ops Insights per i database Oracle Cloud e anche per i sistemi Exadata Cloud Service sono necessarie le autorizzazioni del servizio Oracle Cloud Infrastructure riportate di seguito.

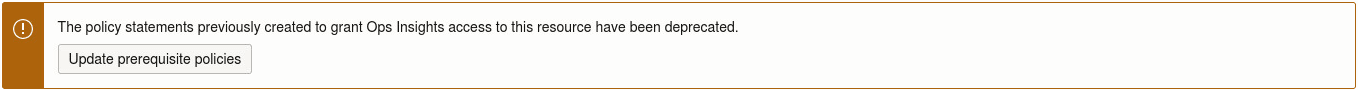

Quando vengono rilevati criteri non più validi, Policy Advisor visualizzerà un banner che richiede un aggiornamento dei criteri nel nuovo formato CRISP. Per aggiornare, fare clic sul pulsante Aggiorna criteri prerequisiti. Per ulteriori informazioni sui criteri non più validi, vedere: Rimozione dei criteri del principal del servizio.

- Sistemi DB Bare Metal e Virtual Machine e autorizzazioni Exadata Cloud Service: per abilitare Ops Insights per i database Oracle Cloud, è necessario disporre delle autorizzazioni necessarie per i sistemi DB Bare Metal e Virtual Machine e Exadata Cloud Service.

Nota

Per utilizzare Exadata Insights, è necessario abilitare la destinazione Exadata e non il database direttamente.Di seguito è riportato un esempio di criterio che concede al gruppo di utentiopsi-adminsl'autorizzazione per abilitare Ops Insights per i database Oracle Cloud nella tenancy.Nota

È possibile applicare anche l'ambito compartimento a questi criteri.allow group opsi-admins to read database-family in tenancyPer Exadata, sono necessari anche i criteri riportati di seguito.Nota

È possibile applicare anche l'ambito compartimento a questi criteri.allow group opsi-admins to read cloud-exadata-infrastructures in tenancyallow group opsi-admins to read cloud-vmclusters in tenancyPer ulteriori informazioni su sistemi DB Bare Metal e Virtual Machine specifici e su tipi e autorizzazioni di risorse del servizio Exadata Cloud, vedere Dettagli dei criteri per Base Database Service e Dettagli per le istanze di Exadata Cloud Service.

- Autorizzazioni del servizio di rete: per utilizzare l'endpoint privato di Ops Insights e abilitare la comunicazione tra Ops Insights e il database Oracle Cloud, è necessario disporre dell'autorizzazione

manageper il tipo di risorsavnicse l'autorizzazioneuseper il tipo di risorsasubnets, nonché il tipo di risorsanetwork-security-groupsosecurity-lists(è possibile aprire l'accesso di rete tramite un gruppo di sicurezza di rete (il database dovrebbe essere stato configurato per utilizzare lo stesso) oppure la subnet deve disporre delle liste di sicurezza appropriate (la subnet in cui risiede il database).Di seguito sono riportati alcuni esempi dei singoli criteri che concedono al gruppo di utenti

opsi-adminsle autorizzazioni necessarie.allow group opsi-admins to manage vnics in tenancy allow group opsi-admins to use subnets in tenancy allow group opsi-admins to use network-security-groups in tenancyallow group opsi-admins to use security-lists in tenancyOppure un singolo criterio che utilizza il tipo di risorsa aggregato del servizio di networking concede al gruppo di utenti

opsi-adminsle stesse autorizzazioni dettagliate nel paragrafo precedente:allow group opsi-admins to manage virtual-network-family in tenancyPer ulteriori informazioni sui tipi di risorsa e le autorizzazioni dell'assistenza di rete, vedere la sezione Networking in Details for the Core Services.

- Autorizzazioni del servizio Vault:

Le credenziali del database cloud vengono aggiunte al servizio Vault OCI, pertanto sarà necessario scrivere un criterio per consentire a Ops Insights di leggerle per le raccolte dei dati delle metriche. Per creare nuovi segreti o utilizzare i segreti esistenti quando si specificano le credenziali del database per abilitare Ops Insights per i database Oracle Cloud, è necessario disporre dell'autorizzazione

managesul tipo di risorsa aggregatasecret-family.Di seguito viene riportato un esempio del criterio che concede al gruppo di utenti

opsi-adminsl'autorizzazione per creare e utilizzare i segreti nella tenancy.allow group opsi-admins to manage secret-family in tenancyOltre al criterio del gruppo di utenti per il servizio Vault, per concedere a Ops Insights l'autorizzazione a leggere i segreti delle password del database in un vault specifico è necessario il criterio del servizio riportato di seguito.

allow any-user to read secret-family in tenancy where ALL{request.principal.type='opsidatabaseinsight', target.vault.id = 'Vault OCID'}Nota

Il compartimento ABC è il compartimento del vault. Questo compartimento non è necessario per corrispondere al compartimento del database.Per ulteriori informazioni sui tipi di risorsa e le autorizzazioni del servizio Vault, vedere Dettagli per il servizio Vault.