Connettersi a Oracle Cloud Infrastructure GoldenGate utilizzando un IP privato

Utilizzare il bastion OCI per accedere in modo sicuro alla console di distribuzione OCI GoldenGate.

Argomenti correlati

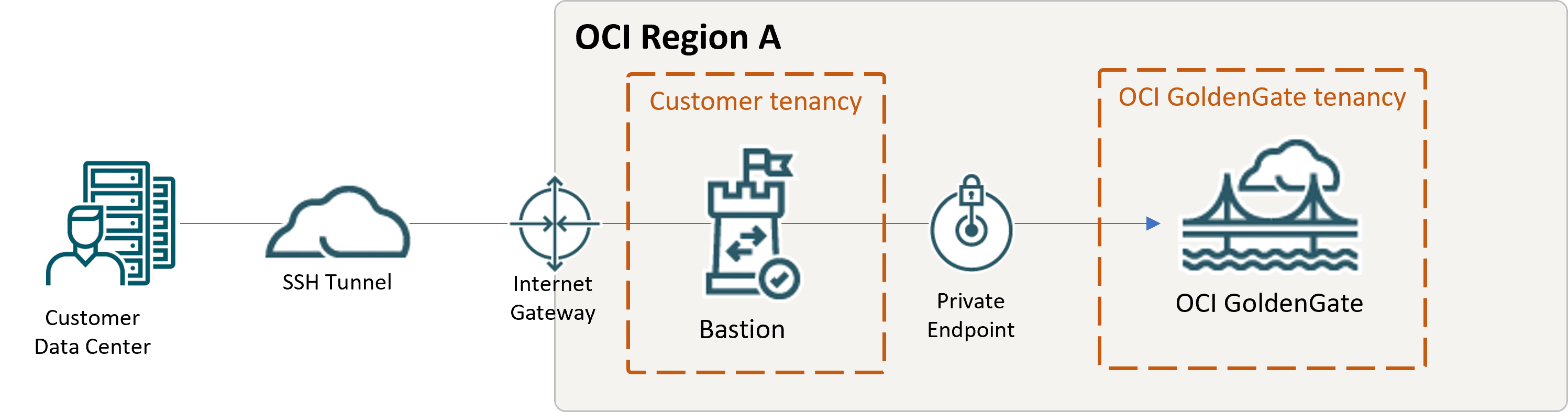

Panoramica

OCI GoldenGate è accessibile solo utilizzando un endpoint privato dall'interno della rete OCI o tramite un bastion host che protegge l'accesso alle risorse OCI. Sebbene questo esempio di avvio rapido utilizzi OCI Bastion, è possibile utilizzare il proprio bastion. Questo Quickstart include entrambe le opzioni, in modo da poter scegliere quella che funziona meglio per te.

Descrizione dell'illustrazione qs-bastion.png

Prima di iniziare

Per procedere è necessario disporre dei seguenti elementi:

- Una prova gratuita o un account Oracle Cloud Infrastructure a pagamento

- Accesso a OCI GoldenGate

- Distribuzione OCI GoldenGate in una subnet privata e senza endpoint pubblico

- Per OCI Bastion:

- Accesso al servizio

- Accesso a OCI Bastion o al bastion personale su OCI Compute

- Per il tuo bastion su OCI Compute:

- Accesso a OCI Compute

- Subnet pubbliche e private configurate in ogni dominio di disponibilità

Nota

Oracle consiglia di creare una subnet pubblica separata esclusivamente per gli host bastion per garantire che la lista di sicurezza appropriata sia assegnata all'host corretto.

Opzione A: Usa bastion OCI

È possibile utilizzare OCI Bastion o il proprio. In questo esempio viene utilizzato OCI Bastion.

- Creare un bastion. Assicurarsi di effettuare le operazioni seguenti:

- Utilizzare la stessa VCN della distribuzione e della subnet OCI GoldenGate di destinazione.

Nota

La subnet può essere uguale alla distribuzione GoldenGate OCI o a quella che ha accesso alla subnet GoldenGate OCI. - Includere gli indirizzi IP dei computer utilizzati per connettersi al bastion OCI nella lista di inclusione blocchi CIDR.

- Utilizzare la stessa VCN della distribuzione e della subnet OCI GoldenGate di destinazione.

- Creare una sessione di inoltro porta SSH.

- Per Indirizzo IP, immettere l'IP privato della distribuzione GoldenGate OCI. È possibile trovare l'IP privato nella pagina Dettagli della distribuzione.

- Per Porta, immettere

443. - In Aggiungi chiave SSH, fornire il file di chiave pubblica della coppia di chiavi SSH da utilizzare per la sessione.

- Dopo aver creato la sessione, nel menu Azioni (tre punti) della sessione selezionare Copia comando SSH.

- Incollare il comando in un editor di testo, quindi sostituire i segnaposto

<privateKey>e<localPort>con il percorso della chiave privata e della porta 443. - Eseguire il comando utilizzando l'interfaccia della riga di comando per creare il tunnel.

- Aprire un browser Web e andare a

https://localhost.

Nota

- Assicurarsi di aggiungere una regola di entrata per l'host bastion nella lista di sicurezza della subnet privata. Ulteriori informazioni.

- Se viene visualizzato il seguente messaggio di errore,

{"error":"invalid_redirect_uri","error_description":"Client xxdeploymentgoldengateusphoenix1ocioraclecloudcom_APPID requested an invalid redirect URL: https://localhost/services/adminsrvr/v2/authorization. ECID: cvSDu0r7B20000000"}quindi è necessario aggiungere una voce nel file host del computer client per mappare 127.0.0.1 al nome FQDN di distribuzione. Ad esempio:

127.0.0.1 xx.deployment.goldengate.us-phoenix-1.oci.oraclecloud.com

Problemi noti

Errore URL di reindirizzamento non valido durante il tentativo di accedere a una distribuzione abilitata per IAM mediante un IP

Quando si tenta di accedere a una distribuzione abilitata per IAM utilizzando l'indirizzo IP della distribuzione, si verifica il seguente errore:

{"error":"invalid_redirect_uri","error_description":"Client

xxxxxxxx1ocioraclecloudcom_APPID requested an invalid redirect URL: https://192.x.x.x/services/adminsrvr/v2/authorization. ECID:

xxxx"}Soluzione: è possibile effettuare una delle operazioni seguenti:

Opzione 1: aggiungere l'indirizzo IP di distribuzione all'applicazione del dominio di Identity. Per apportare questa modifica, è necessario far parte del gruppo di utenti assegnato all'applicazione.

- Nel menu di navigazione di Oracle Cloud selezionare Identità e sicurezza, quindi in Identità fare clic su Domini.

- Selezionare il dominio dall'elenco Domini.

- Dal menu delle risorse del dominio di Identity, selezionare Oracle Cloud Services.

- Selezionare l'applicazione dall'elenco Oracle Cloud Services. Ad esempio, Applicazione GGS INFRA per ID distribuzione:

<deployment OCID>. - Nella pagina dell'applicazione nella configurazione OAuth, fare clic su Modifica configurazione OAuth.

- Per URL di reindirizzamento, immettere l'URL della console della distribuzione con l'IP della distribuzione al posto del dominio. Ad esempio:

https://<deployment-ip>/services/adminsrvr/v2/authorization. - Salvare le modifiche.

127.0.0.1 al nome FQDN di distribuzione (sostituire <region> con l'area appropriata). Ad esempio:

127.0.0.1 xx.deployment.goldengate.<region>.oci.oraclecloud.com