Informazioni sull'impostazione di gruppi di utenti e criteri

Oracle NoSQL Database Cloud Service utilizza Oracle Cloud Infrastructure Identity and Access Management (IAM) per fornire un accesso sicuro a Oracle Cloud. Oracle Cloud Infrastructure IAM consente di creare account utente e di concedere agli utenti l'autorizzazione per ispezionare, leggere, utilizzare o gestire le tabelle.

La modalità di gestione di utenti, gruppi e gruppi dinamici per Oracle NoSQL Database Cloud Service dipende dall'aggiornamento dell'account o della tenancy cloud per utilizzare i domini di Identity di Oracle Cloud Infrastructure Identity and Access Management (IAM). È facile determinare quando la tenancy OCI è stata aggiornata per utilizzare i domini di Identity and Access Management (IAM).

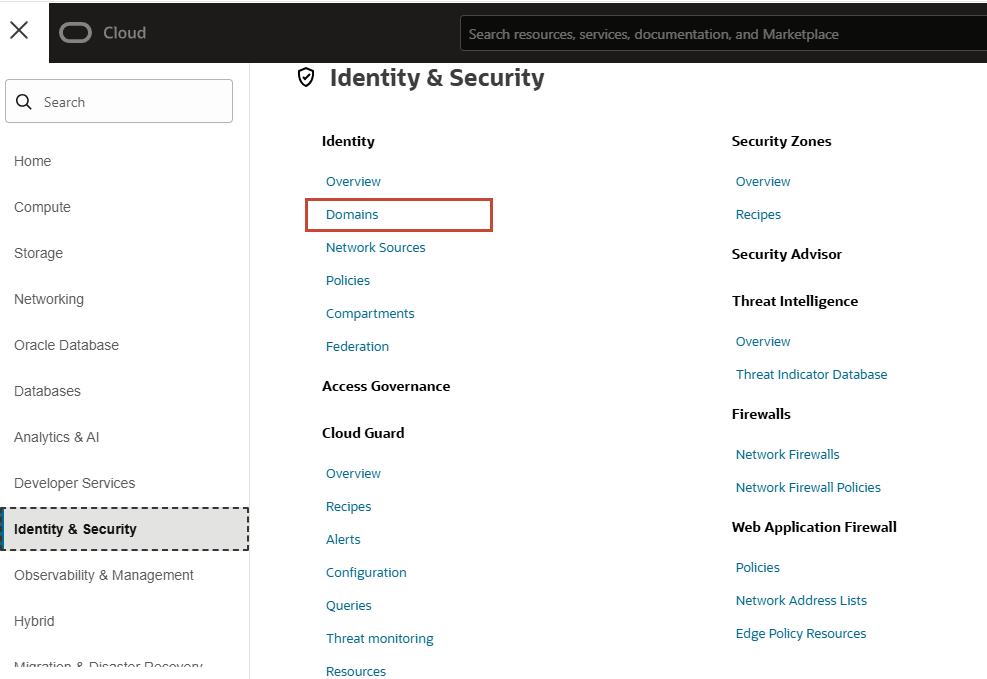

Di seguito è riportata la console OCI per la tenancy con il dominio di Identity.

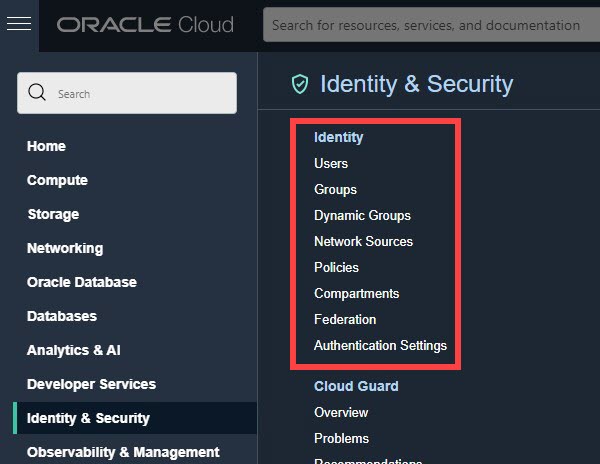

Di seguito è riportata la console OCI per la tenancy senza dominio di Identity.

Per ulteriori informazioni, vedere Si dispone dell'accesso ai domini di Identity?

Impostazione di utenti, gruppi, gruppi dinamici e criteri mediante la gestione delle identità e degli accessi

Oracle NoSQL Database Cloud Service utilizza Oracle Cloud Infrastructure Identity and Access Management (IAM) per fornire accesso sicuro a Oracle Cloud. Oracle Cloud Infrastructure IAM consente di creare account utente e di concedere agli utenti l'autorizzazione per ispezionare, leggere, utilizzare o gestire le tabelle.

Se si esegue l'autenticazione come principal utente (utilizzando la chiave di firma API), vedere Impostazione di utenti, gruppi e criteri. In alternativa, se si esegue l'autenticazione come principal istanza o principal risorsa, vedere Impostazione di gruppi dinamici e criteri.

Configurazione di utenti, gruppi e criteri

- Accedi al tuo account Cloud come amministratore dell'account Cloud.

- Nella console di Oracle Cloud Infrastructure, aggiungere uno o più utenti.

- Scegliere una delle opzioni riportate di seguito in base alla propria tenancy, ad esempio se si dispone di domini di Identity o se non si dispone di domini di Identity:

- Tenancy con domini di Identity: eseguire le operazioni riportate di seguito.

- Aprire il menu di navigazione e selezionare Identità e sicurezza.

- In Identità selezionare Domini. Viene visualizzata la pagina Domini.

- Selezionare il filtro Compartimento accanto a Filtri applicati. Selezionare il compartimento dall'elenco a discesa e selezionare Applica filtro.

- Selezionare il dominio di Identity in cui si desidera lavorare. Nella scheda Gestione utenti, andare alla sezione Utenti.

- Tenancy senza domini di Identity: aprire il menu di navigazione e selezionare Identity & Security. In Identità selezionare Utenti.

- Tenancy con domini di Identity: eseguire le operazioni riportate di seguito.

- Selezionare Crea.

- Immettere i dettagli relativi all'utente e selezionare Crea.

- Scegliere una delle opzioni riportate di seguito in base alla propria tenancy, ad esempio se si dispone di domini di Identity o se non si dispone di domini di Identity:

- Nella console di Oracle Cloud Infrastructure creare un gruppo OCI.

- Scegliere una delle opzioni riportate di seguito in base alla propria tenancy, ad esempio se si dispone di domini di Identity o se non si dispone di domini di Identity:

- Tenancy con domini di Identity: eseguire le operazioni riportate di seguito.

- Aprire il menu di navigazione e selezionare Identità e sicurezza.

- In Identità selezionare Domini. Viene visualizzata la pagina Domini.

- Selezionare il filtro Compartimento accanto a Filtri applicati. Selezionare il compartimento dall'elenco a discesa e selezionare Applica filtro.

- Selezionare il dominio di Identity in cui si desidera lavorare. Nella scheda Gestione utenti, scorrere fino alla sezione Gruppi.

- Tenancy senza domini di Identity: aprire il menu di navigazione e selezionare Identity & Security. In Identità selezionare Gruppi.

- Tenancy con domini di Identity: eseguire le operazioni riportate di seguito.

- Selezionare Crea gruppo.

- Immettere i dettagli sul gruppo. Ad esempio, se si sta creando un criterio che concede agli utenti le autorizzazioni per gestire completamente le tabelle di Oracle NoSQL Database Cloud Service, è possibile assegnare un nome al gruppo nosql_service_admin (o simili) e includere una breve descrizione, ad esempio "Utenti con autorizzazioni a impostare e gestire le tabelle di Oracle NoSQL Database Cloud Service su Oracle Cloud Infrastructure" (o simili).

- Selezionare Crea.

- Scegliere una delle opzioni riportate di seguito in base alla propria tenancy, ad esempio se si dispone di domini di Identity o se non si dispone di domini di Identity:

- Creare un criterio che offra agli utenti appartenenti a un gruppo OCI autorizzazioni di accesso specifiche alle tabelle o ai compartimenti di Oracle NoSQL Database Cloud Service.

- Aprire il menu di navigazione e selezionare Identità e sicurezza.

- In Identità selezionare Criteri.

- Selezionare il filtro Compartimento accanto a Filtri applicati. Selezionare il compartimento dall'elenco a discesa e selezionare Applica filtro.

- Selezionare Crea criterio.

Per dettagli ed esempi, vedere Riferimento ai criteri e Riferimento ai criteri tipici per la gestione delle tabelle.

Se non si ha familiarità con il funzionamento dei criteri, vedere Funzionamento dei criteri.

- Per gestire e utilizzare le tabelle NoSQL tramite gli SDK di Oracle NoSQL Database Cloud Service, l'utente deve impostare le chiavi API. Vedere Autenticazione per la connessione a Oracle NoSQL Database.

Nota

Gli utenti federati possono inoltre gestire e utilizzare le tabelle di Oracle NoSQL Database Cloud Service. Ciò richiede che l'amministratore del servizio imposti la federazione in Oracle Cloud Infrastructure Identity and Access Management. Vedere Federazione con provider di identità.Gli utenti appartenenti a gruppi menzionati nell'istruzione dei criteri ottengono la nuova autorizzazione al successivo accesso alla console.

Impostazione del gruppo dinamico e dei criteri

- Accedi al tuo account Cloud come amministratore dell'account Cloud.

- Nella console di Oracle Cloud Infrastructure creare un gruppo dinamico.

- Scegliere una delle opzioni riportate di seguito in base alla propria tenancy, ad esempio se si dispone di domini di Identity o se non si dispone di domini di Identity:

- Tenancy con domini di Identity:

- Aprire il menu di navigazione e selezionare Identità e sicurezza.

- In Identità selezionare Domini. Viene visualizzata la pagina Domini.

- Selezionare il filtro Compartimento accanto a Filtri applicati. Selezionare il compartimento dall'elenco a discesa e selezionare Applica filtro.

- Selezionare il dominio di Identity in cui si desidera lavorare e selezionare la scheda Gruppi dinamici.

- Tenancy senza domini di Identity: aprire il menu di navigazione e selezionare Identity & Security. In Identità selezionare Gruppi dinamici.

- Tenancy con domini di Identity:

- Selezionare Crea gruppo dinamico, quindi immettere un nome, una descrizione e una regola oppure utilizzare Costruzione guidata regole per aggiungere una regola.

- Selezionare Crea.

Le risorse che soddisfano i criteri della regola sono membri del gruppo dinamico. Quando si definisce una regola per un gruppo dinamico, considerare la risorsa a cui verrà concesso l'accesso ad altre risorse. Alcuni esempi di creazione di regole:

- Una regola di corrispondenza per le funzioni:

ALL {resource.type = 'fnfunc',resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaafml3tca3zcxyifmdff3aadp5uojimgx3cdnirgup6rhptxwnandq'}Questa regola implica che qualsiasi tipo di risorsa denominatofnfuncnel compartimento specificato (con l'ID specificato in precedenza) sia un membro del gruppo dinamico.Nota

Per ulteriori informazioni sui diversi tipi di risorsa, vedere Tipi di risorsa. - Una regola quando si aggiungono istanze per i principal delle istanze:

ALL { instance.compartment.id = 'ocid1.compartment.oc1..aaaaaaaa4mlehopmvdluv2wjcdp4tnh2ypjz3nhhpahb4ss7yvxaa3be3diq'}Questa regola implica che qualsiasi istanza con l'ID compartimento specificato in precedenza sia membro del gruppo dinamico.

- Una regola quando si utilizza il gateway API con le funzioni:

ALL {resource.type = 'ApiGateway',resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaafml3tca3zcxyifmdff3aadp5uojimgx3cdnirgup6rhptxwnandq'}Questa regola implica che qualsiasi tipo di risorsa denominato

ApiGatewaynel compartimento specificato (con l'ID specificato in precedenza) sia un membro del gruppo dinamico. - Una regola quando si utilizzano le istanze contenitore:

ALL {resource.type = 'computecontainerinstance', resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaa4mlehopmvdluv2wjcdp4tnh2ypjz3nhhpahb4ss7yvxaa3be3diq'}Questa regola implica che qualsiasi tipo di risorsa denominato

computecontainerinstancenel compartimento specificato (con l'ID specificato in precedenza) sia un membro del gruppo dinamico.

- Una regola di corrispondenza per le funzioni:

Nota

L'ereditarietà non si applica ai gruppi dinamici. Durante l'utilizzo dei criteri di accesso IAM, il criterio di un compartimento padre si applica automaticamente a tutti i compartimenti figlio. Non è così quando si utilizzano i gruppi dinamici. Per qualificare il compartimento, è necessario elencare ciascun compartimento nel gruppo dinamico separatamente.Esempio: regola di corrispondenza per le funzioni per i compartimenti padre-figlio:ALL {resource.type = 'fnfunc', ANY{resource.compartment.id = '<parent-compid>', resource.compartment.id = '<child-compid1>', resource.compartment.id = '<child-compid2>', ...}} - Scegliere una delle opzioni riportate di seguito in base alla propria tenancy, ad esempio se si dispone di domini di Identity o se non si dispone di domini di Identity:

- Scrivere istruzioni dei criteri per il gruppo dinamico per consentire l'accesso alle risorse di Oracle Cloud Infrastructure.

- Nella console di Oracle Cloud Infrastructure selezionare Identità e sicurezza e selezionare Criteri.

- Selezionare il filtro Compartimento accanto a Filtri applicati. Selezionare il compartimento dall'elenco a discesa e selezionare Applica filtro.

- Per scrivere i criteri per un gruppo dinamico, selezionare Crea criterio e immettere un nome e una descrizione.

- Utilizzare Policy Builder per creare un criterio. Di seguito è riportata la sintassi generale della definizione di un criterio.

Allow <subject> to <verb> <resource-type> in <location> where <conditions>- Sintassi dell'oggetto: uno o più gruppi separati da virgole per nome o OCID.

- Verbi: i valori vengono ispezionati, letti, utilizzati o gestiti.

- resource-type: tipo di risorsa individuale, tipo di risorsa famiglia (ad esempio nosql-family) o tutte le risorse.

- compartimento: un singolo compartimento o percorso di compartimento in base al nome o all'OCID

Esempio: questo criterio consente al gruppo dinamiconosql_applicationl'accessofnfuncuso sulla risorsa nel compartimentoUATnosql.allow dynamic-group nosql_application to use fnfunc in compartment UATnosqlEsempio: questo criterio consente al gruppo dinamico

nosql_applicationl'accessomanagenella risorsa famiglianosql-familynel compartimentoUATnosql. - Selezionare Crea. Per ulteriori informazioni sui criteri, vedere Gestisci criteri.