Introduzione alle chiavi di cifratura gestite dal cliente

Informazioni sulle chiavi di cifratura gestite dal cliente per ambienti dedicati.

Argomenti correlati

Panoramica delle chiavi di cifratura gestite dal cliente

Oracle NoSQL Database Cloud Service (NDCS) protegge i dati dalle violazioni della sicurezza cifrando i dati in archivio utilizzando le chiavi di cifratura dei dati. Le chiavi di cifratura dei dati vengono quindi cifrate utilizzando una chiave di cifratura master. Per impostazione predefinita, NDCS utilizza una chiave di cifratura master gestita da Oracle.

NDCS consente inoltre di cifrare le chiavi di cifratura dei dati con la propria chiave di cifratura principale, definita come chiave di cifratura gestita dal cliente (CMEK). Prima di utilizzare questa funzionalità, è necessario abilitare i CMEK in un ambiente dedicato. Quando crei un ambiente dedicato configurato per i CMEK, Oracle NoSQL Database utilizza i volumi a blocchi OCI per memorizzare e cifrare i dati del database utilizzando una chiave di cifratura master che controlli. Inoltre, i backup dei dati dell'ambiente risiedono nello storage degli oggetti OCI e vengono cifrati utilizzando la chiave master. Per generare un ticket di servizio, vedere Richiesta di un ambiente hosted dedicato.

È possibile creare e gestire le proprie chiavi di cifratura master. NDCS utilizza il servizio KMS (OCI Key Management Service) per memorizzare la chiave di cifratura primaria nei vault e gestirne gli stati operativi.

Terminologia

- Chiave di cifratura gestita dal cliente (CMEK): chiave di cifratura principale utilizzata per cifrare e decifrare le chiavi del volume a blocchi e dello storage degli oggetti.

- Data-at-rest: si riferisce ai dati memorizzati in Oracle NoSQL Database.

- Ambiente dedicato per CMEK: un ambiente NoSQL Oracle dedicato alla tenancy e configurato per l'uso delle chiavi di cifratura gestite dal cliente.

- Key Management Service (KMS): un servizio OCI che memorizza e gestisce le chiavi all'interno dei vault. KMS fornisce la gestione e il controllo centralizzati delle chiavi di cifratura.

- Rotazione della chiave: il processo di sostituzione di una vecchia chiave di cifratura con una nuova chiave per mitigare i rischi in caso di compromissione della chiave.

- Servizio per volumi a blocchi: un servizio OCI, che consente di eseguire il provisioning e la gestione dinamica dello storage a blocchi per soddisfare i requisiti dell'applicazione necessari.

- Servizio di storage degli oggetti: un servizio OCI, che fornisce uno storage cloud completamente programmabile, scalabile e durevole per i dati.

- Servizio OCI Vault: un servizio OCI che fornisce una posizione sicura e centralizzata per la gestione delle chiavi di cifratura e dei segreti.

Come funziona CMEK?

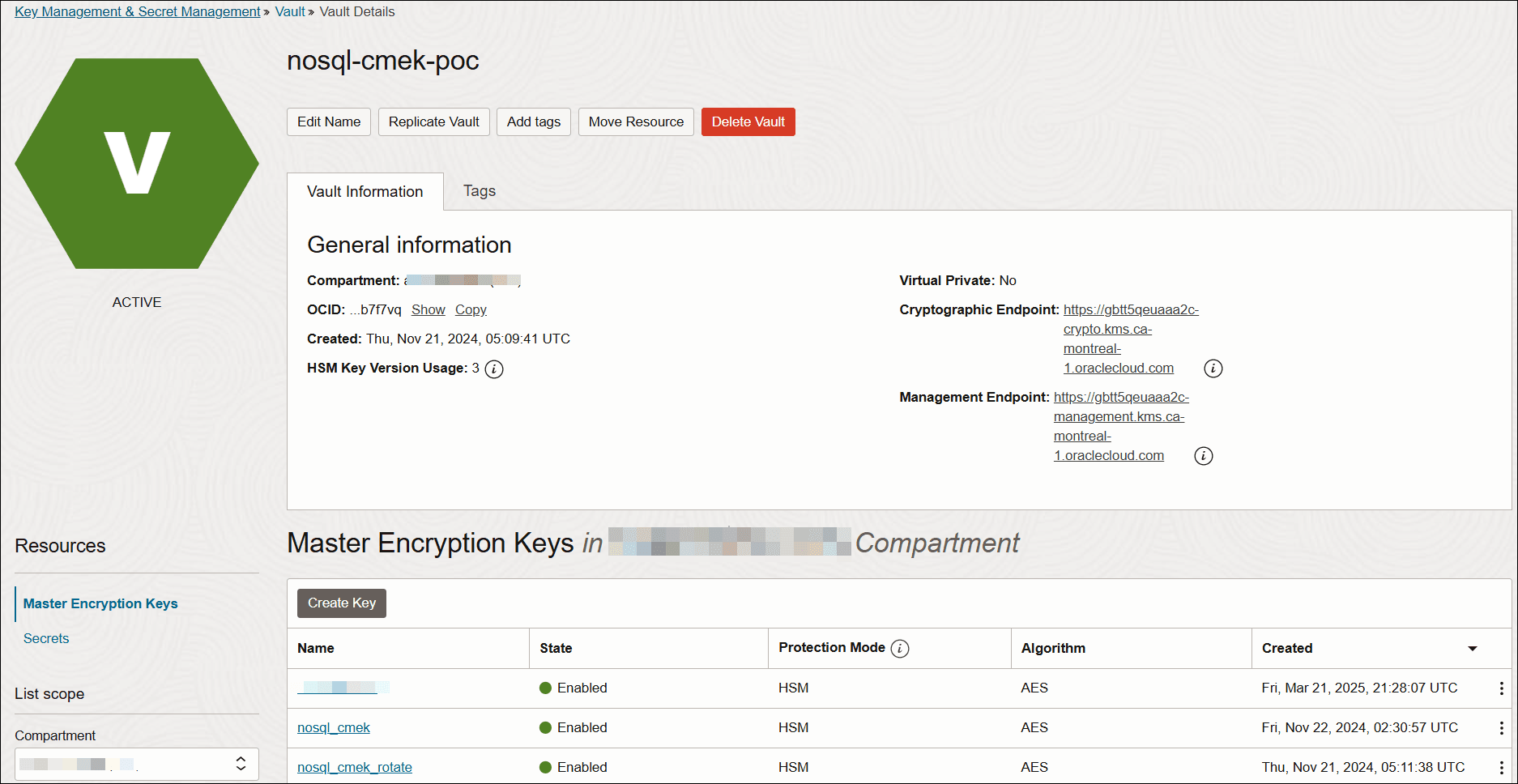

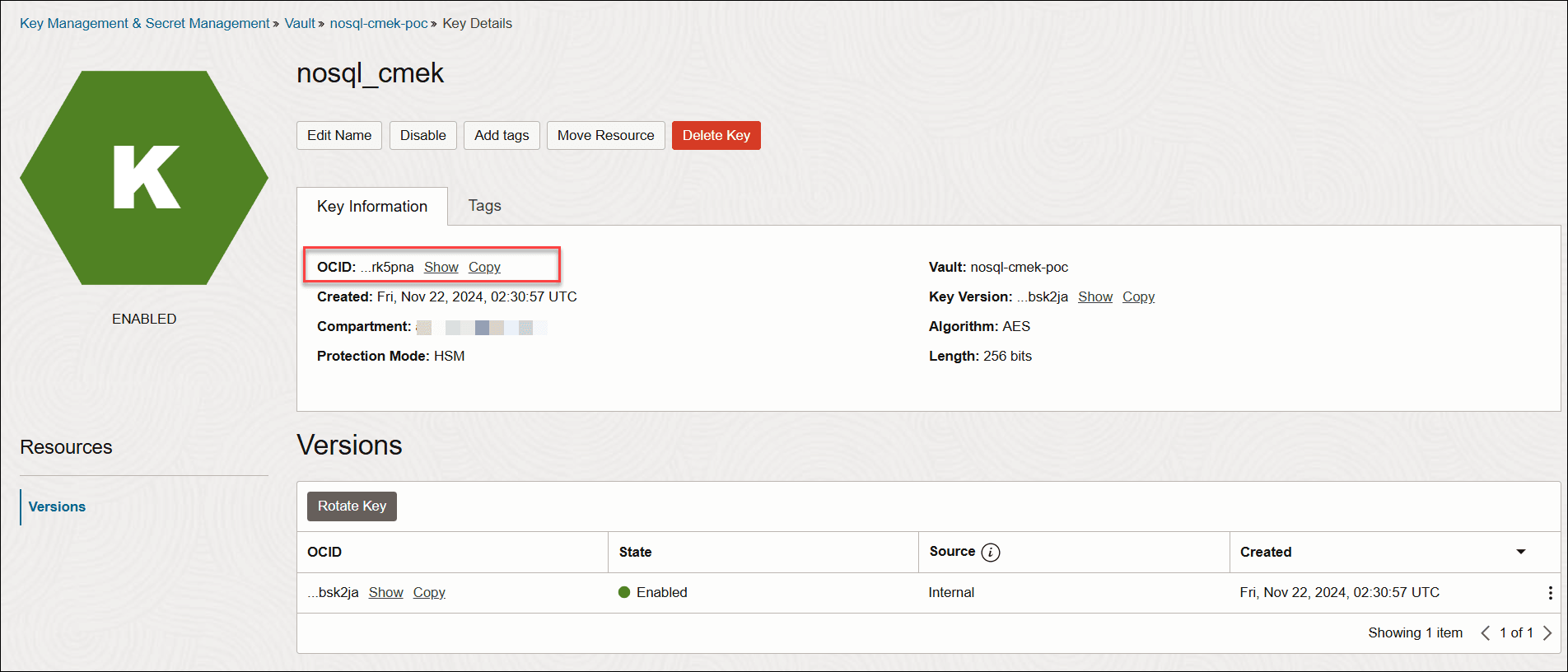

Il servizio OCI Vault consente di creare vault nella tenancy come contenitori per le chiavi di cifratura. Quando crei CMEK in un vault, gli viene assegnato un ID Oracle Cloud (OCID) univoco.

È possibile assegnare un CMEK all'ambiente dedicato tramite la console OCI. Il servizio per volumi a blocchi e storage degli oggetti utilizza CMEK per cifrare le chiavi del volume a blocchi e dello storage degli oggetti.

NDCS supporta la rotazione delle chiavi consentendo di assegnare un nuovo CMEK. È necessario creare una nuova chiave nel vault. Per attivare una rotazione, aggiornare la nuova chiave nell'ambiente dedicato dalla console OCI. La rotazione a un nuovo CMEK non esegue di nuovo la cifratura dei dati memorizzati nei volumi a blocchi o nello storage degli oggetti. Esegue di nuovo la cifratura solo delle chiavi del volume a blocchi e dello storage degli oggetti.

Il servizio Volume a blocchi e il servizio di storage degli oggetti gestiscono tutte le operazioni relative ai dati.

Creazione CMEK

Oracle NoSQL Database Cloud Service supporta l'integrazione esclusivamente con il servizio OCI Vault per creare vault e utilizza KMS per creare, memorizzare e gestire CMEK nei vault. Per ulteriori dettagli sul vault, vedere l'argomento OCI Vault nella documentazione di Oracle Cloud Infrastructure.

È innanzitutto necessario creare un vault dalla console OCI e quindi creare CMEK nel vault.

Per informazioni dettagliate, vedere l'argomento Creazione di un vault nella Documentazione di Oracle Cloud Infrastructure.

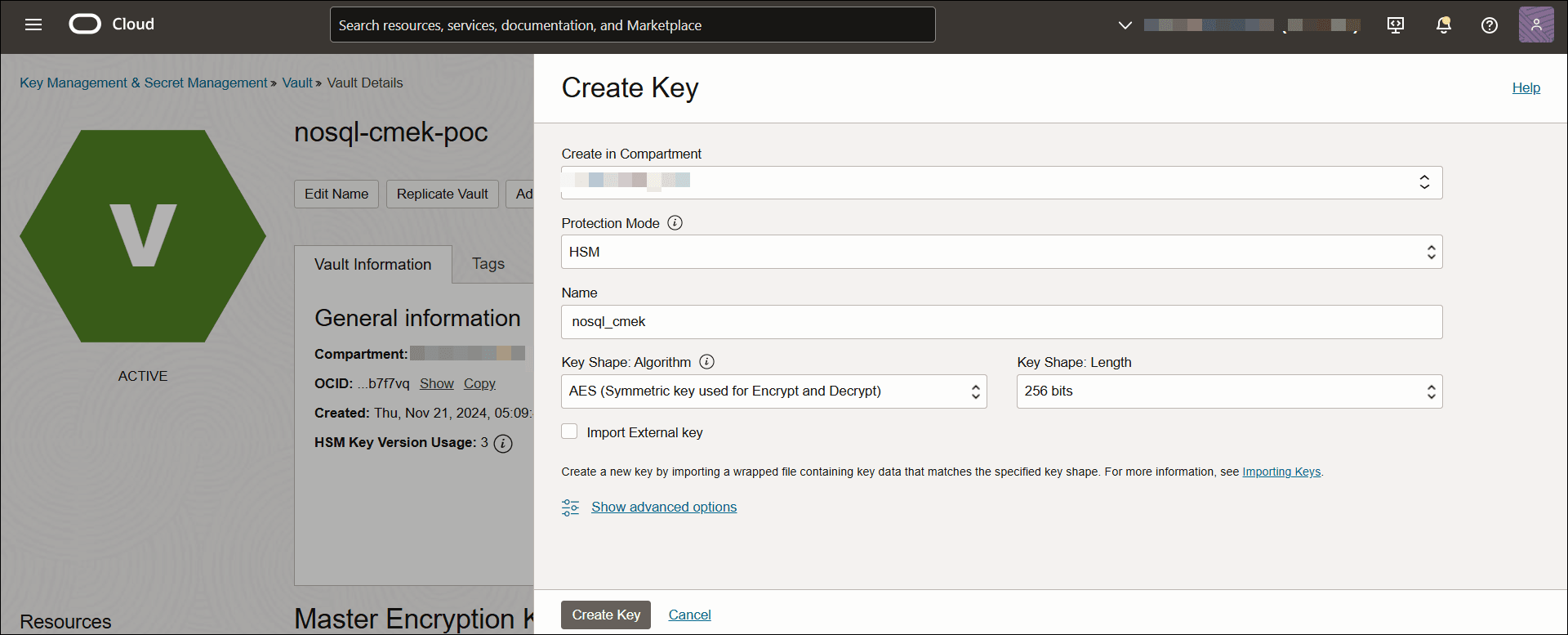

Creazione CMEK:

Quando si crea un CMEK, si specifica la modalità di protezione, l'algoritmo e la lunghezza.

Per creare un CMEK, effettuare la procedura riportata di seguito. Per ulteriori dettagli, vedere l'argomento Creazione di una chiave di cifratura master nella documentazione di Oracle Cloud Infrastructure.

- Creare un vault.

Dopo aver creato un CMEK, lo si assegna all'ambiente dedicato. Il servizio Volume a blocchi e il servizio di storage degli oggetti nell'ambiente dedicato accedono internamente al CMEK utilizzando l'OCID del CMEK.

Ciclo di vita CMEK nel vault:

Un vault supporta le operazioni riportate di seguito.

- Creazione: si crea un CMEK in un vault.

- Disabilitazione/abilitazione: è possibile disabilitare/abilitare un CMEK per controllarne l'utilizzo.

- Eliminazione: è possibile eliminare un CMEK dal vault. L'eliminazione è un processo in due fasi con un periodo di attesa per evitare l'eliminazione accidentale.

Nota

Lo stato di CMEK è disabilitato durante questo periodo di attesa.

Per informazioni dettagliate sull'abilitazione, la disabilitazione e l'eliminazione di CMEK, vedere Workflow di gestione delle chiavi CMEK.

Operazioni di gestione CMEK

Oracle NoSQL Database Cloud Service gestisce le operazioni di CMEK in ambienti dedicati. Ciò include l'assegnazione di CMEK a un ambiente dedicato, la rotazione CMEK, la rimozione, la disabilitazione nel vault, la riabilitazione e l'eliminazione.

Nella tabella seguente vengono descritte le attività correlate alla gestione di CMEK. Per informazioni dettagliate sui task di gestione delle chiavi CMEK, vedere Workflow di gestione delle chiavi CMEK.

Tabella - Task di gestione CMEK

| Task utente | Task NDCS |

|---|---|

|

Assegnazione CMEK: si assegna un CMEK all'ambiente dedicato dalla console OCI. |

|

| Rotazione CMEK: si aggiorna CMEK nel proprio ambiente dedicato. |

|

| CMEK disable: disabilita CMEK dal vault. |

|

| CMEK riabilita: si riabilita il CMEK disabilitato dal vault. |

|

| Eliminazione CMEK: si elimina CMEK dal vault. |

|

| Rimozione CMEK: l'assegnazione di CMEK all'ambiente dedicato viene annullata. |

|

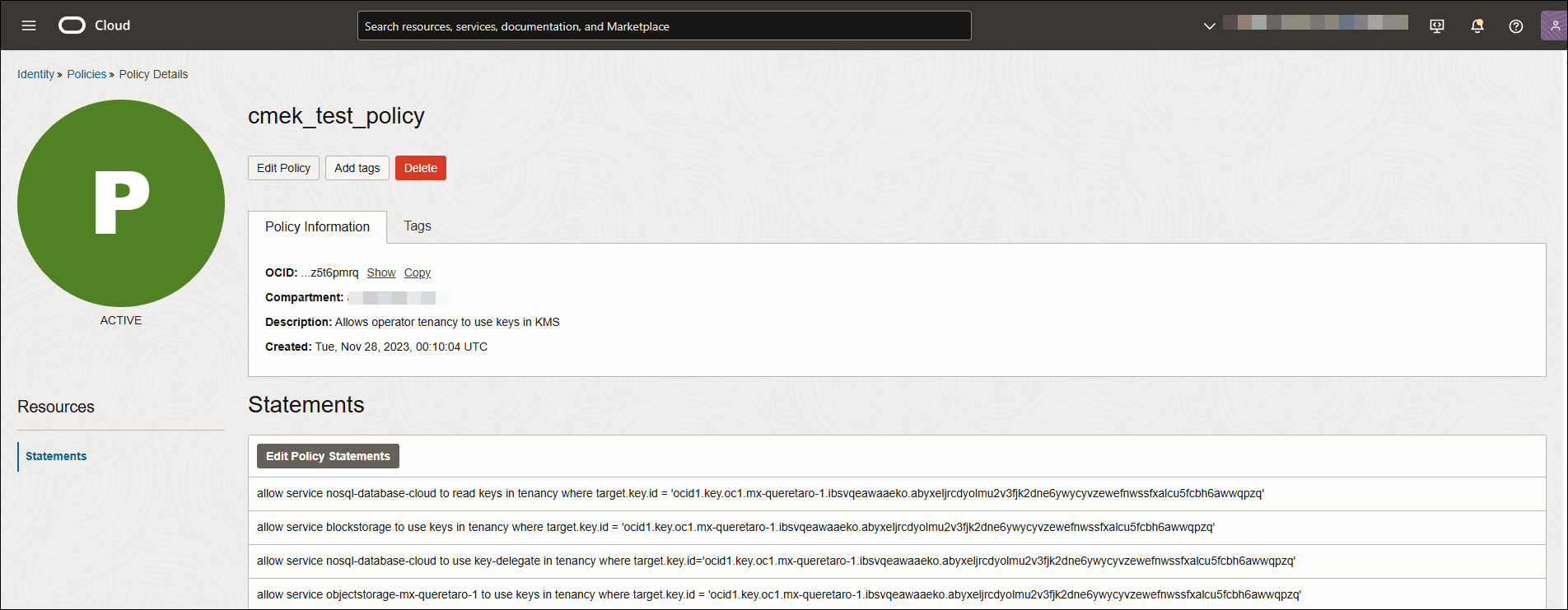

Controllo dell'accesso CMEK

Oracle NoSQL Database Cloud Service utilizza Oracle Cloud Infrastructure Identity and Access Management (IAM) per fornire accesso sicuro al cloud Oracle. OCI IAM consente di implementare il controllo dell'accesso per utilizzare la funzionalità KMS.

Devi creare criteri per accedere a CMEK nel vault, nei volumi a blocchi e nello storage degli oggetti per tutte le operazioni necessarie. Per ulteriori dettagli sui criteri, consulta il documento How Policies Work in Oracle Cloud Infrastructure Documentation.

Di seguito sono riportati i requisiti di base dei criteri IAM nella tenancy per l'uso CMEK.

-

Per concedere ai volumi a blocchi l'accesso per utilizzare CMEK nel compartimento richiesto, effettuare le operazioni riportate di seguito.

allow service blockstorage to use keys in compartment <name_of_compartment> where target.key.id = <key-ocid>dove:

name_of_compartment:Nome del compartimento nell'ambiente dedicato.OCID

key-ocid:del CMEK. -

Per concedere lo storage degli oggetti in un'area e in un compartimento l'accesso per utilizzare CMEK, effettuare le operazioni riportate di seguito.

allow service objectstorage-<region> to use keys in compartment <name_of_compartment> where target.key.id = <key-ocid>dove:

Area

region:in cui risiede lo storage degli oggetti.name_of_compartment:Nome del compartimento nell'ambiente dedicato.OCID

key-ocid:del CMEK. -

Per concedere a Oracle NoSQL Database Cloud Service l'accesso a CMEK di delega delle chiavi, effettuare le operazioni riportate di seguito.

È possibile aggiungere un'autorizzazione di delega della chiave quando si desidera consentire a un servizio integrato, ad esempio NDCS, di utilizzare una chiave in un compartimento specifico.allow service nosql-database-cloud to use key-delegate in compartment <name_of_compartment> where target.key.id = <key-ocid>dove:

name_of_compartment:Nome del compartimento nell'ambiente dedicato.OCID

key-ocid:del CMEK. -

Per concedere a Oracle NoSQL Database Cloud Service l'accesso per leggere CMEK, procedere come segue.

allow service nosql-database-cloud to read keys in compartment <name_of_compartment> where target.key.id = <keyocid>dove:

name_of_compartment:Nome del compartimento nell'ambiente dedicato.OCID

key-ocid:del CMEK.

Monitoraggio e registrazione CMEK

Oracle NoSQL Database Cloud Service supporta il log di tutti gli eventi correlati a CMEK nell'ambiente dedicato e avvisi con le notifiche appropriate.

Log di audit OCI

Oracle NoSQL Database Cloud Service utilizza i servizi di audit OCI per registrare tutte le modifiche allo stato chiave. Di seguito sono riportate informazioni sul log di controllo.

- Indicatore orario di quando è stata rilevata la modifica dello stato.

- Precedenti e nuovi stati del CMEK. Per informazioni dettagliate sulla gestione del ciclo di vita CMEK, vedere Workflow di gestione delle chiavi CMEK.

- Endpoint interessato.

- Azioni speciali intraprese.

Allarmi OCI

Oracle NoSQL Database Cloud Service utilizza il servizio di monitoraggio OCI per monitorare in modo attivo e passivo le risorse cloud utilizzando le funzioni di metriche e allarmi. È possibile impostare allarmi OCI in base alle metriche riportate di seguito.

Tabella - Metriche e allarmi CMEK

| Metrica | Nome visualizzato | Unit | Descrizione |

|---|---|---|---|

| EncryptionKeyStatus | Stato chiave di cifratura | Intero |

Stato della chiave di cifratura visualizzato da Oracle NoSQL Database Cloud Service. Se il valore è 0, la chiave di cifratura è disabilitata. Se il valore è 1, la chiave di cifratura è abilitata e può eseguire cifratura/decifrazione. Le chiavi gestite da Oracle restituiscono sempre 1. |

| EncryptionKeyType | Tipo di chiave di cifratura | Intero |

Il tipo corrente di chiave di cifratura assegnata a Oracle NoSQL Database Cloud Service. Se il valore è 0, viene utilizzata una chiave gestita da Oracle. Se il valore è 1, viene utilizzato un CMEK. |

OCI Console

Oracle NoSQL Database Cloud Service utilizza il servizio di notifica OCI per visualizzare gli avvisi critici nella console OCI per l'ambiente dedicato interessato.

Riceverai una notifica per i seguenti eventi relativi a CMEK:

- Il nuovo CMEK viene assegnato a un ambiente dedicato.

- CMEK viene modificato in un ambiente dedicato.

- CMEK viene rimosso da un ambiente dedicato.

- CMEK viene eliminato dal vault ed è in un periodo di attesa.

- CMEK viene eliminato dal vault.

- CMEK viene riabilitato nel vault.

- Il processo di cifratura viene avviato in un ambiente dedicato.

- Processo di cifratura completato in un ambiente dedicato.

Gli avvisi includono quanto segue:

- Stato corrente di CMEK.

- Se un ambiente dedicato non è disponibile, motivo dell'indisponibilità.

Disponibilità servizio CMEK

Oracle NoSQL Database Cloud Service monitora la disponibilità del servizio CMEK nel vault e applica le azioni appropriate quando CMEK è disabilitato o eliminato. NDCS fornisce messaggi di errore e log chiari quando l'ambiente dedicato diventa non disponibile o irreversibile a causa di problemi CMEK.

Se un CMEK è disabilitato, Oracle NoSQL Database Cloud Service attiva le seguenti azioni:

- Disabilita immediatamente tutti gli accessi all'ambiente dedicato.

- Arresta le istanze nell'ambiente dedicato.

- Disabilita tutto il monitoraggio sull'ambiente dedicato.

- Garantisce che non sia possibile accedere ai dati presenti nei volumi a blocchi e nello storage degli oggetti dell'ambiente dedicato.

Per informazioni dettagliate sulla disabilitazione di CMEK, vedere Disabilitazione di CMEK.

Se viene eliminato un CMEK, Oracle NoSQL Database Cloud Service attiva le azioni riportate di seguito.

- Contrassegna immediatamente l'ambiente dedicato come irrecuperabile.

- Arresta le istanze nell'ambiente dedicato.

- Disabilita tutto il monitoraggio sull'ambiente dedicato.

- Pianifica l'ambiente dedicato per l'interruzione permanente.

Per informazioni dettagliate sull'eliminazione di CMEK, vedere Eliminazione CMEK.

Se un CMEK viene riabilitato, Oracle NoSQL Database Cloud Service suggerisce le azioni riportate di seguito.

- È necessario aumentare un biglietto CAM per riportare l'ambiente online dopo che il suo CMEK è stato riabilitato nel caveau.

Per informazioni dettagliate sulla riabilitazione di CMEK, vedere Ripristino CMEK.