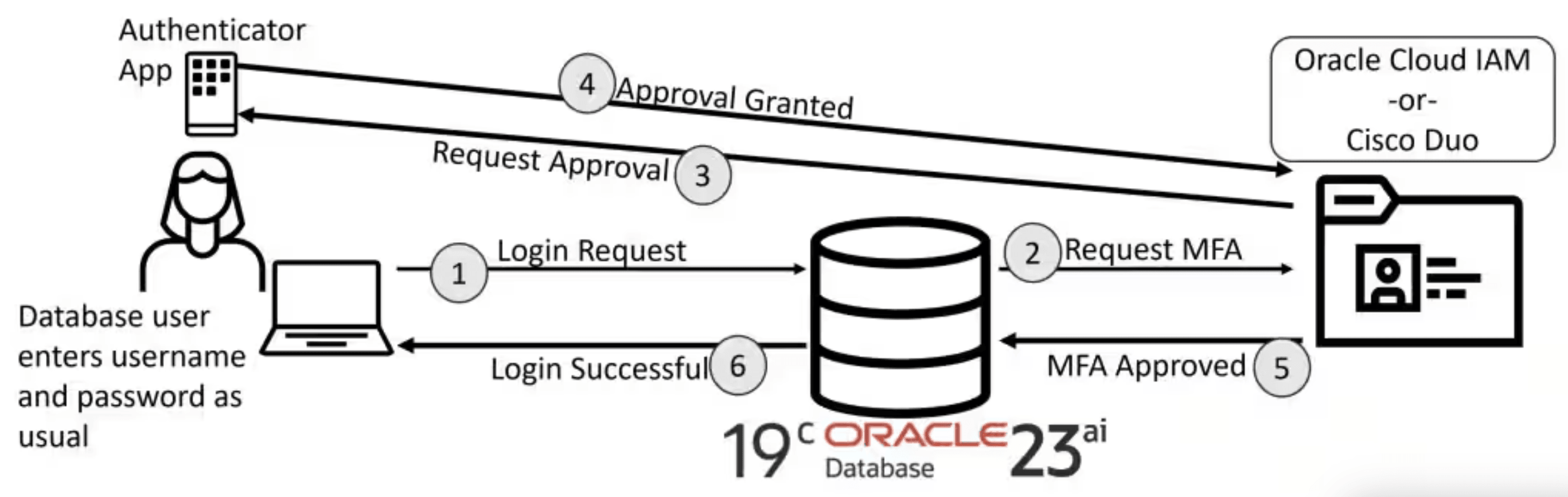

Abilitazione dell'autenticazione MFA per gli utenti locali in Oracle Database 23ai mediante Oracle Mobile Authenticator (OMA)

Introduzione

L'aggiornamento della release del database (DBRU) di luglio 2025 di Oracle introduce un miglioramento fondamentale per la sicurezza: autenticazione a più fattori (MFA) nativa per gli utenti di database on-premise e ibridi. Questa nuova funzione, disponibile in Oracle Database 23ai (23.9+) e sottoposta a backporting su 19c (con l'ultimo aggiornamento della release di luglio 2025), consente di proteggere gli account di database tradizionali, come l'account 'SCOTT', con un secondo fattore di autenticazione direttamente da un dispositivo mobile. Ciò elimina la necessità di fare affidamento su provider di identità esterni per l'autenticazione MFA. Questa guida descrive i passi per implementare l'autenticazione MFA utilizzando l'applicazione Oracle Mobile Authenticator (OMA).

Perché è necessario?

In precedenza, l'implementazione dell'autenticazione a più fattori per Oracle Database richiedeva l'integrazione con provider di identità esterni come Entra ID, OCI Identity and Access Management (IAM) o RADIUS. Questo approccio ha rappresentato una sfida significativa per gli ambienti senza accesso a queste directory abilitate per MFA, inclusi database standalone on-premise, distribuzioni IaaS o sistemi Oracle Base Database Service.

Con il Database Release Update (DBRU) di luglio 2025, Oracle ora abilita l'autenticazione MFA nativa per gli utenti del database locale in Oracle Database 19c e 23ai. Questa nuova funzionalità supporta l'autenticazione basata su push con Oracle Mobile Authenticator (OMA) o Cisco Duo, offrendo una soluzione di sicurezza solida e integrata.

Vantaggi principali

- Sicurezza avanzata: offre una protezione più efficace contro gli attacchi basati su password e il furto di credenziali.

- Esperienza utente semplificata: offre un'autenticazione basata su push conveniente, eliminando la necessità per gli utenti di immettere manualmente i codici occasionali.

- Copertura completa: estende la sicurezza agli account amministrativi critici (SYSDBA, SYSOPER e così via) sia all'interno della radice CDB che nei PDB.

- Conformità alle normative: aiuta a soddisfare rigorosi requisiti di compliance, come PCI DSS e DORA.

- Controllo granulare: consente l'abilitazione MFA selettiva per utente, fornendo una strategia di rollout flessibile.

- Integrazione trasparente: non richiede modifiche o modifiche lato client.

Destinatari

Questo tutorial è specificamente progettato per:

- Professionisti del IAM (Identity and Access Management)

- Amministratori del database (DBA, Database Administrator)

- Analisti e revisori della sicurezza

Obiettivo

L'obiettivo principale di questa esercitazione è dimostrare come abilitare l'autenticazione a più fattori (MFA) per gli utenti locali di Oracle Database. Sebbene Oracle supporti l'integrazione di MFA con provider esterni come OCI Identity and Access Management o Cisco Duo, questa guida si concentrerà in modo specifico sul flusso di lavoro di autenticazione basato su push nativo utilizzando l'applicazione Oracle Mobile Authenticator (OMA).

Prerequisiti

Per completare questa esercitazione, sono necessari i seguenti componenti:

- Oracle Database Instance: un'istanza di Oracle Database 23ai (23,9+) o un'istanza di Database 19c su cui è in esecuzione il Database Release Update (DBRU) di luglio 2025. Questa guida utilizza un'istanza del servizio OCI Base Database 23ai.

- Dispositivo mobile: smartphone Android o iOS con l'applicazione Oracle Mobile Authenticator (OMA) installata.

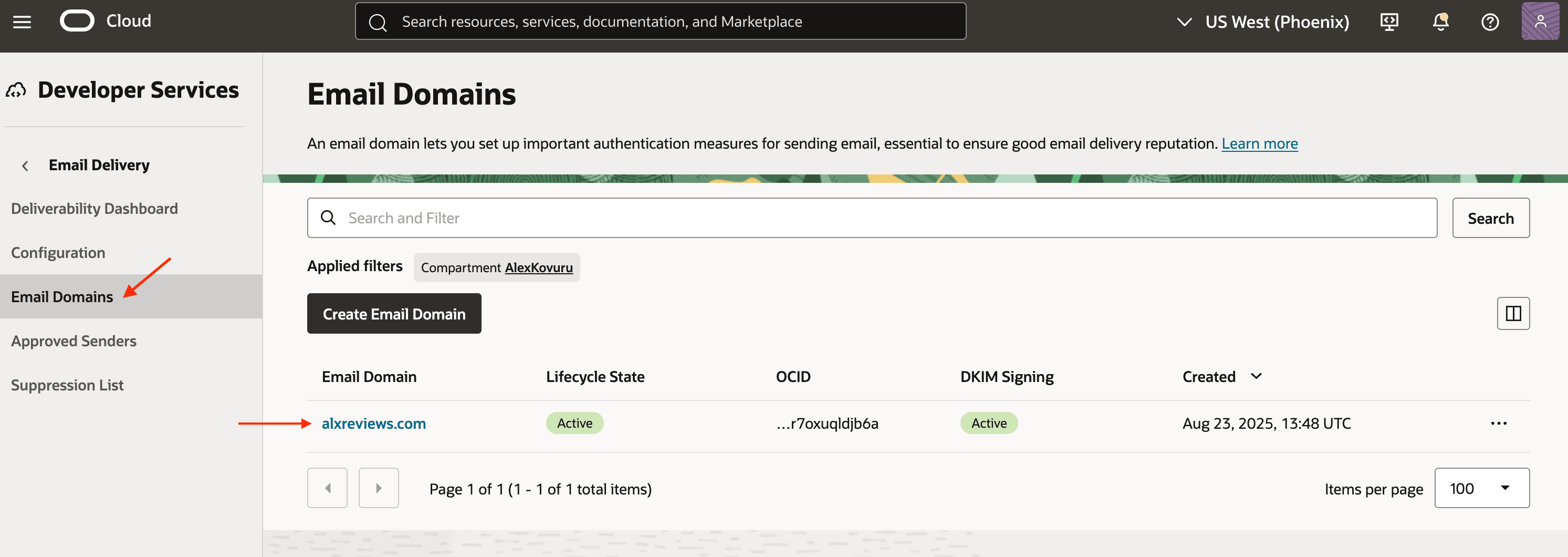

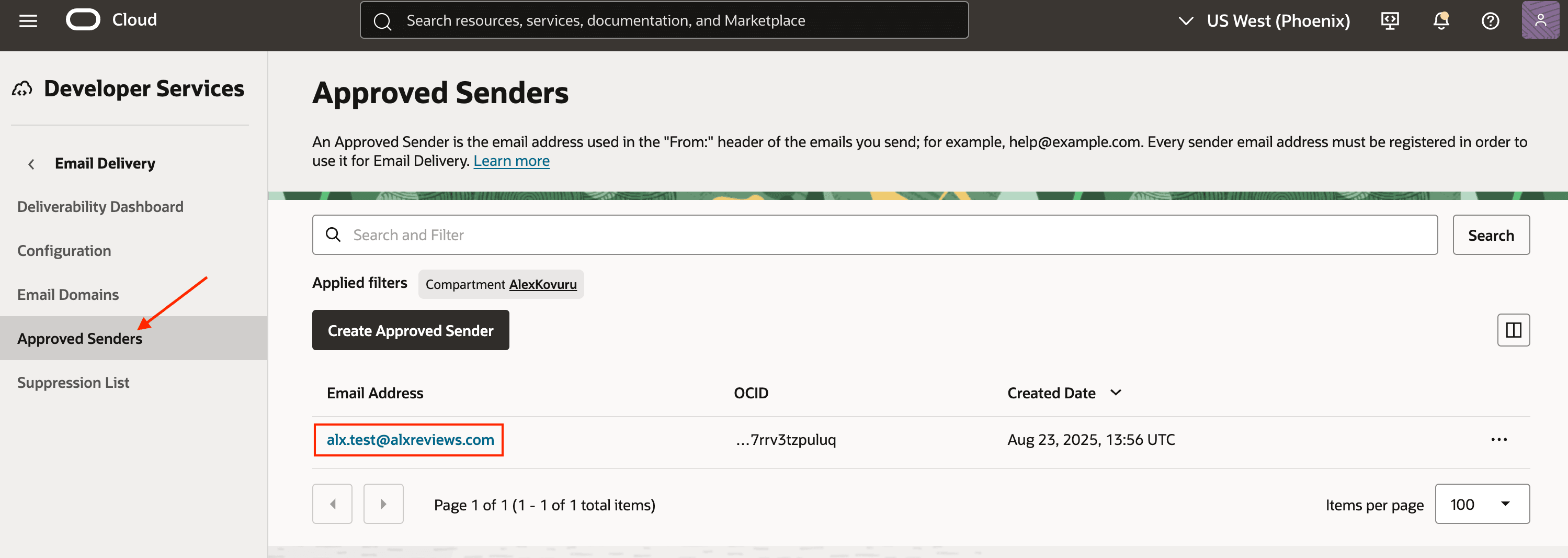

- Consegna e-mail OCI: il servizio di consegna e-mail OCI è necessario per inviare inviti e-mail per l'iscrizione MFA. Questo servizio richiede:

- Un mittente approvato e un dominio verificato

- Accesso a Internet in uscita dall'host del database agli endpoint di OCI Email Delivery.

-

Per ulteriori dettagli, consulta la documentazione di Email Delivery OCI

Dominio di posta elettronica:

Mittente approvato:

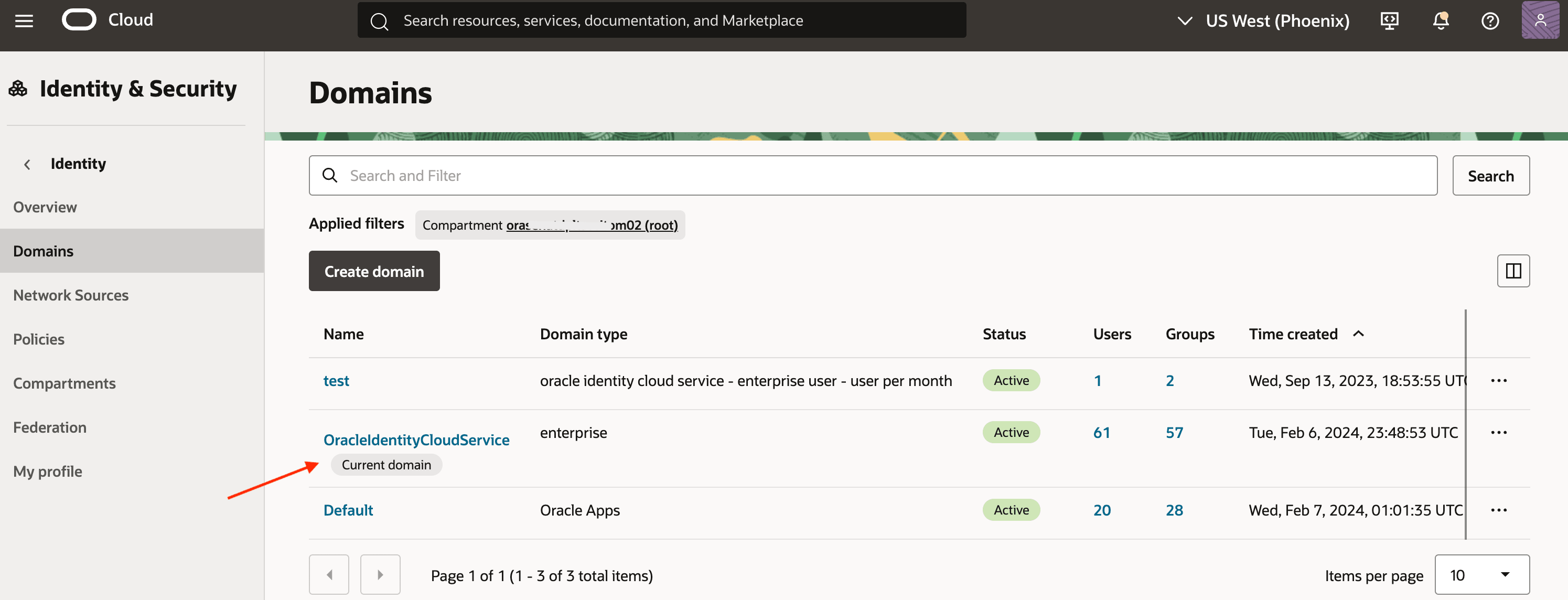

Task 1: Configurazione di OCI Identity and Access Management

Prima di abilitare l'autenticazione con più fattori, è necessario configurare un'applicazione OAuth nel dominio di Identity OCI Identity and Access Management. Questa applicazione è essenziale, poiché il wallet MFA del database utilizza le proprie credenziali per convalidare i token di autenticazione.

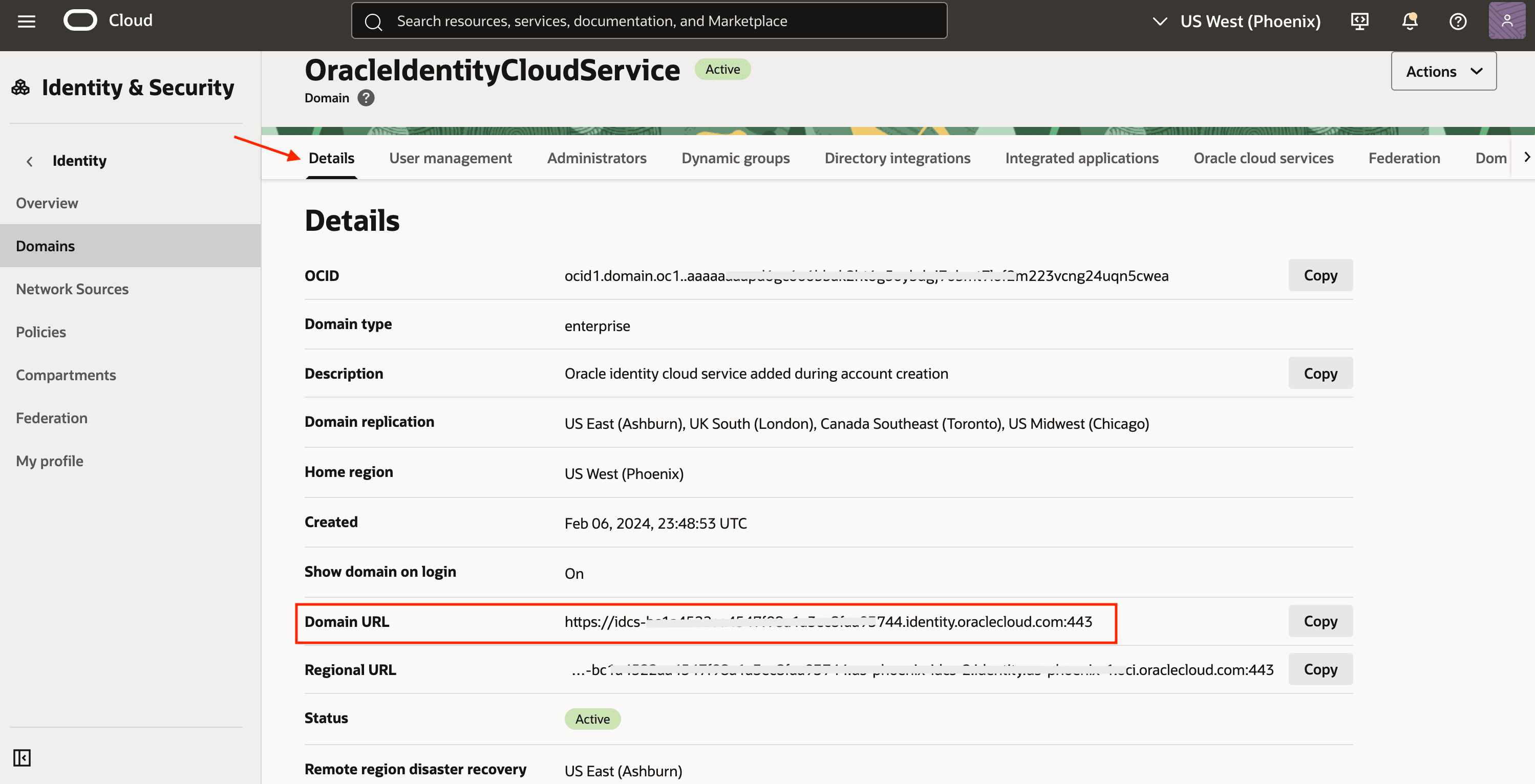

-

Eseguire il login alla console OCI e andare a Identità e sicurezza, domini.

-

Seleziona il tuo dominio attuale e rivedi i suoi dettagli. Prendere nota dell'URL del dominio (escluso il numero di porta).

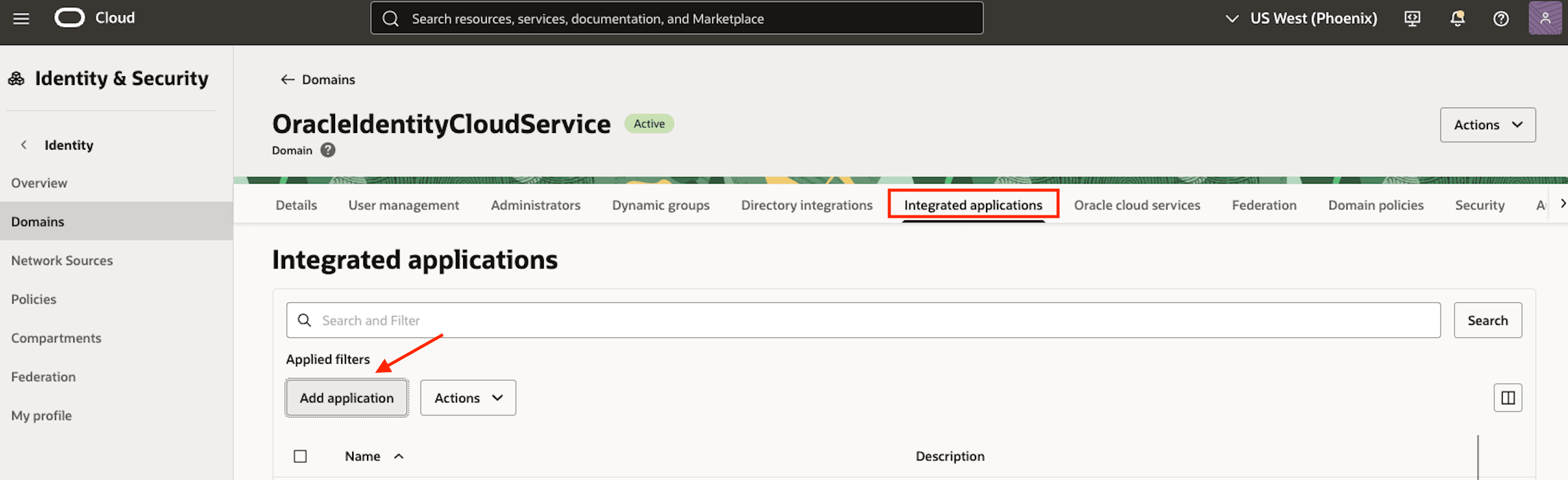

-

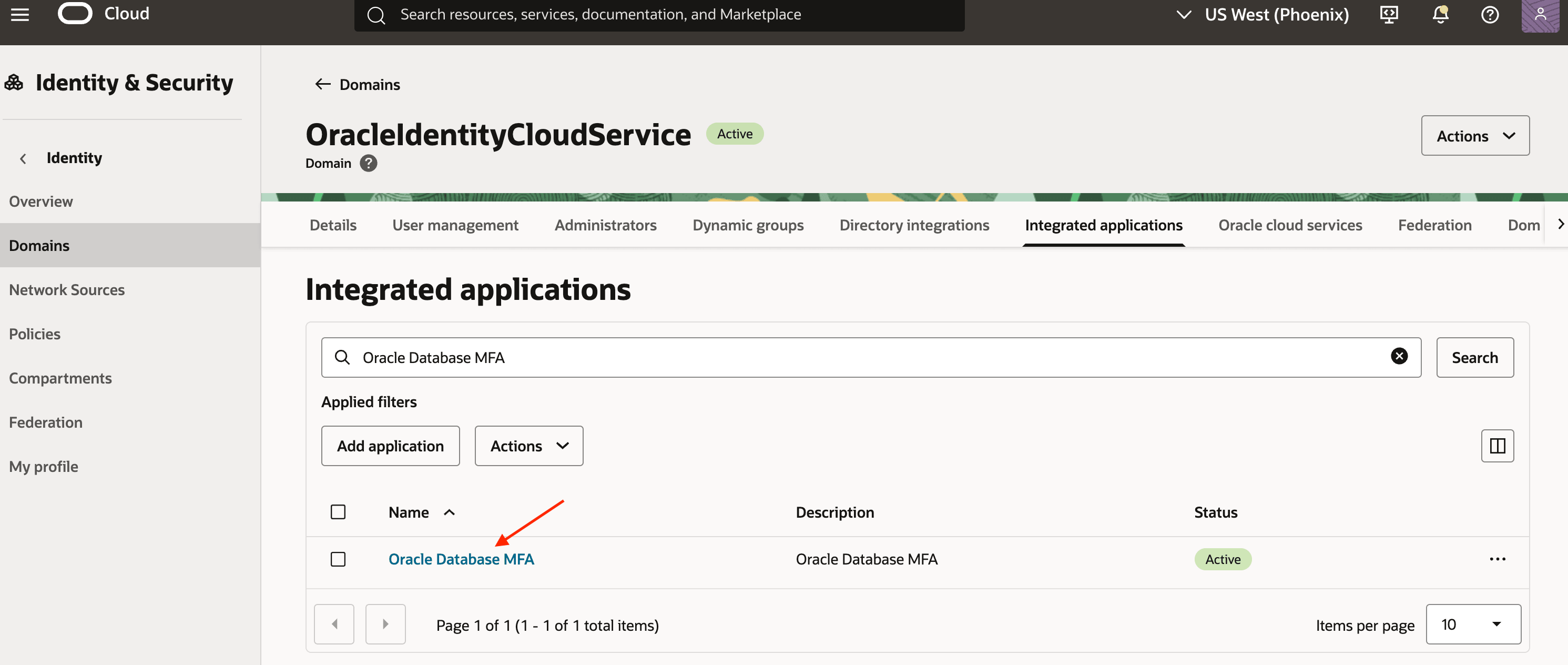

Registrare un'applicazione client OAuth nel dominio di Identity. Questo è un passaggio obbligatorio per il corretto funzionamento della funzione MFA. Fare clic su Applicazioni integrate, quindi su Aggiungi applicazione.

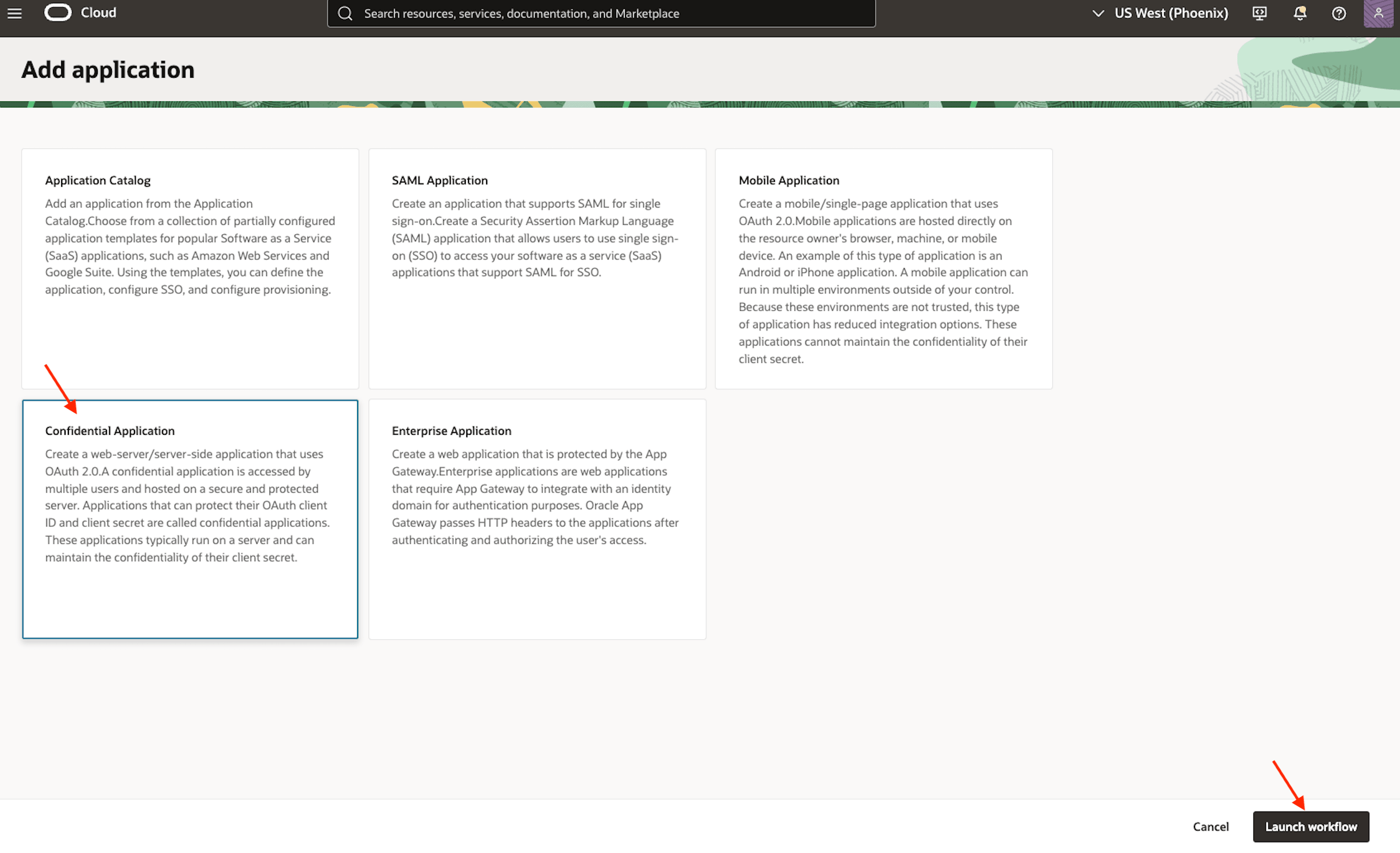

-

Selezionare Applicazione riservata e fare clic su Avvia workflow.

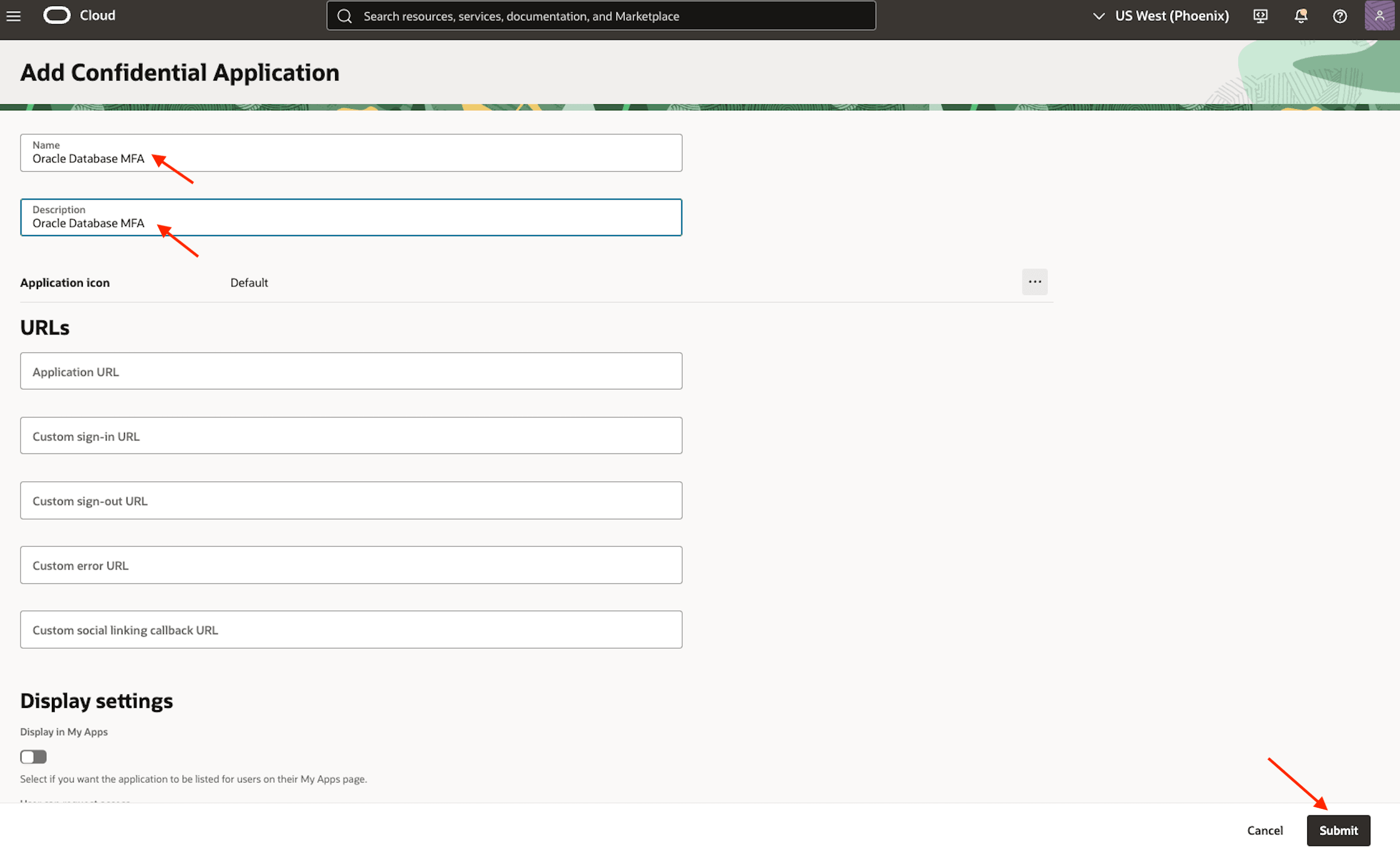

-

Immettere i dettagli dell'applicazione richiesti, ad esempio un nome e una descrizione, quindi fare clic su Sottometti.

-

Fare clic sull'applicazione appena creata per visualizzarne i dettagli.

-

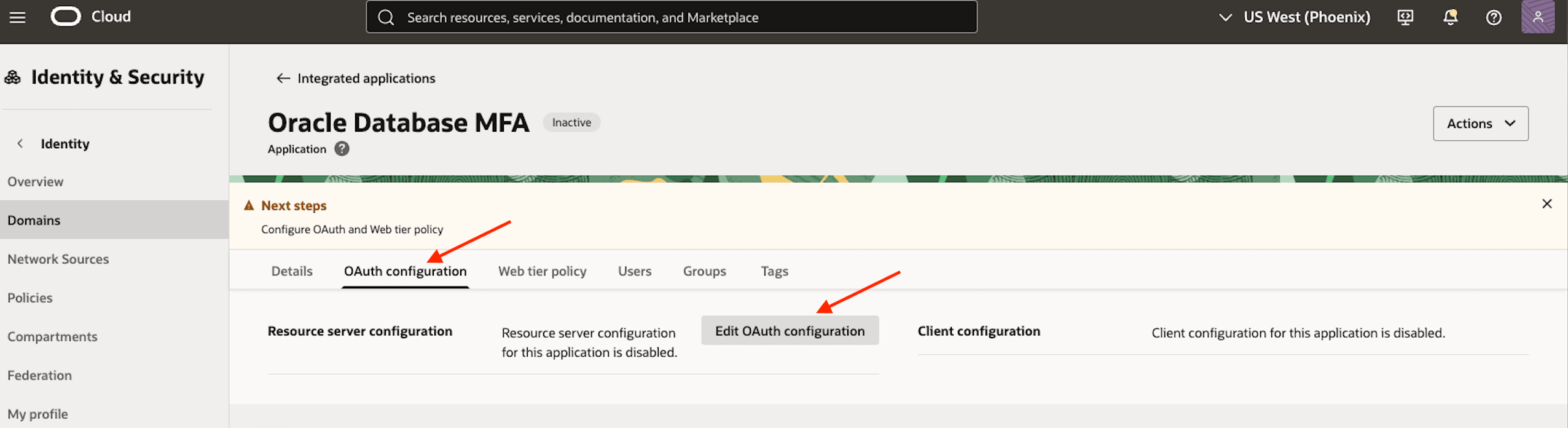

Andare alla scheda Configurazione OAuth e fare clic su Modifica configurazione OAuth.

-

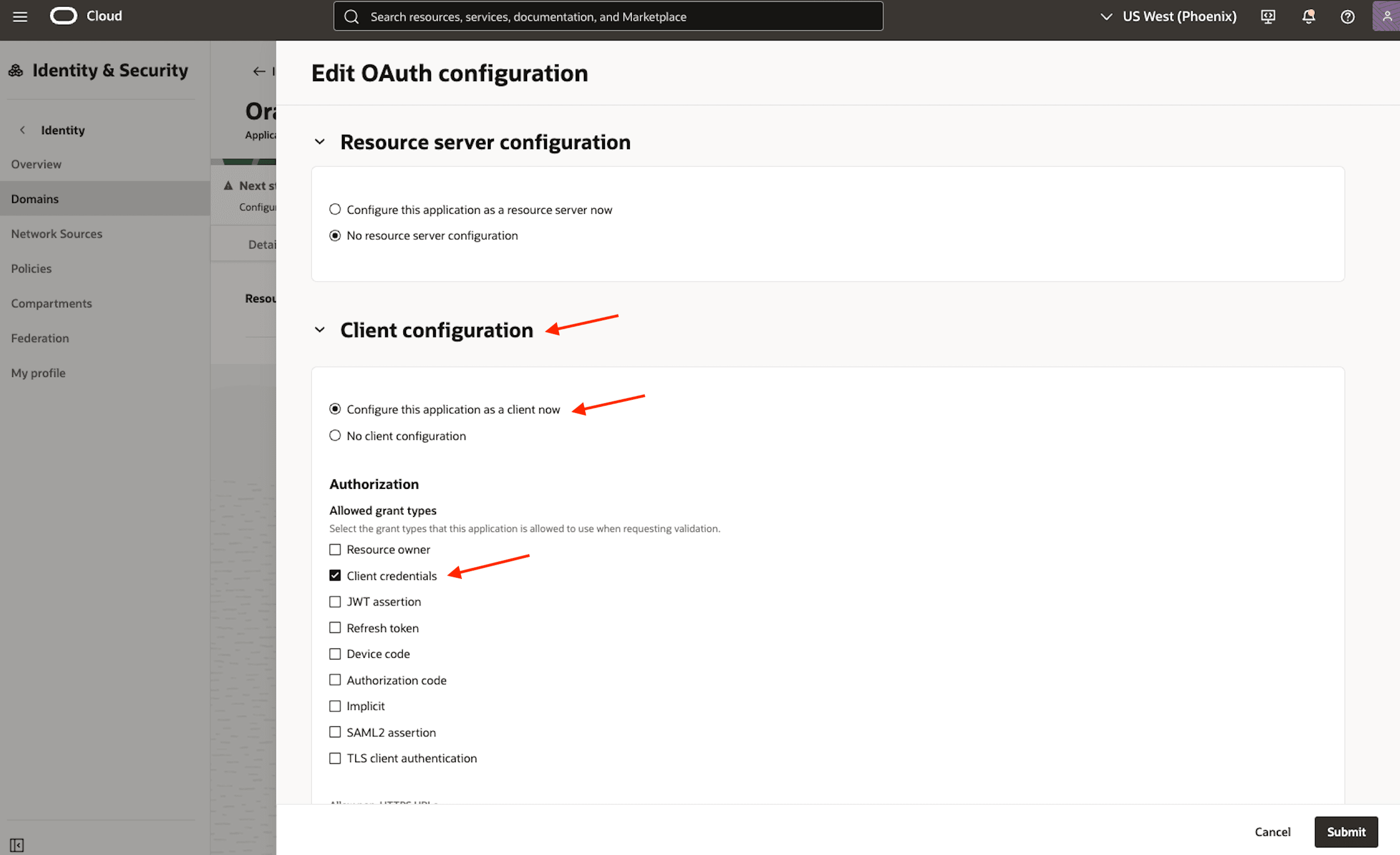

Nella sezione Configurazione client, selezionare Configura questa applicazione come client ora.** In Tipi di privilegio consentiti, assicurarsi che Credenziali client sia l'unica opzione selezionata. Non fare ancora clic su Sottometti.

-

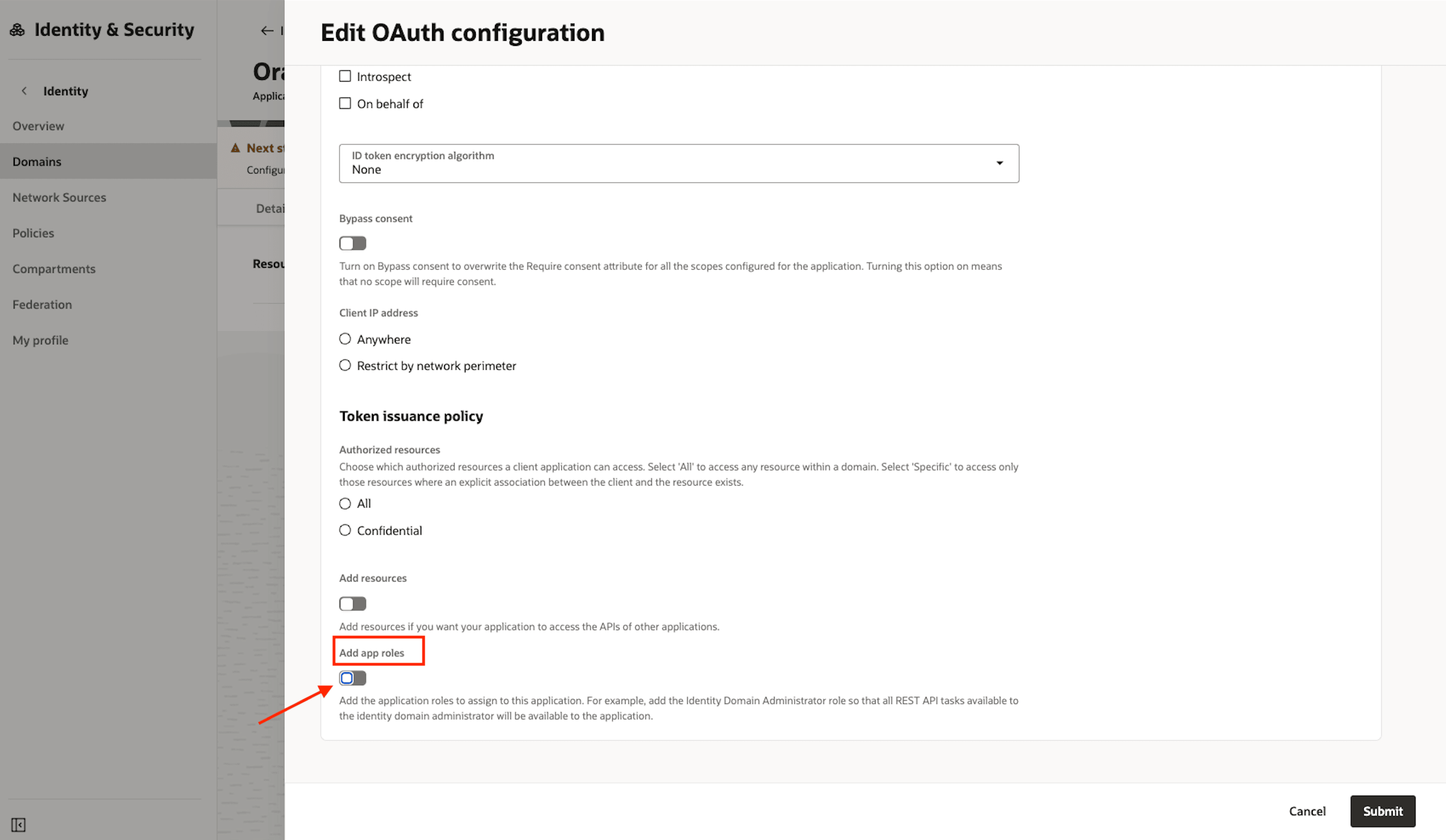

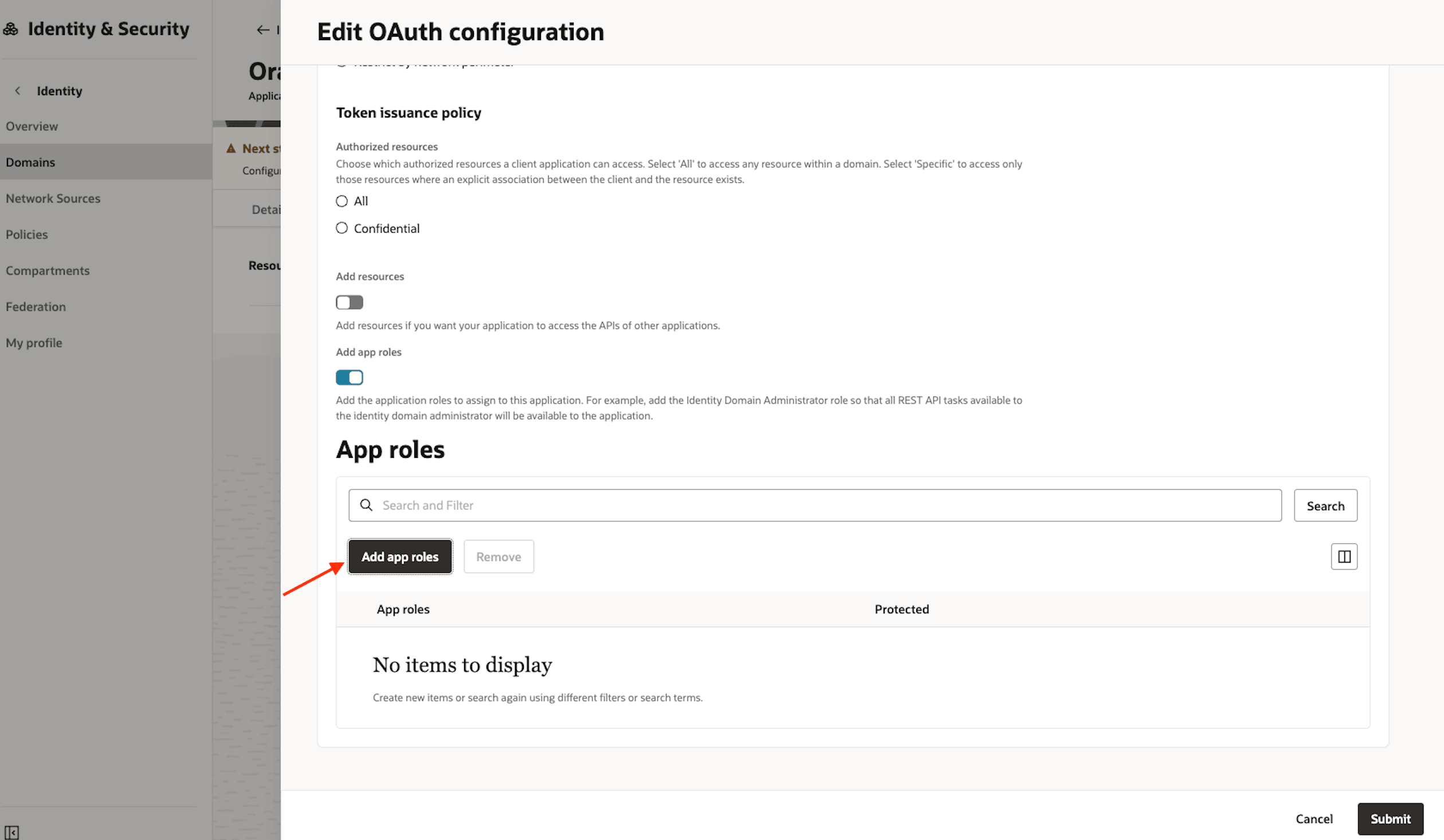

Scorrere fino alla sezione Ruoli applicazione e abilitarla.

-

Fare clic sul pulsante Aggiungi ruoli applicazione.

-

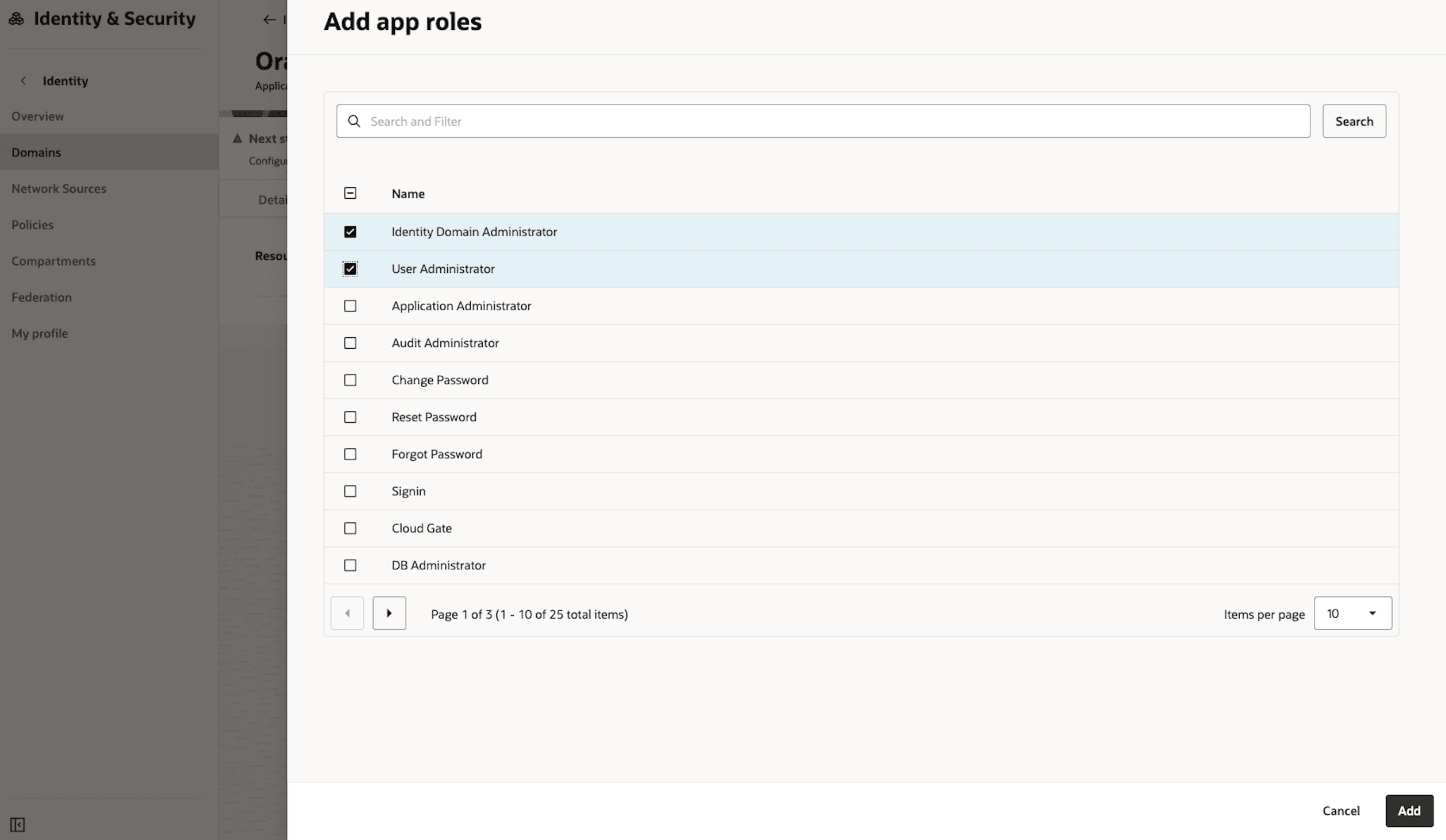

Aggiungere i ruoli Amministratore utente, Amministrazione dominio di Identity e Client MFA, quindi fare clic sul pulsante Aggiungi.

-

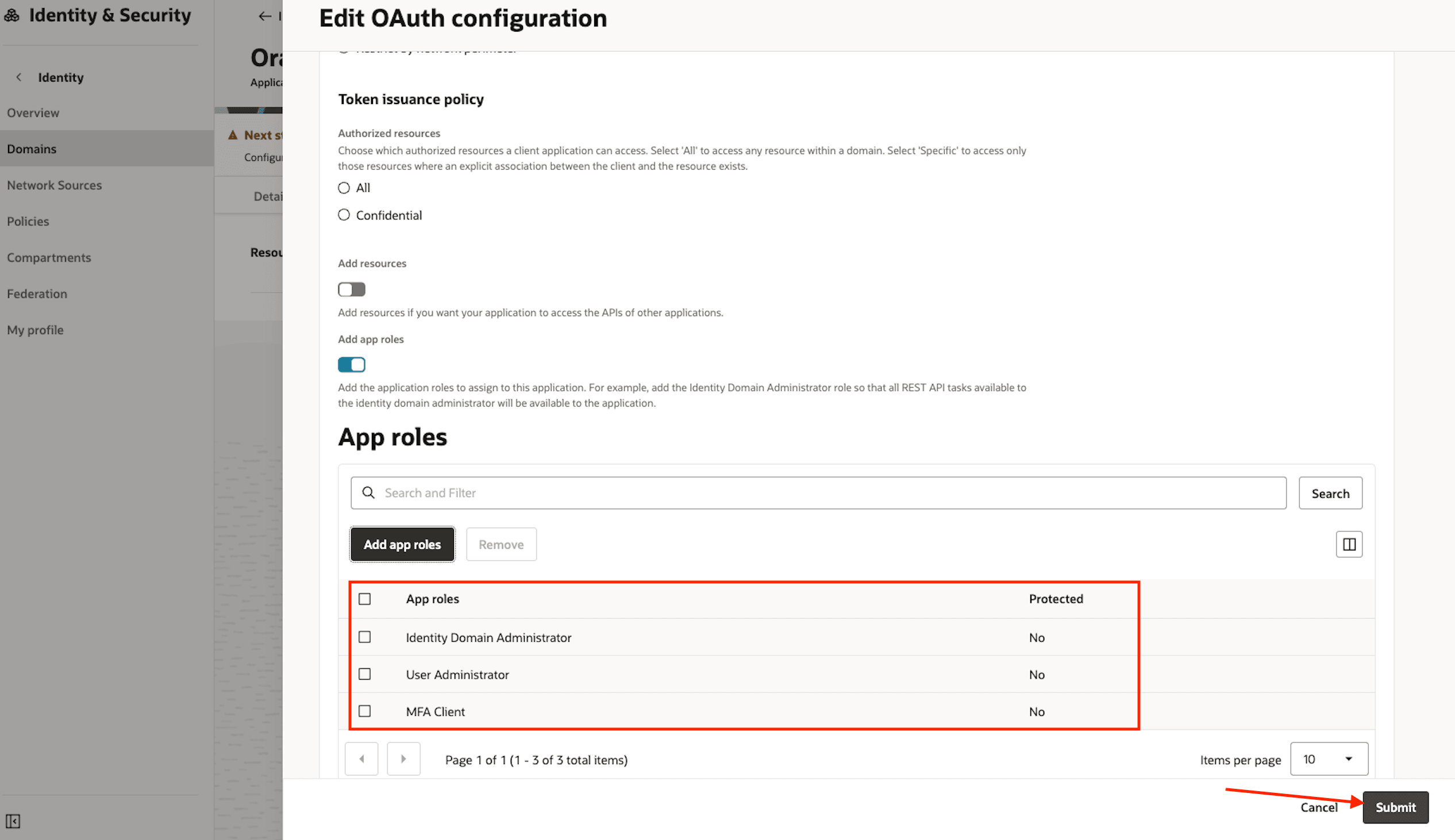

Verificare i ruoli applicazione, quindi fare clic su Sottometti.

-

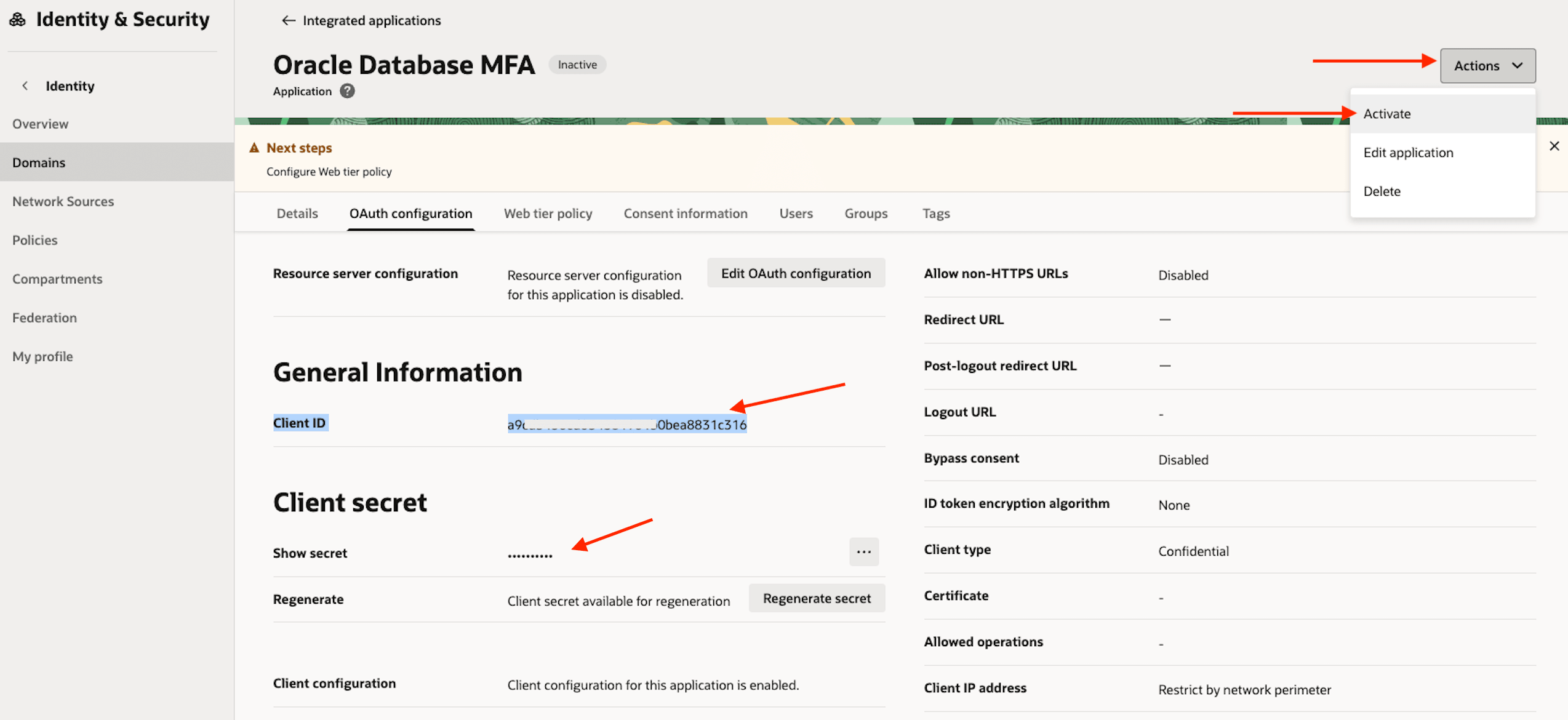

Nella scheda Configurazione OAuth sono ora disponibili l'ID client e il segreto client.

- Copia e memorizza in modo sicuro: copiare sia l'ID client che il segreto client e memorizzarli in una posizione sicura. Per visualizzare il segreto, utilizzare l'opzione Mostra o Copia dal menu accanto al valore.

-

Attiva applicazione: nel menu a discesa Azioni selezionare Attiva per abilitare l'applicazione.

Task 2: Configurazione del gruppo OCI Identity and Access Management per il servizio di consegna tramite e-mail

Per utilizzare OCI Email Delivery per l'invio di notifiche MFA, è innanzitutto necessario creare un gruppo IAM dedicato con le autorizzazioni necessarie.

-

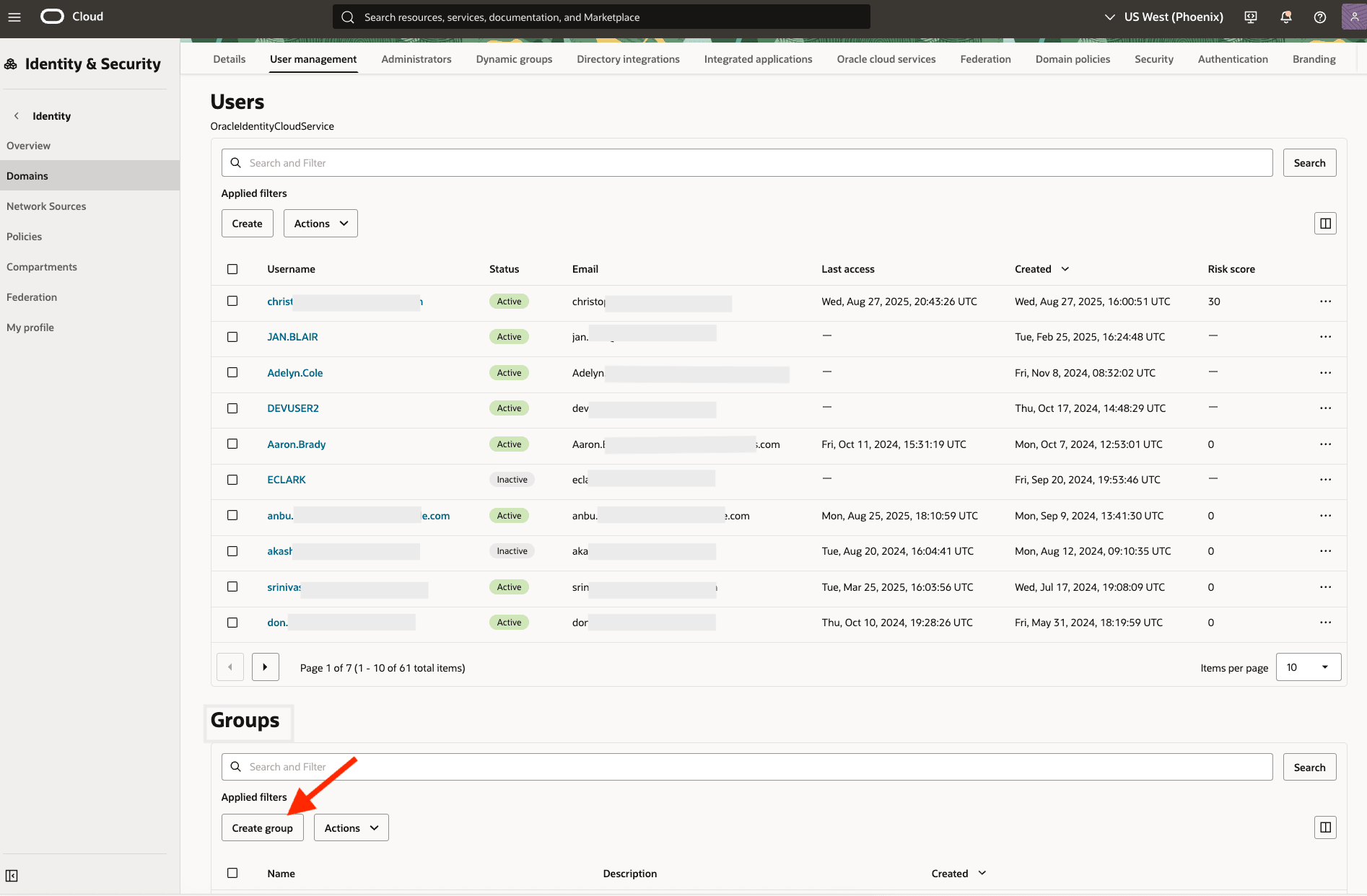

Eseguire il login alla console OCI e andare a Identità e sicurezza, Domini. Selezionare il dominio di Identity corrente. Fare clic sulla scheda Gestione utenti, scorrere fino a Gruppi, quindi fare clic su Crea gruppo.

-

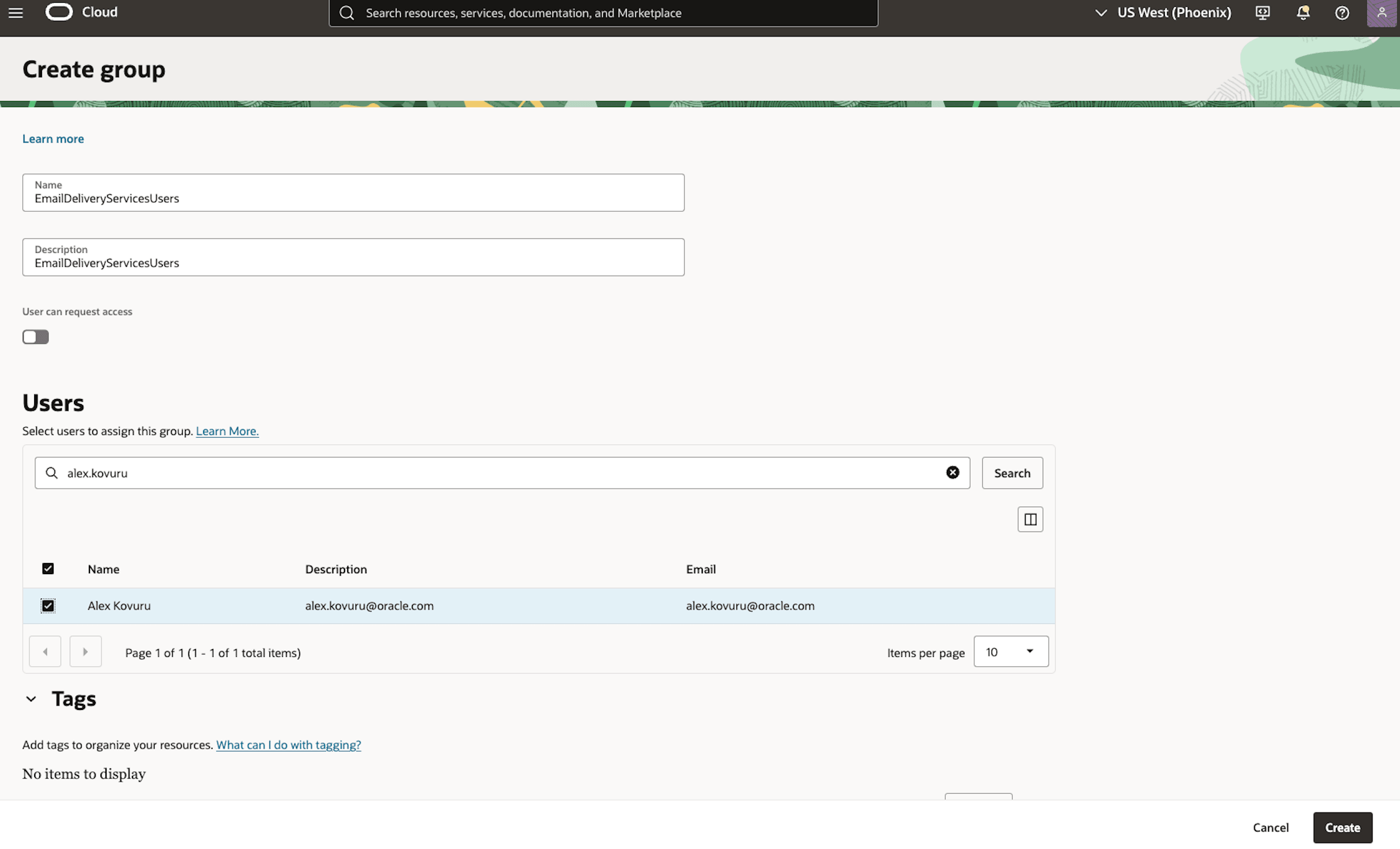

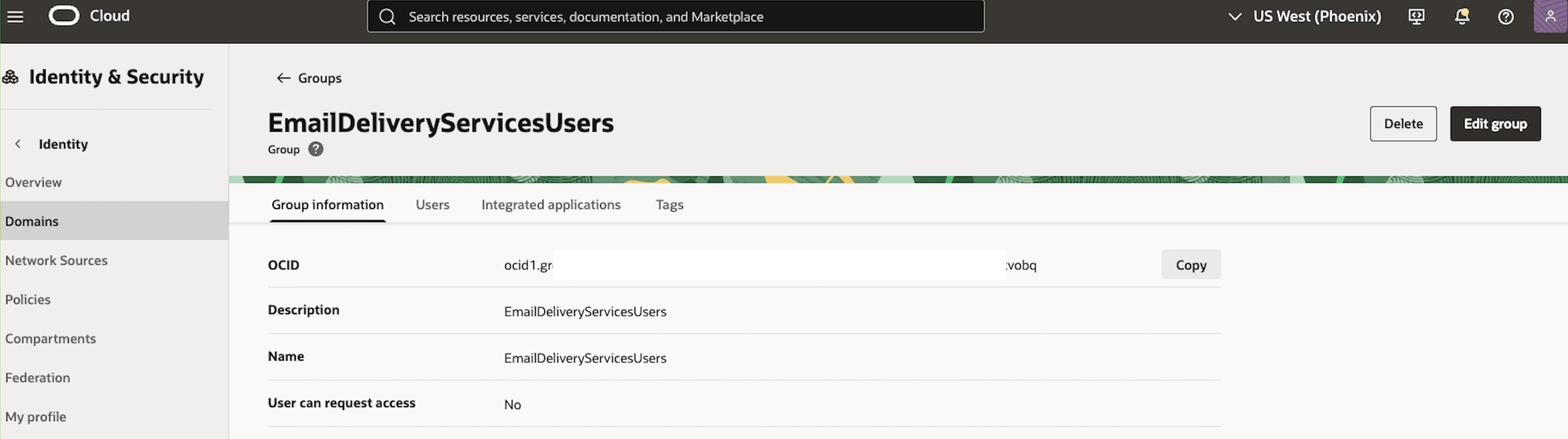

Fornire un nome per il nuovo gruppo, ad esempio EmailDeliveryServicesUsers. Aggiungere gli utenti appropriati che saranno responsabili della gestione del servizio di consegna e-mail a questo gruppo.

-

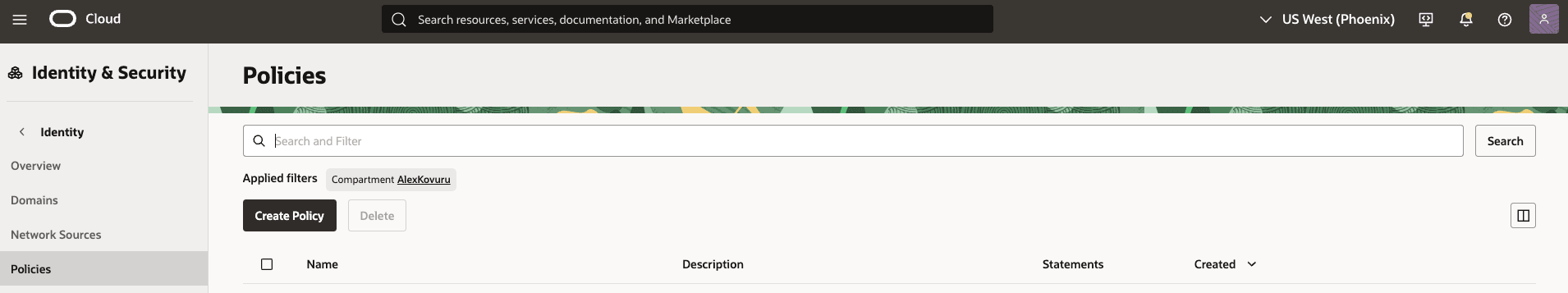

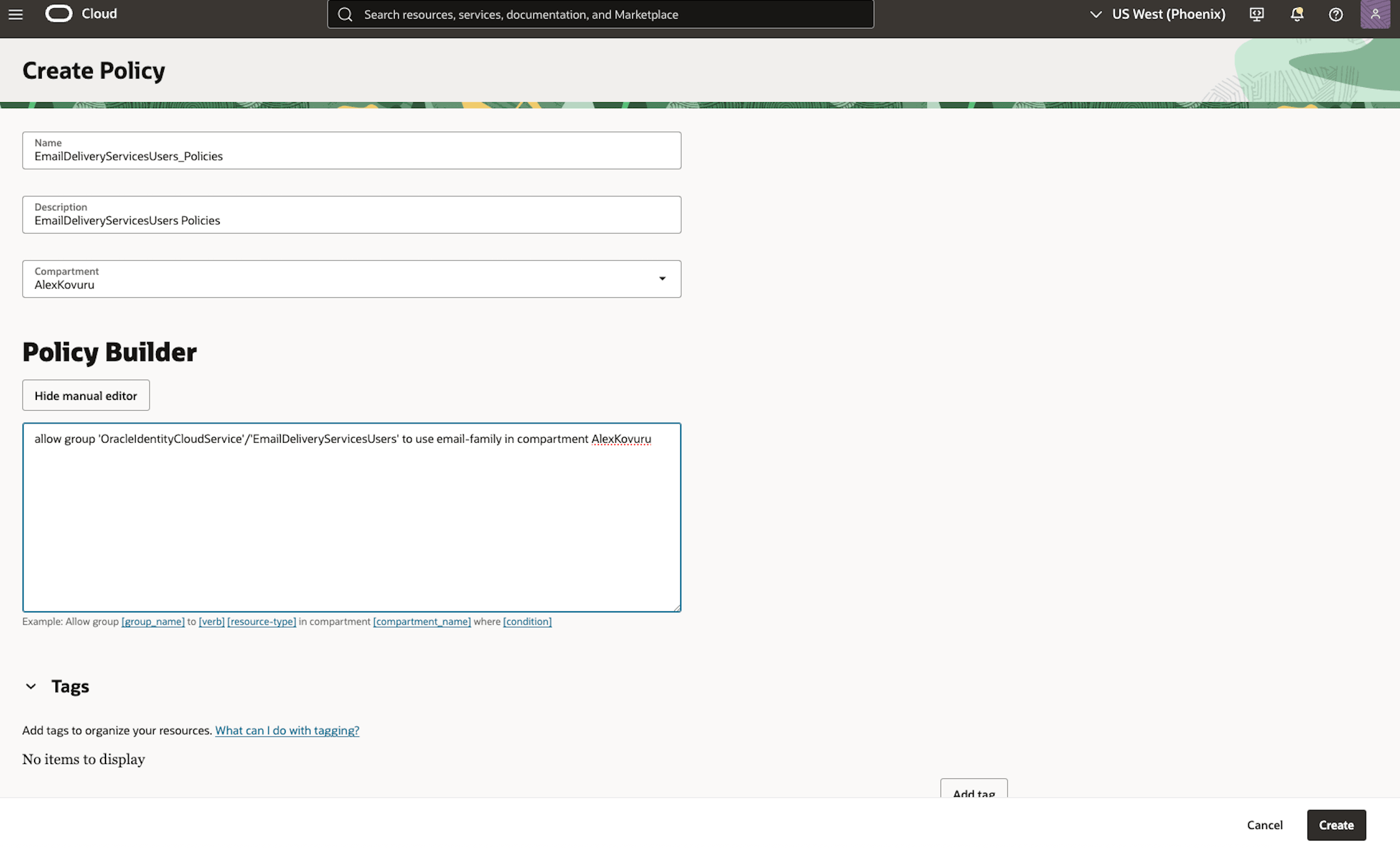

Creare un criterio IAM per il recapito e-mail. Per consentire al gruppo IAM di inviare notifiche di posta elettronica, è necessario creare un criterio che conceda le autorizzazioni necessarie. Eseguire il login alla console OCI e andare a Identità e sicurezza, criteri, quindi fare clic su Crea criterio.

-

Fornire un nome e una descrizione per il criterio, ad esempio MFA_Email_Delivery_Policy. Nella sezione Costruzione guidata criteri immettere l'istruzione dei criteri riportata di seguito, quindi fare clic su Crea.

consentire al gruppo 'OracleIdentityCloudService'/'EmailDeliveryServicesUsers' di utilizzare la famiglia e-mail nel compartimento AlexKovuru.

-

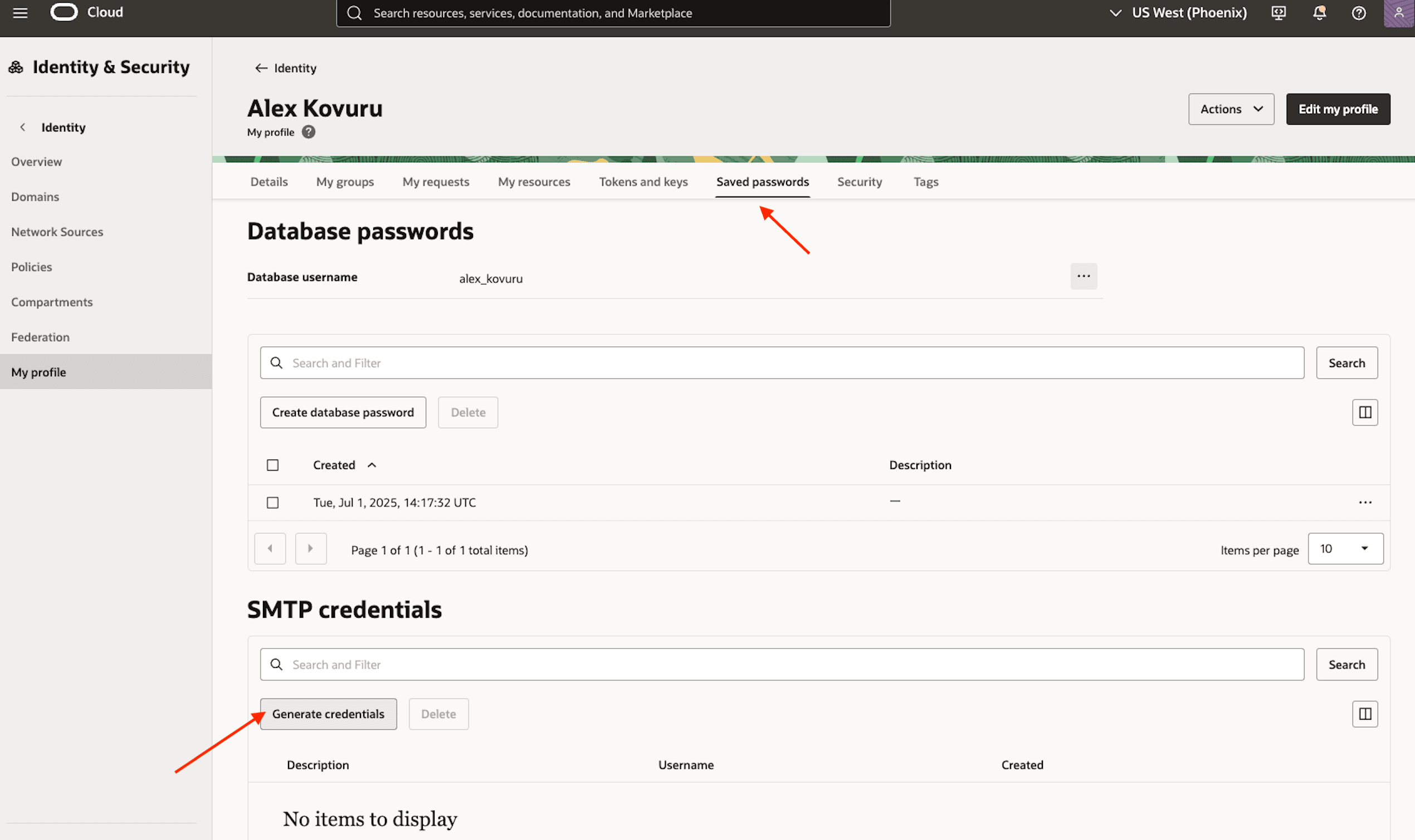

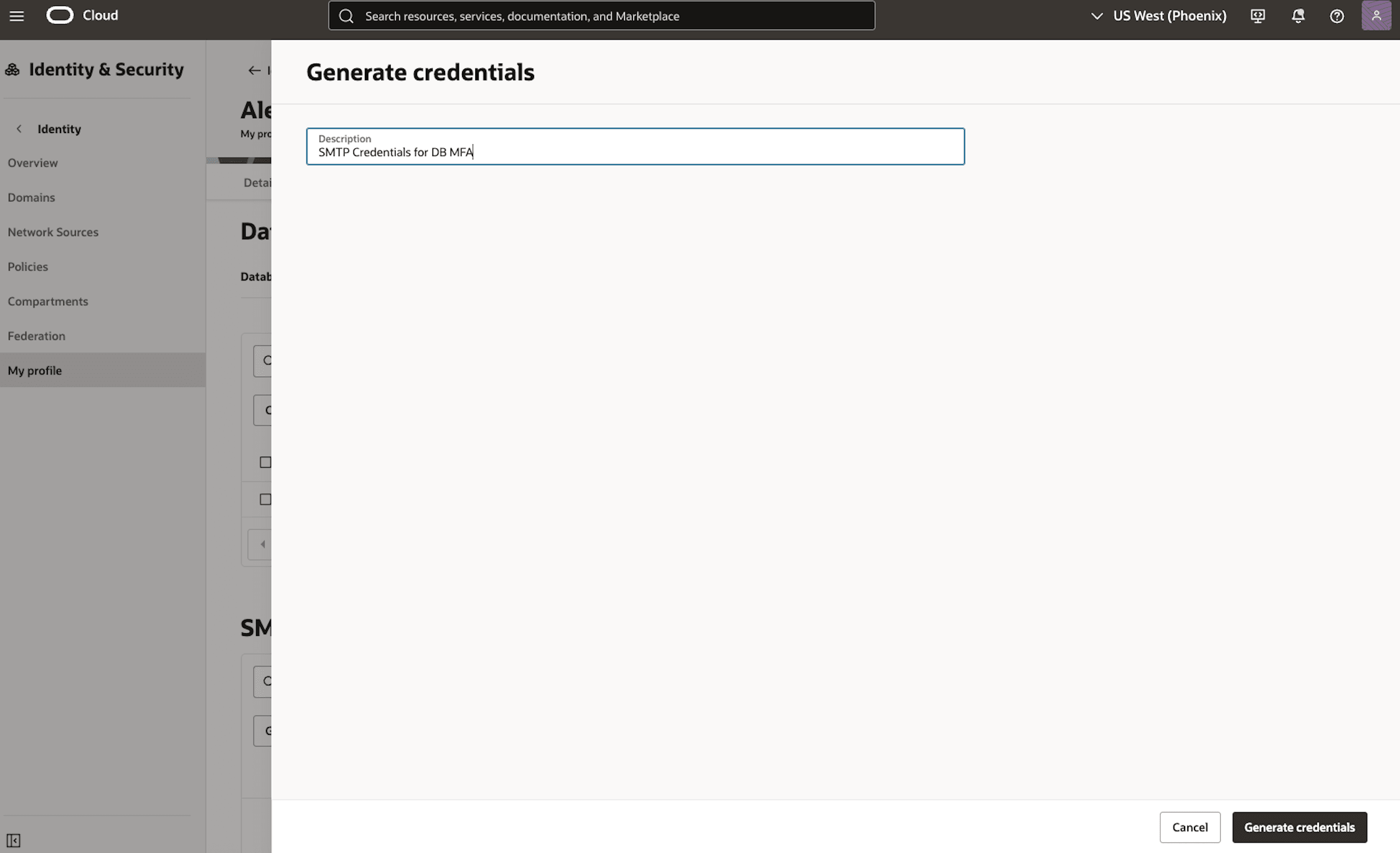

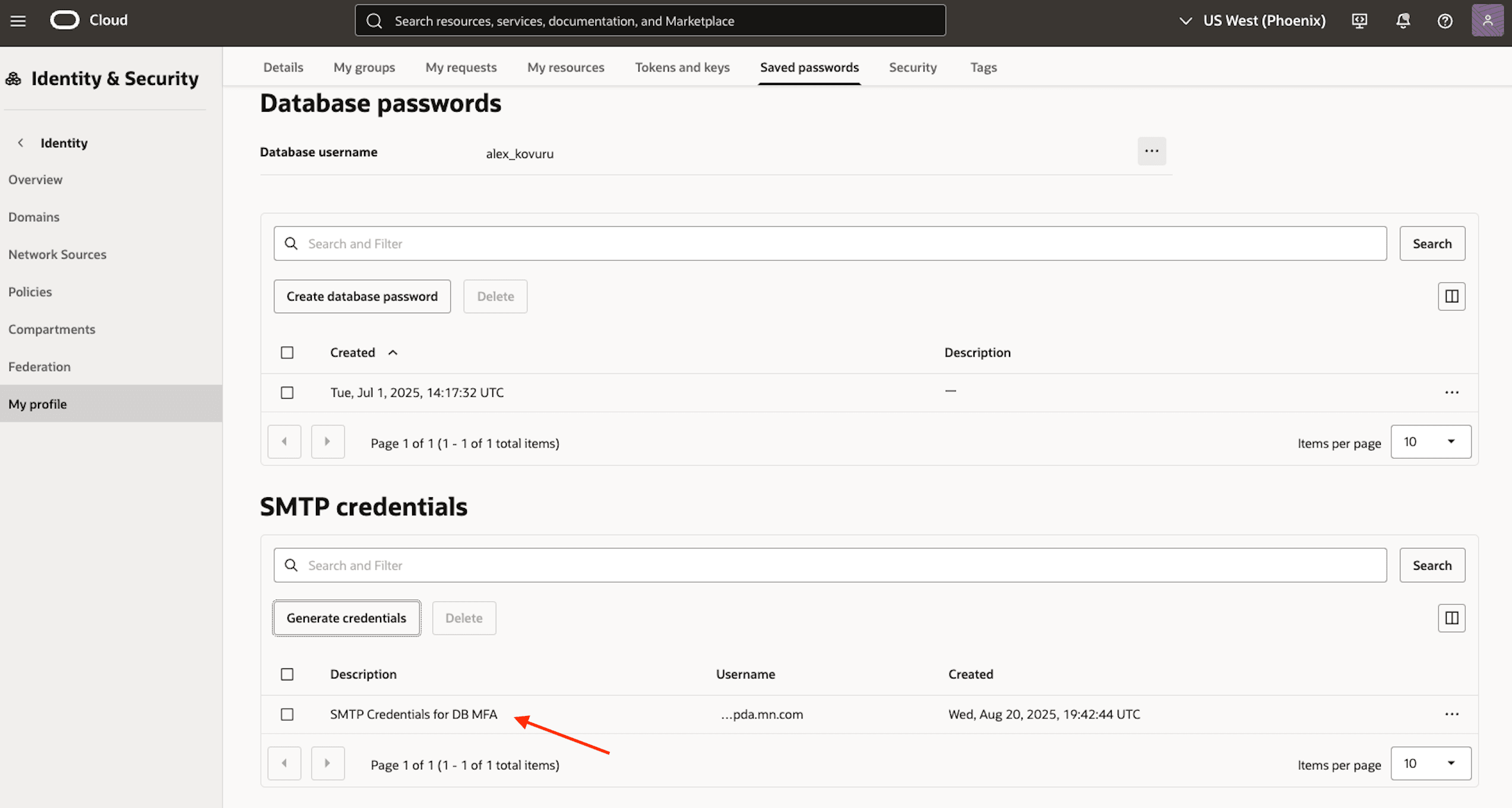

Infine, è necessario creare le credenziali SMTP che il database utilizzerà. Eseguire il login a OCI Console, andare alla scheda Identità e sicurezza, Profilo personale e fare clic sulla scheda Password salvate. Andare quindi a Credenziali SMTP e fare clic su Genera credenziali.

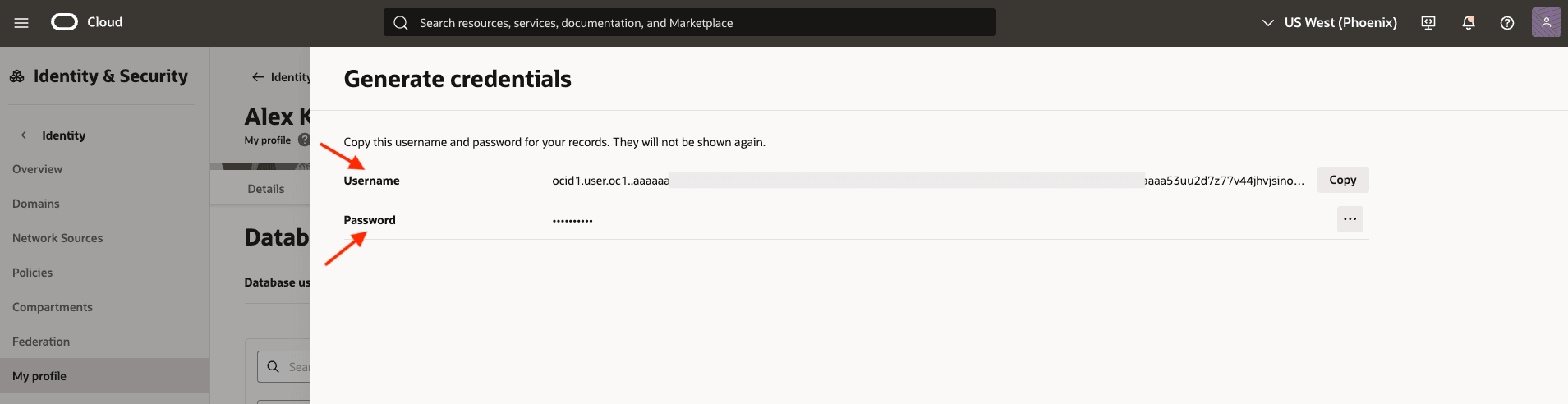

-

Generare le credenziali SMTP e assicurarsi di copiare immediatamente il nome utente e la password SMTP.

Importante: la password verrà visualizzata una sola volta, quindi è necessario salvarla prima di chiudere la finestra.

-

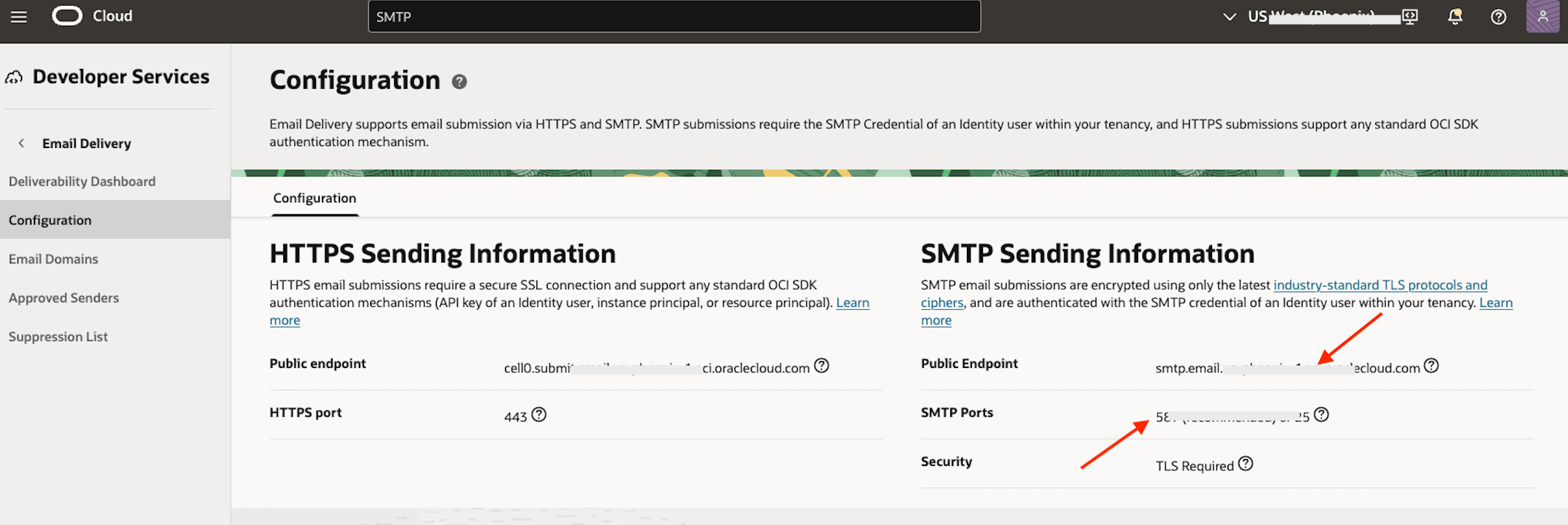

Eseguire il login a OCI Console e andare a Developer Services, Application Integration, Email Delivery, Configuration. Trovare le informazioni di invio SMTP assegnate alla propria area. Prendere nota dei valori Public Endpoint e SMTP Port.

-

Si noti che OCI Email Delivery consente l'invio solo da mittenti approvati e domini registrati. (come descritto nel Prerequisito 3).

Task 3: Configurare il database per MFA

Questo task configura l'autenticazione a più fattori (MFA) per un pluggable database (PDB) Oracle 23ai utilizzando l'integrazione Oracle Mobile Authenticator (OMA) e SMTP.

-

Connettersi al PDB con privilegi SYSDBA:

sqlplus "/as sysdba" -

Configurare il pluggable database (PDB) per MFA, sarà necessario impostare i parametri seguenti. Il parametro MFA_SENDER_EMAIL_ID deve essere impostato su un mittente approvato già configurato in OCI Email Delivery.

ALTER SYSTEM SET MFA_OMA_IAM_DOMAIN_URL ='https://idcs-bc1a4xxxxxxxxxxxxxxxx3744.identity.oraclecloud.com'; (from Task 1- step 2) ALTER SYSTEM SET MFA_SMTP_HOST ='smtp.email.us-pxxxxix-1.oci.oraclecloud.com'; (from Task 2- step 7) ALTER SYSTEM SET MFA_SMTP_PORT = 5x7; (from Task 2- step 7) ALTER SYSTEM SET MFA_SENDER_EMAIL_ID ="alx.test@alxreviews.com"; (from Prerequisites - step 3) ALTER SYSTEM SET MFA_SENDER_EMAIL_DISPLAYNAME = 'DB Admin'; -

Aggiornare sqlnet.ora: modificare il file e aggiungere il parametro seguente:

SQLNET.INBOUND_CONNECT_TIMEOUT=120 -

Configurare Oracle Wallet: Oracle Wallet viene utilizzato per memorizzare in modo sicuro le credenziali OAuth e SMTP. Controlla GUID PDB e radice wallet

show parameter wallet_root; SELECT guid FROM v$containers WHERE name = 'DB23MFAPDB'; -

Crea directory wallet MFA:

mkdir -p /opt/oracle/dcs/commonstore/wallets/DBS23MFA_k3x_phx/3B36E010Dxxxxxxxxxxxx40A7AC6/mfa cd /opt/oracle/dcs/commonstore/wallets/DBS23MFA_k3x_phx/3B36E010Dxxxxxxxxxxxx40A7AC6/mfa -

Crea Oracle Wallet

orapki wallet create -wallet ./ -pwd <user_password> -auto_login -compat_v12 -

Memorizza le tue credenziali MFA in modo sicuro in Oracle Wallet. Il database si basa su questo wallet per accedere al client OAuth e alle credenziali SMTP. È importante che i nomi alias per ogni credenziale corrispondano esattamente ai valori predefiniti elencati di seguito.

Alias richiesti e relative credenziali:

- oracle.security.mfa.oma.clientid → ID client OAuth (dal task 1 al passo 12)

- oracle.security.mfa.oma.clientsecret → Segreto client OAuth (dal task 1 al passo 12)

- oracle.security.mfa.smtp.user → Nome utente SMTP generato nel profilo utente OCI (dal task 2 al passo 6)

- oracle.security.mfa.smtp.password → Password SMTP generata per l'utente (dal task 2 al passo 6)

È possibile utilizzare la utility orapki per creare il wallet e aggiungere queste credenziali.

orapki secretstore create_entry -wallet ./ -pwd <user_password> -alias oracle.security.mfa.oma.clientid -secret a9cdb456cdxxxxxxxxxxxx31c316 orapki secretstore create_entry -wallet ./ -pwd <user_password> -alias oracle.security.mfa.oma.clientsecret -secret idcscs-a263de20-xxxxxxxxxxxx-207f5e56e1ad orapki secretstore create_entry -wallet ./ -pwd <user_password> -alias oracle.security.mfa.smtp.user -secret ocid1.user.oc1..aaaa...@ocid1.tenancy.oc1..aaaa.... orapki secretstore create_entry -wallet ./ -pwd <user_password> -alias oracle.security.mfa.smtp.password -secret '[4lnl0rxxxxxxxxxxxxUgobB' -

Crea utente abilitato per MFA: crea un utente con autenticazione fattore MFA:

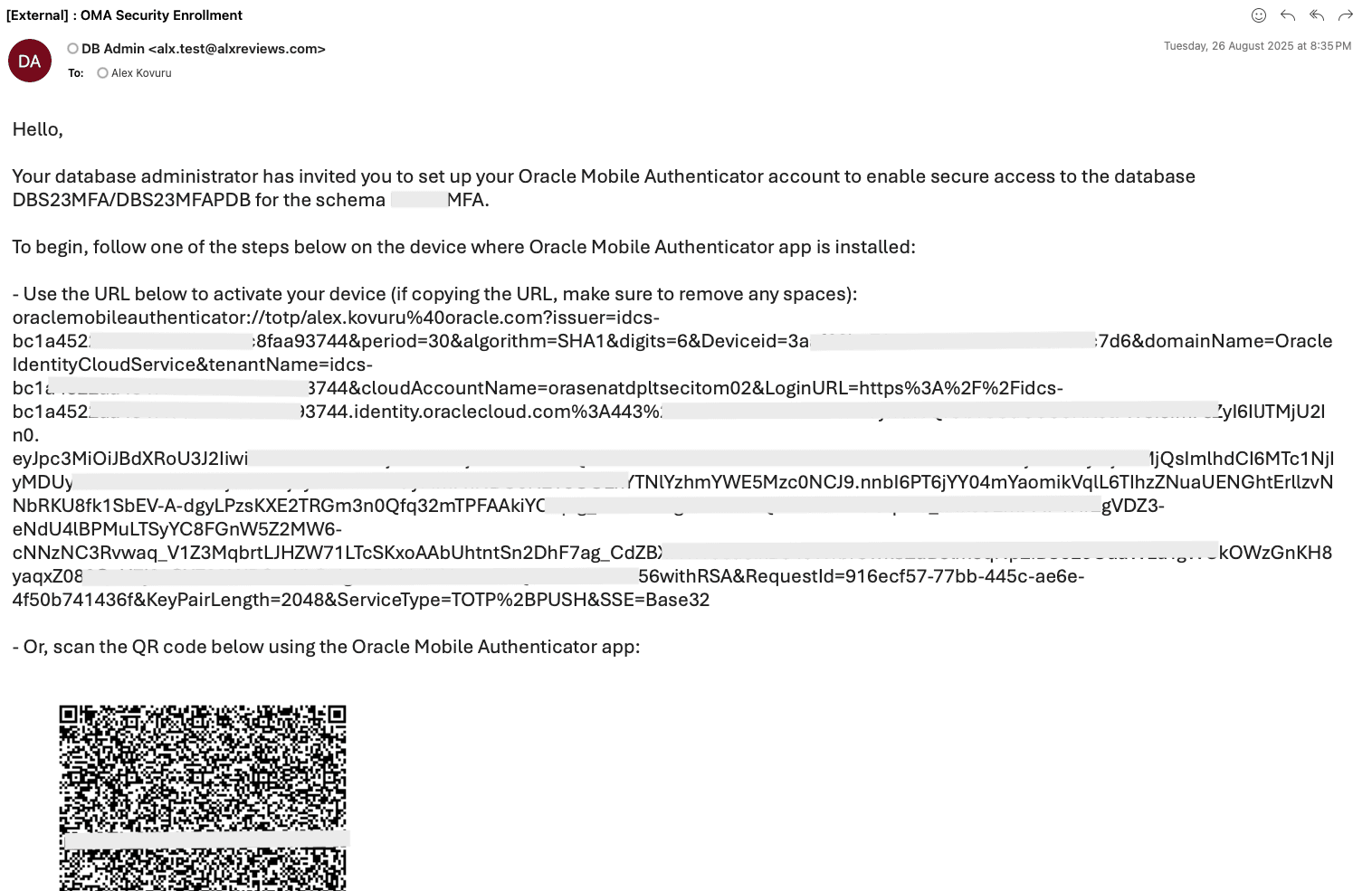

CREATE USER testmfa IDENTIFIED BY <user_password> AND FACTOR ‘OMA_PUSH’ AS ‘registered_emailid’;Nota: l'e-mail deve essere un account valido in cui è registrata l'app OMA. In caso contrario, la notifica push non può essere consegnata.

-

Concedere i ruoli richiesti:

GRANT CONNECT, RESOURCE TO testmfa; -

L'utente riceverà un'e-mail con le istruzioni per completare la registrazione OMA. Questo messaggio di posta elettronica conterrà un codice QR di cui devono eseguire la scansione utilizzando l'applicazione Oracle Mobile Authenticator per impostare l'autenticazione MFA.

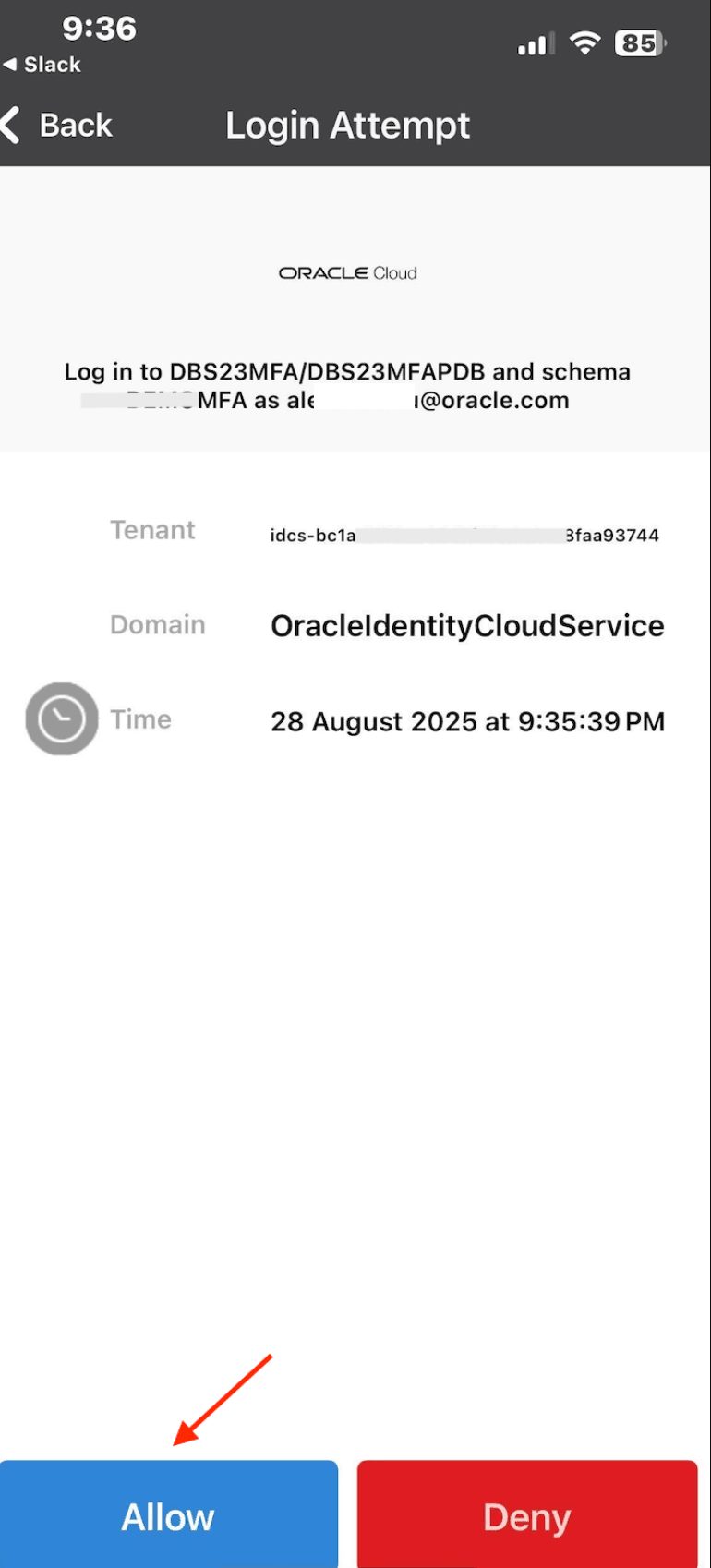

Task 4: Test autenticazione MFA

-

Connetti come nuovo utente:

sqlplus testmfa/<user_password> -

Approva la richiesta di login nell'app OMA.

-

Verificare l'utente connesso:

SHOW USER; SELECT * FROM SESSION_ROLES;

Collegamenti correlati

- Oracle Database 23ai Docs – Configurazione dell'autenticazione MFA

- Blog Oracle - MFA luglio 2025

- Documenti OCI - Consegna tramite e-mail

- Documentazione CI – Applicazione riservata e OAuth

Conferme

Autori - Alex Kovuru (Principal Cloud Architect)

Contributori - Indiradarshni Balasundaram (ingegnere cloud senior)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti di formazione gratuiti sul canale YouTube di Oracle Learning. Inoltre, visitare education.oracle.com/learning-explorer per diventare Oracle Learning Explorer.

Per la documentazione del prodotto, visitare Oracle Help Center.

Enable MFA for Local Users in Oracle Database 23ai Using Oracle Mobile Authenticator (OMA)

G42853-01