Risolvere i problemi di rete di base in Oracle Cloud Infrastructure

Introduzione

In Oracle Cloud Infrastructure (OCI), la diagnosi dei problemi di connettività di rete richiede visibilità sulla configurazione e sul flusso di traffico tra più componenti. Gli strumenti del centro di comando di rete OCI come Network Visualizer, Network Path Analyzer e Log di flusso VCN forniscono approfondimenti sul funzionamento del layout, dell'instradamento e del flusso delle risorse di rete. Questi strumenti consentono di identificare rapidamente configurazioni errate, instradamenti mancanti e errori di comunicazione tra reti cloud virtuali (VCN), subnet e gateway in un ambiente di rete OCI.

In questo tutorial, ci concentreremo sulle tecniche fondamentali di risoluzione dei problemi per problemi di connettività comuni. Mentre dimostra come utilizzare efficacemente questi strumenti per semplificare la risoluzione dei problemi e risolverli in modo efficiente, l'obiettivo è anche quello di sviluppare una comprensione più ampia di come affrontare e analizzare le sfide della connettività, non solo come utilizzare gli strumenti stessi.

Obiettivi

-

Utilizzare lo strumento Visualizzatore di rete per esplorare il layout di rete a livello regionale, VCN e subnet.

-

Analizzare i percorsi del flusso di traffico utilizzando lo strumento Analyzer percorso di rete per capire in che modo i pacchetti attraversano la rete e identificare gli errori.

-

Interpreta lo strumento Log di flusso VCN per ispezionare i record del flusso di traffico e rilevare problemi di connettività o comportamenti insoliti.

-

Identifica e risolvi le configurazioni errate della rete, gli instradamenti mancanti e gli errori di comunicazione.

Prerequisiti

-

Hai familiarità con i componenti di rete OCI di base come VCN, subnet, gateway, liste di sicurezza e tabelle di instradamento.

-

È possibile accedere a una tenancy OCI con risorse di rete configurate.

-

L'account utente ha richiesto i criteri Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) per gestire i componenti VCN, nonché per utilizzare Network Visualizer, Network Path Analyzer e VCN Flow Log.

-

Se desideri seguire alcuni degli esempi imminenti, esegui i seguenti comandi nella tua virtual machine (vM) Oracle Linux di prova per creare un semplice sito Web Apache.

sudo dnf install httpd --assumeyes sudo systemctl enable httpd sudo systemctl start httpd sudo firewall-offline-cmd --add-service=http sudo systemctl restart firewalld sudo vi /var/www/html/index.html '<!doctype html><html><body><h1>Test Apache Website.. it's reachable!</h1></body></html>'

Task 1: Visualizzazione dell'impostazione di rete con Visualizzatore di rete

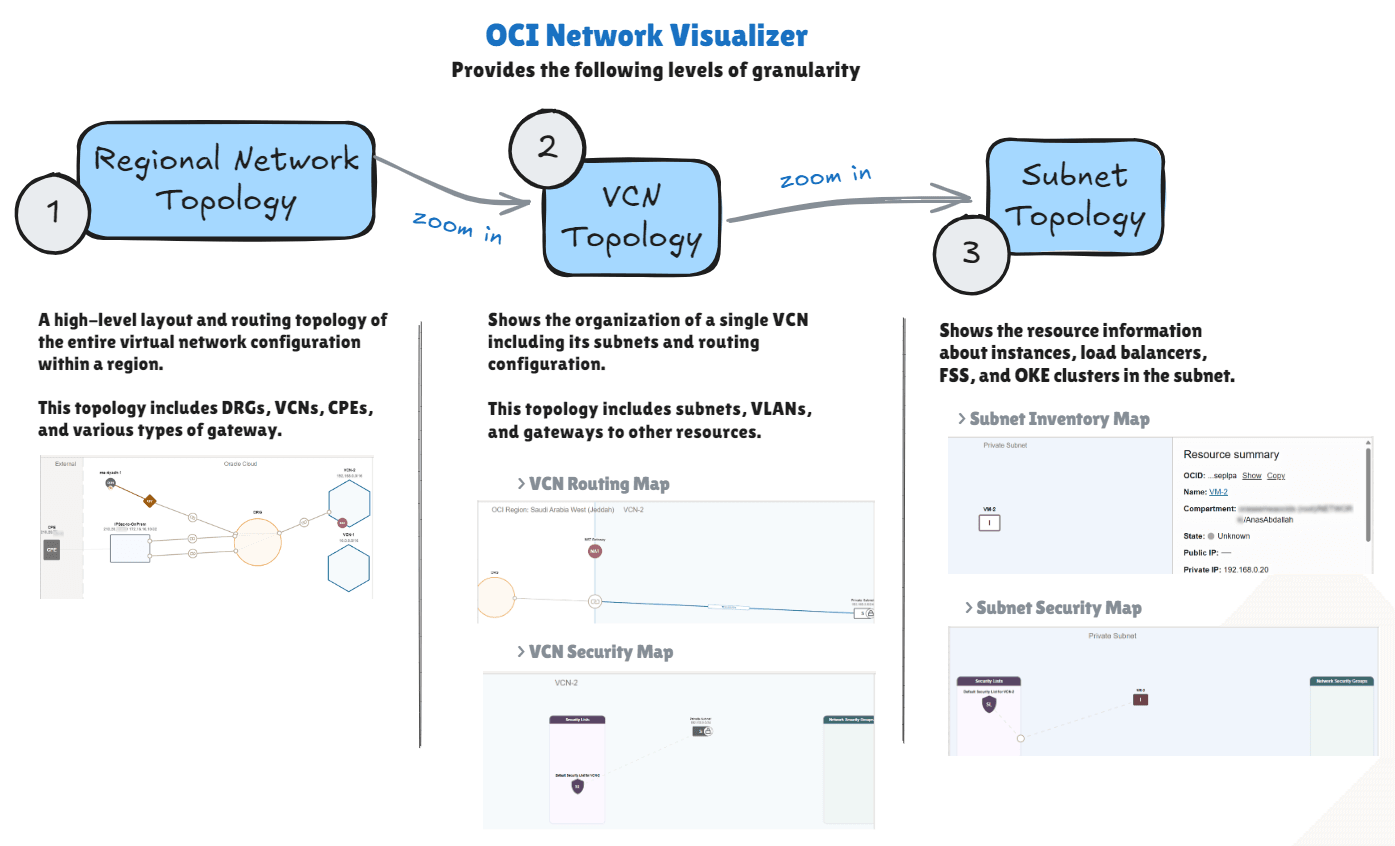

Prima di iniziare a scavare in ciò che è rotto, aiuta a fare un passo indietro e ottenere una visione chiara dell'ambiente di rete. Network Visualizer in OCI offre una rappresentazione grafica della topologia VCN. Sebbene non risolva direttamente i problemi, fornisce una visione chiara e consolidata dell'intera architettura di rete in un compartimento specifico scelto.

Questo contesto visivo mostra come tutto è connesso (VCN, subnet, gateway, tabelle di instradamento, liste di sicurezza) in un unico luogo. Ciò semplifica l'individuazione di qualsiasi problema, ad esempio un instradamento mancante o una VCN non associata a un gateway di instradamento dinamico (DRG). In configurazioni complesse, può salvare un sacco di congetture. Non è sempre una correzione, ma è un primo passo solido che può puntare nella giusta direzione prima di entrare nei dettagli.

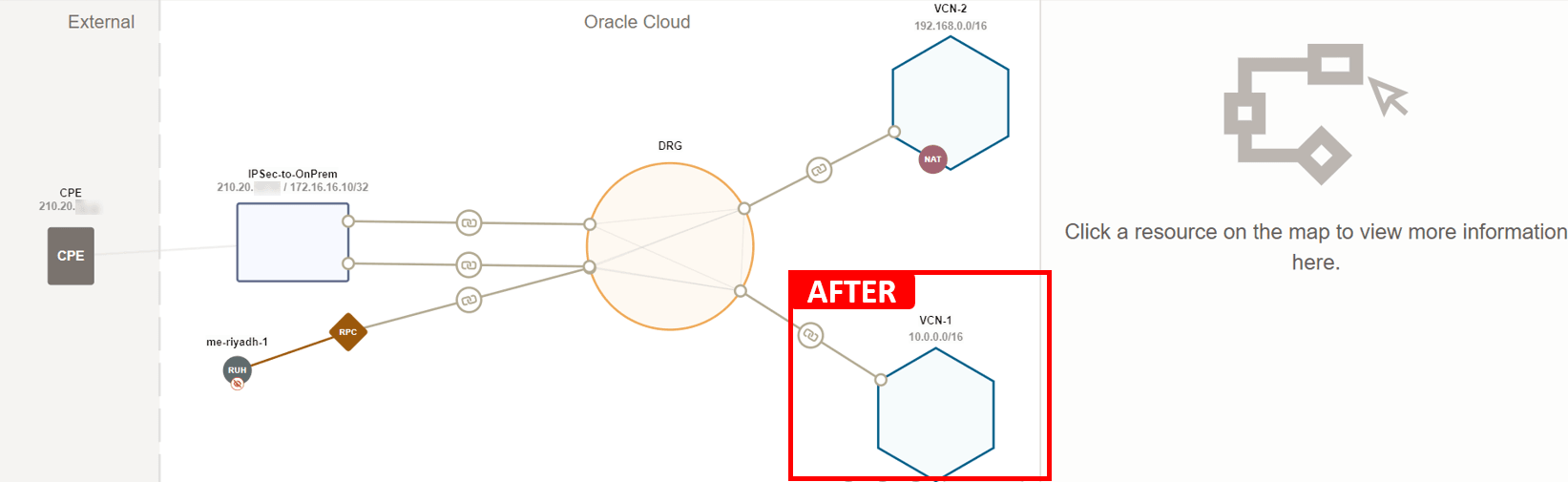

Per questo tutorial, abbiamo riassunto il funzionamento di Network Visualizer nel diagramma seguente. Per maggiori informazioni, vedere Network Visualizer.

Esempio

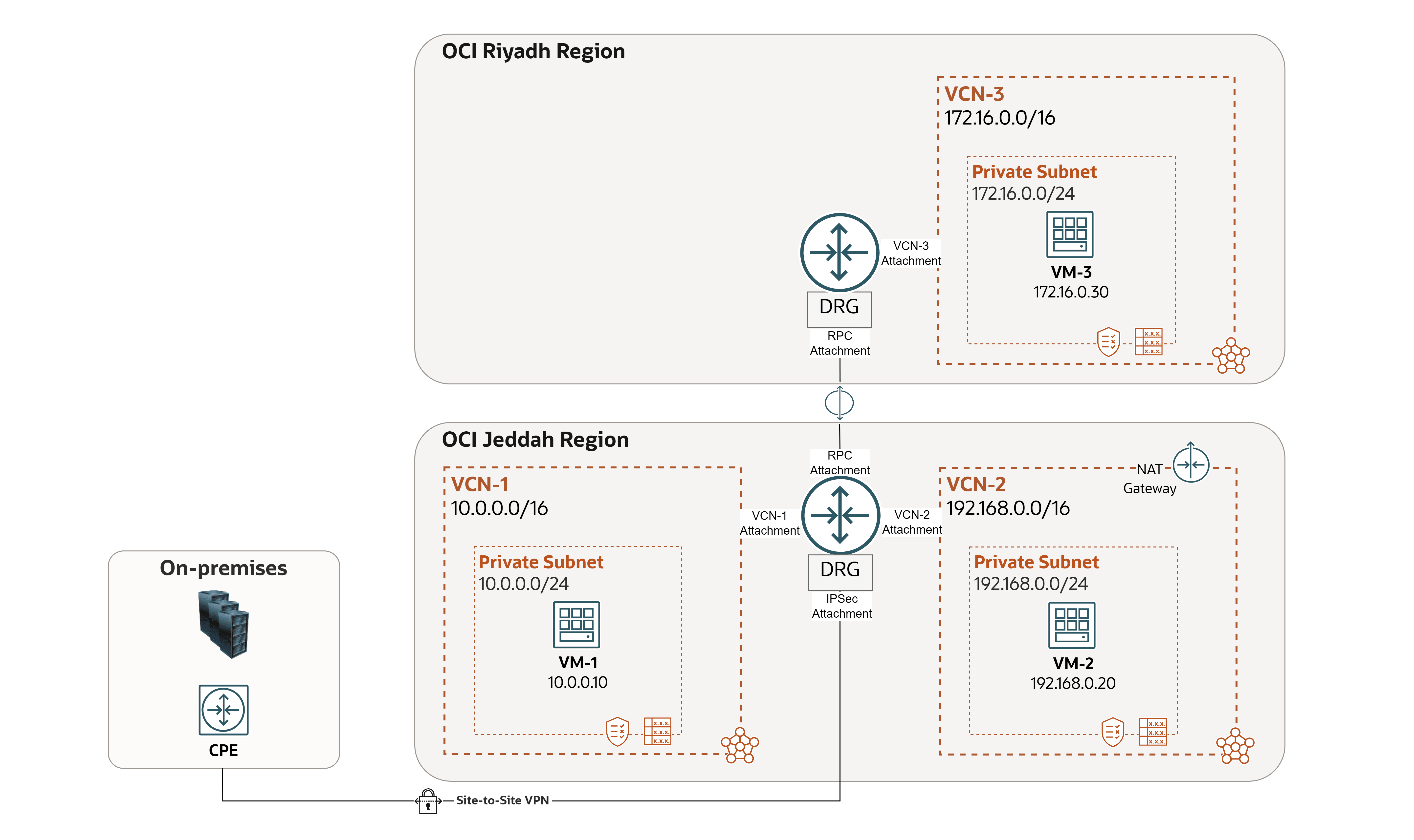

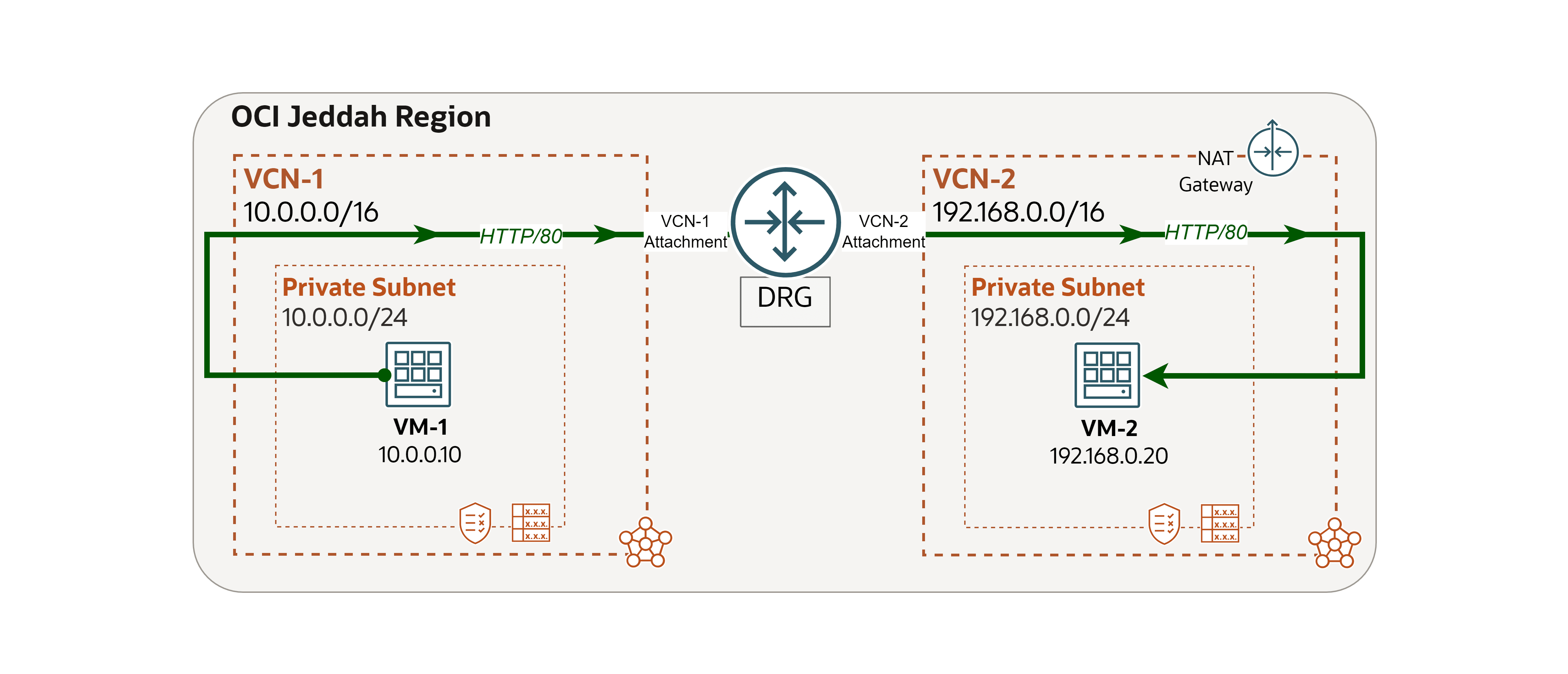

Useremo la seguente architettura come esempio.

In questo caso di esempio sono emersi due problemi nell'ambiente. Vedremo come il Visualizzatore di rete aiuta a identificarli e risolverli.

- Problema 1:

VM-1non può eseguire il ping suVM-2. - Problema 2:

VM-2non può raggiungere Internet.

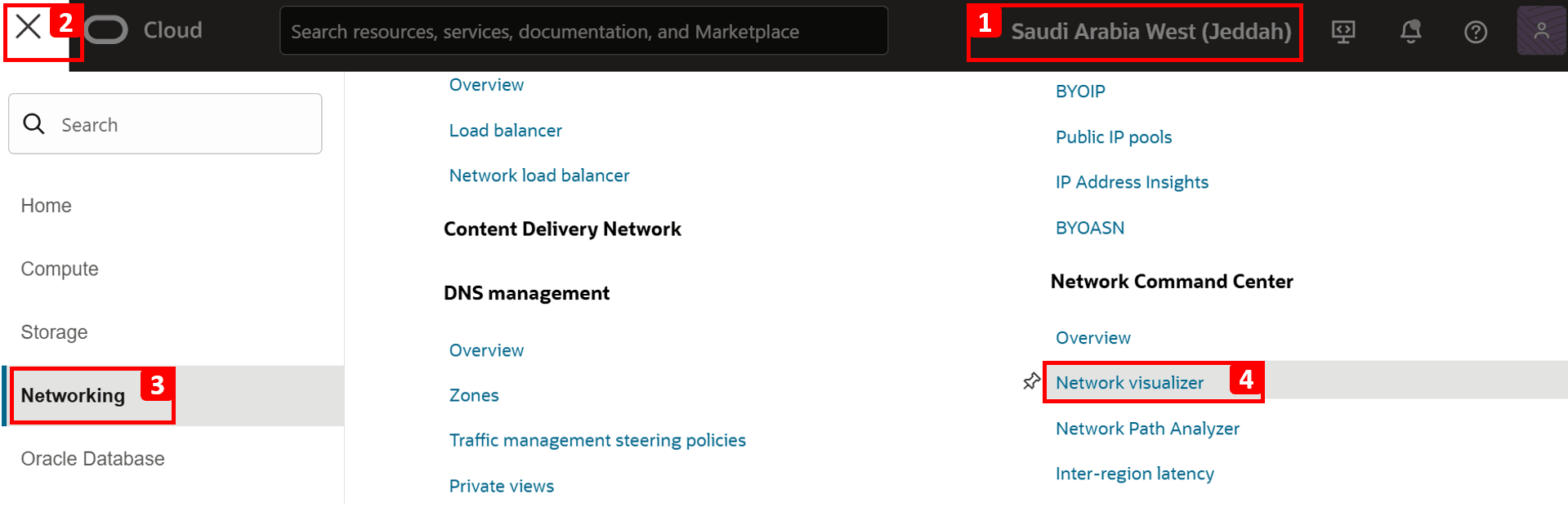

Diamo un'esercitazione rapida del nostro ambiente di rete utilizzando Network Visualizer nella console OCI, che dovrebbe riflettere l'architettura.

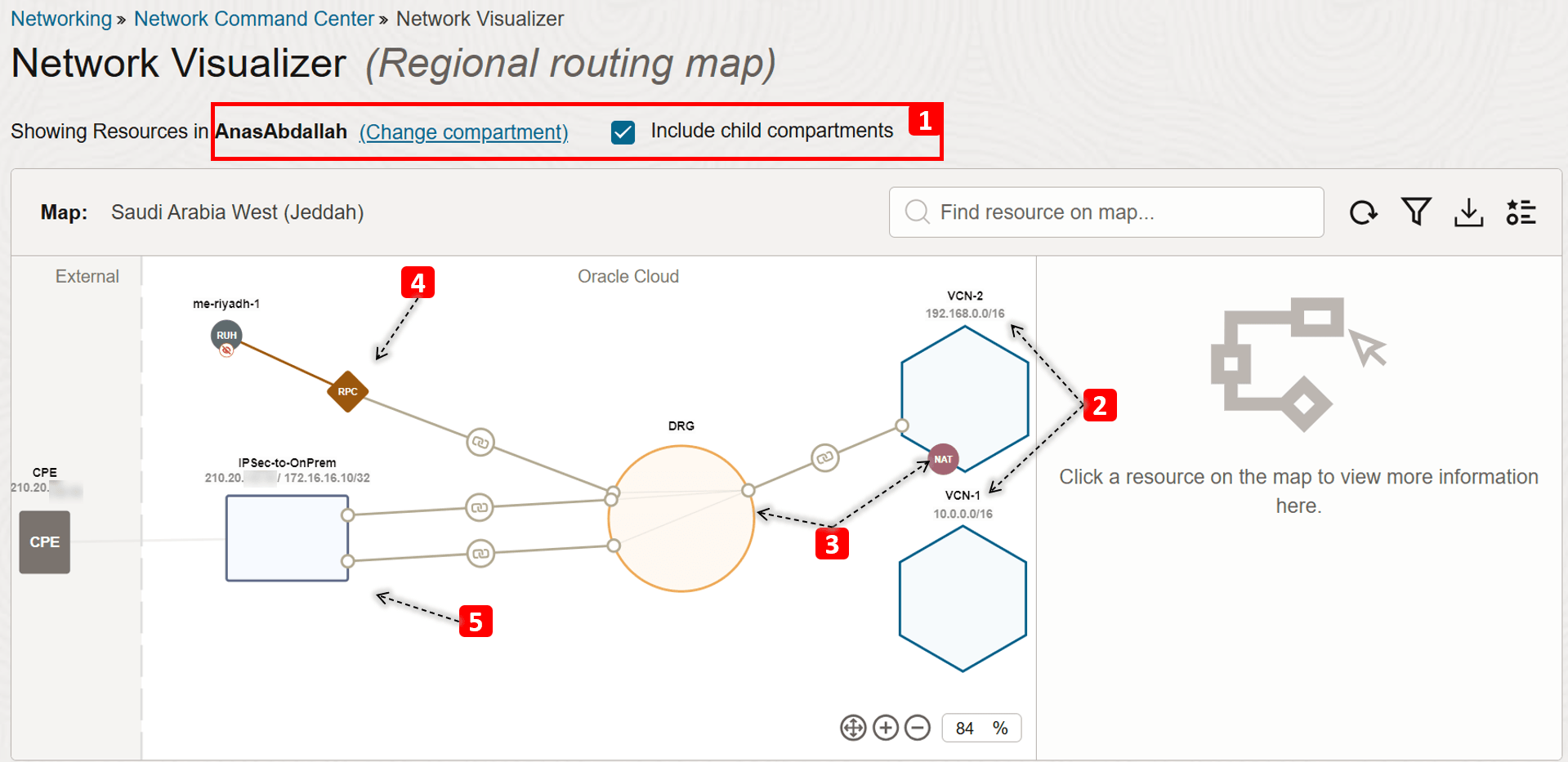

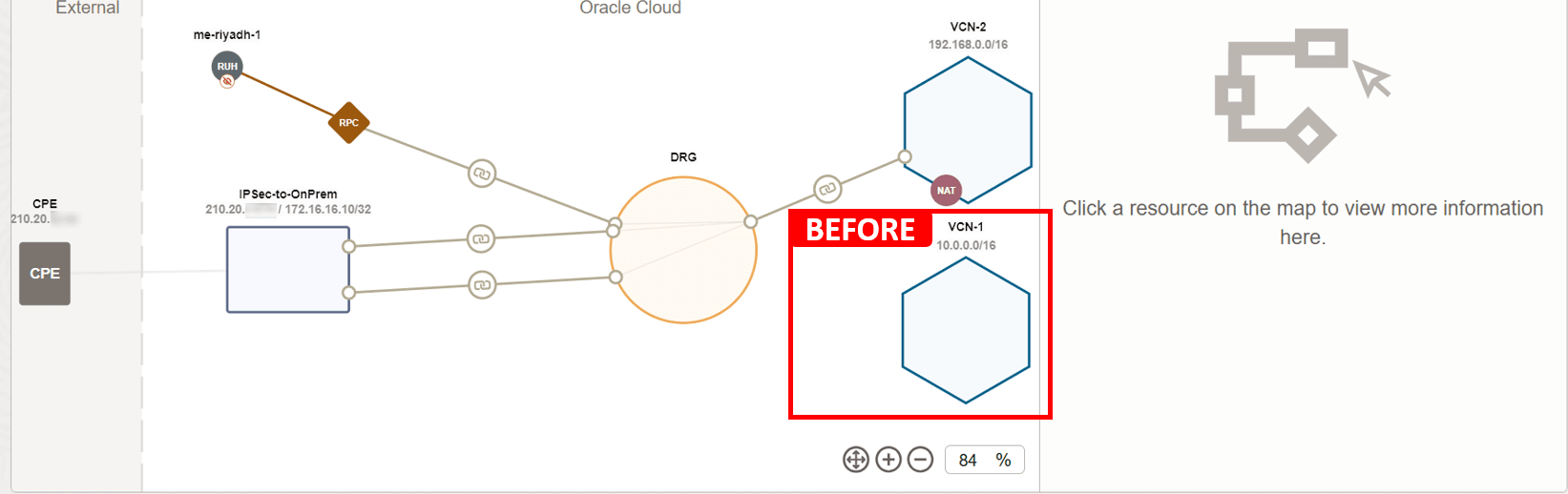

Primo livello: Topologia di rete regionale

Questa topologia include DRG, VCN, CPE e vari tipi di gateway.

-

Eseguire il login a OCI Console.

-

Assicurati di essere nella regione giusta.

-

Fare clic sul menu hamburger (≡) dall'angolo in alto a sinistra.

-

Fare clic su Networking.

-

Fare clic su Visualizzatore di rete.

-

-

Questa è la prima vista che vedrai una volta che accedi a Network Visualizer. Analizziamo il problema.

- Selezionare il compartimento in cui risiedono i componenti di rete. In caso di dubbi sulla posizione delle risorse, selezionare il compartimento padre (o il compartimento radice) e selezionare Includi compartimenti figlio.

- Prendere nota delle reti VCN disponibili:

VCN-1eVCN-2e il blocco di indirizzi IPv4 per ciascuna. - Tenere presenti i gateway di rete, ad esempio:

- Un DRG con più collegamenti (VCN, RPC e IPSec).

- Gateway NAT in

VCN-2.

- Vedrai anche un Remote Peering Connect (RPC) che collega le VCN nella regione di Jeddah a un'altra regione (Riyadh).

- È disponibile anche una connessione IPSec alla rete in locale. Puoi vedere l'IP pubblico del dispositivo CPE del cliente (

210.20.x.x) e il blocco di indirizzi di rete on-premise che comunicherà privatamente con le nostre reti VCN (172.16.16.10/32).

-

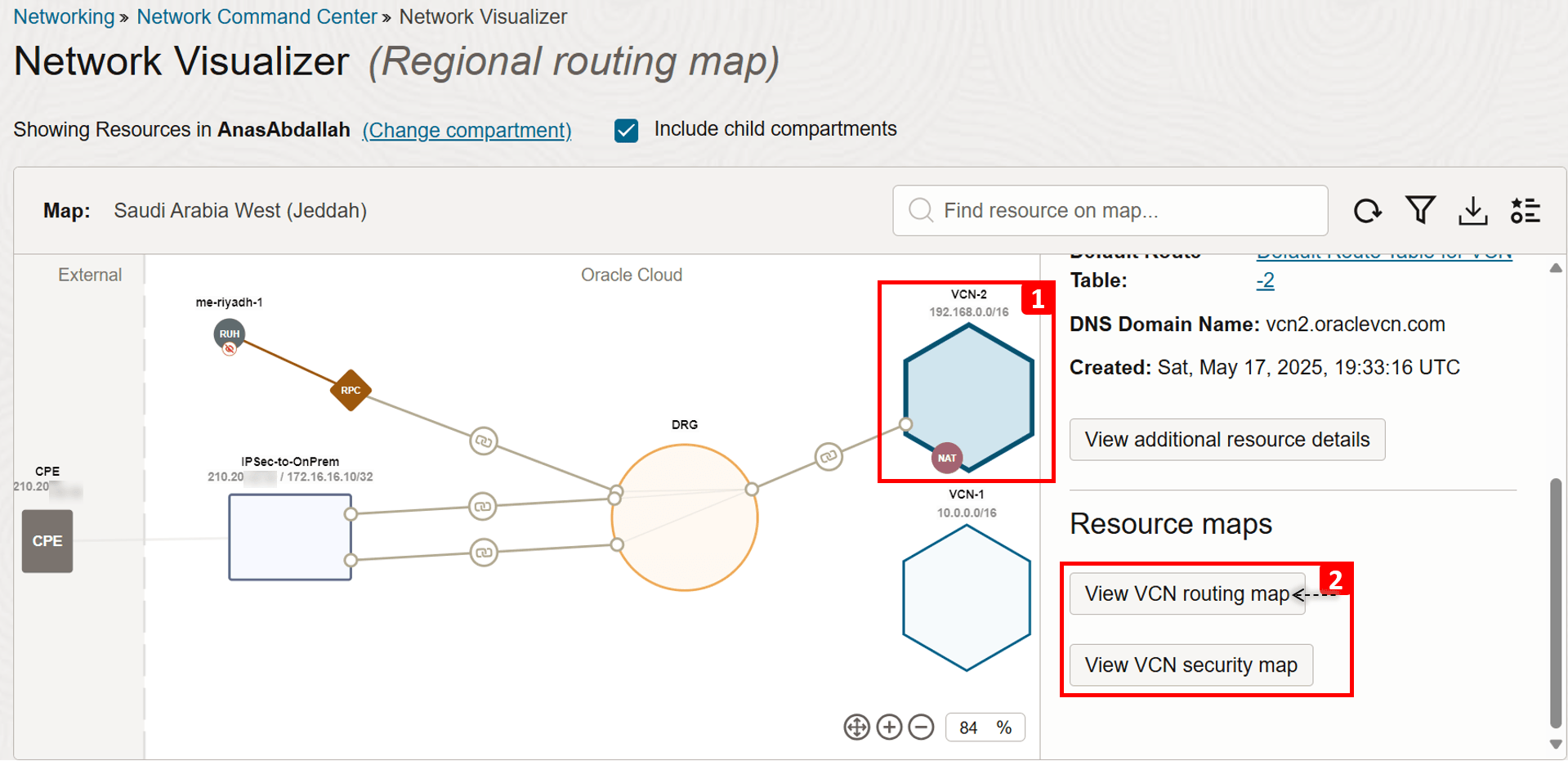

Fare clic su

VCN-2. -

Ora approfondiamo la topologia della VCN, iniziando dalla mappa di instradamento.

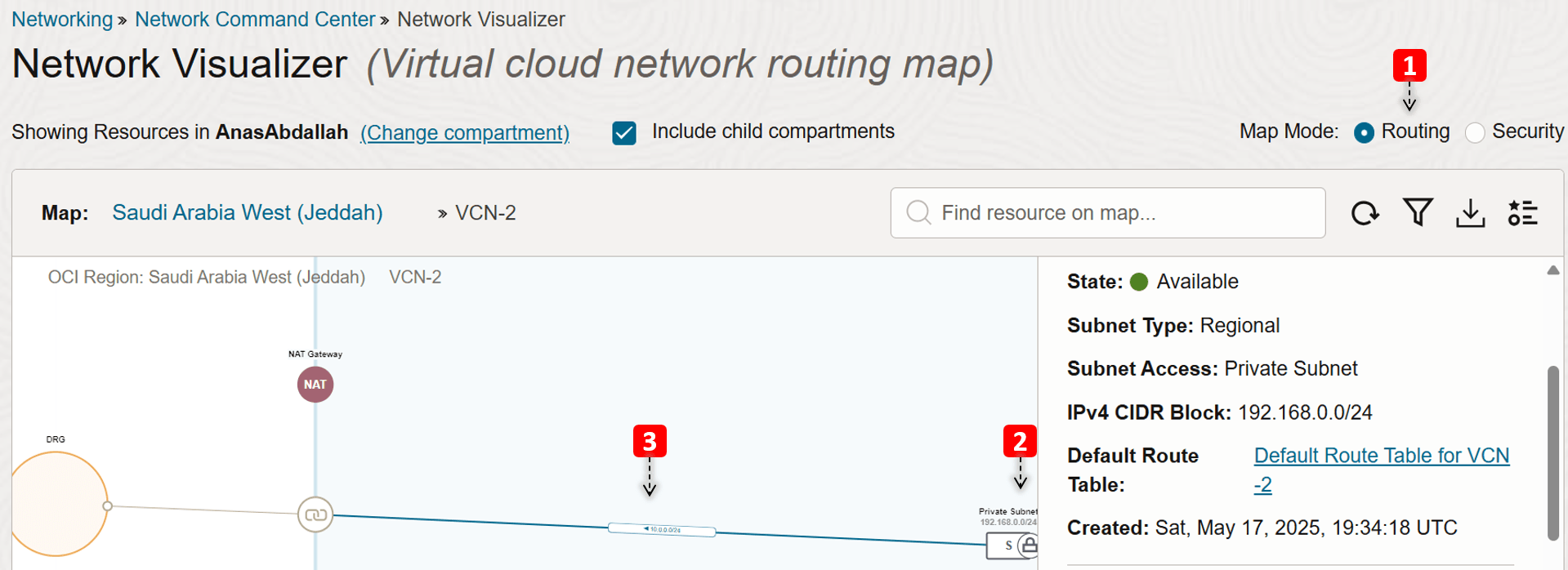

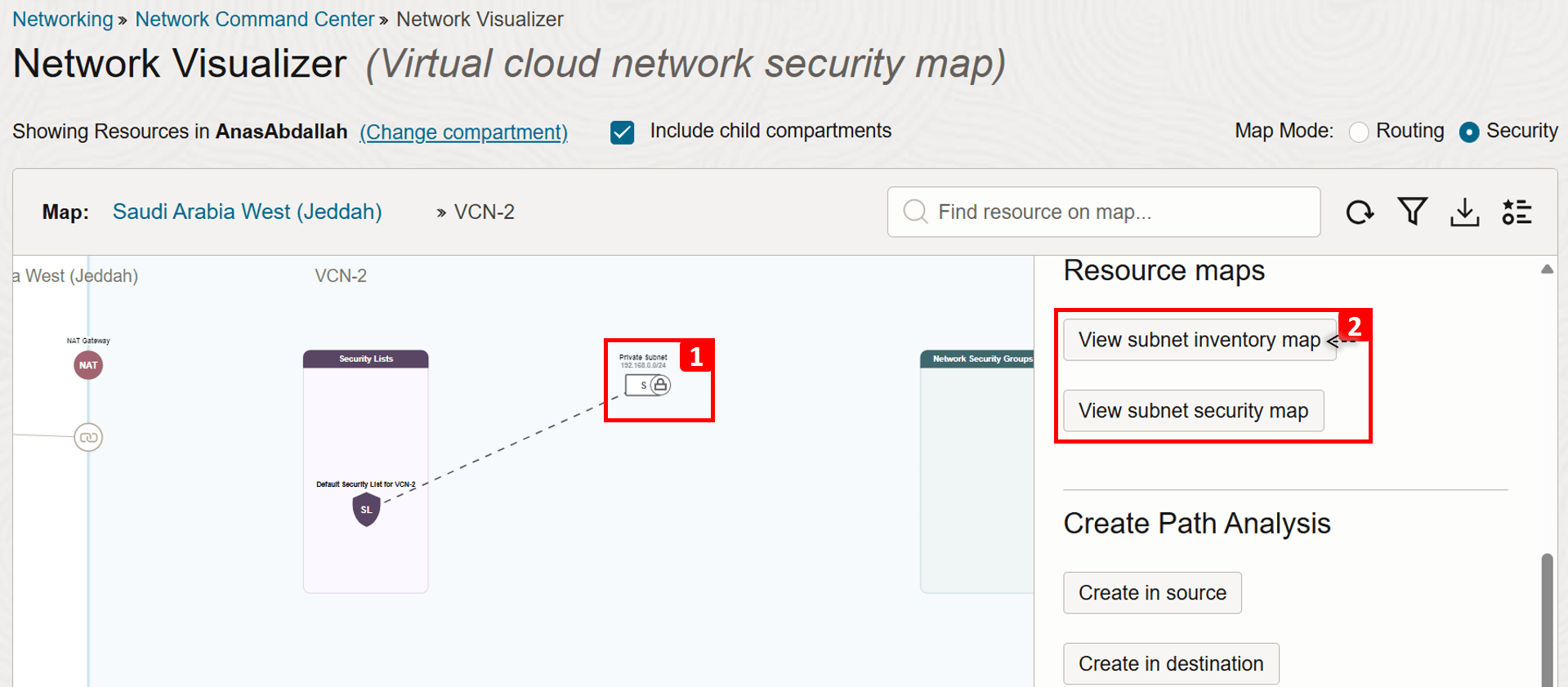

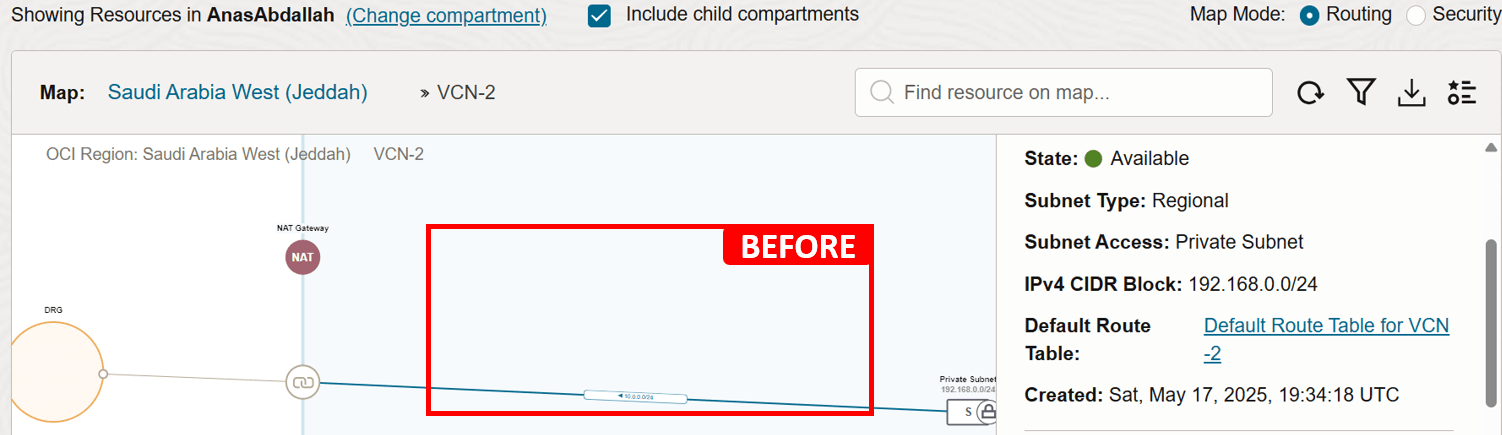

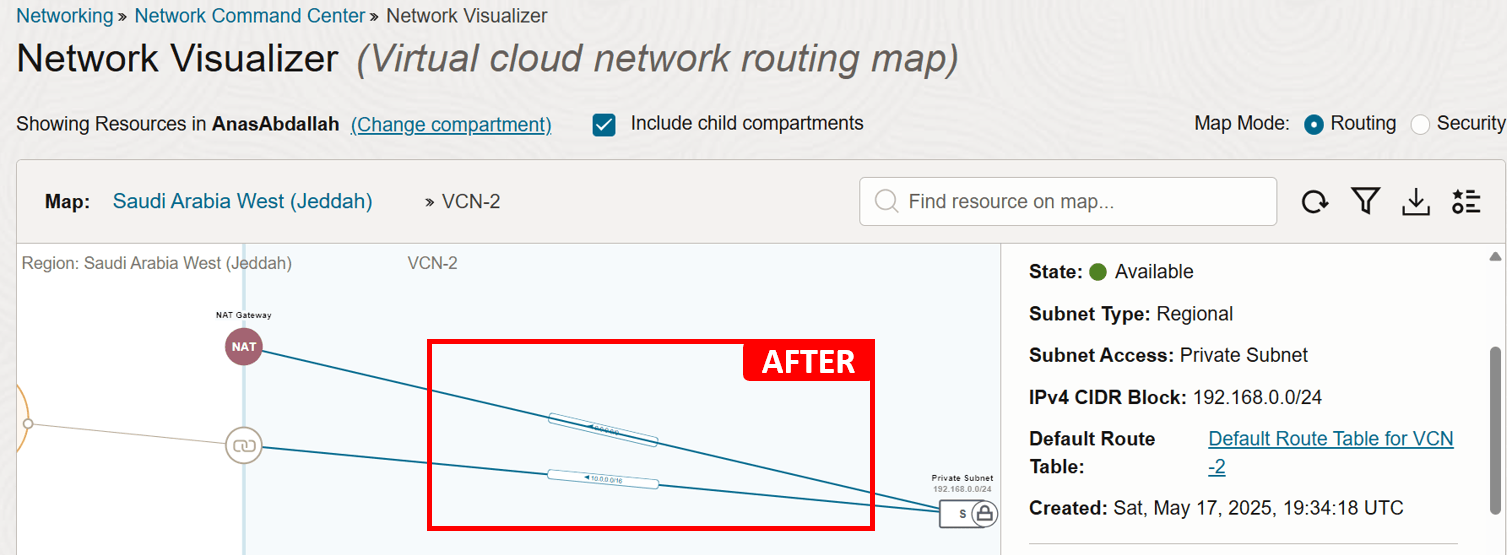

Secondo livello: topologia VCN

Questa topologia include subnet, VLAN e gateway per altre risorse. Oltre alle regole di sicurezza utilizzate dalla subnet (elenco di sicurezza o NSG).

- Siamo nella vista mappa Ciclo VCN.

VCN-2è costituito da una subnet privata.- Possiamo vedere una regola nella tabella di instradamento della subnet che invia il traffico destinato a

VCN-1al DRG come hop successivo.

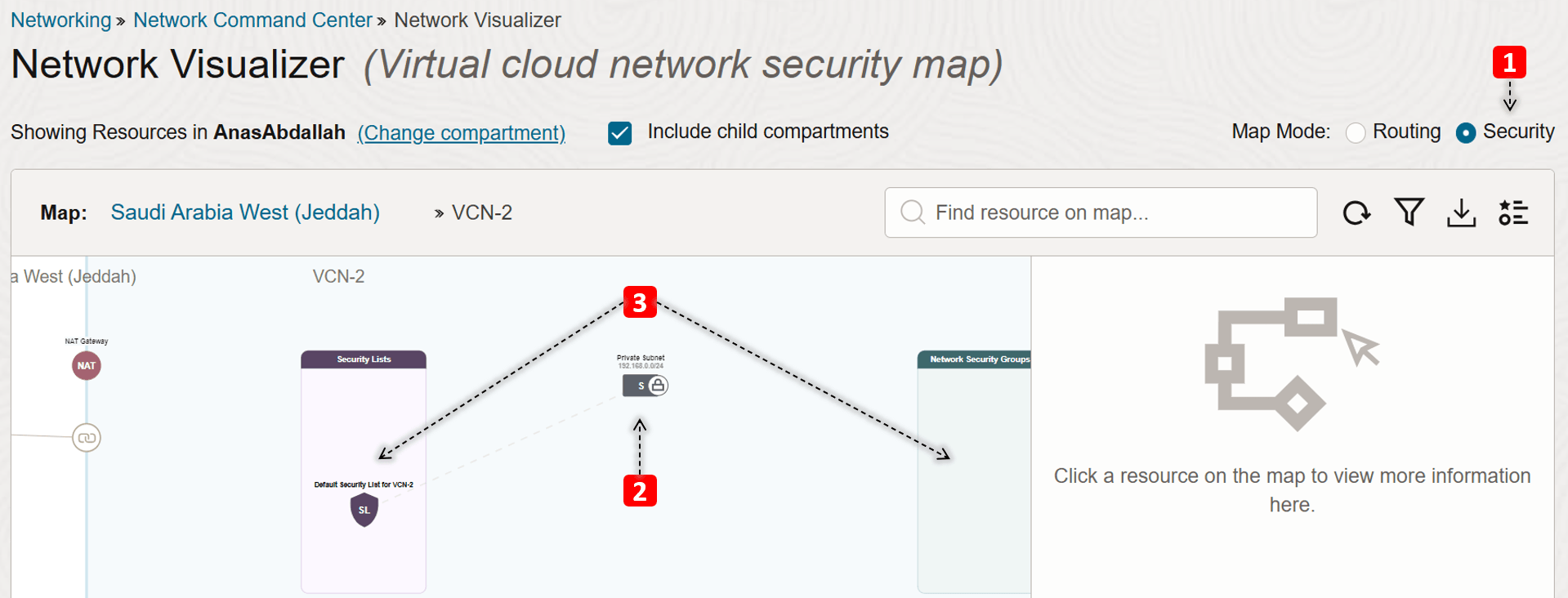

- Passare alla vista mappa Sicurezza della VCN.

- Possiamo anche vedere in questa vista che

VCN-2è costituito da una subnet privata. - Inoltre, le liste di sicurezza e i gruppi di sicurezza di rete (NSG) collegati alla subnet privata sono visibili in questa modalità.

- Fare clic sulla subnet privata.

- Ora approfondiamo la topologia della sottorete, iniziando con la mappa dell'inventario.

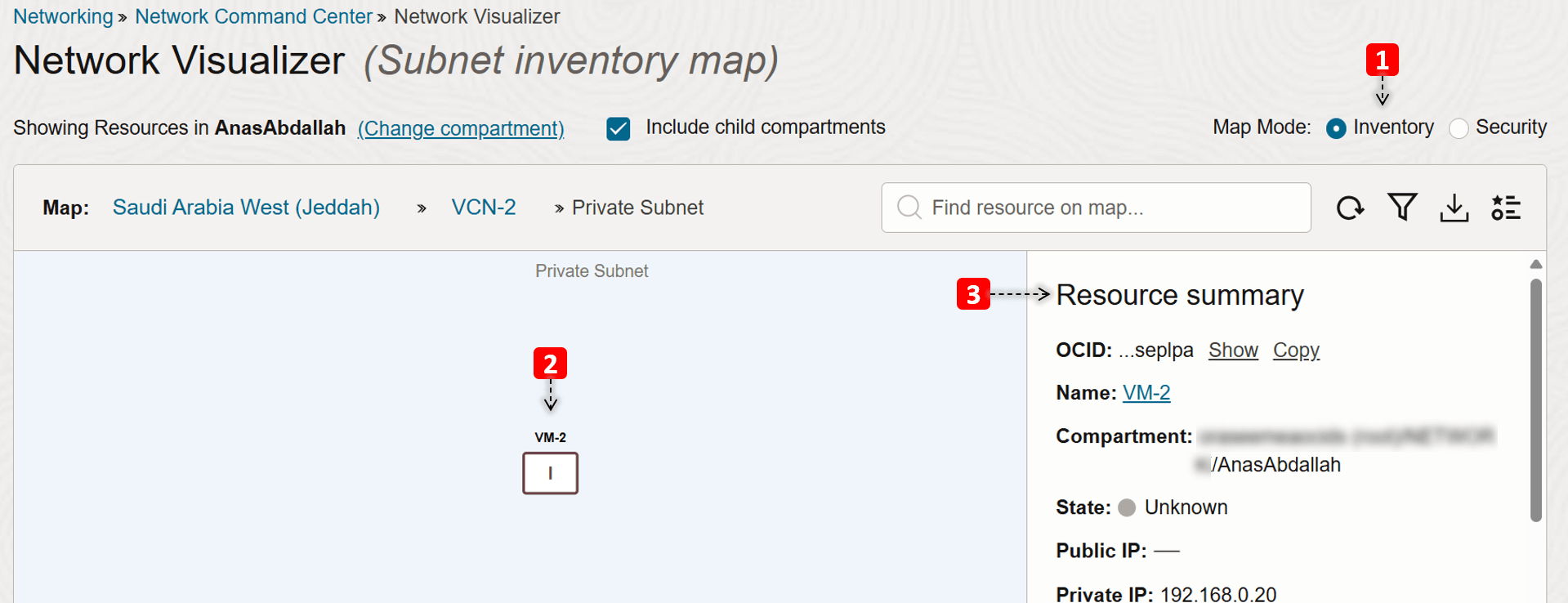

Terzo livello: topologia subnet

Questa topologia mostra le informazioni sulle risorse relative alle istanze di OCI Compute, ai load balancer OCI, al servizio di storage di file OCI e ai cluster OKE (Kubernetes Engine) OCI nella subnet e alle regole di sicurezza utilizzate dalla risorsa.

- La vista mappa Magazzino della subnet è attiva.

- Abbiamo una sola istanza di computazione in questa subnet (

VM-2), fai clic su di essa. - È possibile visualizzare alcune informazioni sulla VM, ad esempio il compartimento, gli IP e altro ancora.

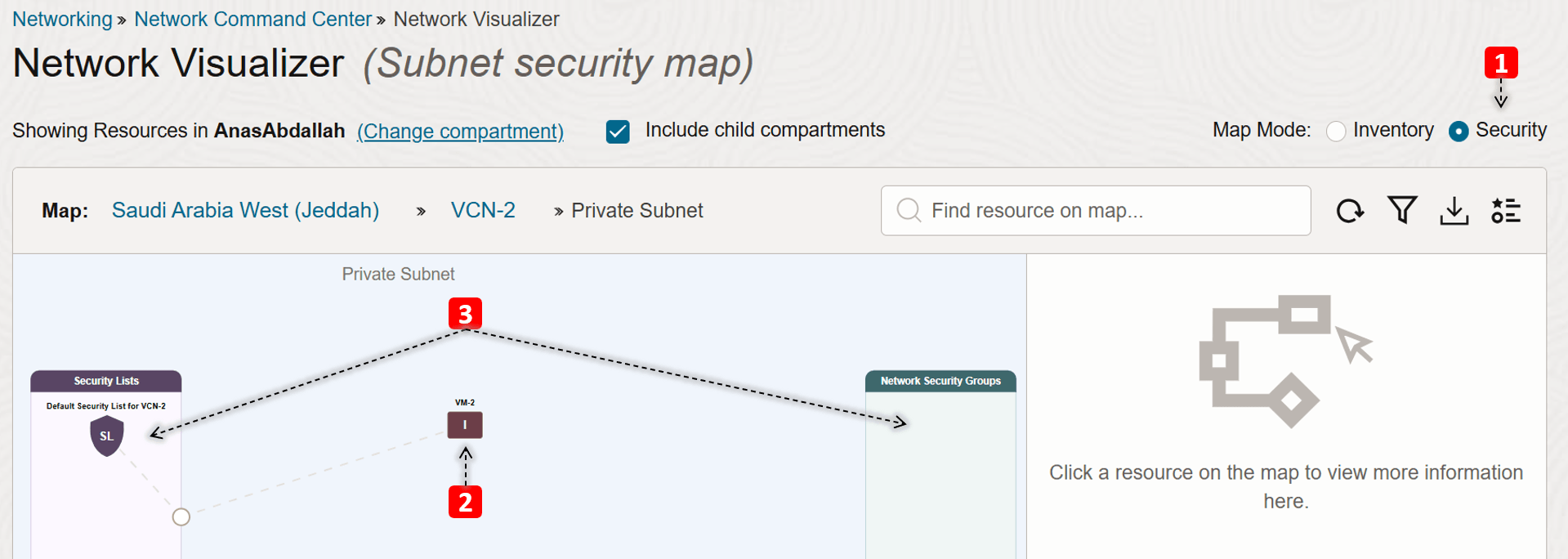

- Passare alla vista mappa Sicurezza della subnet.

- Abbiamo una sola istanza di computazione in questa subnet (

VM-2). - Vengono visualizzate le liste di sicurezza e i gruppi NSG utilizzati da

VM-2.

Riepilogo:

Abbiamo analizzato l'aspetto del nostro ambiente di rete e i componenti coinvolti, quali sono le cause alla base del problema menzionato in precedenza?

-

Problema 1:

VM-1non può eseguire il ping suVM-2.Nel primo livello: topologia di rete regionale, notare che

VCN-1non è collegato al DRG, quindi affinché il flusso di comunicazione si verifichi traVM-1eVM-2, è necessario collegareVCN-1e aggiungere la regola di instradamento necessaria per abilitare il flusso di traffico.

Il collegamento di

VCN-1e l'aggiunta della regola di instradamento seguente (destinazione:VCN-2, hop successivo: DRG) devono risolvere il problema. Ciò presuppone che l'instradamento inVCN-2sia già configurato correttamente e che ICMP tipo 8 sia consentito in entrambe le liste di sicurezza.

-

Problema 2:

VM-2non può raggiungere Internet.Nella topologia di secondo livello: VCN, notare che la subnet privata di

VCN-2dispone di un solo instradamento al DRG, ma non di instradamenti al gateway NAT, il che causa la mancanza della connettività Internet diVM-2.

L'aggiunta della regola di instradamento seguente (destinazione:

0.0.0.0/0, hop successivo: gateway NAT) deve risolvere il problema. Si suppone che il traffico in uscita sia già consentito nella lista di sicurezza.

Network Visualizer può aiutarti a individuare i problemi evidenti causati da configurazioni errate, come abbiamo visto nell'esempio. Ma anche quando non rivela un problema chiaro, il suo vero valore sta nel darti una visione olistica del tuo ambiente. Questa prospettiva di grande immagine ti aiuta a convalidare l'impostazione corrente e ti offre un solido punto di partenza prima di scavare più a fondo in problemi più complessi.

Task 2: Convalida configurazione di rete

Dopo aver ottenuto una visione chiara del tuo ambiente di rete e dei componenti che hai, il prossimo passo essenziale è convalidare la configurazione effettiva in atto. Molti problemi di connettività si riducono a qualcosa di semplice; un percorso mancante, regole di sicurezza eccessivamente rigorose o una subnet semplicemente collegata alla tabella di instradamento o alla lista di sicurezza sbagliata.

Prima di passare a una risoluzione più approfondita dei problemi, come controllare i log o eseguire le acquisizioni dei pacchetti, è importante assicurarsi che tutto sia configurato come previsto. Questo passo può spesso rivelare la causa principale in anticipo e aiutarti a evitare indagini non necessarie in seguito.

Esempio

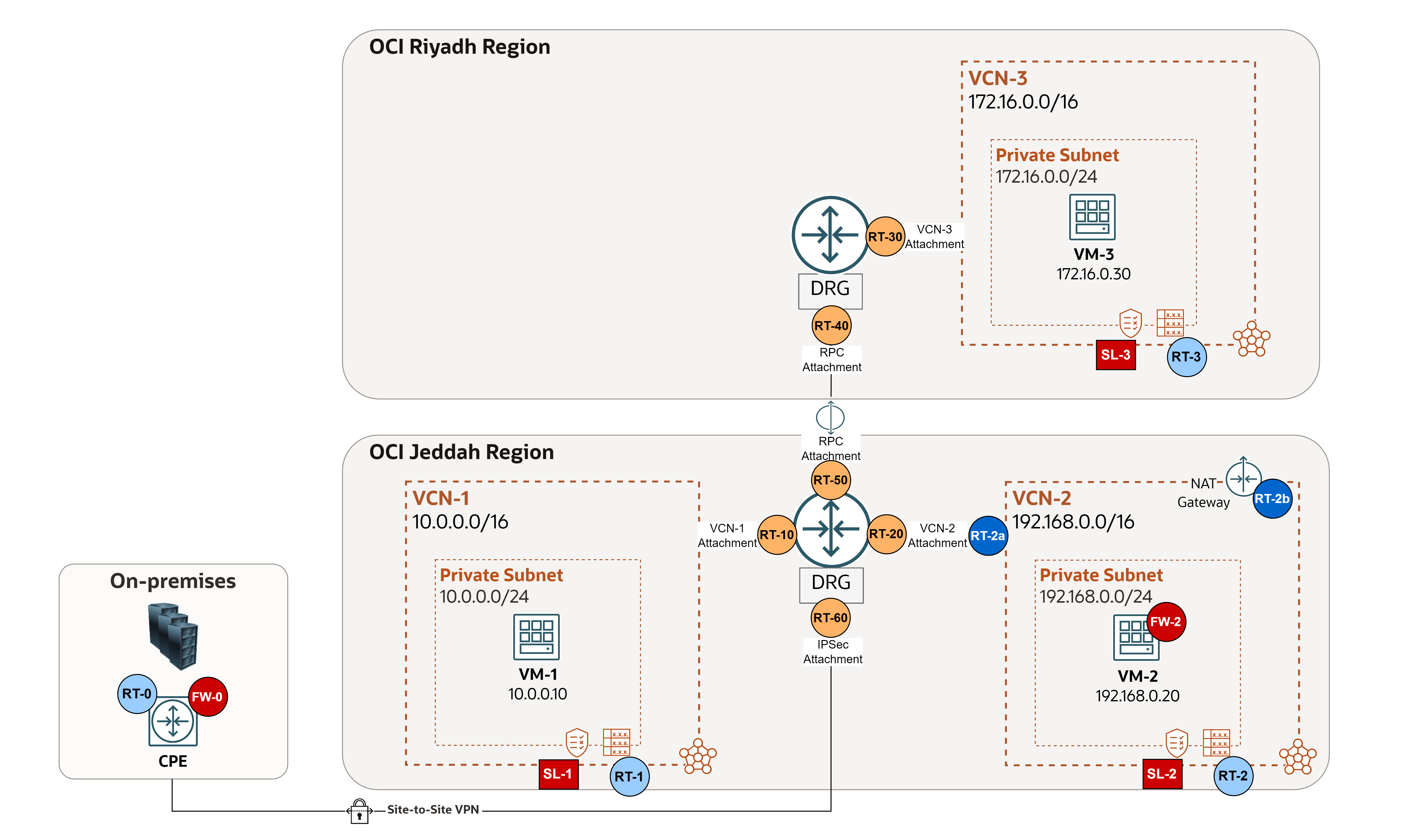

Useremo la seguente architettura come esempio.

Per iniziare, descriviamo i componenti di routing e sicurezza di base che svolgono un ruolo centrale nella convalida della configurazione:

-

Regole di routing:

-

In locale:

- RT-0: routing del dispositivo Customer Premises Equipment (CPE) on-premise (o multicloud), in caso di connessione FastConnect o IPSec (fare riferimento al fornitore: Cisco, Fortinet e così via).

-

Tabelle di instradamento della VCN OCI: esistono nella VCN e vengono utilizzate per inviare traffico dalla VCN (ad esempio, a Internet, a una rete on premise o a una VCN in peer). Queste tabelle di instradamento hanno regole dall'aspetto simile alle regole di instradamento di rete tradizionali che si potrebbero già conoscere.

- RT-1-2-3: tabelle di instradamento della VCN assegnate a livello di subnet per instradare il traffico in uscita.

- RT-2a: le tabelle di instradamento VCN assegnate al collegamento

VCN-2DRG, necessario per gli scenari di instradamento del transito, in questo esempio vengono utilizzate come tabella di instradamento dell'ingresso per instradare il traffico proveniente da DRG attraverso il firewall per l'ispezione. - RT-2b: tabella di instradamento VCN collegata al gateway NAT, in questo esempio viene utilizzata come tabella di instradamento in entrata per instradare il traffico di risposta proveniente da Internet al firewall per l'ispezione.

-

Tabelle di instradamento DRG OCI: esistono nel DRG e vengono utilizzate per instradare i pacchetti che entrano nel DRG tramite il collegamento.

- RT-10-20-30: tabelle di instradamento DRG per i collegamenti VCN, per instradare il traffico proveniente dalla VCN.

- RT-40-50: tabelle di instradamento DRG per i collegamenti RPC per instradare il traffico proveniente dall'altra area.

- RT-60: DRG RT per il collegamento IPSec, per instradare il traffico proveniente da una rete on-premise o multicloud.

-

-

Regole di sicurezza:

-

In locale:

- FW-0: controlla e limita il flusso di traffico da e verso OCI sul dispositivo CPE (o multicloud) on-premise, in caso di connessione FastConnect o IPSec (fare riferimento al fornitore: Cisco, Fortinet e così via).

-

Liste di sicurezza della VCN OCI: funge da firewall virtuali per le risorse basate su VCN, con regole di entrata e uscita che specificano i tipi di traffico consentito in entrata e in uscita. Le liste di sicurezza sono configurate a livello di subnet, il che significa che tutte le VNIC in una subnet sono soggette allo stesso set di liste di sicurezza.

- SL-1-2-3: liste di sicurezza assegnate a livello di subnet per controllare il traffico in entrata e in uscita in ogni subnet.

Nota: i gruppi NSG sono un altro tipo di firewall virtuali disponibili in OCI. Funzionano in modo simile alle liste di sicurezza, ma offrono un controllo più granulare, poiché vengono applicate a livello di risorsa. Ciò è utile quando due risorse nella stessa subnet richiedono impostazioni di sicurezza diverse. Tuttavia, i gruppi NSG non vengono utilizzati in questo tutorial. Per ulteriori informazioni, vedere Confronto degli elenchi di sicurezza e dei gruppi di sicurezza di rete.

-

OCI Network Firewall o un firewall di terze parti: funge da punto di ispezione centralizzato con conservazione dello stato per il traffico tra subnet, VCN e reti esterne, applicando criteri di sicurezza avanzati oltre le regole della lista di sicurezza di base.

- FW-2: controlla e ispeziona tutto il traffico nord-sud e est-ovest in un ambiente di rete OCI.

-

Comprendiamo come l'instradamento e la sicurezza vengono applicati in tutto l'ambiente, diamo un'occhiata più da vicino al seguente caso di esempio, in cui sono emersi quattro problemi. Applicando un po 'di buon senso, capiremo quali configurazioni controllare e dove, per ogni scenario di risoluzione dei problemi.

Nota:

- Se vengono utilizzati gruppi NSG, esaminare le configurazioni applicate a ciascuna VNIC collegata a ogni VM.

- In questo esempio,

VM-2funge da firewall di terze parti (FortiGate). È già configurato per instradare correttamente il traffico.

-

Problema 1:

VM-1non può eseguire il ping diVM-3(diverse aree, il firewall NON deve ispezionare il traffico).- Instradamento:

- Richiesta: RT-1 > RT-10 > RT-40.

- Risposta: RT-3 > RT-30 > RT-50.

- Sicurezza: a ICMP tipo 8 deve essere consentito un ping riuscito.

- Richiesta: SL-1 (Regole di uscita) > SL-3 (Regole di entrata).

- Risposta: SL-3 (Regole di uscita) > SL-1 (Regole di entrata).

- Instradamento:

-

Problema 2:

VM-1non può raggiungere Internet (il firewallVM-2deve ispezionare il traffico).- Instradamento:

- Richiesta: RT-1 > RT-10 > RT-2a > routing interno FW-2 > RT-2.

- Risposta: RT-2b > Instradamento FW-2 > RT-2 > RT-20.

- Sicurezza:

- Richiesta: SL-1 (Regole di uscita) > SL-2 (Regole di entrata e uscita) > FW-2 (Regole di entrata e uscita).

- Risposta: SL-2 (regole di entrata e uscita) > FW-2 (regole di entrata e uscita) > SL-1 (regole di entrata).

- Instradamento:

-

Problema 3:

VM2non può raggiungere Internet.- Instradamento:

- Richiesta: RT-2.

- Risposta: non è necessario alcun ciclo.

- Sicurezza:

- Richiesta: SL-2 (regole di uscita).

- Risposta: SL-2 (regole di entrata).

- Instradamento:

-

Problema 4: le applicazioni in locale non possono eseguire il ping di

VM-1(il firewall deve ispezionare il traffico).- Instradamento:

- Richiesta: RT-0 (CPE on-premise) > RT-60 > RT-2a > routing interno FW-2 > RT-2 > RT-20.

- Risposta: RT-1 > RT-10 > RT-2a > Instradamento interno FW-2 > RT-2 > RT-20.

- Sicurezza:

- Richiesta: FW-0 (Regole di uscita) > SL-2 (Regole di entrata e uscita) > FW-2 (Regole di entrata e uscita) > SL-1 (Regole di entrata).

- Risposta: SL-1 (Regole di uscita) > SL-2 (Regole di entrata e uscita) > FW-2 (Regole di entrata e uscita) > FW-0 (Regole di entrata).

- Instradamento:

È fondamentale capire come il traffico viene gestito e controllato in tutta la rete. Tracciando il percorso che il traffico dovrebbe intraprendere, puoi identificare rapidamente dove potrebbero verificarsi problemi e quali impostazioni devono essere riviste durante la risoluzione dei problemi.

Task 3: Utilizzo di Analyzer percorso di rete

È stata esaminata l'impostazione complessiva della rete. È stata controllata manualmente la configurazione delle regole di instradamento e sicurezza. Tuttavia, il problema persiste, forse hai trascurato alcuni dettagli di configurazione, quindi qual è il passo successivo?

È qui che entra in gioco Network Path Analyzer. Pensalo come il tuo detective della rete virtuale, progettato per ispezionare l'instradamento della rete OCI e la configurazione di sicurezza in tempo reale. Raccoglie e analizza i percorsi per determinare il funzionamento o il guasto dei percorsi tra l'origine e la destinazione. Nessun traffico effettivo viene inviato, invece, la configurazione viene esaminata e utilizzata per confermare la raggiungibilità.

Anziché eseguire test di connettività manuali come ping o telnet da singole VM o database, Network Path Analyzer consente di verificare la configurazione dei percorsi di comunicazione direttamente all'interno di OCI Console, offrendo un approccio di risoluzione dei problemi più efficiente e centralizzato.

Analyzer percorso di rete supporta gli scenari riportati di seguito.

- Da OCI a OCI.

- Da OCI a on-premise.

- Da on-premise a OCI.

- Internet per OCI.

- Da OCI a Internet.

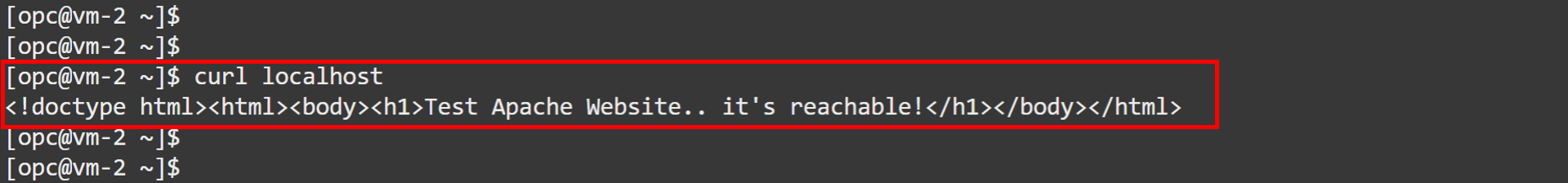

Esempio 1

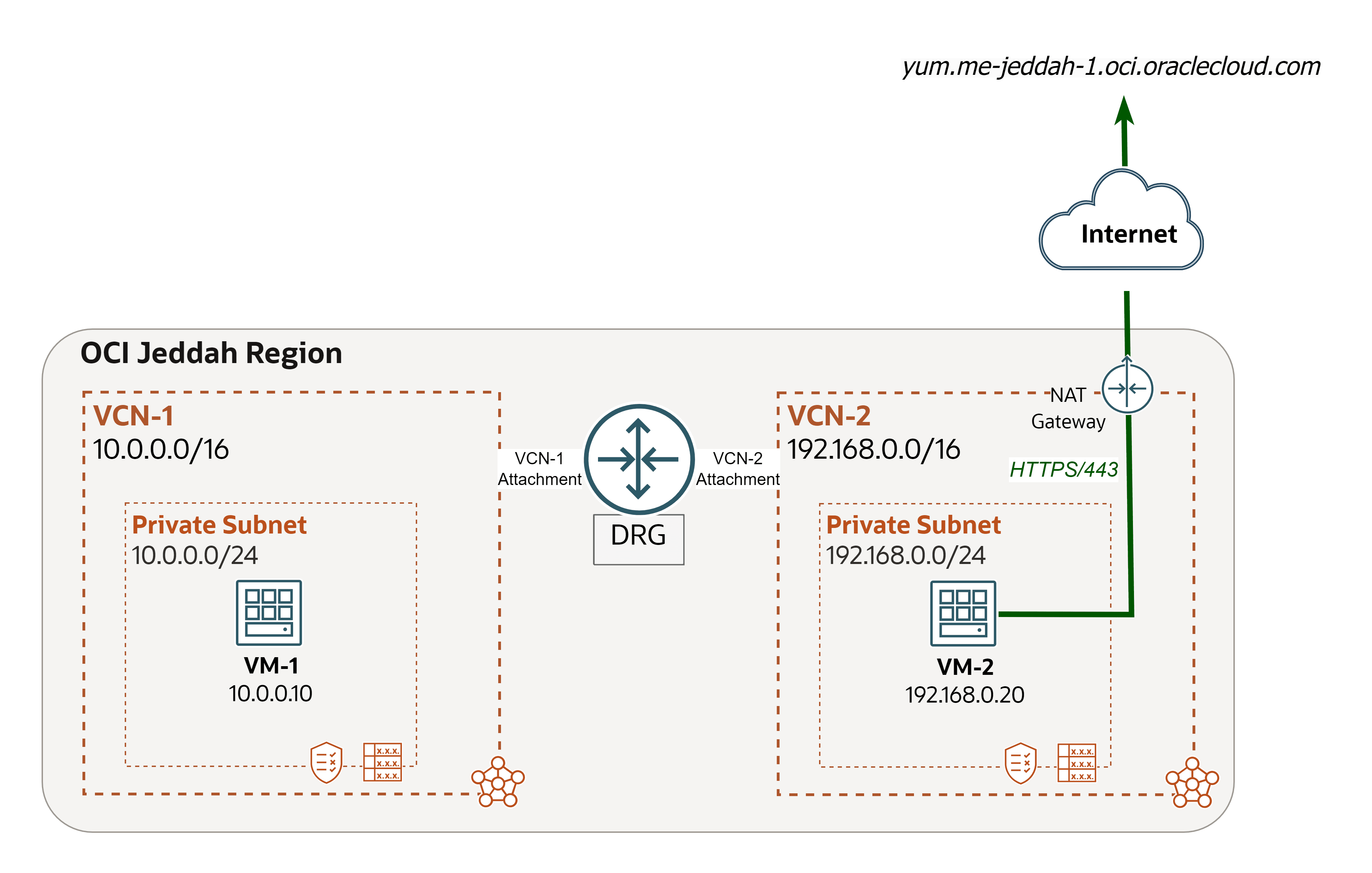

Useremo la seguente architettura come esempio.

Si è verificato un problema di rete e verrà utilizzato Analyzer percorso di rete per individuare e risolvere la causa principale.

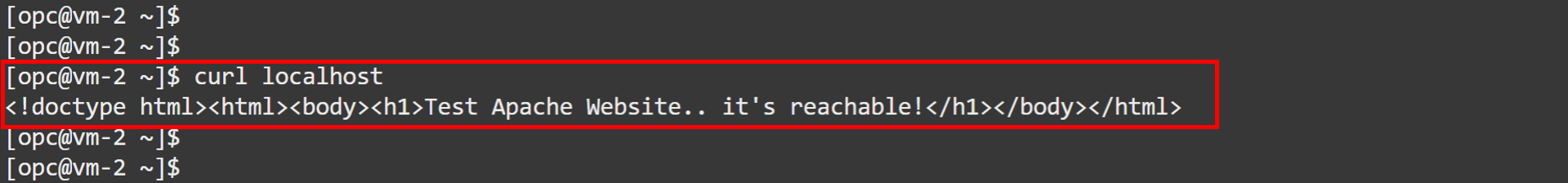

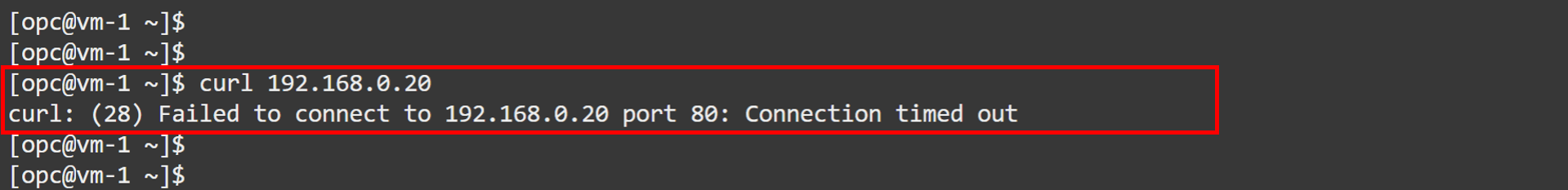

Problema: VM-1 non può accedere a un sito Web ospitato su VM-2 (da OCI a OCI).

-

Eseguire il login a OCI Console, andare a

VM-2ed eseguire il comando seguente per verificare se il sito Web è in esecuzione localmente.curl localhost

-

Andare a OCI Console, andare a

VM-1ed eseguire lo stesso comando per verificare la connettività aVM-2.curl 192.168.0.20Vedrai che la richiesta non riesce. Nei passi successivi, verrà utilizzato Analyzer percorso di rete per analizzare la causa.

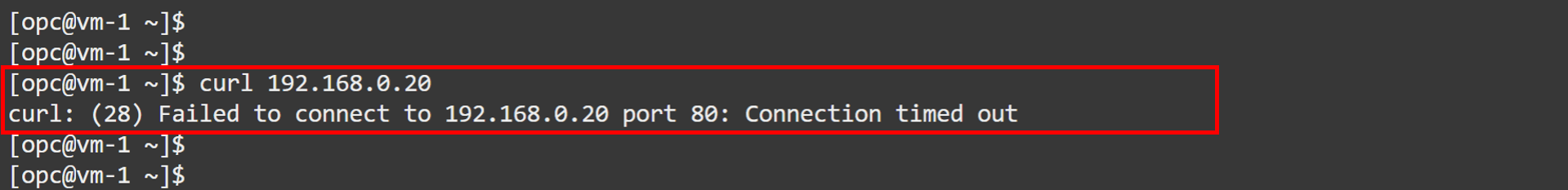

-

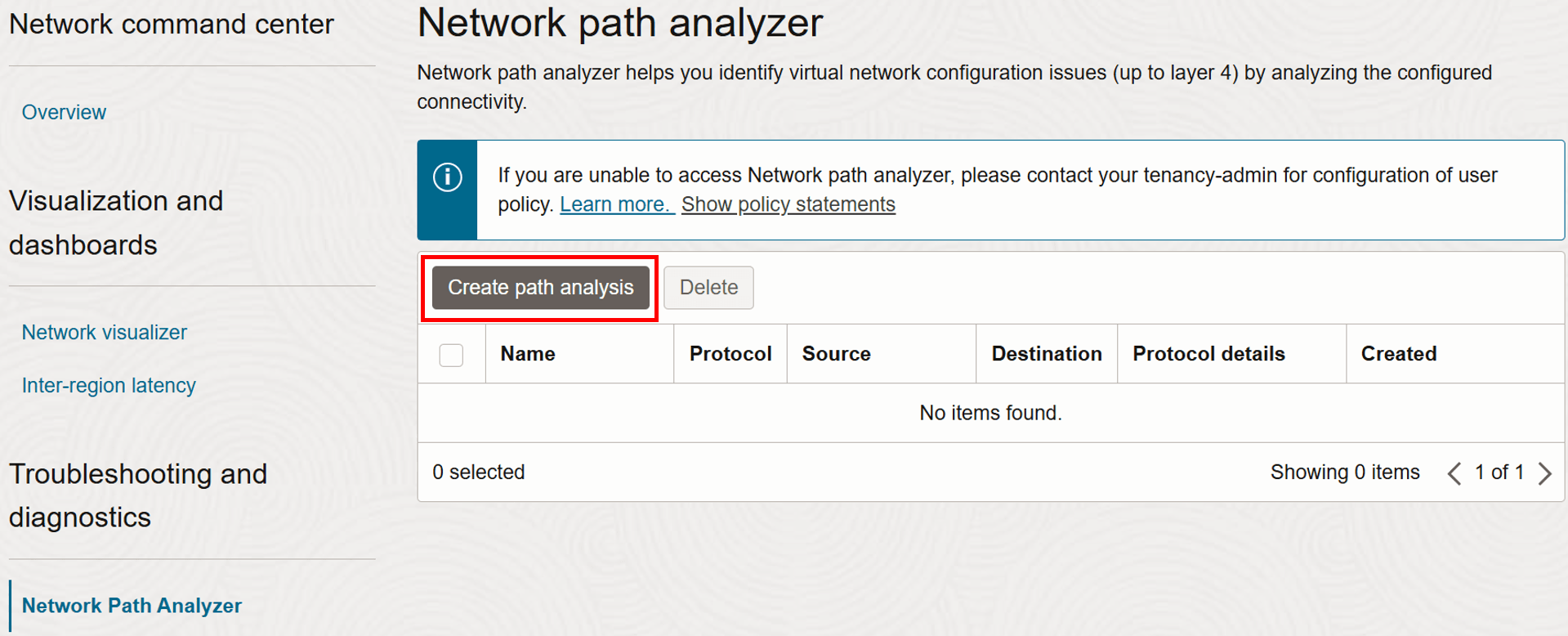

Andare a OCI Console.

- Assicurati di essere nella regione giusta.

- Fare clic sul menu hamburger (≡) dall'angolo in alto a sinistra.

- Fare clic su Networking.

- Fare clic su Analyzer percorso di rete.

-

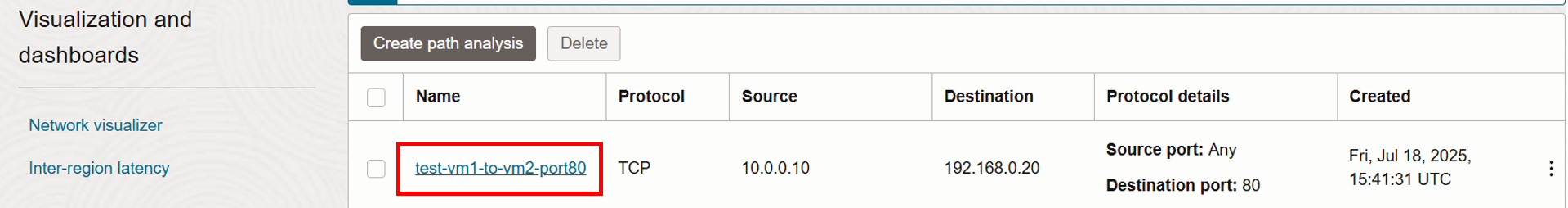

Fare clic su Crea analisi del percorso.

-

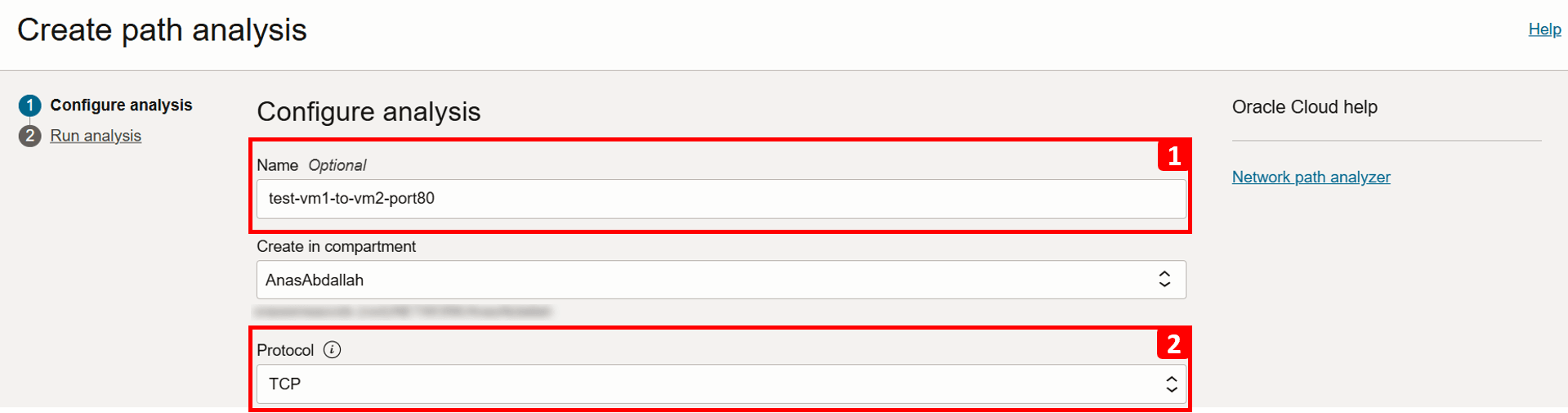

Ora, configuriamo i dettagli del flusso di rete da testare.

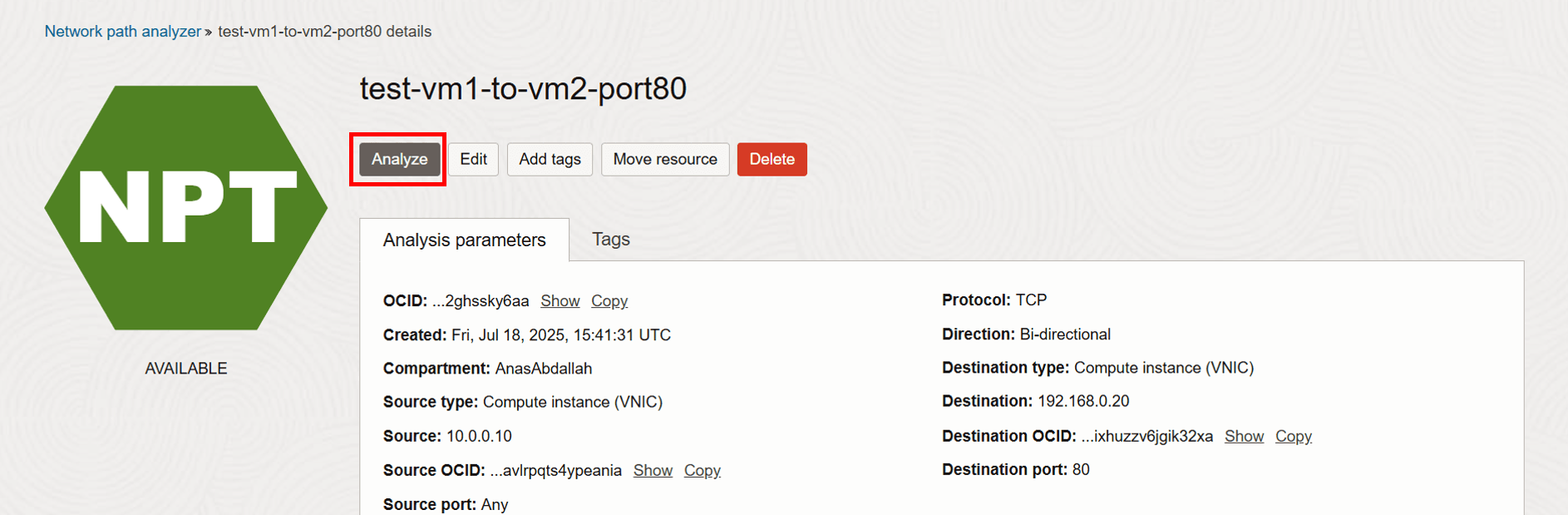

- Immettere Nome come

test-vm1-to-vm2-port80. - Selezionare Protocollo come TCP.

- Immettere Nome come

-

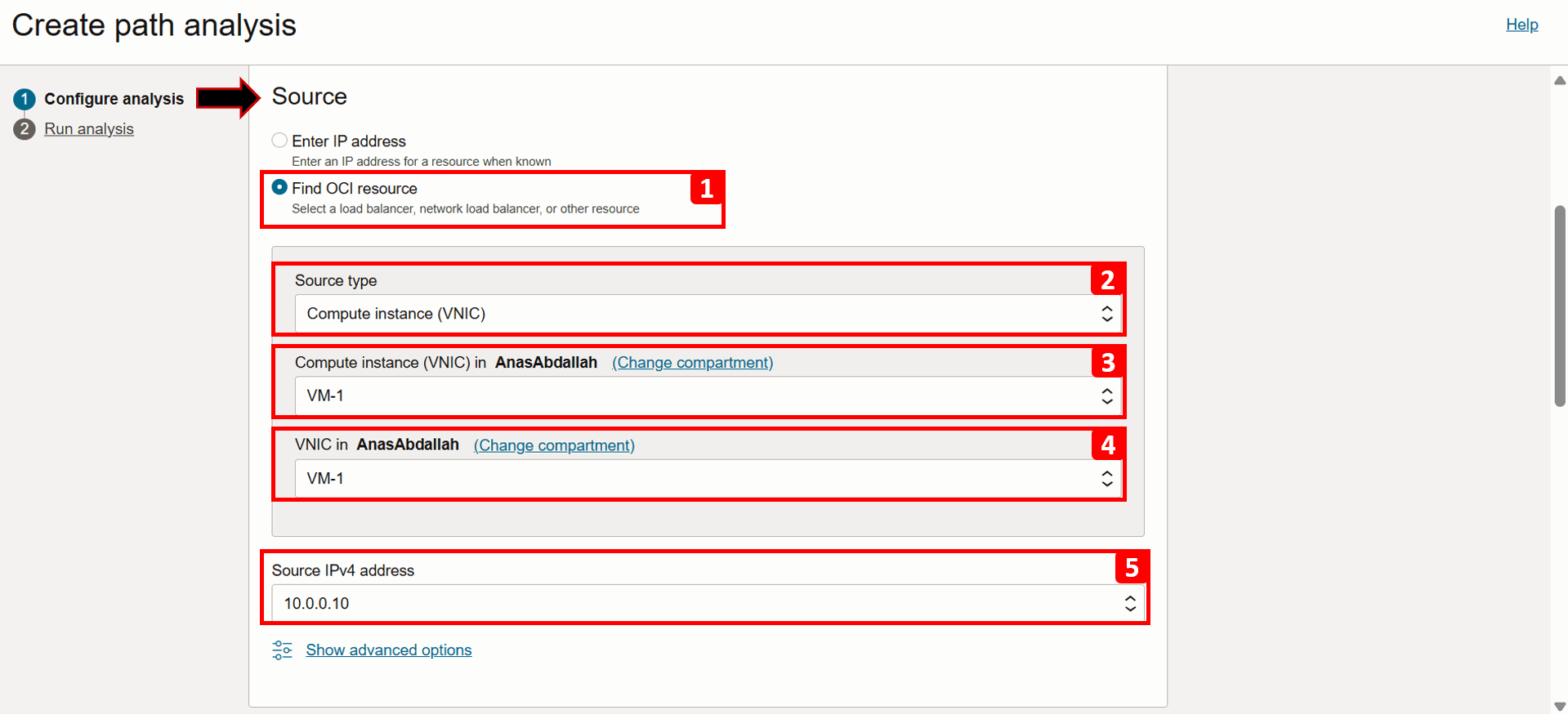

Inizieremo con la compilazione delle informazioni di origine, che in questo caso è

VM-1.- Selezionare Trova risorsa OCI.

- Selezionare Tipo di origine come istanza di computazione (VNIC).

- Selezionare

VM-1dall'elenco. - Selezionare la VNIC che genererà il traffico (questo valore è già stato compilato automaticamente se la VM dispone di una sola VNIC).

- Selezionare Indirizzo IPv4 di origine

10.0.0.10(anche questo viene compilato automaticamente se è presente un solo indirizzo IPv4).

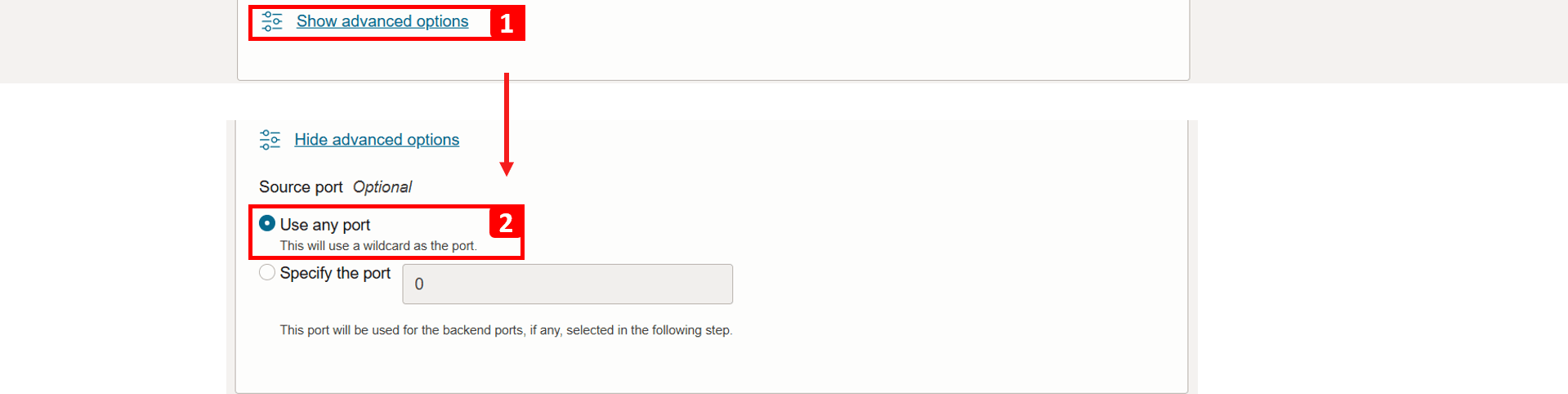

- Fare clic su Visualizza opzioni avanzate.

- Qui è possibile specificare la porta di origine, se necessario. Per questo esempio, lasciare che sia impostata su Usa qualsiasi porta.

-

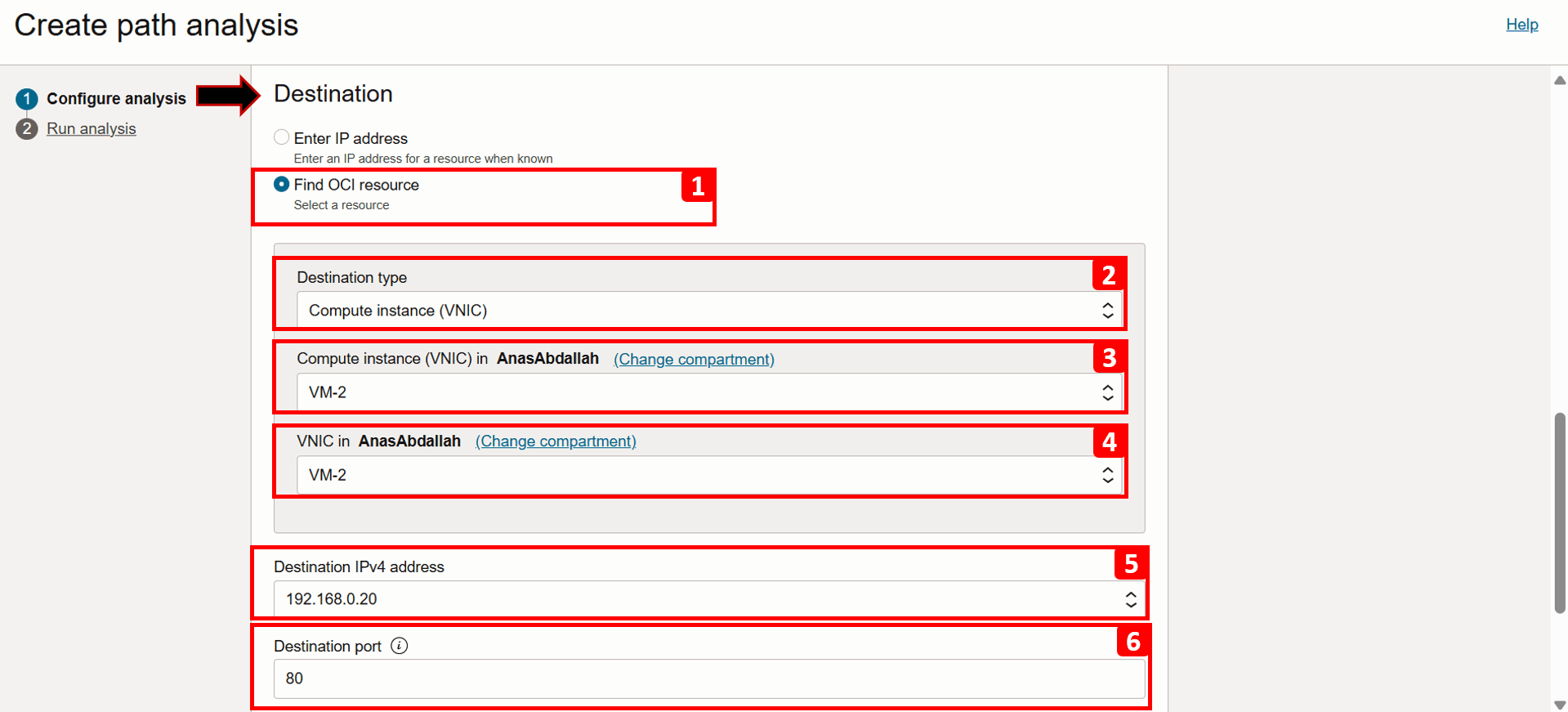

Successivamente, compileremo le informazioni sulla destinazione, che in questo caso è

VM-2.- Selezionare Trova risorsa OCI.

- Selezionare Tipo di origine come istanza di computazione (VNIC).

- Selezionare VM-2 dall'elenco.

- Selezionare la VNIC che genererà il traffico (questo valore è già stato compilato automaticamente se la VM dispone di una sola VNIC).

- Selezionare Indirizzo IPv4 di origine come

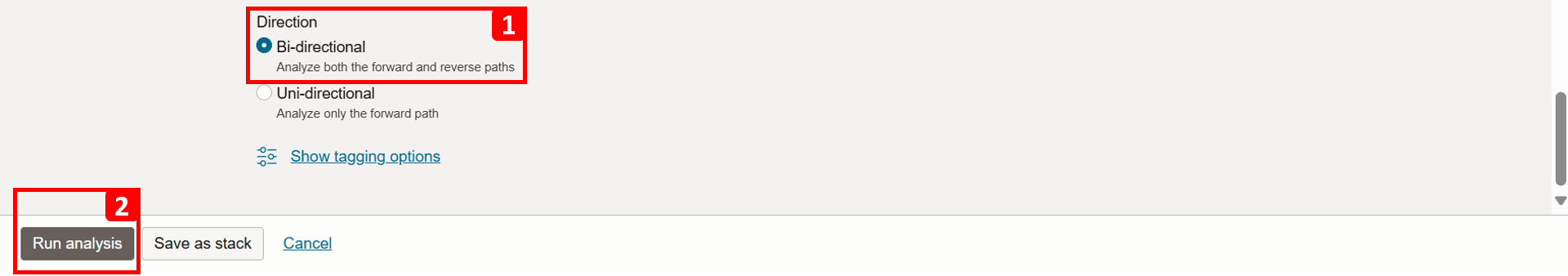

192.168.0.20(anche questo viene compilato automaticamente se è presente un solo indirizzo IPv4). - Immettere Porta destinazione come 80.

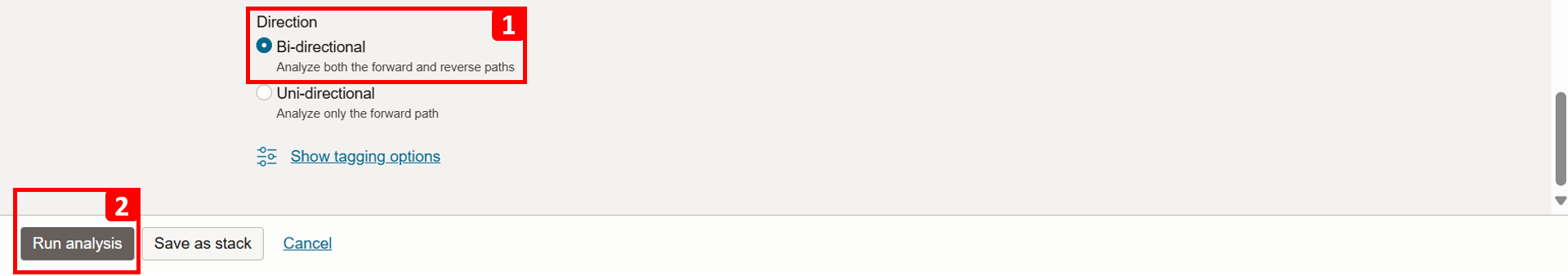

- Per analizzare il traffico in avanti e inverso, mantenere Direzione come Bi-direzionale.

- Fare clic su Esegui analisi

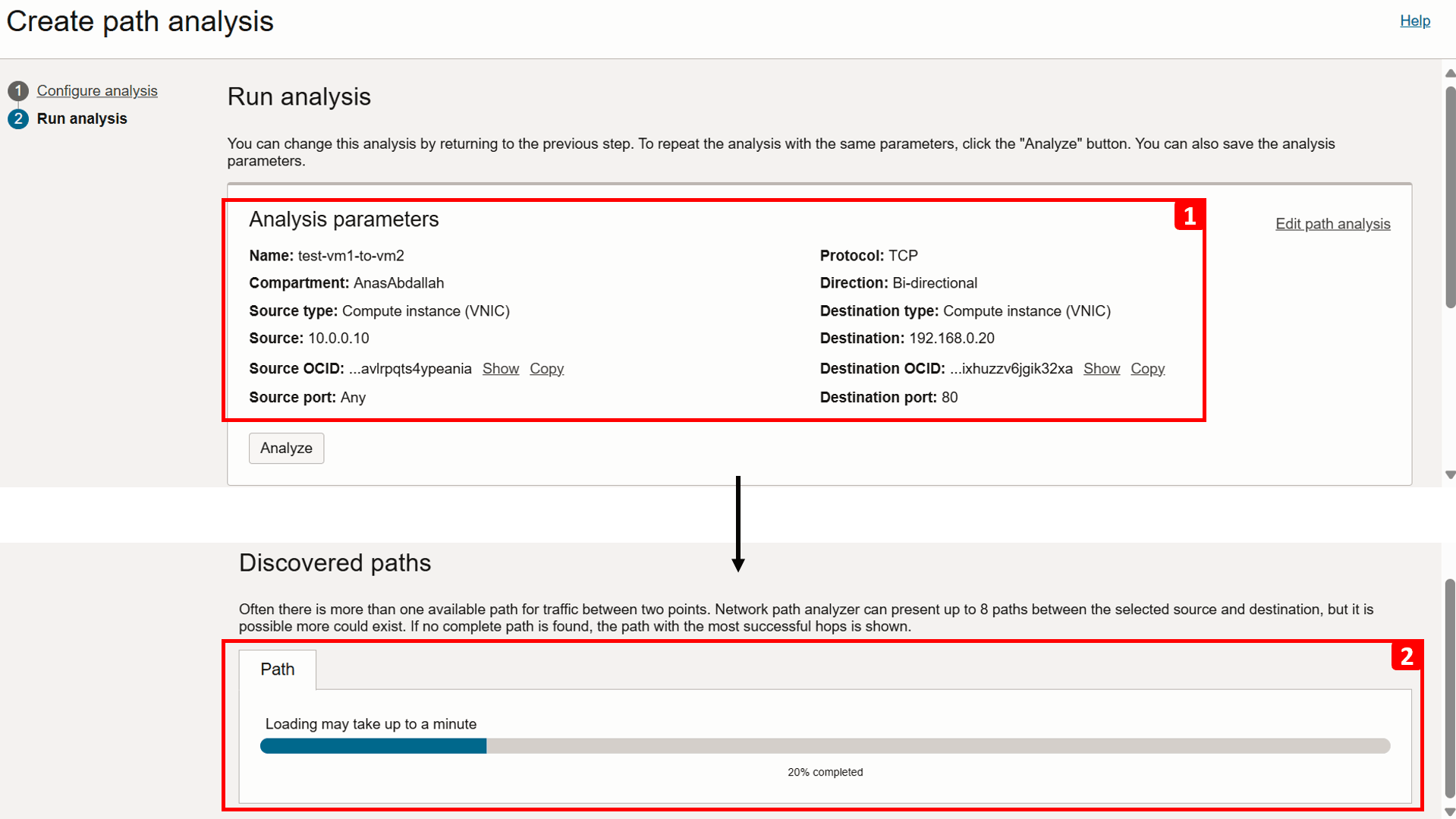

- I dettagli della connessione vengono visualizzati durante l'esecuzione dell'analisi.

- Scorrere verso il basso per monitorare l'avanzamento dell'analisi e attendere il completamento, l'operazione può richiedere un minuto o due.

-

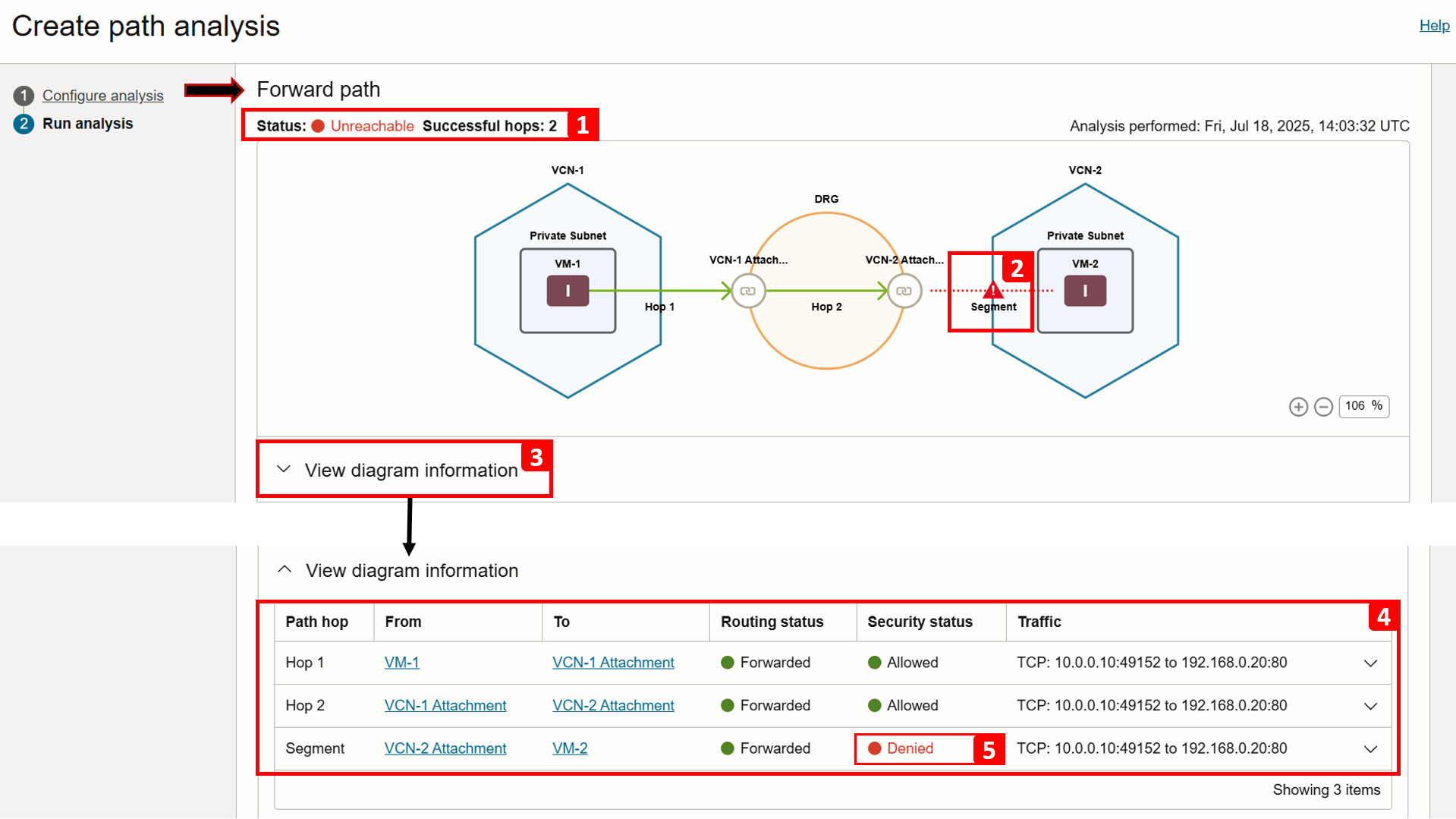

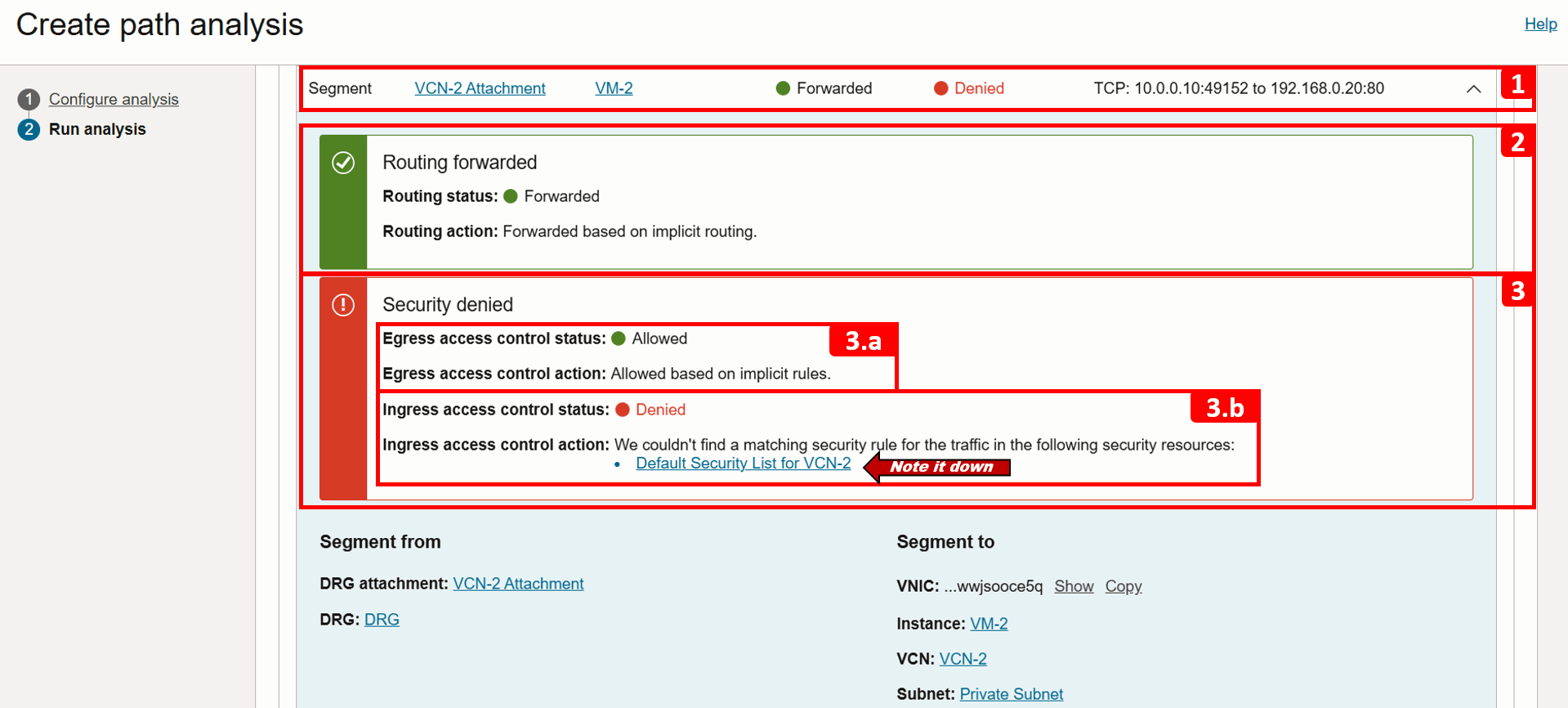

Analisi completata. Iniziamo a controllare il risultato del percorso successivo.

- L'analisi indica che

VM-2non è raggiungibile dopo due hop riusciti. - L'eliminazione si verifica tra DRG e

VM-2. - Per ulteriori informazioni, fare clic su Visualizza informazioni sul diagramma.

- In questa tabella vengono suddivisi il flusso di instradamento e i controlli di sicurezza in ogni passo del percorso.

- Se si esegue lo zoom avanti, il traffico verrà negato tra il DRG e

VM-2.

- Espandere lo stesso segmento per ulteriori dettagli.

- Si noti che l'inoltro del ciclo è riuscito.

- Tuttavia, il traffico viene negato a causa di una regola di sicurezza mancante:

- (3.a) Il traffico in uscita è consentito, nessun problema qui.

- (3.b) Il traffico in entrata è negato perché non esiste una regola che lo permetta. Viene visualizzata la lista di sicurezza associata alla subnet

VM-2(Lista di sicurezza predefinita per la VCN-2), prendere nota di tale lista, poiché verrà esaminata nei passi successivi. A questo punto abbiamo individuato la fonte del problema.

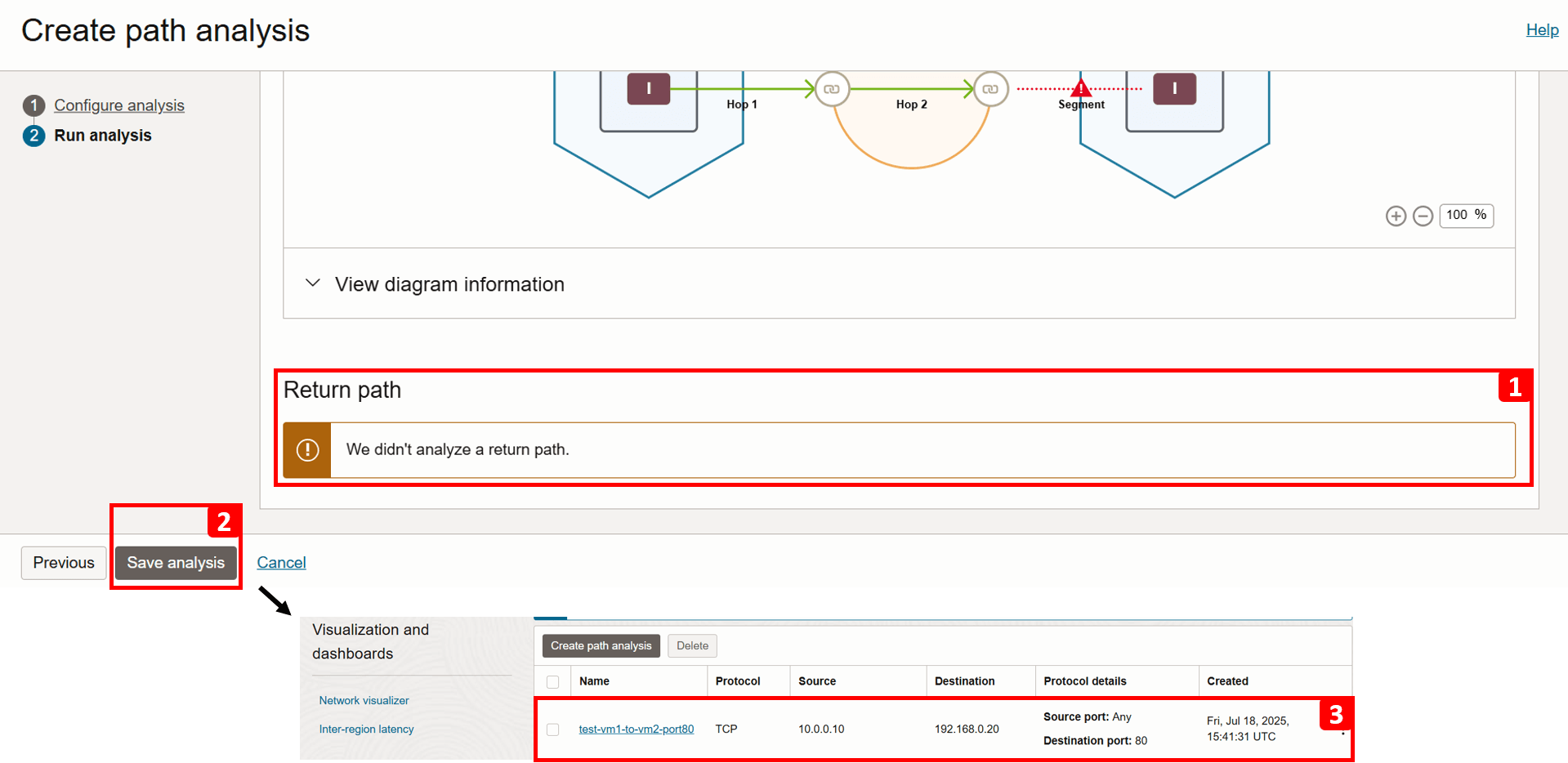

- Il percorso di ritorno non è stato analizzato perché il controllo del percorso di inoltro non è riuscito.

- Fare clic su Salva analisi

- È possibile rivedere e rieseguire l'analisi in qualsiasi momento. Lo eseguiremo di nuovo più tardi in questo tutorial dopo aver risolto il problema.

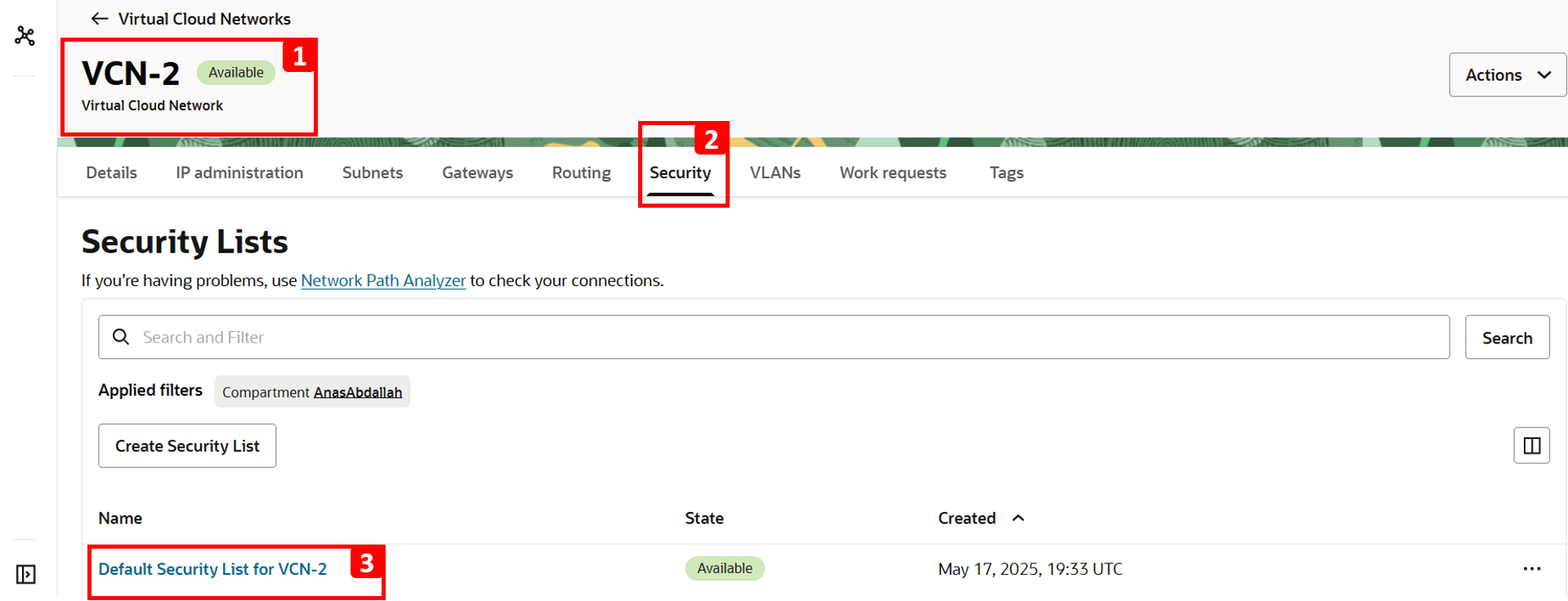

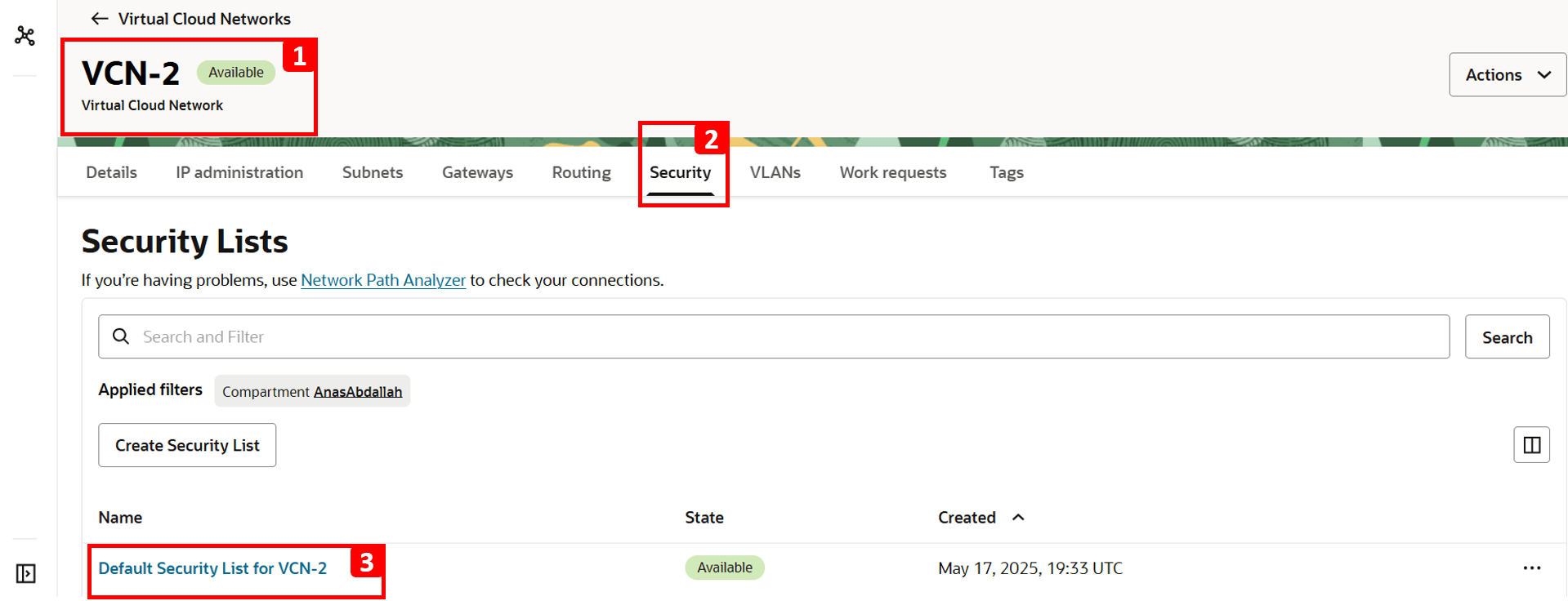

- Passare a

VCN-2, dove si trova la VM di destinazione. - Fare clic su Sicurezza.

- Fare clic su Lista di sicurezza predefinita per

VCN-2.

Nota: le liste di sicurezza operano a livello di subnet, il che significa che qualsiasi traffico consentito da queste regole si applica a tutte le VNIC all'interno di tale subnet.

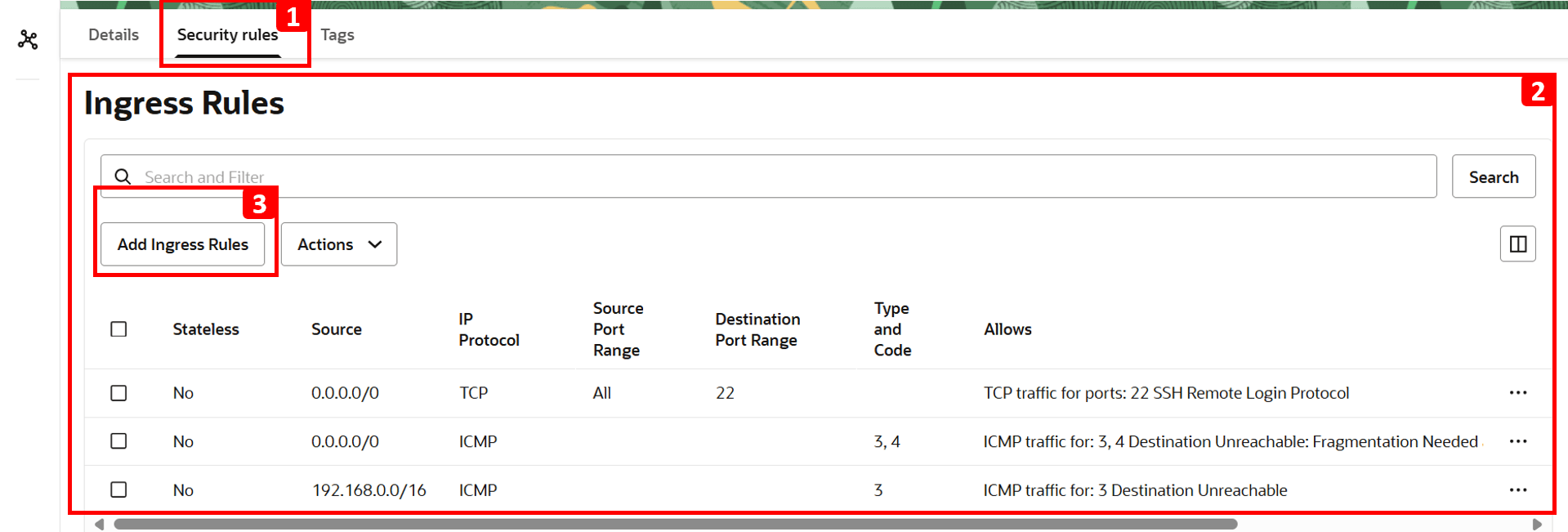

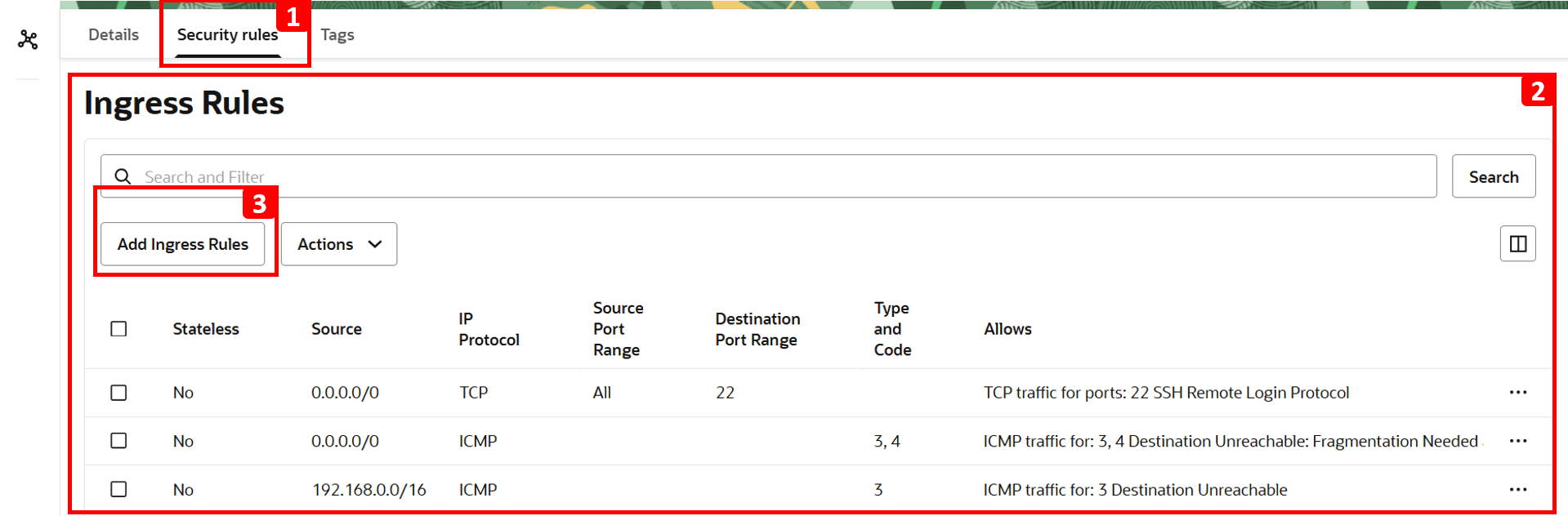

- Fare clic su Regole di sicurezza.

- La tabella mostra il traffico consentito. Tutto il resto, incluso HTTP, viene negato per impostazione predefinita poiché non esiste alcuna regola per consentirlo. Ecco perché

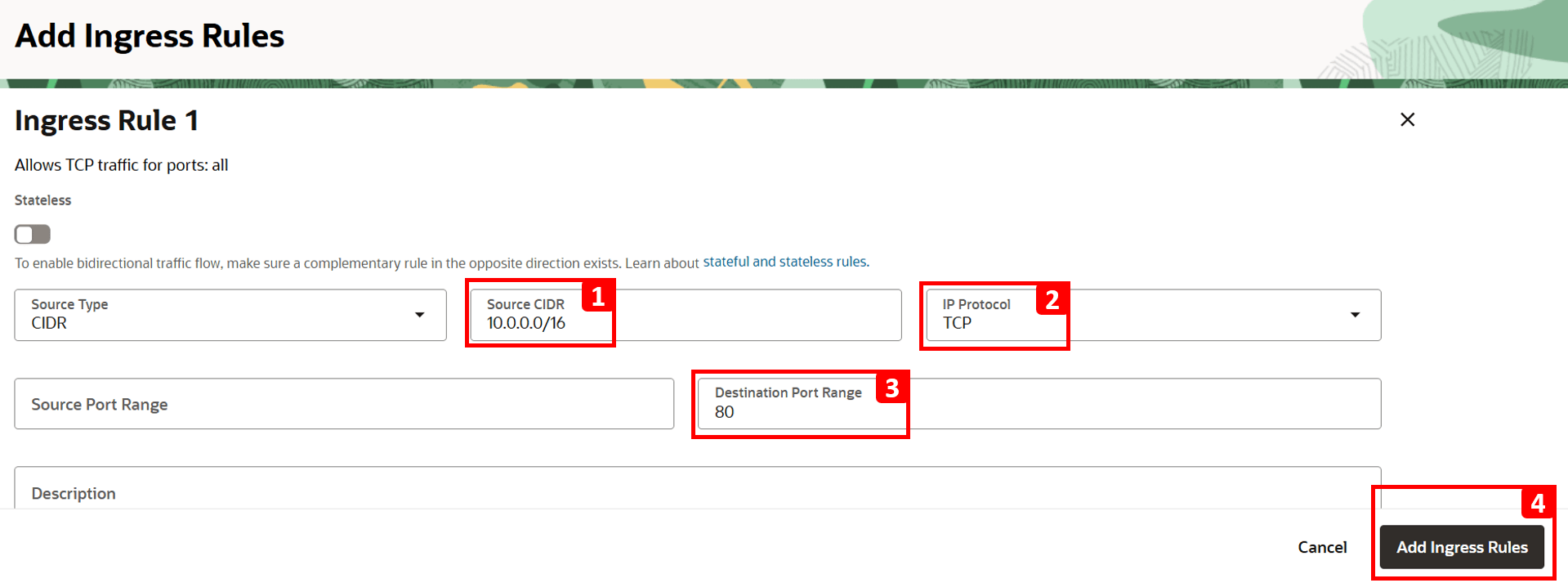

VM-1non può accedere al sito web ospitato suVM-2. - Per risolvere il problema, fare clic su Aggiungi regole di entrata.

- Immettere

10.0.0.0/16nel campo CIDR origine (CIDR perVCN-1). - Selezionare TCP per il protocollo IP.

- Impostare 80 come porta di destinazione.

- Fare clic su Aggiungi regole di entrata.

- L'analisi indica che

-

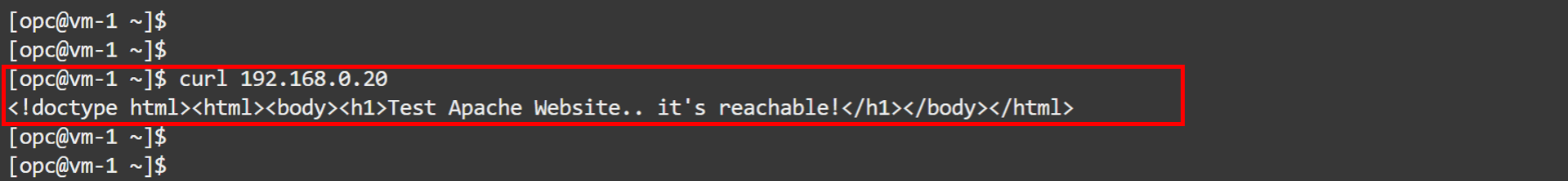

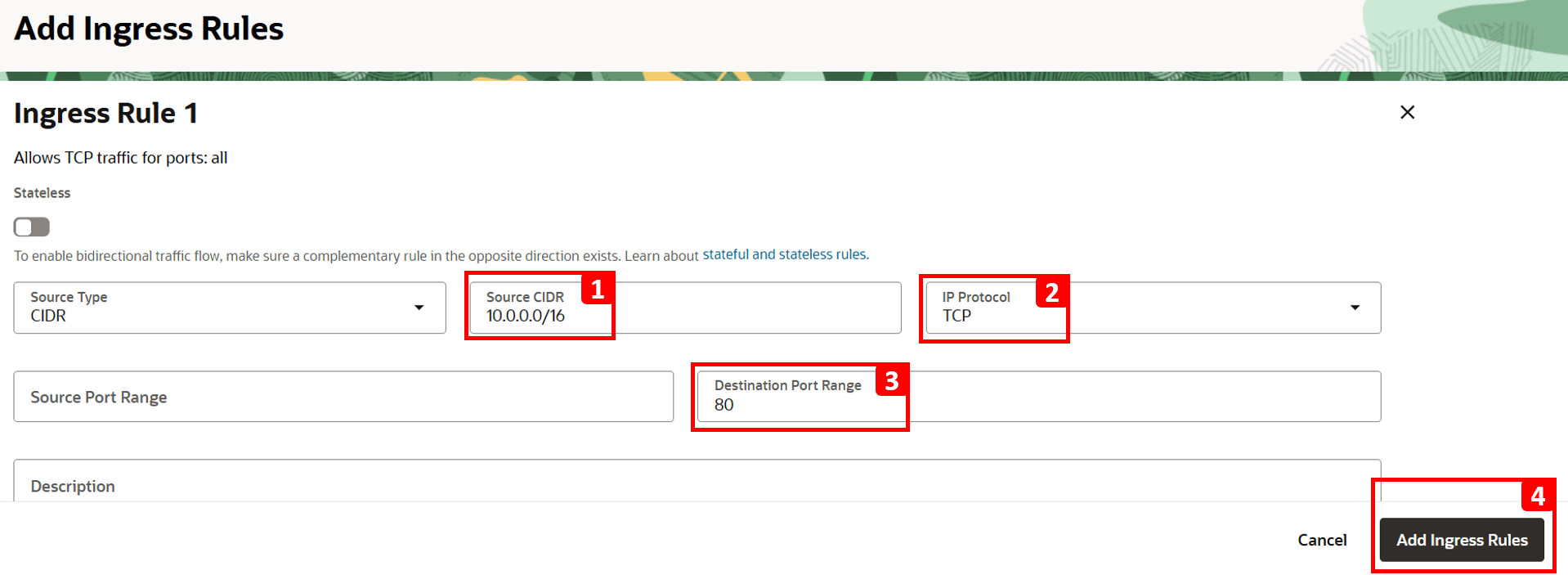

Eseguire il login a

VM-1ed eseguire lo stesso comando per eseguire il test della connettività aVM-2.curl 192.168.0.20Ora dovresti vedere che il sito è raggiungibile.

-

Tornare all'analisi per eseguire un'altra esecuzione e verificare che il problema sia stato risolto.

-

Fare clic su Analizza.

-

Attendere il completamento dell'analisi.

-

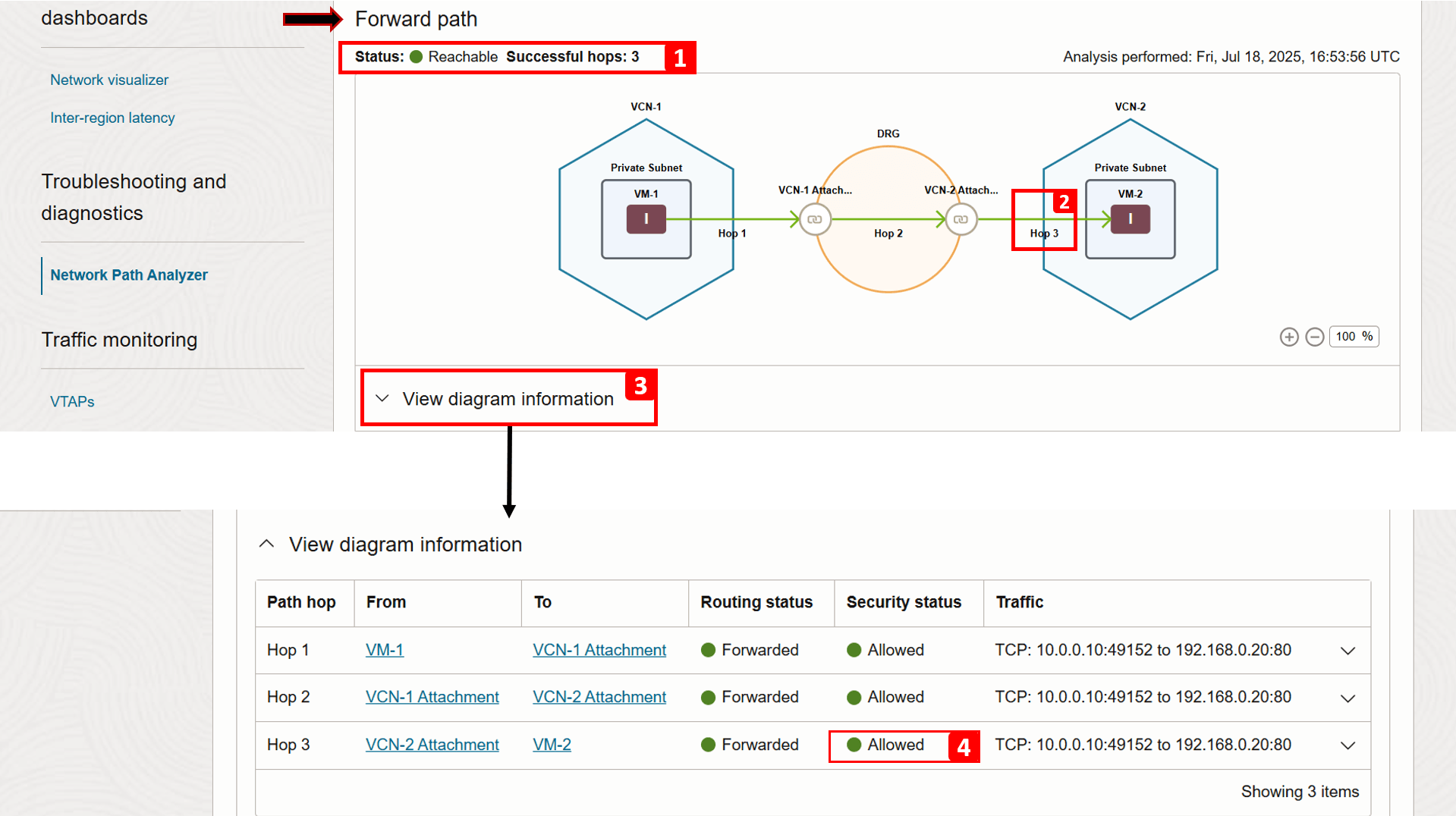

Analisi completata. Controllare il risultato del percorso successivo.

- Lo stato ora mostra Raggiungibile.

- Hop 3 è ora riuscito perché abbiamo aggiunto una regola di sicurezza che consente il traffico HTTP.

- Fare clic su Visualizza informazioni sul diagramma.

- È possibile notare che lo stato di sicurezza per l'hop 3 è ora Consentito (in precedenza, era Negato).

-

Verificando il percorso di ritorno, possiamo vedere che ha successo anche.

Esempio 2

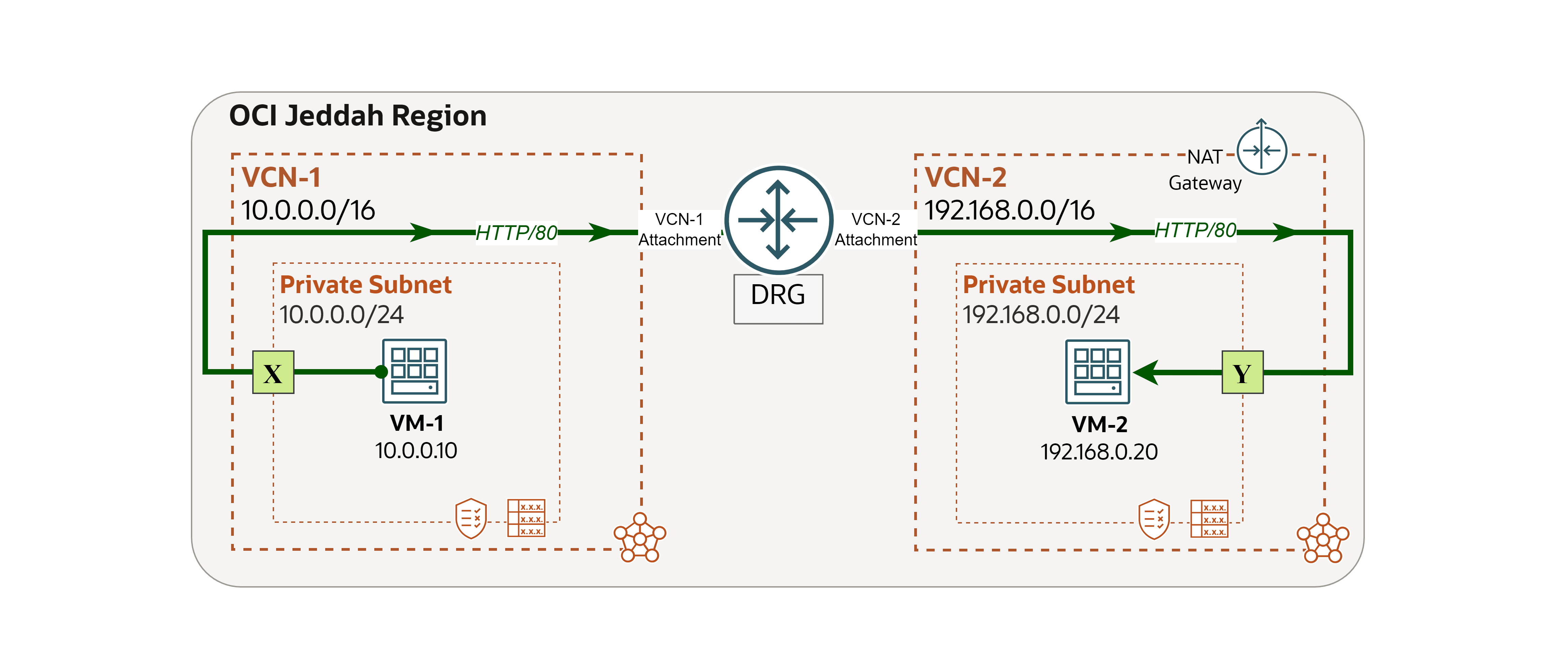

Useremo la seguente architettura come esempio.

Si è verificato un problema di rete e verrà utilizzato Analyzer percorso di rete per individuare e risolvere la causa principale.

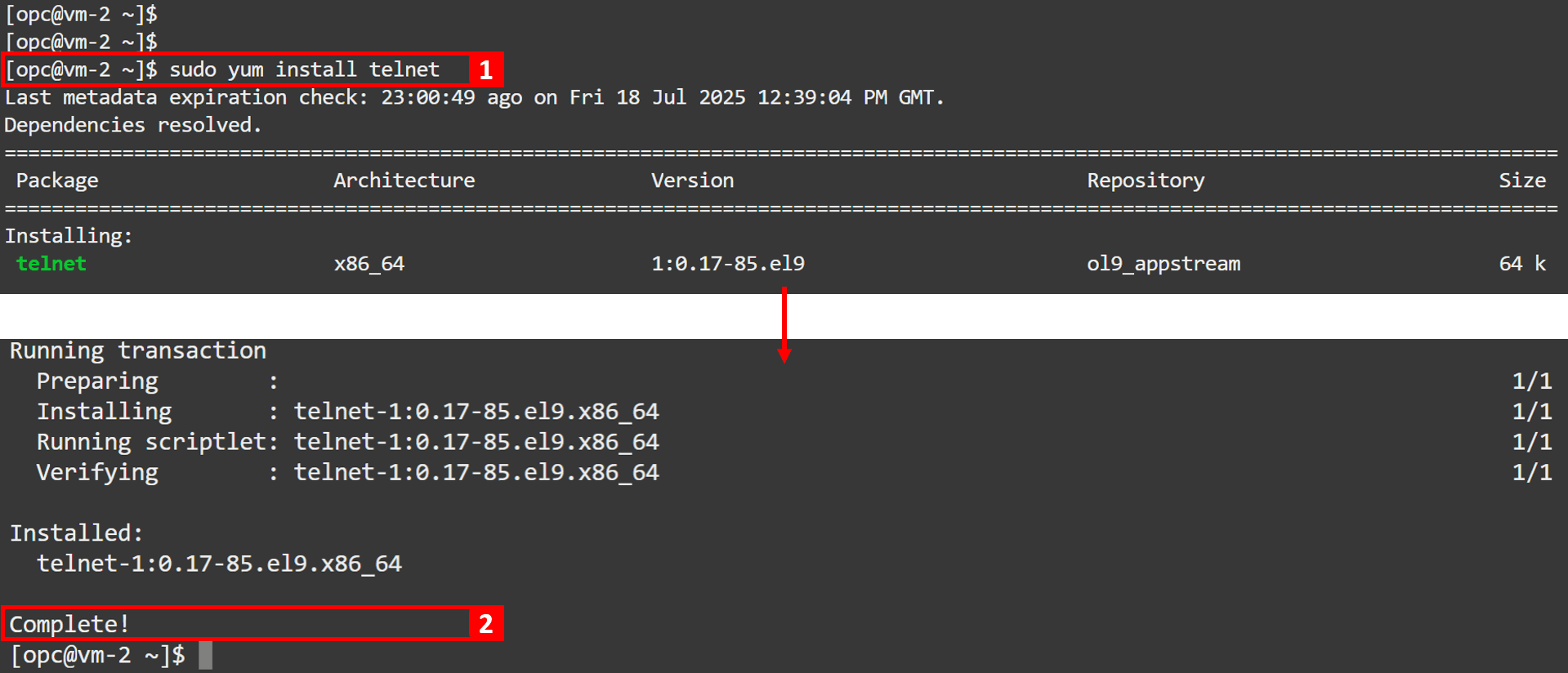

Problema: VM-2 non può installare il pacchetto telnet (da OCI a Internet).

Nota: Telnet è un protocollo di rete e uno strumento da riga di comando utilizzato per accedere e gestire in remoto i dispositivi su una rete. Viene utilizzato anche per i test di rete di base (ad esempio, controllare se una porta è aperta).

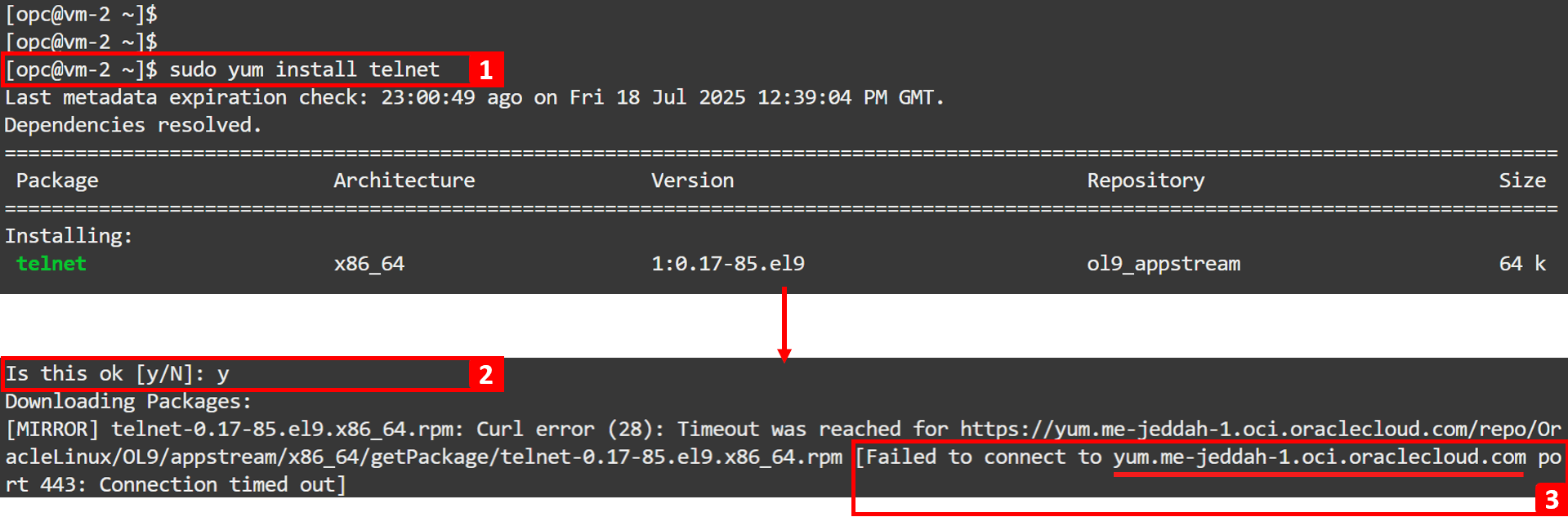

-

Verificare se è possibile installare

telnetsuVM-2.-

Eseguire il login a

VM-2ed eseguire il comando seguente per installaretelnet.sudo yum install telnet -

Immettere

ye premere Invio per continuare. -

Installazione non riuscita.

VM-2ha tentato di connettersi al repository YUM regionale (yum.me-jeddah-1.oci.oraclecloud.com), ma non è stato in grado di raggiungerlo.

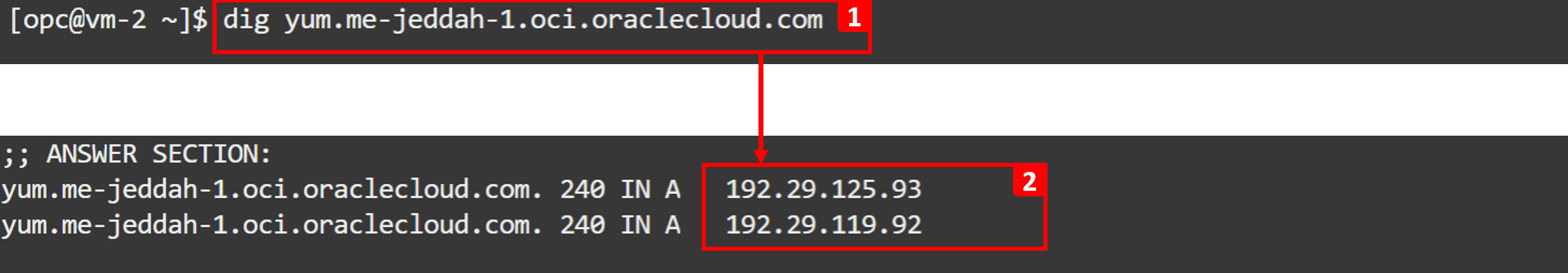

-

Eseguire il comando riportato di seguito per trovare l'IP del repository

yum.dig yum.me-jeddah-1.oci.oraclecloud.com -

Annotare gli indirizzi IP.

VM-2non può raggiungere questi IP pubblici, il che indica che non dispongono dell'accesso a Internet tramite un gateway NAT o dell'accesso privato a Oracle Services Network tramite un gateway di servizi per raggiungere il repositoryyumoppure che il traffico in uscita è bloccato. Per arrivare alla fine del problema, andremo avanti con l'analisi NPA nei prossimi passi.

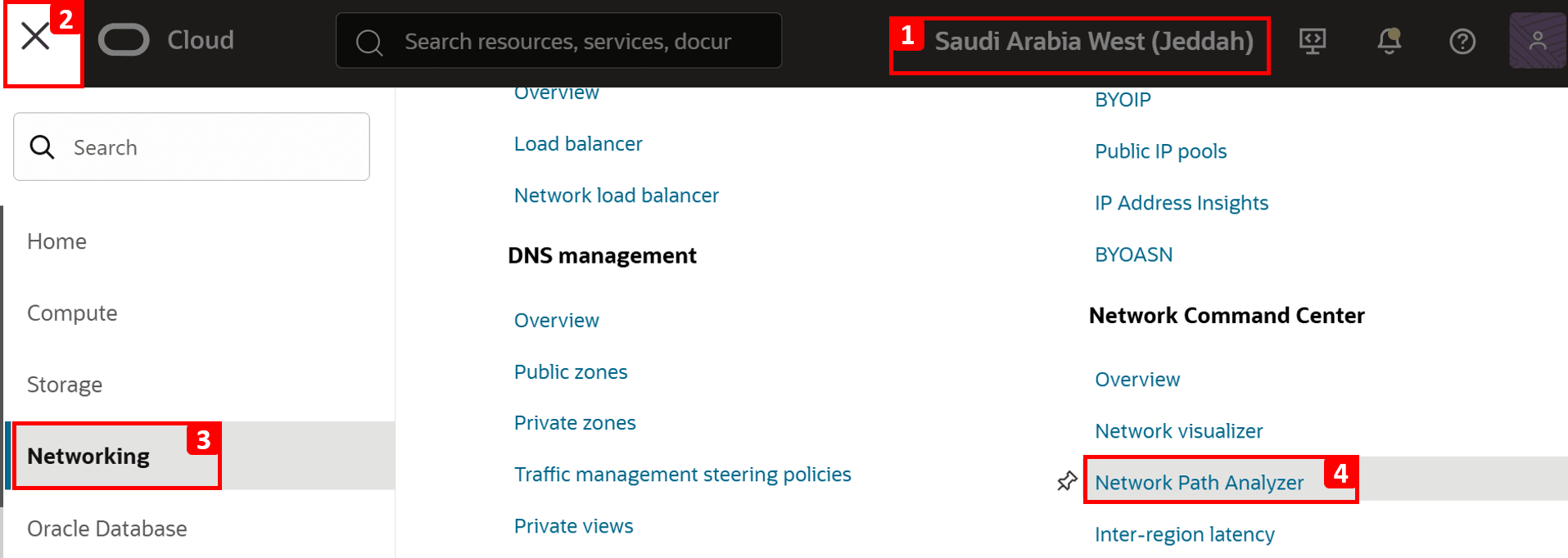

-

-

Andare a OCI Console.

- Assicurati di essere nella regione giusta.

- Fare clic sul menu hamburger (≡) dall'angolo in alto a sinistra.

- Fare clic su Networking.

- Fare clic su Analyzer percorso di rete.

-

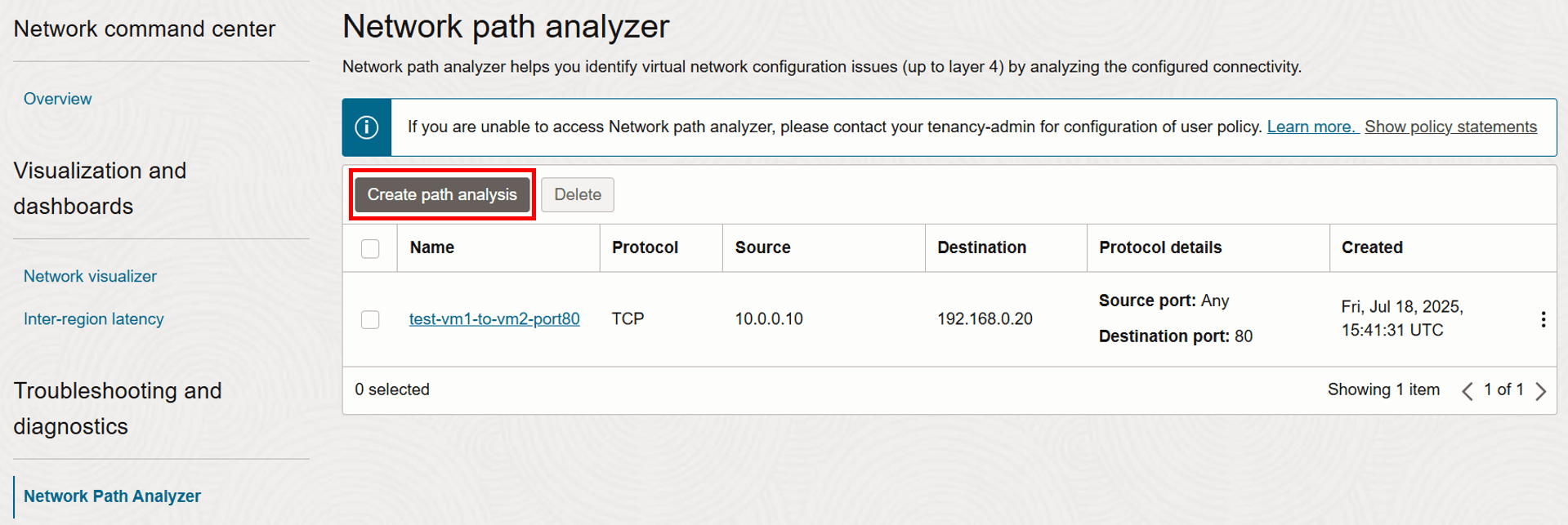

Fare clic su Crea analisi del percorso.

-

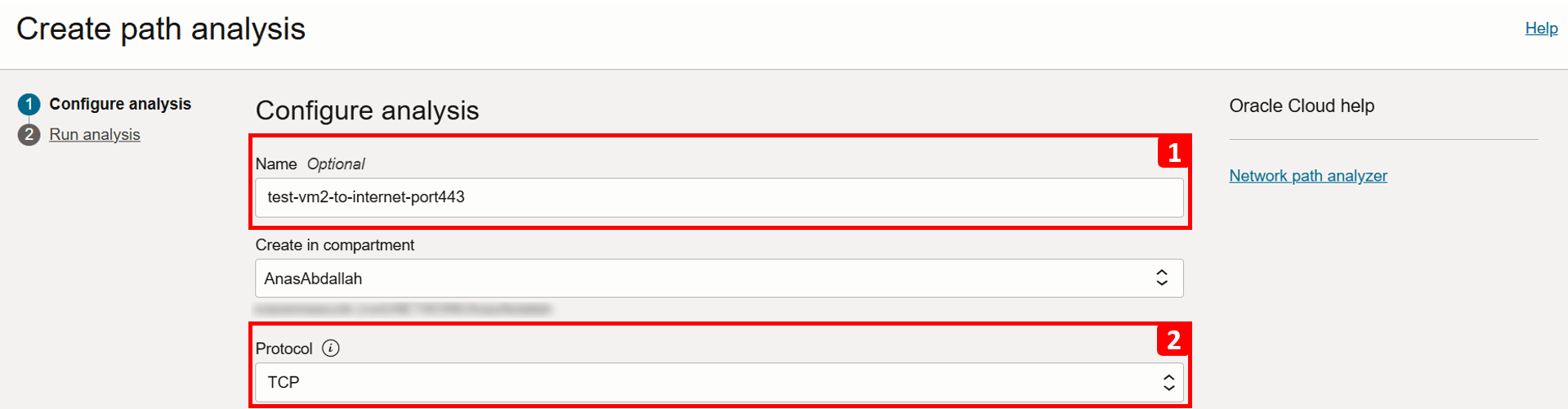

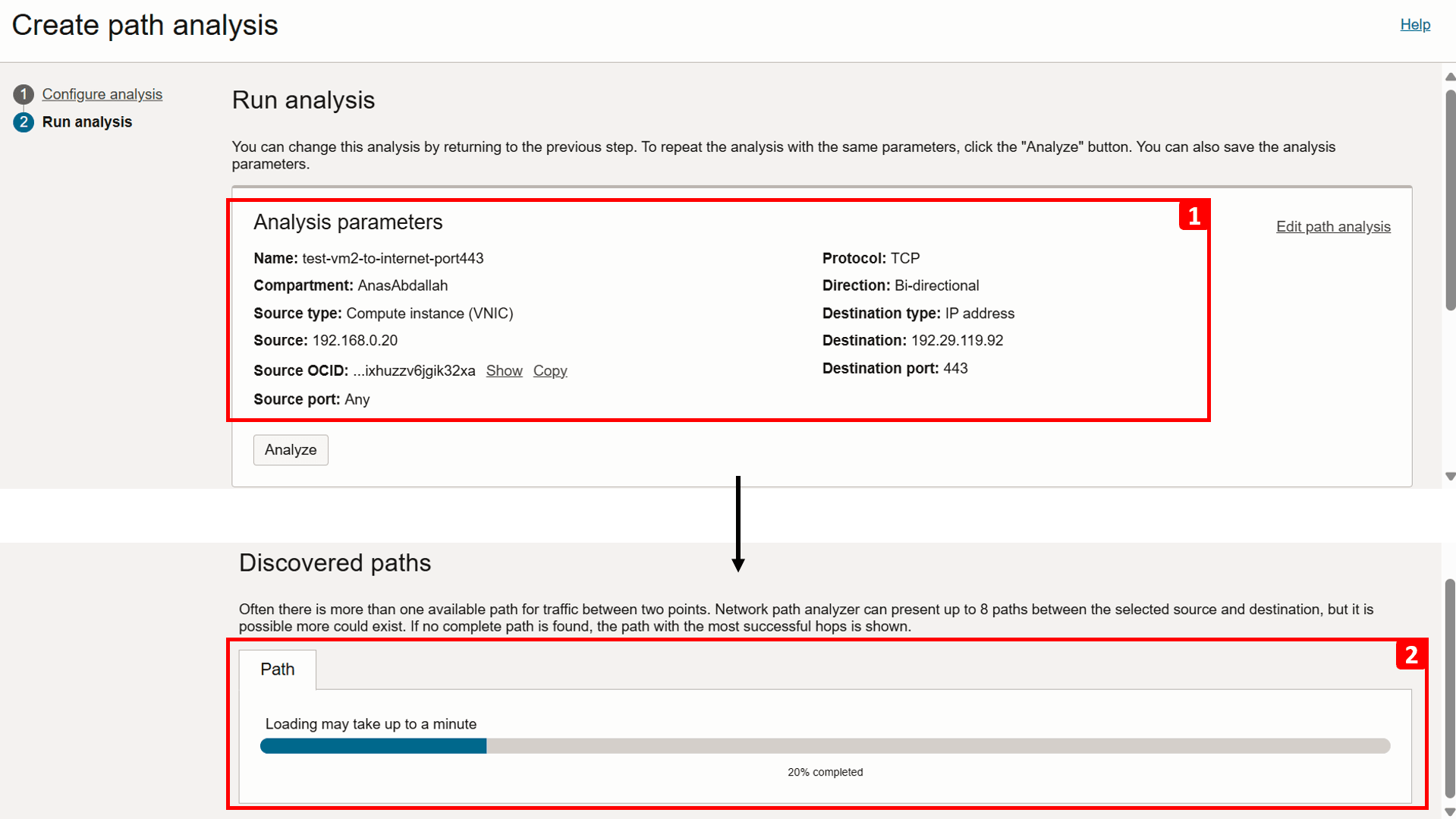

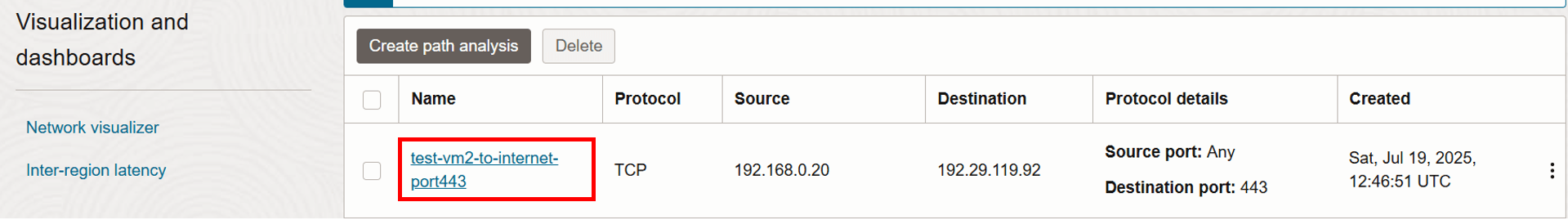

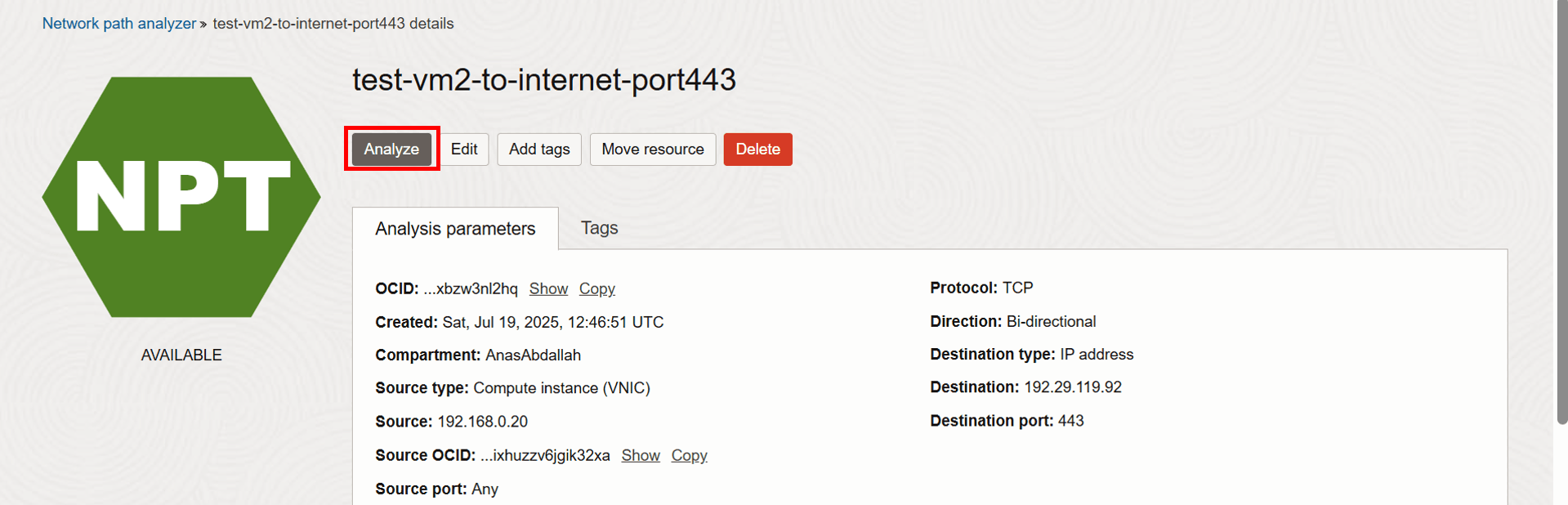

Ora, configuriamo i dettagli del flusso di rete da testare.

- Immettere Nome come

test-vm2-to-internet-port443. - Selezionare Protocollo come TCP.

- Immettere Nome come

-

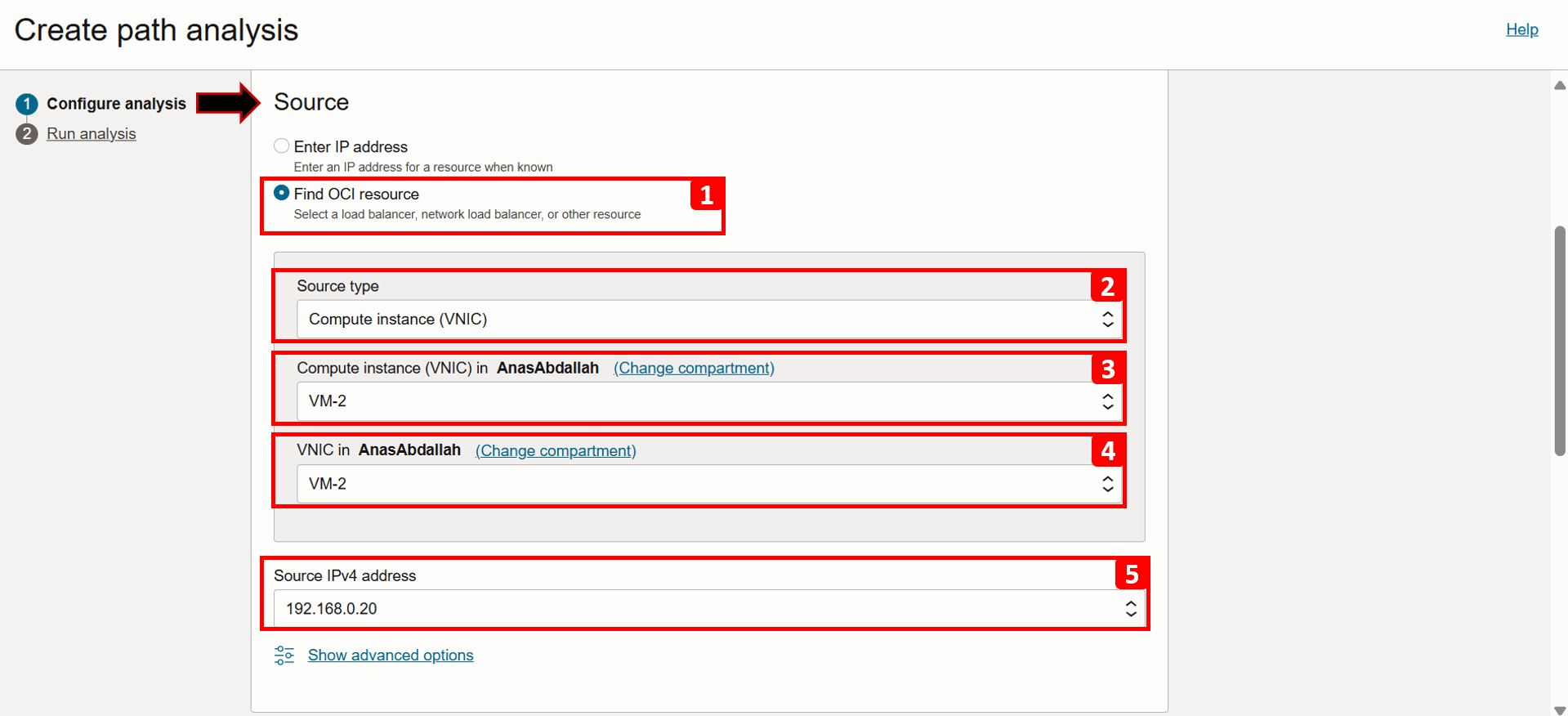

Inizieremo con la compilazione delle informazioni di origine, che in questo caso è

VM-2.- Selezionare Trova risorsa OCI.

- Selezionare Tipo di origine come istanza di computazione (VNIC).

- Selezionare

VM-2dall'elenco. - Selezionare la VNIC che genererà il traffico (questo valore è già stato compilato automaticamente se la VM dispone di una sola VNIC).

- Selezionare Indirizzo IPv4 di origine come

192.168.0.20(anche questo viene compilato automaticamente se è presente un solo indirizzo IPv4).

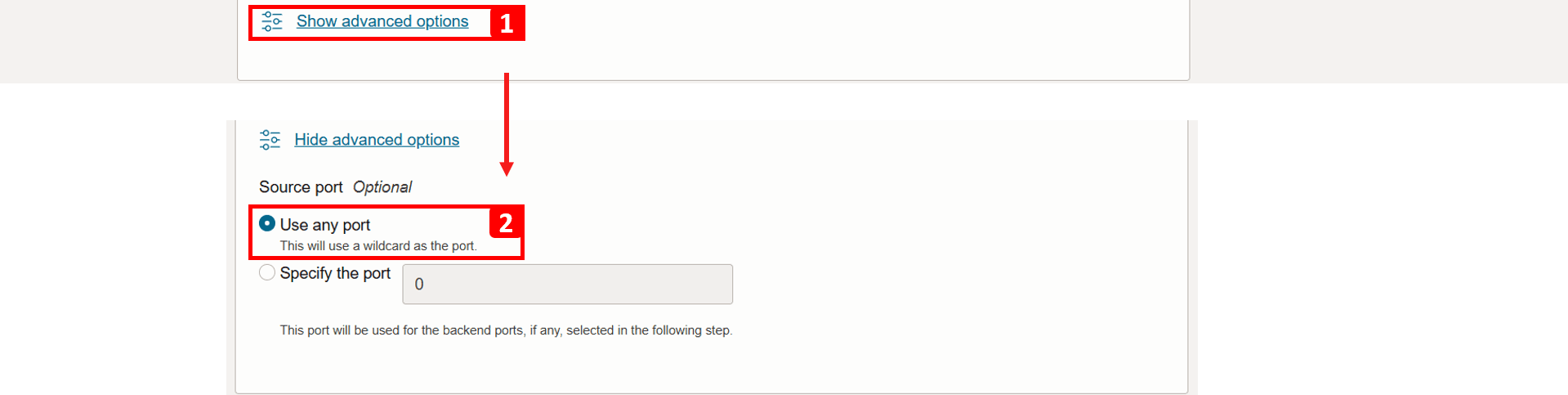

- Fare clic su Visualizza opzioni avanzate.

- Qui è possibile specificare la porta di origine, se necessario. Per questo esempio, lasciare che sia impostata su Usa qualsiasi porta.

-

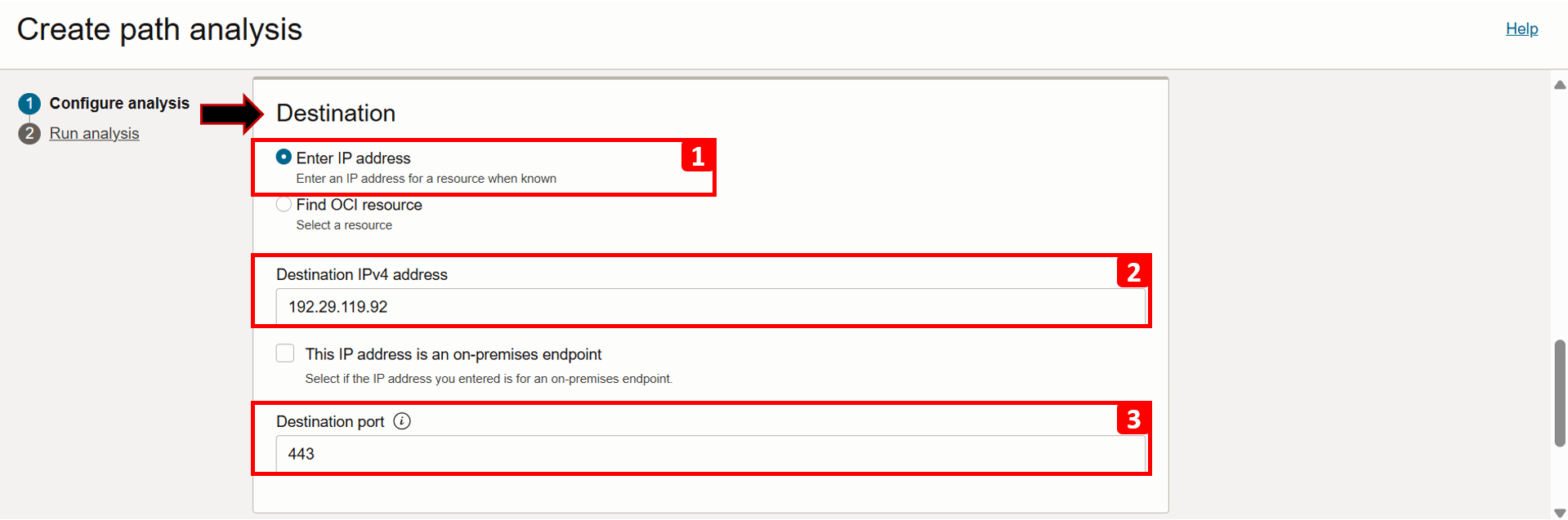

Successivamente, compileremo le informazioni di destinazione, che in questo caso sono Internet, in particolare gli IP pubblici del repository

yum(192.29.119.92e192.29.125.93), testeremo utilizzando solo uno di essi.- Selezionare Immetti indirizzo IP.

- Immettere l'indirizzo IPv4 di destinazione

192.29.119.92. - Immettere la porta di destinazione come 443, poiché l'accesso al repository avviene tramite HTTPS.

- Per analizzare il traffico in avanti e inverso, mantenere Direzione come Bi-direzionale.

- Fare clic su Esegui analisi

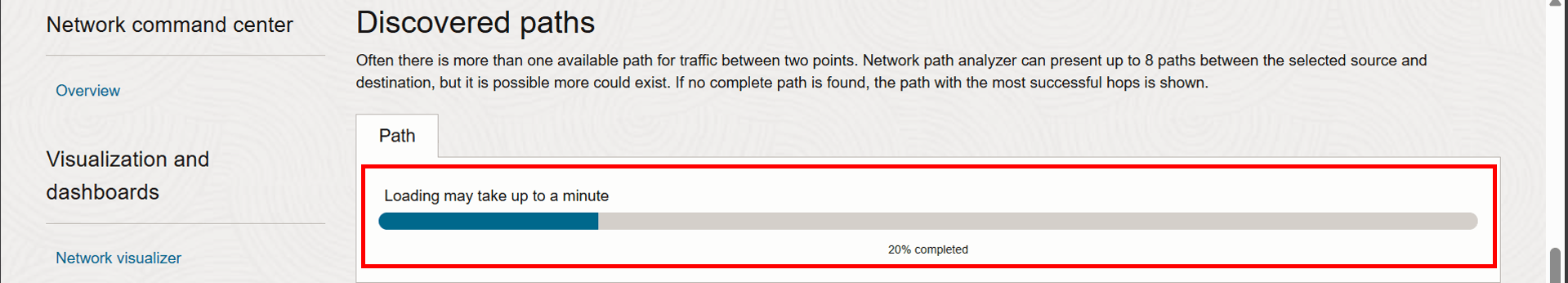

- I dettagli della connessione vengono visualizzati durante l'esecuzione dell'analisi.

- Scorrere verso il basso per monitorare l'avanzamento dell'analisi e attendere il completamento, l'operazione può richiedere un minuto o due.

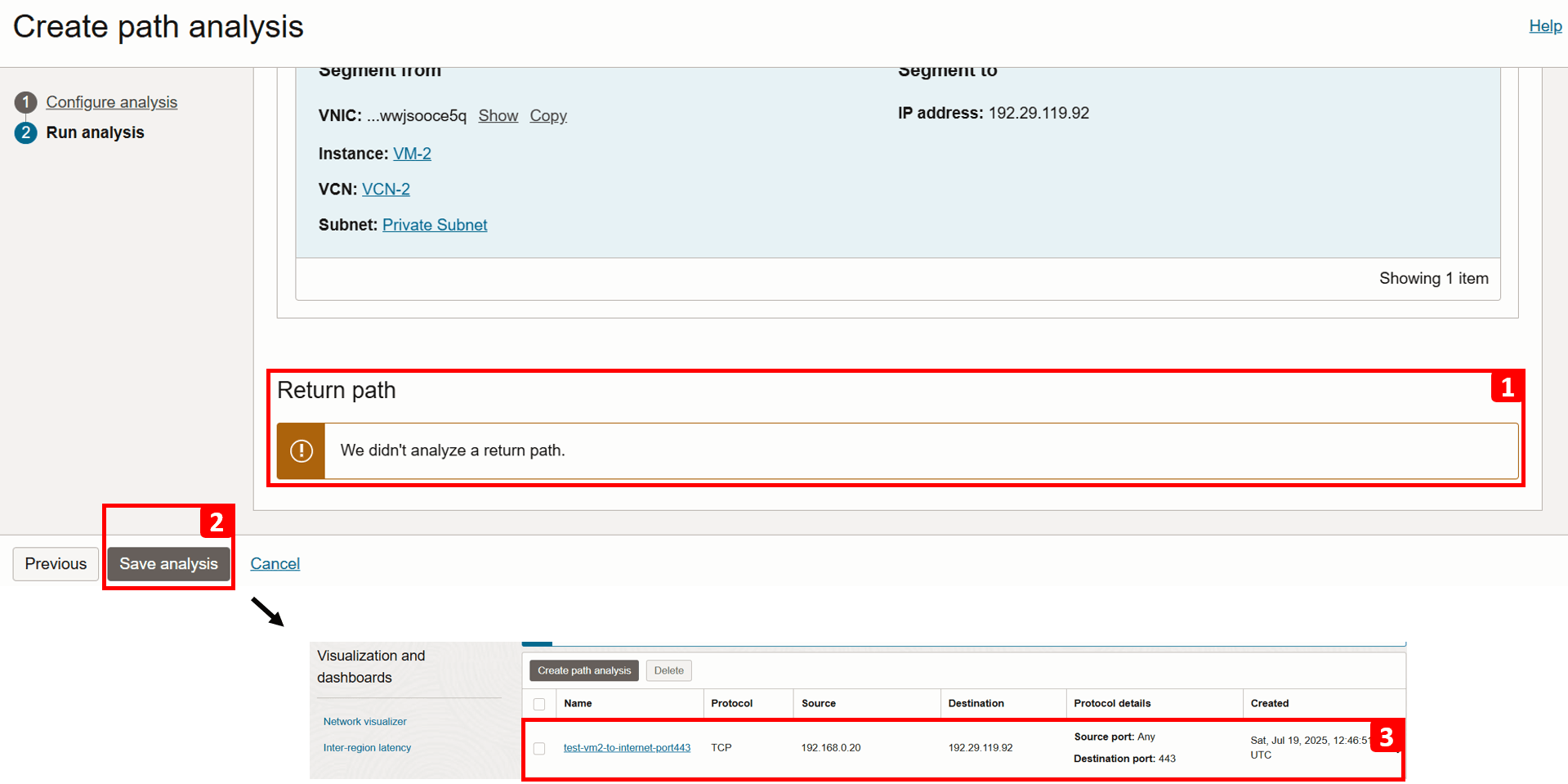

-

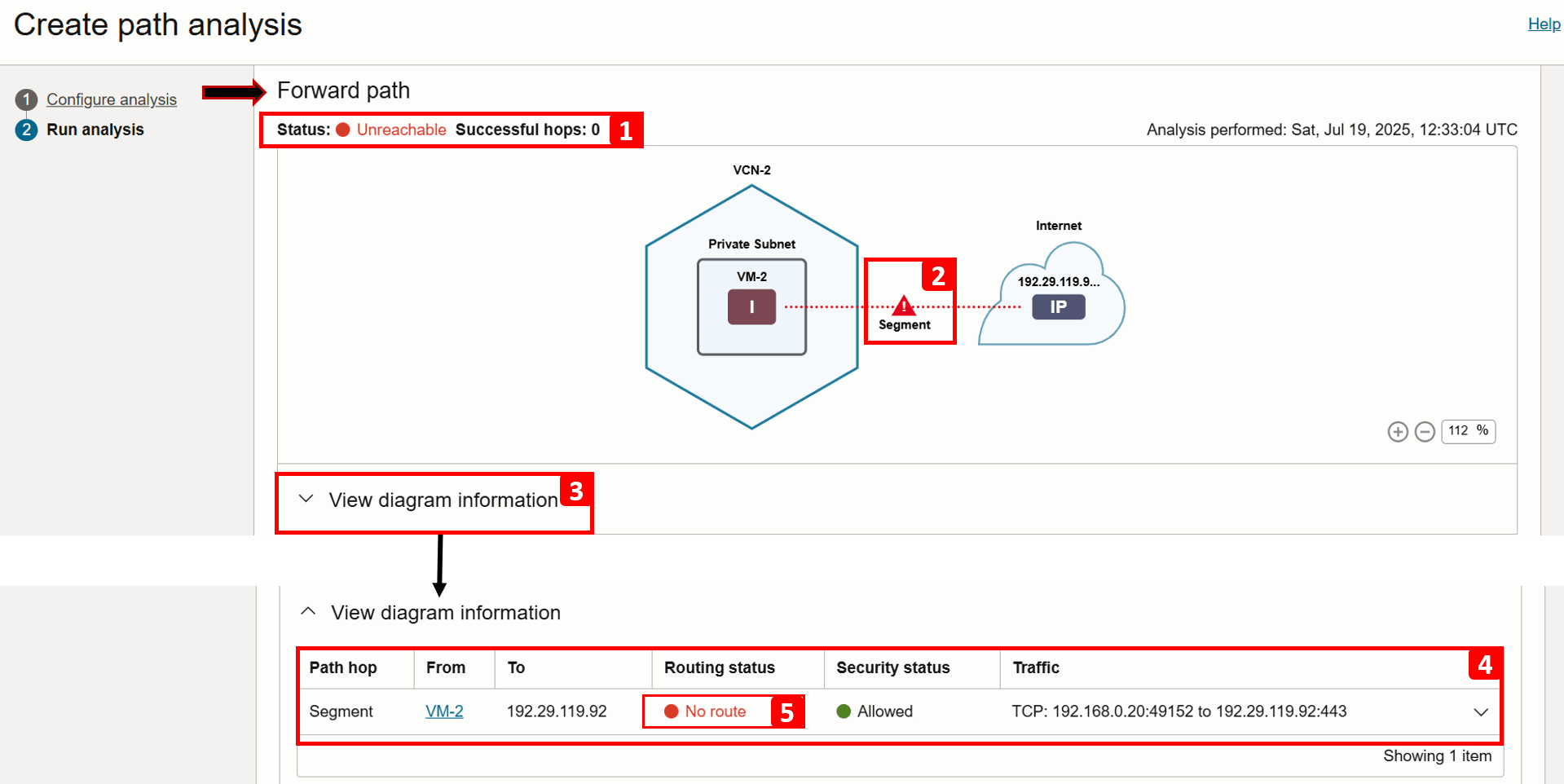

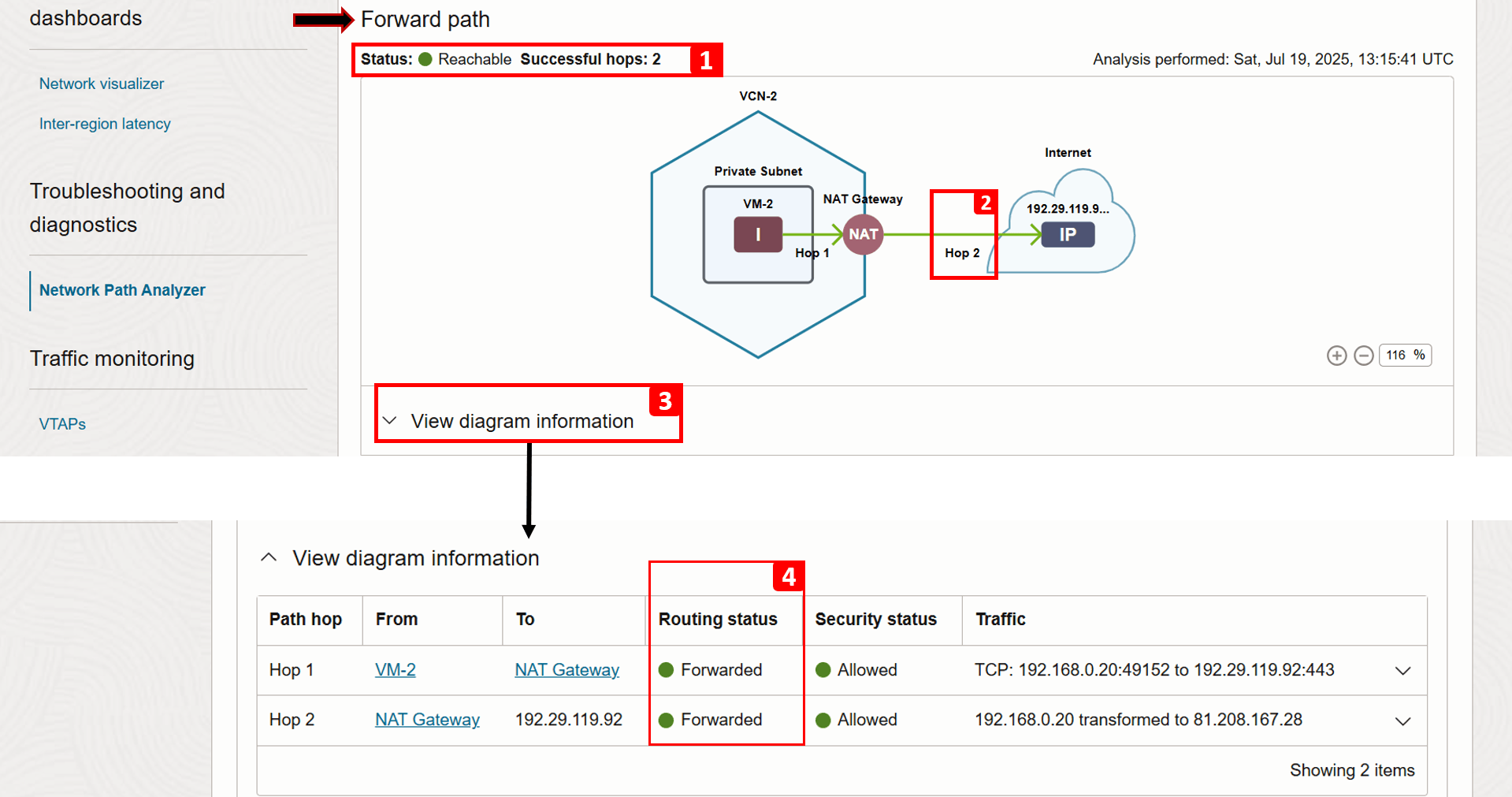

Analisi completata. Iniziamo a controllare il risultato del percorso successivo.

- L'analisi mostra che

VM-2non è in grado di raggiungere Internet. - Questo segmento evidenzia una configurazione mancante che impedisce al traffico di uscire da

VCN-2. - Per ulteriori informazioni, fare clic su Visualizza informazioni sul diagramma.

- In questa tabella vengono suddivisi il flusso di instradamento e i controlli di sicurezza in ogni passo del percorso. Come notato, il flusso è diretto in quanto non ci sono luppoli intermedi nel mezzo.

- Se si esegue lo zoom avanti, verrà visualizzato Nessun instradamento definito per questo traffico.

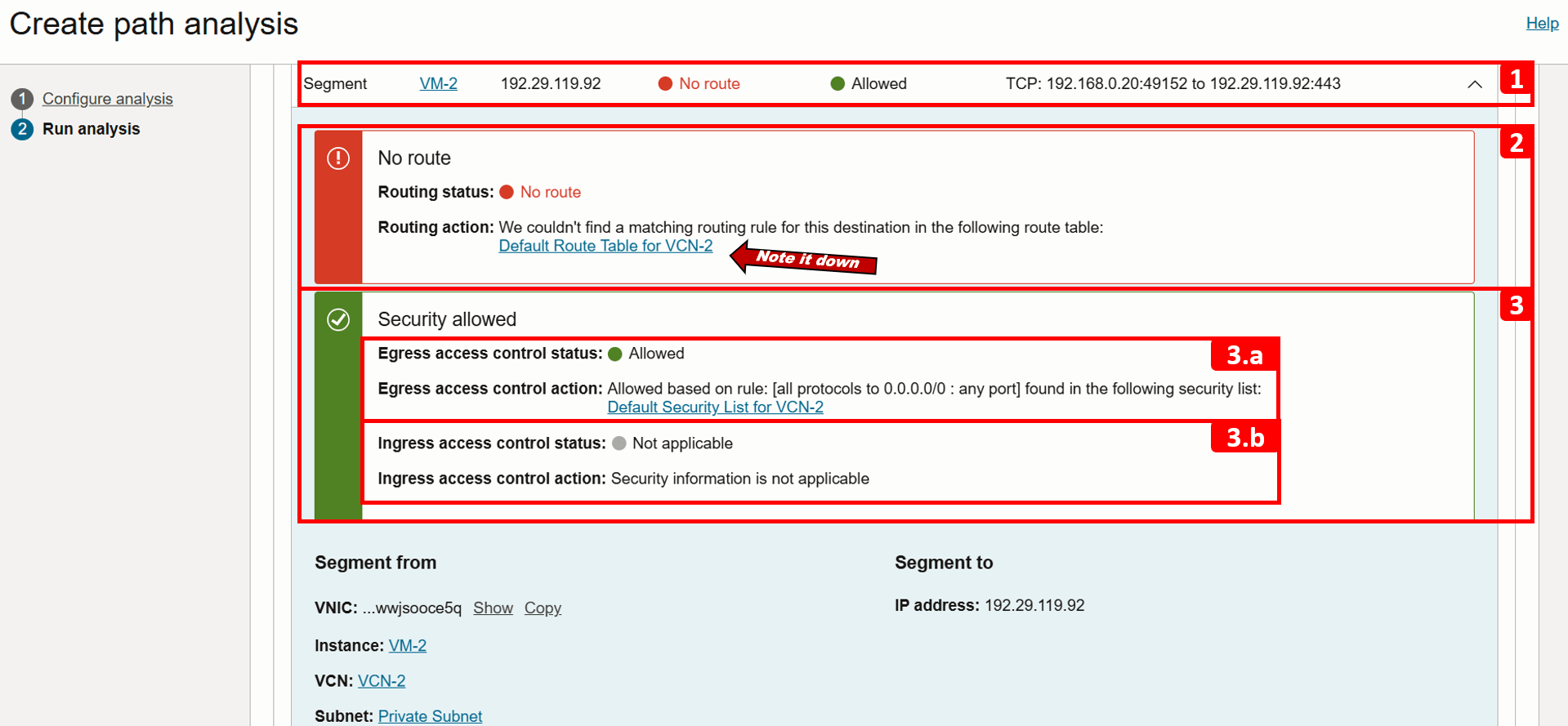

- Espandere lo stesso segmento per ulteriori informazioni.

- Non è stato configurato alcun instradamento per inviare traffico su Internet. Per risolvere il problema, è necessario aggiungere una regola alla tabella di instradamento della subnet

VM-2(Tabella di instradamento predefinita per la VCN-2), prendere nota di tale instradamento, poiché verrà esaminata nei task successivi. A questo punto abbiamo individuato la fonte del problema. - Si noti che la sicurezza è Consentita.

- (3.a) Il traffico in uscita è consentito, nessun problema qui.

- (3.b) Il traffico in entrata non è rilevante in questo caso, poiché lo scenario si concentra solo sul traffico in uscita.

- Il percorso di ritorno non è stato analizzato perché il controllo del percorso di inoltro non è riuscito.

- Fare clic su Salva analisi

- È possibile rivedere e rieseguire l'analisi in qualsiasi momento. Lo eseguiremo di nuovo più tardi in questo tutorial dopo aver risolto il problema.

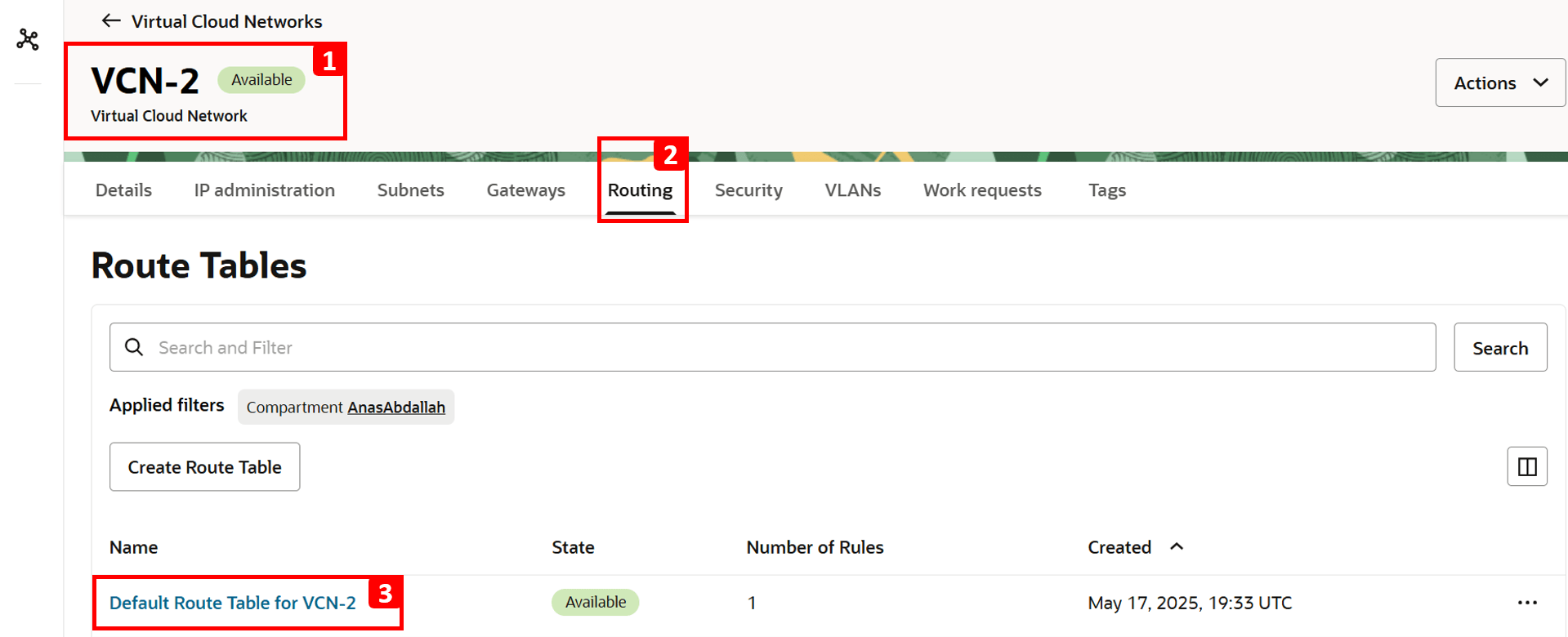

- Passare alla VCN-2, in cui si trova la VM di origine.

- Fare clic su Instradamento.

- Fare clic su Tabella di instradamento predefinita per VCN-2.

Nota: le tabelle di instradamento funzionano a livello di subnet, ovvero tutte le regole definite nella tabella si applicano a tutte le risorse all'interno di tale subnet. Le tabelle di instradamento possono anche essere associate a VNIC o indirizzi IP specifici utilizzando l'instradamento per risorsa. Tuttavia, questo non è rilevante per il nostro tutorial. Per ulteriori informazioni, vedere Ciclo per risorsa.

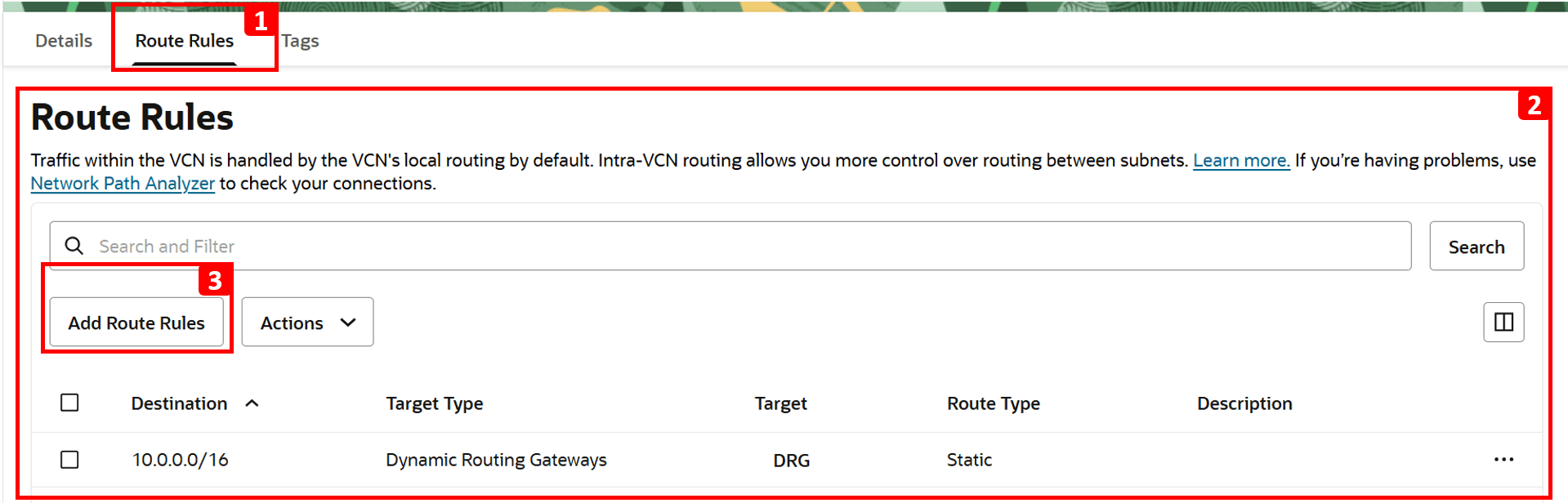

- Fare clic su Regole instradamento.

- Al momento, è configurata una sola regola di instradamento per instradare il traffico a

VCN-1. - Per abilitare l'accesso a Internet, fare clic su Aggiungi regole instradamento.

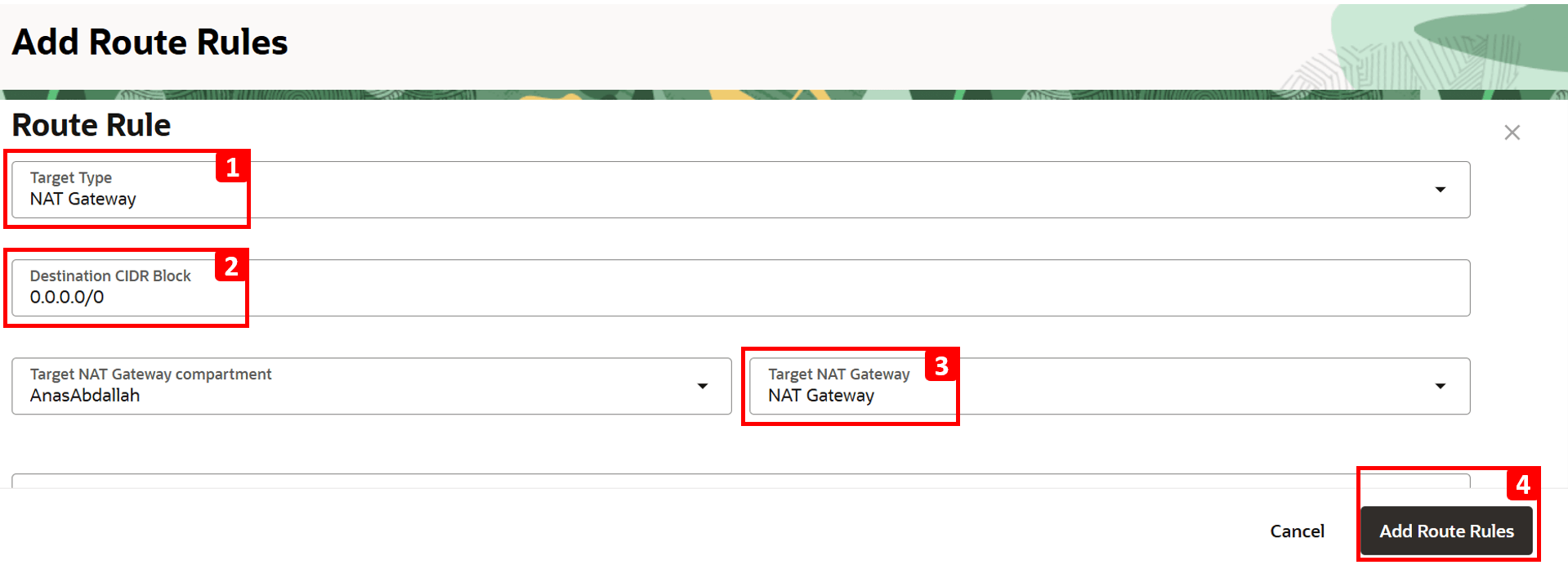

- Selezionare Gateway NAT come Tipo di destinazione.

- Immettere

0.0.0.0/0come Blocco CIDR di destinazione. - Selezionare Gateway NAT creato in precedenza.

- Fare clic su Aggiungi regole di instradamento.

- L'analisi mostra che

-

Eseguire il login a

VM-2e provare a installare di nuovotelnet.-

Eseguire il comando riportato di seguito.

sudo yum install telnet -

L'installazione è completa.

-

-

Tornare all'analisi per eseguire un'altra esecuzione e verificare che il problema sia stato risolto.

-

Fare clic su Analizza.

-

Attendere il completamento dell'analisi.

-

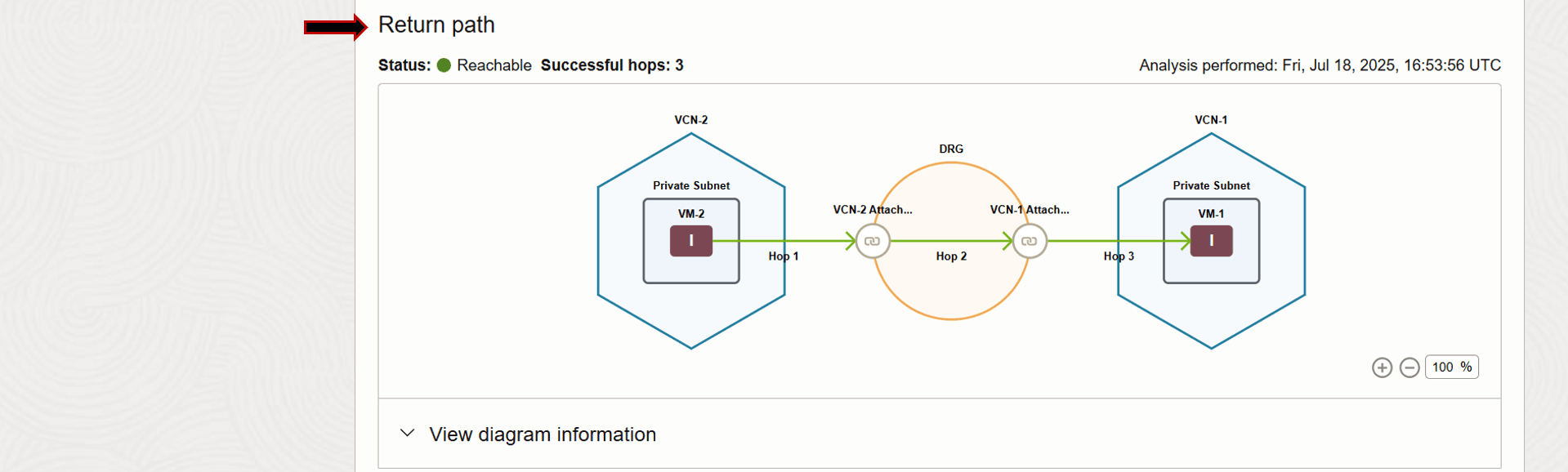

Analisi completata. Controllare il risultato del percorso successivo.

- Lo stato ora mostra Raggiungibile.

- Hop 2 è ora riuscito perché è stata aggiunta una regola di instradamento che invia traffico al gateway NAT.

- Fare clic su Visualizza informazioni sul diagramma.

- È possibile notare che lo stato del ciclo per l'hop 2 è ora Inoltra (in precedenza era Nessun instradamento).

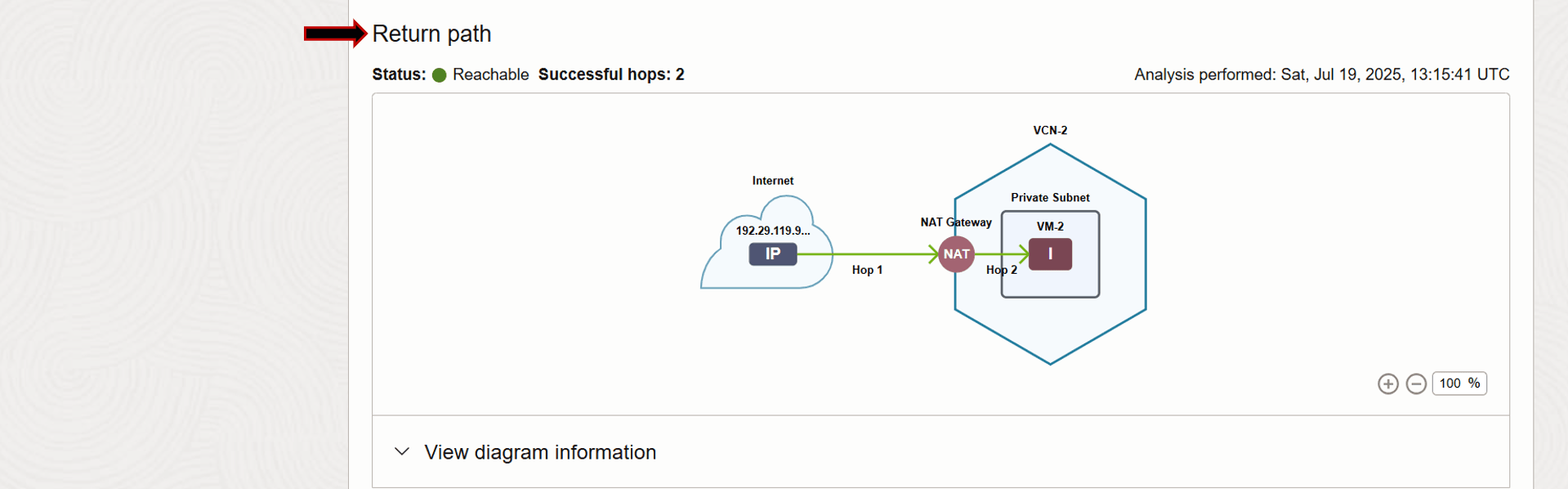

-

Verificando il percorso di ritorno, possiamo vedere che ha successo anche.

Task 4: Analizza log di flusso VCN

I log di flusso VCN offrono un ulteriore livello di visibilità sul comportamento del traffico. Questo servizio consente di eseguire il drill-down del traffico effettivo che colpisce ogni VNIC, indicando se è stato accettato o rifiutato in base alla lista di sicurezza e alle regole NSG, in modo da risolvere i problemi relativi alla sicurezza.

Oltre alla risoluzione dei problemi, i log di flusso VCN sono fondamentali per il monitoraggio dell'attività di rete, l'acquisizione di IP di origine/destinazione, porte, protocolli e indicatori orari, fornendo la telemetria dettagliata necessaria per audit e indagini di sicurezza.

Esempio

Useremo la seguente architettura come esempio.

Nota: in questo esempio, ci concentriamo solo sul log nel punto Y, in cui si trova la destinazione. Tuttavia, puoi applicare gli stessi passi per abilitare e analizzare i log al punto X (l'origine del traffico) per ottenere maggiore visibilità sul flusso di traffico complessivo.

Si è verificato un problema di rete e verranno utilizzati i log di flusso della VCN per tracciare e risolvere la causa principale.

Problema: VM-1 non può accedere a un sito Web ospitato su VM-2.

-

Eseguire il login a

VM-2ed eseguire il comando seguente per verificare se il sito Web è in esecuzione localmente.curl localhost

-

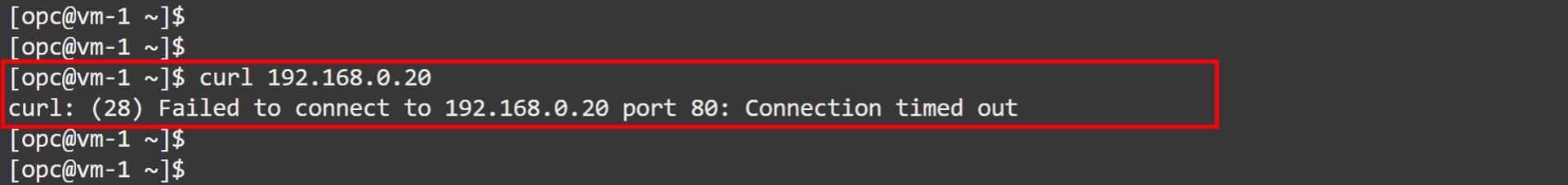

Eseguire il login a

VM-1ed eseguire lo stesso comando per eseguire il test della connettività a VM-2.curl 192.168.0.20Vedrai che la richiesta non riesce. Nei passi successivi, verranno utilizzati i log di flusso

VCN-2per analizzare la causa.

-

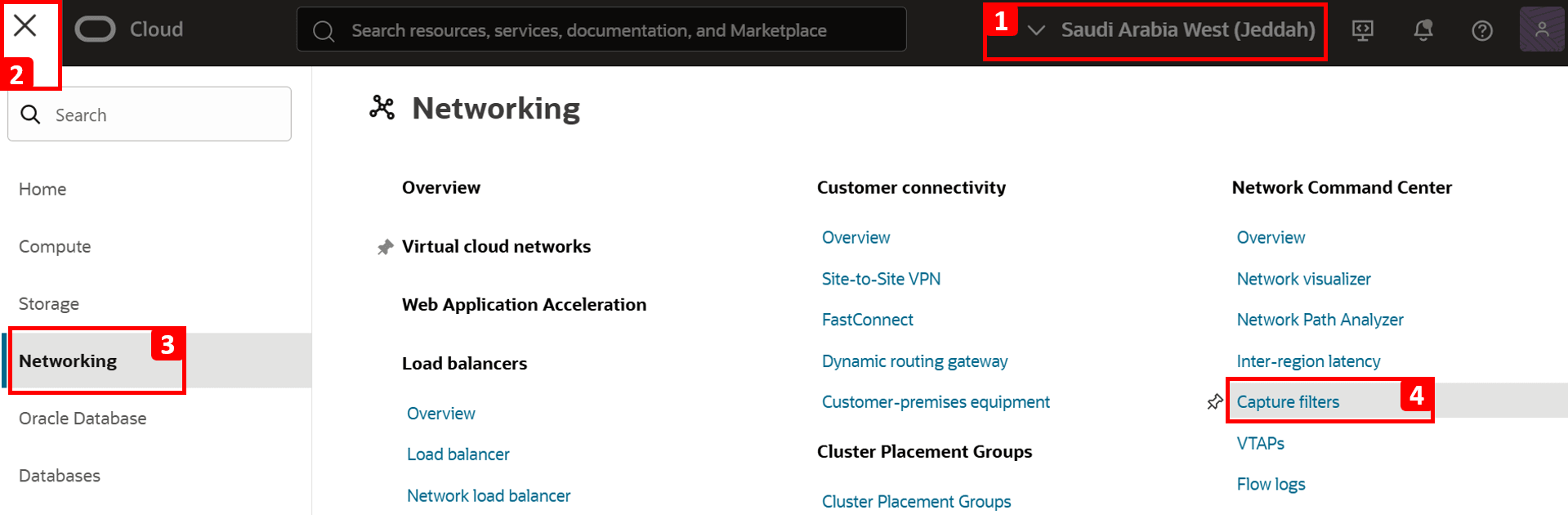

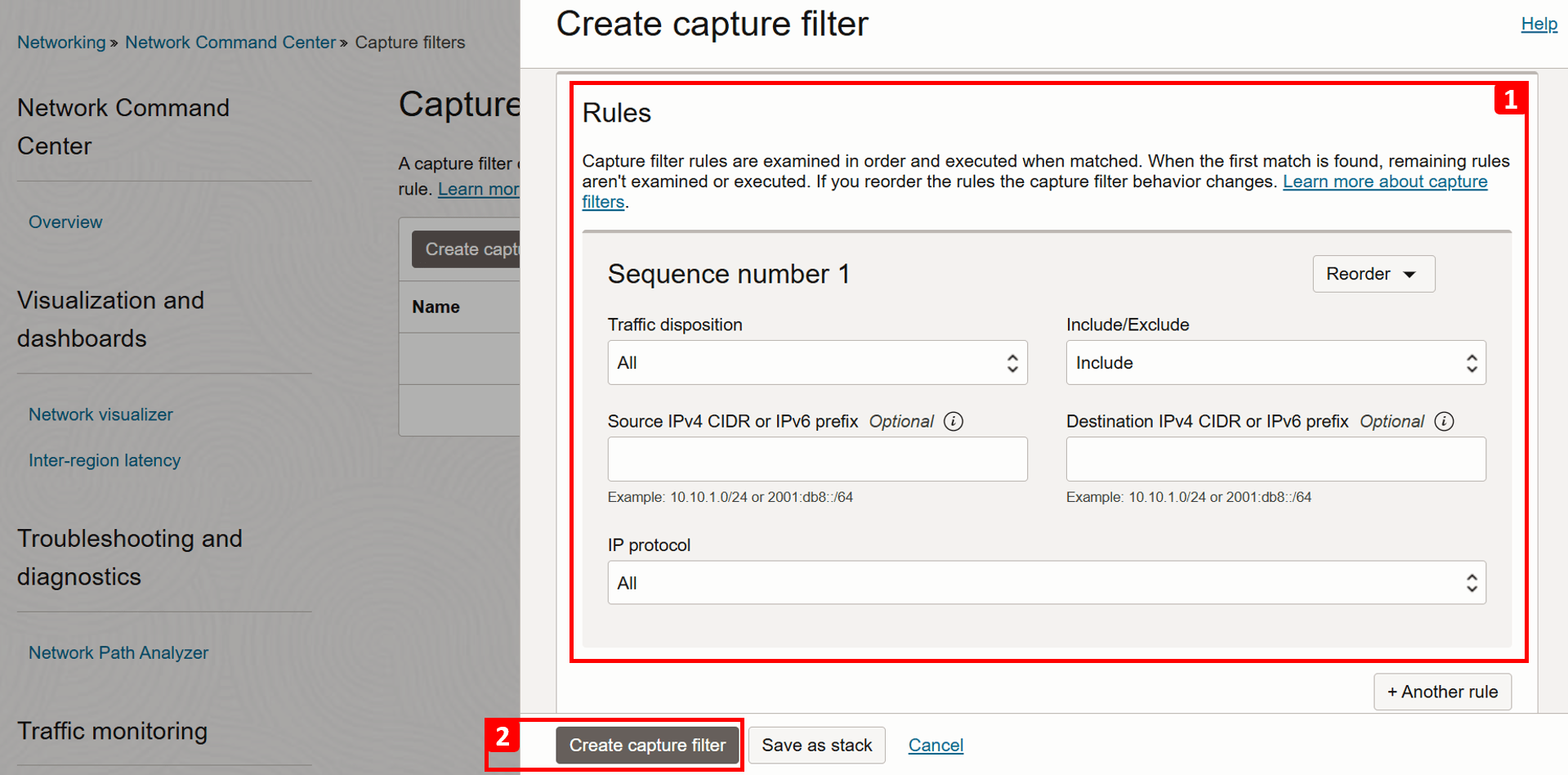

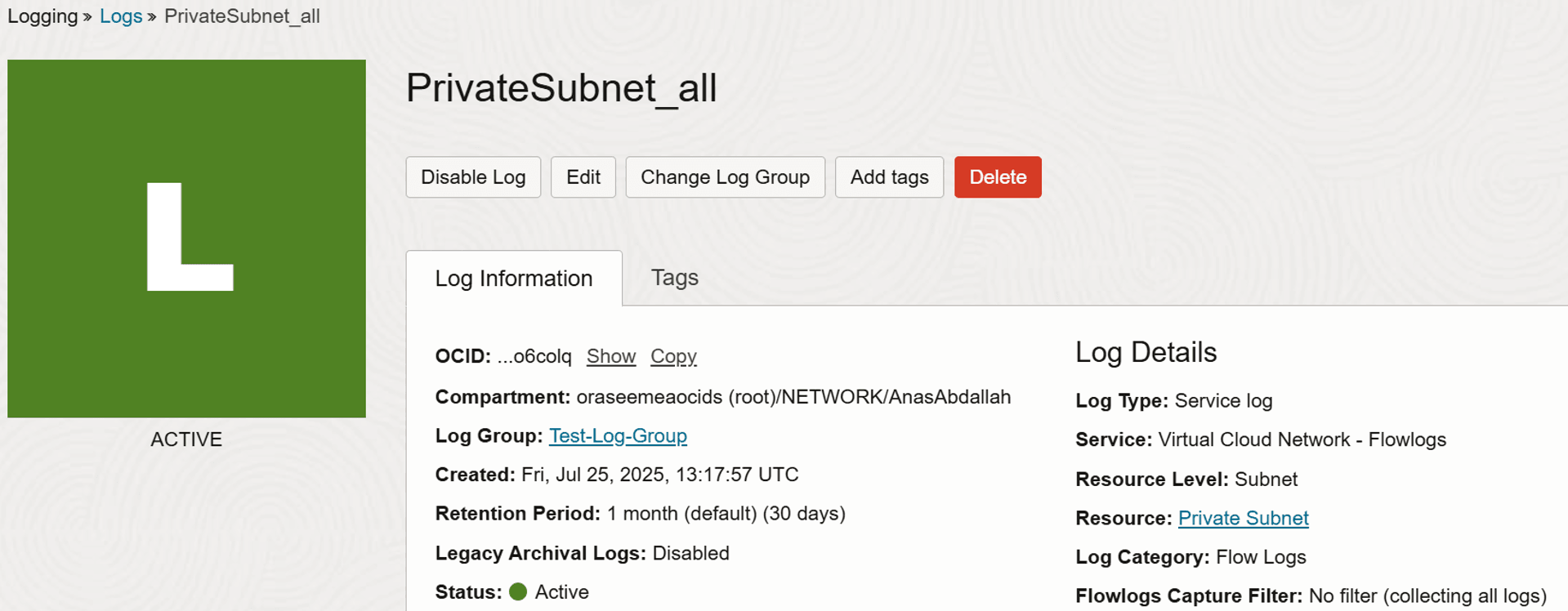

Ora abilitiamo i log. Inizieremo creando un filtro di acquisizione, un semplice set di regole utilizzato in OCI per determinare quale traffico di rete deve essere acquisito per il log o sottoposto a mirroring nei punti di accesso ai test virtuali (VTAP).

- Eseguire il login a OCI Console e assicurarsi di trovarsi nell'area corretta.

- Fare clic sul menu hamburger (≡) dall'angolo in alto a sinistra.

- Fare clic su Networking.

- Fare clic su Filtri di acquisizione.

-

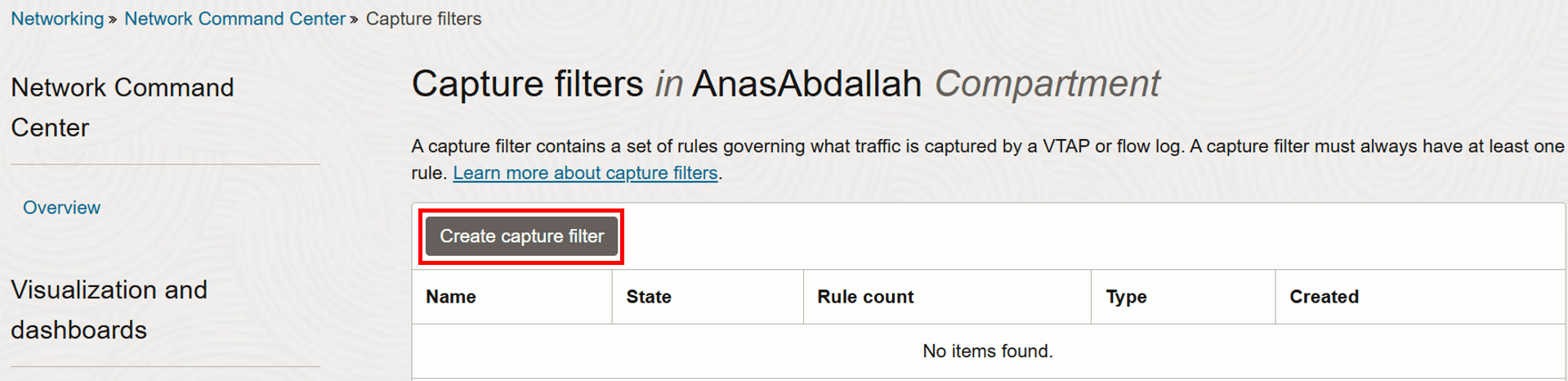

Fare clic su Crea filtro di acquisizione.

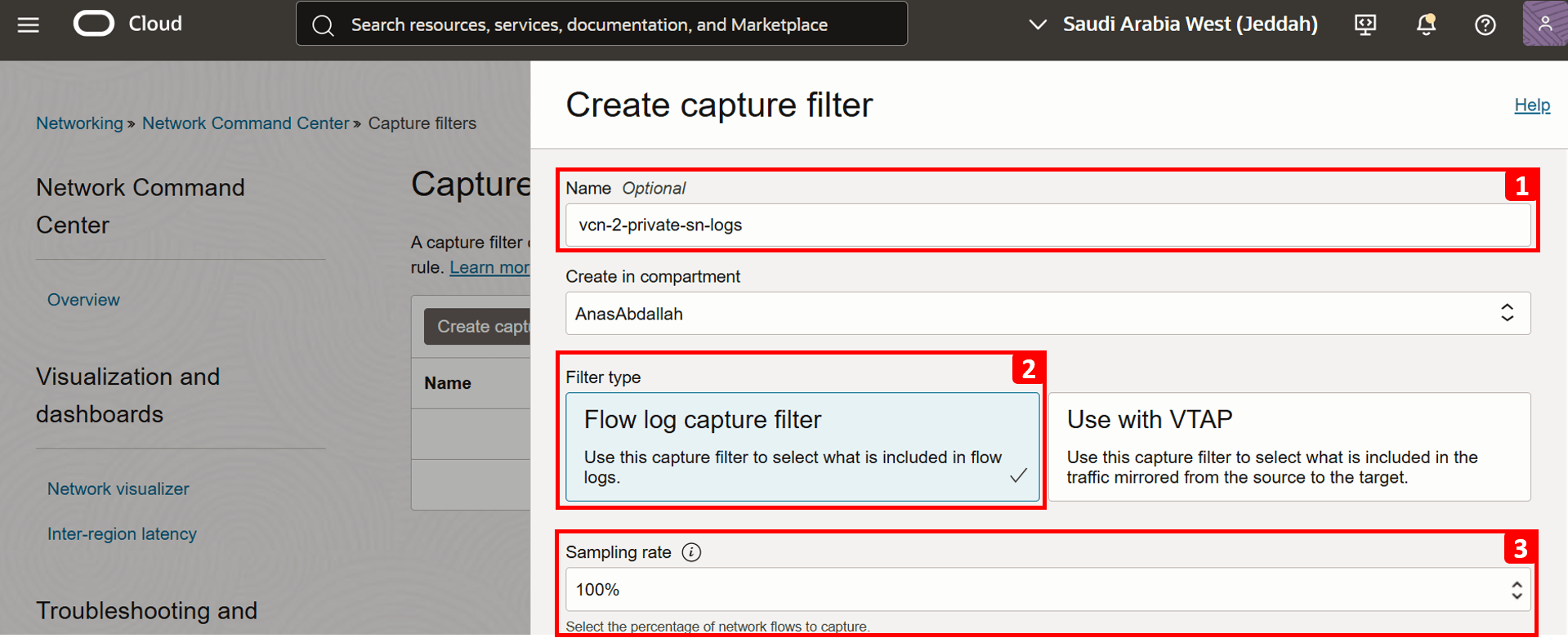

- Immettere

vcn-2-private-sn-logscome Nome. - Selezionare Filtro di acquisizione log di flusso come Tipo di filtro.

- Impostare la tasso di campionamento su 100%. Questo definisce la percentuale di flussi di rete per acquisire, in questo caso, vogliamo registrare tutto il traffico.

- Lasciare tutte le altre impostazioni ai valori predefiniti.

- Fare clic su Crea filtro di acquisizione.

- Immettere

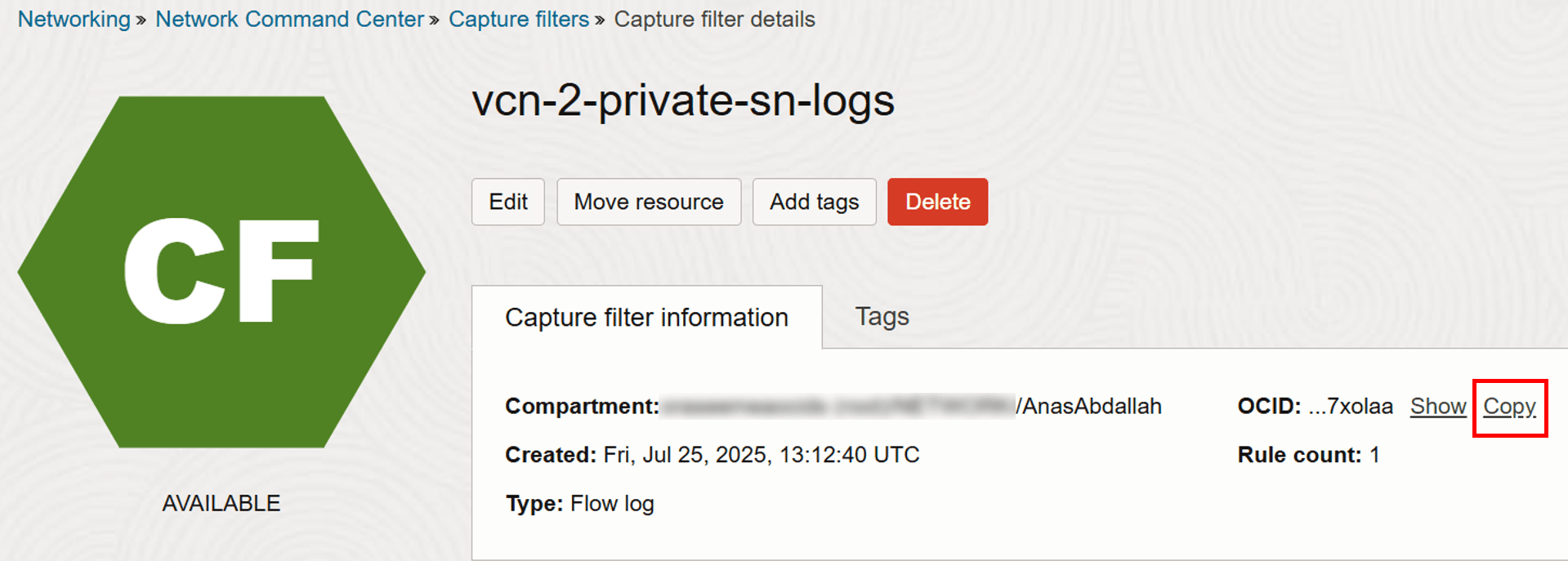

-

Dopo aver creato il filtro di acquisizione, fare clic su Copia per copiarne l'OCID, in quanto sarà necessario nei passi successivi.

-

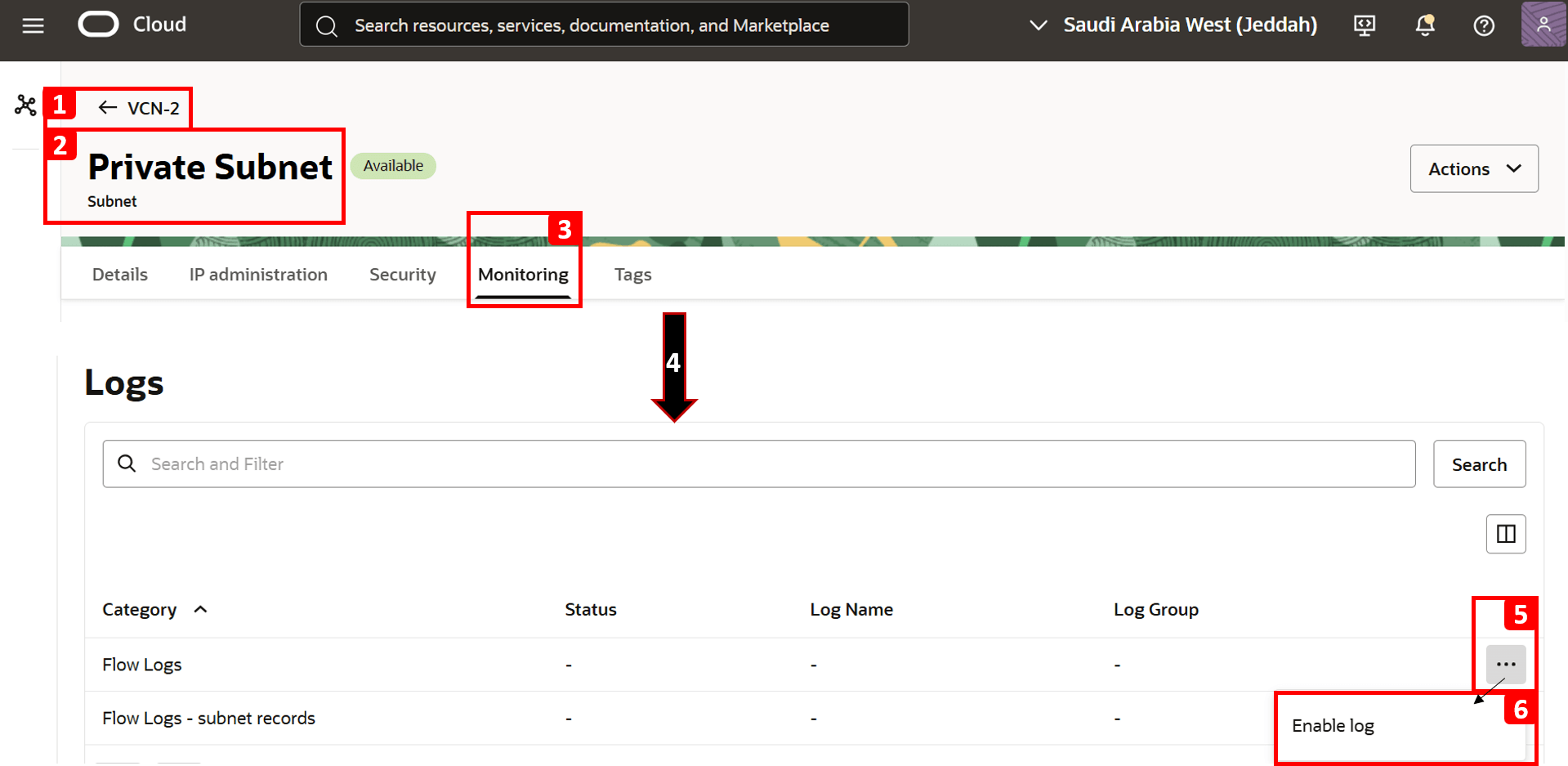

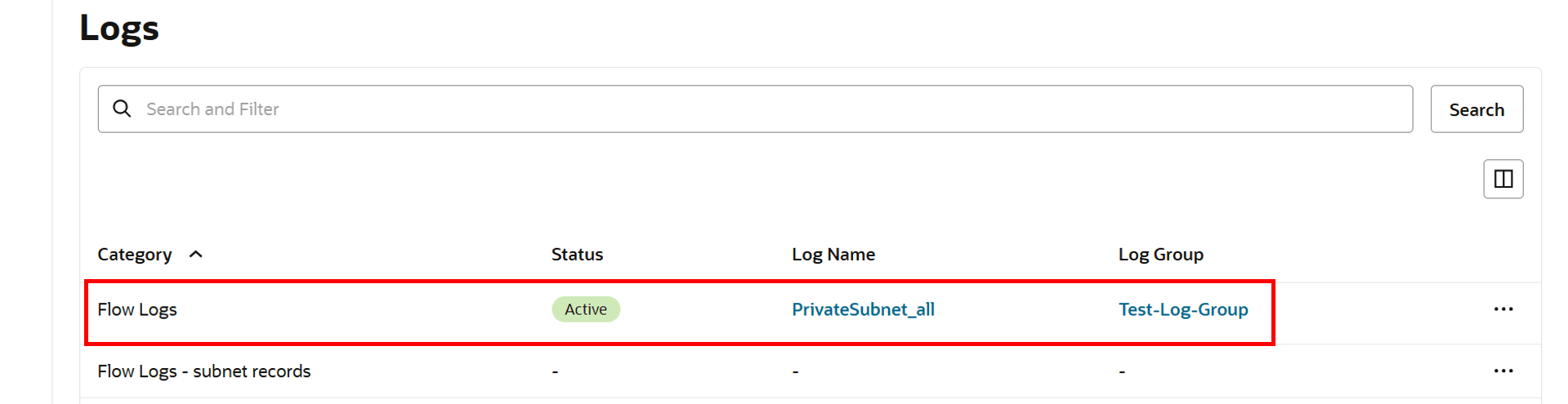

Ora siamo pronti per l'abilitazione dei log.

- Passare a

VCN-2. - Aprire Sottorete privata, dove si trova

VM-2. - Fare clic su Monitoraggio.

- Scorrere fino alla sezione Log.

- Fare clic sui tre punti (••••) accanto alla categoria Log di flusso.

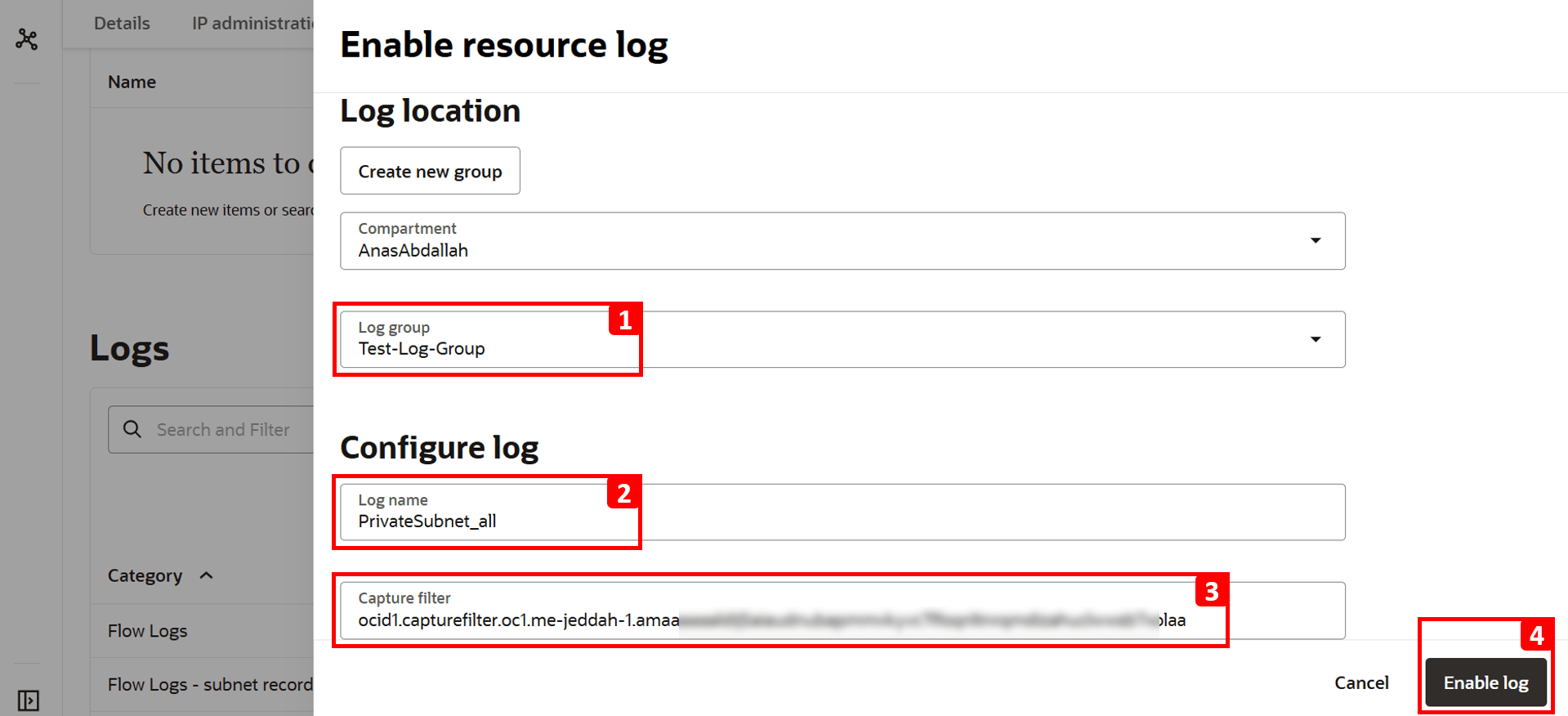

- Fare clic su Abilita log.

- Selezionare Gruppo di log. Se non ne hai già uno, crea un nuovo gruppo di log.

- Il campo Nome log viene compilato automaticamente.

- Incollare l'OCID filtro di acquisizione copiato in precedenza.

- Fare clic su Abilita log.

- Passare a

-

I log di flusso sono ora attivi.

-

Ripetere lo stesso test per generare traffico eseguendo il comando seguente in

VM-1.curl 192.168.0.20

-

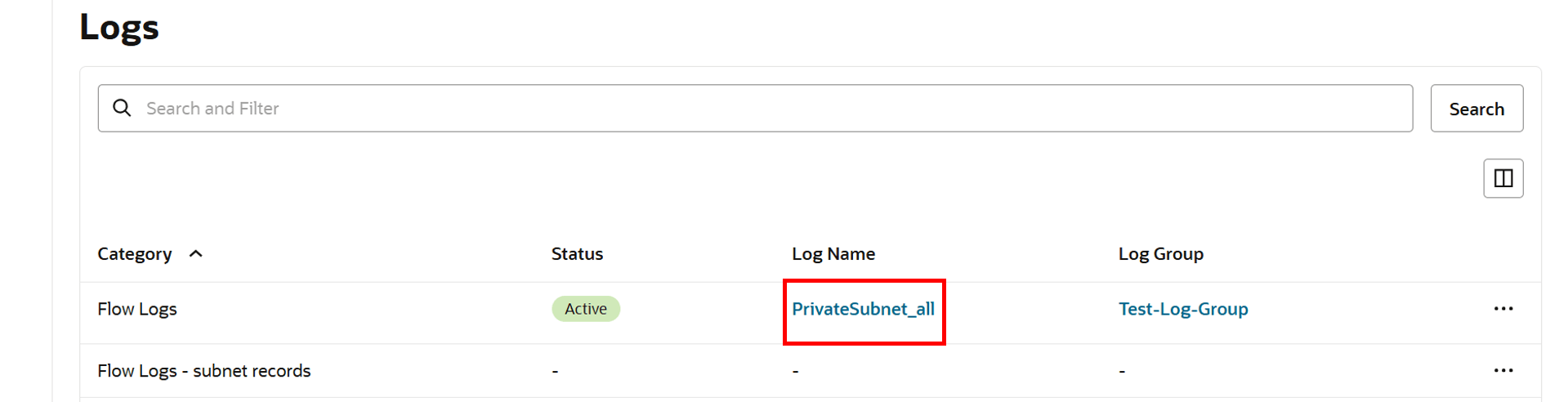

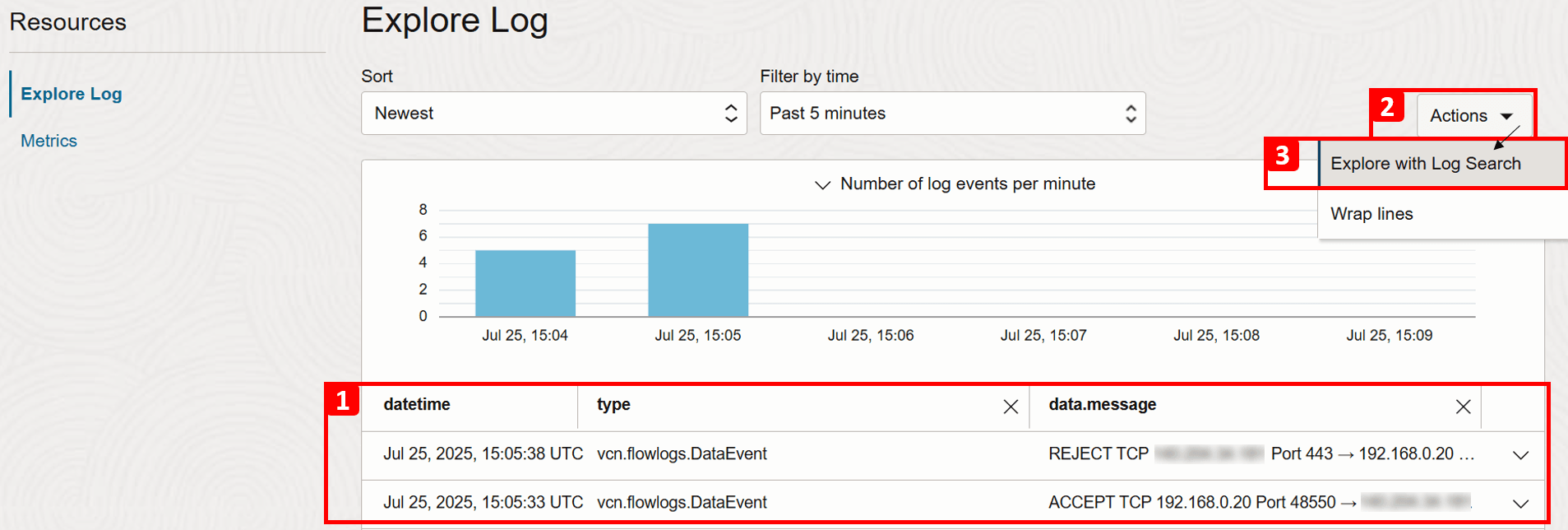

Tornare alla sezione Log e fare clic su Nome log creato in precedenza.

- Scorri verso il basso e vedrai i log che mostrano il traffico che entra o esce dalla rete.

- Fare clic su Azioni.

- Fare clic su Esplora con ricerca log per applicare filtri avanzati e limitare i risultati del log.

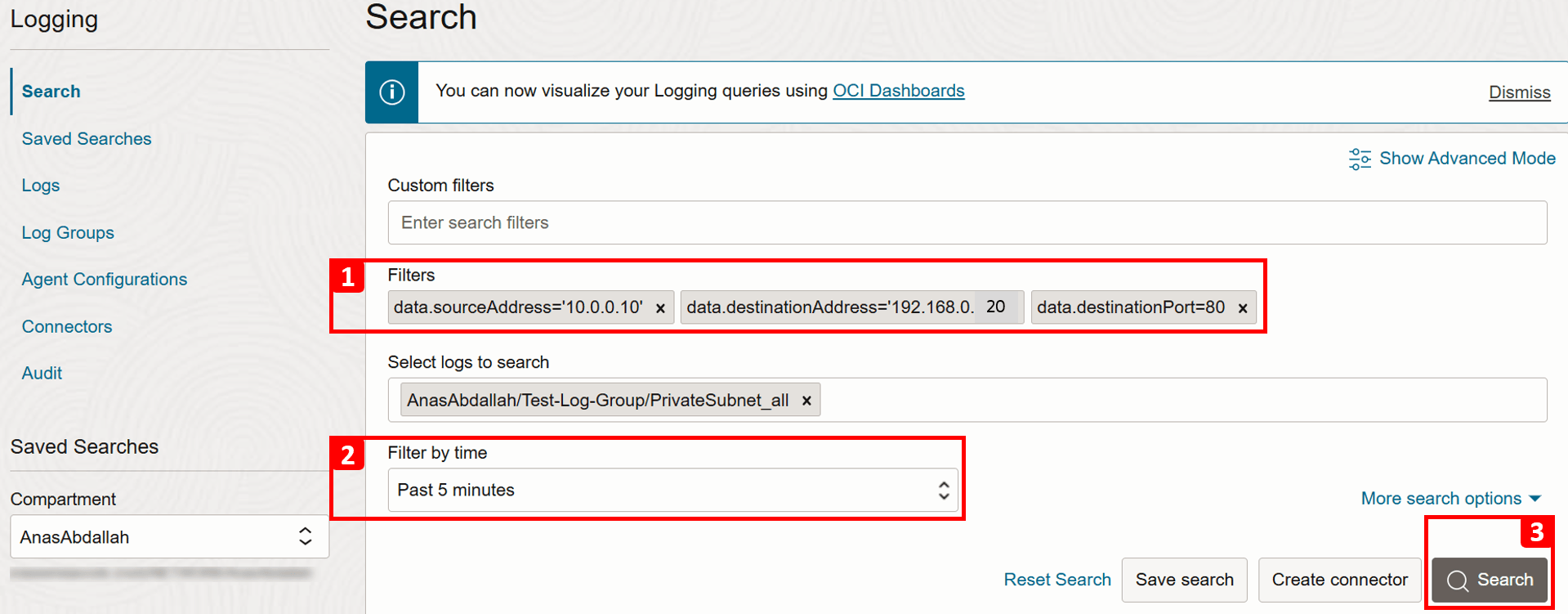

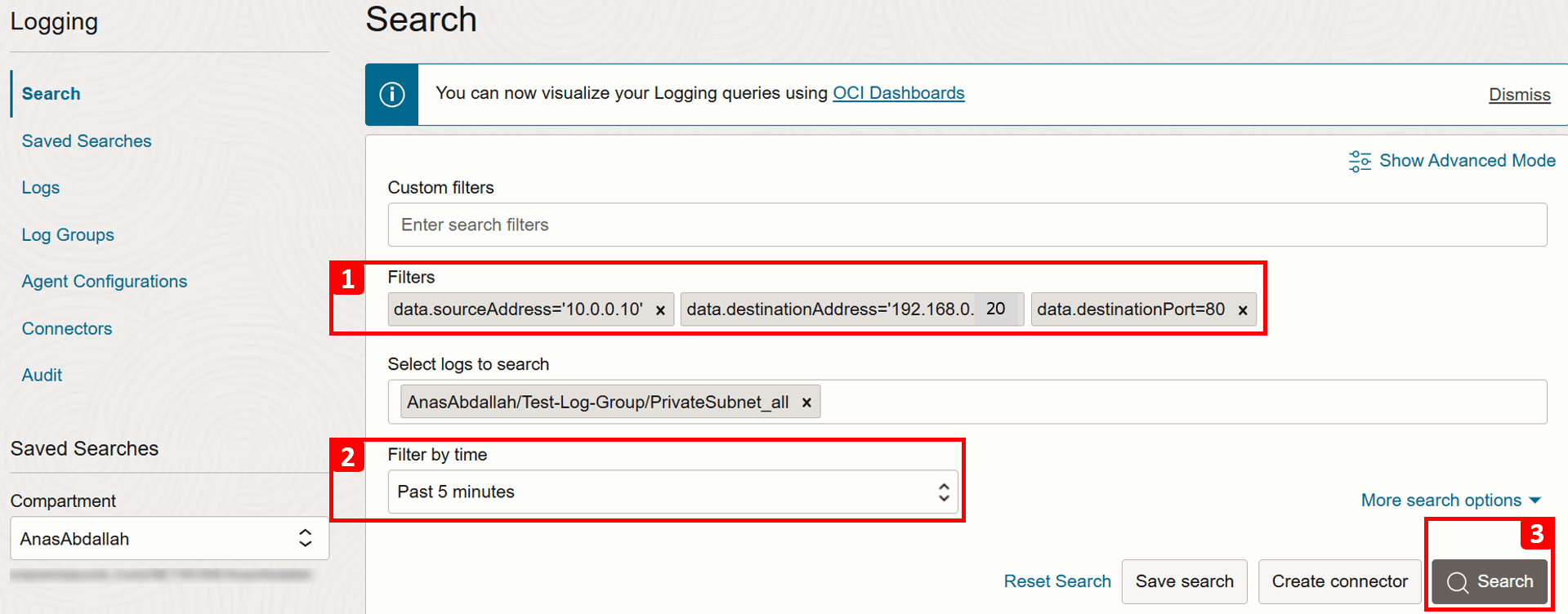

- Applicare i seguenti filtri in modo che corrispondano alla connessione di test.

- IP di origine (

VM-1):data.sourceAddress = '10.0.0.10'. - IP di destinazione (VM-2):

data.destinationAddress = '192.168.0.20'. - Porta di destinazione (HTTP):

data.destinationPort = 80.

- IP di origine (

- Se necessario, modificare l'intervallo di tempo in Filtra per ora oppure lasciare l'intervallo come predefinito Ultimi 5 minuti.

- Fare clic su Cerca.

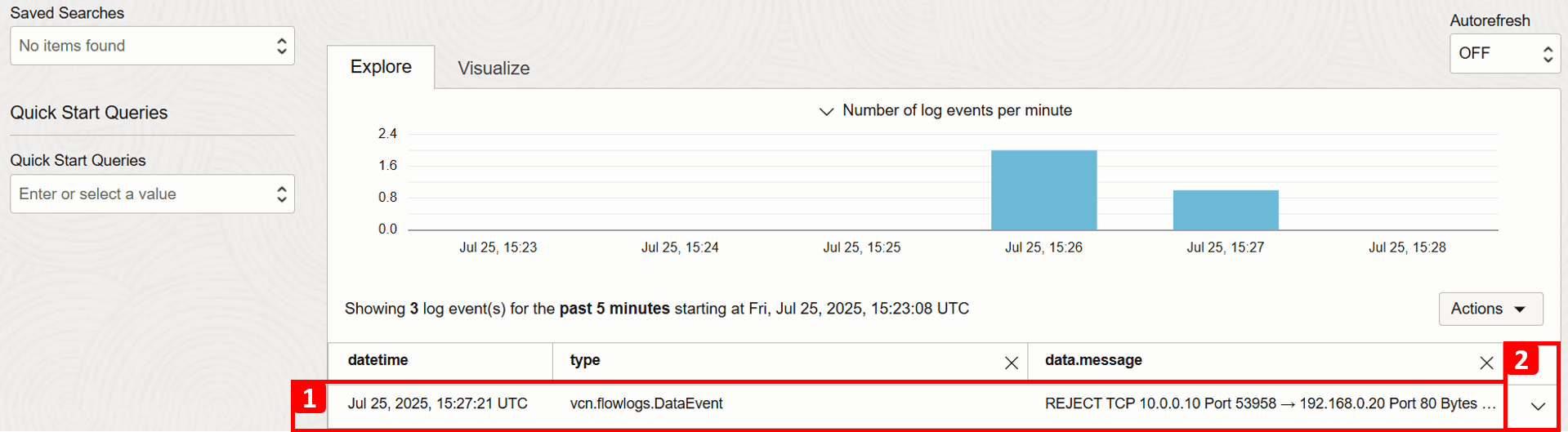

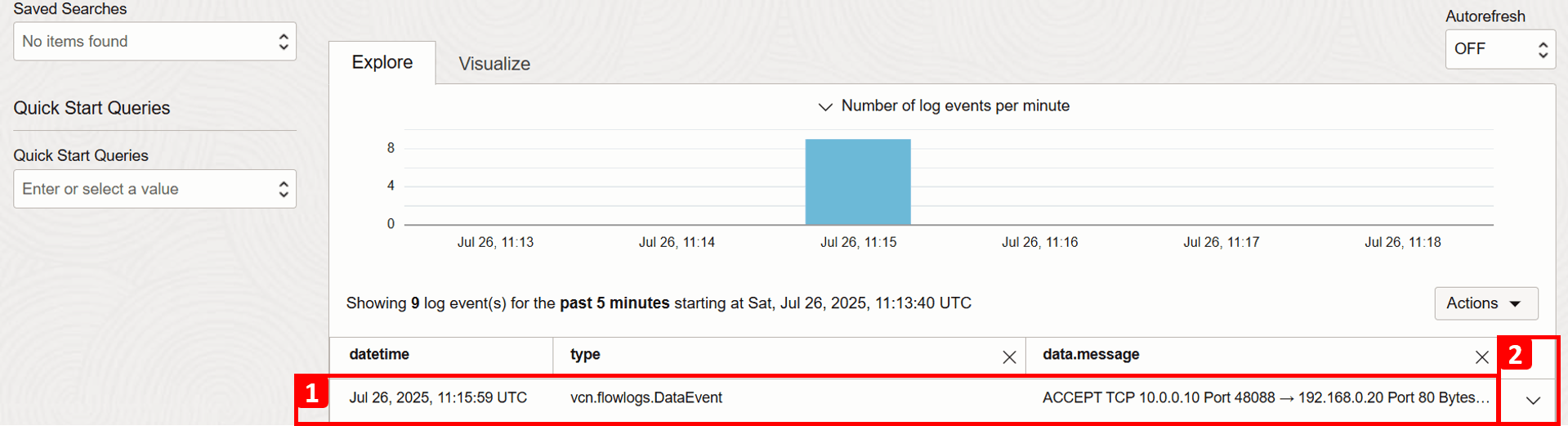

- Rivedere i risultati che corrispondono ai criteri di ricerca.

- Espandere i dettagli del record.

-

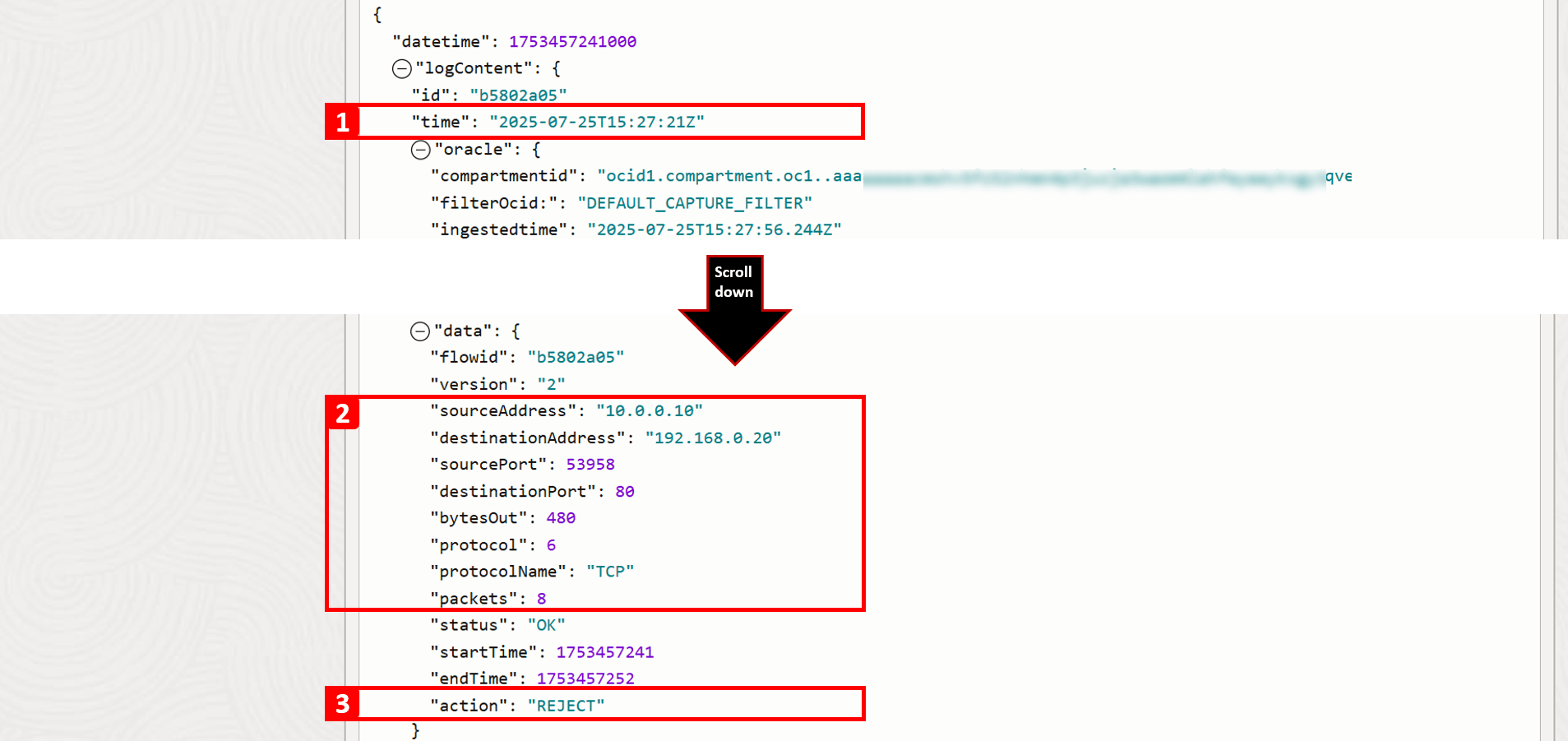

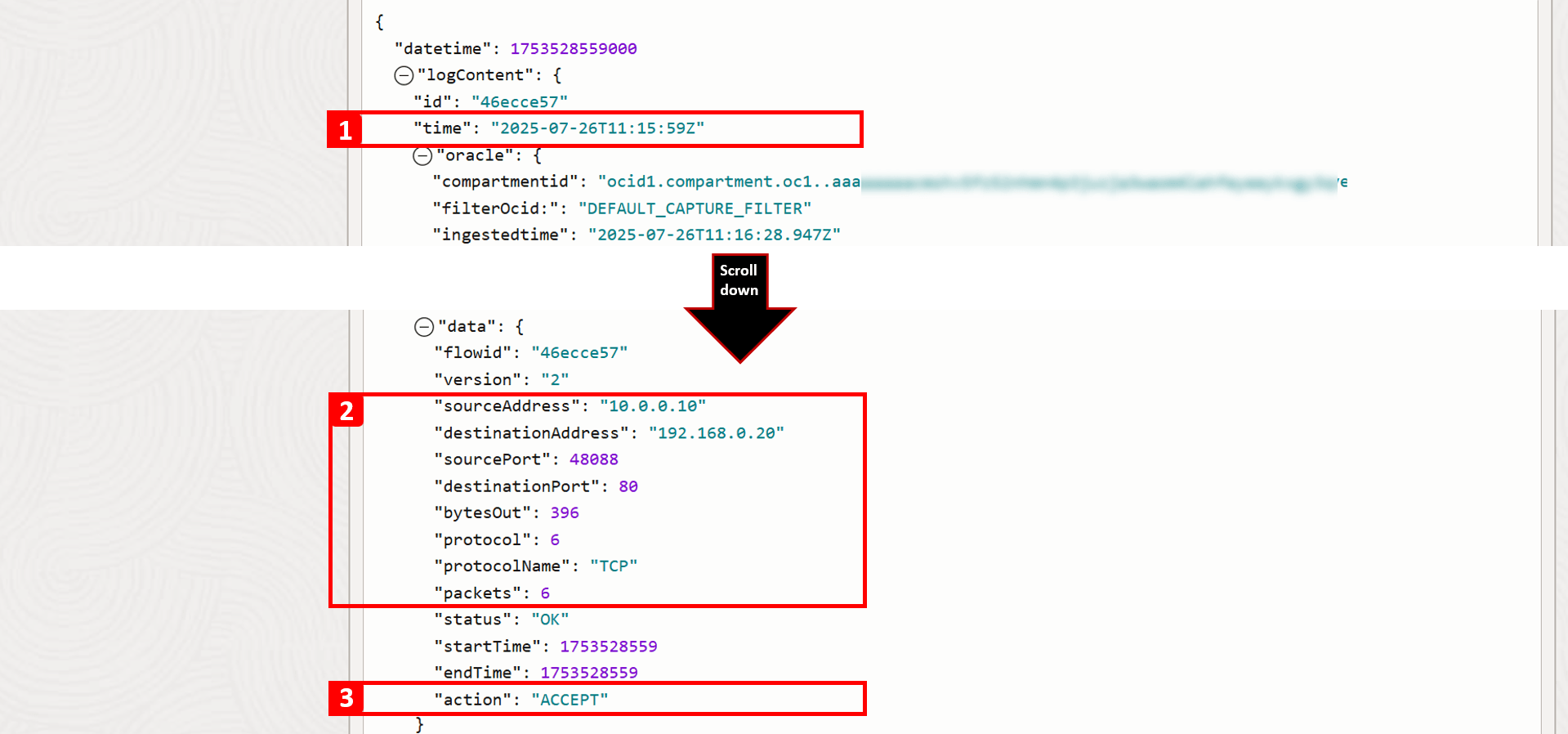

Per questo particolare record, è possibile visualizzare informazioni dettagliate su questo flusso di traffico. I campi chiave da notare includono:

- Indicatore orario: la data e l'ora esatte in cui il traffico ha raggiunto la subnet.

- Dettagli della connessione: ad esempio indirizzo IP di origine, indirizzo IP di destinazione e numero di porta.

- Azione: mostra come è stato gestito il traffico; in questo caso, è stato REJECT. Ciò conferma la causa principale del problema. Non è disponibile alcuna regola di sicurezza per consentire il traffico HTTP a

VM-2.

-

Per consentire al traffico HTTP di raggiungere

VM-2, sono disponibili due opzioni:- Elenco di sicurezza: applicato a livello di subnet, nel qual caso tutte le VNIC di una subnet sono soggette allo stesso set di elenchi di sicurezza.

- NSG: applicato a livello di risorsa (livello VNIC).

-

Qui, lo consentiremo dalla lista di sicurezza predefinita già associata alla subnet

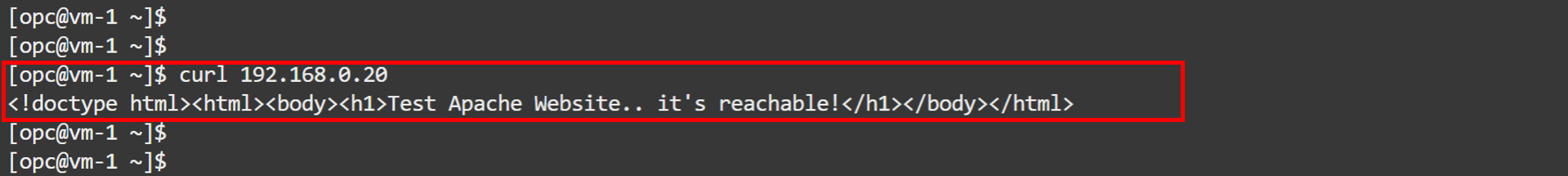

VM-2.- Passare a

VCN-2, dove si trova la VM di destinazione. - Fare clic su Sicurezza.

- Fare clic su Lista di sicurezza predefinita per VCN-2.

- Fare clic su Regole di sicurezza.

- La tabella mostra il traffico consentito. Tutto il resto, incluso HTTP, viene negato per impostazione predefinita poiché non esiste alcuna regola per consentirlo. Ecco perché

VM-1non può accedere al sito web ospitato suVM-2. - Per risolvere il problema, fare clic su Aggiungi regole di entrata.

- Immettere

10.0.0.0/16come CIDR di origine (CIDR perVCN-1). - Selezionare TCP come protocollo IP.

- Impostare 80 come porta di destinazione.

- Fare clic su Aggiungi regole di entrata.

- Passare a

-

Eseguire il login a

VM-1ed eseguire lo stesso comando per eseguire il test della connettività aVM-2.curl 192.168.0.20Ora dovresti vedere che il sito è raggiungibile.

-

Tornare ai log e ripetere gli stessi passi precedenti per eseguire una nuova ricerca.

- Applicare i seguenti filtri in modo che corrispondano alla connessione di test.

- IP di origine (

VM-1):data.sourceAddress = '10.0.0.10'. - IP di destinazione (

VM-2):data.destinationAddress = '192.168.0.20'. - Porta di destinazione (HTTP):

data.destinationPort = 80.

- IP di origine (

- Se necessario, modificare l'intervallo di tempo oppure lasciare l'intervallo come predefinito (Ultimi 5 minuti).

- Fare clic su Cerca.

- Rivedere i risultati che corrispondono ai criteri di ricerca.

- Espandere i dettagli del record.

- Applicare i seguenti filtri in modo che corrispondano alla connessione di test.

-

Per questo particolare record, è possibile visualizzare informazioni dettagliate su questo flusso di traffico. I campi chiave da notare includono:

- Indicatore orario: la data e l'ora esatte in cui il traffico ha raggiunto la subnet.

- Dettagli della connessione: ad esempio IP di origine, IP di destinazione e numero di porta.

- Azione: mostra la modalità di gestione del traffico. Dopo aver risolto il problema, ora dovresti vedere che il traffico è ACCETTO.

Passi successivi

Abbiamo analizzato come risolvere i problemi di rete fondamentali in OCI esaminando l'architettura, l'instradamento e le configurazioni di sicurezza. Questi controlli di base consentono di risolvere i problemi di connettività più comuni. Il prossimo tutorial si concentrerà su scenari avanzati e casi d'uso più reali.

Conferme

- Autori - Anas Abdallah (Esperto di Cloud Networking), Sachin Sharma (Esperto di Cloud Networking)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti di formazione gratuiti sul canale YouTube di Oracle Learning. Inoltre, visitare education.oracle.com/learning-explorer per diventare Oracle Learning Explorer.

Per la documentazione del prodotto, visitare Oracle Help Center.

Troubleshoot Basic Network Issues in Oracle Cloud Infrastructure

G40748-01