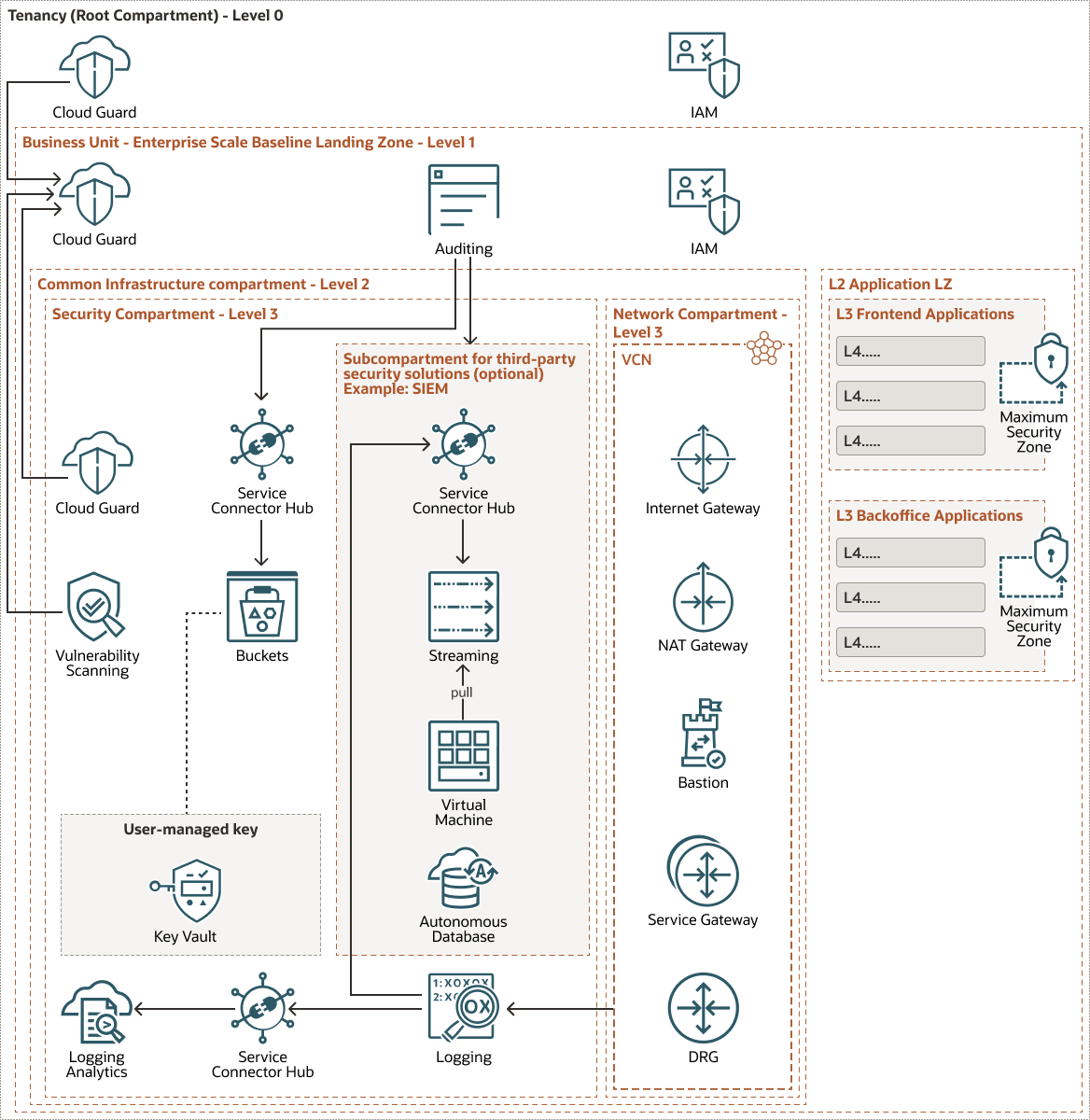

Comprendere l'architettura delle zone di destinazione di base aziendali

Comprendere i componenti di architettura

- Tenancy

Una tenancy è il tuo account. Contiene tutte le risorse che si sceglie di costruire in una determinata regione in tutto il mondo. Puoi sottoscrivere più aree geografiche e, se necessario, puoi distribuire le zone di destinazione in ogni nuova area.

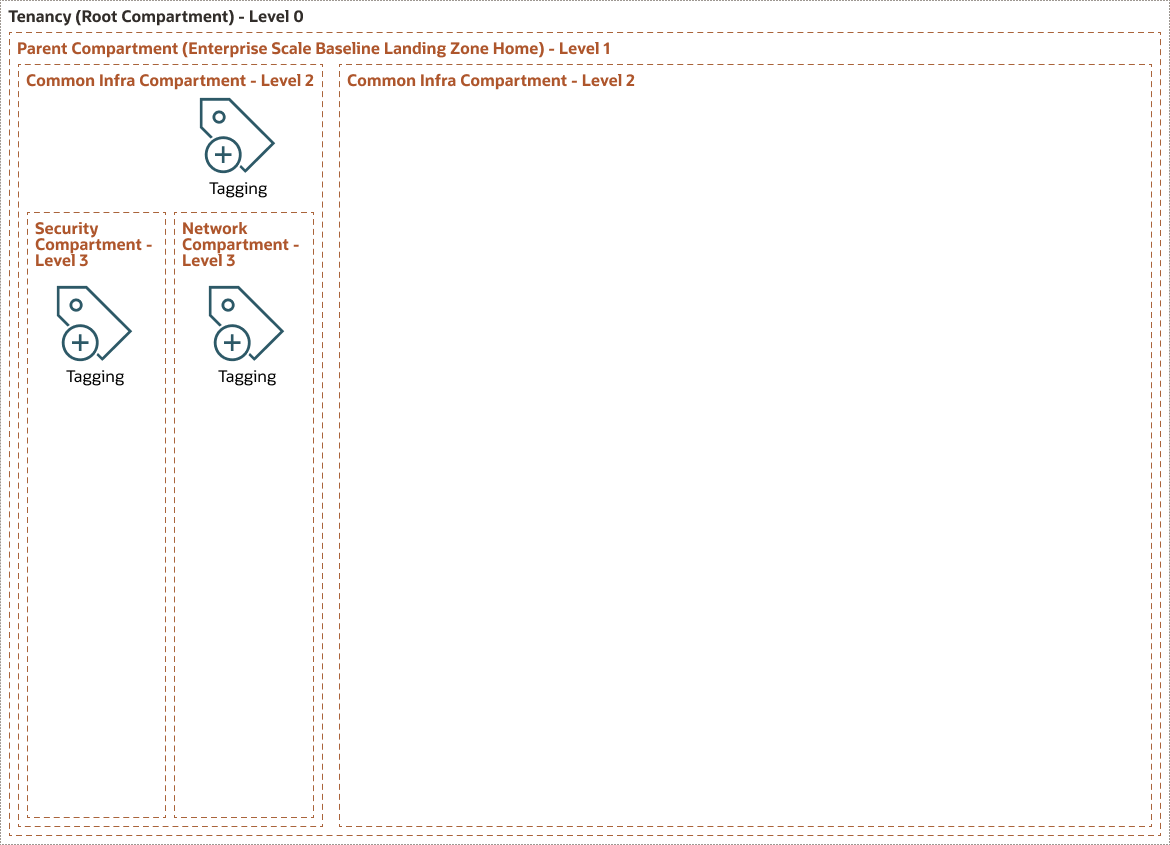

- Compartimenti

I compartimenti sono raggruppamenti logici di risorse all'interno della tenancy in cui è possibile strutturare l'ambiente e creare un livello di separazione logica, gestire l'accesso alle risorse e, dal punto di vista del budget, eseguire report rispetto a.

- Compartimento padre

Il compartimento padre vive nel compartimento radice e contiene tutte le risorse delle zone di destinazione correlate. In questo modo potrai gestire facilmente risorse aggiuntive specifiche della zona di destinazione e creare report in base a tali risorse per una gestione operativa più agevole.

- Compartimento Infra comune

Il compartimento Common Infra contiene risorse correlate alla rete e alla sicurezza. Quando si è pronti per la migrazione in OCI, un compartimento infrastruttura comune aggiuntivo contiene risorse correlate al carico di lavoro che si distribuiscono tramite lo stack di espansione del carico di lavoro.

- Compartimento rete

Le risorse per il networking e la connettività vengono create in questo compartimento. Queste risorse includono la rete cloud virtuale (VCN), le subnet, i gateway e altri componenti correlati.

- Compartimento sicurezza

Tutte le risorse correlate alla sicurezza e al monitoraggio vengono create in questo compartimento. In questo compartimento vengono create anche risorse correlate alla gestione del controllo, ad esempio log, notifiche ed eventi.

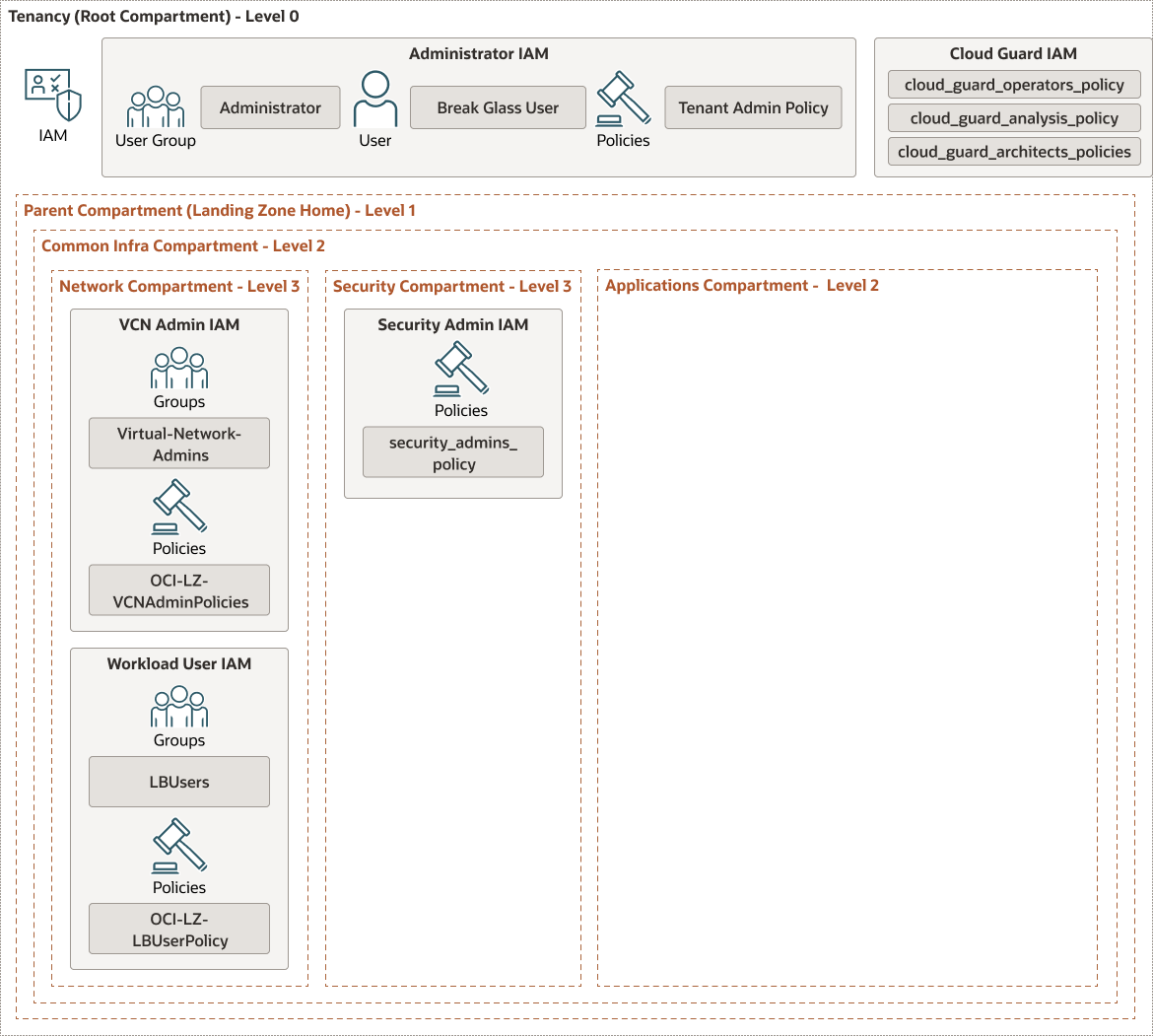

Comprendere i criteri di gestione delle identità e degli accessi

Questo diagramma illustra la distribuzione dei criteri IAM nell'architettura della baseline di Enterprise Landing Zone:

Descrizione dell'illustrazione elz-identity.png

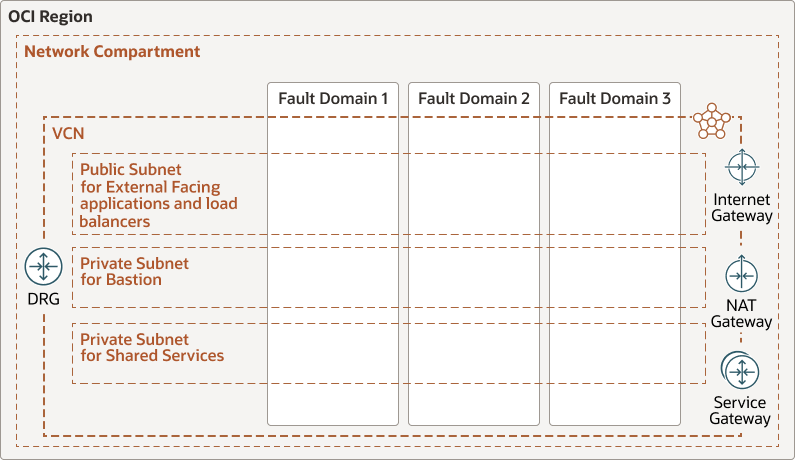

Comprendere le reti cloud virtuali

Questo diagramma mostra una VCN all'interno di una topologia di un compartimento e il modo in cui tali VCN sono suddivisi in subnet:

Descrizione dell'illustrazione elz-vcn.png

- Tabella di instradamento

Le tabelle di instradamento vengono utilizzate per mappare il traffico di una VCN dalle subnet tramite gateway a destinazioni esterne. La zona di destinazione della baseline di scala aziendale crea una tabella di instradamento associata al gateway Internet. È necessario creare regole nella tabella di instradamento per consentire al traffico necessario di passare al gateway Internet. Le regole dipenderanno dai tuoi carichi di lavoro.

- Gateway NAT (Network Address Translation)

Un gateway NAT offre alle risorse cloud senza indirizzi IP pubblici l'accesso a Internet evitando di esporre tali risorse alle connessioni Internet in entrata. La zona di destinazione di base di Enterprise Scale crea un gateway NAT per la distribuzione della zona di destinazione. Inoltre, crea una tabella di instradamento e le regole di instradamento per instradare il traffico da ciascuno dei compartimenti del carico di lavoro. Le regole di instradamento effettive dipendono dai carichi di lavoro. Crea le regole quando trasferisci i carichi di lavoro in OCI.

Comprendere le subnet

- Subnet pubblica

Una subnet pubblica ospita tutti i server e le risorse che si interfacciano con Internet, inclusi i load balancer. È necessario proteggere questa subnet con le ricette di Cloud Guard e altre funzioni di sicurezza corrette, come descritto in Security.

- Subnet - Shared Services

Una subnet privata ospita tutti i servizi comuni o condivisi utilizzati dall'organizzazione. A seconda delle applicazioni, devi creare liste di sicurezza per consentire al traffico di rete tra i server nella tua tenancy cloud (traffico est/ovest) di entrare e uscire da questa subnet. Crea liste di sicurezza durante la distribuzione dei carichi di lavoro.

- Servizio bastion subnet

Subnet privata che ospita il servizio Bastion. Il bastion fornisce accesso limitato e limitato nel tempo alle risorse di destinazione che non dispongono di endpoint pubblici. La configurazione dei bastion è importante per garantire che gli amministratori cloud dell'organizzazione possano accedere alle risorse che risiedono nelle subnet private.

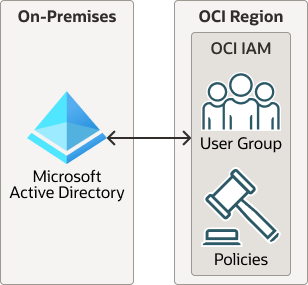

Federare la zona di arrivo con Microsoft Active Directory

Utilizzare gli stessi nomi di gruppo in OCI utilizzati per Active Directory. A tale scopo, passare i nomi dei gruppi Active Directory come variabili al modulo Terraform di Enterprise Scale Baseline Landing Zone. I gruppi verranno creati dalla zona di destinazione e mappati ai gruppi Active Directory.

Il diagramma riportato di seguito mostra la federazione di Microsoft Active Directory supportata dalla zona di destinazione della baseline di Enterprise Scale.

Informazioni sulla sicurezza

Questo diagramma mostra la topologia dell'implementazione della sicurezza per la zona di destinazione della baseline aziendale.

Descrizione dell'illustrazione elz-security.png

- Bastione

Il bastion fornisce accesso sicuro e basato sulla sessione alle risorse senza endpoint pubblici. I bastion consentono agli utenti autorizzati di connettersi da indirizzi IP specifici alle risorse di destinazione utilizzando sessioni SSH (Secure Shell).

- Cloud Guard

Cloud Guard è un servizio cloud nativo che consente ai clienti di monitorare, identificare, raggiungere e gestire livelli di sicurezza elevati in Oracle Cloud.

Quando esegui il provisioning delle risorse Cloud Guard utilizzando lo stack Enterprise Scale Baseline Landing Zone, la destinazione è tutte le risorse all'interno del compartimento padre. La zona di destinazione della baseline di scala Enterprise include due ricette gestite da Oracle: ricetta del rilevatore di configurazione OCI e ricetta del rilevatore di attività OCI. Queste ricette del rilevatore eseguono controlli e identificano potenziali problemi di sicurezza sulle risorse.

- Servizio di analisi delle vulnerabilità (VSS)

La scansione delle vulnerabilità aiuta a migliorare il livello di sicurezza controllando regolarmente le risorse cloud per individuare potenziali vulnerabilità.

- Elenchi di sicurezza

Gli elenchi di sicurezza sono firewall virtuali che consentono di controllare il traffico in entrata e in uscita. La zona di destinazione della baseline di scala aziendale crea una lista di sicurezza associata al gateway Internet. Le regole di entrata e uscita effettive dipenderanno dai tuoi carichi di lavoro e dal traffico che desideri concedere. Configura le regole di entrata e uscita quando i carichi di lavoro vengono spostati in OCI.