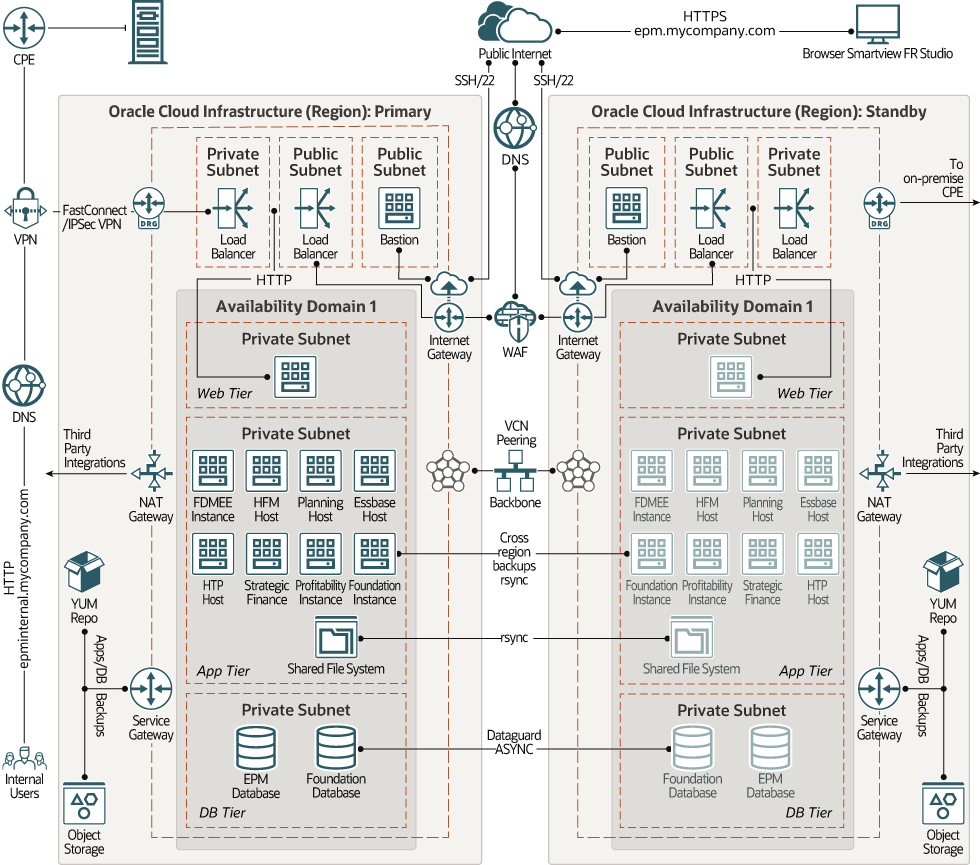

Architettura DR: più aree

In questa architettura, il livello Web, il livello applicazione e il livello database vengono distribuiti in un'area designata come sito primario (attivo). Una topologia ridondante viene distribuita come sito in standby (non attivo) in un'area remota.

Le topologie primaria e in standby in questa architettura sono simmetriche, ovvero entrambe le topologie forniscono la stessa capacità di computazione e storage. Se la topologia principale non è disponibile per un motivo qualsiasi, è possibile recuperare l'applicazione nell'area remota. Un resolver DNS globale indirizza le richieste HTTPS da utenti esterni, ad esempio utenti di Hyperion Financial Reporting Web Studio, al gateway Internet collegato alla VCN nell'area attualmente attiva.

In caso di failover o switchback, tutti i task incompleti nell'ambiente in esecuzione in precedenza devono essere risottomessi dagli utenti.

Utilizzare i nomi host logici per i database e le istanze dell'applicazione. Per ridurre lo sforzo per la riconfigurazione delle istanze durante un failover o lo switchback, utilizzare gli stessi nomi host logici negli ambienti primario e in standby.

Descrizione dell'immagine hyperion-multi-region.png

I componenti in questa architettura a più livelli vengono distribuiti in modo simmetrico in due aree. All'interno di ogni area, le risorse vengono distribuite in un singolo dominio di disponibilità. Le risorse in ciascun livello vengono isolate a livello di rete in subnet separate.

Le VCN nelle due aree hanno come pari livello il traffico, consentendo al traffico tra le aree remote di utilizzare un backbone di rete privato, ignorando la rete Internet pubblica.

La topologia nell'area principale contiene le risorse riportate di seguito. La topologia nell'area di standby è una replica non attiva della topologia primaria.

- Host di base

L'host bastion è un'istanza di computazione che funge da punto di accesso sicuro e controllato alla topologia dall'esterno del cloud.

Il provisioning dell'host bastion viene eseguito in genere in un DMZ. Consente di proteggere le risorse riservate collocandole in reti private a cui non è possibile accedere direttamente dall'esterno del cloud. La topologia dispone di un singolo punto di accesso noto che è possibile monitorare e sottoporre a audit regolarmente. Pertanto, si evitano di esporre i componenti più sensibili della topologia, senza compromettere l'accesso.

L'host di base di questa architettura è collegato a una subnet pubblica e dispone di un indirizzo IP pubblico. Connessioni all'host di base dagli amministratori esterni al flusso cloud tramite il gateway Internet collegato alla VCN. È possibile configurare una regola di sicurezza in entrata per consentire le connessioni SSH all'host di base da Internet pubblico. Per fornire un livello di sicurezza aggiuntivo, è possibile limitare l'accesso SSH all'host di base solo da un blocco specifico di indirizzi IP.

Puoi accedere alle istanze di computazione nelle subnet private tramite l'host di base. Abilitare l'inoltro

ssh-agent, che consente di connettersi all'host di base, quindi accedere al server successivo inoltrando le credenziali dal computer locale.È inoltre possibile accedere alle istanze nella subnet privata utilizzando il tunneling SSH dinamico. Il tunnel dinamico fornisce un proxy SOCKS sulla porta locale, ma le connessioni provengono dall'host remoto.

- Load balancer pubblicoLe richieste HTTPS da utenti esterni, ad esempio utenti di Hyperion Financial Reporting Web Studio, fluiscono attraverso il gateway Internet collegato alla VCN nell'area attualmente attiva. Le richieste passano quindi attraverso il servizio WAF (Global Oracle Cloud Infrastructure Web Application Firewall ), che protegge le applicazioni da traffico Internet dannoso e non desiderato. Il traffico che passa le regole WAF viene inoltrato al load balancer pubblico. Il load balancer interrompe SSL/TSL e distribuisce le richieste HTTP al livello Web privato.

Nota:

Per garantire la risoluzione dei domini degli endpoint dell'applicazione, è necessario registrare l'indirizzo IP del load balancer pubblico nel DNS pubblico. - Load balancer privatoIl traffico dai tuoi utenti interni e on premise avviene tramite tunnel IPSec VPN o i circuiti virtuali FastConnect verso il gateway di instradamento dinamico (DRG) collegato alla VCN. Un load balancer privato intercetta le richieste e le distribuisce al livello Web privato.

Nota:

Per garantire la risoluzione dei domini degli endpoint dell'applicazione, è necessario registrare l'indirizzo IP del load balancer privato nel DNS locale. - Livello Web

Il livello Web è ospitato in un'istanza di computazione collegata a una subnet privata.

- Livello applicazione

Il livello applicazione include le istanze di calcolo per i seguenti componenti Hyperion. Le abbreviazioni tra parentesi sono le etichette utilizzate per questi componenti nel diagramma dell'architettura.

- Oracle Hyperion Financial Data Quality Management, Enterprise Edition (FDMEE)

Soluzione preparata che consente agli utenti finanziari di sviluppare processi di gestione dei dati finanziari standardizzati utilizzando un workflow guidato basato sul Web.

- Oracle Hyperion Financial Management (HFM)

Server di elaborazione analitico in linea multidimensionale in RDBMS che fornisce un ambiente per applicazioni di consolidamento basato su Web, fondo imposte e tasse, QMR, JSK.

L'applicazione garantisce il consolidamento finanziario globale, il reporting e l'analisi in una singola soluzione software estremamente scalabile.

- Oracle Hyperion Planning

Soluzione centralizzata, basata su Excel e basata su Web per la pianificazione, la definizione dei budget e la previsione che integra i processi di pianificazione finanziaria e operativa e migliora la prevedibilità aziendale.

- Oracle Essbase

Server OLAP (Online Analytical Processing) che fornisce un ambiente per la distribuzione di applicazioni predefinite o per lo sviluppo di applicazioni personalizzate.

- Oracle Hyperion Tax Provision (HTP)

Soluzione avanzata per il fondo imposte e tasse a livello globale per il reporting di società multinazionali con US GAAP o IFRS.

L'applicazione include tutte le fasi del processo di Tax Provision aziendale, incluse l'automazione delle imposte, la raccolta dati, il calcolo del fondo imposte e tasse, l'automazione del reso agli accantonamenti e il reporting e l'analisi delle imposte. L'applicazione viene creata utilizzando Oracle Hyperion Financial Management e sfrutta tutte le funzionalità fornite da Financial Management.

- Oracle Hyperion Strategic Finance

Soluzione di modellazione e previsione finanziaria con funzionalità di analisi e modellazione di scenari in tempo reale che consente di modellare e valutare rapidamente gli scenari finanziari e offre funzionalità esterne ai titoli propri per una gestione all'avanguardia dei debiti e della struttura capitale.

- Oracle Hyperion Profitability and Cost Management

Un'applicazione che fornisce informazioni approfondite da cui è possibile intraprendere azioni mediante la ricerca automatica di driver di costi e redditività, consente agli utenti di dare visibilità e flessibilità e di migliorare l'allineamento delle risorse.

- Oracle Hyperion Foundation Services

Componenti comuni dell'infrastruttura che consentono di installare e configurare tutti i moduli del sistema Enterprise Performance Management e di gestire utenti, sicurezza, metadati e ciclo di vita delle applicazioni.

Foundation Services è necessario indipendentemente dal fatto che si desideri distribuire Hyperion Financial Management, Hyperion Planning o entrambi.

Tutte le istanze di computazione nel livello applicazione sono collegate a una subnet privata. Pertanto, le applicazioni vengono isolate a livello di rete da tutte le altre risorse della topologia e pertanto vengono scuse dall'accesso non autorizzato alla rete.- Il gateway NAT consente alle istanze di calcolo private nel livello applicazione di accedere agli host esterni al cloud (ad esempio, per scaricare le patch dell'applicazione o le integrazioni esterne). Attraverso il gateway NAT, le istanze di calcolo nella subnet privata possono avviare connessioni a Internet e ricevere risposte, ma non riceveranno connessioni in entrata avviate dagli host su Internet.

- Il gateway di servizi consente alle istanze di calcolo Oracle Linux private nel livello applicazione di accedere a un server Yum nell'area per ottenere aggiornamenti del sistema operativo e package aggiuntivi.

- Il gateway del servizio consente inoltre di eseguire il backup delle applicazioni nello storage degli oggetti Oracle Cloud Infrastructure all'interno dell'area, senza utilizzare la rete Internet pubblica.

Per replicare i dati memorizzati nei volumi a blocchi collegati alle istanze dell'applicazione, è possibile eseguire i backup dei volumi, copiare i backup nell'area remota e quindi utilizzare tali backup per ripristinare i volumi nell'area remota.

I componenti del livello applicazione hanno accesso a Oracle Cloud Infrastructure File Storage condiviso per la memorizzazione dei file binari condivisi e dei dati generati dalle applicazioni Hyperion.

È possibile utilizzare

rsyncper sincronizzare i dati dal file system nel dominio di disponibilità primario con il file system nel dominio di disponibilità in standby. - Oracle Hyperion Financial Data Quality Management, Enterprise Edition (FDMEE)

- Livello database

Il livello database in ogni area contiene due database: uno per Hyperion Foundation Services e l'altro per le applicazioni Enterprise Performance Management.

- Per ogni database viene eseguito il provisioning di un database in standby nell'area remota. È possibile utilizzare Oracle Data Guard in modalità asincrona per sincronizzare i due database e per eseguire il failover o il switchback tra i due database.

- I database sono collegati a una subnet privata separata. Pertanto, i database vengono isolati a livello di rete da tutte le altre risorse della topologia e vengono visualizzati come schermati dall'accesso non autorizzato alla rete.

- Il gateway del servizio consente di eseguire il backup dei database nello storage degli oggetti Oracle Cloud Infrastructure all'interno dell'area, senza utilizzare la rete Internet pubblica.