Architetture che soddisfano i requisiti del carico di lavoro

Nelle distribuzioni dei clienti, esistono molte varianti di architettura che funzioneranno. In alcuni casi, queste variazioni sono progettate per ottenere un risultato specifico e, in altri casi, possono supportare una determinata capacità o limitazione dell'hardware. Gli altri, tuttavia, riflettono le preferenze dell'architetto.

In ogni caso, si consiglia di utilizzare l'architettura di riferimento della baseline e di regolare in base alle esigenze in modo da soddisfare i requisiti specifici. L'avvio di zero può richiedere del tempo ed essere fornito con il rischio che è stata ignorata una considerazione importante. Le architetture di riferimento possono ridurre il tempo e l'impegno necessari per distribuire l'ambiente PeopleSoft nel cloud

Funzionalità di networking e connettività

Gli obiettivi principali per l'architettura di rete e connettività forniscono connettività sicura e ad alta velocità tra le risorse cloud e qualsiasi utente e/o sistema necessario per accedere a tali risorse.

Un'efficiente architettura di rete e connettività illustra inoltre i meccanismi mediante i quali è possibile progettare una topologia di rete che soddisfi al meglio le proprie esigenze, con la possibilità di isolare le risorse tra l'host base, i livelli applicazione, i livelli di database e il bilanciamento del carico a scopo di sicurezza e gestione.

Obiettivi dell'architettura

- Isolamento da altri clienti e dagli altri carichi di lavoro.

- Isolamento a livello di rete tra i livelli Web/applicazione e i livelli di database.

- Monitoraggio e gestione dell'accesso a tutti i livelli di applicazione e database.

- Accesso privato/dedicato dal campusaziendale/i all'applicazione.

- Verifica della bassa latenza tra l'ambiente cloud e il data center.

- Proteggere l'accesso di rete all'applicazione mediante collegamenti cifrati tramite la rete Internet pubblica.

- Connettività di rete privata ad altri sistemi o servizi ospitati su Oracle Cloud Infrastructure.

- Bilanciamento del carico tra più nodi delle applicazioni per prestazioni e disponibilità.

Informazioni sull'architettura di riferimento

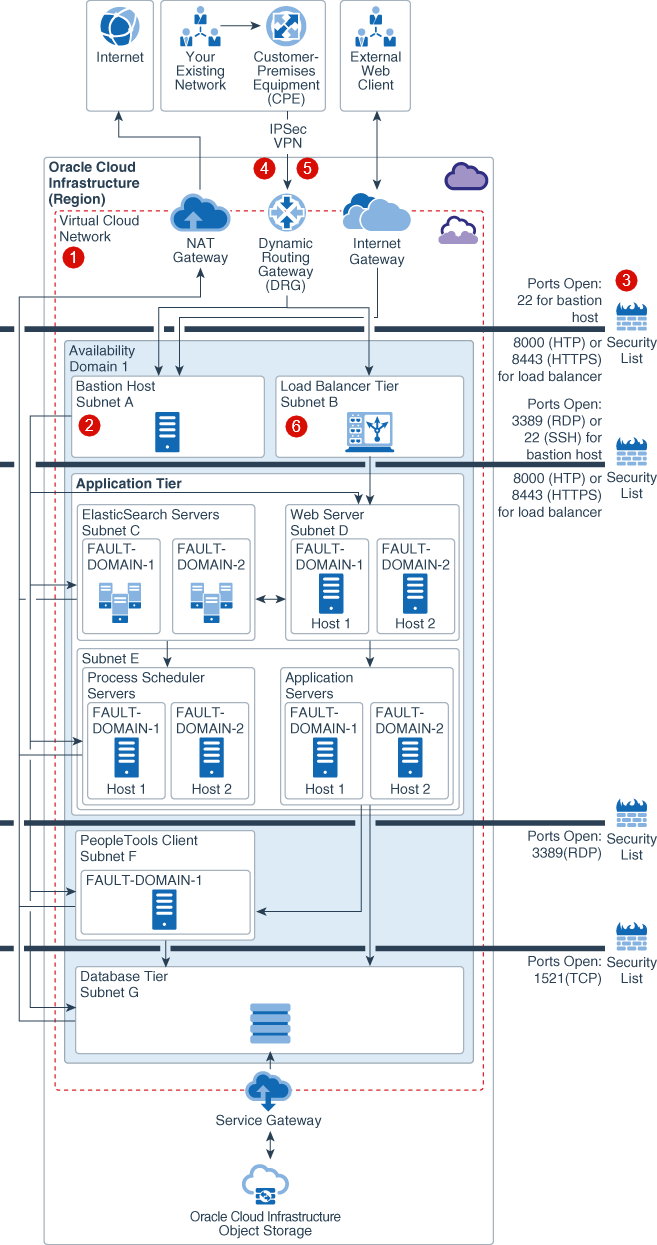

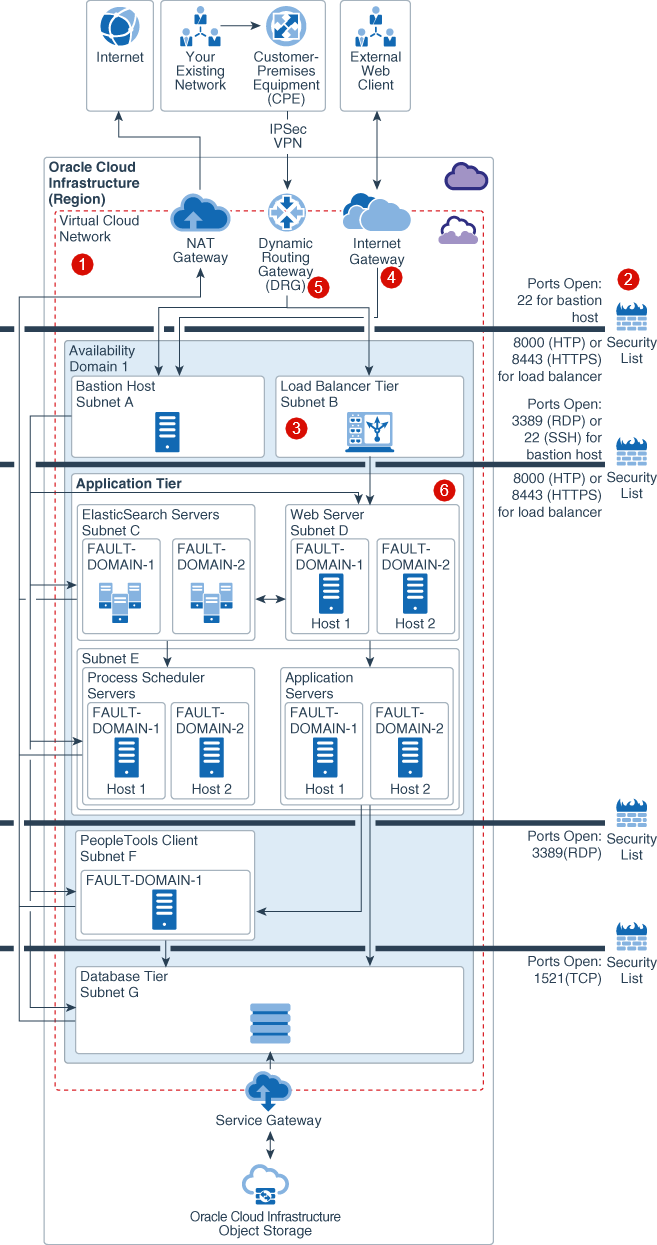

La figura riportata di seguito illustra l'architettura di rete e di riferimento della connettività.

Descrizione dell'illustrazione psft_single_ad_withcallouts-networking.png

Rete cloud virtuale ![]() : una rete cloud virtuale (VCN) sostanzialmente è la tua rete privata all'interno di Oracle Cloud Infrastructure. Offre isolamento per il tuo carico di lavoro PeopleSoft da qualsiasi altro carico di lavoro su Oracle Cloud Infrastructure, includendo gli altri carichi di lavoro in una VCN diversa. Puoi suddividere la tua VCN utilizzando le subnet per garantire l'isolamento delle risorse e applicare le regole di sicurezza per applicare l'accesso sicuro. È inoltre possibile aggiungere tabelle e regole di instradamento per inviare il traffico dalla VCN, in modo analogo alle regole di instradamento di rete tradizionali.

: una rete cloud virtuale (VCN) sostanzialmente è la tua rete privata all'interno di Oracle Cloud Infrastructure. Offre isolamento per il tuo carico di lavoro PeopleSoft da qualsiasi altro carico di lavoro su Oracle Cloud Infrastructure, includendo gli altri carichi di lavoro in una VCN diversa. Puoi suddividere la tua VCN utilizzando le subnet per garantire l'isolamento delle risorse e applicare le regole di sicurezza per applicare l'accesso sicuro. È inoltre possibile aggiungere tabelle e regole di instradamento per inviare il traffico dalla VCN, in modo analogo alle regole di instradamento di rete tradizionali.

Puoi creare istanze in una subnet privata o pubblica a seconda che desideri accedere a tali istanze da Internet. Alle istanze create in una subnet pubblica viene assegnato un indirizzo IP pubblico e l'utente potrà accedere a queste istanze dalla rete Internet pubblica. Viceversa, non è possibile assegnare un indirizzo IP pubblico alle istanze create in una subnet privata, pertanto non sarà possibile accedere a queste istanze su Internet. Puoi, tuttavia, aggiungere un gateway NAT alla tua VCN per offrire istanze in una subnet privata la possibilità di avviare connessioni a Internet e ricevere risposte ai fini dell'applicazione degli aggiornamenti del sistema operativo e delle applicazioni. I gateway NAT non riceveranno connessioni in entrata avviate da Internet.

Si consiglia di creare subnet separate per ogni livello, ad esempio host di base, database, applicazione e bilanciamento del carico, per garantire l'implementazione dei requisiti di sicurezza appropriati nei vari livelli.

Host di base ![]() : l'host di base è un componente facoltativo che può essere utilizzato come server di collegamenti per accedere e gestire le istanze Oracle Cloud Infrastructure nella subnet privata. È anche possibile accedere alle istanze in una subnet privata utilizzando il tunneling SSH dinamico.

: l'host di base è un componente facoltativo che può essere utilizzato come server di collegamenti per accedere e gestire le istanze Oracle Cloud Infrastructure nella subnet privata. È anche possibile accedere alle istanze in una subnet privata utilizzando il tunneling SSH dinamico.

Gateway Internet (IGW): puoi connettersi alle istanze inserite in subnet pubbliche usando IGW. Per accedere alle istanze da Internet, è inoltre necessario creare l'host di base in una subnet pubblica e accedere all'host di base da IGW.

- Distribuisci tutte le istanze in una subnet privata: consigliato per tutti gli ambienti di produzione senza endpoint per Internet. Questo tipo di distribuzione è utile quando si desidera disporre di una distribuzione ibrida con il cloud come estensione dei data center esistenti.

- Distribuire le istanze nelle subnet pubbliche e private: è possibile distribuire alcune istanze in una subnet pubblica e alcune istanze in una subnet privata. Questo tipo di distribuzione è utile se la distribuzione include endpoint su rete e non su netto. In questa configurazione alcune istanze dell'applicazione vengono inserite in una subnet pubblica, mentre altre vengono collocate in una subnet privata. Ad esempio, è possibile che esistano istanze di applicazione che servano utenti interni e un altro set di istanze di applicazione che servono utenti esterni.

- Distribuire tutte le istanze in una subnet pubblica: ottimale per demo rapide o per distribuzioni di livello di produzione senza endpoint interni. Questa distribuzione è adatta solo se non si dispone del proprio data center o non è possibile accedere alle istanze su VPN e si desidera accedere all'infrastruttura su Internet. Sebbene sia possibile accedere alle istanze con indirizzi IP pubblici tramite Internet, è possibile limitare l'accesso utilizzando liste di sicurezza e regole di sicurezza.

Firewall interni ![]() : una lista di sicurezza fornisce un firewall virtuale per ogni livello, con regole di entrata ed uscita che specificano i tipi di traffico consentiti ed in uscita.

: una lista di sicurezza fornisce un firewall virtuale per ogni livello, con regole di entrata ed uscita che specificano i tipi di traffico consentiti ed in uscita.

FastConnect ![]() : se hai bisogno di velocità di trasferimento dei dati veloce e prevedibili, dovrai offrire a FastConnect che garantisce un determinato livello di larghezza di banda accessibile. Più partner in tutto il mondo offrono connessioni di rete dedicate tra i centri dati dei clienti e Oracle. Ciò consente di accedere all'implementazione PeopleSoft come se in esecuzione nel tuo data center.

: se hai bisogno di velocità di trasferimento dei dati veloce e prevedibili, dovrai offrire a FastConnect che garantisce un determinato livello di larghezza di banda accessibile. Più partner in tutto il mondo offrono connessioni di rete dedicate tra i centri dati dei clienti e Oracle. Ciò consente di accedere all'implementazione PeopleSoft come se in esecuzione nel tuo data center.

IPSec VPN Connect ![]() : per i costi inferiori, ma comunque l'accesso sicuro su Internet, puoi utilizzare un tunnel VPN (Internet Protocol Security) virtuale (IPsec) cifrato per la connessione dal data center HQ o dal data center on premise alle risorse PeopleSoft in Oracle Cloud Infrastructure. Dall'ambiente in locale puoi accedere alle istanze cloud in una subnet privata connettendo tramite un gateway di instradamento dinamico (DRG). DRG è il gateway che connette la rete on premise alla tua rete cloud.

: per i costi inferiori, ma comunque l'accesso sicuro su Internet, puoi utilizzare un tunnel VPN (Internet Protocol Security) virtuale (IPsec) cifrato per la connessione dal data center HQ o dal data center on premise alle risorse PeopleSoft in Oracle Cloud Infrastructure. Dall'ambiente in locale puoi accedere alle istanze cloud in una subnet privata connettendo tramite un gateway di instradamento dinamico (DRG). DRG è il gateway che connette la rete on premise alla tua rete cloud.

Bilanciamento del carico ![]() : i load balancer ridondanti e preconfigurati sono disponibili su subnet private e pubbliche per bilanciare il traffico all'interno dell'implementazione e da connessioni esterne, rispettivamente.

: i load balancer ridondanti e preconfigurati sono disponibili su subnet private e pubbliche per bilanciare il traffico all'interno dell'implementazione e da connessioni esterne, rispettivamente.

- Per gli endpoint interni non accessibili da Internet, utilizzare un load balancer privato. Entrambe le istanze primarie e in standby di un load balancer risiedono nella stessa subnet privata. Puoi accedere ai load balancer privati nella rete VCN o nel tuo data center tramite IPSec VPN tramite un DRG. Il load balancer privato accetta il traffico dal tuo data center e distribuisce il traffico alle istanze delle applicazioni di base.

- Per gli endpoint intuitivi, utilizzare un load balancer pubblico. Un load balancer pubblico ha un indirizzo IP pubblico ed è accessibile da Internet. Puoi accedere ai load balancer pubblici da Internet tramite IGW.

- Per accedere agli endpoint interni e interni in rete, è possibile configurare load balancer privati per servire il traffico interno e configurare load balancer pubblici per fornire il traffico da Internet.

Resilienza e alta disponibilità

L'architettura di resiliency e High Availability di Oracle Cloud Infrastructure crea flessibilità, ridondanza e High Availability (HA) nell'infrastruttura cloud che supporta PeopleSoft e i relativi data set backend.

Obiettivi dell'architettura

- Garantisce la resilienza del sistema e l'anti-affinità, ovvero che PeopleSoft sia disponibile anche se un'istanza dell'applicazione diventa inattiva.

- Fornisce la ridondanza del server tramite più nodi attivi-attivi a ogni livello di applicazione.

- Fornisce la strategia di ridondanza per i livelli di database.

- Fornisce una strategia di backup per i livelli non di database.

- Fornisce i requisiti di backup per i livelli di database.

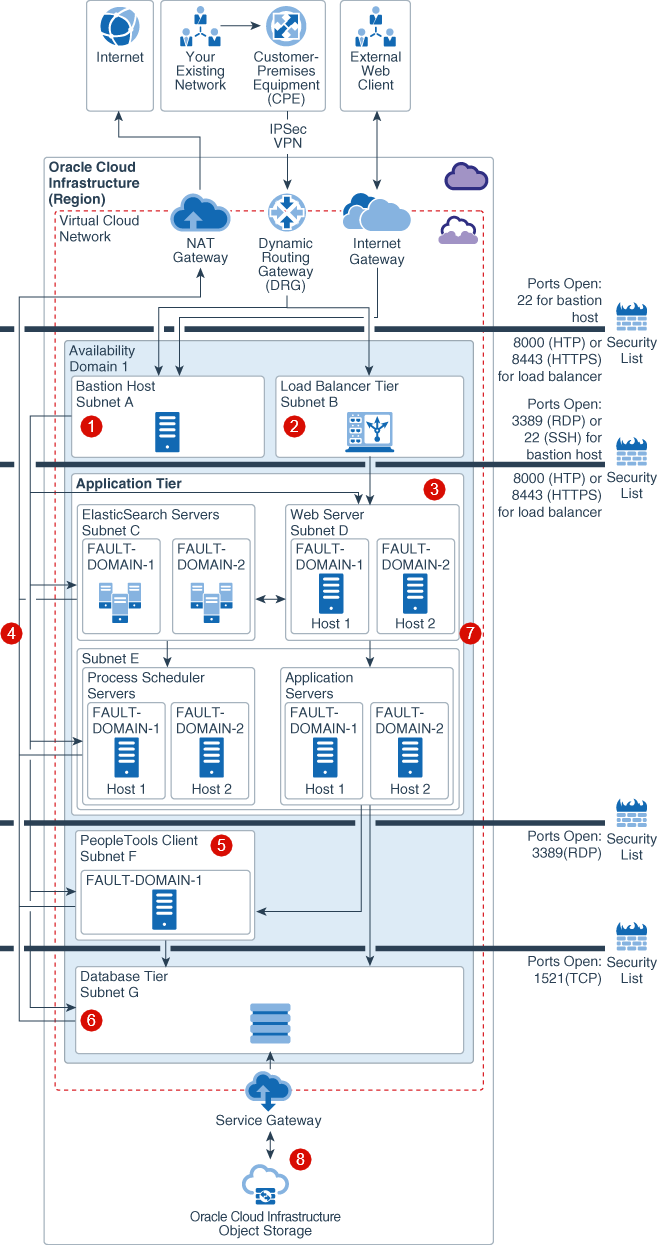

Informazioni sull'architettura di riferimento per la distribuzione di PeopleSoft in un dominio Single Availability

A livello di base è possibile ottenere flessibilità e alta disponibilità per la distribuzione di PeopleSoft anche all'interno di un singolo dominio di disponibilità (AD). Questo diagramma mostra l'architettura di riferimento di rete e connettività per la distribuzione di PeopleSoft in un unico dominio di disponibilità.

Descrizione dell'illustrazione psft_single_ad_withcallouts-components.png

Host di base ![]() : l'host di base è un componente facoltativo che può essere utilizzato come server di collegamenti per accedere alle istanze nella subnet privata.

: l'host di base è un componente facoltativo che può essere utilizzato come server di collegamenti per accedere alle istanze nella subnet privata.

Livello load balancer ![]() : si consiglia di caricare i load balancer in un proprio livello o in una subnet per bilanciare il traffico ai Web server PeopleSoft. Il load balancer riceve le richieste dagli utenti e le instrada a livello di applicazione.

: si consiglia di caricare i load balancer in un proprio livello o in una subnet per bilanciare il traffico ai Web server PeopleSoft. Il load balancer riceve le richieste dagli utenti e le instrada a livello di applicazione.

Resilienza del sistema ![]() : un dominio di errore è un raggruppamento di elementi hardware e infrastruttura distinti dagli altri domini di errore nello stesso dominio AD e ciascuno di AD ha tre domini di errore. I domini di errore consentono di distribuire le istanze di applicazione in modo che non si trovino sullo stesso hardware fisico all'interno di un singolo dominio di disponibilità. Di conseguenza, un errore hardware o un evento di gestione hardware che incide su un dominio di errore non incide sulle istanze in altri domini di errore. L'uso dei domini di errore consente di proteggere le istanze da eventuali errori hardware imprevisti e indisponibilità pianificate.

: un dominio di errore è un raggruppamento di elementi hardware e infrastruttura distinti dagli altri domini di errore nello stesso dominio AD e ciascuno di AD ha tre domini di errore. I domini di errore consentono di distribuire le istanze di applicazione in modo che non si trovino sullo stesso hardware fisico all'interno di un singolo dominio di disponibilità. Di conseguenza, un errore hardware o un evento di gestione hardware che incide su un dominio di errore non incide sulle istanze in altri domini di errore. L'uso dei domini di errore consente di proteggere le istanze da eventuali errori hardware imprevisti e indisponibilità pianificate.

Ridondanza server attivo/attivo nel livello applicazione ![]() : questo livello contiene istanze ridondanti dei server applicazioni PeopleSoft, dei server Web PeopleSoft, dei server ElasticSearch e di PeopleSoft Process Scheduler per fornire alta disponibilità. La ridondanza è abilitata per tutti i server nel livello applicazione tramite l'uso dei domini di errore. Ciò consente di continuare ad accedere all'applicazione anche se un'istanza diventa inattiva. Tutte le istanze sono attive e ricevono il traffico dal load balancer e dal livello intermedio.

: questo livello contiene istanze ridondanti dei server applicazioni PeopleSoft, dei server Web PeopleSoft, dei server ElasticSearch e di PeopleSoft Process Scheduler per fornire alta disponibilità. La ridondanza è abilitata per tutti i server nel livello applicazione tramite l'uso dei domini di errore. Ciò consente di continuare ad accedere all'applicazione anche se un'istanza diventa inattiva. Tutte le istanze sono attive e ricevono il traffico dal load balancer e dal livello intermedio.

PeopleTools Client ![]() : utilizzare il client di PeopleTools per eseguire attività di amministrazione, quali lo sviluppo, la migrazione e l'aggiornamento.

: utilizzare il client di PeopleTools per eseguire attività di amministrazione, quali lo sviluppo, la migrazione e l'aggiornamento.

Ridondanza nel livello database ![]() : questo livello contiene le istanze di sistema del database. Per i requisiti relativi a prestazioni e HA, Oracle consiglia di utilizzare sistemi di database RAC (Oracle Real Application Clusters) a due nodi o Oracle Database Exadata Cloud Service in Oracle Cloud Infrastructure.

: questo livello contiene le istanze di sistema del database. Per i requisiti relativi a prestazioni e HA, Oracle consiglia di utilizzare sistemi di database RAC (Oracle Real Application Clusters) a due nodi o Oracle Database Exadata Cloud Service in Oracle Cloud Infrastructure.

Strategia di backup - Livello applicazione ![]() : è possibile configurare il backup dei livelli applicazione utilizzando la funzione di backup basata su criteri di Oracle Cloud Infrastructure Block Volumes. I volumi a blocchi ti consentono di eseguire automaticamente i backup dei volumi in base a una pianificazione e di conservarli in base al criterio di backup selezionato.

: è possibile configurare il backup dei livelli applicazione utilizzando la funzione di backup basata su criteri di Oracle Cloud Infrastructure Block Volumes. I volumi a blocchi ti consentono di eseguire automaticamente i backup dei volumi in base a una pianificazione e di conservarli in base al criterio di backup selezionato.

Strategia di backup - Livello database ![]() : utilizza lo storage degli oggetti Oracle Cloud Infrastructure per eseguire un backup utilizzando Oracle Recovery Manager (RMAN). Per eseguire il backup o l'applicazione di patch sul database allo storage degli oggetti, la VCN del sistema di database deve essere configurata con un gateway dei servizi o con un IGW. Si consiglia di usare un gateway del servizio anziché un IGW per il backup e l'applicazione delle patch poiché il gateway del servizio non analizza Internet.

: utilizza lo storage degli oggetti Oracle Cloud Infrastructure per eseguire un backup utilizzando Oracle Recovery Manager (RMAN). Per eseguire il backup o l'applicazione di patch sul database allo storage degli oggetti, la VCN del sistema di database deve essere configurata con un gateway dei servizi o con un IGW. Si consiglia di usare un gateway del servizio anziché un IGW per il backup e l'applicazione delle patch poiché il gateway del servizio non analizza Internet.

Disaster recovery

Oracle Cloud Infrastructure fornisce implementazioni PeopleSoft che consentono di creare DR (disaster recovery) nella distribuzione in caso di eventi imprevisti che richiederebbero di eseguire il failover e tenere ancora attivi e in esecuzione PeopleSoft.

Obiettivi dell'architettura

- Recupero da calamità in un'unica area:

- Componenti attivi/attivi tra domini di disponibilità

- Componenti attivi/passivi tra domini di disponibilità

- Subnet regionali tra i domini di disponibilità

- Bilanciamento del carico tra domini di disponibilità

- Sincronizzazione della memoria tra domini di disponibilità

- Recupero da errori irreversibili del database nei domini di disponibilità

- Recupero da errori irreversibili tra più aree:

- Replica dell'applicazione tra aree

- Memorizzazione della replica tra le aree

- La copia tra aree consente di copiare in modo asincrono i data set di memorizzazione degli oggetti

- Copia di backup tra aree per volumi a blocchi

- Protezione del database tra le aree

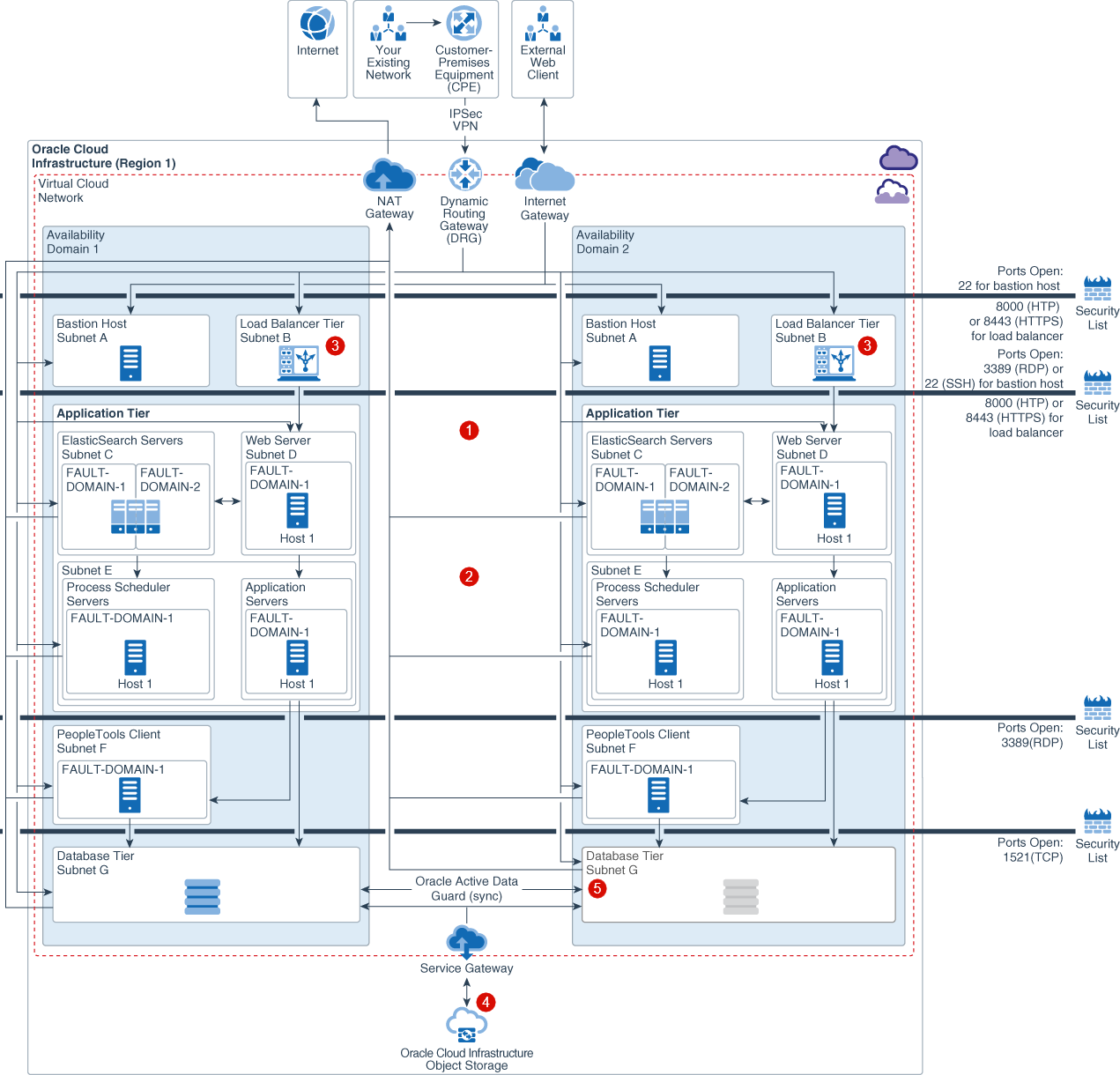

Informazioni sull'architettura di riferimento per la distribuzione di PeopleSoft in un'unica area

Per assicurarsi che PeopleSoft sia disponibile se un dominio di disponibilità diventa inattivo, si consiglia di eseguire la distribuzione su più domini di disponibilità. Questo diagramma mostra l'architettura di riferimento per distribuire PeopleSoft in più domini di disponibilità in una singola area.

Descrizione dell'illustrazione psft_multi_ad_withcallouts.png

Componenti attivi/attivi tra i domini di disponibilità ![]() : la configurazione cluster dei servizi supportati tra i domini di disponibilità fornisce protezione da un errore del dominio di disponibilità. In questo host di base dell'architettura, i load balancer e i server dei livelli applicazione in entrambi i domini di disponibilità sono in stato attivo.

: la configurazione cluster dei servizi supportati tra i domini di disponibilità fornisce protezione da un errore del dominio di disponibilità. In questo host di base dell'architettura, i load balancer e i server dei livelli applicazione in entrambi i domini di disponibilità sono in stato attivo.

Componenti attivi/passivi tra domini di disponibilità ( ): se si utilizza l'architettura attiva-passiva, utilizzare rsync per sincronizzare i server applicazioni tra i domini di disponibilità.

Subnet regionali tra i domini di disponibilità ![]() : le subnet regionali si estendono sull'intera area e forniscono vantaggi quali la protezione da errori di rete del dominio di disponibilità, la distribuzione e la gestione semplificati dei servizi PeopleSoft.

: le subnet regionali si estendono sull'intera area e forniscono vantaggi quali la protezione da errori di rete del dominio di disponibilità, la distribuzione e la gestione semplificati dei servizi PeopleSoft.

Bilanciamento del carico tra i domini di disponibilità ![]() : il bilanciamento del carico pubblico distribuisce il traffico nei server PeopleSoft su tutti i domini di disponibilità configurati, garantendo la protezione da un errore del dominio di disponibilità.

: il bilanciamento del carico pubblico distribuisce il traffico nei server PeopleSoft su tutti i domini di disponibilità configurati, garantendo la protezione da un errore del dominio di disponibilità.

Sincronizzazione della memoria tra domini di disponibilità ![]() : i backup dei volumi a blocchi (avvio e blocco) vengono replicati in tutti i domini di disponibilità all'interno di un'area e possono essere ripristinati in qualsiasi dominio di disponibilità all'interno della stessa area. Storage degli oggetti è un servizio regionale. I dati vengono memorizzati in modalità ridondante su più server di memorizzazione e su più domini di disponibilità in modo automatico.

: i backup dei volumi a blocchi (avvio e blocco) vengono replicati in tutti i domini di disponibilità all'interno di un'area e possono essere ripristinati in qualsiasi dominio di disponibilità all'interno della stessa area. Storage degli oggetti è un servizio regionale. I dati vengono memorizzati in modalità ridondante su più server di memorizzazione e su più domini di disponibilità in modo automatico.

DR database tra domini di disponibilità ![]() : si consiglia di impostare le istanze di database in entrambi i domini di disponibilità. Il dominio di disponibilità 1 ospita le istanze di database primario mentre il dominio di disponibilità 2 ospita le istanze di database in standby. In ogni dominio di disponibilità sono configurate almeno due istanze di database per garantire l'alta disponibilità. Se un'istanza di database non è disponibile nel dominio di disponibilità 1, la seconda istanza di database nel dominio di disponibilità 1 continua a elaborare le richieste. È possibile selezionare Data Guard o Active Data Guard in base al proprio caso d'uso e all'edizione del database per la replica tra domini di disponibilità. Active Data Guard richiede Enterprise Edition – Extreme Performance.

: si consiglia di impostare le istanze di database in entrambi i domini di disponibilità. Il dominio di disponibilità 1 ospita le istanze di database primario mentre il dominio di disponibilità 2 ospita le istanze di database in standby. In ogni dominio di disponibilità sono configurate almeno due istanze di database per garantire l'alta disponibilità. Se un'istanza di database non è disponibile nel dominio di disponibilità 1, la seconda istanza di database nel dominio di disponibilità 1 continua a elaborare le richieste. È possibile selezionare Data Guard o Active Data Guard in base al proprio caso d'uso e all'edizione del database per la replica tra domini di disponibilità. Active Data Guard richiede Enterprise Edition – Extreme Performance.

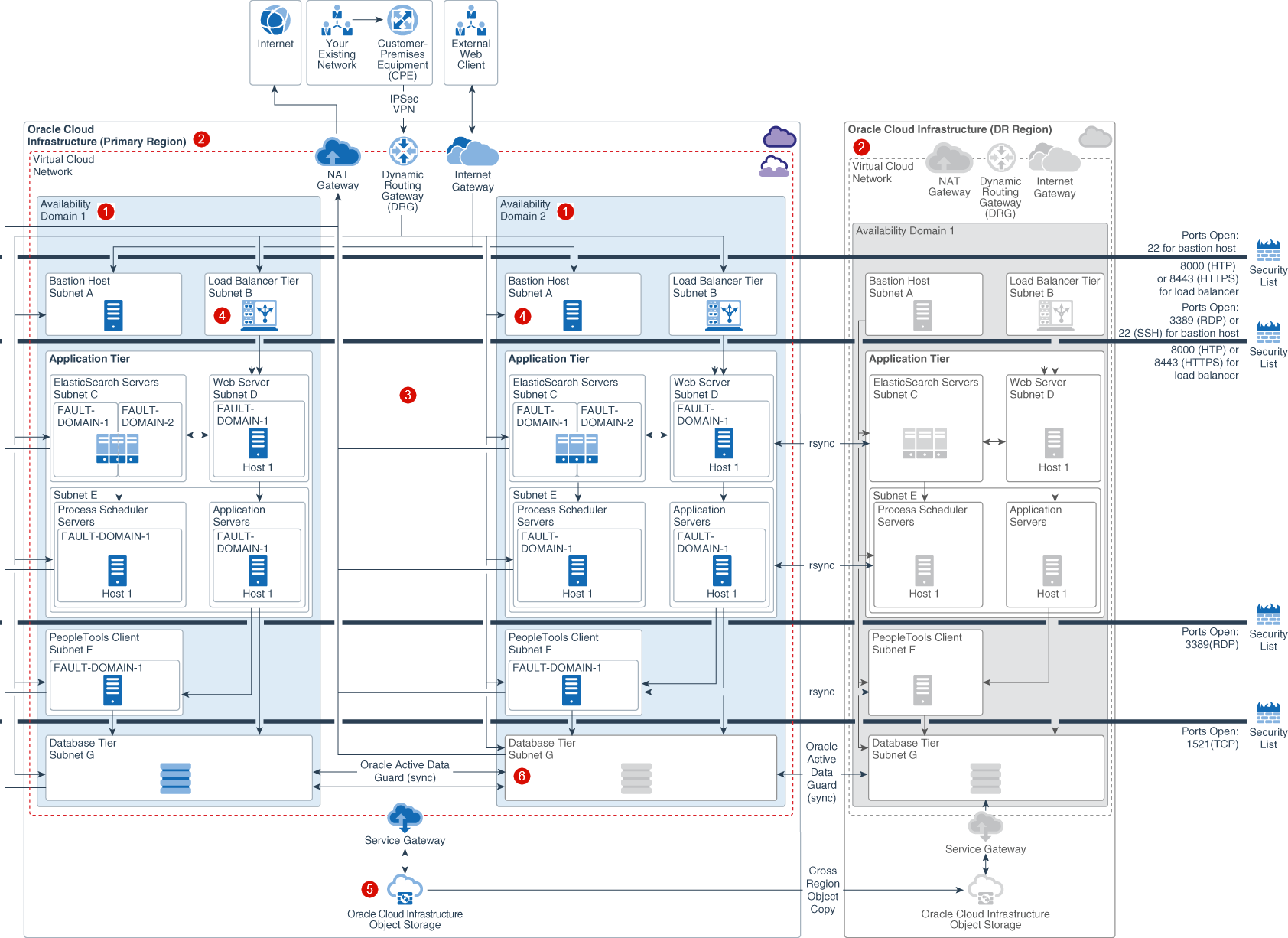

Informazioni sull'architettura di riferimento per la distribuzione di PeopleSoft in più aree

Per le effettive funzionalità di recupero dei dati, è consigliabile impostare un sito di recupero dei dati per PeopleSoft in un'area geografica diversa. Questo diagramma mostra l'architettura di riferimento per la distribuzione di PeopleSoft in più aree.

Descrizione dell'illustrazione psft_multi_region_withcallouts.png

Componenti attivi/attivi tra i domini di disponibilità ![]() : la configurazione cluster dei servizi supportati tra i domini di disponibilità fornisce protezione da un errore del dominio di disponibilità. Anche in questo caso, gli host di base, i load balancer e i server dei livelli applicazione in entrambi i domini di disponibilità sono in stato attivo.

: la configurazione cluster dei servizi supportati tra i domini di disponibilità fornisce protezione da un errore del dominio di disponibilità. Anche in questo caso, gli host di base, i load balancer e i server dei livelli applicazione in entrambi i domini di disponibilità sono in stato attivo.

Componenti attivi/passivi tra le aree ![]() : se si utilizza l'architettura attiva-passiva, utilizzare rsync per sincronizzare i server applicazioni tra i domini di disponibilità.

: se si utilizza l'architettura attiva-passiva, utilizzare rsync per sincronizzare i server applicazioni tra i domini di disponibilità.

Subnet regionali tra i domini di disponibilità ![]() : le subnet regionali si estendono sull'intera area e forniscono vantaggi quali la protezione da errori di rete del dominio di disponibilità, la distribuzione e la gestione semplificati dei servizi PeopleSoft.

: le subnet regionali si estendono sull'intera area e forniscono vantaggi quali la protezione da errori di rete del dominio di disponibilità, la distribuzione e la gestione semplificati dei servizi PeopleSoft.

Bilanciamento del carico tra i domini di disponibilità ![]() : il bilanciamento del carico distribuisce il traffico nei server PeopleSoft su tutti i domini di disponibilità configurati, garantendo la protezione da un errore del dominio di disponibilità.

: il bilanciamento del carico distribuisce il traffico nei server PeopleSoft su tutti i domini di disponibilità configurati, garantendo la protezione da un errore del dominio di disponibilità.

La sincronizzazione della memoria tra i domini di disponibilità ![]() : i backup dei volumi a blocchi (avvio e blocco) vengono replicati in tutti i domini di disponibilità all'interno di un'area e possono essere ripristinati in qualsiasi dominio di disponibilità all'interno della stessa area. Storage degli oggetti è un servizio regionale. I dati vengono memorizzati in modalità ridondante su più server di memorizzazione e su più domini di disponibilità in modo automatico.

: i backup dei volumi a blocchi (avvio e blocco) vengono replicati in tutti i domini di disponibilità all'interno di un'area e possono essere ripristinati in qualsiasi dominio di disponibilità all'interno della stessa area. Storage degli oggetti è un servizio regionale. I dati vengono memorizzati in modalità ridondante su più server di memorizzazione e su più domini di disponibilità in modo automatico.

DR database tra domini di disponibilità ![]() : l'uso di Data Guard o di Active Data Guard dipende dall'uso dell'edizione caso e database. Active Data Guard richiede Enterprise Edition – Extreme Performance.

: l'uso di Data Guard o di Active Data Guard dipende dall'uso dell'edizione caso e database. Active Data Guard richiede Enterprise Edition – Extreme Performance.

Sicurezza

Oracle Cloud Infrastructure fornisce un'architettura di sicurezza che consente di gestire la post-elaborazione della sicurezza durante l'esecuzione di un'applicazione PeopleSoft di importanza critica per l'attività aziendale e delle applicazioni associate in Oracle Cloud.

Come provider cloud, Oracle fornisce e gestisce un'infrastruttura sicura. La sicurezza è stata progettata in ogni aspetto della nostra infrastruttura per aiutare i nostri clienti a raggiungere una maggiore protezione, isolamento e controllo. Abbiamo cominciato a usare un approccio di progettazione univoco, separando gli ambienti di rete e del server. In questo modo, se un attacco si verifica in una VM, è possibile che ci sia una minaccia e ne impedisce lo spostamento in altri server, con conseguente migliore protezione e rischio minimo per i clienti. Abbiamo anche un hyper-segment la nostra rete fisica e l'infrastruttura backend per garantire l'isolamento sicuro tra le istanze dei clienti e gli host backend. È inoltre stata implementata la radice di sicurezza basata sull'hardware, assicurandosi che ogni server sia inappropriato e ogni volta che viene eseguito il provisioning.

Tuttavia, la sicurezza è una responsabilità condivisa tra Oracle e i nostri clienti. È pertanto possibile fornire strumenti di sicurezza nonché supportare i tuoi strumenti esistenti, in modo da poter gestire il controllo granulare su IAM (Identity and Access Management), networking, computazione e gestione dei dati per la distribuzione con PeopleSoft nel cloud senza dover ricreare la nuova sicurezza.

Obiettivi dell'architettura

- Assicurati che PeopleSoft e gli asset di dati associati siano completamente isolati rispetto ai carichi di lavoro di altri tenant e allo staff di Oracle in modo da limitare l'effetto degli vicini dei disturbi e impedire lo spostamento laterale degli attacchi.

- Proteggere le applicazioni PeopleSoft dagli attacchi tramite computer.

- Cifra i dati in modo che ti consenta di soddisfare i requisiti di sicurezza e conformità.

- Separa le responsabilità operative e limita l'accesso ai servizi cloud in modo da ridurre i rischi associati alle azioni degli utenti dannose e accidentali.

- Possono sfruttare asset di sicurezza esistenti quali provider di identità e altre soluzioni di sicurezza di terze parti per proteggere l'accesso all'applicazione e ai dati di PeopleSoft.

- Eseguire l'audit e il monitoraggio delle azioni effettuate sulle risorse cloud in modo da poter soddisfare i requisiti di audit.

- Dimostra l'idoneità alla conformità ai team interni di sicurezza e conformità, ai clienti finali, agli auditor e ai regolatori.

Informazioni sull'architettura di riferimento della sicurezza

Questo diagramma mostra l'architettura di riferimento della sicurezza fornita per l'esecuzione di PeopleSoft su Oracle Cloud Infrastructure.

Descrizione dell'illustrazione psft_single_ad_withcallouts-security.png

- VCN

: una VCN offre isolamento per il carico di lavoro PeopleSoft da qualsiasi altro carico di lavoro su Oracle Cloud Infrastructure, incluso gli altri carichi di lavoro in una VCN diversa.

: una VCN offre isolamento per il carico di lavoro PeopleSoft da qualsiasi altro carico di lavoro su Oracle Cloud Infrastructure, incluso gli altri carichi di lavoro in una VCN diversa.

- Firewall interni

: implementare i firewall virtuali a livello di subnet mediante gli elenchi di sicurezza VCN.

: implementare i firewall virtuali a livello di subnet mediante gli elenchi di sicurezza VCN.

- Traffico di bilanciamento del carico sicuro

: TLS 1.2 è supportato per impostazione predefinita per bilanciare il traffico in modo sicuro all'interno dell'implementazione e dalle connessioni esterne

: TLS 1.2 è supportato per impostazione predefinita per bilanciare il traffico in modo sicuro all'interno dell'implementazione e dalle connessioni esterne

- Traffico sicuro tra domini di disponibilità e aree: le comunicazioni tra i domini di disponibilità vengono cifrate con MACsec (Media Access Control Security) per impedire alle minacce di sicurezza del layer 2, quali ad esempio il wireta, DDoS, intrusione, man-in-the-middle e attacchi di riproduzione. Il traffico VCN che intercorre tra le varie regioni viene inviato tramite collegamenti privati o è cifrato.

- Connettività sicura su Internet pubblica

: per motivi di sicurezza, una VCN non dispone di connettività a Internet per impostazione predefinita. Pertanto, il traffico internet-bound a/da una VCN deve passare attraverso un IGW. Le tabelle di instradamento virtuali possono essere implementate con indirizzi IP privati per l'utilizzo con dispositivi firewall di tipo NAT e 3rd per garantire ulteriore sicurezza.

: per motivi di sicurezza, una VCN non dispone di connettività a Internet per impostazione predefinita. Pertanto, il traffico internet-bound a/da una VCN deve passare attraverso un IGW. Le tabelle di instradamento virtuali possono essere implementate con indirizzi IP privati per l'utilizzo con dispositivi firewall di tipo NAT e 3rd per garantire ulteriore sicurezza.

- Connettività sicura tra la tua VCN e il data center

: il traffico può essere instradato tramite DRG per il traffico privato. È utilizzato con una connessione IPSec VPN o FastConnect per stabilire la connettività privata tra una rete VCN e una rete cloud on premise o di altro tipo.

: il traffico può essere instradato tramite DRG per il traffico privato. È utilizzato con una connessione IPSec VPN o FastConnect per stabilire la connettività privata tra una rete VCN e una rete cloud on premise o di altro tipo.

- Proteggi applicazioni di trasporto Internet

: Oracle fornisce un servizio WAF (Web Application Firewall) con regole OWASP e conformità predefinite di 250. Oracle Cloud Infrastructure WAF funge da proxy inverso che esamina tutti i flussi di traffico o le richieste prima di arrivare all'applicazione Web di origine. Inoltre, ispeziona le richieste provenienti dal server applicazioni Web all'utente finale. Inoltre, il servizio DNS anycast globale facoltativo di Oracle sfrutta anche le protezioni DDoS basate su DNS che forniscono resilienza ai layer DNS.

: Oracle fornisce un servizio WAF (Web Application Firewall) con regole OWASP e conformità predefinite di 250. Oracle Cloud Infrastructure WAF funge da proxy inverso che esamina tutti i flussi di traffico o le richieste prima di arrivare all'applicazione Web di origine. Inoltre, ispeziona le richieste provenienti dal server applicazioni Web all'utente finale. Inoltre, il servizio DNS anycast globale facoltativo di Oracle sfrutta anche le protezioni DDoS basate su DNS che forniscono resilienza ai layer DNS.

Isolamento server: se hai bisogno di un intero carico di lavoro e isolamento dei dati a livello di server per i requisiti di sicurezza e/o prestazioni, puoi utilizzare le forme di computazione Bare Metal. Queste forme sono tenant singoli, in modo da garantire prestazioni elevate e non possono essere modificate per problemi non significativi. Inoltre, non vi sono hypervisor gestiti da Oracle e il personale di Oracle non ha accesso alla memoria né alla memoria locale di NVMe mentre l'istanza è in esecuzione.

Se hai requisiti più flessibili per PeopleSoft, la nostra forma VM multi-tenant sfrutta un hypervisor basato sulla sicurezza che garantisce un isolamento affidabile tra i clienti. A prescindere dal tipo di forma, bare metal o VM, viene eseguito il cleanup e l'installazione di tutti i server con il firmware di stato finale quando viene eseguito di nuovo il provisioning.

Cifratura dati: per impostazione predefinita, tutti i dati memorizzati dai clienti con qualsiasi servizio di memorizzazione o di gestione dei dati di Oracle Cloud Infrastructure, tra cui i volumi a blocchi, i volumi di avvio, lo storage degli oggetti, lo storage dei file e il database, vengono cifrati al momento della cifratura del database mediante chiavi AES efficaci o TDE.

Gestione chiavi: per i clienti che richiedono il controllo delle proprie chiavi di crittografia a scopo di sicurezza o conformità, forniamo Oracle Cloud Infrastructure Key Management. Gestione chiavi consente di centralizzare la gestione del ciclo di vita chiave nei moduli di sicurezza hardware di livello 3 FIPS 140-2.

Gestione delle identità e degli accessi: la gestione delle identità, tra cui l'autenticazione, l'autorizzazione e gli strumenti per facilitare l'organizzazione e il controllo dell'accesso alle risorse in base alla gerarchia dell'organizzazione, e la possibilità di utilizzare i provider di identità esistenti è un ricco argomento dedicato a una sezione separata in IAM inferiore.

Audit e log: Oracle registra automaticamente le chiamate a tutti gli endpoint Oracle Cloud Infrastructure public Application Programming Interface (API) supportati come eventi di log. Al momento, tutti i servizi supportano l'accesso mediante il servizio di audit. È possibile utilizzare questi dati per eseguire la diagnostica, tenere traccia dell'utilizzo delle risorse, monitorare la conformità e raccogliere eventi relativi alla sicurezza.

Conformità: a seconda della posizione in cui vengono eseguite le procedure specifiche del settore e aziendali, potrebbe essere necessario illustrare la conformità ai team interni e agli auditor esterni. Oracle collabora continuamente con entità di valutazione esterne e revisori indipendenti per soddisfare un'ampia gamma di standard di conformità internazionali e specifici del settore per le distribuzioni dei servizi nel cloud.

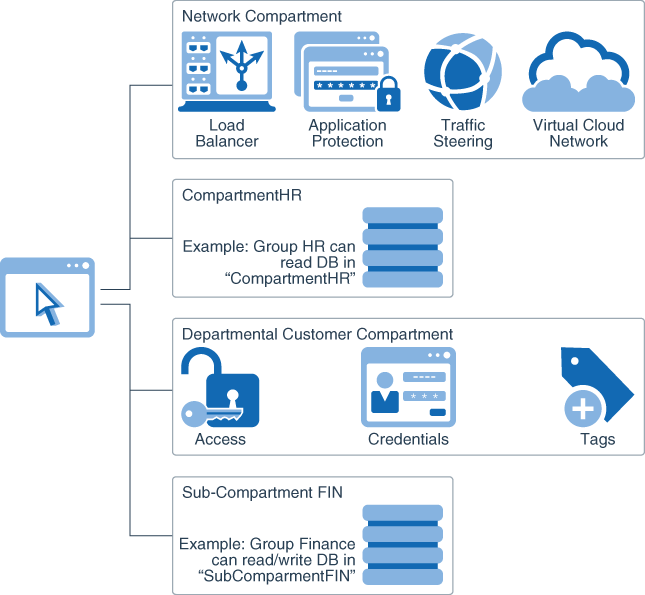

Gestione delle identità e degli accessi

Grazie all'architettura IAM (Oracle Cloud Infrastructure Identity and Access Management) puoi raggruppare e isolare le risorse in base alla struttura e alla gerarchia dell'organizzazione, controllare chi può accedere alle risorse cloud, al tipo di accesso di un gruppo di utenti e a quali risorse specifiche è permesso l'accesso.

Obiettivi dell'architettura

- Isola in modo sicuro le risorse cloud in base alla struttura organizzativa.

- Autentica gli utenti per l'accesso ai servizi cloud tramite interfaccia browser, API REST, SDK o CLI.

- Autorizza gruppi di utenti ad eseguire azioni sulle risorse cloud appropriate.

- Abilitare il provider di servizi gestiti (MSP) o l'integratore di sistemi (SI) per gestire gli asset dell'infrastruttura e, al contempo, consentire agli operatori di accedere alle risorse.

- Autorizzare le istanze di applicazione per effettuare chiamate API ai servizi cloud.

- Federatare le identità utilizzando il provider di identità (IDP) esistente.

Servizi di supporto IAM

Oracle Cloud Infrastructure offre un singolo modello per l'autenticazione e l'autorizzazione e si integra con il provider di identità esistente.

- Compartimenti: i compartimenti sono un componente fondamentale di Oracle Cloud Infrastructure per l'organizzazione e l'isolamento delle risorse cloud. Un approccio comune consiste nel creare un compartimento per ogni parte intera dell'organizzazione. Ad esempio, puoi posizionare tutte le risorse del database in un compartimento di database e concedere l'accesso solo agli amministratori del database. È inoltre possibile utilizzarli per garantire l'isolamento tra le business unit e per raggruppare in modo logico le risorse ai fini dell'utilizzo e della fatturazione.

- Autenticazione e gestione delle credenziali: per impostazione predefinita, Oracle Cloud Infrastructure applica un criterio di password efficace per accedere all'interfaccia utente della console e al client Swift per i backup dei database nello storage degli oggetti. Gli amministratori possono inoltre modificare i criteri password per tutti gli utenti locali o non federati utilizzando il servizio IAM di Oracle. Ogni utente può reimpostare automaticamente le proprie password della console e gestire le proprie chiavi API. È tuttavia necessario disporre delle autorizzazioni di amministratore per gestire le credenziali per utenti diversi da se stessi. Ulteriori informazioni sulla gestione delle credenziali utente: preparazione delle responsabilità.

- Criteri: vengono utilizzati i criteri per autorizzare un gruppo di utenti ad intraprendere azioni sulle risorse cloud in un compartimento specificato o in tutta la tenancy. I criteri di Oracle Cloud Infrastructure vengono scritti in una lingua leggibile dall'utente in modo da semplificare la definizione e la comprensione.

- IAM per MSP/SIs: un caso d'uso comune prevede la gestione di MSP o SI degli asset dell'infrastruttura cloud, pur mantenendo comunque l'abilitazione a operare sulle risorse cloud. I compartimenti e i criteri possono essere utilizzati insieme per garantire la cancellazione.

Descrizione dell'illustrazione iam_for_msp-sis.png - Principal istanza: consentono agli utenti di richiamare le API protette da IAM-da un'istanza di computazione Oracle Cloud Infrastructure senza dover creare utenti o gestire le credenziali per tale istanza. Puoi avere un'applicazione PeopleSoft o un'applicazione integrata in esecuzione su un'istanza di computazione che richiede l'accesso allo storage degli oggetti. Raggruppando le istanze di computazione appropriate come attori "principal”, è possibile associare i criteri in modo che possano eseguire chiamate API ad altri servizi cloud, ad esempio la memorizzazione degli oggetti.

- Federazione: Oracle IAM supporta la federazione con Oracle Identity Cloud Service (IDCS) e qualsiasi altro provider di identità conforme a SAML 2.0.

- Quando si esegue la registrazione a Oracle Cloud Infrastructure, l'account di amministratore tenant viene automaticamente federato con Oracle Identity Cloud Service. La federazione con Oracle Identity Cloud Service consente automaticamente di stabilire una connessione senza interruzioni tra i servizi senza dover creare un nome utente e una password separati per ognuno.

- In qualità di cliente PeopleSoft, è possibile provare a utilizzare i meccanismi di sicurezza dell'applicazione per fornire l'autenticazione con le applicazioni integrate in locale che sfruttano LDAP (Lightweight Directory Access Protocol), Oracle Access Manager (OAM) o altre soluzioni di 3rd. È pertanto consigliabile rendere federato l'IDP preferito con IDCS, che fornirà automaticamente la federazione per tutte le offerte cloud Oracle.

Gestione dei costi e gestione del controllo

Quando si esegue la transizione da un modello di spesa in conto capitale, dove molti costi sono fissi al momento dell'implementazione del progetto, a un modello di spesa operativo, dove i costi eseguono lo scale-up e lo scale-up con l'uso del sistema, i clienti spesso richiedono strumenti di gestione dei costi per comprendere e controllare tali costi cloud all'interno dell'organizzazione.

- Impostazione e gestione dei budget cloud.

- Impedisci lo sforzo in sospeso.

- Garantisci la registrazione accurata dei costi tra reparti e progetto.

- Analizzare quali reparti, servizi e progetti contribuiscono all'uso del cloud nel tempo.

- Ottiene i dettagli dettagliati sull'uso per la riconciliazione delle fatture.

- Identificare le aree per ottimizzare il costo.

Servizi di supporto gestione e gestione del controllo dei costi

L'architettura di gestione dei costi e gestione del controllo di Oracle Cloud Infrastructure è supportata dai servizi descritti qui.

Compartimenti: i compartimenti possono essere utilizzati per garantire l'isolamento delle risorse cloud tra business unit. Vengono inoltre utilizzate per raggruppare logicamente le risorse ai fini dell'utilizzo e della fatturazione. In genere, è consigliabile creare un compartimento per ogni parte intera dell'organizzazione, ad esempio business unit o reparto. I compartimenti possono inoltre essere nidificati in modo da supportare anche le preparazioni secondarie.

Applicazione tag: consente di tenere traccia dei costi e dell'uso delle risorse associate a un determinato progetto che si estende su più reparti. Inoltre, è possibile semplificare la gestione delle risorse In base all'applicazione di tag e quindi eseguire l'script delle azioni bulk sulle stesse risorse di Oracle Cloud Infrastructure desiderate. Le tag sfruttano criteri e controlli per garantire l'integrità dei tag e per impedire agli utenti di creare cartellini eccessivi, duplicare e manipolare le tag esistenti.

Budget: una volta che le risorse sono assegnate a compartimenti che corrispondono a casi d'uso specifici, reparti o aree di operazione, è possibile impostare i budget, visualizzare in che modo la spesa sta tenendo traccia rispetto ai budget e configurare gli avvisi in modo che l'uso imprevisto venga contrassegnato prima che un budget venga effettivamente superato.

Analisi costi: il dashboard di analisi dei costi di fatturazione consente di visualizzare i gruppi di grandi dimensioni che contribuiscono all'uso e al costo del cloud. Puoi analizzare i costi per servizio cloud, compartimenti e tag. Ad esempio, un analista o un amministratore può utilizzare questo strumento per identificare la differenza tra l'uso di produzione o di sviluppo e test, nonché la differenza tra l'uso più elevato della memoria rispetto alla rete.

Report dettagliati sull'utilizzo: file CSV contenenti dati dettagliati a livello di risorsa e ora per ora, inclusi tutti i metadati associati, ad esempio tag e compartimenti. Esportare report dettagliati sull'utilizzo come file CSV e importarli in strumenti di business intelligence esistenti per casi d'uso di riconciliazioni fatture, per ottenere una maggiore granularità nella fattura e per identificare le aree per l'ottimizzazione dei costi. Ad esempio, è possibile utilizzare i dati d'uso dettagliati e combinare i dati di utilizzo della CPU del servizio Oracle Cloud Infrastructure Monitoring per identificare le istanze con minore utilizzo della CPU da chiudere.

Descrizione dell'illustrazione cost_management_compartments.png

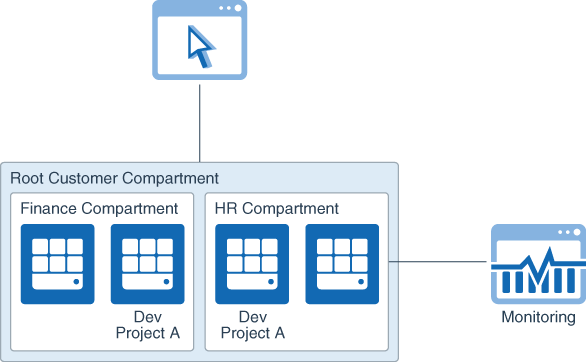

Monitoraggio

Puoi monitorare lo stato e la capacità delle risorse dell'infrastruttura cloud per ottimizzare le prestazioni di PeopleSoft in qualsiasi momento e in tempo reale. Oracle Cloud Infrastructure fornisce un'architettura in grado di soddisfare tali esigenze.

Obiettivi dell'architettura

Gli obiettivi includono la disponibilità e le prestazioni di PeopleSoft sul cloud e il rilevamento e la correzione delle anomalie prima che possano influire sull'attività. Inoltre, potrebbe essere necessaria la visibilità per identificare i punti critici e le risorse sottoutilizzate per eseguire l'ottimizzazione di conseguenza.

Monitoraggio dei servizi di supporto

È possibile che sia già in uso strumenti di monitoraggio quali Oracle Enterprise Manager e Oracle Management Cloud per la distribuzione PeopleSoft esistente. Oracle Cloud Infrastructure offre un'infrastruttura di monitoraggio all'interno della console, ma può supportare anche gli strumenti di monitoraggio esistenti.

- Monitoraggio multilivello di ambienti cloud ibridi/multi-cloud: per la maggior parte degli scenari di migrazione a più livelli, si consiglia di utilizzare Oracle Management Cloud. Oracle Management Cloud offre monitoraggio integrato tra ambienti ibridi e multifrode. Esegue il monitoraggio mediante l'uso di agenti tra vari livelli dall'infrastruttura alle prestazioni dell'applicazione, alla sicurezza e all'attività dell'utente finale. Si integra con Oracle Enterprise Manager per Oracle Database Performance and capacity Analytics.

- Oracle Cloud Infrastructure Monitoring: le metriche e i dashboard relativi a costi contenuti e integrati vengono forniti all'IT per monitorare le risorse cloud quali istanze di calcolo, volumi a blocchi, NIC virtuali, load balancer e bucket di storage degli oggetti in maniera nativa all'interno della console di Oracle Cloud Infrastructure. Ad esempio, è possibile utilizzare Monitoraggio per tenere traccia dell'utilizzo della CPU, dell'utilizzo della memoria e l'integrazione con la scala automatica del calcolo. È inoltre possibile eseguire query di metriche personalizzate con gli strumenti di visualizzazione open source e fare in modo che le applicazioni creino metriche personalizzate, permettendo di visualizzare, monitorare ed eseguire l'allarme in tutti i dati critici delle serie temporali da una posizione nella console.

Oracle Cloud Infrastructure esegue il monitoraggio senza agente. Attualmente questo servizio nativo di monitoraggio dell'infrastruttura non esegue il monitoraggio dei servizi di database. Per questo motivo, è consigliabile Oracle Management Cloud o Oracle Enterprise Manager, a seconda che Oracle Database sia distribuito in locale o come servizio cloud.

Migrazione e distribuzione

Quando viene eseguita la migrazione di un'applicazione complessa, altamente personalizzata e profondamente integrata, ad esempio PeopleSoft, è importante eseguire questa operazione con il minor numero di archivi possibile in modo da avere un tempo di inattività limitato e la transizione è completamente trasparente per gli utenti finali.

Obiettivi dell'architettura

- Fornisce gli strumenti che riconoscono l'applicazione che consentono di mantenere le personalizzazioni e le integrazioni esistenti.

- Abilita la configurazione dell'applicazione successiva alla migrazione.

- Abilita migrazione dati.

Informazioni sull'architettura di riferimento per la migrazione e la distribuzione

Oracle Cloud Infrastructure fornisce un'architettura di migrazione e distribuzione che assicura un minimo controllo dell'archiviazione e limita il tempo di inattività assicurando una transizione senza problemi per gli utenti finali.

Migrazione applicazioni: PeopleSoft Cloud Manager è uno strumento per la migrazione e l'amministrazione a livello di applicazione che consente di migrare, distribuire e gestire l'ambiente PeopleSoft su Oracle Cloud Infrastructure insieme ai diversi servizi necessari per l'esecuzione trasparente dell'applicazione. Consente inoltre di configurare l'applicazione al termine della migrazione.

- Lift e sposta un ambiente on premise in Oracle Cloud.

- Esegue il provisioning degli ambienti PeopleSoft nei servizi Oracle Cloud Infrastructure Compute e Oracle Database Cloud.

- Creare modelli di distribuzione riutilizzabili.

- Il provisioning self-service degli ambienti di PeopleSoft, se lo si desidera.

- Consente di gestire più ambienti da una singola pagina.

- Eseguire i controlli dello stato su richiesta sugli ambienti.

- Abilita la gestione del ciclo di vita dell'applicazione in Oracle Cloud.

- Scaricare automaticamente le immagini PUM (PeopleSoft Update Manager), i set di patch PeopleSoft Release (PRPs) e le patch PeopleTools.

- Duplicare gli ambienti mediante la creazione di modelli dalle istanze in esecuzione.

- Lift: utilizzando la utility lift fornita in PeopleSoft Cloud Manager, i dati di ambiente delle applicazioni PeopleSoft e l 'Oracle Database di supporto viene compresso in formato DPK e caricato nello storage degli oggetti Oracle. La utility lift “lifica” il livello applicazione (livello intermedio) e il livello database in modo indipendente e li inserisce in DPKs separati. PeopleSoft Cloud Manager supporta due tipi di lift del database: backup a caldo e backup a freddo. Il backup a caldo viene eseguito con RMAN che utilizza il modulo Oracle Database Cloud Backup (ODCBM). Il backup a freddo viene eseguito con un backup a freddo del database collegabile.

- Maiusc: PeopleSoft Cloud Manager scarica i DPKs selezionati e crea un nuovo ambiente su Oracle Cloud. Una volta spostati, i clienti possono usare Oracle Cloud Infrastructure per gestire, eseguire un'operazione di scale up o di scale down o duplicare questi ambienti.

Configurazione e distribuzione dell'applicazione: oltre a lift e turno, è possibile utilizzare PeopleSoft Cloud Manager anche per definire una topologia a più nodi, tra cui il numero, il tipo e la dimensione delle VM (CPU, memoria, memorizzazione) necessarie per Linux e Windows. Una volta definita la topologia, è possibile combinare con PeopleSoft DPK per creare un modello di ambiente che può essere distribuito facendo clic.

Se ci si trova in una versione precedente di PeopleSoft o se si desidera personalizzare la distribuzione in base a esigenze specifiche, Oracle supporta comunque il lift e il turno manuali.

È inoltre possibile utilizzare gli script Terraform per automatizzare l'orchestrazione per le distribuzioni di PeopleSoft su Oracle Cloud Infrastructure.

Migrazione dati: durante la migrazione del riconoscimento dell'applicazione, le VM e i computer fisici non verranno mai acquisite o migrati. Vengono acquisiti e preparati per la migrazione solo i dati e i file di configurazione specifici. PeopleSoft Cloud Manager distribuirà una nuova istanza dell'applicazione nell'ambiente Oracle Cloud o utilizzerà un'istanza esistente dell'applicazione nell'ambiente di destinazione.

- FastConnect: Oracle FastConnect è un'altra opzione che consente di connettere in modo sicuro data center e reti on premise a Oracle Cloud Infrastructure. Si tratta della scelta ottimale per le organizzazioni che devono trasportare data set di grandi dimensioni. Le velocità delle porte sono disponibili con incrementi da 1 Gbps e 10 Gbps durante l'utilizzo di un provider di connettività di terze parti e incrementi di 10 Gbps durante la co-individuazione con Oracle.

- IPSec VPN Connect: è un set di dati limitato, fino a circa 2 terabyte (TBs), in genere viene trasportato tramite la rete Internet pubblica senza problemi. Si consiglia di utilizzare IPsec VPN Connect, che garantisce la connettività cifrata e sicura tra l'ambiente di origine e Oracle Cloud Infrastructure per scrivere i dati in tutta sicurezza nello storage degli oggetti e per poi ripristinarli da tale posizione. Il primo passo per impostare IPsec VPN Connect tra l'ambiente di origine e Oracle sta definendo un DRG. DRG deve essere impostato per connettere il cloud di Oracle a qualsiasi router on premise. Utilizzare più tunnel IPsec per garantire la ridondanza.

- Storage Gateway: dopo aver stabilito una connessione sicura, le organizzazioni possono utilizzare Oracle Cloud Infrastructure Storage Gateway per creare copie dei file in locale e inserirle in Oracle Object Storage senza dover modificare le applicazioni.

- Data Transfer Appliance: ogni appliance di trasferimento dati consente alle organizzazioni di eseguire la migrazione fino a 150 TBs di dati. Le appliance possono essere richieste tramite la console di Oracle Cloud Infrastructure dopo la creazione di un job di trasferimento. L'appliance deve essere configurata e connessa alla rete in locale. I team di migrazione devono inoltre installare i volumi NFS dall'appliance e copiare i dati nell'appliance. Dopo aver copiato i dati, spedire l'appliance a Oracle e monitorarne lo stato.

- Disco trasferimento dati: Oracle 's Data Transfer Disk è un'altra soluzione di trasferimento dati non in linea. È possibile inviare i dati sotto forma di file su dischi cifrati a un sito di trasferimento Oracle. Gli operatori del sito caricheranno quindi i file nel bucket dello storage degli oggetti designato. Gli utenti possono spostare i dati caricati in altri servizi Oracle Cloud Infrastructure, se necessario. Per i dettagli sui tipi di disco supportati.

Esperienza della migrazione da Oracle e partner: Oracle Managed Cloud Services (OMCS) e stabiliti partner dell'identificativo supporto offrono esperienze e competenze complete per la migrazione di PeopleSoft.

Integrazioni di 3rd-Party: se si sta eseguendo PeopleSoft in Oracle Cloud Infrastructure, è possibile eseguire l'integrazione con altre applicazioni ISV. Abbiamo un'ampia ecosistema di partner ISV che stiamo lavorando sul nostro Marketplace già e disponi di un processo per l'inserimento di ISV supplementari nel cloud.