Scopri le fasi della roadmap cloud

L'obiettivo di questa roadmap di adozione cloud è quello di aiutarti a migrare il tuo sistema di gestione degli accessi on-premise a Oracle Identity Cloud Service e integrare le tue applicazioni cloud e on-premise con il Single Sign-On fornito da Oracle Identity Cloud Service.

Questa tabella di marcia ha quattro fasi. Il processo di migrazione da una fase all'altra è unico perché hai priorità e tempistiche aziendali personalizzate. La roadmap contiene i requisiti minimi che è necessario soddisfare per ogni fase per poter eseguire la migrazione alla fase successiva.

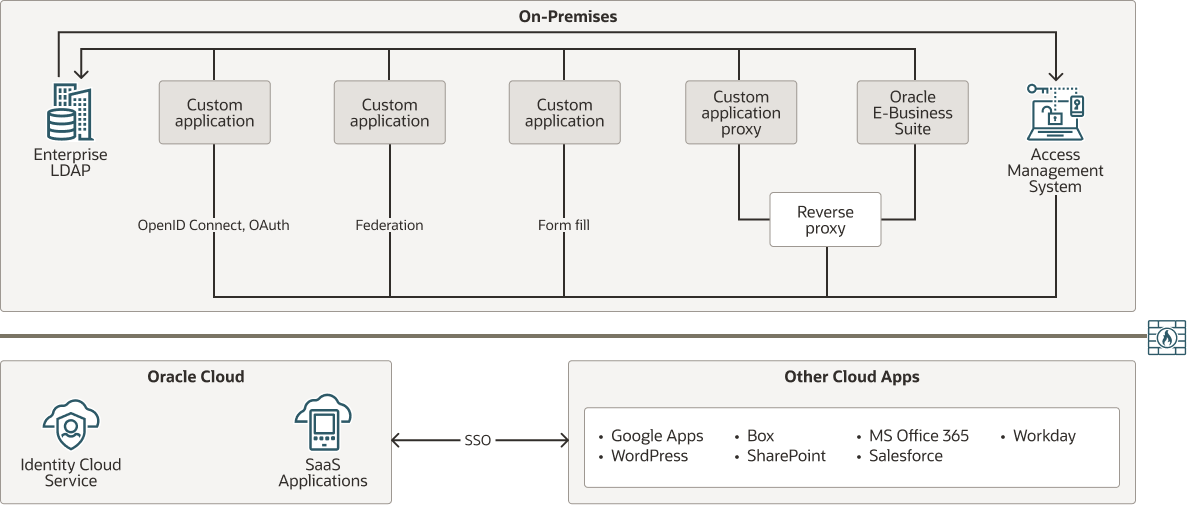

Comprendi la fase 1

In questa fase, hai ambienti separati per le tue applicazioni on premise e cloud. Queste applicazioni non sono integrate a scopo di autenticazione. Gli utenti devono collegarsi per accedere alle applicazioni in locale, quindi collegarsi di nuovo per accedere alle applicazioni cloud tramite flussi di autenticazione diversi.

Descrizione dell'immagine cloud-roadmap-stage-1.png

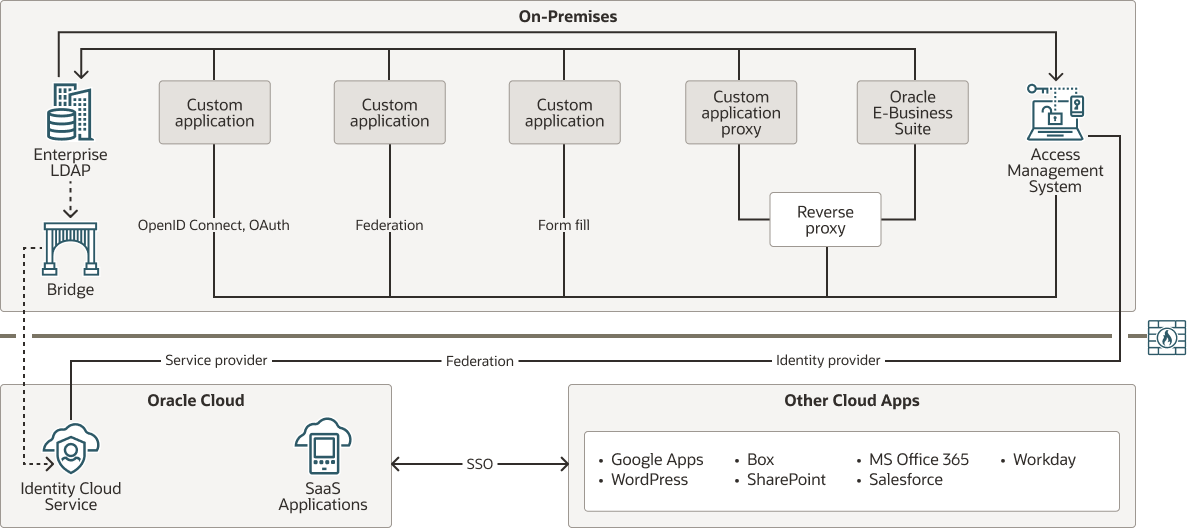

Comprendi la fase 2

In questa fase, puoi utilizzare Oracle Identity Cloud Service per stabilire il Single Sign-On (SSO) tra le applicazioni on premise e cloud.

Se non vuoi influire sugli utenti modificando la modalità di accesso alle loro applicazioni on premise, puoi utilizzare SAML (Security Assertion Markup Language) per integrare il tuo sistema di gestione degli accessi on premise con Oracle Identity Cloud Service. Il sistema di gestione degli accessi funge da provider di identità e Oracle Identity Cloud Service funge da provider di servizi.

Quando gli utenti tentano di accedere a un'applicazione cloud integrata con Oracle Identity Cloud Service, Oracle Identity Cloud Service delega l'autenticazione al sistema di gestione degli accessi in locale. Il sistema di gestione degli accessi presenta la propria pagina di accesso e gli utenti inviano le proprie credenziali al sistema.

Descrizione dell'immagine cloud-roadmap-stage-2.png

In alternativa, se si desidera che gli utenti accedano alle proprie applicazioni in locale eseguendo l'accesso a Oracle Identity Cloud Service, si modifica la relazione di sicurezza tra il sistema di gestione degli accessi in locale e Oracle Identity Cloud Service. In questo modo, Oracle Identity Cloud Service funge da provider di identità e il sistema di gestione degli accessi funge da provider di servizi. Quando gli utenti tentano di accedere a un'applicazione cloud integrata con Oracle Identity Cloud Service, l'utente viene autenticato in Oracle Identity Cloud Service. Se l'utente tenta di accedere a un'applicazione in locale integrata con il sistema di gestione degli accessi in locale, il sistema delega l'autenticazione a Oracle Identity Cloud Service.

Utilizzando Oracle Identity Cloud Service come provider di identità, è possibile utilizzare le relative funzioni, ad esempio quelle elencate nella fase 4. È inoltre possibile personalizzare la pagina di accesso di Oracle Identity Cloud Service o contrassegnare con brand questa pagina per rispettare gli standard dell'azienda. In questo modo è possibile ridurre al minimo l'effetto delle modifiche nel flusso di autenticazione per gli utenti.

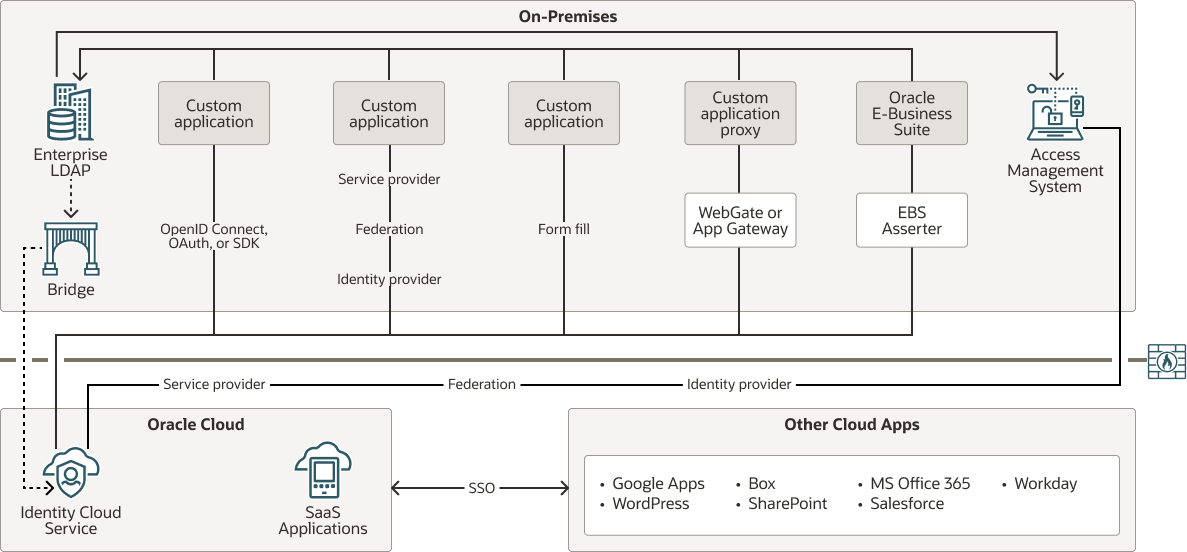

Comprendi la fase 3

In questa fase, puoi integrare direttamente le tue applicazioni on premise con Oracle Identity Cloud Service.

È necessario identificare i metodi di integrazione supportati da Oracle Identity Cloud Service per integrare le applicazioni ai fini del Single Sign-On, ad esempio:

- Modelli di applicazione, per le applicazioni elencate nel catalogo applicazioni.

- Federazione per un'applicazione SAML (Security Assertion Markup Language), in cui l'applicazione è un provider di servizi e Oracle Identity Cloud Service è un provider di identità.

- OpenID Connect, per un'applicazione che supporta OpenID Connect.

- EBS Asserter, per un'applicazione Oracle E-Business Suite.

- Software Development Kit (SDK), per un'applicazione in cui si ha accesso al codice sorgente.

- WebGate, per un'applicazione protetta da WebGate.

- Secure Form Fill, quando OpenID Connect, OAuth, SDK o SAML non si applicano all'applicazione.

- Gateway applicazioni, per un'applicazione enterprise supportata dal gateway.

Descrizione dell'immagine cloud-roadmap-stage-3.png

È necessario valutare l'impegno necessario per eseguire la migrazione delle applicazioni da un sistema di gestione degli accessi on premise a Oracle Identity Cloud Service. Inoltre, potrebbe non essere possibile eseguire la migrazione di alcune applicazioni, pertanto tali applicazioni rimangono dipendenti dal sistema di gestione degli accessi.

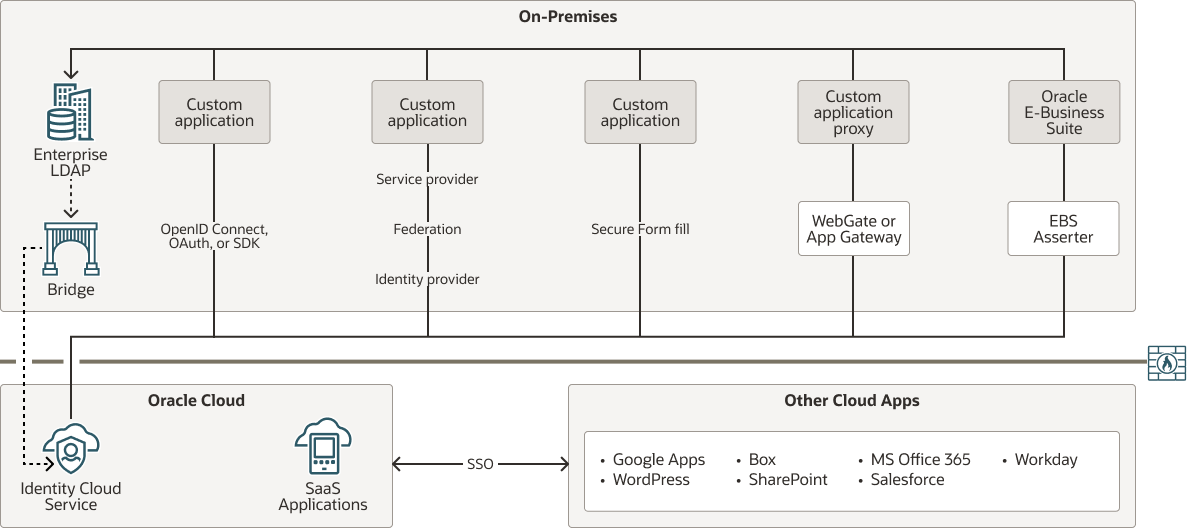

Comprendi la fase 4

In questa fase, le applicazioni on premise non dipendono più dal sistema di gestione degli accessi.

È possibile disconnettere Oracle Identity Cloud Service dal sistema di gestione degli accessi on premise e iniziare a utilizzare le funzioni di Oracle Identity Cloud Service. Ecco alcune di queste caratteristiche:

- Sicurezza adattiva: fornisce potenti funzionalità di autenticazione in base al comportamento degli utenti all'interno di Oracle Identity Cloud Service. Quando è attivata, Adaptive Security può analizzare il profilo di rischio di un utente in base al comportamento cronologico, ad esempio troppi tentativi di accesso non riuscito e autenticazione a più fattori (MFA).

- Criteri di accesso: criteri definiti dall'amministratore che consentono l'accesso o impediscono a un utente di accedere a Oracle Identity Cloud Service.

- MFA: sono necessari due fattori per verificare l'identità di un utente. Il primo fattore è un prompt per il nome utente e la password. Il secondo fattore è un'altra verifica costituita da informazioni aggiuntive o da un secondo dispositivo per verificare l'identità dell'utente e completare il processo di accesso. I due fattori lavorano insieme per aggiungere un altro livello di sicurezza.

- Recupero dell'account: consente agli utenti di accedere ai propri account in caso di problemi di accesso, blocco o password dimenticata. Gli amministratori possono configurare tre fattori di recupero dell'account: domande di sicurezza, e-mail e messaggi di testo.

- Accesso social: gli utenti possono utilizzare i propri account social per collegarsi a Oracle Identity Cloud Service.

Poiché Oracle Identity Cloud Service ora funge da sistema di gestione degli accessi, è importante valutare le directory aziendali on premise. Se sono necessarie le directory, continuare a sincronizzare gli utenti dalla directory enterprise Active Directory (AD) o LDAP (Lightweight Directory Access Protocol) dell'azienda a Oracle Identity Cloud Service. A tale scopo, utilizzare uno dei seguenti bridge:

- Bridge AD: fornisce un collegamento tra la struttura di directory enterprise AD e Oracle Identity Cloud Service. Oracle Identity Cloud Service può sincronizzare questa struttura di directory in modo che tutti i record utente nuovi, aggiornati o eliminati vengano trasferiti in Oracle Identity Cloud Service. Il bridge esegue il polling di AD per qualsiasi modifica a questi record e li porta in Oracle Identity Cloud Service. Pertanto, se un utente viene eliminato in AD, questa modifica viene propagata in Oracle Identity Cloud Service.

- Bridge di provisioning: fornisce un collegamento tra LDAP enterprise, ad esempio Oracle Internet Directory, e Oracle Identity Cloud Service. Attraverso la sincronizzazione, i dati degli account creati e aggiornati direttamente sul protocollo LDAP vengono estratti in Oracle Identity Cloud Service e memorizzati per gli utenti corrispondenti. Tutte le modifiche apportate a questi record vengono trasferite in Oracle Identity Cloud Service.

Descrizione dell'immagine cloud-roadmap-stage-4.png

Per le applicazioni di cui non è possibile eseguire la migrazione e che rimangono dipendenti dal sistema di gestione degli accessi on premise, modificare la relazione di affidabilità tra il sistema di gestione degli accessi e Oracle Identity Cloud Service. In questo modo, Oracle Identity Cloud Service funge da provider di identità e il sistema di gestione degli accessi funge da provider di servizi.