Pianificare la distribuzione

Pianifica un'architettura che aggrega i dati di log multiregionale e li indirizza a una piattaforma SEM (Security Information and Event Management).

Progettazione della distribuzione

Utilizzare i passi di base riportati di seguito per distribuire un'architettura che aggrega i dati di log da Oracle Cloud Infrastructure (OCI).

- Progettare l'architettura regionale

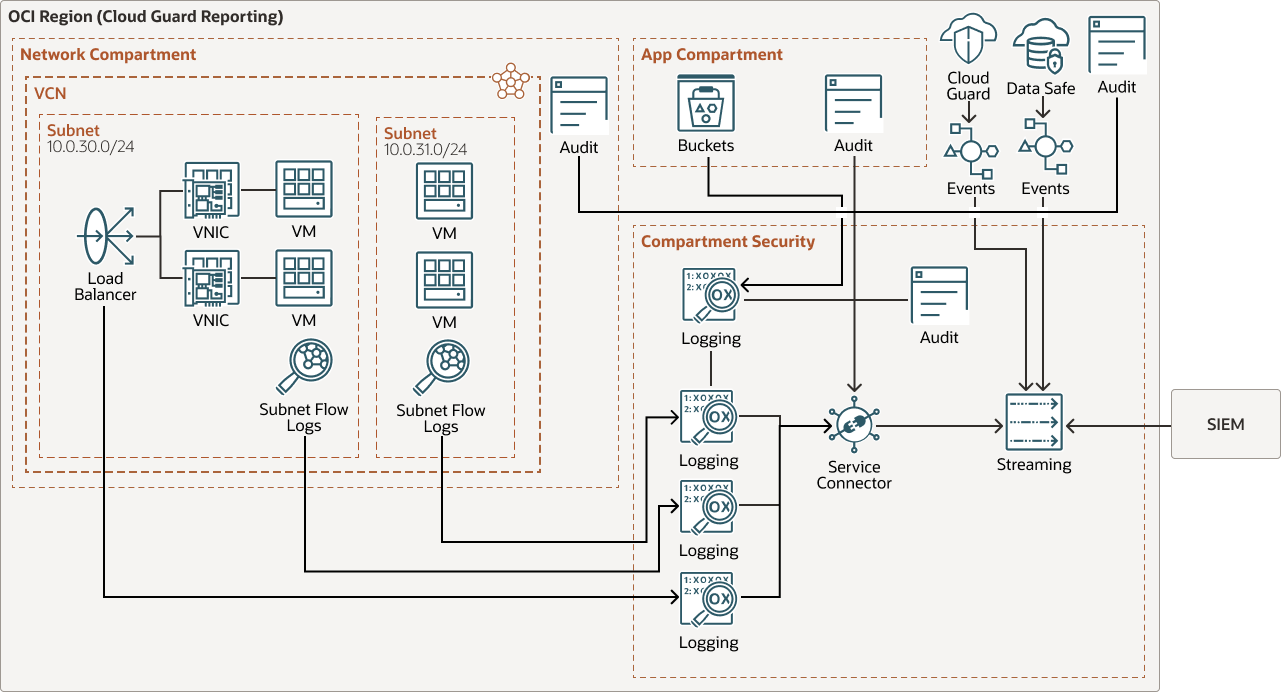

L'architettura di seguito aggrega i log di Oracle Cloud Infrastructure Audit, i log del servizio e gli eventi di sicurezza da Oracle Cloud Guard e Oracle Data Safe utilizzando Oracle Cloud Infrastructure Events nell'area di reporting di Cloud Guard.

- Distribuire l'architettura tra le aree

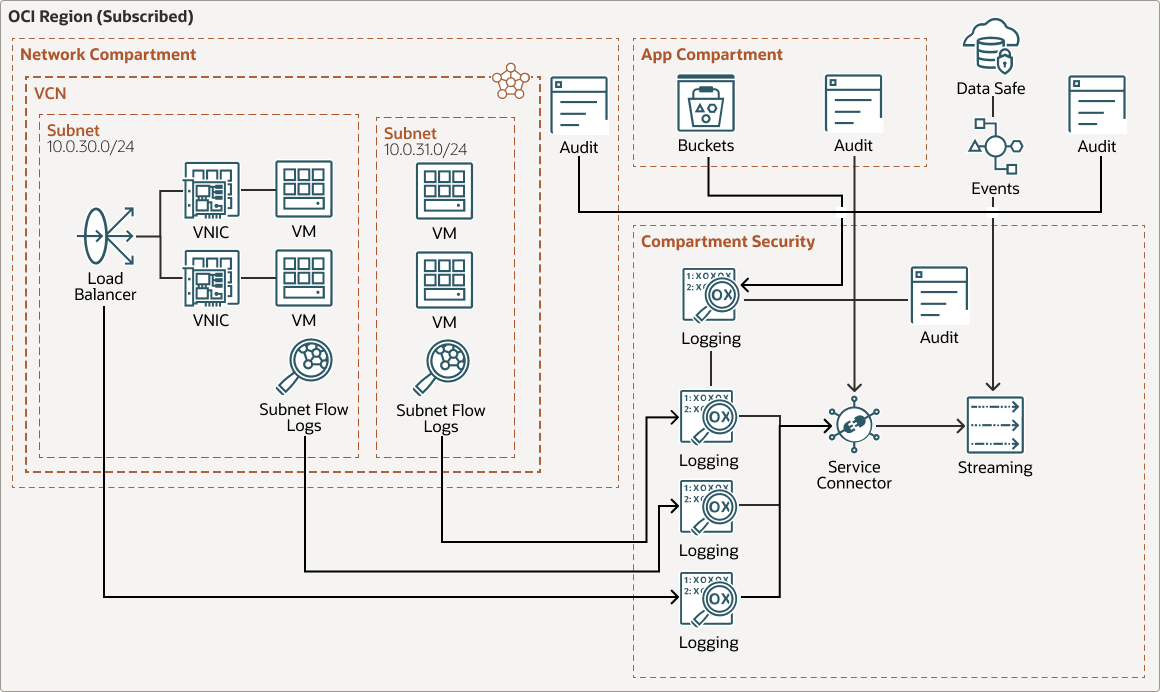

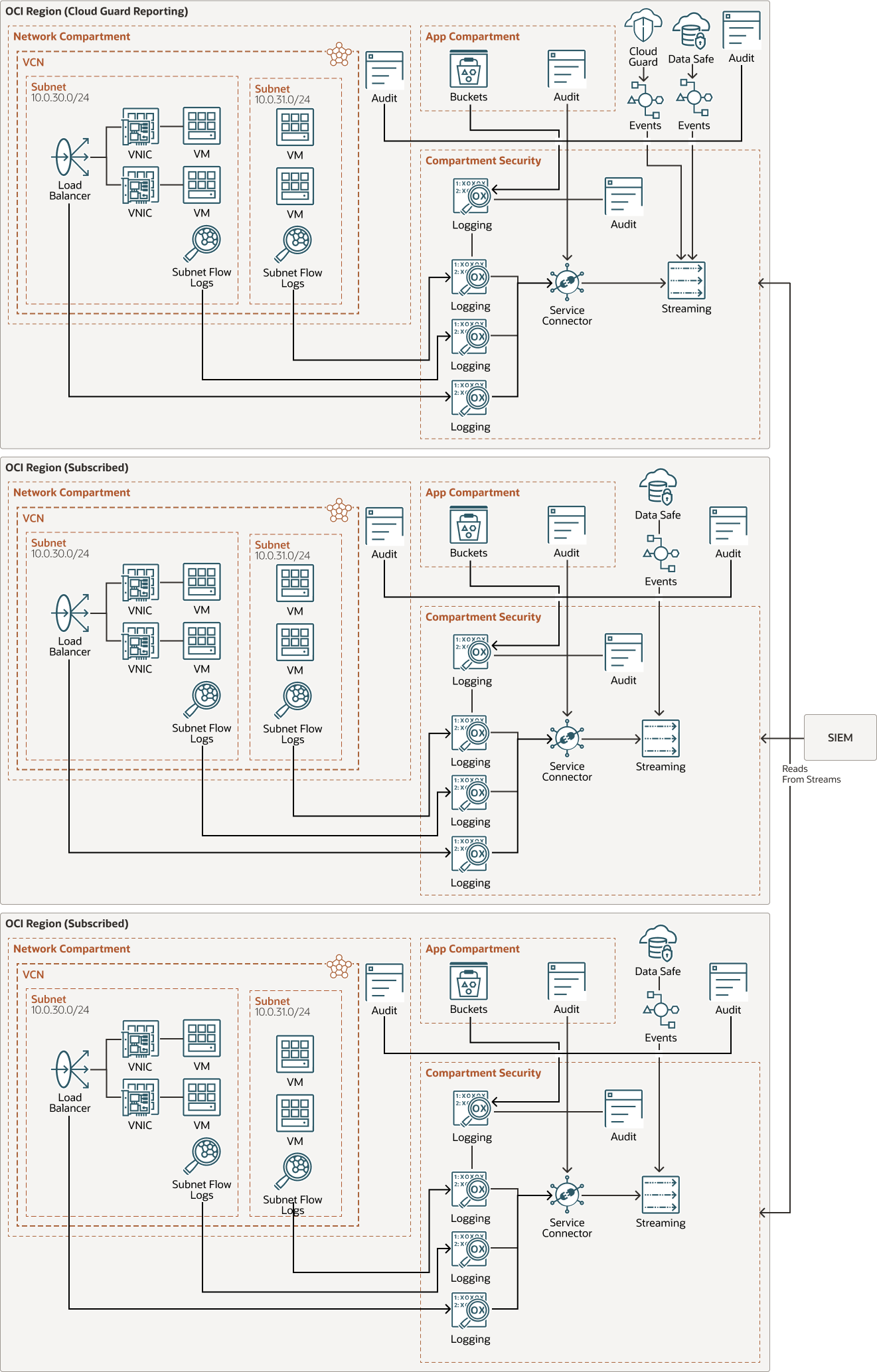

Per assicurarsi di aggregare tutti i log e gli eventi di sicurezza, distribuire un'architettura simile in tutte le aree a cui è sottoscritta la tenancy. Mentre Oracle Cloud Guard consolida i problemi nell'area di reporting di Cloud Guard, Oracle Cloud Infrastructure Logging e Oracle Data Safe sono servizi regionali che registrano da un'area specifica.

Di seguito è riportata l'architettura di un'area diversa da quella di reporting di Oracle Cloud Guard.

- Configura il tuo SIEM per leggere il flusso di dati in ogni area

Dopo l'impostazione di ogni area, dovrai configurare la tua soluzione SIEM in modo che venga letta dal flusso OCI in ogni area.

- Creare criteri di gestione dell'accesso per i SIEM

Puoi leggere i dati da un flusso OCI utilizzando le API OCI o utilizzando le API conformi a Kafka di Oracle Cloud Infrastructure Streaming. Ogni API dispone di un metodo di autenticazione specifico:

Tipo di autenticazione API OCI API conforme a Kafka Chiave di firma API: coppia di chiavi RSA in formato PEM (minimo 2048 bit) Sì Token di autenticazione: stringhe di token generate da Oracle per l'autenticazione con API 3a parte Sì Principal istanza: funzione del servizio IAM che consente alle istanze di essere attori autorizzati (o principal) per eseguire azioni sulle risorse del servizio Sì Oracle consiglia di utilizzare un principal dell'istanza, se applicabile, per evitare di memorizzare token a lungo termine nel tuo SIEM.

Il SIEM richiede le seguenti autorizzazioni Oracle Cloud Infrastructure Identity and Access Management (IAM) da leggere dal flusso OCI. Per seguire un modello con privilegi minimi, utilizzare il criterio mostrato negli esempi seguenti:

- Il primo criterio riguarda un utente IAM OCI:

Allow group SIEM to use stream-pull in compartment <compartment> - Il secondo criterio riguarda il principal di un'istanza:

Allow dynamic-group SIEMInstances to use stream-pull in compartment <compartment>

- Il primo criterio riguarda un utente IAM OCI:

Considerazioni

Quando si implementa questa progettazione dell'architettura, considerare i seguenti fattori:

- Se il sistema SIEM non dispone del supporto Kafka nativo o di un plugin nativo, è possibile eseguire il push dei log nell'endpoint API HTTPS di SIEM utilizzando Oracle Functions. A tale scopo, aggiungere un altro hub connettore servizio Oracle Cloud Infrastructure regionale che esegue la lettura dal flusso regionale e la cui destinazione è una funzione.

- Per garantire la raccolta di tutti i log del compartimento di Oracle Cloud Infrastructure Audit, utilizzare il flag

Include _Audit in subcompartmentsnel compartimento radice nell'hub connettore servizio OCI. - Per raccogliere i risultati di Oracle Cloud Guard nell'intera tenancy, collegare una destinazione Oracle Cloud Guard al compartimento radice. Creare quindi un evento OCI di Oracle Cloud Guard nel compartimento radice per acquisire tutti i risultati di Oracle Cloud Guard nella tenancy.

- Per la conservazione dei log OCI a lungo termine (cold storage), creare un secondo hub connettore servizio OCI per leggere dal flusso regionale con un bucket Oracle Cloud Infrastructure Object Storage come destinazione. L'uso di Object Lifecycle Management per gestire lo storage degli oggetti e i dati di storage di archivio ti consente di ridurre i costi di storage e il tempo dedicato alla gestione manuale dei dati.

- Utilizza Oracle Cloud Infrastructure Monitoring e gli allarmi per monitorare i tempi di attività di inclusione dei log.

- La tabella seguente mostra alcuni strumenti comuni e il loro modello:

Attrezzatura API OCI (plugin) Conforme a Kafka Codice funzione Splunk Sì QRadar Sì Microsoft Sentinel Sì Cronaca di Google Sì Datadog Sì ELK Sì LogStash Sì